|

|

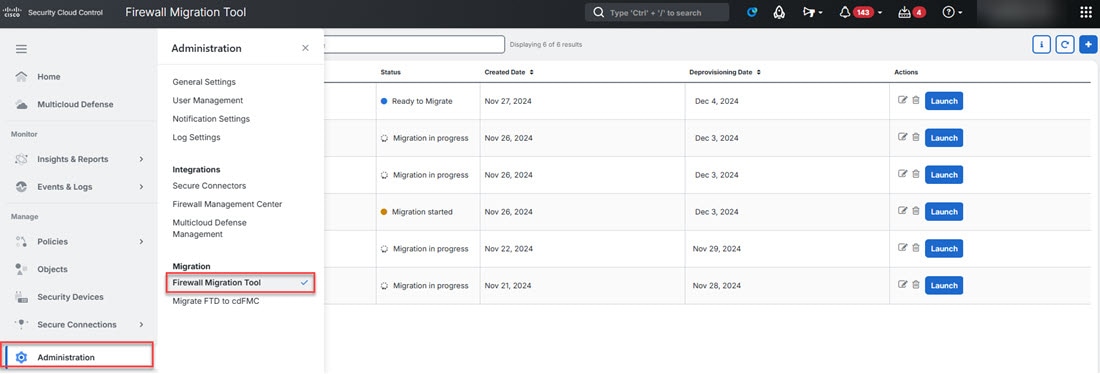

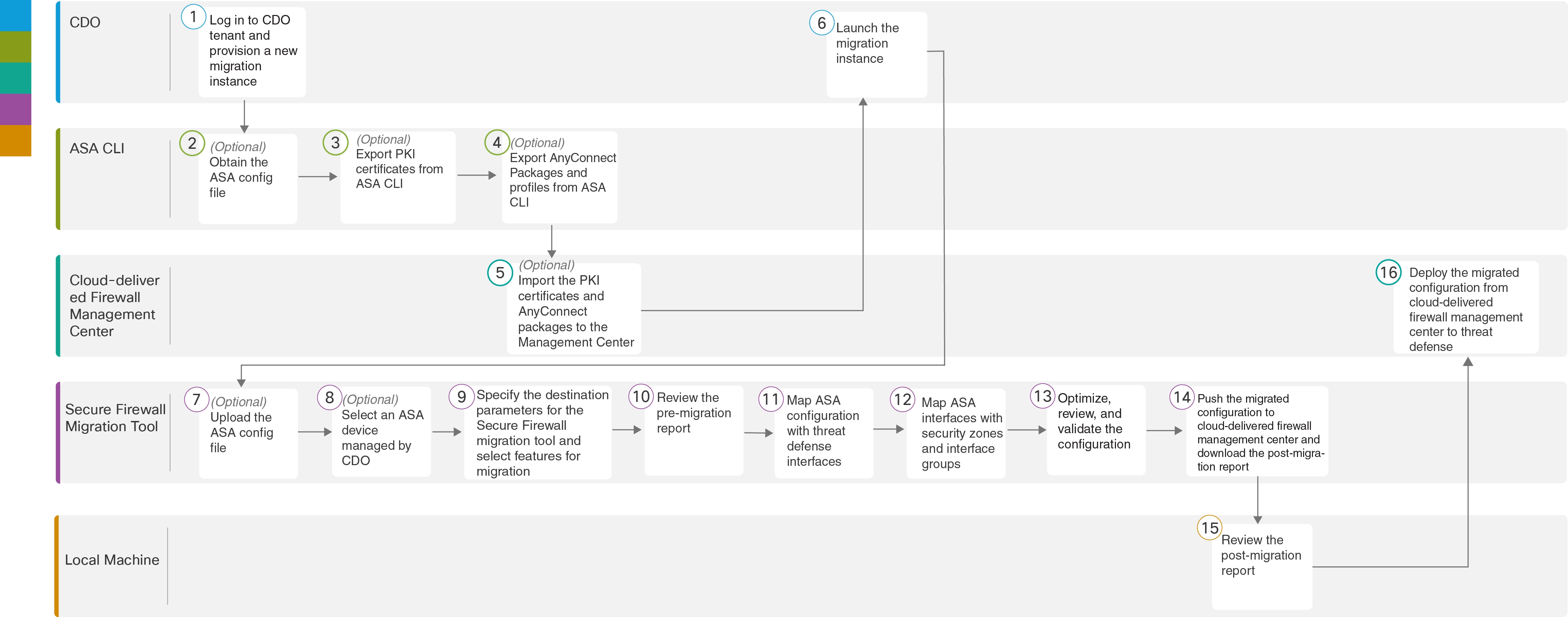

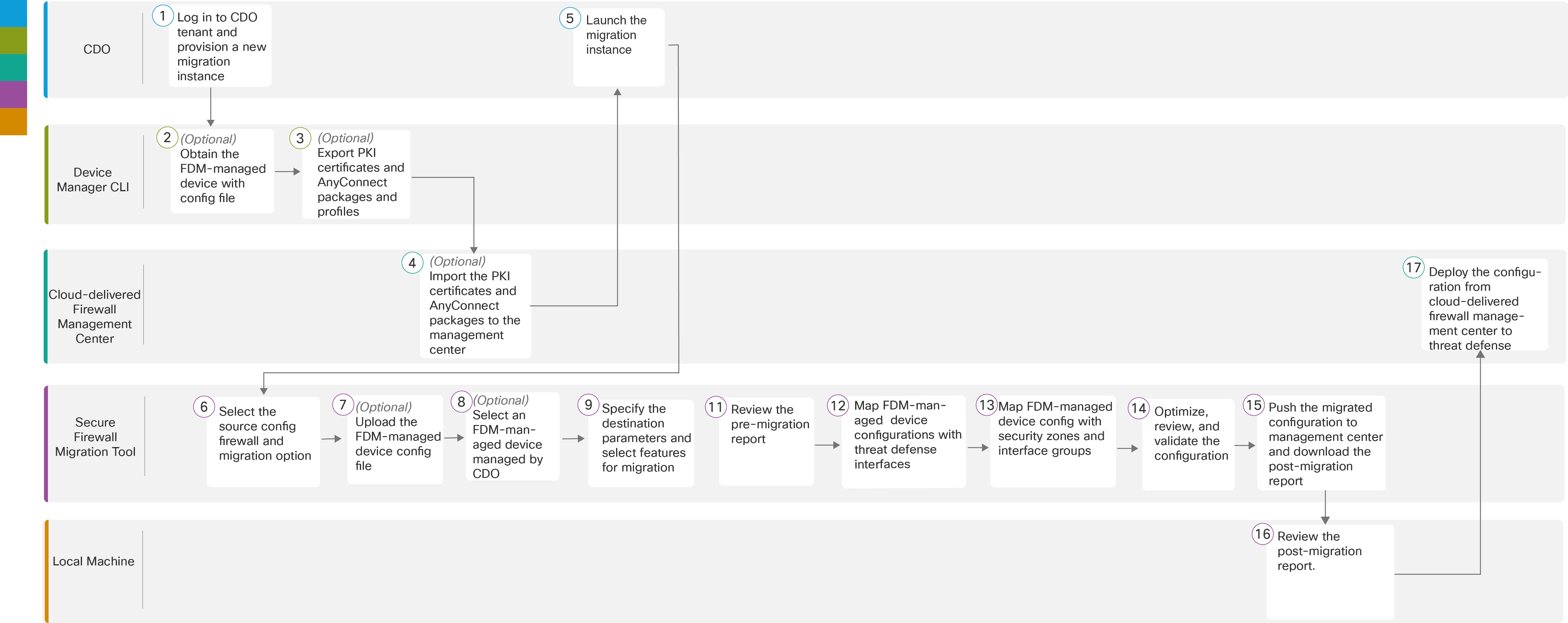

CDO

|

CDO 테넌트에 로그인하고 로 이동한 다음, 파란색 더하기  버튼을 클릭하여 새 마이그레이션 인스턴스의 프로비저닝을 시작합니다. 버튼을 클릭하여 새 마이그레이션 인스턴스의 프로비저닝을 시작합니다.

|

|

|

ASA CLI

|

(선택 사항) ASA 구성 파일 가져오기: ASA CLI에서 ASA 구성 파일을 가져오려면 ASA 구성 파일 가져오기를 참고하십시오. Select Source Configuration(소스 구성 선택)에서 CDO 매니지드 ASA 디바이스를 선택하려면 3단계로 건너뜁니다.

|

|

|

ASA CLI

|

(선택 사항) ASA CLI에서 PKI(Public Key Infrastructure) 인증서 내보내기: 이 단계는 사이트 대 사이트 VPN 및 RAVPN 구성을 ASA에서 Threat Defense로 마이그레이션하려는

경우에만 필요합니다. ASA CLI에서 PKI 인증서를 내보내려면 ASA에서 PKI 인증서 내보내기 및 Management Center로 가져오기를 참고하십시오. 디바이스에 원격 액세스 VPN 구성이 없는 경우나 사이트 대 사이트 VPN 및 원격 액세스 VPN을 마이그레이션할 계획이 없는 경우 7단계로 건너뜁니다.

|

|

|

ASA CLI

|

(선택 사항) ASA CLI에서 AnyConnect 패키지와 프로파일 내보내기: 이 단계는 원격 액세스 VPN 기능을 ASA에서 Threat Defense로 마이그레이션하려는 경우에만 필요합니다. ASA CLI에서 AnyConnect

패키지 및 프로파일을 내보내려면 AnyConnect 패키지 및 프로파일 검색을 참고하십시오.

|

|

|

클라우드 사용 Firewall Management Center

|

(선택 사항) PKI 인증서 및 AnyConnect 패키지를 Management Center로 가져오기: PKI 인증서를 Management Center로 가져오려면 ASA에서 PKI 인증서 내보내기 및 Management Center로 가져오기 및 AnyConnect 패키지 및 프로파일 검색의 2단계를 참고하십시오.

|

|

|

CDO

|

생성한 마이그레이션 인스턴스의 상태가 Ready to Migrate(마이그레이션 준비)인지 확인하고 Launch(실행)를 클릭합니다. Secure Firewall 마이그레이션 툴이 새 브라우저 탭에서 열립니다.

|

|

Secure Firewall 마이그레이션 툴

|

(선택 사항) ASA CLI에서 가져온 ASA 구성 파일을 업로드합니다. ASA 구성 파일 업로드를 참고하십시오. CDO에서 관리하는 ASA 디바이스에서 구성을 마이그레이션하려는 경우 8단계로 건너뜁니다.

|

|

|

Secure Firewall 마이그레이션 툴

|

표시된 ASA 디바이스(CDO 테넌트에서 관리) 목록에서 마이그레이션할 구성의 디바이스를 선택합니다. ASA 디바이스에 하나 이상의 보안 상황을 구성한 경우, 마이그레이션할 상황을 선택하거나 Primary Context Selection(기본 상황 선택) 드롭다운에서 모든 상황을 단일 인스턴스로 병합하도록 선택합니다. 자세한 내용은 ASA 기본 보안 상황 선택을 참고하십시오.

|

|

|

Secure Firewall 마이그레이션 툴

|

Select Target(대상 선택) 페이지에서는 CDO 테넌트에서 프로비저닝된 클라우드 사용 Firewall Management Center가 기본적으로 선택됩니다.

|

|

|

Secure Firewall 마이그레이션 툴

|

클라우드 사용 Firewall Management Center에서 관리하는 Threat Defense 디바이스 목록에서 대상 디바이스를 선택하거나 Proceed without FTD(FTD 없이 진행)를 선택하고 계속 진행합니다.

|

|

|

Secure Firewall 마이그레이션 툴

|

마이그레이션 전 보고서를 다운로드하고 구문 분석된 구성의 자세한 요약을 검토합니다. 자세한 단계는 마이그레이션 전 보고서 검토를 참고하십시오.

|

|

|

Secure Firewall 마이그레이션 툴

|

FTD 인터페이스를 ASA 구성과 매핑합니다.

ASA 및 Threat Defense 디바이스의 물리적 및 포트 채널 인터페이스 이름이 항상 동일한 것은 아니므로, ASA 인터페이스를 매핑할 대상 Threat Defense 디바이스의 인터페이스를 선택할 수 있습니다.

자세한 정보는 Secure Firewall Device Manager Threat Defense 인터페이스와 ASA 구성 매핑을 참고하십시오.

|

|

|

Secure Firewall 마이그레이션 툴

|

ASA 인터페이스를 기존 Threat Defense 보안 영역 및 인터페이스 그룹에 매핑합니다. 자세한 단계는 ASA 인터페이스를 보안 영역 및 인터페이스 그룹에 매핑을 참고하십시오.

|

|

|

Secure Firewall 마이그레이션 툴

|

신중하게 구성을 최적화, 검토 및 검증하고 ACL, 개체, NAT, 인터페이스, 경로, 사이트 대 사이트 VPN 및 원격 액세스 VPN 규칙이 대상 Threat Defense 디바이스에 맞게 구성되었는지 확인해야 합니다. 구성 최적화, 검토 및 검증을 참고하십시오.

|

|

|

Secure Firewall 마이그레이션 툴

|

구성 검증이 성공적으로 완료되면 클라우드 사용 Firewall Management Center로 구성을 푸시합니다. 자세한 정보는 마이그레이션된 구성을 Management Center에 푸시를 참고하십시오.

|

|

|

로컬 컴퓨터

|

마이그레이션 후 보고서를 다운로드하고 검토합니다. 마이그레이션 후 보고서에 포함된 정보에 대한 자세한 내용은 마이그레이션 후 보고서 검토 및 마이그레이션 완료를 참고하십시오.

|

|

|

클라우드 사용 Firewall Management Center

|

새로 마이그레이션된 구성을 Threat Defense 디바이스에 구축합니다.

|

버튼을 클릭합니다.

버튼을 클릭합니다.

피드백

피드백