엔드 투 엔드 절차

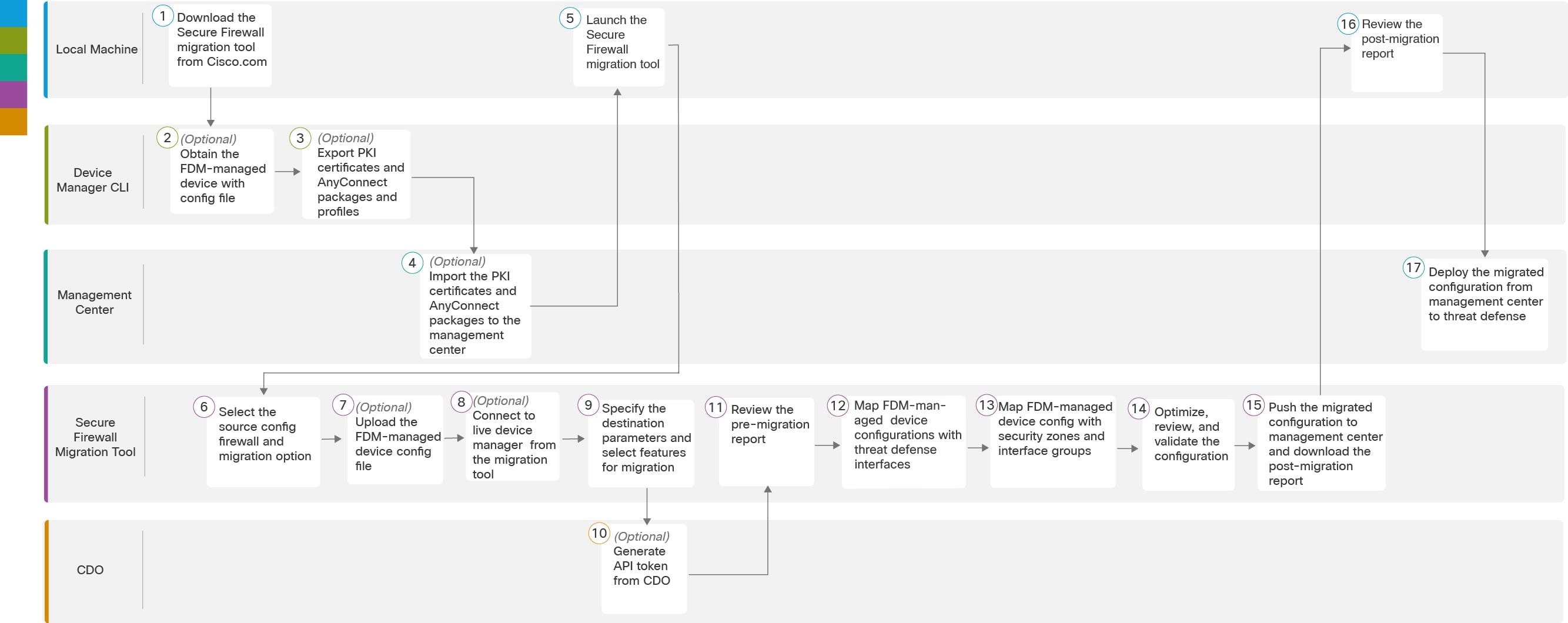

다음 순서도는 Secure Firewall 마이그레이션 툴을 사용하여 FDM 매니지드 디바이스를 Threat Defense로 마이그레이션하는 워크플로우를 보여줍니다.

|

업무 환경 |

단계 |

|

|---|---|---|

|

|

로컬 컴퓨터 |

Cisco.com에서 Secure Firewall 마이그레이션 툴의 최신 버전을 다운로드합니다. 자세한 단계는 Cisco.com에서 Secure Firewall 마이그레이션 툴 다운로드를 참고하십시오. |

|

|

Device Manager CLI |

(선택 사항) FDM 매니지드 디바이스 구성 파일 가져오기: Device Manager CLI에서 FDM 매니지드 디바이스 구성 파일을 가져오려면 FDM 매니지드 디바이스 구성 파일 가져오기를 참고하십시오. Secure Firewall 마이그레이션 툴에서 FDM 매니지드 디바이스를 연결하려는 경우 3단계로 건너뜁니다. |

|

|

Device Manager CLI |

(선택 사항) PKI 인증서 및 AnyConnect 패키지와 프로파일 내보내기: 이 단계는 사이트 간 VPN 및 RA VPN 기능을 FDM 매니지드 디바이스에서 Threat Defense로 마이그레이션하려는 경우에만 필요합니다. Device Manager CLI에서 PKI 인증서를 내보내려면 Firewall Management Center에서 PKI 인증서 내보내기 및 Firewall Management Center로 가져오기, 1단계를 참고하십시오. Device Manager CLI에서 AnyConnect 패키지 및 프로파일을 내보내려면 AnyConnect 패키지 및 프로파일 검색, 1단계를 참고하십시오. 사이트 간 VPN 및 RA VPN을 마이그레이션할 계획이 없는 경우 7단계로 건너뜁니다. |

|

|

Management Center |

(선택 사항) PKI 인증서 및 AnyConnect 패키지를 Management Center로 가져오기: PKI 인증서를 Management Center로 가져오려면 Firewall Management Center에서 PKI 인증서 내보내기 및 Firewall Management Center로 가져오기, 2단계 및 AnyConnect 패키지 및 프로파일 검색, 2단계를 참고하십시오. |

|

|

로컬 컴퓨터 |

로컬 컴퓨터에서 Secure Firewall 마이그레이션 툴을 실행합니다(Secure Firewall 마이그레이션 툴 실행 참조). |

|

|

Secure Firewall 마이그레이션 툴 |

소스 구성 방화벽 및 마이그레이션 옵션을 선택하려면 소스 구성 방화벽 및 마이그레이션 옵션 선택을 참고하십시오. |

|

Secure Firewall 마이그레이션 툴 |

(선택 사항) Device Manager CLI에서 가져온 FDM 매니지드 디바이스 구성 파일을 업로드합니다(FDM 매니지드 디바이스 구성 파일 업로드 참조). 라이브 FDM 매니지드 디바이스에 연결하려는 경우 8단계로 건너뜁니다. |

|

|

|

Secure Firewall 마이그레이션 툴 |

Secure Firewall 마이그레이션 툴에서 라이브 Device Manager에 직접 연결할 수 있습니다. 자세한 내용은 Secure Firewall 마이그레이션 툴에서 FDM 매니지드 디바이스에 연결을 참고하십시오. |

|

|

Secure Firewall 마이그레이션 툴 |

이 단계에서 마이그레이션의 대상 매개변수를 지정할 수 있습니다. 자세한 단계는 Secure Firewall 마이그레이션 툴에 대한 대상 매개변수 지정을 참고하십시오. |

|

|

CDO |

(선택 사항) 이 단계는 선택 사항이며, 클라우드 제공 Firewall Management Center를 대상 Management Center로 선택한 경우에만 필요합니다. 자세한 단계는 Secure Firewall 마이그레이션 툴에 대한 대상 매개변수 지정, 1단계를 참고하십시오. |

|

|

Secure Firewall 마이그레이션 툴 |

마이그레이션 전 보고서를 다운로드한 위치로 이동하여 보고서를 검토합니다. 자세한 단계는 마이그레이션 전 보고서 검토를 참고하십시오. |

|

|

Secure Firewall 마이그레이션 툴 |

Secure Firewall 마이그레이션 툴을 사용하면 FDM 매니지드 디바이스 구성을 Threat Defense 인터페이스와 매핑할 수 있습니다. 자세한 단계는 Secure Firewall Threat Defense 인터페이스와 FDM 매니지드 디바이스 구성 매핑을 참고하십시오. |

|

|

Secure Firewall 마이그레이션 툴 |

FDM 매니지드 디바이스 구성이 올바르게 마이그레이션되도록 하려면 FDM 매니지드 디바이스 인터페이스를 적절한 Threat Defense 인터페이스 개체, 보안 영역 및 인터페이스 그룹에 매핑합니다. 자세한 단계는 FDM 매니지드 디바이스 인터페이스를 보안 영역 및 인터페이스 그룹에 매핑을 참고하십시오. |

|

|

Secure Firewall 마이그레이션 툴 |

구성을 최적화하고 신중하게 검토하여 구성이 올바른지 확인하고 Threat Defense 디바이스를 구성하는 방법과 일치하는지 확인합니다. 자세한 단계는 마이그레이션할 구성 최적화, 검토 및 검증을 참고하십시오. |

|

|

Secure Firewall 마이그레이션 툴 |

마이그레이션 프로세스의 이 단계에서는 마이그레이션된 구성을 Management Center로 전송하며, 마이그레이션 후 보고서를 다운로드할 수 있습니다. 자세한 단계는 마이그레이션된 구성을 Management Center에 푸시를 참고하십시오. |

|

|

로컬 컴퓨터 |

마이그레이션 후 보고서를 다운로드한 위치로 이동하여 보고서를 검토합니다. 자세한 단계는 마이그레이션 후 보고서 검토 및 마이그레이션 완료를 참고하십시오. |

|

|

Management Center |

Management Center에서 Threat Defense로 마이그레이션된 구성을 구축합니다. 자세한 단계는 마이그레이션 후 보고서 검토 및 마이그레이션 완료를 참고하십시오. |

피드백

피드백