규칙

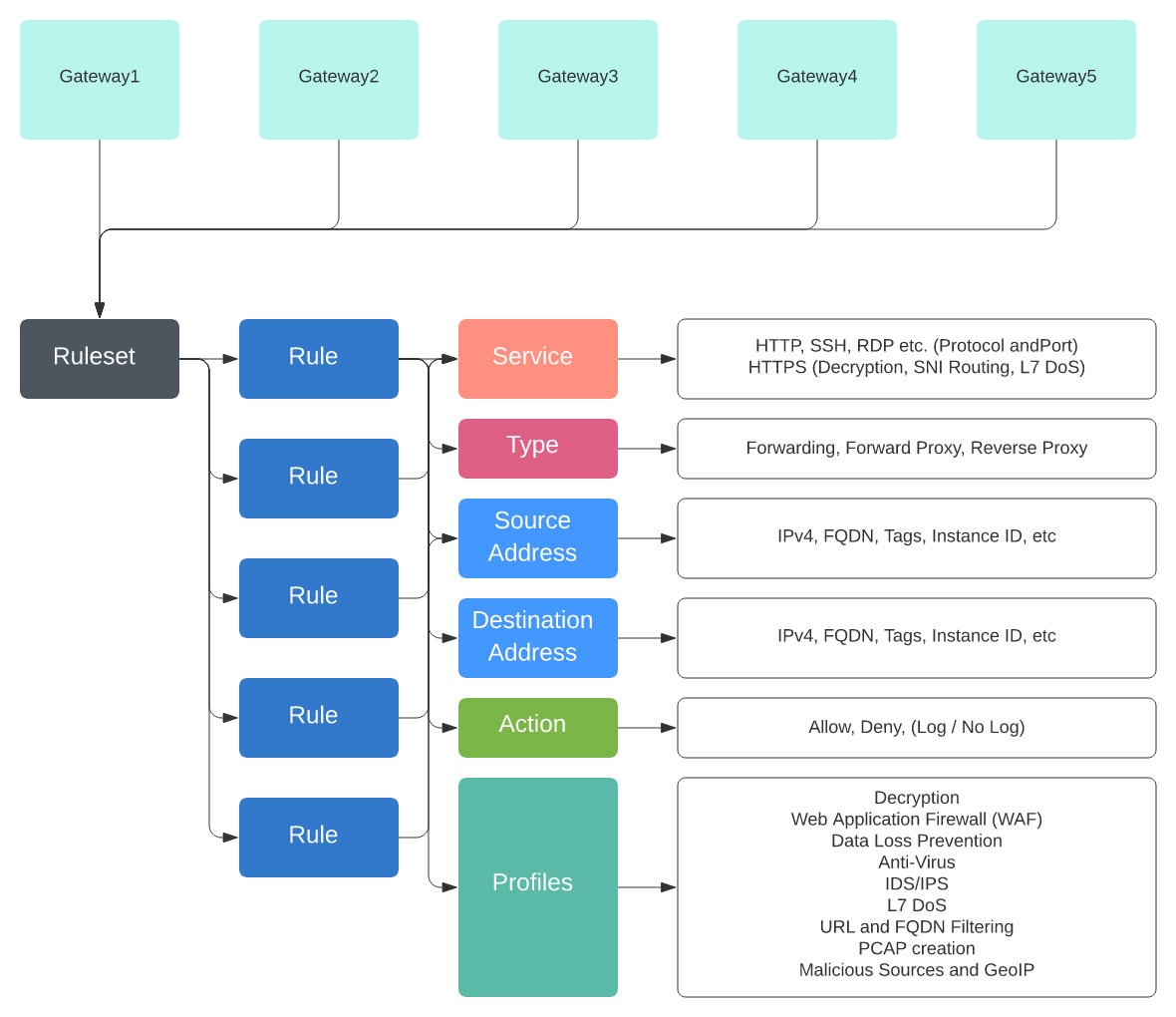

일반적으로 규칙은 도메인 내에서 지정된 유형 및 상태의 개체에 액세스할 수 있는 사용자, 그룹, 역할 또는 조직의 권한을 지정합니다. 멀티 클라우드 방어은(는) 다양한 클라우드 서비스 제공자를 지원하며 이러한 각 환경에는 규칙에 대한 고유한 요구 사항 또는 방법이 있습니다. 클라우드 어카운트에서 생성된 규칙은 멀티 클라우드 방어 컨트롤러에서 생성된 규칙과 다르게 처리될 수 있습니다. 일부 규칙은 기본적으로 게이트웨이 및 인스턴스에 적용되므로 최적의 성능 및 커버리지를 위해 규칙과 정책을 계속 추가하고 수정하면 환경이 기본 보호 레벨을 갖게 됩니다.

규칙 유형은 제공하려는 게이트웨이 환경의 유형을 고려할 때 중요합니다. 모든 규칙 또는 규칙 유형이 모든 게이트웨이 환경과 완전히 호환되는 것은 아닙니다. 멀티 클라우드 방어 컨트롤러에서 지원되는 게이트웨이 유형은 인그레스, 이그레스, 이스트-웨스트입니다.

규칙 및 규칙 집합에 대한 정보 또는 정책 및 그룹에 대한 규칙과 규칙 집합을 생성 또는 수정하는 방법은 이 장의 나머지 부분을 참조하십시오.

피드백

피드백