액세스 제어 정책 구성 요소

다음은 액세스 제어 정책의 주요 요소입니다.

- 이름 및 설명

-

각 액세스 제어 정책에는 고유한 이름이 있어야 합니다. 설명은 선택 사항입니다.

- Inheritance Settings(상속 설정)

-

정책 상속을 사용하면 액세스 계층 제어 정책을 생성할 수 있습니다. 상위(또는 기본) 정책은 하위 항목에 대한 기본 설정을 정의하고 시행하며, 이는 특히 다중 도메인 구축에서 유용합니다.

정책 상속 설정을 통해 기본 정책을 선택할 수 있습니다. 현재 정책의 설정을 잠금 처리하여 하위 항목이 강제로 상속하도록 설정할 수도 있습니다. 하위 정책은 잠금 해제된 설정을 재정의할 수 있습니다.

- Policy Assignment(정책 할당)

-

각 액세스 제어 정책은 이를 사용하는 디바이스를 식별합니다. 각 디바이스는 하나의 액세스 제어 정책에 의해 대상이 될 수 있습니다. 다중 도메인 구축에서는 도메인의 모든 디바이스가 동일한 기본 정책을 사용하도록 요구할 수 있습니다.

- 규칙

-

액세스 제어 규칙은 네트워크 트래픽 처리에 대한 세분화된 방법을 제공합니다. 액세스 제어 정책의 규칙은 상위 정책에서 상속된 규칙을 포함하여 1부터 번호가 매겨집니다. 시스템은 오름차순 규칙 번호에 따라 하향식 순서로 트래픽이 액세스 제어 규칙과 일치하는지를 확인합니다.

대부분의 경우, 시스템은 모든 규칙의 조건이 트래픽과 일치하는 첫 번째 액세스 제어 규칙에 따라 네트워크 트래픽을 처리합니다. 조건은 단순하거나 복잡할 수 있으며, 조건의 사용은 특정 라이선스에 따라 달라지는 경우가 많습니다.

- 기본 작업

-

기본 작업은 시스템이 다른 액세스 제어 구성에 의해 처리되지 않는 트래픽을 처리하고 기록하는 방법을 결정합니다. 기본 작업을 사용하여 추가 검사 없이 모든 트래픽을 차단하거나 신뢰할 수 있고, 침입 및 검색 데이터 트래픽을 검사할 수 있습니다.

액세스 제어 정책은 상위 정책에서 기본 작업을 상속할 수 있지만 이 상속을 적용할 수는 없습니다.

- 보안 인텔리전스

-

보안 인텔리전스는 악성 인터넷 콘텐츠에 대한 1차 방어선입니다. 이 기능을 사용하여 최신 IP 주소, URL, 도메인 이름 평판 인텔리전스에 따라 연결을 차단할 수 있습니다. 중요 리소스로 지속적으로 액세스할 수 있도록 차단 목록 항목을 사용자 지정 차단 안 함 목록 항목으로 재정의할 수 있습니다.

- HTTP 응답

-

시스템이 사용자의 웹 사이트 요청을 차단하면 일반 시스템 제공 응답 페이지 또는 사용자 정의 페이지를 표시할 수 있습니다. 또한 사용자에게 경고하는 페이지를 표시할 수도 있지만 원래 요청한 사이트를 계속 진행할 수 있습니다.

- 로깅

-

액세스 제어 정책 로깅에 대한 설정을 통해 현재 액세스 제어 정책에 대한 기본 syslog 대상을 구성할 수 있습니다. 포함된 규칙 및 정책의 syslog 대상 설정이 사용자 정의 설정으로 명시적으로 무시되지 않는 한 설정은 액세스 제어 정책 및 포함된 모든 SSL, 사전 필터 및 침입 정책에 적용됩니다.

- 고급 액세스 제어 옵션

-

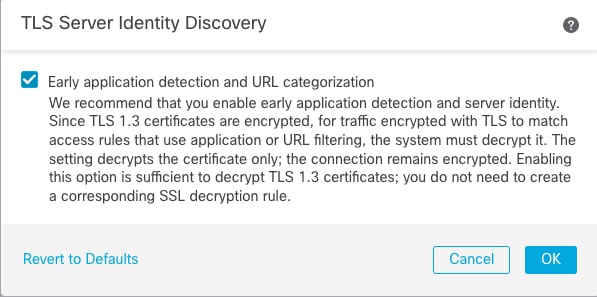

고급 액세스 제어 정책 설정은 일반적으로 약간의 변경이 필요하거나 변경이 필요하지 않습니다. 종종 기본 설정이 적합합니다. 수정할 수있는 고급 설정에는 트래픽 사전 처리, SSL 검사, ID 및 다양한 성능 옵션이 포함됩니다.

)

) )

) )

) )

)

)

) )

) )

) )

) )

)

)

)

피드백

피드백