사용자 정보

매니지드 디바이스에서 맞춤형 사용자 계정을 내부 사용자로 추가할 수 있으며, LDAP 또는 RADIUS 서버에 외부 사용자로 추가할 수 있습니다. 매니지드 디바이스 각각은 별도 사용자 계정을 유지 관리합니다. 예를 들어 사용자를 management center에 추가하는 경우, 해당 사용자만 management center에 액세스할 수 있습니다. 해당 사용자 이름을 사용해 매니지드 디바이스에 직접 로그인할 수 없습니다. 매니지드 디바이스에서 사용자를 별도로 추가해야 합니다.

내부 및 외부 사용자

매니지드 디바이스는 두 가지 유형의 사용자를 지원합니다.

-

내부 사용자—디바이스는 사용자 인증을 위해 로컬 데이터베이스를 검사합니다.

-

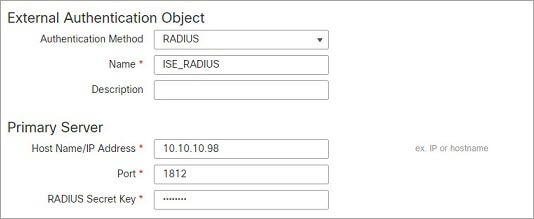

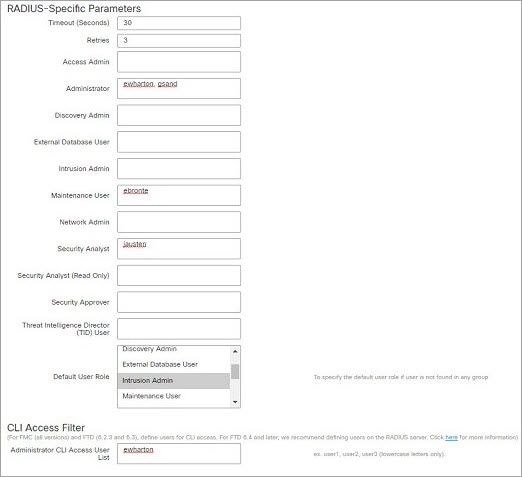

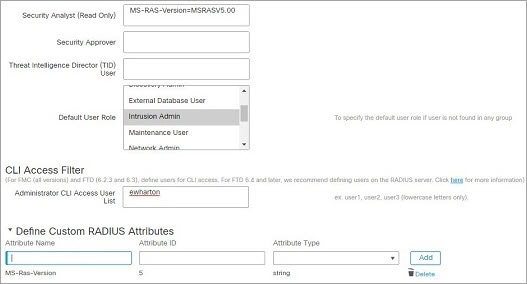

외부 사용자—사용자가 로컬 데이터베이스에 없는 경우, 시스템이 외부 LDAP 또는 RADIUS 인증 서버에 쿼리합니다.

사용자 역할

CLI 사용자 역할

management center의 CLI 외부 사용자는 사용자 역할이 없습니다. CLI 사용자는 사용 가능한 명령을 모두 사용할 수 있습니다.

웹 인터페이스 사용자 역할

CDO(Cisco Defense Orchestrator)에는 읽기 전용, 편집 전용, 구축 전용, 관리자, 슈퍼 관리자 등 다양한 사용자 역할이 있습니다. 사용자 역할은 각 테넌트의 각 사용자에 대해 구성됩니다. CDO 사용자가 둘 이상의 테넌트에 액세스할 수 있는 경우, 사용자 ID는 동일하지만 테넌트마다 역할이 다를 수 있습니다. 사용자는 한 테넌트에 대해서는 읽기 전용 역할을, 다른 테넌트에서는 슈퍼 관리자 역할을 가질 수 있습니다. 인터페이스 또는 설명서에서 읽기 전용 사용자, Deploy Only(구축 전용), Edit Only(수정 전용), Admin 사용자 또는 Super Admin 사용자를 언급하는 경우 특정 테넌트에 대한 사용자의 권한 수준을 의미합니다.

- Read Only(읽기 전용)

-

읽기 전용 사용자는 정책 및 개체를 수정할 수 없으며 디바이스에 변경 사항을 구축할 수 없으며 보기만 가능합니다.

- Deploy Only(구축 전용)

-

Deploy Only(구축 전용) 사용자는 디바이스 또는 여러 디바이스에 단계적 변경 사항을 구축하는 모든 정책 및 개체를 볼 수 있습니다.

- Edit Only(편집 전용)

-

Edit Only(편집 전용) 사용자는 정책 및 개체를 수정하고 저장할 수 있지만 디바이스에 구축할 수는 없습니다.

- Super Admin and Admin(슈퍼 관리자 및 관리자)

-

Super Admin and Admin(슈퍼 관리자 및 관리자) 사용자는 제품의 모든 항목에 액세스할 수 있습니다. 이 사용자는 모든 정책 및 개체를 생성, 읽기, 수정 및 삭제할 수 있으며 디바이스에 구축할 수 있습니다.

버튼을 클릭하여 새 사용자를 테넌트에 추가합니다.

버튼을 클릭하여 새 사용자를 테넌트에 추가합니다.

)

)

)

) 피드백

피드백