概要

デジタル化は、あらゆる業界のビジネスを変革しています。その結果、すべての企業が IT 企業への転換を迫られています。調査によると、デジタルを使いこなす企業は収入を増やすだけでなく、平均で 29 % 以上も収益性を高めています。[出典:Leading Digital] これはきわめて重要で差し迫った事態です。というのも、企業の 40 % は淘汰される危険にさらされているからです。[出典:Digital Vortex]

Cisco DNA はオープンなソフトウェア主導型アーキテクチャです。以下を提供することを目的に、設計原理に基づいて構築されています。

-

ビジネス革新の高速化を促進するインサイトとアクション

-

ビジネスとユーザの期待に応えながら、IT コストと複雑さを低減する自動化と分析

-

組織の継続的な拡大や成長に伴うリスクを低減するセキュリティとコンプライアンス

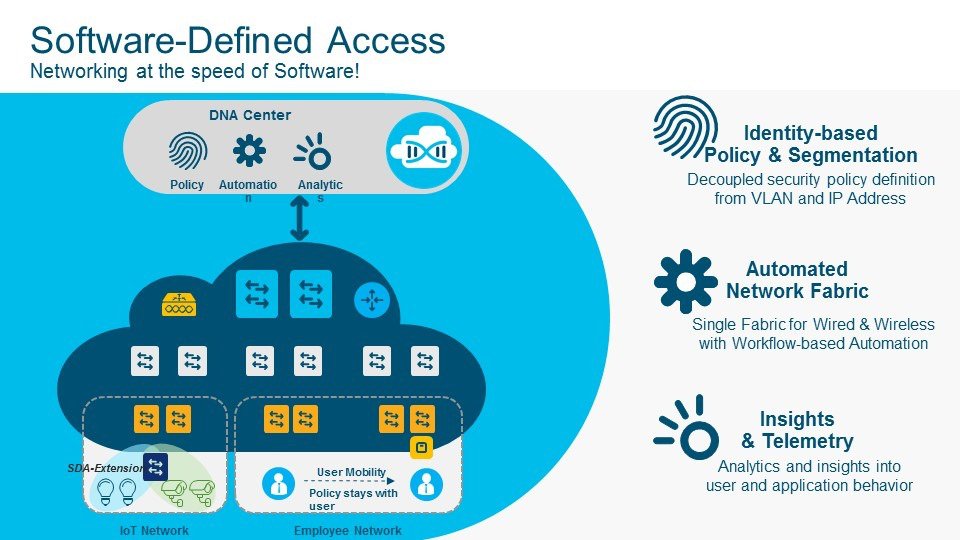

ソフトウェア定義型アクセスは DNA アーキテクチャの重要な構成要素であり、シスコのお客様に、DNA 原則と利点を提供します。

ソフトウェア定義型アクセス

ソフトウェア定義型アクセス(SD Access) はシスコの次世代エンタープライズ ネットワーキング アクセス ソリューションであり、セキュリティ、セグメンテーション、および柔軟性の高いサービス ロールアウトをファブリック ベースのインフラストラクチャで統合し、優れた GUI エクスペリエンスを提供して、新しい DNA Center アプリケーションによってネットワーク プロビジョニングを自動化します。設定、プロビジョニング、トラブルシューティングなどの日常タスクを自動化することで、SD-Access はネットワークの適合化、問題解決の改善およびセキュリティ違反の影響の軽減にかかる時間を短縮します。これによって、ビジネスの CapEx および OpEx を大幅に節約できます。

SDA の利点は、次の図に集約されます。

このドキュメントでは、SD-Access のワイヤレス統合に重点を置いています。 読者は SD-Access Fabric の概念とこのネットワーク アーキテクチャの主要コンポーネントに精通していることが想定されています。 SD-Access 機能の詳細については、SD-Access サイトおよび https://www.cisco.com/c/en/us/solutions/enterprise-networks/software-defined-access/index.htmlSD-Access Design Guide(CVD)を参照してください。

SD–Access ワイヤレス

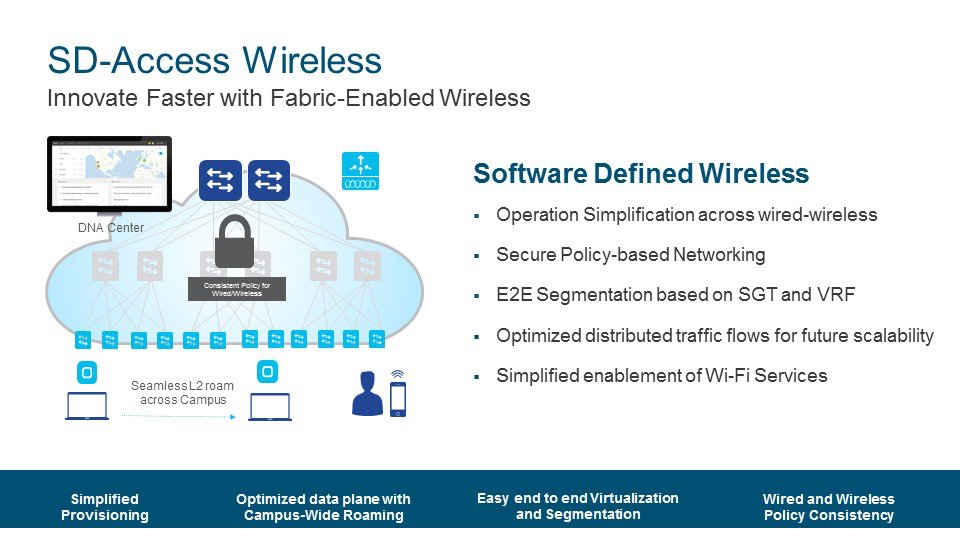

SD-Access ワイヤレスは、ファブリックおよび DNAC の自動化の利点をすべて得るために、SD-Access アーキテクチャにおけるワイヤレス アクセスの統合と定義されています。

これらのメリットは次のとおりです。

- 集中管理型ワイヤレス コントロール プレーン:シスコが現在 Cisco Unified Wireless Network 導入環境で提供しているのと同じ革新的な RF 機能が、SD-Access ワイヤレスでも活用されます。IT 導入を簡素化させる RRM、クライアント オンボーディング、クライアント モビリティなどに関して、ワイヤレスの運用は CUWN の場合と同じです。

- 分散型データ プレーンの最適化:データ プレーンは、トラフィックの分散(VLAN、サブネット化、大規模なブロードキャスト ドメインなど)に通常関連することなく、パフォーマンスとスケーラビリティを最適化するために、エッジスイッチで配信されます。

- シームレスな L2 ローミングがどこでも実現: SD-Acces ファブリックにより、クライアントが同じ IP アドレスを保持しながら、キャンパス内をシームレスにローミングできます

- ゲストおよびモビリティのトンネリングの簡素化:アンカー WLC コントローラが不要になり、フォーリン コントローラをホッピングせずにゲスト トラフィックを DMZ に直接送信できます。

- ポリシーの簡素化: SD Access によりポリシーおよびネットワーク構成(IP アドレスと VLAN)間の依存関係が解消されるため、ポリシーの定義や実装方法がシンプルになります。有線とワイヤレスの両方のクライアントをサポート

- セグメンテーションが容易:セグメンテーションはファブリック内をエンドツーエンドで伝達され、Virtual Network Identifier(VNI)とスケーラブル グループ タグ(SGT)に基づいて階層化されます。有線およびワイヤレスの両方のユーザに同じセグメンテーション ポリシーが適用されます。

次の事項を維持しながらこれらすべての利点を獲得:

- 将来に対応した Wave2 AP と 3504/5520/8540 WLC を含む最高クラスのワイヤレス

- 既存の AireOS WLC をサポートし、投資を保護する。SD-Access ワイヤレスは 802.11acWave2 AP に最適化されていますが、Wave 1 AP もサポートしています

SDA の利点は、次の図に集約されます。

SD-Access のワイヤレス統合

- SD-Access ワイヤレス アーキテクチャ

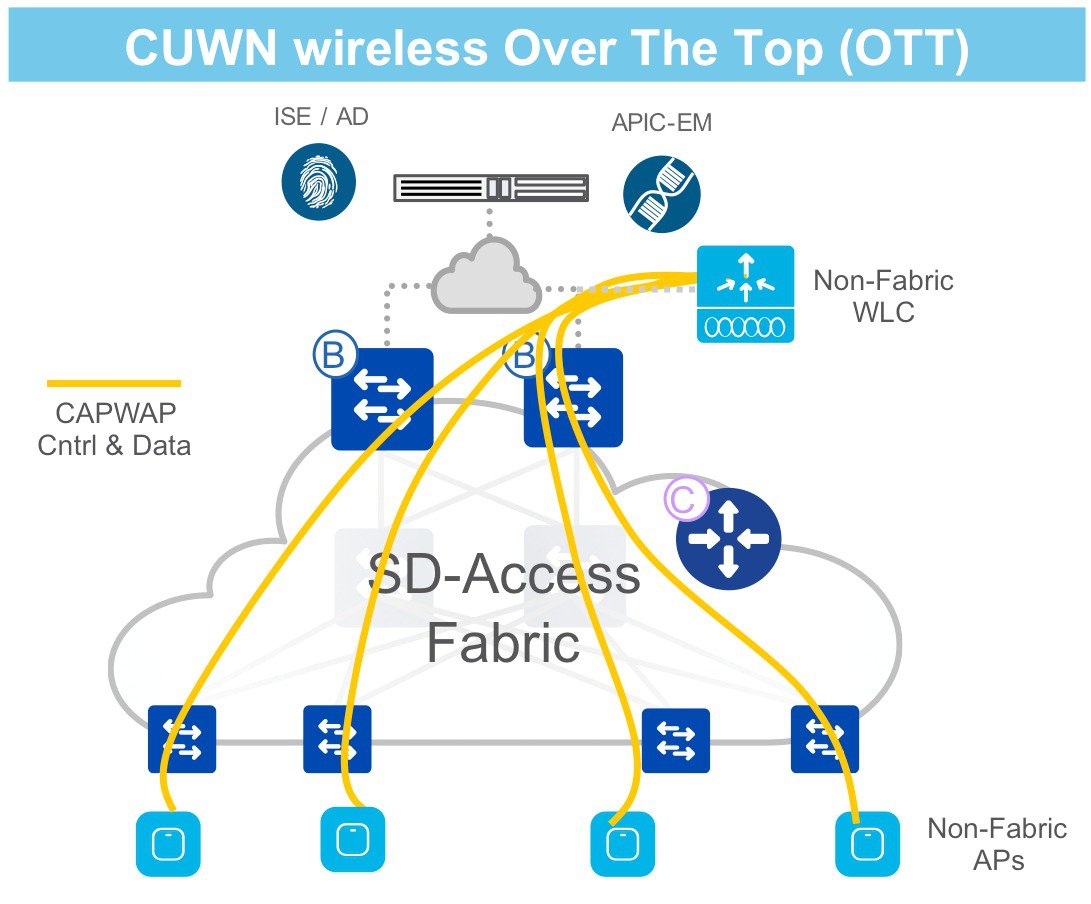

- CUWN ワイヤレス オーバーザトップ(OTT)

SD-Access ワイヤレスは、ワイヤレス ユーザとモノのためにファブリックの利点を最大限に生に活用しているため、最初に検討してみましょう。最初にアーキテクチャと主要なコンポーネントが紹介され、その後、読者は DNAC を使用して SD-Access ワイヤレス ネットワークを設定する方法を学習します。

OTT は基本的に、ファブリック有線ネットワーク上でファブリック ワイヤレスを実行しています。このオプションについては、設計上の考慮事項を含め後に本書で説明でされます。

SD–Access ワイヤレス アーキテクチャ

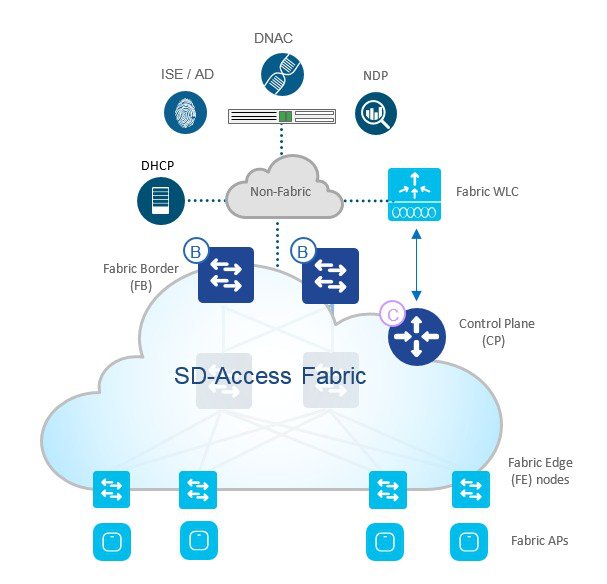

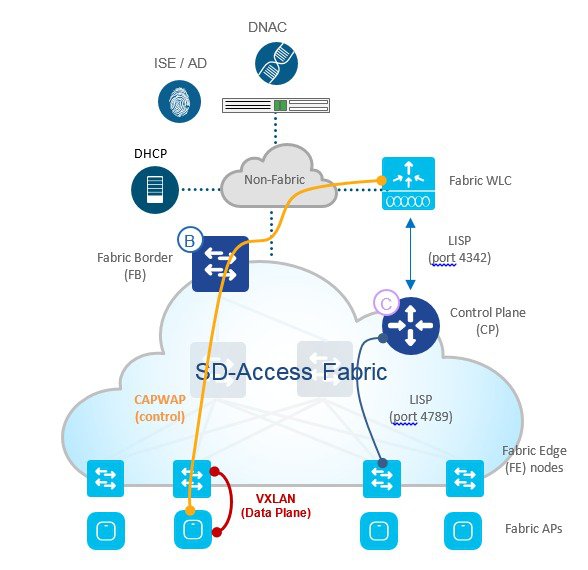

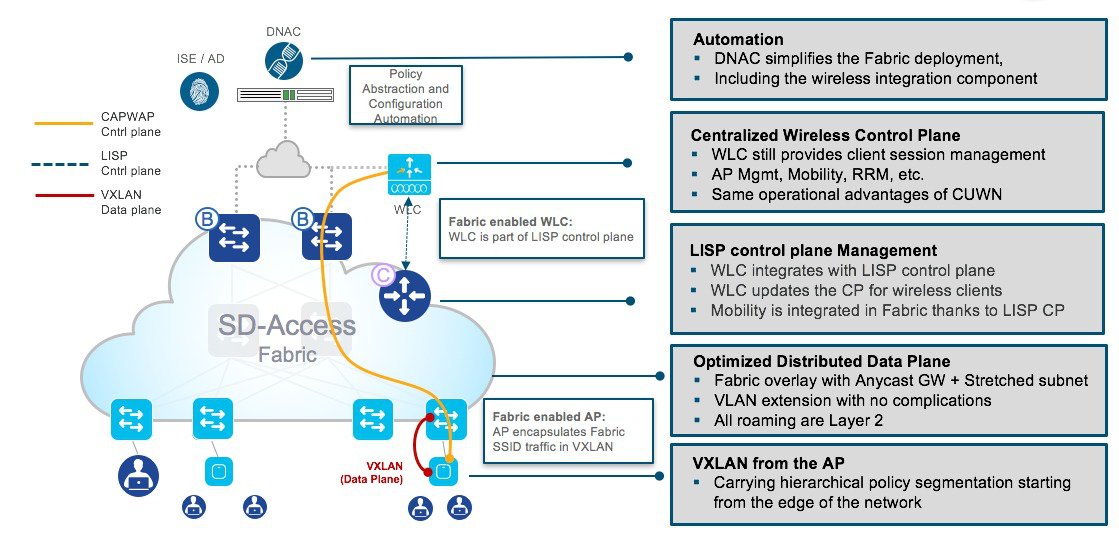

全体的なアーキテクチャは、次のダイアグラムで表されます。

SD–Access ワイヤレスでは、コントロール パネルが集中管理されています。つまり、CUWN の場合と同様に、AP と WLC 間で CAPWAP トンネルが維持されます。 主な違いは、データ プレーンはファブリック対応 AP から直接 VXLAN を使用して配布されることです。 WLC と AP は、ファブリックに統合されて、アクセス ポイントは、「特別な」クライアントとしてファブリック オーバーレイ(エンドポイント ID スペース)ネットワークに接続されます。

SD–Access ワイヤレス アーキテクチャ コンポーネント

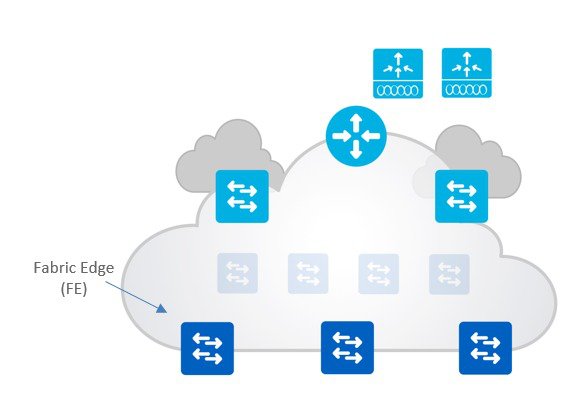

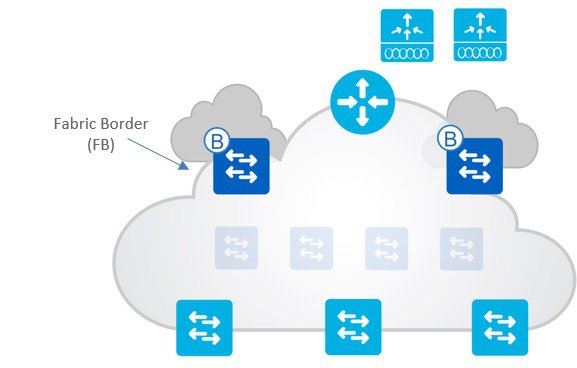

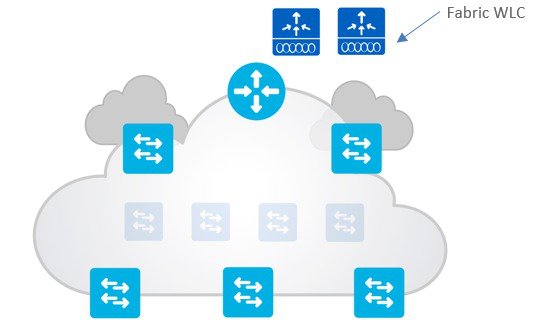

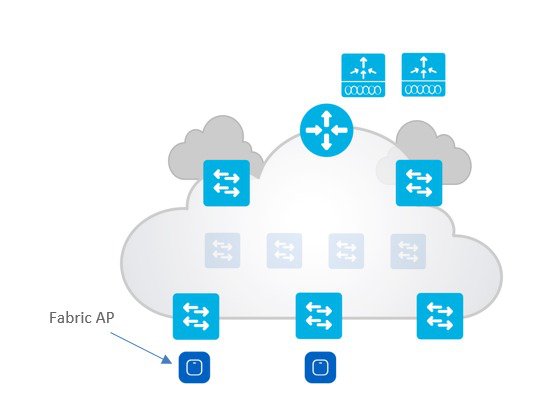

メインのアーキテクチャ図と主なコンポーネントの説明を次に示します。

- コントロール プレーン ノード:エンドポイント ID とデバイス間の関係を管理するホスト データベース

- ファブリック ボーダー ノード:外部 L3 ネットワークを SDA ファブリックに接続するファブリック デバイス(コアまたが分散スイッチなど)ボーダー ノードには 2 つのタイプがあります。 既知のルートに接続するファブリック ボーダー ノードと「不明のルート」に接続するデフォルト ボーダー ノードです。本書のその他の部分では、ファブリックを外部ネットワークに接続する一般的な機能を参照するときに、このボーダーの命名法が使用されています

- ファブリック エッジ ノード:有線エンドポイントを SDA ファブリックに接続するファブリック デバイス(アクセス、スイッチなど)

- ファブリック ワイヤレス コントローラ:ファブリックを有効にしたワイヤレス コントローラ(WLC)

- ファブリック モード AP:ファブリックを有効にしたアクセス ポイント

- DNA Center (DNAC): エンタープライズ ネットワーク自動化と保証を行う単一の窓口DNAC は、エンタープライズ SDN コントローラ、ポリシー エンジン(ISE)、および分析エンジン(NDP)を統合します

- ポリシー エンジン:外部 ID サービス(ISE など)はダイナミック ユーザまたはデバイスからグループへのマッピングおよびポリシー定義に使用されます

- 分析エンジン:外部データ コレクタ(シスコ ネットワーク データ プラットフォーム)を活用して、ユーザまたはデバイスのアプリケーション フローを分析し、ファブリック ステータスをモニタします

次のセクションでは、ロールと SD アクセス ワイヤレス アーキテクチャの主なコンポーネントの機能について説明します

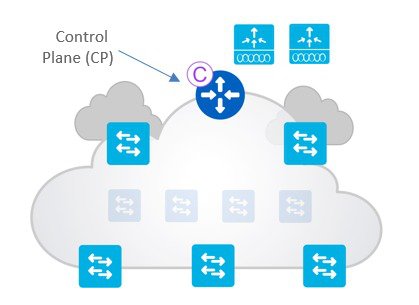

コントロール プレーン ノード

ファブリック コントロール プレーン ノードは LISP マップ サーバ/リゾルバに基づいており、ファブリック エンドポイント ID データベースを実行してオーバーレイ到達可能性情報を提供します。

-

CP はホスト データベースであり、エンドポイント ID(EID)とその他の属性をエッジ ノード バインドまで追跡します

-

CP は複数のタイプのエンドポイント ID ルックアップ キー(IPv4 /32、IPv6 /128 (*) または MAC アドレス)をサポートしています

-

エッジ ノード、有線ローカル エンドポイントのファブリック WLC とワイヤレス クライアントそれぞれからプレフィックス登録を受信します

-

リモート エッジ ノードからのルックアップ要求を解決し、エンドポイントを特定します

-

ファブリック エッジ ノード、ワイヤレス クライアント モビリティを設定したボーダー ノードおよび RLOC 情報を更新します

(*) IPv6 は SDA の最初のリリースではサポートされていません

ファブリック エッジ ノード

ファブリックに接続されたユーザとデバイスの接続を行います。

- 有線エンドポイントの識別と認証を行います

- コントロール プレーンノードにワイヤレス IPv4 / IPv6 エンドポイント ID 情報を登録します

- 接続されたエンドポイントにエニーキャスト L3 ゲートウェイを提供します

- ワイヤレス クライアントに VN サービスを提供します

- ファブリックに AP をオンボーディングし、AP に VXLAN トンネルを構成します

- ゲスト ボーダーおよびゲスト コントロール プレーン ノードと通信するワイヤレス ホストにゲスト機能を提供します

ファブリック ボーダー ノード

ファブリックに出入りするすべてのトラフィックは、ファブリック ボーダー ノードを経由します。

- ファブリック ボーダー ノードには、ボーダーとデフォルトの二種類あります。どちらのタイプも、ファブリック オーバーレイに出入りするすべてのデータ トラフィック、および VN や グループ ベースのポリシー適用(ファブリック外のトラフィックに対して)に対して、基本的なルーティング エントリ ポイントと出口ポイントを提供します。

- ファブリック ボーダーを使用して、「既知の」IP/マスク ルートをマップ システムに追加します。既知のルートとは、ファブリック エッジ ノード (例:リモート WLC、共有サービス、DC、ブランチ、プライベート クラウドとなど) にアドバタイズする任意の IP/マスクのことです。

- デフォルト ボーダーは、ラースト リゾート ゲートウェイとして「不明」ルート(例: インターネットまたはパブリック クラウド)に使用されます

- ボーダーは、ファブリック ドメインと非ファブリック ドメインがエンド ポイントの到達可能性とポリシー情報を交換する場所です

- ボーダーは、ドメイン間でコンテキスト(VRF および SGT)の変換を行います

ファブリック対応 WLC

ファブリック対応 WLC は LISP コントロール プレーンに統合されます

ワイヤレス機能については、コントロール プレーンは WLC で集中管理されます。

-

WLC は、AP イメージ/設定、無線 リソース管理(RRM)、クライアント セッション管理およびローミング、その他すべての無線コントロール プレーン機能を引き続き提供します

-

ファブリック統合について

-

ワイヤレスについては、EID としてクライアント MAC アドレスが使用されます

-

SGT および仮想ネットワーク情報を使用したクライアント MAC アドレスの登録のために、コントロール プレーン ノードのホスト トラッキング DB と通信します

-

VN 情報は、FE 上の VLAN にマッピングされています

-

WLC はホスト トラッキング DB をワイヤレス クライアントの ローミング情報で更新します

-

ファブリック対応 WLC は AP と同じサイトに物理的に配置する必要があります(初期リリースでは、WLC から WAN 経由で展開される AP はサポートされていません)

-

(注) |

WLC と AP 間の遅延は 20 ミリ秒以内にある必要があります。この場合通常、物理的に同じ場所にいることを意味します。 |

ファブリック AP

ファブリック AP では、ワイヤレス エッジに SD-Access データ プレーンを拡張します。

- ファブリック AP はローカル モード AP であり、ファブリック エッジ スイッチに直接接続する必要があります

- CAPWAP コントロール プレーンは、トランスポートとしてファブリックを使用して WLC に移動します

- ファブリックは SSID ごとに有効です。

-

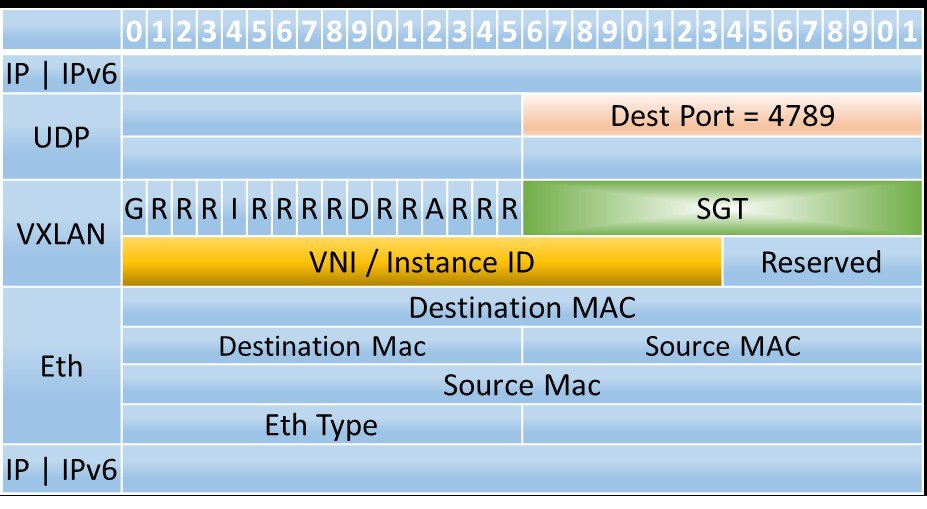

ファブリック対応 SSID の場合、AP は 802.11 トラフィックを 802.3 に変換させ、クライアントの VNI および SGT 情報をエンコードする VXLAN にカプセル化します

-

AP は、WLC によってプログラムされた転送テーブルに基づいてクライアント トラフィックを転送します。通常、VXLAN トンネルの宛先は最初のホップの スイッチになります

-

ファブリック SSID 上のワイヤレス ユーザの SGT および VRF ベース ポリシーは、ファブリック エッジで適用されます。有線も同様です

-

-

ファブリック対応 SSID の場合、カプセル化として VXLAN を利用し、 AP でユーザ データ プレーンが配信されます

-

AP は SSID ポリシー、AVC、QoS などのすべてのワイヤレス固有の機能を適用します

(注) |

AP 上の機能サポートについては、WLC リリース ノートを参照してください。 |

AP は、サポートされているファブリック拡張ノードのいずれかにオプションで接続することができます。サポートされているスイッチ モデルについては、発注ガイドを参照してください https://www.cisco.com/c/en/us/solutions/collateral/enterprise-networks/software-defined-access/guide-c07-739242.html

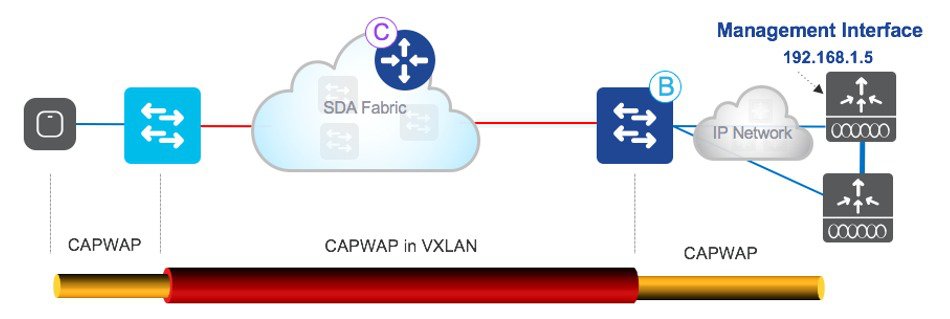

SD–Access ワイヤレス プロトコルと通信インターフェイス

次は、SD-Access ワイヤレスで使用されるプロトコルとインタフェースの図による詳細な説明です。

-

WLC <–> AP:コントロール プレーン WLC および AP 間通信は既存のモードと同様の CAPWAP を介して行われます

-

AP <–> スイッチ:データ トラフィックは VXLAN トンネル カプセル化を使用して AP からエッジ スイッチにスイッチされます。UDP ポートは標準で 4789 です。

-

WLC < - > コントロール プレーン ノード:ワイヤレス LAN コントローラは、コントローラの TCP ポート 4342 上で実行されているコントロール プレーン(CP)と通信します。

-

DNAC < - > WLC:最初のリリースで DNAC は SSH/Telnet 経由で CLI インターフェイスを使用して、WLC を設定します。

-

スイッチ < - > コントロール プレーン ノード:ファブリック対応スイッチは、TCP ポート 4789 のコントロール プレーン ノードと通信します。

SD-Access ワイヤレス プラットフォーム サポート

SD-Access ワイヤレス アーキテクチャは AireOS リリース 8.5 以降を搭載した次のワイヤレス LAN コントローラでサポートされています。

-

AIR-CT3504

-

AIR-CT5520

-

AIR-CT8540

このアーキテクチャは、次のローカル モードで Wave2 11ac アクセス ポイント用に最適化されています。P1810、AP1815、AP1830、AP1850、AP2800 および AP3800 です。

Wave1 802.11ac アクセス ポイントは、Wave2 と比較すると、機能が限定された SD-Access ワイヤレスでサポートされています(詳細はリリース ノートを参照)。屋外 AP は SDA 1.1(11 月リリース)ではサポートされていません。これらのアクセス ポイントは、ロードマップでサポートされています。

SD-Access ワイヤレス ネットワーク展開

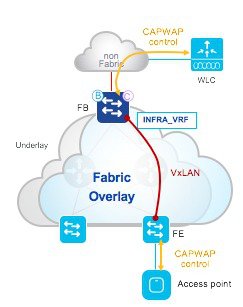

SD-Access ワイヤレス ネットワークに WLC と Ap を展開する重要な考慮事項については、次の図を参照してください。

アクセス ポイントについて

-

AP は FE(または拡張ノード スイッチ)に直接接続されている

-

AP はファブリック オーバーレイの一部である

-

AP は、グローバル ルーティング テーブルにマップされている INFRA_VN に属す

-

AP はローカル モードで、WLC に接続する

ワイヤレス LAN コントローラ(WLC)について

-

WLC はファブリックの外部に接続されている (必要に応じてボーダーに直接接続)

-

WLC は、グローバル ルーティング テーブル内に存在する必要がある

-

VRF 間リークは AP が WLC に接続する際に不要である

-

WLC は 1 つのコントロール プレーンノード(冗長性のために 2 つ)にしか通信できないため、1 つの WLC は 1 つのファブリック ドメイン(FD)にしか属せない

(注) |

ファブリック コントロール プレーン プロトコルに耐障害性を持たせるには、各ファブリック ノードのグローバル ルーティング テーブルに WLC への特定のルートが存在することが重要です。WLC の IP アドレスへのルートは、ボーダーでアンダーレイ IGP プロトコルに再配布されるか、各ノードで静的に設定する必要があります。つまり、WLC はデフォルト ルート経由で到達できません。 |

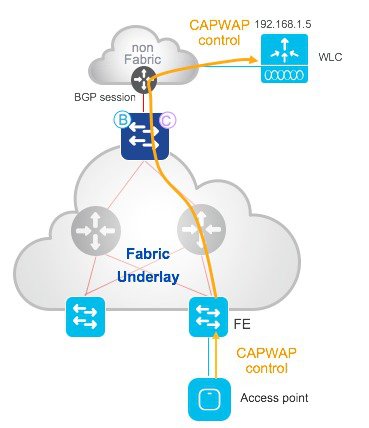

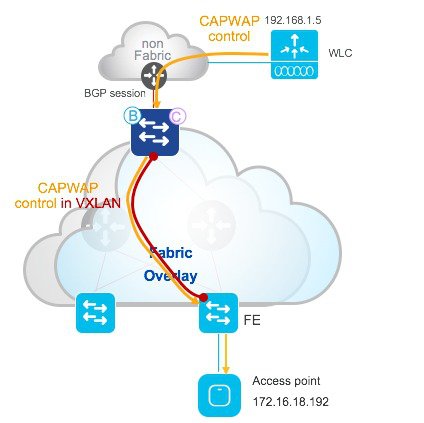

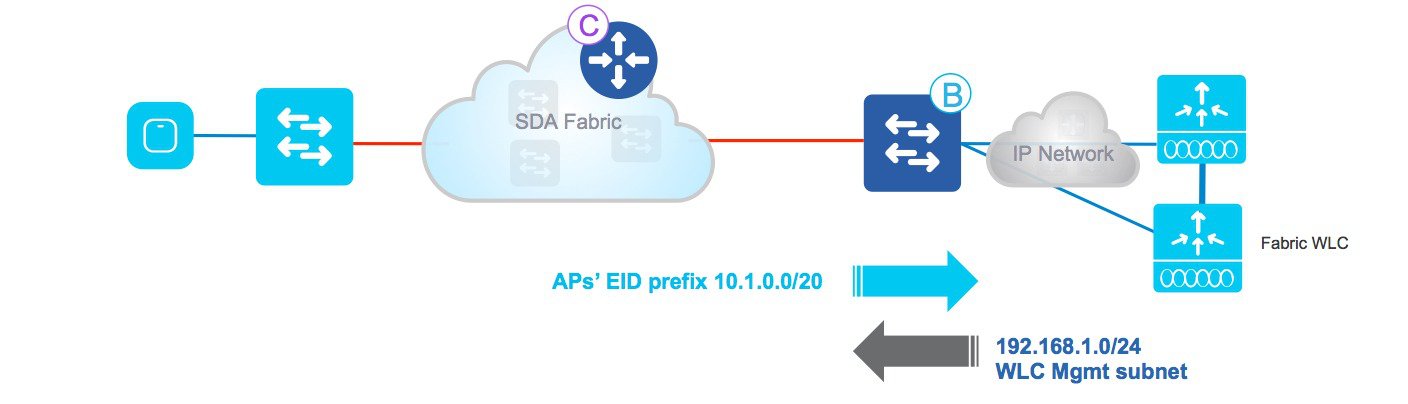

AP から WLC への通信

ネットワーク展開の観点からは、アクセス ポイントはオーバーレイ ネットワークに接続され、WLC は従来の IP ネットワークの SD-Access ファブリックの外にあります。

(注) |

WLC が物理的にサイトに設置され、WAN を経由しないようにします。ファブリック AP はローカル モードにあり、AP と WLC の間に 20ms 未満の遅延が必要です。 |

WLC サブネットは、アンダーレイにアドバタイズされるので、ネットワーク内のファブリック ノード(ファブリック エッジおよびコントロール プレーン)はネイティブ ルーティングを実行して WLC に到達できます。オーバーレイの AP サブネットは外部ネットワークにアドバタイズされ、WLC はオーバーレイ経由で AP に到達できます。

ここで、CAPWAP トラフィックが Fabric 対応 SSID の AP と WLC 間でどのように流れるかを少し詳しく見ていきましょう。これは、AP 接続およびすべての他のコントロール プレーン トラフィック(クライアントデータ プレーン トラフィックは AP から VXLAN を使用してスイッチに配信されるため、WLC には送信されません)におけるコントロール プレーン トラフィックです。

-

ボーダー(内部または外部)は、アンダーレイ内の WLC ルートを(選択した IGP を使用して)再配布します。

-

FE がグローバル ルーティング テーブルでルートを学習

-

FE が AP から CAPWAP パケットを受信すると、FE は RIB で一致を検出し、パケットは VXLANカプセル化なしで転送されます。

-

AP への WLC CAPWAP トラフィックがアンダーレイで移動

-

AP サブネットは、オーバーレイの一部として、CP に登録されています。

-

ボーダーは、AP ローカル EID スペースを CP からグローバル ルーティング テーブルにエクスポートし、AP ルートを LISP マップキャッシュ エントリにインポートします。

-

ボーダーは外部ドメインにローカル AP EID スペースをアドバタイズします。

-

ボーダーは、WLC から CAPWAP パケットを受信すると、 LISP ルックアップが行われ、トラフィックは VLAN カプセル化を使用して FE に送信されます。

-

WLC への AP CAPWAP トラフィックがアンダーレイで移動

(注) |

AP から WLC までの CAPWAP トラフィック パスについて説明してきました。AP から発信された他のタイプのトラフィックにも同じパスが適用され、DHCP、DNS などのグローバル ルーティング テーブルで既知の宛先に送信されます。 |

DNAC から SD-Access ワイヤレスを設定する

このセクションでは、DNAセンター(DNAC)を通じた SD-Access でワイヤレスを設定するためのステップ バイ ステップ ガイドを提供します。DNAC は、SDA ソリューションのオートメーション、ポリシー、および保証を提供する単一のペインです。

SD-Access WLC アンダーレイ ディスカバリ

DNAC にログインする前に、ご使用のブラウザを最新バージョンにアップグレードしてください

手順

| ステップ 1 |

インストール時に割り当てた管理 IP アドレスとクレデンシャルを使用して、DNA Center(DNAC)にログインします。  |

| ステップ 2 |

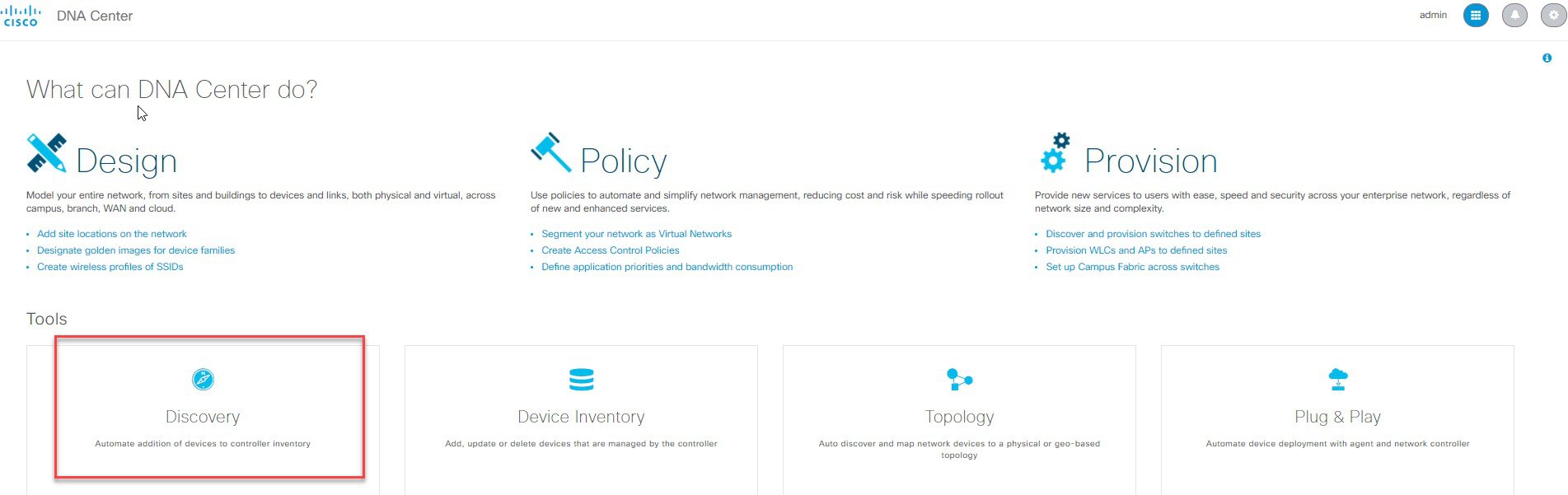

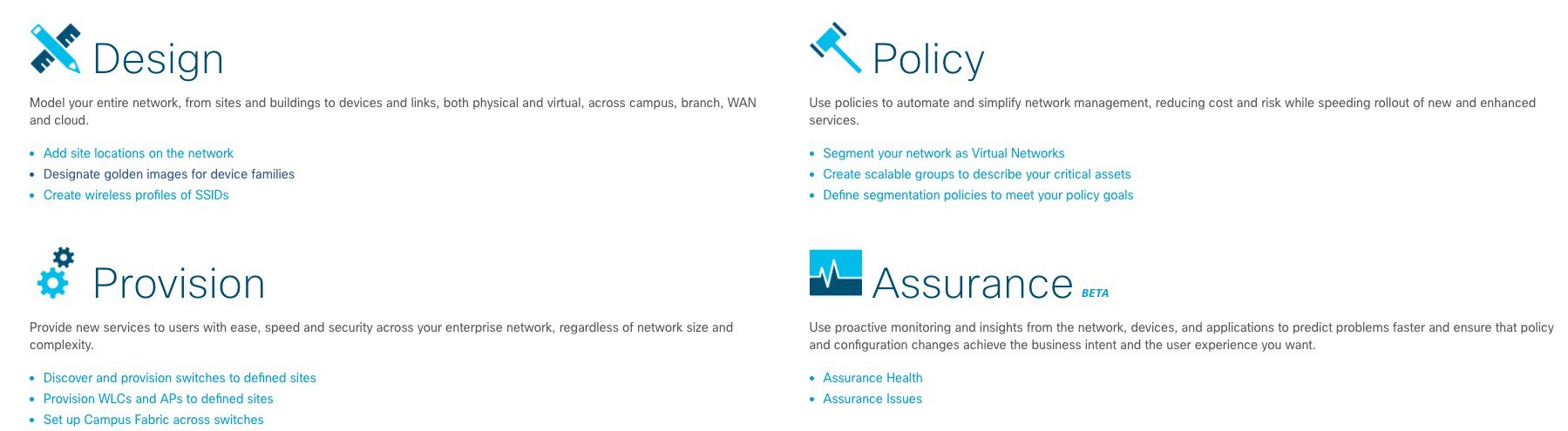

ログイン後、新しい DNAC ランディング ページが表示されます。  |

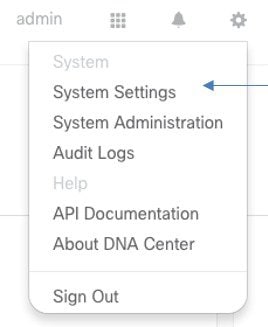

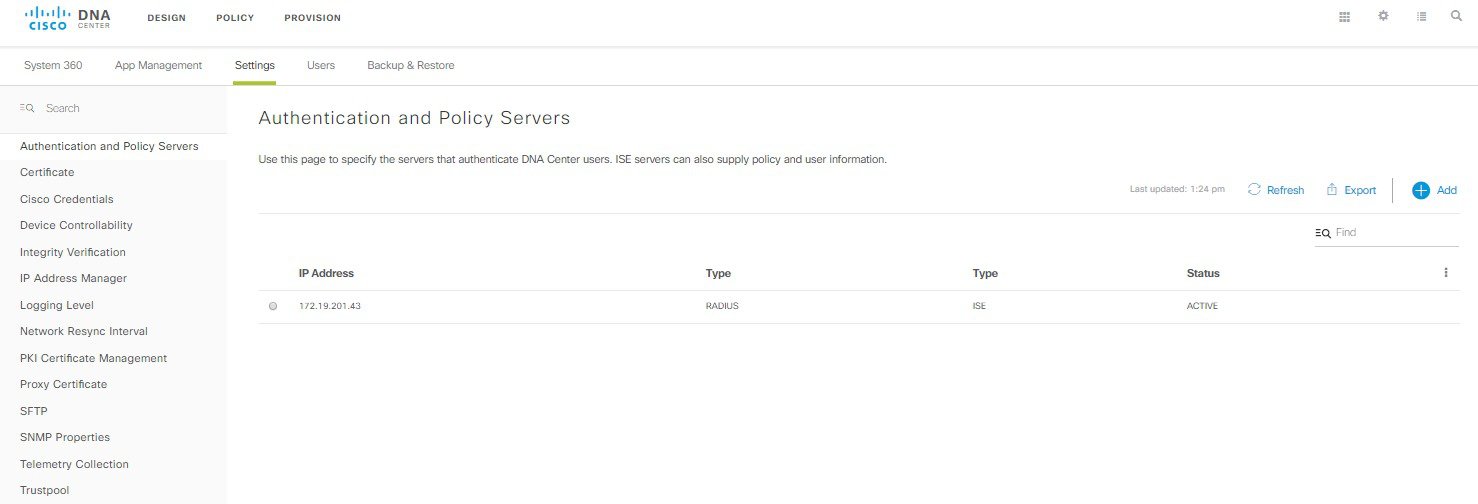

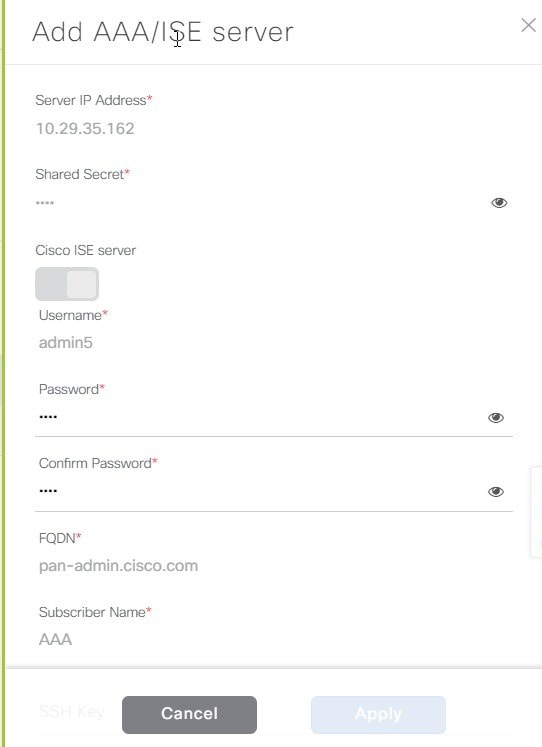

DNAC への ISE の追加

スケーラブル グループ タグのダウンロードおよび新しいポリシーの作成には、DNAC が安全に ISE と通信できる必要があります。ISE サーバと DNAC は pxGrid と REST Api サービスを使用して情報を交換します。

共有シークレットは、デバイス(スイッチおよび WLC)が ISE に接続するために使用するパスワードです。 ユーザ名とパスワードは、ISE の管理者資格です。ISE(ホスト名 + ドメイン名)の FQDN を入力します。

今日の時点で、DNAC は FQDN を DNS で検証しませんが、名前は ISE の実名と一致する必要があります。サブスクライバの名前を追加することを忘れないでください。これは、PxGrid 資格情報を確立するために重要です(これは、ISE 上の既存のユーザ名に一致する名前ではありません)。

SD-Access WLC ディスカバリ

DNA Center のディスカバリ ツールは CDP または IP アドレスで既存のアンダーレイ デバイスを検索する場合に使用します。ここでの前提条件は、有線ネットワークがすでに検出されていることです。

手順

| ステップ 1 |

ホーム ページから [Discovery] に移動します。  |

||||

| ステップ 2 |

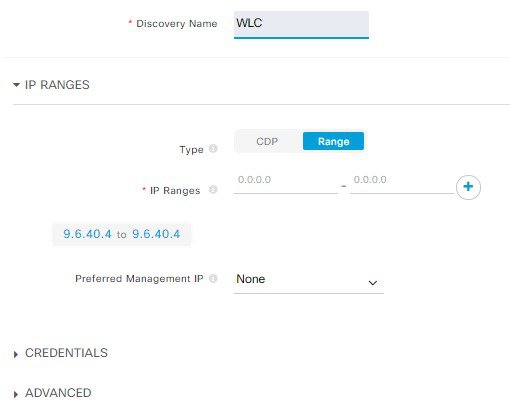

検出名を入力し、検出タイプの範囲を選択し、ネットワークのワイヤレス LAN コントローラの管理 IP アドレスを開始および終了範囲として挿入します。  |

||||

| ステップ 3 |

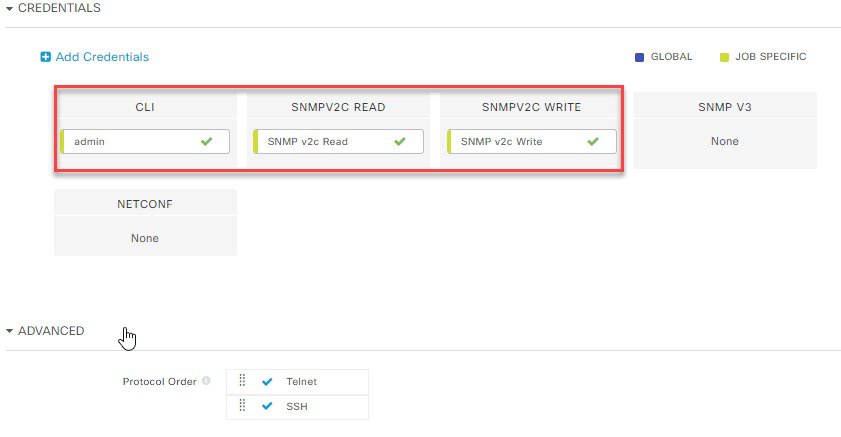

[Credentials] を展開します。デバイスの SNMP クレデンシャル(読み取り/書き込み)を次のように入力します。  |

||||

| ステップ 4 |

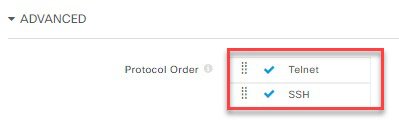

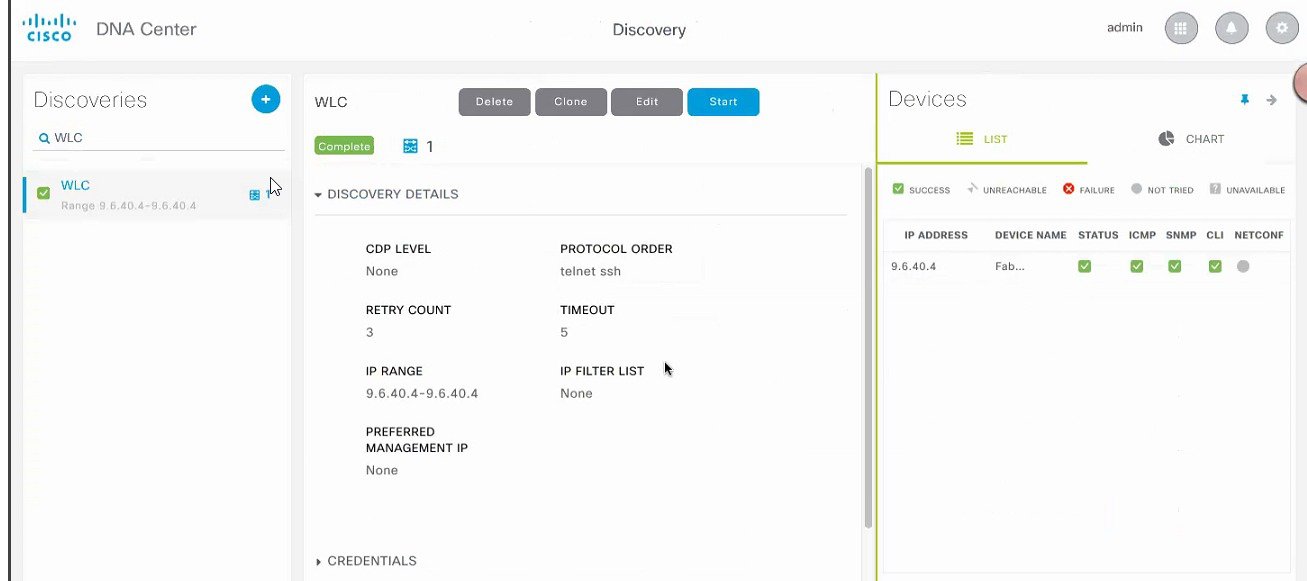

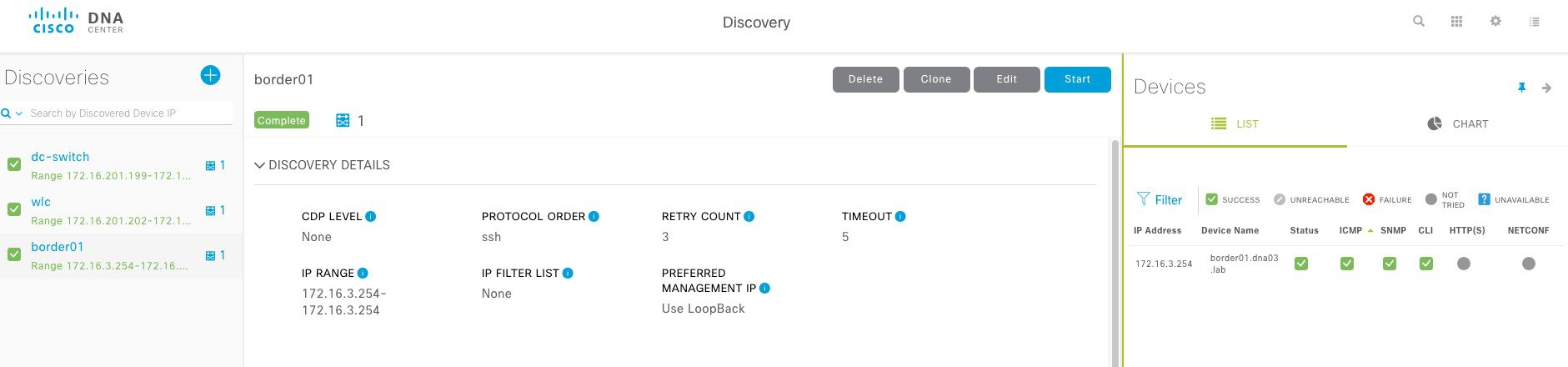

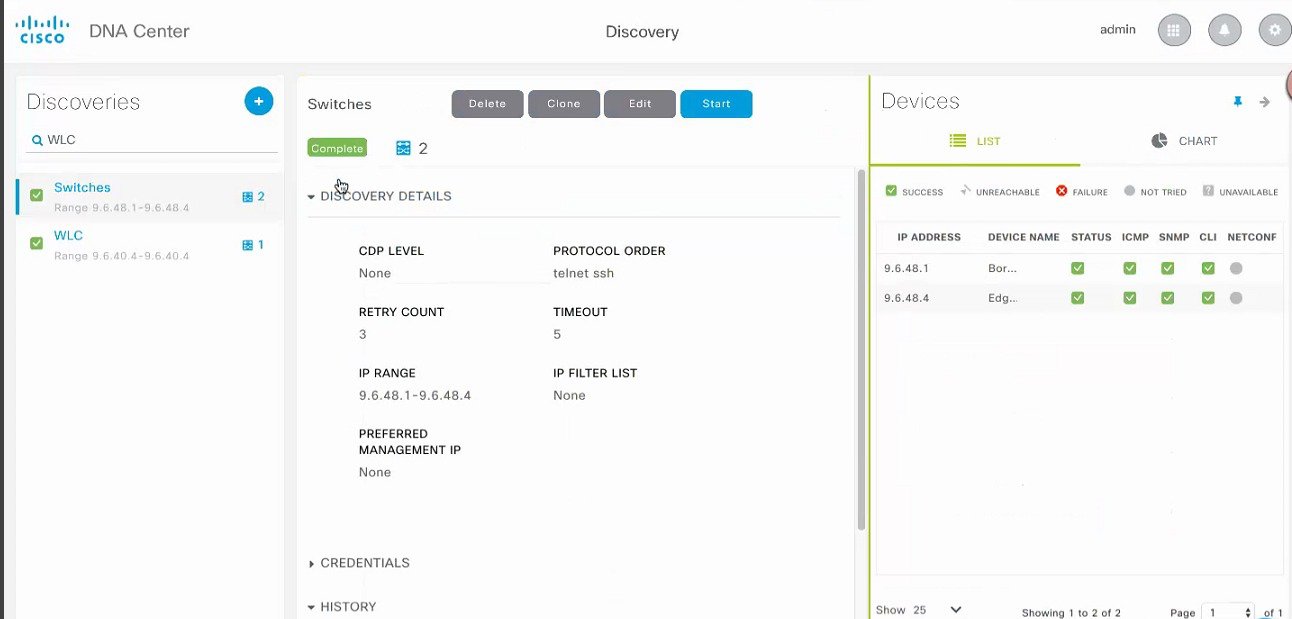

[Credentials] セクションを折りたたんで、[Advanced] セクションを展開します。クリックして [Telnet] や [SSH] を選択します。SSH はデフォルトでイネーブルになります。SSH を使用する場合は、SSH 接続を許可するデバイスの設定が最小限あることを確認します。  右上隅の [Start] をクリックします。ディスカバリが開始すると、ページにディスカバリ設定と詳細が表示されます。  すぐにデバイスが検出され、画面の右側に順次表示されます。

上記の画面では、すぐに有線デバイスが検出され、画面の右側に順次表示されます。デバイス ディスカバリが完了すると、検出されたデバイスがすべて DNA Center の [Device Inventory] に表示されます。

|

インベントリ アプリケーション

手順

| ステップ 1 |

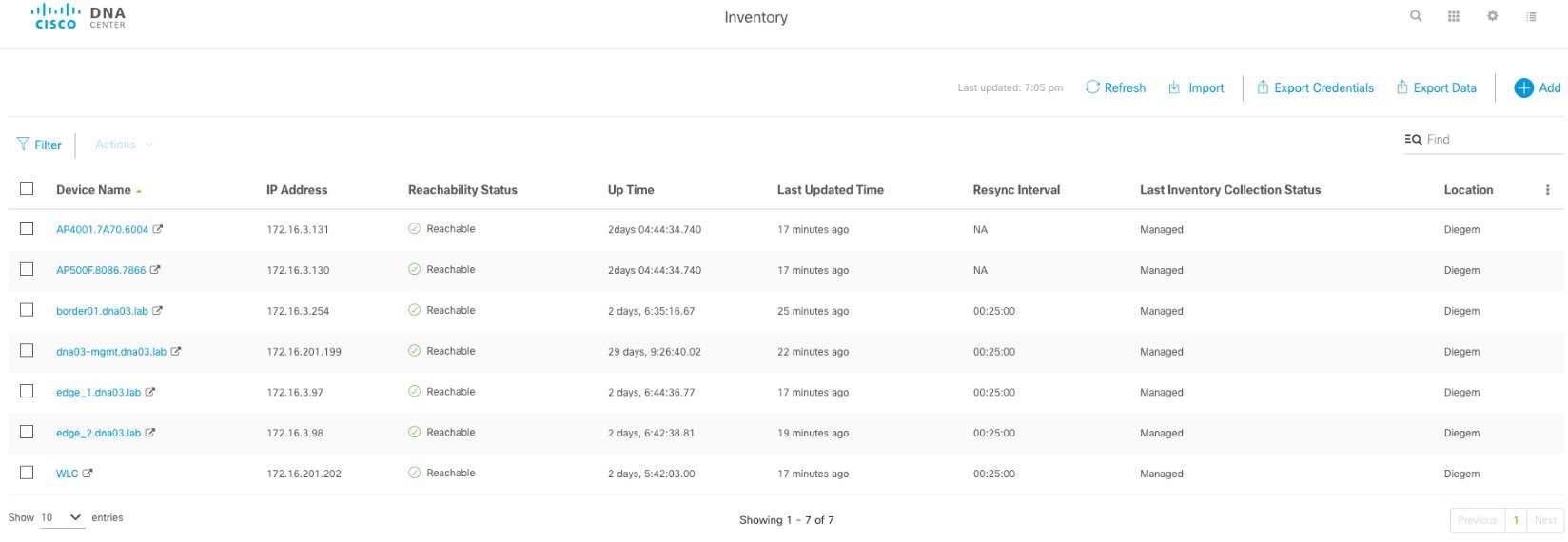

デバイスのディスカバリ後、[デバイスインベントリ(Device Inventory)] アプリケーションを開いてそのデバイスを表示するには、[アプリ(Apps)] ボタンを使用します。 |

||

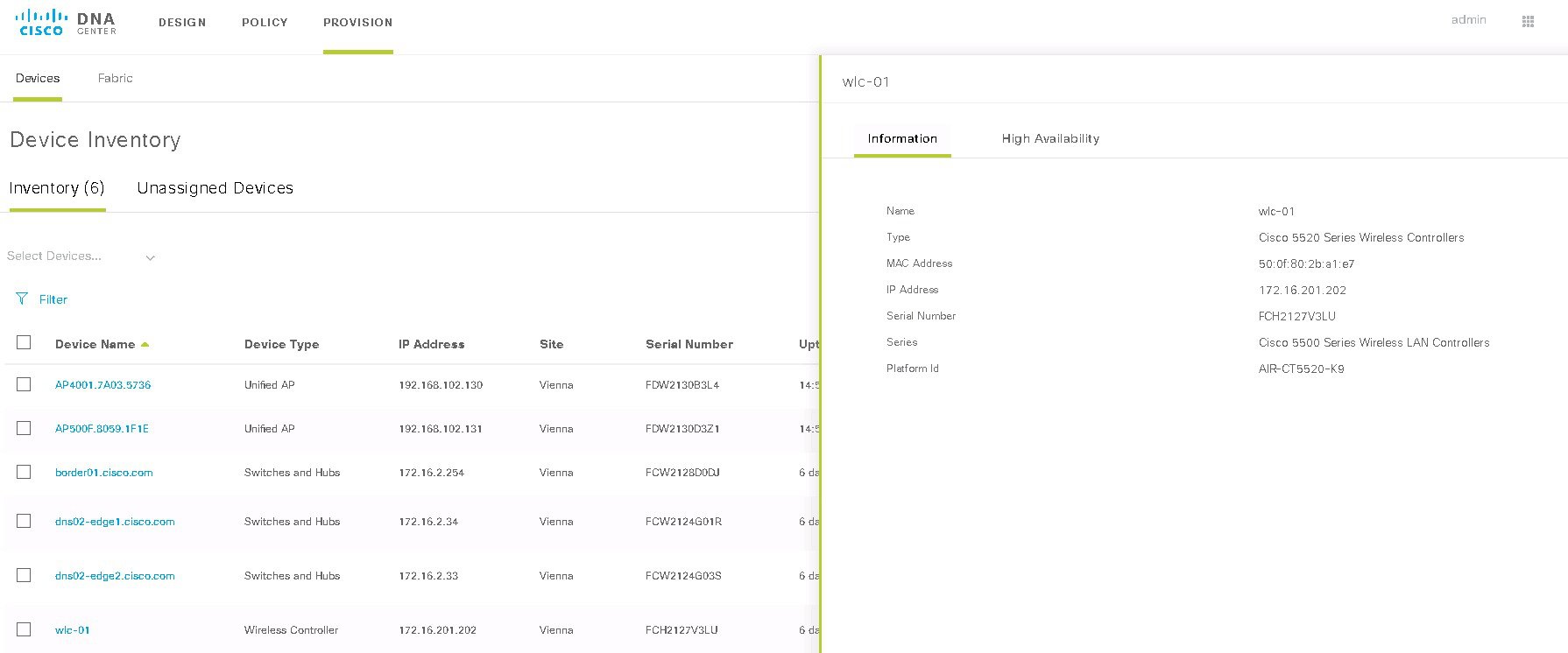

| ステップ 2 |

[デバイスインベントリ(Device Inventory)] を選択して、デバイスが追加されていることを確認します。[Device Inventory] ページのすべてのデバイスで、[Device Status] は [Reachable] に、[Last Inventory Collection Status] は [Managed] と表示される必要があります。

|

SD–Access の設計

DNAC Design を使用して開始します

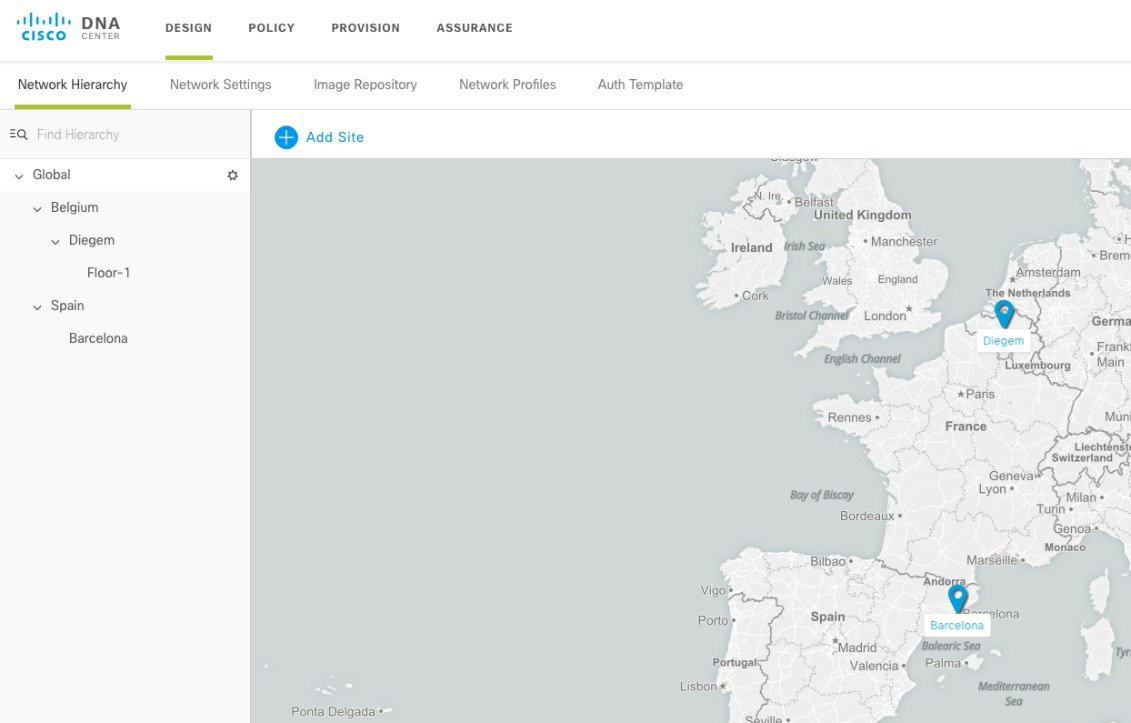

DNAC で堅牢な Design アプリケーションを使用すると、あらゆるサイズとスケールのユーザが物理サイトと共通リソースを簡単に定義できます。これは、直感的に使用できる階層形式で実装されており、デバイスのプロビジョニング時に複数の場所で同じリソースを再定義する必要がありません。

手順

| ステップ 1 |

次の例のような設計ページを使用して、ネットワークのサイトとサイト階層を作成します。  |

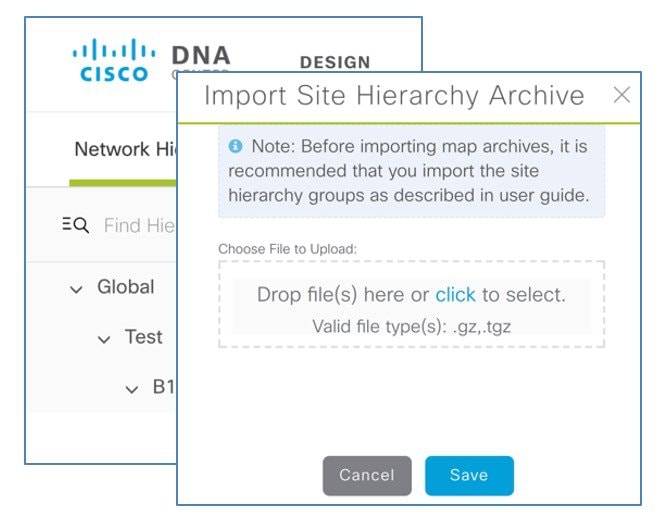

| ステップ 2 |

Prime からサイト マップをインポートします。  |

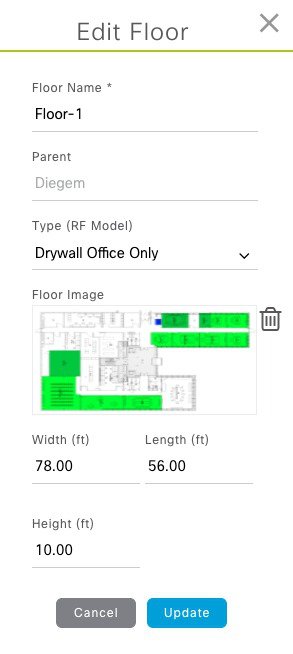

| ステップ 3 |

フロア マップを追加します。   |

ネットワーク設定

DNAC の Design ネットワーク設定アプリケーションを使用して共通リソースと設定を保存できます。これにより、企業に属する情報が保管できるため、DNAC 全体で再利用できます。DHCP、DNS サーバおよびデバイス クレデンシャルはここで定義されている必要があります。

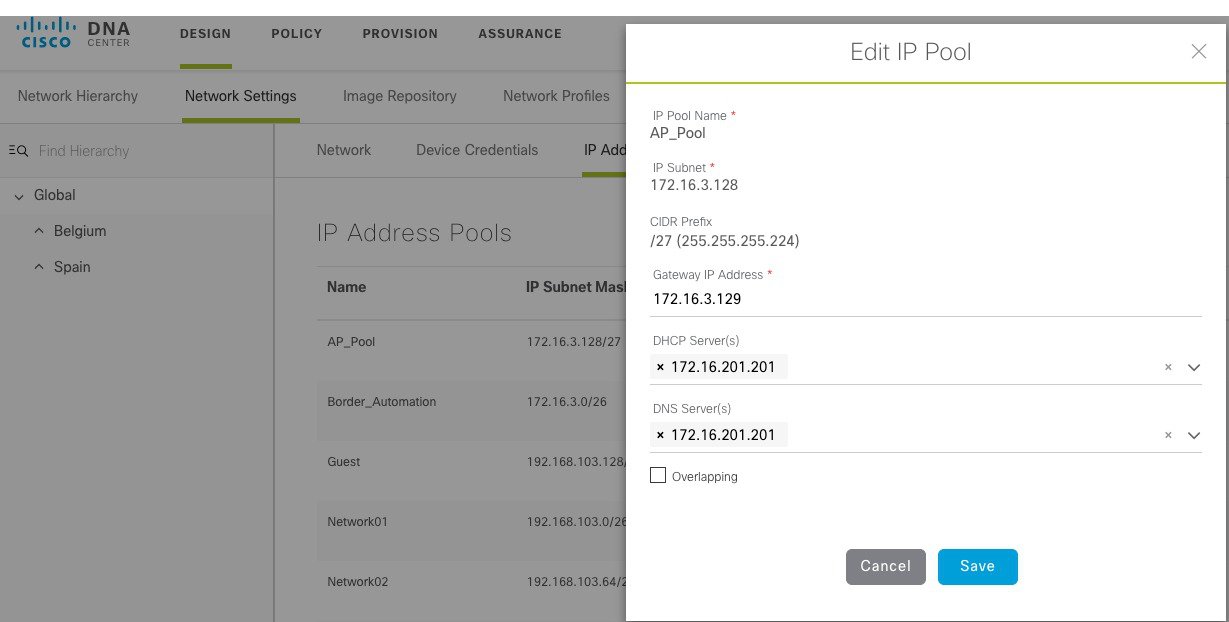

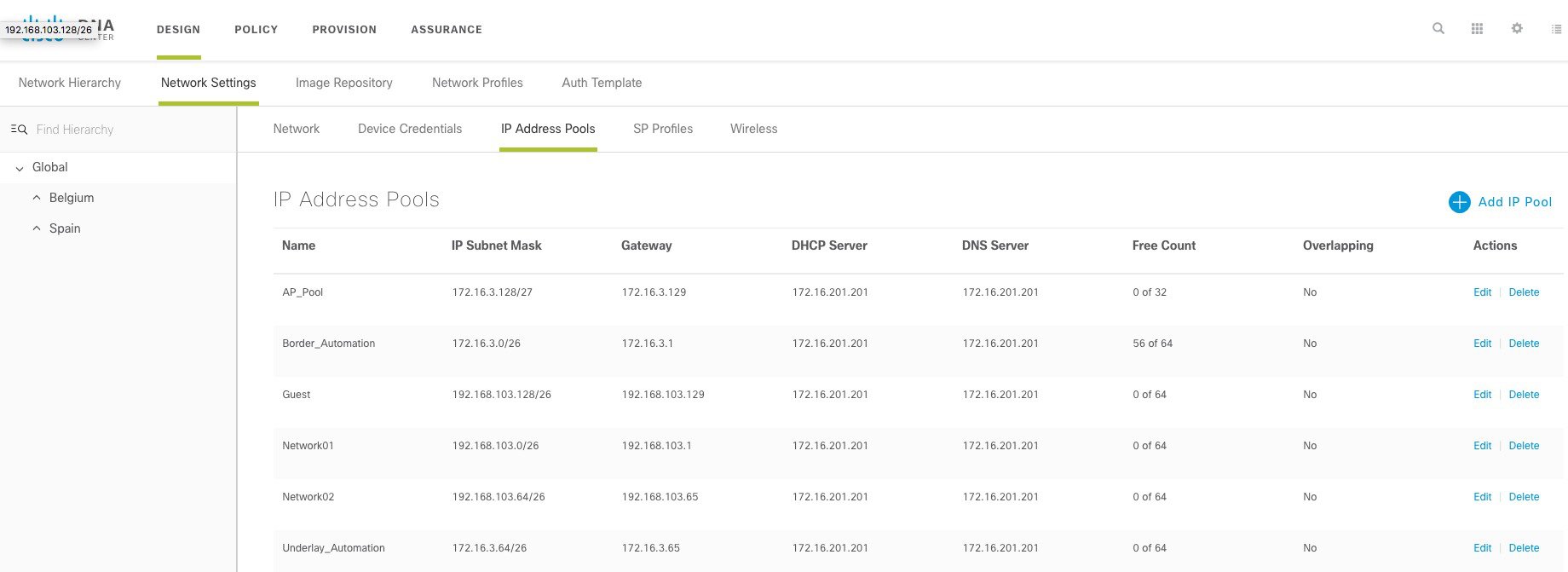

IP プールの作成

AP とクライアント サブネット両方の IP プールを、DHCP サーバのネットワーク アドレッシング スキームに従って設定します。また、DHCP オプション 43 を AP IP プールの DHCP サーバに定義し、AP を WLC に登録します。このガイドでは、IP アドレス マネージャ(Infoblox)の統合を活用しないため、DNAC ではこの手順は自動化されません。

手順

|

メニューを使用し、[設計(Design)] > [ネットワーク設定(Network Settings)] の順に移動し、 [IP アドレスプール(IP Address Pools)] を選択します。[Add] をクリックして、ダイアログを開き新しい IP プールを作成します。  完了したら、クライアントおよび AP 用の DNAC IP アドレス プールは次のページのようになります。  |

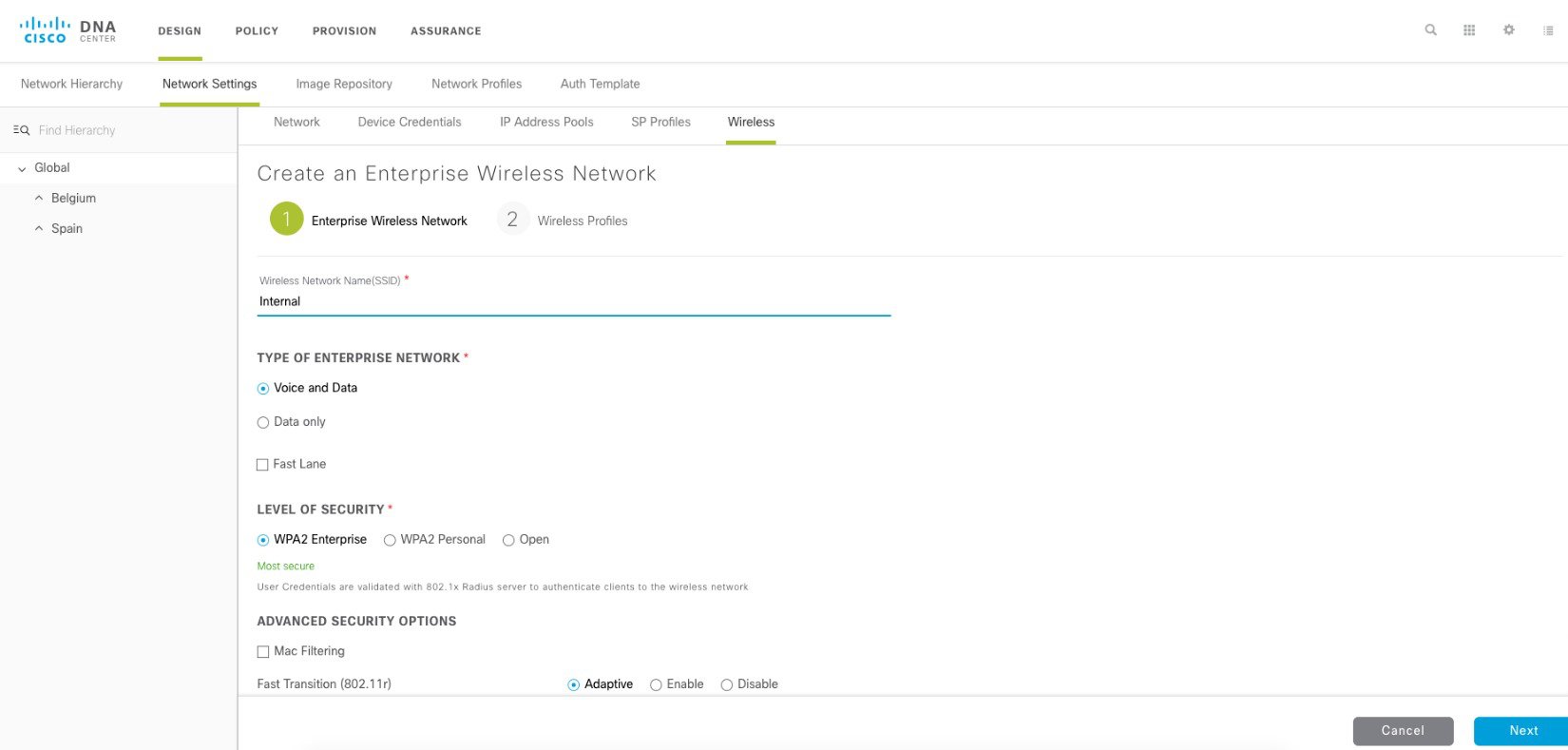

ワイヤレス SSID の作成

手順

| ステップ 1 |

[Network Settings] の [Wireless] タブをクリックします。  SSID の作成は 2 段階のプロセスです。ネットワークのタイプを選択し、セキュリティ タイプを割り当て、まずワイヤレス ネットワークを作成し、次にワイヤレス プロファイルを作成または割り当てます。新しいプロファイルが作成される場合は、このSSID をブロードキャストするサイトを追加します。ワークフローを実行するには、次の手順を参照してください。 |

||

| ステップ 2 |

[SSID の追加(Add SSID)] (この例では「Internal03」)をクリックして、SSID セキュリティ WPA2 エンタープライズを作成します。Fast Transition (802.11r) は、SSID の作成のフェーズで設定できます。

|

||

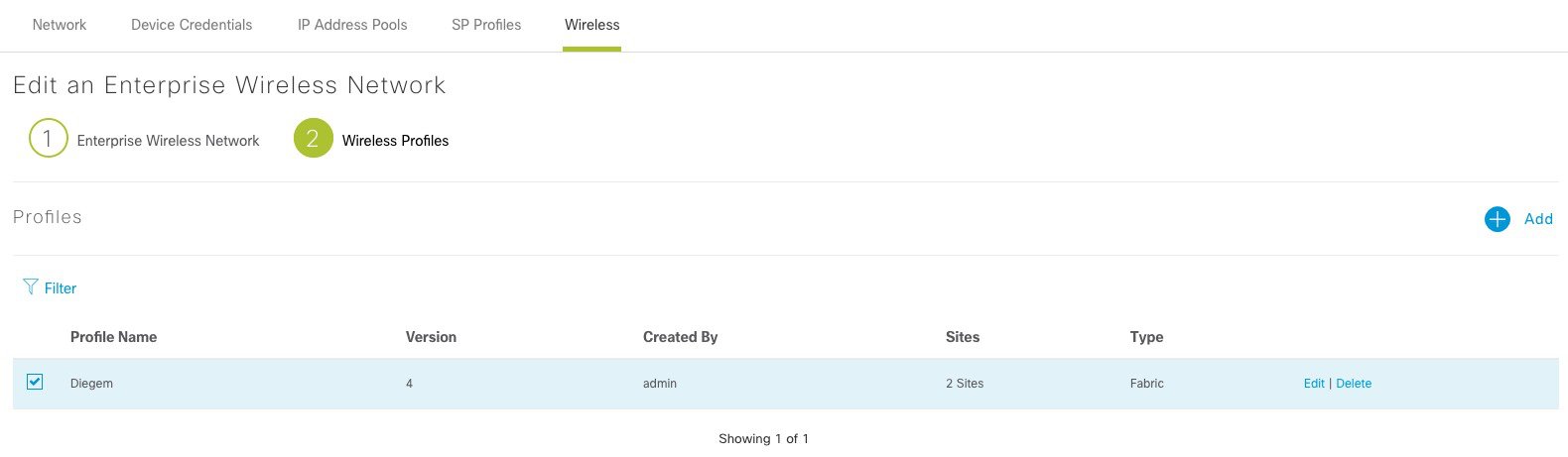

| ステップ 3 |

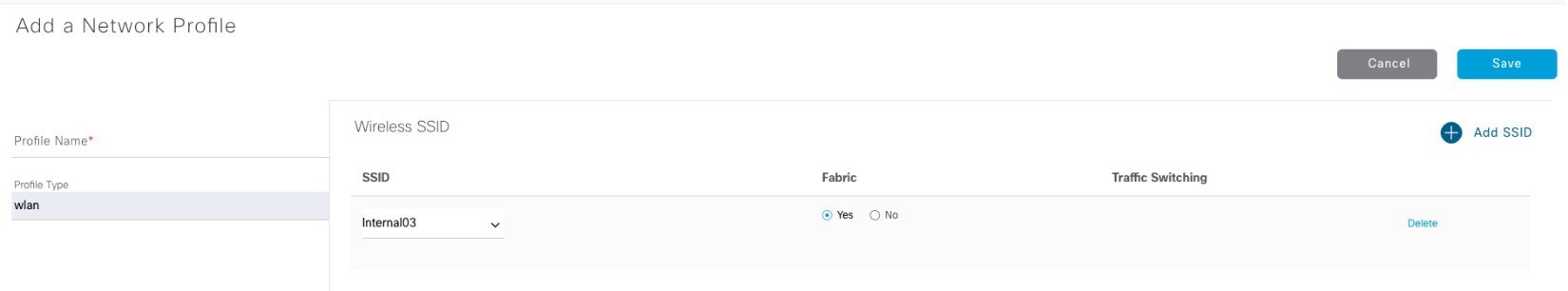

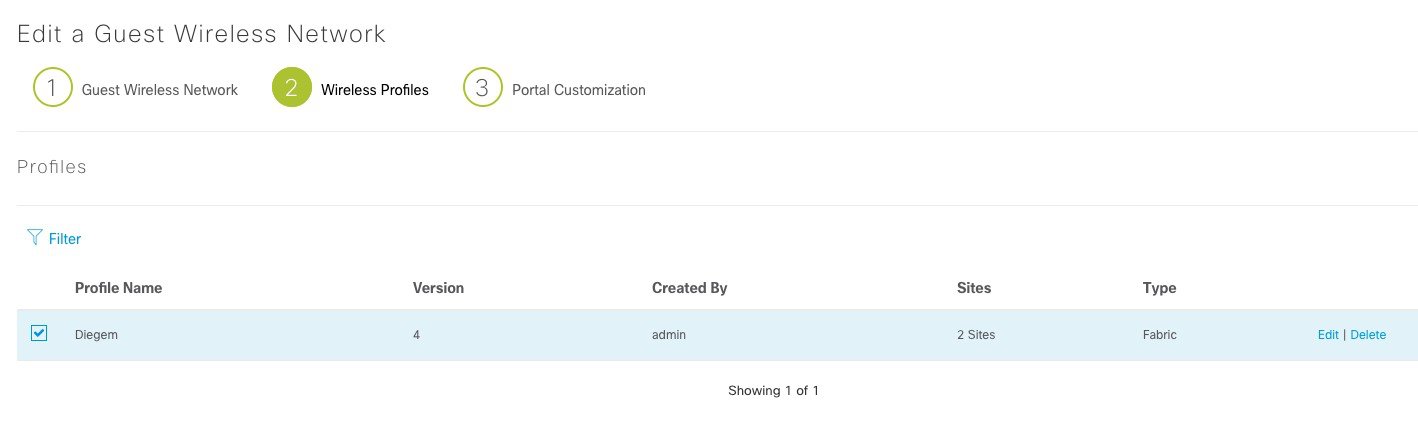

[Next] をクリックします。まだ設定されていない場合、DNAC ではネットワーク プロファイルを作成して SSID に関連付けるように求められます。すでにプロファイルがある場合は、ユーザは既存のプロファイルのいずれかを選択できます。ネットワーク プロファイルは、SSID、ファブリックまたは非ファブリックのタイプ、およびブロードキャストされるサイトを定義します。新しいプロファイルを作成するときは、[設計(Design)] にある [ネットワーク プロファイル(Network Profile)] をクリックし、[プロファイルの追加(Add Profile)] をクリックします。  |

||

| ステップ 4 |

SSID フローに従わなくても、新しいプロファイルを次のように作成できます。[設計(Design)] にある [ネットワーク プロファイル(Network Profile)] をクリックし、[プロファイルの追加(Add Profile)] をクリックします。ワイヤレスをタイプとして選択し、プロファイルに名前をを付け、任意の SSID(この場合は「Internal03」を追加)を追加します。[Save(保存)] をクリックします。

|

||

| ステップ 5 |

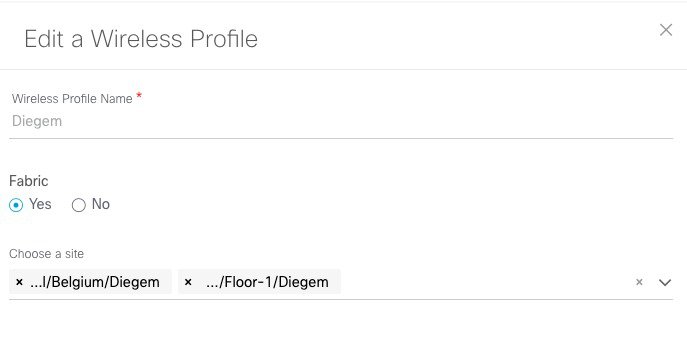

SSID 設定に戻り、プロファイルを編集してファブリックかどうかを指定し、このプロファイルの SSID がブロードキャストされる場所を追加します。下記の例では、SSID Internal03 がサイト Diegem にマップされています。子サイト(Floor-1)は設定を継承します。サイトの最初の文字を入力し、表示されているかを確認します。  プロファイルが設定された後は、[保存(Save)] をクリックし、SSID のメイン ページに戻ります。  |

||

| ステップ 6 |

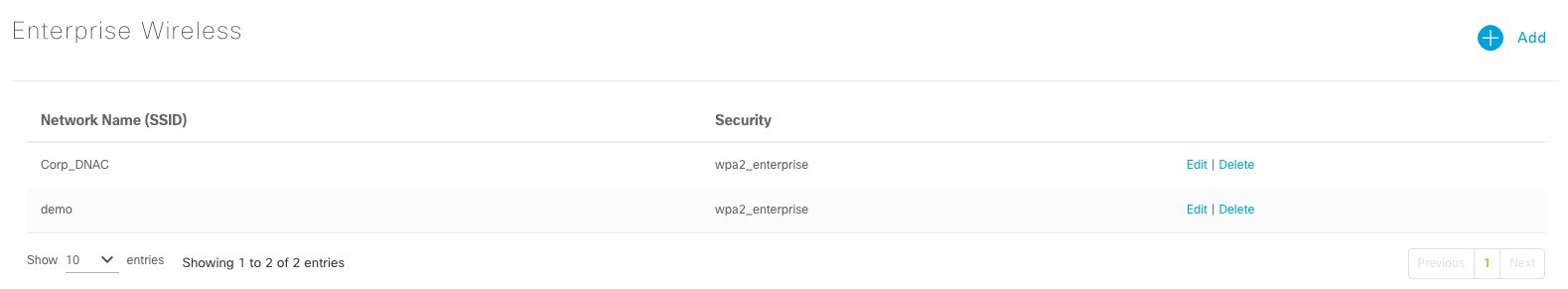

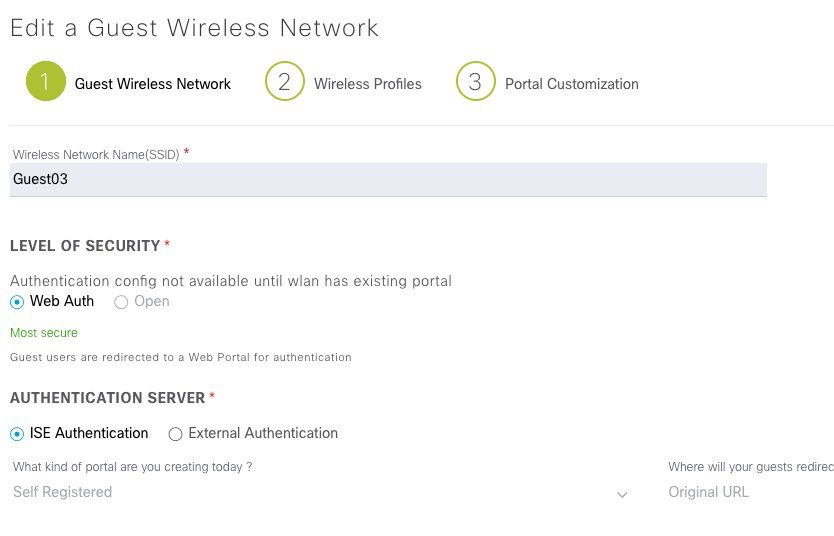

これで、ゲスト SSID を作成できます。[ゲスト ワイヤレス(Guest Wireless)] にある [アイコンの追加(Add icon)] をクリックし、ゲスト SSID を追加します。

|

||

| ステップ 7 |

非ゲスト SSID の場合と同様に、SSID をネットワーク プロファイルに追加します。  |

||

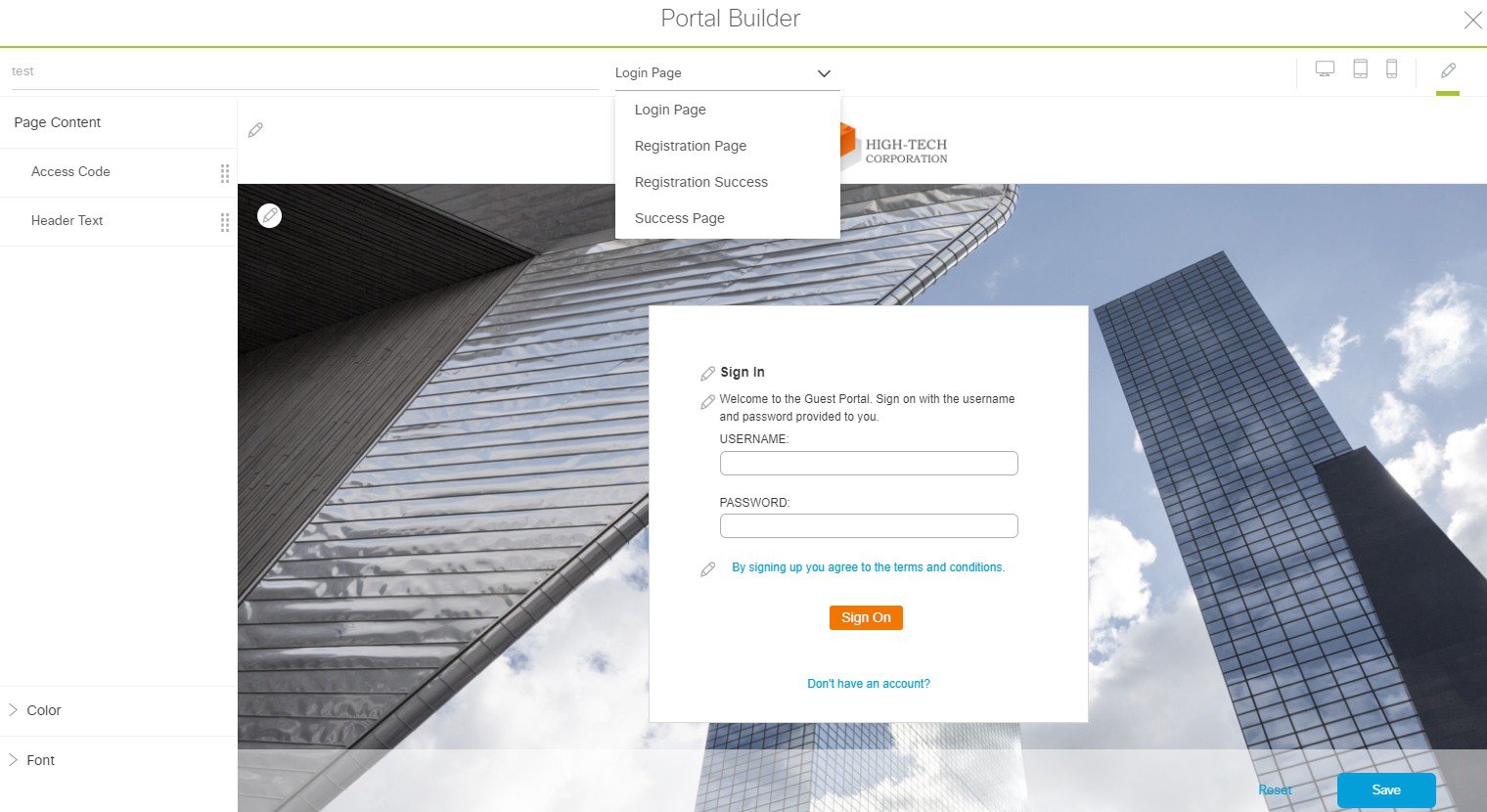

| ステップ 8 |

DNAC は、ポータルおよびプロファイル用に ISE とのバックエンド統合を提供します。以下のスクリーン ショットには、ポータルのカスタマイズに使用できるオプションがあります。ISE を使用した中央 Web 認証(CWA)がサポートされています。  |

||

| ステップ 9 |

[完了(Finish)] をクリック、ゲスト SSID 設計フェーズを終了します。  |

||

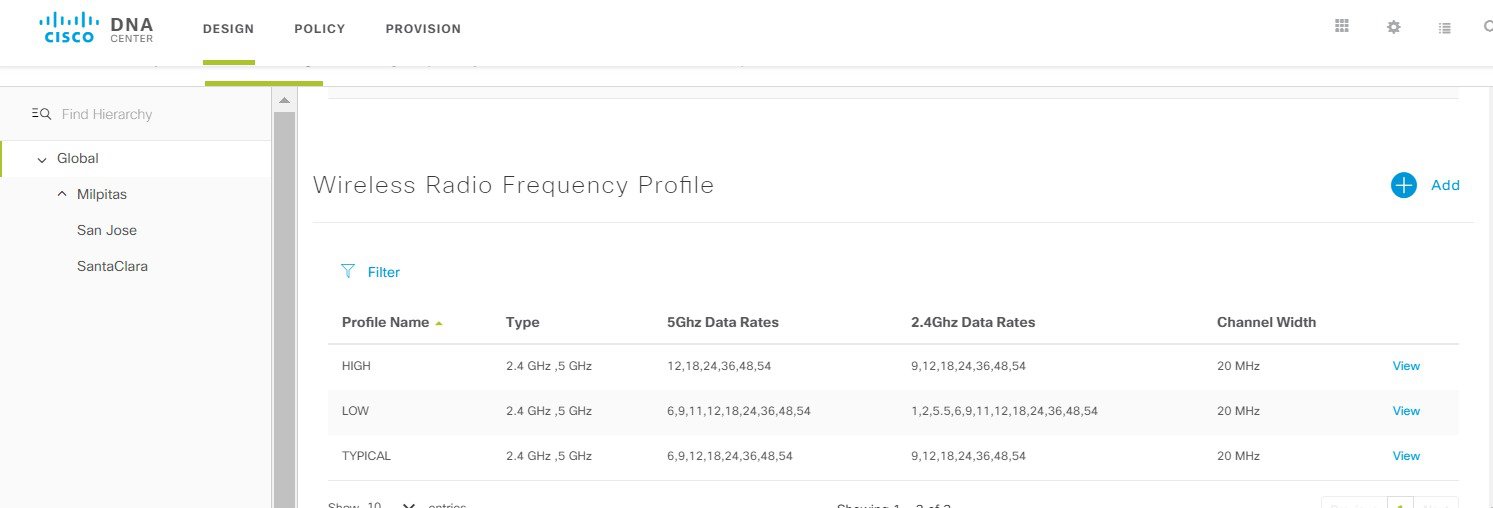

| ステップ 10 |

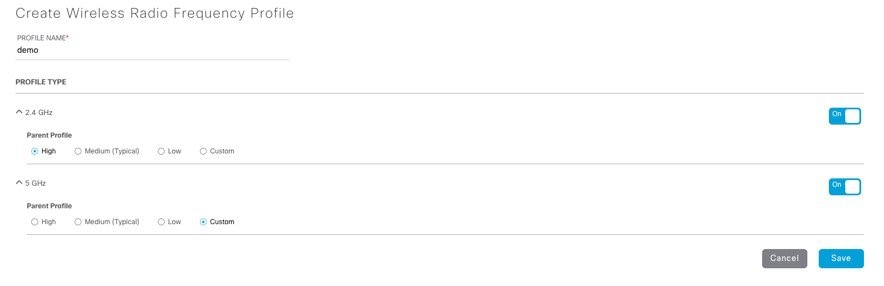

必要に応じて、ユーザは、カスタマイズされた RF プロファイルを設定できます。設計フェーズのプロファイルは、プロビジョニング フェーズで適用されます(ドキュメントの後半を参照)。RF プロファイルを作成するには、ワイヤレス ページを下にスクロールし、使用可能な無線プロファイルを表示します。  新しいプロファイルを作成するには、[Add New(新規の追加)] をクリックします。次のページが表示されます。

2.4/5 GHz バンドの親プロファイルに対して、カスタマイズ パラメータ (動的帯域幅選択、DCA チャネルの柔軟性と HD RF 設定) を選択します。  |

SD–Access ポリシー

SDA では、ネットワーク ポリシーは、Cisco TrustSec に基づくグループ ベース ポリシーです。仮想ネットワーク(VRF に相当)とスケーラブル グループ タグ(SGTS)は、階層的なネットワーク ポリシーとセグメンテーションを提供するために使用されます。 マクロ レベルでは、VN を使用して、コントロール プレーンとデータ プレーンから将来のユーザー グループを完全に分離することができます。これは通常 VRF 間のトラフィックを許可するためのステートフル セグメンテーションです。ファイアウォールを通過します。バーチャル ネットワークでは、SGT を使用して、セキュア グループ ACL に基づいて、ユーザー間でステートレス ポリシーを定義し、マイクロ セグメンテーションを実装できます。SDA の利点は、これが有線とワイヤレの両方のユーザーに当てはまるということです。

手順

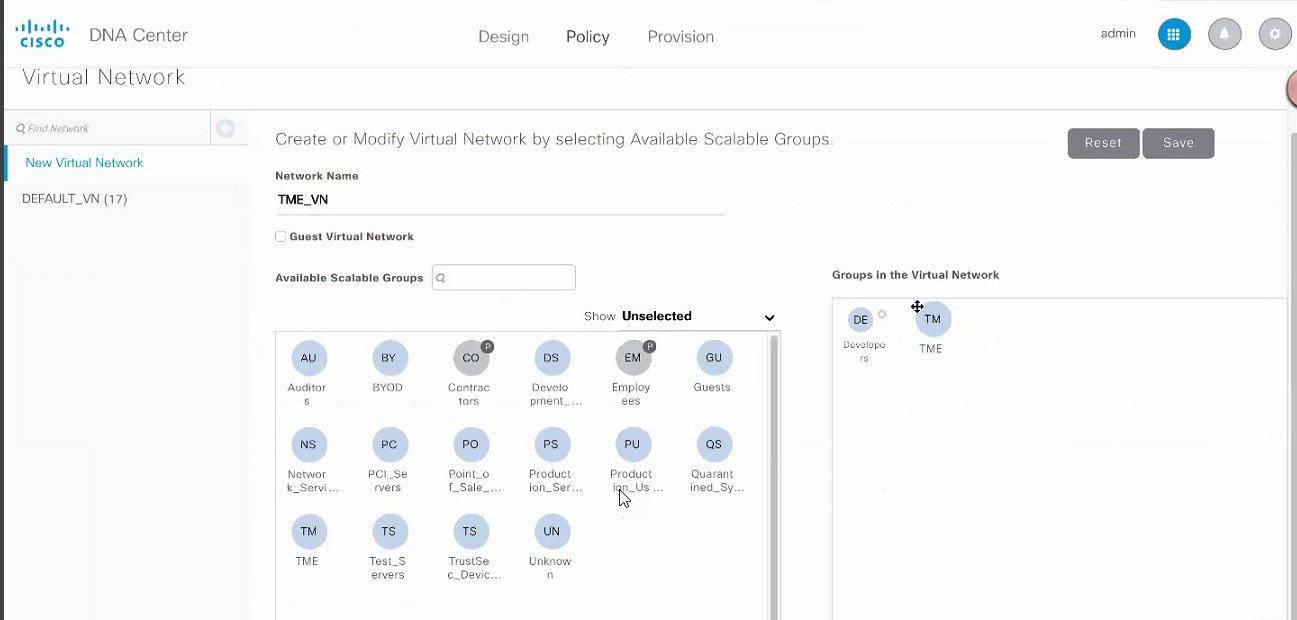

| ステップ 1 |

「+」アイコンをクリックして新しい仮想ネットワーク(VN)を作成し、名前を選択して VN にスケーラブルグループを割り当てます。この手順はオプションです。

|

||||

| ステップ 2 |

[保存(Save)] をクリックして VN を作成します。 正常に作成されると、画面の右下隅にメッセージがポップアップ表示されます。 |

||||

| ステップ 3 |

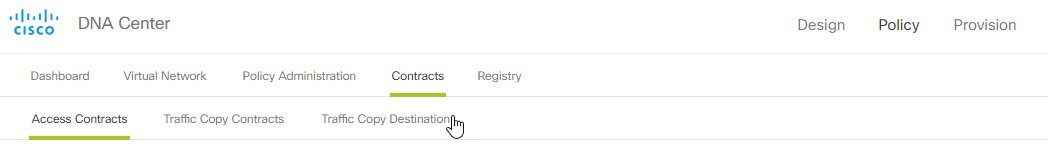

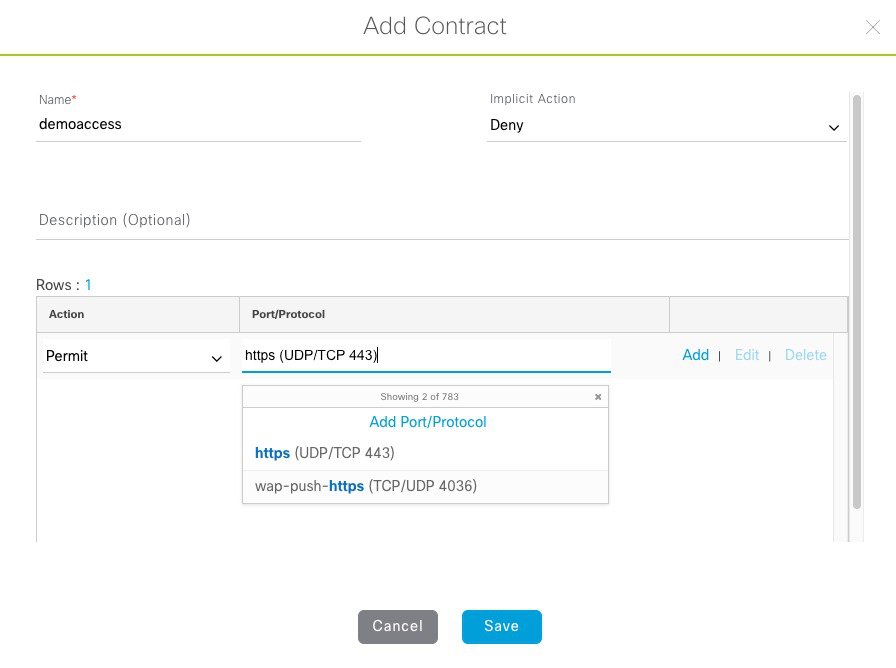

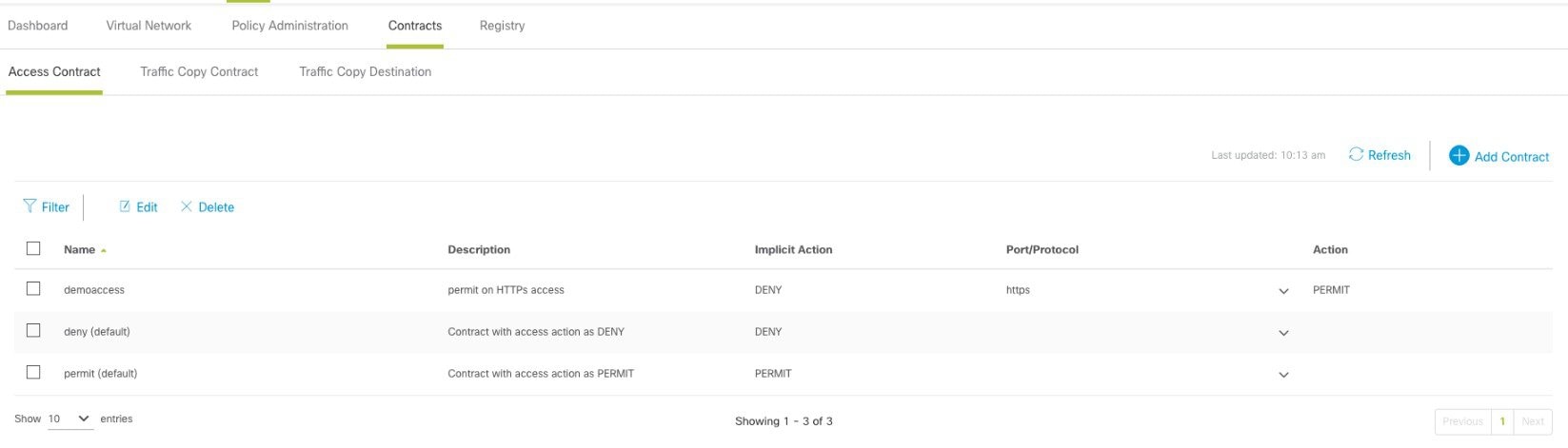

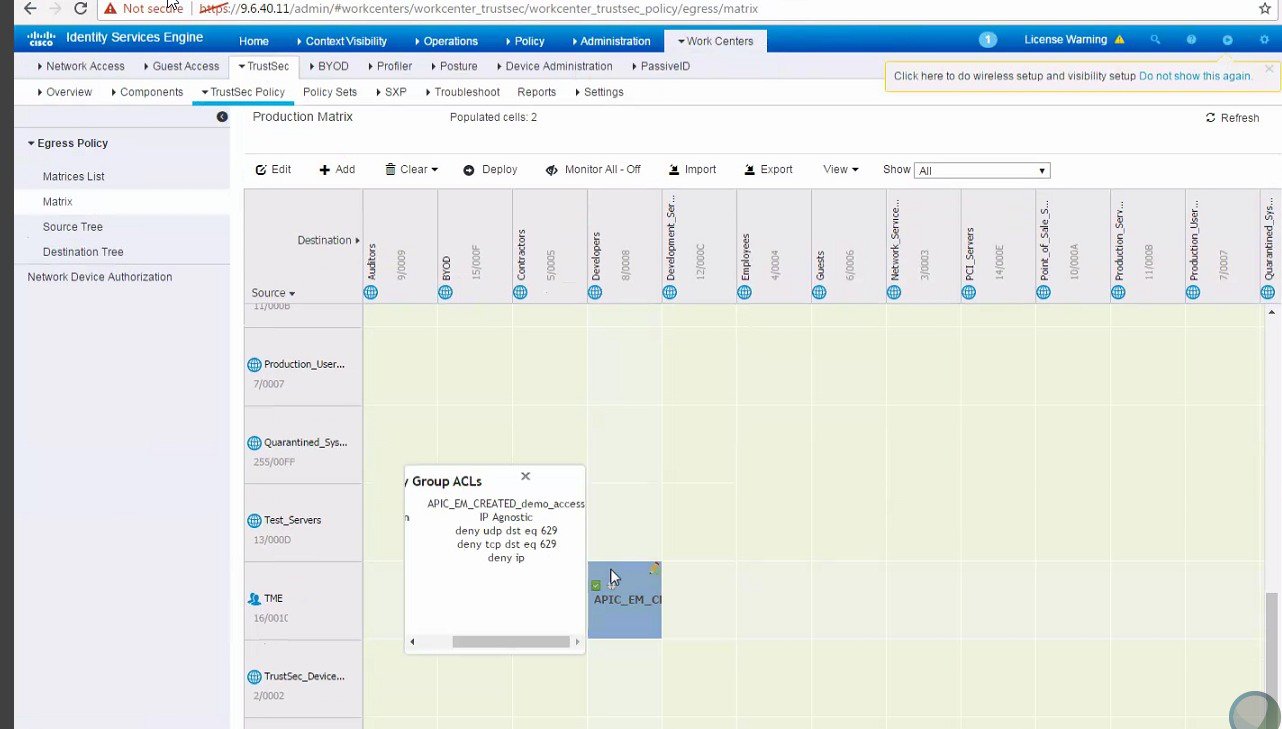

トップ メニューで [Contracts] をクリックします。契約とは、スケーラブル グループ間で許可されるトラフィックを定義する場所です。  ウィンドウの右上隅にある [コントラクトの追加(Add Contract)](+)アイコンをクリックして、次のように [コントラクト(Contract)] エディタを開きます。この例では、特定のポート/プロトコル(この場合は HTTP)の許可アクションを使ってデモ アクセスを作成しました。暗黙の拒否動作に注意してください。ユーザはそれをデフォルトの許可アクションに変更できます。[保存(Save)] をクリックして、契約が作成されます。   新規で作成された Access Contract には 2 つのデフォルト設定(許可と拒否)が表示されます。

|

||||

| ステップ 4 |

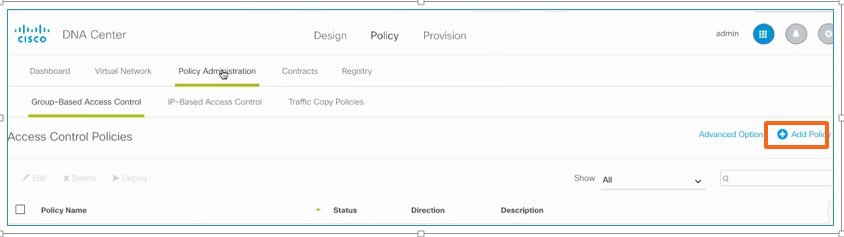

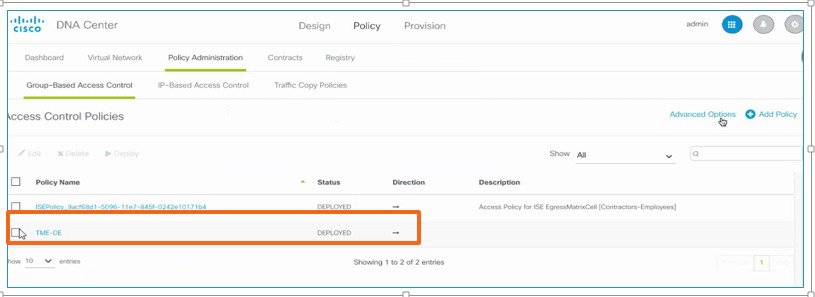

最後に、次のように Contract(前の手順で作成)を使用してグループ ベース アクセス ポリシーを作成し、スケーラブル グループをひも付けます。[Policy Administration] > [Group-Based Access Control] に移動します。  |

||||

| ステップ 5 |

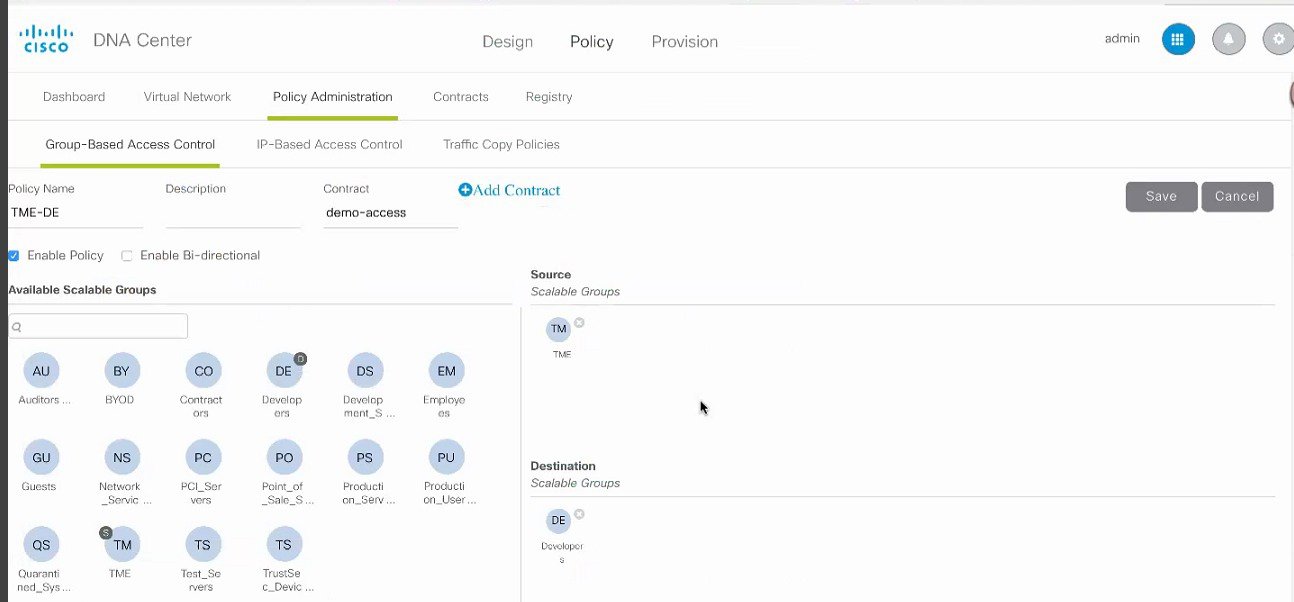

ポリシーに名前を付けます。[Available Scalable Groups] から [Source] および [Destination] スケーラブル グループを選択し、それらを右側に移動させます。

|

||||

| ステップ 6 |

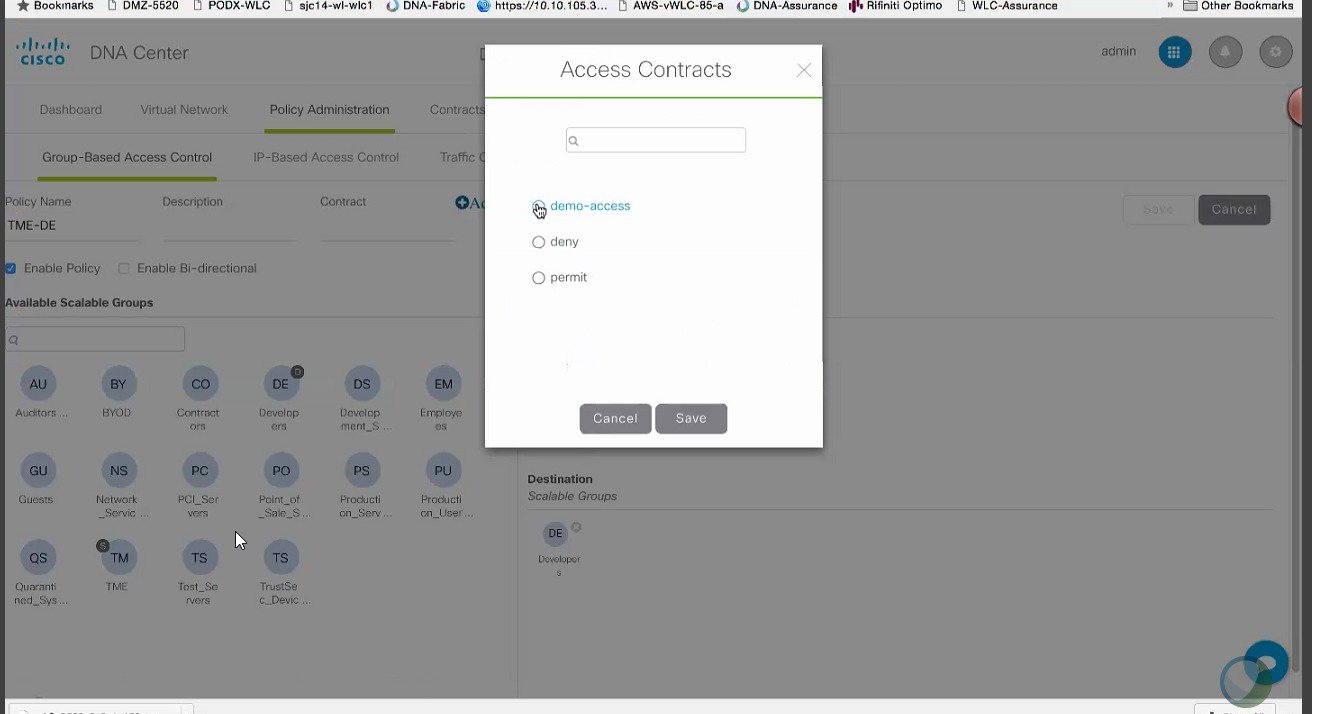

[Add Contract] をクリックして、手順 5 で作成した Contract demo-access を選択します。   |

||||

| ステップ 7 |

[Policy Administration] > [Group-Based Access Control] の順に作成したポリシーを表示します。  |

||||

| ステップ 8 |

スケーラブル グループと SGACL 間で作成されたポリシー は DNAC から ISE にプッシュされるため、ISE で表示可能です。  |

SD-Access オーバーレイのプロビジョニング

[プロビジョニング(Provisioning)] セクションでは、ネットワークの設定は実際には、デバイスにプッシュされます。

デバイス(WLC)のプロビジョニング

手順

| ステップ 1 |

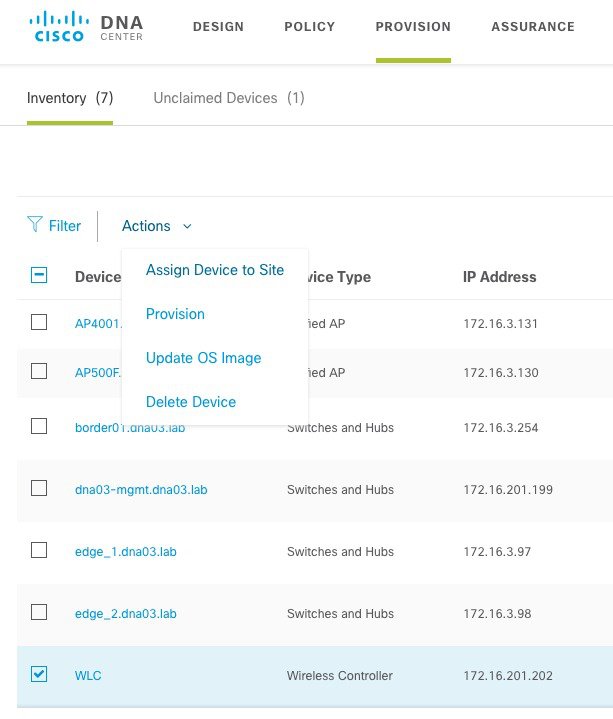

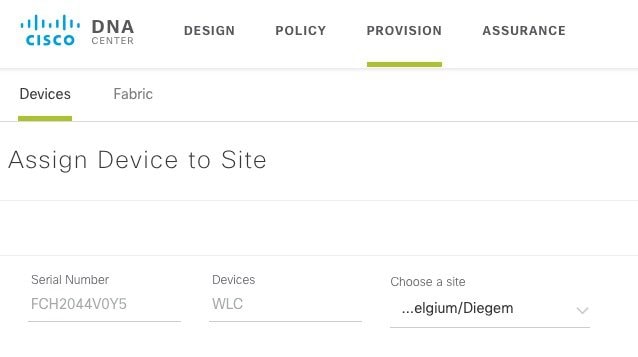

トップ メニューから [Provisioning] タブを選択します。  ここからワイヤレス LAN コントローラを選択し、設計フェーズで作成済みのサイトに関連付けて、プロビジョニング プロセスを開始します。 |

||||

| ステップ 2 |

まず 1 回クリックして WLC を選択します。WLC を選択したら、[Add to Site] アクションを選択し、WLC が物理的に設置されている場所に割り当てます。この手順は、物理的に配置されているサイトに対応する規制ドメインに WLC を割り当てる上で重要です。このサイトは、建物またフロアである必要があるため、座標を持つサイトです。

|

||||

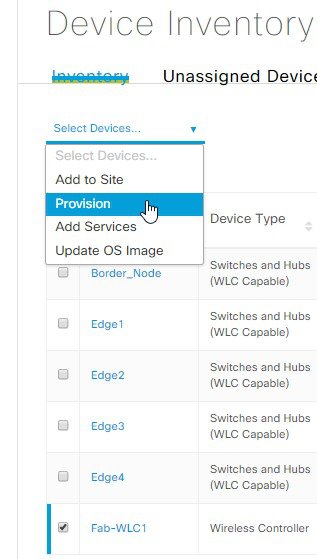

| ステップ 3 |

WLC をサイトに追加したら、ワイヤレス コントローラが選択された状態で、[プロビジョニング(Provision)] アクションをクリックします。  |

||||

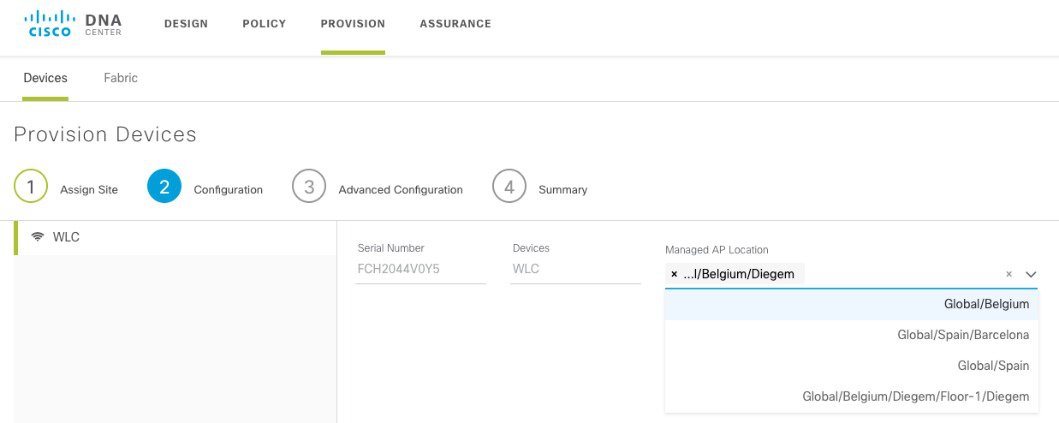

| ステップ 4 |

このワイヤレス LAN コントローラで管理されている AP ロケーションを選択します。存在する場合、AP が導入されるフロアを選択することが重要です。[Next] をクリックします。  |

||||

| ステップ 5 |

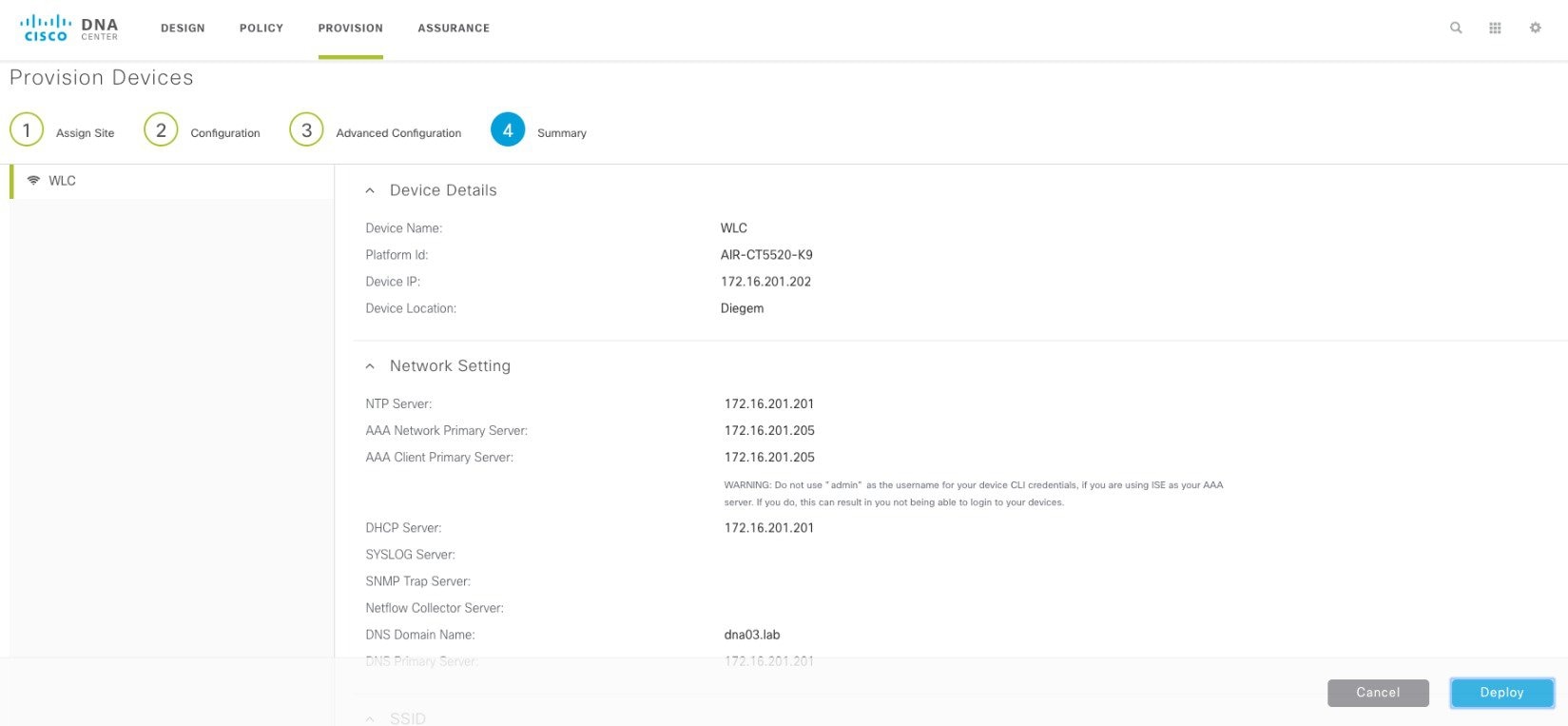

設定システム詳細(DNAC から WLC プロビジョニングの一環としてプッシュされる、AAA、DHCP、DNS サーバ、SSID および管理サイトのグローバル設定)を確認します。[Deploy] をクリックします。  |

||||

| ステップ 6 |

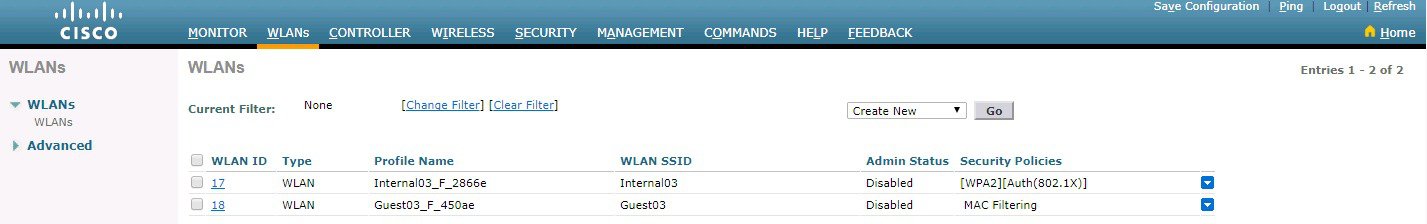

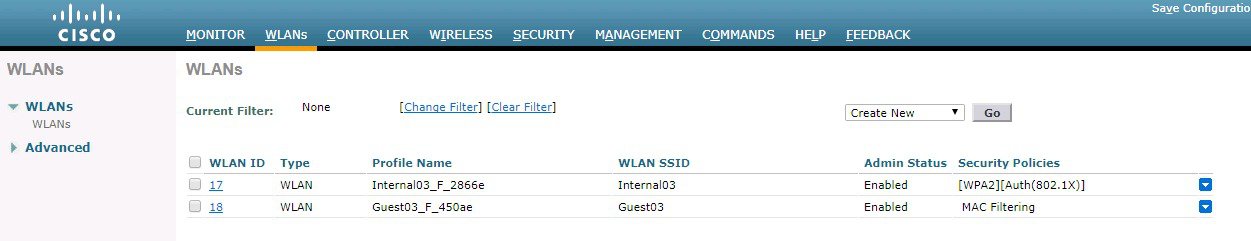

DNAC を使用してプッシュされる設定(RADIUS サーバが認証やアカウンティングで使用する設定など)は、WLC で表示できます。2 つのWLANが作成されていて、ID は 17 より大きく、ステータスは無効に設定されていて、各サイトに 1 つ WLAN が関連付けられています。ユーザが、ホスト オンボーディング設定して SSID にプールを割り当てるまで、WLAN は無効状態になります。

これで、DNAC はサイト内のどこにデバイスがあるのかを認識するので、ファブリック プロビジョニングを開始できます。 |

ファブリックの作成

手順

| ステップ 1 |

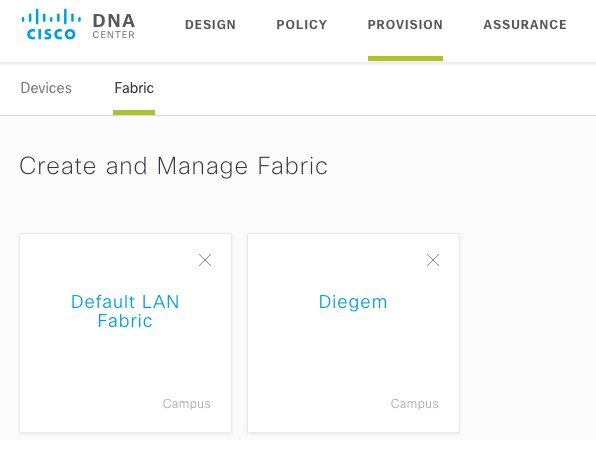

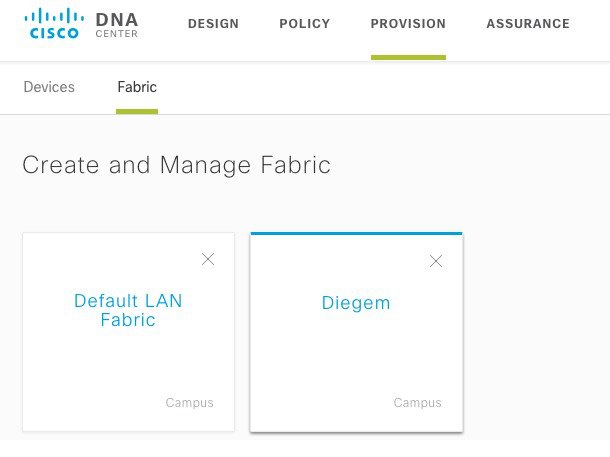

メニューから [Fabric] を選択します。SD–Access ファブリックを作成、管理するための新しいページが表示されます。 |

||

| ステップ 2 |

[New Fabric] で新規作成するか、[Default LAN Fabric] をクリックします。次の例では、Diegem と呼ばれる新しいファブリックを作成しました。  |

||

| ステップ 3 |

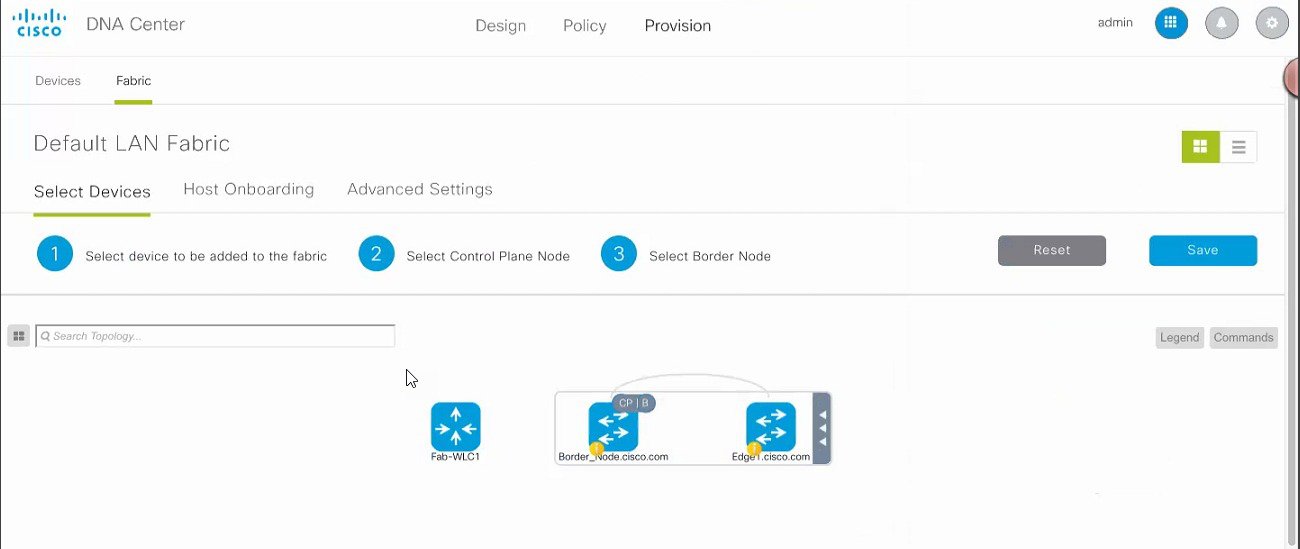

[Select Devices] をクリックし、ノードをファブリックに追加します。デバイスをファブリックに追加するには、WLC をクリックして、[Add to Fabric] を選択します。ワイヤレス コントローラがファブリックに追加されたら、[Save] をクリックします。  |

||

| ステップ 4 |

次の例のようにデバイスがファブリックに追加されると、色がグレーから青に変化します。

|

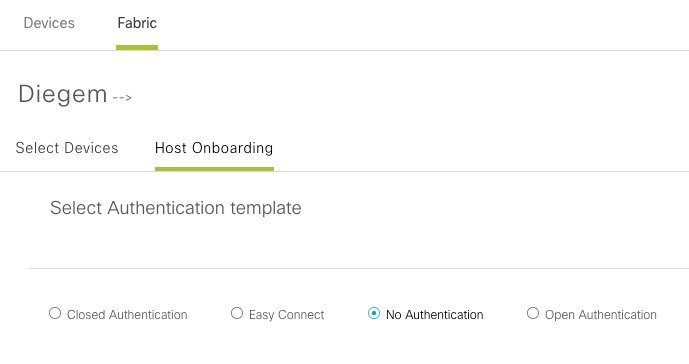

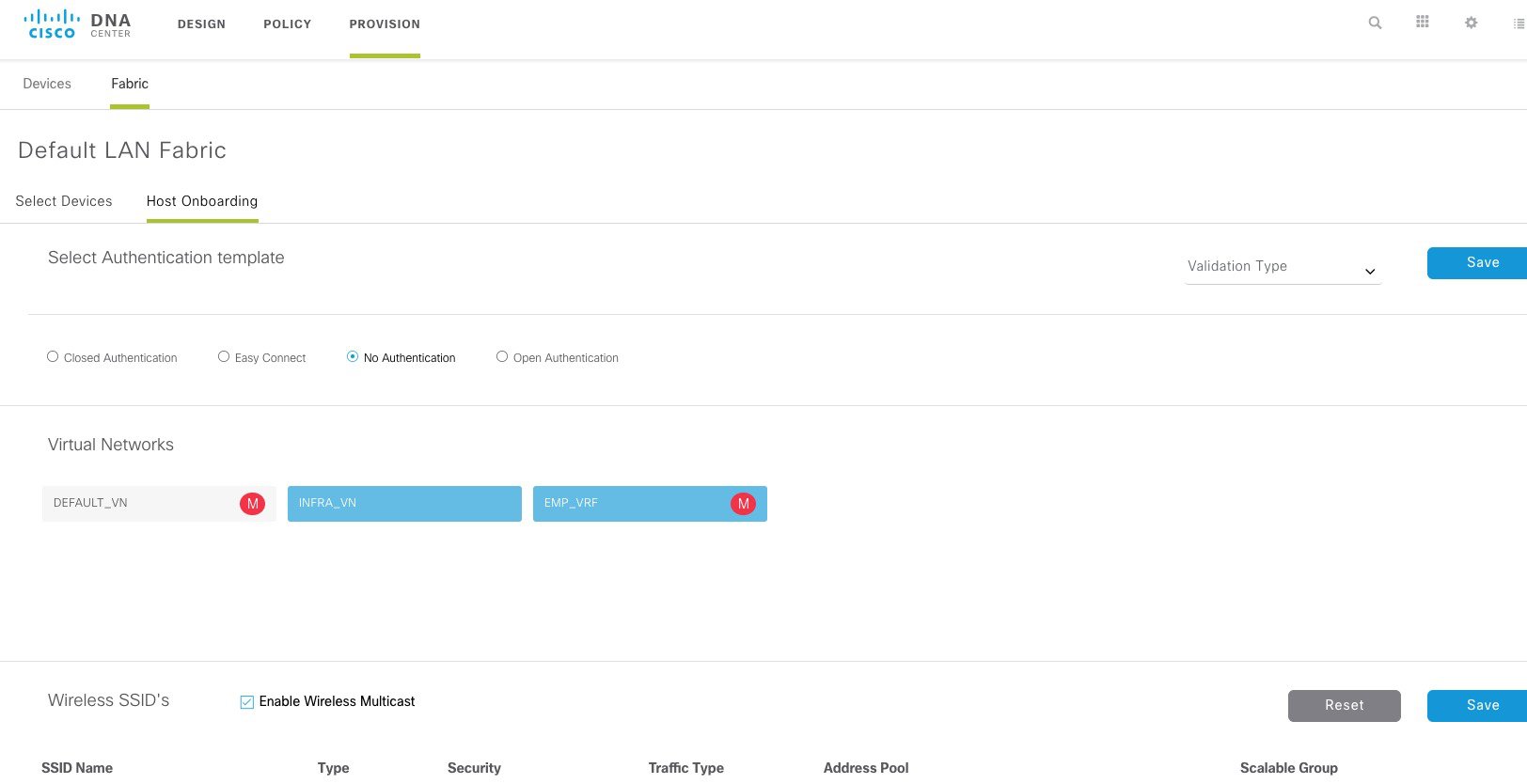

AP およびホスト オンボーディング

このガイドでは、ファブリック有線ネットワークがすでにプロビジョニングされていることが前提となっているため、WLC を追加した後は、AP とワイヤレス クライアントをオンボーディングする必要があります。そのため、IP アドレス プールを追加し、ファブリック内での通信に AP とワイヤレス ホストを有効にする必要があります。SD–Access に IP プールが設定されたら、DNAC はすぐに各エッジ ノードに接続して、適切な SVI(スイッチ仮想インターフェイス)を作成し、ホストの通信を許可します。

また、エニーキャスト ゲートウェイがすべてのエッジ ノードに適用されます。ホストが追加のプロビジョニングを行わずに、どのエッジ ノードにもローミングが簡単にできるため、これは SD–Access の不可欠な要素です。

手順

| ステップ 1 |

この画面の上部の [Host Onboarding] をクリックして、AP およびクライアント デバイスの IP プールの有効化を開始します。  |

| ステップ 2 |

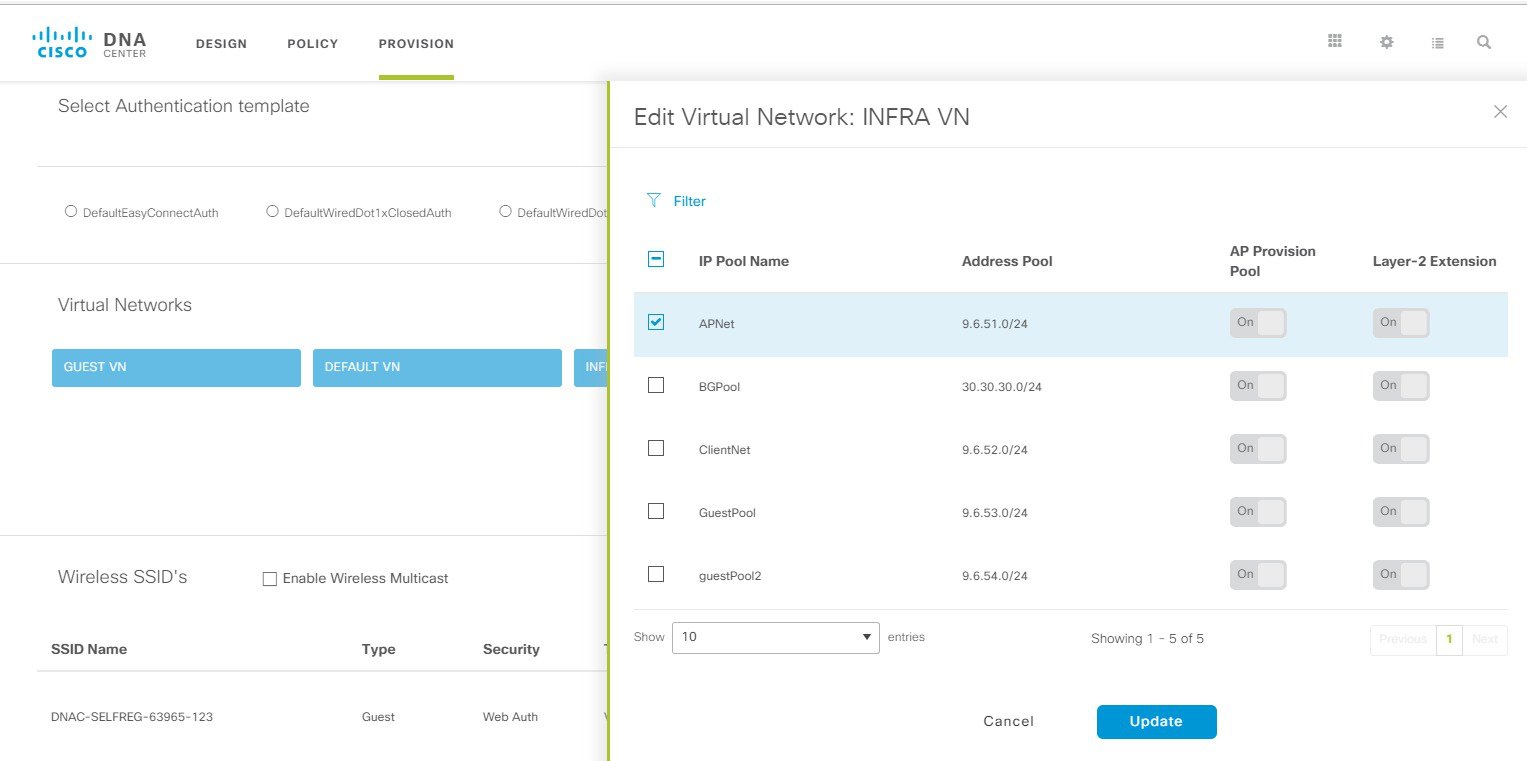

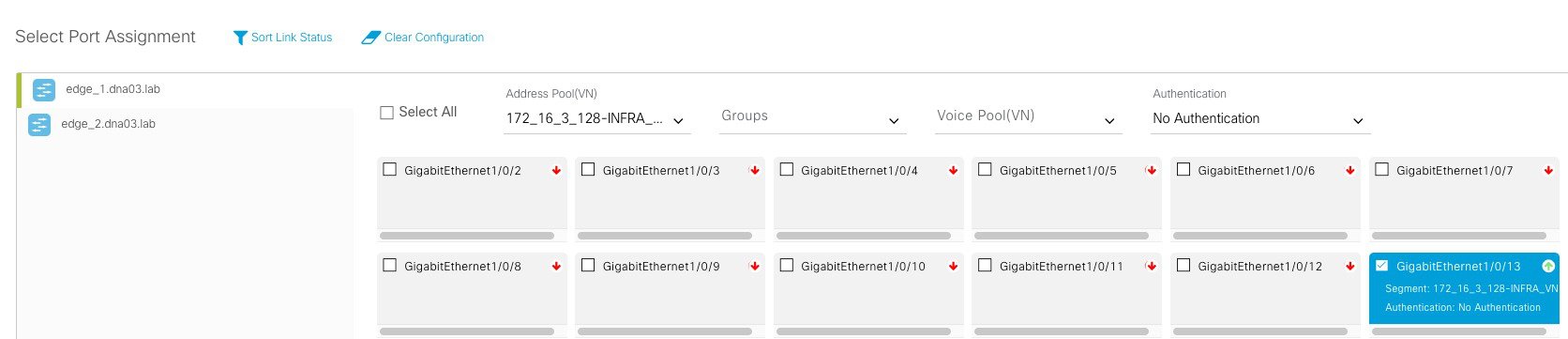

INFRA VN をクリックすると、アドレス プールが設定済みのウィンドウが開きます。AP のアドレス プールを選択します。この INFRA_VN に対して AP プロビジョニングとレイヤ 2 拡張機能がすでにオンになっていることに注意してください。どちらも AP をオンボードするために必要です。 AP のアドレス プールを選択し、[AP Provisioning Pool] を [On] にします。[Update] をクリックします。  レイヤ 2 の拡張機能の設定により、 L2 LISP を有効にし、 L2VNID をこのプールに関連付けることで、イーサネット フレームをファブリック上にエンドツーエンドで伝送することができます。これにより、L2 ストレッチ済みサブネット サービスのシミュレートが可能になります。 [AP プロビジョニング プール(AP Provisioning pool)] を選択すると、すべてのエッジ ノード スイッチに設定マクロが自動的にプッシュされます。 そのため、AP が直接接続されている場合、スイッチは CDP を介して AP であることを認識し、そのポートにマクロが適用され、プールに関連付けられた適切なVLANに、物理ポートが自動的に割り当てられます。 認証を使用しないポート テンプレートを選択した場合にのみ、AP オンボーディングの FE で CDP マクロがプッシュされます。  ライティング(DNAC 1.1)の時点で、他のスイッチング ポート テンプレートが上記から選択されている場合、AP は自動オンボーディングされません。管理者は、ホストのオンボーディング ページの下部にある [Select Port Assignment(ポート割り当ての選択)] セクションに行き、認証セットが No Authentication に設定されている AP プールに AP が接続されているスイッチ ポートを手動で割り当てる必要があります。他の認証テンプレートの AP の自動オンボーディング方法はロードマップにあります。  この時点では、AP は適切な VLAN/サブネットに割り当てられ、指定されたプールから IP アドレスを取得し、標準のメカニズム(PnP、DHCP オプション 43、DNS など)のいずれかを使用して WLC を検出し、AP が WLC に接続されます。 |

AP のプロビジョニング

これで AP は IP アドレスを取得し、WLC の管理 IP を学習したため、AP は、WLC に接続されます。もちろん、これは AP と WLC の間に IP 接続があることを前提としています(これは本書の対象から外れ、WLC が接続されている場所に依存し、通常はファブリックの外にあります)。AP が WLC に登録されると、DNAC の [インベントリ(Inventory)] ページに表示されます。

手順

| ステップ 1 |

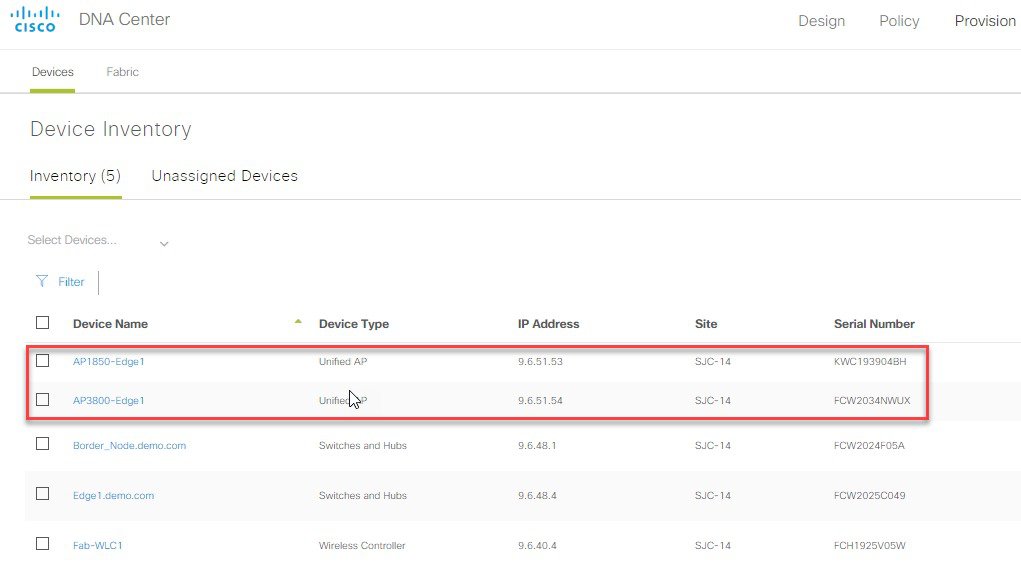

[Provision] > [Devices] > [Inventory] に戻ると、AP はファブリックが有効なワイヤレス コントローラに参加しているのがわかります。

|

||

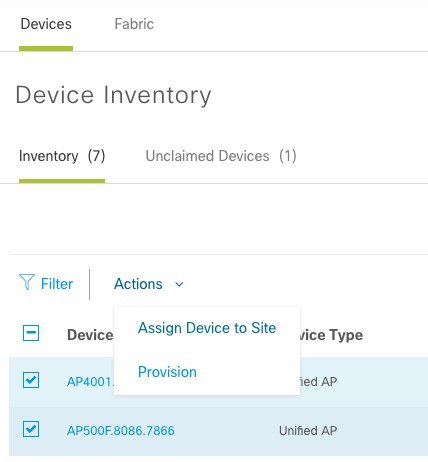

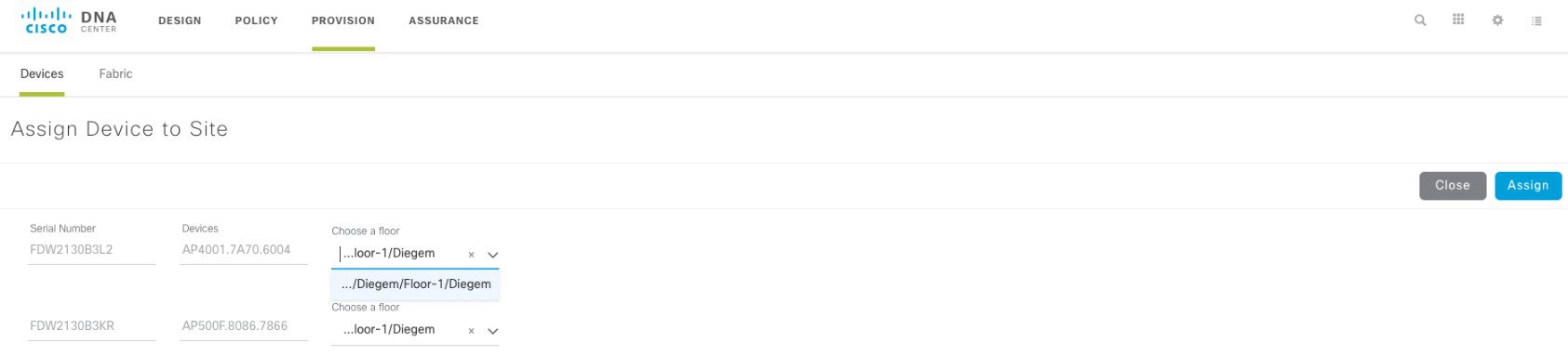

| ステップ 2 |

次の例のように、[Device] 一覧から AP を選択し、[Add to Site] を選択します。  AP が配置されるフロアを選択し、[割り当て(Assign)] をクリックします。AP が登録されている WLC が、そのフロアを管理するためにプロビジョニングされていることを確認します。フロアが後に追加された場合は、戻って、WLC をもう一度プロビジョニングし、特定のフロアを追加できます。  |

||

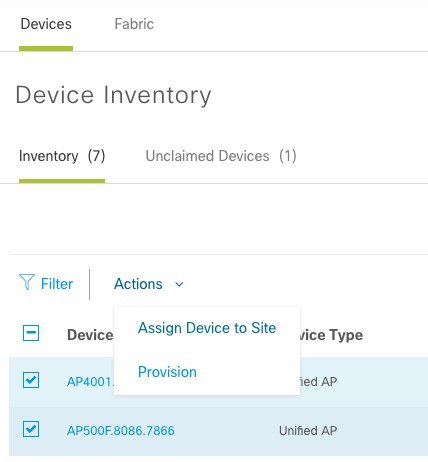

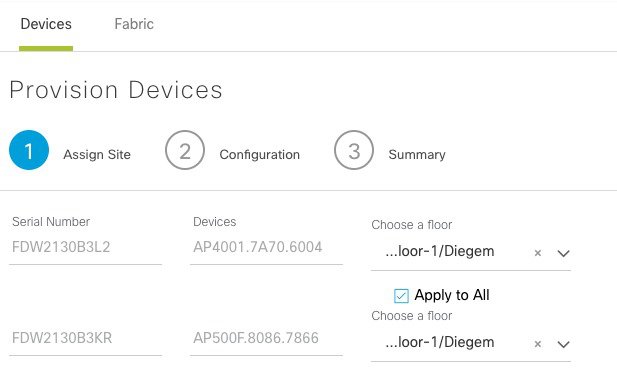

| ステップ 3 |

次の例のように、[Device] 一覧から AP を選択し、[プロビジョニング(Provision)] を選択して AP をプロビジョニングします。今回は、[プロビジョニング(Provision)] を選択します。  フロアを選択するか、または、すでに選択されている場合、[Next] をクリックします。

|

||

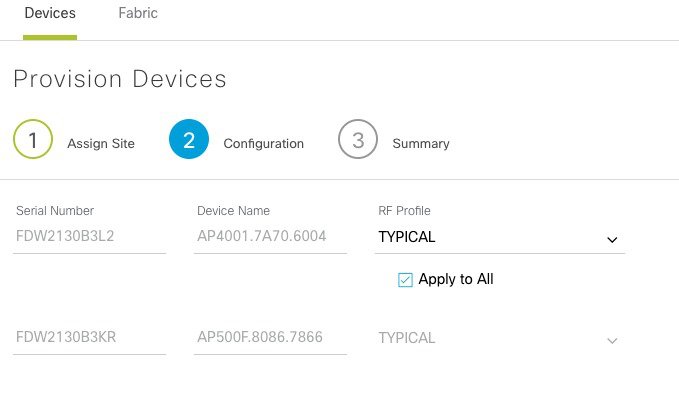

| ステップ 4 |

AP の RF プロファイルを [High]、[Typical]、[Low] から選択するか、または以前に定義されたカスタマイズされたものを選択します。下記の例では、[Typical] を選択していて [Next] をクリックします。  |

||

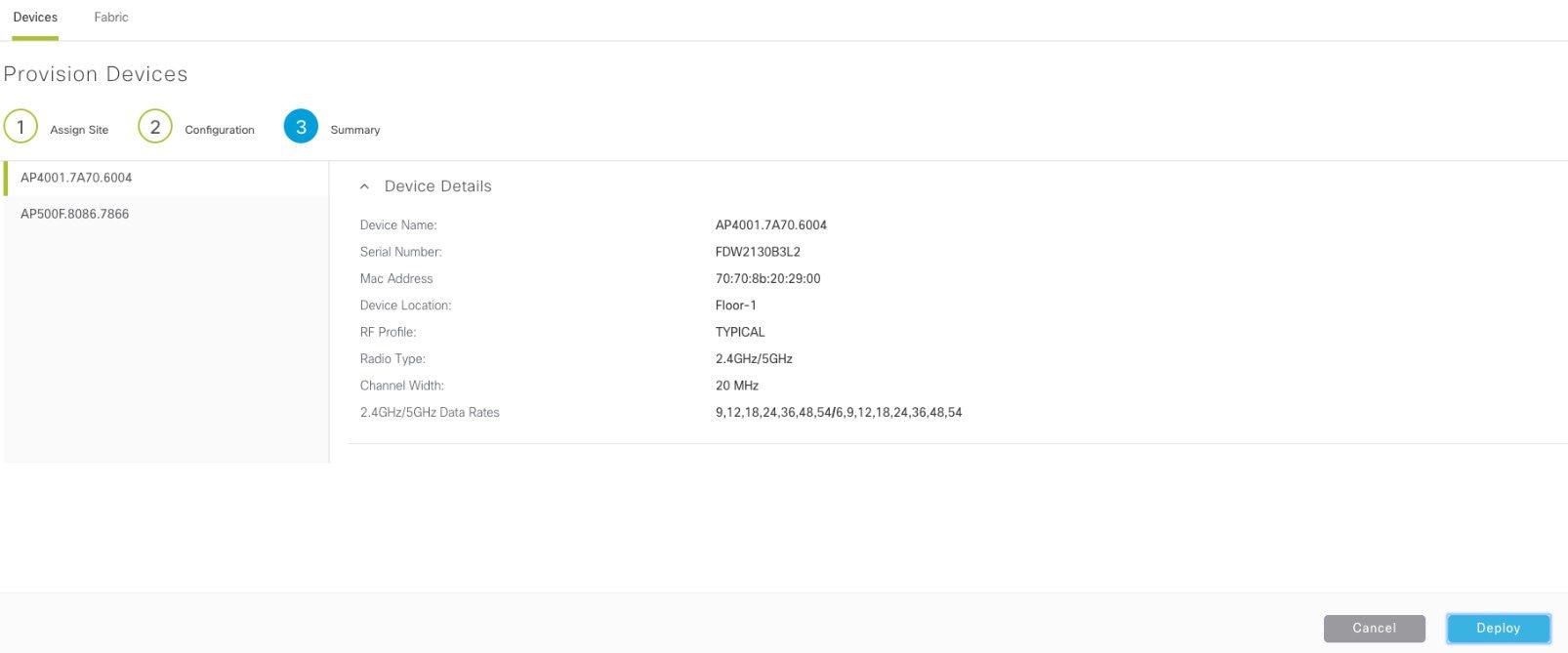

| ステップ 5 |

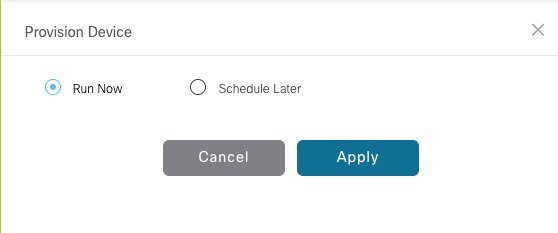

[展開(Deploy)] をクリックし、AP プロビジョニングの一環として、設定は次のように AP にプッシュされます。AP は再起動し、ワイヤレス コントローラに再度参加します。  ウィンドウにポップアップ表示される [今すぐ実行(Run Now)] をクリックします  AP が再起動されることを警告する警告メッセージがポップアップ表示されます。[OK] をクリックします  |

||

| ステップ 6 |

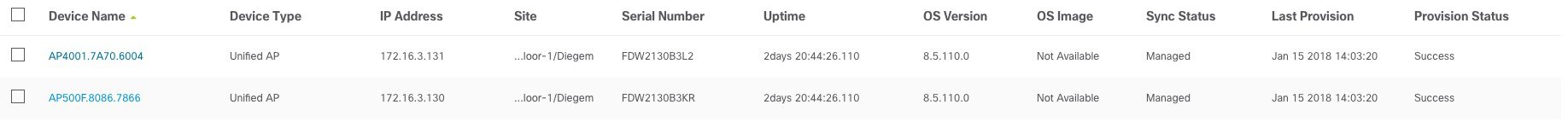

AP プロビジョニングが [success] と表示されます。

|

||

| ステップ 7 |

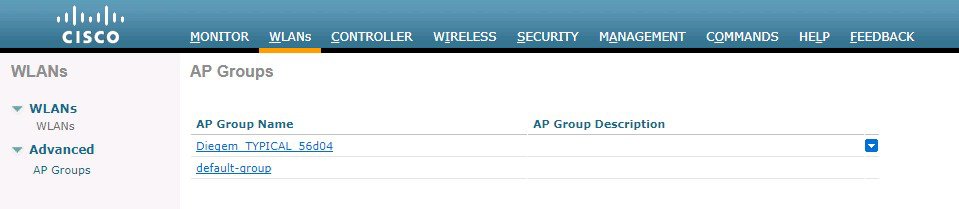

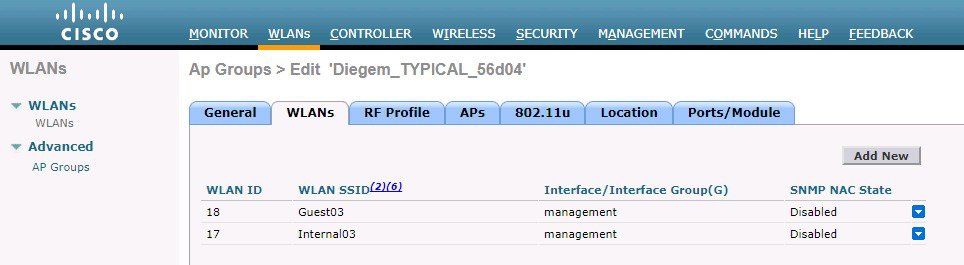

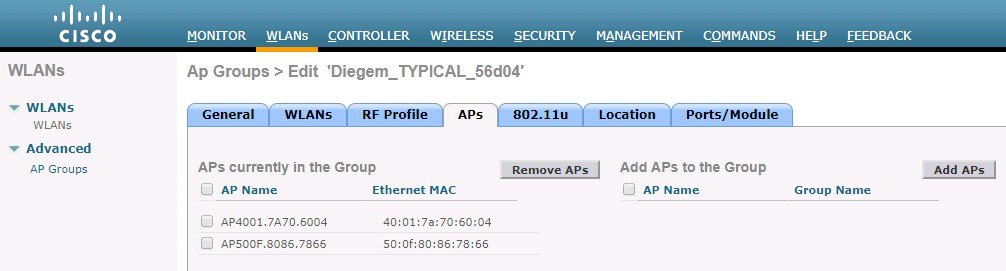

AP プロビジョニングの一環として、一部の設定は WLC にプッシュされます。 AP グループは、マッピング先のサイト(前述の手順 3)の名前を付けて作成されます。  下記の例では、AP と WLAN はこの AP グループに含まれています。   |

||

| ステップ 8 |

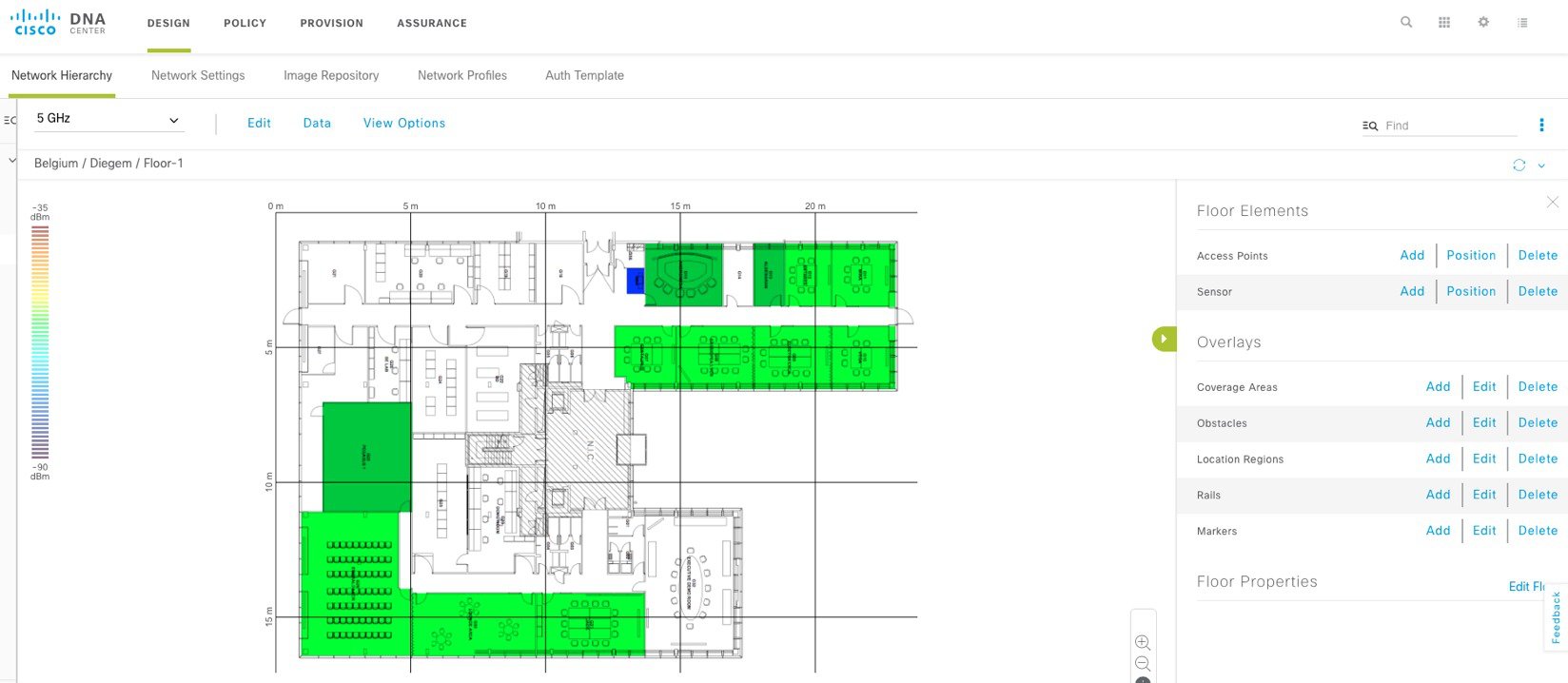

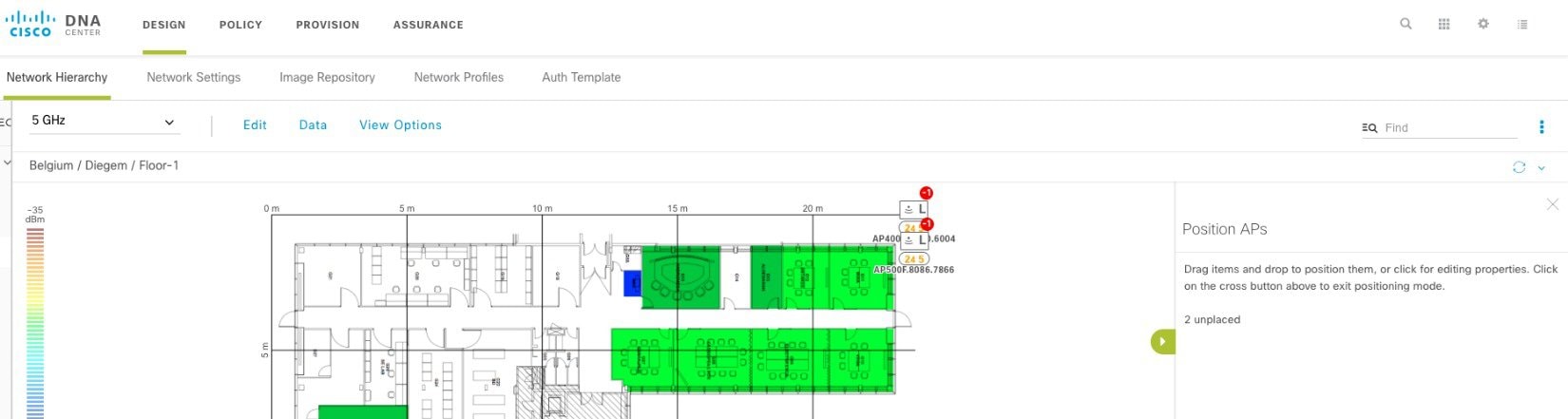

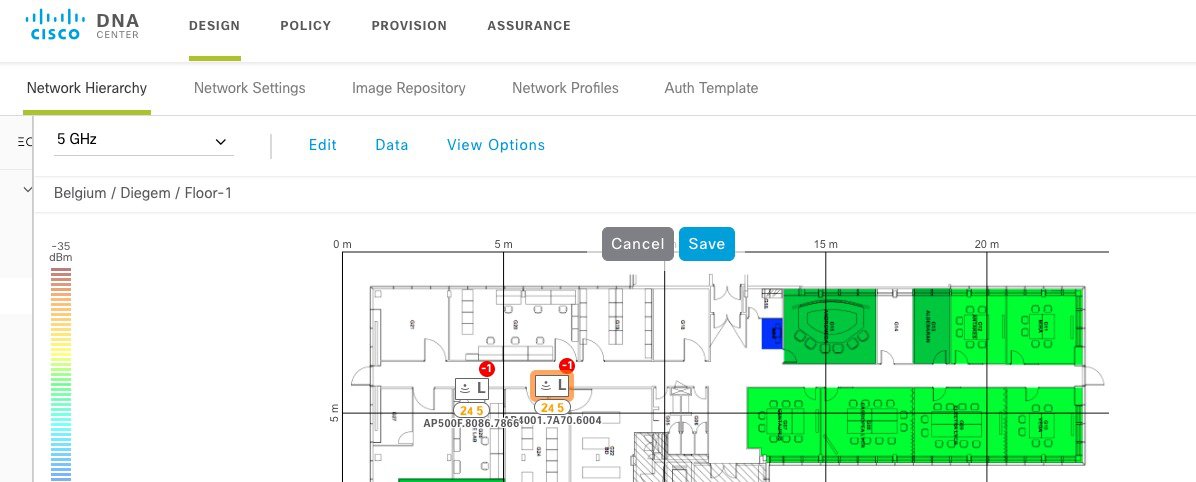

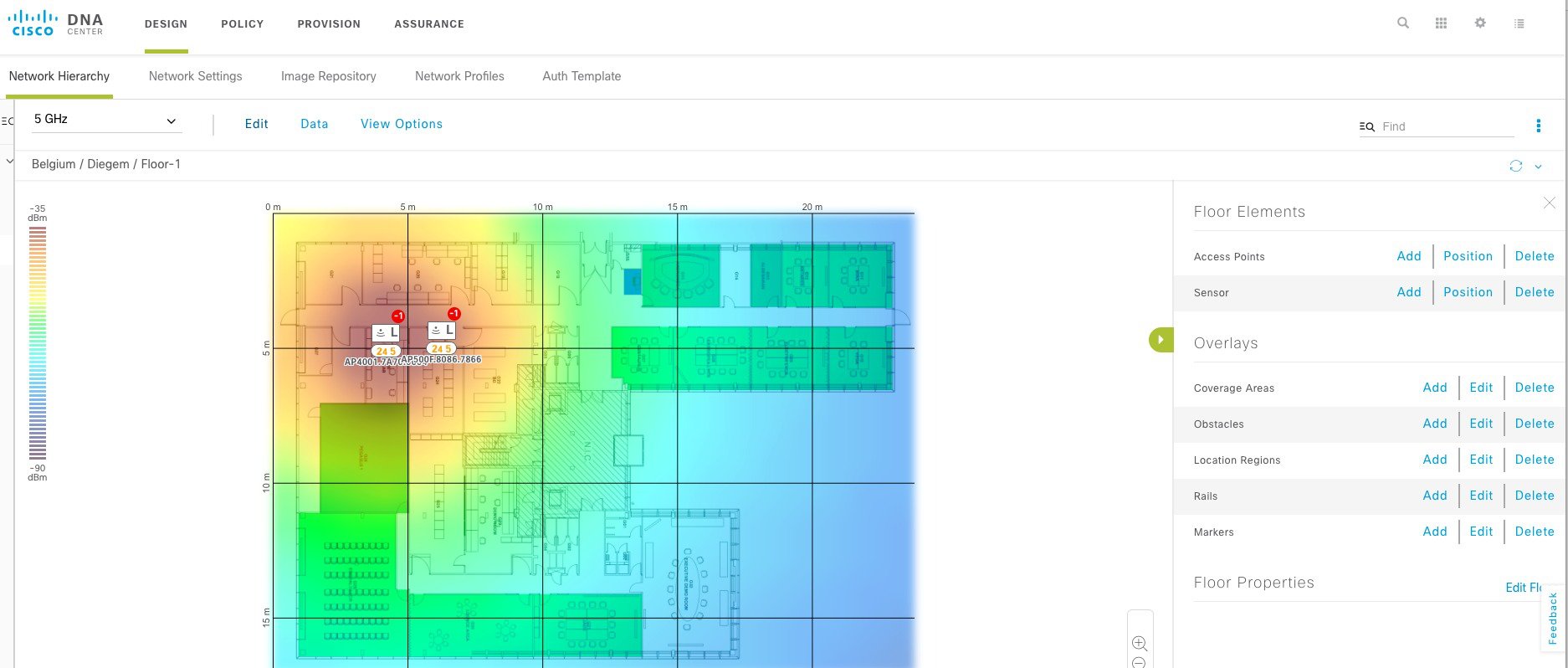

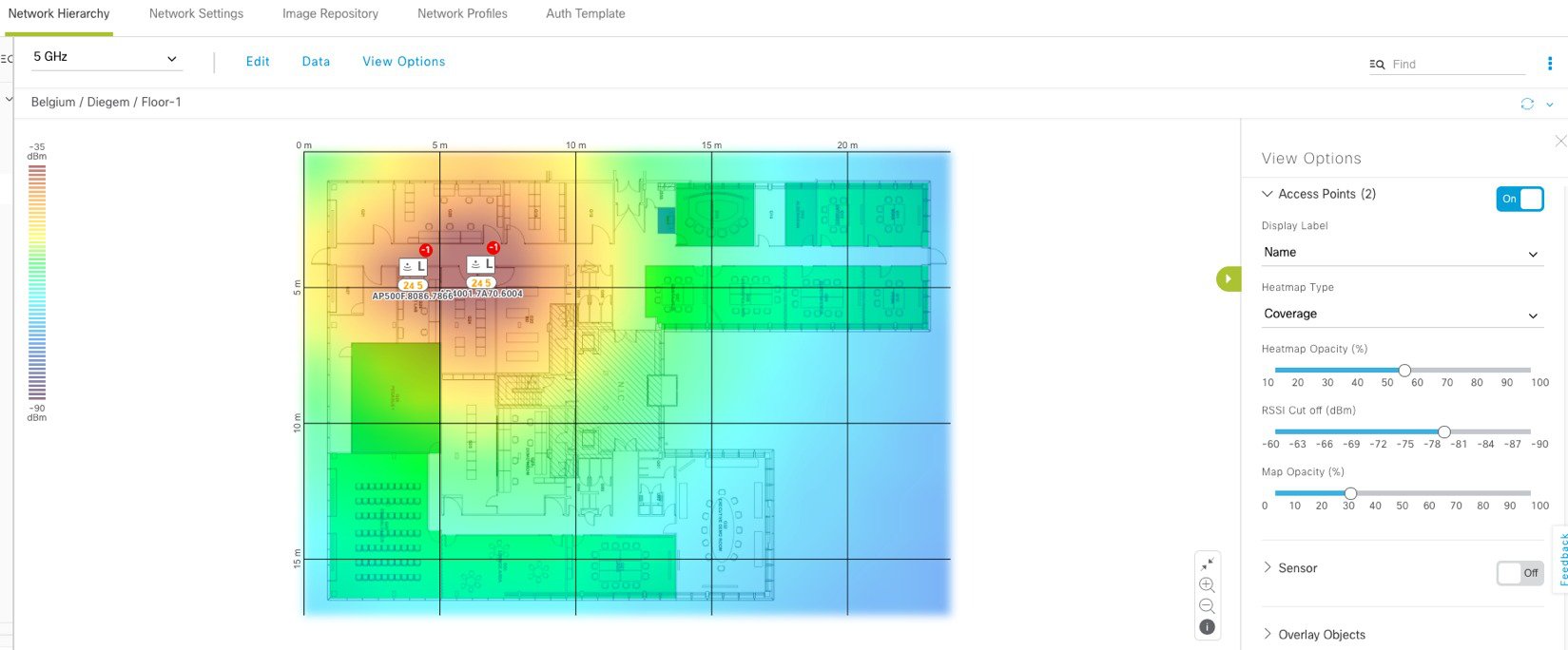

次に、フロア マップで AP を配置し、カバレッジ ヒートマップの可視化を取得することができます。[設計(Design)] に戻り、ネットワーク階層でフロアを選択します。[編集(Edit)] をクリックし、[位置(Position)] をクリックします。次に例を示します。  上隅に 2 つの AP が表示され、それらが配置されている場所にドラッグ アンド ドロップしてから、[保存(Save)] をクリックします。   ヒート マップが計算され、結果が次に表示されます。

[オプションの表示(View Options)] をクリックすると、ラベル、マップ不透明度、しきい値等を変更できます。  |

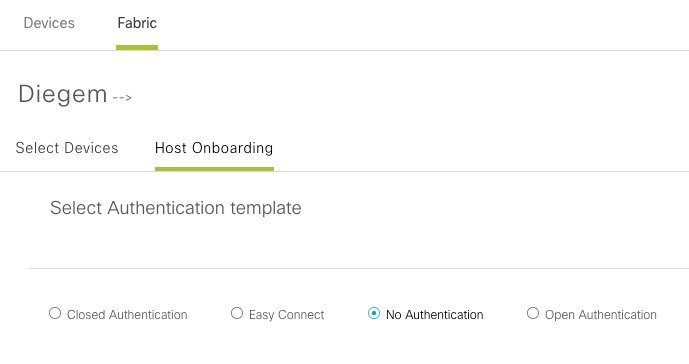

オンボーディング クライアント

次に、クライアントを実際にネットワークに参加させるために、ワイヤレス クライアントと SSID に IP プールを割り当てる必要があります。以下の手順に従ってください。

手順

| ステップ 1 |

[プロビジョニング(Provision)] > [ファブリック(Fabric)] の順に移動します。 この例では Diegem ファブリックを編集するので、Diegem ファブリックをクリックします。  |

||

| ステップ 2 |

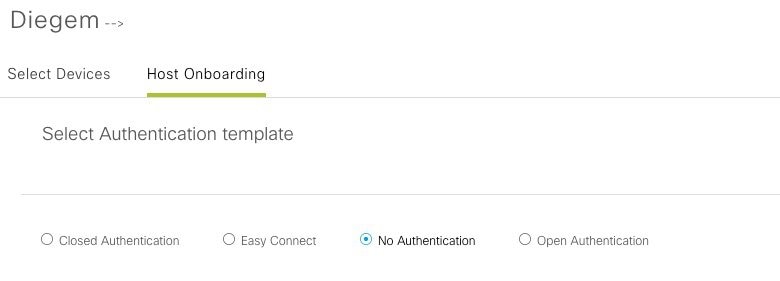

[Host Onboarding] タブをクリックします。  |

||

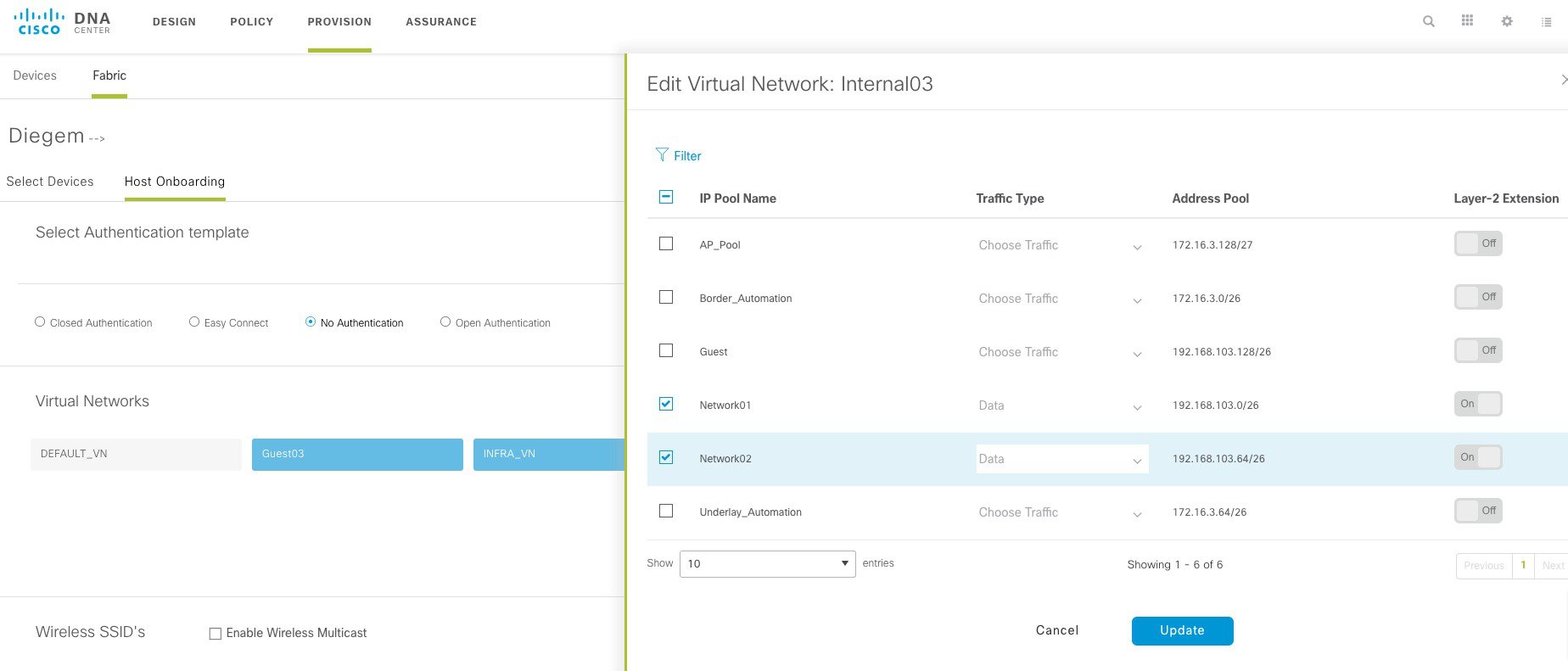

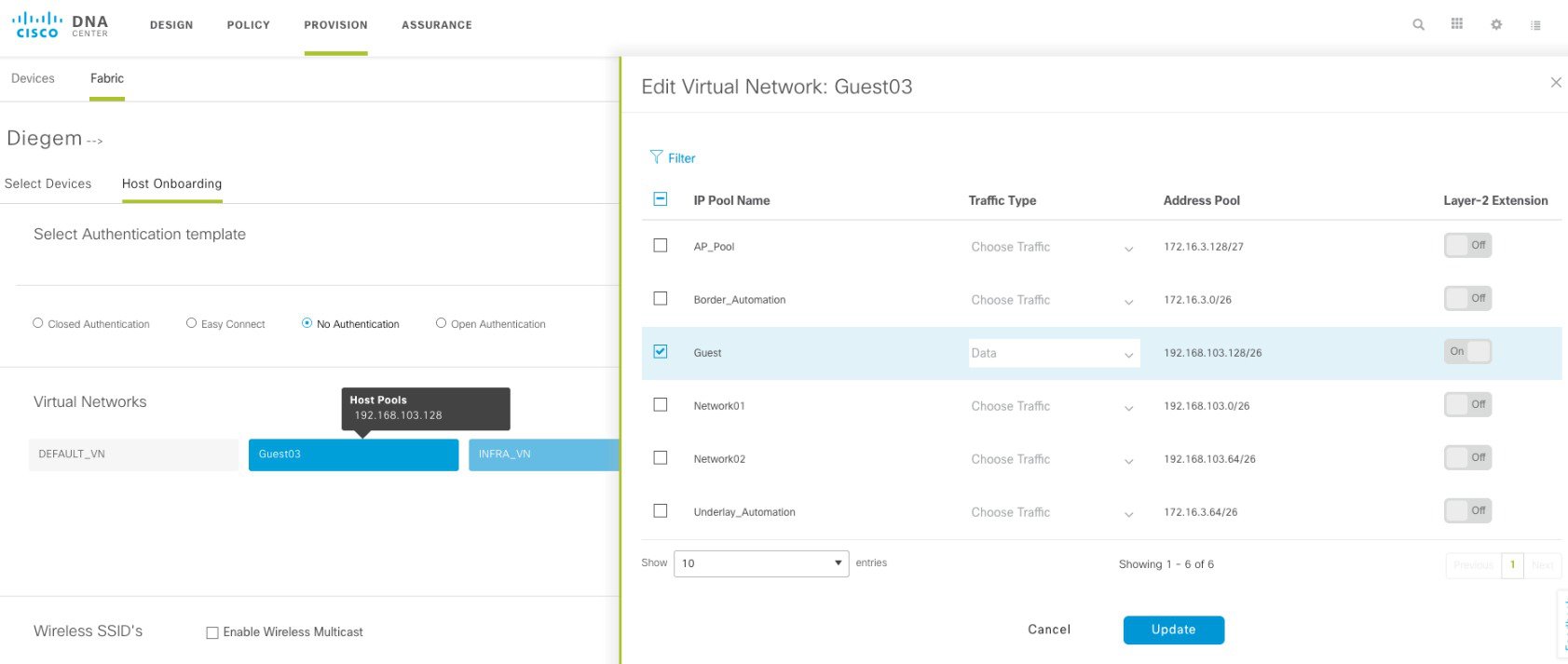

| ステップ 3 |

Internal03 VN(またはクライアントに使用している VN)をクリックし、使用可能なアドレス プールからワイヤレス クライアントのアドレス プールを選択します。重要: レイヤ 2 の拡張機能を有効にします。[Update] をクリックします。次の例を確認します。  レイヤ 2 の拡張機能は、L2 LISP を有効にし、このプールに L2VNID を関連付けます。このパラメータは必須です。トラフィック タイプの設定 (データまたはデータ + 音声) では、ワイヤレス クライアントにのみ関連します。ワイヤレス クライアントに対する対応設定は、SSID レベルで実行されます。 |

||

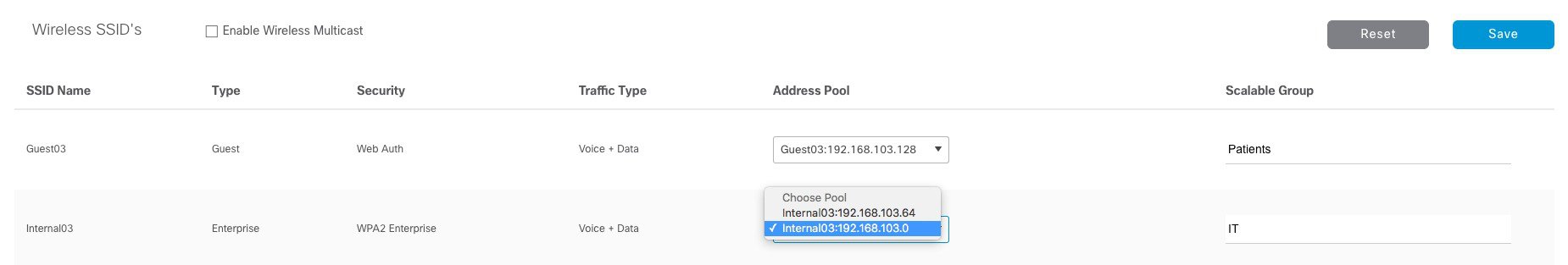

| ステップ 4 |

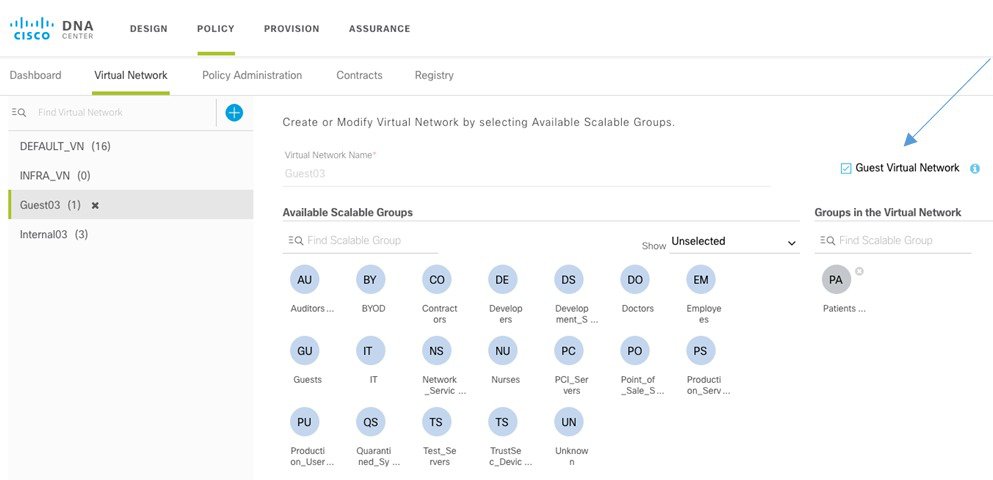

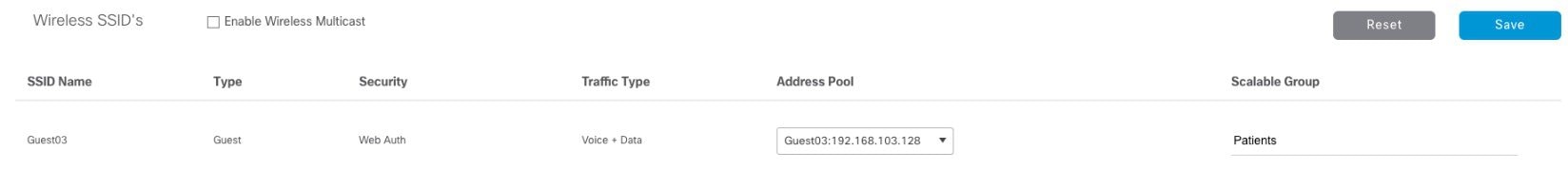

以前に設定したプールに、SSID を関連付けます (必要に応じて、この SSID に参加するすべてのクライアントに割り当てられるように SGT を関連付けることもできます)。  オンボーディング ゲスト クライアント ゲスト SSID において、ユーザは 2 つの実装方法を選択できます(後に、ゲスト設計のセッションでさまざまな使用可能な設計の詳細について説明します)。

SSID を設定する前に両方のケースにおいて、有効になっているゲストとして、VN をマークする必要があります。これにより、これが適切に設定される必要がある「特別な」VNであることを DNAC に通知することになります。 [ポリシー(Policy)] > [仮想ネットワーク(Virtual Networks)] の順に移動し、を新しい VN を作成します。以下に示すように、[ゲストの仮想ネットワーク(Guest Virtual Network)] チェック ボックスをオンし、この仮想ネットワークに属するスケーラブル グループを追加します。  これで、オンボーディング セッションでは、SSID を設定できます。一般的なコントロール プレーン ノードについては、手順は、他の SSID の設定と同様です。 患者 VN(またはゲスト クライアントに使用している VN)をクリックし、使用可能なアドレス

プールからワイヤレス クライアントのアドレス プールを選択し、レイヤ 2 の拡張機能を有効にします。[Update] をクリックします。次の例を確認します。

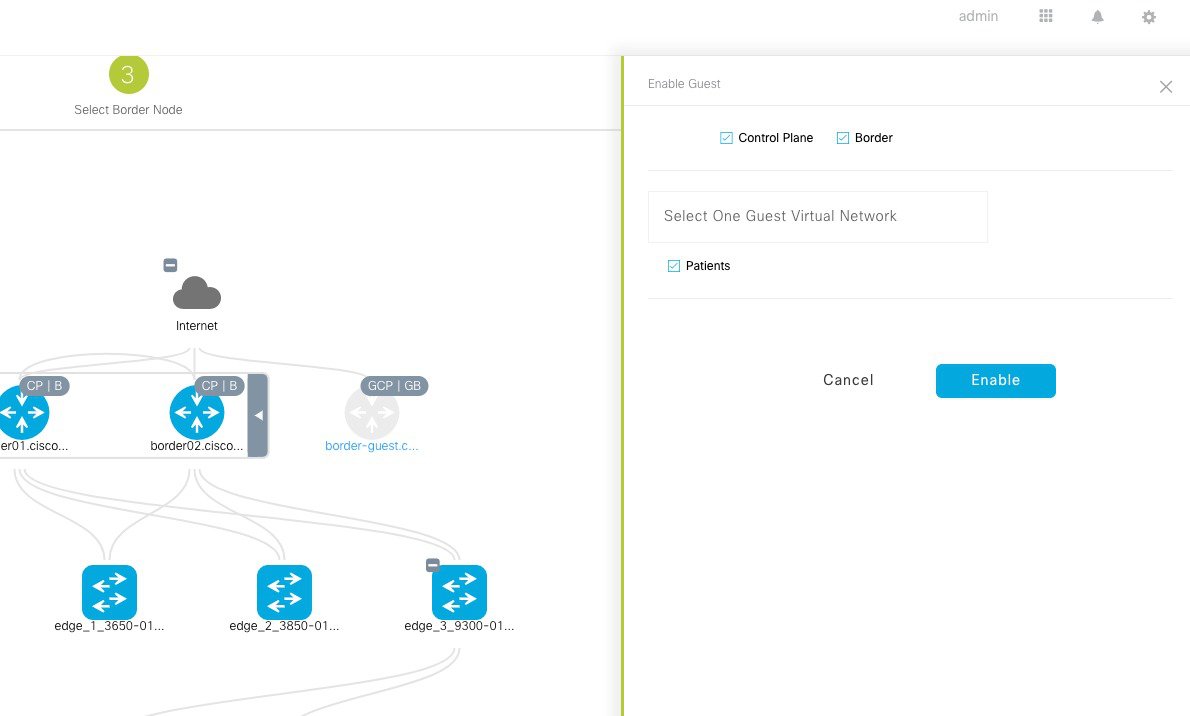

それから、非ゲスト SSID に対してステップ 4 で行ったように、ゲスト SSID をプールに関連付けます。  ゲストの専用境界とコントロール プレーンを使用している場合、ゲスト CP とボーダーをファブリックに追加する必要があります。デバイス アイコンをクリックし、[ゲストの有効化(enable Guest)] を選択します。下記のウィンドウがポップアップ表示され、ボーダーと

CP の両方の機能を選択することができます。また、VN は「ゲストが有効になっている」としてここにマークされるようになります。内部的に DNAC はファブリック設定を処理してゲスト SSID をプールに関連付け、そのプールをゲスト CP およびボーダーにマッピングします。

|

||

| ステップ 5 |

ステップ 4 で SSID をプールに関連付けした場合は、ワイヤレス コントローラで、SSID の [Admin Status] が [Enabled] になっていることが確認できます。

|

||

| ステップ 6 |

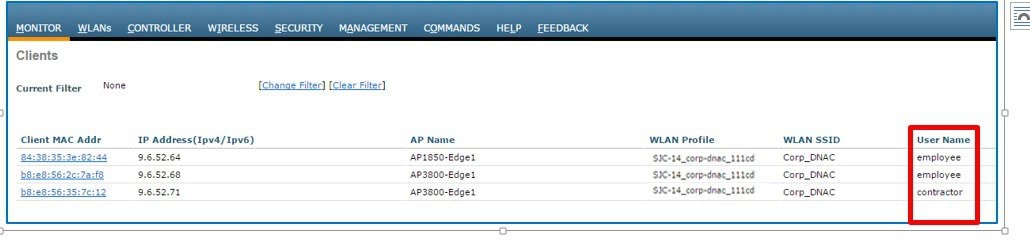

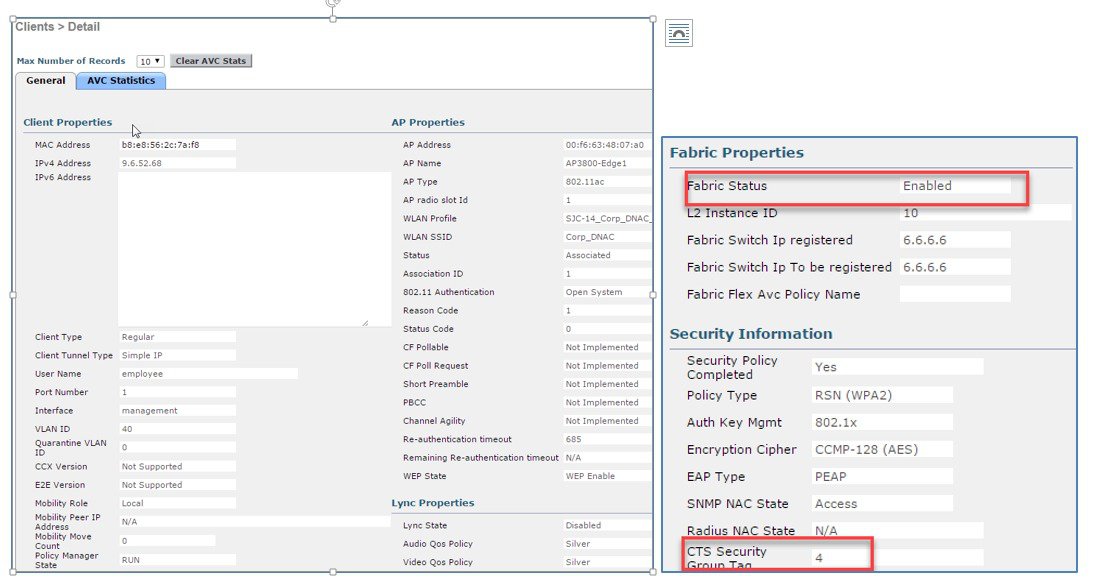

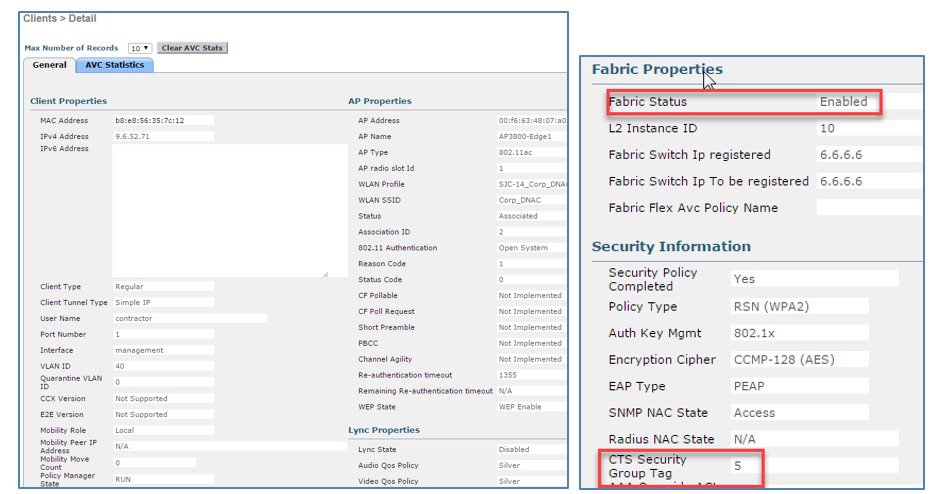

これで、クライアントはファブリックが有効なワイヤレス SSID に接続可能です。WLC に移動し、接続されたクライアントの詳細を確認できます。  クライアント ファブリック ステータスと SGT タグが、認証ルールに基づいて ISE から WLC にプッシュされているかどうかを確認できます。従業員ユーザ のクライアント詳細情報

請負業者ユーザのクライアント詳細情報

|

マルチキャストの設定

(注) |

注意する必要があるワイヤレス上のマルチキャストです。 |

マルチキャスト IP トラフィックが AP に到達すると、これらのパケットはブロードキャスト レイヤ 2 フレームとして無線で送信されます。 これは、基本的にトラフィックが最高の必須データレート(接続されたすべてのクライアントに到達できるように)で送信されることを意味し、伝送フレームが認識されないため、電波でコリジョンが発生し、フレームが損失します。これは、電波を介してマルチキャスト トラフィックの達成可能なスループットに影響を与えます。Wi-fi 経由でマルチキャスト トラフィックのパフォーマンスと信頼性を向上させるためには、シスコは、前述の問題を解決するため、AP でマルチキャスト フレームをユニキャスト フレームに変換させる VideoStream 機能を開発しました。VideoStream(マルチキャスト ツー ユニキャスト機能とも呼ばれる)は、SD-Access ワイヤレスの将来のリリースでサポートされるよう、取り組まれています。

手順

| ステップ 1 |

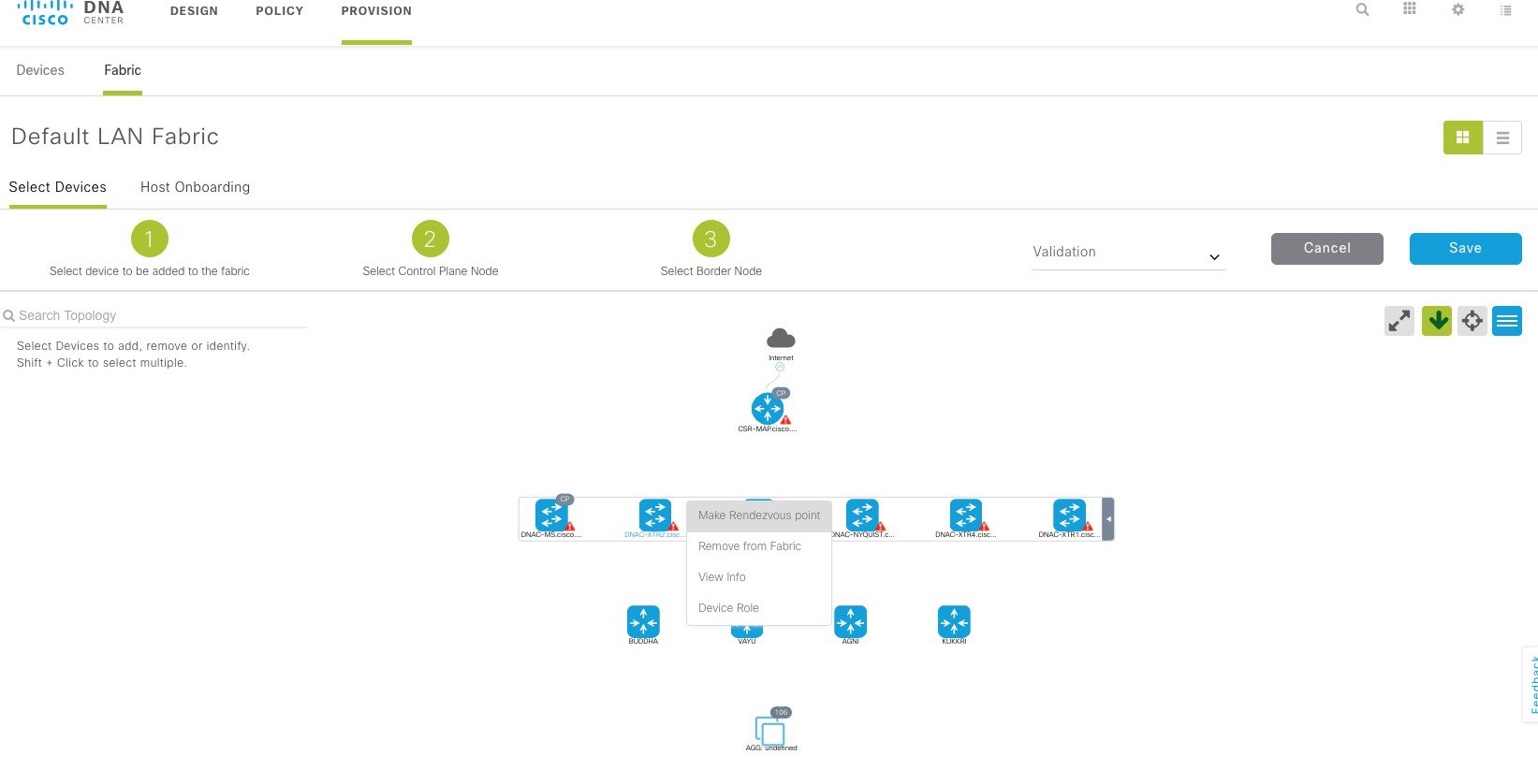

ファブリック ノードをランデブー ポイントとして設定します。[プロビジョニング (Provision)] > [ファブリック(Fabric)] の順に移動しこれを行い、デバイスをクリックして、[ランデブー ポイントの作成(Make Rendezvous point )] を選択します。変更を行った後に、[保存(Save)] をクリックします。  |

| ステップ 2 |

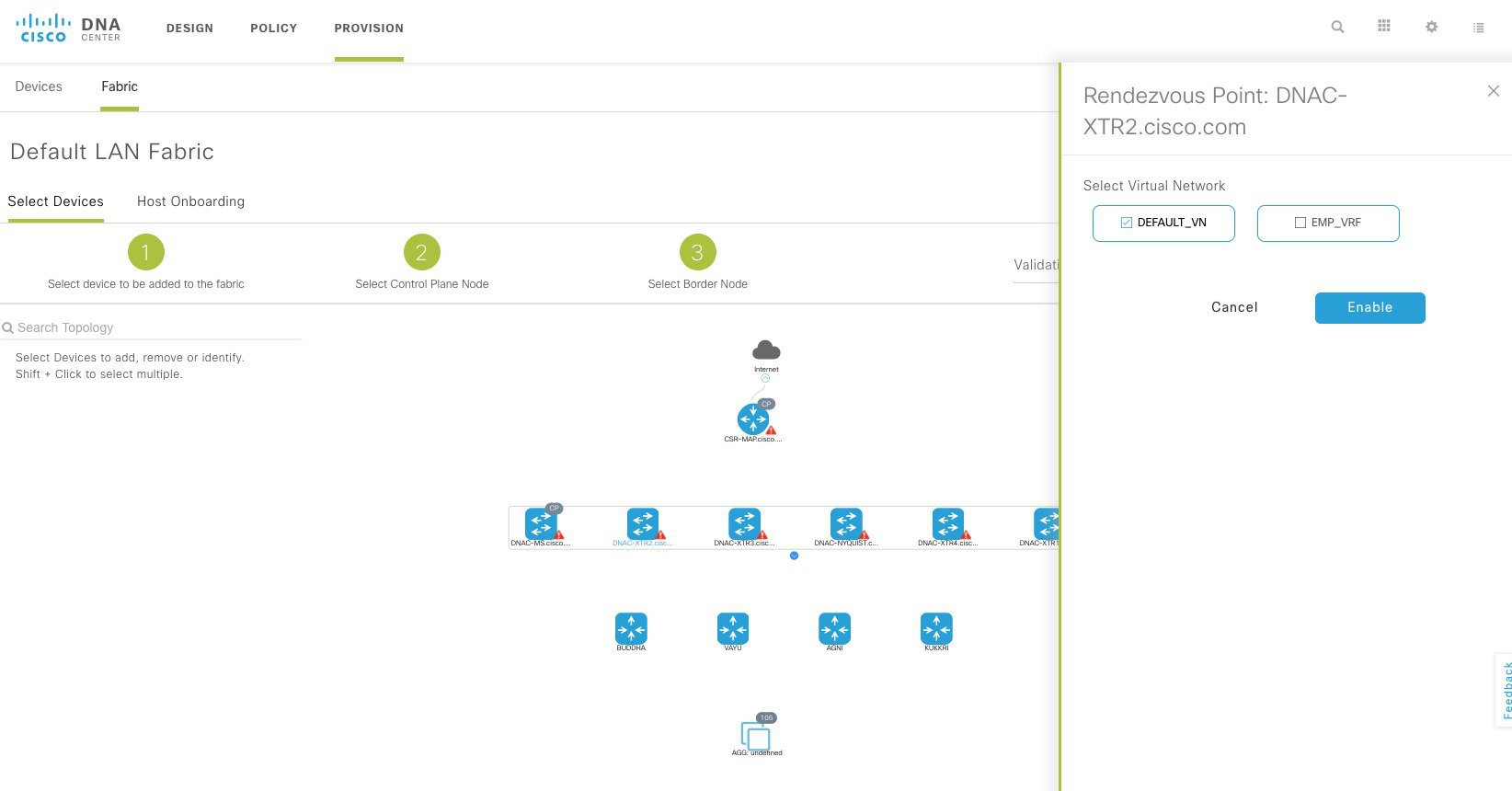

次に、自分で選択した VRF のマルチキャストを有効にするように求められます。次のスクリーン ショットでは、DEFAULT_VN でマルチキャストを有効にします。  |

| ステップ 3 |

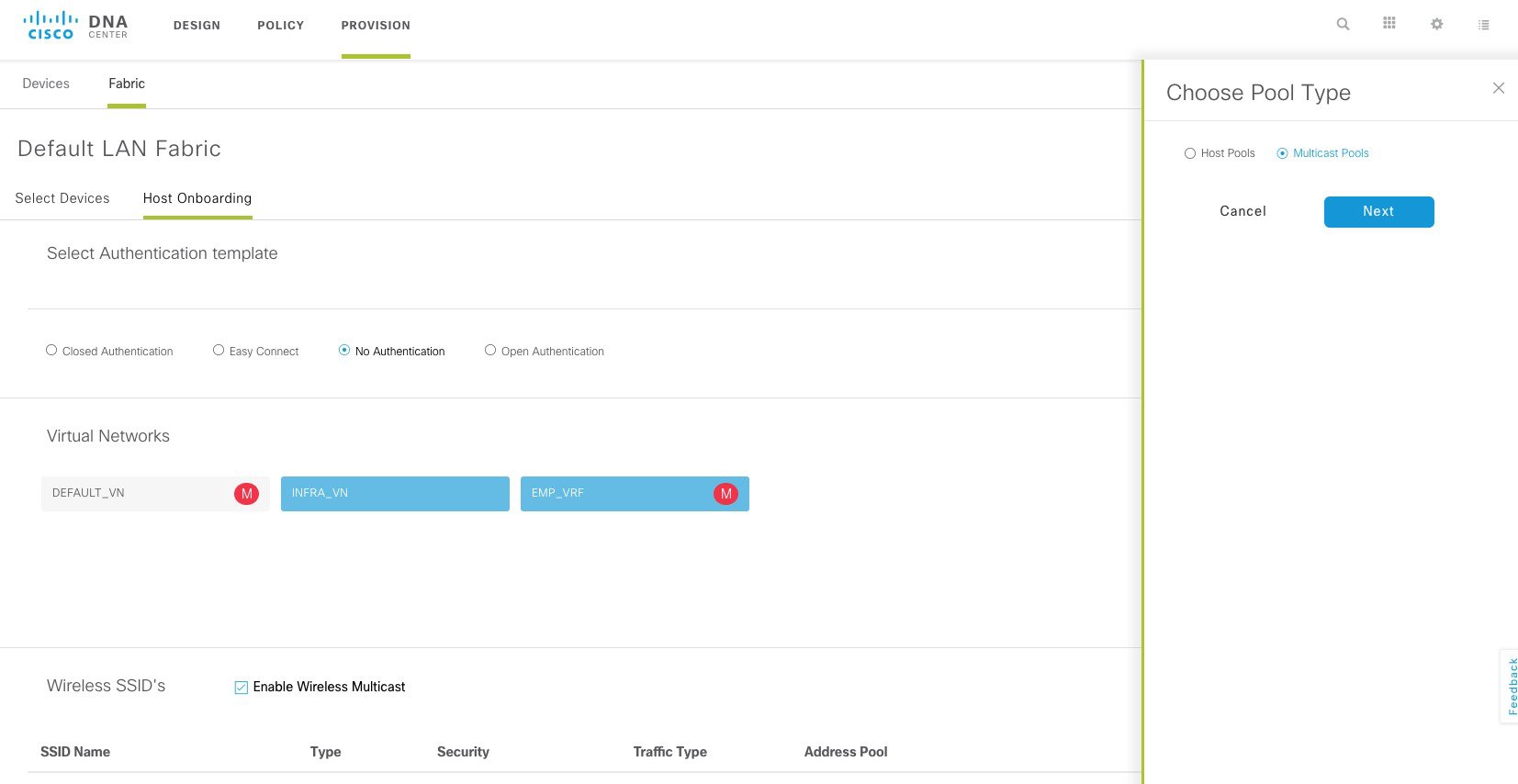

次に、[ホストのオンボーディング(Host Onboarding)] タブに移動し、マルチキャストを示す赤い M アイコンが付いているマルチキャストに対して、仮想ネットワークが有効になっていることが表示されます。また下記に示すように、[ワイヤレス マルチキャスト(Wireless Multicast)] チェック ボックスも有効にします。  |

| ステップ 4 |

仮想ネットワーク(次の例では DEFAULT_VN)をクリックし、マルチキャスト プールとして、プールのタイプを選択し、[Next] をクリックします。  |

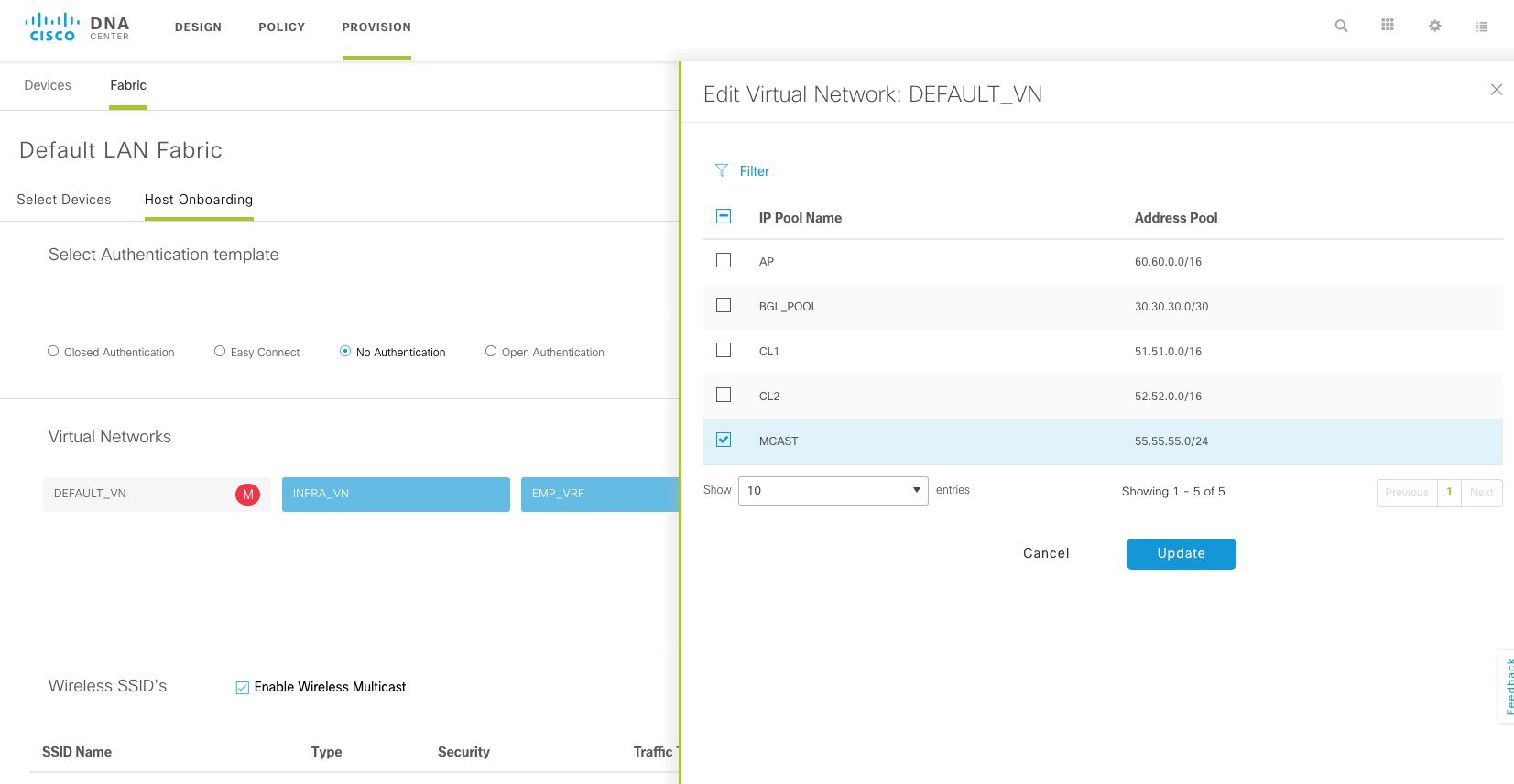

| ステップ 5 |

([ネットワーク設定(Network Settings)] > [IP アドレスプール(IP Address Pools)] の [設計(Design)] フェーズで以前に作成した)マルチキャスト IP プールをクリックし、次のように [Update(更新)] をクリックします。  |

SD–Access ワイヤレス:内部の仕組み

このセクションでは、SD-Access ワイヤレスの基本的な動作について説明し、読者が DNAC の「舞台裏」で何が起こっているのかを明確に理解できるようにします。このフローでは、ユーザーが設計フェーズを完了させ、実装、プロビジョニング フェーズのみに焦点を当てていることを前提としています。

ファブリックに WLC を追加

-

DNAC では、最初にファブリック ドメインに WLC を追加します

-

ファブリック設定が WLC にプッシュされます。WLC はファブリックを認識します。最も重要なことは、ファブリック コントロール プレーン(CP)へのセキュアな接続を確立するために、WLC を資格情報で設定することです。

-

WLC は SD-Access ワイヤレスへの参加が可能になります

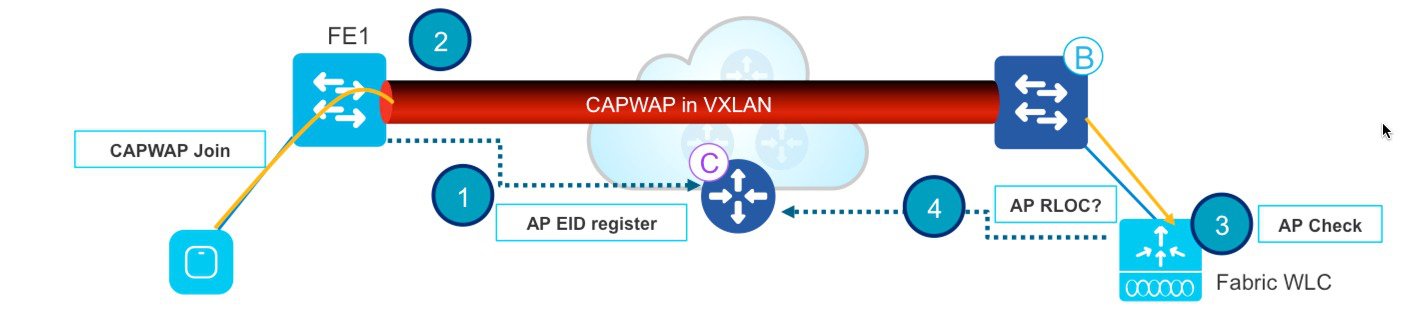

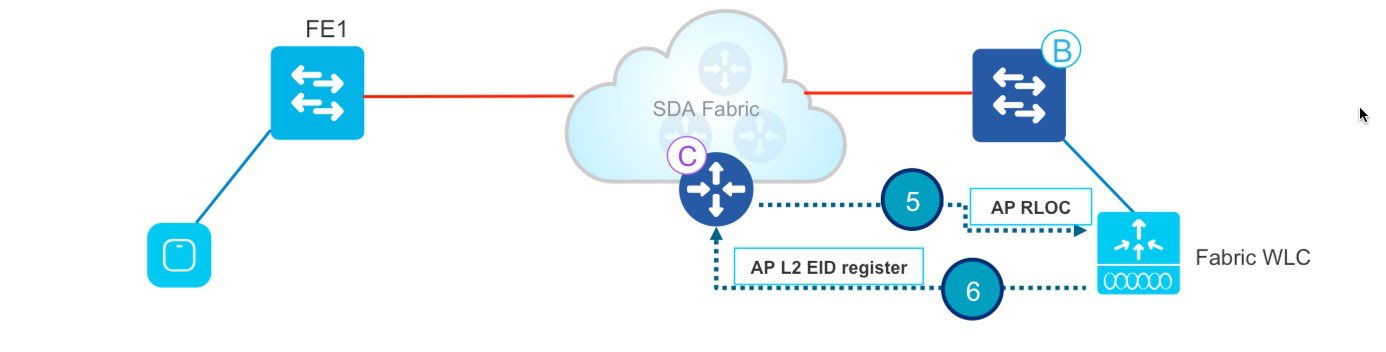

AP 参加フロー

- 管理者ユーザは、DNAC 内のプールを INFRA_VN 内の AP 専用(これはプール定義内の [AP プロビジョニング(AP Provisioning)] ボックスをチェックすることを意味します)に設定します。DNAC は VLAN と関連するポート マクロを FE に事前プロビジョニングします。

-

AP は電源に接続されオンになります。FE は CDP を介して AP であることを検出し、設定マクロを適用してスイッチ ポートを正しい VLAN に割り当てます。

-

AP は DHCP 経由で IP アドレスを取得します。AP は、ファブリックに有線接続された「特別な」ホストです

(注) |

DNAC 1.1(11 月リリース)の時点で、ホストのオンボーディング設定中に「No Authentication」スイッチポート テンプレートが選択されている場合にのみ、CDP マクロがプッシュされます。これは、次の図で示します。This is shown in picture below. |

その他の認証テンプレートを選択すると、管理者ユーザは、右の IP プールを AP のスイッチ ポートに静的にマッピングする必要があります。AP オンボーディングに戻ってください。

-

ファブリックのエッジでは、コントロール プレーン ノードで AP の IP アドレスが登録されます。これで、AP ロケーションはファブリックで認識されるようになりました。

-

AP は従来の方法(DHCP オプション 43、DNS、PnP)を使用して WLC について学習し、WLC に接続します。ファブリック AP はローカル モード AP として参加します

-

WLC は AP がファブリック対応(Wave 2 または Wave 1 AP)かどうかを確認します

-

AP モデルがサポートされている場合、WLC は CP に AP がファブリックに接続されているかどうかを問い合わせます。

-

CP は RLOC 情報で WLC に応答します。つまり、AP はファブリックに接続されており、WLC の AP 詳細情報がファブリック対応として表示されるようになります。

-

WLC は、HTDB に AP の L2 LISP 登録を行います(AP という「特別な」セキュアクライアントの登録とも呼ばれます)。これは WLC から FE への重要なメタデータ情報の転送に使用されます

-

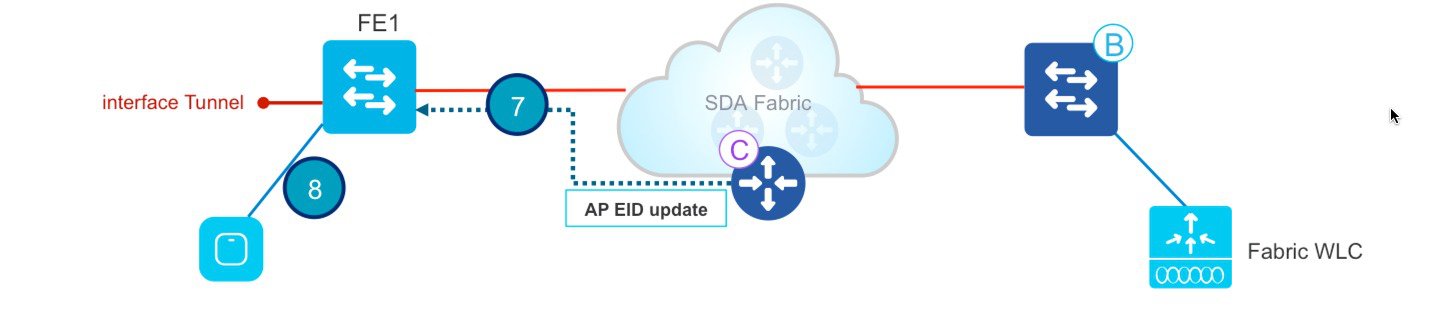

WLC によるこのプロキシ登録に応答して、CP はファブリック エッジに通知して、WLC から受信したメタデータを渡します(AP および AP の IP アドレスであることを示すフラグ)

-

ファブリック エッジは情報を処理し、このクライアントが AP であることを認識して、指定された IP への VXLAN トンネル インターフェイスを作成します(最適化:スイッチ側はクライアント接続を待機している状態)

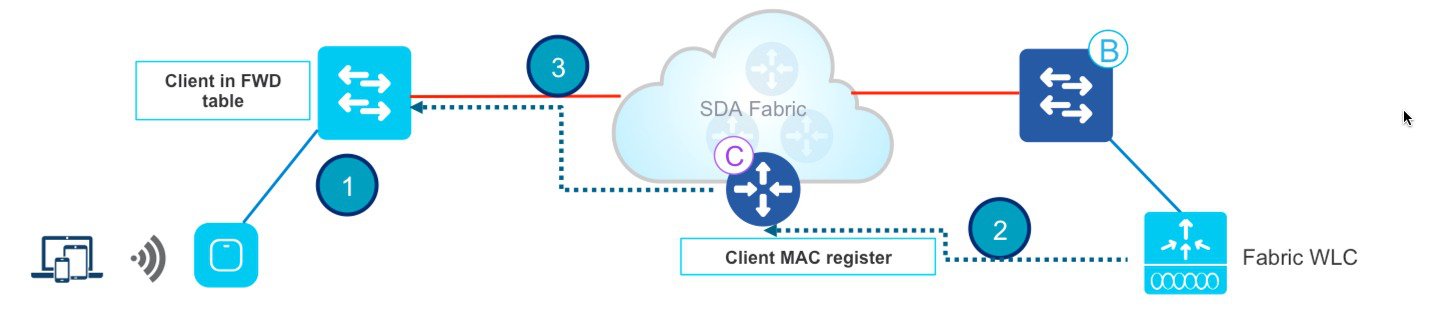

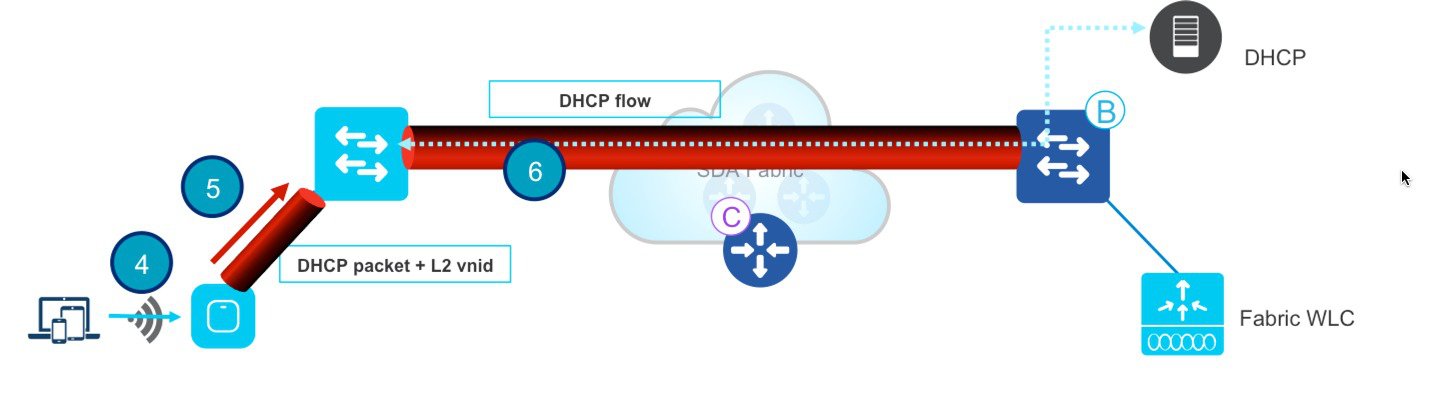

クライアント オンボーディング フロー

-

クライアントはファブリックが有効な WLAN で認証します。WLC は ISE からクライアント SGT を取得し(WLAN が 802.1x 認証用に設定されていることを前提とします)、AP をクライアント L2VNID および SGT で更新します。WLC は、(AP への接続中に保存された)自身の内部レコードから RLOC の AP を認識しています。

-

WLC プロキシはクライアント L2 情報を CP に登録します。これは LISP 変更メッセージであり、クライアント SGT などの追加情報をパスします。

-

FE は CP から通知を受信し、クライアント MAC を L2 転送テーブルに追加し、SGT に基づいて ISE からポリシーを取得します

-

クライアントは DHCP 要求を開始します

-

AP は L2 VNI 情報を使用して、それを VXLAN にカプセル化します

-

ファブリック エッジは L2 VNID を VLAN と VLAN インターフェイスにマッピングし、エニーキャスト IP を DHCP リレーとして使用して、オーバーレイの DHCP を転送します(有線ファブリック クライアントの場合と同様)

-

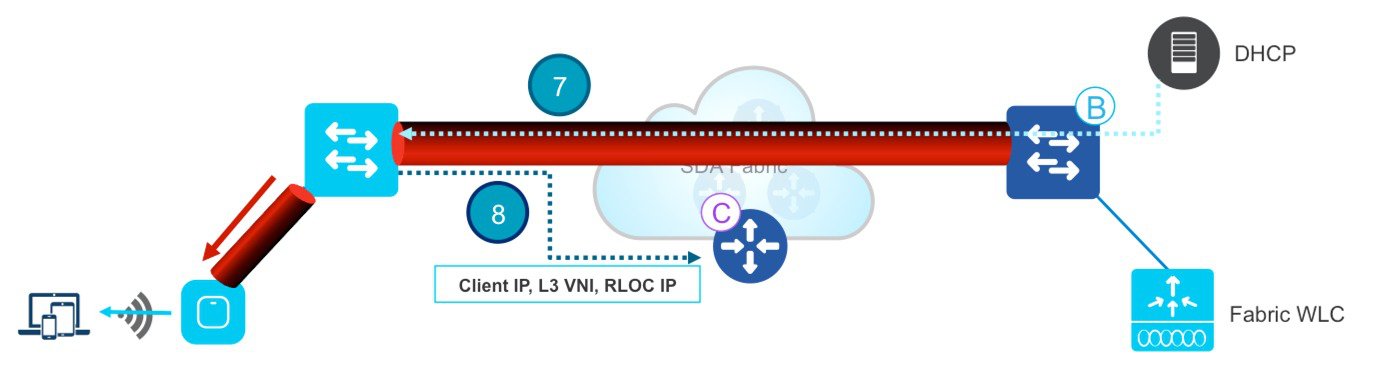

クライアントは DHCP から IP アドレスを受信します

-

DHCP スヌーピング(スタティックの場合 ARP またはこの両方)は、ファブリック エッジによる HTDB へのクライアント登録をトリガーします

これで、クライアント オンボーディング プロセスは完了します

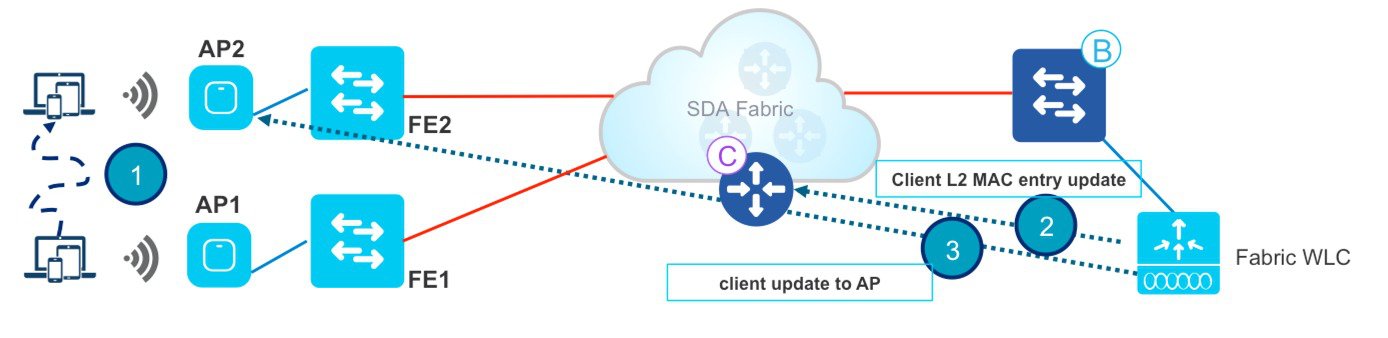

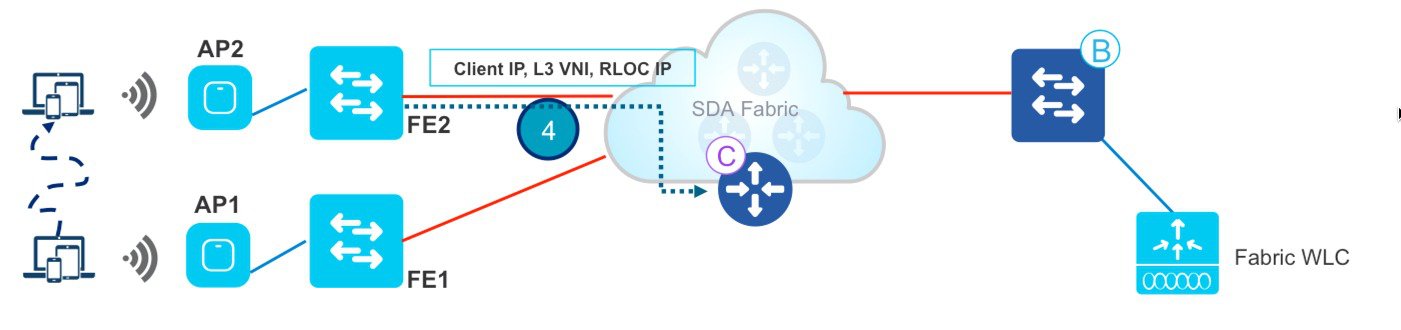

クライアント ローミング フロー

-

クライアントは FE2 の AP2 にローミングします(スイッチ間ローミング)。WLC は AP2 から通知を受けます

-

WLC は、クライアント情報(SGT、RLOC IP アドレス)を使用して AP 上の転送テーブルを更新します

-

WLC は、新しい RLOC FE2 を使用して CP で L2 MAC エントリを更新します

-

CP を通知します

-

ファブリック エッジ FE2(「ローミング先」のスイッチ) は、トンネルを参照する転送テーブルにクライアント MAC を追加する

-

ファブリック エッジ FE1(「ローミング元」のスイッチ」) は、ワイヤレス クライアントのクリーンアップを実行する

-

ファブリック ボーダーは、このクライアントの内部 RLOC を更新する

-

-

FE はトラフィックの受信時に、CP で L3 エントリ(IP)を更新します

FE2 に同じ VLAN インターフェイス(エニーキャスト GW)があるため、ローミングはレイヤ 2 です

SD–Access のワイヤレス統合の設計

前述のとおり、SD-Access ファブリックでワイヤレスを展開するには、次の 2 つの方法があります。

-

CUWN ワイヤレス オーバーザトップ(OTT): SD-Access ファブリックは IP トランスポート ネットワークであり、ワイヤレスはピュアなオーバーレイです

-

SD-Access ワイヤレス:ワイヤレスが SD-Access に統合され、ファブリックのすべての利点を活用できます

2 つの異なる展開のさまざまな設計上の考慮事項を考えてみましょう。これを行う前に、WLC のどのインターフェイスが使用されているのか、またどのように展開されているのかを明確にしましょう。

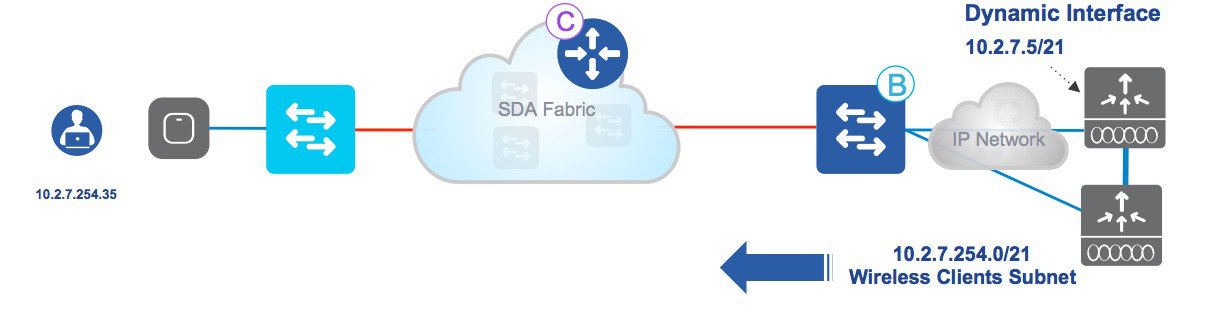

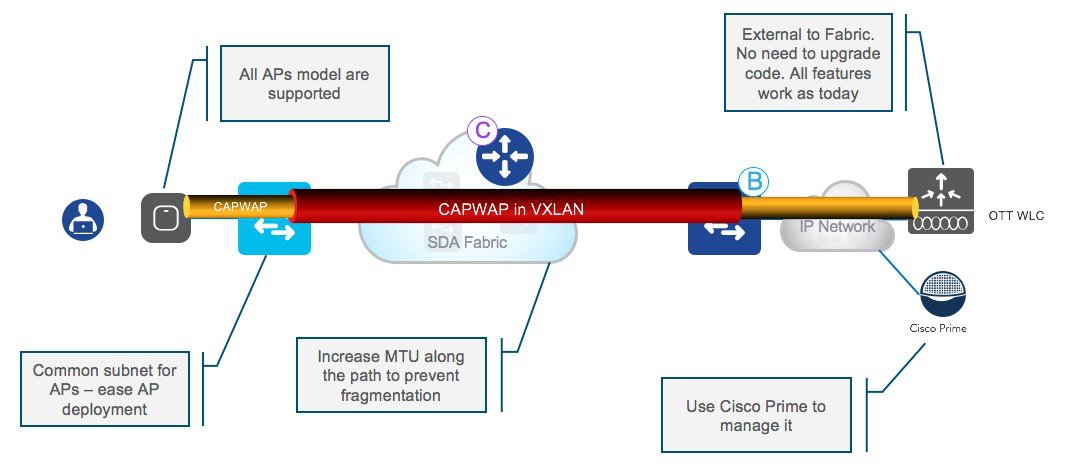

CUWN ワイヤレス オーバーザトップ(OTT)

この場合は、従来のワイヤレスは、SD-Access ファブリック上で実行されます。このモードは、有線ネットワーク上で SDA を最初に実装し、次にワイヤレス統合を計画しているお客様向けの移行手順として重要です。

-

従来型の CUWN アーキテクチャでは、コントロール プレーンとデータ プレーンの CAPWAP は WLC で終端します(中央モード)

-

SDA ファブリックは AP と WLC 間の有線インフラストラクチャ内の伝送路にすぎません

-

CUWN ワイヤレス オーバーザ トップ(OTT)は完全な SDA へ移行するためのステップです

2 つの異なる展開のさまざまな設計上の考慮事項を考えてみましょう。これを行う前に、WLC のどのインターフェイスが使用されているのか、またどのように展開されているのかを明確にしましょう。

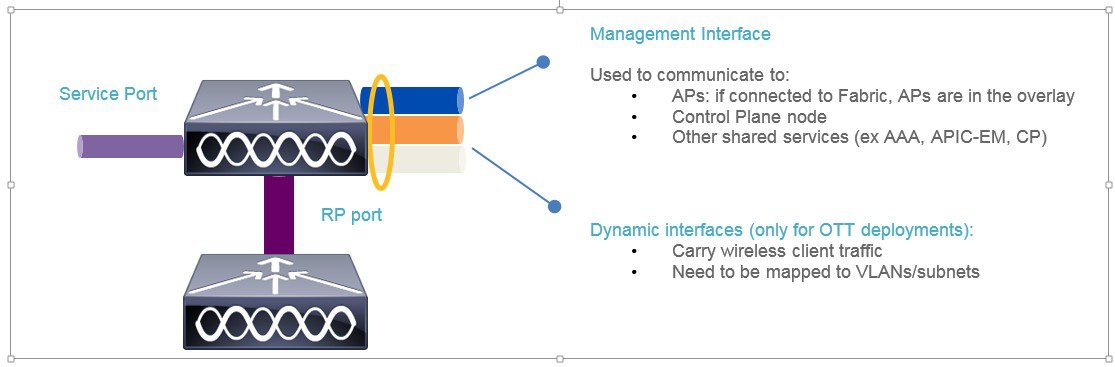

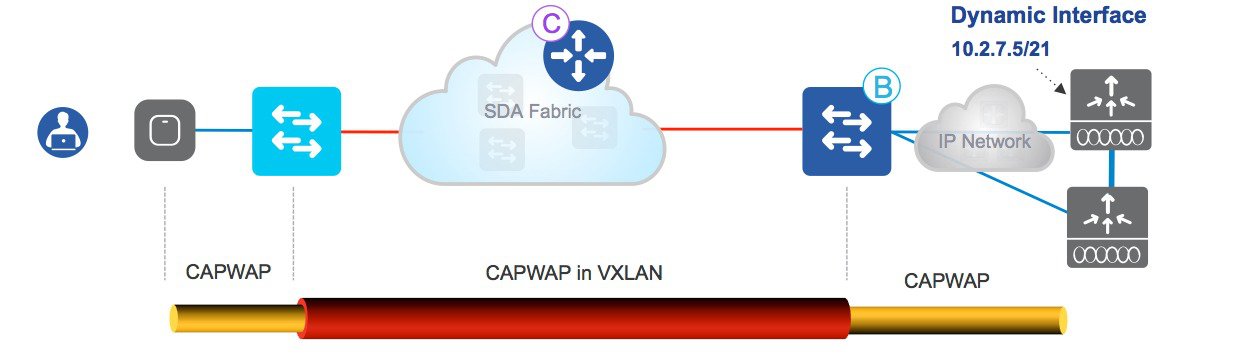

ワイヤレス LAN コントローラ インターフェイス

-

最初のリリースでは、ワイヤレス LAN コントローラは、ファブリック ネットワーク外のアンダーレイ ネットワーク(グローバル ルーティング テーブル)に接続されます。

-

ファブリック ネットワークに接続されている AP は、オーバーレイ ネットワークにあるとみなされます。つまり、ファブリック エッジのポートはすべてファブリック対応ポートということになります。オーバーレイにポートを接続し、アンダーレイに他のポートを接続することはできません。

-

管理インタフェースは、WLC と AP との CAPWAP コントロール チャネルと、AAA、DNAC などの共有サービスとの通信に通常使用されています。

-

SD-Access ワイヤレスを使用して展開した場合、管理インターフェイスはコントロール プレーン ノードとの統合にも使用されます。

-

RP または冗長ポートはアクティブおよびスタンバイ HA ペア間の HA 通信に使用され、ボックス障害またはネットワーク障害時にシームレスでステートフルなスイッチオーバーを提供します。

-

ダイナミック インターフェイスは、ワイヤレスがオーバーザトップで導入されている、つまりファブリック インフラストラクチャが、集中型処理のために WLC に返送される CAPWAP コントロールおよびデータ チャネルの伝送路にすぎない場合のみ使用されます。

-

サービス ポートは、通常通り、帯域外管理に使用されます。

CUWN ワイヤレス OTT ネットワーク設計

ます最初に、CUWN ワイヤレス OTT とは何ですか。このモードでは、AP と WLC 間の従来の CAPWAP トンネルがファブリック ネットワークにオーバーレイとして実行されます。つまり、ファブリックは CAPWAP のトランスポートとなります。なぜお客様は、CUWN ワイヤレス OTT を導入しますか。主な 2 つの理由:

-

OTT ソリューションは移行のステップとなる場合があります。お客様はまず有線インフラストラクチャを SD-Access ファブリックに移行し、ワイヤレス ネットワークを「そのまま」の状態を維持する必要があります。つまり、現在ワイヤレスが動作する方法では行われません。これは、有線およびワイヤレス インフラストラクチャを管理するさまざまな IT オペレーション チーム、有線ネットワークのアップグレードを最初に決定するさまざまな購入サイクルが原因となっている可能性があります。または単に IT チームがワイヤレス部分を統合する前にまず有線側のファブリックに熟知したいと思っていることが原因である可能性もあります。

-

また、ワイヤレス OTT を導入するための別の理由として、お客様はワイヤレスのファブリックに移行したくない、またはできない可能性があります。これは SDA でサポートされていないより古い AP(802.11n 以上)を大半所有しているか、SD-Access ワイヤレス(8.5 以上)を実行するために必要な新しい WLC ソフトウェアの証明書を必要としている可能性があります。 または、単にお客様がワイヤレスの「そのまま」の状態を維持し、変更を加えたくない可能性もあります。

各コンポーネントの最も重要な設計考慮事項を考えてみましょう。

WLC コントローラ

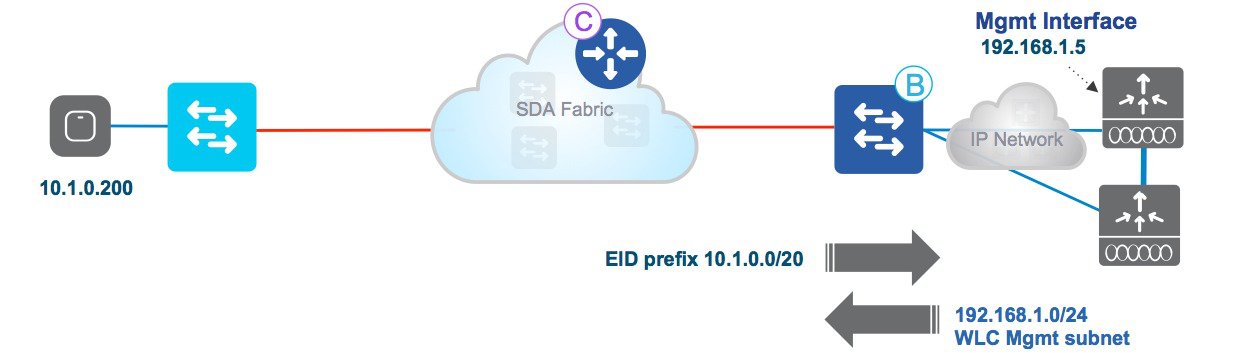

FCS では、上記の図に示すように、ファブリックの外部に WLC(または冗長性のために WLC)を接続することを推奨します。この方法がテストされ、サポートされてきた方法です。通常、WLC はネットワーク(データ センターまたは共有サービス)の中央に接続されているため、WLC はアクセス スイッチであることの多いファブリック エッジノードには接続されていないのが現実的です。

WLC はファブリックの外側に位置するため、ボーダー ノードは管理インターフェイス サブネット(この例では 192.168.1.0/24)と AP の IP プール(この例では 10.1.0.0/16)間の到達可能性を提供し、CAPWAP トンネルが形成され、AP は WLC に登録します。DNAC 1.1 では、AP は、グローバル ルーティング テーブルにマップされている INFRA_VRF にあるため、ルート リークは必要ありません。

(注) |

FCS では、シスコは CUWN Centralized モードのみをファブリックへのオーバーレイとしてサポートします。FlexConnect モードは、将来のリリースでサポートされます。 |

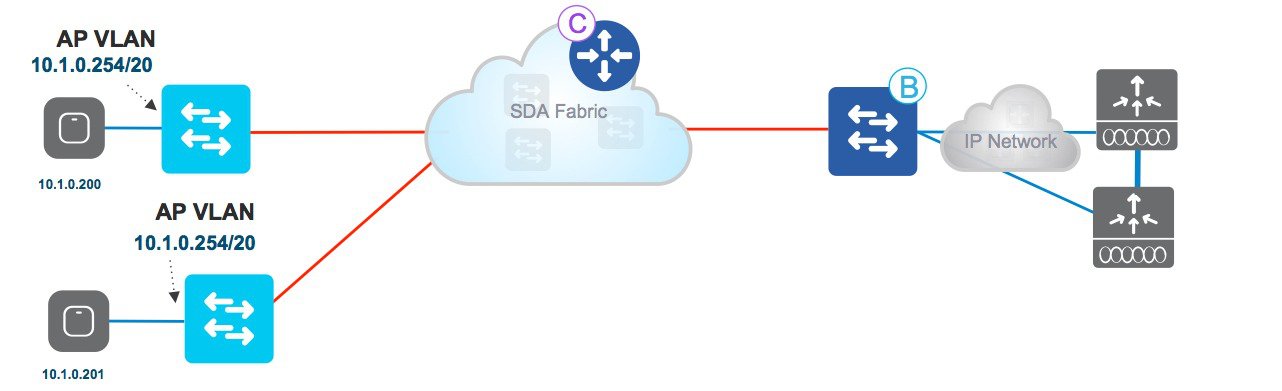

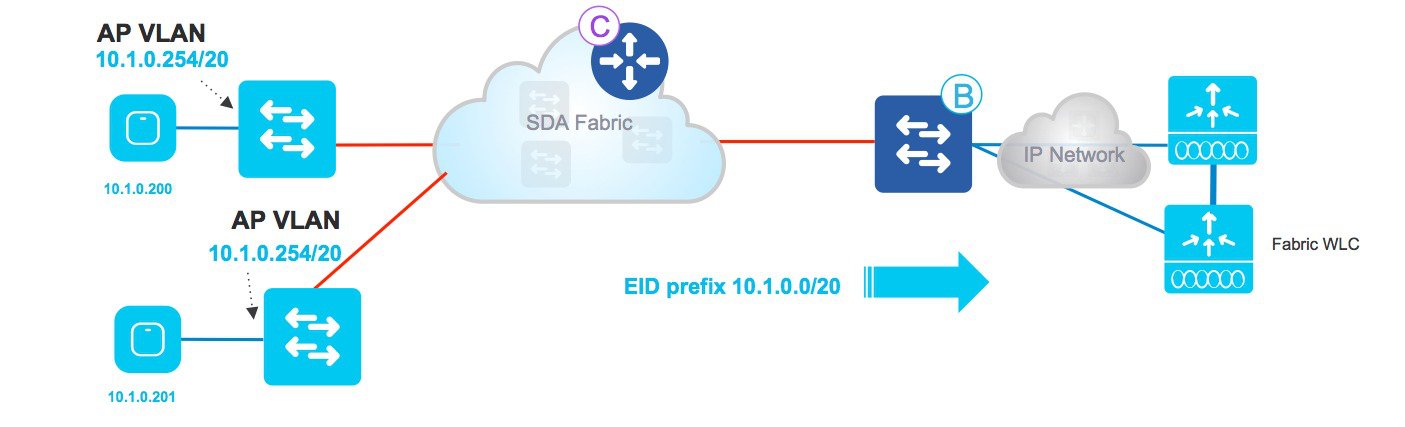

Access Points

アクセス ポイントは単にファブリック インフラストラクチャの有線ホストであるため、ファブリック エッジ スイッチのオーバーレイ スペースに接続され、EID スペース内の特定のプールが割り当てられます。ファブリックの利点の 1 つは、すべての AP を 1 つの大きなサブネットに割り当てることができることです。これは、キャンパス全体で同じで、サブネットの設計を単純化し、オンボーディングの操作を簡素化します。

ワイヤレス LAN

先ほど説明した、ワイヤレスが「そのまま」の状態で動作するというのは、WLC のワイヤレス SSID がダイナミック インターフェイスの形式で WLC の VLAN /サブネットでマッピングされ、ワイヤレス トラフィックが WLC の有線ネットワークに入り、そこでルーティングされるということです。

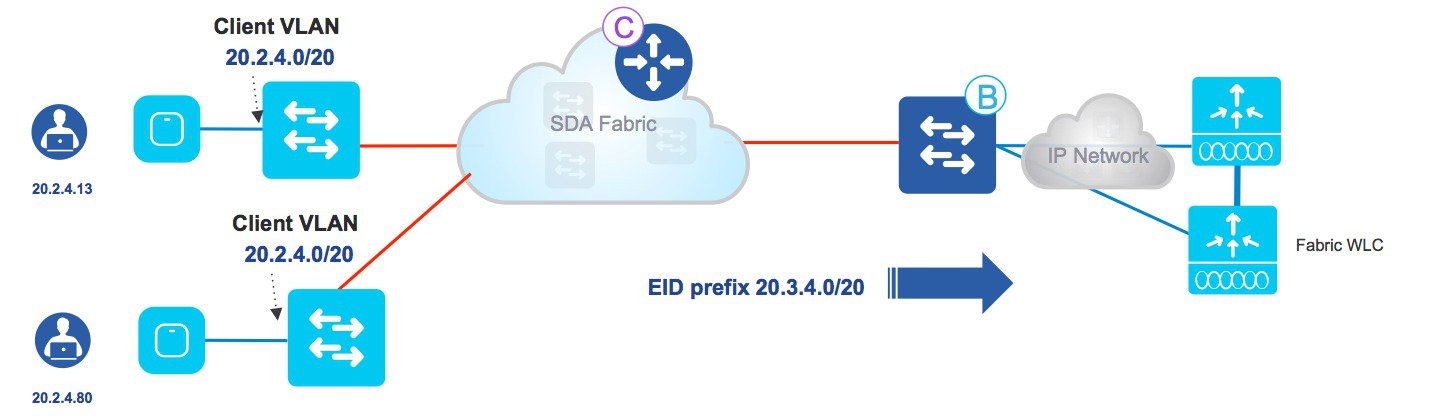

ボーダー ノードは、ワイヤレス クライアント サブネットをファブリックにアドバタイズするため、ファブリック ホストとワイヤレス クライアント間に接続を確立できるようになります。トラフィックのフローは、次のパラグラフで示します。

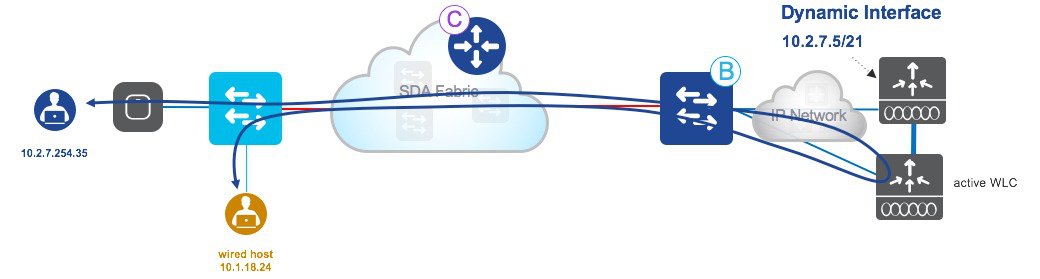

クライアント トラフィック フロー

CUWN と同様に、クライアントは WLC によって認証され、搭載され、ワイヤレス クライアント トラフィックはファブリックの外部に送信されます。

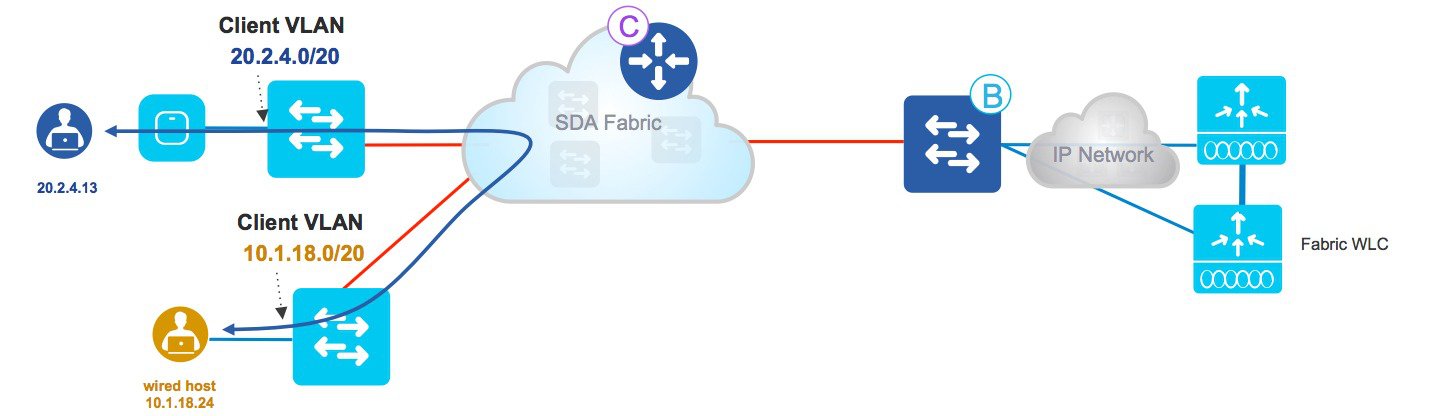

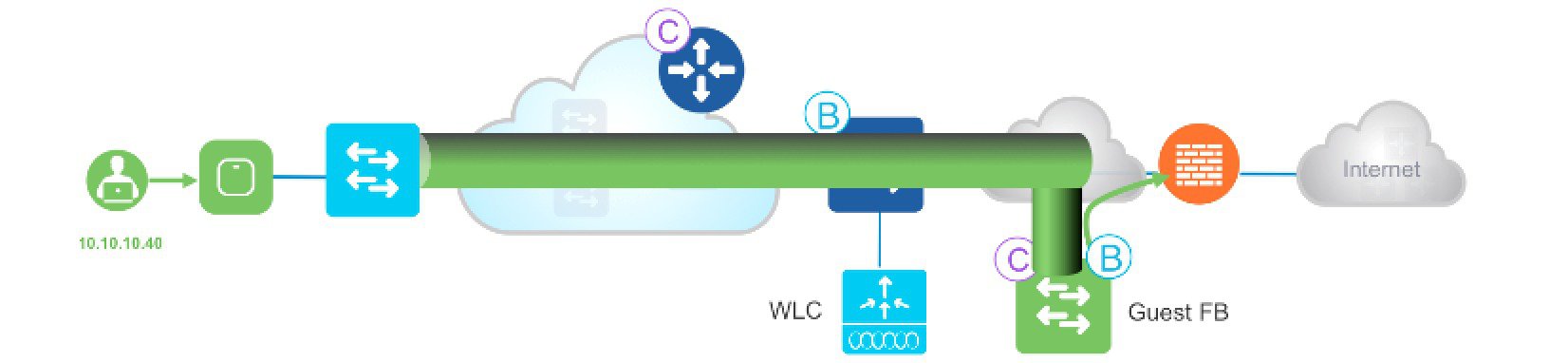

次の図は、ワイヤレス クライアントとローカルのファブリック有線ホスト間の通信トラフィックフローを示しています。

ワイヤレス トラフィックは、 WLC に至るまで送信され、WLC ダイナミック インターフェイス VLAN でブリッジされ、ボーダー経由でファブリック クライアントにルーティングされます。今日、この方法で通常の有線ネットワークは機能し、ワイヤレスでも同様です。 ファブリックの場合は、ファブリック ホストがファブリック外部の既知の宛先に通信します。

オーバーレイとしてのワイヤレス(OTT):設計考慮事項

OTT モードの重要な設計上の考慮事項のいくつかを要約します。

- すべての AP と WLC モードがサポートされます。ワイヤレスはファブリックに統合されていないため、ハードウェアおよびソフトウェア モデルの要件はありません

-

コントローラはファブリックの外部に接続され、任意のコード バージョンをサポートしています

-

二重(VXLAN で CAPWAP)カプセル化によるパケットのフラグメント化を防ぐために、パスに沿った MTU を増やすことをお勧めします。これは、パス内のすべてのスイッチがシスコ製品であり、ジャンボ フレームをサポートする場合は、自動的に行われます。

-

FCS では、OTT としてサポートされる唯一のモードは一元化されています。

-

FCS では Cisco Prime を使用し、 OTT ワイヤレス ネットワークを管理します。

SD-Access ワイヤレス ネットワーク設計

SD-Access ファブリックのすべての利点を得るためには、統合された設計、したがって SD-Access ワイヤレス ソリューションを選択する必要があります。アーキテクチャの見解から、統合は、次の 3 つの主な利点をもたらします。

- シンプルな管理およびコントロール プレーン:DNAC は、ファブリックを起動し、数回クリックするだけでワイヤレス統合を設定するのに必要な自動化を提供します。Centralized Wireless Control プレーン(CAPWAP ベース)は、今日の CUWN コントローラと同じ機能を提供します。

-

最適化されたデータ プレーン:データ プレーンは、通常これがもたらす通常の警告なしで配布されます。ファブリックのおかげで、複数のアクセス スイッチにまたがる VLAN がなくなり、サブネット化が簡単になります。

-

統合されたポリシーとエンドツーエンドのセグメンテーション:ポリシーは補足的なものではなく、アーキテクチャ全体で一元的に統合されています。VXLAN ヘッダーは、VRF(VNID)と、エンドツー エンドの階層的なセグメンテーションを提供する SGT 情報の両方を伝送します。

ワイヤレス統合ソリューションの設計要素を簡単に分析します。

コントローラ

FCS では、上記の図に示すように、外部からファブリックに WLC(または冗長性のために WLC)を接続することを推奨します。

通常、WLC はネットワーク(データ センターまたは共有サービス)の中央に接続されているため、WLC はアクセス スイッチであることの多いファブリック エッジノードには接続されていないのが現実的です。

WLC はファブリックの外側に位置するため、ボーダー ノードは管理インターフェイス サブネット(この例では 192.168.1.0/24)と AP の IP プール(この例では 10.1.0.0/16)間の到達可能性を提供し、CAPWAP トンネルが形成され、AP は WLC に登録できます。DNAC 1.1 では、AP は、グローバル ルーティング テーブルにマップされている INFRA_VRF にあるため、ルート リークは必要ありません。

また、WLC はアクセス ポイントと同じ場所に配置する必要があります。AP と WLC 間の最大遅延は、20 ミリ秒未満にする必要があります。これは、通常、WLC が AP から WAN を介して配置できないことを意味します。

Access Points

SD-Access ワイヤレスでは、AP をファブリック エッジ ノードに直接接続する必要があります。アクセス ポイントはファブリック インフラストラクチャの「特別な」有線ホストであるため、ファブリック エッジ スイッチのオーバーレイ スペースに接続され、EID スペース内の特定のプールが割り当てられます。ファブリックの利点の 1 つは、すべての AP を 1 つの大きなサブネットに割り当てることができることです。これは、キャンパス全体で同じで、サブネットの設計を単純化し、オンボーディングの操作を簡素化します。

AP は有線クライアントのようなものなので、接続されているファブリック エッジ スイッチによってファブリック コントロール プレーン ノード(CP)に登録されるため、ファブリック内でその位置がわかり、AP に到達します。AP は、OTT 設計の説明されているされましたが、同じ方法でコントロール プレーンの機能のために WLC に CAPWAP トンネルが形成されます。

ワイヤレス LAN

ファブリック機能は WLAN 単位で有効になります。ファブリックが有効になっている WLAN の場合、クライアント トラフィックは分散され、中央コントローラには送られませんが、AP の VXLAN にカプセル化されて第一ホップのスイッチに送信されます。

一元化された CAPWAP WLAN は、共通のファブリック対応 WLC を使用して、同一または異なる A P上のファブリック対応の WLAN と共存することができます。これは「混合モード」と呼ばれ、DNAC 1.1 で、既存のファブリックまたは CUWN ワイヤレス構成を持たない WLC 展開をサポートしているため、新しい展開の場合にのみ使用できます。

クライアント フロー

SD-Access ワイヤレス ゲスト アクセス設計

ゲスト デザインを検討する場合、ファブリックとの統合により 3 つの異なるソリューションが提供されます。

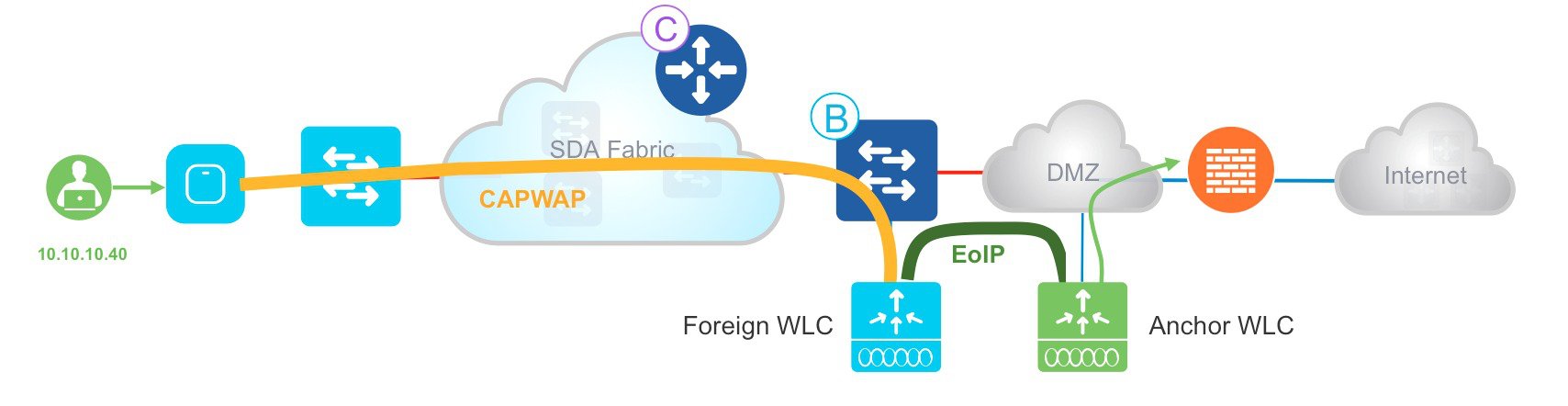

- ゲスト アンカー コントローラを活用する OTT ソリューション

- 専用のゲスト仮想ネットワーク

-

専用のゲスト ファブリック ドメイン

CUWN ゲスト アンカーを活用する OTT ソリューション

お客様は、ゲスト無線ネットワークを Over The Top(OTT)として展開することにより、ゲスト アンカー コントローラで行われた投資を引き続き活用できます。ゲスト用の WLAN は、DMZ のゲスト アンカーに固定されるように設定され、トラフィックはファブリックのオーバーレイになります。これは、実績のある CUWN ソリューションであり、顧客の投資を保護し、特にブラウン フィールドの導入に最適です。もちろん、このソリューションには、CUWN ソリューションから継承された制限があります。

-

ゲスト トンネル数 71 の制限

-

有線ゲストに対応する個別のソリューション、アンカー WLC を個別に管理

(注)

DNAC 1.1 のこのオプションは自動化されず、DNAC サポートはロードマップ内にあります。

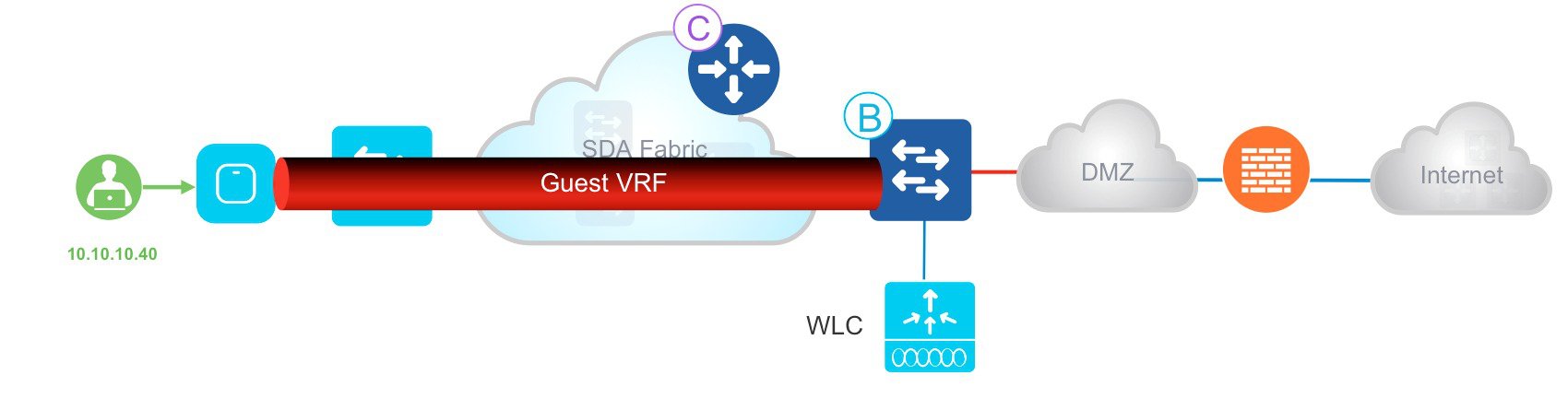

ゲスト専用 VN

この設計では、ゲスト ネットワークは SD-Access ファブリック内のもう 1 つの仮想ネットワークであるため、ゲスト データ プレーンを別のエンタープライズ トラフィックから分離するために、エンドツーエンドのファブリック セグメンテーション(VNI と SGT を必要に応じて異なるゲストロールに使用)を活用します。ゲスト仮想ネットワークを作成し、IP プールを定義し、SSID をゲスト用の 1 つ以上のプールに関連付けることによって、DNAC によって設定されます。以前のソリューションの主な利点の 1 つは、これが有線と無線のゲスト ユーザーにとって一貫したソリューションとポリシーであることです。

個別のファブリック ドメインとしてのゲスト

顧客がデータ プレーン トラフィックだけでなく、Control Plane のためにゲスト ネットワークを完全に隔離する必要がある場合、DNAC では専用のゲスト制御枠とボーダー(基本的に専用のファブリック ドメインである)を設定して、ゲスト ユーザを管理できます。

このソリューションでは、トラフィックは VXLAN の AP でファブリック エッジ スイッチにカプセル化されていますが、FE は別のボーダー ノードを使用するように設定されています。このボーダーは、お客様の DMZ に存在することができ、ゲスト アンカー ソリューションと同様の完全なトラフィック分離を提供します。ゲスト ユーザは専用 CP に登録され、DMZ には IP アドレスが割り当てられます。

以前の VN ソリューションと同様に、この設計は有線と無線のゲストに対してポリシーの一貫性を提供します。ゲスト CP とボーダーの選択は、ソリューションの拡張性によって異なります。

SD-Access ワイヤレスでのマルチキャスト

SD-Access のマルチキャストについて知っておくべき重要な点:

-

マルチキャスト トラフィックは、有線クライアントとワイヤレス クライアントの両方に対して、 EID スペースでオーバーレイに転送されます。

-

ワイヤレスでマルチキャストを有効にするには、WLC でグローバル マルチキャスト モードと IGMP スヌーピングをグローバルに有効にする必要があります

-

FCS では、マルチキャスト トラフィックがヘッドエンド レプリケーションを利用してトラフィックをファブリック マルチキャストの宛先に転送します。つまり、アンダーレイ ネットワークをマルチキャスト対応にする必要はありません。ファブリックへ送信されるマルチキャスト トラフィックが複数のユニキャスト VXLAN トンネル(一部のマルチキャスト レシーバが接続されているファブリック エッジ ノードごとに 1 つ)に複製されるため、この方法は最適ではありません。

ここでは、マルチキャストのしくみについて説明します。

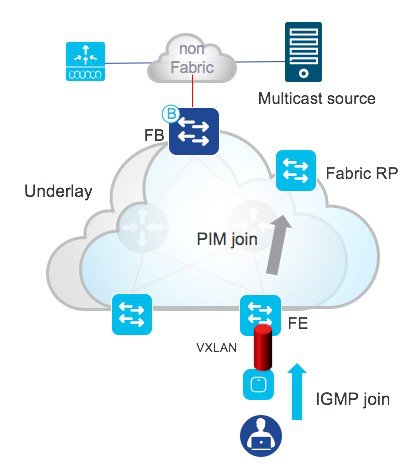

- マルチキャスト クライアント(レシーバ)はオーバーレイ ネットワークにあり、マルチキャスト送信元はファブリックの外側にもオーバーレイ内にもあります(図ではソースはファブリックの外部に表示されています)

- オーバーレイで PIM-SM/PIM-SSM を実行する必要があります(VRF ごとに有効にする必要があります)

- クライアントは特定のマルチキャスト グループ(G)に対して IGMP Join を送信します

- APはそれを VXLAN にカプセル化し、アップストリーム スイッチに送信します

- ファブリック エッジ ノード(FE)はそれを受信し、ファブリック ランデブー ポイント RP(PIM-SM が使用されていると仮定します)に対して PIM Join を実行します

-

RP はエンドポイント IP スペースの一部としてオーバーレイに存在する必要があります

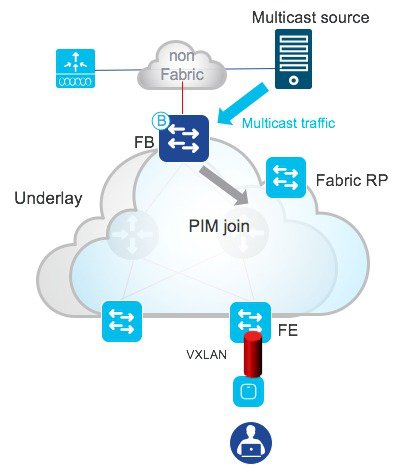

- この例では、マルチキャスト送信元は、ファブリックの外にあるため、そのセグメントの代表ルータ(DR)であるファブリック ボーダー(FB)に向けてインターフェイス上でマルチキャスト トラフィックを送信します

- FB はトラフィックを受信し、RP に向かって PIM Join を実行します(PIM-SM が使用されていると仮定します)

-

これで、RP には、そのマルチキャスト グループの送信元と受信側情報が入るようになりました。

- これで、RP には、特定のマルチキャスト グループの送信元と受信側情報が入るようになりました。

- FB は VXLAN トンネルを介してマルチキャス送信元のトラフィックを RP に送信し、RP はそのトラフィックを別の VXLAN トンネルを介して FE に転送します

- FEは VXLAN パケットを受信し、カプセル化解除してポリシーを適用し、VXLAN トンネルを介して再び AP に転送します

- AP は、VXLAN ヘッダーを削除し、電波に元の IP マルチキャスト パケットを送信します

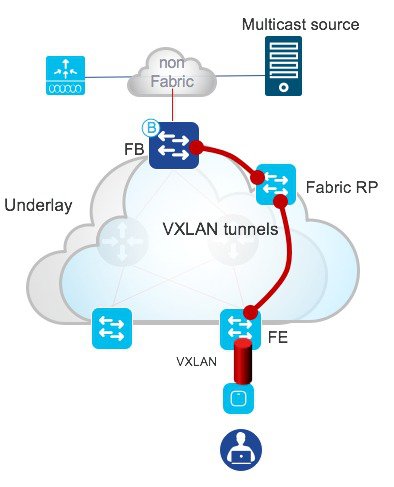

- 最初のマルチキャスト パケットが FE に配信されると、最短パス フェイルオーバー(SPT)が発生し、トラフィックは FB と FE 間で直接転送されます

- FE は、受信した最初のマルチキャスト パケットに基づいて FB がマルチキャスト送信元を所有していることを認識し、そのマルチキャスト グループの FB に直接 PIM Join を送信します

- これで FB は特定のマルチキャスト グループを要求したクライアントを持つ FE を認識するようになりました。

- ヘッドエンド レプリケーションを実行し、VXLAN はマルチキャスト トラフィックをカプセル化し、それを関心のある FE にユニキャストします

- マルチキャスト トラフィックがオーバーレイに送信されます。

- FEは VXLAN パケットを受信し、カプセル化解除してポリシーを適用し、AP に転送します

- AP は、VXLAN ヘッダーを削除し、電波に元の IP マルチキャスト パケットを送信します

SD-Access ワイヤレスの High Availability

SD-Access ワイヤレス ソリューションでは、最も重要なコンポーネントは、WLC およびコントロール プレーンのノードです。ファブリックのワイヤレス クライアントと比較して、CP は、クライアント ロケーション情報を更新する役割を果たすため、クライアント ローミングとして重要な役割を果たします。

WLC と CP の両方は SD-Acces の信頼性の高いソリューションを提供するハイアベイラビリティをサポートします。

コントローラの冗長性

N+1 や SSO を使用したコントローラ high availability の両方が、ファブリック対応コントローラでサポートされています。

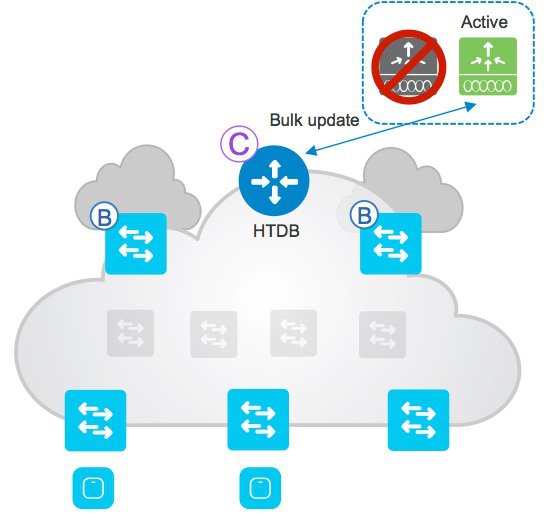

SSO を使用したステートフル冗長性

- WLC SSO ペアをファブリックは 1 つのノードと見なします

- アクティブ WLC のみが CP ノードと通信します

- ファブリック設定と CP 状態はアクティブ WLC とスタンバイ WLC の間で同期されます

- 障害時は、新しいアクティブ WLC がファブリック クライアントを HTDB ノードに一括更新します(LISP 更新)

- AP とクライアントは接続を維持します

[設計(Design)] セクションに示すように、FCS では WLC がファブリックの外部に接続されているため、SSO ペアの接続に関する通常の考慮事項が適用されます。つまり、2 つのコントローラ間の帯域幅および遅延要件は CUWN アーキテクチャと同様です。

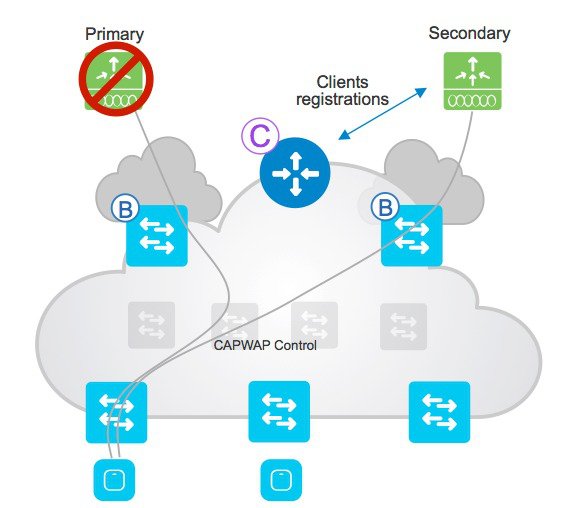

N+1 を使用したステートレス冗長性

お客様がステートフル HA を必要としない場合は、N+1 の冗長性もサポートされます。DNAC 1.1 を介して N+1 の冗長性が自動化されず、DNAC ロードマップがこの機能をサポートします。重要な考慮事項は次のとおりです。

- AP はプライマリとセカンダリを使用して設定されます

- AP と接続しているクライアントはプライマリに登録されます

- プライマリの障害時、AP は接続を解除し、セカンダリに参加します

- クライアントも接続を解除し、セカンダリに参加します

- セカンダリは HTDB に新規のクライアント登録を行います

(注) |

DNAC 1.1 を介して N+1 の冗長性が自動化されず、DNAC ロードマップがこの機能をサポートします。 |

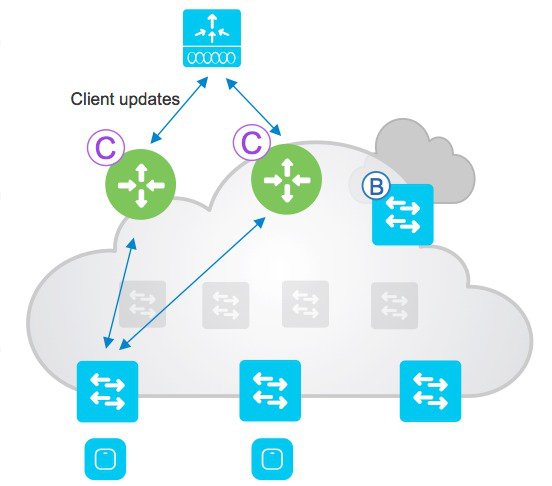

キャンパス プレーンの冗長性

-

コントロール プレーンノードの冗長性は、アクティブ/アクティブ設定でサポートされています。WLC(およびファブリック エッジ)は 2 つの CP ノードで設定され、両方に情報を同期させます。

-

1 つの CP ノードで障害が発生した場合、すべてのクライアント情報はもう 1 つの CP ノードで使用できます

参照用に WLC の設定を次に示します。

付録: SD-Access ワイヤレス機能の詳細情報

次の表は、SD-Access ワイヤレス アーキテクチャでサポートされる主要機能の概要です。

| オープン/固定 WEP | サポート |

| WPA-PSK | サポート |

| 802.1x(WPA/WPA2) | サポート |

| MAC Filtering | サポート |

| ローカル EAP | サポート |

| AAA オーバーライド | サポート |

| 内部/外部 WebAuth | サポート |

| 事前認証 ACL | サポート |

| クライアントの IPv4 ACL | サポート可能 (SGT を優先し、推奨) |

| AVC | サポートあり* |

| ローカル プロファイリング | サポート |

| RADIUS プロファイル | サポート |

| QoS プロファイル | サポート |

| ユーザごとの BW 契約 | サポート |

| wIPS | サポート |

| CMX 統合 | サポート |

| NetFlow エクスポート | サポート |

| HA SSO | サポート |

*Wave2 AP のみ

ここで、ファブリック ネットワークでの動作を理解するために、いくつかの機能をさらに説明します。

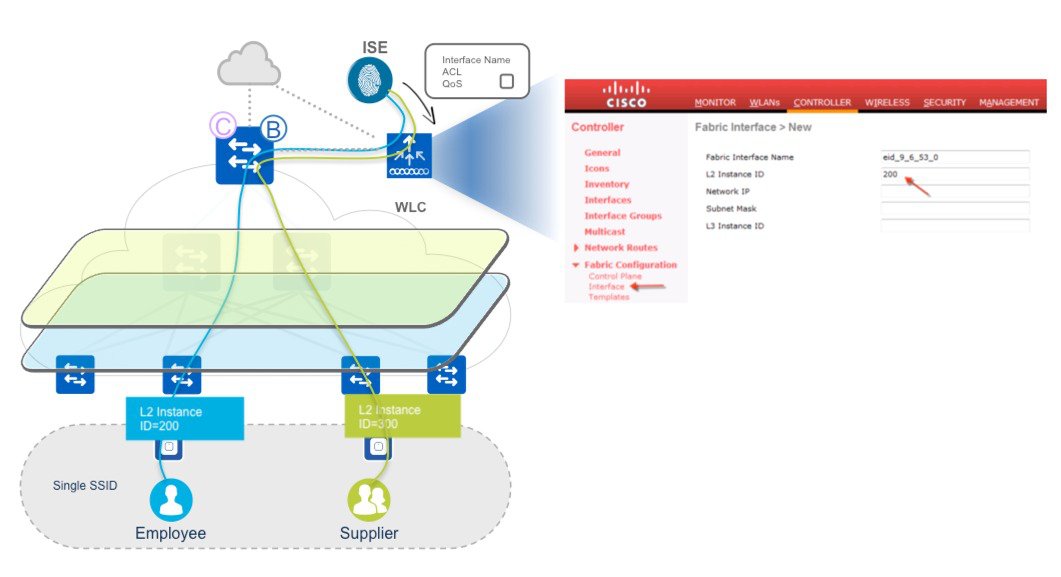

AAA オーバーライド

ISE は SD-Access ワイヤレス SSID のファブリック インターフェイス名、ACL、QoS、SGT などのパラメータをオーバーライドできます

ファブリック インターフェイス名のオーバーライド

クライアントの認証と役割に基づいて、同じ SSID を異なるプール/サブネットにマッピングしたい場合はどうなりますか。CUWN では、このために VLAN オーバーライドを使用して、VLAN ID(名前または番号)を AAA サーバから WLC に戻します。

ファブリックでは、VLAN にはローカルスイッチの意味だけがあり、IP プールにマップされるのは L2 仮想ネットワーク ID(L2VNID)です。これは、サブネット/プールに関連付けられているネットワーク識別子で、ワイヤレスでは SSID に関連付けられています。 L2 VNID は、AP から VXLAN ヘッダーのスイッチに転送されます。L2 VNID は最終的に、ファブリック エッジ スイッチで VLAN に、それから SVI インターフェイス(エニーキャスト ゲートウェイ)に、 その後、L3 VNID(VRF)にローカル マッピングされます。

SD-Access ワイヤレスでは、さまざまなプールを区別するために L2VNID を通過する必要があります。ISE または他の AAA は VNID を直接使用しないため、Cisco AVP の Aire-Interface-Name または Interface-Name を使用して、クライアント認証時に特定の名前を返します。クライアント L2 認証は常にコントローラで行われるため、ISE と通信してそのインターフェイス名の値を取得し、L2VNID にマッピングするのは WLC です。

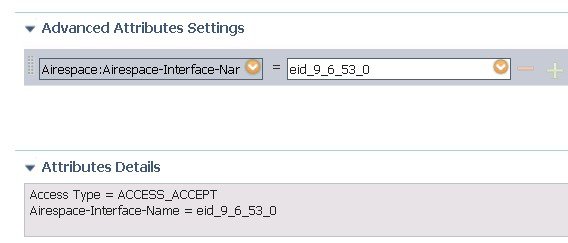

ISE では、特定のグループ認可プロファイルを設定して、下の図に示すように特定のインターフェイス名を返す必要があるため、ユーザーが認証すると ISE は Radius ACCEPT_ACCEPT メッセージの特定の属性を返します。

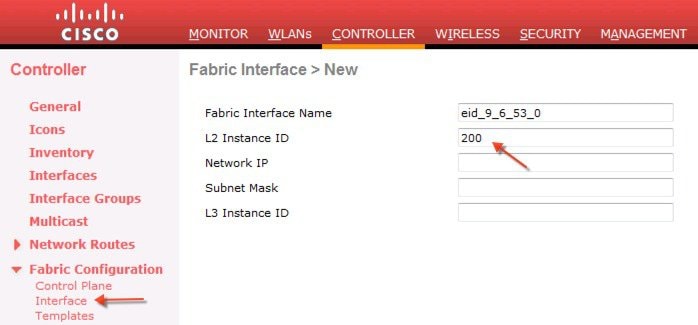

ファブリック インターフェイス名は、次のようなマッピングを使用して L2 インスタンス ID にマッピングされます。重要:ユーザーが DNAC を設定すると、このマッピングと設定はすべて自動的に行われます。

L2 インスタンス ID は AP に送信され、VXLAN ヘッダーに埋め込まれます。

ACL および QoS プロファイルの AAA オーバーライド

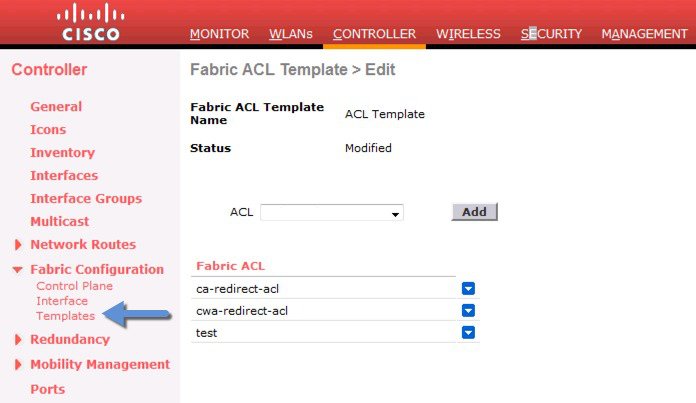

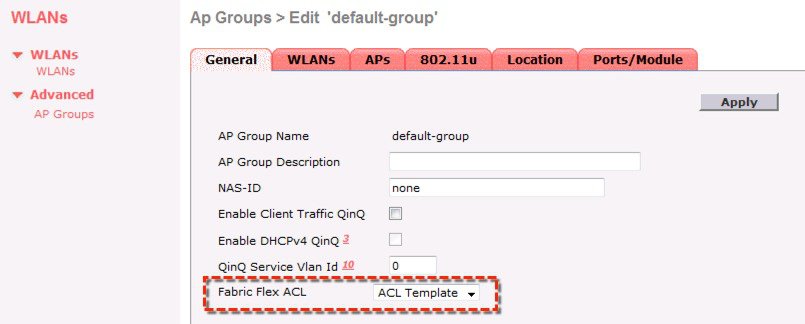

WLC のファブリック ACL は AP に適用されます。ローカル WLC ACL とファブリック ACL の主な違いは、ファブリック ACL は方向を関連付けられていないことです。ファブリック SSID では、Flex ACL が SSID に設定されます。同じ ACL がイングレスとイーグレス両方に適用されます。

ACL の AAA オーバーライドの場合:

-

オーバーライド ACL 名は AP のファブリック ACL(Flex ACL)である必要があります

-

ACL テンプレートは ACL の AP へのプッシュに使用できます

(注) |

IP ACL はサポートされていますが、SD-Access でセキュリティ ポリシーを適用する推奨方法は SGT を使用します。 |

QoS プロファイル名のオーバーライドの場合:

-

QoS プロファイル名は ISE からプッシュされます

-

アップストリームおよびダウンストリーム QoS が AP で適用されます

-

VXLAN トンネル QoS は内部ヘッダーから取得されます

SGT を使用したグループ ベースのポリシー

WLC は、クライアントが接続した際に、ワイヤレス クライアントに使用する SGT を AP に送信します。AP は、ワイヤレス クライアントからアクセス スイッチに VXLAN トンネル経由でデータ パケットを転送するときに、VXLAN ヘッダーにこの SGT を追加します。この SGT タグはファブリックを介してエンドツーエンドに伝送されます。

イーグレス アクセス スイッチでは(SGT、DGT)ペアで適用する SGACL を判断します。SGT はパケットに含まれており、DGT は宛先ホストの IP バインドに基づいて導かれます。

ワイヤレス クライアントのためにアクセス スイッチに SGACL を適用する場合(アクセス スイッチ(VXLAN トンネル送信元)のワイヤレス クライアントに向かうトラフィックに対する適用)、タグ(SGT タグ、または DGT)はスイッチで取得される必要があります。

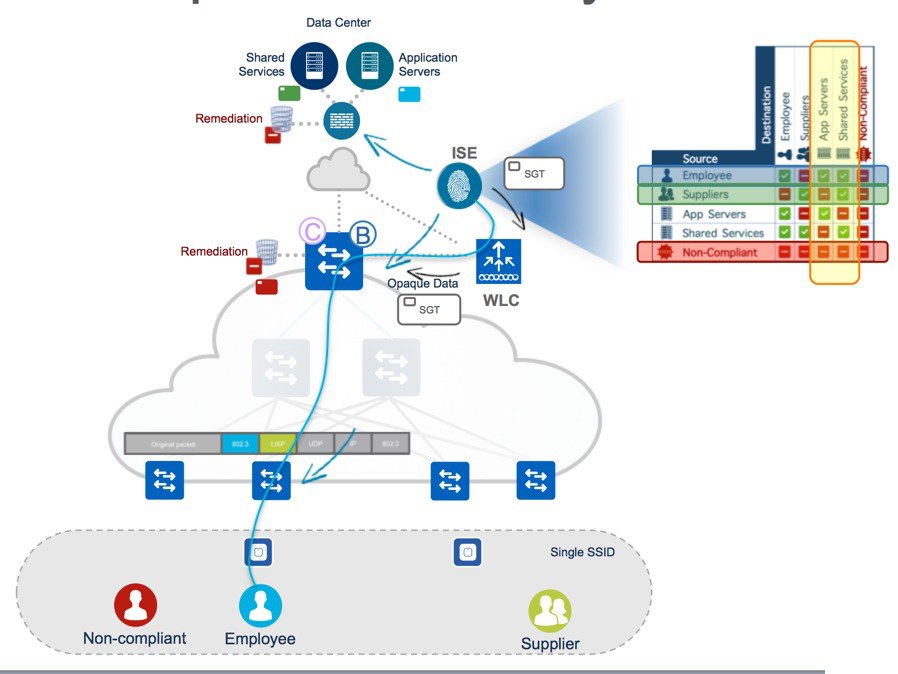

次の手順は、グループ ベース ポリシーのフローです。

- クライアント L2 認証は WLC で発生します

- WLC はクライアント接続時に SGT を AP に送信します

- WLC クライアント登録時に CP を SGT で更新

- CP は FE を Opaque データの SGT を使用して更新します。受信した SGT に基づいて、スイッチは ISE からポリシーをダウンロードします

- AP はこの SGT を VXLAN ヘッダーに追加します

- SGT タグは LISP ヘッダーのファブリックを介してエンドツーエンドで伝送されます

- イーグレス スイッチでは、(SGT、DGT)ペアによってパケット ヘッダーの SGT に基づいて SGACL が判断されます

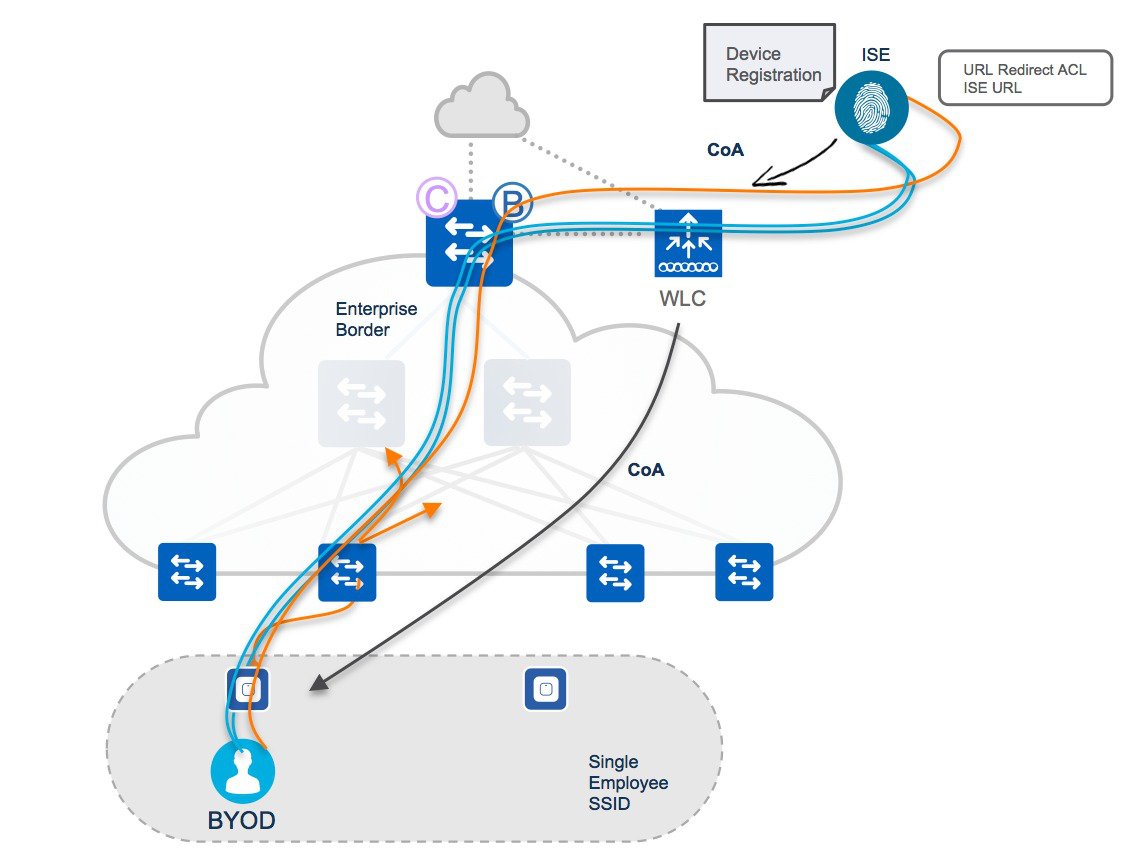

CWA と BYOD の ISE

ここでは、中央 Web 認証(CWA)の基本的なフローについて説明します。これは、DNAC の自動化でサポートされている唯一の種類の Web 認証です。

- L2 認証は ISE サーバで発生します。MAC フィルタリングは、WLC で設定する必要があります

- クライアント認証フェーズ中に、URL リダイレクト ACL(Flex ACL タイプ)とリダイレクト URL は AP にプッシュされます

- クライアント トラフィックは、VXLAN トンネルでのデバイス登録とネイティブ サプリカント プロビジョニングのために ISE ポータルにリダイレクトされます

- 完了すると、ISE は CoA を WLC に送信し、WLC は CoA を AP にプッシュします

- 次に、クライアントは EAP-TLS を使用して再認証します。デバイスは ISE サーバにとって既知となったため、認証が成功し、以降のデータ トラフィックは AP から VXLAN さらにファブリック エッジにスイッチされます

フローは次のとおりです。

- L2 認証は WLC で発生し、クライアントは WEBAUTH_REQD 状態に移行します

- HTTP リダイレクトは WLC で発生します

- WebAuth は内部(WLC でホストされる Web ページ)または外部(外部サーバでホストされる Web ページ)で発生します。

- トラフィックは外部 LWA の事前認証 ACL と一致すると、VXLAN トンネルでスイッチされます。内部 WebAuth トラフィックが CAPWAP を介して WLC に送信される場合

- L3 認証が完了すると、クライアントは [RUN] 状態になり、事前認証 ACL は削除されます

- 内部 WebAuth トラフィックが CAPWAP を介して WLC に送信される場合、ゲスト データ トラフィックは DMZ 内の FE からゲスト ボーダー ノードに切り替えられます

(注) |

すべての設定は、WLC のユーザ インターフェイスに直接実行する必要があります。 |

フィードバック

フィードバック