SNMP の前提条件

サポートされている SNMP バージョン

このソフトウェア リリースは、次の SNMP バージョンをサポートしています。

-

SNMPv1:RFC1157 に規定された SNMP(完全インターネット標準)。

-

SNMPv2C は、SNMPv2Classic のバルク検索機能を残し、エラー処理を改善したうえで、SNMPv2Classic のパーティ ベースの管理およびセキュリティ フレームワークをコミュニティ ストリング ベースの管理フレームワークに置き換えたものです。次の機能があります。

-

SNMPv2:RFC 1902 ~ 1907 に規定された SNMP バージョン 2(ドラフト版インターネット標準)

-

SNMPv2C:RFC 1901 に規定された SNMPv2 のコミュニティ ストリング ベースの管理フレームワーク(試験版インターネット プロトコル)

-

-

SNMPv3:SNMP のバージョン 3 は、RFC 2273 ~ 2275 に規定されている相互運用可能な標準ベース プロトコルです。SNMPv3 は、ネットワーク上のパケットを認証、暗号化することでデバイスへのアクセスに対するセキュリティを提供します。SNMPv3 は、次のセキュリティ機能を備えています。

-

メッセージの完全性:パケットが伝送中に改ざんされないようにします。

-

認証:有効な送信元からのメッセージであるかどうかを判別します。

-

暗号化:パッケージの内容をミキシングし、許可されていない送信元に内容が読まれることを防止します。

-

(注) |

暗号化を選択するには、priv キーワードを入力します。 |

SNMPv1 と SNMPv2C は、ともにコミュニティベース形式のセキュリティを使用します。エージェントの MIB にアクセスできるマネージャのコミュニティが、IP アドレス アクセス コントロール リストおよびパスワードによって定義されます。

SNMPv2C にはバルク検索機能が組み込まれ、より詳細なエラー メッセージを管理ステーションに報告します。バルク検索機能は、テーブルや大量の情報を検索し、必要な往復回数を削減します。SNMPv2C ではエラー処理機能が改善され、さまざまなエラーを区別するための拡張エラー コードが使用されています。これらのエラーは、SNMPv1 では単一のエラー コードで報告されます。SNMPv2 では、エラー リターン コードでエラー タイプが報告されるようになりました。

SNMPv3 では、セキュリティ モデルとセキュリティ レベルの両方が提供されています。セキュリティ モデルは、ユーザとユーザが属しているグループ用に設定された認証方式です。セキュリティ レベルとは、セキュリティ モデル内で許可されるセキュリティのレベルです。セキュリティ レベルとセキュリティ モデルの組み合わせにより、SNMP パケットを扱うときに使用するセキュリティ方式が決まります。使用可能なセキュリティ モデルは、SNMPv1、SNMPv2C、および SNMPv3 です。

次の表では、この特性を識別し、セキュリティ モデルとセキュリティ レベルの異なる組み合わせを比較します。

| モデル | レベル | 認証 | 暗号化 | 結果 |

|---|---|---|---|---|

| SNMPv1 | noAuthNoPriv | コミュニティ ストリング | 未対応 | コミュニティ ストリングの照合を使用して認証します。 |

| SNMPv2C | noAuthNoPriv | コミュニティ ストリング | 未対応 | コミュニティ ストリングの照合を使用して認証します。 |

| SNMPv3 | noAuthNoPriv | ユーザー名 | 未対応 | ユーザ名の照合を使用して認証します。 |

| SNMPv3 | authNoPriv | Message Digest 5(MD5)または Secure Hash Algorithm(SHA) | 未対応 | HMAC-MD5 アルゴリズムまたは HMAC-SHA アルゴリズムに基づいて認証します。 |

| SNMPv3 | authPriv | MD5 または SHA | データ暗号規格(DES)または Advanced Encryption Standard(AES) |

HMAC-MD5 アルゴリズムまたは HMAC-SHA アルゴリズムに基づいて認証します。 次の暗号化アルゴリズムで、User-based Security Model(USM)を指定できます。

|

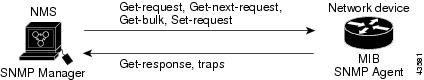

管理ステーションでサポートされている SNMP バージョンを使用するには、SNMP エージェントを設定する必要があります。エージェントは複数のマネージャと通信できるため、SNMPv1、SNMPv2C、および SNMPv3 を使用する通信をサポートするようにソフトウェアを設定できます。

フィードバック

フィードバック