新機能および変更された機能

次の表は、この最新リリースまでの主な変更点の概要を示したものです。ただし、今リリースまでの変更点や新機能の一部は表に記載されていません。

|

Cisco APIC リリース バージョン |

特長 |

説明 |

|---|---|---|

|

リリース 4.1(1) |

Cisco Mini ACI ファブリックおよびマルチサイト。 |

必要に応じて、LDAP 情報での証明書の更新を含めるように物理 APIC セクションを更新しました。 |

|

リリース 4.1(1) |

Cisco Mini ACI ファブリックおよびマルチサイト。 |

Cisco Mini ACIおよび vAPIC は、Cisco ACI Multi-Site でサポートされるようになりました。 |

|

リリース 4.0(1) |

Cisco Mini ACI ファブリックおよび仮想 APIC。 |

このガイドは、Cisco Mini ACI および仮想 APIC 機能のために作成されました。 |

Cisco Mini ACI ファブリックの概要

Cisco Application Centric Infrastructure (Cisco ACI)リリース 4.0(1) では、Cisco Mini が導入されています。 ACI 小規模展開向けのファブリック。Mini ACI ファブリックは Cisco Application Policy Infrastructure Controller (APIC)1つの物理と仮想マシンで実行されている APIC 2 つの仮想(vAPIC)で構成されている APICクラスタで動作します。これにより、物理フットプリントと Cisco APIC クラスタのコストを削減し、 ACI 物理的なフットプリントや初期コストの制約から大規模な導入が現実的でない、コロケーション施設や単一部屋のデータセンターなど、 ACI ラック スペースや初期予算が限られたシナリオにおいてもファブリックを展開可能とします。

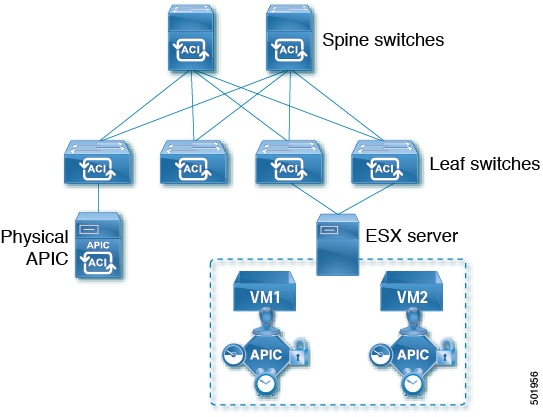

この図は、物理 1 つと仮想 2 つ台からなる Cisco ACI ミニ ファブリックの例を APIC 示しています。 APIC(vAPIC):

Cisco Mini ACI の注意事項と制約事項

Mini ACI ファブリック

-

Cisco Mini ACI ファブリックは、 Cisco ACI マルチサイトで通常のオンプレミス サイトとしてサポートされます。

-

次の機能はサポートされていません。

-

Cisco ACI マルチポッド

-

Cisco ACI 仮想ポッド

-

リモート リーフ スイッチ

-

-

での アプリケーションのインストールと実行 Cisco Application Policy Infrastructure Controller (APIC)はサポートされていません。

-

物理 APIC および仮想をホストする ESXi サーバ APICは、同じ NTP サーバと時刻同期されている必要があります。これにより、仮想のアップグレードまたは再起動中に同期の問題が発生しないことが保証されます。 APICとして機能し、クラスタは正常に収束します。

-

リリース 6.0(2) 以降の UCS ファブリック インターコネクトを含む ACI 中間 APICスイッチを介して、Cisco Mini 仮想マシンをホストする ESXi ホストを Cisco APIC 接続することはできません。ESX iホストを Cisco ACI リーフ スイッチに直接接続します。

-

Cisco Mini ACI は、リリース 6.0(2) より前のリリースからのポリシーベースのアップグレードは Cisco APIC サポートされていません。

-

6.0(2) リリース以降では、BootX GUIから、1 つの物理 APICのみ展開します。 Cisco APIC 完全に適合した後、すべてのスイッチを追加してから仮想 APIC GUI を使用して、仮想の BootX 展開を構成 APIC構成します。

物理 APIC

クラスタ内の 3 つのうち 2 つが Cisco APICクラスタは仮想マシンとして ESXi ホスト上で動作する APIC仮想マシンとして構成可能になりました。まず、物理のインストールと構成が APIC 必要です。物理 APIC では、ファブリック内のスパインおよびリーフ スイッチを検出し、インストール中に APIC仮想を検出し構成し、クラスタのアップグレードを Cisco APIC 促進します。

仮想 APICでは、環境を完全に管理することができますが、 Cisco ACI 物理では APIC ファブリック検出を制御します。物理 APIC が使用不可能になる場合、物理的なファブリック変更(スイッチの追加や削除など)は、物理的な復旧が完了するまで APIC 行えません。

仮想 APIC

-

仮想の初回起動時 APIC、ブートストラップ プロセスの一環として、 APIC インフラストラクチャ Cisco ACI VLAN を介して物理デバイスを検出し接続します。仮想 APIC は

pass-phrase(物理によって生成)を使用し、 APIC 物理書によって署名された証明書を取得します APIC。証明書が生成された後、物理および仮想 APICは検出メッセージを交換し、クラスタを形成します。仮想 APIC は、物理が完了しているとのデータ層の同期後に完全に適合します。 APIC します。 -

仮想インバンド管理でインバンド管理を使用する場合 APIC、ノード管理 IP アドレスサブネットとアプリケーション EPG IP アドレス サブネットを同じにすることはできません。

QoS スケーラビリティの限界

Cisco Mini の場合 ACI ファブリックと仮想 APIC スケーラビリティの制限については、この場所のお使いのリリースの 検証済み拡張性ガイド を Cisco APIC 参照してください。

物理 のインストールと構成 Cisco APIC

この手順では、物理 Cisco APIC サーバをインストールおよび構成します。

手順

|

ステップ 1 |

次の インストールまたは Cisco APIC イメージの回復 の手順に従い、物理サーバを Cisco APIC インストールします。 通常通りに明治されているように、物理 APIC サーバをインストールおよび構成します。ただし、小型のフットプリントの場合、 Cisco ACI 物理 APIC サーバをクラスタで最初として選択 Cisco APIC します。 |

|

ステップ 2 |

物理サーバを構成した APIC 後、以下で説明されているように、クラスタを完了するため APIC 仮想マシンを作成し仮想をインストールします 仮想アプライアンス:インストールおよび構成 APIC。 |

仮想アプライアンス:インストールおよび構成 APIC

仮想アプライアンス:インストールおよび構成 APICクラスタ内の (vAPIC)は、4 つの手順で構成されています。

-

で説明されているインフラ VLANトランキング用の ACI リーフ スイッチ ポートの構成 仮想 APIC インストールの前提条件。

-

で説明されている VMware 標準規格 vSwitch または DVS および ESXi ホストの構成 仮想 APIC インストールの前提条件。

-

で説明されているように、 APIC物理で生成したパスフレーズの入手 物理マシンからパスフレーズを取得する APIC。

-

で説明されている各仮想サーバの APIC インストールと構成 仮想の展開 APIC OVA の使用。

Cisco では、 VMware vCenter を使用して vAPIC 仮想マシンを簡単に展開できるように OVA イメージを提供しています。ただし、物理 APIC と同じ ISO ファイルを使用して、vAPIC を ESXi ホストに直接インストールすることもできます。

仮想 APIC インストールの前提条件

Cisco ACI ファブリックおよび物理 APIC の展開

リモート対応 APIC 構成の前に、物理 APIC で ACI ファブリックを展開して実行する必要があります。物理 APIC は、ファブリックの検出と、リモート対応 APIC の検出と登録を制御します。

vAPIC の検出と同期は、物理 APIC からの制限された期間のパスフレーズに依存しているため、vAPIC をインストールする前に NTP サーバで物理 APIC を構成して、物理 APIC とリモート対応 APIC 間の潜在的な時間不一致および証明書同期の問題を回避することを推奨します。APIC での NTP の構成については、 コア ACI ファブリック サービスのプロビジョニング Cisco APIC 基本構成ガイド、リリース 4.x)を参照してください。vAPIC 展開の物理 APIC から現在のパスフレーズを取得します。

リーフ スイッチ ポートとインフラ VLANトランキング

物理およびリモート対応 APIC は、インフラ VLAN Cisco ACI を介してお互いに検出および通信します。リーフ スイッチは、vAPIC リモート対応マシンの ESXi ホストに接続されたポートでインフラ VLAN を有効にする必要があります。これを実現するには、リーフ ポートのアタッチ可能なアクセス エンティティ プロファイル(AEP)でインフラ VLAN を有効にします。

以下で説明されているように、物理 APIC GUI からこれらの変更を行います を使用した vAPIC のリーフ スイッチ ポートの構成 Cisco APIC GUI。

ESXi ホストおよび仮想マシン

これらは、vAPIC のESXiホスト、 vCenter、およびリモート対応マシンの要件です。

-

ESXiホストは、 VMware ESXiバージョン 7.0 以降を実行している必要があります。

-

ESXiホストとリモート対応マシンがvCenterによって管理されている場合は、 vCenterがバージョン 7.0 以降を実行している必要があります。

-

vAPIC は、インフラ VLAN を介して物理 APIC と通信できる必要があります。次のいずれかに該当する必要があります。

-

ESXi ホストは Cisco ACI リーフスイッチまたはリーフ スイッチの vPC ペアに直接接続されます。

-

ESXi ホストには正しい UTC 時刻が構成されている必要があります。

-

vAPIC は、最初に起動して物理 APIC に接続したときに、ホストの時間を使用します。重大な時刻の不一致は、証明書の同期の問題の原因となります。

-

-

ESXiホストには、vAPIC リモート対応マシンをホストするために十分なリソースが必要です。各 VM には以下が必要です。

-

メモリ:96 GB

-

CPU:16

-

HDD 1:3001 GB

標準規格の HDD を仮想イメージ インストールで APIC 使用できます。

-

HDD 2:1001 GB SSD

仮想データストアには、高性能の 2 番目のストレージデバイスが APIC 必要です。

-

NIC 1(VMXNET 3):アウトオブバンド

-

NIC 2(VMXNET 3): ACI インフラ VLAN トランキング

-

-

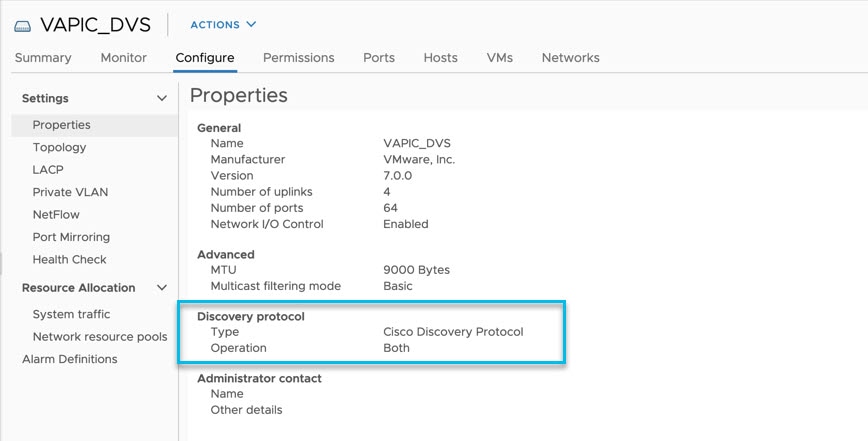

VMware vCenter GUIの [分散スイッチ(Distributed Switch)] 設定で、検出プロトコルの [無効(Disabled)] オプションを選択します。これにより、リーフ スイッチは LLDP パケットを APIC から直接受信できます。LLDP は、ゼロタッチ ファブリック検出に使用されます。

-

VMware vCenter GUIの Distributed Port Group 設定で、インフラ VLAN で VLAN -0 を許可します。これにより、DVS が LLDPパケットを転送できるようになります。

1. vAPIC を展開する場合、 ESXi ホストには少なくとも 600 GB のストレージの合計(スワップ領域を含む)が必要です。初期展開後、リストされているストレージ サイズで十分です。

(注) |

現在のリリースは、vAPIC リモート対応マシンの vMotion をサポートしていません。 |

仮想スイッチの構成

仮想 APIC は、 VMware DVS および標準規格の vSwitch をサポートします。リーフ スイッチ ポートとESXiホストの構成に加えて、仮想スイッチと ESXi ホストの構成も行います。

-

新しい仮想スイッチを作成するか、既存の仮想スイッチを使用します。仮想スイッチは、標準規格のvSwitch または DVS のいずれかです。

VMMドメイン統合の場合、DVS は APICによって vCenter に作成されています。 vAPIC はこの DVS を使用できます。

-

他のデータ VLAN に加えて、 ACI インフラ VLAN の VLAN トランキング用に仮想スイッチアップリンクを構成します。

-

ACI リーフ スイッチに接続されている ESXi ホスト vmNIC をアップリンクに追加します

-

ポート グループを作成し、 ACI インフラ VLAN の VLAN トランキングに構成します。

-

分散型スイッチでは、「設定の編編集」 ユーザーは、接続された LEAF が APIC から LLDP パケットを直接受信できるように、[検出プロトコル(Discovery Protocol)] を無効にする必要があります。

VMMドメイン統合の場合、上記のポートグループは VMM 統合によって作成できます。APIC GUI で、 に移動し、 [インフラ ポート グループの構成(Configure Infra Port Groups)] ボックスをチェックします。これにより、次のような名前のポートグループ Infra が vCenterの VMM ドメイン DVS で自動的に作成されます。。ただし、このポートグループは、 VLAN タイプで作成され、vSphereクライアントを使用し手動で VLAN トランキング ポート グループの設定で変更する必要があります。

ACIと VMM 統合のないvCenterの場合は、 vCenter UI の左側のパネルで、 に移動します。次に、右側のパネルの で [新しい管理分散ポート グループ(New Distributed Port Group)]をクリックします。最後に、ポップアップ ウィンドウで、手順に従って、 [VLAN トランキング(VLAN trunking)] を指定するポート グループを [VLAN タイプ(VLAN type)] に作成し、 [VLAN トランク範囲(VLAN trunk range)]にインフラ VLAN ID を作成します。

vCenterを使用せずにESXi サーバに vAPIC を直接インストールする場合は、代わりに ESXiでVMware Standard vSwitch を構成します。vSphere Client の左側のナビゲーションバーで、 [構成(Configuration)] タブを選択します。次に、 [ネットワーキング(Networking)]を選択します。最後に、vSwitch [VLAN ID(オプション)(VLAN ID (Optional))] プロパティで、 [すべて(All)](<VLAN-ID>)を選択し、 <VLAN-ID> ファブリック Infra VLAN と置き換えます。

DVS スイッチがLLDPパケットを転送できるように、両側でVLAN -0 を許可します。

を使用した vAPIC のリーフ スイッチ ポートの構成 Cisco APIC GUI

GUI を使用して Cisco APIC vAPIC が接続されているリーフ スイッチポートの必要な Infra を構成します。

(注) |

vAPIC が接続されているスイッチポートがファブリックですでに使用されている場合は、アクセス エンティティ プロファイルのこれらのポートでインフラVLANを有効にします。 チェックボックスを使用します。 |

手順

|

ステップ 1 |

物理 APIC GUI にログインします。 |

|

ステップ 2 |

メニュー バーから に移動します。 |

|

ステップ 3 |

左側のナビゲーション パネルを使用して、 に移動します。 |

|

ステップ 4 |

[仮想 APIC の追加(Add Virtual APIC)]をクリックします。 |

|

ステップ 5 |

vAPIC の接続先であるリーフ スイッチを指定します。 設定する項目は次のとおりです。

|

|

ステップ 6 |

追加する vAPIC の vCenter 情報を指定します。 追加する vAPIC が VMware vCenter を使用してインストールされている場合は、ここに情報を入力します。

|

|

ステップ 7 |

[送信(Submit)] をクリックして変更を保存します。 |

物理マシンからパスフレーズを取得する APIC

このセクションでは、仮想マシンがクラスタに参加するために必要な自動生成されたパスフレーズの取得方法について APIC 説明します。

手順

|

ステップ 1 |

物理にログインします APIC。 |

||

|

ステップ 2 |

に移動します。 |

||

|

ステップ 3 |

左側のサイドサイドバーで、 [APIC パスフレーズ(APIC Passphrase)]を選択します。 次の

|

仮想の展開 APIC OVA の使用

手順に従って、仮想マシン内で Cisco APIC インストールします。

始める前に

の説明に従って、ESX ホストとリモート対応マシンを 仮想 APIC インストールの前提条件構成します。

手順

|

ステップ 1 |

仮想 OVA イメージを Cisco APIC ダウンロードします。 |

||

|

ステップ 2 |

VMware vCenter にログインします。 |

||

|

ステップ 3 |

仮想が展開されている ESXi ホストを Cisco APIC 右クリックし、 [OVF テンプレートの展開(Deploy OVF Template)] を選択します |

||

|

ステップ 4 |

仮想 Cisco APIC OVAファイルを選択して、 [次へ(Next)] をクリックします |

||

|

ステップ 5 |

イメージをインストールするデータセンターまたはフォルダを選択し、 [次へ(Next)]をクリックします。 |

||

|

ステップ 6 |

詳細を確認し、 [次へ(Next)] をクリックして続行します。 |

||

|

ステップ 7 |

仮想データストアのストレージ デバイスを Cisco APIC 指定します。 |

||

|

ステップ 8 |

環境に応じてアウトオブバンド(OOB)ネットワークとインフラ ネットワークを指定します。 OVF テンプレートの展開の [ネットワークの選択(Select networks)] OVF テンプレートの展開のステップで、。必要なネットワークを選択してから、 [次へ(Next)] をクリックして続行します。

|

||

|

ステップ 9 |

「ファブリックの 詳細」を参照してください。 OVF テンプレート展開の [テンプレートのカスタマイズ(Customize template)] ステップで、次の詳細情報を入力ます。

|

||

|

ステップ 10 |

展開の詳細を確認し、 終了(Finish) をクリックし、仮想を展開します Cisco APIC。 |

||

|

ステップ 11 |

OVA の展開プロセスが完了したら、仮想 Cisco APIC VM を開始します。 VM が起動すると、仮想 APIC は、物理と通信し、 Cisco APIC クラスタに参加します。

|

次のタスク

仮想 Cisco APIC がインストールされ、クラスタに追加され、 Cisco APIC 開始ガイド および Cisco APIC 基本構成ガイドの説明に従って残りの環境をセットアップします。

仮想の展開 APIC ESXi で直接アクセス

次の手順に従って、vAPIC をESXiホスト内に直接インストールします。この vAPIC インストールでは、物理 APIC インストールと同じ ISO ファイルを使用します。

始める前に

の説明に従って、ESX ホストとスイッチを 仮想 APIC インストールの前提条件構成します。

手順

|

ステップ 1 |

ISO イメージをダウンロードします。 |

||||

|

ステップ 2 |

APIC ISO イメージを ESXi ホストにコピーします。 |

||||

|

ステップ 3 |

vSphere クライアントを使用して VMware ESXi ホストにログインします。 |

||||

|

ステップ 4 |

vAPIC をインストールする仮想マシン(VM)を作成します。 VM のハードウェア要件は 仮想 APIC インストールの前提条件のとおりです。 |

||||

|

ステップ 5 |

vAPIC をインストールする VM のブート イメージとしてダウンロードした APIC ISO イメージを指定し、VM の電源をオンにします。 インストールは、物理 APIC の場合と同様に進みます。インストールが完了すると、 VM はシャットダウンされます。 |

||||

|

ステップ 6 |

VM の電源を投入します。 |

||||

|

ステップ 7 |

vAPIC の初期ブート中にファブリック情報を提供します。 vAPIC VM の初回起動時に、設定を完了するために次のファブリック情報が要求されます。

|

||||

|

ステップ 8 |

入力した詳細が正しいことを確認し、展開を続行します。 展開プロセスが完了すると、仮想 APIC は、物理と通信し、 APIC クラスタに参加します。

|

次のタスク

仮想 Cisco APIC がインストールされ、クラスタに追加され、 『Cisco APIC Getting Started Guide』 および 『Cisco APIC Basic Configuration Guide』。

仮想 APIC のアップグレードまたはダウングレード

仮想サーバを直接アップグレード APIC しません。物理は通常通り APIC アップグレードし、その後物理マシンが APIC アップグレードイメージを復号化して仮想マシンに送信し、 APICアップグレードを実行します。

物理サーバのみのクラスタの Cisco ACI アップグレードまたはダウングレードに使用するのと同じ ISO イメージを使用して、 APIC 物理サーバのみのクラスタをアップグレードまたは APICダウングレードします( Cisco APIC およびスイッチ ソフトウェアのアップグレードとダウングレード を参照)。

(注) |

4.0(1) より前のバージョンにダウングレードすることは Cisco APIC サポートされていません。 |

Mini ACI のアップグレード

次の手順を使用し、Mini ACI を Cisco Application Centric Infrastructure (ACI)リリース 6.0(1) 以前からリリース 6.0(2) 以降へアップグレードします。

制限事項

-

次の Cisco Application Policy Infrastructure Controller (APIC)リリース 6.0(2) にアップグレードする場合、リリース 6.0(2) より前のリリースへのダウングレードはサポートされていません。

-

物理ホスト 1 つと APIC 仮想ホスト 2 つのみをサポート APIC( ESXi ホスト上)。

-

リリース 6.0(2) 以前のリリースから ACI ポリシーベースのアップグレードは Mini で Cisco APIC サポートされていません。

-

VMMドメインが仮想 VLAN で有効になっている DVS で APIC インスタンスが展開されていない場合、その DVSドメインの 6.0.2 へのアップグレード後は、 CDP隣接関係のみがサポートされます。

始める前に

詳細については、 前提条件 セクションを参照してください。

手順

|

ステップ 1 |

[Mini] になっていることを確認します。 ACI クラスタは正常です。 acidiag avread 、 show version 、 show controller コマンドを使用して確認します。 |

||

|

ステップ 2 |

次の Cisco APIC GUI で、クラスタ サイズを 3 から 1 に減らします。コマンドを使用して acidiag avread 確認します。 |

||

|

ステップ 3 |

仮想クラスタの APIC ノード 3 をデコミッションします。デコミッションが完了するまで数分待ちます。 詳細については、 Cisco APIC クラスタの管理 ( スタートアップ ガイド )の章を参照してください。 GUI 手順を使用して、クラスタ内の Cisco APIC コントローラの デコミッショニング |

||

|

ステップ 4 |

仮想クラスタのノード2 を APIC デコミッションします。デコミッションが完了するまで数分待ちます。 詳細については、 Cisco APIC クラスタの管理 ( スタートアップ ガイド )の章を参照してください。 GUI 手順を使用して、クラスタ内の Cisco APIC コントローラの の手順を参照してください。 |

||

|

ステップ 5 |

VMware vCenter GUIを使用して、リモート対応の以前のインスタンス(ノード 2、3)を削除します。 APIC (Cisco Umbrella Enforcement API を実行している Cisco APIC 6.0(2) より前のソフトウェア リリース)。 |

||

|

ステップ 6 |

拒否して削除します Cisco APIC (必要な場合)。 Cisco APIC GUI で、 [システム(System)] > [コントローラ(Controllers)]に移動します。[ナビゲーション(Navigation)] ペインで、 [コントローラ(Controllers)] > apic_controller_name > [ノードで表示されるクラスタ(Cluster as Seen by Node)]を展開します。存在する場合 Cisco APIC は、 [未承認のコントローラ(Unauthorized Controllers)]承認済み状態になっており、そのコントローラに対して拒否および削除アクションを実行します。 |

||

|

ステップ 7 |

次の acidiag avread および show controller コマンドを実行して、クラスタ サイズが1であることを確認します。これらのコマンドは、単一の物理を持つ ACI Mini の正常性も示します APIC。 |

||

|

ステップ 8 |

物理APICを リリース 6.0(2) にアップグレードします。これには数分かかる場合があります。

acidiag avread 、 show version 、 show controller コマンドを使用して確認します。 |

||

|

ステップ 9 |

ファブリック ノード(リーフおよびスパイン スイッチ)をリリース 6.0(2) にアップグレードします。 acidiag avread 、 show version 、 show controller コマンドを使用して確認します。

|

||

|

ステップ 10 |

ノード 2 および 3 の仮想 APICVirtual を展開します。 詳細な手順については、 VMware vCenter を使用した仮想 APIC の展開 を参照してください。 続行する前に展開のステータスを確認します。vCenter GUIで、 の下のステータスをチェックして、展開が成功したことを確認します。 [モニタ(Monitor)] タブに表示されるフィールドとアイコンについて説明します。 |

||

|

ステップ 11 |

仮想 APIC インスタンス 2 および 3 の電源をオンにします。表示される IP アドレスは展開中に使用される仮想 APIC インスタンス IP アドレスです APIC。展開が正常に完了したことを確認するには、次のメッセージが表示されます。 |

||

|

ステップ 12 |

仮想 APICをクラスタに追加します。 物理の GUI Cisco APIC で APIC次の に移動します。次の を展開し選択します。詳細な [ノードの追加(Add Node)] ノード 2 と 3 を追加する手順については、 Cisco APIC クラスタの管理 ( スタートアップ ガイド )の章を ノード追加オプションを使用した APIC クラスタの拡大 の手順でインストールします。 両方のノードを追加したら、しばらく待ってからクラスタが [完全に適合(Fully Fit)]するか確認します。 |

||

|

ステップ 13 |

Mini ACI クラスタが正常であることを確認します。 acidiag avread 、 show version 、 show controller コマンドを使用して確認します。 |

仮想 Cisco APIC の物理への変換

6.0(1) 以前のリリースで仮想APIC を物理に変換する

クラスタ内の仮想 Cisco Application Policy Infrastructure Controller (APIC)サーバを 1台ずつ Cisco APIC 物理サーバに変換します。

変換中に、クラスタが 2 つの物理ノードと 1 つの仮想ノードを含む APIC短い期間が生じます APIC。このような組み合わせはこれらのリリースではサポートされていませんが、Mini ACI を物理フォーム ファクタのクラスタで構成される APIC 通常の ACI ファブリックに変換する目的でのみ許可されます。

手順

|

ステップ 1 |

クラスタから Cisco APIC 仮想 3 をデコミッションします。 GUI を使用したクラスタでの Cisco APIC のデコミッショニング 章( Cisco APIC 開始ガイド)を参照してください。 |

|

ステップ 2 |

新しい物理 Cisco APIC を APIC クラスタに 3 として追加します。これは、 GUI を使用したクラスタでの Cisco APIC のコミッショニング 章( Cisco APIC 開始ガイド)で説明されています。 |

|

ステップ 3 |

2 についても同じことを APIC 繰り返します。 |

6.0(2) リリース以降で仮想APIC を物理に変換

最初にクラスタの仮想 Cisco Application Policy Infrastructure Controller (APIC)サーバを最初に削除し、次に 2 つの物理 Cisco APIC サーバを一度に削除します。

6.0(2) リリース以降、 APIC すべて仮想サーバを持つのクラスタ APIC がサポートされています。ただし、これらのリリースでは、Mini ACIを除き、同じクラスタ内の仮想と物理の混合はサポートされていません(1 つの物理、2 つの仮想 は制限されています)。これにより、6.0(2) リリース以降のすべての物理 APIC で Mini ACI を通常の ACI ファブリックに変換する手順が変更されました。

Mini ACIを通常のACIファブリックに直接変換し、 APIC物理 1 をすべての仮想sで置き換える操作は、 APIC これらのリリースで認定されておらず、以下の手順の範囲ではありません。

手順

|

ステップ 1 |

以下の説明に従い、クラスタから仮想 APICCisco 2 および 3 の両方を削除します。 ノード削除オプションを使用した APIC クラスタの縮小 ( Cisco APIC 開始ガイド)。 [ノードの削除(Delete Node)] 操作で APIC 両方のノードを選択して、2 および APIC 3 の両方を 削除する必要があります。 これは、3 クラスタの 1 つのノードのみをAPIC 削除することができないためです。 ノード削除オプションを使用した APIC クラスタの縮小 ( Cisco APIC 開始ガイド)で説明されています。 |

|

ステップ 2 |

クラスタに物理的な APICCisco スイッチを APIC 2 および APIC と 3 として追加します。これは、 ノード追加オプションを使用した APIC クラスタの拡大 ( Cisco APIC 開始ガイド)で説明されています。 ステップ 1 の削除操作と同様に、 APIC 2 および APIC 3 を同時に追加する必要があります。 |

物理 APIC の交換

6.0(1) 以前のリリースでは、この物理の手順を使用して、 Cisco Application Policy Infrastructure Controller (APIC)を置き換えます。

Cisco APIC 6.0(2) 以降のリリースで、 vapicjoin コマンドはサポートされていません。ただし、この手順を使用する必要はありません。BootX が物理的な証明書を Cisco APIC自動的に更新するためです。

手順

|

ステップ 1 |

通常通りに新しい物理 Cisco APIC をインストールします。 物理 のインストーと構成 Cisco APIC Mini ACI ファブリックの については、 物理 のインストールと構成 Cisco APICで説明されています |

|

ステップ 2 |

新しい物理の証明書を更新 Cisco APICします。 いずれかの仮想から証明書を取得すると、 Cisco APIC 新しい物理 Cisco APIC で通信できます。 このコマンドでは、次のように置き換えます。

例: |

Mini ACI ファブリックの再構築

この手順により、ミニ ACI ファブリックを再構築(再初期化)できます。これは、次のいずれかの理由で必要になる場合があります。

-

TEP IP を変更するには

-

インフラ VLAN を変更するには

-

ファブリック名を変更するには

-

TAC トラブルシューティング タスクを実行するには

この手順により、 Cisco APICで構成を消去します。完全なファブリックの再構築を実行する場合は、すべてのファブリックの APIC手順を実行します。あるいは、これらの手順を使用して仮想環境のみを APIC 転送されます。再構成することもできます。仮想構成の再構築は、 APIC 例えば初期構成に問題があり仮想 APIC がクラスタに参加できない場合などにのみ選択できます。

始める前に

次の点を確認してください。

-

定期的にスケジュールされた構成のバックアップ

-

物理用に構成された到達可能な CIMC Cisco APIC コンソール アクセス

-

仮想の仮想コンソール アクセス Cisco APIC

手順

|

ステップ 1 |

(オプション)既存の構成をバックアップします。 現在の構成を保持したい場合は、 構成ファイルのインポートとエクスポートで説明されているように構成のエクスポートを実行します。 |

|

ステップ 2 |

構成の消去 Cisco APICの構成を消去します。 構成は消去するが、ファブリック情報は保持する場合: 例:構成を消去してファブリック情報を変更するには、次の手順を実行します。 例: |

|

ステップ 3 |

vAPIC をシャットダウンします。 |

|

ステップ 4 |

を再構成します。 APIC物理を再構成します。 次の |

|

ステップ 5 |

vAPIC VM を再構成して再起動します。 |

フィードバック

フィードバック