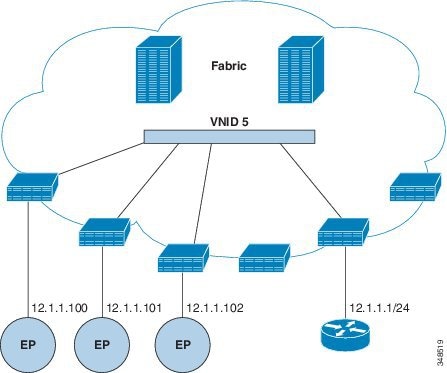

外部ルータへのブリッジド インターフェイス

ACI ファブリックは、外部ルータの存在を認識せず、APIC はリーフ スイッチのインターフェイスを EPG に静的に割り当てます。

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

この章の内容は、次のとおりです。

ACI ファブリックは、外部ルータの存在を認識せず、APIC はリーフ スイッチのインターフェイスを EPG に静的に割り当てます。

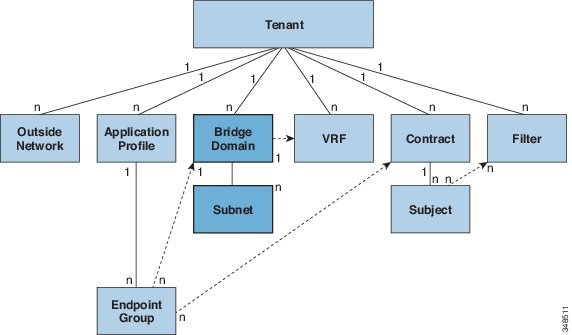

ブリッジ ドメイン(fvBD)は、ファブリック内のレイヤ 2 フォワーディングの構造を表します。次の図は、管理情報ツリー(MIT)内のブリッジ ドメイン (BD) の場所とテナントの他のオブジェクトとの関係を示します。

BD は、VRF (コンテキストまたはプライベート ネットワークとも呼ばれる) にリンクする必要があります。少なくとも 1 つのサブネット ( fvSubnet ) が関連付けられている必要があります。BDは、このようなフラッディングが有効の場合に、一意のレイヤ 2 MAC アドレス空間およびレイヤ 2 フラッド ドメインを定義します。VRF が一意の IP アドレス空間を定義する一方で、そのアドレス空間は複数のサブネットで構成できます。これらのサブネットは、対応する

VRF を参照する 1 つ以上のブリッジ ドメインで定義されます。

BD下または EPG 下のサブネットのオプションは次のとおりです:

Public:サブネットをルーテッド接続にエクスポートできます。

Private:サブネットはテナント内にのみ適用されます。

Shared:共有サービスの一部として、同じテナントまたは他のテナントにわたる複数の VRF に対してサブネットの共有やエクスポートを行うことができます。共有サービスの例としては、異なるテナントの別の VRF に存在する EPG へのルーテッド接続などがあります。これにより、トラフィックが VRF 間で双方向に移動することが可能になります。共有サービスを提供する EPG のサブネットは (BD 下ではなく) その EPG 下で設定する必要があり、そのスコープは外部的にアドバタイズされ、VRF 間共有されるのように設定する必要があります。

(注) |

共有サブネットは、通信に含まれる VRF 全体で一意でなければなりません。EPG 下のサブネットがレイヤ 3 外部ネットワーク共有サービスを提供する場合、このようなサブネットは、ACI ファブリック内全体でグローバルに一意である必要があります。 |

BD パケットの動作は次の方法で制御できます:

|

パケット タイプ |

モード |

||

|---|---|---|---|

|

ARP |

ARP フラッディング は有効または無効にできます。フラッディングを行わない場合、ARP パケットはユニキャストで送信されます。

|

||

|

未知のユニキャスト |

L2 Unknown Unicast は、Flood または Hardware Proxy になり得ます。

L2 Unknown Unicast の設定を変更すると、このブリッジ ドメインに関連付けられた EPG にアタッチされているデバイスのインターフェイス上で、トラフィックがバウンスします (アップ ダウンします)。 |

||

|

未知の IP マルチキャスト |

L3 の不明なマルチキャスト フラッディング Flood — パケットは入力および境界リーフ スイッチ ノードでのみフラッディングされます。N9K-93180YC-EX では、パケットは、ブリッジ ドメインが導入されているすべてのノードでフラッディングされます。 Optimized — 1 リーフあたり 50 のブリッジ ドメインのみサポートされます。この制限は N9K-93180YC-EX には該当しません。 |

||

|

L2 マルチキャスト、ブロードキャスト、ユニキャスト |

マルチ宛先フラッディング、次のいずれかになり得ます。

|

(注) |

Cisco APIC リリース 3.1(1) 以降では、Cisco Nexus 9000 シリーズ スイッチで (EX と FX で終わる名前を持つものとそれ以降)、次のプロトコルのカプセル化のフラッディングまたはブリッジ ドメインにフラッディングが可能です。OSPF/OSPFv3、BGP、EIGRP、CDP、LACP、LLDP、ISIS、IGMP、PIM、ST-BPDU、ARP/GARP、RARP、ND。 |

ブリッジ ドメインは複数のスイッチにまたがることができます。ブリッジ ドメインには複数のサブネットを含めることができますが、サブネットは単一のブリッジ ドメイン内に含まれます。ブリッジ ドメイン(fvBD)の limitIPLearnToSubnets プロパティが yes に設定されていると、ブリッジ ドメインの設定済みサブネットのいずれかの中に IP アドレスがあるとき、または EPG が共有サービス プロバイダーである場合には EPG サブネット内に IP アドレスがあるときのみ、ブリッジ ドメイン内でエンドポイントの学習が行われます。サブネットは複数の

EPG にまたがることができ、1 つ以上の EPG を 1 つのブリッジ ドメインまたはサブネットに関連付けることができます。ハードウェアのプロキシ モードでは、異なるブリッジ ドメインのエンドポイントがレイヤ 3 のルックアップ動作の一部として学習されると、そのエンドポイントに

ARP トラフィックが転送されます。

(注) |

ブリッジ ドメイン レガシー モードでは、ブリッジ ドメインごとに 1 つの VLAN のみ許可されます。ブリッジ ドメイン レガシー モードを指定すると、ブリッジ ドメインを参照するすべての EPG にブリッジ ドメインのカプセル化が使用されます。EPG のカプセル化が定義されていても、それは無視されます。ユニキャスト ルーティングはブリッジ ドメイン レガシー モードには適用されません。レガシーまたは通常モードを組み合わせて操作する複数のブリッジ ドメインをリーフ スイッチに設定することができます。ただし、一度ブリッジ ドメインを設定すると、そのモードを切り替えることはできません。 |

ブリッジ ドメインは、不明なユニキャスト フレームのフラッド モードで、またはこれらのフレームのフラッディングを排除する最適化されたモードで動作するように設定できます。フラッディング モードで使用する場合、レイヤ 2 の不明なユニキャスト トラフィックはブリッジ ドメイン(GIP)のマルチキャスト ツリーでフラッディングされます。最適化されたモードでブリッジ ドメインを動作するようにするには、ハードウェア プロキシに設定する必要があります。この状況では、レイヤ 2 の不明なユニキャスト フレームはスパイン プロキシ エニー キャスト VTEP アドレスに送信されます。

注意 |

不明なユニキャスト フラッディング モードから hw プロキシ モードに変更すると、ブリッジ ドメイン内のトラフィックが停止します。 |

ブリッジ ドメインで IP ルーティングが有効になっている場合、マッピング データベースは、MAC アドレスだけでなく、エンドポイントの IP アドレスを学習します。

レイヤ 3 の設定 ブリッジ ドメイン ()] パネルのタブには次のパラメータを設定するには、管理者が使用できます。

ユニキャスト ルーティング : この設定が有効になっているサブネット アドレスが設定されている場合は、ファブリックはデフォルト ゲートウェイの機能を提供して、トラフィックをルーティングします。ユニキャスト ルーティングもの有効化するように指示マッピング データベースをこのブリッジ ドメインのエンドポイントの IP-VTEP にマッピングを参照してください。IP ラーニングはブリッジ ドメインで設定されているサブネットを含むに依存ではありません。

サブネット アドレス : このオプションは、ブリッジ ドメインの SVI IP アドレス (デフォルト ゲートウェイ) を設定します。

制限のサブネット IP ラーニング : このオプションは、ユニキャスト リバース転送パス チェックに似ています。このオプションを選択すると、ファブリックはブリッジ ドメインに設定されている 1 以外のサブネットから IP アドレスを学習されません。

注意 |

有効化 サブネットに制限 IP ラーニング がブリッジ ドメイン内のトラフィックを停止します。 |

2 つのホストが Cisco ACI スイッチにアクティブおよびスタンバイのホストとして接続されている場合、ブリッジ ドメインごとの IP 学習は無効になります。MAC 学習は引き続きハードウェアで発生しますが、IP 学習は ARP/GARP/ND プロセスからのみ発生します。この機能は、ファイアウォールまたはローカル ゲートウェイのような、柔軟な導入を可能にします。

ブリッジ ドメインごとに IP 学習を無効化するには、次の注意事項と制限事項を参照してください。

remote top-of-rack(ToR)スイッチで送信元 IP アドレスが S,G 情報を入力するように学習していないため、レイヤ 3 マルチキャストはサポートされていません。

DL ビットが iVXLAN ヘッダーで設定されているため、MAC アドレスはリモート TOR のデータ パスから学習されません。BD が展開されているファブリックで、リモート TOR からすべての TOR に不明なユニキャスト トラフィックをフラッディングします。エンドポイント データプレーン ラーニングが無効になっている場合は、この状況を克服するようにプロキシ モードで BD を設定することをお勧めします。

ARP がフラッド モードであり、GARP ベースの検出を有効にする必要があります。

IP ラーニングを無効にすると、対応する VRF でレイヤ 3 エンドポイントがフラッシュされません。同じ TOR を永遠に指すエンドポイントになる可能性があります。この問題を解決するには、すべての TOR のこの VRF 内ですべてのリモート IP エンドポイントをフラッシュします。

Application Leaf Engine(ALE)を持つ Cisco ACI スイッチでは、内部 MAC アドレスは VXLAN パケットから学習されません。

BD でデータプレーン ラーニングを無効にすると、BD がフラッシュされていないデータプレーンを経由して、既存のローカル エンドポイントが学習されます。データ トラフィックがフローしている場合は、既存のローカル エンドポイントはエージ アウトしません。

IP ラーニングが無効な場合、オンライン ヘルプの [System] > [System Settings] > [Fabric Wide Setting] > [Enforce Subnet Check] の [Global Subnet Prefix] チェック オプションを有効にする必要があります。

外部ルーテッドを設定するときにパブリック サブネットがある場合は、ブリッジ ドメインを外部設定と関連付ける必要があります。

| ステップ 1 |

メニュー バーで の順に選択します。 |

| ステップ 2 |

[Create Tenant] ダイアログボックスで、次のタスクを実行します。

|

| ステップ 3 |

[Navigation] ペインで、 の順に展開し、[Work] ペインで、[VRF] アイコンをキャンバスにドラッグして [Create VRF] ダイアログボックスを開き、次のタスクを実行します。

|

| ステップ 4 |

[Networking] ペインで、[BD] アイコンを [VRF] アイコンにつなげながらキャンバスにドラッグします。[Create Bridge Domain] ダイアログボックスが表示されたら、次のタスクを実行します。

|

| ステップ 5 |

[Networks] ペインで、[L3] アイコンを [VRF] アイコンにつなげながらキャンバスにドラッグします。[Create Routed Outside] ダイアログボックスが表示されたら、次のタスクを実行します。

|

(注) |

テナントの設定を作成する前に、vlan-domain コマンドを使用して VLAN ドメインを作成し、ポートを割り当てる必要があります。 |

| ステップ 1 |

次のように、VLAN ドメイン(一連のポートで許可される一連の VLAN を含む)を作成し、VLAN の入力を割り当てます。 例:次の例(exampleCorp)では、VLAN 50 ~ 500 が割り当てられることに注意してください。 |

||

| ステップ 2 |

VLAN が割り当てられたら、これらの VLAN を使用できるリーフ(スイッチ)およびインターフェイスを指定します。次に、「vlan-domain member」と入力し、その後に作成したドメインの名前を入力します。 例:次の例では、これらの VLAN(50 ~ 500)は、インターフェイス イーサネット 1/2 ~ 4(1/2、1/3、1/4 を含む 3 つのポート)上の leaf 101 で有効になっています。これは、このインターフェイスを使用すると、VLAN を使用できるあらゆるアプリケーションにこのポートの VLAN 50 ~ 500 を使用できることを意味します。 |

||

| ステップ 3 |

次の例に示すように、グローバル コンフィギュレーション モードでテナントを作成します。 例: |

||

| ステップ 4 |

次の例に示すように、テナント コンフィギュレーション モードでプライベート ネットワーク(VRF とも呼ばれます)を作成します。 例: |

||

| ステップ 5 |

次の例に示すように、テナントの下にブリッジ ドメイン(BD)を作成します。 例:

|

||

| ステップ 6 |

次の例に示すように、BD の IP アドレス(IP および ipv6)を割り当てます。 例: |

次の項では、アプリケーション プロファイルを追加し、アプリケーション エンドポイント グループ(EPG)を作成し、EPG をブリッジ ドメインに関連付ける方法について説明します。

| ステップ 1 |

テナントを作成します。 例: |

||||

| ステップ 2 |

VRF およびブリッジ ドメインを作成します。

例:

|

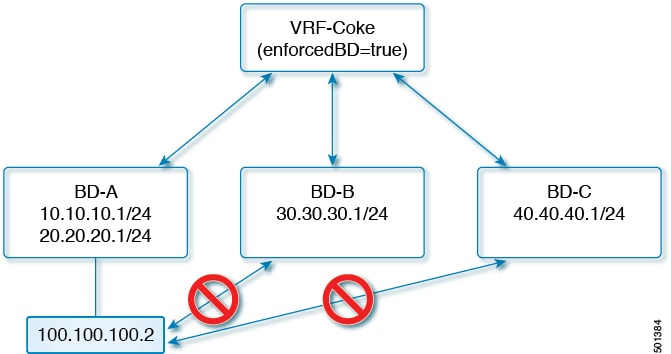

適用されるブリッジ ドメイン(BD)設定では、関連付けられているブリッジ ドメイン内のサブネット ゲートウェイを ping できるサブジェクト エンドポイント グループ(EPG)で、エンドポイントを作成する必要があります。

この設定では、任意のサブネット ゲートウェイに ping を送信できる IP アドレスのグローバル例外リストを作成できます。

(注) |

|

| ステップ 1 |

テナントを作成し有効にします。 例:次の例 (「cokeVrf」) が作成され有効になっています。 |

| ステップ 2 |

例外リストに、サブネットを追加します。 例: |

apic1# show running-config all | grep bd-enfbd-enforce enablebd-enf-exp-ip add 1.2.3.4/24apic1(config)# no bd-enf-exp-ip 1.2.3.4/24apic1(config)#tenant cokeapic1(config-tenant)#vrf context cokeVrfapic1(config-tenant-vrf)# no bd-enforce enable| コマンドまたはアクション | 目的 | |||||

|---|---|---|---|---|---|---|

| ステップ 1 |

テナントを作成します。 例: |

|

||||

| ステップ 2 |

VRF およびブリッジ ドメインを作成します。 例:例外 IP を追加するには、次の POST 送信を使用します: https://apic-ip-address/api/node/mo/uni/infra.xml

|

|

ACI ではレイヤ 2 ブロードキャストの境界としてブリッジ ドメイン (BD) を使用して、各 BD で複数のエンドポイント グループ (EPG) を含めることができます。希望の EPG に VLAN のカプセル化をバインドし、ユーザ トラフィックを伝送できます。一部の設計のシナリオで、EPG が同じ BD にある場合、別のユーザ VLAN (EPG) でフラッディングをクロスできます。

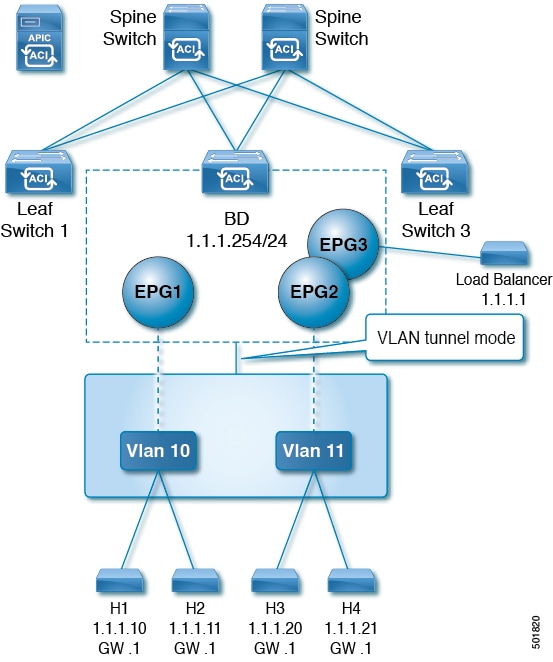

トンネル モードで複数の VLAN を使用すると、いくつかの課題を導入できます。次の図に示すように、1 つのトンネル ACI を使用した一般的な導入では、1 つの BD に複数の EPG があります。場合により特定のトラフィックは、BD 内 (そのためすべての EPG で) フラッディングされ、転送エラーを引き起こす可能性のある MAC 学習があいまいになるリスクがあります。

このトポロジで、ファブリックには、1 つのアップリンクを使用して ACI リーフ ノードに接続すると定義される、単一のトンネル ネットワークがあります。このリンクでは、2 人のユーザの VLAN、VLAN 10 と VLAN 11 が行われます。BD ドメインは、サーバのゲートウェイが ACI クラウドの外にあるためフラッディング モードで設定されます。次のプロセスで ARP 交渉が発生します。

サーバは、VLAN 10 ネットワーク経由で 1 つの ARP ブロードキャスト要求を送信します。

ARP パケットは、外部のサーバに向かってトンネル ネットワークを通過し、そのダウンリンクから学習した送信元 MAC アドレスを記録します。

サーバはそのアップリンク ACI リーフ スイッチにパケットを転送します。

ACI ファブリックにより ARP ブロードキャスト パケットが VLAN 10 にアクセスし、EPG1 にマッピングすることを確認します。

BD が ARP パケットをフラッディングするよう設定されているため、パケットは BD 内でフラッディングします、同じ BD にあるため両方の EPG にあるポートにもフラッディングします。

同じ ARP ブロードキャスト パケットは、同じアップリンクで復帰します。

外部サーバは、このアップリンクから元の送信元 MAC アドレスを確認できます。

結果:外部デバイスは、単一 MAC 転送表内のダウンリンク ポートおよびアップリンク ポートの両方から同じ MAC デバイスを入手し、トラフィックの中断の原因となります。

[Flood in Encapsulation] オプションは 1 つのカプセル化内部で、トラフィックのフラッディングを制限するために使用されます。2 つの EPG が同じ BD を共有し、[Flood in Encapsulation] が有効になっている時、EPG フラッディング トラフィックは他の EPG に到達しません。

Cisco APIC リリース 3.1 (1) より、Cisco Nexus 9000 シリーズ スイッチ(EX および FX、それ以降で終わる名前を持つ)では、すべてのプロトコルがカプセル化フラッディングされます。VLAN 内部トラフィックに [Flood in Encapsulation] を有効にすると、プロキシ ARP で MAC フラップの問題が発生しておらず、カプセル化に対してすべてのフラッディング (ARP、GARP、BUNM) を制限します。これが有効になっていると、ブリッジ ドメインの下のすべての EPG に適用されます。

(注) |

Cisco APIC リリース 3.1 (1) より前のリリースでは、これらの機能はサポートされていません(カプセル内でフラッディングするとき、含まれるプロキシ ARP およびすべてのプロトコル)。以前の Cisco APIC リリースまたは以前の世代のスイッチ (名前に EX または FX が付いていない) で、[Flood in Encapsulation] を有効にしても機能せず、情報障害は生成されませんが、 APIC で 1 ずつ健全性スコアが減少します。 |

推奨される解決策は、外部スイッチを追加して 1 つの BD 下で複数の EPG をサポートすることです。外部のスイッチがある 1 つのブリッジ ドメイン下で複数の EPG を持つこの設計は、次の図に示されています。

同じ BD 内では、一部の EPG はサービス ノードとなり、他の EPG では設定されているカプセル化でフラッディングすることができます。ロード バランサは、別の EPG 上にあります。ロード バランサは EPG からパケットを受信し、その他の EPG に送信します(プロキシ ARP はなく、カプセル内のフラッディングは発生しません)。

NX-OS スタイル CLI を使用して選択した EPG のみに対してカプセル化でフラッディングを追加する場合は、EPG 下で flood-on-encapsulation enable コマンドを入力します。

すべての EPG に対してカプセル化でフラッディングを追加する場合、ブリッジ ドメイン下で multi-destination encap-flood CLI コマンドを使用できます。

CLI を使用して、EPG に設定されるカプセルのフラッドが、ブリッジ ドメインに設定されているカプセルのフラッディングより優先されるようにします。

BD と EPG の両方を設定すると、動作は次に説明したようになります。

|

設定 |

動作 |

|---|---|

|

EPG でのカプセルのフラッディングとブリッジ ドメインでのカプセルのフラッディング |

カプセルのフラッディングは、ブリッジ ドメイン内のすべての VLAN のトラフィックに行われます。 |

|

EPG でのカプセルのフラッディングが発生せずブリッジ ドメインでのカプセルのフラッディングが発生する |

カプセルのフラッディングは、ブリッジ ドメイン内のすべての VLAN のトラフィックに行われます。 |

|

EPG でのカプセルのフラッディングが発生しブリッジ ドメインでのカプセルのフラッディングが発生しない |

カプセルのフラッディングは、ブリッジ ドメインの EPG 内のすべての VLAN のトラフィックに行われます。 |

|

EPG でのカプセルのフラッディングが発生せずブリッジ ドメインでのカプセルのフラッディングも発生しない |

ブリッジ ドメイン全体でフラッディングします。 |

EPG/BD レベルのブロードキャスト セグメンテーションは、次のネットワーク制御プロトコルにサポートされています。

OSPF

EIGRP

CDP

LACP

LLDP

IS-IS

BGP

IGMP

PIM

STP BPDU(EPG 内フラッディング)

ARP/GARP(ARP プロキシによって制御)

ND

すべてのプロトコルのカプセル化でフラッディングを使用するために制限があります。

カプセルのフラッディングは、ARP ユニキャスト モードでは機能しません。

ネイバー要請(NS/ND)は、このリリースではサポートされていません。

カプセルのフラッディングでポートごとに CoPP を有効にする必要があります。

カプセルのフラッディングは、フラッディング モードの BD およびフラッディング モードの ARP でのみサポートされます。BD スパイン プロキシ モードはサポートされていません。

Ipv4 L3 マルチキャストはサポートされていません。

IPv6 はサポートされていません。

別の VLAN への VM の移行は、時間的な問題(60 秒)があります。

ゲートウェイとして動作するロード バランサはサポートされており、たとえば、非プロキシ モードの VM とロード バランサ間の 1 対 1 の通信などです。レイヤ 3 通信はサポートされません。VM とロード バランサ間のトラフィックは、レイヤ 2 です。ただし、内部 EPG 通信がロード バランサを通過する場合、ロード バランサが SIP および SMPC を変更します。さもなければ、 MAC フラップが発生する可能性があります。したがって、ダイナミック ソース ルーティング(DSR)モードは、ロード バランサでサポートされていません。

ゲートウェイしてファイアウォールを経由した VM 間の通信のセットアップは、VM IP アドレスがファイアウォール IP アドレスではなくゲートウェイ IP アドレスを変更する場合、ファイアウォールがバイパスされる可能性があるため推奨されません。

以前のリリースではサポートされていません(以前と現在のリリース間の相互運用もサポートされていません)。

VXLAN カプセル化では、プロキシ ARP および機能のカプセルのフラッディングはサポートされていません。

アプリケーション リーフ エンジン(ALE)とアプリケーション スパイン エンジン(ASE)で混合モードのトポロジは推奨されておらず、カプセル化でフラッディングではサポートされていません。同時に有効にすると、QoS の優先順位が適用されるのを防ぐことができます。

カプセルのフラッディングはリモート リーフ スイッチと Cisco ACI マルチサイトではサポートされていません。

カプセルのフラッディングは、一般的な拡散型ゲートウェイ(CPGW) ではサポートされていません。