スイッチのスタックの管理

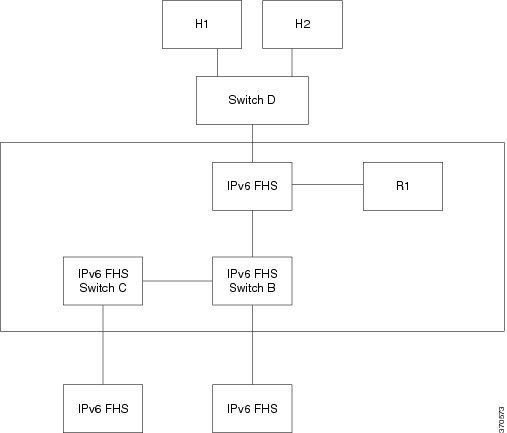

スイッチは、単独で機能させることも、スイッチのスタックに接続することもできます。デフォルトで、デバイスはスタッカブルですが、スタック ポートを備えていません。デフォルトでは、スイッチ上のすべてのポートがネットワークポートになっています。スタックポートのないスイッチは、それ自体だけによるスタック内のアクティブユニットと見なすことができます。また、スタックポートのないスイッチをスタンドアロンスイッチと見なすこともできます。複数のスイッチをスタックするには、スイッチ上で必要なネットワークポートをスタックポートとして再設定し、そのスタックポートを備えたスイッチをリングまたはチェーントポロジに接続します。

スタック内のスイッチ(ユニット)は、スタックポートを介して接続されます。その後、これらのスイッチは、単一の論理スイッチとして一括して管理されます。スタック ポートを Link Aggregation Group(LAG)のメンバーにすることによって、スタック ポートの帯域幅を増やすこともできます。

スタックは、単一のアクティブ/スタンバイと複数のメンバーのモデルに基づいています。スタックには次のような利点があります。

-

ネットワーク容量を動的に拡張または縮小することができます。管理者は、ユニットを追加することで、スタック内のポート数を動的に増やしながら、一元管理を維持することができます。同様に、ユニットを除去して、ネットワーク容量を減らすことができます。

-

スタック構成のシステムは、次の方法で冗長性をサポートしています。

-

スタンバイユニットは、元のアクティブユニットに障害が発生すると、そのスタックのアクティブユニットになります。

-

スタック システムは、チェーンとリングの 2 タイプのトポロジをサポートしています。リングトポロジでは、スタックポートのいずれかで障害が生じると、スタックはチェーントポロジとなり継続して機能します。

-

リング スタック内のポートでは、スタック ポート リンクのいずれかで障害が生じた場合のデータ パケット損失期間を短縮するために、ファスト スタック リンク フェールオーバーと呼ばれるプロセスがサポートされています。スタックが新しいチェーン トポロジに回復するまで、スタック ユニットは、障害の生じたスタック構成ポートを介して送信されると想定されるパケットをループ バックし、ループ バックされたパケットを残りのスタック構成ポートを介して宛先へ送信します。ファスト スタック リンク フェールオーバーの間は、アクティブ/スタンバイユニットがアクティブのまま正常に機能しつづけます。

-

スタック内のユニットのタイプ

スタックは最大 8 つのユニットで構成されます。スタック内のユニットは、次のタイプのいずれかです。

-

アクティブ:アクティブユニットの ID は、1 または 2 のいずれかにする必要があります。スタックは、それ自体を管理するアクティブユニット、スタンバイユニット、およびメンバーユニットを介して管理されます。

-

スタンバイ:アクティブユニットに障害が発生すると、スタンバイユニットがアクティブロールを引き継ぎます(スイッチオーバー)。スタンバイユニットの ID は、1 または 2 のいずれかにする必要があります。

-

メンバー:これらのユニットは、アクティブユニットによって管理されます。

ユニットのグループをスタックとして機能させるためには、アクティブ対応ユニットが存在している必要があります。アクティブ対応ユニットに障害が発生した場合、スタンバイユニット(アクティブロールを引き継ぐメインユニット)がある限り、スタックは機能し続けます。アクティブユニットに加えて、スタンバイユニットに障害が発生した場合、機能する唯一のユニットはメンバーユニットです。これらも 1 分後に機能を停止します。これは、たとえば、1 分後に、アクティブユニットを使用せずに動作していたメンバーユニットの 1 つにケーブルをつないでもリンクが確立されないことを意味します。

スタック内のユニット数の下位互換性

スタック可能スイッチは、4 ユニットから 8 ユニットまでサポートします。これは、スイッチのモデルによって異なります。以前のソフトウェアリリースからのアップグレードは、構成ファイルを変更せずに実行できます。ハイブリッドスタックモードをサポートしていないファームウェアバージョンがスタックにロードされ、スタックが再起動されると、スタックはネイティブスタックモードに戻ります。ハイブリッドスタックモードのデバイスに、ハイブリッドスタックモードをサポートしていないファームウェアバージョンが読み込まれると、そのシステムモードはデフォルトのシステムモードに戻ります。スタックのユニット ID が手動で構成された場合、ID が 4 より大きいユニットは自動番号付与に切り替えられます。

スタックトポロジ

スタック内のユニットは、次のタイプのトポロジのいずれかで接続できます。

-

チェーン トポロジ:各ユニットがネイバー ユニットに接続されているが、最初と最後のユニットの間にケーブル接続はありません。

-

リング トポロジ:各ユニットがネイバー ユニットに接続されています。最後のユニットは、最初のユニットに接続されます。以下は、8 ユニット スタックのリング トポロジを示しています。

リング トポロジの方が、チェーン トポロジより信頼性が高いです。リング内の 1 つのリンクの障害はスタックの機能に影響しませんが、一方、チェーン接続の 1 つのリンクの障害はスタックの分割を引き起こすことがあります。

トポロジディスカバリ

スタックは、トポロジ ディスカバリと呼ばれるプロセスによって確立されます。このプロセスは、スタック ポートのアップ/ダウン状態の変更によってトリガーされます。このプロセスをトリガーするイベントの例を次に示します。

-

リングからチェーンへのスタック トポロジが変化する

-

2 つのスタックが 1 つのスタックにマージされる

-

スタックが分割される

-

他のメンバーユニットがスタックに挿入される(たとえば、ユニットが障害のために、それ以前にスタックから切断されたため)。これは、チェーン トポロジで、スタックの中間のユニットで障害が生じた場合に発生することがあります。

トポロジ ディスカバリ中には、スタック内の各ユニットが、トポロジ情報を含むパケットを交換します。トポロジ ディスカバリ プロセスが完了すると、各ユニットには、スタック内のすべてのユニットのスタック マッピング情報が含まれます。

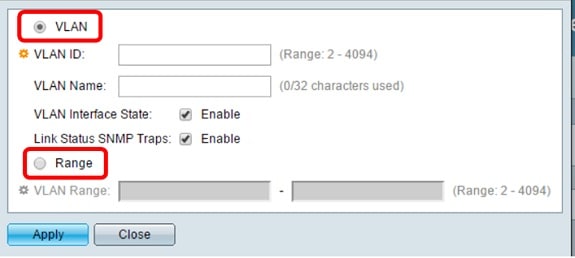

ユニット ID の割り当て

トポロジ ディスカバリが完了すると、スタック内の各ユニットに一意のユニット ID が指定されます。ユニット ID は、[System Mode and Stack Management] ページで、次の方法のいずれかで設定されます。

-

自動(Auto):ユニット ID は、トポロジ ディスカバリ プロセスによって指定されます。これがデフォルト設定です。

-

手動:ユニット ID は、1 ~ 8 の整数に手動で設定されます。

同じユニット ID を 2 つの個別のユニットに指定すると、それらの一方だけがそのユニット ID を使用してスタックに参加できます。自動番号付けを選択している場合、重複ユニットには、新しいユニット番号が指定されます。自動番号付けが選択されていない場合、重複ユニットはシャットダウンされます。2 つのユニットに手動で同じユニット ID が割り当てられたケースを以下に示します。ユニット 1 はスタックに参加せず、シャットダウンされます。アクティブ対応ユニット(1 または 2)の間のアクティブ選択プロセスで勝ち残れませんでした。

アクティブ選択プロセス

アクティブユニットは、アクティブ対応ユニット(1 または 2)から選択されます。アクティブユニットを選択する要因は、次の優先順位で考慮されます。

-

[Force Active]:[Force Active] がユニットでアクティブになっている場合、そのユニットが選択されます。

-

[System Up Time]:アクティブ対応ユニットは、10 分間のセグメント単位で測定される稼働時間を交換します。セグメント数が多いユニットが選択されます。両方のユニットが同じ時間セグメント数で、一方のユニットのユニット ID が手動で設定されていて、他方のユニットのユニット ID が自動的に設定されている場合は、手動定義のユニット ID を持つユニットが選択されます。それ以外の場合は、より小さいユニット ID を持つユニットが選択されます。両方のユニット ID が同じ場合は、最小の MAC アドレスを持つユニットが選択されます。

(注)

スイッチ フェールオーバー プロセスでスタンバイユニットがアクティブとして選択されると、その稼働時間が保持されます。

-

ユニット ID:両方のユニットの時間セグメント数が同じ場合、最小のユニット ID を持つユニットが選択されます。

-

MAC アドレス:両方のユニット ID が同じ場合、最小の MAC アドレスを持つユニットが選択されます。

(注) |

スタックを動作させるためには、アクティブユニットが必要です。アクティブユニットは、アクティブの役割を引き受けるメインユニットとして定義されます。スタックには、アクティブ選択プロセスの後に、ユニット 1 およびユニット 2、またはどちらか一方が含まれている必要があります。そうしなかった場合は、スタックとそのすべてのユニットが、完全な電源オフとしてではなく、部分的にシャットダウンされますが、トラフィック通過機能は停止されます |

スタックの変更

このセクションでは、スタックに変更を引き起こすことのあるさまざまなイベントについて説明します。次のいずれかの状況が発生すると、スタック トポロジが変更されます

-

スタックとの間で 1 つまたは複数のユニットが接続されるか、切断される、またはその両方が発生する。

-

スタック ポートのいずれかでリンクがアップまたはダウンする。

-

スタックが、リング形態とチェーン形態の間で変化する。

スタックとの間でユニットが追加または削除されるか、その両方が発生した場合、トポロジの変更、マスター選択プロセス、および/またはユニット ID の割り当てがトリガーされます。

新しいユニットの接続

ユニットがスタックに挿入されると、スタック トポロジの変更がトリガーされます。ユニット ID が指定され(自動番号付けの場合)、ユニットはアクティブユニットによって設定されます。

既存のスタックに新しいユニットを接続すると、次のいずれかが発生することがあります。

-

重複ユニット ID は存在しません。

-

ユーザ定義 ID を持つユニットが、自身のユニット ID を保持する。

-

自動的に指定された ID を持つユニットが、自身のユニット ID を保持する。

-

ファクトリー デフォルトのユニットは、使用可能な中で最小の ID で始まるユニット ID を自動的に受信する。

-

-

1 つ以上の重複ユニット ID が存在します。自動番号付けが、競合を解決し、ユニット ID を指定します。手動での番号付けの場合、1 つのユニットのみがそのユニット ID を保持し、その他はシャットダウンされます。

-

スタック内のユニット数が、許可されるユニットの最大数を超えます。スタックに参加する新しいユニットはシャットダウンされ、SYSLOG メッセージが生成されて、マスターユニット上に表示されます

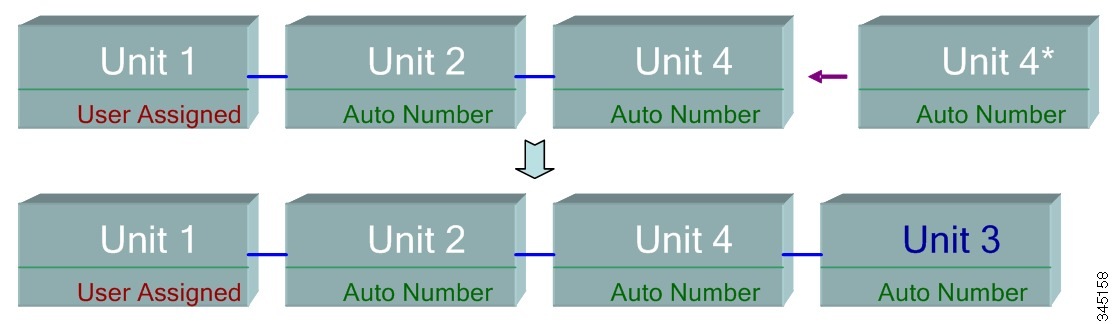

アクティブ対応ユニットがスタックに参加したときの自動番号付けの例を、以下に示します。ユニット ID が 1 の 2 つのユニットがあります。アクティブ選択プロセスでは、アクティブユニットとして最適なユニットが選択されます。最適なユニットは、10 分間のセグメントでより長い稼働時間を持つユニットです。その他のユニットは、バックアップとなります

自動番号付けされたアクティブ対応ユニット

新しいユニットがスタックに参加したときの自動番号付与の例を以下に示します。既存のユニットはその ID を保持します。新しいユニットが使用可能な最小の ID を受け取ります。

自動番号ユニット

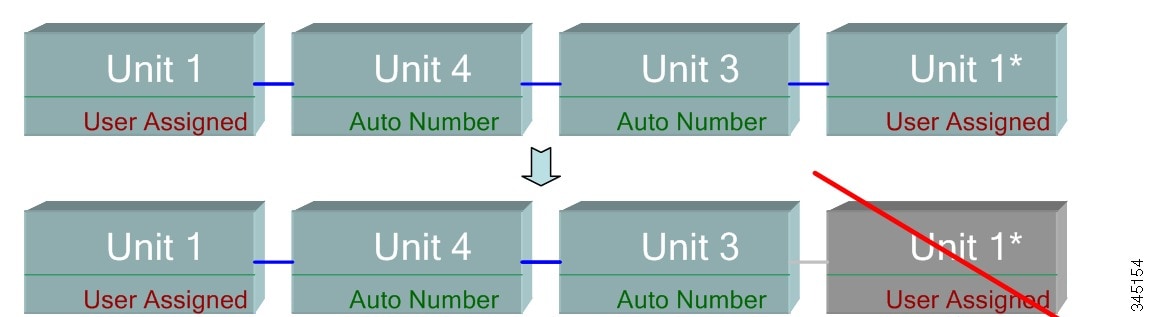

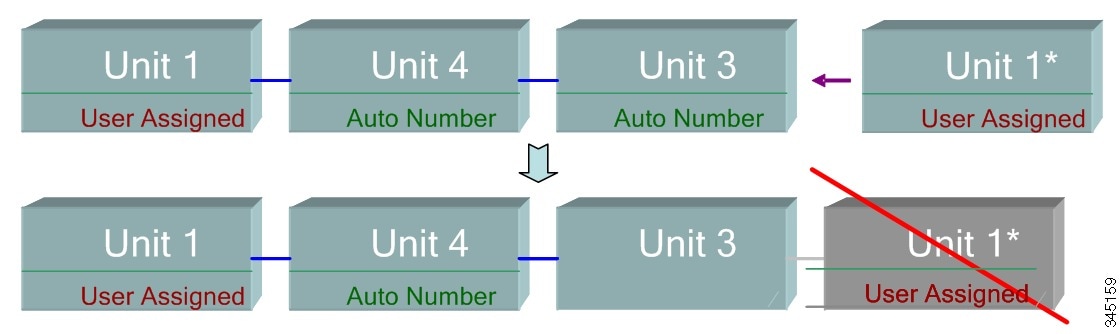

すでにユーザー指定されたユニット ID 1 のアクティブユニットが存在するスタックに、ユーザー指定のユニット ID 1 のアクティブ対応ユニットが参加したときに何が起きるかを、以下に示します。より新しいユニット 1 は、スタックに参加せず、シャットダウンされます。

ユーザー指定のアクティブ対応ユニット

スタック内のユニットの障害

アクティブユニットに障害が発生すると、スタンバイユニットがプライマリの役割を引き継ぎ、スタックは正常に動作しつづけます。

スタンバイスイッチがアクティブスイッチの代わりになることができるように、両方のユニットは常に予約された状態が維持されます。予約モードでは、アクティブスイッチとそのスタンバイスイッチがスタティック設定(スタートアップ コンフィギュレーション ファイルと実行コンフィギュレーション ファイルの両方に含まれる)と同期されます。スタンバイ スイッチ コンフィギュレーション ファイルは、前のアクティブスイッチに残ります。

STP 状態テーブル、動的に学習された MAC アドレス、動的に学習された SmartPort タイプ、MAC マルチキャスト テーブル、LACP、GVRP などのダイナミック プロセス状態情報は、同期されません。アクティブスイッチの設定中は、スタンバイユニットとすぐに同期されます。同期は、コマンドが実行されるとすぐに、実行されます。これは透過的です。

ユニットが動作中のスタックに挿入され、スタンバイユニットとして選択されると、アクティブスイッチはスタンバイユニットが最新の設定を保持できるようにそれと同期し、その後、SYNC COMPLETE SYSLOG メッセージを生成します。これは、スタンバイユニットとアクティブユニットが同一化したときにのみ表示される一意の SYSLOG メッセージで、次のように表示されます:%DSYNCH-I-SYNCH_SUCCEEDED: Synchronization with unit 2 is finished successfully.

アクティブ/スタンバイのスイッチオーバー

スタックのアクティブスイッチで障害が発生すると、スイッチオーバーが発生します。スタンバイユニットがアクティブとなり、そのプロセスとプロトコルスタックがすべて初期化され、スタック全体の責任を担います。その結果、このユニット内のトラフィック転送が一時的に中断されますが、メンバーユニットはアクティブのままです。

(注) |

STP が使用され、ポートのリンクがアップしている場合、STP ポートの状態は一時的に「ブロッキング」になり、トラフィックを転送したり、MAC アドレスを学習したりすることはできません。これによって、アクティブなユニット間のスパニング ツリー ループを防いでいます。 |

メンバーユニットの取り扱い

スタンバイユニットがアクティブスイッチになっている間、メンバーユニットはアクティブなままで、元のアクティブスイッチからの設定に基づいてパケットの転送を継続します。これにより、ユニット内でのデータ トラフィックの中断は最小限に抑えられます。スタンバイユニットがアクティブ状態への移行を完了したら、次の操作を実行することによって、メンバーユニットを一度に 1 つずつ初期化します。

-

メンバーユニットの設定をクリアしてデフォルトにリセットします(新しいアクティブユニットからの間違った設定を回避するため)。その結果、メンバーユニットでのトラフィック転送が中断されます。

-

関連するユーザー設定をメンバーユニットに適用します。

-

ポートの STP 状態、動的 MAC アドレス、アクティブユニットとメンバーユニットの間のリンク稼働/ダウンステータスといった動的情報を交換します。アクティブスイッチが STP に基づいてポートの状態を「転送中」に設定すると、メンバーユニットでのパケット転送が再開されます。

(注)

MAC アドレスが学習または再学習されるまで、不明なユニキャスト MAC アドレスへのパケット フラッディングが発生します。

フェールオーバー後の元のアクティブユニットの再接続

フェールオーバー後に、元のアクティブスイッチが再接続されると、アクティブ選択プロセスが実行されます。元のアクティブスイッチ(ユニット 1)がアクティブユニットとして再選択されると、現在のアクティブスイッチ(元のバックアップユニットだったユニット 2)はリブートし、再度バックアップになります。

(注) |

アクティブユニットのフェールオーバー中も、スタンバイユニットの稼働時間は保持されます。 |

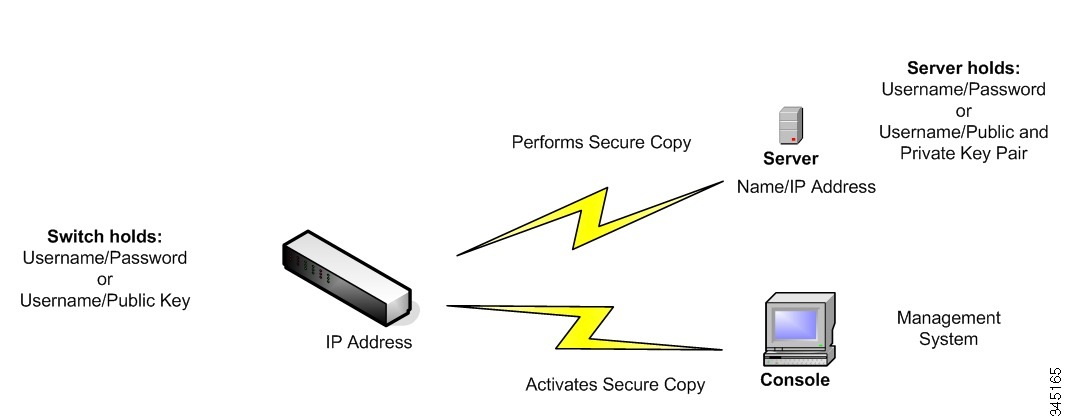

スタック内でのソフトウェアの自動同期

スタック内のすべてのユニットが同じソフトウェアバージョン(ファームウェアとブートコード)を実行する必要があります。スタック内の各ユニットは、実行しているファームウェアまたはブートコードが、アクティブユニットが実行しているものと異なっていた場合、自動的にアクティブユニットからファームウェアとブートコードをダウンロードします。ユニットは自動的に自身をリブートし、新しいバージョンを実行します。

スタック ポート

デフォルトでは、デバイス上のすべてのポートは、ネットワーク(アップリンク)ポートです。ユニットを接続するには、デバイスを接続するために使用するポートのタイプをスタック ポートとして変更する必要があります。これらのポートは、ユニットの間でデータおよびプロトコル パケットを転送するために使用されます。

スタック ポート リンク アグリゲーション

隣接する 2 台のユニットが接続されている場合は、それらを接続しているスタック ポートが自動的にスタック LAG に割り当てられます。この機能によって、単一ポートの帯域幅を超えて、スタック ポートのスタック帯域幅を増やすことができます。ユニットあたり最大 2 つのスタック LAG を指定できます。

スタック LAG は、2 ~最大数(ユニット タイプに応じる)のスタック ポートで構成できます。

スタック ポートの状態

スタック ポートは、次のいずれかの状態になります。

-

ダウン:ポートの動作状態がダウンであるか、またはスタック ポートの動作状態がアップであるが、そのポート上でトラフィックを渡すことができません。

-

アクティブ:スタック ポートは、スタック ポートの動作状態がアップで、そのポートでトラフィックを渡すことができ、それがスタック LAG のメンバーであるスタック LAG に追加されました。

-

スタンバイ:スタック ポートの動作状態がアップで、そのポートで双方向トラフィックを渡すことができるが、そのポートをスタック LAG に追加することはできず、そのポートはトラックを送信しません。ポートがスタンバイ状態になる考えられる理由は、次のとおりです。

-

単一のネイバーと接続するために、異なる速度のスタック ポートが使用された。

-

下位互換性

次のモードは、デバイスの現在のソフトウェアバージョンで拡張されています。以前のソフトウェアバージョンでこれらの機能を使用する場合は、注意が必要です。

-

スタックポート LAG:ソフトウェアが LAG のスタックポートをサポートしているユニットが、ソフトウェアが LAG のスタックポートをサポートしていないユニットに接続されている場合、ユニットを接続しているスタックポートはスタック LAG のメンバーにはなりません。ユニットはスタックポートを介して接続され、アクティブなスタックユニットはソフトウェアを他のユニットにコピーします。コピーされるソフトウェアは、アクティブユニットになるユニットによって異なります。

-

キューモード:このモードは、4 つの QoS キューから 8 つの QoS キューに変更できます。4 キューモードが現在のソフトウェアバージョンのデフォルトキューモードであるため、8 キューをサポートしていなかった以前のソフトウェアバージョンからアップグレードしても問題はありません。しかし、キューモードを 8 キューに変更するときは、その新しいキューモードで必要な QoS 目標を満たすように設定を調べて調整する必要があります。キュー モードの変更は、システムのリブート後に有効になります。新しいキューモードと競合するキュー関連の設定は拒否されます。

-

スタッキングモード:ハイブリッド スタッキング モードを含むようにスタッキングモードが拡張されました。デバイスは既存のスタッキングモード(ネイティブ スタッキング モード)で起動するため、以前のソフトウェアバージョンからアップグレードしても問題はありません。ハイブリッド スタッキング モードで構成されたデバイスから、ハイブリッドスタッキングをサポートしないソフトウェアバージョンにソフトウェアをダウングレードする場合は、最初にデバイスをネイティブ スタッキング モードに構成します。

スタック LAG の物理的な制約

-

スタック LAG には、同じ速度のポートを含める必要があります。

-

トポロジがリング/チェーンでないスタックにユニットを接続しようとすると(たとえば、1 つのユニットを 3 つ以上のネイバー ユニットに接続しようとする - スター トポロジ)、2 つのスタック LAG のみがアクティブになり、残りのスタック ポートはスタンバイ モード(非アクティブ)に設定されます。

ポート速度の自動選択

ケーブルがポートに接続されると、スタック構成ケーブル タイプが自動的に検出されます(自動検出はデフォルト設定)。システムはスタック ケーブル タイプを自動的に特定し、そのケーブルとポートでサポートされている最高速度を選択します。

ケーブル タイプが認識されない場合は、SYSLOG メッセージ(情報レベル)が表示されます。

フィードバック

フィードバック