Cisco ネットワーク プラグ アンド プレイ ソリューション ガイド

表記法

このマニュアルでは、次の表記法を使用しています。

| 表記法 | 説明 |

|---|---|

| ^ または Ctrl |

^ 記号と Ctrl は両方ともキーボードの Control(Ctrl)キーを表します。たとえば、^D または Ctrl+D というキーの組み合わせは、Ctrl キーを押しながら D キーを押すことを意味します(ここではキーを大文字で表記していますが、小文字で入力してもかまいません)。 |

| 太字 |

コマンド、キーワード、およびユーザが入力するテキストは太字で記載されます。 |

| Italic フォント |

文書のタイトル、新規用語、強調する用語、およびユーザが値を指定する引数は、イタリック体で示しています。 |

等幅(monospace)フォント |

システムが表示する端末セッションおよび情報は、 |

太字の等幅(monospace)フォント |

太字の等幅フォントは、ユーザが入力しなければならないテキストを示します。 |

| [x] |

角カッコの中の要素は、省略可能です。 |

| ... |

構文要素の後の省略記号(3 つの連続する太字ではないピリオドでスペースを含まない)は、その要素を繰り返すことができることを示します。 |

| | |

パイプと呼ばれる縦棒は、一連のキーワードまたは引数の選択肢であることを示します。 |

| [x | y] |

どれか 1 つを選択できる省略可能なキーワードは、角カッコで囲み、縦棒で区切って示しています。 |

| {x | y} |

どれか 1 つを選択しなければならない必須キーワードは、波カッコで囲み、縦棒で区切って示しています。 |

| [x {y | z}] |

角カッコまたは波カッコが入れ子になっている箇所は、任意または必須の要素内の任意または必須の選択肢であることを表します。角カッコ内の波カッコと縦棒は、省略可能な要素内で選択すべき必須の要素を示しています。 |

| string |

引用符を付けない一組の文字。string の前後には引用符を使用しません。引用符を使用すると、その引用符も含めて string とみなされます。 |

| < > |

パスワードのように出力されない文字は、山カッコで囲んで示しています。 |

| [ ] |

システム プロンプトに対するデフォルトの応答は、角カッコで囲んで示しています。 |

| !、# |

コードの先頭に感嘆符(!)またはポンド記号(#)がある場合には、コメント行であることを示します。 |

読者への警告の表記法

このマニュアルでは、読者への警告に次の表記法を使用しています。

(注) |

「注釈」です。役立つ情報やこのマニュアルに記載されていない参照資料を紹介しています。 |

ヒント |

「問題解決に役立つ情報」です。 |

注意 |

「要注意」の意味です。機器の損傷またはデータ損失を予防するための注意事項が記述されています。 |

ワンポイント アドバイス |

時間を節約する方法です。ここに紹介している方法で作業を行うと、時間を短縮できます。 |

警告 |

「警告」の意味です。人身事故を予防するための注意事項が記述されています。 |

ソリューションの概要

エンタープライズおよびキャンパス規模の環境では、データセンター、ブランチ ネットワーク、およびキャンパス全体に多数のネットワーク デバイスを設置および展開するため、コストが大きく膨らみます。通常、すべてのデバイスは熟練した設置技術者によって前もって設定され、コンソール接続を介して、ネットワークの他の部分に接続可能にする CLI 設定を使用してロードしなければなりません。このプロセスは、コストと時間がかかり、エラーが生じやすい作業です。一方、お客様はセキュリティ上の問題を招くことなく、展開時間が短縮され、複雑さが軽減されることを望んでいます。

Cisco ネットワーク プラグ アンド プレイ ソリューションは、エンタープライズ ネットワークを利用するお客様にシンプルかつセキュアなユニファイド/統合オファリングを提供することで、新しいブランチ/キャンパス デバイスのロールアウトや、既存ネットワーク向けの更新のプロビジョニングを簡易化します。ソリューションは、身近なゼロタッチ導入エクスペリエンスで Cisco ルータ、スイッチ、ワイヤレス デバイスを構成するプロビジョンのエンタープライズ ネットワークへの統合されたアプローチを提供します。

また、新規デバイスの展開プロセスを大幅に簡素化することで、企業の負担を軽減します。CLI の知識がなくてもサイトのインストーラで新しいデバイスを展開でき、ネットワーク管理者はデバイス設定を一元管理できます。

Cisco ネットワーク プラグ アンド プレイ ソリューションは、次のような特長を備えています。

-

シスコ ネットワーク デバイスの簡単かつ一貫性のある展開

-

Cisco Application Policy Infrastructure Controller エンタープライズ モジュール(APIC-EM)による、リモート デバイス展開の自動化と集中管理

-

シスコのルータ、スイッチ、およびワイヤレス アクセス ポイントデバイス向けの統合ソリューション

-

Cisco ネットワーク プラグ アンド プレイ バージョン 1.2 以降のメンバーを最大 9 個まで使用するスイッチ スタックのサポート。Cisco ネットワーク プラグ アンド プレイは、1 つのメンバー スイッチの識別に基づいてスタック メンバーをインテリジェントに検出し、スタック全体を 1 つのユニットとしてプロビジョニングできます。各スタック メンバーを個別にプロビジョニングする必要はありません。

-

デバイスは DHCP、DNS、プロキシ サーバ、または Plug and Play Connect のクラウドを介して自動的に APIC-EM コントローラを検出できます。また、デバイスがオンラインになったときに、事前定義済みの設定やイメージをそれらのデバイスにプッシュできます。

-

構成テンプレートにより、管理者は複数のネットワーク デバイスを一貫して設定するのに使用する CLI コマンドのテンプレートを定義できるようになり、導入時間を短縮できます。構成テンプレートは Cisco ネットワーク プラグ アンド プレイ バージョン 1.3 以降でサポートされています。

-

iOS または Android 用のモバイル アプリケーションを使用すると、リモート サイトからデバイス インストーラによりデバイスをブートしたり、インストールをモニタしたりできます。

-

Secure Unique Device Identifier(SUDI)と Cisco マネージド Trustpool バンドルに格納されている証明書を使用して、デバイスの認証と通信を保護します。この Trustpool バンドルは、信頼できる認証局により署名され、Cisco InfoSec によって発行された証明書専用のストアです。セキュリティの詳細および管理方法については、セキュアな接続を参照してください。

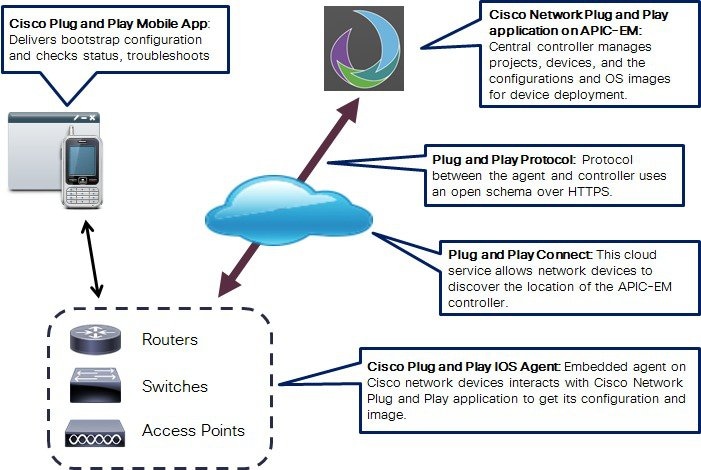

ソリューションのコンポーネント

Cisco ネットワーク プラグ アンド プレイ ソリューションは、以下のコンポーネントから構成されています。

-

Cisco Application Policy Infrastructure Controller エンタープライズ モジュール(APIC-EM):Cisco APIC-EM は、エンタープライズ ネットワーク(アクセス、キャンパス、WAN、およびワイヤレス)向けのシスコの SDN コントローラです。プラットフォームは複数のアプリケーション(SDN アプリケーション)をホストし、それらのアプリケーションでは、コア ネットワーク自動化ソリューションを推進するオープンなノースバウンド REST API が使用されます。また、さまざまなサウスバウンド プロトコルもサポートしています。これらのプロトコルによって、お客様の環境に導入済みの各種ネットワーク デバイスと通信し、新規および既存の環境のいずれにも SDN の利点を広めることができます。

-

Cisco ネットワーク プラグ アンド プレイ アプリケーション:この Cisco APIC-EM アプリケーションはプレインストールされており、シスコ デバイスからプラグ アンド プレイ要求を受信して、事前定義のルールと条件に基づいてデバイスをプロビジョニングします。

-

Cisco Plug and Play IOS エージェント:このエージェントはシスコ デバイスに組み込まれており、デバイスの展開時に HTTPS によるオープン プラグ アンド プレイ プロトコルを使用して Cisco ネットワーク プラグ アンド プレイ アプリケーションと通信します。

-

iOS および Android デバイス用の Cisco Plug and Play モバイル アプリケーション:iOS および Android デバイス用のモバイル アプリケーションを使用して、シスコ デバイスにブートストラップ コンフィギュレーションを設定し、リモート ブランチでの展開を開始できます。このアプリケーションは、3G/4G/WiFi 接続で Cisco ネットワーク プラグ アンド プレイ アプリケーションと通信して、事前定義のデバイス ブートストラップ コンフィギュレーションを取得し、それを物理接続の特殊なシリアル ケーブルを使用してシスコ ネットワーク デバイスに配布します。

-

Cisco SMI プロキシ:このオプションのコンポーネントは、新しい Cisco Plug and Play IOS エージェントがない旧バージョンの IOS(IOS-XE3.6.3E および IOS 15.2(2) E3 よりも前の IOS)を搭載しているシスコ スイッチを展開する場合に必要です。SMI プロキシは、新しいプラグ アンド プレイ プロトコルを使用する Cisco ネットワーク プラグ アンド プレイ アプリケーションと古いシスコ スイッチとの間でプロキシとして機能します。このプロキシはルーティング プラットフォームではサポートされません。

-

汎用 HTTP プロキシ:Cisco APIC-EM が DMZ ゾーンの背後にあるため、リモート デバイスから直接到達できない場合は、このオプションのコンポーネントを使用してリモート ブランチを展開します。汎用 HTTP リバース プロキシを DMZ 内で APIC-EM の前に配置して、デバイスとコントローラの間でメッセージを中継させることができます。また、汎用プロキシを使用しないで VPN を介してコントローラに到達できるように、プライベート VPN リンクを設定することもできます。

-

Plug and Play Connect:DHCP および DNS 手法が使用可能でない場合の PNP サーバ自動ディスカバリ用のクラウド コンポーネント(オプション)。PNP サーバは、APIC-EM における Cisco ネットワーク プラグ アンド プレイ アプリケーションのバックエンド部分です。シスコ ネットワーク デバイスは devicehelper.cisco.com の Cisco Plug and Play Connect クラウド サービスと通信して、組織で定義されている適切な PNP サーバの IP アドレスを取得します。

ソリューションのワーク フロー

ここでは、以下の一般的な使用例のワークフローについて説明します。

前提条件として、Cisco ネットワーク プラグ アンド プレイ アプリケーションを搭載した Cisco APIC-EM コントローラが稼動している必要があります。

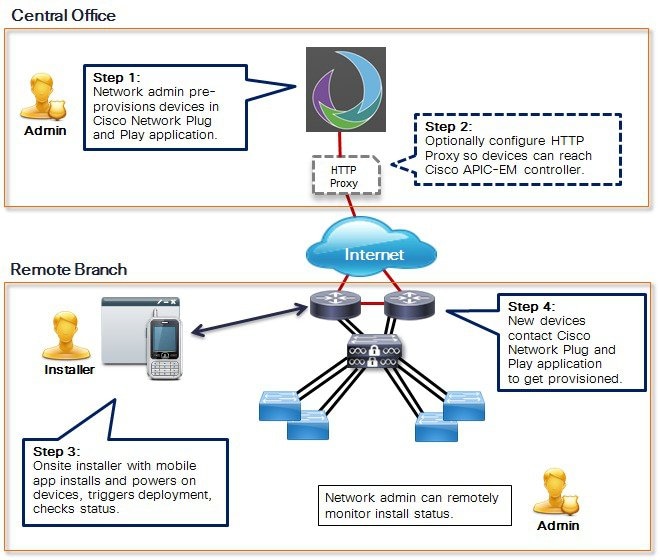

リモート ブランチ/サイトの展開

以下に、Cisco ネットワーク プラグ アンド プレイを使用してリモート ブランチ/サイトにシスコ ネットワーク デバイスを展開する手順の概要を示します。

始める前に

シスコ ネットワーク デバイスで、Cisco Plug and Play IOS エージェントをサポートする Cisco IOS イメージが実行されていること。

手順

| ステップ 1 |

APIC-EM コントローラで、ネットワーク管理者は Cisco ネットワーク プラグ アンド プレイ アプリケーションを使用して、リモート サイトとデバイスの情報をアプリケーションに事前プロビジョニングします。 この操作には、インストールする各デバイスのデバイス情報の入力と、ブートストラップ コンフィギュレーション、すべてのコンフィギュレーション、IOS イメージの設定が含まれます。ブートストラップ コンフィギュレーションは Plug and Play エージェントを有効化し、通常は、使用するデバイス インターフェイスの指定およびインターフェイスのスタティック IP アドレスの設定を行います。Cisco ネットワーク プラグ アンド プレイ アプリケーションの詳しい使用方法については、『Configuration Guide for Cisco Network Plug and Play on Cisco APIC-EM』を参照してください。 |

||||

| ステップ 2 |

(任意)。中央ネットワーク オペレーション センターが DMZ の背後にある場合は、リモート サイトのデバイスで Cisco Plug and Play IOS エージェントが Cisco ネットワーク プラグ アンド プレイ アプリケーションと通信できるように、ネットワーク管理者は汎用 HTTP プロキシまたはネットワーク オペレーション センターへの VPN リンクを設定する必要があります。 これは一度だけ実行するタスクです。一度設定すると、以降のリモート サイトにおけるすべてのデバイス展開にプロキシまたは VPN を使用できるようになるからです。HTTP プロキシの設定の詳細については、汎用 HTTP プロキシの設定を参照してください。 |

||||

| ステップ 3 |

リモート サイトで、デバイス インストーラを使用し、シスコ ネットワーク デバイスをインストールして電源を投入します。次に、特別なシリアル ケーブルを使用して、シスコ ネットワーク デバイスのコンソール ポートにモバイル デバイスを接続します。

デバイス インストーラは、Cisco Plug and Play モバイル アプリケーションの [Deploy Devices] 機能を使用して、ブートストラップ コンフィギュレーションをシスコ ネットワーク デバイスに配信し、展開をトリガーします。Cisco Plug and Play モバイル アプリケーションを使用してデバイスを展開する方法については、モバイル アプリケーションのオンライン ヘルプを参照してください。

|

||||

| ステップ 4 |

ネットワーク デバイスは、APIC-EM コントローラ上の Cisco ネットワーク プラグ アンド プレイ アプリケーションに接続して、シリアル番号により自己証明を行い、自身の設定をすべてダウンロードします。また、必要に応じて、ネットワーク管理者により事前プロビジョニングされた IOS イメージもダウンロードします。 |

(注) |

電源が投入されると、シスコ ネットワーク デバイスは DHCP または DNS を使用して自動的に APIC-EM を検出し、自身の設定をすべてダウンロードします。この場合、Cisco Plug and Play モバイル アプリケーションは必要ありません。DHCP を使用するには、Cisco APIC-EM コントローラとのレイヤ 3 接続が確立され、DHCP サーバに Cisco ネットワーク プラグ アンド プレイ オプション 43 が設定されている必要があります。これに該当しない場合、Cisco Plug and Play IOS エージェントは、DNS を使用して APIC-EM コントローラを検出できます。リモート サイトの展開ではこれらの要件が満たされない場合があります。そのため、この使用例では Cisco Plug and Play モバイル アプリケーションの使用に重点を置いています。DHCP の設定の詳細については、APIC-EM コントローラの自動検出に対する DHCP の設定を参照してください。 |

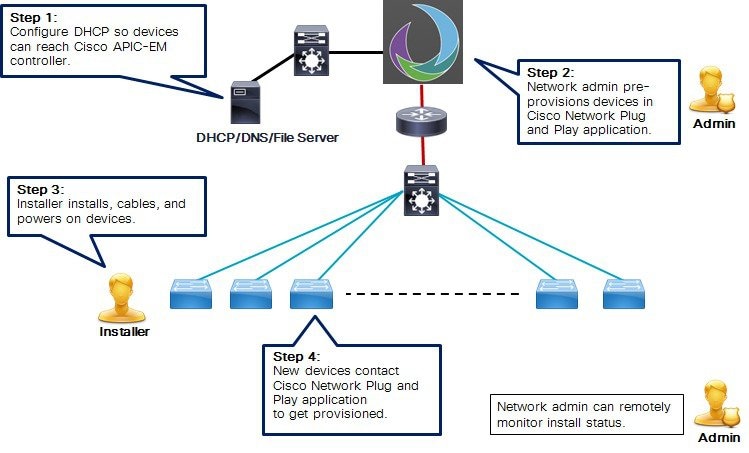

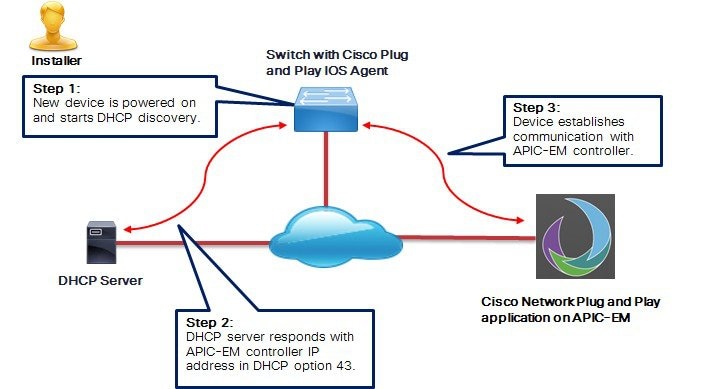

キャンパス/LAN の展開

以下に、Cisco ネットワーク プラグ アンド プレイを使用して、キャンパス/LAN にシスコ ネットワーク デバイスを展開する手順の概要を示します。この場合、ネットワーク デバイスは Cisco APIC-EM コントローラを自動的に検出できます。

始める前に

シスコ スイッチで、Cisco Plug and Play IOS エージェントをサポートしている Cisco IOS イメージが実行されていること。スイッチで古い Cisco IOS イメージが実行されている場合は、SMI プロキシを使用する必要があります。詳細については、SMI プロキシの設定を参照してください。

手順

| ステップ 1 |

ネットワーク管理者は、DHCP オプション 43 によるクライアント検出要求に応答するために、ネットワークに DHCP サーバを設定します。DHCP オプション 43 には APIC-EM コントローラの IP アドレスとポート情報が含まれています。 または、DNS を使用してコントローラを検出することができます。DHCP および DNS の設定の詳細については、APIC-EM コントローラの自動検出に対する DHCP の設定を参照してください。 |

| ステップ 2 |

ネットワーク管理者は Cisco ネットワーク プラグ アンド プレイ アプリケーションを使用して、リモート サイトとデバイスの情報を事前プロビジョニングします。 この操作には、インストールする各デバイスのデバイス情報の入力と、ブートストラップ コンフィギュレーション(任意)、すべてのコンフィギュレーション、IOS イメージの設定が含まれます。ブートストラップ コンフィギュレーションは Cisco Plug and Play IOS エージェントを有効化し、通常は、使用するデバイス インターフェイスの指定およびインターフェイスのスタティック IP アドレスの設定を行います。Cisco ネットワーク プラグ アンド プレイ アプリケーションの詳しい使用方法については、『Configuration Guide for Cisco Network Plug and Play on Cisco APIC-EM』を参照してください。 |

| ステップ 3 |

デバイス インストーラによって、シスコ ネットワーク デバイスがインストールされ、電源が投入されます。 |

| ステップ 4 |

デバイスは、DHCP または DNS を使用して APIC-EM コントローラを自動検出し、Cisco ネットワーク プラグ アンド プレイ アプリケーションに対してシリアル番号により自己証明し、自身の設定をすべてダウンロードします。また、必要に応じて、ネットワーク管理者により事前プロビジョニングされた IOS イメージもダウンロードします。 |

計画外のデバイスの展開

小規模サイトや事前プロビジョニングが不要な場合など、場合によっては、Cisco ネットワーク プラグ アンド プレイ アプリケーションで事前設定せずにデバイスを展開し、その後、デバイスを要求して設定することができます。

以下に、Cisco ネットワーク プラグ アンド プレイを使用して、計画外デバイス オプションによりシスコ ネットワーク デバイスを展開する手順の概要を示します。

始める前に

手順

| ステップ 1 |

ネットワーク管理者は、DHCP オプション 43 によるクライアント検出要求に応答するために、ネットワークに DHCP サーバを設定します。DHCP オプション 43 には APIC-EM コントローラの IP アドレスとポート情報が含まれています。 または、DNS を使用してコントローラを検出することができます。DHCP および DNS の設定の詳細については、APIC-EM コントローラの自動検出に対する DHCP の設定を参照してください。 |

| ステップ 2 |

デバイス インストーラによって、シスコ ネットワーク デバイスがインストールされ、電源が投入されます。 |

| ステップ 3 |

デバイスが DHCP または DNS を使用して APIC-EM コントローラを自動検出します。 デバイスは、計画外のデバイスとして Cisco ネットワーク プラグ アンド プレイ アプリケーションのリストに記載され、IP アドレスと製品 ID によって識別されます。 |

| ステップ 4 |

ネットワーク管理者は Cisco ネットワーク プラグ アンド プレイ アプリケーションを使用してデバイスを要求し、デバイスに新しい設定と IOS イメージを設定します。 Cisco ネットワーク プラグ アンド プレイ アプリケーションの詳しい使用方法については、『Configuration Guide for Cisco Network Plug and Play on Cisco APIC-EM』を参照してください。 |

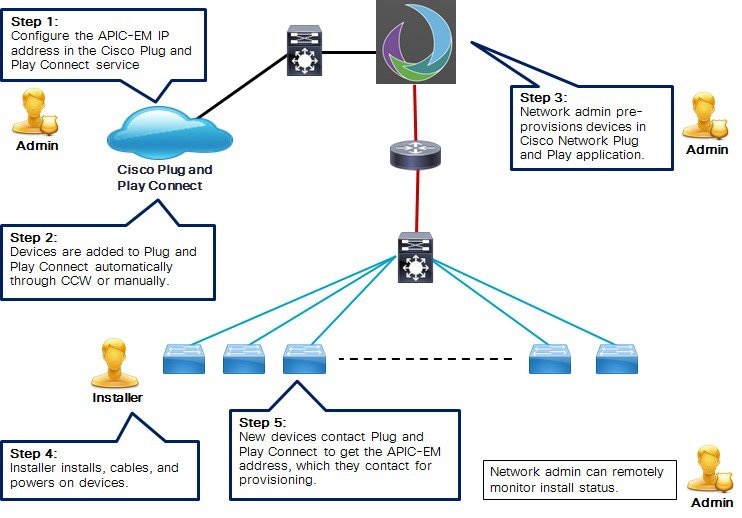

Plug and Play Connect デバイスの展開

APIC-EM の自動検出が必要であるものの、DHCP や DNS による検出方法を使用できない場合は、Plug and Play Connect を使用するとデバイスが APIC-EM コントローラの IP アドレスを検出できます。

ブート時に DHCP や DNS によって APIC-EM コントローラを検出できない場合、ネットワーク デバイスは devicehelper.cisco.com に接続して Plug and Play Connect を使用し、組織で定義された適切な APIC-EM コントローラの IP アドレスを取得しようとします。通信を保護するために、デバイスは Plug and Play Connec に接続するときに、最初に Cisco trustpool バンドルをダウンロードしてインストールします。

以下に、Cisco ネットワーク プラグ アンド プレイを使用し、Plug and Play Connect によってシスコ ネットワーク デバイスを展開する手順の概要を示します。

始める前に

シスコ ネットワーク デバイスで、Cisco Plug and Play IOS エージェントをサポートする Cisco IOS イメージが実行され、Cisco Plug and Play Connect サービスとの接続が設定されていること。

手順

| ステップ 1 |

ネットワーク管理者が Plug and Play Connect で組織の適切な APIC-EM コントローラ用のプロファイルを設定します。 これを行うには、シスコ スマート アカウント、Plug and Play Connect Web ポータル、または Cisco ネットワーク プラグ アンド プレイ アプリケーションを使用できます。詳細については、該当するマニュアルを参照してください。 |

||

| ステップ 2 |

Cisco Commerce Workspace(CCW)を通してプラグアンドプレイ ネットワーク デバイスをご注文いただいた場合は、次の条件が満たされると Plug and Play Connect にこれらのネットワーク デバイスが自動的に登録されます。(1) 注文にシスコ スマート アカウントが割り当てられている。さらに、(2) Cisco ネットワーク プラグ アンド プレイで使用する予定のデバイスごとに NETWORK-PNP-LIC オプションを含めた。 このオプションにより、デバイスのシリアル番号と PID がプラグアンドプレイ用にスマート アカウントで自動登録されます。デフォルト コントローラを指定済みの場合、注文の処理時にデバイスがそのコントローラに自動的に割り当てられます。 |

||

| ステップ 3 |

Plug and Play Connect で他のデバイスを手動で追加する必要が生じた場合は、Pnp-access-request@cisco.com に電子メールを送信して、この機能を利用可能にするようご依頼ください。 |

||

| ステップ 4 |

Plug and Play Connect Web ポータルでデバイスを手動で追加するとき、オプションで [Configurations] または [Configuration Templates] タブを使用して Web ポータルにアップロード済みの設定または設定テンプレートにデバイスを関連付けることができます。Plug and Play Connect Web ポータルに接続する際に、デバイスに設定が適用されます。

|

||

| ステップ 5 |

APIC-EM コントローラの Network Plug and Play アプリケーションで [Settings] タブをクリックし、[Smart Accounts] を選択して、APIC-EM をスマート アカウントのデフォルト コントローラとして登録してください。 CCW を通してプラグアンドプレイ ネットワーク デバイスを注文し、これらのネットワーク デバイスがスマート アカウント経由で Plug and Play Connect に自動登録される場合には、この手順が必須です。Cisco ネットワーク プラグ アンド プレイ アプリケーションの詳しい使用方法については、『Configuration Guide for Cisco Network Plug and Play on Cisco APIC-EM』を参照してください。 |

||

| ステップ 6 |

APIC-EM コントローラの Cisco ネットワーク プラグ アンド プレイ アプリケーションで タブを選択して、[Sync] ボタンをクリックします。 Plug and Play Connect Web ポータルに登録されたデバイスがコントローラと同期され、リストに表示されます。これらを選択して [Move to Project] をクリックすると、プロジェクトに移動させることができます。

|

||

| ステップ 7 |

デバイスを事前プロビジョニングします。まず [Projects] に移動し、プロジェクトを選択し、新しく追加されたデバイスを編集して設定とイメージを割り当てます。 インストールするデバイスごとにブートストラップ設定(オプション)、すべての設定、および IOS イメージを割り当てることができます。ブートストラップ コンフィギュレーションは Cisco Plug and Play IOS エージェントを有効化し、通常は、使用するデバイス インターフェイスの指定およびインターフェイスのスタティック IP アドレスの設定を行います。

|

||

| ステップ 8 |

デバイス インストーラによって、シスコ ネットワーク デバイスがインストールされ、電源が投入されます。 |

||

| ステップ 9 |

デバイスは Plug and Play Connect サービスに照会して APIC-EM コントローラを検出し、Cisco ネットワーク プラグ アンド プレイ アプリケーションに対してシリアル番号により自己証明し、自身の設定をすべてダウンロードします。また、必要に応じて、ネットワーク管理者により事前プロビジョニングされた IOS イメージもダウンロードします。 |

(注) |

デバイスが定義済みの NTP サーバ time-pnp.cisco.com または pool.ntp.org と同期できない場合、デバイスは Plug and Play Connect のコンタクトに失敗します。この問題を解決するには、これらの 2 つのホスト名への NTP トラフィックをブロック解除するか、これら 2 つの NTP ホスト名を DNS サーバのローカル NTP サーバ アドレスにマップします。 |

Cisco ネットワーク プラグ アンド プレイ ソリューションの展開

ここでは、Cisco ネットワーク プラグ アンド プレイ ソリューションの展開について説明します。

前提条件

Cisco ネットワーク プラグ アンド プレイ ソリューションを使用するための前提条件は、以下のとおりです。

-

Cisco ネットワーク プラグ アンド プレイ アプリケーションを搭載した APIC-EM が展開され、動作していること。詳細については、『Cisco Application Policy Infrastructure Controller Enterprise Module Deployment Guide』を参照してください。

-

展開するシスコ ネットワーク デバイスで、Cisco ネットワーク プラグ アンド プレイ IOS エージェントをサポートしている IOS リリースが実行されていること(サポート対象のプラットフォームとソフトウェア リリースについては、『Release Notes for Cisco Network Plug and Play』を参照してください)。

-

展開するシスコ ネットワーク デバイスが工場出荷時のデフォルト状態になっており、サポートされているイメージによって自動起動可能であること。以前に設定された(またはステータスが不明な)ネットワーク デバイスを使用している場合は、ネットワーク デバイスのトラブルシューティング でリセットの詳細を参照してください。

-

プラグ アンド プレイをプロビジョニングするには、スイッチに電源投入して APIC-EM に接続する前に、シスコ スイッチ スタックのすべてのメンバーが同じ IOS リリースを実行し、正しく接続されている必要があります。

-

Cisco Plug and Play モバイル アプリケーション(iOS または Android 版)がデバイス インストーラで使用されるモバイル デバイスにインストールされており、特別なシリアル コンソール ケーブルを使用できること。

(注) |

Cisco Plug and Play モバイル アプリケーションは、シスコ ワイヤレス アクセス ポイント デバイスの展開には使用されません。他のデバイスの展開に対しては任意です。 |

-

新しい Cisco Plug and Play IOS エージェントがない旧バージョンの IOS(IOS-XE3.6.0E、IOS15.2(2)E よりも前の IOS)を搭載したシスコ スイッチを展開する場合は、必要に応じて、Cisco SMI プロキシをネットワークにインストールします。詳細については、SMI プロキシの設定を参照してください。

-

展開するリモート デバイスがパブリック インターネットを使用して APIC-EM コントローラと通信する必要があり、コントローラが DMZ の背後にある場合は、必要に応じて、汎用 HTTP プロキシをネットワークにインストールします。詳細については、汎用 HTTP プロキシの設定を参照してください。また、汎用プロキシを使用しないで VPN を介してコントローラに到達できるように、プライベート VPN リンクを設定することもできます。VPN 接続は、モバイル アプリケーションによってデバイスに配布されるブートストラップ コンフィギュレーションで設定できます。

-

Cisco Plug and Play モバイル アプリケーションを使用しており、APIC-EM コントローラがファイアウォールの背後にある場合は、ポート 80 と 443 のトラフィックがファイアウォールを通過できるようにする必要があります。

-

Cisco Plug and Play Connect を使用する場合、シスコ スマート アカウントの Plug and Play Connect Web ポータルで組織の適切なコントローラの IP アドレスが定義され、ネットワーク デバイスがサポート対象の IOS ソフトウェア リリースを使用していること。デバイスおよびソフトウェア リリースのサポートの詳細については、『Release Notes for Cisco Network Plug and Play』を参照してください。

ガイドライン

シスコのネットワーク プラグ アンド プレイ ソリューションを導入する場合は、次の推奨事項に従ってください。

-

シスコのネットワーク デバイスで APIC-EM コントローラを自動検出するには、オプション 43 の DHCP サーバを設定します。DHCP および DNS の設定の詳細については、APIC-EM コントローラの自動検出に対する DHCP の設定を参照してください。

-

導入されるすべての新規デバイスのシスコのネットワーク プラグ アンド プレイ アプリケーションにデバイス設定を事前プロビジョニングします。これには、デバイス シリアル番号、ブートストラップ コンフィギュレーション、すべてのコンフィギュレーション、IOS イメージをサイトのとそのデバイスに設定することも含まれます。詳細については、『Configuration Guide for Cisco Network Plug and Play on Cisco APIC-EM』を参照してください。ただし、[Unplanned Device] 展開オプションを使用する場合は、事前プロビジョニングは必要ありません。

-

trustpool セキュリティ機能を使用するには、既知の認証局(CA)から発行された有効な証明書を APIC-EM コントローラにインストールする必要があります。デフォルトの自己署名証明書では trustpool セキュリティを使用できません。また、DHCP オプション 43 の文字列に HTTPS トランスポート オプション(K5)を設定する必要があります。詳細については、APIC-EM コントローラの自動検出に対する DHCP の設定を参照してください。

-

デバイスの起動順序:一般に、ルーティングとアップストリーム デバイスは最初に展開する必要があります。ルータおよびすべてのアップストリーム デバイスがアップされてプロビジョニングされると、スイッチとダウンストリーム デバイスを展開できます。Cisco ネットワーク プラグ アンド プレイ IOS エージェントは、デバイスの初回起動時にのみ、APIC-EM コントローラの自動検出を試みます。現時点で、デバイスがコントローラに接続できない場合、デバイス プロビジョニングは失敗するため、アップストリーム デバイスは最初にプロビジョニングする必要があります。

-

シスコのルータ トランク/アクセス ポートの設定:一般的なブランチ ネットワークには、ルータとスイッチが含まれます。1 つ以上のスイッチは WAN ルータに接続され、IP フォンやアクセス ポイントなどの他のエンドポイントはスイッチに接続します。スイッチがアップストリーム ルータに接続すると、次の導入モデルは、シスコのネットワーク プラグ アンド プレイでサポートされます。

-

ダウンストリーム スイッチがルータのスイッチ ポートを使用してルータに接続されます。このタイプの接続では、ルータのスイッチ ポートをトランクまたはアクセス ポートとして設定できます。

(注) -

ルータのルーテッド ポートを使用してダウンストリーム スイッチをルータに接続する。この場合、ルーテッド ポートはサブインターフェイスを使用して複数の VLAN をサポートできます。プラグ アンド プレイ プロセス中、スイッチはそのポートを自動的にトランク ポートとして設定します。大規模ブランチの場合は、ルータとダウンストリーム スイッチ間に複数の VLAN を設置する必要があります。このような使用例をサポートするには、スイッチをルーテッド ポートに接続する必要があります。

-

-

デフォルトでは、非 VLAN 1 設定の Cisco ネットワーク プラグ アンド プレイは、VLAN 1 を使用してデバイスをサポートします。1 以外の VLAN を使用するには、隣接するアップストリーム デバイスでサポート対象のリリースが実行されていなければなりません。また、そのアップストリーム デバイスに「pnp startup vlan x」グローバル CLI コマンドを設定して、以降のプラグアンドプレイ デバイスにこの CLI をプッシュする必要があります。隣接するアップストリーム デバイスでこのコマンドを実行した場合、そのアップストリーム デバイスでは VLAN メンバーシップの変更は行われません。ただし、以降のプラグ アンド プレイ デバイス上のすべてのアクティブ インターフェイスは、指定された VLAN に変更されます。このガイドラインはルータとスイッチの両方に該当します。

(注) |

非 VLAN 1 機能を使用する場合は、すべてのネイバー スイッチ デバイスが、3.6.0、3.6.1 や 3.6.2 リリースではなく、Cisco IOS XE リリース 3.6.3 以降を実行していることを確認してください。以前のリリースに含まれていた関連注意事項 CSCut25533 の詳細については、『Release Notes for Cisco Network Plug and Play』の「Caveats」の項を参照してください。 |

Cisco ネットワーク プラグ アンド プレイでの VRF の使用

Cisco ネットワーク プラグ アンド プレイの設定のプロビジョニング時に、設定ファイルは、デバイスの実行コンフィギュレーションに適用されます。デバイスが Virtual Route Forwarding(VRF)を使用している場合、または最終的な設定に複数の IP インターフェイスがある場合、最終的な設定の適用後に APIC-EM コントローラにコンタクトするために使用する送信元 IP アドレスが変更される可能性があります。この IP アドレスの変更によりコントローラへの接続の損失が発生する可能性があり、デバイスのステータスには、コントローラがデバイスからの正常な応答の受信に失敗するためプロビジョニングのエラーが表示されます。

たとえば、ルータの導入では、ルータが APIC-EM コントローラにコンタクトするために使用する当初の送信元 IP アドレスは、その WAN IP アドレスです。コントローラがルータに設定をプッシュした後、ルータはコントローラにコンタクトするために任意の IP アドレス(トンネル IP アドレスなど)を使用できます。トンネル IP アドレスからコントローラへの IP 接続がない場合は、コントローラ上でヘルス チェック エラーが発生します。

この問題を回避するには、最終的なプロビジョニング設定で ip http client source-interface interface コマンドを使用します。プラグ アンド プレイ プロトコルは HTTP または HTTPS を使用するため、このコマンドは、VRF に関係なく、設定のプロビジョニングの前に、コントローラへのコンタクトに最初に使用したのと同じ応答のインターフェイスを使用するようにデバイスに指示します。ルータ導入シナリオでは、送信元インターフェイスと同じ WAN インターフェイスを指定できます。

セキュアな接続

Cisco ネットワーク プラグ アンド プレイ ソリューションでは、ネットワーク デバイスと APIC-EM コントローラ間で HTTPS 接続が使用されます。このセキュアな接続は、DHCP オプションで指定された転送タイプに応じて、2 種類の方法のいずれかで実行されます。DHCP の設定に関する詳細については、APIC-EM コントローラの自動検出に対する DHCP の設定を参照してください。

DHCP オプション 43 の文字列の K パラメータで指定された転送タイプに応じて、セキュア接続は次の方法で実装されます。

-

HTTP が転送プロトコル(デフォルト)として指定され、セキュア接続はトラストポイントに基づきます。

トラストポイントに基づくセキュア接続は、APIC-EM コントローラにデフォルトでインストールされる自己署名証明書を信頼します。この自己署名証明書を使用して、ネットワーク デバイスにデフォルトのトラストポイントが作成されます。これにより、デバイスは HTTPS を介して APIC-EM コントローラに安全に接続できるようになります。HTTP が転送プロトコルとして指定されているにもかかわらず、HTTPS が APIC-EM コントローラとの通信に使用されます。

-

HTTPS が転送プロトコルとして指定され、セキュア接続は trustpool に基づきます。

trustpool に基づくセキュア接続では、さらに、APIC-EM コントローラの自己署名証明書を各自の CA 署名付き証明書と置き換える必要があります。trustpool は、信頼できる認証局により署名され、Cisco InfoSec によって発行された証明書の特別なストアです。シスコ ネットワーク デバイスは、APIC-EM コントローラに接続するとただちに trustpool バンドルをインポートします。これにより、デバイスはコントローラの証明書を検証してルート CA トラストポイントを作成できるので、固有の署名付き証明書を使用した HTTPS による安全な通信が可能になります。

T パラメータを使って DHCP オプション 43 に場所を指定することで、ネットワークの別の場所に trustpool バンドルをホストすることもできます。その場合、ネットワーク デバイスは、APIC-EM にインストールされているデフォルトの trustpool ではなく、ユーザの trustpool バンドルを取得します。

セキュリティ、証明書のインポート、および trustpool バンドルの詳細については、『Cisco Application Policy Infrastructure Controller Enterprise Module Deployment Guide』の「Cisco APIC-EM Security」の章を参照してください。

SUDI 認証

一部の次世代シスコ ネットワーク デバイス(Cisco ISR 4000 シリーズ ルータなど)は、SUDI 証明書によるセキュアなデバイス識別と認証をサポートしています。セキュア ユニーク デバイス識別子(SUDI)証明書は、出荷時にデバイス ハードウェアにインストールされます。デバイスは、SSL ハンドシェイク時にこの SUDI 証明書を APIC-EM コントローラに送信します。APIC-EM コントローラが SUDI 証明書を検証してデバイスを認証するように指定できます。

SUDI 認証をサポートしているデバイスで SUDI 認証を要求するには、Cisco ネットワーク プラグ アンド プレイ アプリケーションの [Projects] タブに一覧表示されているデバイスの横にある [Authentication] チェックボックスをオンにします。SUDI 認証をサポートしてないデバイスでこのボックスをオンにすると、認証やプロビジョニングに失敗して認証エラーが発生するので、そのデバイスで操作を続行するにはこのボックスをオフにする必要があります。詳細については、『Configuration Guide for Cisco Network Plug and Play on Cisco APIC-EM』を参照してください。

(注) |

SUDI をサポートするデバイスには、シャーシのシリアル番号と SUDI シリアル番号(デバイス ラベルのライセンス SN と呼ばれる)の 2 つのシリアル番号があります。SUDI 認証を使用するデバイスを追加する際には、シリアル番号フィールドに SUDI のシリアル番号を入力する必要があります。 |

SUDI 認証をサポートしているデバイスのリストについては、『Release Notes for Cisco Network Plug and Play』を参照してください。

モバイルアプリの使用

APIC-EM コントローラを自動検出できない場合は、デバイス インストーラで Cisco Plug and Play モバイル アプリケーション(iOS または Android 版)を使用して、シスコ デバイスにブートストラップ コンフィギュレーションを設定し、リモート ブランチの展開を開始することができます。このモバイル アプリケーションは、3G/4G/WiFi 接続で Cisco ネットワーク プラグ アンド プレイ アプリケーションと通信して、事前定義されたデバイス ブートストラップ コンフィギュレーションを取得し、デバイスのコンソール ポートに物理的に接続している特別なケーブルを使用して、シスコ ネットワーク デバイスにブートストラップ コンフィギュレーションを配布します。

モバイル アプリケーションは次の App Store から入手できます。

-

iOS:https://itunes.apple.com/WebObjects/MZStore.woa/wa/viewSoftware?id=1050793709&mt=8

-

Android:https://play.google.com/store/apps/details?id=com.cisco.ciscopnpandroid

(注) |

iOS 向け Cisco Plug and Play アプリケーションでは、IOS バージョン 7 以降が必要です。Android 向けアプリケーションでは、Android バージョン 4.1 以降が必要です。 |

(注) |

Cisco Plug and Play モバイル アプリケーションは、シスコ ワイヤレス アクセス ポイント デバイスの展開には使用されません。 |

デバイスが iOS デバイスであるか Android デバイスであるかに応じて、次のコンソール ケーブルが必要です。

-

iOS デバイス:Lightening(8 ピン)コネクタ付き iOS デバイスの場合は、Redpark Lightning コンソール ケーブル(L2-RJ45V)。従来の 30 ピン コネクタ付き iOS デバイスの場合は、Redpark コンソール ケーブル(C2-RJ45V)。

-

Android デバイス:Airconsole Bluetooth アダプタ

(注) |

ネットワーク デバイスからコンソール ケーブルを切断した後に別のネットワーク デバイスに接続する場合は、最初にモバイル アプリケーションを手動で更新し、新しいデバイスに接続するときに適切なステータスを反映する必要があります。 |

(注) |

Redpark ケーブル付きの iOS モバイル デバイスを使用しており、複数のネットワーク デバイスを展開する場合は、1 台のデバイスで作業が完了したら、モバイル デバイスとネットワーク デバイスの両方から Redpark ケーブルを外してシリアル接続を閉じる必要があります。モバイル デバイスからケーブルを外さないと、シリアル セッションが終了せず、以降のデバイスに誤った設定が展開される可能性があります。 |

モバイルアプリの設定

Cisco Plug and Play モバイル アプリケーションを初めて使用する場合は、事前に APIC-EM コントローラの URL とクレデンシャルをアプリケーションに設定しておく必要があります。これらの設定は一度セットアップすると保存されます。

コントローラ情報をセット アップするには、次の手順を実行します。

手順

| ステップ 1 |

Cisco Plug and Play モバイル アプリケーションを起動し、メニューから [Settings] を選択します。 |

| ステップ 2 |

[Server URL] フィールドに、APIC-EM コントローラの IP アドレスを入力します。 |

| ステップ 3 |

[Username] フィールドと [Password] フィールドに、インストーラ ロールを持つ APIC-EM ユーザ アカウントのユーザ名とパスワードのクレデンシャルを入力します。 ユーザ アカウントおよびロールの設定の詳細については、『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』の「Managing Users and Roles」の章を参照してください。 |

| ステップ 4 |

[Test Connection] をタップして、コントローラとの接続をテストし、ステータスを表示します。 |

| ステップ 5 |

接続に成功した場合は、右上の [Save] をタップし、次に左上の [Done] をタップしてメイン画面に戻ります。 |

SMI プロキシの設定

Smart Install(SMI)プロキシは、新しい Cisco Plug and Play IOS エージェントがない旧バージョンの IOS(IOS-XE 3.6.3E および IOS 15.2(2) E3 よりも前の IOS)を搭載しているシスコ スイッチの Smart Install 機能を活用します。SMI プロキシは、そのようなスイッチと新しいプラグ アンド プレイ プロトコルを使用する Cisco ネットワーク プラグ アンド プレイ アプリケーションとの間でプロキシとして機能します。

SMI プロキシは、Smart Install Director 機能をサポートしているスイッチング プラットフォームにのみ適用され、ルーティング プラットフォームではサポートされません。

SMI プロキシの設定の詳細については、『Smart Install Configuration Guide』の「Configuring SMI Proxy」の章を参照してください。

(注) |

お客様が Cisco ネットワーク プラグ アンド プレイ ソリューションのメリットをすべて享受するには、新しい IOS イメージへのアップグレードを検討する必要があります。SMI プロキシは、新しい Cisco Plug and Play IOS エージェントの全機能を備えているわけではないので、Cisco Plug and Play IOS エージェントを備えた IOS イメージを展開するまでの暫定的なソリューションと見なす必要があります。 |

汎用 HTTP プロキシの設定

展開するリモート ネットワーク デバイスがパブリック インターネットを使用して APIC-EM コントローラと通信する必要があり、コントローラが DMZ の背後にある場合は、ネットワーク デバイスが APIC-EM コントローラと通信できるように、ネットワークに汎用 HTTP プロキシをインストールする必要があります。汎用 HTTP リバース プロキシ(Apache リバース プロキシなど)を DMZ 内で APIC-EM コントローラの前に配置して、ネットワーク デバイスと APIC-EM コントローラ間でメッセージを中継させることができます。

リバース プロキシを使用するには、既知の認証局(CA)から発行された証明書と同じ証明書を、Apache HTTP プロキシ サーバ、APIC-EM、および展開するネットワーク デバイスにインストールする必要があります。この証明書によって、すべてのデバイスで信頼できる通信を確立できます。APIC-EM コントローラは、ネットワーク デバイスに証明書をインストールします。

APIC-EM に証明書をインポートするには、 GUI コマンドを使用します(『Cisco Application Policy Infrastructure Controller Enterprise Module Deployment Guide』の「Configuring the Cisco APIC-EM Settings」の章を参照)。

(注) |

シスコでは、自己署名証明書をコントローラで使用したり、コントローラにインポートすることはお勧めしません。既知の認証局(CA)から有効な X.509 証明書をインポートすることをお勧めします。 |

Cisco ネットワーク プラグ アンド プレイ ソリューションは、Ubuntu 上で Apache HTTP Server バージョン 2.4.7 を使用してテストされています。Apache コンフィギュレーション ファイルの下記の行は、Apache でリバース プロキシを有効にする方法を示しています。下記のコマンド内の APIC-EM-ip-address を APIC EM コントローラの IP アドレスに置き換えてください。

<VirtualHost *:80>

ProxyRequests Off

ProxyPreserveHost On

ProxyPass / http://apic-em-ip-address

/

ProxyPassReverse / http://apic-em-ip-address

/

ServerName your-server-name

ServerAdmin webmaster@localhost

SSLCertificateChainFile /etc/apache2/sites-available/Your-IntermediateCA-file.crt

DocumentRoot /var/www/html

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

<VirtualHost *:443>

SSLProtocol ALL

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

SSLEngine On

SSLCertificateFile /etc/apache2/sites-available/your-certificate-file.crt

SSLCertificateKeyFile /etc/apache2/sites-available/your-certificate-key-file.key

SSLProxyEngine On

SSLProxyVerify none

SSLProxyCheckPeerCN Off

SSLProxyCheckPeerExpire Off

SSLProxyCheckPeerName Off

SSLProxyProtocol all -SSLv2

<Location />

ProxyPass https://apic-em-ip-address

/ retry=1 acquire=3000 timeout=600 KeepAlive=On

ProxyPassReverse https://apic-em-ip-address

/

</Location>

<Proxy *>

Order allow,deny

Allow from all

</Proxy>

ProxyPreserveHost On

<FilesMatch "\.(cgi|shtml|phtml|php)$">

SSLOptions +StdEnvVars

</FilesMatch>

<Directory /usr/lib/cgi-bin>

SSLOptions +StdEnvVars

</Directory>

BrowserMatch "MSIE [2-6]" \

nokeepalive ssl-unclean-shutdown \

downgrade-1.0 force-response-1.0

BrowserMatch "MSIE [17-9]" ssl-unclean-shutdown

</VirtualHost>

トラブルシューティングのヒント

この項では、展開時に生じる可能性がある一般的なセルフ ヘルプ トピックや問題を扱います。

(注) |

製品をシスコのリセラーから購入された場合、テクニカル サポートについては、直接リセラーにお問い合わせください。この製品をシスコから直接購入された場合は、次の URL でシスコ テクニカル サポートまでご連絡ください。http://www.cisco.com/c/en/us/support/web/tsd-cisco-worldwide-contacts.html |

APIC-EM コントローラのトラブルシューティング

APIC-EM コントローラのトラブルシューティングの詳細については、『Cisco Application Policy Infrastructure Controller Enterprise Module Deployment Guide』のトラブルシューティングに関する章を参照してください。

[Home] 画面に移動して、左側のナビゲーション ペインで [Network Plug and Play] をクリックすると、APIC-EM GUI で Cisco ネットワーク プラグ アンド プレイ アプリケーションのステータスを確認できます。アプリケーションが実行中の場合は、アプリケーションが開きます。

[Home] 画面に移動して、左側のナビゲーション ペインで [Logs] をクリックすると、Cisco ネットワーク プラグ アンド プレイ アプリケーション上のログを表示できます。Cisco ネットワーク プラグ アンド プレイ アプリケーションのログだけをフィルタリングするには、[Service] ドロップダウン メニューで [pnp-service] を選択します。

ネットワーク デバイスのステータスが Cisco ネットワーク プラグ アンド プレイ アプリケーションで表示されるステータスと同期していない場合は、ネットワーク デバイスのプロビジョニング ステータスをリセットできます。[Sites] タブでデバイスを選択して [Reset] ボタンをクリックし、次に確認ダイアログで [OK] をクリックします。デバイスをリセットすると、そのデバイスは再びプロビジョニング処理されます。デバイスは APIC-EM コントローラに再び接続して、自身の設定をすべてダウンロードし、必要に応じて IOS イメージもダウンロードします。

モバイル アプリケーションのトラブルシューティング

デバイスのブートストラップ コンフィギュレーション ファイルを取得するには、Cisco Plug and Play モバイル アプリケーションを 3G/4G/WIFI で APIC-EM コントローラに接続する必要があります。

以前にアプリケーションをコントローラに接続して、ブートストラップ コンフィギュレーションをデバイスに配信した場合は、アプリケーションをオフライン モードで使用してブートストラップを配信することもできます。ブートストラップ コンフィギュレーション ファイルはアプリケーションに残っているので、同じタイプのデバイスへのオフライン配信に再使用できます。

Cisco Plug and Play モバイル アプリケーションには、アプリケーション操作とシリアル接続との相互作用に関する詳細なログが保持されます。メイン画面で [Troubleshooting] を選択して、[View Logs] または [Email Logs] を選択すると、ログを表示したりメール送信することができます。

ネットワーク デバイスのトラブルシューティング

展開するシスコ ネットワーク デバイスを工場出荷時のデフォルト状態に戻す必要があります。以前に設定された(またはステータスが不明な)ネットワーク デバイスを使用している場合は、次のようにして、デバイスを工場出荷時のデフォルト状態に戻してください。

-

以前に設定された(またはステータスが不明な)シスコ ルータやスイッチを使用している場合は、次の CLI コマンドを実行して、デバイスを工場出荷時のデフォルト状態に戻します。

config terminal no pnp profile pnp-zero-touch no crypto pki certificate pool config-register 0x2102 (for non-default ROMMON only) end delete /force vlan.dat (for Switch platforms only) delete /force nvram:*.cer delete /force stby-nvram:*.cer (for HA system only) write erase (answer no when asked to save) reload -

以前に設定された(またはステータスが不明な)Cisco Aironet 3700、3600、2700、2600、1700、1600、700 シリーズのアクセス ポイント デバイスを使用している場合は、次の CLI コマンドを実行して、デバイスを工場出荷時のデフォルト状態に戻します。

debug capwap console cli config terminal no crypto pki certificate pool boot system flash:/ap3g2-rcvk9w8-mx/ap3g2-rcvk9w8-mx (for 3700, 2700, 1700, 3600, 2600 platforms) boot system flash:/ap1g2-rcvk9w8-mx/ap1g2-rcvk9w8-mx (for 1600 platforms) boot system flash:/ap1g1-rcvk9w8-mx/ap1g1-rcvk9w8-mx (for 700 platforms) end clear capwap private-config delete /force flash:capwap* delete /force flash:private-multiple-fs delete /force flash:lwapp* write erase reload -

以前に設定された(またはステータスが不明な)Cisco Aironet 3800、2800、1800 シリーズのアクセス ポイント デバイスを使用している場合は、次の CLI コマンドを実行して、デバイスを工場出荷時のデフォルト状態に戻します。

capwap ap erase all reload

シスコ ネットワーク デバイスの Cisco Plug and Play IOS エージェントと APIC-EM コントローラの間には IP 接続が必要です。ネットワーク デバイスが APIC-EM コントローラを ping できることを確認してください。

次のようにして、Cisco Plug and Play IOS エージェントのアクティブな接続を表示できます。

Router# show pnp tech-support

必要な場合は、次のようにデバッグ情報を有効化して、Cisco Plug and Play IOS エージェントの出力をキャプチャできます。

Router> enable

Router> debug pnp all

Router> ter mon

(注) |

debug cns all コマンドを使用すると、Cisco Networking Services(CNS)に関する詳細なデバッグ情報をキャプチャできます。通常、このコマンドを実行すると大量の出力が生成されるので、ログ バッファが十分にあることを確認してください。 |

Cisco Plug and Play IOS エージェントに関連するコマンドの詳細なヘルプについては、『Cisco Open Plug-n-Play Agent Configuration Guide』を参照してください。

コントローラの検出

デバイスは、Plug and Play Connect を介して DHCP、DNS、プロキシ サーバ、またはクラウドによって APIC-EM コントローラを自動的に検出できます。ここでは、コントローラの検出に関する次の内容について説明します。

APIC-EM コントローラの自動検出に対する DHCP の設定

スタートアップ コンフィギュレーションがないシスコ ネットワーク デバイスは、Cisco Plug and Play IOS エージェントをトリガーして DHCP 検出プロセスを開始します。これにより、DHCP サーバから APIC-EM コントローラの IP アドレスを取得できます。この自動検出プロセスでは、APIC-EM コントローラに関する追加情報を含むベンダー固有のオプション 43 を、DHCP サーバに設定する必要があります。

文字列「ciscopnp」を含むオプション 60 付きの DHCP 検出メッセージを受信すると、DHCP サーバはオプション 43 情報を含む応答を返して、デバイスに応答します。

Cisco Plug and Play IOS エージェントは応答から APIC-EM コントローラの IP アドレスを取得し、そのアドレスを使用してコントローラと通信します。

DHCP 自動検出メソッドの前提条件は次のとおりです。

-

新しいデバイスが DHCP サーバにアクセスできる

-

DHCP サーバに Cisco ネットワーク プラグ アンド プレイ用のオプション 43 が設定されている

DHCP オプション 43 は、DHCP サーバとして機能する Cisco ルータ CLI で、次のように設定された文字列の値で構成されます。

ip dhcp pool pnp_device_pool <-- Name of DHCP pool

network 192.168.1.0 255.255.255.0 <-- Range of IP addresses assigned to clients

default-router 192.168.1.1 <-- Gateway address

option 43 ascii "5A1N;B2;K4;I172.19.45.222;J80" <-- Option 43 string

このオプション 43 の文字列には、セミコロンで区切られた次のコンポーネントが含まれています。

-

5A1N;(プラグ アンド プレイ用の DHCP サブオプション、アクティブ動作、バージョン 1、デバッグ情報なし)。文字列のこの部分は変更する必要がありません。

-

B2;(IP アドレスのタイプ):

-

B1 = ホスト名

-

B2 = IPv4(デフォルト)

-

-

I xxx.xxx.xxx.xxx;(APIC-EM コントローラの IP アドレスまたはホスト名(大文字 I の後))。この例では、IP アドレスは 172.19.45.222 です。

-

Jxxxx(APIC-EM コントローラへの接続に使用するポート番号)。この例では、ポート番号は 80 です。HTTP のデフォルトはポート 80、HTTPS のデフォルトはポート 443 です。

-

K4;(Cisco Plug and Play IOS エージェントとサーバ間で使用される転送プロトコル)。

-

K4 = HTTP(デフォルト)

-

K5 = HTTPS

-

-

TtrustpoolBundleURL:デフォルト(APIC-EM コントローラ)以外の別の場所から trustpool バンドルを取得する場合は、このオプション パラメータを使用して trustpool バンドルの外部 URL を指定します。APIC-EM コントローラは、Cisco InfoSec Cloud(http://www.cisco.com/security/pki/)からバンドルを取得します。たとえば、10.30.30.10 の TFTP サーバからバンドルをダウンロードするには、パラメータを「Ttftp://10.30.30.10/ios.p7b」と指定します。

trustpool セキュリティを使用しており、T パラメータを指定しない場合、デバイスは APIC-EM コントローラから trustpool バンドルを取得します。

-

Zxxx.xxx.xxx.xxx;(NTP サーバの IP アドレス)。trustpool セキュリティを使用してすべてのデバイスを同期させる場合、このパラメータは必須です。

DHCP の設定の詳細については、『Cisco IOS Command Reference』を参照してください。

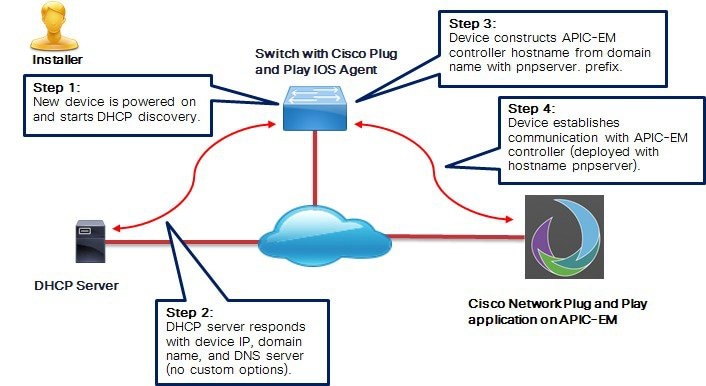

DNS を使用した APIC-EM コントローラの自動検出

DHCP ディスカバリが、たとえば、オプション 43 が設定されていないために、APIC-EM コントローラの IP アドレスの取得に失敗した場合、シスコのプラグ アンド プレイ IOS エージェントは、DNS ルックアップ方式にフォールバックします。DHCP サーバから返されたネットワーク ドメイン名に基づき、事前設定されたホスト名「pnpserver」を使用して、APIC-EM コントローラの完全修飾ドメイン名(FQDN)を作成します。NTP のサーバ名は、事前設定されたホスト名 pnpserver に基づいています。

たとえば、DHCP サーバからドメイン名「customer.com」が返された場合、Cisco Plug and Play IOS エージェントは pnpserver.customer.com の APIC-EM コントローラ FQDN を作成します。次に、この FQDN の IP アドレスを解決するために、ローカル ネーム サーバを使用します。NTP サーバ名の FQDN は pnpntpserver.customer.com です。

DNS 自動検出メソッドの前提条件は次のとおりです。

-

新しいデバイスが DHCP サーバにアクセスできる。

-

APIC-EM コントローラはホスト名「pnpserver」で展開される。

-

NTP のサーバ名はホスト名「pnpserver」で展開される。

サーバ ID の設定

新しい IOS リリースを実行している Cisco デバイスでコントローラの検出を成功させるには、Cisco Plug and Play IOS エージェントがサーバの ID を確認できるように、SSL ハンドシェイク中に、コントローラによって提供されるサーバ SSL 証明書に適切なサブジェクト代替名(SAN)値が含まれる必要があります。これにより、コントローラ管理者は適切な SAN 値を持つ新しいサーバ SSL 証明書をコントローラにアップロードすることが必要になる場合があります。この要件は、プラグ アンド プレイ サーバを実装するすべてのコントローラに適用されます。

この要件は、次の Cisco IOS リリースを実行しているデバイスに適用されます。

-

Cisco IOS リリース 15.2(6)E2 以降

-

Cisco IOS リリース 15.6(3)M4 以降

-

Cisco IOS リリース 15.7(3)M2 以降

-

Cisco IOS XE Denali 16.3.6 以降

-

Cisco IOS XE Everest 16.5.3 以降

-

Cisco IOS Everest 16.6.3 以降

-

16.7.1 以降のすべての Cisco IOS リリース

次のように、デバイスによって使用されているディスカバリのタイプに基づいてコントローラ証明書の SAN フィールドの値を設定する必要があります。

-

IPv4 または IPv6 の明示アドレスを使用する DHCP オプション 43 または オプション 17 の検出の場合は、コントローラの特定の IPv4 または IPv6 アドレスに SAN フィールドを設定します。

-

ホスト名を使用する DHCP オプション 43 またはオプション 17 の検出の場合は、コントローラのホスト名に SAN フィールドを設定します。

-

DNS ディスカバリの場合は、pnpserver.domain の形式で、コントローラのホスト名に SAN フィールドを設定します。

-

Cisco Plug and Play Connect のクラウド ポータル ディスカバリの場合で、Cisco Plug and Play Connect のプロファイルに IP アドレスが使用されている場合は、コントローラの IP アドレスに SAN フィールドを設定します。プロファイルにコントローラのホスト名を使用している場合は、コントローラの完全修飾ドメイン名(FQDN)に SAN フィールドを設定する必要があります。

Plug and Play プロファイルで使用されるコントローラの IP アドレスが NAT ルータによって割り当てられたパブリック IP アドレスの場合は、サーバ証明書の SAN フィールドにこのパブリック IP アドレスを含める必要があります。

デバイスとコントローラ間に HTTP プロキシ サーバが使用されている場合は、プロキシ証明書が適切な IP アドレスまたはホスト名と同じ SAN フィールドを持つことを確認します。

検出方法が異なる場合、証明書に複数の SAN 値を含めることを推奨します。たとえば、SAN フィールドに、コントローラ FQDN と IP アドレス(または NAT IP アドレス)の両方を含めることができます。両方を含める場合は、最初の SAN 値として FQDN、その後に IP アドレスを設定します。

コントローラ証明書の SAN フィールドに適切な値が含まれていない場合、デバイスはプラグアンドプレイ プロセスを正常に完了できません。

(注) |

Cisco Plug and Play IOS エージェントは、証明書 SAN フィールドでサーバ ID のみ確認します。共通名(CN)フィールドは確認しません。 |

関連資料

-

『Release Notes for Cisco Network Plug and Play』:Cisco ネットワーク プラグ アンド プレイ ソリューションのリリース ノート。

-

『Release Notes for Cisco Plug and Play Connect』:Cisco Plug and Play Connect クラウド サービスのリリース ノート。

-

Plug and Play Connect Web サイト:Cisco Plug and Play Connect クラウド サービスのマニュアル。

-

『Configuration Guide for Cisco Network Plug and Play on Cisco APIC-EM』:APIC-EM で Network Plug and Play アプリケーションを使用してシスコ ネットワーク デバイスを設定する方法が記載されています。

-

『Cisco Open Plug-n-Play Agent Configuration Guide』:Cisco IOS または IOS-XE デバイス上で実行される、Cisco Open Plug-n-Play Agent ソフトウェア アプリケーションの設定方法が記載されています。

-

『Mobile Application User Guide for Cisco Network Plug and Play』:Cisco ネットワーク プラグ アンド プレイ モバイル アプリケーションの使用方法が記載されています。

-

『Cisco Application Policy Infrastructure Controller Enterprise Module Deployment Guide』:Cisco APIC-EM の展開方法とトラブルシューティング方法が記載されています。

-

『Cisco Application Policy Infrastructure Controller Enterprise Module Configuration Guide』:Cisco APIC-EM の設定方法が記載されています。

-

『Release Notes for the Cisco Application Policy Infrastructure Controller Enterprise Module』:Cisco APIC-EM のリリース ノート。

-

『Release Notes for Cisco Intelligent Wide Area Network Application (Cisco IWAN App)』:Cisco IWAN のリリース ノート。

-

『Software Configuration Guide for Cisco IWAN on APIC-EM』:Cisco IWAN の構成ガイド。

-

『Cisco APIC-EM Quick Start Guide』:APIC-EM のクイック スタート ガイド。関連資料のリストが含まれています(APIC-EM GUI で利用可能)。

-

『Open Source Used In Cisco APIC-EM』:Cisco APIC-EM で使用されるオープン ソース コードのリスト。

-

『Open Source Used In Cisco IWAN App Release 1』:APIC-EM 向け Cisco IWAN と Cisco ネットワーク プラグ アンド プレイ アプリケーションで使用されるオープン ソース コードのリスト。

マニュアルの入手方法およびテクニカル サポート

ドキュメントの入手、Cisco Bug Search Tool(BST)の使用、サービス要求の送信、追加情報の収集の詳細については、『What's New in Cisco Product Documentation』を参照してください。

新しく作成された、または改訂されたシスコのテクニカル コンテンツをお手元で直接受け取るには、『What's New in Cisco Product Documentation』RSS フィードをご購読ください。RSS フィードは無料のサービスです。

フィードバック

フィードバック