Cisco Secure Firewall Management Center を使用したポリシーベース VPN からルートベース VPN への移行

はじめに

このドキュメントでは、Cisco Secure Firewall Management Center の VPN ウィザードを使用して、ポリシーベース VPN をルートベース VPN に移行する方法について説明します。

ポリシーベース VPN に依存している組織は、ネットワーク インフラストラクチャの管理と拡張の面で大きな課題に直面しています。ポリシーベース VPN では、複雑なアクセスリストと正確な順序付けが必要であるため、設定エラーが発生しやすく、特にネットワークが拡大するにつれて管理が困難になります。また、ダイナミック ルーティング プロトコルもサポートされていません。新しいスポークを追加する場合、ハブで追加の VPN 設定更新を行う必要があります。これらの欠点は、管理上の負担を増加させるだけでなく、ネットワークの拡張性と柔軟性を制限し、効率を低下させ、エラーの発生率を高ます。

仮想トンネルインターフェイス(VTI)を使用してルートベースの VPN に移行することで、設定と管理が簡素化され、ネットワークの信頼性、拡張性、および管理性が向上し、増大するビジネスニーズに対応できます。

ルートベース VPNについて

ルートベース VPN は、ピア間で VPN トンネルを確立するために、仮想トンネルインターフェイス(VTI)と呼ばれるルーティング可能な論理インターフェイスを使用します。仮想インターフェイスを他のインターフェイスと同様に使用して、静的およびダイナミック ルーティング ポリシーを適用できます。ルーテッド セキュリティ ゾーンを作成し、そこに VTI インターフェイスを追加し、VTI トンネル上の復号されたトラフィックに対するアクセス制御ルールを定義できます。Threat Defense デバイスは、トンネルインターフェイスとの間のトラフィックを暗号化または復号し、ルーティングポリシーに従って転送します。サイト間 VPN ウィザードを使用して、静的 VTI(SVTI)またはダイナミック VTI(DVTI)でルートベース VPN を構成できます。

ルートベース VPN の利点

ハブアンドスポークトポロジでルートベースの VPN を使用する利点は次のとおりです。

-

セットアップの合理化:VTI は、従来のクリプトマップとアクセスリストの複雑さを排除して、VPN 設定へのシンプルなアプローチを実現します。

-

管理の簡素化:VTI を使用することで、大企業のハブとスポーク展開のピア設定の管理を簡素化できます。ハブ上で単一のダイナミック VTI を設定することで、静的 VTI を使用して複数のスポークをサポートできます。

-

適応型ルーティング:VTI は、BGP、EIGRP、OSPF などのダイナミック ルーティング プロトコルに対応し、ネットワークの状態の変化に応じた VPN エンドポイント間のルートの自動更新を容易にします。

-

デュアル ISP の冗長性:VTI はセカンダリ バックアップ トンネルの作成を可能にし、接続の信頼性を高めます。

-

ロードバランシング:VTI により、ECMP ルーティングを介して VPN トラフィックを均等に配分できます。

ポリシーベース VPN からルートベース VPN への移行に関する推奨事項

Management Center を使用してポリシーベース VPN からルートベース VPN への移行を開始する前に、以下の手順を実行する必要があります。

-

ネットワーク要件に応じて、ルートベース VPN のルーティングプロトコルを選択します。

-

スポークの静的 VTI インターフェイスの IP アドレスを選択します。

複数のスポークがある場合は、VTI インターフェイスにサブネットを割り当てることを推奨します。

スポークの静的 VTI IP アドレスを設定する場合は、以下の推奨事項に注意してください。

-

169.254.xx/16 の範囲の IP アドレスを使用します。

-

Threat Defense デバイス用に予約されている IP アドレスの範囲(169.254.1.x/24)は使用しないでください。

-

静的 VTI を使用するポイントツーポイント トンネルには、ネットマスクを /30 にした IP アドレス(169.254.2.1/30 など)を使用します。

-

ユースケース 1:ピアツーピアのポリシーベース VPN をピアツーピアのルートベース VPN に移行する

シナリオ

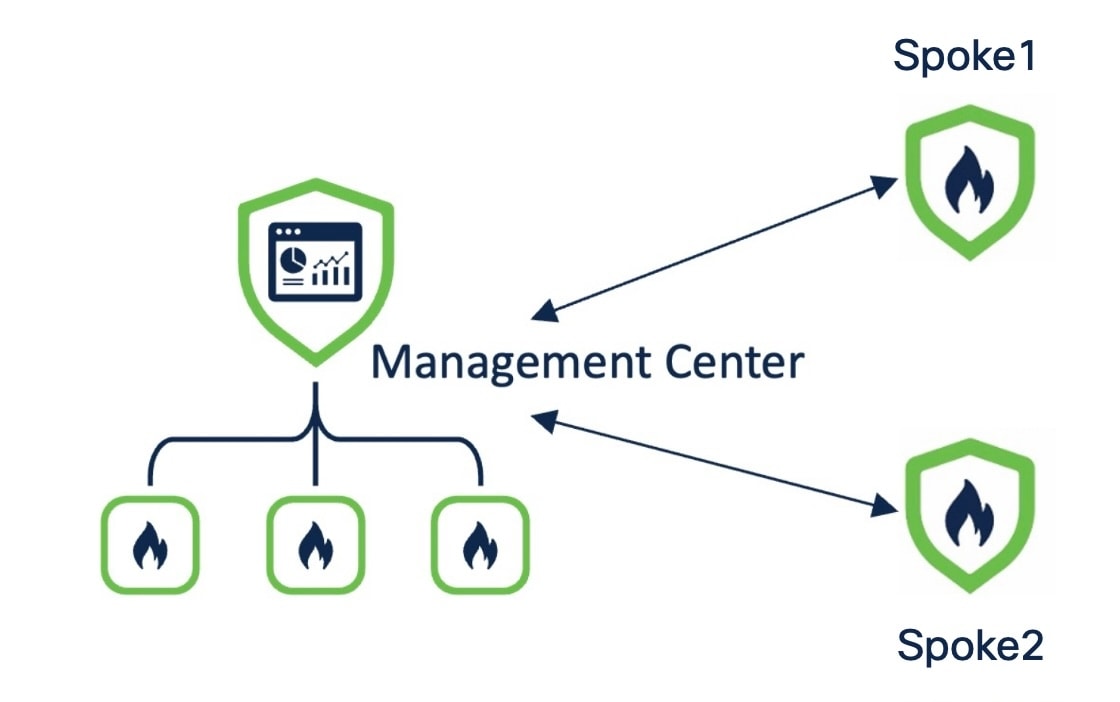

ある中規模企業が、現在、ポリシーベース VPN を使用して 2 台の Threat Defense デバイスでネットワークを運用しているとする。これらのデバイスは、Management Center バージョン 7.4.1 によって管理されています。拡張性の向上やネットワーク管理の簡素化など、ルートベース VPN の利点を認識したネットワーク管理者は、ルートベース VPN への移行を計画しています。この移行を促進するために、管理者は Management Center の VPN ウィザードを使用します。このウィザードは、設定プロセスを合理化し、シームレスな移行を可能にするように設計されています。この移行の目的は、ネットワークの堅牢性と柔軟性を強化し、組織の成長と増大する接続のニーズをサポートすることです。

ポリシーベース VPN トポロジには、以下のパラメータがあります。

|

Threat Defense デバイス |

保護されたネットワーク(Protected Network) |

VPN Interface |

|---|---|---|

|

Spoke1 |

198.51.100.16/28 |

209.165.201.1 |

|

スポーク 2 |

198.51.100.32/28 |

209.165.201.2 |

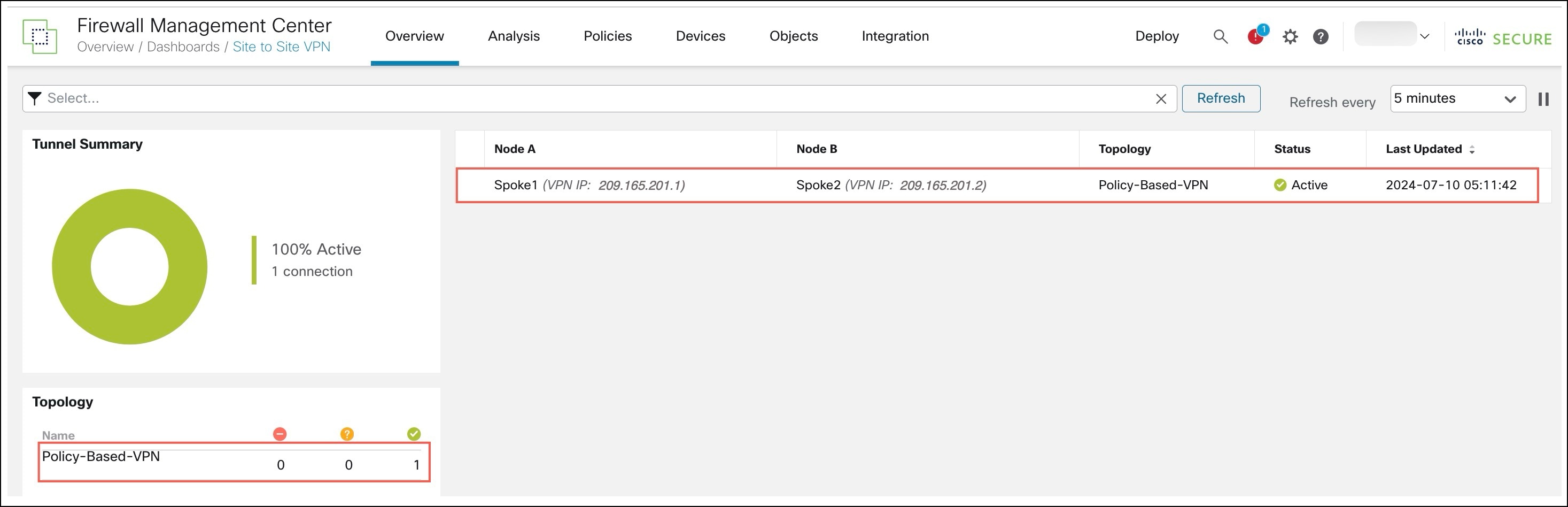

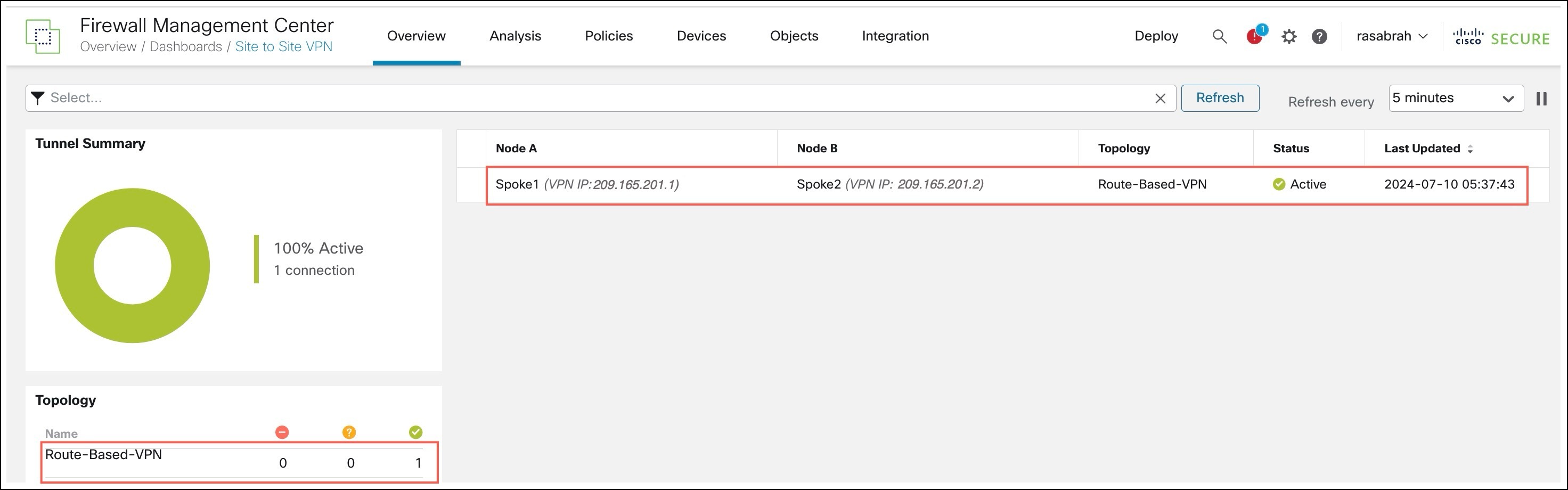

VPN トンネルの詳細を表示するには、[概要(Overview)] > [ダッシュボード(Dashboards)] > [サイト間VPN(Site-to-site VPN)] の順に選択します。

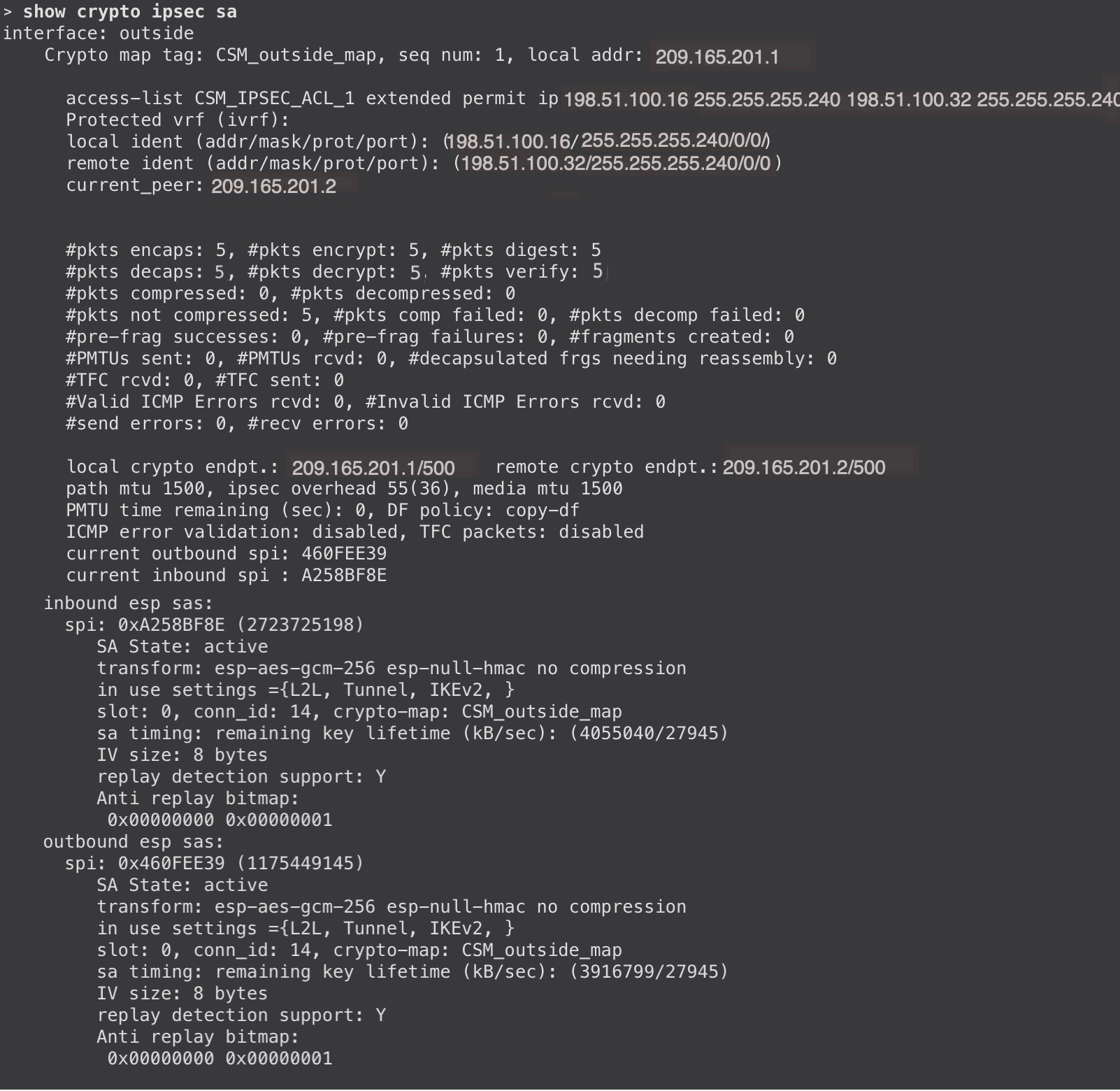

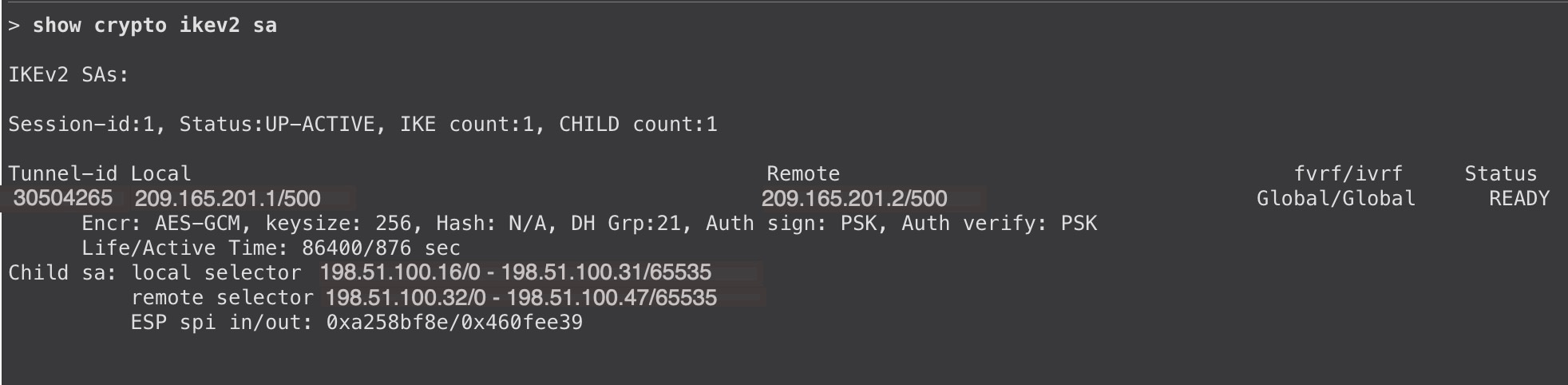

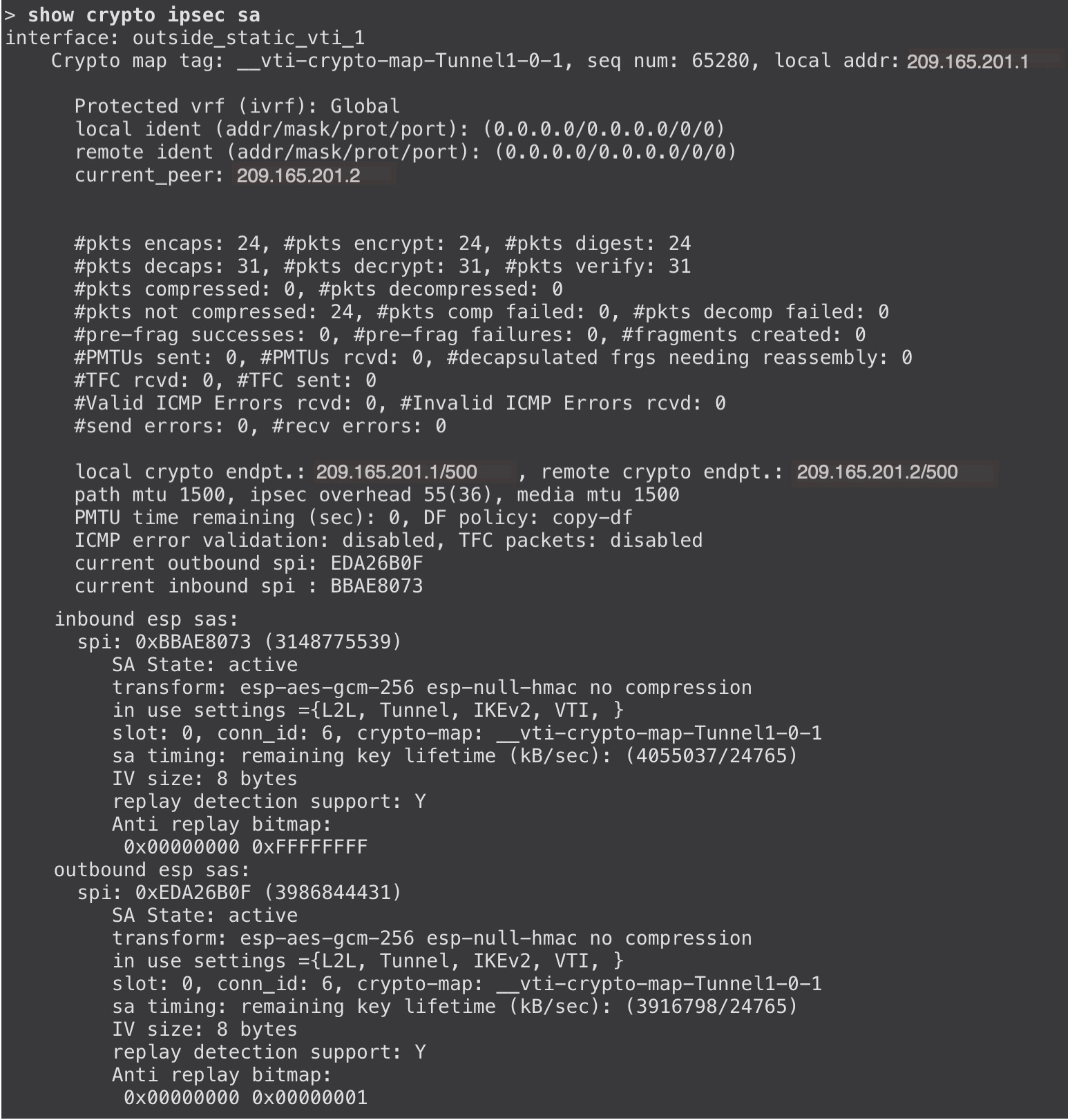

トンネルの詳細を表示するには、Threat Defense デバイスで show crypto ikev2 sa と show crypto ipsec sa コマンドを使用します。

ピアツーピアのポリシーベース VPN のルートベース VPN への移行

ピアツーピアのポリシーベース VPN からルートベース VPN に移行するには以下の手順を実行します。

|

ステップ |

タスク |

詳細情報 |

|---|---|---|

|

1 |

VPN ウィザードを使用して、ピアツーピアのルートベース VPN を設定します。 |

|

|

2 |

ルーティングプロトコルを設定します。 |

|

|

3 |

ポリシーベース VPN を削除します。 |

- |

|

4 |

デバイスに設定を展開します。 |

- |

|

5 |

VPN トンネルのステータスと設定を確認します。 |

ピアツーピアのルートベース VPN の設定

手順

|

ステップ 1 |

[デバイス(Devices)] > [サイト間(Site To Site)] を選択します。 |

|

ステップ 2 |

[+サイト間VPN(+ Site To Site VPN)] をクリックします。 |

|

ステップ 3 |

[トポロジ名(Topology Name)] フィールドに、VPN トポロジの名前を入力します。 |

|

ステップ 4 |

[ルートベース(VTI)(Route Based (VTI))] オプションボタンをクリックします。 |

|

ステップ 5 |

ネットワークトポロジとして [ポイントツーポイント(Point to Point)] を選択します。 |

|

ステップ 6 |

[IKEv1] または [IKEv2] チェックボックスをオンにして、IKE ネゴシエーション中に使用する IKE バージョンを選択します。 |

|

ステップ 7 |

[エンドポイント(Endpoints)] タブをクリックします。 |

|

ステップ 8 |

[ノードA(Node A)] について、次のパラメータを設定します。 |

|

ステップ 9 |

[ノードB(Node B)] について、次のパラメータを設定します。 |

|

ステップ 10 |

[保存(Save)] をクリックします。 |

ルーティングプロトコルの設定

ルートベース VPN の場合は、BGP、OSPF、 EIGRP などのルーティングプロトコルを設定する必要があります。ダイナミック VTI はスタティックルートをサポートしていません。この例では、ルーティングプロトコルとして BGP を使用します。

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。 |

|

ステップ 2 |

Spoke1 の横にある編集アイコンをクリックします。 |

|

ステップ 3 |

[ルーティング(Routing)] タブをクリックします。 |

|

ステップ 4 |

左側のペインで、[一般設定(General Settings)] > [BGP] を選択します。 |

|

ステップ 5 |

[BGPの有効化(Enable BGP)] チェックボックスをオンにします。 |

|

ステップ 6 |

[AS番号(AS Number)] フィールドにデバイスの AS 番号を入力します。 |

|

ステップ 7 |

他のフィールドは任意です。要件に応じて設定してください。 |

|

ステップ 8 |

[保存(Save)] をクリックします。 |

|

ステップ 9 |

左側のペインで、[BGP] > [IPv4] を選択します。 |

|

ステップ 10 |

[IPv4の有効化(Enable IPv4)] チェックボックスをオンにします。 |

|

ステップ 11 |

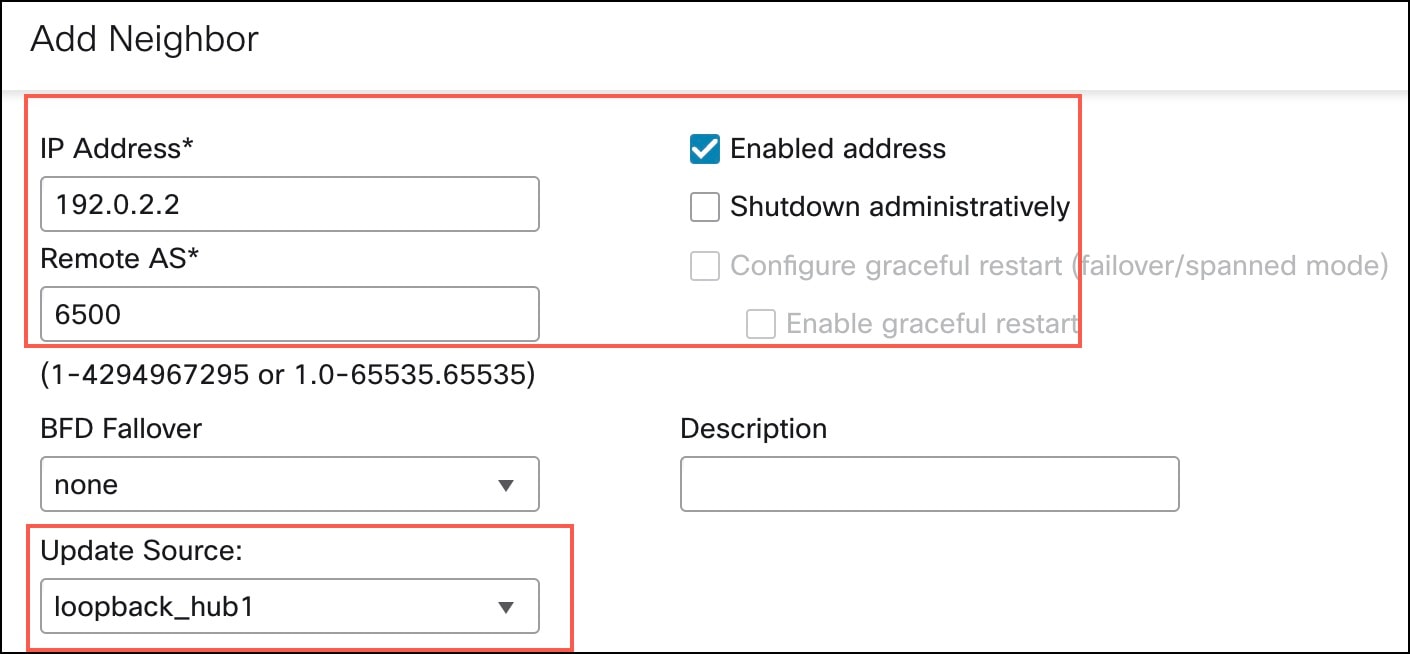

[ネイバー(Neighbor)] ダイアログボックスで、[+追加(+Add)] をクリックします。 [ネイバーの追加(Add Neighbor)] ダイアログボックスで、以下のパラメータを設定します。 ![BGP 設定の [ネイバーの追加(Add Neighbor)] ダイアログボックス](/c/dam/en/us/td/i/400001-500000/480001-490000/484001-485000/484565.jpg)

|

|

ステップ 12 |

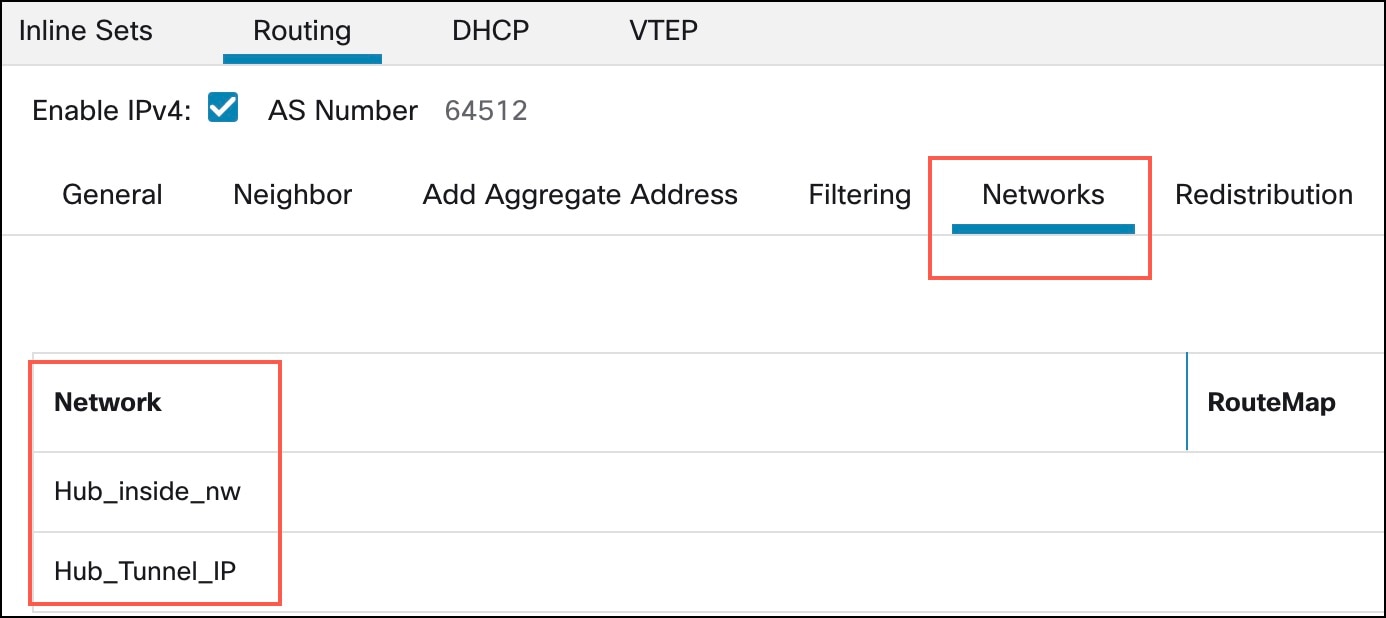

[ネットワーク(Networks)] タブをクリックし、[追加(Add)] をクリックして、ネットワークをピアにアドバタイズします。 [ネットワークの追加(Add Networks)] ダイアログボックスで、以下のパラメータを設定します。 |

|

ステップ 13 |

[保存(Save)] をクリックします。 |

|

ステップ 14 |

ピア(Spoke2)で BGP を設定するには、ステップ 1 ~ 13 を繰り返します。 |

|

ステップ 15 |

両方のデバイスに設定を展開します。 |

VPN トンネルのステータスと設定を確認します。

VPN トンネルの詳細を表示するには、[概要(Overview)] > [ダッシュボード(Dashboards)] > [サイト間VPN(Site-to-site VPN)] の順に選択します。

トンネルの詳細を表示するには、デバイスで show crypto ipsec sa と show crypto ikev2 sa コマンドを使用します。

Threat Defense デバイスでのルーティング設定の確認

ハブとスポークの BGP、OSPF、または EIGRP ルートを確認するには、デバイスで show routeコマンドを使用します。show bgp、show eigrp、または show ospf コマンドを使用することもできます。

ユースケース 2:ハブとスポークのポリシーベース VPN をルートベース VPN に移行する

シナリオ

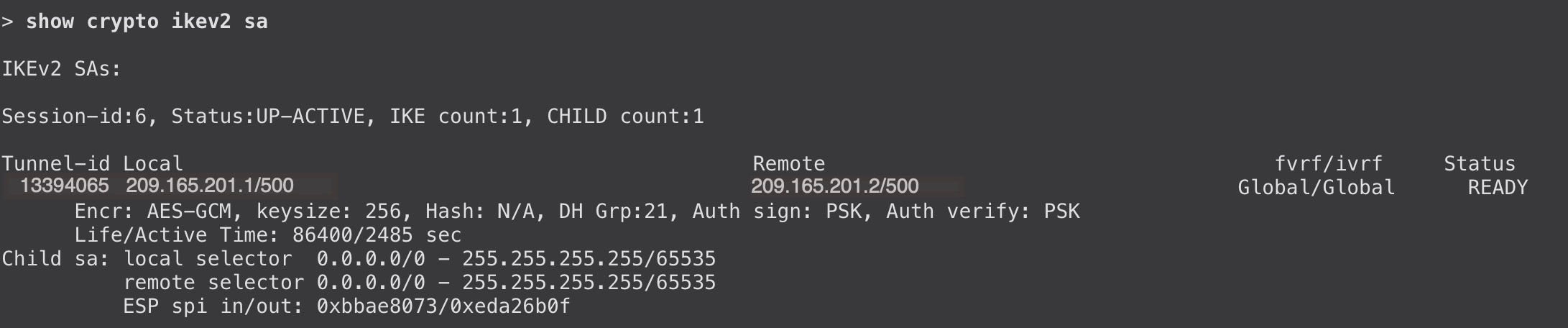

現在、ある中規模企業には、3 つの Threat Defense デバイス(1 つのハブと 2 つのスポーク)と 1 つのエクストラネットデバイスで構成されるハブ アンド スポークネットワークがあります。これらのデバイスは、Management Center バージョン 7.4.1 によって管理されるポリシーベース VPN を使用して接続されています。ルートベース VPN の利点と、ネットワークを簡単に拡張できる特徴を考慮して、ネットワーク管理者は、Management Center の VPN ウィザードを使用してこのネットワークをルートベース VPN に移行することを計画しています。

ポリシーベース VPN には以下のパラメータがあります。

| デバイス | 保護されたネットワーク(Protected Network) | VPN Interface |

|---|---|---|

| ハブ | 198.51.100.16/28 | 209.165.201.1 |

| Spoke1 | 198.51.100.32/28 | 209.165.201.2 |

| Spoke2 |

198.51.100.64/28 |

209.165.201.3 |

| エクストラネットスポーク | 209.165.200.225/27 | 209.165.201.4 |

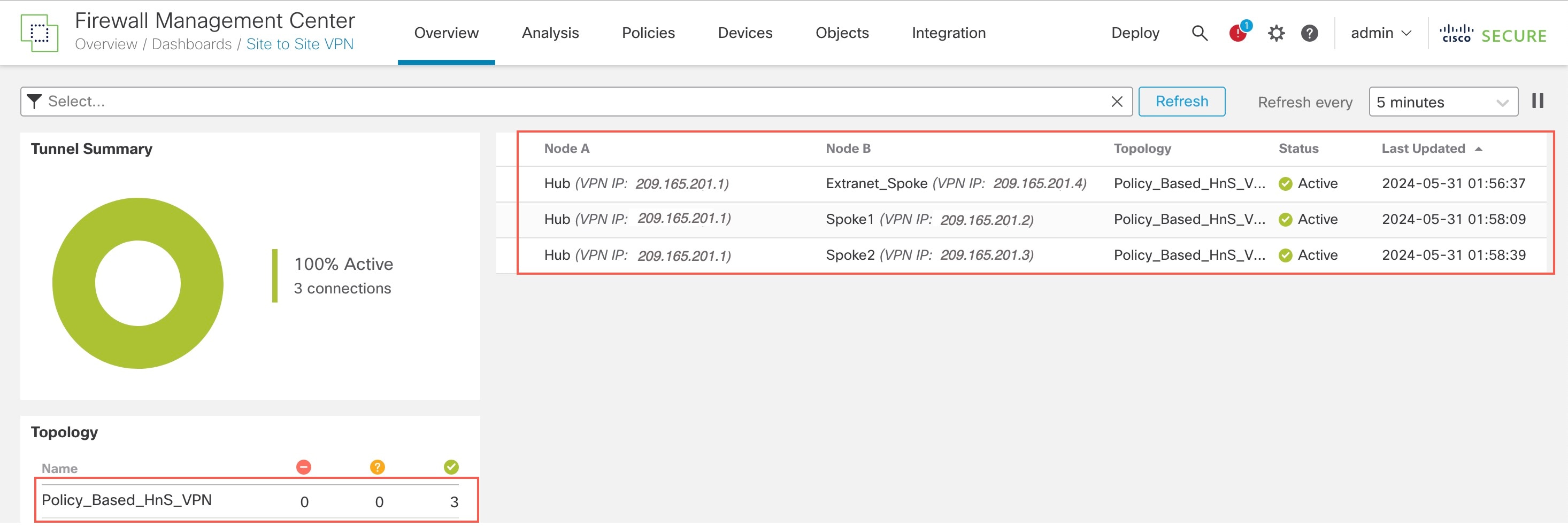

ポリシーベース VPN は、[サイト間VPNの概要(Site-to-Site VPN Summary)] ページで確認できます。

ポリシーベース VPN の詳細は、[サイト間VPNダッシュボード(Site-to-Site VPN Dashboard)] で確認できます。

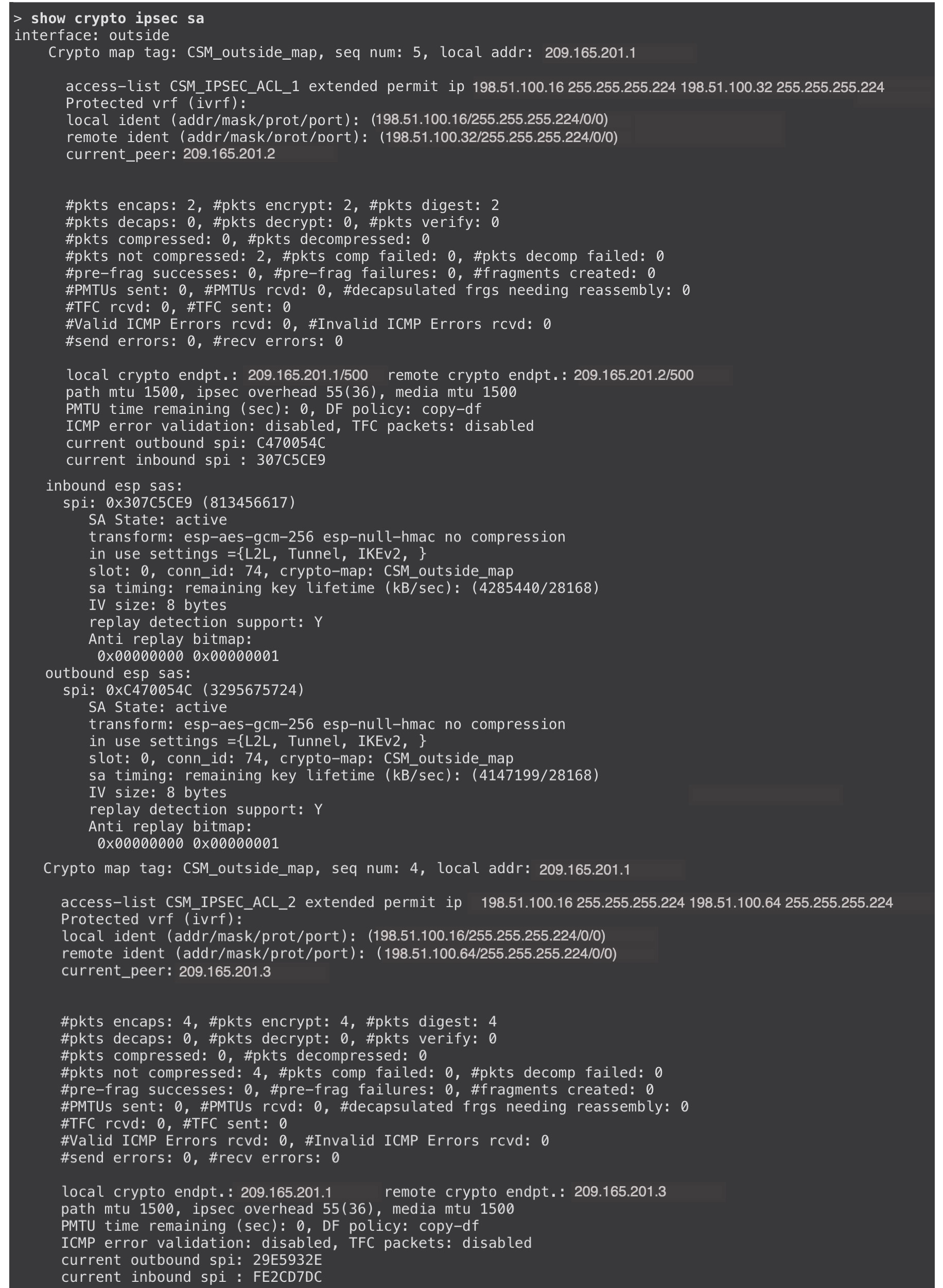

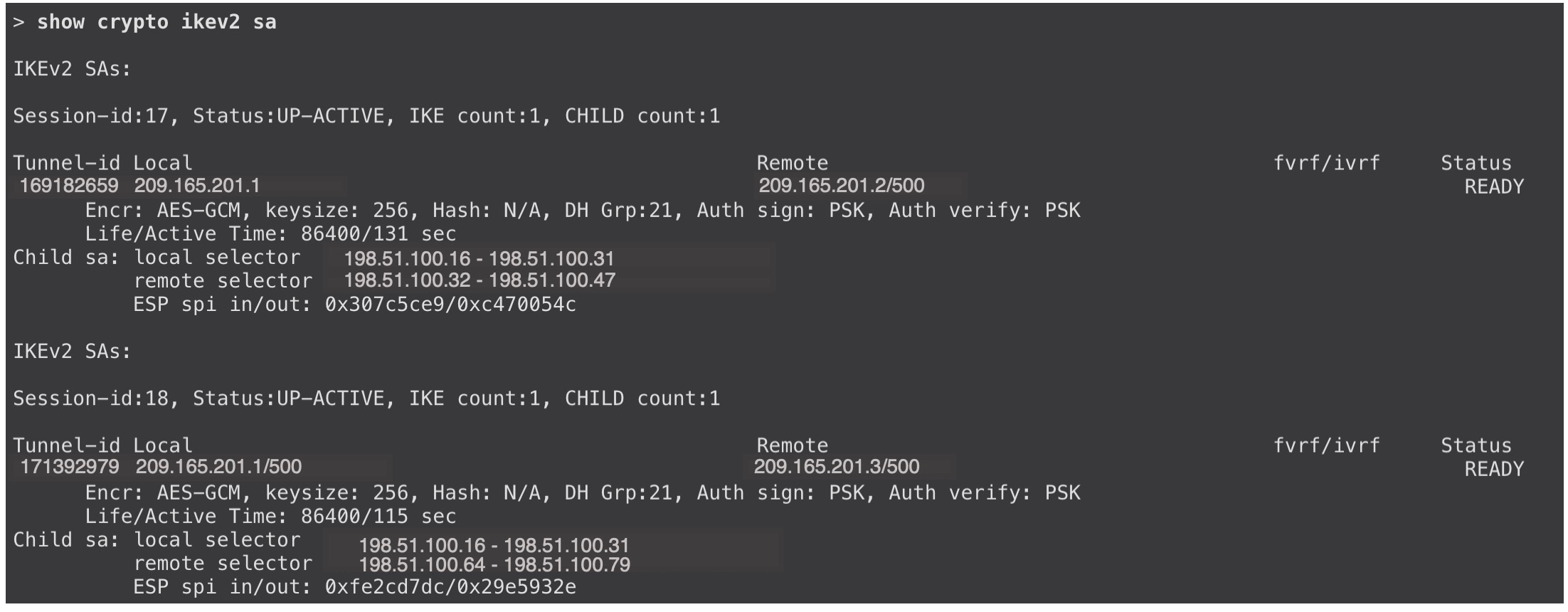

VPN トンネルの詳細を表示するには、デバイスで show crypto ikev2 sa と show crypto ipsec sa コマンドを使用します。

ハブとスポークのポリシーベース VPN のルートベース VPN への移行

前提条件

エクストラネットデバイスの場合:

-

サードパーティの展開で、エクストラネットデバイスに必要な設定を行う必要があります。

-

エクストラネットでルートベースの VPN を使用する場合は、エクストラネットデバイスが以下をサポートしている必要があります。

-

スタティック VTI

-

BGP、OSPF、または EIGRP(ルーティングプロトコルとして )。ダイナミック VTI はスタティックルートをサポートしていません。

-

-

エクストラネットでポリシーベースの VPN を使用する場合、ダイナミック VTI ハブはポリシーベースの VPN をサポートし、エクストラネットとのトンネルを形成できます。

手順

ハブとスポークのポリシーベース VPN をルートベース VPN に移行するには、以下の手順を実行します。

|

ステップ |

タスク |

詳細情報 |

|---|---|---|

|

1 |

ハブとスポークでループバック インターフェイスを設定します。 このループバック インターフェイスは、両方のデバイスで VPN トンネルネットワークをエミュレートします。 |

|

|

2 |

VPN ウィザードを使用して、ハブとスポークのルートベース VPN を設定します。 |

|

|

3 |

ルーティングプロトコルを設定します。ルーティングプロトコルとして BGP、EIGRP、または OSPF を使用できます。 |

|

|

3 |

ポリシーベース VPN を削除します。 |

- |

|

4 |

デバイスに設定を展開します。 |

- |

|

5 |

VPN トンネルのステータスと設定を確認します。 |

ハブとスポークでのループバック インターフェイスの設定

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。 |

||||||||||||||||||||

|

ステップ 2 |

デバイスの横にある編集アイコンをクリックします。 |

||||||||||||||||||||

|

ステップ 3 |

[インターフェイス(Interfaces)] タブをクリックします。 |

||||||||||||||||||||

|

ステップ 4 |

[インターフェイスの追加(Add Interfaces)] ドロップダウンリストから、[ループバック インターフェイス(Loopback Interface)] を選択します。 [ループバック インターフェイスの追加(Add Loopback Interface)] ダイアログボックスで、次のパラメータを設定します。

|

||||||||||||||||||||

|

ステップ 5 |

他の 2 台の Threat Defense デバイスでループバック インターフェイスを設定するには、ステップ 1 ~ 4 を繰り返します。 この例では、デバイスの VPN トンネルネットワークをエミュレートするループバック インターフェイスは Tunnel_Loopback と呼ばれます。 以下の表に、この例で使用するデバイスのループバック インターフェイスを示します。

ループバック インターフェイスについては、以下の点に注意してください。

|

ハブとスポークのルートベース VPN の設定

手順

|

ステップ 1 |

[デバイス(Devices)] > [サイト間(Site To Site)] を選択します。 |

|

ステップ 2 |

[+サイト間VPN(+ Site To Site VPN)] をクリックします。 |

|

ステップ 3 |

[トポロジ名(Topology Name)] フィールドに、VPN トポロジの名前を入力します。 |

|

ステップ 4 |

[ルートベース(VTI)(Route Based (VTI))] オプションボタンをクリックします。 |

|

ステップ 5 |

ネットワークトポロジとして [ハブアンドスポーク(Hub and Spoke)] を選択します。 |

|

ステップ 6 |

[IKEv1] または [IKEv2] チェックボックスをオンにして、IKE ネゴシエーション中に使用する IKE バージョンを選択します。 |

|

ステップ 7 |

[エンドポイント(Endpoints)] タブをクリックします。 |

|

ステップ 8 |

[ハブノード(Hub Node)] について、次のパラメータを設定します。 [エンドポイントの追加(Add Endpoint)] ダイアログボックスで、次のパラメータを設定します。 |

|

ステップ 9 |

[スポークノード(Spoke Notdes)] の場合は、[+] をクリックしてスポークを設定します。 [エンドポイントの追加(Add Endpoint)] ダイアログボックスで、次のパラメータを設定します。 |

|

ステップ 10 |

手順 9 を繰り返して、Spoke2 を設定します。 |

|

ステップ 11 |

エクストラネットデバイスを設定するには、[スポークノード(Spoke Nodes)] の横にある [+] をクリックします。 [エンドポイントの追加(Add Endpoint)] ダイアログボックスで、次のパラメータを設定します。

|

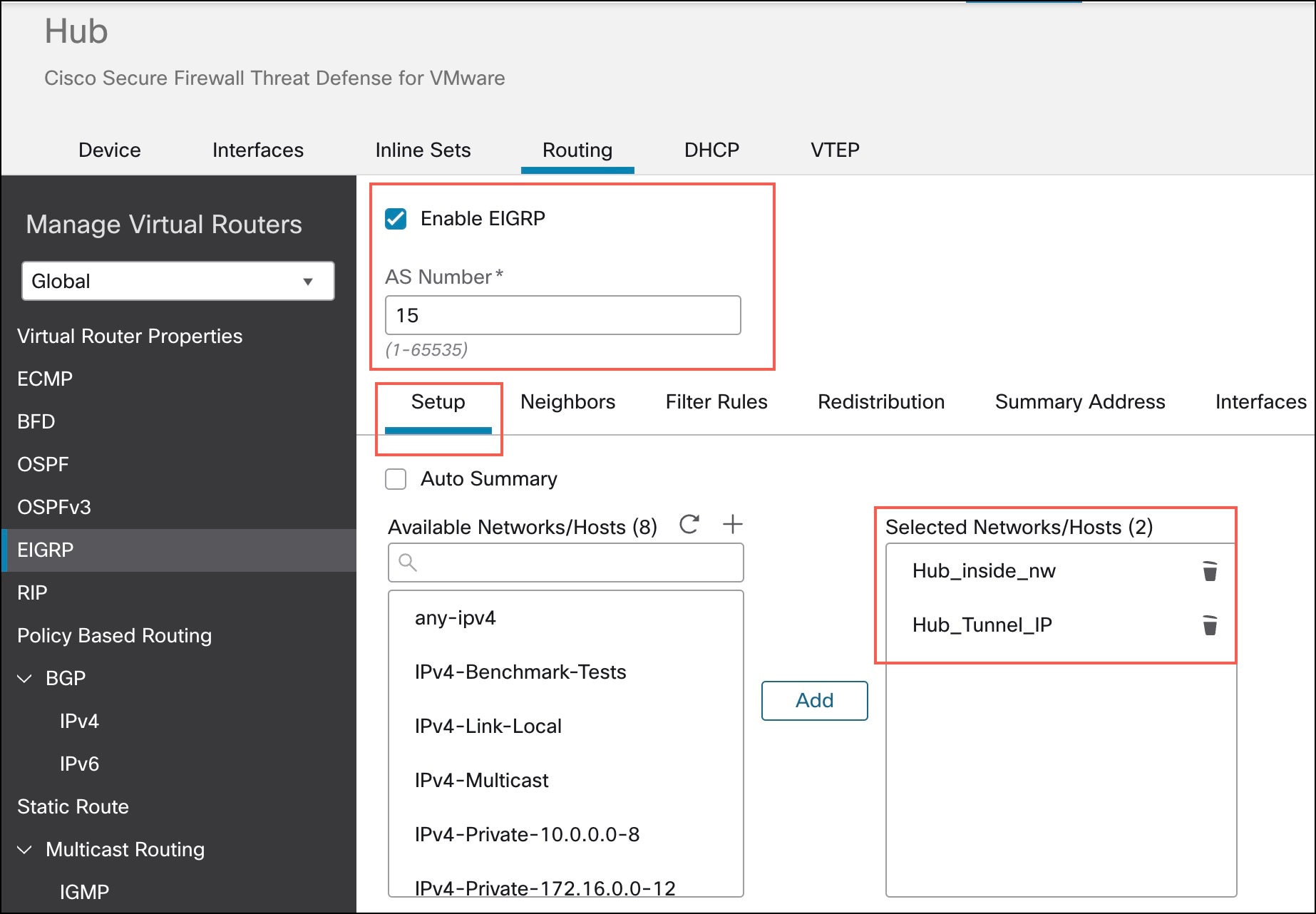

ハブとスポークでの EIGRP の設定

ルーティングプロトコルとして EIGRP を選択した場合は、以下の手順を実行します。

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。 |

|

ステップ 2 |

ハブの横にある編集アイコンをクリックします。 |

|

ステップ 3 |

[ルーティング(Routing)] タブをクリックします。 |

|

ステップ 4 |

左側のペインで、[EIGRP] を選択します。 |

|

ステップ 5 |

[EIGRPルーティングの有効化(Enable EIGRP routing)] チェックボックスをオンにします。 |

|

ステップ 6 |

[AS番号(AS Number)] フィールドにデバイスの AS 番号を入力します。 |

|

ステップ 7 |

[設定(Setup)] タブをクリックします。 |

|

ステップ 8 |

[使用可能なネットワーク/ホスト(Available Networks/Hosts)] リストから、デバイスの保護されたネットワークと VPN トンネルネットワークを選択します。これらのネットワークのネットワークオブジェクトがない場合は、[+追加(+ Add)] をクリックして作成します。

|

|

ステップ 9 |

他のフィールドは任意です。要件に応じて設定してください。 |

|

ステップ 10 |

[保存(Save)] をクリックします。 |

|

ステップ 11 |

Spoke1 および Spoke2 で EIGRP を設定するには、ステップ 1 ~ 10 を繰り返します。 |

|

ステップ 12 |

すべてのデバイスに設定を展開します。 |

ハブとスポークでの BGP の設定

ルーティングプロトコルとして BGP を選択した場合は、以下の手順を使用します。

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。 |

|

ステップ 2 |

ハブの横にある編集アイコンをクリックします。 |

|

ステップ 3 |

[ルーティング(Routing)] タブをクリックします。 |

|

ステップ 4 |

左側のペインで、[一般設定(General Settings)] > [BGP] を選択します。 |

|

ステップ 5 |

[BGPの有効化(Enable BGP)] チェックボックスをオンにします。 |

|

ステップ 6 |

[AS番号(AS Number)] フィールドにデバイスの AS 番号を入力します。 |

|

ステップ 7 |

他のフィールドは任意です。要件に応じて設定してください。 |

|

ステップ 8 |

[保存(Save)] をクリックします。 |

|

ステップ 9 |

左側のペインで、[BGP] > [IPv4] を選択します。 |

|

ステップ 10 |

[IPv4の有効化(Enable IPv4)] チェックボックスをオンにします。 |

|

ステップ 11 |

[ネイバー(Neighbor)] タブをクリックし、[+追加(+Add)] をクリックします。 [ネイバーの追加(Add Neighbor)] ダイアログボックスで、以下のパラメータを設定します。

|

|

ステップ 12 |

Spoke2 をネイバーとして追加には、ステップ 11 を繰り返します。 |

|

ステップ 13 |

[Networks] タブをクリックします。 |

|

ステップ 14 |

[+追加(+ Add)] をクリックして、ネットワークをピアにアドバタイズします。 [ネットワークの追加(Add Networks)] ダイアログボックスで、以下のパラメータを設定します。 |

|

ステップ 15 |

トンネルを介してアドバタイズされる VPN トンネルネットワークを追加には、ステップ 14 を繰り返します。

|

|

ステップ 16 |

[保存(Save)] をクリックします。 |

|

ステップ 17 |

ピア(Spoke1 および Spoke2)で BGP を設定するには、ステップ 1 ~ 16 を繰り返します。 |

|

ステップ 18 |

両方のデバイスに設定を展開します。 |

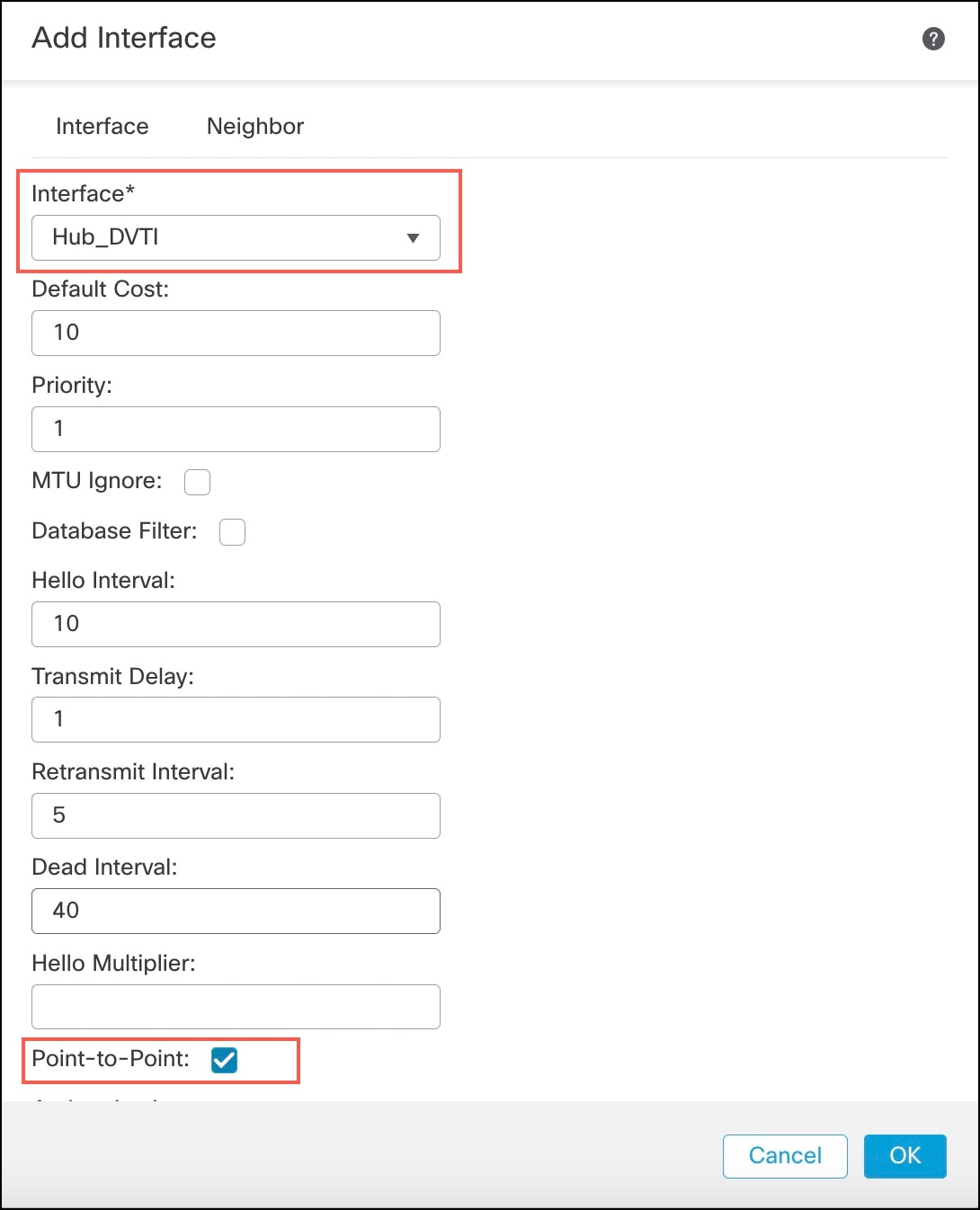

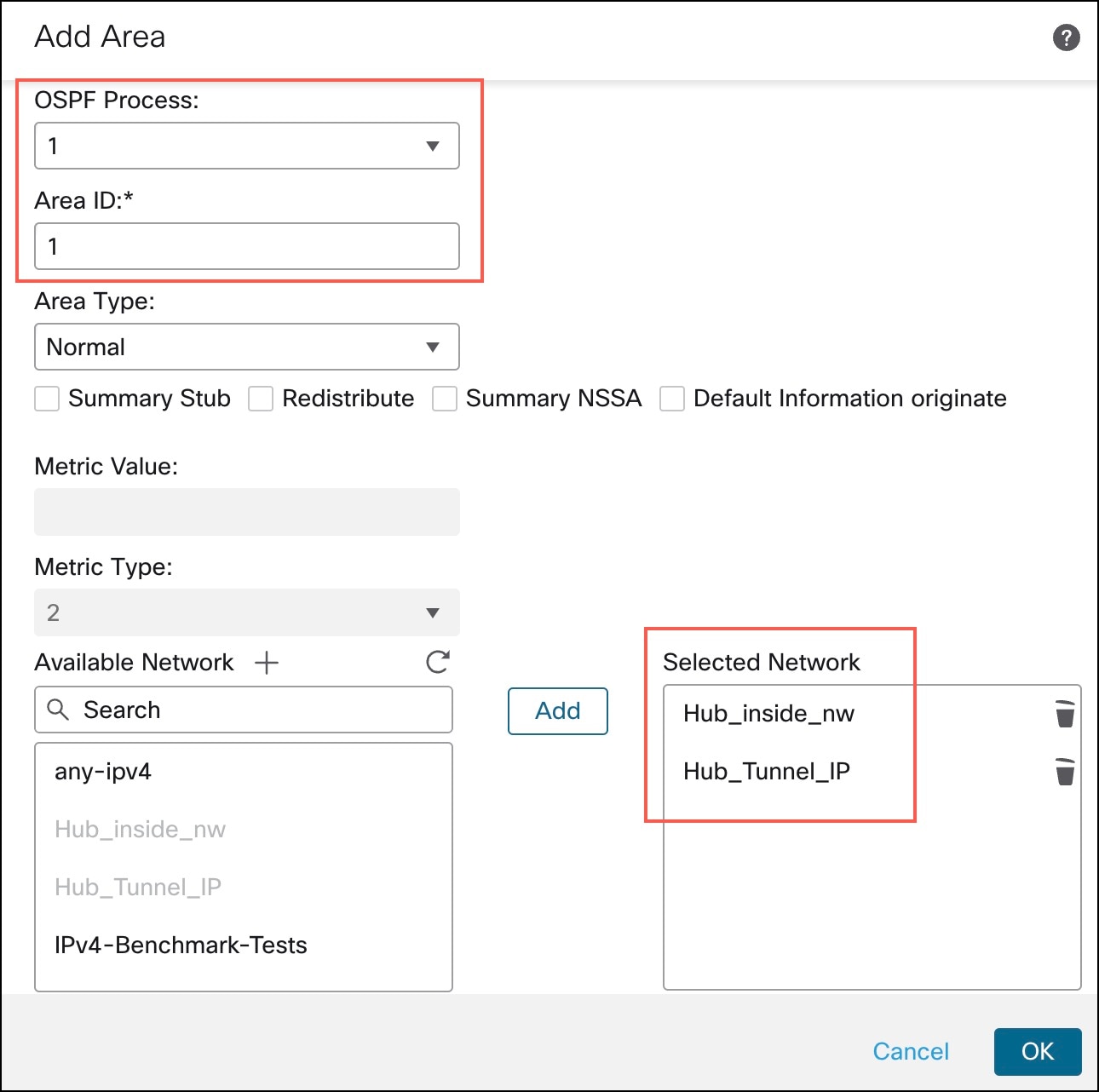

ハブとスポークでの OSPF の設定

ルーティングプロトコルとして OSPF を選択した場合は、以下の手順を使用します。

手順

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。 |

|

ステップ 2 |

ハブの横にある編集アイコンをクリックします。 |

|

ステップ 3 |

[ルーティング(Routing)] タブをクリックします。 |

|

ステップ 4 |

左側のペインで、[OSPF] を選択します。 |

|

ステップ 5 |

[プロセス1(Process 1)] チェックボックスをオンにして、OSPF インスタンスを有効にします。 |

|

ステップ 6 |

[インターフェイス(Interface)] タブをクリックします。 |

|

ステップ 7 |

[追加(Add)] をクリックします。 [インターフェイスの追加(Add Interface)] ダイアログボックスで、次のパラメータを設定します。 |

|

ステップ 8 |

[エリア(Area)] タブをクリックします。 |

|

ステップ 9 |

[追加(Add)] をクリックします。 [エリアの追加(Add Area)] ダイアログボックスで、以下のパラメータを設定します。 |

|

ステップ 10 |

[保存(Save)] をクリックします。 |

|

ステップ 11 |

Spoke1 および Spoke2 で OSPF を設定するには、手順 1 ~ 10 を繰り返します。 |

|

ステップ 12 |

すべてのデバイスに設定を展開します。 |

ルートベース VPN のトンネルのステータスと設定の確認

[サイト間VPN概要(Site-to-Site VPN Summary)] ページでのトンネルステータスの確認

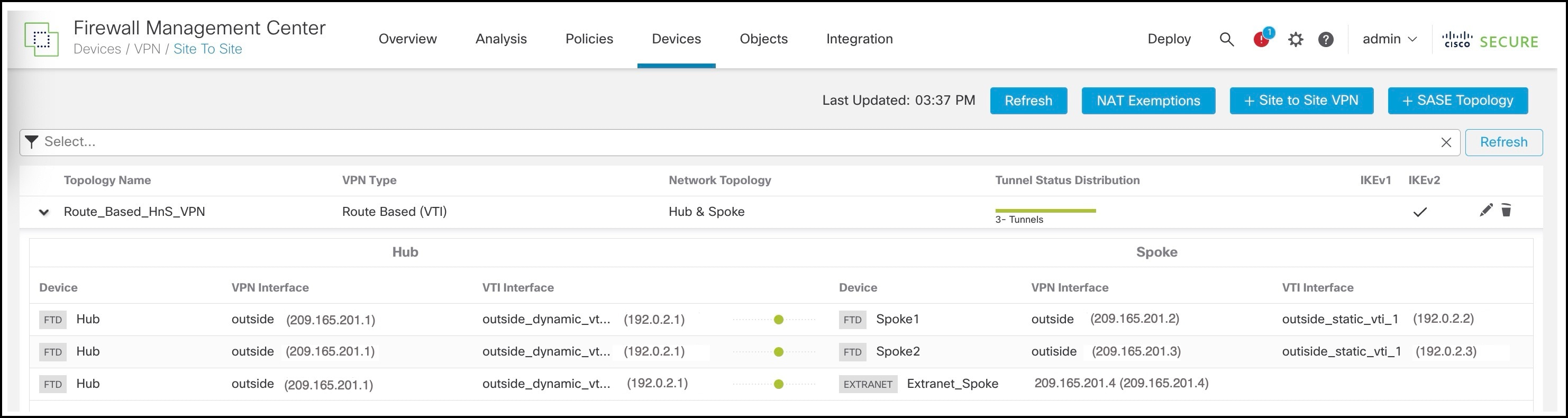

VPN トンネルのステータスを確認するには、[デバイス(Device)] > [VPN] > [サイト間(Site To Site)] の順に選択します。

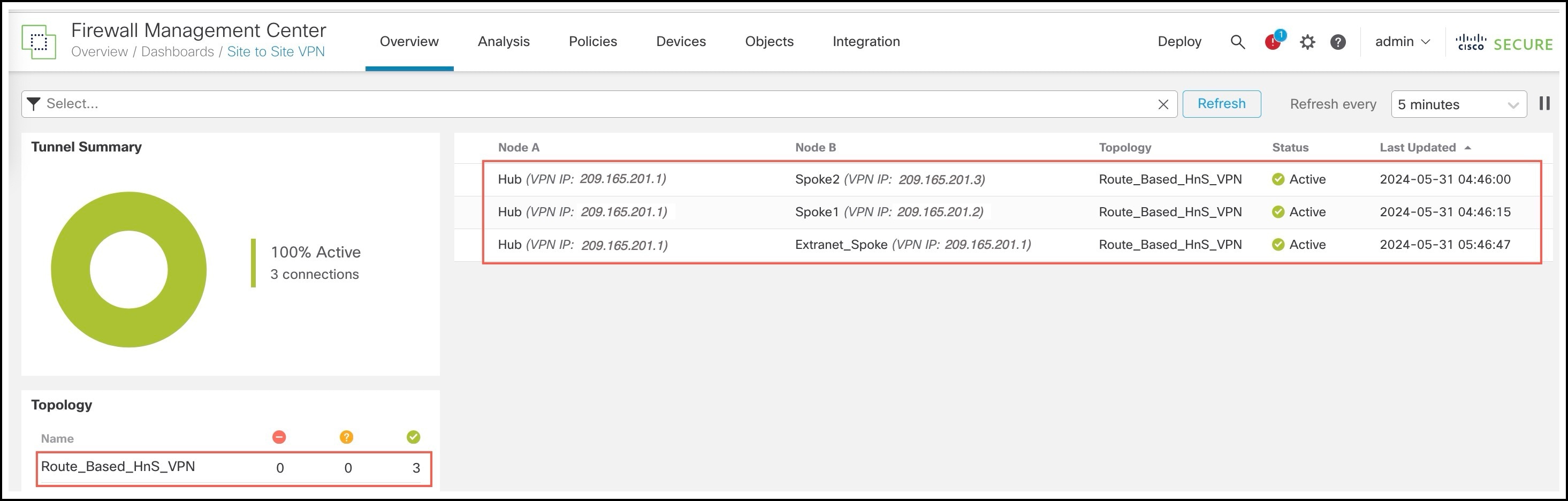

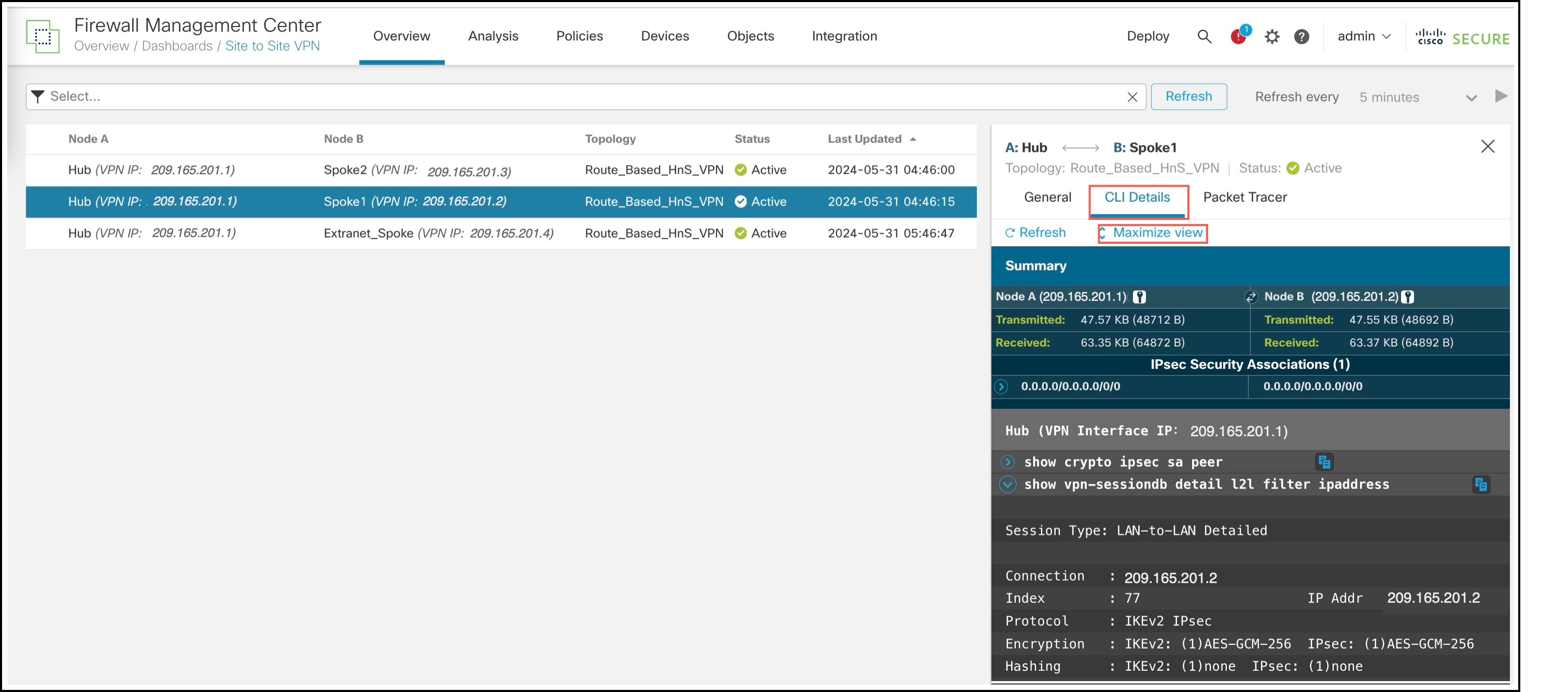

[サイト間VPN(Site-to-site VPN)] ダッシュボードでのトンネルステータスの確認

-

VPN トンネルの詳細を表示するには、[概要(Overview)] > [ダッシュボード(Dashboards)] > [サイト間VPN(Site-to-site VPN)] の順に選択します。

-

各トンネルで、トポロジの上にカーソルを置き、[表示(View) ] アイコン

をクリックしてトンネルに関する詳細情報を表示します。

をクリックしてトンネルに関する詳細情報を表示します。

-

[CLIの詳細(CLI Details)] タブをクリックします。

-

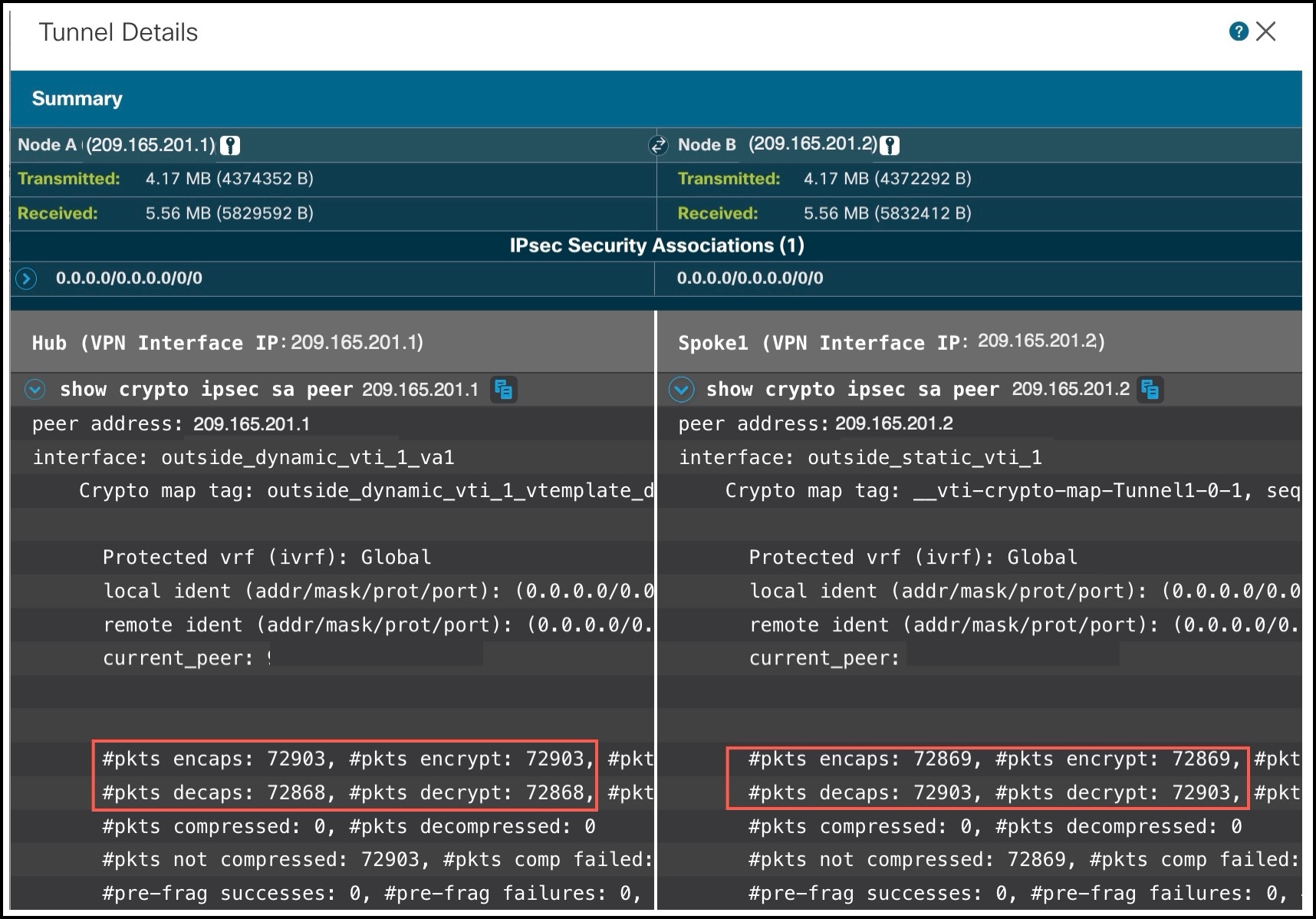

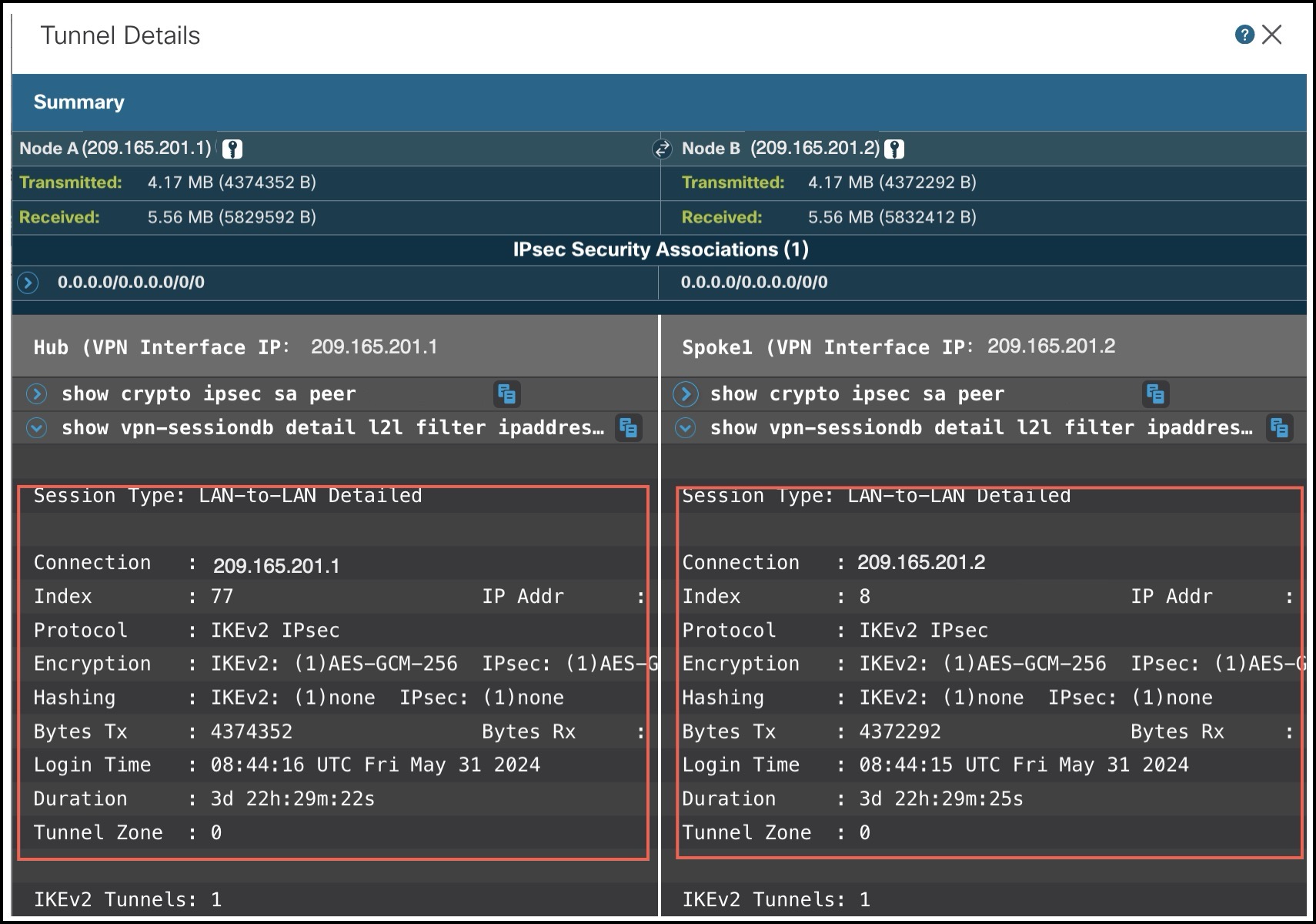

[ビューの最大化(Maximize View)] をクリックします。以下のコマンドの出力を表示できます。

-

show crypto sa peer:トンネルを介して送信されたパケットの数を表示します。

-

show vpn-sessiondb detail l2lfilter ipaddress:VPN 接続のより詳細なデータを表示します。

-

Threat Defense デバイスでのルーティング設定の確認

ハブとスポークの BGP、OSPF、または EIGRP ルートを確認するには、Management Center または デバイスの CLI を使用して、デバイスで show route コマンドを使用します。show bgp、show ospf、または show eigrp コマンドを使用することもできます。

-

Management Center で、[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。

-

デバイスの横にある編集アイコンをクリックします。

-

[デバイス(Device)] タブをクリックします。

-

[全般(General)] カードの [CLI] をクリックします。

[CLIトラブルシュート(CLI Troubleshoot)] ウィンドウで、[コマンド(Command)] フィールドに show route と入力し、[実行(Execute)] をクリックします。

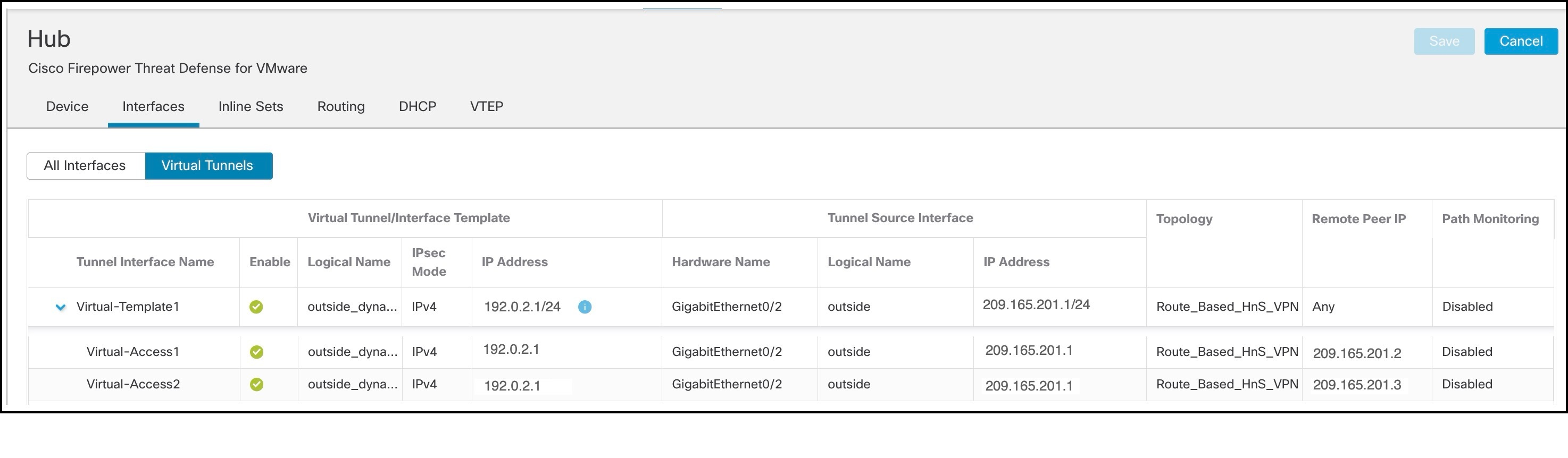

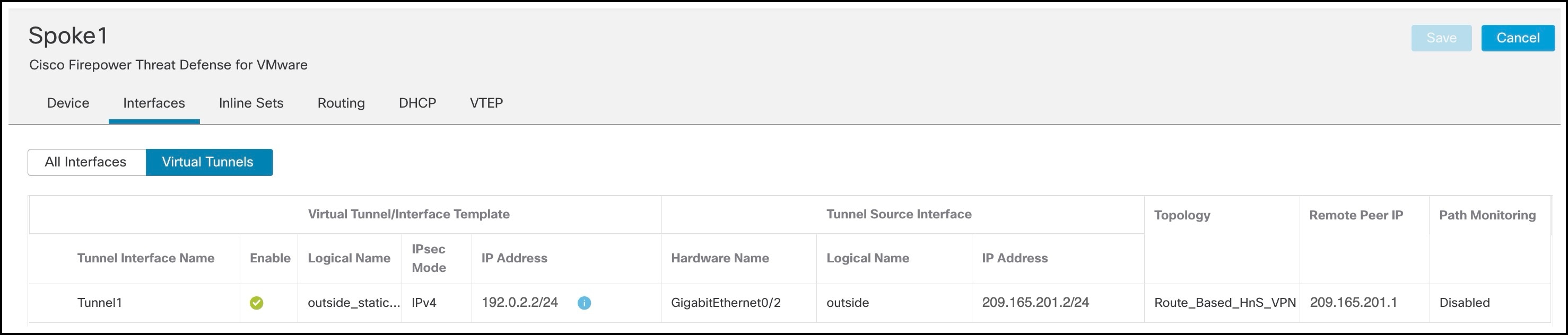

Threat Defense デバイスの仮装トンネルインターフェイスの表示

ハブのダイナミック VTI とスポークの静的 VTI を表示するには、以下の手順を実行します。

-

[デバイス(Devices)] > [デバイス管理(Device Management)] を選択します。

-

デバイスの横にある編集アイコンをクリックします。

-

[インターフェイス(Interfaces)] タブをクリックします。

-

[仮想トンネル(Virtual Tunnels)] タブをクリックします。

VTI ごとに、名前、IP アドレス、IPsec モード、トンネル送信元インターフェイスの詳細、トポロジ、リモート ピア IP などの詳細を表示できます。

ハブのダイナミック VTI と、動的に作成されたリモート対応アクセスインターフェイスを次の図に示します。

Spoke1 で作成された静的 VTI を次の図に示します。

ルートベースの VPN トンネルのトラブルシューティング

展開後に、次の CLI コマンドとツールを使用して、Threat Defense デバイスのルートベースの VPN トンネルに関連する問題をデバッグします。

CLI とデバッグコマンド

|

コマンド |

説明 |

|---|---|

|

ping |

ピアの外部 IP アドレスに ping を実行して、デバイス間の接続を確認します。 |

|

show vpnsession db |

現在の VPN セッションに関する概要情報を表示します。 |

|

debug crypto condition peer <peer-IP> |

特定のピアの条件付きデバッグを有効にする |

|

debug vti 255 |

仮想トンネルインターフェイス情報をデバッグする |

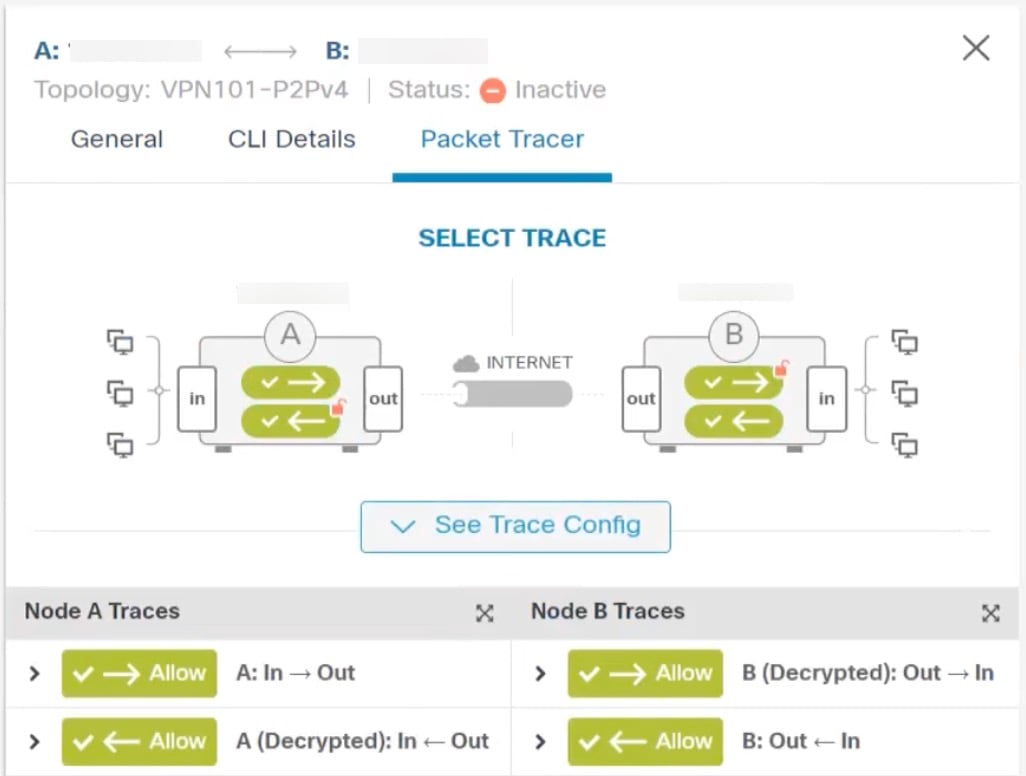

パケットトレーサ

パケットトレーサツールを使用すると、送信元および宛先のアドレスとプロトコルの特性によってパケットをモデル化することにより、ポリシー設定をテストできます。設定の確認に加えて、このツールを使用して、パケットがアクセスを拒否されるなどの予期せぬ動作をデバッグできます。

Threat Defense デバイスでパケットトレーサを使用するには、[デバイス(Devices)]、[パケットトレーサ(Packet Tracer)] の順に選択します。このツールを使用するには、管理者またはメンテナンスユーザーである必要があります。

[サイト間VPNダッシュボード(Site to Site VPN Dashboard)] のパケットトレーサを使用して、2 台の Threat Defense デバイス間の VPN トンネルをトラブルシュートすることもできます。

-

[概要(Overview)] > [ダッシュボード(Dashboards)] の順に選択します。

-

各トンネルで、トポロジの上にカーソルを置き、[表示(View) ]

アイコンをクリックしてトンネルに関する詳細情報を表示します。

アイコンをクリックしてトンネルに関する詳細情報を表示します。

-

[パケット トレーサ(Packet Tracer)] タブをクリックします。

-

パラメータを設定します。

-

[今すぐトレース(Trace Now)] をクリックします。

-

トレースが完了したら、各モジュールの結果を含むトレースの出力を表示できます。

![BGP 設定の [ネイバーの追加(Add Neighbor) ] ダイアログボックスの [詳細(Advanced)] タブ](/c/dam/en/us/td/i/400001-500000/480001-490000/484001-485000/484576.jpg)

![[エンドポイントの追加(Add Endpoint) ] ダイアログボックスの [詳細設定(Advanced Settings)] での保護されたネットワークの追加](/c/dam/en/us/td/i/400001-500000/480001-490000/484001-485000/484579.jpg)

フィードバック

フィードバック