Cisco ISE-PIC の用語

このガイドでは、Cisco ISE-PIC について説明する際に次の用語を使用します。

|

用語 |

定義 |

|---|---|

|

GUI |

グラフィック ユーザー インターフェイスGUI は、ISE-PIC のソフトウェアインストールのすべての画面とタブを示します。 |

|

NIC |

ネットワーク インターフェイス カード。 |

|

ノード |

個別の物理または仮想の Cisco ISE-PIC アプライアンス。 |

|

PAN |

ISE-PIC 展開のメインノードはプライマリ管理ノード(PAN)であり、使用可能なすべてのアクションを実行できるノードです。ISE-PIC では、最大 2 つのノードをインストールできます。インストールする 2 番目のノードは、セカンダリ管理ノード(セカンダリ PAN)と呼ばれます。 |

|

パーサー |

syslog メッセージを受信し、その入力を分割して管理、マッピング、および ISE-PIC にパブリッシュできる ISE-PIC のバックエンドコンポーネント。パーサーは、到着する syslog メッセージの各行の情報を調べて、重要な情報を探します。たとえば、「mac =」を検索するようにパーサーが設定されている場合、パーサーはそのフレーズを検索しながら各行を解析します。パーサーは、設定された主要なフレーズを検出すると、定義された情報を ISE に送信するように設定されています。 |

|

プライマリ ノード |

ISE-PIC 展開のメインノードはプライマリ管理ノード(PAN)であり、使用可能なすべてのアクションを実行できるノードです。ISE-PIC では、最大 2 つのノードをインストールできます。インストールする 2 番目のノードは、セカンダリ管理ノード(セカンダリ PAN)と呼ばれます。 |

|

プローブ |

プローブは特定の送信元からデータを収集するメカニズムです。プローブは任意のメカニズムを説明する一般的な用語ですが、データの収集方法や収集対象を具体的に説明するものではありません。たとえば、Active Directory(AD)のプローブは ISE-PIC が AD からデータを収集するのに役立ちますが、syslog のプローブは syslog メッセージを読み取るパーサーからデータを収集します。 |

|

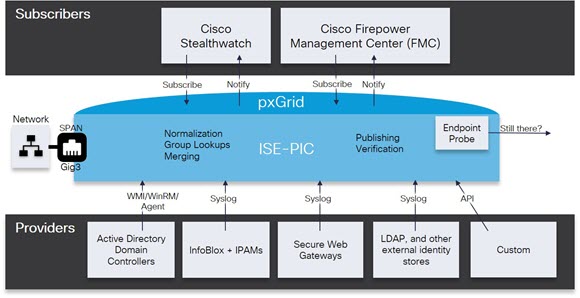

プロバイダー |

ISE-PIC がユーザーアイデンティティ情報を受信し、マッピングし、公開するクライアントまたは送信元です。 |

|

セカンダリ ノード |

ISE-PIC 展開のメインノードはプライマリ管理ノード(PAN)であり、使用可能なすべてのアクションを実行できるノードです。ISE-PIC では、最大 2 つのノードをインストールできます。インストールする 2 番目のノードは、セカンダリ管理ノード(セカンダリ PAN)と呼ばれます。 |

|

サブスクライバ |

ユーザーアイデンティティ情報を受信するために ISE-PIC サービスをサブスクライブするシステム。 |

フィードバック

フィードバック