|

カスタマイズ管理者

|

スポンサー、ゲスト、およびパーソナルデバイスポータルの管理。

|

-

ゲストおよびスポンサー アクセスの設定。

-

ゲスト アクセス設定の管理。

-

エンドユーザー Web ポータルの管理。

|

|

|

ヘルプデスク管理者

|

クエリのモニターリングおよびトラブルシューティング操作

|

|

レポート、トラブルシューティング フロー、ライブ認証、またはアラームの作成、更新、または削除は実行できません。

|

|

ID 管理者

|

-

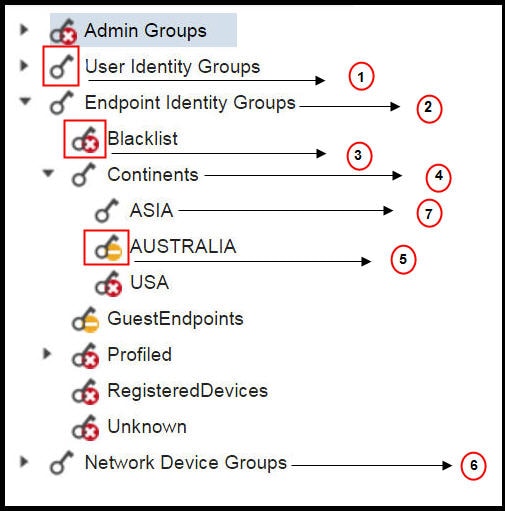

ユーザーアカウントおよびエンドポイントの管理。

-

ID ソースの管理。

|

-

ユーザーアカウントおよびエンドポイントの追加、編集、および削除。

-

ID ソースの追加、編集、および削除。

-

ID ソース順序の追加、編集、および削除。

-

ユーザーアカウントの一般的な設定(属性およびパスワードポリシー)。

-

Cisco ISE ダッシュボード、ライブログ、アラーム、およびレポートの表示。

-

すべてのトラブルシューティング フローの実行。

|

Cisco ISE のすべてのポリシー管理またはシステムレベルの設定タスクを実行できません。

|

|

MnT 管理者

|

すべてのモニターリングおよびトラブルシューティング操作の実行。

|

|

Cisco ISE のすべてのポリシー管理、ID 管理、またはシステムレベルの設定タスクを実行できません。

|

|

ネットワーク デバイス管理者

|

Cisco ISE ネットワーク デバイスとネットワーク デバイス リポジトリを管理します。

|

-

ネットワーク デバイスに対する読み取りおよび書き込み権限

-

ネットワーク デバイス グループおよびすべてのネットワーク リソース オブジェクト タイプに対する読み取りおよび書き込み権限。

-

Cisco ISE ダッシュボード、ライブログ、アラーム、およびレポートの表示。

-

すべてのトラブルシューティング フローの実行。

|

Cisco ISE のすべてのポリシー管理、ID 管理、またはシステムレベルの設定タスクを実行できません。

|

|

ポリシー管理者

|

認証、許可、ポスチャ、プロファイラ、クライアント プロビジョニング、およびワークセンターに関連する、ネットワーク上のすべての Cisco ISE サービスのポリシーを作成および管理します。

|

-

ポリシーで使用されるすべての要素(認証プロファイル、ネットワーク デバイス グループ(NDG)、条件など)に対する読み取りおよび書き込み権限。

-

ID、エンドポイント、および ID グループ(ユーザー ID グループおよびエンドポイント ID グループ)に対する読み取りおよび書き込み権限。

-

サービスポリシーおよび設定に対する読み取りおよび書き込み権限。

-

Cisco ISE ダッシュボード、ライブログ、アラーム、およびレポートの表示。

-

すべてのトラブルシューティング フローの実行。

-

デバイス管理:デバイス管理ワークセンターにアクセスします。TACACS ポリシーの条件および結果に関する権限。TACACS プロキシおよびプロキシシーケンスのネットワークデバイス権限。

|

Cisco ISE のすべての ID 管理またはシステムレベルの設定タスクを実行できません。

デバイス管理:ワーク センターへのアクセスは下位リンクへのアクセスを保証していません。

|

|

RBAC 管理者

|

エンドポイント保護サービス適応型ネットワーク制御を除く、[操作(Operations)] メニューの下のすべてのタスク、および [管理(Administration)] の下のいくつかのメニュー項目への部分的なアクセス。

|

-

認証の詳細の表示。

-

エンドポイント保護サービス適応型ネットワーク制御の有効化/無効化

-

アラームの作成、編集、および削除、レポートの生成と表示、Cisco ISE を使用したネットワーク内の問題のトラブルシューティング。

-

管理者アカウント設定および管理者グループ設定に対する読み取り権限

-

[RBAC ポリシー(RBAC Policy)] ウィンドウでの管理者アクセス権限とデータアクセス権限に対する表示権限。

-

Cisco ISE ダッシュボード、ライブログ、アラーム、およびレポートの表示。

-

すべてのトラブルシューティング フローの実行。

|

Cisco ISE のすべての ID 管理またはシステムレベルの設定タスクを実行できません。

|

|

読み取り専用管理者

|

ISE GUI への読み取り専用アクセス。

|

-

データのフィルタリング、クエリーの実行、オプションの保存、印刷、データのエクスポートなど、ダッシュボード、レポート、およびライブログまたはセッションの機能の表示および使用。

-

自分のアカウントのパスワードの変更。

-

グローバル検索、レポート、およびライブログまたはセッションを使用した ISE への照会。

-

属性に基づいたデータのフィルタリングと保存。

-

認証ポリシー、プロファイル ポリシー、ユーザー、エンドポイント、ネットワーク デバイス、ネットワーク デバイス グループ、ID(グループを含む)、およびその他の構成に関するデータのエクスポート。

-

レポート クエリのカスタマイズ、保存、印刷、およびエクスポート。

-

カスタム レポート クエリの生成、結果の保存、印刷、またはエクスポート。

-

今後の参照用に GUI 設定を保存。

-

ウィンドウから ise-psc-log などのログのダウンロード。

|

-

許可ポリシー、認証ポリシー、ポスチャポリシー、プロファイラポリシー、エンドポイント、ユーザーなど、オブジェクトの作成、更新、削除、インポート、検疫、およびモバイルデバイス管理(MDM)アクションなどの構成変更の実行。

-

バックアップおよび復元、ノードの登録または登録解除、ノードの同期化、ノードグループの作成、編集、削除、またはパッチのアップグレードおよびインストールなどのシステム操作の実行。

-

ポリシー、ネットワーク デバイス、ネットワーク デバイス グループ、ID(グループを含む)、およびその他の設定に関するデータのインポート。

-

CoA、エンドポイントのデバッグ、収集フィルタの変更、ライブセッションデータの抑止のバイパス、PAN-HA フェールオーバー設定の変更、Cisco ISE ノードのペルソナまたはサービスの編集などの操作の実行。

-

パフォーマンスに重大な影響を与える可能性のあるコマンドの実行。たとえば、 ウィンドウの [TCP ダンプ(TCP Dump)] へのアクセスは制限されています。

-

サポート バンドルの生成。

|

|

スーパー管理者

|

すべての Cisco ISE 管理機能。デフォルトの管理者アカウントは、このグループに属します。

|

すべての Cisco ISE リソースに対する作成、読み取り、更新、削除、および実行(CRUDX)権限。

| (注)

|

スーパー管理者ユーザーは、デフォルトのシステム生成 RBAC ポリシーおよび権限は変更できません。これを行うには、ニーズに基づいた必要な権限が含まれた新しい RBAC ポリシーを作成し、これらのポリシーを管理者グループにマッピングする必要があります。

|

デバイス管理:デバイス管理ワーク センターにアクセスします。TACACS ポリシーの条件および結果に関する権限。TACACS プロキシおよびプロキシシーケンスのネットワークデバイス権限。さらに、TACACS グローバル プロトコル設定をイネーブルにする権限。

|

|

|

システム管理者

|

すべての Cisco ISE 設定およびメンテナンスのタスク。

|

[操作(Operations)] タブの下のすべてのアクティビティを実行するためのフルアクセス(読み取りおよび書き込み権限)、および [管理(Administration)] タブの下のいくつかのメニュー項目への部分的なアクセス。

-

管理者アカウント設定および管理者グループ設定に対する読み取り権限。

-

RBAC ポリシーウィンドウに加えて、管理者アクセスおよびデータアクセス権限に対する読み取り権限。

-

のすべてのオプションに対する読み取りおよび書き込み権限。

-

認証の詳細の表示。

-

エンドポイント保護サービス適応型ネットワーク制御の有効化/無効化

-

アラームの作成、編集、および削除、レポートの生成と表示、Cisco ISE を使用したネットワーク内の問題のトラブルシューティング。

-

デバイス管理:TACACS グローバルプロトコル設定を有効にする権限。

|

Cisco ISE のすべてのポリシー管理またはシステムレベルの設定タスクを実行できません。

|

|

昇格されたシステム管理者(Cisco ISE リリース 2.6、パッチ 2 以降で使用可能)

|

すべての Cisco ISE 設定およびメンテナンスのタスク。

|

昇格されたシステム管理者は、システム管理者のすべての権限があるほか、管理者ユーザーを作成できます。

|

|

|

外部 RESTful サービス(ERS)管理者

|

GET、POST、DELETE、PUT など、すべての ERS API 要求へのフル アクセス

|

|

ロールは、内部ユーザー、ID グループ、エンドポイント、エンドポイントグループ、および SGT をサポートする ERS 許可のみを対象としています。

|

|

外部 RESTful サービス(ERS)オペレータ

|

ERS API への読み取り専用アクセス、GET のみ

|

|

ロールは、内部ユーザー、ID グループ、エンドポイント、エンドポイントグループ、および SGT をサポートする ERS 許可のみを対象としています。

|

|

TACACS+ Admin

|

フル アクセス

|

アクセス先:

|

—

|

フィードバック

フィードバック