管理ネットワークでの展開

FireSIGHT Systemは、それぞれ固有のネットワーク アーキテクチャのニーズに応じて展開することができます。防御センターが、FireSIGHT Systemの集中管理コンソールおよびデータベース リポジトリとなります。トラフィック接続を収集して分析するために、複数のネットワーク セグメントにデバイスを設置します。

防御センターは管理インターフェイスを使用して、 信頼できる管理ネットワーク (つまり、公開されている外部トラフィックではない安全な内部ネットワーク)に接続します。次にデバイスは、管理インターフェイスを使用して防御センターに接続します。

(注![]() ) ASA FirePOWER のデバイスの展開シナリオについて詳しくは、ASA のマニュアルを参照してください。

) ASA FirePOWER のデバイスの展開シナリオについて詳しくは、ASA のマニュアルを参照してください。

管理展開に関する考慮事項

管理展開の決定は、さまざまな要因に基づいて行われます。以下の質問に答えることは、最も効率的かつ効果的なシステムを構成するための展開オプションの理解に役立ちます。

- デフォルトの単一の管理インターフェイスを使用してデバイスを防御センターに接続しますか? パフォーマンスを向上したり、防御センターで受信した別のネットワークからのトラフィックを分離するために、追加の管理インターフェイスを有効化しますか? 詳細については、管理インターフェイスについてを参照してください。

- パフォーマンスを向上するために、トラフィック チャネルを有効化して防御センターと管理対象デバイスの間に 2 つの接続を作成しますか? 防御センターと管理対象デバイスの間のスループット容量をさらに増加するために、複数の管理インターフェイスを使用しますか? 詳細については、複数のトラフィック チャネルを持つ場合の展開を参照してください。

- 単一の防御センターを使用して、別のネットワーク デバイスからのトラフィックを管理および分離しますか? 詳細については、ネットワーク ルートを持つ場合の展開を参照してください。

- 保護された環境に管理インターフェイスを展開しますか? アプライアンスのアクセスは、特定のワークステーション IP アドレスに制限されますか? セキュリティの考慮事項には、管理インターフェイスを安全に展開するための考慮事項が説明されています。

管理インターフェイスについて

管理インターフェイスは、防御センターが管理するすべてのデバイスと防御センターの間の通信手段を提供します。アプライアンス間のトラフィック制御を正常に維持することが、展開の成功に不可欠です。

シリーズ 3 アプライアンスおよび仮想防御センターでは、防御センターまたはデバイス(あるいは両方)の管理インターフェイスを有効にすることで、アプライアンス間のトラフィックを 2 つのトラフィック チャネルに分けることができます。 管理トラフィック チャネル は、すべての内部トラフィック(アプライアンスおよびシステムの管理専用のデバイス間トラフィックなど)を伝送し、 イベント トラフィック チャネル は、すべてのイベント トラフィック(Web イベントなど)を伝送します。トラフィックを 2 つのチャネルに分割することにより、アプライアンス間に 2 つの接続ポイントが作成されてスループットが増大するために、パフォーマンスが向上します。また、 複数の管理インターフェイス を有効化して、アプライアンス間のスループットをさらに向上させたり、異なるネットワーク上のデバイス間のトラフィックの管理と分離を行うこともできます。

デバイスを防御センターに登録した後、各アプライアンスの Web ブラウザを使用してデフォルト設定を変更し、トラフィック チャネルや複数の管理インターフェイスの有効化ができます。設定については、 『FireSIGHT System User Guide』 の「Configuring Appliance Settings」を参照してください。

管理インターフェイスの使用に関する詳細については、以下の項を参照してください。

単一の管理インターフェイス

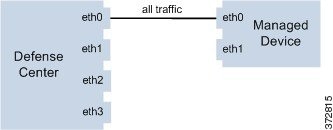

デバイスを防御センターに登録すると、防御センター上の管理インターフェイスとデバイス上の管理インターフェイス間のすべてのトラフィックを伝送する単一通信チャネルが確立されます。

以下の図に、デフォルトの単一通信チャネルを示します。1 つのインターフェイスにより、管理トラフィックとイベント トラフィックの両方が 1 つの通信チャネルで伝送されます。

複数の管理インターフェイス

複数の管理インターフェイスを有効化および設定し、それぞれに固有の IPv4 または IPv6 アドレス(および必要に応じて固有のホスト名)を割り当て、各 トラフィック チャネルを異なる管理インターフェイスに送信することによって、トラフィック スループットを大幅に向上させることができます。負荷が軽い管理トラフィックの搬送用には小さなインターフェイスを構成し、負荷が大きいイベント トラフィックの搬送用には大きなインターフェイスを構成します。デバイスを別々の管理インターフェイスに登録し、同一のインターフェイスに対して両方のトラフィック チャネルを構成したり、防御センターによって管理されるすべてのデバイスのイベント トラフィック チャネルを専用の管理インターフェイスで伝送することができます。

また、防御センター上の特定の管理インターフェイスから別のネットワークへのルートを作成することにより、防御センターで、あるネットワーク上のデバイスからのトラフィックと別のネットワーク上のデバイスからのトラフィックを別々に管理することもできます。

追加の管理インターフェイスは、次の例外を除いて、デフォルトの管理インターフェイスと同じように機能(防御センター間でのハイ アベイラビリティを使用など)します。

- DHCP は、デフォルト(

eth0)管理インターフェイスにのみ設定できます。追加のインターフェイス(eth1など)には、固有の静的 IP アドレスとホスト名が必要です。 - デフォルト以外の管理インターフェイスを使用して防御センターと管理対象デバイスを接続する場合、それらのアプライアンスが NAT デバイスによって分離されているならば、同じ管理インタフェースを使用するよう両方のトラフィック チャネルを設定する必要があります。

- 70xx ファミリでは、2 つのチャネルにトラフィックを分離し、それらのチャネルが仮想防御センターの 1 つ以上の管理インターフェイスにトラフィックを送信するように設定できます。ただし、70xx ファミリには 1 つの管理インターフェイスしかないため、デバイスは唯一の管理インターフェイス上で防御センターから送信されたトラフィックを受信します。

展開オプション

トラフィック チャネルを使用してトラフィック フローを管理することで、1 つ以上の管理インターフェイスを使用してシステムのパフォーマンスを向上させることができます。さらに、防御センターおよびその管理対象デバイス上の専用の管理インターフェイスを使用して別のネットワークまでのルートを作成することにより、異なるネットワーク上のデバイス間のトラフィックを分離することもできます。詳細については、次の項を参照してください。

複数のトラフィック チャネルを持つ場合の展開

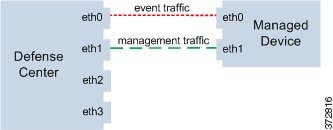

1 つの管理インターフェイス上で 2 つのトラフィック チャネルを使用する場合、防御センターと管理対象デバイスの間に 2 つの接続を作成します。同じインターフェイス上の 2 つのチャネルのうちの一方が管理トラフィックを伝送し、もう一方がイベント トラフィックを伝送します。

次の例は、同じインターフェイス上に 2 つの独立したトラフィック チャネルを持つ通信チャネルを示しています。

複数の管理インターフェイスを使用する場合、トラフィック チャネルを 2 つの管理インターフェイスに分割することによりパフォーマンスを向上できます。それによって両方のインターフェイス容量が増し、トラフィック フローが増加します。一方のインターフェイスで管理トラフィック チャネルを伝送し、もう一方のインターフェイスでイベント トラフィック チャネルを伝送します。いずれかのインターフェイスで障害が発生した場合は、すべてのトラフィックがアクティブ インターフェイスに再ルーティングされるため、接続が維持されます。

次の図は、2 つの管理インターフェイス上にある管理トラフィック チャネルとイベント トラフィック チャネルを示しています。

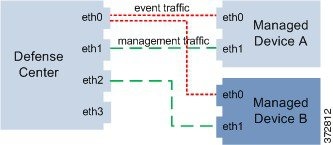

専用の管理インターフェイスを使用して、複数のデバイスからのイベント トラフィックのみを伝送することができます。この設定では、管理トラフィック チャネルを伝送する別の管理インターフェイスに各デバイスを登録し、すべてのデバイスからのすべてのイベント トラフィックを、防御センター上の 1 つの管理インターフェイスで伝送します。インターフェイスで障害が発生した場合は、トラフィックがアクティブ インターフェイスに再ルーティングされるため、接続が維持されます。すべてのデバイスのイベント トラフィックが同じインターフェイスで伝送されることから、トラフィックはネットワーク間で分離されないことに注意してください。

以下の図では、2 台のデバイスが別々の管理チャネル トラフィック インターフェイスを使用し、イベント トラフィック チャネルに対しては同じ専用インターフェイスを共有しています。

ネットワーク ルートを持つ場合の展開

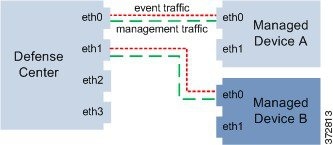

防御センター上の特定の管理インターフェイスから別のネットワークまでのルートを作成できます。そのネットワークのデバイスを防御センター上の指定された管理インターフェイスに登録すると、別のネットワーク上のデバイスと防御センターの間で独立した接続が実現されます。両方のトラフィック チャネルが同じ管理インターフェイスを使用するように設定することで、そのデバイスからのトラフィックが他のネットワーク上のデバイス トラフィックから確実に分離された状態を維持できます。ルーテッド インターフェイスは防御センター上の他のすべてのインターフェイスから分離されているため、ルーテッド管理インターフェイスに障害が発生した場合、接続が失われます。

ヒント![]() デバイスを、デフォルト(

デバイスを、デフォルト(eth0)の管理インターフェイス以外の管理インターフェイスの静的 IP アドレスに登録する必要があります。DHCP は、デフォルトの管理インターフェイスだけでサポートされています。

防御センターをインストールした後、Web インターフェイスを使用して、複数の管理インターフェイスを設定します。詳しくは、 『FireSIGHT System User Guide』 の「Configuring Appliance Settings」を参照してください。

次の図では、2 台のデバイスですべてのトラフィックに対して別々の管理インターフェイスを使用することにより、ネットワーク トラフィックを分離しています。さらに管理インターフェイスを追加して、デバイスごとに独立した管理トラフィック チャネル インターフェイスとイベント トラフィック チャネル インターフェイスを構成できます。

防御センターに 8000 シリーズの管理対象デバイスを登録するときは、接続の両側で自動ネゴシエーションするか、または両側を同じ固定速度に設定して安定したネットワーク リンクを確保する必要があります。8000 シリーズの管理対象デバイスは、半二重のネットワーク リンクをサポートしません。また、接続の反対側の速度構成やデュプレックス構成の違いもサポートしません。

セキュリティの考慮事項

管理インターフェイスを安全な環境に展開するために、シスコでは次の事項を考慮することを推奨しています。

- 管理インターフェイスは、必ず、不正アクセスから保護された信頼できる内部管理ネットワークに接続します。

- アプライアンスへのアクセスを許可可能な特定のワークステーションの IP アドレスを特定します。アプライアンスのシステム ポリシー内のアクセス リストを使用している特定のホストにアプライアンスへのアクセスを限定します。詳細については、『 FireSIGHT System User Guide 』を参照してください。

フィードバック

フィードバック