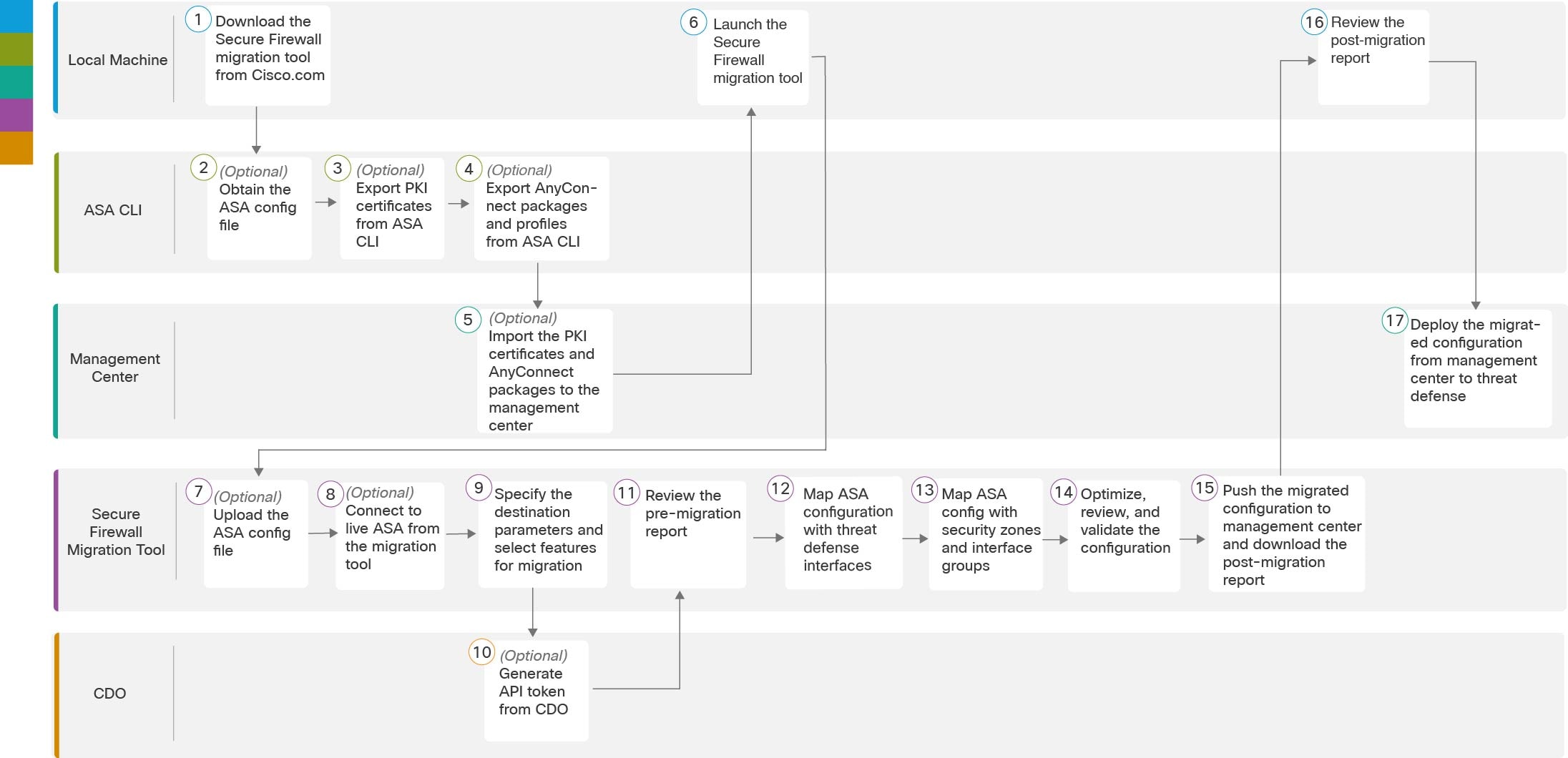

エンドツーエンドの手順

次のフローチャートは、Cisco Secure Firewall 移行ツールを使用して、ASA を Threat Defense に移行するワークフローを示しています。

|

ワークスペース |

手順 |

|

|---|---|---|

|

|

Local Machine |

Cisco.com から Cisco Secure Firewall 移行ツールをダウンロードします。詳細な手順については、「Cisco.com からの Cisco Secure Firewall 移行ツールのダウンロード」を参照してください。 |

|

|

ASA CLI |

(オプション)ASA 構成ファイルを取得します。ASA CLI から ASA 構成ファイルを取得するには、「ASA 構成ファイルの取得」を参照してください。Cisco Secure Firewall 移行ツールから ASA に接続する場合は、ステップ 3 にスキップします。 |

|

|

ASA CLI |

(オプション)ASA CLI から PKI 証明書をエクスポートします。この手順は、サイト間 VPN、RA VPN、または WebVPN の設定を ASA から Threat Defense に移行する予定がある場合にのみ必要です。ASA CLI から PKI 証明書をエクスポートするには、「からの PKI 証明書のエクスポートと Firewall Management Center へのインポート、ステップ 1」を参照してください。サイト間 VPN、RA VPN、または WebVPN の設定を移行する予定がない場合は、ステップ 7 にスキップします。 |

|

|

ASA CLI |

(オプション)ASA CLI から AnyConnect パッケージおよびプロファイルをエクスポートします。この手順は、RA VPN 機能を ASA から Threat Defense に移行することを計画している場合にのみ必要です。AnyConnect パッケージとプロファイルを ASA CLI からエクスポートするには、「AnyConnect パッケージとプロファイルの取得、ステップ 1」を参照してください。サイト間 VPN および RA VPN を移行する予定がない場合は、手順 7 にスキップします。 |

|

|

Management Center |

(オプション)PKI 証明書と AnyConnect パッケージを管理センターにインポートする:PKI 証明書を管理センターにインポートするには、「からの PKI 証明書のエクスポートと Firewall Management Center へのインポート、ステップ 2」および「AnyConnect パッケージとプロファイルの取得、ステップ 2」を参照してください。 |

|

|

Local Machine |

ローカルマシンで Cisco Secure Firewall 移行ツールを起動します。「Cisco Secure Firewall 移行ツールの起動」を参照してください。 |

|

Cisco Secure Firewall 移行ツール |

(オプション)ASA CLI から取得した ASA 構成ファイルをアップロードします。「Upload the ASA Configuration File」を参照してください。ライブ ASA に接続することを計画している場合は、ステップ 8 にスキップします。 |

|

|

|

Cisco Secure Firewall 移行ツール |

Cisco Secure Firewall 移行ツールから直接、ライブ ASA に接続できます。詳細については、「Cisco Secure Firewall 移行ツールから ASA への接続」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

このステップでは、移行の接続先パラメータを指定できます。詳細な手順については、「Cisco Secure Firewall 移行ツールの接続先パラメータの指定」を参照してください。 |

|

|

Security Cloud Control |

(オプション)この手順はオプションであり、クラウドで提供される Firewall Management Center を移行先管理センターとして選択した場合にのみ必要です。詳細な手順については、「Cisco Secure Firewall 移行ツールの接続先パラメータの指定、ステップ 1」を参照してください。 |

|

|

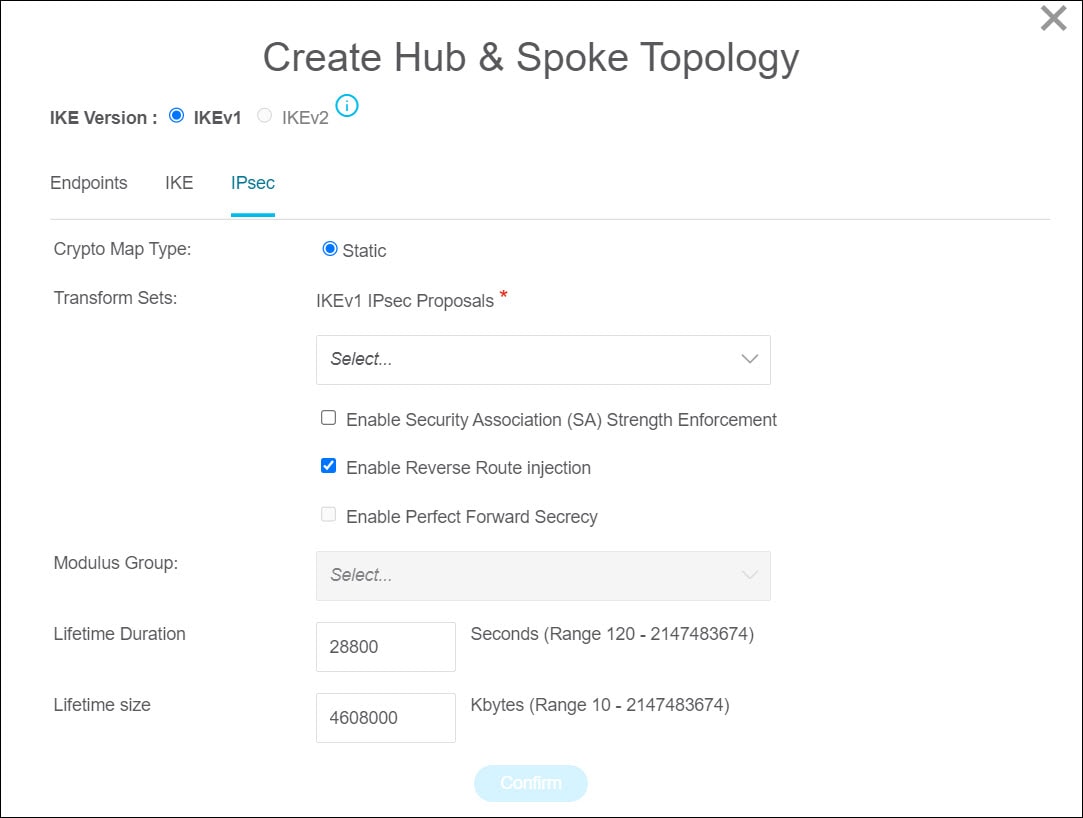

Cisco Secure Firewall 移行ツール |

移行前レポートをダウンロードした場所に移動し、レポートを確認します。詳細な手順については、「移行前レポートの確認」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

Cisco Secure Firewall 移行ツールを使用すると、ASA 構成を Threat Defense インターフェイスにマッピングできます。詳細な手順については、「ASA 構成と Cisco Secure Firewall Device Manager Threat Defense インターフェイスのマッピング」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

ASA 構成が正しく移行されるように、ASA インターフェイスを適切な Threat Defense インターフェイス オブジェクト、セキュリティゾーン、およびインターフェイスグループにマッピングします。詳細な手順については、「セキュリティゾーンとインターフェイスグループへの ASA インターフェイスのマッピング」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

構成を慎重に確認し、それが適切で Threat Defense デバイスの構成内容と一致することを確認します。詳細な手順については、「移行する構成の最適化、確認および検証」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

移行プロセスのこのステップでは、移行された構成を管理センターに送信し、移行後レポートをダウンロードできるようにします。詳細な手順については、「移行された構成の Management Center へのプッシュ」を参照してください。 |

|

|

Local Machine |

移行後レポートをダウンロードした場所に移動し、レポートを確認します。詳細な手順については、「移行後レポートの確認と移行の完了」を参照してください。 |

|

|

Management Center |

移行した構成を管理センターから Threat Defense に展開します。詳細な手順については、「移行後レポートの確認と移行の完了」を参照してください。 |

をクリックしてオブジェクトを [検出された競合(Conflict Detected)] 列から [保持されたオブジェクト/グループ(Objects/Groups Retained)] 列に移動し、

をクリックしてオブジェクトを [検出された競合(Conflict Detected)] 列から [保持されたオブジェクト/グループ(Objects/Groups Retained)] 列に移動し、 をクリックして元に戻します。ほとんどの設定で参照されるものは、太字のテキストで表示されることに注意してください。

をクリックして元に戻します。ほとんどの設定で参照されるものは、太字のテキストで表示されることに注意してください。

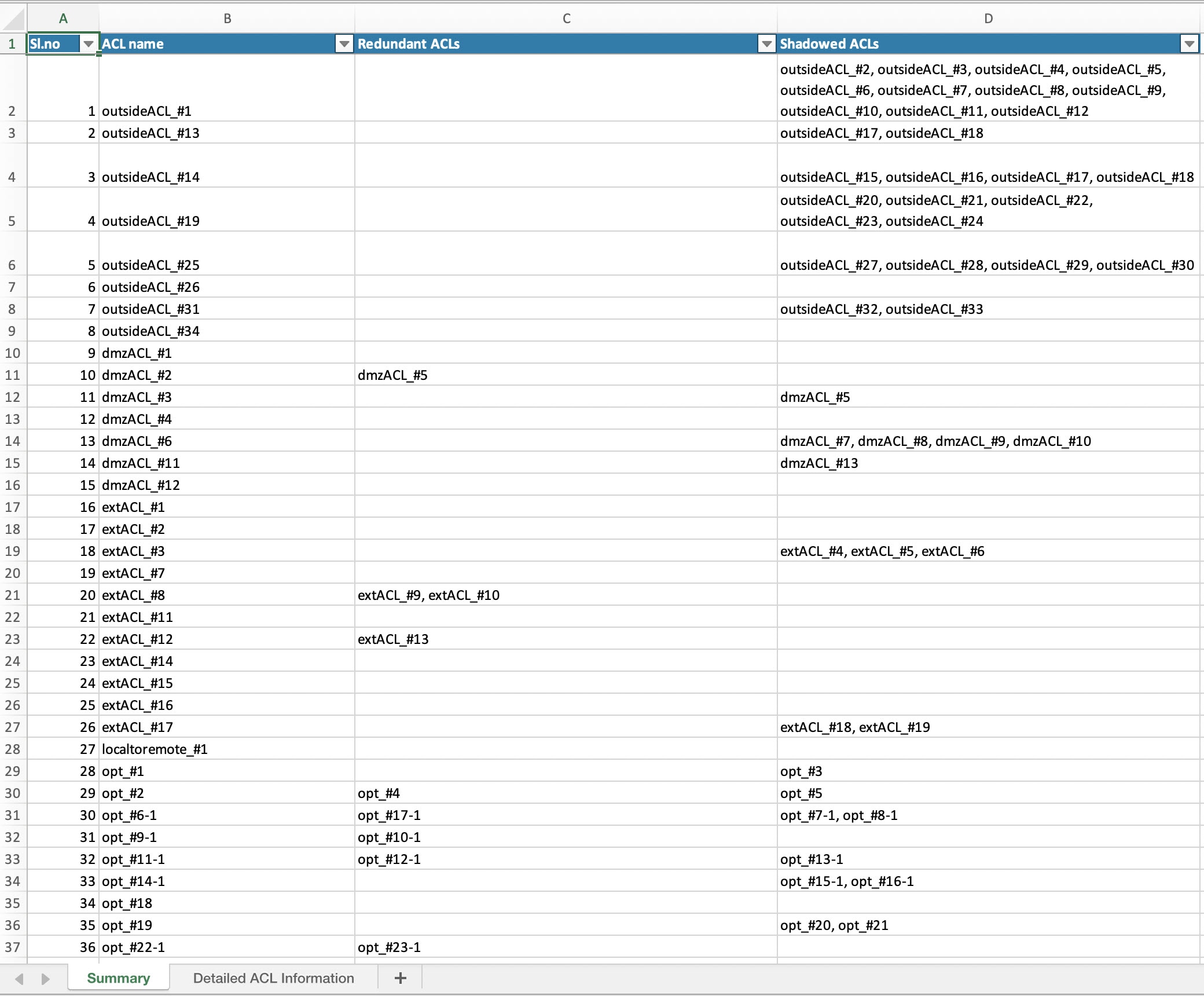

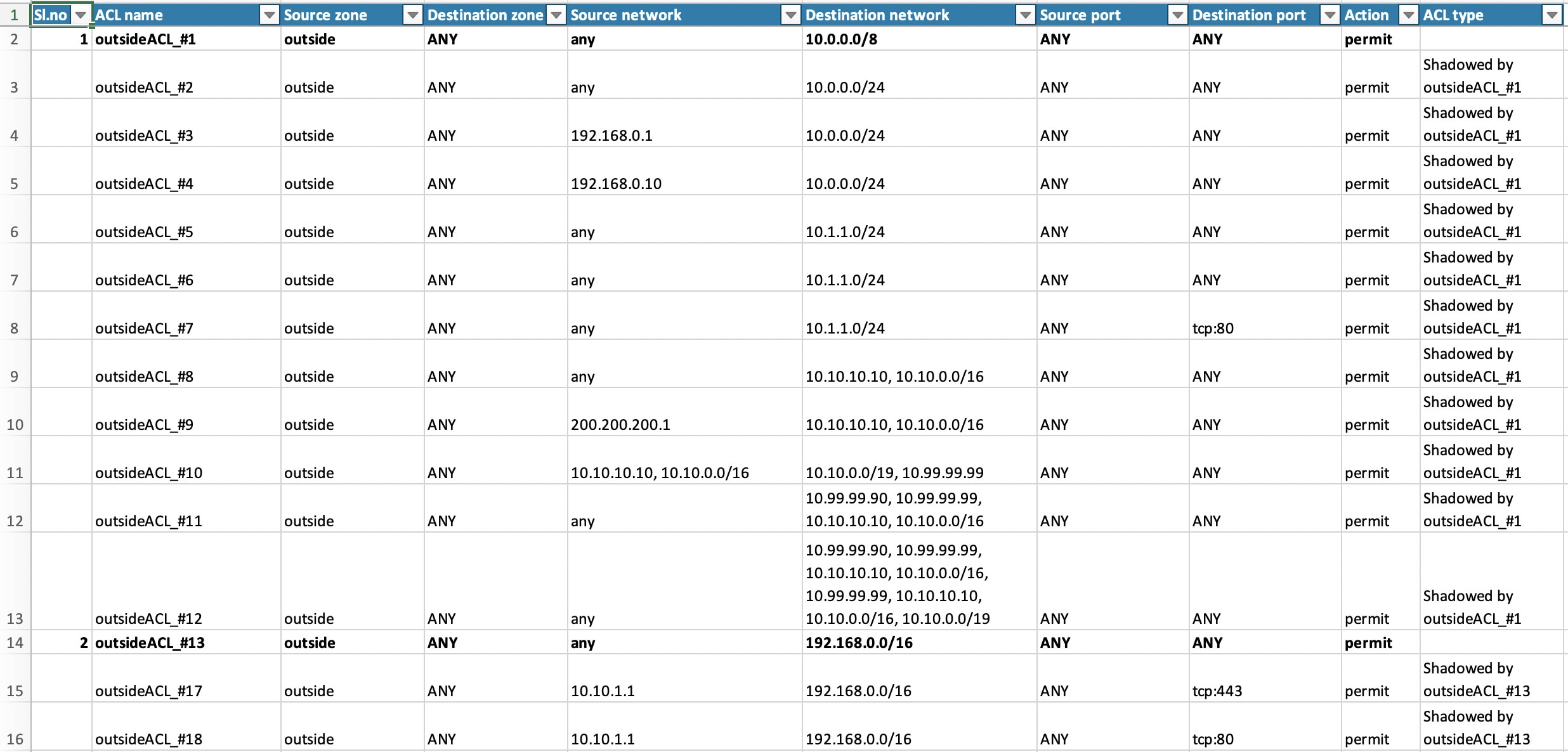

)をクリックして、テーブルを編集可能な Excel シートにエクスポートします。

)をクリックして、テーブルを編集可能な Excel シートにエクスポートします。

)をクリックします。移行ツールは Excel のエントリを読み取り、VPN 設定の対応する事前共有キー列に自動的に追加します。

)をクリックします。移行ツールは Excel のエントリを読み取り、VPN 設定の対応する事前共有キー列に自動的に追加します。

フィードバック

フィードバック