エンドツーエンドの手順

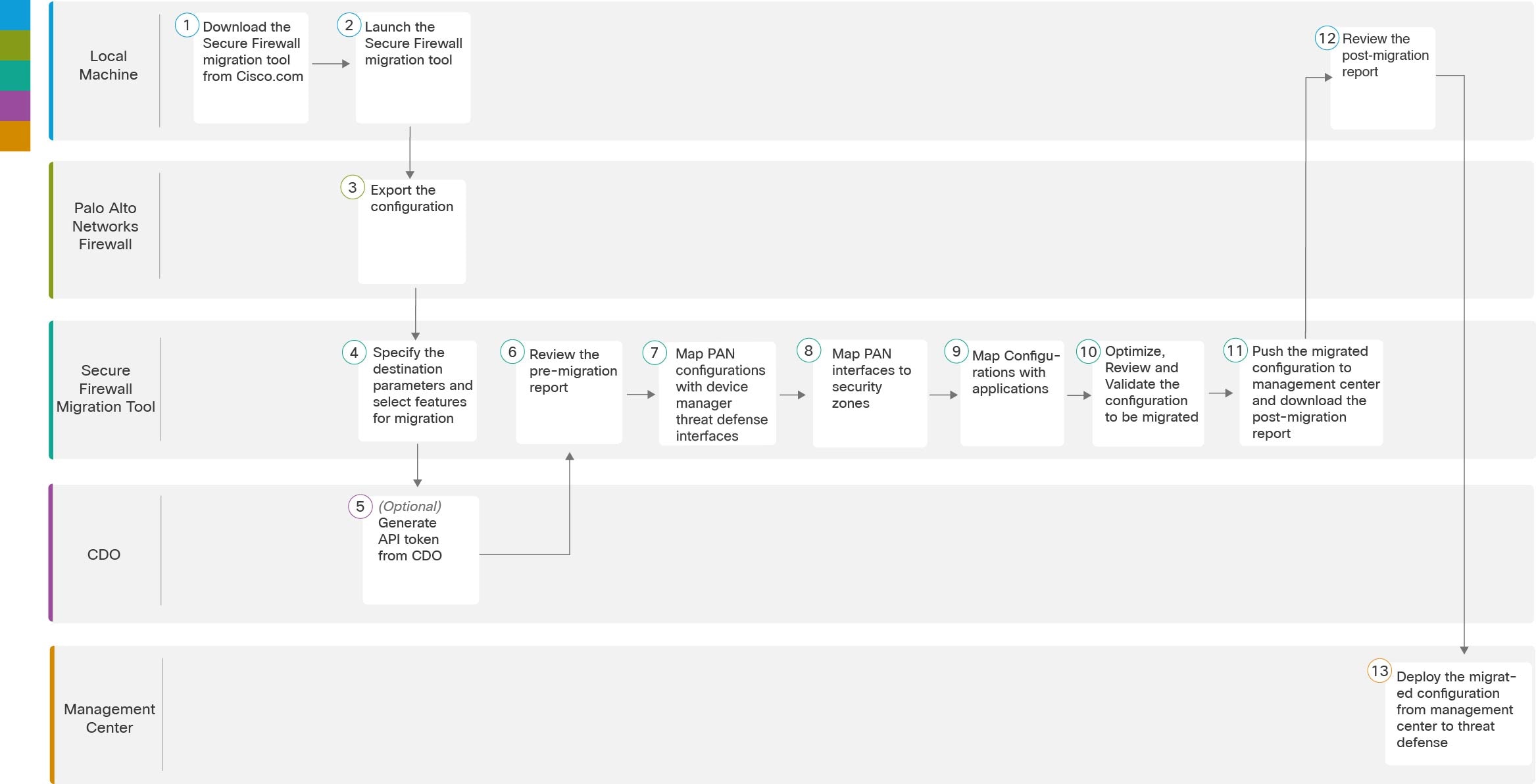

次のフローチャートは、Cisco Secure Firewall 移行ツールを使用して、Palo Alto Networks ファイアウォールを Threat Defense に移行するワークフローを示しています。

|

ワークスペース |

手順 |

|

|---|---|---|

|

|

Local Machine |

Cisco.com から Cisco Secure Firewall 移行ツールをダウンロードします。詳細な手順については、「Cisco.com からの Cisco Secure Firewall 移行ツールのダウンロード」を参照してください。 |

|

|

Local Machine |

ローカルマシンで Cisco Secure Firewall 移行ツールを起動します。「Cisco Secure Firewall 移行ツールの起動」を参照してください。 |

|

|

Palo Alto Networks ファイアウォール |

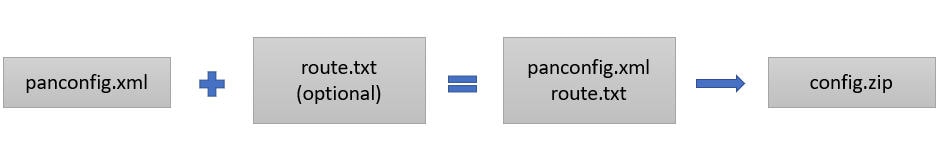

構成ファイルのエクスポート:Palo Alto Networks ファイアウォールから構成をエクスポートするには、「Palo Alto Networks からの構成のエクスポート」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

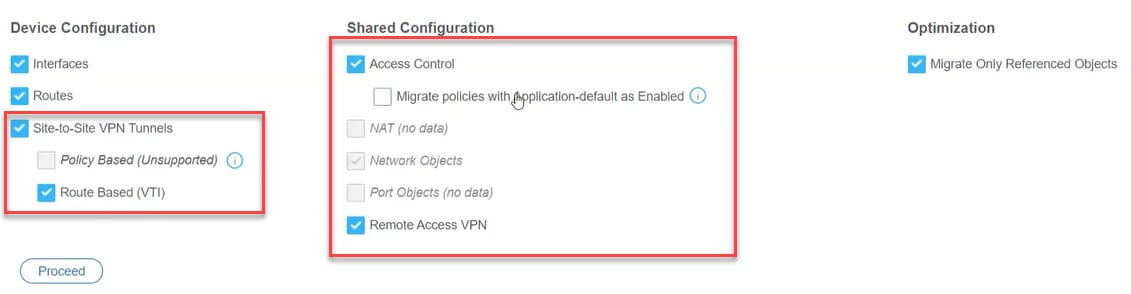

このステップでは、移行の接続先パラメータを指定できます。詳細な手順については、「Cisco Secure Firewall 移行ツールの接続先パラメータの指定」を参照してください。 |

|

|

Security Cloud Control |

(オプション)この手順はオプションであり、クラウドで提供される Firewall Management Center を移行先管理センターとして選択した場合にのみ必要です。詳細な手順については、「Cisco Secure Firewall 移行ツールの接続先パラメータの指定、ステップ 1」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

移行前レポートをダウンロードした場所に移動し、レポートを確認します。詳細な手順については、「移行前レポートの確認」を参照してください。 |

|

Cisco Secure Firewall 移行ツール |

PAN 構成が正しく移行されるように、PAN インターフェイスを適切な Threat Defense インターフェイス オブジェクト、セキュリティゾーン、およびインターフェイスグループにマッピングします。詳細な手順については、「PAN ファイアウォール構成と Cisco Secure Firewall Device Manager Threat Defense インターフェイスのマッピング」を参照してください。 |

|

|

|

Cisco Secure Firewall 移行ツール |

PAN インターフェイスを適切なセキュリティゾーンにマッピングします。詳細な手順については、「セキュリティゾーンへの PAN インターフェイスのマッピング」をご覧ください。 |

|

|

Cisco Secure Firewall 移行ツール |

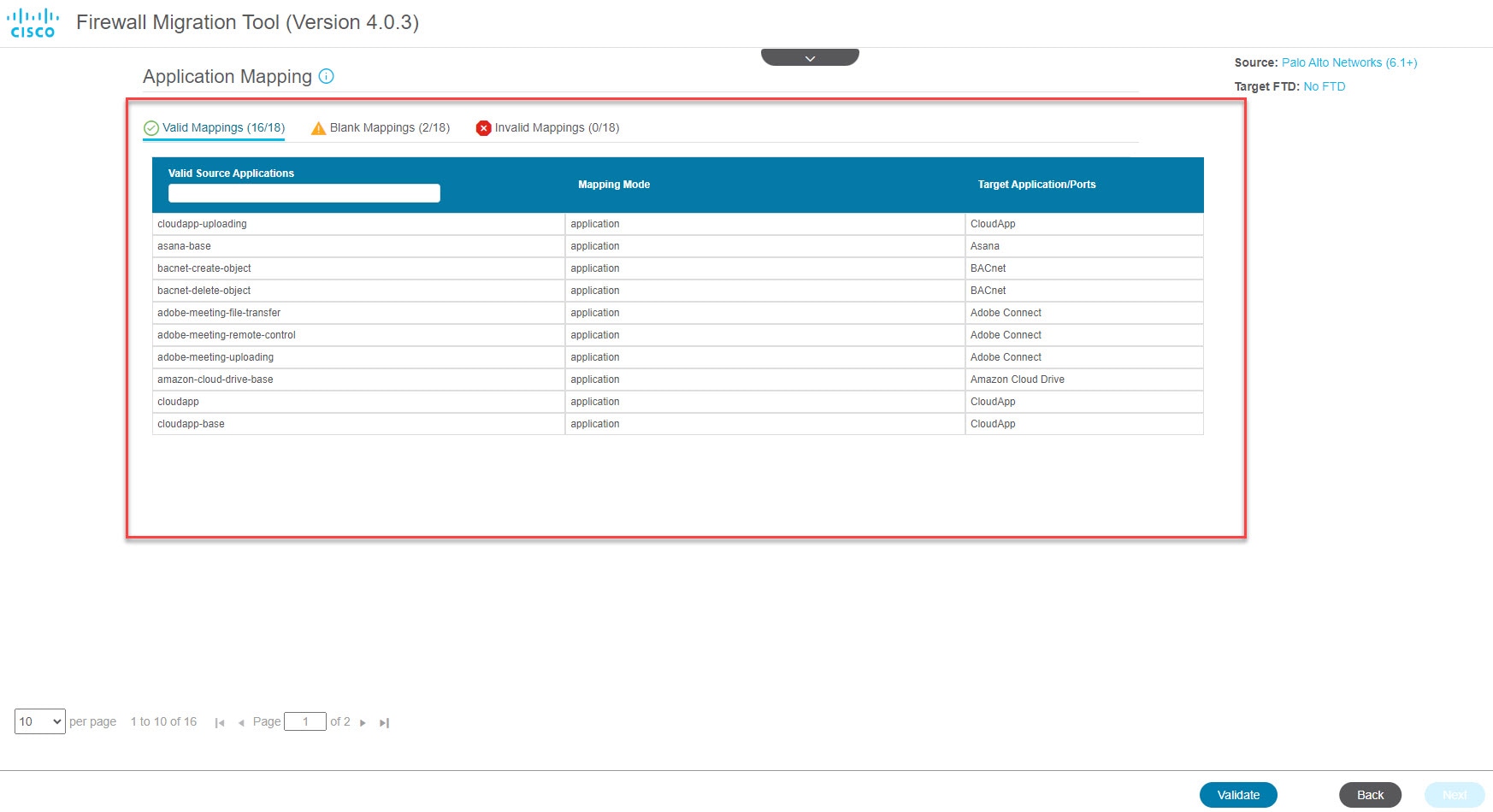

PAN 構成を対応するターゲットアプリケーションにマップできます。詳細な手順については、「構成とアプリケーションのマッピング」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

構成を慎重に確認し、それが適切で Threat Defense デバイスの構成内容と一致することを確認します。詳細な手順については、「移行する構成の最適化、確認および検証」を参照してください。 |

|

|

Cisco Secure Firewall 移行ツール |

移行プロセスのこのステップでは、移行された構成を管理センターに送信し、移行後レポートをダウンロードできるようにします。詳細な手順については、「移行された構成の Management Center へのプッシュ」を参照してください。 |

|

|

Local Machine |

移行後レポートをダウンロードした場所に移動し、レポートを確認します。詳細な手順については、「移行後レポートの確認と移行の完了」を参照してください。 |

|

|

Management Center |

移行した構成を管理センターから Threat Defense に展開します。詳細な手順については、「移行後レポートの確認と移行の完了」を参照してください。 |

)をクリックして、テーブルを編集可能な Excel シートにエクスポートします。

)をクリックして、テーブルを編集可能な Excel シートにエクスポートします。

)をクリックします。移行ツールは Excel のエントリを読み取り、VPN 設定の対応する事前共有キー列に自動的に追加します。

)をクリックします。移行ツールは Excel のエントリを読み取り、VPN 設定の対応する事前共有キー列に自動的に追加します。

フィードバック

フィードバック