Firepower 4100/9300のマルチインスタンス機能の使用

マルチインスタンス機能を使用すると、 セキュリティ モジュール/エンジンのリソースのサブセットを使用するコンテナ インスタンスを実行できます。マルチインスタンス機能は、Firepower Threat Defense でのみサポートされています。ASA ではサポートされていません。

(注) |

(注) |

本書では、最新の FXOS バージョン機能について網羅しています。機能の変更の詳細については、マルチインスタンス機能の履歴 を参照してください。古いバージョンがインストールされている場合は、ご使用のバージョンの『FXOS 設定ガイド』の手順を参照してください。 |

マルチインスタンス機能について

Firepower シャーシには、スーパバイザと、論理デバイスをインストールできる最大 3 つのセキュリティ モジュールが含まれています。論理デバイスを使用すると、1 つのアプリケーション インスタンス(Secure Firewall Threat Defenseまたは ASA)を実行できます。論理デバイスを追加するときに、アプリケーション インスタンスのタイプおよびバージョンの定義、インターフェイスの割り当て、アプリケーション構成にプッシュされるブートス トラップ設定の構成も行います。アプリケーション タイプは、1 つのインスタンス(ネイティブ)または複数のインスタンス(コンテナ)を実行できるかどうかを決定します。

論理デバイスのアプリケーション インスタンス:コンテナとネイティブ

アプリケーション インスタンスは次の展開タイプで実行します。

-

ネイティブ インスタンス:ネイティブ インスタンスはセキュリティモジュール/エンジンのすべてのリソース(CPU、RAM、およびディスク容量)を使用するため、ネイティブ インスタンスを 1 つだけインストールできます。

-

コンテナ インスタンス:コンテナ インスタンスでは、セキュリティモジュール/エンジンのリソースのサブセットを使用するため、複数のコンテナ インスタンスをインストールできます。マルチインスタンス機能は Management Center を使用する 脅威に対する防御 でのみサポートされています。ASA または Device Manager を使用する 脅威に対する防御 ではサポートされていません。

(注)

マルチインスタンス機能は、実装は異なりますが、ASA マルチ コンテキスト モードに似ています。マルチ コンテキスト モードでは、単一のアプリケーション インスタンスがパーティション化されますが、マルチインスタンス機能では、独立したコンテナ インスタンスを使用できます。コンテナインスタンスでは、ハードリソースの分離、個別の構成管理、個別のリロード、個別のソフトウェアアップデート、および 脅威に対する防御 のフル機能のサポートが可能です。マルチ コンテキスト モードでは、共有リソースのおかげで、特定のプラットフォームでより多くのコンテキストをサポートできます。脅威に対する防御 ではマルチコンテキストモードは使用できません。

Firepower 9300 の場合、一部のモジュールでネイティブ インスタンスを使用し、他のモジュールではコンテナ インスタンスを使用することができます。

コンテナ インスタンス インターフェイス

コンテナ インターフェイスでの柔軟な物理インターフェイスの使用を可能にするため、FXOS で VLAN サブインターフェイスを作成し、複数のインスタンス間でインターフェイス(VLAN または物理)を共有することができます。ネイティブのインスタンスは、VLAN サブインターフェイスまたは共有インターフェイスを使用できません。 マルチインスタンスクラスタは、VLAN サブインターフェイスまたは共有インターフェイスを使用できません。クラスタ制御リンクは例外で、クラスタ EtherChannel のサブインターフェイスを使用できます。共有インターフェイスの拡張性およびコンテナ インスタンスの VLAN サブインターフェイスの追加を参照してください。

(注) |

本書では、FXOS VLAN サブインターフェイスについてのみ説明します。Threat Defense アプリケーション内でサブインターフェイスを個別に作成できます。詳細については、FXOS インターフェイスとアプリケーション インターフェイスを参照してください。 |

インターフェイス タイプ

物理インターフェイス、コンテナインスタンスの VLAN サブインターフェイス、および EtherChannel(ポートチャネル)インターフェイスは、次のいずれかのタイプになります。

-

Data:通常のデータに使用します。データインターフェイスを論理デバイス間で共有することはできません。また、論理デバイスからバックプレーンを介して他の論理デバイスに通信することはできません。データ インターフェイスのトラフィックの場合、すべてのトラフィックは別の論理デバイスに到達するために、あるインターフェイスでシャーシを抜け出し、別のインターフェイスで戻る必要があります。

-

Data-sharing:通常のデータに使用します。コンテナインスタンスでのみサポートされ、これらのデータインターフェイスは 1 つまたは複数の論理デバイス/コンテナインスタンス(脅威に対する防御Management Center 専用)で共有できます。 各コンテナ インスタンスは、このインターフェイスを共有する他のすべてのインスタンスと、バックプレーン経由で通信できます。共有インターフェイスは、展開可能なコンテナ インスタンスの数に影響することがあります。共有インターフェイスは、ブリッジ グループ メンバー インターフェイス(トランスペアレントモードまたはルーテッドモード)、インラインセット、パッシブインターフェイス、クラスタ、またはフェールオーバーリンクではサポートされません。

-

Mgmt:アプリケーション インスタンスの管理に使用します。これらのインターフェイスは、外部ホストにアクセスするために 1 つまたは複数の論理デバイスで共有できます。論理デバイスが、このインターフェイスを介して、インターフェイスを共有する他の論理デバイスと通信することはできません。各論理デバイスには、管理インターフェイスを 1 つだけ割り当てることができます。アプリケーションと管理によっては、後でデータインターフェイスから管理を有効にできます。ただし、データ管理を有効にした後で使用する予定がない場合でも、管理インターフェイスを論理デバイスに割り当てる必要があります。

(注)

管理インターフェイスを変更すると、論理デバイスが再起動します。たとえば、e1/1 から e1/2 に1回変更すると、論理デバイスが再起動して新しい管理が適用されます。

-

Eventing: Management Center デバイスを使用した 脅威に対する防御 のセカンダリ管理インターフェイスとして使用します。このインターフェイスを使用するには、脅威に対する防御 CLI で IP アドレスなどのパラメータを設定する必要があります。たとえば、イベント(Web イベントなど)から管理トラフィックを分類できます。詳細については、管理センター構成ガイドを参照してください。Eventing インターフェイスは、外部ホストにアクセスするために 1 つまたは複数の論理デバイスで共有できます。論理デバイスはこのインターフェイスを介してインターフェイスを共有する他の倫理デバイスと通信することはできません。 後で管理用のデータインターフェイスを設定する場合は、別のイベントインターフェイスを使用できません。

(注)

各アプリケーション インスタンスのインストール時に、仮想イーサネット インターフェイスが割り当てられます。アプリケーションがイベントインターフェイスを使用しない場合、仮想インターフェイスは管理上ダウンの状態になります。

Firepower # show interface Vethernet775 Firepower # Vethernet775 is down (Administratively down) Bound Interface is Ethernet1/10 Port description is server 1/1, VNIC ext-mgmt-nic5

-

Cluster:クラスタ化された論理デバイスのクラスタ制御リンクとして使用します。デフォルトでは、クラスタ制御リンクは 48 番のポートチャネル上に自動的に作成されます。クラスタタイプは、EtherChannel インターフェイスのみでサポートされます。 マルチインスタンス クラスタリングの場合、デバイス間でクラスタタイプのインターフェイスを共有することはできません。各クラスタが別個のクラスタ制御リンクを使用でできるように、クラスタ EtherChannel に VLAN サブインターフェイスを追加できます。クラスタインターフェイスにサブインターフェイスを追加した場合、そのインターフェイスをネイティブクラスタには使用できません。Device Manager および CDO はクラスタリングをサポートしていません。

(注) |

この章では、FXOS VLAN サブインターフェイスについてのみ説明します。Threat Defense アプリケーション内でサブインターフェイスを個別に作成できます。詳細については、FXOS インターフェイスとアプリケーション インターフェイスを参照してください。 |

スタンドアロン展開とクラスタ展開での Threat Defense および ASA アプリケーションのインターフェイスタイプのサポートについては、次の表を参照してください。

|

アプリケーション |

データ |

データ:サブインターフェイス |

データ共有 |

データ共有:サブインターフェイス |

管理 |

イベント(Eventing) |

クラスタ(EtherChannel のみ) |

クラスタ:サブインターフェイス |

|

|---|---|---|---|---|---|---|---|---|---|

|

Threat Defense |

スタンドアロン ネイティブ インスタンス |

対応 |

— |

— |

— |

対応 |

対応 |

— |

— |

|

スタンドアロン コンテナ インスタンス |

対応 |

対応 |

対応 |

対応 |

対応 |

対応 |

— |

— |

|

|

クラスタ ネイティブ インスタンス |

対応 (シャーシ間クラスタ専用の EtherChannel) |

— |

— |

— |

対応 |

対応 |

対応 |

— |

|

|

クラスタ コンテナ インスタンス |

対応 (シャーシ間クラスタ専用の EtherChannel) |

— |

— |

— |

対応 |

対応 |

対応 |

対応 |

|

|

ASA |

スタンドアロン ネイティブ インスタンス |

対応 |

— |

— |

— |

対応 |

— |

対応 |

— |

|

クラスタ ネイティブ インスタンス |

対応 (シャーシ間クラスタ専用の EtherChannel) |

— |

— |

— |

対応 |

— |

対応 |

— |

|

FXOS インターフェイスとアプリケーション インターフェイス

Firepower 4100/9300 は、物理インターフェイス、コンテナインスタンスの VLAN サブインターフェイス、および EtherChannel(ポートチャネル)インターフェイスの基本的なイーサネット設定を管理します。アプリケーション内で、より高いレベルの設定を行います。たとえば、FXOS では Etherchannel のみを作成できます。ただし、アプリケーション内の EtherChannel に IP アドレスを割り当てることができます。

続くセクションでは、インターフェイスの FXOS とアプリケーション間の連携について説明します。

VLAN サブインターフェイス

すべての論理デバイスで、アプリケーション内に VLAN サブインターフェイスを作成できます。

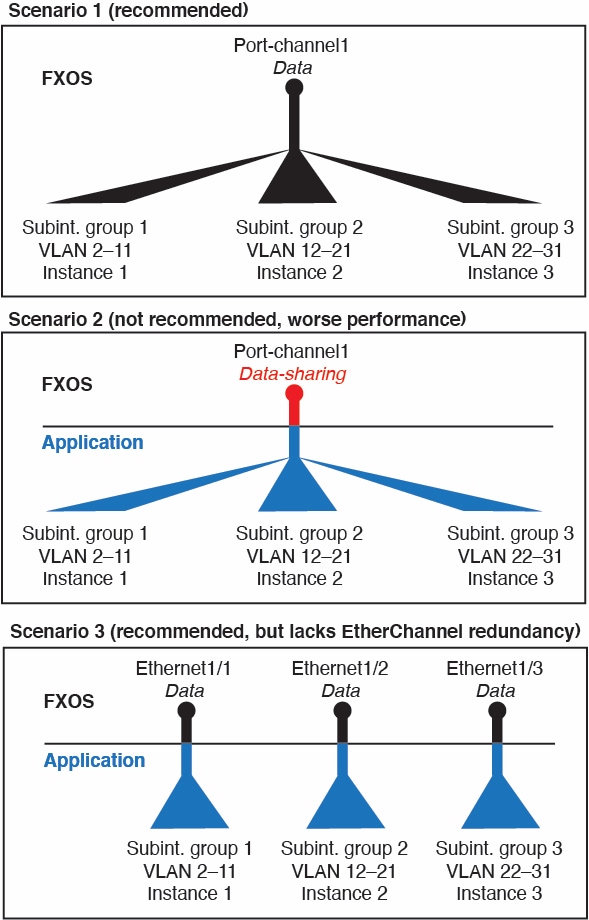

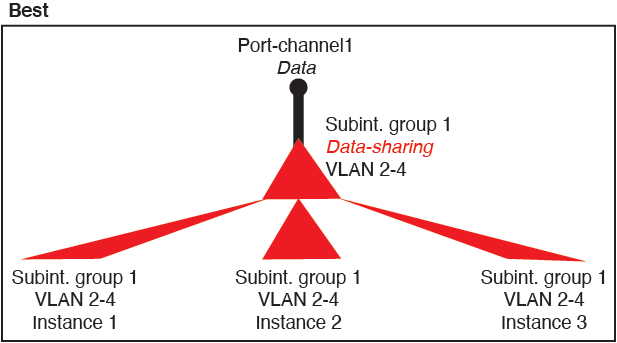

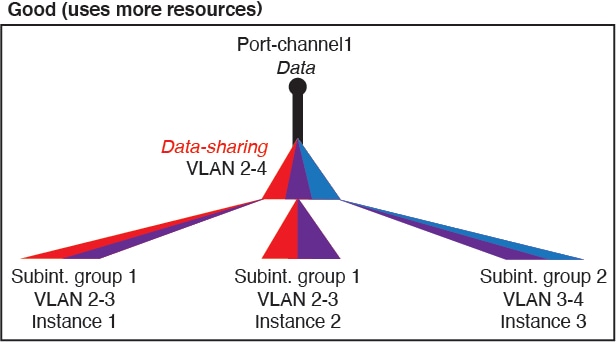

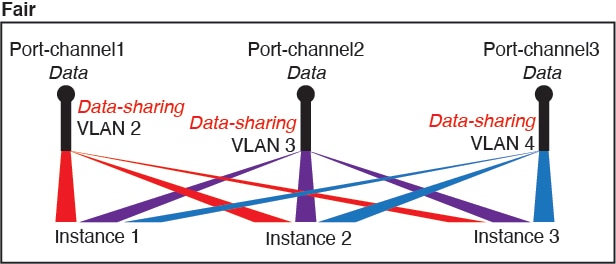

スタンドアロンモードのコンテナインスタンスの場合のみ、FXOS で VLAN サブインターフェイスを作成することもできます。 マルチインスタンスクラスタは、クラスタタイプのインターフェイスを除いて、FXOS のサブインターフェイスをサポートしません。アプリケーション定義のサブインターフェイスは、FXOS 制限の対象にはなりません。サブインターフェイスを作成するオペレーティング システムの選択は、ネットワーク導入および個人設定によって異なります。たとえば、サブインターフェイスを共有するには、FXOS でサブインターフェイスを作成する必要があります。FXOS サブインターフェイスを優先するもう 1 つのシナリオでは、1 つのインターフェイス上の別のサブインターフェイス グループを複数のインスタンスに割り当てます。たとえば、インスタンス A で VLAN 2-11 を、インスタンス B で VLAN 12-21 を、インスタンス C で VLAN 22-31 を使用して Port-Channel1 を使うとします。アプリケーション内でこれらのサブインターフェイスを作成する場合、FXOS 内で親インターフェイスを共有しますが、これはお勧めしません。このシナリオを実現する 3 つの方法については、次の図を参照してください。

シャーシとアプリケーションの独立したインターフェイスの状態

管理上、シャーシとアプリケーションの両方で、インターフェイスを有効および無効にできます。インターフェイスを動作させるには、両方のオペレーティング システムで、インターフェイスを有効にする必要があります。インターフェイスの状態は個別に制御されるため、シャーシとアプリケーションの間で不一致が発生することがあります。

アプリケーション内のインターフェイスのデフォルトの状態は、インターフェイスのタイプによって異なります。たとえば、物理インターフェイスまたは EtherChannel は、アプリケーション内ではデフォルトで無効になっていますが、サブインターフェイスはデフォルトで有効になっています。

共有インターフェイスの拡張性

共有インターフェイスのベスト プラクティス

共有インターフェイスの使用状況の例

インターフェイスの共有と拡張性の例について、以下の表を参照してください。以下のシナリオは、すべてのインスタンス間で共有されている管理用の 1 つの物理/EtherChannel インターフェイスと、ハイ アベイラビリティで使用する専用のサブインターフェイスを含むもう 1 つの物理/EtherChannel インターフェイスを使用していることを前提としています。

3 つの SM-44 と firepower 9300

次の表は、物理インターフェイスまたは Etherchannel のみを使用している 9300 の SM-44 セキュリティ モジュールに適用されます。サブインターフェイスがなければ、インターフェイスの最大数が制限されます。さらに、複数の物理インターフェイスを共有するには、複数のサブインターフェイスを使用するよりも多くの転送テーブル リソースを使用します。

各 SM-44 モジュールは、最大 14 のインスタンスをサポートできます。インスタンスは、制限内に収める必要に応じてモジュール間で分割されます。

|

専用インターフェイス |

共有インターフェイス |

インスタンス数 |

転送テーブルの使用率(%) |

|---|---|---|---|

|

32:

|

0 |

4:

|

16 % |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46 % |

|

33:

|

3:

|

33:

|

98% |

|

33:

|

3:

|

34:

|

102 % 許可しない |

|

30:

|

1 |

6:

|

25 % |

|

30:

|

3:

|

6:

|

23 % |

|

30:

|

2 |

5:

|

28% |

|

30:

|

4:

|

5:

|

26 % |

|

24:

|

7 |

4:

|

44 % |

|

24:

|

14:

|

4:

|

41% |

次の表は、単一の親物理インターフェイス上でサブインターフェイスを使用している 9300 上の 3 つの SM-44 セキュリティ モジュールに適用されます。たとえば、同じ種類のインターフェイスをすべてバンドルするための大規模な EtherChannel を作成し、EtherChannel のサブインターフェイスを共有します。複数の物理インターフェイスを共有するには、複数のサブインターフェイスを使用するよりも多くの転送テーブル リソースを使用します。

各 SM-44 モジュールは、最大 14 のインスタンスをサポートできます。インスタンスは、制限内に収める必要に応じてモジュール間で分割されます。

|

専用サブインターフェイス |

共有サブインターフェイス |

インスタンス数 |

転送テーブルの使用率(%) |

|---|---|---|---|

|

168:

|

0 |

42:

|

33% |

|

224:

|

0 |

14:

|

27 % |

|

14:

|

1 |

14:

|

46 % |

|

33:

|

3:

|

33:

|

98% |

|

70:

|

1 |

14:

|

46 % |

|

165:

|

3:

|

33:

|

98% |

|

70:

|

2 |

14:

|

46 % |

|

165:

|

6:

|

33:

|

98% |

|

70:

|

10 |

14:

|

46 % |

|

165:

|

30:

|

33:

|

102 % 許可しない |

1 つの SM 44 を備えた Firepower 9300

次の表は、物理インターフェイスまたは Etherchannel のみを使用している 1 つの SM-44 を備えた Firepower 9300 に適用されます。サブインターフェイスがなければ、インターフェイスの最大数が制限されます。さらに、複数の物理インターフェイスを共有するには、複数のサブインターフェイスを使用するよりも多くの転送テーブル リソースを使用します。

1 つの SM-44 を備えた Firepower 9300 は、最大 14 のインスタンスをサポートできます。

|

専用インターフェイス |

共有インターフェイス |

インスタンス数 |

転送テーブルの使用率(%) |

|---|---|---|---|

|

32:

|

0 |

4:

|

16 % |

|

30:

|

0 |

2:

|

14% |

|

14:

|

1 |

14:

|

46 % |

|

14:

|

2:

|

14:

|

37 % |

|

32:

|

1 |

4:

|

21 % |

|

32:

|

2 |

4:

|

20 % |

|

32:

|

2 |

4:

|

25 % |

|

32:

|

4:

|

4:

|

24 % |

|

24:

|

8 |

3:

|

37 % |

|

10:

|

10 |

5:

|

69% |

|

10:

|

20:

|

5:

|

59% |

|

14:

|

10 |

7:

|

109% 許可しない |

次の表は、単一の親物理インターフェイス上でサブインターフェイスを使用している 1 つの SM-44 を備えた Firepower 4150 に適用されます。たとえば、同じ種類のインターフェイスをすべてバンドルするための大規模な EtherChannel を作成し、EtherChannel のサブインターフェイスを共有します。複数の物理インターフェイスを共有するには、複数のサブインターフェイスを使用するよりも多くの転送テーブル リソースを使用します。

1 つの SM-44 を備えた Firepower 9300 は、最大 14 のインスタンスをサポートできます。

|

専用サブインターフェイス |

共有サブインターフェイス |

インスタンス数 |

転送テーブルの使用率(%) |

|---|---|---|---|

|

112:

|

0 |

14:

|

17% |

|

224:

|

0 |

14:

|

17% |

|

14:

|

1 |

14:

|

46 % |

|

14:

|

2:

|

14:

|

37 % |

|

112:

|

1 |

14:

|

46 % |

|

112:

|

2:

|

14:

|

37 % |

|

112:

|

2 |

14:

|

46 % |

|

112:

|

4:

|

14:

|

37 % |

|

140:

|

10 |

14:

|

46 % |

|

140:

|

20:

|

14:

|

37 % |

共有インターフェイス リソースの表示

転送テーブルと VLAN グループの使用状況を表示するには、 エリアを参照し ます。次に例を示します。

シャーシがパケットを分類する方法

シャーシに入ってくるパケットはいずれも分類する必要があります。その結果、シャーシは、どのインスタンスにパケットを送信するかを決定できます。

-

一意のインターフェイス:1 つのインスタンスしか入力インターフェイスに関連付けられていない場合、シャーシはそのインスタンスにパケットを分類します。ブリッジ グループ メンバー インターフェイス(トランスペアレント モードまたはルーテッド モード)、インライン セット、またはパッシブ インターフェイスの場合は、この方法を常にパケットの分類に使用します。

-

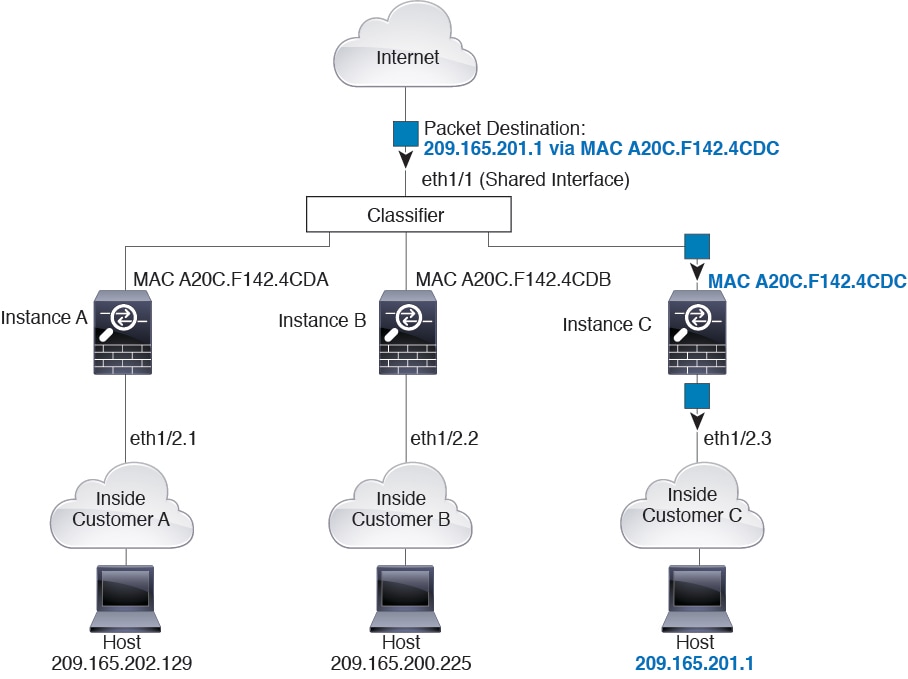

一意の MAC アドレス:シャーシは、共有インターフェイスを含むすべてのインターフェイスに一意の MAC アドレスを自動的に生成します。複数のインスタンスが同じインターフェイスを共有している場合、分類子には各インスタンスでそのインターフェイスに割り当てられた固有の MAC アドレスが使用されます。固有の MAC アドレスがないと、アップストリーム ルータはインスタンスに直接ルーティングできません。アプリケーション内で各インターフェイスを設定するときに、手動で MAC アドレスを設定することもできます。

(注) |

宛先 MAC アドレスがマルチキャストまたはブロードキャスト MAC アドレスの場合、パケットが複製されて各インスタンスに送信されます。 |

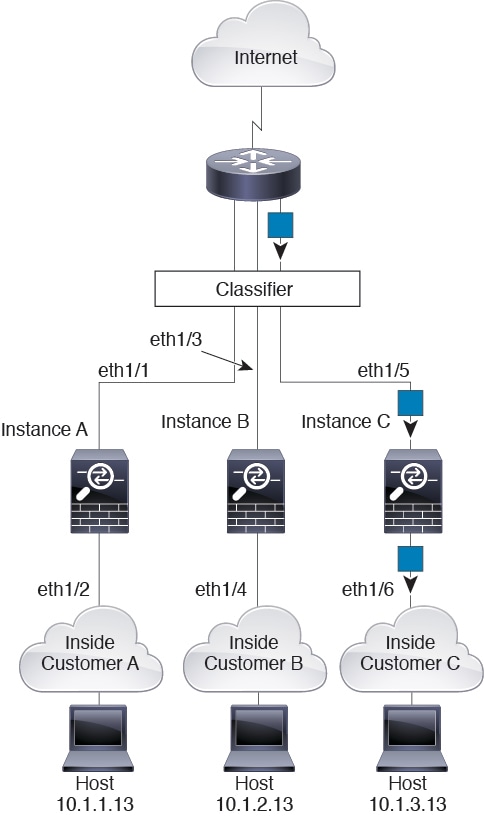

分類例

MAC アドレスを使用した共有インターフェイスのパケット分類

次の図に、外部インターフェイスを共有する複数のインスタンスを示します。インスタンス C にはルータがパケットを送信する MAC アドレスが含まれているため、分類子はパケットをインスタンス C に割り当てます。

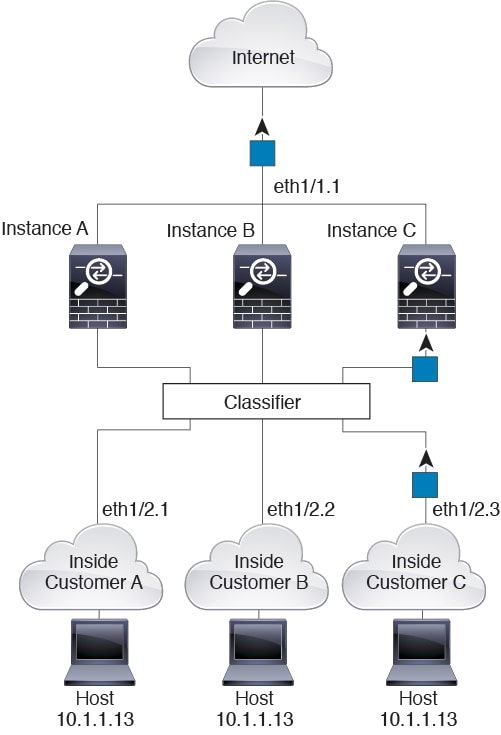

内部ネットワークからの着信トラフィック

内部ネットワークからのものを含め、新たに着信するトラフィックすべてが分類される点に注意してください。次の図に、インターネットにアクセスするネットワーク内のインスタンス C のホストを示します。分類子は、パケットをインスタンス C に割り当てます。これは、入力インターフェイスがイーサネット 1/2.3 で、このイーサネットがインスタンス C に割り当てられているためです。

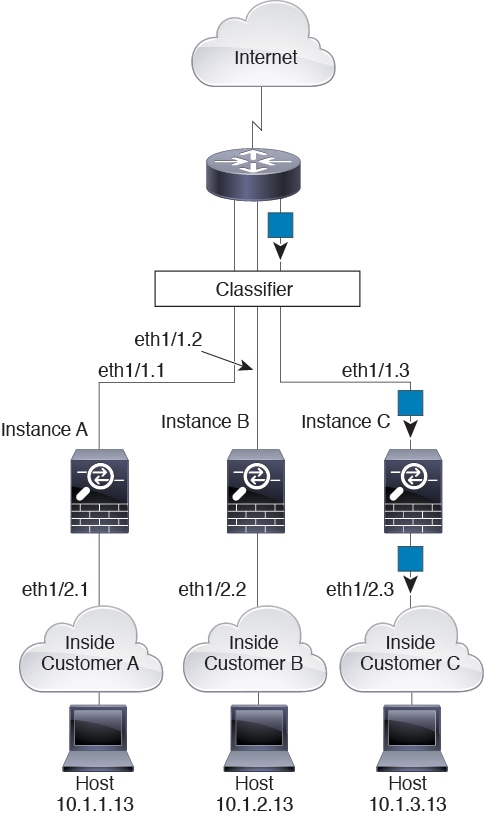

トランスペアレント ファイアウォール インスタンス

トランスペアレント ファイアウォールでは、固有のインターフェイスを使用する必要があります。次の図に、ネットワーク内のインスタンス C のホスト宛のインターネットからのパケットを示します。分類子は、パケットをインスタンス C に割り当てます。これは、入力インターフェイスがイーサネット 1/2.3 で、このイーサネットがインスタンス C に割り当てられているためです。

インラインセット

インライン セットの場合は一意のインターフェイスを使用する必要があります。また、それらのセットは物理インターフェイスか、または EtherChannel である必要があります。次の図に、ネットワーク内のインスタンス C のホスト宛のインターネットからのパケットを示します。分類子は、パケットをインスタンス C に割り当てます。これは、入力インターフェイスがイーサネット 1/5 で、このイーサネットがインスタンス C に割り当てられているためです。

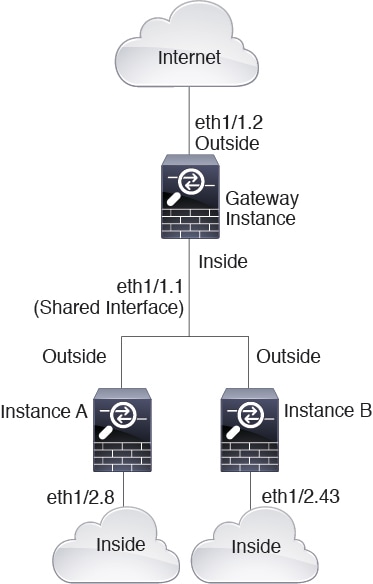

コンテナ インスタンスのカスケード

別のインスタンスの前にインスタンスを直接配置することをインスタンスのカスケードと呼びます。一方のインスタンスの外部インターフェイスは、もう一方のインスタンスの内部インターフェイスと同じインターフェイスです。いくつかのインスタンスのコンフィギュレーションを単純化する場合、最上位インスタンスの共有パラメータを設定することで、インスタンスをカスケード接続できます。

次の図に、ゲートウェイの背後に 2 つのインスタンスがあるゲートウェイ インスタンスを示します。

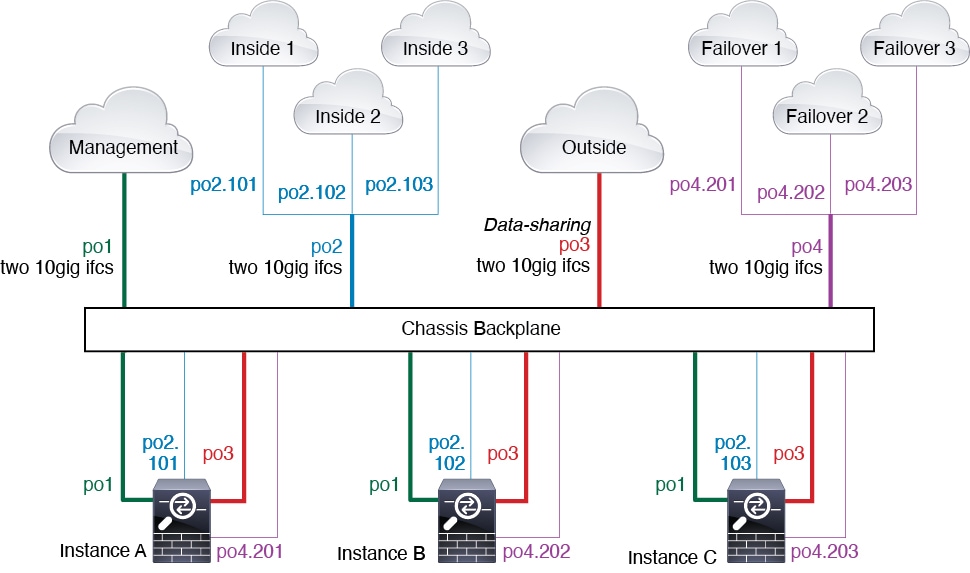

一般的な複数インスタンス展開

次の例には、ルーテッド ファイアウォール モードのコンテナ インスタンスが 3 つ含まれます。これらには次のインターフェイスが含まれます。

-

管理:すべてのインスタンスがポート チャネル 1 インターフェイス(管理タイプ)を使用します。この EtherChannel には 2 つの 10 ギガビット イーサネット インターフェイスが含まれます。各アプリケーション内で、インターフェイスは同じ管理ネットワークで一意の IP アドレスを使用します。

-

内部:各インスタンスがポート チャネル 2(データ タイプ)のサブインターフェイスを使用します。この EtherChannel には 2 つの 10 ギガビット イーサネット インターフェイスが含まれます。各サブインターフェイスは別々のネットワーク上に存在します。

-

外部:すべてのインスタンスがポート チャネル 3 インターフェイス(データ共有タイプ)を使用します。この EtherChannel には 2 つの 10 ギガビット イーサネット インターフェイスが含まれます。各アプリケーション内で、インターフェイスは同じ外部ネットワークで一意の IP アドレスを使用します。

-

フェールオーバー:各インスタンスがポート チャネル 4(データ タイプ)のサブインターフェイスを使用します。この EtherChannel には 2 つの 10 ギガビット イーサネット インターフェイスが含まれます。各サブインターフェイスは別々のネットワーク上に存在します。

コンテナ インスタンス インターフェイスの自動 MAC アドレス

シャーシは、各インスタンスの共有インターフェイスが一意の MAC アドレスを使用するように、インスタンス インターフェイスの MAC アドレスを自動的に生成します。

インスタンス内の共有インターフェイスに MAC アドレスを手動で割り当てると、手動で割り当てられた MAC アドレスが使用されます。後で手動 MAC アドレスを削除すると、自動生成されたアドレスが使用されます。生成した MAC アドレスがネットワーク内の別のプライベート MAC アドレスと競合することがまれにあります。この場合は、インスタンス内のインターフェイスの MAC アドレスを手動で設定してください。

自動生成されたアドレスは A2 で始まり、アドレスが重複するリスクがあるため、手動 MAC アドレスの先頭は A2 にしないでください。

シャーシは、次の形式を使用して MAC アドレスを生成します。

A2xx.yyzz.zzzz

xx.yy はユーザー定義のプレフィックスまたはシステム定義のプレフィックスであり、zz.zzzz はシャーシが生成した内部カウンタです。システム定義のプレフィックスは、IDPROM にプログラムされている Burned-in MAC アドレス内の最初の MAC アドレスの下部 2 バイトと一致します。connect fxos を使用し、次にshow module を使用して、MAC アドレスプールを表示します。たとえば、モジュール 1 について示されている MAC アドレスの範囲が b0aa.772f.f0b0 ~ b0aa.772f.f0bf の場合、システム プレフィックスは f0b0 になります。

ユーザ定義のプレフィックスは、16 進数に変換される整数です。ユーザ定義のプレフィックスの使用方法を示す例を挙げます。プレフィックスとして 77 を指定すると、シャーシは 77 を 16 進数値 004D(yyxx)に変換します。MAC アドレスで使用すると、プレフィックスはシャーシ ネイティブ形式に一致するように逆にされます(xxyy)。

A24D.00zz.zzzz

プレフィックス 1009(03F1)の場合、MAC アドレスは次のようになります。

A2F1.03zz.zzzz

コンテナ インスタンスのリソース管理

コンテナ インスタンスごとのリソース使用率を指定するには、FXOS で 1 つまたは複数のリソース プロファイルを作成します。論理デバイス/アプリケーション インスタンスを展開するときに、使用するリソース プロファイルを指定します。リソース プロファイルは CPU コアの数を設定します。RAM はコアの数に従って動的に割り当てられ、ディスク容量はインスタンスごとに 40 GB に設定されます。モデルごとに使用可能なリソースを表示するには、コンテナインスタンスの要件と前提条件を参照してください。リソース プロファイルを追加するには、コンテナインスタンスにリソースプロファイルを追加を参照してください。

マルチインスタンス機能のパフォーマンス スケーリング係数

プラットフォームの最大スループット(接続数、VPN セッション数、および TLS プロキシセッション数)は、ネイティブインスタンスがメモリと CPU を使用するために計算されます(この値は show resource usage に示されます)。複数のインスタンスを使用する場合は、インスタンスに割り当てる CPU コアの割合に基づいてスループットを計算する必要があります。たとえば、コアの 50% でコンテナインスタンスを使用する場合は、最初にスループットの 50% を計算する必要があります。さらに、コンテナインスタンスで使用可能なスループットは、ネイティブインスタンスで使用可能なスループットよりも低い場合があります。

インスタンスのスループットを計算する方法の詳細については、https://www.cisco.com/c/en/us/products/collateral/security/firewalls/white-paper-c11-744750.html を参照してください。

コンテナ インスタンスおよびハイ アベイラビリティ

2 つの個別のシャーシでコンテナ インスタンスを使用してハイ アベイラビリティを使用できます。たとえば、それぞれ 10 個のインスタンスを使用する 2 つのシャーシがある場合、10 個のハイ アベイラビリティ ペアを作成できます。ハイ アベイラビリティは FXOS で構成されません。各ハイ アベイラビリティ ペアはアプリケーション マネージャで構成します。

詳細な要件については、「ハイアベイラビリティの要件と前提条件」と「ハイ アベイラビリティ ペアの追加」を参照してください。

エンドツーエンドの手順

この手順では、マルチインスタンス環境に必要なすべての要素を設定します。

(注) |

手順

|

ステップ 1 |

シャーシには、「Default-Small」と呼ばれるデフォルト リソース プロファイルが含まれています。このコア数は最小です。このプロファイルだけを使用しない場合は、コンテナ インスタンスを追加する前にプロファイルを追加する必要があります。 |

|

ステップ 2 |

(任意) MAC プール プレフィックスの追加とコンテナ インスタンス インターフェイスの MAC アドレスの表示。 FXOS シャーシは、各インスタンスの共有インターフェイスが一意の MAC アドレスを使用するように、コンテナ インスタンス インターフェイスの MAC アドレスを自動的に生成します。必要に応じて、生成で使用されるプレフィクスを定義できます。 |

|

ステップ 3 |

ネイティブ インスタンスと同じ方法で、コンテナ インスタンスでインターフェイスを使用できます。ただし、VLAN サブインターフェイスとデータ共有インターフェイスは、コンテナ インスタンスでのみ使用でき、展開の拡張性と柔軟性を提供します。このガイドでは、共有インターフェイスの制限事項について必ずお読みください。 |

|

ステップ 4 |

Management Center のスタンドアロン Threat Defense の追加。 コンテナ インスタンスは、スタンドアロン デバイスまたはフェールオーバー ペアとして脅威に対する防御でのみサポートされます。クラスタリングはサポートされていません。 |

|

ステップ 5 |

ハイ アベイラビリティ ペアを展開する場合は、このセクションの要件を参照してください。 |

コンテナ インスタンスのライセンス

すべてのライセンスがコンテナ インスタンスごとではなく、セキュリティ エンジン/シャーシ(Firepower 4100 の場合)またはセキュリティ モジュール(Firepower 9300 の場合)ごとに使用されます。次の詳細情報を参照してください。

-

基本 ライセンスが セキュリティ モジュール/エンジン ごとに 1 つ自動的に割り当てられます。

-

機能ライセンスは各インスタンスに手動で割り当てますが、セキュリティ モジュール/エンジン につき機能ごとに 1 つのライセンスのみを使用します。たとえば、3 つのセキュリティモジュールを搭載した Firepower 9300 の場合、使用中のインスタンスの数に関係なく、モジュールにつき 1 つの URL フィルタリング ライセンスが必要で、合計 3 つのライセンスが必要になります。

次に例を示します。

|

Firepower 9300 |

インスタンス |

ライセンス |

|---|---|---|

|

セキュリティ モジュール 1 |

インスタンス 1 |

基本、URL フィルタリング、マルウェア |

|

インスタンス 2 |

基本、URL フィルタリング |

|

|

インスタンス 3 |

基本、URL フィルタリング |

|

|

セキュリティ モジュール 2 |

インスタンス 4 |

基本、 脅威 |

|

インスタンス 5 |

基本、URL フィルタリング、マルウェア、 脅威 |

|

|

セキュリティ モジュール 3 |

インスタンス 6 |

基本、マルウェア、 脅威 |

|

インスタンス 7 |

基本、 脅威 |

|

基本 |

URL フィルタリング |

マルウェア |

脅威 |

|---|---|---|---|

|

3 |

2 |

3 |

2 |

コンテナインスタンスの要件と前提条件

サポートされるアプリケーション タイプ

-

Threat Defense Management Center を使用

最大コンテナ インスタンスとモデルあたりのリソース

各コンテナ インスタンスに対して、インスタンスに割り当てる CPU コアの数を指定できます。RAM はコアの数に従って動的に割り当てられ、ディスク容量はインスタンスあたり 40 GB に設定されます。

|

モデル |

最大コンテナインスタンス数 |

使用可能な CPU コア |

使用可能な RAM |

使用可能なディスクスペース |

|---|---|---|---|---|

|

Firepower 4110 |

3 |

22 |

53 GB |

125.6 GB |

|

Firepower 4112 |

3 |

22 |

78 GB |

308 GB |

|

Firepower 4115 |

7 |

46 |

162 GB |

308 GB |

|

Firepower 4120 |

3 |

46 |

101 GB |

125.6 GB |

|

Firepower 4125 |

10 |

62 |

162 GB |

644 GB |

|

Firepower 4140 |

7 |

70 |

222 GB |

311.8 GB |

|

Firepower 4145 |

14 |

86 |

344 GB |

608 GB |

|

Firepower 4150 |

7 |

86 |

222 GB |

311.8 GB |

|

Firepower 9300 SM-24 セキュリティモジュール |

7 |

46 |

226 GB |

656.4 GB |

|

Firepower 9300 SM-36 セキュリティモジュール |

11 |

70 |

222 GB |

640.4 GB |

|

Firepower 9300 SM-40 セキュリティ モジュール |

13 |

78 |

334 GB |

1359 GB |

|

Firepower 9300 SM-44 セキュリティ モジュール |

14 |

86 |

218 GB |

628.4 GB |

|

Firepower 9300 SM-48 セキュリティモジュール |

15 |

94 |

334 GB |

1341 GB |

|

Firepower 9300 SM-56 セキュリティ モジュール |

18 |

110 |

334 GB |

1314 GB |

Management Center の要件

Firepower 4100 シャーシまたは Firepower 9300 モジュール上のすべてのインスタンスに対して、ライセンスの実装のために同じ Management Center を使用する必要があります。

ハイアベイラビリティの要件と前提条件

-

ハイ アベイラビリティ フェールオーバーを設定される 2 つのユニットは、次の条件を満たしている必要があります。

-

個別のシャーシ上にあること。Firepower 9300 のシャーシ内ハイアベイラビリティはサポートされません。

-

同じモデルであること。

-

高可用性論理デバイスに同じインターフェイスが割り当てられていること。

-

インターフェイスの数とタイプが同じであること。ハイ アベイラビリティを有効にする前に、すべてのインターフェイスを FXOS で事前に同じ設定にすること。

-

-

高可用性は Firepower 9300 の同じタイプのモジュール間でのみサポートされていますが、2 台のシャーシにモジュールを混在させることができます。たとえば、各シャーシには SM-56、SM-48、および SM-40 があります。SM-56 モジュール間、SM-48 モジュール間、および SM-40 モジュール間にハイアベイラビリティペアを作成できます。

-

コンテナインスタンスでは、各装置で同じリソースプロファイル属性を使用する必要があります。

-

他のハイ アベイラビリティ システム要件については、アプリケーションの構成ガイドのハイアベイラビリティに関する章を参照してください。

注意事項と制約事項

一般的な注意事項

-

コンテナインスタンスによる複数インスタンス機能は Management Center を使用する 脅威に対する防御 に対してのみ使用できます。

-

脅威に対する防御 コンテナ インスタンスの場合、1 つの Management Center で セキュリティ モジュール/エンジン のすべてのインスタンスを管理する必要があります。

-

最大 16 個のコンテナ インスタンスの で TLS 暗号化アクセラレーション を有効にできます。

-

脅威に対する防御 コンテナ インスタンスの場合、次の機能はサポートされていません。

-

Radware DefensePro リンク デコレータ

-

Management Center UCAPL/CC モード

-

ハードウェアへのフローオフロード

-

VLAN サブインターフェイス

-

本書では、FXOS VLAN サブインターフェイスについてのみ説明します。Threat Defense アプリケーション内でサブインターフェイスを個別に作成できます。詳細については、FXOS インターフェイスとアプリケーション インターフェイスを参照してください。

-

サブインターフェイス(および親インターフェイス)はコンテナ インスタンスにのみ割り当てることができます。

(注)

コンテナ インスタンスに親インターフェイスを割り当てる場合、タグなし(非 VLAN)トラフィックのみを渡します。タグなしトラフィックを渡す必要がない限り、親インターフェイスを割り当てないでください。 クラスタタイプのインターフェイスの場合、親インターフェイスを使用することはできません。

-

サブインターフェイスはデータまたはデータ共有タイプのインターフェイス、およびクラスタタイプのインターフェイスでサポートされます。クラスタインターフェイスにサブインターフェイスを追加した場合、そのインターフェイスをネイティブクラスタには使用できません。

-

マルチインスタンス クラスタリングの場合、データインターフェイス上の FXOS サブインターフェイスはサポートされません。ただし、クラスタ制御リンクではサブインターフェイスがサポートされているため、クラスタ制御リンクには専用の EtherChannel または EtherChannel のサブインターフェイスを使用できます。アプリケーション定義のサブインターフェイスは、データインターフェイスでサポートされていることに注意してください。

-

最大 500 個の VLAN ID を作成できます。

-

論理デバイスアプリケーション内での次の制限事項を確認し、インターフェイスの割り当てを計画する際には留意してください。

-

脅威に対する防御 インライン セットに、またはパッシブ インターフェイスとしてサブインターフェイスを使用することはできません。

-

フェールオーバー リンクに対してサブインターフェイスを使用する場合、その親にあるすべてのサブインターフェイスと親自体のフェールオーバー リンクとしての使用が制限されます。一部のサブインターフェイスをフェールオーバーリンクとして、一部を通常のデータインターフェイスとして使用することはできません。

-

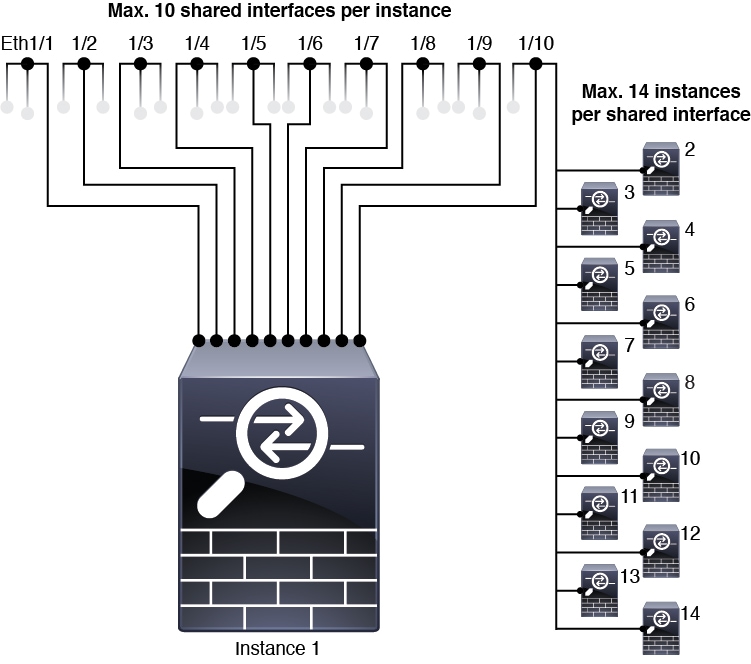

データ共有インターフェイス

-

ネイティブ インスタンスではデータ共有インターフェイスを使用することはできません。

-

共有インターフェイスごとの最大インスタンス数:14。たとえば、Instance1 ~ Instance14 に Ethernet1/1 を割り当てることができます。

インスタンスごとの最大共有インターフェイス数:10 たとえば、Ethernet1/1.10 を介して Instance1 に Ethernet1/1.1 を割り当てることができます。

-

クラスタではデータ共有インターフェイスを使用することはできません。

-

論理デバイスアプリケーション内での次の制限事項を確認し、インターフェイスの割り当てを計画する際には留意してください。

-

トランスペアレント ファイアウォール モード デバイスでデータ共有インターフェイスを使用することはできません。

-

脅威に対する防御 インライン セットでまたはパッシブ インターフェイスとしてデータ共有インターフェイスを使用することはできません。

-

フェールオーバー リンクに対してデータ共有インターフェイスを使用することはできません。

-

デフォルトの MAC アドレス

-

すべてのインターフェイスの MAC アドレスは MAC アドレス プールから取得されます。サブインターフェイスでは、MAC アドレスを手動で設定する場合、分類が正しく行われるように、同じ親インターフェイス上のすべてのサブインターフェイスで一意の MAC アドレスを使用します。コンテナ インスタンス インターフェイスの自動 MAC アドレス を参照してください。

コンテナインスタンスにリソースプロファイルを追加

コンテナ インスタンスごとにリソース使用率を指定するには、1 つまたは複数のリソース プロファイルを作成します。論理デバイス/アプリケーション インスタンスを展開するときに、使用するリソース プロファイルを指定します。リソース プロファイルは CPU コアの数を設定します。RAM はコアの数に従って動的に割り当てられ、ディスク容量はインスタンスごとに 40 GB に設定されます。

-

コアの最小数は 6 です。

(注)

コア数が少ないインスタンスは、コア数が多いインスタンスよりも、CPU 使用率が比較的高くなる場合があります。コア数が少ないインスタンスは、トラフィック負荷の変化の影響を受けやすくなります。トラフィックのドロップが発生した場合には、より多くのコアを割り当ててください。

-

コアは偶数(6、8、10、12、14 など)で最大値まで割り当てることができます。

-

利用可能な最大コア数は、セキュリティモジュール/シャーシモデルによって異なります。「コンテナインスタンスの要件と前提条件」を参照してください。

シャーシには、「Default-Small」と呼ばれるデフォルト リソース プロファイルが含まれています。このコア数は最小です。このプロファイルの定義を変更したり、使用されていない場合には削除することもできます。シャーシをリロードし、システムに他のプロファイルが存在しない場合は、このプロファイルが作成されます。

使用中のリソースプロファイルの設定を変更することはできません。そのリソースプロファイルを使用しているすべてのインスタンスを無効にしてから、リソースプロファイルを変更し、最後にインスタンスを再度有効にする必要があります。確立されたハイ アベイラビリティ ペアまたはクラスタ内のインスタンスのサイズを変更する場合、できるだけ早くすべてのメンバを同じサイズにする必要があります。

脅威に対する防御 インスタンスを Management Center に追加した後にリソースプロファイルの設定を変更する場合は、Management Center の [デバイス(Devices)] > [デバイス管理(Device Management)] > [デバイス(Device)] > [システム(System)] > [インベントリ(Inventory)] ダイアログボックスで各ユニットのインベントリを更新します。

手順

|

ステップ 1 |

を選択し、[追加(Add)] をクリックします。 [リソースプロファイルの追加(Add Resource Profile)] ダイアログボックスが表示されます。 |

|

ステップ 2 |

次のパラメータを設定します。

|

|

ステップ 3 |

[OK] をクリックします。 |

MAC プール プレフィックスの追加とコンテナ インスタンス インターフェイスの MAC アドレスの表示

FXOS シャーシは、各インスタンスの共有インターフェイスが一意の MAC アドレスを使用するように、コンテナ インスタンス インターフェイスの MAC アドレスを自動的に生成します。FXOS シャーシは、次の形式を使用して MAC アドレスを生成します。

A2xx.yyzz.zzzz

xx.yy はユーザ定義のプレフィックスまたはシステム定義のプレフィックスであり、zz.zzzz はシャーシが生成した内部カウンタです。システム定義のプレフィックスは、IDPROM にプログラムされている Burned-in MAC アドレス内の最初の MAC アドレスの下部 2 バイトと一致します。connect fxos を使用し、次にshow module を使用して、MAC アドレスプールを表示します。たとえば、モジュール 1 について示されている MAC アドレスの範囲が b0aa.772f.f0b0 ~ b0aa.772f.f0bf の場合、システム プレフィックスは f0b0 になります。

詳細については、「コンテナ インスタンス インターフェイスの自動 MAC アドレス」を参照してください。

この手順では、MAC アドレスの表示方法と生成で使用されるプレフィックスのオプションの定義方法について説明します。

(注) |

論理デバイスの展開後に MAC アドレスのプレフィックスを変更すると、トラフィックが中断される可能性があります。 |

手順

|

ステップ 1 |

を選択します。 このページには、MAC アドレスを使用したコンテナ インスタンスやインターフェイスとともに生成された MAC アドレスが表示されます。 |

|

ステップ 2 |

(任意) MAC アドレスの生成時に使用される MAC アドレスのプレフィックスを追加します。 |

インターフェイスの設定

デフォルトでは、物理インターフェイスは無効になっています。インターフェイスを有効にし、EtherChannels を追加して、VLAN サブインターフェイスを追加し、インターフェイス プロパティを編集、ブレークアウト ポートを設定できます。

(注) |

|

物理インターフェイスの設定

インターフェイスを物理的に有効および無効にすること、およびインターフェイスの速度とデュプレックスを設定することができます。インターフェイスを使用するには、インターフェイスを FXOS で物理的に有効にし、アプリケーションで論理的に有効にする必要があります。

(注) |

QSFPH40G-CUxM の場合、自動ネゴシエーションはデフォルトで常に有効になっており、無効にすることはできません。 |

始める前に

-

すでに EtherChannel のメンバーであるインターフェイスは個別に変更できません。EtherChannel に追加する前に、設定を行ってください。

手順

|

ステップ 1 |

[インターフェイス(Interfaces)] を選択して、[インターフェイス(Interfaces)] ページを開きます。 [All Interfaces] ページでは、上部に現在インストールされているインターフェイスが視覚的に表示され、下部の表にそれらのリストが表示されます。 |

|

ステップ 2 |

編集するインターフェイスの行で [編集(Edit)] をクリックし、[インターフェイスを編集(Edit Interface)] ダイアログボックスを開きます。 |

|

ステップ 3 |

インターフェイスを有効にするには、[有効化(Enable)] チェックボックスをオンにします。インターフェイスをディセーブルにするには、[Enable] チェックボックスをオフにします。 |

|

ステップ 4 |

インターフェイスの [タイプ(Type)] を選択します。

|

|

ステップ 5 |

(任意) [速度(Speed)] ドロップダウンリストからインターフェイスの速度を選択します。 |

|

ステップ 6 |

(任意) インターフェイスで [自動ネゴシエーション(Auto Negotiation)] がサポートされている場合は、[はい(Yes)] または [いいえ(No)] オプション ボタンをクリックします。 |

|

ステップ 7 |

(任意) [Duplex] ドロップダウンリストからインターフェイスのデュプレックスを選択します。 |

|

ステップ 8 |

(任意) 以前に設定したネットワーク制御ポリシーを選択します。 |

|

ステップ 9 |

(任意) デバウンス時間(ミリ秒)を明示的に設定します。0 から 15000 ミリ秒の値を入力します。 |

|

ステップ 10 |

[OK] をクリックします。 |

EtherChannel(ポート チャネル)の追加

EtherChannel(ポートチャネルとも呼ばれる)は、同じメディアタイプと容量の最大 16 個のメンバーインターフェイスを含むことができ、同じ速度とデュプレックスに設定する必要があります。メディアタイプは RJ-45 または SFP のいずれかです。異なるタイプ(銅と光ファイバ)の SFP を混在させることができます。容量の大きいインターフェイスで速度を低く設定することによってインターフェイスの容量(1 GB インターフェイスと 10 GB インターフェイスなど)を混在させることはできません。リンク集約制御プロトコル(LACP)では、2 つのネットワーク デバイス間でリンク集約制御プロトコル データ ユニット(LACPDU)を交換することによって、インターフェイスが集約されます。

EtherChannel 内の各物理データまたはデータ共有インターフェイスを次のように設定できます。

-

アクティブ:LACP アップデートを送信および受信します。アクティブ EtherChannel は、アクティブまたはパッシブ EtherChannel と接続を確立できます。LACP トラフィックを最小にする必要がある場合以外は、アクティブ モードを使用する必要があります。

-

オン:EtherChannel は常にオンであり、LACP は使用されません。「オン」の EtherChannel は、別の「オン」の EtherChannel のみと接続を確立できます。

(注) |

モードを [On] から [Active] に変更するか、[Active] から [On] に変更すると、EtherChannel が動作状態になるまで最大 3 分かかることがあります。 |

非データ インターフェイスのみがアクティブ モードをサポートしています。

LACP では、ユーザが介入しなくても、EtherChannel へのリンクの自動追加および削除が調整されます。また、コンフィギュレーションの誤りが処理され、メンバ インターフェイスの両端が正しいチャネル グループに接続されていることがチェックされます。 「オン」モードではインターフェイスがダウンしたときにチャネル グループ内のスタンバイ インターフェイスを使用できず、接続とコンフィギュレーションはチェックされません。

Firepower 4100/9300 シャーシが EtherChannel を作成すると、EtherChannel は [一時停止(Suspended)] 状態(Active LACP モードの場合)または [ダウン(Down)] 状態(On LACP モードの場合)になり、物理リンクがアップしても論理デバイスに割り当てるまでそのままになります。EtherChannel は次のような状況でこの [一時停止(Suspended)] 状態になります。

-

EtherChannel がスタンドアロン論理デバイスのデータまたは管理インターフェイスとして追加された

-

EtherChannel がクラスタの一部である論理デバイスの管理インターフェイスまたは Cluster Control Link として追加された

-

EtherChannel がクラスタの一部である論理デバイスのデータ インターフェイスとして追加され、少なくとも 1 つのユニットがクラスタに参加している

EtherChannel は論理デバイスに割り当てるまで動作しないことに注意してください。EtherChannel が論理デバイスから削除された場合や論理デバイスが削除された場合は、EtherChannel が [一時停止(Suspended)] または [ダウン(Down)] 状態に戻ります。

手順

|

ステップ 1 |

[インターフェイス(Interfaces)] を選択して、[インターフェイス(Interfaces)] ページを開きます。 [All Interfaces] ページでは、上部に現在インストールされているインターフェイスが視覚的に表示され、下部の表にそれらのリストが表示されます。 |

||

|

ステップ 2 |

インターフェイス テーブルの上にある [ポート チャネルの追加(Add Port Channel)] をクリックし、[ポート チャネルの追加(Add Port Channel)] ダイアログボックスを開きます。 |

||

|

ステップ 3 |

[ポート チャネル ID(Port Channel ID)] フィールドに、ポート チャネルの ID を入力します。有効な値は、1 ~ 47 です。 クラスタ化した論理デバイスを導入すると、ポートチャネル 48 はクラスタ制御リンク用に予約されます。クラスタ制御リンクにポートチャネル 48 を使用しない場合は、ポートチャネル 48 を削除し、別の ID を使用してクラスタタイプの EtherChannel を設定できます。複数のクラスタタイプの EtherChannel を追加し、マルチインスタンス クラスタリングで使用する VLAN サブインターフェイスを追加できます。シャーシ内クラスタリングでは、クラスタ EtherChannel にインターフェイスを割り当てないでください。 |

||

|

ステップ 4 |

ポート チャネルを有効にするには、[有効化(Enable)] チェックボックスをオンにします。ポート チャネルをディセーブルにするには、[Enable]チェックボックスをオフにします。 |

||

|

ステップ 5 |

インターフェイスの [タイプ(Type)] を選択します。

|

||

|

ステップ 6 |

ドロップダウン リストでメンバーインターフェイスに適した [管理速度(Admin Speed)] を設定します。 指定した速度ではないメンバーインターフェイスを追加すると、ポートチャネルに正常に参加できません。 |

||

|

ステップ 7 |

データまたはデータ共有インターフェイスに対して、LACP ポート チャネル [Mode]、[Active] または [On] を選択します。 非データまたはデータ共有インターフェイスの場合、モードは常にアクティブです。 |

||

|

ステップ 8 |

メンバーインターフェイスに適した [管理デュプレックス(Admin Duplex)] を設定します([全二重(Full Duplex)] または [半二重(Half Duplex)] )。 指定したデュプックスのメンバーインターフェイスを追加すると、ポートチャネルに正常に参加されます。 |

||

|

ステップ 9 |

ポート チャネルにインターフェイスを追加するには、[Available Interface]リストでインターフェイスを選択し、[Add Interface]をクリックしてそのインターフェイスを [Member ID] リストに移動します。 同じメディアタイプとキャパシティで最大 16 のインターフェイスを追加できます。メンバーインターフェイスは、同じ速度とデュプレックスに設定する必要があり、このポートチャネルに設定した速度とデュプレックスと一致させる必要があります。メディアタイプは RJ-45 または SFP のいずれかです。異なるタイプ(銅と光ファイバ)の SFP を混在させることができます。容量の大きいインターフェイスで速度を低く設定することによってインターフェイスの容量(1 GB インターフェイスと 10 GB インターフェイスなど)を混在させることはできません。

|

||

|

ステップ 10 |

ポート チャネルからインターフェイスを削除するには、[Member ID]リストでそのインターフェイスの右側にある[Delete]ボタンをクリックします。 |

||

|

ステップ 11 |

[OK] をクリックします。 |

コンテナ インスタンスの VLAN サブインターフェイスの追加

シャーシには最大 500 個のサブインターフェイスを追加できます。

マルチインスタンス クラスタリングの場合、クラスタタイプのインターフェイスにサブインターフェイスを追加するだけです。データインターフェイス上のサブインターフェイスはサポートされません。

インターフェイスごとの VLAN ID は一意である必要があります。コンテナ インスタンス内では、VLAN ID は割り当てられたすべてのインターフェイス全体で一意である必要があります。異なるコンテナ インターフェイスに割り当てられている限り、VLAN ID を別のインターフェイス上で再利用できます。ただし、同じ ID を使用していても、各サブインターフェイスが制限のカウント対象になります。

本書では、FXOS VLAN サブインターフェイスについてのみ説明します。Threat Defense アプリケーション内でサブインターフェイスを個別に作成できます。

手順

|

ステップ 1 |

[Interfaces] を選択して [All Interfaces] タブを開きます。 [All Interfaces] タブには、ページの上部に現在インストールされているインターフェイスが視覚的に表示され、下の表にはインストールされているインターフェイスのリストが示されています。 |

|

ステップ 2 |

をクリックして [Add Subinterface] ダイアログボックスを開きます。 |

|

ステップ 3 |

インターフェイスの [タイプ(Type)] を選択します。

データインターフェイスおよびデータ共有インターフェイスの場合:タイプは、親インターフェイスのタイプに依存しません。たとえば、データ共有の親とデータサブインターフェイスを設定できます。 |

|

ステップ 4 |

ドロップダウン リストから親インターフェイスを選択します。 現在論理デバイスに割り当てられている物理インターフェイスにサブインターフェイスを追加することはできません。親の他のサブインターフェイスが割り当てられている場合、その親インターフェイス自体が割り当てられていない限り、新しいサブインターフェイスを追加できます。 |

|

ステップ 5 |

[Subinterface ID] を 1 ~ 4294967295 で入力します。 この ID は、interface_id.subinterface_id のように親インターフェイスの ID に追加されます。たとえば、サブインターフェイスを ID 100 でイーサネット 1/1 に追加する場合、そのサブインターフェイス ID はイーサネット 1/1.100 になります。利便性を考慮して一致するように設定することができますが、この ID は VLAN ID と同じではありません。 |

|

ステップ 6 |

1 ~ 4095 の間で [VLAN ID] を設定します。 |

|

ステップ 7 |

[OK] をクリックします。 親インターフェイスを展開し、その下にあるすべてのサブインターフェイスを表示します。 |

Management Center のスタンドアロン Threat Defense の追加

スタンドアロンの論理デバイスは、単独またはハイ アベイラビリティ ペアで動作します。複数のセキュリティモジュールを搭載する Firepower 9300 では、クラスタまたはスタンドアロンデバイスのいずれかを展開できます。クラスタはすべてのモジュールを使用する必要があるため、たとえば、2 モジュール クラスタと単一のスタンドアロン デバイスをうまく組み合わせることはできません。

一部のモジュールでネイティブインスタンスを使用し、その他のモジュールでコンテナインスタンスを使用できます。

始める前に

-

論理デバイスに使用するアプリケーション イメージを Cisco.com からダウンロードして、そのイメージを Firepower 4100/9300 シャーシ にアップロードします。

(注)

Firepower 9300 の場合、異なるアプリケーションタイプ(ASA および Threat Defense )をシャーシ内の個々のモジュールにインストールできます。別個のモジュールでは、異なるバージョンのアプリケーション インスタンス タイプも実行できます。

-

論理デバイスで使用する管理インターフェイスを設定します。管理インターフェイスが必要です。この管理インターフェイスは、シャーシの管理のみに使用されるシャーシ管理ポートと同じではありません(また、[インターフェイス(Interfaces)] タブの上部に [MGMT] として表示されます)。

-

後でデータインターフェイスから管理を有効にできます。ただし、データ管理を有効にした後で使用する予定がない場合でも、管理インターフェイスを論理デバイスに割り当てる必要があります。詳細については、FTD コマンドリファレンスの configure network management-data-interface コマンドを参照してください。

-

また、少なくとも 1 つのデータ タイプのインターフェイスを設定する必要があります。必要に応じて、すべてのイベントのトラフィック(Web イベントなど)を運ぶ firepower-eventing インターフェイスも作成できます。詳細については、「インターフェイス タイプ」を参照してください。

-

コンテナ インスタンスに対して、デフォルトのプロファイルを使用しない場合は、コンテナインスタンスにリソースプロファイルを追加に従ってリソース プロファイルを追加します。

-

コンテナ インスタンスの場合、最初にコンテナ インスタンスをインストールする前に、ディスクが正しいフォーマットになるように セキュリティ モジュール/エンジン を再度初期化する必要があります。[セキュリティモジュール(Security Modules)] または [セキュリティエンジン(Security Engine)] を選択し、[再初期化(Reinitialize)] をクリックします。既存の論理デバイスは削除されて新しいデバイスとして再インストールされるため、ローカルのアプリケーション設定はすべて失われます。ネイティブインスタンスをコンテナインスタンスに置き換える場合は、常にネイティブインスタンスを削除する必要があります。ネイティブインスタンスをコンテナインスタンスに自動的に移行することはできません。

-

次の情報を用意します。

-

このデバイスのインターフェイス Id

-

管理インターフェイス IP アドレスとネットワークマスク

-

ゲートウェイ IP アドレス

-

Management Center 選択した IP アドレス/NAT ID

-

DNS サーバの IP アドレス

-

脅威に対する防御 ホスト名とドメイン名

-

手順

|

ステップ 1 |

[論理デバイス(Logical Devices)] を選択します。 |

|

ステップ 2 |

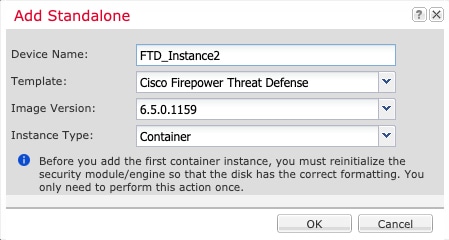

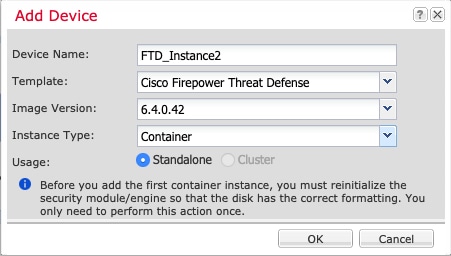

をクリックし、次のパラメータを設定します。   |

|

ステップ 3 |

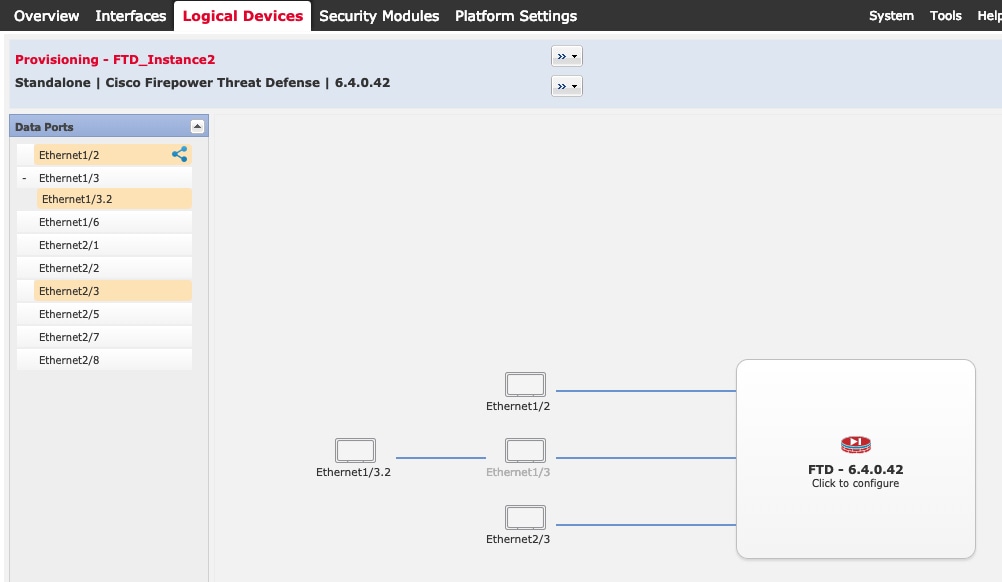

[Data Ports] 領域を展開し、デバイスに割り当てるインターフェイスをそれぞれクリックします。  [Interfaces] ページでは、以前に有効にしたデータとデータ共有インターフェイスのみを割り当てることができます。後で Management Center のこれらのインターフェイスを有効にして設定します。これには、IP アドレスの設定も含まれます。 コンテナ インスタンスごとに最大 10 のデータ共有インターフェイスを割り当てることができます。また、各データ共有インターフェイスは、最大 14 個のコンテナ インスタンスに割り当てることができます。データ共有インターフェイスは [Sharing] アイコン( ハードウェア バイパス 対応のポートは次のアイコンで表示されます: |

|

ステップ 4 |

画面中央のデバイス アイコンをクリックします。 ダイアログボックスが表示され、初期のブートストラップ設定を行うことができます。これらの設定は、初期導入専用、またはディザスタ リカバリ用です。通常の運用では、後でアプリケーション CCLI 設定のほとんどの値を変更できます。 |

|

ステップ 5 |

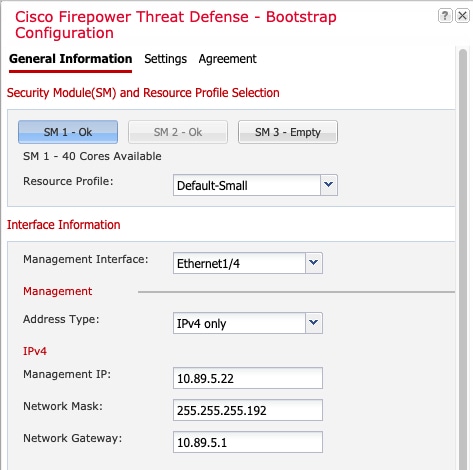

[一般情報(General Information)] ページで、次の手順を実行します。  |

|

ステップ 6 |

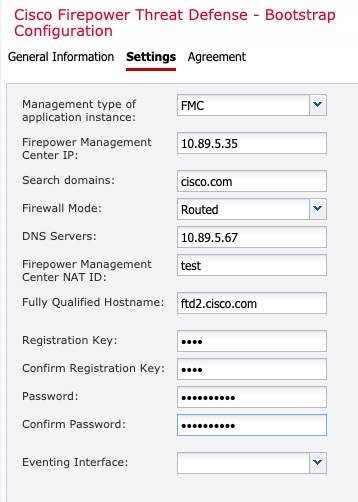

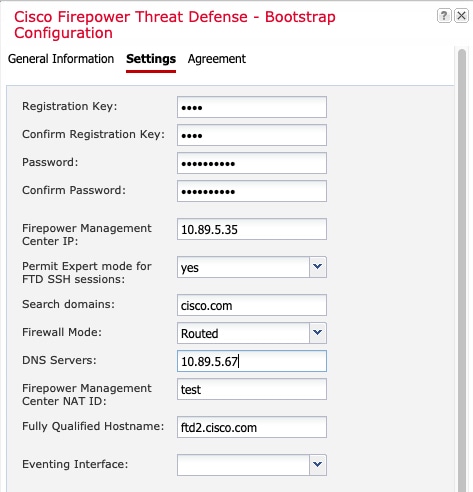

[設定(Settings)] タブで、次の項目を入力します。   |

|

ステップ 7 |

[利用規約(Agreement)] タブで、エンド ユーザ ライセンス(EULA)を読んで、同意します。 |

|

ステップ 8 |

[OK] をクリックして、設定ダイアログボックスを閉じます。 |

|

ステップ 9 |

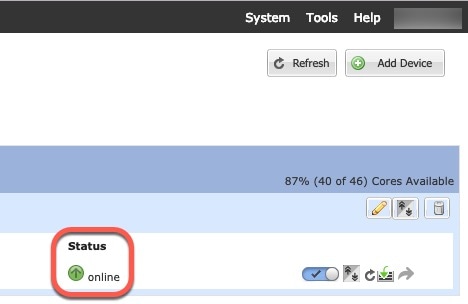

[保存(Save)] をクリックします。 シャーシは、指定したソフトウェアバージョンをダウンロードし、アプリケーション インスタンスにブートストラップ設定と管理インターフェイス設定をプッシュすることで、論理デバイスを導入します。[ 論理デバイス(Logical Devices) ] ページで、新しい論理デバイスのステータスを確認します。論理デバイスの [Status] が [online] と表示されたら、アプリケーションでセキュリティ ポリシーの設定を開始できます。  |

|

ステップ 10 |

脅威に対する防御 を管理対象デバイスとして追加し、セキュリティ ポリシーの設定を開始するには、Management Center コンフィギュレーション ガイドを参照してください。 |

ハイ アベイラビリティ ペアの追加

Threat Defense または ASA ハイ アベイラビリティ(フェールオーバーとも呼ばれます)は、FXOS ではなくアプリケーション内で設定されます。ただし、ハイ アベイラビリティのシャーシを準備するには、次の手順を参照してください。

始める前に

ハイアベイラビリティの要件と前提条件を参照してください。

手順

|

ステップ 1 |

各論理デバイスに同一のインターフェイスを割り当てます。 |

||

|

ステップ 2 |

フェールオーバー リンクとステート リンクに 1 つまたは 2 つのデータ インターフェイスを割り当てます。 これらのインターフェイスは、2 つのシャーシの間でハイ アベイラビリティ トラフィックをやり取りします。統合されたフェールオーバー リンクとステート リンクには、10 GB のデータ インターフェイスを使用することを推奨します。使用可能なインターフェイスがある場合、別のフェールオーバー リンクとステート リンクを使用できます。ステート リンクが帯域幅の大半を必要とします。フェールオーバー リンクまたはステート リンクに管理タイプのインターフェイスを使用することはできません。同じネットワーク セグメント上で他のデバイスをフェールオーバー インターフェイスとして使用せずに、シャーシ間でスイッチを使用することをお勧めします。 コンテナインスタンスの場合、フェールオーバーリンク用のデータ共有インターフェイスはサポートされていません。親インターフェイスまたは EtherChannel でサブインターフェイスを作成し、各インスタンスのサブインターフェイスを割り当てて、フェールオーバーリンクとして使用することをお勧めします。同じ親のすべてのサブインターフェイスをフェールオーバーリンクとして使用する必要があることに注意してください。あるサブインターフェイスをフェールオーバーリンクとして使用する一方で、他のサブインターフェイス(または親インターフェイス)を通常のデータインターフェイスとして使用することはできません。 |

||

|

ステップ 3 |

論理デバイスでハイ アベイラビリテを有効にします。 |

||

|

ステップ 4 |

ハイ アベイラビリティを有効にした後でインターフェイスを変更する必要がある場合は、最初にスタンバイ装置で変更を実行してから、アクティブ装置で変更を実行します。

|

インターフェイスのトラブルシューティング

エラー:スイッチの転送パスに 1076 のエントリがあり、1024 の制限を超えています。インターフェイスを追加する場合は、論理デバイスに割り当てられている共有インターフェイスの数を減らすか、論理デバイス共有インターフェイスの数を減らすか、または共有されていないサブインターフェイスを使用します。サブインターフェイスを削除すると、このメッセージが表示されます。これは、残りの設定が [Switch Forwarding Path] テーブル内に収まるように最適化されなくなったためです。削除の使用例に関するトラブルシューティング情報については、FXOS コンフィギュレーション ガイドを参照してください。'scope fabric-interconnect' の 'show detail' を使用して、現在の [Switch Forwarding Path Entry Count] を表示します。

論理デバイスから共有サブインターフェイスを削除しようとしたときにこのエラーが表示される場合は、新しい設定が共有サブインターフェイス向けのこのガイドラインに従っていないためです。同じ論理デバイスのグループと同じサブインターフェイスのセットを使用します。1 つの論理デバイスから共有サブインターフェイスを削除すると、さらに多くの VLAN グループを作成できるため、転送テーブルの使用効率が低くなります。この状況に対処するには、CLI を使用して共有サブインターフェイスを同時に追加および削除し、同じ論理デバイスのグループに対して同じサブインターフェイスのセットを維持する必要があります。

詳細については、次のシナリオを参照してください。これらのシナリオは、次のインターフェイスと論理デバイスから始まります。

-

同じ親で設定された共有サブインターフェイス:Port-Channel1.100(VLAN 100)、Port-Channel1.200(VLAN 200)、Port-Channel1.300(VLAN 300)

-

論理デバイス グループ:LD1、LD2、LD3、LD4

シナリオ 1:あるサブインターフェイスを 1 つの論理デバイスから削除するが、他の論理デバイスに割り当てられたままにする

サブインターフェイスは削除しないでください。アプリケーション設定で無効にするだけにしてください。サブインターフェイスを削除する必要がある場合は、一般に共有インターフェイスの数を減らして、転送テーブルに収まるようにする必要があります。

シナリオ 2:1 つの論理デバイスからセット内のすべてのサブインターフェイスを削除する

CLI で論理デバイスからセット内のすべてのサブインターフェイスを削除した後、設定を保存して、削除が同時に実行されるようにします。

-

参照用の VLAN グループを表示します。次の出力では、グループ 1 には、3 つの共有サブインターフェイスを表す VLAN 100、200、300 が含まれています。

firepower# connect fxos [...] firepower(fxos)# show ingress-vlan-groups ID Class ID Status INTF Vlan Status 1 1 configured 100 present 200 present 300 present 2048 512 configured 0 present 2049 511 configured 0 present firepower(fxos)# exit firepower# -

変更する論理デバイスに割り当てられている共有サブインターフェイスを表示します。

firepower# scope ssa firepower /ssa # scope logical-device LD1 firepower /ssa/logical-device # show external-port-link External-Port Link: Name Port or Port Channel Name Port Type App Name Description ------------------------------ ------------------------- ------------------ ---------- ----------- Ethernet14_ftd Ethernet1/4 Mgmt ftd PC1.100_ftd Port-channel1.100 Data Sharing ftd PC1.200_ftd Port-channel1.200 Data Sharing ftd PC1.300_ftd Port-channel1.300 Data Sharing ftd -

論理デバイスからサブインターフェイスを削除した後、設定を保存します。

firepower /ssa/logical-device # delete external-port-link PC1.100_ftd firepower /ssa/logical-device* # delete external-port-link PC1.200_ftd firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # commit-buffer firepower /ssa/logical-device #途中で設定を確定すると、2 つの VLAN グループが存在する結果になります。これにより、スイッチ転送パス エラーが発生し、設定を保存できなくなる場合があります。

シナリオ 3:グループ内のすべての論理デバイスから 1 つのサブインターフェイスを削除する

CLI でグループ内のすべての論理デバイスからサブインターフェイスを削除した後、設定を保存して、削除が同時に実行されるようにします。次に例を示します。

-

参照用の VLAN グループを表示します。次の出力では、グループ 1 には、3 つの共有サブインターフェイスを表す VLAN 100、200、300 が含まれています。

firepower# connect fxos [...] firepower(fxos)# show ingress-vlan-groups ID Class ID Status INTF Vlan Status 1 1 configured 100 present 200 present 300 present 2048 512 configured 0 present 2049 511 configured 0 present -

各論理デバイスに割り当てられているインターフェイスを表示し、共通の共有サブインターフェイスに注目してください。同じ親インターフェイス上に存在する場合、それらは 1 つの VLAN グループに属し、show ingress-vlan-groups リストと一致しているはずです。シャーシマネージャ では、各共有サブインターフェイスにカーソルを合わせて、割り当てられているインスタンスを確認できます。

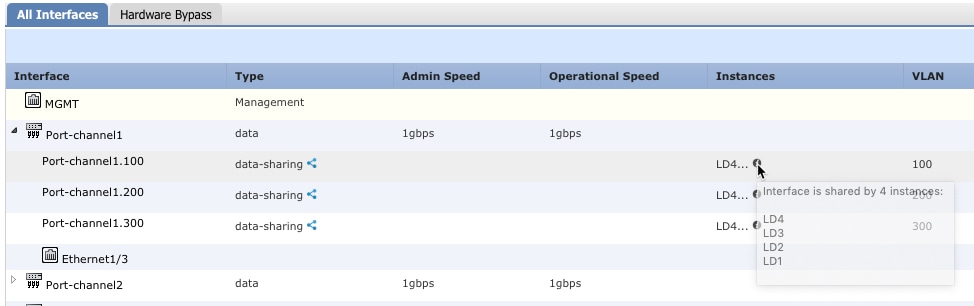

図 11. 共有インターフェイスごとのインスタンス

CLI では、割り当てられたインターフェイスを含むすべての論理デバイスの特性を表示できます。

firepower# scope ssa firepower /ssa # show logical-device expand Logical Device: Name: LD1 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:25 Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] Name: LD2 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:28 Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] Name: LD3 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:2B Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] Name: LD4 Description: Slot ID: 1 Mode: Standalone Oper State: Ok Template Name: ftd External-Port Link: Name: Ethernet14_ftd Port or Port Channel Name: Ethernet1/4 Port Type: Mgmt App Name: ftd Description: Name: PC1.100_ftd Port or Port Channel Name: Port-channel1.100 Port Type: Data Sharing App Name: ftd Description: Name: PC1.200_ftd Port or Port Channel Name: Port-channel1.200 Port Type: Data Sharing App Name: ftd Description: System MAC address: Mac Address ----------- A2:F0:B0:00:00:2E Name: PC1.300_ftd Port or Port Channel Name: Port-channel1.300 Port Type: Data Sharing App Name: ftd Description: [...] -

各論理デバイスからサブインターフェイスを削除した後、設定を保存します。

firepower /ssa # scope logical device LD1 firepower /ssa/logical-device # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # exit firepower /ssa* # scope logical-device LD2 firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # exit firepower /ssa* # scope logical-device LD3 firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # exit firepower /ssa* # scope logical-device LD4 firepower /ssa/logical-device* # delete external-port-link PC1.300_ftd firepower /ssa/logical-device* # commit-buffer firepower /ssa/logical-device #

途中で設定を確定すると、2 つの VLAN グループが存在する結果になります。これにより、スイッチ転送パス エラーが発生し、設定を保存できなくなる場合があります。

シナリオ 4:1 つまたは複数の論理デバイスにサブインターフェイスを追加する

CLI でグループ内のすべての論理デバイスにサブインターフェイスを追加し、その後、その追加が同時になるように設定を保存します。

-

各論理デバイスにサブインターフェイスを追加してから、設定を保存します。

firepower# scope ssa firepower /ssa # scope logical-device LD1 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # exit firepower /ssa/logical-device* # exit firepower /ssa # scope logical-device LD2 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # exit firepower /ssa/logical-device* # exit firepower /ssa # scope logical-device LD3 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # exit firepower /ssa/logical-device* # exit firepower /ssa # scope logical-device LD4 firepower /ssa/logical-device # create external-port-link PC1.400_ftd Port-channel1.400 ftd firepower /ssa/logical-device/external-port-link* # commit-buffer firepower /ssa/logical-device/external-port-link #途中で設定を確定すると、2 つの VLAN グループが存在する結果になります。これにより、スイッチ転送パス エラーが発生し、設定を保存できなくなる場合があります。

-

Port-Channel1.400 VLAN ID が VLAN グループ 1 に追加されたことを確認できます。

firepower /ssa/logical-device/external-port-link # connect fxos [...] firepower(fxos)# show ingress-vlan-groups ID Class ID Status INTF Vlan Status 1 1 configured 200 present 100 present 300 present 400 present 2048 512 configured 0 present 2049 511 configured 0 present firepower(fxos)# exit firepower /ssa/logical-device/external-port-link #

マルチインスタンス機能の履歴

|

機能名 |

プラットフォームリリース |

機能情報 |

||||

|---|---|---|---|---|---|---|

|

コンテナインスタンス向けの FMC を使用した FTD 設定のバックアップと復元 |

2.9.1 |

FTD コンテナインスタンスで FMC バックアップ/復元ツールを使用できるようになりました。 新規/変更された画面:[System] > [Tools] > [Backup/Restore] > [Managed Device Backup] 新規/変更された FTD CLI コマンド: restore サポートされるプラットフォーム:Firepower 4100/9300

|

||||

|

マルチインスタンスクラスタ |

2.8.1 |

コンテナインスタンスを使用してクラスタを作成できるようになりました。Firepower 9300 では、クラスタ内の各モジュールに 1 つのコンテナインスタンスを含める必要があります。セキュリティエンジン/モジュールごとに複数のコンテナインスタンスをクラスタに追加することはできません。クラスタインスタンスごとに同じセキュリティモジュールまたはシャーシモデルを使用することを推奨します。ただし、必要に応じて、同じクラスタ内に異なる Firepower 9300 セキュリティ モジュール タイプまたは Firepower 4100 モデルのコンテナインスタンスを混在させ、一致させることができます。同じクラスタ内で Firepower 9300 と 4100 のインスタンスを混在させることはできません。 新規/変更された画面:

|

||||

|

複数のコンテナインスタンスの TLS 暗号化アクセラレーション |

2.7.1 |

Firepower 4100/9300 シャーシ上の複数のコンテナインスタンス(最大 16 個)で TLS 暗号化アクセラレーションがサポートされるようになりました。以前は、モジュール/セキュリティエンジンごとに 1 つのコンテナインスタンスに対してのみ TLS 暗号化アクセラレーションを有効にすることができました。 新しいインスタンスでは、この機能がデフォルトで有効になっています。ただし、アップグレードによって既存のインスタンスのアクセラレーションが有効になることはありません。代わりに、enter hw-crypto 次に set admin-state enabled FXOS コマンドを使用します。 新規/変更された [Firepower Chassis Manager] 画面: の [ハードウェア暗号化(Hardware Crypto)] ドロップダウンメニュー

|

||||

|

Firepower 4115、4125、および 4145 |

2.6.1 |

Firepower 4115、4125、および 4145 が導入されました。

変更された画面はありません。 |

||||

|

ASA および 脅威に対する防御 を同じ Firepower 9300 の別のモジュールでサポート |

2.6.1 |

ASA および 脅威に対する防御 論理デバイスを同じ Firepower 9300 上で展開できるようになりました。

変更された画面はありません。 |

||||

|

脅威に対する防御 ブートストラップ設定については、Firepower Chassis Manager で Management Center の NAT ID を設定できるようになりました。 |

2.6.1 |

Firepower Chassis Managerで Management Center NAT ID を設定できるようになりました。以前は、FXOS CLI または 脅威に対する防御 CLI 内でのみ NAT ID を設定できました。通常は、ルーティングと認証の両方の目的で両方の IP アドレス(登録キー付き)が必要です。FMC がデバイスの IP アドレスを指定し、デバイスが FMC の IP アドレスを指定します。ただし、IP アドレスの 1 つのみがわかっている場合(ルーティング目的の最小要件)は、最初の通信用に信頼を確立して正しい登録キーを検索するために、接続の両側に一意の NAT ID を指定する必要もあります。FMC およびデバイスでは、初期登録の認証と承認を行うために、登録キーおよび NAT ID(IP アドレスではなく)を使用します。 新しい/変更された画面: フィールド |

||||

|

モジュール/セキュリティ エンジンのいずれかの FTD コンテナ インスタンスでの SSL ハードウェア アクセラレーションのサポート |

2.6.1 |

これで、モジュール/セキュリティ エンジンのいずれかのコンテナ インスタンスに対して SSL ハードウェア アクセラレーションを有効にすることができるようになりました。他のコンテナ インスタンスに対して SSL ハードウェア アクセラレーションは無効になっていますが、ネイティブ インスタンスには有効になっています。詳細については、『Secure Firewall Management Center Configuration Guide』を参照してください。 新規/変更されたコマンド:config hwCrypto enable、show hwCrypto 変更された画面はありません。 |

||||

|

Firepower Threat Defense のマルチインスタンス機能 |

2.4.1 |

単一のセキュリティ エンジンまたはモジュールに、それぞれ Firepower Threat Defense コンテナ インスタンスがある複数の論理デバイスを展開できるようになりました。以前は、単一のネイティブ アプリケーション インスタンスを展開できるだけでした。ネイティブ インスタンスも引き続きサポートされています。Firepower 9300 の場合、一部のモジュールでネイティブ インスタンスを使用し、他のモジュールではコンテナ インスタンスを使用することができます。 柔軟な物理インターフェイスの使用を可能にするため、FXOS で VLAN サブインターフェイスを作成し、複数のインスタンス間でインターフェイスを共有することができます。コンテナ インスタンスを展開する場合、割り当てられた CPU コアの数を指定する必要があります。RAM はコアの数に従って動的に割り当てられ、ディスク容量はインスタンスごとに 40 GB に設定されます。このリソース管理を使用すると、各インスタンスのパフォーマンス機能をカスタマイズできます。 2 つの個別のシャーシでコンテナ インスタンスを使用してハイ アベイラビリティを使用することができます。たとえば、10 個のインスタンスを持つシャーシを 2 つ使用する場合は、10 個のハイ アベイラビリティ ペアを作成できます。クラスタリングはサポートされません。

新規/変更された [Firepower Chassis Manager] 画面:

ドロップダウン メニュー > [サブインターフェイス(Subinterface)]

新規/変更された [Firepower Management Center] 画面: アイコン > [インターフェイス(Interfaces)] タブ |

![[Sharing] アイコン](/c/dam/en/us/td/i/400001-500000/420001-430000/429001-430000/429673.jpg) )

) フィードバック

フィードバック