LDAP クエリの概要

ユーザ情報がネットワーク インフラストラクチャ内の LDAP ディレクトリ(Microsoft Active Directory、SunONE Directory Server、OpenLDAP などのディレクトリ)に格納されている場合は、メッセージの受け入れ、ルーティング、および認証のために LDAP サーバに対してクエリを実行するようにアプライアンスを設定できます。アプライアンスは、1 つまたは複数の LDAP サーバと連携させるように設定できます。

ここでは、実行できる LDAP クエリのタイプと、LDAP とアプライアンスとが連携してメッセージの認証、受け入れ、ルーティングを行うし仕組み、および LDAP と連携するようにアプライアンスを設定する方法について概説します。

LDAP クエリについて

ユーザ情報がネットワーク インフラストラクチャ内の LDAP ディレクトリに格納されている場合は、次の目的で LDAP サーバに対してクエリを実行するようにアプライアンスを設定できます。

- 受け入れクエリ。既存の LDAP インフラストラクチャを使用して、着信メッセージ(パブリック リスナーでの)の受信者メール アドレスの扱い方を定義できます。詳細については、受信者検証で受け入れクエリを使用するを参照してください。

- ルーティング(エイリアシング)。ネットワーク内の LDAP ディレクトリに格納されている情報に基づいてメッセージを適切なアドレスやメール ホストへルーティングするように、アプライアンスを設定できます。詳細については、複数ターゲット アドレスへのメール送信にルーティング クエリを使用するを参照してください。

- 証明書認証。ユーザのメール クライアントと E メール セキュリティ アプライアンス間の SMTP セッションを認証するためのクライアント証明書の有効性を確認するクエリを作成できます。詳細については、クライアント証明書の有効性の確認を参照してください。

- マスカレード。発信メールの場合はエンベロープ送信者、着信メールの場合はメッセージ ヘッダー(To:、Reply To:、From:、CC:など)をマスカレードできます。マスカレードの詳細については、エンベロープ送信者を書き換えるためのマスカレード クエリの使用を参照してください。

- グループ クエリ。LDAP ディレクトリ内のグループに基づいてメッセージに対するアクションを実行するようにアプライアンスを設定できます。このように設定するには、グループ クエリとメッセージ フィルタとを関連付けます。定義済みの LDAP グループに一致するメッセージに対しては、メッセージ フィルタに使用できる任意のメッセージ アクションを実行できます。詳細については、受信者がグループ メンバーであるかどうかを判別するグループ LDAP クエリの使用を参照してください。

- ドメインベース クエリ。ドメインベース クエリを作成すると、アプライアンスは同じリスナー上でドメインごとに異なるクエリを実行できます。E メール セキュリティ アプライアンスがドメインベース クエリを実行するときは、どのクエリを使用するかをドメインに基づいて決定し、そのドメインに関連付けられている LDAP サーバに対してクエリを実行します。

- チェーン クエリ。チェーン クエリを作成すると、アプライアンスに一連のクエリを順番に実行させることができます。チェーン クエリが設定済みのときは、アプライアンスはシーケンス内のクエリを 1 つずつ実行し、LDAP アプライアンスから肯定的な結果が返されると実行を停止します。チェーン ルーティング クエリーでは、アプライアンスは書き換えられた電子メール アドレスごとに、同じ設定の一連のチェーン クエリーを再実行します。

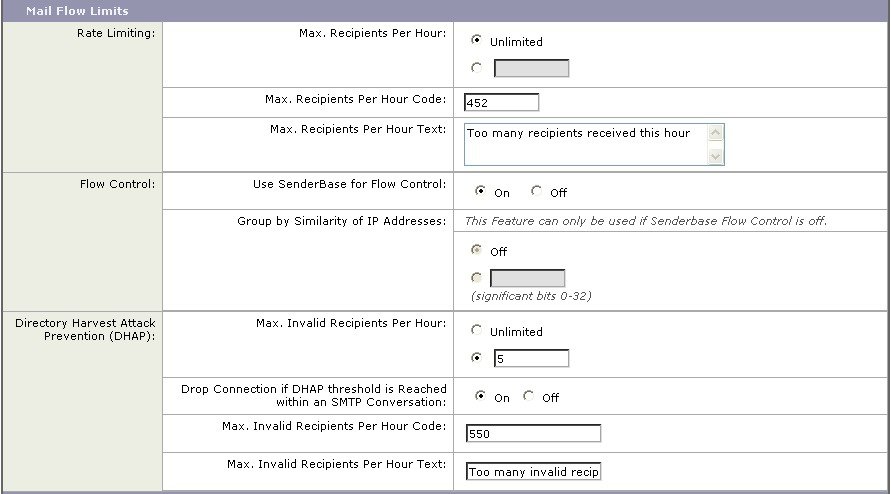

- ディレクトリ ハーベスト防止。LDAP ディレクトリを使用したディレクトリ ハーベスト攻撃を防ぐようにアプライアンスを設定できます。ディレクトリ ハーベスト防止は、SMTP カンバセーション中に行うことも、ワーク キューの中で行うこともできます。受信者が LDAP ディレクトリ内で見つからない場合に、遅延バウンスを実行するか、そのメッセージ全体をドロップするかを設定できます。その結果、スパム送信者はメール アドレスが有効なものかどうかを区別できなくなります。LDAP によるディレクトリ ハーベスト攻撃防止を参照してください。

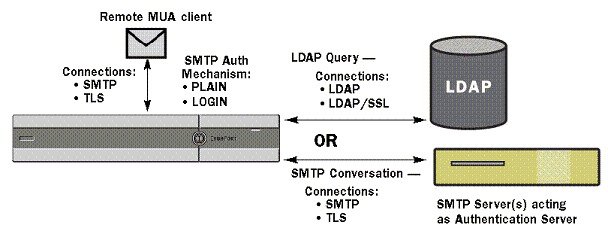

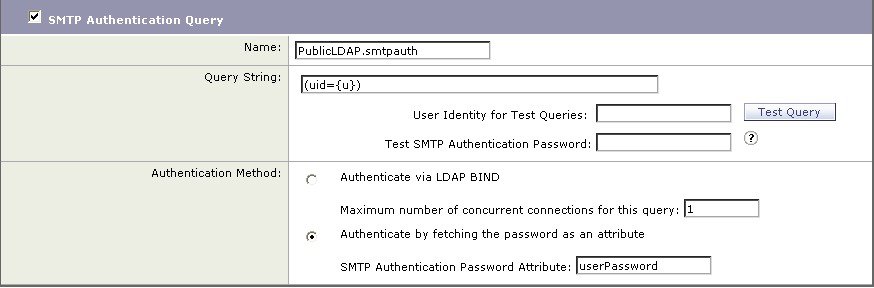

- SMTP 認証。AsyncOS では、SMTP 認証がサポートされています。SMTP Auth は、SMTP サーバに接続するクライアントを認証するメカニズムです。この機能を利用すると、ユーザはリモート接続するとき(たとえば自宅や出張先にいる場合)でも、メール サーバを使用してメールを送信できるようになります。詳細については、SMTP 認証を行うための AsyncOS の設定を参照してください。

- 外部認証。 アプライアンスにログインするユーザの認証を LDAP ディレクトリを使用して行うようにアプライアンスを設定できます。詳細については、ユーザの外部 LDAP 認証の設定を参照してください。

- スパム検疫エンドユーザ認証。エンドユーザ隔離画面にログインするユーザを検証するように、アプライアンスを設定できます。詳細については、スパム隔離機能へのエンド ユーザ認証を参照してください。

- スパム検疫エイリアス統合。スパムに関する電子メール通知を使用する場合、このクエリを使用してエンドユーザのエイリアスを統合すると、エンドユーザがエイリアスのメール アドレスごとに隔離通知を受け取ることはなくなります。詳細については、スパム隔離のエイリアス統合クエリを参照してください。

LDAP と AsyncOS との連携の仕組み

LDAP ディレクトリとプライアンスとを連携させると、受信者受け入れ、メッセージ ルーティング、およびヘッダー マスカレードに LDAP ディレクトリ サーバを使用できます。LDAP グループ クエリをメッセージ フィルタと併用すると、メッセージがアプライアンスで受信されたときの取り扱いのルールを作成できます。

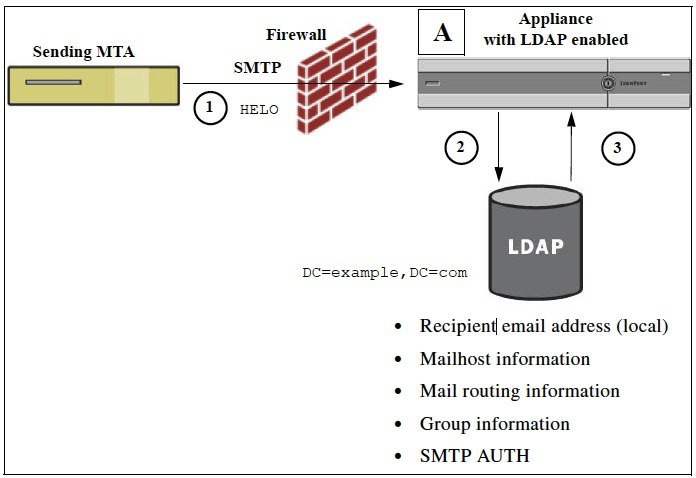

次の図は、アプライアンスが LDAP とどのように連携するかを示しています。

- 送信側 MTA からパブリック リスナー「A」に SMTP 経由でメッセージが送信されます。

- アプライアンスは、LDAP サーバに対してクエリを実行します。この LDAP サーバは [システム管理(System Administration)] > [LDAP] ページ(またはグローバル ldapconfig コマンド)で定義されます。

- データが LDAP ディレクトリから受信されます。リスナーで使用するように [システム管理(System Administration)] > [LDAP] ページ(または ldapconfig コマンド)で定義されたクエリに応じて、次の処理が実行されます。

- メッセージを新しい受信者アドレスにルーティングするか、ドロップまたはバウンスする

- メッセージを新しい受信者のメールホストにルーティングする

- メッセージ ヘッダー From:、To:、CC: をクエリに基づいて書き換える

- メッセージ フィルタ ルール rcpt-to-group または mail-from-group で定義された、それ以降のアクション(グループ クエリと組み合わせて使用)。

(注) |

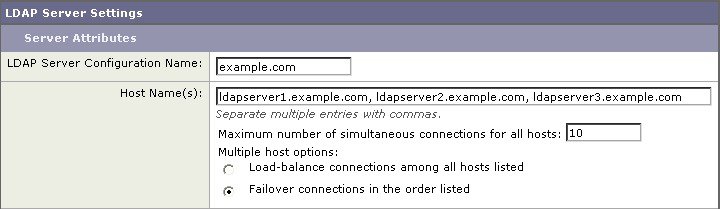

複数の LDAP サーバに接続するようにアプライアンスを設定できます。その場合、複数の LDAP サーバを使用して、ロード バランシングやフェールオーバーを行うように LDAP プロファイルを設定できます。複数の LDAP サーバと連携させる方法の詳細については、AsyncOS を複数の LDAP サーバと連携させるための設定を参照してください。 |

Cisco IronPort アプライアンスを LDAP サーバと連携させるための設定

受け入れ、ルーティング、エイリアシング、およびマスカレードのためにアプライアンスを LDAP ディレクトリと連携させるには、以下の手順に従って AsyncOS アプライアンスを設定する必要があります。

手順

| ステップ 1 |

LDAP サーバ プロファイルを設定します。サーバ プロファイルに、AsyncOS から LDAP サーバに接続するための次の情報を設定します。

サーバ プロファイルの設定方法の詳細については、LDAP サーバに関する情報を格納する LDAP サーバ プロファイルの作成 を参照してください。 LDAP サーバ プロファイルを設定するときに、AsyncOS からの接続先となる LDAP サーバを 1 つまたは複数設定できます。 AsyncOS から複数のサーバに接続するように設定する方法については、AsyncOS を複数の LDAP サーバと連携させるための設定を参照してください。 |

||

| ステップ 2 |

LDAP クエリを設定します。LDAP クエリは、LDAP サーバ プロファイルで設定します。ここで設定するクエリは、実際に使用する LDAP の実装とスキーマに合わせて調整してください。 作成できる LDAP クエリのタイプについては、LDAP クエリについてを参照してください。 クエリの記述方法については、LDAP クエリに関する作業を参照してください。 |

||

| ステップ 3 |

LDAP サーバ プロファイルをパブリック リスナーまたはプライベート リスナーに対してイネーブルにします。LDAP サーバ プロファイルをリスナーに対してイネーブルにすると、そのリスナーによって、メッセージの受け入れ、ルーティング、または送信の際に LDAP クエリが実行されるようになります。 詳細については、特定のリスナーで実行する LDAP クエリの有効化を参照してください。

|

LDAP サーバに関する情報を格納する LDAP サーバ プロファイルの作成

LDAP ディレクトリを使用するように AsyncOS を設定するには、LDAP サーバに関する情報を格納する LDAP サーバ プロファイルを作成します。

手順

| ステップ 1 |

[システム管理(System Administration)] > [LDAP] ページの [LDAPサーバプロファイルを追加(Add LDAP Server Profile)] をクリックします。 |

||

| ステップ 2 |

サーバ プロファイルの名前を入力します。 |

||

| ステップ 3 |

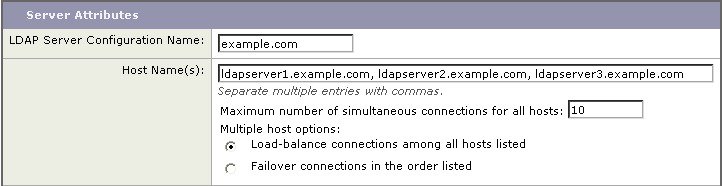

LDAP サーバのホスト名を入力します。 複数のホスト名を入力すると、LDAP サーバのフェールオーバーやロード バランシングができるようになります。複数のエントリを指定する場合は、カンマで区切ります。詳細については、AsyncOS を複数の LDAP サーバと連携させるための設定を参照してください。 |

||

| ステップ 4 |

認証方式を選択します。匿名認証を使用することも、ユーザ名とパスフレーズを指定することもできます。 |

||

| ステップ 5 |

LDAP サーバ タイプを、[アクティブディレクトリ(Active Directory)]、[OpenLDAP]、または [不明またはそれ以外(Unknown or Other)] から選択します。 |

||

| ステップ 6 |

ポート番号を入力します。 Active Directory または不明/その他のサーバ タイプの場合、デフォルトのポートは、SSL なしが 3268、SSL ありが 3269 です。 Open LDAP サーバ タイプの場合、デフォルトのポートは、SSL なしが 389、SSL ありが 636 です。 |

||

| ステップ 7 |

LDAP サーバのベース DN(識別名)を入力します。 ユーザ名とパスフレーズを使用して認証する場合は、パスフレーズが格納されているエントリへの完全 DN がユーザ名に含まれている必要があります。たとえば、マーケティング グループに属しているユーザの電子メール アドレスが joe@example.com であるとします。このユーザのエントリは、次のようになります。

|

||

| ステップ 8 |

LDAP サーバとの通信に SSL を使用するかどうかを選択します。 |

||

| ステップ 9 |

[詳細(Advanced)] で、キャッシュの存続可能時間を入力します。この値は、キャッシュを保持する時間の長さです。 |

||

| ステップ 10 |

保持するキャッシュ エントリの最大数を入力します。

|

||

| ステップ 11 |

同時接続の最大数を入力します。 ロード バランシングのために LDAP サーバ プロファイルを設定する場合、これらの接続はリストで指定された LDAP サーバ間で配分されます。たとえば、同時接続数を 10 と設定し、3 台のサーバを使用して接続のロード バランシングを行う場合は、AsyncOS によってサーバへの接続が 10 ずつ作成され、接続の総数は 30 となります。

|

||

| ステップ 12 |

サーバへの接続をテストするために、[テストサーバ(Test Server(s))] ボタンをクリックします。複数の LDAP サーバを指定した場合は、すべてのサーバのテストが実行されます。テストの結果が [接続ステータス(Connection Status)] フィールドに表示されます。詳細については、LDAP サーバのテストを参照してください。 |

||

| ステップ 13 |

クエリを作成します。該当するチェックボックスをオンにして、フィールドに入力します。選択できるのは、[承認(Accept)]、[ルーティング(Routing)]、[マスカレード(Masquerade)]、[グループ(Group)]、[SMTP認証(SMTP Authentication)]、[外部認証(External Authentication)]、[スパム隔離エンドユーザ認証(Spam Quarantine End-User Authentication)]、[スパム隔離エイリアス統合(Spam Quarantine Alias Consolidation)] です。

|

||

| ステップ 14 |

クエリをテストするために、[クエリのテスト(Test Query)] ボタンをクリックします。 テスト パラメータを入力して [テストの実行(Run Test)] をクリックします。テストの結果が [接続ステータス(Connection Status)] フィールドに表示されます。クエリーの定義や属性に変更を加えた場合は、[更新(Update)] をクリックします。詳細については、LDAP サーバのテストを参照してください。

|

||

| ステップ 15 |

変更を送信し、保存します。

|

LDAP サーバのテスト

[LDAP サーバプロファイルの追加/編集(Add/Edit LDAP Server Profile)] ページの [テストサーバ(Test Server(s))] ボタン(または CLI の ldapconfig コマンドの test サブコマンド)を使用して、LDAP サーバへの接続をテストします。サーバ ポートへの接続に成功したか失敗したかを示すメッセージが表示されます。複数の LDAP サーバが設定されている場合は、各サーバのテストが実行されて、結果が個別に表示されます。

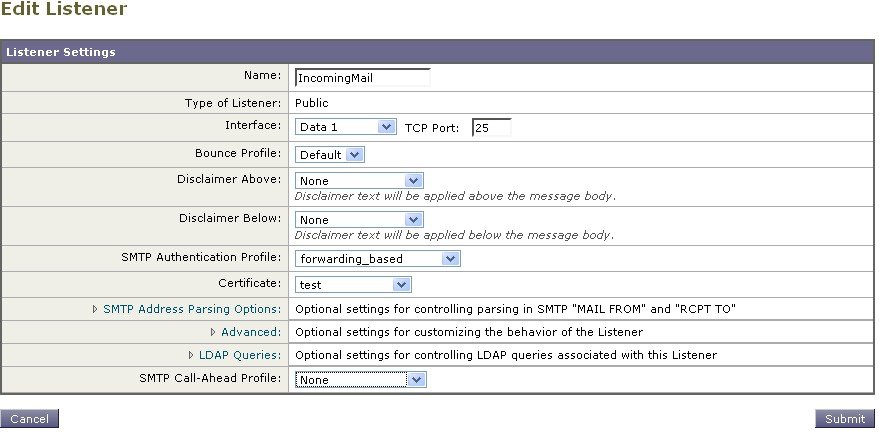

特定のリスナーで実行する LDAP クエリの有効化

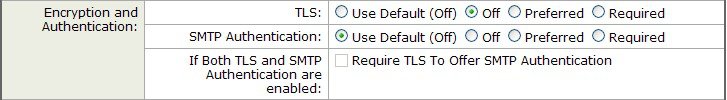

メッセージを受信または送信するときにアプライアンスが LDAP クエリを実行できるようにするには、該当するリスナーに対して LDAP クエリをイネーブルにする必要があります。

LDAP クエリのグローバル設定の構成

LDAP グローバル設定では、すべての LDAP トラフィックをアプライアンスがどのように扱うかを定義します。

手順

| ステップ 1 |

[システム管理(System Administration)] > [LDAP] ページの [設定を編集(Edit Settings)] をクリックします。 |

| ステップ 2 |

LDAP トラフィックに使用する IP インターフェイスを選択します。インターフェイスの 1 つが自動的にデフォルトとして選択されます。 |

| ステップ 3 |

LDAP インターフェイスに使用する TLS 証明書を選択します([ネットワーク(Network)] > [証明書(Certificates)] ページまたは CLI の certconfig コマンドを使用して追加された TLS 証明書。他の MTA との暗号化通信の概要を参照してください)。 |

| ステップ 4 |

LDAP サーバ証明書を検証する場合は、適切なオプションを選択します。 |

| ステップ 5 |

変更を送信し、保存します。 |

LDAP サーバ プロファイル作成の例

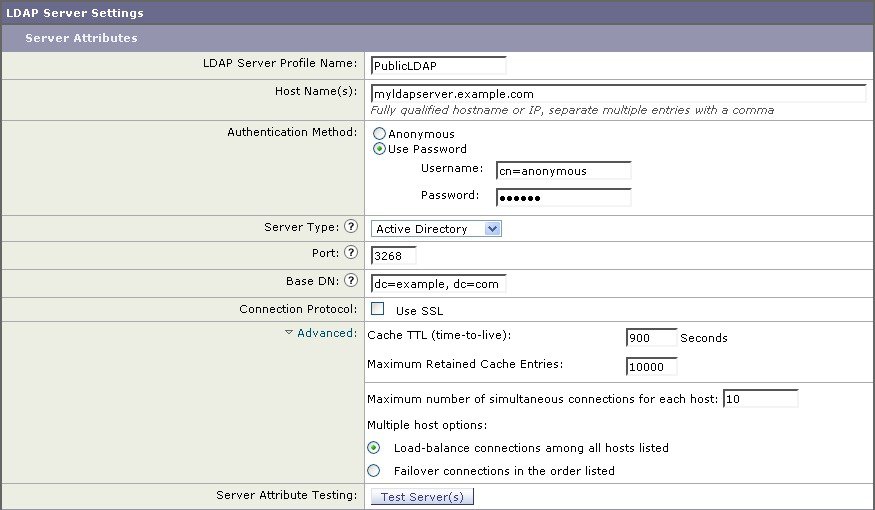

次に示す例では、[システム管理(System Administration)] > [LDAP] ページを使用してアプライアンスのバインド先となる LDAP サーバを定義し、受信者受け入れ、ルーティング、およびマスカレードのクエリを設定します。

(注) |

LDAP 接続試行のタイムアウトは 60 秒です。この時間には、DNS ルックアップと接続そのものに加えて、アプライアンス自体の認証バインド(該当する場合)も含まれます。初回の失敗後は、同じサーバ内の別のホストに対する試行がただちに行われます(2 つ以上のホストをカンマ区切りリストで指定した場合)。サーバ内にホストが 1 つしかない場合は、そのホストへの接続が繰り返し試行されます。 |

初めに、「PublicLDAP」というニックネームを myldapserver.example.com LDAP サーバに与えます。接続数は 10(デフォルト値)に設定されており、複数 LDAP サーバ(ホスト)のロード バランス オプションはデフォルトのままとなっています。ここで複数のホストの名前を、カンマ区切りのリストとして指定できます。クエリの送信先は、ポート 3268(デフォルト値)です。SSL は、このホストの接続プロトコルとしてはイネーブルになっていません。example.com のベース DN が定義されています(dc=example,dc=com)。キャッシュの存続可能時間は 900 秒、キャッシュ エントリの最大数は 10000 に設定されています。認証方式は、パスフレーズ認証に設定されています。

受信者受け入れ、メール ルーティング、およびマスカレードのクエリが定義されています。クエリー名では、大文字と小文字が区別されます。正しい結果が返されるようにするには、正確に一致している必要があります。

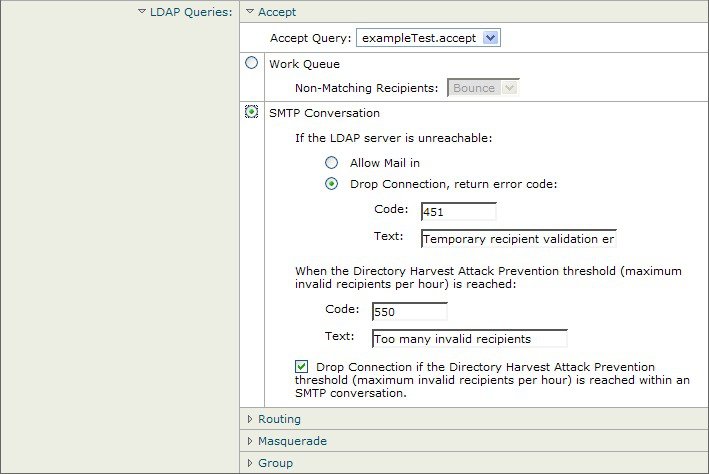

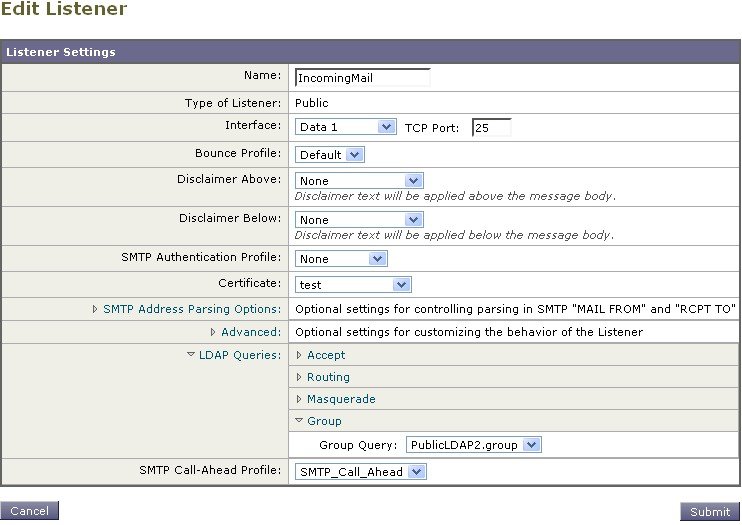

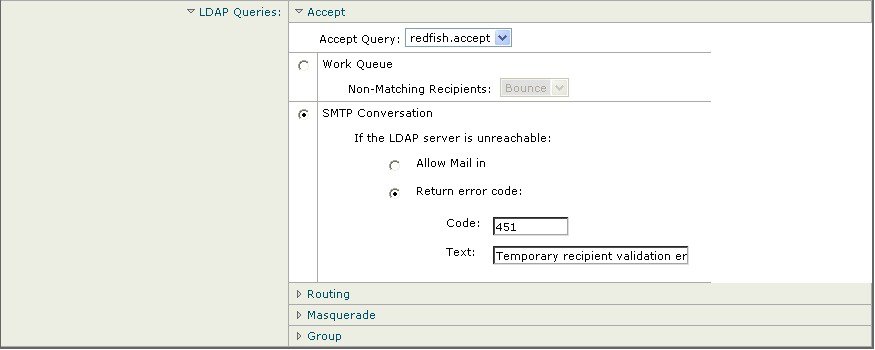

パブリック リスナー上の LDAP クエリの有効化

この例では、受信者受け入れに対して LDAP クエリを使用するように、パブリック リスナー「InboundMail」を更新します。さらに、受信者受け入れの判定を SMTP カンバセーション中に行うように設定します(詳細については、受信者検証で受け入れクエリを使用するを参照してください)。

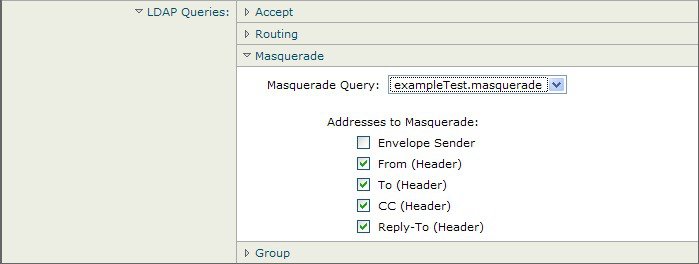

プライベート リスナーでの LDAP クエリのイネーブル化

この例では、LDAP クエリを使用してマスカレードを行うように、プライベート リスナー「OutboundMail」を更新します。マスカレード対象のフィールドには、From、To、CC、Reply-To があります。

Microsoft Exchange 5.5 に対する拡張サポート

AsyncOS には、Microsoft Exchange 5.5 をサポートするための設定オプションがあります。これよりも新しいバージョンの Microsoft Exchange を使用する場合は、このオプションをイネーブルにする必要はありません。LDAP

サーバを設定するときに、Microsoft Exchange 5.5 サポートをイネーブルにするかどうかを選択できます。選択するには、CLI を使用する必要があります。次に示すように、ldapconfig -> edit -> server -> compatibility サブコマンドを実行して、質問に「y」と答えます。

mail3.example.com> ldapconfig

Current LDAP server configurations:

1. PublicLDAP: (ldapexample.com:389)

Choose the operation you want to perform:

- NEW - Create a new server configuration.

- EDIT - Modify a server configuration.

- DELETE - Remove a server configuration.

[]> edit

Enter the name or number of the server configuration you wish to edit.

[]> 1

Name: PublicLDAP

Hostname: ldapexample.com Port 389

Authentication Type: anonymous

Base: dc=ldapexample,dc=com

Choose the operation you want to perform:

- SERVER - Change the server for the query.

- LDAPACCEPT - Configure whether a recipient address should be accepted or

bounced/dropped.

- LDAPROUTING - Configure message routing.

- MASQUERADE - Configure domain masquerading.

- LDAPGROUP - Configure whether a sender or recipient is in a specified group.

- SMTPAUTH - Configure SMTP authentication.

[]> server

Name: PublicLDAP

Hostname: ldapexample.com Port 389

Authentication Type: anonymous

Base: dc=ldapexample,dc=com

Microsoft Exchange 5.5 Compatibility Mode: Disabled

Choose the operation you want to perform:

- NAME - Change the name of this configuration.

- HOSTNAME - Change the hostname used for this query.

- PORT - Configure the port.

- AUTHTYPE - Choose the authentication type.

- BASE - Configure the query base.

- COMPATIBILITY - Set LDAP protocol compatibility options.

[]> compatibility

Would you like to enable Microsoft Exchange 5.5 LDAP compatibility mode? (This is not

recommended for versions of Microsoft Exchange later than 5.5, or other LDAP servers.)

[N]> y

Do you want to configure advanced LDAP compatibility settings? (Typically not required)

[N]>

Name: PublicLDAP

Hostname: ldapexample.com Port 389

Authentication Type: anonymous

Base: dc=ldapexample,dc=com

Microsoft Exchange 5.5 Compatibility Mode: Enabled (attribute "objectClass")

Choose the operation you want to perform:

- NAME - Change the name of this configuration.

- HOSTNAME - Change the hostname used for this query.

- PORT - Configure the port.

- AUTHTYPE - Choose the authentication type.

- BASE - Configure the query base.

- COMPATIBILITY - Set LDAP protocol compatibility options.

[]>

フィードバック

フィードバック