ファイル レピュテーション フィルタリングとファイル分析の概要

Advanced Malware Protection は、次によりゼロデイや電子メールの添付ファイル内のファイルベースの標的型の脅威から保護します。

-

既知のファイルのレピュテーションを取得する。

-

レピュテーション サービスでまだ認識されていない特定のファイルの動作を分析する。

-

新しい情報が利用可能になるのに伴い出現する脅威を常に評価し、脅威と判定されているファイルがネットワークに侵入するとユーザに通知する。

この機能は着信メッセージと発信メッセージ。

ファイル レピュテーションおよびファイル分析サービスでは、パブリック クラウドまたはプライベート クラウド(オンプレミス)を選択できます。

-

プライベートクラウド ファイル レピュテーション サービスは Cisco Secure Endpoint プライベートクラウド アプライアンスにより提供され、「プロキシ」モードまたは「エアギャップ」(オンプレミス)モードで動作します。「オンプレミスのファイル レピュテーション サーバの設定」を参照してください。

-

プライベートクラウド ファイル分析サービスは、オンプレミス Cisco AMP マルウェア分析アプライアンスにより提供されます。オンプレミスのファイル分析サーバの設定 を参照してください。

ファイル脅威判定のアップデート

新しい情報の出現に伴い、脅威の判定は変化します。最初にファイルが不明または正常として評価されると、ファイルは受信者に対して解放されます。新しい情報が利用可能になるのに伴い脅威判定が変更されると、アラートが送信され、ファイルとその新しい判定が [ AMP 判定のアップデート(AMP Verdict Updates)] レポートに示されます。脅威の影響に対処する最初の作業として、侵入のきっかけとなったメッセージを調査できます。

判定が「悪意がある」から「正常」に変更されることもあります。

ファイル分析の後でファイルに動的なコンテンツが見つからない場合、判定は「低リスク」です。ファイル分析用にファイルは送信されず、メッセージは電子メール パイプラインを通過します。

アプライアンスが同じファイルの後続インスタンスを処理するときに、更新された結果がただちに適用されます。

判定アップデートのタイミングに関する情報は、ファイル基準のドキュメント(ファイル レピュテーションおよび分析サービスでサポートされるファイルを参照)に記載されています。

関連項目

ファイル処理の概要

メッセージに対して最終アクションが実行されていない場合は、以前のスキャン エンジンの判定に関係なく、アンチウィルス スキャンの完了直後に、ファイル レピュテーションが評価され、ファイルが分析目的で送信されます。

(注) |

メッセージの MIME ヘッダーの形式が正しくない場合、ファイル レピュテーション サービスはデフォルトで「スキャン不可」の判定を返します。アプライアンスは、このメッセージからも添付ファイルを抽出しようとします。アプライアンスが添付ファイルを抽出できない場合、判定は「スキャン不可」のままです。アプライアンスが添付ファイルを抽出できる場合は、添付ファイルのファイル レピュテーションが評価されます。添付ファイルが悪意のあるものである場合、判定は「スキャン不可」から「悪意のある」に変わります。 |

アプライアンスとファイル レピュテーション サービス間の通信は暗号化され、改ざんされないように保護されます。

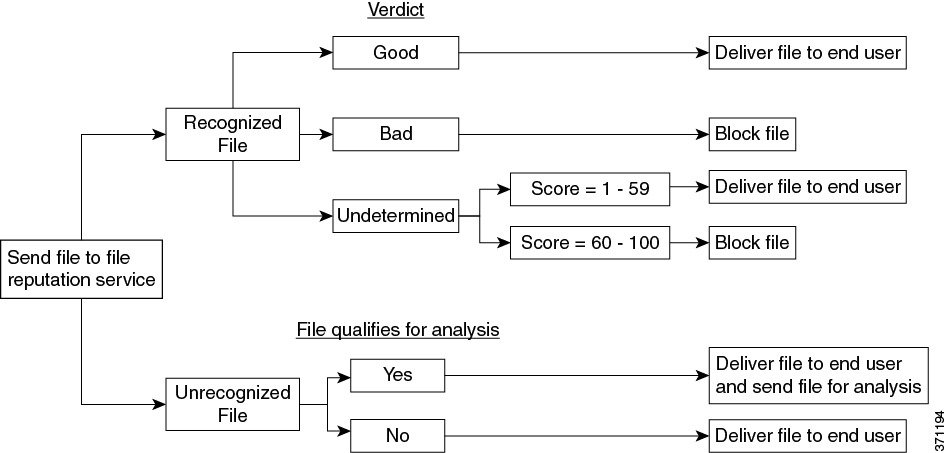

ファイル レピュテーションの評価後:

- メッセージに添付ファイルが含まれていない場合、ファイル レピュテーション サービスは「スキップ」の判定を返します。

- ファイルがファイル レピュテーション サービスに対して既知であり、正常であると判断された場合、メッセージは引き続きワークキューに残ります。

- ファイル レピュテーション サービスからメッセージの添付ファイルについて悪意があるという判定が返されると、該当するメール ポリシーで指定したアクションが、アプライアンスにより適用されます。

- レピュテーション サービスがファイルを認識しているが、決定的な判定を下すための十分な情報がない場合、レピュテーション サービスはファイルの特性(脅威のフィンガープリントや動作分析など)に基づき、レピュテーション スコアを戻します。このスコアが設定されたレピュテーションしきい値を満たすか、または超過した場合、マルウェアが含まれるファイルに関するメール ポリシーで設定したアクションがアプライアンスによって適用されます。

- レピュテーション サービスにそのファイルに関する情報がなく、そのファイルが分析の基準を満たしていない場合(ファイル レピュテーションおよび分析サービスでサポートされるファイルを参照)、そのファイルは正常と見なされ、メッセージはワークキューに残ります。

- ファイル分析サービスがイネーブルな状態で、レピュテーション サービスにはファイルに関する情報がなく、そのファイルが分析可能なファイルの条件を満たしている場合(ファイル レピュテーションおよび分析サービスでサポートされるファイルを参照)、メッセージは隔離され(分析のために送信した添付ファイルがあるメッセージの隔離を参照)、ファイルは分析用に送信される可能性があります。添付ファイルが分析のために送信されるとき、またはファイルが分析のために送信されない場合にメッセージを隔離するようにアプライアンスを設定していない場合、そのメッセージはユーザに解放されます。

- オンプレミスのファイル分析での展開では、レピュテーション評価とファイル分析は同時に実行されます。レピュテーション サービスから判定が返された場合は、その判定が使用されます。これは、レピュテーション サービスにはさまざまなソースからの情報が含まれているためです。レピュテーション サービスがファイルを認識していない場合、ファイル分析の判定が使用されます。

- サーバとの接続がタイムアウトしたためにファイル レピュテーションの判定の情報が利用できない場合、そのファイルはスキャン不可と見なされ、設定されたアクションが適用されます。

ファイルが分析のために送信される場合:

-

分析用にクラウドに送信される場合、ファイルは HTTPS 経由で送信されます。

-

分析には通常、数分かかりますが、さらに時間がかかることもあります。

-

ファイル分析で悪意があるとしてフラグ付けされたファイルが、レピュテーション サービスでは悪意があると識別されない場合があります。ファイル レピュテーションは、1 回のファイル分析結果でなく、さまざまな要因によって経時的に決定されます。

-

オンプレミスの Cisco Secure Endpoint マルウェア分析アプライアンスを使用して分析されたファイルの結果は、ローカルにキャッシュされます。

判別のアップデートの詳細については、ファイル脅威判定のアップデートを参照してください。

ファイル レピュテーションおよび分析サービスでサポートされるファイル

レピュテーション サービスはほとんどのタイプのファイルを評価します。ファイル タイプの識別はファイル コンテンツによって行われ、ファイル拡張子には依存していません。

レピュテーションが不明な一部のファイルは、分析して脅威の特性を調べることができます。ファイル分析機能を設定すると、分析するファイル タイプを選択できます。新しいタイプを動的に追加できます。アップロード可能なファイル タイプのリストが変更された場合はアラートを受け取るので、追加されたファイル タイプを選択してアップロードできます。

ファイル レピュテーションおよび分析サービスでサポートされているファイルの詳細は、登録済みのお客様に限り提供しています。評価と分析の対象となるファイルについて詳しくは、『File Criteria for Advanced Malware Protection Services for Cisco Content Security Products』を参照してください。このドキュメントは、https://www.cisco.com/c/en/us/support/security/email-security-appliance/products-user-guide-list.html から入手できます。ファイル レピュテーションの評価基準、および分析用ファイルの送信基準はいつでも変更できます。

このドキュメントにアクセスするには、シスコの顧客アカウントとサポート契約が必要です。登録するには、https://tools.cisco.com/RPF/register/register.do にアクセスしてください。

Advanced Malware Protectionが対応しないファイルの配信をブロックするには、ポリシーを設定する必要があります。

(注) |

どこかのソースからすでに分析用にアップロードしたことのあるファイルは、再度アップロードされません。このようなファイルの分析結果を表示するには、[ファイル分析(File Analysis)] レポート ページから SHA-256 を検索します。 |

関連項目

アーカイブ ファイルまたは圧縮ファイルの処理

ファイルが圧縮またはアーカイブされている場合:

-

圧縮ファイルまたはアーカイブ ファイルのレピュテーションが評価されます。

ファイル形式を含めて、検査対象となるアーカイブ ファイルや圧縮ファイルについて詳しくは、ファイル レピュテーションおよび分析サービスでサポートされるファイル の情報を参照してください。

このシナリオでは、次のようになります。

-

抽出されたファイルのいずれかが悪意のあるファイルである場合、ファイル レピュテーション サービスは、その圧縮/アーカイブ ファイルに対して「悪意がある(Malicious)」という判定を返します。

-

圧縮/アーカイブ ファイルが悪意のあるファイルであり、抽出されたすべてのファイルが正常である場合、ファイル レピュテーション サービスは、圧縮/アーカイブ ファイルに対して「悪意がある(Malicious)」という判定を返します。

-

抽出されたファイルまたは添付ファイルのいくつかの判定が「低リスク(low risk)」である場合、そのファイルはファイル分析に送信されません。

-

圧縮/アーカイブ ファイルの圧縮解除中にファイルの抽出に失敗した場合、ファイル レピュテーション サービスは、圧縮/アーカイブ ファイルに対して「スキャン不可(Unscannable)」という判定を返します。ただし、抽出されたファイルの 1 つが悪意のあるファイルである場合、ファイル レピュテーション サービスは、圧縮/アーカイブ ファイルに対して「悪意がある(Malicious)」という判定を返します(「悪意がある(Malicious)」という判定は「スキャン不可(Unscannable)」よりも順位が高くなります)。

-

圧縮ファイルやアーカイブファイルは、次のシナリオではスキャン不可として処理されます。

-

データ圧縮率が 20 を超える。

-

アーカイブ ファイルに 5 を超えるレベルのネストが含まれる。

-

アーカイブ ファイルに 200 を超える子ファイルが含まれる。

-

アーカイブ ファイルのサイズが 50 MB を超える。

-

アーカイブ ファイルがパスワードで保護されているか、または読み取り不可である。

-

(注) |

次のシナリオでは、ファイルは詳細な分析のために Cisco Secure Malware Analytics(Threat Grid)にアップロードされません。

|

(注) |

セキュア MIME タイプの抽出ファイル(テキストやプレーン テキストなど)のレピュテーションは、評価されません。 |

クラウドに送信される情報のプライバシー

-

クラウド内のレピュテーション サービスには、ファイルを一意に識別する SHA のみが送信されます。ファイル自体は送信されません。

-

クラウド内のファイル分析サービスを使用している場合、ファイルが分析の要件を満たしていれば、ファイル自体がクラウドに送信されます。

-

分析用にクラウドに送信されて「悪意がある」と判定されたすべてのファイルに関する情報は、レピュテーション データベースに追加されます。この情報は他のデータと共にレピュテーション スコアを決定するために使用されます。

オンプレミスの Cisco Secure Endpoint マルウェア分析アプライアンスで分析されたファイルの情報は、レピュテーションサービスと共有されません。

フィードバック

フィードバック