ネットワーク オブジェクト NAT の例

次に、ネットワーク オブジェクト NATの設定例を示します。

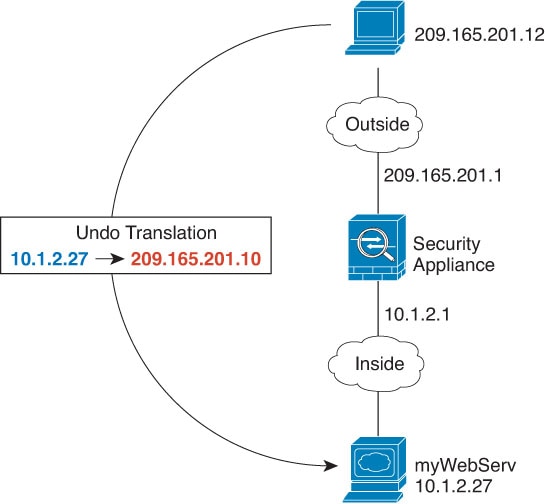

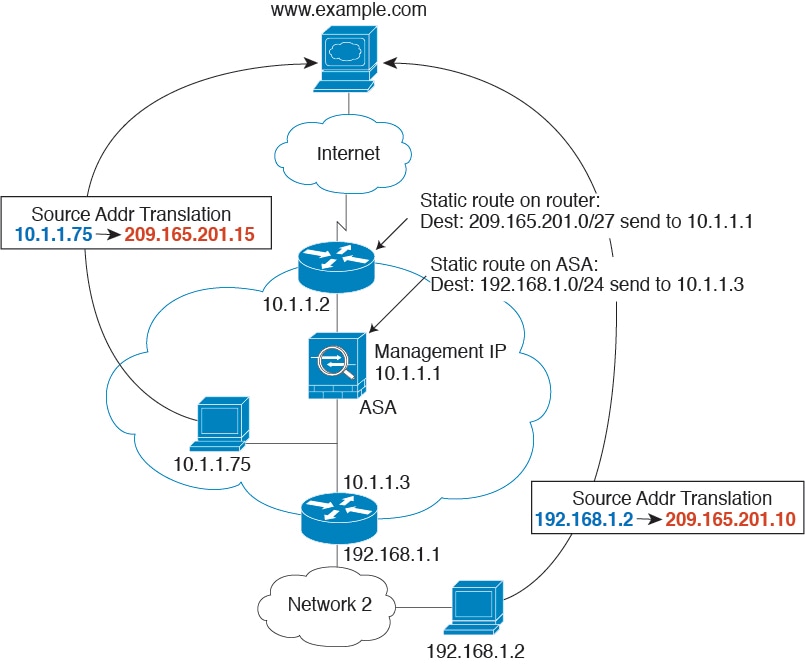

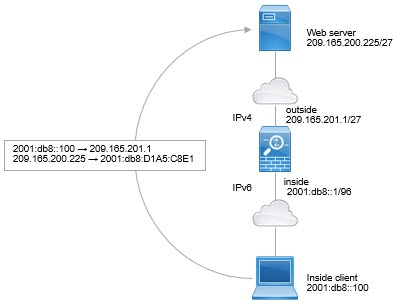

内部 Web サーバーへのアクセスの提供(スタティック NAT)

次の例では、内部 Web サーバに対してスタティック NAT を実行します。実際のアドレスはプライベート ネットワーク上にあるので、パブリック アドレスが必要です。スタティック NAT は、固定アドレスにある Web サーバへのトラフィックをホストが開始できるようにするために必要です

手順

|

ステップ 1 |

内部 Web サーバーのネットワーク オブジェクトを作成します。 |

|

ステップ 2 |

オブジェクトのスタティック NAT を設定します。 |

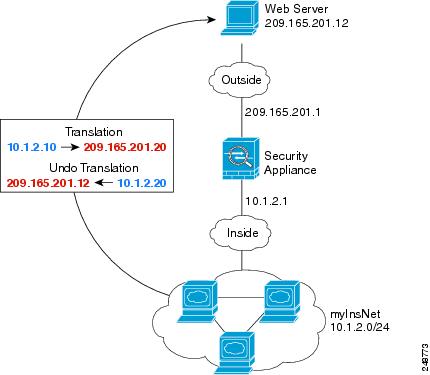

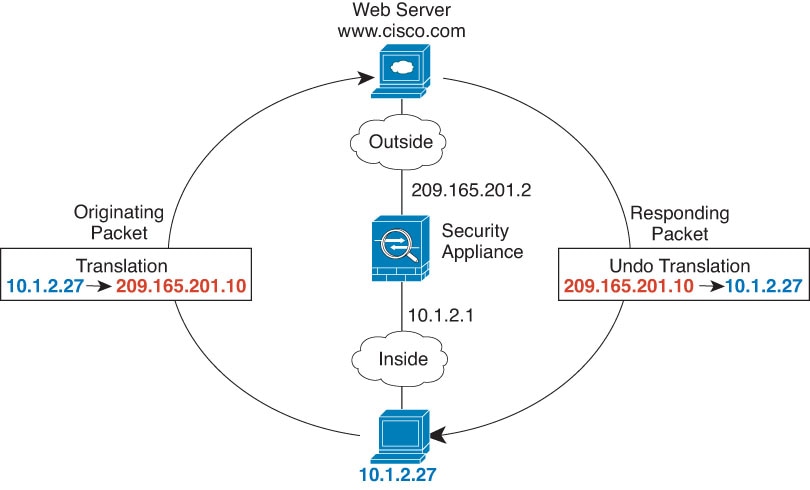

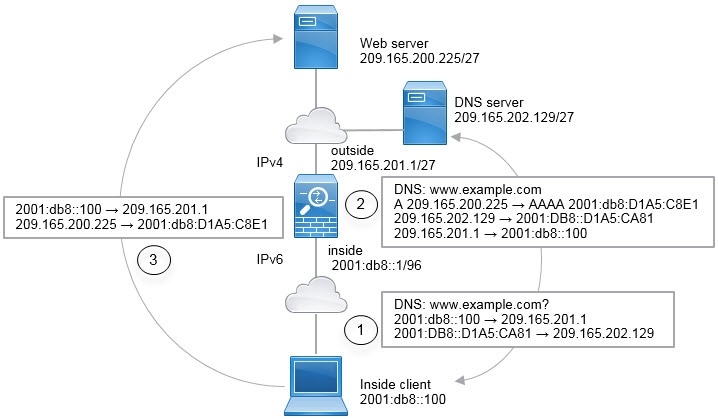

内部ホストの NAT(ダイナミック NAT)および外部 Web サーバーの NAT(スタティック NAT)

次の例では、プライベート ネットワーク上の内部ユーザーが外部にアクセスする場合、このユーザーにダイナミック NAT を設定します。また、内部ユーザーが外部 Web サーバーに接続する場合、この Web サーバーのアドレスが内部ネットワークに存在するように見えるアドレスに変換されます

手順

|

ステップ 1 |

内部アドレスに変換するダイナミック NAT プールのネットワーク オブジェクトを作成します。 |

|

ステップ 2 |

内部ネットワークのネットワーク オブジェクトを作成します。 |

|

ステップ 3 |

ダイナミック NAT プール オブジェクトを使用して内部ネットワークのダイナミック NAT をイネーブルにします。 |

|

ステップ 4 |

外部 Web サーバーのネットワーク オブジェクトを作成します。 |

|

ステップ 5 |

Web サーバーのスタティック NAT を設定します。 |

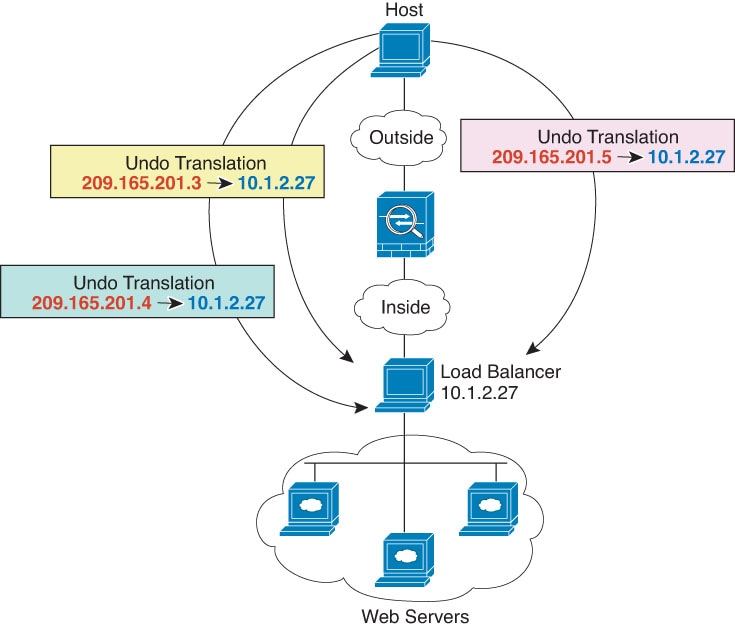

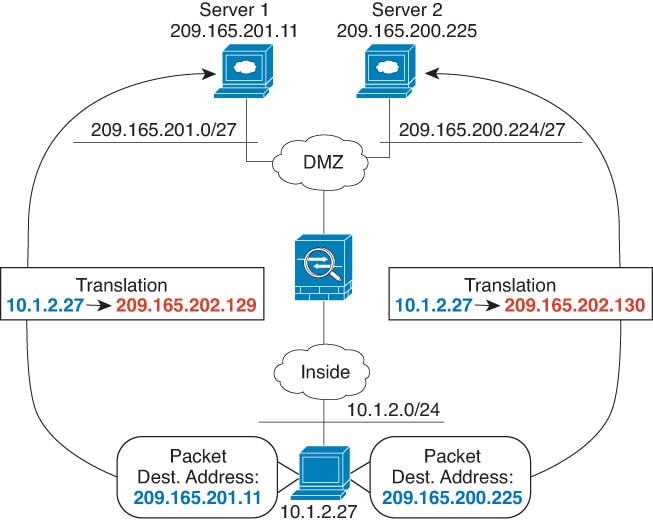

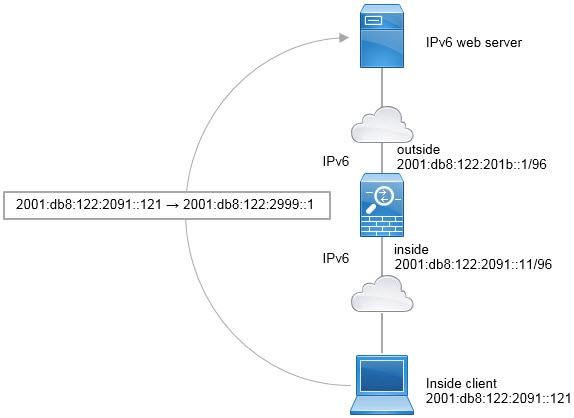

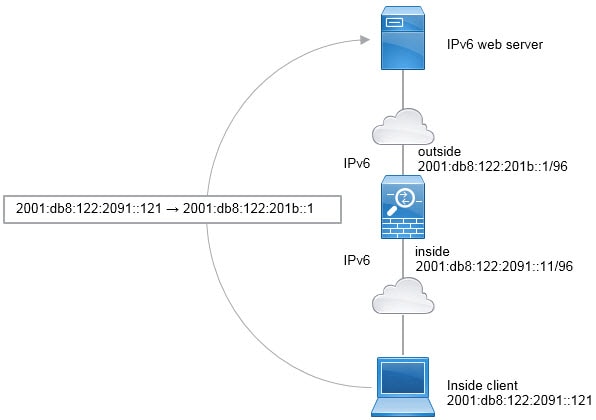

複数のマッピング アドレス(スタティック NAT、1 対多)を持つ内部ロード バランサ

次の例では、複数の IP アドレスに変換される内部ロード バランサを示しています。外部ホストがマッピング IP アドレスの 1 つにアクセスする際、1 つのロード バランサのアドレスには変換されません。要求される URL に応じて、トラフィックを正しい Web サーバにリダイレクトします。

手順

|

ステップ 1 |

ロード バランサをマッピングするアドレスのネットワーク オブジェクトを作成します。 |

|

ステップ 2 |

ロード バランサのネットワーク オブジェクトを作成します。 |

|

ステップ 3 |

範囲オブジェクトを適用するロード バランサのスタティック NAT を設定します。 |

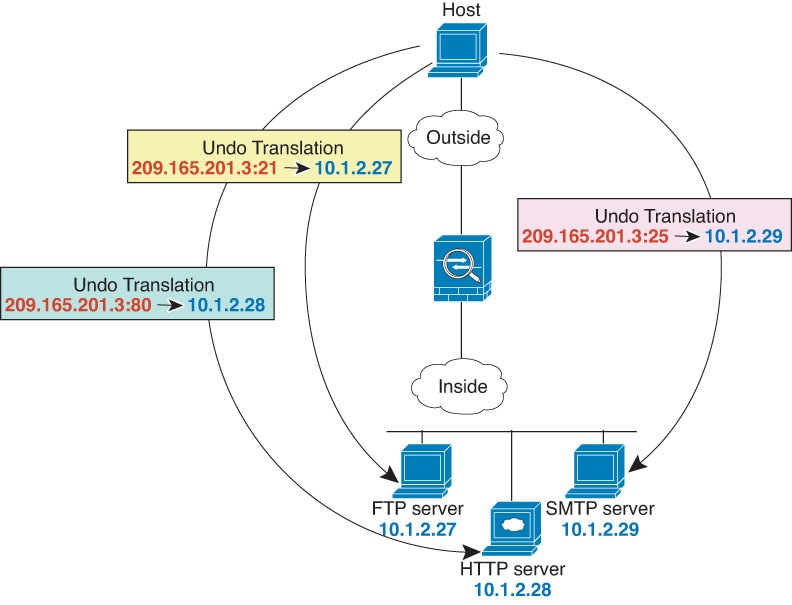

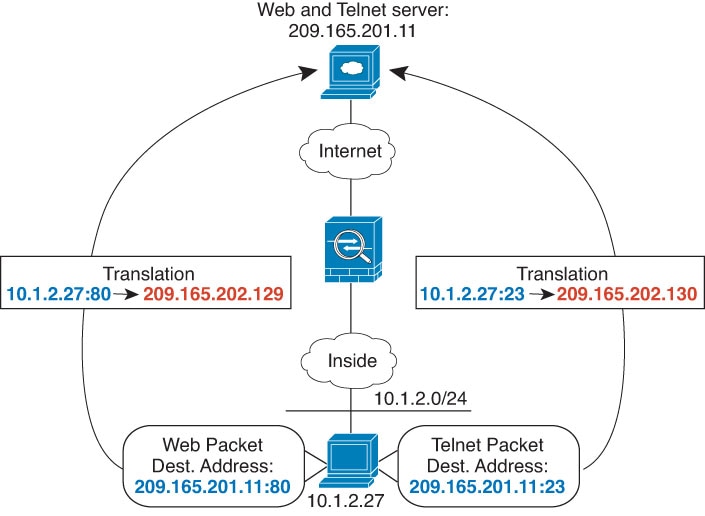

FTP、HTTP、および SMTP のための単一アドレス(ポート変換を設定したスタティック NAT)

次のポート変換を設定したスタティック NAT の例では、リモート ユーザは単一のアドレスで FTP、HTTP、および SMTP にアクセスできるようになります。これらのサーバは実際には、それぞれ異なるデバイスとして実際のネットワーク上に存在しますが、ポート変換を設定したスタティック NAT ルールを指定すると、使用するマッピング IP アドレスは同じで、それぞれ別のポートを使用することができます。

手順

|

ステップ 1 |

FTP サーバのネットワーク オブジェクトを作成してポート変換を設定したスタティック NAT を設定し、FTP ポートを自身にマッピングします。 |

|

ステップ 2 |

HTTP サーバのネットワーク オブジェクトを作成し、ポート変換を使用したスタティック NAT を設定し、HTTP ポートをマッピングします。 |

|

ステップ 3 |

SMTP サーバのネットワーク オブジェクトを作成してポート変換を設定したスタティック NAT を設定し、SMTP ポートを自身にマッピングします。 |

フィードバック

フィードバック