ACI 向け Cisco ASA デバイスパッケージのリリースノート

ソフトウェアのダウンロード

Cisco.com のログイン情報を使用して、次の場所から Cisco ASA デバイスパッケージのソフトウェアイメージを取得します。

https://software.cisco.com/download/release.html?mdfid=283123066&flowid=22661&softwareid=286279676

使用可能な APIC 製品

リリース 1.2(7.8)以降、ACI の Cisco ASA デバイス パッケージ ソフトウェアには 2 つのバージョンがあります。

-

Cisco ASA デバイスパッケージ:ファブリック挿入を使用したポリシー オーケストレーション。このバージョンでは、次のように APIC から ASA の多くの重要機能を設定できます(ただし、次に限定されません)。

-

インターフェイス

-

Routing

-

Access-list(アクセス リスト)

-

NAT

-

TrustSec

-

アプリケーション インスペクション

-

NetFlow

-

ハイ アベイラビリティ

-

サイト間 VPN

-

-

Cisco ASA デバイスパッケージ:ファブリック挿入。このバージョンには、元のバージョン機能の次のサブセットが含まれています。

-

インターフェイス

-

ダイナミック ルーティング

-

スタティック ルーティング

-

サポートされるバージョン

Cisco ASA デバイス パッケージのソフトウェアは、同梱された APIC MPバージョンだけをサポートしています。

Cisco ASA デバイス パッケージ ソフトウェアのバージョン 1.3(x) は、APIC バージョン 3.1(x) 以降をサポートしています。したがって、1.3(x) は、クラウド オーけすとれーた モードを 3.1 (x) でサポートしていますが、古いバージョンではサポートしていません。

次の表は、サポートされるプラットフォームのそれぞれに対してサポートされている Cisco ASA ソフトウェアのバージョンを示しています。

|

プラットフォーム |

ソフトウェア バージョン |

|---|---|

|

ASA 5500-X(5512 ~ 5555) |

ASA 8.4(x) 以降 |

|

ASA 5585-X(SSP 10 ~ SSP 60) |

|

|

Cisco Firepower 9300 セキュリティ アプライアンス |

ASA 9.6(1) 以降 |

|

Cisco Firepower 41xx セキュリティ アプライアンス |

|

|

Cisco Firepower 21xx セキュリティ アプライアンス |

ASA 9.8(1) 以降 |

|

Cisco ASAv |

ASA 9.2(x) 以降 |

ソフトウェアのインストール

デバイスパッケージのインストール方法については、「Software Download」ページにハイパーリンクされているそれぞれのバージョンの「Cisco ASA Quick Start Guide for APIC Integration」を参照してください。

(注) |

APIC リリースに CSCuv4353 の修正が含まれている場合は、古いバージョンから新しいバージョンにアップグレードするために、以前のソフトウェアパッケージを削除する必要はありません。それ以外の場合は、新しいバージョンをインストールする前に、APIC から古いバージョンを削除します。 |

バグ検索

Cisco.com に登録しているユーザーとしてサインインし、バグ検索ツールを使用して各バグまたは不具合の詳細を確認してください。

バージョン 1.3(10) で解決された拡張要求

|

要求/不具合 |

説明 |

|---|---|

|

CSCvf71787 |

APIC クラウド モード オーケストレーションをサポートします。 |

|

CSCvf71790 |

本日のメッセージ(MOTD)をサポートします。 |

|

CSCvf71796 |

SNMP 設定をサポートします。 |

|

CSCvf71799 |

インターフェイスの説明設定をサポートします。 |

|

要求/不具合 |

説明 |

|---|---|

|

CSCvb90258 |

ASA FI デバイスパッケージのアウトオブバンド設定の復元機能を強化します。 |

|

CSCvf71787 |

APIC クラウド モード オーケストレーションをサポートします。 |

バージョン 1.3(10) で解決された不具合

|

不具合 |

説明 |

|---|---|

|

CSCvd41556 |

ASA ACI デバイスパッケージは IRB 機能のサポートが必要です。 |

|

CSCvg02243 |

高ポートまたは低ポートの先頭または末尾にある空白文字によって、トレースバックが発生します。 |

|

CSCvg23655 |

SVCpol を介して変更されたスニペットが ASA ファイアウォールにプッシュされません。 |

|

CSCvg34885 |

設定のインポート中に ASA FI デバイスパッケージの抽出エラーが発生しました。 |

|

CSCvg41801 |

静的ルートのネットマスクの代わりにプレフィックス長を許可する必要があります。 |

|

CSCvg72800 |

サービスグラフを展開する際に IPv6 サブネットマスクを検証するため、検証が必要です。 |

特記事項

-

ASAv はマルチコンテキストモードをサポートしません。

-

ダイナミック EPG を使用した ACE には、ASA イメージ 9.3.2 以降が必要です。

サービスアプライアンスの BGP ピアリングの設定が不完全な場合にポリシーマネージャがロックアップする

不具合 CSCuw0342 には次の回避策を使用します。

症状:サービスアプライアンスの BGP ピアリングに使用される l3Out の設定が不完全な場合、ポリシーマネージャがクラッシュする(CSCuw03425)。

状況:サービスアプライアンスの BGP ピアリングに使用される l3Out に l3extRsNodeL3OutAtt がありません。

回避策:l3Out に l3extRsNodeL3OutAtt が含まれていることを確認します。この問題は今後のリリースで修正されます。

次に、l3extRsNodeL3OutAtt を含む BGP XML の例を示します。

<polUni>

<fvTenant name="tenant1">

<l3extOut name="StaticExternal">

<l3extLNodeP name="bLeaf-101">

<l3extRsNodeL3OutAtt tDn="topology/pod-1/node-101" rtrId="190.0.0.11">

<ipRouteP ip="50.50.50.0/24">

<ipNexthopP nhAddr="40.40.40.102/32"/>

</ipRouteP>

</l3extRsNodeL3OutAtt>

<l3extLIfP name="portIf">

<l3extRsPathL3OutAtt tDn="topology/pod-1/paths-101/pathep-[eth1/15]" ifInstT="ext-svi" encap="vlan-3843" addr="40.40.40.100/28" mtu="1500"/>

</l3extLIfP>

</l3extLNodeP>

<l3extInstP name="ExtInstP">

<l3extSubnet ip="50.50.50.0/24" scope="export-rtctrl"/>

</l3extInstP>

<l3extRsEctx tnFvCtxName="tenant1ctx1"/>

</l3extOut>

</fvTenant>

</polUni>

APIC への登録後に ASA のバージョンを変更した場合に APIC を手動で再同期する

不具合 CSCva89163 には次の回避策を使用します。

症状:一部のコマンドが機能しない。たとえば、network コマンドと neighbor コマンドの情報が表示されません(CSCva89163)。

状況:APIC に登録されているバージョンとは異なるバージョンの ASA を使用している場合、APIC に自動的には再登録されません。そのため、古いバージョンの ASA を使用している場合は、一部のコマンドがサポートされない場合があります。

回避策:次の手順を実行して、手動で APIC と ASA を再同期します。

手順

|

ステップ 1 |

APIC GUI の [テナント(Tenants)] タブで、左側のペインの [L4-L7サービス(L4-L7 Services)] を展開します。 |

|

ステップ 2 |

[L4-L7デバイス(L4-L7 Devices)] を展開します。 |

|

ステップ 3 |

APIC を実行しているファイアウォールを展開します。 |

|

ステップ 4 |

APIC を実行しているデバイスを右クリックし、[デバイス検証の再クエリ(Re-Query for Device Validation)] を選択します。 |

具象インターフェイスの変更時に ASA の設定がロールバックされない

不具合 CSCvd65130 には次の回避策を使用します。

症状:ブリッジモードで展開されたグラフの lif 設定でクラスタインターフェイスが変更されると、新しいインターフェイスが ASA で正しく更新されない場合がある。

状況:ASA デバイスのクラスタインターフェイス設定に変更が加えられた場合。

回避策:デバイスに変更を加える前にコントラクトからグラフをデタッチし、その後にアタッチします。

ブリッジモードで 2 番目のグラフが ASA に誤った設定をプッシュする

不具合 CSCvd68860 には次の回避策を使用します。

症状:ブリッジモードで 2 番目以降のグラフが ASA の新しいクラスタインターフェイスのセットに展開されると、クラスタインターフェイスが正しいブリッジグループで設定されていないことが表示される場合がある。これにより、設定の問題が発生し、ASA のデフォルト名を使用している既存のクラスタインターフェイスとの競合が発生する。

状況:ブリッジモードの ASA のデフォルトインターフェイス名を持つ新しいクラスタインターフェイスのセットを使用したグラフ展開。

回避策:グラフの設定中に、グラフパラメータの [インターフェイス関連の設定(Interface Related Configuration)] でクラスタインターフェイス名を変更します。

アウトオブバンド設定の復元

不具合 CSCvb90258 には、次の拡張機能を使用してください。

症状:ASA ファブリック挿入(FI)デバイスパッケージ(DP)が、アウトオブバンドでの設定の保存をサポートしていません。

条件:ASA-FI-DP は、ルーティングおよびインターフェイス設定のみをサポートします。サービスグラフに access-group や nat などのセキュリティ ポリシー バインド コマンドをバインドする設定はサポートしていません。サービスグラフにセキュリティポリシーを割り当てるには、手動でセットアップを設定する必要があります。サービスグラフの削除後にサービスグラフを再レンダリングする場合は、バインディングを手動で再設定する必要があります。

ソリューション:この拡張機能により、セキュリティ ポリシー バインド コマンドをファイルに保存でき、サービスグラフの再接続後に ASA-FI-DP によって適用できます。

XML:SecurityPolicyAssignment という名前のフォルダが vnsMFunc の下に追加されました。このフォルダでは、サービスグラフに割り当てるセキュリティポリシーを含む設定の名前を入力できます。

<vnsMFunc name="Firewall">

<vnsMFolder key="ExIntfConfigRelFolder" dispLabel="External Interface Configuration"

description="A list of additional interface parameters for external connector"...>

<vnsMFolder key="InIntfConfigRelFolder" dispLabel="Internal Interface Configuration"

description="A list of additional interface parameters for internal connector" ...>

<vnsMConn name="external" ...>

<vnsMConn name="internal" ...>

<vnsMFolder key="SecurityPolicyAssignment"

dispLabel="Security Policy Assignment"

description="Assign the security policy in the named file to the service-graph">

<vnsMParam key="ConfigFile"

dispLabel="Configuration File"

dType="str"

description="Specify the name of the file that contains the out of band configuration specific to the service-graph"/>

</vnsMFolder>

</vnsMFunc>

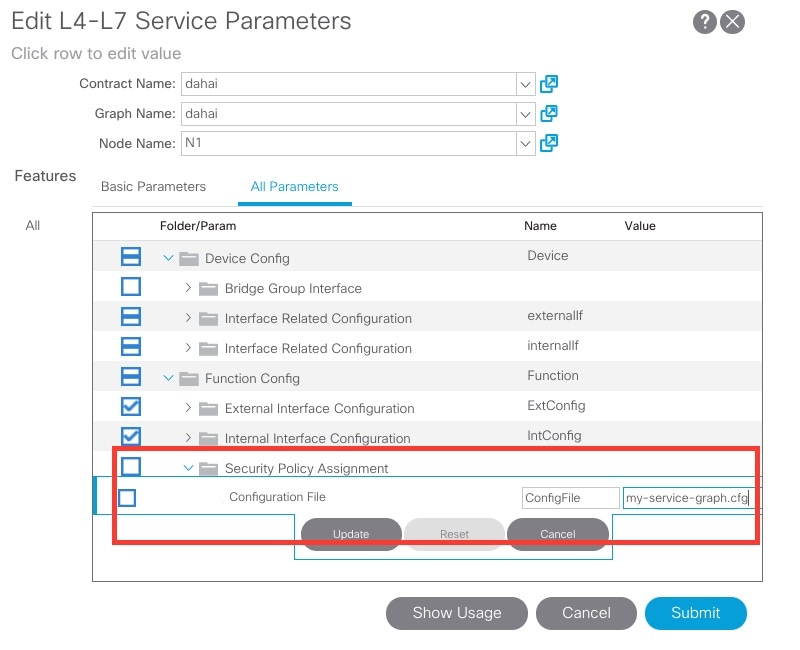

APIC:

-

ファイルが ASA にある場合は、ファイル名を入力します。

-

ファイルが TFTP サーバー上にある場合は、

tftp://<ip-address>/<filename>と入力します。 -

ファイルが FTP サーバー上にある場合は、

ftp://<ip-address>/<filename>と入力します。

ファイルのコンテンツは、サービスグラフで使用されるインターフェイスを参照するアウトオブバンドを入力する必要があるコマンドです。次に例を示します。

access-group <acl-name> [in|out] interface <nameif>

nat (<nameif>, <nameif>) …

service-policy <policy-name> interface <nameif>

crypto map <map-name> interface <nameif>

crypto ike2 enable <nameif>

次に、インターフェイス externalInt および internalInt を持つサービスグラフのファイルの例を示します。

access-group access-group external_access_acl in interface externalInt

nat (internalInt,externalInt) source static real_obj mapped_obj

nat (internalInt,externalInt) source dynamic any mapped_obj interface

インターフェイスを参照しないコマンドは、サービスグラフを削除しても削除されないため、ファイルに含めることはできません。そのようなコマンドの例を次に示します。

access-list

object network

object service

object-group network

object-group service

フィードバック

フィードバック