- はじめに

- ルータの基本 設定

- ネットワークの導入例

- PPP over Ethernet と NAT の設定

- PPP over ATM と NAT の設定

- DHCP および VLAN による LAN の設定

- Easy VPN および IPSec トンネルを使用した VPN の設定

- IPSec トンネルと汎用ルーティング カプセル 化を使用した VPN の設定

- 簡易 ファイアウォール

- ワイヤレス LAN 接続

- 設定例

- 追加の設定オプション

- セキュリティ機能の設定

- ダイヤル バックアップとリモート管理の設定

- トラブルシューティング

- Cisco IOS ソフトウェアの基礎知識

- 概要

- ROM モニタ

- 共通ポート割り当て

- 索引

Cisco 1812J ソフトウェア コンフィギュレーション ガイド(最新版)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月2日

章のタイトル: IPSec トンネルと汎用ルーティング カプセル 化を使用した VPN の設定

IPSec トンネルと汎用ルーティング カプセル化を使用した VPN の設定

Cisco 1800 シリーズ サービス統合型固定構成ルータは Virtual Private Network(VPN; バーチャル プライベート ネットワーク)の作成をサポートします。

Cisco ルータと他のブロードバンド デバイスは、インターネットへの高パフォーマンスな接続を提供しますが、多くのアプリケーションでは、高レベルの認証を実行し、2 つの特定のエンドポイント間でデータを暗号化する VPN 接続のセキュリティも必要です。

サイト間とリモート アクセスの 2 種類の VPN がサポートされます。サイト間 VPN は、ブランチ オフィスとコーポレート オフィスを接続する場合などに使用します。リモート アクセス VPN は、企業ネットワークにログインする際にリモート クライアントによって使用されます。

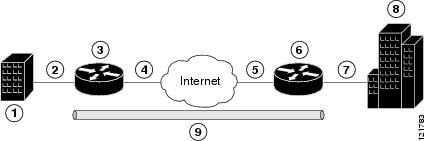

この章の例は、IPSec と Generic Routing Encapsulation(GRE; 汎用ルーティング カプセル化)プロトコルを使用して、支店オフィスと企業ネットワーク間の接続をセキュアにするサイト間 VPN の設定を示します。図 7-1 は、一般的な構成例を示します。

図 7-1 IPSec トンネルおよび GRE を使用したサイト間の VPN

|

|

|

|

|

ファスト イーサネット LAN インターフェイス(NAT 用の内部インターフェイス、アドレスは 192.165.0.0/16) |

|

|

|

|

|

ファスト イーサネットまたは ATM インターフェイス(NAT 用の外部インターフェイス、アドレスは 200.1.1.1) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

GRE トンネルは通常、Cisco ルータと、企業ネットワークなどのプライベート ネットワークへのアクセスを制御するリモート デバイス間で VPN を確立するために使用されます。GRE トンネルから転送されたトラフィックはカプセル化され、ルータの物理インターフェイスにルーティングされます。GRE インターフェイスが使用されている場合、Cisco ルータと、企業ネットワークへのアクセスを制御するルータは、トンネルを介してルーティング更新情報を交換し、IP マルチキャスト トラフィックをイネーブルにするダイナミック IP ルーティング プロトコルをサポートできます。サポートされる IP ルーティング プロトコルには、Enhanced Interior Gateway Routing Protocol(EIGRP)、Routing Information Protocol(RIP; ルーティング情報プロトコル)、Intermediate System-to-Intermediate System(IS-IS)、Open Shortest Path First(OSPF)、および Border Gateway Protocol(BGP; ボーダー ゲートウェイ プロトコル)が含まれます。

(注) IP Security(IPSec; IP セキュリティ)が GRE とともに使用される場合は、トラフィックを暗号化するためのアクセス リストに、必要なエンド ネットワークとアプリケーションが示されず、代わりに送信方向の GRE トンネルの許可された送信元と送信先が示されます。追加の Access Control Llist(ACL; アクセス コントロール リスト)がトンネル インターフェイスに適用されない場合は、GRE トンネルに転送されたすべてのパケットが暗号化されます。

VPN 設定情報は、両方のエンドポイント(Cisco ルータ側とリモート ユーザ側、Cisco ルータ側と別のルータ側など)で設定する必要があります。設定する必要のあるパラメータは、内部 IP アドレス、内部サブネット マスク、DHCP サーバ アドレス、および Network Address Translation(NAT; ネットワーク アドレス変換)などです。

次の作業を実行して、このネットワーク シナリオを設定します。

これらの設定作業の結果を示す例は、 「設定例」 の項に示されています。

(注) この章の手順では、基本的なルータ機能と、NAT、DCHP、および VLAN を使用した PPPoE または PPPoA がすでに設定されていることを前提とします。これらの設定作業を実行していない場合は、使用しているルータに応じて第 1 章「ルータの基本設定」、第 3 章「PPP over Ethernet と NAT の設定」、第 4 章「PPP over ATM と NAT の設定」、および第 5 章「DHCP および VLAN による LAN の設定」を参照してください。

VPN の設定

IPSec トンネル上に VPN を設定するには、次の作業を行います。

IKE ポリシーの設定

Internet Key Exchange(IKE; インターネット キー エクスチェンジ)を設定するには、グローバル コンフィギュレーション モードを開始し、次の手順を実行します。

グループ ポリシー情報の設定

グループ ポリシーを設定するには、グローバル コンフィギュレーション モードを開始し、次の手順を実行します。

|

|

|

|

|---|---|---|

crypto isakmp client configuration group { group-name | default } |

リモート クライアントにダウンロードされる属性を含む IKE ポリシー グループを作成します。 また、Internet Security Association Key and Management Protocol(ISAKMP; インターネット セキュリティ アソシエーション キーおよび管理)ポリシー コンフィギュレーション モードを開始します。 |

|

|

|

||

|

|

コマンドを使用して、グループに WINS サーバを指定することもできます。 | |

|

|

||

|

|

IKE グループ ポリシーのコンフィギュレーション モードを終了し、グローバル コンフィギュレーション モードに切り替えます。 |

|

ip local pool { default | poolname } [ low-ip-address [ high-ip-address ]] |

このコマンドの詳しい説明およびその他の設定可能なパラメータについては、『 Cisco IOS Dial Technologies Command Reference 』を参照してください。 |

ポリシー ルックアップのイネーブル化

AAA を使用してポリシー ルックアップをイネーブルにするには、グローバル コンフィギュレーション モードを開始し、次の手順を実行します。

|

|

|

|

|---|---|---|

|

|

||

aaa authentication login {default | list-name } method1 [ method2... ] |

選択したユーザのログイン時の AAA 認証を指定し、使用する方式を指定します。 この例では、ローカル認証データベースを使用します。RADIUS サーバを使用することもできます。詳細については、『 Cisco IOS Security Configuration Guide 』および『 Cisco IOS Security Command Reference 』を参照してください。 |

|

aaa authorization {network | exec | commands level | reverse-access | configuration} {default | list-name } [ method1 [ method2... ]] |

PPP を含むすべてのネットワーク関連サービス要求の AAA 許可と許可方式を指定します。 この例では、ローカル許可データベースを使用します。RADIUS サーバを使用することもできます。詳細については、『 Cisco IOS Security Configuration Guide 』および『 Cisco IOS Security Command Reference 』を参照してください。 |

|

username name {nopassword | password password | password encryption-type encrypted-password } |

IPSec トランスフォームおよびプロトコルの設定

トランスフォーム セットは、特定のセキュリティ プロトコルとアルゴリズムを組み合わせたものです。IKE のネゴシエーション中に、ピアは特定のトランスフォーム セットを使用してデータ フローを保護することに合意します。

IKE ネゴシエーションの実行時に、両ピアは、複数のトランスフォーム セットから両ピアに共通するトランスフォームを検索します。このようなトランスフォーム セットが検出された場合、そのトランスフォーム セットが選択され、両方のピアの設定の一部として、保護するトラフィックに適用されます。

IPSec トランスフォーム セットとプロトコルを指定するには、グローバル コンフィギュレーション モードを開始し、次の手順を実行します。

|

|

|

|

|---|---|---|

crypto ipsec transform-set transform-set-name transform1 [transform2] [transform3] [transform4] |

トランスフォーム セット(IPSec セキュリティ プロトコルとアルゴリズムの有効な組み合わせ)を定義します。 有効なトランスフォームおよび組み合わせの詳細については、『 Cisco IOS Security Command Reference 』を参照してください。 |

|

crypto ipsec security-association lifetime { seconds seconds | kilobytes kilobytes} |

IPsec セキュリティ アソシエーションのネゴシエーション時に使用されるグローバル ライフタイム値を設定します。 詳細については、『 Cisco IOS Security Command Reference 』を参照してください。 |

(注) 手動で確立したセキュリティ アソシエーションの場合は、ピアとのネゴシエーションが存在しないため、両方に同じトランスフォーム セットを指定する必要があります。

IPSec 暗号方式およびパラメータの設定

ダイナミック暗号マップ ポリシーでは、ルータがすべての暗号マップ パラメータ(IP アドレスなど)を認識していない場合でも、リモート IPSec ピアからの新規の SA のネゴシエーション要求を処理します。

IPSec 暗号方式を設定するには、グローバル コンフィギュレーション モードを開始し、次の手順を実行します。

|

|

|

|

|---|---|---|

crypto dynamic-map dynamic-map-name dynamic-seq-num |

ダイナミック暗号マップ エントリを作成し、暗号マップ コンフィギュレーション モードを開始します。 このコマンドの詳細については、『 Cisco IOS Security Command Reference 』を参照してください。 |

|

set transform-set transform-set-name [transform-set-name2...transform-set-name6] |

||

|

|

詳細については、『 Cisco IOS Security Command Reference 』を参照してください。 |

|

|

|

||

crypto map map-name seq-num [ ipsec-isakmp ] [ dynamic dynamic-map-name] [ discover ] [ profile profile-name] |

物理インターフェイスへの暗号マップの適用

暗号マップは、IPSec トラフィックが通過する各インターフェイスに適用されている必要があります。物理インターフェイスに暗号マップを適用することにより、ルータがすべてのトラフィックを SA データベースに照合するようになります。デフォルト設定では、ルータはリモート サイト間に送信されるトラフィックを暗号化して、安全な接続を提供します。ただし、パブリック インターフェイスでは他のトラフィックの通過を許可し、インターネットへの接続を提供しています。

インターフェイスに暗号マップを適用するには、グローバル コンフィギュレーション モードを開始し、次の手順を実行します。

|

|

|

|

|---|---|---|

|

|

||

|

|

このコマンドの詳細については、『 Cisco IOS Security Command Reference 』を参照してください。 |

|

|

|

GRE トンネルの設定

GRE トンネルを設定するには、グローバル コンフィギュレーション モードを開始し、次の手順を実行します。

設定例

次の設定例は、前述の各項で説明した GRE トンネルによる VPN のコンフィギュレーション ファイルの一部です。

フィードバック

フィードバック