- はじめに

- ルータの基本 設定

- ネットワークの導入例

- PPP over Ethernet と NAT の設定

- PPP over ATM と NAT の設定

- DHCP および VLAN による LAN の設定

- Easy VPN および IPSec トンネルを使用した VPN の設定

- IPSec トンネルと汎用ルーティング カプセル 化を使用した VPN の設定

- 簡易 ファイアウォール

- ワイヤレス LAN 接続

- 設定例

- 追加の設定オプション

- セキュリティ機能の設定

- ダイヤル バックアップとリモート管理の設定

- トラブルシューティング

- Cisco IOS ソフトウェアの基礎知識

- 概要

- ROM モニタ

- 共通ポート割り当て

- 索引

Cisco 1812J ソフトウェア コンフィギュレーション ガイド(最新版)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月2日

章のタイトル: PPP over Ethernet と NAT の設定

PPP over Ethernet と NAT の設定

Cisco 1811 および Cisco 1812J サービス統合型固定構成ルータは、Point-to-Point Protocol over Ethernet(PPPoE)クライアントおよび Network Address Translation(NAT; ネットワーク アドレス変換)をサポートします。

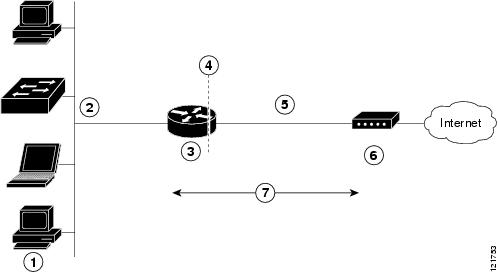

ルータの背後の LAN には、複数の PC を接続できます。これらの PC からのトラフィックに対しては、PPPoE セッションに送信する前に暗号化やフィルタリングなどを行うことができます。図 3-1 に、Cisco ルータに PPPoE クライアントと NAT が設定された一般的な配置シナリオを示します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ルータ上の PPPoE クライアント機能により、イーサネット インターフェイスでの PPPoE クライアント サポートが可能になります。仮想アクセスのクローニングには、ダイヤラ インターフェイスを使用する必要があります。イーサネット インターフェイスには、複数の PPPoE クライアント セッションを設定できますが、セッションごとに別個のダイヤラ インターフェイスと別個のダイヤラ プールを使用する必要があります。

PPPoE セッションは、Cisco 1800 シリーズ ルータによってクライアント側で開始されます。確立された PPPoE クライアント セッションは、次のいずれかの方法で終了できます。

•![]() clear vpdn tunnel pppoe コマンドを入力する。PPPoE クライアント セッションが終了し、PPPoE クライアントはただちにセッションの再確立を試みます。セッションがタイムアウトした場合にも、この動作が発生します。

clear vpdn tunnel pppoe コマンドを入力する。PPPoE クライアント セッションが終了し、PPPoE クライアントはただちにセッションの再確立を試みます。セッションがタイムアウトした場合にも、この動作が発生します。

•![]() no pppoe-client dial-pool number コマンドを入力して、セッションをクリアする。PPPoE クライアントは、セッションの再確立を試みません。

no pppoe-client dial-pool number コマンドを入力して、セッションをクリアする。PPPoE クライアントは、セッションの再確立を試みません。

NAT(Cisco ルータの端に点線で表示)は、2 つのアドレス指定ドメインと内部送信元アドレスを示します。送信元リストには、パケットがネットワークをどのように通過するかが定義されます。

次の作業を実行して、このネットワーク シナリオを設定します。

•![]() 「バーチャル プライベート ダイヤルアップ ネットワーク グループ番号の設定」

「バーチャル プライベート ダイヤルアップ ネットワーク グループ番号の設定」

•![]() 「ファスト イーサネット WAN インターフェイスの設定」

「ファスト イーサネット WAN インターフェイスの設定」

「設定例」 には、これらの設定作業の結果を示した例が示されています。

バーチャル プライベート ダイヤルアップ ネットワーク グループ番号の設定

Virtual Private Dialup Network(VPDN; バーチャル プライベート ダイヤルアップ ネットワーク)を設定すると、複数のクライアントが 1 つの IP アドレスを使用してルータを介して通信できるようになります。

VPDN を設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。このモードの開始に関する詳細については、「グローバル パラメータの設定」を参照してください。

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

|

|

このコマンドの詳しい説明およびその他の設定可能なパラメータについては、『 Cisco IOS Dial Technologies Command Reference 』を参照してください。 |

|

protocol { l2f | l2tp | pppoe | any } |

||

|

|

||

|

|

ファスト イーサネット WAN インターフェイスの設定

このシナリオでは、PPPoE クライアント(お使いの Cisco ルータ)は内部と外部の両方で 10/100-Mbps イーサネット インターフェイスを介して通信します。

(注) Cisco 1800 シリーズのサービス統合型固定構成ルータには、ファスト イーサネット ポート FE0 および FE1 に関するハードウェア制限があります。半二重モードでトラフィックが許容量の 100 % 以上(各方向に 5 Mbps 以上発生することと同等)になると、インターフェイスでは過度の衝突が発生し、1 秒ごとにリセットされます。この問題を回避するため、トラフィックの許容量を 100 % 未満に制限する必要があります。

ファスト イーサネット WAN インターフェイスを設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。

ダイヤラ インターフェイスの設定

ダイヤラ インターフェイスは、デフォルトのルーティング情報、カプセル化プロトコル、および使用するダイヤラ プールなど、クライアントからのトラフィックを処理する方法を示します。ダイヤラ インターフェイスは、仮想アクセスのクローニングにも使用されます。ファスト イーサネット インターフェイスには、複数の PPPoE クライアント セッションを設定できますが、セッションごとに別個のダイヤラ インターフェイスと別個のダイヤラ プールを使用する必要があります。

ルータの一方のファスト イーサネット LAN インターフェイスに対してダイヤラ インターフェイスを設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。

|

|

|

|

|---|---|---|

interface dialer dialer-rotary-group-number |

ダイヤラ インターフェイス(番号 0 ~ 255)を作成し、インターフェイス コンフィギュレーション モードを開始します。 |

|

|

|

インターフェイスの IP アドレスを PPP/IPCP(IP Control Protocol)アドレス ネゴシエーションで取得することを指定します。 |

|

|

|

IP Maximum Transmission Unit(MTU; 最大伝送ユニット)のサイズを設定します。デフォルトの最小値は 128 バイトです。イーサネットの最大値は 1492 バイトです。 |

|

encapsulation encapsulation-type |

||

ppp authentication { protocol1 [ protocol2 ...]} |

PPP 認証方式を Challenge Handshake Authentication Protocol(CHAP; チャレンジ ハンドシェイク認証プロトコル)に設定します。 このコマンドの詳しい説明およびその他の設定可能なパラメータについては、『 Cisco IOS Security Command Reference 』を参照してください。 |

|

|

|

||

|

|

ダイヤラ グループ(1 ~ 10)にダイヤラ インターフェイスを割り当てます。 |

|

|

|

||

dialer-list dialer-group protocol protocol-name {permit | deny | list access-list-number | access-group} |

ダイヤラ リストを作成し、ダイヤル グループを関連付けます。パケットは、指定されたインターフェイス ダイヤラ グループを通じて転送されます。 このコマンドの詳しい説明およびその他の設定可能なパラメータについては、『 Cisco IOS Dial Technologies Command Reference 』を参照してください。 |

|

ip route prefix mask { interface-type interface-number } |

ダイヤラ 0 インターフェイスのデフォルト ゲートウェイに IP ルートを設定します。 このコマンドの詳細および設定可能なその他のパラメータについては、『 Cisco IOS IP Command Reference, Volume 2; Routing Protocols 』を参照してください。 |

ネットワーク アドレス変換の設定

Network Address Translation(NAT; ネットワーク アドレス変換)は、ダイヤラ インターフェイスによって割り当てられたグローバル アドレスを使用して、標準のアクセス リストに一致するアドレスからのパケットを変換します。内部インターフェイスを介してルータに到達したパケット、ルータから発信されたパケット、またはその両方のパケットについて、可能なアドレス変換がアクセス リストで確認されます。NAT には、スタティック アドレス変換もダイナミック アドレス変換も設定できます。

外部のファスト イーサネット WAN インターフェイスにダイナミック NAT を設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。

|

|

|

|

|---|---|---|

ip nat pool name start-ip end-ip { netmask netmask | prefix-length prefix-length } |

||

ip nat inside source {list access-list-number } {interface type number | pool name } [overload] |

内部インターフェイス上のダイナミック アドレス変換をイネーブルにします。 最初の例は、アクセス リスト 1 で許可されたアドレスが、ダイヤラ インターフェイス 0 に指定されているいずれかのアドレスに変換されることを示しています。 次の例は、アクセス リスト acl1 で許可されたアドレスが、NAT プール pool1 に指定されたいずれかのアドレスに変換されることを示しています。 このコマンドの詳しい説明とその他の設定可能なパラメータ、およびスタティック変換をイネーブルにする方法については、『 Cisco IOS IP Command Reference, Volume 1 of 4: Addressing and Services 』を参照してください。 |

|

|

|

NAT の内部インターフェイスにする VLAN(ファスト イーサネット LAN インターフェイスが存在する)に対して、コンフィギュレーション モードを開始します。 |

|

|

|

指定の VLAN インターフェイスを NAT の内部インターフェイスとして識別します。 このコマンドの詳しい説明とその他の設定可能なパラメータ、およびスタティック変換をイネーブルにする方法については、『 Cisco IOS IP Command Reference, Volume 1 of 4: Addressing and Services 』を参照してください。 |

|

|

|

||

|

|

||

|

|

NAT の外部インターフェイスとするファスト イーサネット WAN インターフェイス(FE0 または FE1)に対して、コンフィギュレーション モードを開始します。 |

|

|

|

指定の WAN インターフェイスを NAT の外部インターフェイスとして識別します。 このコマンドの詳しい説明とその他の設定可能なパラメータ、およびスタティック変換をイネーブルにする方法については、『 Cisco IOS IP Command Reference, Volume 1 of 4: Addressing and Services 』を参照してください。 |

|

|

|

||

|

|

||

access-list access-list-number { deny | permit} source [ source-wildcard ] |

変換が必要なアドレスを示す標準アクセス リストを定義します。 (注) その他のアドレスはすべて、暗黙的に拒否されます。 |

(注) NAT を仮想テンプレート インターフェイスで使用する場合は、ループバック インターフェイスを設定する必要があります。ループバック インターフェイスの設定の詳細については、第 1 章「ルータの基本設定」を参照してください。

NAT コマンドの詳細については、Cisco IOS Release 12.3 のマニュアル セットを参照してください。NAT の概要については、 付録 B「概要」 を参照してください。

設定例

次の設定例は、この章で説明した PPPoE シナリオのコンフィギュレーション ファイルの一部を示しています。

VLAN インターフェイスの IP アドレスは 192.168.1.1、サブネット マスクは 255.255.255.0 です。NAT は内部と外部に設定されています。

(注) VLAN インターフェイスは LAN 上にあるので、ここではプライベート IP アドレスを使用しています。

(注) 「(default)」のマークが付いているコマンドは、show running-config コマンドを実行すると自動的に生成されます。

設定の確認

NAT の設定を確認するには、特権 EXEC モードで show ip nat statistics コマンドを使用します。次の例のような確認用の出力が表示されます。

フィードバック

フィードバック