Cisco vManage を使用した SD-WAN コンポーネントのステータスの監視と管理

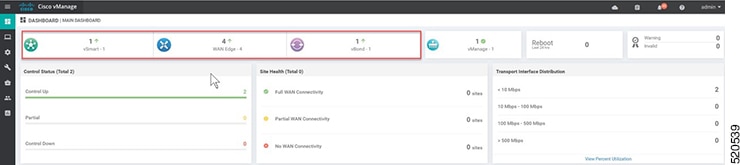

Cisco vManage ダッシュボード画面を使用して、SD-WAN オーバーレイネットワークの全体的な状態をモニタします。

デバイスペインによる SD-WAN コンポーネントの監視

-

Cisco vManage メインダッシュボードで、ダッシュボード画面の上部にある [Device Pane] を表示します。このペインには、Cisco vManage からオーバーレイネットワークの vSmart コントローラ、vEdge ルータ、および vBond オーケストレータへのすべての制御接続が表示されます。ペインには、ネットワーク内の Cisco vManage のステータスも表示されます。すべての SD-WAN コンポーネントの接続が確立されていることを確認します。

デバイスペインによる WAN エッジデバイスの詳細と統計情報の表示

-

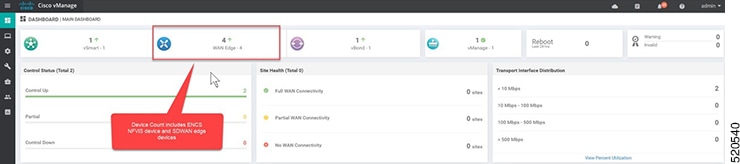

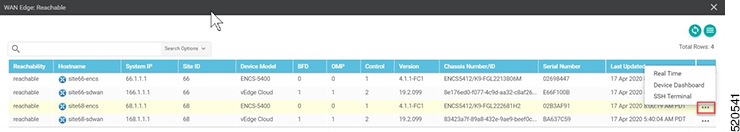

Cisco vManage メインダッシュボードで、デバイス統計情報を表示するには、番号または WAN エッジの上にある上下の矢印(4)をクリックして、各接続の詳細情報を含むテーブルを表示します。

-

テーブルには、[System IP]、[Site ID]、[Device Model]、[Software Version] などが表示されます。デバイス固有の詳細については、各行の末尾にある […] をクリックしてください。ここから、[Device Dashboard]、[Real Time data]、または [SSH Terminal] にアクセスできます。

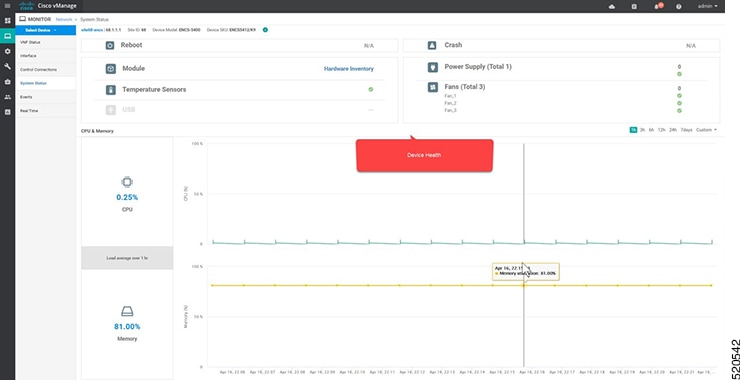

[Device Dashboard] には、デバイスの [System Status]、デバイスの [Module Hardware Inventory] 情報、[CPU & Memory] のリアルタイム統計情報が表示されます。

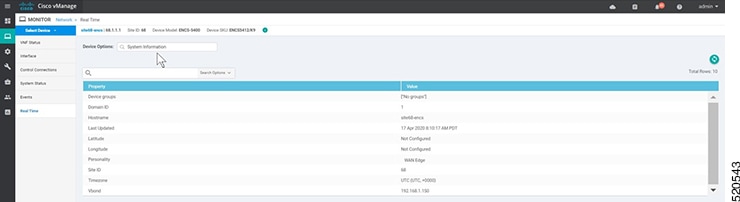

[Real Time] には、[Site ID]、[Vbond]、[Hostname]、[Latitude]、[Longitude] など、デバイスの基本的なシステム情報が表示されます。

-

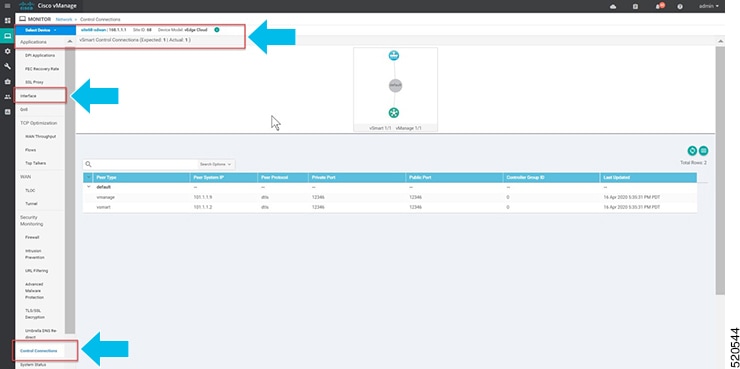

WAN エッジデバイスのインターフェイスを介した [Control Connections] などの追加情報は、Cisco vManage から表示できます。[Cisco vManage] メニューからを選択し、リストからデバイスを選択して、左側のパネルからデバイス情報を探します。

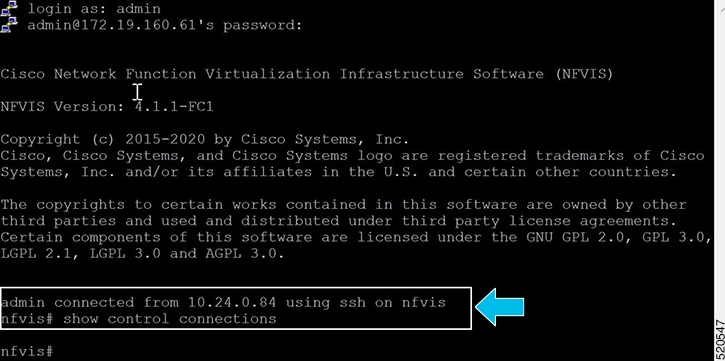

CLI コマンドを使用した Cisco vManage SSH サーバーダッシュボードによる WAN エッジデバイスの監視

-

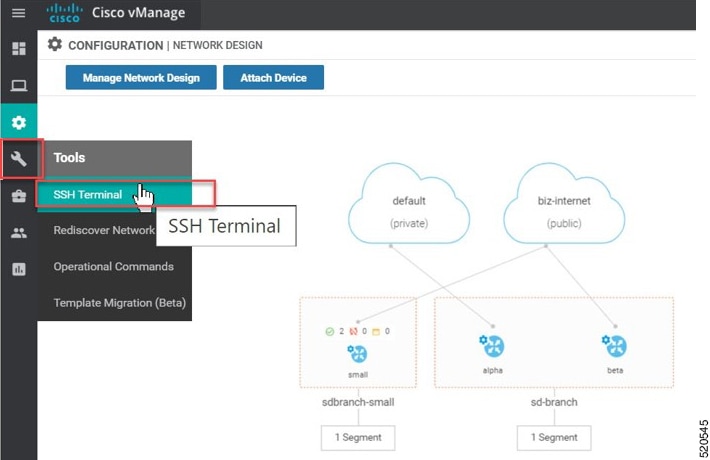

[Cisco vManage] メニューから、を選択します。

-

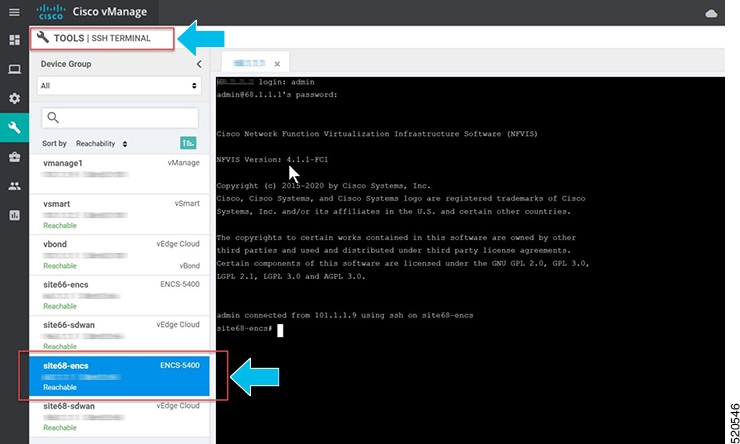

[Device Group] から WAN エッジを選択します。

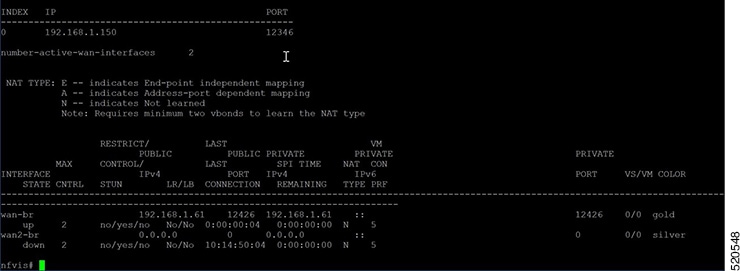

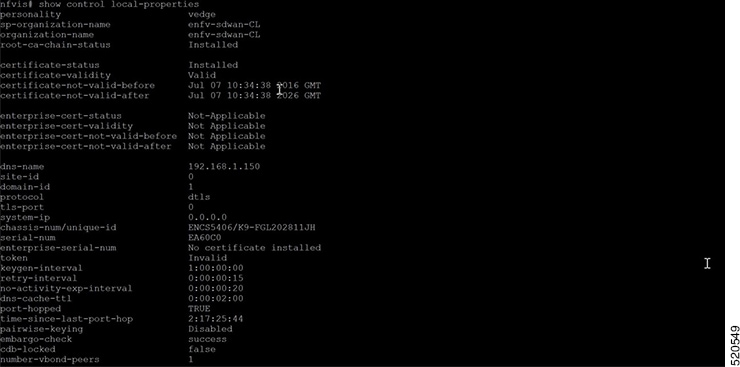

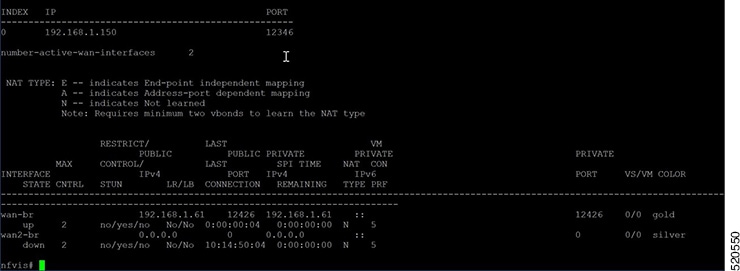

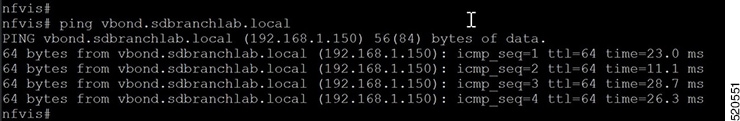

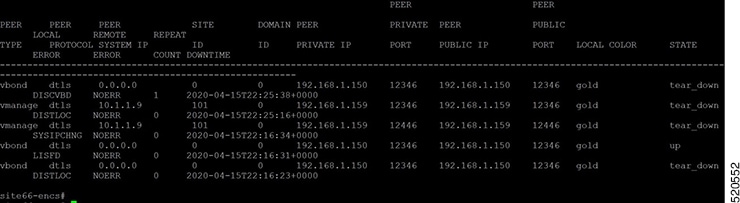

WAN エッジデバイスが SD-WAN コントローラとのセキュアな制御接続を確立したかどうかを確認するには、show control connections コマンドを入力します。

WAN エッジデバイスの開始、停止、および再起動

-

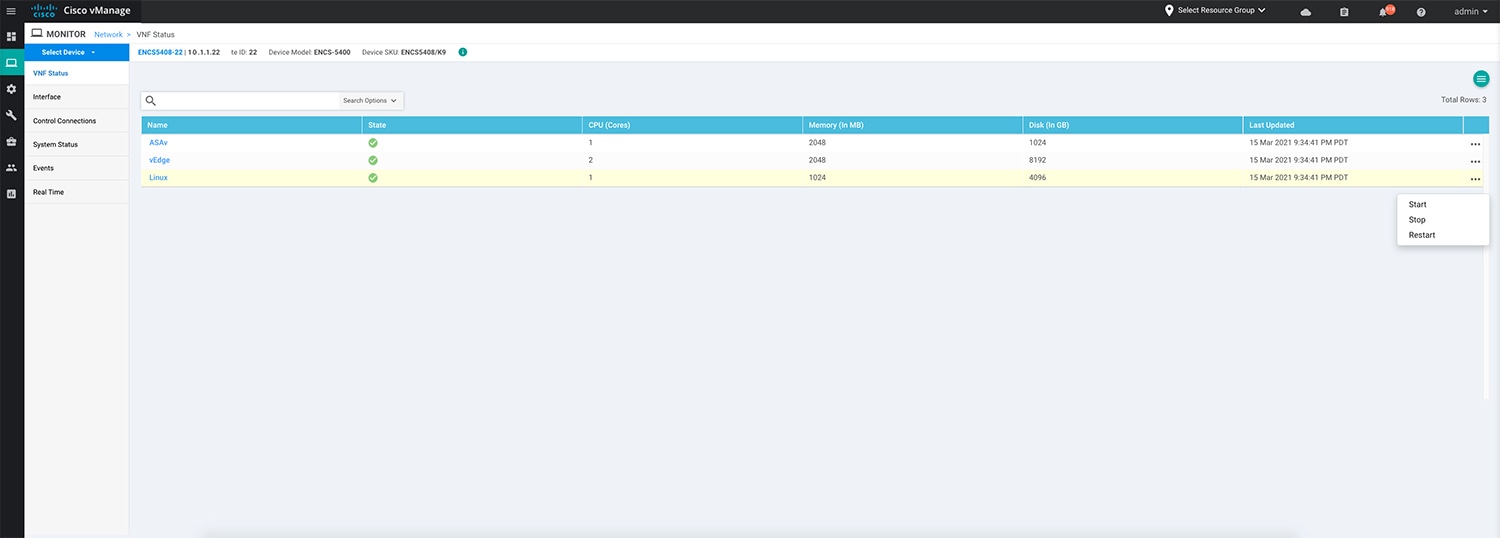

[Cisco vManage] メニューから、[Monitor]、[Network] の順に選択します。

-

WAN エッジデバイスを選択します。

-

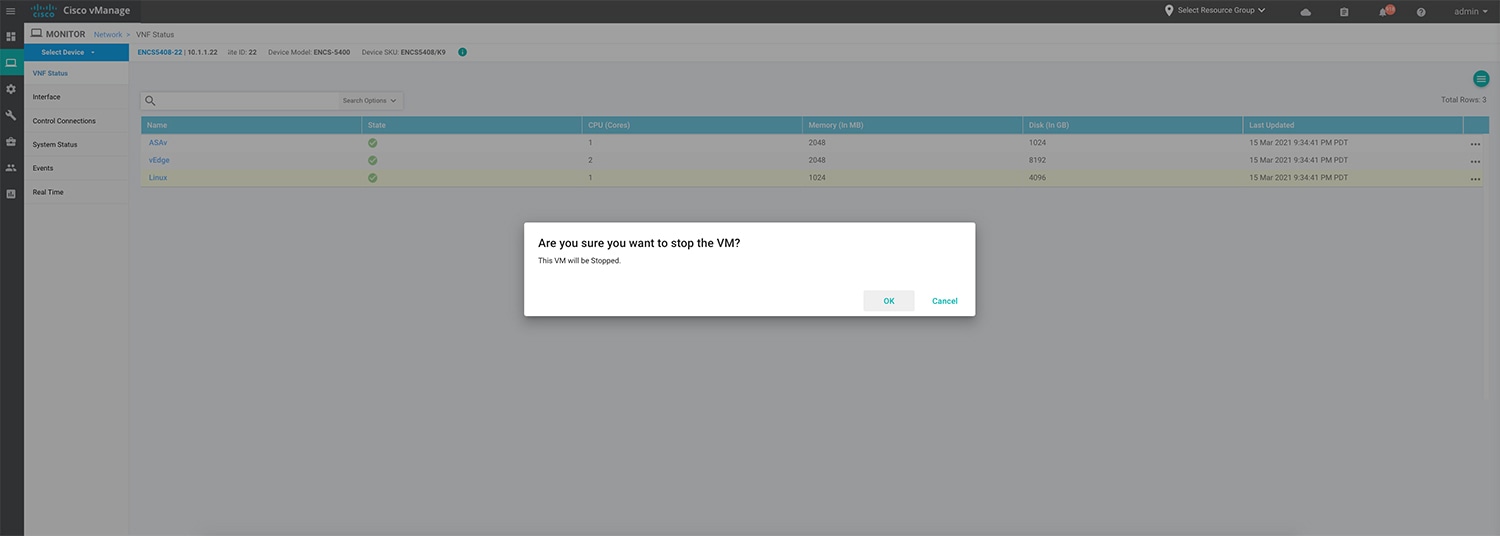

デバイスに展開された VM のリストが画面に表示されます。VM の横にある […] をクリックして、デバイスを起動、停止、または再起動します。

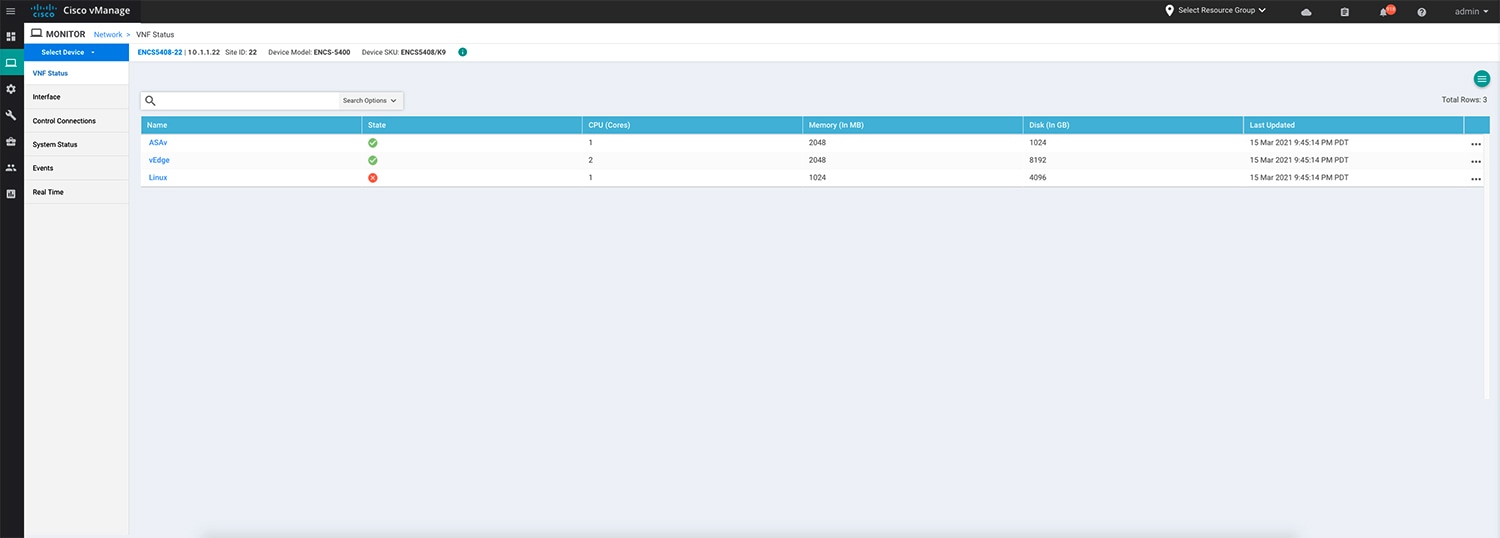

次の例は、VM の停止方法と VM のステータスの変化を示しています。

(注)

VM のステータスを表示するには、Cisco vManage メニューからを選択します。[Device] を選択し、[Rediscover] をクリックして最新のステータスを同期します。

vmAction vmName Linux actionType STOP/START/REBOOT コマンドを使用して VM を起動、停止、または再起動することもできます。VM のステータスを表示するには、show system:system deployments またはshow vm_lifecycle deployments all コマンドを使用します。

Device# vmAction vmName Linux actionType STOP Device# show system:system deployments NAME ID STATE -------------------- ASAv 1 running vEdge 2 running Linux - shut

フィードバック

フィードバック