の概要

Cisco SM-X-16G4M2X または SM-X-40G9M2X は、高密度の Small Form-Factor Pluggable(SFP)、Small Form-Factor Pluggable Plus(SFP+)、1 ギガビット 2.5 mGiGを備えたレイヤ 2 スイッチモジュールであり、Cisco 4000 シリーズ サービス統合型ルータ (ISR)に 10G 接続を提供します。また、モジュラ型 ISR プラットフォームの中央転送データプレーンへの 10G 対応内部アップリンクも提供します。

SM-X-16G4M2X または SM-X-40G9M2X サービスモジュールは、すべての銅線ポートにおいて、標準規格の Power over Ethernet(PoE)、 Power over Ethernet Plus(PoE+)、 Cisco Enhanced Power over Ethernet(EPoE)、および Cisco Universal Power over Ethernet(UPoE)のサポートに対応しています。信号ペアとスペアペアの両方を活用することで、銅線ポートごとに最大 60 ワットの電力がサポートされます。

本書では、Cisco 4000シリーズサービス統合型ルータ(ISR)で SM-X-16G4M2X または SM-X-40G9M2X サービスモジュールを設定する方法について説明します。

次に、SM-X-16G4M2X または SM-X-40G8M2X サービスモジュールの機能の履歴を示します。

|

リリース |

変更内容 |

|---|---|

|

Cisco IOS XE Gibraltar 16.12.1a |

Cisco SM-X-16G4M2X サービスモジュールが導入されました。 |

|

Cisco IOS XE Amsterdam 17.1 |

Cisco SM-X-40G8M2X サービスモジュールが導入されました。 |

プラットフォームおよび Cisco IOS ソフトウェア イメージのサポート情報の検索

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェアリリースに対応したリリースノートを参照してください。プラットフォームのサポートおよびシスコ ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には、http://www.cisco.com/go/cfn からアクセスします。Cisco.com のアカウントは必要ありません。

Cisco SM-X-16G4M2X または SM-X-40G9M2X サービスモジュールの設定

ここでは、Cisco SM-X-16G4M2X または SM-X-40G9M2X サービスモジュールの設定方法と、Cisco SM-X-16G4M2X または SM-X-40G9M2X サービスモジュールに関する重要な概念について説明します。

Cisco SM-X-16G4M2X サービスモジュールの前提条件

Cisco SM-X-16G4M2X を設定するには、Cisc IOS XE Bengaluru 17.5.1 リリースが必要です。

ルータで実行されている Cisco IOS ソフトウェアのバージョンを判断するには、ルータにログインし、show version コマンドを入力します。

Router> show version

Cisco IOS XE Software, Version xe.17.5.S - Standard Support Release

Cisco IOS Software, ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 15.5(2)S, RELEASE SOFTWARE (fc3)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2015 by Cisco Systems, Inc.

Compiled Sun 22-Mar-15 02:32 by mcpre

-

ルータ(Cisco 4000 シリーズ ISR)、Cisco IOS ソフトウェア リリースおよび機能セットを表示するには、特権 EXEC モードで show version コマンドを入力します。

-

Cisco IOS リリース番号マッピングを表示するには、「Release Notes for the Cisco ISR 4400 Series」を参照してください。

Cisco SM-X-16G4M2X サービスモジュールの設定に関する制約事項

ここでは、Cisco SM-X-16G4M2X サービスモジュールの制約事項について説明します。

-

Cisco NIM-ES2-4/NIM-ES2-8 および SM-X-16G4M2X は、機能に互換性がないため、単一のシャーシ内で共存できません。2 つのモードを切り替える場合は、システムをリロードする必要があります。

(注)

Cisco SM-X-16G4M2X および NIM-ES2-4/NIM-ES2-8 モジュールが同じルータに挿入されている場合、Cisco SM-X-16G4M2X サービスモジュールが優先されます。ルータがリブートし、レガシースイッチングモードではなく次世代スイッチングモードで動作します。リロード後、Cisco NIM-ES2-4/NIM-ES2-8 は非アクティブになり、Cisco SM-X-16G4M2X サービスモジュールがアクティブになります。

Power over Ethernet の設定

始める前に

SM-X-16G4M2X サービスモジュールの各銅線ポートは、次のコネクテッドデバイスのいずれか 1 つを自動検出し、電力を適切に供給します。

-

IEEE 802.3af および IEEE 802.3at 準拠の受電デバイス

-

Cisco EPOE および UPOE 受電デバイス

Power over Ethernet を設定するには、次のコマンドを使用します。

手順の概要

- configure terminal

- interface interface id

- power inline [auto | max max-wattage] never

- end

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 |

interface interface id 例: |

設定する物理ポートを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

||

| ステップ 3 |

power inline [auto | max max-wattage] never 例: |

ポートの PoE モードを設定します。キーワードの意味は次のとおりです。

|

||

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

Power Over Ethernet の確認

Power Over Ethernet の設定を確認するには、次の例で示すように show power inline コマンドを使用します。

Router#show power inline

Available:500.0(w) Used:100.3(w) Remaining:399.8(w)

Interface Admin Oper Power Device Class Max

(Watts)

--------- ------ ---------- ------- ------------------- ----- ----

Gi2/0/0 auto on 30.0 AIR-AP3802I-H-K9 4 60.0

Gi2/0/1 auto on 10.3 IP Phone 7970 3 60.0

Gi2/0/2 auto off 0.0 n/a n/a 60.0

Gi2/0/3 auto off 0.0 n/a n/a 60.0

Gi2/0/4 auto off 0.0 n/a n/a 60.0

Gi2/0/5 auto off 0.0 n/a n/a 60.0

Gi2/0/6 auto off 0.0 n/a n/a 60.0

Gi2/0/7 auto off 0.0 n/a n/a 60.0

Gi2/0/8 auto off 0.0 n/a n/a 60.0

Gi2/0/9 auto off 0.0 n/a n/a 60.0

Gi2/0/10 auto off 0.0 n/a n/a 60.0

Gi2/0/11 auto off 0.0 n/a n/a 60.0

Gi2/0/12 auto off 0.0 n/a n/a 60.0

Gi2/0/13 auto off 0.0 n/a n/a 60.0

Gi2/0/14 auto off 0.0 n/a n/a 60.0

Gi2/0/15 auto off 0.0 n/a n/a 60.0

Tw2/0/16 auto off 0.0 n/a n/a 60.0

Tw2/0/17 auto on 30.0 AIR-AP3802I-H-K9 4 60.0

Tw2/0/18 auto off 0.0 n/a n/a 60.0

Tw2/0/19 auto on 30.0 AIR-AP3802I-H-K9 4 60.0Universal PoE の設定

Cisco UPOE は、RJ45 ケーブルの信号ペアおよびスペアペアの両方で最大 60 W の電力を供給できます。UPOE 対応スイッチポートは、UPOE 電源デバイスとの CDP または LLDP ネゴシエーションを介し、スペアペアをイネーブルにして電力を供給できます。

エンドポイントの電源デバイスが信号ペアとスペアペアの両方で電力を消費する場合、対応する CDP/LLDP ネゴシエーションメカニズムは使用できません。次の設定を使用して、特定のポートで 4 ペアを強制的に手動設定できます。

手順の概要

- configure terminal

- interface interface id

- power inline four-pair forced

- end

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

interface interface id 例: |

設定する物理ポートを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

| ステップ 3 |

power inline four-pair forced 例: |

スイッチポートから、信号ペアおよびスペアペアの両方の電力を強制的にイネーブルにします。 |

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

ギガビット イーサネット インターフェイスの設定

速度とデュプレックス動作を設定するには、インターフェイス コンフィギュレーション モードで次の手順を実行します。

始める前に

ギガビット イーサネット インターフェイスは、10Mbps、100Mbps、または1Gbps モードとして手動で設定するか、リンクピアで適切な動作モードに自動ネゴシエートできます。

手順の概要

- duplex [ full|auto ]

- speed [ 10|100|1000|auto ]

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

duplex [ full|auto ] 例: |

|

| ステップ 2 |

speed [ 10|100|1000|auto ] 例: |

|

2 ギガビット イーサネット インターフェイスの設定

mGig を設定するには、インターフェイス コンフィギュレーション モードで次の手順を実行します。

始める前に

mGiG イーサネット インターフェイスは、100Mbps、1Gbps、または 2.5Gbps モードとして手動で設定するか、一般的に使用されている cat5e ケーブルまたはそれ以上のケーブルバリアントを介してピアリンクと自動ネゴシエートできます。

手順の概要

- duplex [ full|auto ]

- speed [ 100|1000|2500|auto ]

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

duplex [ full|auto ] 例: |

|

| ステップ 2 |

speed [ 100|1000|2500|auto ] 例: |

|

10 ギガビット イーサネット インターフェイスの設定

10 ギガビット イーサネット インターフェイスではデュプレックスと速度を設定できません。速度は、ポートに挿入された SFP または SPF+ のタイプによります。

フロー制御および最大伝送ユニットの設定

フロー制御により、輻輳したポートはピアノードでトラフィックを一時停止できます。出力方向で輻輳が発生したポートがある場合、他のポートにポーズフレームを使用して通知し、輻輳期間中はそのポートへのパケット転送を停止します。

(注) |

Cisco SM-X-16G4M2X スイッチポートは、他の Catalyst スイッチと連携する受信方向のフロー制御のみをサポートします。 |

すべてのインターフェイスで送受信されるフレームのデフォルト MTU サイズは、1500 バイトです。MTU サイズは、すべての外部インターフェイスでジャンボフレームをサポートするように変更できます。

手順の概要

- flowcontrol receive [on | off]

- mtu mtu size

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

flowcontrol receive [on | off] 例: |

デフォルトの状態は off です。

|

| ステップ 2 |

mtu mtu size 例: |

フレームの最大伝送ユニット(MTU)サイズを設定します。範囲は 1500 ~ 9216 です。 |

イーサネット インターフェイス ステータスの検証

ギガビットインターフェイスのステータス情報を表示するには、show interfaces GigabitEthernet コマンドを使用します。

Router#show interfaces gigabitEthernet 2/0/14

GigabitEthernet2/0/14 is up, line protocol is up (connected)

Hardware is SM-X-16G4M2X, address is f4db.e673.fa15 (bia f4db.e673.fa15)

MTU 3000 bytes, BW 1000000 Kbit/sec, DLY 10 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive not supported

Full-duplex, 1000Mb/s, link type is auto, media type is 10/100/1000BaseTX

input flow-control is on, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input never, output 00:00:01, output hang never

Last clearing of "show interface" counters never

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

258911616529 packets input, 33140686915712 bytes, 0 no buffer

Received 0 broadcasts (0 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 0 multicast, 0 pause input

0 input packets with dribble condition detected

258846666089 packets output, 33132365295921 bytes, 0 underruns

0 output errors, 0 collisions, 1 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

mGig インターフェイスのステータス情報を表示するには、show interfaces twoGigabitEthernet コマンドを使用します。

Router# show int twoGigabitEthernet 2/0/16

TwoGigabitEthernet2/0/16 is up, line protocol is up (connected)

Hardware is SM-X-16G4M2X, address is f4db.e673.fa17 (bia f4db.e673.fa17)

MTU 1500 bytes, BW 2500000 Kbit/sec, DLY 10 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive not supported

Full-duplex, 2500Mb/s, link type is force-up, media type is 100/1000/2.5GBaseTX

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:01, output 00:00:05, output hang never

Last clearing of "show interface" counters never

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

172 packets input, 41736 bytes, 0 no buffer

Received 0 broadcasts (172 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 172 multicast, 0 pause input

0 input packets with dribble condition detected

165 packets output, 42501 bytes, 0 underruns

0 output errors, 0 collisions, 1 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out10 ギガビットイーサネットのステータス情報を表示するには、show interfaces tenGigabitEthernet コマンドを使用します。

Router# show int tenGigabitEthernet 2/0/20

TenGigabitEthernet2/0/20 is up, line protocol is up (connected)

Hardware is SM-X-16G4M2X, address is f4db.e673.fa1b (bia f4db.e673.fa1b)

MTU 1500 bytes, BW 10000000 Kbit/sec, DLY 10 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive not supported

Full-duplex, 10Gb/s, link type is auto, media type is SFP-10Gbase-SR

input flow-control is off, output flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input never, output 00:00:00, output hang never

Last clearing of "show interface" counters never

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

2611024549517 packets input, 334211146017180 bytes, 0 no buffer

Received 0 broadcasts (0 multicasts)

0 runts, 28737 giants, 0 throttles

28738 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 0 multicast, 0 pause input

0 input packets with dribble condition detected

2591035043779 packets output, 331652477689500 bytes, 0 underruns

0 output errors, 0 collisions, 2 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped outMAC テーブル操作

MAC アドレス テーブルでのスタティック エントリの作成

MAC アドレス テーブルにスタティック エントリを作成するには、次の作業を行います。

手順の概要

- enable

- configure terminal

- mac address-table static mac-address vlan vlan-id interface Interface-id

- end

- show mac address-table

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

mac address-table static mac-address vlan vlan-id interface Interface-id 例: |

MAC アドレス テーブルでスタティック エントリを作成します。 |

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 5 |

show mac address-table 例: |

MAC アドレス テーブルを確認します。 |

MAC アドレスベースのトラフィック ブロッキング

特定の VLAN 内の MAC アドレスを経由するすべてのトラフィックをブロックするには、次の作業を行います。

手順の概要

- enable

- configure terminal

- mac address-table static mac-address vlan vlan-id drop

- end

- show mac address-table

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

mac address-table static mac-address vlan vlan-id drop 例: |

MAC アドレステーブルで、ドロップアクションによるスタティックエントリを作成します。 |

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 5 |

show mac address-table 例: |

MAC アドレス テーブルを確認します。 |

エージング タイマーの設定と確認

エージング タイマーを設定するには、次の作業を行います。

手順の概要

- enable

- configure terminal

- mac address-table aging-time time

- end

- show mac address-table aging-time

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

mac address-table aging-time time 例:例: |

MAC アドレスのエージング タイマーを秒単位で設定します。

|

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 5 |

show mac address-table aging-time 例: |

MAC アドレス テーブルを確認します。 |

VLAN の MAC ラーニング

指定された VLAN で MAC ラーニングをディセーブルまたはイネーブルにするには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- mac address-table learning vlan vlan-id

- end

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

mac address-table learning vlan vlan-id 例: |

デフォルトでは、MAC ラーニングは各 VLAN でイネーブルです。 . |

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

ソフトウェア機能

Cisco SM-X-16G4M2X または SM-X-40G8M2X サービスモジュールでサポートされるソフトウェア機能は次のとおりです。

スイッチ仮想インターフェイスへの IP アドレスの割り当て

IP ルーティングを設定するには、IP アドレスをレイヤ 3 ネットワーク インターフェイスに割り当てる必要があります。これにより、IP を使用するインターフェイスでホストとの通信が可能になります。IP ルーティングはデフォルトでディセーブルであり、IP アドレスはスイッチ仮想インターフェイス(SVI)に割り当てられていません。

IP アドレスは、IP パケットの宛先を特定します。一部の IP アドレスは特殊な目的のために予約されていて、ホスト、サブネット、またはネットワーク アドレスには使用できません。RFC 1166『Internet Numbers』には、これらの IP アドレスに関する公式の説明が記載されています。

インターフェイスには、1 つのプライマリ IP アドレスを設定できます。サブネット マスクは、IP アドレスのネットワーク番号を表すビットを特定します。

IP アドレスおよびネットワークマスクを SVI に割り当てるには、特権 EXEC モードで次の手順を実行します。

手順の概要

- configure terminal

- interface vlan vlan_id

- ip address ip-address subnet-mask

- end

- show interfaces [interface-id ] show ip interface [interface-id ] show running-config interface [interface-id ]

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

interface vlan vlan_id |

インターフェイス コンフィギュレーション モードを開始し、設定するレイヤ 3 VLAN を指定します。 |

| ステップ 3 |

ip address ip-address subnet-mask |

IP アドレスおよび IP サブネット マスクを設定します。 |

| ステップ 4 |

end |

特権 EXEC モードに戻ります。 |

| ステップ 5 |

show interfaces [interface-id ] show ip interface [interface-id ] show running-config interface [interface-id ] |

入力内容を確認します。 |

| ステップ 6 |

copy running-config startup-config |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

SVI でサポートされる機能

次の表に、SVI でサポートされる機能を示します。

|

テクノロジー |

機能 |

使用例 |

|---|---|---|

|

ルーティング |

Routing Protocol |

SVI で設定された Routing Information Protocol(RIP)、Open Shortest Path First(OSPF)Protocol、Enhanced Interior Gateway Routing Protocol(EIGRP)などのプロトコルを使用して、レイヤ 3 ネットワークを相互接続します。 ルーティングプロトコルの詳細については、『IP ルーティング:プロトコル非依存コンフィギュレーション ガイド』を参照してください。 |

|

ホットスタンバイ ルータ プロトコル(HSRP) |

HSRP を使用して、SVI で LAN に接続されたセカンダリデバイスで冗長性と高可用性をサポートします。 HSRP の詳細については、『ファーストホップ冗長プロトコル コンフィギュレーション ガイド』を参照してください。 |

|

|

DHCP |

Cisco ソフトウェアを実行している Cisco デバイスには、Dynamic Host Configuration Protocol(DHCP)サーバとリレー エージェント ソフトウェアが含まれています。Cisco IOS DHCP サーバは包括的な DHCP サーバを実装し、デバイス内の指定されたアドレスプールから DHCP クライアントへの IP アドレスの割り当てと管理を行います。DHCP サーバは、ドメインネームシステム(DNS)サーバの IP アドレスやデフォルトデバイスなどの追加のパラメータを割り当てるように設定できます。 HSRP の詳細については、『IP アドレッシング:DHCP コンフィギュレーション ガイド』を参照してください。 |

|

|

マルチキャスト(IPv4) |

スイッチポートに接続されたクライアントにマルチキャストサポートを提供します。 HSRP の詳細については、『IP マルチキャスト:PIM コンフィギュレーション ガイド』を参照してください。 |

|

|

VRF |

VRF インスタンスを SVI に関連付けて、VLAN をさまざまな論理的または物理的 VPN 接続にマッピングします。 VRF プロトコルの詳細については、『IP ルーティング:プロトコル非依存コンフィギュレーション ガイド』を参照してください。 |

|

|

セキュリティ |

ACL |

パケットフィルタリングにより、ネットワークトラフィックを制限し、ユーザーやデバイスによるネットワークへのアクセスを制限します。 ACL プロトコルの詳細については、『セキュリティ コンフィギュレーション ガイド』の「アクセスコントロールリスト」を参照してください。 |

|

NAT |

SVI で NAT を提供します。 NAT の詳細については、『IP アドレッシング:NAT コンフィギュレーション ガイド』を参照してください。 |

|

|

QoS |

標準および拡張アクセスリストによる分類 |

標準および拡張アクセスリストによる QoS 分類を提供します。 QoS の詳細については、『セキュリティ コンフィギュレーション ガイド』の「アクセスコントロールリスト」を参照してください。 |

|

クラス ベース マーキング |

DSCP 値とIP プレシデンス値を使用して、ユーザー定義のトラフィッククラスに基づく QoS マーキングを提供します。 QoS マーキングの詳細については、『QoS:分類コンフィギュレーション ガイド』を参照してください。 |

|

|

ポリシング |

SVI の入力または出力の転送速度を制限し、トラフィックが指定されたレート制限に適合または超過した場合のトラフィック処理ポリシーを指定します。 ポリシングの詳細については、『QoS: Policing and Shaping Configuration Guide』を参照してください。 |

|

|

ブリッジング |

SVI での EVC |

SVI でデフォルトのカプセル化 EFP をサポートし、VLAN/B Dを統合します。 |

|

SVI での MAC ACL による EVC |

EVC の詳細については、https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/cether/configuration/xe-3s/asr903/16-11-1/b-ce-layer2-xe-xe-16-11-asr900/b-ce-layer2-xe-xe-16-11-asr900_chapter_011.html を参照してください。 |

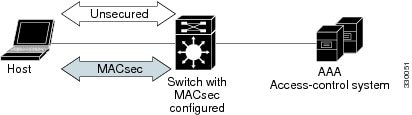

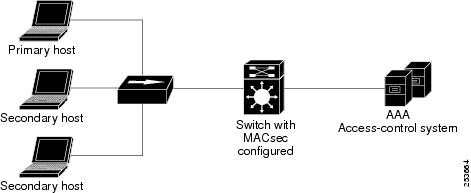

IEEE 802.1x プロトコル

IEEE 802.1x 規格では、一般の人がアクセス可能なポートからクライアントが LAN に接続しないように規制する(認証されている場合を除く)、クライアント/サーバ型のアクセス コントロールおよび認証プロトコルを定めています。認証サーバがポートに接続する各クライアントを認証したうえで、ルータまたは LAN が提供するサービスを利用できるようにします。

クライアントが認証されるまで、IEEE 802.1x アクセス コントロールでは、クライアントの接続先であるポートを介して、Extensible Authentication Protocol over LAN(EAPOL)、Cisco Discovery Protocol(CDP)、およびスパニングツリー プロトコル(STP)トラフィックだけが許可されます。認証後、通常のトラフィックをポート経由で送受信できます。IEEE 802.1x ポートベース認証の詳細については、『Cisco IOS XE Gibraltar 16.10.x セキュリティ コンフィギュレーション ガイド』[英語] の「Configuring IEEE 802.1x Port-Based Authentication」の章を参照してください。

IEEE 802.1x ポートベースの認証の設定

IEEE 802.1x ポートベースの認証は、不正なデバイス(サプリカント)によるネットワーク アクセスを防止するためにデバイスに設定されます。デバイスでは、固定構成やインストールされているモジュールに基づいて、ルータ、スイッチ、およびアクセスポイントの機能を組み合わせることができます。スイッチ機能は、組み込みスイッチ ポートまたはスイッチ ポート付きプラグイン モジュールのいずれかにより提供されます。この機能は、アクセスポートとトランクポートの両方をサポートします。802.1X ポートベース認証の詳細については、 『Configuring IEEE 802.1X Port-Based Authentication Guide』[英語] を参照してください。

.

VLAN 割り当てのための AAA 許可のイネーブル化

AAA 許可によってユーザが使用できるサービスが制限されます。AAA 許可が有効になっていると、デバイスはユーザーのプロファイルから取得した情報を使用します。このプロファイルは、ローカルのユーザーデータベースまたはセキュリティサーバ上にあり、ユーザーのセッションを設定します。ユーザは、ユーザ プロファイル内の情報で認められている場合に限り、要求したサービスのアクセスが認可されます。

手順の概要

- enable

- configure terminal

- aaa new-model

- aaa authorization network radius if-authenticated

- aaa authorization exec radius if-authenticated

- end

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

aaa new-model 例: |

AAA をイネーブルにします。 |

| ステップ 4 |

aaa authorization network radius if-authenticated 例: |

ネットワーク関連のすべてのサービス要求に対して、ユーザが RADIUS 許可を受けるように device を設定します。ユーザーが承認されている場合、RADIUS 許可は成功します。 |

| ステップ 5 |

aaa authorization exec radius if-authenticated 例: |

ユーザに特権 EXEC のアクセス権限がある場合、ユーザが RADIUS 許可を受けるように device を設定します。ユーザーが承認されている場合、RADIUS 許可は成功します。 |

| ステップ 6 |

end 例: |

グローバル コンフィギュレーション モードを終了し、特権 EXEC モードに戻ります。 |

IEEE 802.1X 認証および承認のイネーブル化

手順の概要

- enable

- configure terminal

- aaa authentication dot1x {default | listname} method1 [method2... ]

- dot1x system-auth-control

- identity profile default

- exit

- interface type slot/port

- access-session port-control {auto | force-authorized | force-unauthorized}

- dot1x pae[supplicant |authenticator |both]

- end

- show dot1x

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

aaa authentication dot1x {default | listname} method1 [method2... ] 例: |

デバイスが AAA サーバと通信できるように、特権コマンド レベルにアクセスするユーザ権限の決定に使用される一連の認証方式を作成します。 |

| ステップ 4 |

dot1x system-auth-control 例: |

802.1x ポートベースの認証をグローバルにイネーブルにします。 |

| ステップ 5 |

identity profile default 例: |

アイデンティティ プロファイルを作成し、dot1x プロファイル コンフィギュレーション モードを開始します。 |

| ステップ 6 |

exit 例: |

dot1x プロファイル コンフィギュレーション モードを終了し、グローバル コンフィギュレーション モードに戻ります。 |

| ステップ 7 |

interface type slot/port 例: |

インターフェイス コンフィギュレーション モードを開始し、802.1X 認証をイネーブルにするインターフェイスを指定します。 |

| ステップ 8 |

access-session port-control {auto | force-authorized | force-unauthorized} 例: |

インターフェイス上で 802.1x ポートベースの認証をイネーブルにします。

|

| ステップ 9 |

dot1x pae[supplicant |authenticator |both] 例: |

ポートアクセスエンティティ(PAE)のタイプを設定します。

|

| ステップ 10 |

end 例: |

インターフェイス コンフィギュレーション モードを終了し、特権 EXEC モードを開始します。 |

| ステップ 11 |

show dot1x 例: |

デバイスで 802.1x 認証が設定されているかどうかを表示します。 |

IPv4 用 IGMP スヌーピング

IGMP スヌーピングにより、スイッチで IGMP パケットを調べたり、パケットの内容に基づいて転送先を決定したりできます。IGMP または IGMP スヌーピング クエリアからの IGMP クエリーを受信するサブネットで、IGMP スヌーピングを使用するように、スイッチを設定できます。IGMP スヌーピングは、IPv4 マルチキャスト トラフィックを受信するポートだけにそのトラフィックをダイナミックに転送するように、レイヤ 2 LAN ポートを設定することにより、レイヤ 2 で IPv4 マルチキャスト トラフィックを抑制します。

レイヤ 2 スイッチは IGMP スヌーピングを使用して、レイヤ 2 インターフェイスを動的に設定し、マルチキャスト トラフィックが IP マルチキャスト デバイスと対応付けられたインターフェイスにのみ転送されるようにすることによって、マルチキャスト トラフィックのフラッディングを制限できます。名称が示すとおり、IGMP スヌーピングの場合は、LAN スイッチでホストとルータ間の IGMP 伝送をスヌーピングし、マルチキャスト グループとメンバ ポートを追跡する必要があります。特定のマルチキャスト グループについて、ホストから IGMP レポートを受信したスイッチは、ホストのポート番号を転送テーブル エントリに追加します。ホストから IGMP Leave Group メッセージを受信した場合は、テーブル エントリからホスト ポートを削除します。マルチキャスト クライアントから IGMP メンバーシップ レポートを受信しなかった場合にも、スイッチはエントリを定期的に削除します。この機能の詳細については、https://www.cisco.com/c/en/us/td/docs/routers/7600/ios/15S/configuration/guide/7600_15_0s_book/snooigmp.html を参照してください。

MLD スヌーピング

IP Version 4(IPv4)では、レイヤ 2 スイッチはインターネットグループ管理プロトコル(IGMP)スヌーピングを使用して、動的にレイヤ 2 インターフェイスを設定することにより、マルチキャストトラフィックのフラッディングを抑制します。そのため、マルチキャストトラフィックは IP マルチキャストデバイスに対応付けられたインターフェイスにだけ転送されます。IPv6 では、MLD スヌーピングが同様の機能を実行します。MLD スヌーピングを使用すると、IPv6 マルチキャスト データは VLAN(仮想 LAN)内のすべてのポートにフラッディングされるのではなく、データを受信するポートのリストに選択的に転送されます。このリストは、IPv6 マルチキャスト制御パケットをスヌーピングすることにより構築されます。

MLD は IPv6 マルチキャスト ルータで使用されるプロトコルで、ルータに直接接続されたリンク上のマルチキャスト リスナー(IPv6 マルチキャスト パケットを受信するノード)の存在、および隣接ノードを対象とするマルチキャスト パケットを検出します。MLD は IGMP から派生しています。MLD バージョン 1(MLDv1)は IGMPv2 と、MLD バージョン 2(MLDv2)は IGMPv3 とそれぞれ同等です。MLD は Internet Control Message Protocol バージョン 6(ICMPv6)のサブプロトコルです。MLD メッセージは ICMPv6 メッセージのサブセットで、IPv6 パケット内で先頭の Next Header 値 58 により識別されます。

MLD スヌーピング設定時の注意事項

MLD スヌーピングの設定時は、次の注意事項に従ってください。

-

MLD スヌーピングの特性はいつでも設定できますが、設定を有効にする場合は、 ipv6 mld snooping グローバル コンフィギュレーション コマンドを使用して MLD スヌーピングをグローバルにイネーブルにする必要があります。

-

MLD スヌーピングと IGMP スヌーピングは相互に独立して動作します。スイッチで両方の機能を同時にイネーブルにできます。

MLD スヌーピングのデフォルト設定

|

機能 |

デフォルト設定 |

||

|---|---|---|---|

|

MLD スヌーピング(グローバル) |

ディセーブル |

||

|

MLD スヌーピング(VLAN 単位) |

イネーブルVLAN MLD スヌーピングが実行されるためには、MLD スヌーピングがグローバルにイネーブルである必要があります。 |

||

|

IPv6 マルチキャスト アドレス |

未設定 |

||

|

IPv6 マルチキャスト ルータ ポート |

未設定 |

||

|

MLD スヌーピング即時脱退 |

ディセーブル |

||

|

MLD スヌーピングの堅牢性変数 |

グローバル:2、VLAN 単位:0

|

||

|

最後のリスナー クエリー カウント |

グローバル:2、VLAN 単位:0

|

||

|

最後のリスナー クエリー インターバル |

グローバル:1000(1 秒)、VLAN:0

|

||

|

TCN クエリー送信請求 |

ディセーブル |

||

|

TCN クエリー カウント |

2 |

||

|

MLD リスナー抑制 |

VLAN に対する MLD スヌーピングのイネーブル化またはディセーブル化

VLAN で MLD スヌーピングをイネーブルにするには、次の手順を実行します。

手順

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。 パスワードを入力します(要求された場合)。 |

||

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 3 |

ipv6 mld snooping 例: |

スイッチで MLD スヌーピングをイネーブルにします。 |

||

| ステップ 4 |

ipv6 mld snooping vlan vlan-id 例: |

VLAN で MLD スヌーピングをイネーブルにします。指定できる VLAN ID の範囲は 1 ~ 1001 および 1006 ~ 4094 です。

|

||

| ステップ 5 |

end 例: |

特権 EXEC モードに戻ります。 |

単方向リンク検出の設定

UniDirectional Link Detection(UDLD)は、光ファイバまたはツイストペア イーサネット ケーブルを通して接続されたデバイスからケーブルの物理設定をモニタリングしたり、単一方向リンクの存在を検出できるようにするためのレイヤ 2 プロトコルです。このプロトコルが単一方向リンクを正常に識別してディセーブルにするには、接続されたすべてのデバイスで UDLD プロトコルがサポートされている必要があります。UDLD は単一方向リンクを検出すると、影響を受けるポートをディセーブルにして警報を発信します。単一方向リンクは、スパニングツリー トポロジ ループをはじめ、さまざまな問題を引き起こす可能性があります。

UDLD のグローバルなイネーブル化

アグレッシブモードまたは通常モードで UDLD をイネーブルにし、デバイス上のすべての光ファイバポートに設定可能なメッセージタイマーを設定するには、次の手順に従います。

手順の概要

- configure terminal

- udld {aggressive | enable | message time message-timer-interval}

- end

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 |

udld {aggressive | enable | message time message-timer-interval} 例: |

UDLD モードの動作を指定します。

UDLD をディセーブルにするには、このコマンドの no 形式を使用します。 |

||

| ステップ 3 |

end 例: |

特権 EXEC モードに戻ります。 |

インターフェイスでの UDLD のイネーブル化

アグレッシブ モードまたは通常モードをイネーブルにする、またはポート上で UDLD をディセーブルにするには、次の手順に従います。

手順の概要

- configure terminal

- interface interface-id

- udld port [aggressive]

- end

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 |

interface interface-id 例: |

UDLD 用にイネーブルにするポートを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

||

| ステップ 3 |

udld port [aggressive] 例: |

UDLD はデフォルトでディセーブルです。

|

||

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

スイッチド ポート アナライザ(SPAN)の設定

ここでは、SM-X-16G4M2X または SM-X-40G8M2X サービスモジュールで、スイッチドポートアナライザ(SPAN)セッションを設定する方法について説明します。SM-X-16G4M2X または SM-X-40G8M2X サービスモジュールには、次の制約事項が適用されます。

-

モジュール内のローカル SPAN のみサポートされます。モジュール間の SPAN はサポートされません。

-

各 SM-X-16G4M2X または SM-X-40G8M2X サービスモジュールでは、すべてのポートで 66 の SPAN セッションをサポート可能です。ただし、ローカル SPAN セッションとリモート SPAN 送信元セッションを含む送信元セッションとして使用できるのは、そのうちの 8 つだけです。残りのセッションは、リモート SPAN 接続先セッションとして使用できます。

-

セッション ID の範囲は 1 ~ 66 です。

(注) |

送信、受信、または送受信の監視がサポートされています。 |

SPAN および RSPAN

ポートまたは VLAN を通過するネットワークトラフィックを解析するには、SPAN または RSPAN を使用して、そのデバイス上、またはネットワークアナライザやその他のモニタデバイス、あるいはセキュリティデバイスに接続されている別のデバイス上のポートにトラフィックのコピーを送信します。SPAN は送信元ポート上または送信元 VLAN 上で受信、送信、または送受信されたトラフィックを宛先ポートにコピー(ミラーリング)して、解析します。SPAN は送信元ポートまたは VLAN 上のネットワーク トラフィックのスイッチングには影響しません。宛先ポートは SPAN 専用にする必要があります。デフォルトでは、宛先ポートはトラフィックを受信も転送もしません。宛先ポートで入力転送が有効になっている場合は、トラフィックを受信または転送できます。

SPAN を使用してモニタできるのは、送信元ポートを出入りするトラフィックまたは送信元 VLAN に出入りするトラフィックだけです。送信元 VLAN にルーティングされたトラフィックはモニタできません。たとえば、着信トラフィックをモニタしている場合、別の VLAN から送信元 VLAN にルーティングされているトラフィックはモニタできません。ただし、送信元 VLAN で受信し、別の VLAN にルーティングされるトラフィックは、モニタできます。

ネットワーク セキュリティ デバイスからトラフィックを注入する場合、SPAN または RSPAN 宛先ポートを使用できます。たとえば、Cisco 侵入検知システム(IDS)センサー装置を宛先ポートに接続した場合、IDS デバイスは TCP リセット パケットを送信して、疑わしい攻撃者の TCP セッションを停止させることができます。

ローカル SPAN セッションの作成

SPAN セッションを作成し、送信元(監視対象)ポートまたは VLAN、および宛先(監視側)ポートを指定するには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- no monitor session {session_number | all | local | remote}

- monitor session session_number source { interface interface-id | vlan vlan-id} [, | -] [both | rx | tx]

- monitor session session_number destination { interface interface-id [, | -] [encapsulation {replicate | dot1q}]}

- end

- show running-config

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |||||

|---|---|---|---|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

||||

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||||

| ステップ 3 |

no monitor session {session_number | all | local | remote} 例: |

セッションに対する既存の SPAN 設定を削除します。

|

||||

| ステップ 4 |

monitor session session_number source { interface interface-id | vlan vlan-id} [, | -] [both | rx | tx] 例: |

SPAN セッションおよび送信元ポート/VLAN(モニタ対象ポート)を指定します。

|

||||

| ステップ 5 |

monitor session session_number destination { interface interface-id [, | -] [encapsulation {replicate | dot1q}]} 例: |

(任意)encapsulation replicate には、宛先インターフェイスが送信元インターフェイスのカプセル化方式を複製することを指定します。選択しない場合のデフォルトは、ネイティブ形式(タグなし)でのパケットの送信です。 (任意)encapsulation dot1q は宛先インターフェイスが IEEE 802.1Q カプセル化の送信元インターフェイスの着信パケットを受け入れるように指定します。

|

||||

| ステップ 6 |

end 例: |

特権 EXEC モードに戻ります。 |

||||

| ステップ 7 |

show running-config 例: |

入力を確認します。 |

||||

| ステップ 8 |

copy running-config startup-config 例: |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

宛先で許可される着信トラフィックを伴うローカル SPAN の作成

SPAN セッションを作成し、さらに送信元ポートまたは VLAN および宛先ポートを指定した後、宛先ポートでネットワーク セキュリティ デバイス(Cisco IDS センサー装置等)用に着信トラフィックをイネーブルにするには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- no monitor session {session_number | all | local | remote}

- monitor session session_number source { interface interface-id | vlan vlan-id} [, | -] [both | rx | tx]

- monitor session session_number destination { interface interface-id [, | -] [encapsulation replicate] [ingress { dot1q vlan vlan-id | untagged vlan vlan-id | vlan vlan-id}]}

- end

- show running-config

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

no monitor session {session_number | all | local | remote} 例: |

セッションに対する既存の SPAN 設定を削除します。

|

| ステップ 4 |

monitor session session_number source { interface interface-id | vlan vlan-id} [, | -] [both | rx | tx] 例: |

SPAN セッションおよび送信元ポート(モニタ対象ポート)を指定します。 |

| ステップ 5 |

monitor session session_number destination { interface interface-id [, | -] [encapsulation replicate] [ingress { dot1q vlan vlan-id | untagged vlan vlan-id | vlan vlan-id}]} 例: |

SPAN セッション、宛先ポート、パケットカプセル化、および入力 VLAN とカプセル化を指定します。

|

| ステップ 6 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 7 |

show running-config 例: |

入力を確認します。 |

| ステップ 8 |

copy running-config startup-config 例: |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

フィルタリングする VLAN の指定

SPAN 送信元トラフィックを特定の VLAN に制限するには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- no monitor session {session_number | all | local | remote}

- monitor session session_number source interface interface-id

- monitor session session_number filter vlan vlan-id [, | -]

- monitor session session_number destination {interface interface-id [, | -] [encapsulation replicate |encapsulation dot1q]}

- end

- show running-config

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

no monitor session {session_number | all | local | remote} 例: |

セッションに対する既存の SPAN 設定を削除します。

|

| ステップ 4 |

monitor session session_number source interface interface-id 例: |

送信元ポート(モニタ対象ポート)と SPAN セッションの特性を指定します。

|

| ステップ 5 |

monitor session session_number filter vlan vlan-id [, | -] 例: |

SPAN 送信元トラフィックを特定の VLAN に制限します。

|

| ステップ 6 |

monitor session session_number destination {interface interface-id [, | -] [encapsulation replicate |encapsulation dot1q]} 例: |

SPAN セッションおよび宛先ポート(監視側ポート)を指定します。

|

| ステップ 7 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 8 |

show running-config 例: |

入力を確認します。 |

| ステップ 9 |

copy running-config startup-config 例: |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

SPAN セッションの確認

SPAN セッションで設定された送信元と宛先を確認するには、show monitor session コマンドを使用します。

Router#show monitor session 1

Session 1

---------

Session 1

---------

Type : Local Session

Source Ports :

Both : Gi0/1/0

Destination Ports : Gi0/1/1SPAN セッションの削除

SPAN セッションから送信元または宛先を削除するには、次の例に示すように、グローバル コンフィギュレーション モードで no monitor session session コマンドを使用します。

Router(config)#no monitor session 1

RSPAN VLAN としての VLAN の設定

新しい VLAN を作成し、RSPAN セッション用の RSPAN VLAN になるように設定するには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- vlan vlan-id

- remote-span

- end

- show running-config

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

vlan vlan-id 例: |

VLAN ID を入力して VLAN を作成するか、または既存の VLAN の VLAN ID を入力して、VLAN コンフィギュレーション モードを開始します。指定できる範囲は 2 ~ 1001 または 1006 ~ 4094 です。 RSPAN VLAN を VLAN 1(デフォルト VLAN)または VLAN ID 1002 ~ 1005(トークンリングおよび FDDI VLAN 専用)にすることはできません。 |

| ステップ 4 |

remote-span 例: |

VLAN を RSPAN VLAN として設定します。 |

| ステップ 5 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 6 |

show running-config 例: |

入力を確認します。 |

| ステップ 7 |

copy running-config startup-config 例: |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

次のタスク

RSPAN に参加するすべてのデバイスに RSPAN VLAN を作成する必要があります。RSPAN VLAN ID が標準範囲(1005 未満)であり、VTP がネットワーク内でイネーブルである場合は、1 つのデバイスに RSPAN VLAN を作成し、VTP がこの RSPAN VLAN を VTP ドメイン内の他のデバイスに伝播するように設定できます。拡張範囲 VLAN(1005 を超える ID)の場合、送信元と宛先の両方のデバイス、および中間デバイスに RSPAN VLAN を設定する必要があります。

VTP プルーニングを使用して、RSPAN トラフィックが効率的に流れるようにするか、または RSPAN トラフィックの伝送が不要なすべてのトランクから、RSPAN VLAN を手動で削除します。

VLAN からリモート SPAN 特性を削除して、標準 VLAN に戻すように変換するには、no remote-span VLAN コンフィギュレーション コマンドを使用します。

SPAN セッションから送信元ポートまたは VLAN を削除するには、no monitor sessionsession_number source {interface interface-id | vlan vlan-id} グローバル コンフィギュレーション コマンドを使用します。セッションから RSPAN VLAN を削除するには、no monitor session session_number {Source|destination }remote vlanvlan-id コマンドを使用します。

RSPAN 送信元セッションの作成

RSPAN 送信元セッションを作成および開始し、モニタ対象の送信元および宛先 RSPAN VLAN を指定するには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- no monitor session {session_number | all | local | remote}

- monitor session session_number source { interface interface-id | vlan vlan-id} [, | -] [both | rx | tx]

- monitor session session_number destination remote vlan vlan-id

- end

- show running-config

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

no monitor session {session_number | all | local | remote} 例: |

セッションに対する既存の SPAN 設定を削除します。

|

| ステップ 4 |

monitor session session_number source { interface interface-id | vlan vlan-id} [, | -] [both | rx | tx] 例: |

RSPAN セッションおよび送信元ポート(モニタ対象ポート)を指定します。

|

| ステップ 5 |

monitor session session_number destination remote vlan vlan-id 例: |

RSPAN セッション、宛先 RSPAN VLAN、および宛先ポート グループを指定します。

|

| ステップ 6 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 7 |

show running-config 例: |

入力を確認します。 |

| ステップ 8 |

copy running-config startup-config 例: |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

RSPAN 送信元セッションでフィルタリングする VLAN の指定

RSPAN 送信元トラフィックを特定の VLAN に制限するように RSPAN 送信元セッションを設定するには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- no monitor session {session_number | all | local | remote}

- monitor session session_number source interface interface-id

- monitor session session_number filter vlan vlan-id [, | -]

- monitor session session_number destination remote vlan vlan-id

- end

- show running-config

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

no monitor session {session_number | all | local | remote} 例: |

セッションに対する既存の SPAN 設定を削除します。

|

| ステップ 4 |

monitor session session_number source interface interface-id 例: |

送信元ポート(モニタ対象ポート)と SPAN セッションの特性を指定します。

|

| ステップ 5 |

monitor session session_number filter vlan vlan-id [, | -] 例: |

SPAN 送信元トラフィックを特定の VLAN に制限します。

|

| ステップ 6 |

monitor session session_number destination remote vlan vlan-id 例: |

RSPAN セッションおよび宛先リモート VLAN(RSPAN VLAN)を指定します。

|

| ステップ 7 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 8 |

show running-config 例: |

入力を確認します。 |

| ステップ 9 |

copy running-config startup-config 例: |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

RSPAN 宛先セッションの作成および着信トラフィックの設定

RSPAN 宛先セッションを作成し、送信元 RSPAN VLAN および宛先ポートを指定し、宛先ポートでネットワーク セキュリティ デバイス(Cisco IDS センサー装置等)用に着信トラフィックをイネーブルにするには、次の手順を実行します。

手順の概要

- enable

- configure terminal

- no monitor session {session_number | all | local | remote}

- monitor session session_number source remote vlan vlan-id

- monitor session session_number destination {interface interface-id [, | -] [ingress { dot1q vlan vlan-id | untagged vlan vlan-id | vlan vlan-id}]}

- end

- show running-config

- copy running-config startup-config

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。

|

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

no monitor session {session_number | all | local | remote} 例: |

セッションに対する既存の SPAN 設定を削除します。

|

| ステップ 4 |

monitor session session_number source remote vlan vlan-id 例: |

RSPAN セッションと送信元 RSPAN VLAN を指定します。

|

| ステップ 5 |

monitor session session_number destination {interface interface-id [, | -] [ingress { dot1q vlan vlan-id | untagged vlan vlan-id | vlan vlan-id}]} 例: |

SPAN セッション、宛先ポート、パケット カプセル化、および着信 VLAN とカプセル化を指定します。

|

| ステップ 6 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 7 |

show running-config 例: |

入力を確認します。 |

| ステップ 8 |

copy running-config startup-config 例: |

(任意)コンフィギュレーション ファイルに設定を保存します。 |

VLANs

VLAN は、ユーザの物理的な位置に関係なく、機能またはアプリケーションなどで論理的に分割された、スイッチによるネットワークです。VLAN には、物理 LAN と同じ属性があります。ただし、同じ LAN セグメントに物理的に配置されていないエンドステーションもグループ化できます。どのようなデバイスポートでも VLAN に属することができ、ユニキャスト、ブロードキャスト、マルチキャストのパケットは、その VLAN 内のエンドステーションだけに転送またはフラッディングされます。各 VLAN は 1 つの論理ネットワークと見なされ、VLAN に属さないステーション宛のパケットは、ルータまたはフォールバックブリッジングをサポートするデバイスを経由して伝送しなければなりません。デバイススタックでは、スタック全体にまたがる複数のポートで VLAN を形成できます。VLAN はそれぞれが独立した論理ネットワークと見なされるので、VLAN ごとに独自のブリッジ管理情報ベース(MIB)情報があり、スパニングツリーの独自の実装をサポートできます。

VLAN は通常、IP サブネットワークに対応付けられます。たとえば、特定の IP サブネットに含まれるエンド ステーションはすべて同じ VLAN に属します。デバイス上のインターフェイスの VLAN メンバーシップは、インターフェイスごとに手動で割り当てます。この方法でデバイスインターフェイスを VLAN に割り当てた場合、これをインターフェイスベース(またはスタティック)VLAN メンバーシップと呼びます。

デバイスは、デバイス仮想インターフェイス(SVI)を使用して、VLAN 間でトラフィックをルーティングできます。VLAN 間でトラフィックをルーティングするには、SVI を明示的に設定して IP アドレスを割り当てる必要があります。

アクセス ポート

アクセス ポートは(音声 VLAN ポートとして設定されている場合を除き)1 つの VLAN だけに所属し、その VLAN のトラフィックだけを伝送します。トラフィックは、VLAN タグが付いていないネイティブ形式で送受信されます。アクセス ポートに着信したトラフィックは、ポートに割り当てられている VLAN に所属すると見なされます。アクセスポートがタグ付きパケット(タグ付き IEEE 802.1Q)を受信した場合、そのパケットは廃棄され、送信元アドレスは学習されません。

トランク ポート

トランク ポートは複数の VLAN のトラフィックを伝送し、デフォルトで VLAN データベース内のすべての VLAN のメンバとなります。次のトランク ポート タイプはサポートされています。

-

IEEE 802.1Q トランク ポートは、タグ付きとタグなしの両方のトラフィックを同時にサポートします。IEEE 802.1Q トランク ポートは、デフォルトのポート VLAN ID(PVID)に割り当てられ、すべてのタグなしトラフィックはポートのデフォルト PVID 上を流れます。NULL VLAN ID を備えたすべてのタグなしおよびタグ付きトラフィックは、ポートのデフォルト PVID に所属するものと見なされます。発信ポートのデフォルト PVID と等しい VLAN ID を持つパケットは、タグなしで送信されます。残りのトラフィックはすべて、VLAN タグ付きで送信されます。

デフォルトでは、トランク ポートは、VTP に認識されているすべての VLAN のメンバですが、トランク ポートごとに VLAN の許可リストを設定して、VLAN メンバーシップを制限できます。許可 VLAN のリストは、その他のポートには影響を与えませんが、対応トランク ポートには影響を与えます。デフォルトでは、使用可能なすべての VLAN(VLAN ID 1 ~ 4094)が許可リストに含まれます。トランクポートは、VTP が VLAN を認識し、VLAN が有効な状態にある場合に限り、VLAN のメンバーになることができます。VTP が新しい有効になっている VLAN を認識し、その VLAN がトランクポートの許可リストに登録されている場合、トランクポートは自動的にその VLAN のメンバになり、トラフィックはその VLAN のトランク ポート間で転送されます。VTP が、VLAN のトランクポートの許可リストに登録されていない、新しい有効な VLAN を認識した場合、ポートはその VLAN のメンバーにはならず、その VLAN のトラフィックはそのポート間で転送されません。

VLAN の詳細については、https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst9200/software/release/16-10/configuration_guide/vlan/b_1610_vlan_9200_cg/configuring_vlans.html を参照してください。

VLAN の作成

始める前に

VTP バージョン 1 および 2 でデバイスが VTP トランスペアレントモードの場合は、1006 を超える VLAN ID を割り当てることができますが、それらを VLAN データベースに追加できません。

VLAN を設定するには、次の手順を実行します。VLAN は、アクセスモードまたはトランクモードで設定できます。手順は両方のモードで同じです。

手順の概要

- configure terminal

- vlan vlan-id

- name vlan-name

- exit

- interface interface-id

- switchport mode access

- switchport access vlan vlan id

- end

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 |

vlan vlan-id 例: |

VLAN ID を入力して、VLAN コンフィギュレーション モードを開始します。新規の VLAN ID を入力して VLAN を作成するか、または既存の VLAN ID を入力してその VLAN を変更します。

|

||

| ステップ 3 |

name vlan-name 例: |

(任意)VLAN の名前を入力します。VLAN 名を指定しなかった場合には、デフォルトとして、VLAN という語の後ろに先行ゼロを含めた vlan-id 値が付加されます。たとえば、VLAN 4 のデフォルトの VLAN 名は VLAN0004 になります。 |

||

| ステップ 4 |

exit 例: |

コンフィギュレーション モードに戻ります。 |

||

| ステップ 5 |

interface interface-id 例: |

設定する物理ポートを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

||

| ステップ 6 |

switchport mode access 例: |

インターフェイスを VLAN アクセスポートとして設定します。 |

||

| ステップ 7 |

switchport access vlan vlan id 例: |

このアクセス ポートでトラフィックを伝送する VLAN を指定します。このコマンドを入力しないと、アクセスポートは VLAN1 だけのトラフィックを伝送します。このコマンドを使用して、アクセスポートがトラフィックを伝送する VLAN を変更できます。 |

||

| ステップ 8 |

end 例: |

コンフィギュレーション モードに戻ります。 |

レイヤ 2 スイッチング用 LAN ポートの設定

ここでは、Cisco 4000 シリーズ ルータでレイヤ 2 スイッチング用に 3 種類すべてのイーサネット LAN ポートを設定する方法について説明します。このセクションの設定タスクは LAN スイッチング モジュール上の LAN ポートに適用されます。

レイヤ 2 LAN ポート モード

次の表に、レイヤ 2 LAN ポートモードを示し、LAN ポートにおける各モードの機能について説明します。

|

モード |

機能 |

|---|---|

|

switchport mode access |

LAN ポートは永続的な非トランキング モードになり、リンクを非トランク リンクに変換するようにネゴシエーションを行います。ネイバー LAN ポートが変更に同意しなくても、LAN ポートは非トランク ポートになります。 |

|

switchport mode dynamic desirable |

リンクからトランク リンクへの変換を LAN ポートにアクティブに試行させます。ネイバー LAN ポートが trunk 、desirable または auto モードに設定されていれば、LAN ポートはトランクポートになります。このモードは、すべての LAN ポートのデフォルト モードです。 |

|

switchport mode dynamic auto |

LAN ポートにリンクからトランク リンクへの変換を試行させます。ネイバー LAN ポートが trunk または desirable モードに設定されていれば、LAN ポートはトランクポートになります。 |

|

switchport mode trunk |

LAN ポートは永続的なトランキング モードになり、リンクをトランク リンクに変換するようにネゴシエーションを行います。ネイバー ポートが変更に同意しなくても、LAN ポートはトランク ポートになります。 |

|

switchport nonegotiate |

LAN ポートを永続的なトランキング モードにしますが、LAN ポートが DTP フレームを生成するのを防ぎます。トランク リンクを確立するには、ネイバー ポートを手動でトランク ポートとして設定する必要があります。 |

(注) |

DTP はポイントツーポイント プロトコルです。ただし、インターネットワーキング デバイスによっては、DTP フレームが正しく転送されないことがあります。この問題を避けるために、これらのリンク上でトランキングを行わない場合は、DTP をサポートしないデバイスに接続されている LAN ポートが、access キーワードを使用して設定されていることを確認してください。DTP をサポートしないデバイスへのトランキングをイネーブルにするには、nonegotiate キーワードを使用して、LAN ポートをトランクにし、DTP フレームが生成されないようにします。 |

レイヤ 2 LAN インターフェイスのデフォルト設定

次の表に、レイヤ 2 LAN ポートのデフォルト設定を示します。

|

機能 |

デフォルト |

|---|---|

|

インターフェイス モード: |

|

|

|

|

switchport mode dynamic desirable |

|

デフォルト アクセス VLAN |

VLAN 1 |

|

ネイティブ VLAN(802.1Q トランク用) |

VLAN 1 |

レイヤ 2 スイッチング用の LAN インターフェイスの設定

ここでは、Cisco 4000 シリーズ ルータにおけるレイヤ 2 スイッチングの設定手順について説明します。

(注) |

default interface {ethernet | fastethernet | gigabitethernet | tengigabitethernet } slot/subslot/port コマンドを使用して、インターフェイスをデフォルトの設定に戻します。 |

スパニングツリー プロトコルの概要

スパニングツリー プロトコル(STP)は、ネットワーク内のループを回避しながらパスを冗長化するためのレイヤ 2 リンク管理プロトコルです。レイヤ 2 イーサネット ネットワークが正常に動作するには、任意の 2 つのステーション間で存在できるアクティブ パスは 1 つだけです。エンド ステーション間に複数のアクティブ パスがあると、ネットワークにループが生じます。このループがネットワークに発生すると、エンド ステーションにメッセージが重複して到着する可能性があります。デバイスは、複数のレイヤ 2 インターフェイスのエンドステーション MAC アドレスを学習する可能性もあります。このような状況によって、ネットワークが不安定になります。スパニングツリーの動作は透過的であり、エンド ステーション側で、単一 LAN セグメントに接続されているのか、複数セグメントからなるスイッチド LAN に接続されているのかを検出することはできません。

STP は、スパニングツリー アルゴリズムを使用し、スパニングツリーのルートとして冗長接続ネットワーク内のデバイスを 1 つ選択します。アルゴリズムは、次に基づき、各ポートに役割を割り当て、スイッチド レイヤ 2 ネットワークを介して最良のループフリー パスを算出します。 アクティブ トポロジでのポートの役割:

-

ルート:スパニングツリー トポロジに対して選定される転送ポート

-

指定:各スイッチド LAN セグメントに対して選定される転送ポート

-

代替:スパニングツリーのルート ブリッジへの代替パスとなるブロック ポート

-

バックアップ:ループバック コンフィギュレーションのブロック ポート

すべてのポートに役割が指定されているデバイス、またはバックアップの役割が指定されているデバイスはルートデバイスです。 少なくとも 1 つのポートに役割が指定されているデバイスは、指定デバイスを意味します。

冗長データ パスはスパニングツリーによって、強制的にスタンバイ(ブロックされた)ステートにされます。スパニングツリーのネットワーク セグメントでエラーが発生したときに冗長パスが存在する場合は、スパニングツリー アルゴリズムがスパニングツリー トポロジを再計算し、スタンバイ パスをアクティブにします。デバイスは、スパニングツリーフレーム (ブリッジ プロトコル データ ユニット(BPDU)と呼ばれる)を定期間隔で送受信します。デバイスはこれらのフレームを転送せずに、ループのないパスを構成するために使用します。 BPDU には、送信側デバイスおよびそのポートについて、デバイスおよび MAC アドレス、デバイスプライオリティ、ポートプライオリティ、パスコストなどの情報が含まれます。スパニングツリーはこの情報を使用して、スイッチドネットワーク用のルートデバイスおよびルートポートを選定し、さらに、各スイッチドセグメントのルートポートおよび指定ポートを選定します。

デバイスの 2 つのポートがループの一部である場合、 spanning-tree および、パス コスト設定は、どのポートがフォワーディング ステートになるか、およびどのポートがブロッキング ステートになるかを制御します。スパニングツリー ポート プライオリティ値は、ネットワーク トポロジにおけるポートの位置とともに、トラフィック転送におけるポートの位置がどれだけ適切であるかを表します。The コスト値は、メディア速度を表します。

(注) |

デフォルトでは、Small Form-Factor Pluggable(SFP)モジュールを備えていないインターフェイスにだけ、デバイスが(接続が稼働していることを確認するために)キープアライブメッセージを送信します。[no] keepalive インターフェイス コンフィギュレーション コマンドをキーワードなしで入力すると、インターフェイスのデフォルトを変更できます。 |

Cisco SM-X-16G4M2X レイヤ 2 ギガビット EtherSwitch サービスモジュールは、すべての VLAN で STP(IEEE 802.1D ブリッジプロトコル)を使用します。デフォルトでは、(STP を手動でディセーブルにしない限り)設定されている VLAN ごとに 1 つの STP インスタンスが動作します。STP は、VLAN 単位でイネーブルおよびディセーブルにすることができます。

STP の詳細については、https://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst9200/software/release/16-10/configuration_guide/lyr2/b_1610_lyr2_9200_cg/configuring_spanning___tree_protocol.html を参照してください。

STP のデフォルト設定

次の表に、STP のデフォルト設定を記載します。

|

機能 |

デフォルト値 |

|---|---|

|

ディセーブル状態 |

すべての VLAN でディセーブル化された STP |

|

ブリッジ プライオリティ |

32768 |

|

SPT ポートプライオリティ(ポート単位で設定可能:レイヤ 2 アクセスポートとして設定された LAN ポートで使用される) |

128 |

|

SPT ポートコスト(ポート単位で設定可能:レイヤ 2 アクセスポートとして設定された LAN ポートで使用される) |

ギガビット イーサネット:4 |

|

STP VLAN ポートプライオリティ(VLAN 単位で設定可能。レイヤ 2 トランクポートとして設定された LAN ポートで使用される) |

128 |

|

STP VLAN ポートコスト(VLAN 単位で設定可能。レイヤ 2 トランクポートとして設定された LAN ポートで使用される) |

ギガビット イーサネット: 1000000000 |

|

hello タイム |

2 秒 |

|

転送遅延時間 |

15 秒 |

|

最大エージング タイム |

20 秒 |

|

モード |

PVST |

STP のイネーブル化

(注) |

デフォルトではすべての VLAN で STP がディセーブルです。 |

STP は、VLAN 単位でイネーブルにできます。Cisco SM-X-16G4M2X または SM-X-40G8M2X レイヤ 2 Gigabit EtherSwitch サービスモジュールは、VLAN ごとに個別の STP インスタンスを維持します(STP をディセーブルに設定した VLAN を除きます)。

デフォルト モード以外のモードをイネーブルにする場合、この手順は必須です。

手順の概要

- configure terminal

- spanning-tree mode {pvst | mst | rapid-pvst}

- interface interface-id

- spanning-tree link-type point-to-point

- end

- clear spanning-tree detected-protocols

- Device# show spanning-tree vlan vlan_ID

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

spanning-tree mode {pvst | mst | rapid-pvst} |

スパニングツリー モードを設定します。 すべてのスタック メンバーは、同じバージョンのスパニング ツリーを実行します。

|

| ステップ 3 |

interface interface-id |

設定するインターフェイスを指定し、インターフェイス コンフィギュレーション モードを開始します。有効なインターフェイスとしては、物理ポート、VLAN、ポート チャネルなどがあります。VLAN ID の範囲は 1 ~ 4094 です。指定できるポートチャネルの範囲は 1 ~ 48 です。 |

| ステップ 4 |

spanning-tree link-type point-to-point 例: |

このポートのリンク タイプがポイントツーポイントであることを指定します。 このポート(ローカル ポート)をポイントツーポイント リンクでリモート ポートと接続し、ローカル ポートが指定ポートになると、はリモート ポートとネゴシエーションし、ローカル ポートをフォワーディング ステートにすばやく変更します。 |

| ステップ 5 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 6 |

clear spanning-tree detected-protocols 例: |

デバイス上のいずれかのポートがレガシー IEEE 802.1D デバイス上のポートに接続されている場合は、このコマンドによりデバイス全体のプロトコル移行プロセスを再開します。 このステップは、このデバイスで Rapid PVST+ が稼働していることを指定デバイスが検出する場合のオプションです。 |

| ステップ 7 |

Device# show spanning-tree vlan vlan_ID |

STP がイネーブルになっていることを確認します。 |

次のタスク

注意 |

VLAN のすべてのスイッチおよびブリッジでスパニングツリーがディセーブルになっていない場合は、VLAN でスパニングツリーをディセーブルにしないでください。スパニングツリーは、VLAN の一部のスイッチおよびブリッジでディセーブルにしておきながら、VLAN のその他のスイッチおよびブリッジでイネーブルにしておくことはできません。スパニングツリーをイネーブルにしたスイッチとブリッジに、ネットワークの物理トポロジに関する不完全な情報が含まれることになるので、この処理によって予想外の結果となることがあります。 |

注意 |

物理的なループの存在しないトポロジーであっても、スパニングツリーをディセーブルにすることは推奨しません。スパニングツリーは、設定の誤りおよび配線の誤りに対する保護手段として動作します。VLAN に物理ループが存在しないことを確認せずに、VLAN でスパニング ツリーをディセーブルにしないでください。 |

次に、VLAN 200 で STP をイネーブルにする例を示します。

Device# configure terminal

Device(config)# spanning-tree vlan 200

Device(config)# end

Device# (注) |

STP はデフォルトでは無効に設定されています。 |

次に、設定を確認する例を示します。

Device# show spanning-tree vlan 200

G0:VLAN0200

Spanning tree enabled protocol ieee

Root ID Priority 32768

Address 00d0.00b8.14c8

This bridge is the root

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32768

Address 00d0.00b8.14c8

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300

Interface Role Sts Cost Prio.Nbr Status

---------------- ---- --- --------- -------- --------------------------------

Gi1/4 Desg FWD 200000 128.196 P2p

Gi1/5 Back BLK 200000 128.197 P2p

Device# (注) |

VLAN 200 スパニングツリーを作成するには、VLAN 200 にアクティブなインターフェイスが少なくとも 1 つ必要です。この例では、VLAN 200 内の 2 つのインターフェイスがアクティブです。 |

オプションの STP 機能の設定

ここでは、次のオプションの STP 機能の設定方法について説明します。

PortFast のイネーブル化

注意 |

PortFast は、単一のエンドステーションをレイヤ 2 アクセスポートに接続する場合に限って使用してください。そうしない場合、ネットワーク ループが発生する可能性があります。 |

レイヤ 2 アクセスポート上で PortFast をイネーブルにするには、次の作業を行います。

手順の概要

- Router(config)# interface {type 1 slot/port }

- Router(config-if)#spanning-tree portfast

- Router(config-if)#spanning-tree portfast default

- Router(config-if)# end

- Router# show running interface {type 2slot/port }

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

Router(config)# interface {type 1 slot/port } |

設定するポートを選択します。 |

| ステップ 2 |

Router(config-if)#spanning-tree portfast |

単一のワークステーションまたはサーバに接続されたレイヤ 2 アクセス ポート上で PortFast をイネーブルにします。 |

| ステップ 3 |

Router(config-if)#spanning-tree portfast default |

PortFast をイネーブルにします。 |

| ステップ 4 |

Router(config-if)# end |

設定モードを終了します。 |

| ステップ 5 |

Router# show running interface {type 2slot/port } |

設定を確認します。 |

PortFast BPDU フィルタリングの設定

ここでは、PortFast BPDU フィルタリングを設定する手順について説明します。

PortFast BPDU フィルタリングをグローバルにイネーブルにするには、次の作業を行います。

手順の概要

- Router(config)# spanning-tree portfast bpdufilter default

- Router# show spanning-tree summary totals

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

Router(config)# spanning-tree portfast bpdufilter default |

ルータ上で BPDU フィルタリングをグローバルにイネーブルにします。 |

| ステップ 2 |

Router# show spanning-tree summary totals |

設定を確認します。 |

PortFast BPDU フィルタリングのイネーブル化

各ポート上で、BPDU フィルタリングはデフォルトに設定されています。次に、ポート上で PortFast BPDU フィルタリングをイネーブルにして、PVST+ モードで設定を確認する例を示します。

Router(config)# spanning-tree portfast bpdufilter default

Router(config)# ^Z

Router# show spanning-tree summary totals

Switch is in pvst mode

Root bridge for: G0:VLAN0013, G0:VLAN0020, G1:VLAN0020

EtherChannel misconfig guard is enabled

Extended system ID is enabled

Portfast Default is disabled

PortFast BPDU Guard Default is disabled

Portfast BPDU Filter Default is disabled

Loopguard Default is disabled

UplinkFast is disabled

BackboneFast is disabled

Pathcost method used is short

Name Blocking Listening Learning Forwarding STP Active

---------------------- -------- --------- -------- ---------- ----------

3 vlans 0 0 0 3 3

非トランキング ポート上で PortFast BPDU フィルタリングをイネーブルにするには、次の作業を行います。

手順の概要

- Router(config)# interface fastEthernet 4/4

- Router(config-if)#spanning-tree bpdufilter enable

- Router# show spanning-tree interface fastEthernet 4/4

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

Router(config)# interface fastEthernet 4/4 |

設定するインターフェイスを選択します。 |

| ステップ 2 |

Router(config-if)#spanning-tree bpdufilter enable |

BPDU フィルタリングをイネーブルにします。 |

| ステップ 3 |

Router# show spanning-tree interface fastEthernet 4/4 |

設定を確認します。 |

次のタスク

次に、非トランキング ポート上で PortFast BPDU フィルタリングをイネーブルにする例を示します。

Router(config)# interface fastEthernet 4/4

Router(config-if)# spanning-tree bpdufilter enable

Router(config-if)# ^Z

Router# show spanning-tree interface fastEthernet 4/4

Vlan Role Sts Cost Prio.Nbr Status

---------------- ---- --- --------- -------- --------------------------------

VLAN0010 Desg FWD 1000 160.196 Edge P2p

Router# show spanning-tree interface fastEthernet 4/4 detail

Port 196 (FastEthernet4/4) of VLAN0010 is forwarding

Port path cost 1000, Port priority 160, Port Identifier 160.196.

Designated root has priority 32768, address 00d0.00b8.140a

Designated bridge has priority 32768, address 00d0.00b8.140a

Designated port id is 160.196, designated path cost 0

Timers:message age 0, forward delay 0, hold 0

Number of transitions to forwarding state:1

The port is in the portfast mode by portfast trunk configuration

Link type is point-to-point by default

Bpdu filter is enabled

BPDU:sent 0, received 0

Router#BPDU ガードのイネーブル化

BPDU ガードをグローバルにイネーブルにするには、次の作業を行います。

手順の概要

- Router(config)# spanning-tree portfast bpduguard default

- Router(config)#end

- Router# show spanning-tree summary totals

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

Router(config)# spanning-tree portfast bpduguard default 例: |

BPDU ガードをグローバルにイネーブルにします。 BPDU ガードをグローバルにディセーブルにします。 |

| ステップ 2 |

Router(config)#end |

設定モードを終了します。 |

| ステップ 3 |

Router# show spanning-tree summary totals |

設定を確認します。 |

次のタスク

次に、BPDU ガードをイネーブルにする例を示します。

Router# configure terminal

Router(config)# spanning-tree portfast bpduguard

Router(config)# end

Router#次に、設定を確認する例を示します。

Router# show spanning-tree summary totals

default

Root bridge for:VLAN0010

EtherChannel misconfiguration guard is enabled

Extended system ID is disabled

Portfast is enabled by default

PortFast BPDU Guard is disabled by default

Portfast BPDU Filter is enabled by default

Loopguard is disabled by default

UplinkFast is disabled

BackboneFast is disabled

Pathcost method used is long

Name Blocking Listening Learning Forwarding STP Active

---------------------- -------- --------- -------- ---------- ----------

2 vlans 0 0 0 3 3

Router#UplinkFast の有効化

UplinkFast を使用すると、ブリッジプライオリティが 49152 に増えるとともに、デバイス上のすべてのレイヤ 2 LAN インターフェイスの STP ポート コストに 3000 が加算されます。その結果、ルータがルートブリッジになる可能性が低くなります。max_update_rate 値は、1 秒間に送信されるマルチキャスト パケット数を表します(デフォルトは 150 パケット/秒です)。ブリッジ プライオリティを設定している VLAN 上では、UplinkFast をイネーブルにすることはできません。ブリッジ プライオリティを設定している VLAN 上で UplinkFast をイネーブルにするには、グローバル コンフィギュレーション モードで no spanning-tree vlan vlan_ID priority コマンドを入力して、VLAN のブリッジプライオリティをデフォルトに戻します。

(注) |

UplinkFast をイネーブルにすると、デバイス上のすべての VLAN に影響します。個々の VLAN について UplinkFast を設定することはできません。 |

UplinkFast をイネーブルにするには、次の作業を行います。

手順の概要

- Router(config)# spanning-tree uplinkfast [max-update-rate max_update_rate ]

- Router(config)# no spanning-tree uplinkfast max-update-rate

- Router(config)# no spanning-tree uplinkfast

- Router(config)#end

- Router# show spanning-tree vlan vlan_ID

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

Router(config)# spanning-tree uplinkfast [max-update-rate max_update_rate ] |

UplinkFast をイネーブルにします。 |

| ステップ 2 |

Router(config)# no spanning-tree uplinkfast max-update-rate |

デフォルトのレートに戻します。 |

| ステップ 3 |

Router(config)# no spanning-tree uplinkfast |

UplinkFast をディセーブルにします。 |

| ステップ 4 |

Router(config)#end |

設定モードを終了します。 |

| ステップ 5 |

Router# show spanning-tree vlan vlan_ID |

UplinkFast がイネーブルになっていることを確認します。 |

次のタスク

次に、UplinkFast をイネーブルにして、アップデート速度を 400 パケット/秒に設定する例を示します。

Router# configure terminal

Router(config)# spanning-tree uplinkfast max-update-rate 400

Router(config)# exit

Router#

次に、UplinkFast がイネーブルになっていることを確認する例を示します。

Router# show spanning-tree uplinkfast

UplinkFast is enabled

Router# BackboneFast のイネーブル化

(注) |

BackboneFast が適切に動作するのは、ネットワーク内のすべてのネットワーク デバイス上でイネーブルになっている場合だけです。BackboneFast は、トークンリング VLAN ではサポートされません。この機能は、サードパーティ製のネットワーク デバイスと組み合わせて使用することができます。 |

BackboneFast をイネーブルにするには、次の作業を行います。

手順の概要

- Router(config)# spanning-tree backbonefast

- Router(config)# no spanning-tree backbonefast

- Router(config)#end

- Router# show spanning-tree vlan vlan_ID

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

Router(config)# spanning-tree backbonefast |

BackboneFast をイネーブルにします。 |

| ステップ 2 |

Router(config)# no spanning-tree backbonefast |

BackboneFast をディセーブルにします。 |

| ステップ 3 |

Router(config)#end |

設定モードを終了します。 |

| ステップ 4 |

Router# show spanning-tree vlan vlan_ID |

UplinkFast がイネーブルになっていることを確認します。 |

次のタスク

次に、BackboneFast をイネーブルにする例を示します。

Router# configure terminal

Router(config)# spanning-tree backbonefast

Router(config)# end

Router#

次に、BackboneFast がイネーブルになっていることを確認する例を示します。

Router# show spanning-tree backbonefast

BackboneFast is enabled

BackboneFast statistics

-----------------------

Number of transition via backboneFast (all VLANs) : 0

Number of inferior BPDUs received (all VLANs) : 0

Number of RLQ request PDUs received (all VLANs) : 0

Number of RLQ response PDUs received (all VLANs) : 0

Number of RLQ request PDUs sent (all VLANs) : 0

Number of RLQ response PDUs sent (all VLANs) : 0Router#

EtherChannel の概要

EtherChannel は、スイッチ、ルータ、およびサーバ間にフォールトトレラントな高速リンクを提供します。EtherChannel を使用して、ワイヤリング クローゼットとデータセンター間の帯域幅を増やすことができます。さらに、ボトルネックが発生しやすいネットワーク上のあらゆる場所に EtherChannel を配置できます。EtherChannel は、他のリンクに負荷を再分散させることによって、リンク切断から自動的に回復します。リンク障害が発生した場合、EtherChannel は自動的に障害リンクからチャネル内の他のリンクにトラフィックをリダイレクトします。

EtherChannel は、単一の論理リンクにバンドルする個別のイーサネットリンクで構成されます。

EtherChannel は、スイッチ間またはスイッチとホスト間に、最大 4 Gbps(ギガビット EtherChannel)の全二重帯域幅を提供します。

各 EtherChannel は、互換性のある設定のイーサネットポートを 4 つまで使用して構成できます。

チャネル グループおよびポートチャネル インターフェイス

EtherChannel は、チャネル グループとポートチャネル インターフェイスから構成されます。チャネル グループはポートチャネル インターフェイスに物理ポートをバインドします。ポートチャネル インターフェイスに適用した設定変更は、チャネル グループにまとめてバインドされるすべての物理ポートに適用されます。channel-group コマンドは、物理ポートおよびポートチャネル インターフェイスをまとめてバインドします。各 EtherChannel には 1 ~ 32 番のポートチャネル論理インターフェイスがあります。ポートチャネル インターフェイス番号は、channel-group インターフェイス コンフィギュレーション コマンドで指定した番号に対応しています。

Port Aggregation Protocol; ポート集約プロトコル

ポート集約プロトコル(PAgP)はシスコ独自のプロトコルで、Cisco デバイスおよび PAgP をサポートするベンダーによってライセンス供与されたデバイスでのみ稼働します。PAgP を使用すると、イーサネット ポート間で PAgP パケットを交換することにより、EtherChannel を自動的に作成できます。

デバイスは PAgP を使用することによって、PAgP をサポートできるパートナーの識別情報、および各ポートの機能を学習します。次に、設定が類似している(スタック内の単一デバイス上の)ポートを、単一の論理リンク(チャネルまたは集約ポート)に動的にグループ化します。設定が類似しているポートをグループ化する場合の基準は、ハードウェア、管理、およびポート パラメータ制約です。たとえば、PAgP は速度、デュプレックス モード、ネイティブ VLAN、VLAN 範囲、トランキング ステータス、およびトランキング タイプが同じポートをグループとしてまとめます。リンクを EtherChannel にグループ化した後で、PAgP は単一デバイスポートとして、スパニングツリーにそのグループを追加します。

Link Aggregation Control Protocol

LACP は IEEE 802.3ad で定義されており、シスコデバイスが IEEE 802.3ad プロトコルに適合したデバイス間のイーサネットチャネルを管理できるようにします。LACP を使用すると、イーサネット ポート間で LACP パケットを交換することにより、EtherChannel を自動的に作成できます。

スイッチは LACP を使用することによって、LACP をサポートできるパートナーの識別情報、および各ポートの機能を学習します。次に、設定が類似しているポートを単一の倫理リンク(チャネルまたは集約ポート)に動的にグループ化します。設定が類似しているポートをグループ化する場合の基準は、ハードウェア、管理、およびポート パラメータ制約です。たとえば、LACP は速度、デュプレックス モード、ネイティブ VLAN、VLAN 範囲、トランキング ステータス、およびトランキング タイプが同じポートをグループとしてまとめます。リンクをまとめて EtherChannel を形成した後で、LACP は単一デバイスポートとして、スパニングツリーにそのグループを追加します。

Auto-LAG

Auto-LAG 機能は、スイッチに接続されたポートで EtherChannel を自動的に作成できる機能です。デフォルトでは、Auto-LAG がグローバルに無効にされ、すべてのポート インターフェイスで有効になっています。Auto-LAG は、グローバルに有効になっている場合にのみ、スイッチに適用されます。

Auto-LAG をグローバルに有効にすると、次のシナリオが可能になります。

-

パートナー ポート インターフェイス上に EtherChannel が設定されている場合、すべてのポート インターフェイスが自動 EtherChannel の作成に参加します。詳細については、次の表「アクターとパートナー デバイス間でサポートされる Auto-LAG 設定」を参照してください。

-

すでに手動 EtherChannel の一部であるポートは、自動 EtherChannel の作成に参加することはできません。

-

Auto-LAG がすでに自動で作成された EtherChannel の一部であるポート インターフェイスで無効になっている場合、ポート インターフェイスは自動 EtherChannel からバンドル解除されます。

-

次の表に、アクターとパートナー デバイス間でサポートされる Auto-LAG 設定を示します。

表 7. アクターとパートナー デバイス間でサポートされる Auto-LAG 設定 アクター/パートナー

アクティブ

パッシブ

自動

アクティブ

対応

対応

対応

パッシブ

対応

不可

対応

自動

対応

対応

対応

Auto-LAG をグローバルに無効にすると、自動で作成されたすべての Etherchannel が手動 EtherChannel になります。

既存の自動で作成された EtherChannel で設定を追加することはできません。追加するには、最初に port-channel<channel-number>persistent を実行して、手動 EtherChannel に変換する必要があります。

レイヤ 2 EtherChannel の設定

レイヤ 2 EtherChannel を設定するには、インターフェイス コンフィギュレーション モードで channel-group コマンドを使用して、チャネルグループにポートを割り当てます。このコマンドにより、ポートチャネル論理インターフェイスが自動的に作成されます。

Cisco SM-X-16G4M2X EtherChannel を表示するには、show etherchannel swport xxx コマンドを使用します。

手順

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。 パスワードを入力します(要求された場合)。 |

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

interface interface-id 例: |

物理ポートを指定し、インターフェイス コンフィギュレーション モードを開始します。 指定できるインターフェイスは、物理ポートです。 PAgP EtherChannel の場合、同じタイプおよび速度のポートを 4 つまで同じグループに設定できます。 LACP EtherChannel の場合、同じタイプのイーサネット ポートを 8 まで設定できます。最大 8 つのポートを active モードに、最大 8 つのポートを standby モードにできます。 |

| ステップ 4 |

switchport mode {access | trunk} 例: |

すべてのポートをスタティックアクセス ポートとして同じ VLAN に割り当てるか、またはトランクとして設定します。 ポートをスタティックアクセス ポートとして設定する場合は、ポートを 1 つの VLAN にのみ割り当ててください。指定できる範囲は 1 ~ 4094 です。 |

| ステップ 5 |

switchport access vlan vlan-id 例: |

ポートをスタティックアクセス ポートとして設定する場合は、ポートを 1 つの VLAN にのみ割り当ててください。指定できる範囲は 1 ~ 4094 です。 |

| ステップ 6 |

channel-group channel-group-number mode {auto [non-silent] | desirable [non-silent ] | on } | { active | passive} 例: |

チャネル グループにポートを割り当て、PAgP モードまたは LACP モードを指定します。 mode には、次のキーワードのいずれか 1 つを選択します。

|

| ステップ 7 |

end 例: |

特権 EXEC モードに戻ります。 |

EtherChannel ロード バランシングの設定

複数の異なる転送方式の 1 つを使用するように EtherChannel ロードバランシングを設定できます。

このタスクはオプションです。

手順

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

port-channel swport load-balance { dst-ip | dst-mac | dst-mixed-ip-port | dst-port | extended [ dst-ip | dst-mac | dst-port | ipv6-label | l3-proto | src-ip | src-mac | src-port ] | src-dst-ip | src-dst-mac src-dst-mixed-ip-port src-dst-portsrc-ip | src-mac | src-mixed-ip-port | src-port } 例: |

EtherChannel のロードバランシング方式を設定します。 次のいずれかの負荷分散方式を選択します。

|

| ステップ 3 |

end 例: |

特権 EXEC モードに戻ります。 |

PAgP 学習方式およびプライオリティの設定

このタスクはオプションです。

手順

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。 パスワードを入力します(要求された場合)。 |

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

interface interface-id 例: |

伝送ポートを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

| ステップ 4 |

pagp learn-method physical-port 例: |

PAgP 学習方式を選択します。 デフォルトでは、aggregation-port learning が選択されています。つまり、EtherChannel 内のポートのいずれかを使用して、デバイスがパケットを送信元に送信します。集約ポート ラーナーの場合、どの物理ポートにパケットが届くかは重要ではありません。 is 物理ポートラーナーである別のデバイスに接続するphysical-port を選択します。 port-channel load-balance グローバル コンフィギュレーション コマンドを src-mac に設定してください。 学習方式はリンクの両端で同じ方式に設定する必要があります。 |

| ステップ 5 |

pagp port-priority priority 例: |

選択したポートがパケット伝送用として選択されるように、プライオリティを割り当てます。 priority に指定できる範囲は 0 ~ 255 です。デフォルト値は 128 です。プライオリティが高いほど、ポートが PAgP 伝送に使用される可能性が高くなります。 |

| ステップ 6 |

end 例: |

特権 EXEC モードに戻ります。 |

LACP ポートチャネルの最小リンク機能の設定

リンク アップ状態で、リンク アップ ステートに移行するポート チャネル インターフェイスの EtherChannel でバンドルする必要のあるアクティブ ポートの最小数を指定できます。EtherChannel の最小リンクを使用して、低帯域幅 LACP EtherChannel がアクティブになることを防止できます。また、LACP EtherChannel にアクティブメンバーポートが少なすぎて、必要な最低帯域幅を提供できない場合、この機能により LACP EtherChannel が非アクティブになります。

ポート チャネルに必要なリンクの最小数を設定する。次の作業を実行します。

手順

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。 パスワードを入力します(要求された場合)。 |

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

interface port-channel channel-number 例: |

ポートチャネルのインターフェイス コンフィギュレーション モードを開始します。 channel-number の範囲は 1 ~ 63 です。 |

| ステップ 4 |

port-channel min-links min-links-number 例: |

リンク アップ状態で、リンク アップ ステートに移行するポート チャネル インターフェイスの EtherChannel でバンドルする必要のあるメンバ ポートの最小数を指定できます。 min-links-number の範囲は 2 ~ 8 です。 |

| ステップ 5 |

end 例: |

特権 EXEC モードに戻ります。 |

LACP 高速レート タイマーの設定

LACP タイマー レートを変更することにより、LACP タイムアウトの時間を変更することができます。lacp rate コマンドを使用し、LACP がサポートされているインターフェイスで受信される LACP 制御パケットのレートを設定します。タイムアウト レートは、デフォルトのレート(30 秒)から高速レート(1 秒)に変更することができます。このコマンドは、LACP がイネーブルになっているインターフェイスでのみサポートされます。

手順

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。 パスワードを入力します(要求された場合)。 |

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 3 |

interface { fastethernet | gigabitethernet | tengigabitethernet} slot/port 例: |

インターフェイスを設定し、インターフェイス コンフィギュレーション モードを開始します。 |

| ステップ 4 |

lacp rate { normal | fast} 例: |

LACP がサポートされているインターフェイスで受信される LACP 制御パケットのレートを設定します。 タイムアウトレートをデフォルトにリセットするには、no lacp rate コマンドを使用します。 |

| ステップ 5 |

end 例: |

特権 EXEC モードに戻ります。 |

| ステップ 6 |

show lacp internal 例: |

設定を確認します。 |

グローバルな Auto-LAG の設定

手順

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。 パスワードを入力します(要求された場合)。 |

||

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 3 |

[no] port-channel swport auto 例: |

スイッチ上の Auto-LAG 機能をグローバルで有効にします。スイッチ上の Auto-LAG 機能をグローバルで無効にするには、このコマンドの no 形式を使用します。

|

||

| ステップ 4 |

end 例: |

特権 EXEC モードに戻ります。 |

||

| ステップ 5 |

show etherchannel swport auto 例: |

EtherChannel が自動的に作成されたことが表示されます。 |

モジュラ QoS コマンドライン インターフェイス

MQC(モジュラ QoS コマンドライン インターフェイス(CLI))では、QoS グループ値に基づいてパケット分類とマーキングを設定できます。デバイスでは、QoS 機能はモジュラ QoS コマンドライン インターフェイス(MQC)を使用してイネーブルにできます。MQC はコマンドライン インターフェイス(CLI)構造を採用しています。これを使用すると、トラフィック ポリシーを作成し、作成したポリシーをインターフェイスにアタッチできます。1 つのトラフィック ポリシーには、1 つのトラフィック クラスと 1 つ以上の QoS 機能が含まれます。トラフィック クラスがトラフィックを分類するために使用されるのに対して、トラフィック ポリシーの QoS 機能は分類されたトラフィックの処理方法を決定します。MQC の主な目的の 1 つは、プラットフォームに依存しないインターフェイスを提供することにより、シスコ プラットフォーム全体の QoS を設定することです。モジュラ QoS の詳細については、『Quality of Service Configuration Guide, Cisco IOS XE Fuji 16.9.x』を参照してください。

トラフィック クラスの作成

一致基準が含まれるトラフィッククラスを作成するには、class-map コマンドを使用してトラフィッククラス名を指定し、必要に応じて、次の match コマンドをクラスマップ コンフィギュレーション モードで使用します。

始める前に

この設定作業で指定するすべての match コマンドの使用は任意ですが、1 つのクラスに少なくとも 1 つの一致基準を設定する必要があります。

手順の概要

- configure terminal

- class-map class-map name{ match-any }

- match access-group { index number | name}

- match cos CoS 値

- match dscp DSCP 値

- match ip { dscp dscp value | precedence precedence value }

- match qos-group QoS グループ値

- match vlan vlan value

- end

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

class-map class-map name{ match-any } 例: |

クラス マップ コンフィギュレーション モードを開始します。

|

| ステップ 3 |

match access-group { index number | name} 例: |

このコマンドでは次のパラメータを使用できます。

(任意)この例では、アクセス グループ ID を入力します。

|

| ステップ 4 |

match cos CoS 値 例: |

(任意)IEEE 802.1Q または ISL サービス クラス(ユーザ)プライオリティ値に一致します。

|

| ステップ 5 |

match dscp DSCP 値 例: |

(任意)IPv4 および IPv6 パケットの DSCP 値に一致します。 |

| ステップ 6 |

match ip { dscp dscp value | precedence precedence value } 例: |

(任意)次を含む IP 値に一致します。

|

| ステップ 7 |

match qos-group QoS グループ値 例: |

(任意)QoS グループ値(0 ~ 31)に一致します。 |

| ステップ 8 |

match vlan vlan value 例: |

(任意)VLAN ID(1 ~ 4095)に一致します。 |

| ステップ 9 |

end 例: |

設定の変更内容を保存します。 |

次のタスク

ポリシー マップを設定します。

トラフィック ポリシーの作成

トラフィックポリシーを作成するには、policy-map グローバル コンフィギュレーション コマンドを使用して、トラフィックポリシーの名前を指定します。

トラフィッククラスは、class コマンドを使用したときにトラフィックポリシーと関連付けられます。class コマンドは、ポリシー マップ コンフィギュレーション モードを開始した後に実行しなければなりません。class コマンドを入力すると、デバイスが自動的にポリシー マップ クラス コンフィギュレーション モードを開始します。ここでトラフィックポリシーの QoS ポリシーを定義します。

次のポリシー マップ クラスのアクションがサポートされます。

-

bandwidth:帯域幅設定オプション。

-

exit:QoS クラス アクション コンフィギュレーション モードを終了します。

-

no:コマンドのデフォルト値を無効にするか、設定します。

-

police:ポリシング機能の設定オプション。

-

priority:このクラスの完全スケジューリング プライオリティの設定オプション。

-

queue-buffers:キューのバッファ設定オプション。

-

queue-limit:重み付けテール ドロップ(WTD)設定オプションのキューの最大しきい値。

-

service-policy:QoS サービス ポリシーを設定します。

-

set:次のオプションを使用して QoS 値を設定します。

-

CoS 値

-

DSCP 値

-

precedence 値

-

QoS グループ値

-

-

shape:トラフィック シェーピング設定オプション。

始める前に

最初にクラス マップを作成する必要があります。

手順の概要

- configure terminal

- policy-map typepolicy-map name

- class { class-name| class-default}

- bandwidth { kb/s kb/s value | percent percentage | remaining {percent | ratio}}

- exit

- no

- police { target_bit_rate | cir | rate}

- queue-buffers ratio ratio limit

- queue-limit { packets | cos | dscp | percent}

- service-policy policy-map name

- set { cos | dscp | ip | precedence | qos-group | wlan}

- shape average { target _bit_rate | percent}

- end

手順の詳細

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 |

policy-map typepolicy-map name 例: |

ポリシー マップ コンフィギュレーション モードを開始します。 1 つ以上のインターフェイスに対応付けることができるポリシー マップを作成または修正し、サービス ポリシーを指定します。 |

| ステップ 3 |

class { class-name| class-default} 例: |

ポリシーを作成または変更するクラスの名前を指定します。 未分類のパケットのシステム デフォルト クラスも作成できます。 |

| ステップ 4 |

bandwidth { kb/s kb/s value | percent percentage | remaining {percent | ratio}} 例: |

(任意)次のいずれかを使用して帯域幅を設定します。

|

| ステップ 5 |

exit 例: |

(任意)QoS クラス アクション コンフィギュレーション モードを終了します。 |

| ステップ 6 |

no 例: |

(任意)コマンドを無効にします。 |

| ステップ 7 |

police { target_bit_rate | cir | rate} 例: |

(任意)ポリサーを設定します。

|

| ステップ 8 |

例: |

(任意)このクラスに完全スケジューリング プライオリティを設定します。コマンド オプションは次のとおりです。

|

| ステップ 9 |

queue-buffers ratio ratio limit 例: |

(任意)クラスのキュー バッファを設定します。キュー バッファの割合制限(0 ~ 100)を入力します。 |

| ステップ 10 |

queue-limit { packets | cos | dscp | percent} 例: |

(任意)テール ドロップに対してキューの最大しきい値を指定します。

|

| ステップ 11 |

service-policy policy-map name 例: |

(任意)QoS サービス ポリシーを設定します。 |

| ステップ 12 |

set { cos | dscp | ip | precedence | qos-group | wlan} 例: |

(任意)QoS 値を設定します。使用可能な QoS 設定値は次のとおりです。

|

| ステップ 13 |

shape average { target _bit_rate | percent} 例: |

(任意)トラフィック シェーピングを設定します。コマンド パラメータは次のとおりです。

|

| ステップ 14 |

end 例: |

設定の変更内容を保存します。 |

次のタスク

インターフェイスを設定します。

クラスベース パケット マーキングの設定

この手順は、クラスベース パケット マーキング機能をデバイスで設定する方法を説明している重要な手順です。

-

CoS 値

-

DSCP 値

-

IP 値

-

precedence 値

-

QoS グループ値

-

WLAN 値

始める前に

この手順を開始する前にクラス マップとポリシー マップを作成する必要があります。

手順の概要

- configure terminal

- policy-maptypepolicy name

- class class name

- set cos {cos value | cos table table-map name | dscp table table-map name | precedence table table-map name | qos-group table table-map name | wlan user-priority table table-map name}

- set dscp {dscp value | default | dscp table table-map name | ef | precedence table table-map name | qos-group table table-map name | wlan user-priority table table-map name}

- set ip {dscp | precedence}

- set precedence {precedence value | cos table table-map name | dscp table table-map name | precedence table table-map name | qos-group table table-map name}

- set qos-group {qos-group value | dscp table table-map name | precedence table table-map name}

- set wlan user-priority {wlan user-priority value | cos table table-map name | dscp table table-map name | qos-group table table-map name | wlan table table-map name}

- end

- show policy-map

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 |

policy-maptypepolicy name 例: |

ポリシー マップ コンフィギュレーション モードを開始します。 1 つ以上のインターフェイスに対応付けることができるポリシー マップを作成または修正し、サービス ポリシーを指定します。 |

||

| ステップ 3 |

class class name 例: |

ポリシー クラス マップ コンフィギュレーション モードを開始します。ポリシーを作成または変更するクラスの名前を指定します。 ポリシー クラス マップ コンフィギュレーション モードには、次のコマンド オプションが含まれます。

|

||

| ステップ 4 |

set cos {cos value | cos table table-map name | dscp table table-map name | precedence table table-map name | qos-group table table-map name | wlan user-priority table table-map name} 例: |

(任意)発信パケットの固有の IEEE 802.1Q レイヤ 2 CoS 値を設定します。値は 0 ~ 7 です。 set cos コマンドを使用して次の値を設定することもできます。

|

||

| ステップ 5 |

set dscp {dscp value | default | dscp table table-map name | ef | precedence table table-map name | qos-group table table-map name | wlan user-priority table table-map name} 例: |

(任意)DSCP 値を設定します。 特定の DSCP 値の設定に加えて、set dscp コマンドを使用して次を設定できます。

|

||

| ステップ 6 |

set ip {dscp | precedence} 例: |

(任意)IP 固有の値を設定します。これらの値は、IP DSCP 値または IP precedence 値です。 set ip dscp コマンドを使用して、次の値を設定することができます。

set ip precedence コマンドを使用して、次の値を設定することができます。

|

||

| ステップ 7 |

set precedence {precedence value | cos table table-map name | dscp table table-map name | precedence table table-map name | qos-group table table-map name} 例: |

(任意)IPv4 と IPv6 パケットの precedence 値を設定します。 set precedence コマンドを使用して、次の値を設定することができます。

|

||

| ステップ 8 |

set qos-group {qos-group value | dscp table table-map name | precedence table table-map name} 例: |

(任意)QoS グループ値を設定します。このコマンドを使用して次の値を設定できます。

|

||

| ステップ 9 |

set wlan user-priority {wlan user-priority value | cos table table-map name | dscp table table-map name | qos-group table table-map name | wlan table table-map name} 例: |

(任意)WLAN ユーザ プライオリティ値を設定します。このコマンドを使用して次の値を設定できます。

|

||

| ステップ 10 |

end 例: |

設定変更を保存します。 |

||

| ステップ 11 |

show policy-map 例: |

(任意)すべてのサービス ポリシーに設定されたすべてのクラスに関するポリシー設定情報を表示します。 |

次のタスク

service-policy コマンドを使用して、インターフェイスにトラフィック ポリシーを付加します。

トラフィック ポリシーのインターフェイスへの適用