LPWA インターフェイス設定

P-LPWA-800 および P-LPWA-900 モジュールは、コマンド ライン インターフェイス(CLI)または Cisco IOS XE Web ユーザーインターフェイス(WebUI)で管理できます。

(注) |

GPS は、共通パケットフォワーダ(CPF)アプリケーションが機能するために必須です。CPF アプリケーションをインストールする前に、Lora モジュールの GPS アンテナを接続し、以下のコマンドを使用して GPS ステータスを確認してください。 |

Router#show lorawan 0/1/0 gps

Recorded GNSS Info at 2022-09-13 19:20:50 UTC

GNSS Location:

Latitude: 37 Deg 25 Min 5.937 Sec North (37.418316)

Longitude: 121 Deg 55 Min 9.714 Sec West (-121.919365)

Height: 37.0m

Router#

次に、GPS 設定の例を示します。

interface LORAWAN0/1/0

no ip address

common-packet-forwarder profile

country UNITEDSTATES

region-channel-plan US915

gateway-id 69

lns-ip 172.27.127.209

lns-port 6080

log-level xdebug lines 240

gps enable

cpf enable

arp timeout 0

no mop enabled

no mop sysid

end

GPS 情報を消去するには、次のコマンドを使用します。

Router#clear lorawan 0/1/0 cpf location-info

Router#共通パケットフォワーダの設定手順

インターフェイスを設定するには、次の手順に従います。

手順

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

|

ステップ 1 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

|

ステップ 2 |

int loraWAN interface 例: |

LoraWan インターフェイス コンフィギュレーション モードを開始します。 |

||

|

ステップ 3 |

common-packet-forwarder profile 例: |

CPF のパラメータを設定します。 |

||

|

ステップ 4 |

region-channel-plan <number> 例: |

地域チャネル計画コードを設定します。 |

||

|

ステップ 5 |

gateway-id <number> 例: |

CPF に使用されるゲートウェイ ID を設定します。 |

||

|

ステップ 6 |

lns-ip <ip-address> 例: |

Lora ネットワークサーバーの IP アドレスを設定します。 |

||

|

ステップ 7 |

lns-port <port-number> 例: |

Lora ネットワークサーバーのポート番号を設定します。 |

||

|

ステップ 8 |

cpf enable 例: |

CPF を起動します。

|

||

|

ステップ 9 |

exit 例: |

CPF プロファイルブロックを終了し、設定を更新します。 |

||

|

ステップ 10 |

exit 例: |

インターフェイス コンフィギュレーション モードを終了します。 |

||

|

ステップ 11 |

exit 例: |

コンフィギュレーション モードを終了します。 |

デフォルト設定

次に、lorawan インターフェイスのデフォルト設定の例を示します。

Router#sh run int lorawan 0/3/0

Building configuration...

Current configuration : 192 bytes

!

interface LORAWAN0/3/0

no ip address

common-packet-forwarder profile

gateway-id 69

lns-ip 172.27.127.209

lns-port 6080

cpf enable

arp timeout 0

no mop enabled

no mop sysid

end

Router#

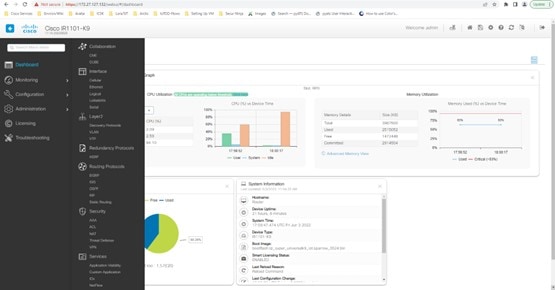

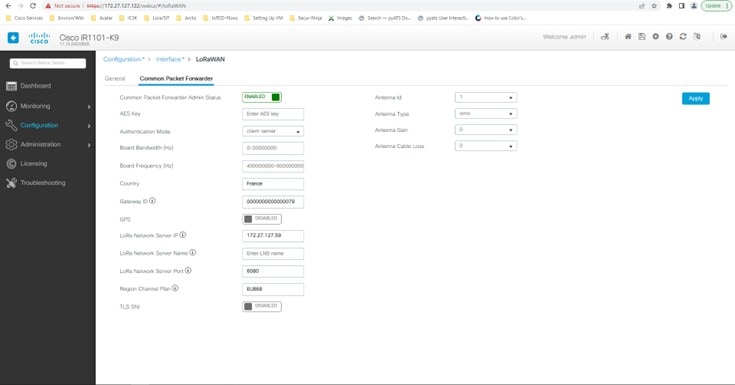

WebUI を使用したインターフェイスの設定

次の手順を使用して、WebUI を介して Cisco lorawan インターフェイスを設定します。

手順

|

ステップ 1 |

WebUI を起動したら、[Configuration] > [LoRaWAN] に移動します。

WebUI の使用方法の詳細については、『IR1101 Software Configuration Guide』の「Web User Interface (WebUI)」を参照してください。 |

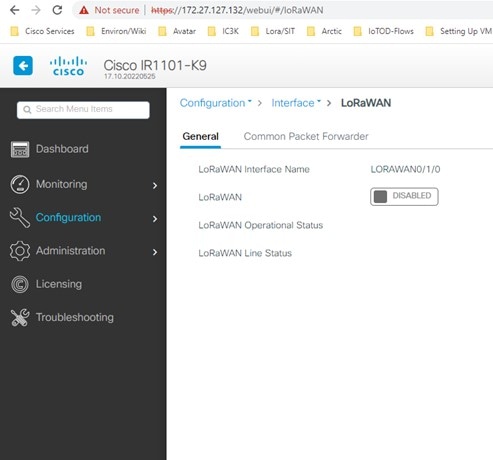

|

ステップ 2 |

[LoRaWAN] インターフェイスをダブルクリックします。

|

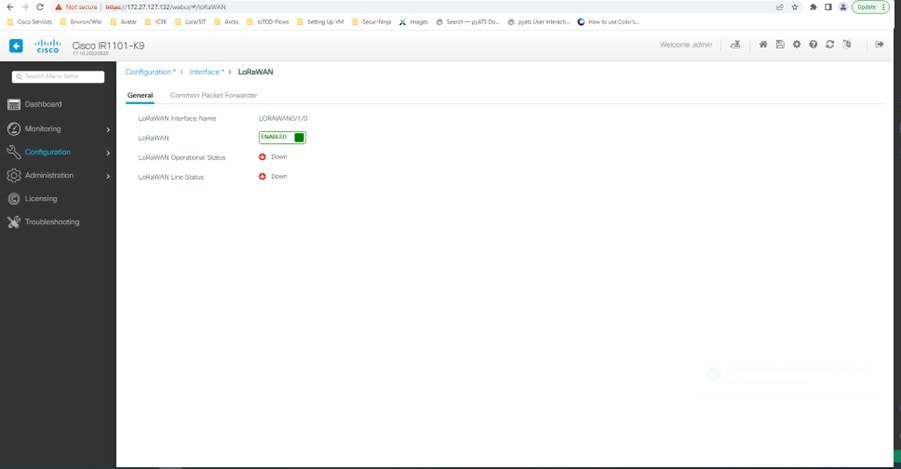

|

ステップ 3 |

Cisco lorawan インターフェイスを有効にします。

|

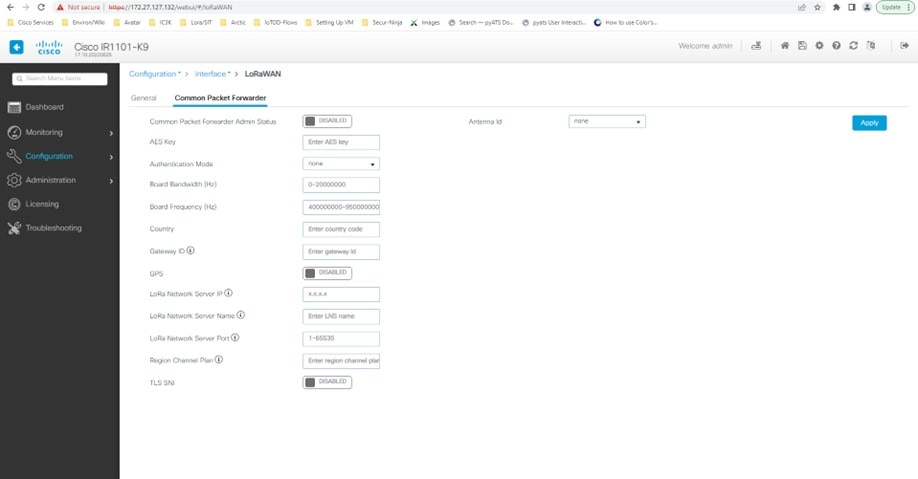

|

ステップ 4 |

[Common Packet Forwarder] タブをクリックして、CPF 設定を追加します。

|

|

ステップ 5 |

CPF 設定を追加し、[Common Packet Forwarder Admin Status] を [ENABLED] に設定します。

|

次のタスク

Local Manager を使用したアプリケーション展開プロセスについては、「Cisco IOx Local Manager Workflows」を参照してください。

フィードバック

フィードバック