|

ゲスト シェル

|

Cisco IOS XE Everest 16.5.1a

Cisco IOS XE Everest 16.5.1b

|

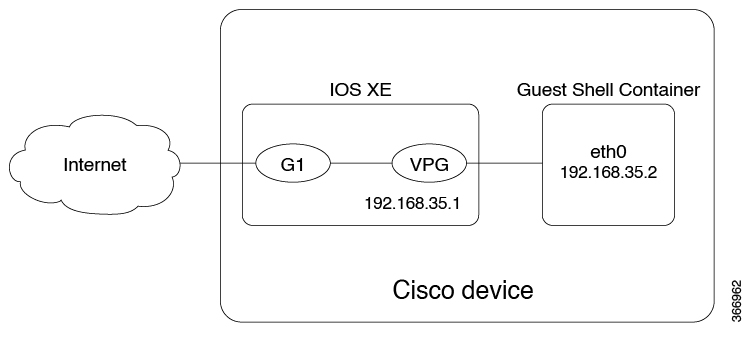

ゲスト シェルは、お客様がシスコ スイッチの自動制御および管理のためのカスタム Python アプリケーションを実行できる、埋め込み Linux 環境であるセキュア コンテナです。システムの自動化されたプロビジョニングも含まれます。このコンテナ

シェルは、ホスト デバイスから分離された安全な環境を提供します。ユーザはそこで、スクリプトまたはソフトウェア パッケージをインストールし、実行することができます。

Cisco IOS XE Everest 16.5.1a では、この機能は次のプラットフォームに実装されていました。

-

Cisco Catalyst 3650 シリーズ スイッチ

-

Cisco Catalyst 3850 シリーズ スイッチ

-

Cisco Catalyst 9300 シリーズ スイッチ

-

Cisco Catalyst 9500 シリーズ スイッチ

Cisco IOS Everest 16.5.1b では、この機能は次のプラットフォームに実装されていました。

|

|

Cisco IOS XE Everest 16.6.2

|

この機能は、Cisco IOS XE Everest 16.6.2 で、Cisco Catalyst 9400 シリーズ スイッチに実装されました。

|

|

Cisco IOS XE Fuji 16.7.1

|

Cisco IOS XE Fuji 16.7.1 では、この機能は次のプラットフォームに実装されていました。

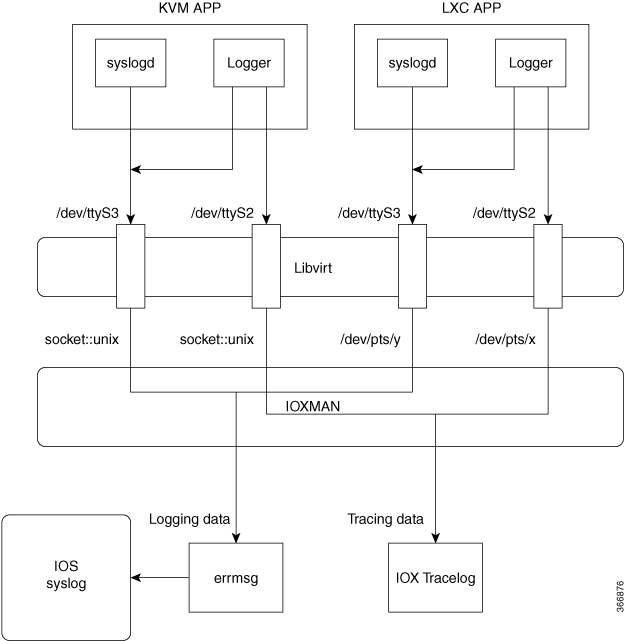

Cisco IOS XE Fuji 16.7.1 では、ゲスト シェル機能の場合、ロギングとトレーシング サポートが Cisco ASR 1000 アグリゲーション サービス ルータに実装されました。

|

|

Cisco IOS XE Fuji 16.8.1

|

Cisco IOS XE Fuji 16.8.1 では、この機能は Cisco Catalyst 9500 ハイ パフォーマンス シリーズ スイッチに実装されていました。

|

|

Cisco IOS XE Fuji 16.9.1

|

Cisco IOS XE Fuji 16.9.1 では、この機能は Cisco 1000 シリーズ サービス統合型ルータに実装されていました。

|

|

Cisco IOS XE Gibraltar 16.11.1b

|

Cisco IOS XE Gibraltar 16.11.1b では、この機能は次のプラットフォームに実装されていました。

|

|

Cisco IOS XE Gibraltar 16.12.1

|

この機能は、Cisco IOS XE Gibraltar 16.12.1 で次のプラットフォームに実装されました。

|

|

Cisco IOS XE Amsterdam 17.3.1

|

この機能は、Cisco IOS XE Amsterdam 17.3.1 で次のプラットフォームに実装されました。

-

Cisco Catalyst 8200 シリーズ エッジ プラットフォーム

-

Cisco Catalyst 8300 シリーズ エッジ プラットフォーム

-

Cisco Catalyst 8500 および 8500L シリーズ エッジ プラットフォーム

|

|

ゲストシェルからの NETCONF アクセス

|

Cisco IOS XE Bengaluru 17.6.1

|

NETCONF にはゲストシェル内からアクセスできるため、ユーザーは Python スクリプトを実行し、NETCONF プロトコルを使用してシスコカスタムパッケージ CLI を呼び出すことができます。

この機能は、17.6.1 で次のプラットフォームに実装されました。

-

Cisco Catalyst 9200 シリーズ スイッチ

-

Cisco Catalyst 9300 および 9300L シリーズ スイッチ

-

Cisco Catalyst 9400 シリーズ スイッチ

-

Cisco Catalyst 9500 および 9500 ハイ パフォーマンス シリーズ スイッチ

-

Cisco Catalyst 9600 シリーズ スイッチ

|

|

ゲストシェルでの Python 3 のサポート

|

Cisco IOS XE Amsterdam 17.1.1

|

Python バージョン 3.6 は、ゲストシェルでサポートされています。Python バージョン 3.6 は、すべてのサポート対象プラットフォームで使用できます。

|

フィードバック

フィードバック