ファブリックデータ収集の概要

ファブリックデータ収集ツールを使用すると、Cisco Software-Defined Access(SD-Access)ファブリックからデータを簡単に収集することができます。ツールはコマンドのプリセットリストを使用して、選択したすべてのデバイスに接続します。また、ツールはこれらのコマンドを実行して出力をバンドルします。このアプローチの主な利点は、すべてのファブリックデバイスからほぼ同時に大量の情報が収集されることです。ファブリック内部で問題が発生した場合は、後で原因と解決策を分析することができます。ツールは自動的に情報を収集するため、その時点でのファブリックの状態のスナップショットを提供します。

ファブリックデータ収集ツールの使用

手順

| ステップ 1 |

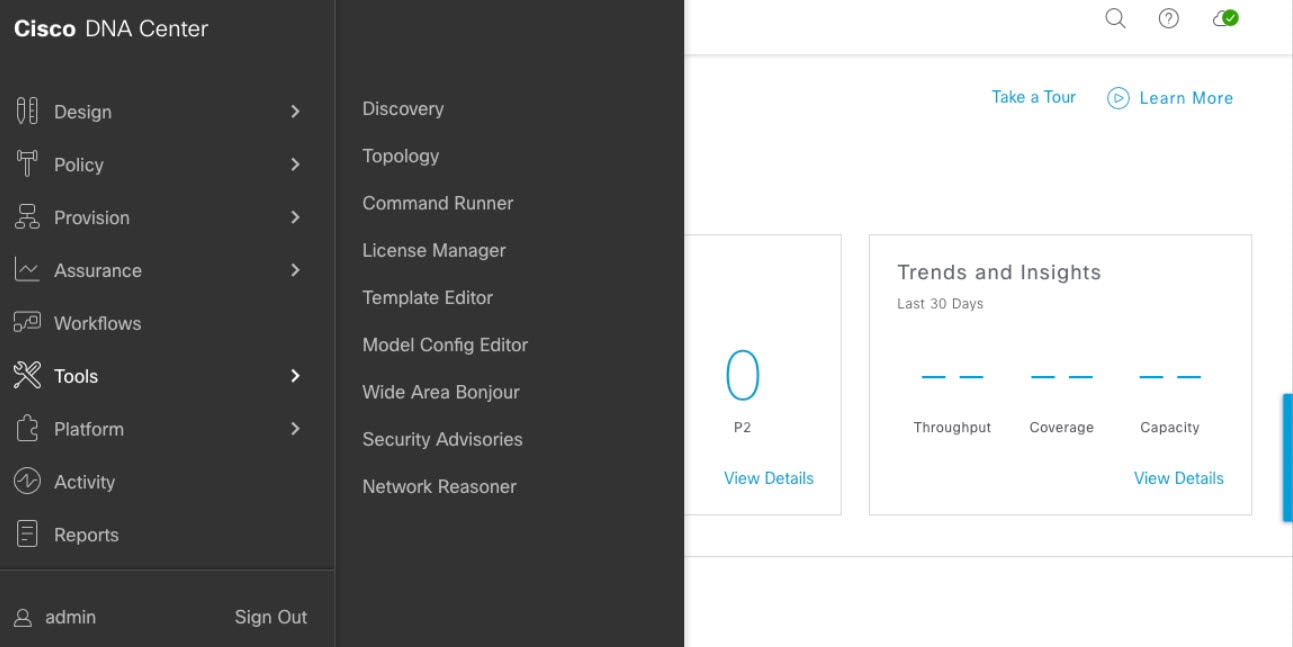

Cisco DNA Center GUI で [Menu] アイコン(

|

| ステップ 2 |

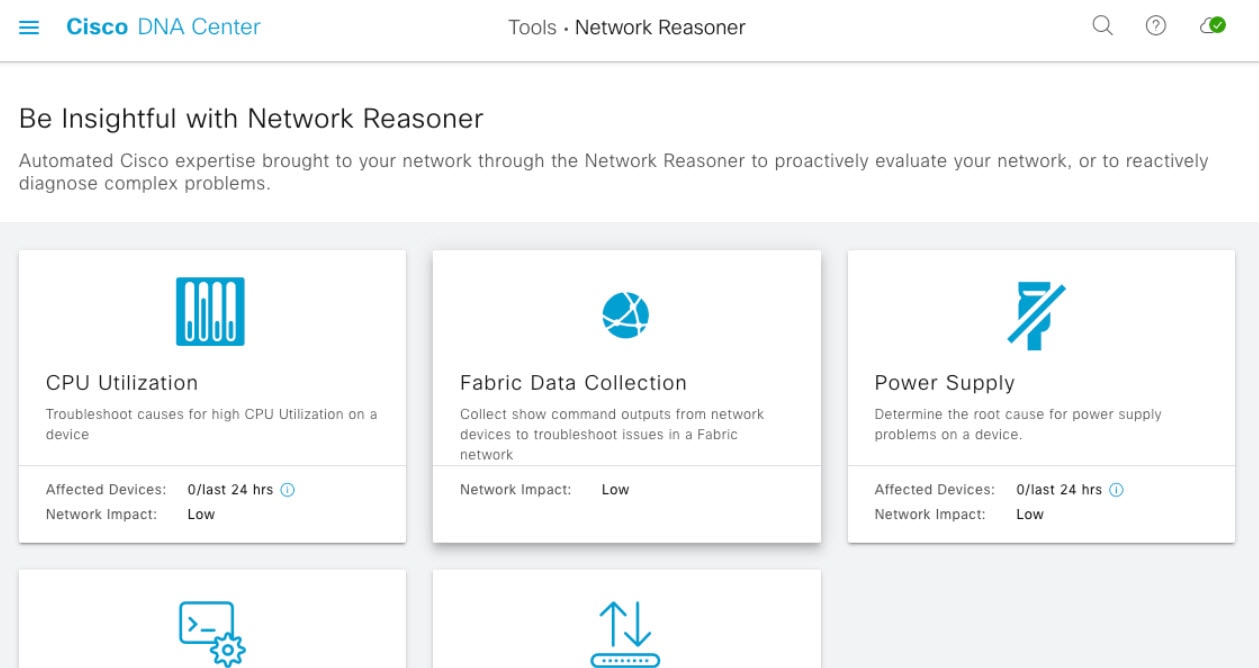

[Network Reasoner] ウィンドウには、Network Reasoner ツールのコレクションがあります。[Validated Tools] 領域で、Fabric Data Collection ツールを見つけます。

|

| ステップ 3 |

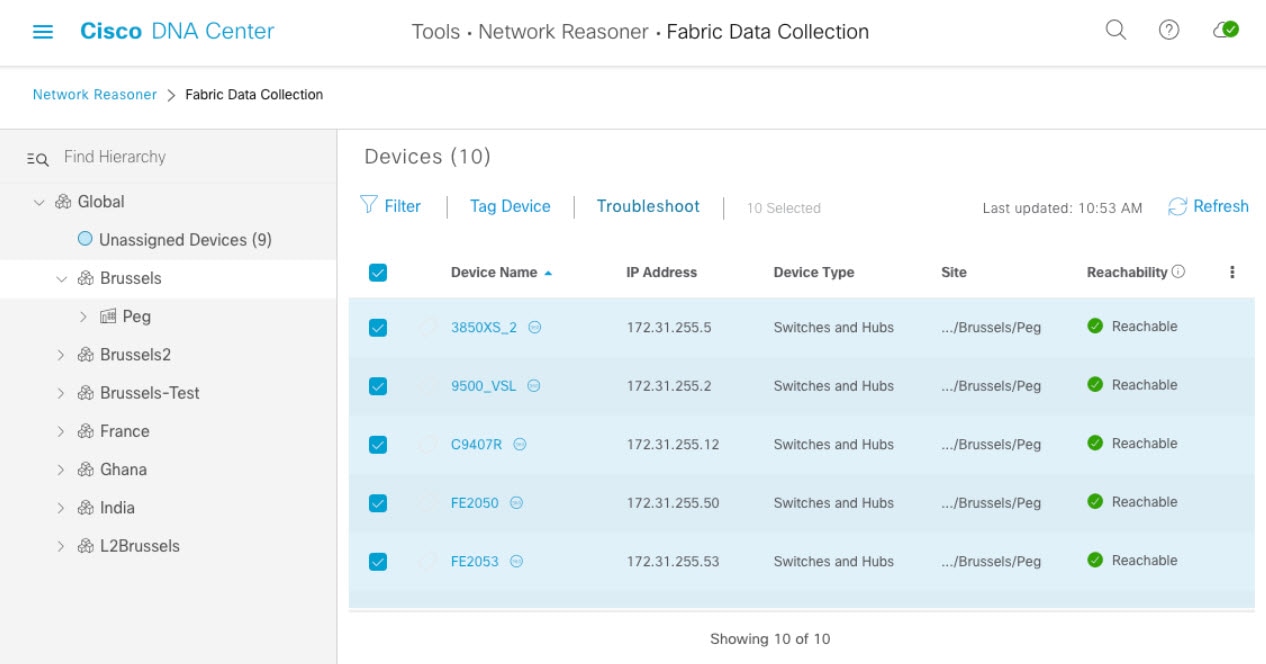

[Fabric Data Collection] をクリックします。[Fabric Data Collection] ウィンドウが表示されます。 |

| ステップ 4 |

左側のペインでロケーションサイトを選択し、ツールに使用するデバイスを選択します。 |

| ステップ 5 |

サイトとデバイスを選択すると、ツールがアクティブになります。[Troubleshoot] をクリックします。

|

| ステップ 6 |

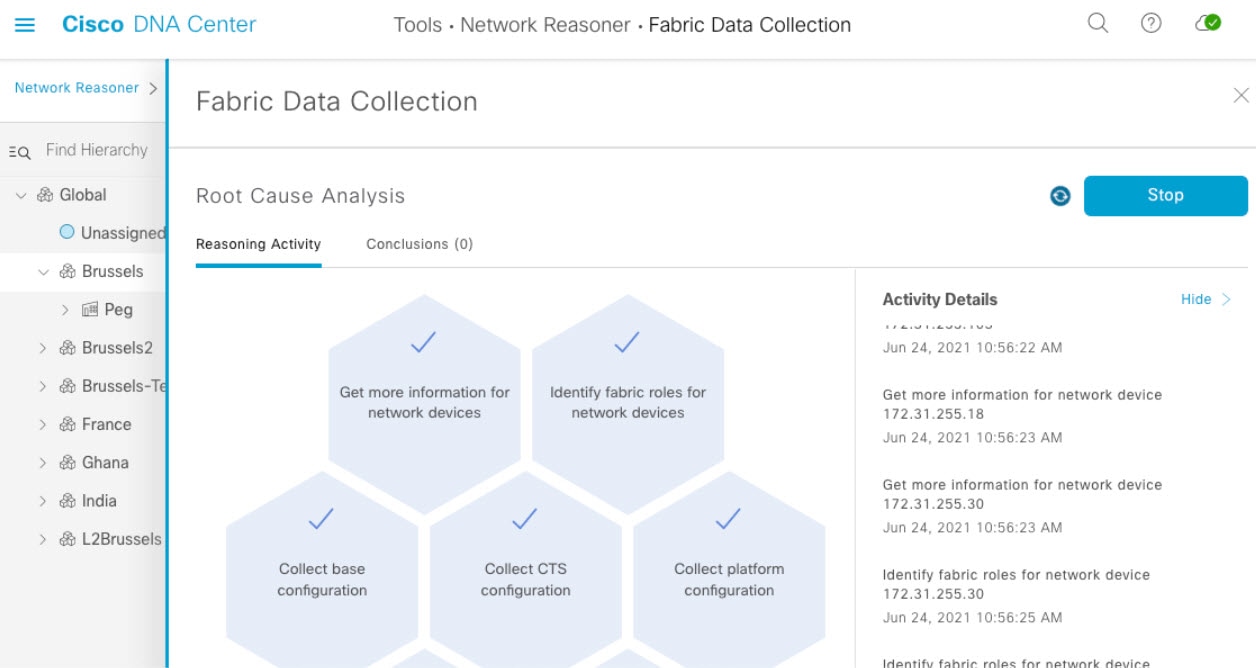

ツールは、その動作中にデバイスのタイプとファブリック内でのデバイスのロールを判別します。この情報を使用して、デバイスで実行するコマンドと実行しないコマンドがツールにより評価されます。この評価により、デバイスはデバイスのロールに関連するコマンドのみを実行できます。

|

| ステップ 7 |

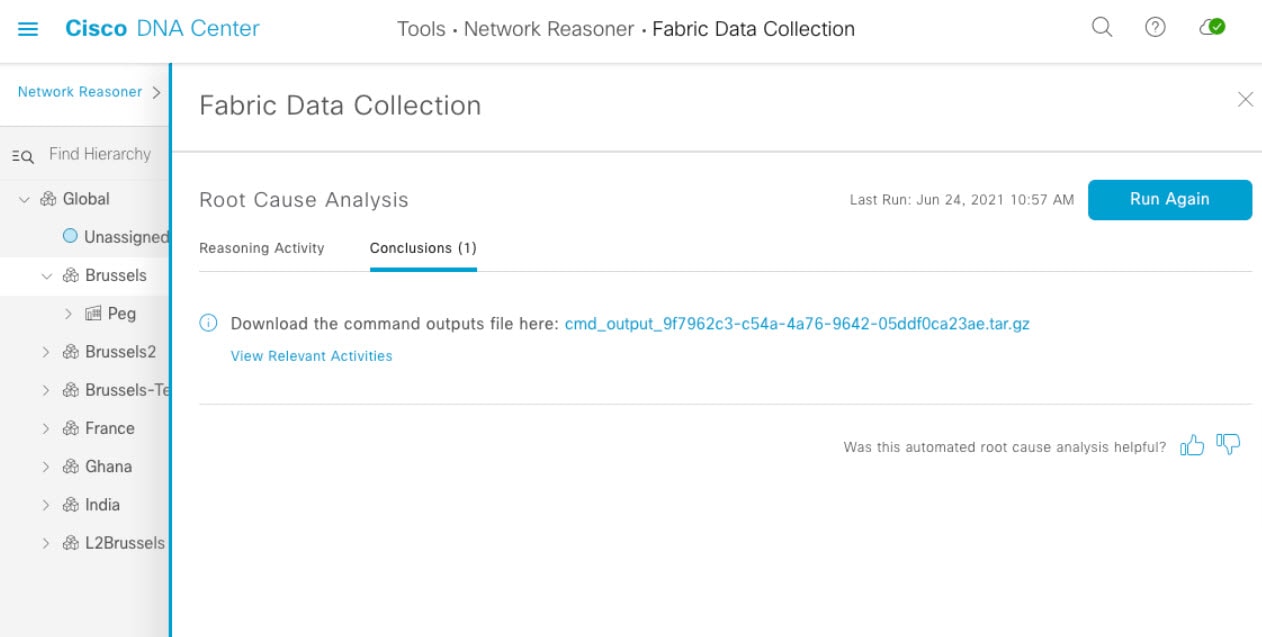

ツールが出力の収集を完了すると、[Conclusions] タブで結果を確認できます。[Fabric Data Collection] ウィンドウの [Root Cause Analysis] 領域で、[Conclusions] タブをクリックします。その他の Network Reasoner ツールが、Fabric Data Collection ツールから受信したデータの分析を提供します。[Conclusions] タブで、バンドルファイルをダウンロードします。

|

| ステップ 8 |

[Conclusions] タブでファイル名をクリックし、収集されたすべての出力を含むファイルをダウンロードします。 |

| ステップ 9 |

tar コマンドを使用するなど、さまざまな方法でバンドルを取得できます。バンドルファイルが取得されると、ツールが実行されたデバイスのホスト名に対応するさまざまな .txt ファイルが tar コマンドに表示されます。これらのテキストファイルには、実行されたコマンドと出力が含まれています。これらのテキストファイルは通常のテキストファイルです。 |

バンドルの分析

すべてのデバイスのバンドルファイル内には、すべてのコマンドを含むテキストファイルがあり、任意のテキストエディタで表示できます。コマンドは、ほぼ同時にすべてのデバイスで実行されます。この簡単なプロセスにより、さまざまなデバイスの出力を比較できます。たとえば、エッジデバイスのリストマップキャッシュを、コントロールプレーンノードからの情報と比較できます。バンドルファイルには複数の機能にまたがる情報が含まれているため、バンドルが取得された時点で SD-Access ファブリックを分析できます。これには、Locator/ID Separation Protocol (LISP)テーブル、IP ルーティングテーブル、認証情報、Cisco Trusted Security(CTS)情報、デバイス設定、さまざまなプラットフォームコマンドなどの情報が含まれます。

バンドルを分析するには、次の 2 つの方法があります。

-

手動分析を使用して、さまざまなテーブルを比較します。

-

SDA_Digger ツールなどのツールを使用してバンドルファイルを分析します。このツールは、特定のイベントと不整合を検出してアラートを発します。また、分析中に検出された内容の概要も示されます。

########-M-K4K6: #########$ python3 SDA_Digger.py -b ~/cmd_bundle

Session Analysis: CP session to 3850XS_2 not present on FE9200-02

Session Analysis: CP session to 3850XS_2 not present on FE9404_1

Session Analysis: Checked LISP sessions on 8 nodes towards 2 CP nodes. Found 8 sessions, missing 2, failures 0

LISP Database Analysis: d037.4544.5f3e/48 : In LISP database on FE2050(172.31.255.50) CP node: 9500_VSL reports RLOC 10.48.91.173

LISP Database Analysis: d037.4544.5f3e/48 : In LISP database on FE2050(172.31.255.50) CP node: 9500_VSL reports RLOC 10.48.91.173

LISP Database Analysis: Number of EID checked 91, failed 1

LISP Database Analysis: Number of Local EID 29

LISP Database Analysis: Number of Devices checked 8

Map Cache Analysis : Device:FE9200-28 reporting 4099:172.28.253.1/32 with RLOC 172.31.255.2 in map-cache entry not present on CP nodes. Expires in 23:49:05, Uptime: 1w3d,

Map Cache Analysis : Device:FE9200-02 reporting 4099:172.28.253.1/32 with RLOC 172.31.255.2 in map-cache entry not present on CP nodes. Expires in 04:56:04, Uptime: 1w1d,

Map Cache Analysis : Device:9500_VSL reporting 4099:172.27.0.0/24 with RLOC 172.31.255.201 in map-cache entry not present on CP nodes. Expires in 05:28:49, Uptime: 1d18h,

Map Cache Analysis : Device:FE9404_1 reporting 4099:172.28.253.1/32 with RLOC 172.31.255.2 in map-cache entry not present on CP nodes. Expires in 23:50:19, Uptime: 1w3d,

Map Cache Analysis : Device:FE2053 reporting 4099:172.28.253.1/32 with RLOC 172.31.255.2 in map-cache entry not present on CP nodes. Expires in 07:52:07, Uptime: 6d16h,

Map Cache Analysis : Device:FE2050 reporting 4099:172.28.253.1/32 with RLOC 172.31.255.2 in map-cache entry not present on CP nodes. Expires in 06:12:07, Uptime: 1w0d,

Map Cache Analysis : Device:C9407R reporting 4099:172.28.253.1/32 with RLOC 172.31.255.2 in map-cache entry not present on CP nodes. Expires in 23:50:09, Uptime: 1w3d,

Map Cache Analysis : Device:FE9200-30 reporting 4099:172.28.253.1/32 with RLOC 172.31.255.2 in map-cache entry not present on CP nodes. Expires in 00:00:00, Uptime: 00:00:00,

Map Cache Analysis : Found 149 entries, verified 22 entry on 8 devices with 8 failures

MTU Analysis: System MTU in fabric 9100, configured on 7 devices, misconfigured on 0 devices

Device-tracking analysis: Verified 7 edge devices with SVI info, 32 success, 0 mismatches 0 info missing

Reachability Analysis: Fabric Devices with full (/32) reachabily 8, devices without full reachability 0, not checked 0

CTS Analysis: verified CTS on 9 nodes, 0 failures found

SVI Analysis: Device FE2050 has inconsistent Interface Vlan configuration with all other edge devices

SVI Analysis: Analyzed Interface Vlan config on 7 , found inconsistency on 1

このテクニカルノートで説明されている SDA_Digger ツールは公開されており、https://github.com/michelpe/SDA_Digger からダウンロードできます。

フィードバック

フィードバック