AWS 上の Catalyst Center の概要

(注) |

Cisco DNA Center は Catalyst Center にブランド変更され、Cisco DNA Center VA 起動パッド は Cisco Global Launchpad にブランド変更されました。ブランド変更プロセスの進行中、以前の名前とブランド変更後の名前がさまざまな販促アイテムに表示されます。名前が異なっていても、Cisco DNA Center と Catalyst Center は同じ製品を指し、Cisco DNA Center VA 起動パッド と Cisco Global Launchpad は同じ製品を指します。 |

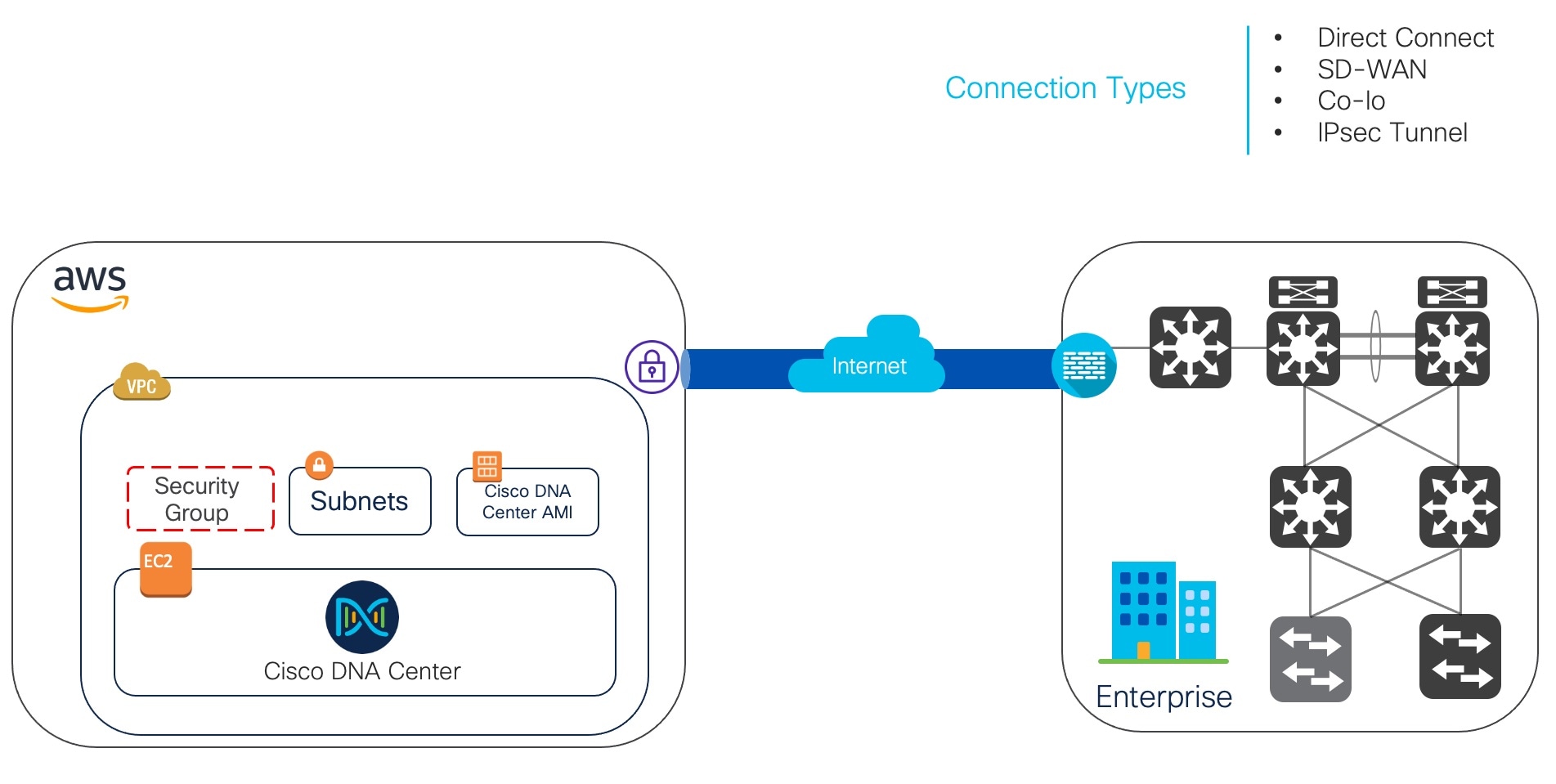

Catalyst Center には直感的な集中管理機能が備わっているため、ご使用のネットワーク環境全体でポリシーを素早く簡単に設計、プロビジョニングして適用できます。Catalyst Center のユーザーインターフェイスはネットワークを隅々まで見える化し、ネットワークインサイトを活用してネットワークパフォーマンスの最適化ならびにユーザーエクスペリエンスとアプリケーション エクスペリエンスの最適化を実現します。

Amazon Web Services(AWS) 上の Catalyst Center は、Catalyst Center アプライアンス環境で提供されるすべての機能を備えています。Catalyst Center 上の AWS は、AWS クラウド環境で実行され、クラウドからネットワークを管理します。

フィードバック

フィードバック