|

+ Create VA Pod button disabled([+ Create VA Pod] ボタンが無効です)

|

無効になっているボタンにカーソルを合わせると、無効になっている理由の詳細が表示されます。

新しい VA ポッドを作成できない理由として、次のことが考えられます。

-

VPC サービスクォータの上限数に達した:すべてのリージョンにおいて、作成できる VPC 数の上限が AWS 管理者によって設定されています。通常、リージョンごとに 5 つの VPC があり、各 VPC に VA ポッドを 1 つだけ配置できます。ただし、正確な数値については、AWS 管理者にお問い合わせください。

Cisco Global Launchpad 以外のリソースに使用される VPC も、この上限数に含まれることに注意してください。たとえば、AWS アカウントに設定された VPC の上限が 5 つで、そのうち 2 つが使用中の場合、選択したリージョンでさらに作成できる VA ポッドは 3 つまでです。

新しい VA ポッドを作成するには、AWS 管理者に上限数の変更を依頼するか、AWS アカウントで既存の VA ポッドまたは VPC の一部を削除します。詳細については、 AWS の Web サイトで『AWS Support User Guide』 の AWS「Creating a service quota increase」[英語] のトピックを参照してください。

-

ポッドの削除が進行中:リージョン内の最後の VA ポッドの削除が進行中です。数分待ってから、新しい VA ポッドの作成を再試行します。

|

|

AMI ID for this region is not available for your account.(このリージョンの AMI IDは、お使いのアカウントでは使用できません。)

|

[+ Create New VA Pod] をクリックすると、Cisco Global Launchpad は選択したリージョンの AMI ID を検証します。

このエラーが発生した場合、検証に失敗しており、このリージョンで新しいポッドを作成できません。この問題を解決するには、Cisco TAC にご連絡ください。

|

|

Your VPN configuration is invalid. At this step you cannot update it so please delete the instance and create a new one.(VPN

の設定が無効です。このステップでは設定を更新できないため、インスタンスを削除してから新しいインスタンスを作成してください。)

|

VA ポッドを設定する場合、次の VPN ベンダーはサポートされません。

-

Barracuda

-

Sophos

-

Vyatta

-

Zyxel

サポートされていない VPN ベンダーを使用している場合は、[Configure the On-Premises Tunnel Endpoint] ウィンドウに次のエラーメッセージが表示されます。

Your VPN configuration is invalid. At this step, you cannot update it,

so please delete the instance and create a new one.

|

|

CustomerGateway with type "ipsec.1", ip-address "xx.xx.xx.xx", and bgp-asn "65000" already exists (RequestToken: f78ad45d-b4f8-d02b-9040-f29e5f5f86cf,

HandlerErrorCode: AlreadyExists)(タイプ「ipsec.1」、IP アドレス「xx.xx.xx.xx」、 bgp-asn「65000」のカスタマーゲートウェイはすでに存在します)

|

一度に複数の VA ポッドを作成しようとすると、このエラーが発生する可能性があります。

このエラーを解決するには、障害が発生した VA ポッドを削除して再作成します。一度に 1 つの VA ポッドのみを作成するようにしてください。

|

|

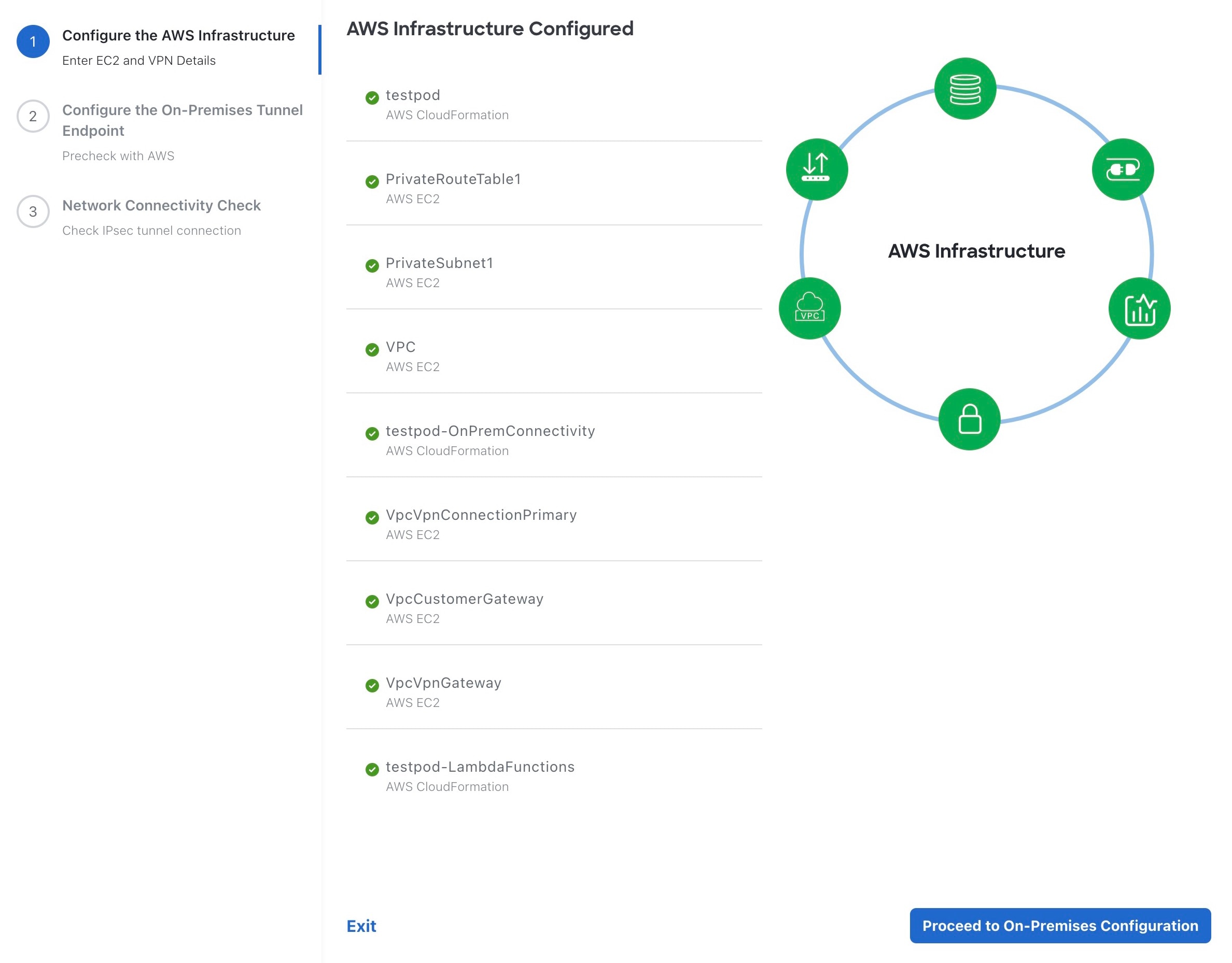

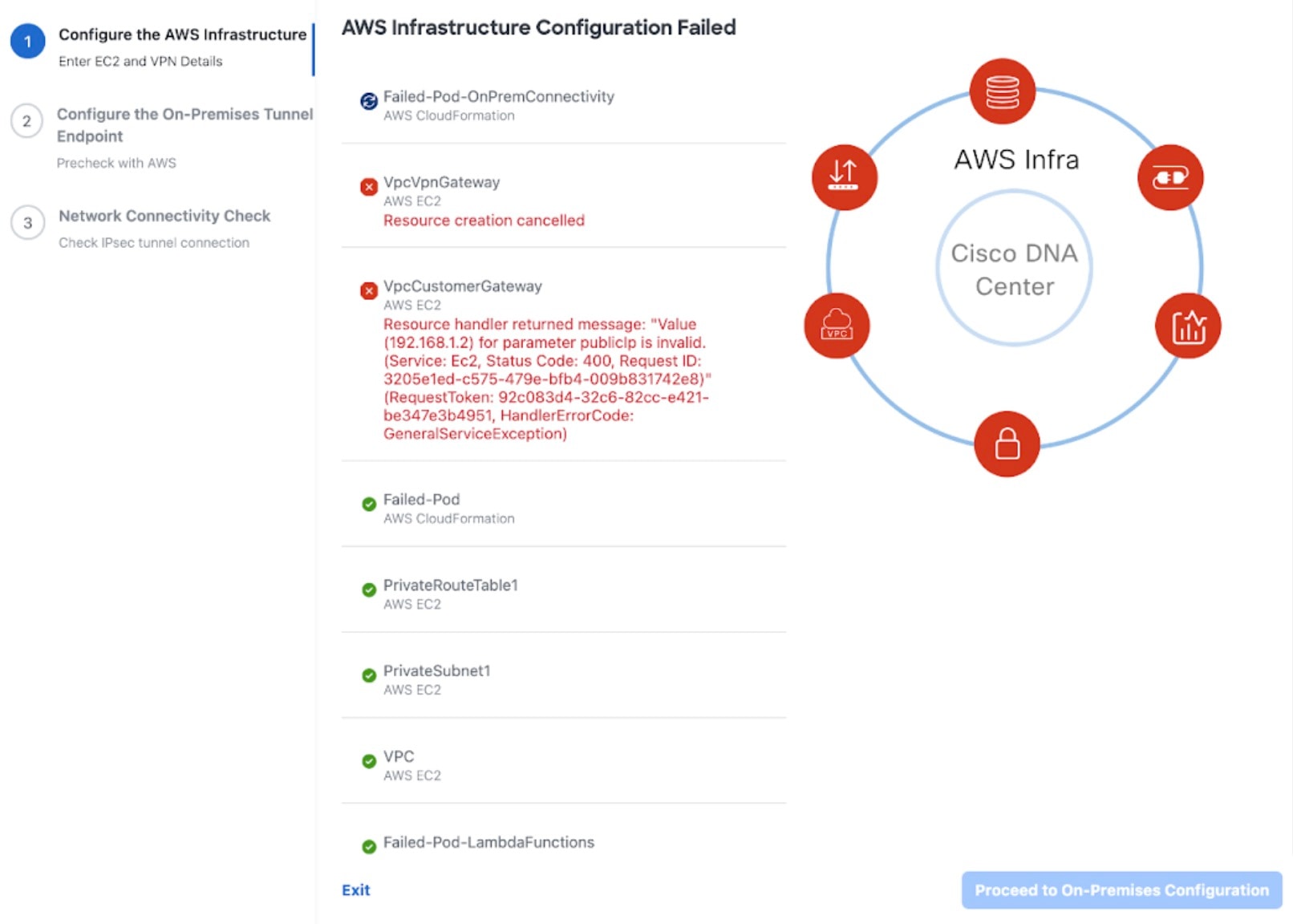

AWS Infrastructure Failed.(AWSインフラストラクチャで障害が発生しました。)

|

AWS の設定に失敗した場合は、[Dashboard] ペインに戻り、新しい VA ポッドを作成します。詳細については、新しい VA ポッドの作成を参照してください。

|

|

AWS Configuration fails when editing a VA Pod(VA ポッドの編集中に AWS の設定に失敗しました)

|

AWS コンソールでの手動プロセスが正常に完了したことを確認し、この手順を再試行してください。問題が解決しない場合は、TAC にご連絡ください。

|

(注)

|

このような競合状態を回避するには、VA ポッドを手動で変更しないことを推奨します。代わりに、すべてのアクションに Cisco Global Launchpad を使用します。

|

|

|

Deleting VA Pod has failed(VA ポッドの削除に失敗しました)

|

AWS コンソールでの手動プロセスが正常に完了したことを確認し、この手順を再試行してください。問題が解決しない場合は、TAC にご連絡ください。

|

(注)

|

このような競合状態を回避するには、VA ポッドを手動で変更しないことを推奨します。代わりに、すべてのアクションに Cisco Global Launchpad を使用します。

|

|

|

The resource you are trying to delete has been modified recently. Please refresh the page get the latest changes and try again.(削除しようとしているリソースは最近変更されました。ページを更新して最新の変更内容を表示してから、もう一度お試しください。)

|

VA ポッドの削除中にこのエラーが発生した場合は、Cisco TAC にご連絡ください。

|

![AWS の [Identity and Access Management (IAM)] ダッシュボードで、ユーザー権限ポリシーを見つけることができます。管理者アクセスポリシーは「AdministratorAccess」と表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470763.jpg)

![$ docker images の出力には、リポジトリ内の Docker イメージのリストと、1.8 から始まる番号を示す [TAG] 列が表示されます。](/c/dam/en/us/td/i/400001-500000/480001-490000/480001-481000/480143.jpg)

![シスコからウェルカムメールが送信され、[Activate Account] をクリックしてアカウントをアクティブ化するように求められます。](/c/dam/en/us/td/i/400001-500000/470001-480000/471001-472000/471229.jpg)

![デフォルトでは、 Cisco Global Launchpad は左側にナビゲーションウィンドウを表示し、右側に [Dashboard] ペインを表示します。[Dashboard] ペインには、リージョンと VA ポッドのマップが表示され、マップの下には、作成されたすべての VA ポッドが表示されます。](/c/dam/en/us/td/i/400001-500000/480001-490000/481001-482000/481202.jpg)

![[Transit gateway route tables] ウィンドウでは、[Create Association] ボタンが [Associations] ペインの右上隅にあります。](/c/dam/en/us/td/i/400001-500000/460001-470000/469001-470000/469877.jpg)

![[Transit gateway route tables] ウィンドウでは、[Create propagation] ボタンが [Propagations] ペインの右上隅にあります。](/c/dam/en/us/td/i/400001-500000/460001-470000/469001-470000/469878.jpg)

![[Dashboard] ペインにはすべてのリージョンのマップが表示され、マップの下に既存の VA ポッドすべてのリストが表示されます。](/c/dam/en/us/td/i/400001-500000/480001-490000/480001-481000/480141.jpg)

![[Cisco Catalyst Center Configuration In Progress] ウィンドウに、Cisco DNA Center VA の詳細と、外側のリングが緑色で内側のリングがオレンジ色の図が表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/477001-478000/477305.jpg)

![Cisco DNA Center の設定に失敗すると、[Cisco Catalyst Center Configuration In Progress] ウィンドウに「Environment Setup failed」のメッセージと、外側のリングが緑色で内側のリングが赤色の図が表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/479001-480000/479672.jpg)

フィードバック

フィードバック