ソリューションの概要

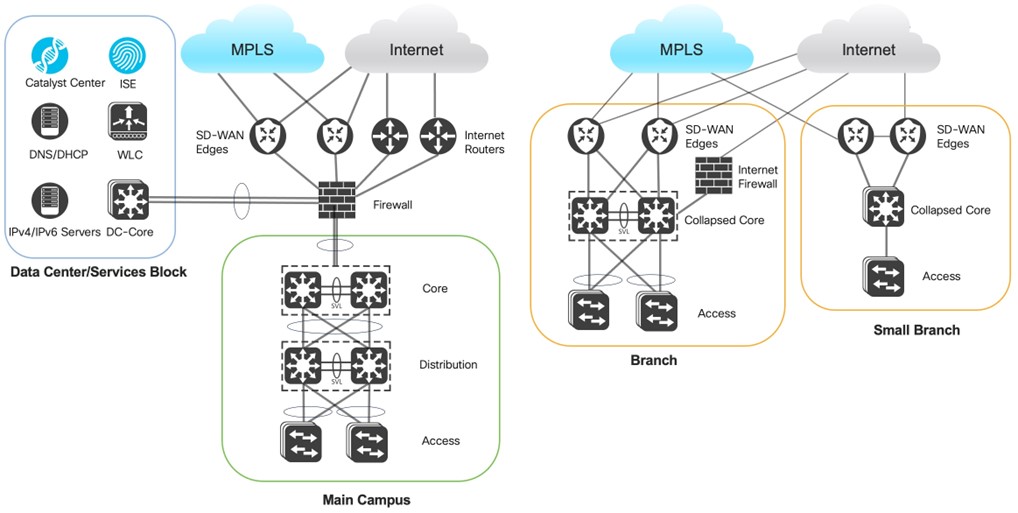

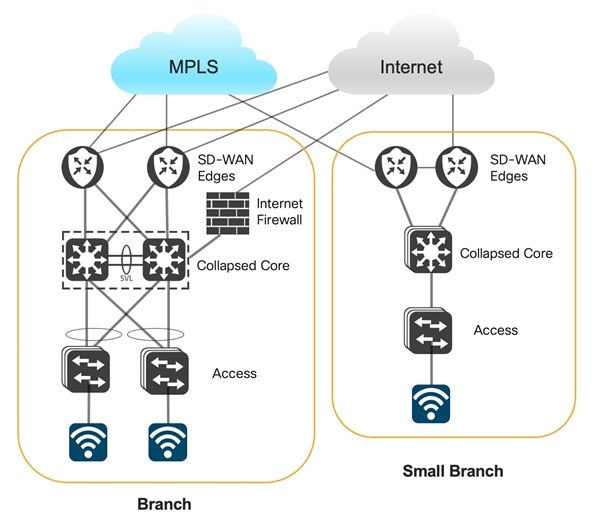

このガイドでは、従来のキャンパスネットワークを展開するための IPv6 ソリューションについて説明します。ソリューション アーキテクチャは、シスコ キャンパス、WAN 用の Cisco SD-WAN、およびセキュアなインターネット接続用の Cisco Firepower 向けの 3 層アーキテクチャに基づいています。その目的は、移行中にインフラストラクチャのデュアルスタックを維持しながら IPv6 専用クライアントのサポートを有効にし、さらに IPv4 クライアントもサポートすることです。

テクノロジーの概要

IPv6 ソリューションは、キャンパス、データセンター、ファイアウォール、WAN、インターネットなどの複数のドメインを含むクロスアーキテクチャ設計になっています。キャンパスサイト全体のエンドポイントは、IPv6 専用クライアントです。IPv4 クライアントのサポートは、必要に応じてデュアルスタック インフラストラクチャによって提供されます。

キャンパスネットワークの IPv6

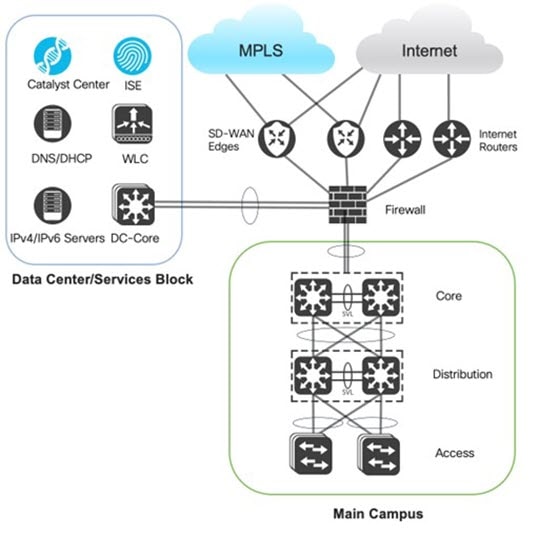

IPv6 ソリューションは、コア、ディストリビューション、およびアクセスレイヤの従来の 3 層アーキテクチャを使用して、階層、モジュール性、および復元力を提供します。Cisco StackWise Virtual リンク(SVL)は、直接接続された 2 つのスイッチをペアにして 1 つの仮想スイッチを形成します。Cisco SVL は、ディストリビューション、コア、およびコラスプトコアレイヤに展開されます。

このソリューションの検証では、IPv6 トランスポートを使用して、RADIUS、TACACS+、SNMP、NetFlow、CAPWAP などのネットワークプロトコル通信を伝送します。レガシー IPv4 が削除され、IPv6 移行が達成されたときに、最終的にすべての IPv4 設定をネットワークデバイスから削除できるように、ネットワークプロトコル通信に IPv4 トランスポートを使用しないようにしています。

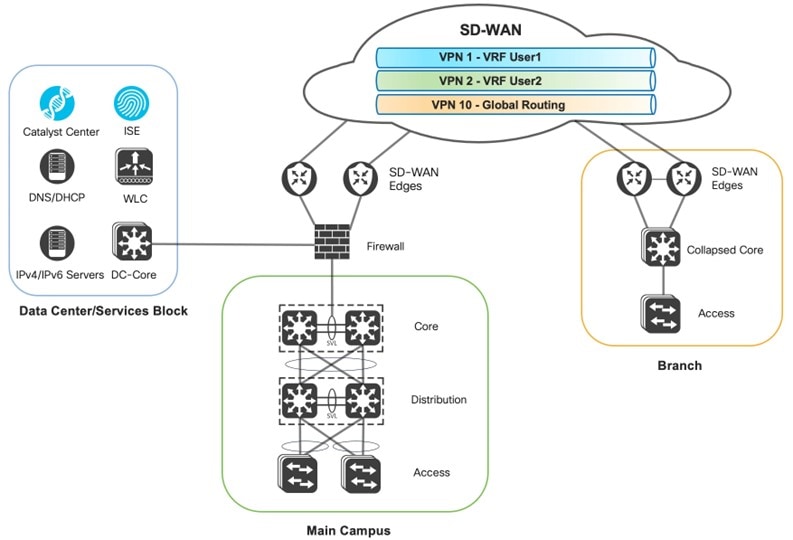

Cisco ソフトウェア定義型 WAN の IPv6

シスコの Cisco SD-WAN アーキテクチャは、個別のオーケストレーション、管理、コントロール、およびデータの各プレーンで構成されています。Cisco SD-WAN バリデータは、Cisco SD-WAN オーバーレイへの Cisco SD-WAN ルータの自動オンボーディングを提供します。Cisco SD-WAN マネージャは、一元的な設定とモニタリングの役割を担います。Cisco SD-WAN コントローラは、Cisco SD-WAN ネットワークの中央集中型コントロールプレーンの役割を担います。Cisco SD-WAN エッジは、他の Cisco SD-WAN エッジとのセキュアなデータプレーン接続を確立します。オーバーレイ IPv6 トラフィックは、ローカルおよびリモートの Cisco SD-WAN エッジの設定に基づいて、IPv4 または IPv6 トランスポートを介して確立された IPsec トンネルで転送できます。IPv6 Strict Control 機能を使用すると、IPv6 トランスポートがデュアルスタック インターフェイスのデータプレーンとコントロールプレーンに優先されます。

メインキャンパスサイトとブランチキャンパスサイトは、Cisco SD-WAN ファブリックを介して接続されています。データプレーン、コントロールプレーン、およびポリシープレーンの統合は、eBGP、VRF-Lite、およびデバイス間のインライン SGT を使用して実現されます。

Cisco Firepower の IPv6

Cisco Firepower は、デュアルスタック IPv4 および IPv6 をサポートします。データプレーンとコントロールプレーンのネットワーク セグメンテーションは、ファイアウォール インスタンスまたはファイアウォール仮想ルータのいずれかを使用して実現されます。ファイアウォールは、IPv4 サーバーと通信する IPv6 専用クライアントをサポートするために、ネットワークアドレス変換サービスを実行します。さらに、ファイアウォールは、サイト、データセンター、およびインターネット間のトラフィックフィルタリングを提供します。

ソリューションのテスト環境の論理トポロジは、さまざまなサイズの複数のキャンパスサイトを持つリファレンス カスタマー ネットワーク設計を表します。Cisco SD-WAN ファブリックは、IPv4 および IPv6 トラフィック通信のために複数のキャンパスサイトとデータセンターを接続します。キャンパスサイトとブランチサイトは、アップリンクの冗長性やノードの冗長性など、可能な限りの冗長性を備えて実装されています。このソリューションの製品ファミリは、Catalyst スイッチとルータです。キャンパスには、Catalyst 9000 スイッチと Catalyst 9800 ワイヤレスコントローラが導入されています。Cisco SD-WAN エッジルータは Catalyst 8000 です。

各サイトの Firepower セキュリティアプライアンスにより、内部およびインターネットトラフィックのセキュリティ要件が実装されます。Firepower により、DNS64 と連携して IPv6 専用クライアントに IPv4 サーバーへの到達可能性を提供する NAT64 変換が有効になります。Firepower アプライアンスは、Firepower Management Center(FMC)によって一元管理されます。

アーキテクチャのデータセンターには、DNS、DHCP、およびその他のアプリケーションなどのサービスが含まれています。Cisco Catalyst Center、ワイヤレスコントローラ、Cisco ISE、および Cisco FMC は、メインサイトのキャンパスと同じ場所にあるデータセンターに展開されます。このソリューションでは、Catalyst Center は IPv6 モードで展開され、アシュアランスおよびソフトウェアイメージ管理機能に使用されます。IPv6 モードでは、Catalyst Center は設定管理を提供しません。デバイス設定は手動で適用されます。

メインキャンパスの設計の概要

データセンター共有サービスブロック

データセンターの共有サービスブロックは、メインキャンパスサイトと同じ場所に配置されます。データセンターブロックは、ネットワークおよびユーザーデバイスで使用される重要なサービスを提供します。データセンター内のデバイスには、IPv6 モードの Catalyst Center、Cisco ISE、ワイヤレスコントローラ、DNS、DHCP サーバー、およびその他の IPv4 および IPv6 サーバーが含まれます。

IPv6 は、RADIUS、TACACS+、SNMP、NetFlow、CAPWAP などのネットワークプロトコル通信に推奨されるトランスポートです。ネットワーク プロトコル トラフィックは、グローバルルーティング内の IPv6 トランスポートを介して送信されます。データセンターブロックにはユーザー VRF のサービスも含まれているため、VRF ルーティングテーブルで到達可能である必要があります。この到達可能性は、ファイアウォール上のグローバルと VRF の間でルートリークを実行することによって実現されます。

データセンターの重要なコンポーネントの 1 つに Cisco ISEがあります。これは、認証と許可のために RADIUS および TACACS+ サービスを提供する役割を担います。Cisco ISE 3.3 では、IPv6 ゲストポータルのサポートが統合され、IPv6 ワイヤレスゲストサービスの中央 Web 認証が有効になります。Cisco ISE は、有線およびワイヤレス接続用の Dot1x および MAB 認証サービスを提供します。Cisco ISE は、Cisco TrustSec ドメイン内の SGT 値に基づいてトラフィックを許可または拒否する Cisco TrustSec ポリシーを保存します。

メインキャンパス

メインキャンパスは、コア、ディストリビューション、およびアクセスレイヤの従来の 3 層アーキテクチャで展開されます。このアーキテクチャは、階層型でモジュラ型の、復元力のあるネットワークフレームワークを提供します。

コアスイッチとディストリビューション スイッチは、2 つの物理スイッチを組み合わせて 1 つの論理スイッチを形成する SVL テクノロジーを使用して展開されます。これにより、マルチシャーシ イーサチャネルの作成が容易になり、異なるアクセススイッチ間で VLAN を拡張するときに、スパニングツリーでブロックされたポートが不要になります。さらに、単一の論理スイッチがゲートウェイ機能を処理するため、HSRP などのファーストホップ冗長プロトコルを使用する要件がなくなります。

マクロセグメンテーションを維持するために、マルチ VRF 環境が導入されています。VRF-Lite は、VRF をディストリビューションからコア、ファイアウォール、および Cisco SD-WAN エッジまでホップバイホップで拡張します。

IPv6 グローバルルーティングは、RADIUS、TACACS、SNMP、CAPWAP、NetFlow などのサービスで構成されるネットワークプロトコル通信のバックボーンとして機能します。OSFPv3 は、グローバル ルーティング テーブルおよび VRF ルーティングテーブル内のコアレイヤとディストリビューション レイヤ間で有効になり、その後、コアスイッチ上の BGP に再配布されます。コアスイッチは、グローバルおよび VRF ルーティングで Cisco Firepower との eBGP セッションを確立して、外部ネットワークへの到達可能性を確保します。

ディストリビューション レイヤ スイッチは、ワイヤレスコントローラへのユーザートラフィックと AP トラフィックのゲートウェイサービスを提供します。スイッチ仮想インターフェイス(SVI)は、クライアント IPv6 アドレス割り当てを管理するために、SLAAC のみ、ステートレス DHCPv6、またはステートフル DHCPv6 をサポートするように設定できます。

アクセスレイヤスイッチは、クライアントをネットワークに接続します。アクセスレイヤでは、いくつかの設定が有効になっています。

-

Dot1x をグローバルに有効にし、Cisco ISE RADIUS サーバーを指すように Dot1x 認証、ネットワーク許可、およびアカウンティング方式リストを設定します。

-

プロファイリングのために Cisco ISE に SNMP トラップ MAC 更新通知を送信します。

-

デバイストラッキングを有効にして、ICMPv6 ND に基づいてバインディングテーブルを作成します。これは、Dot1x、MAB、Web 認証、CTS、および特定の IPv6 ファースト ホップ セキュリティ機能などの他の機能で必要です。

-

Identity-Based Networking Services(IBNS 2.0)クローズド認証テンプレートをアクセスポートに適用して、Dot1x と MAB 認証へのフォールバックを有効にします。

-

ユーザー VLAN で CTS の適用を有効にします。

-

IPv6 DHCP ガードや RA ガードなどの IPv6 ファースト ホップ セキュリティ機能を有効にします。

アクセススイッチの設定例については、『 Cisco ISE Secure Wired Access Prescription Deployment Guide』を参照してください。

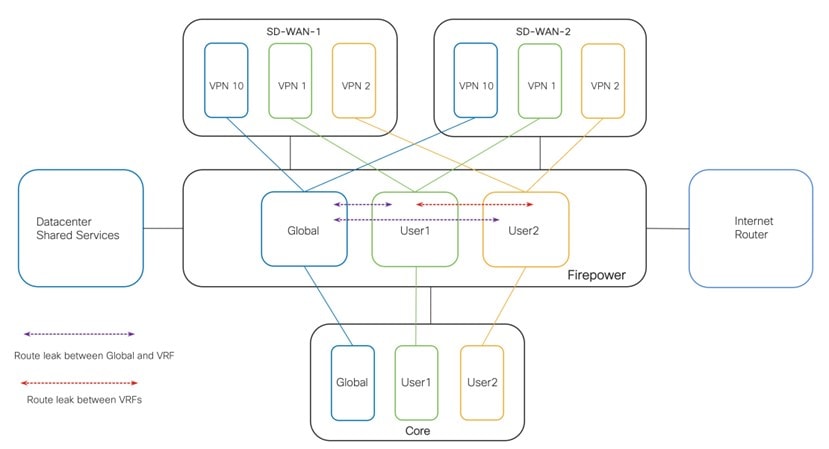

Cisco Firepower

メインキャンパスサイトの設計では、Cisco Firepower 9300 を使用して IPv6 トラフィックを保護します。この設計により、キャンパス VRF 間のマクロセグメンテーションが可能になり、データセンター内の共有リソースとインターネットへのアクセスが可能になります。BGP は、Cisco SD-WAN エッジルータ、ファイアウォール、およびキャンパスコアスイッチ間のプレフィックス到達可能性の交換を容易にするための優先ルーティングプロトコルです。BGP プロトコルは、BFD、きめ細かいプレフィックス フィルタリング、および最適パス選択に影響を与える BGP 属性による高速コンバージェンスを提供します。BGP は、グローバルルーティングから学習した BGP プレフィックスが VRF にインポートされる Cisco Firepower のグローバルと VRF 間のルートリークを容易にします。

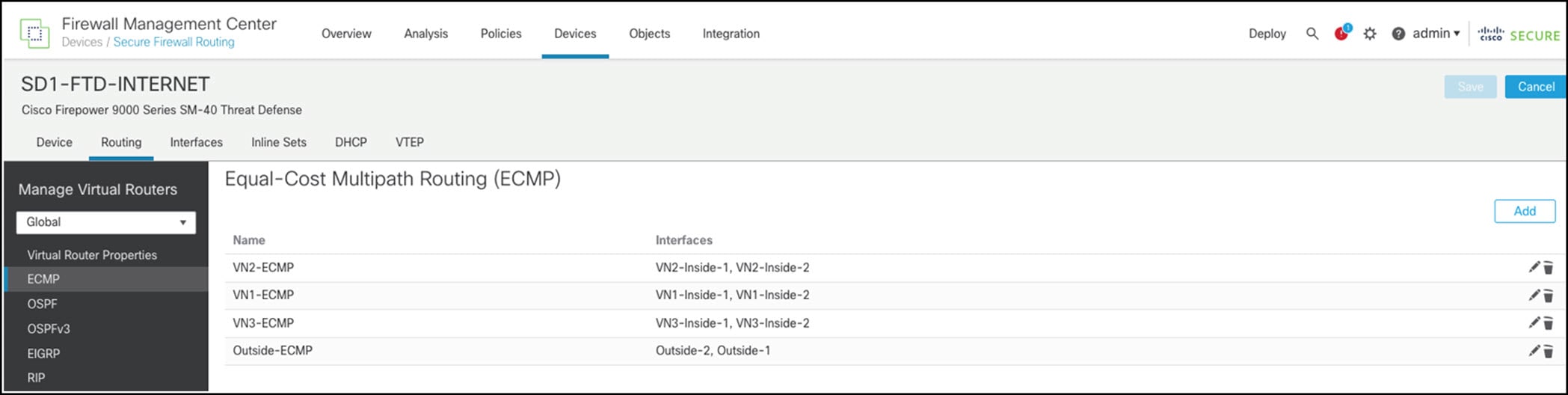

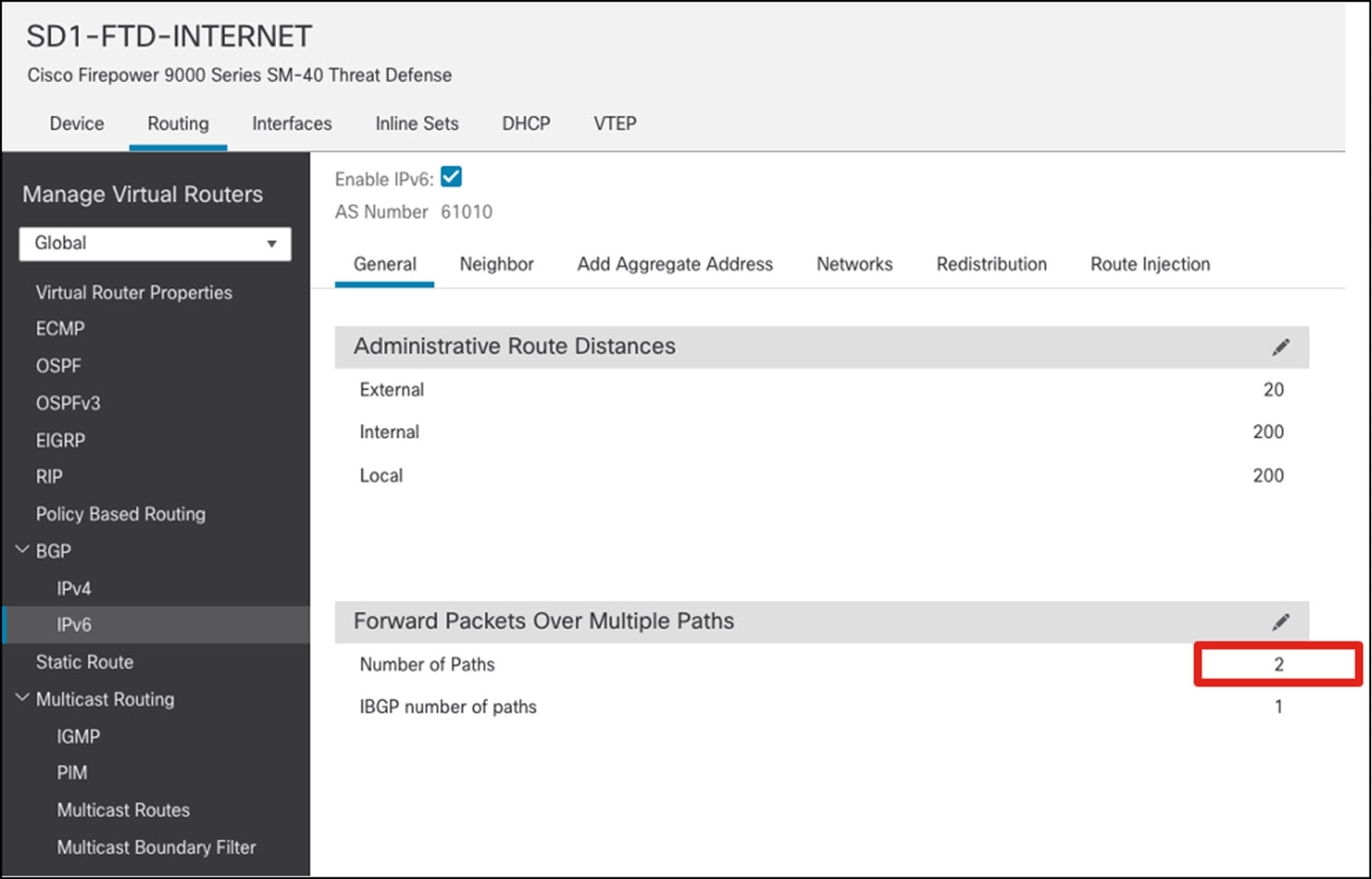

ファイアウォールでのステートフル インスペクションでは、戻りパケットが元のパケットと同じインターフェイスに到着する必要があります。Cisco SD-WAN エッジに接続された 2 つの外部ファイアウォール インターフェイスがあるため、別のインターフェイスに着信する戻りパケットはファイアウォールによってドロップされます。冗長ファイアウォールリンクを使用するために、ECMP ゾーンが展開され、複数のインターフェイス間でのトラフィックの ECMP ルーティングとロードバランシングが可能になります。このソリューションテストでは、Cisco SD-WAN エッジに接続された 2 つの外部ファイアウォール インターフェイスを ECMP ゾーンに配置します。さらに、eBGP マルチパスは、宛先への 2 つの等コストパスを有効にするために、Firepower BGP の設定で 2 に設定されます。

ルーティングポリシーの観点からは、ファイアウォールのデフォルトルートが Cisco SD-WAN エッジにアドバタイズされないようにブロックして、メインキャンパスサイトがリモートブランチサイトからのインターネットトラフィックのトランジットネットワークにならないようにすることが重要です。ただし、メインサイトがブランチサイトへのバックアップインターネット接続を提供している場合、デフォルトルートはブロックされません。代わりに、より高いメトリックでアドバタイズされます。

ファイアウォールのもう 1 つの機能は、ネットワークアドレス変換サービスを実行することです。NAT44 を展開して、IPv4 プライベートホストがパブリック IPv4 インターネットと通信できるようにすることができます。NAT64 を展開して、IPv6 専用ホストがデータセンターおよびインターネット内の IPv4 サーバーにアクセスできるようにすることができます。

Cisco Firepower は、IPv4 または IPv6 インターネットから接続する Cisco Secure Client のリモートアクセスサーバーとして設定されます。Cisco Secure Client をサポートするには、ファイアウォールの外部のインターフェイスをグローバル仮想ルータに配置する必要があります。認証と許可が成功すると、Cisco Secure Client は仮想アダプタで IPv6 アドレスを取得し、Cisco Firepower の背後にある IPv6 リソースにアクセスできます。Cisco Secure Client がファイアウォール上の VRF の背後にあるリソースにアクセスするために、グローバルと VRF 間のスタティックルートリークは、IPv6 クライアント プール プレフィックスに対して実行されます。

ワイヤレス ネットワーク

Catalyst 9800 ワイヤレスコントローラはデータセンターに存在し、IPv6 トランスポートを使用してメインキャンパスとブランチサイトの AP を管理します。このソリューションでは、AP は DHCPv6 を介して IPv6 アドレスを取得します。DHCPv6 オプション 53 から、AP はワイヤレスコントローラの IPv6 アドレスを学習して CAPWAP トンネルを確立します。AP は、メインキャンパスとブランチサイトのエンタープライズユーザーとゲストユーザーに WLAN サービスを提供します。

コントロールプレーンとデータプレーンの統合

ファイアウォールはキャンパスコアスイッチと Cisco SD-WAN エッジの間に論理的に配置され、キャンパス VRF を Cisco SD-WAN VPN に接続し、異なるサイト間で同じ VRF 通信を可能にします。この場所で、ファイアウォールはセキュリティポリシーを適用して、Cisco SD-WAN 間の異なるサイトにある同じ VRF ホスト間のトラフィックを許可または拒否できます。また、データセンターおよびインターネットの共有サービスネットワークに向かうトラフィックも保護します。

Cisco Firepower デバイスは、個別のルーティングテーブルを維持するための仮想ルータの使用をサポートしています。デフォルトでは、グローバル仮想ルータはグローバル ルーティング テーブルを使用してトラフィックをルーティングします。グローバル仮想ルータは、RADIUS や CAPWAP などのネットワークデバイス通信トラフィックを転送するために使用されます。ユーザー定義の仮想ルータは、キャンパス VRF および Cisco SD-WAN サービス VPN に接続して、ユーザートラフィックを伝送します。

キャンパス VRF と Cisco SD-WAN サービス VPN の間に 1 対 1 のマッピングを作成するために、1 つのファイアウォール仮想ルータのサブインターフェイスがコアスイッチの VRF インターフェイスに接続されます。別のファイアウォール仮想ルータのサブインターフェイスは、Cisco SD-WAN エッジのサービス側インターフェイスに接続します。ファイアウォール仮想ルータは、キャンパスコアスイッチと Cisco SD-WAN エッジへの BGP ピアリングセッションを確立して、キャンパス VRF と Cisco SD-WAN サービス VPN の間でルートを交換します。Cisco SD-WAN エッジは、サービス VPN の BGP から OMP への相互ルート再配布を実行し、Cisco SD-WAN ファブリックでプレフィックス到達可能性情報を受信して伝達します。このセットアップでは、サイト間でエンドツーエンドのコントロールプレーンとデータプレーンの統合が維持されます。

ポリシープレーンの統合

Cisco TrustSec ドメインをメインキャンパスからブランチサイトに拡張するために、Cisco SD-WAN エッジ、ファイアウォール、コア、ディストリビューション、およびアクセススイッチ間のインターフェイスで SGT インラインタギングが有効にされます。SGT インラインタギングが有効になると、インターフェイスは CMD ヘッダーを含む Cisco Ethertype 0x8908 フレーム形式をサポートします。さらに、SGT の伝達が Cisco SD-WAN トンネルインターフェイスで有効になります。SGT は、メインサイトのアクセススイッチによってイーサネットヘッダーの CMD フィールドに配置され、ホップバイホップでファイアウォールに送信されます。ファイアウォールから Cisco SD-WAN エッジにフレームが送信され、SGT がイーサネット CMD フィールドから IPsec CMD フィールドにコピーされ、Cisco SD-WAN ファブリック全体に伝送されます。受信側のブランチの Cisco SD-WAN エッジでは、SGT が IPsec CMD フィールドからイーサネット CMD フィールドに転送されます。このイーサネットフレームはコアスイッチに送信され、リモートサイトのアクセススイッチに転送され、そこでイーグレスポリシーの適用が実行されます。このセットアップでは、サイト間でエンドツーエンドのポリシープレーンの統合が維持されます。

Cisco SD-WAN 全体のグローバルおよび VRF ルーティング

Catalyst Center は、メインキャンパスサイトと同じ場所にあるデータセンターにあります。デバイスの検出、ソフトウェア管理、およびアシュアランスのために、Catalyst Center と Cisco SD-WAN 間のリモートサイトにあるスイッチ間の通信が必要です。データセンターのワイヤレスコントローラでは、CAPWAPv6 トンネルを形成するために、リモート ブランチ ロケーションの AP への到達可能性が必要です。Cisco ISE も AAA サービスを提供するためにネットワーク アクセス デバイスに到達する必要があります。この目的のために、専用のサービス VPN(つまり、VPN 10)を使用して、Cisco SD-WAN ファブリック全体のグローバルルーティングを有効にします。ファイアウォールグローバル仮想ルータインターフェイスは、この Cisco SD-WAN サービス VPN インターフェイスに接続して、Cisco SD-WAN を介した共有サービスデバイスとリモート ブランチ ネットワーク デバイス間の通信を可能にします。別のファイアウォールグローバル仮想ルータ インターフェイスは、メインサイトのコア スイッチ グローバル インターフェイスに接続して、メインサイトのスイッチと AP への到達可能性を有効にします。

キャンパス VRF は、ユーザートラフィックを伝送するために他の VPN にマッピングされます。次の図は、VPN 1 が Campus VRF User1 にマッピングされ、VPN 2 が Campus VRF User2 にマッピングされ、VPN 10 がグローバルルーティングにマッピングされていることを示しています。

ブランチサイトの設計の概要

ブランチサイトの設計では、Cisco Firepower をインターネット ファイアウォールとして厳密に展開します。コラスプトコアは 2 つの Cisco SD-WAN エッジに接続し、メインキャンパスサイト、ブランチサイト、およびデータセンターの共有サービスブロックへの通信を可能にします。

コラスプトコアは、アクセスレイヤにゲートウェイサービスを提供します。VRF インターフェイスは、ファイアウォール(内部)サブインターフェイスに接続します。eBGP ピアリングは、ファイアウォールとコアスイッチの VRF インターフェイスの間で形成されます。キャンパス VRF は、インターネットへの VRF アクセスを許可するために、デフォルトの IPv4 および IPv6 ルートを受信します。コラプストコアには、対応する Cisco SD-WAN エッジサービス側インターフェイスに接続する VRF インターフェイスもあります。Cisco SD-WAN エッジとの eBGP ピアリングを形成して、ローカル VRF ルートをアドバタイズし、同じ VRF 内のリモートネットワークとデータセンター内の共有サービスネットワークへの特定のルートを受信します。ブランチサイトが他のサイトからのインターネットトラフィックのトランジットサイトになるのを防ぐために、コラスプトコアは Cisco SD-WAN エッジへの BGP デフォルトルートをフィルタリングします。

すべての VRF ルートはファイアウォールのグローバル ルーティング テーブルに集まり、各 VRF にはインターネット ファイアウォールへのデフォルトルートがあるため、異なる VRF 間でトラフィックをルーティングできます。VRF 間トラフィックが必要な場合を除き、異なる VRF 間のトラフィックを拒否するようにアクセスポリシーを設定する必要があります。

データセンター共有サービスのワイヤレスコントローラは、ブランチ AP を管理します。AP は FlexConnect モードで配置され、エンタープライズおよびゲスト WLAN に中央およびローカルのスイッチングオプションを提供します。

小規模ブランチサイトでは、コラスプトコアのスイッチモデルも展開します。インターネットにアクセスするために専用のファイアウォールを通過する代わりに、NAT、NAT64、および NAT66 を使用した Cisco SD-WAN のダイレクト インターネット アクセス機能を使用します。IPv6 を介した TLOC Extension は、各 Cisco SD-WAN エッジが 1 つの WAN トランスポートのみに接続する場合に WAN トランスポートの冗長性を可能にするために、Cisco SD-WAN エッジ間に展開されます。Cisco SD-WAN ゾーンベースのファイアウォールと侵入防御システム(FIPS)は、セキュリティを提供するためにブランチサイトに展開されます。

ハードウェアとソフトウェアの仕様

ソリューションは、次の表に示すハードウェアとソフトウェアで検証されています。サポートされているハードウェアの完全なリストについては、「Cisco Software-Defined Access Compatibility Matrix」を参照してください。

| ロール | ハードウェア プラットフォーム | ソフトウェア リリース | |

|---|---|---|---|

|

Catalyst Center コントローラ |

DN2-HW-APL |

2.3.7.7 |

2.3.7.9 |

|

Cisco Identity Service Management、RADIUS サーバー |

仮想(ISE-VM-K9)プラットフォーム |

3.3 パッチ 4 |

3.3 パッチ 4 |

|

Cisco SD WAN NMS コントローラ |

vManage |

20.12 |

20.12.5 |

|

Cisco SD WAN Edge |

C8300、C8500 |

17.12.4a |

17.12.5a |

|

Cisco コアスイッチ |

C9500H、C9600 |

17.9.5、17.12.4 |

17.9.6a、17.12.5 |

|

Cisco ディストリビューション スイッチ |

C9500H、C9600 |

17.9.5、17.12.4 |

17.9.6a、17.12.5 |

|

Cisco アクセススイッチ |

C9200, C9300, C9400 |

17.9.5、17.12.4 |

17.9.6a、17.12.5 |

|

シスコ ワイヤレス コントローラ |

C9800-40、C9800-CL |

17.9.6、17.12.4 |

17.9.6a、17.12.5 |

|

Cisco Firepower Threat Defense セキュリティアプライアンス |

FPR9300、FPR2110 |

7.2 |

7.2 |

|

Cisco Secure Firewall Management Center |

FMC 仮想 |

7.2 |

7.2 |

スケール

ソリューションのテストでは、次の表に示すスケールの数値について確認しました。ソフトウェアおよびハードウェアのキャパシティについては、『Cisco Catalyst Center Data Sheet』を参照してください。

| カテゴリ | 値 |

|---|---|

|

サイトあたりの VRF の数 |

5 |

|

サイトあたりのワイヤレスコントローラの数 |

HA あたり 2 |

|

サイトあたりの AP の数 |

200 – 1000 |

|

IPv6 エンドポイントの数 |

20,000 |

|

サイトあたりの SSID の数 |

4 |

|

SGT の数 |

100 |

|

トラフィックプロファイル |

ユニキャストおよびマルチキャスト |

ソリューションのユースケース

次のユースケースは、シスコの従来のキャンパス、Cisco SD WAN、および Firepower IPv6 プロファイルで検証されています。

-

IPv4 および IPv6 トラフィックの自動でセキュアな Cisco SD WAN 転送

-

IPv6 エンタープライズユーザー向けのワイヤレス展開

-

IPv6 デバイスとエンドポイントのネットワークの可視性、モニタリング、およびトラブルシューティング

-

IPv6 アプリケーションの可視性と正常性

-

IPv6 ネットワークのネットワークの堅牢性

-

さまざまなタイプの IPv6 専用エンドポイントのセキュアなオンボーディング

-

エンドツーエンドの IPv6 トラフィックとセキュアなインターネットアクセス

-

Cisco SD-WAN サイト間におけるエンドツーエンドのインライン SGT トラフィックの適用

-

IPv6 アプリケーションおよびレガシー IPv4 アプリケーションの IPv6 専用クライアントアクセス

-

Quality of Service(QoS)とパス選択による IPv6 アプリケーション パフォーマンスの最適化

-

IPv6 エンドポイントとアドレスの拡張性

-

イメージのアップグレード、設定管理、バックアップと復元、およびネットワーク拡張のための Day-n 運用

ソリューションの重要事項

以下のセクションでは、ソリューションの展開に役立つテクニカルノートについて説明します。

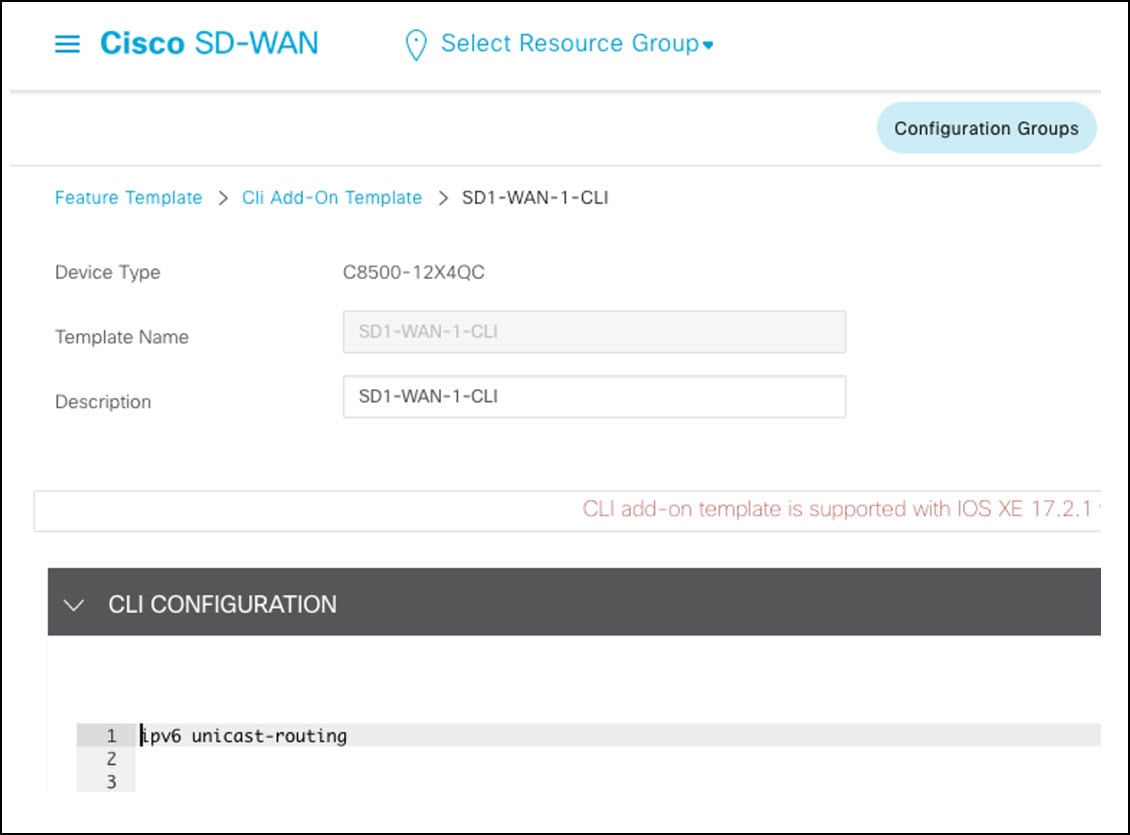

Cisco SD-WAN エッジデバイスでの IPv6 ユニキャストルーティングの有効化

デバイス CLI または CLI アドオンテンプレートを使用して、Cisco SD-WAN エッジの ipv6 unicast-routing を有効にします。

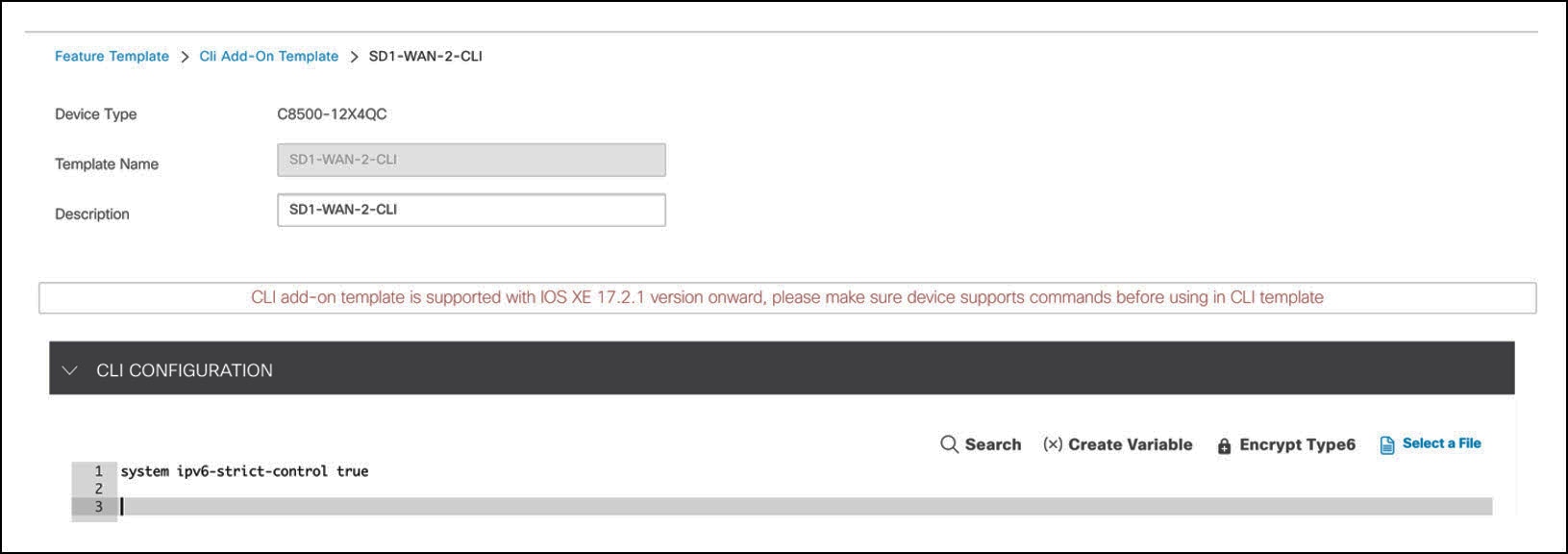

Cisco SD-WAN エッジでの IPv6 Strict Control の有効化

トランスポート VPN0 WAN インターフェイスでデュアルスタックが設定されている場合、制御接続とデータ接続の両方で IPv6 よりも IPv4 が優先されます。17.10/20.10 以降のリリースでは、Cisco SD-WAN コントローラと Cisco SD-WAN エッジは、IPv6 Strict Control 機能を使用して制御接続を形成するために、IPv4 アドレスよりも IPv6 アドレスを優先するように設定できます。IPv6 Strict Control が有効になっている場合、デュアルスタック Cisco SD-WAN エッジ間のデータプレーンは IPv6 トランスポートを介して確立されます。

Cisco SD-WAN エッジでは、デバイスの CLI か CLI アドオンテンプレートを使用して IPv6 Strict Control を有効にします。

ディストリビューション スイッチでのオプション 52 を使用した DHCPv6 サーバーの展開

ディストリビューション スイッチは、AP トラフィックの SVI ゲートウェイです。このソリューションは、スイッチ上の DHCPv6 サーバーを利用して、ワイヤレスコントローラの IPv6 アドレスを識別するために AP に DHCPv6 オプション 52 を提供します。次に、ディストリビューション スイッチでの DHCPv6 サーバー設定の例を示します。

ipv6 dhcp pool vlan1021-ap-ipv6

address prefix 2001:db8:61:51::/64 lifetime infinite infinite

dns-server 2001:db8:160::161

capwap-ac address 2001:db8:150::11

interface Vlan1021

description SD1_AP_NET

no ip address

ipv6 address 2001:db8:61:51::1/64

ipv6 mtu 1500

ipv6 dhcp server vlan1021-ap-ipv6

ospfv3 1 ipv6 area 0 IPv6 展開での Cisco TrustSec の制限事項

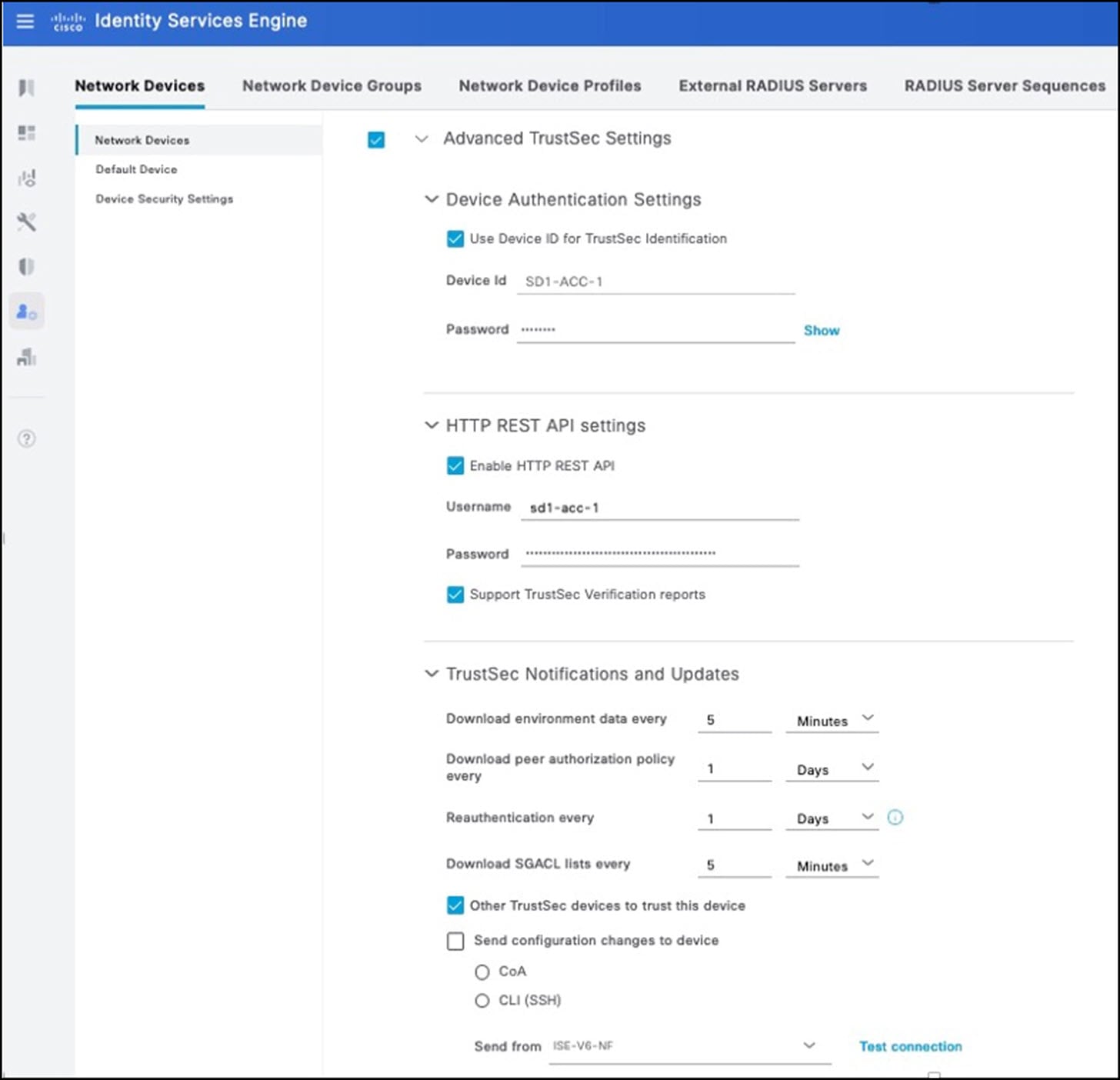

このソリューションでは、RADIUS などのネットワークプロトコルに IPv6 トランスポートを使用します。Cisco ISE 3.3 では、IPv6 RADIUS を介した Cisco TrustSec SGACL および ENV-Data のダウンロードはサポートされていません。回避策として、このソリューションでは、Cisco ISE 上の TrustSec HTTP REST サーバーを利用して、Cisco TrustSec ポリシーの変更と環境データを REST を介してネットワークデバイスに伝達します。環境データと SGACL リストのタイマーが 1 日から 5 分に短縮され、リフレッシュレートが増加します。ネットワーク アクセス デバイスでは、すぐにポリシーを変更する必要がある場合、cts refresh policy を実行して手動でポリシーを更新できます。

REST を介した Cisco TrustSec の詳細については、Cisco ISE 用の『TrustSec HTTPS Servers』および Catalyst switch 用の『SGACL and Environment Data Download over REST』を参照してください。

Cisco Firepower の NAT64

NAT64 は Cisco Firepower で設定され、DNS64 サーバーと連携して、インターネット上やデータセンターの共有サービスブロック内の IPv4 サーバーへの到達可能性を IPv6 専用クライアントに提供します。IPv6 専用クライアントは、Web サイトの AAAA DNS クエリを DNS64 サーバーに送信します。DNS64 サーバーは、Web サイトの A レコードの IPv4 アドレスから派生した合成 AAAA DNS 応答を返します。DNS64 IPv6 プレフィックスは Cisco Firepower で設定された NAT64 IPv6 プレフィックスと一致するため、AAAA DNS 応答の IPv6 アドレスへのクライアント要求はファイアウォールで適切に変換されます。Cisco Firepower での NAT64 の設定については、「 Configure NAT 64 on Secure Firewall Managed by FMC」を参照してください。

Cisco SD-WAN エッジでの SGT 伝達の有効化

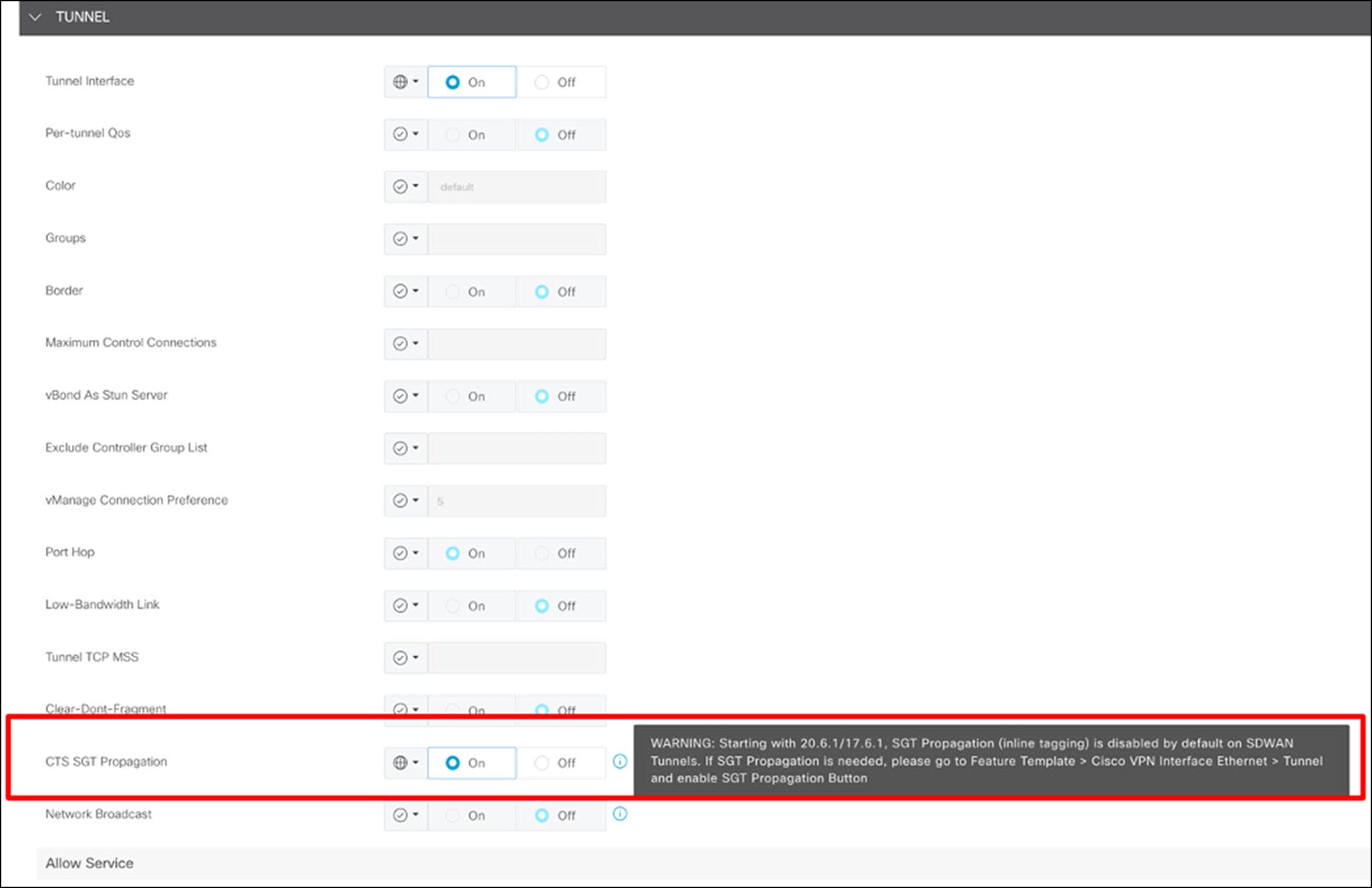

20.6.1/17.6.1 以降、Cisco SD-WAN トンネルインターフェイスでの SGT の伝達はデフォルトで無効になっています。Cisco SD-WAN 全体で SGT の伝達を有効にするには、追加の手順が必要です。次の手順に従い、WAN トランスポート トンネル インターフェイスで CTS SGT 伝達が有効になっていることを確認します。

手順

|

ステップ 1 |

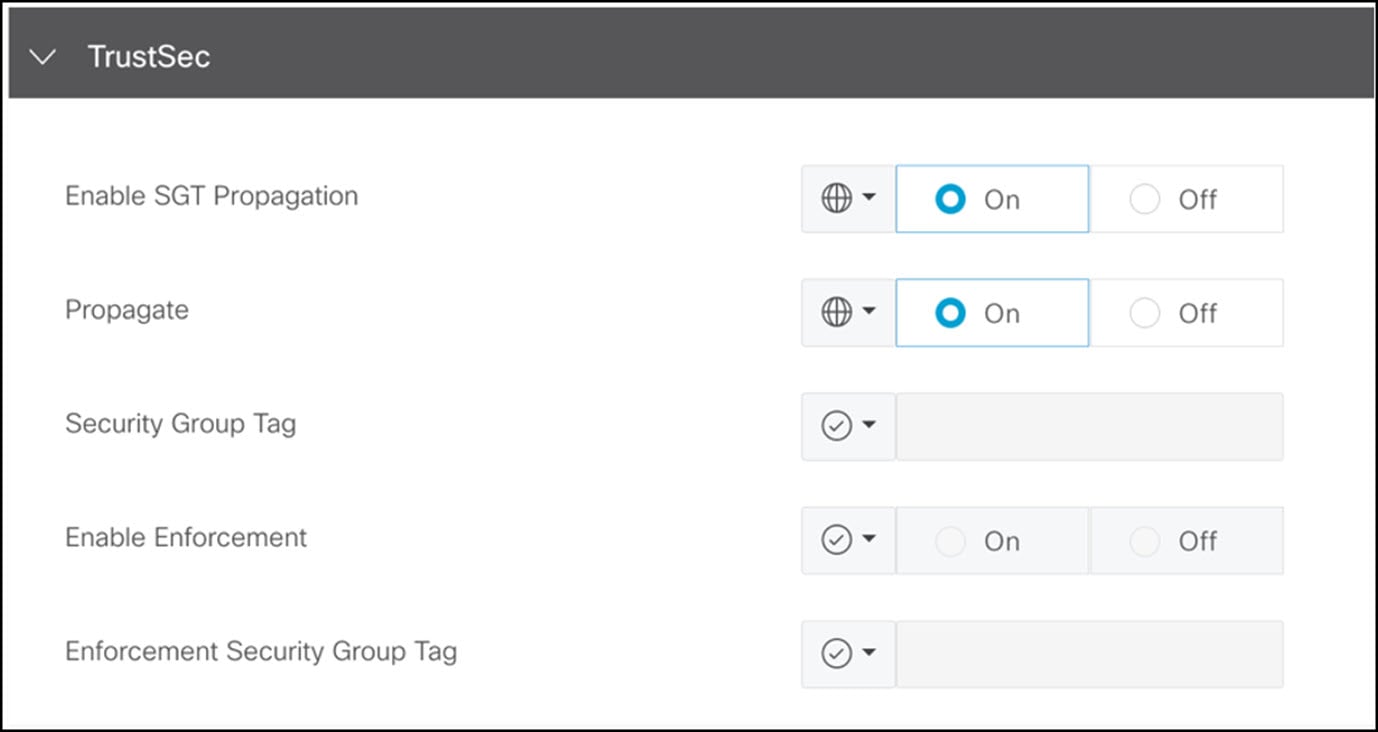

Cisco SD-WAN エッジの物理インターフェイスで、SGT インラインタギングを有効にします。このインターフェイスは、デバイステンプレートの VPN0 セクションに適用されます。

|

|

ステップ 2 |

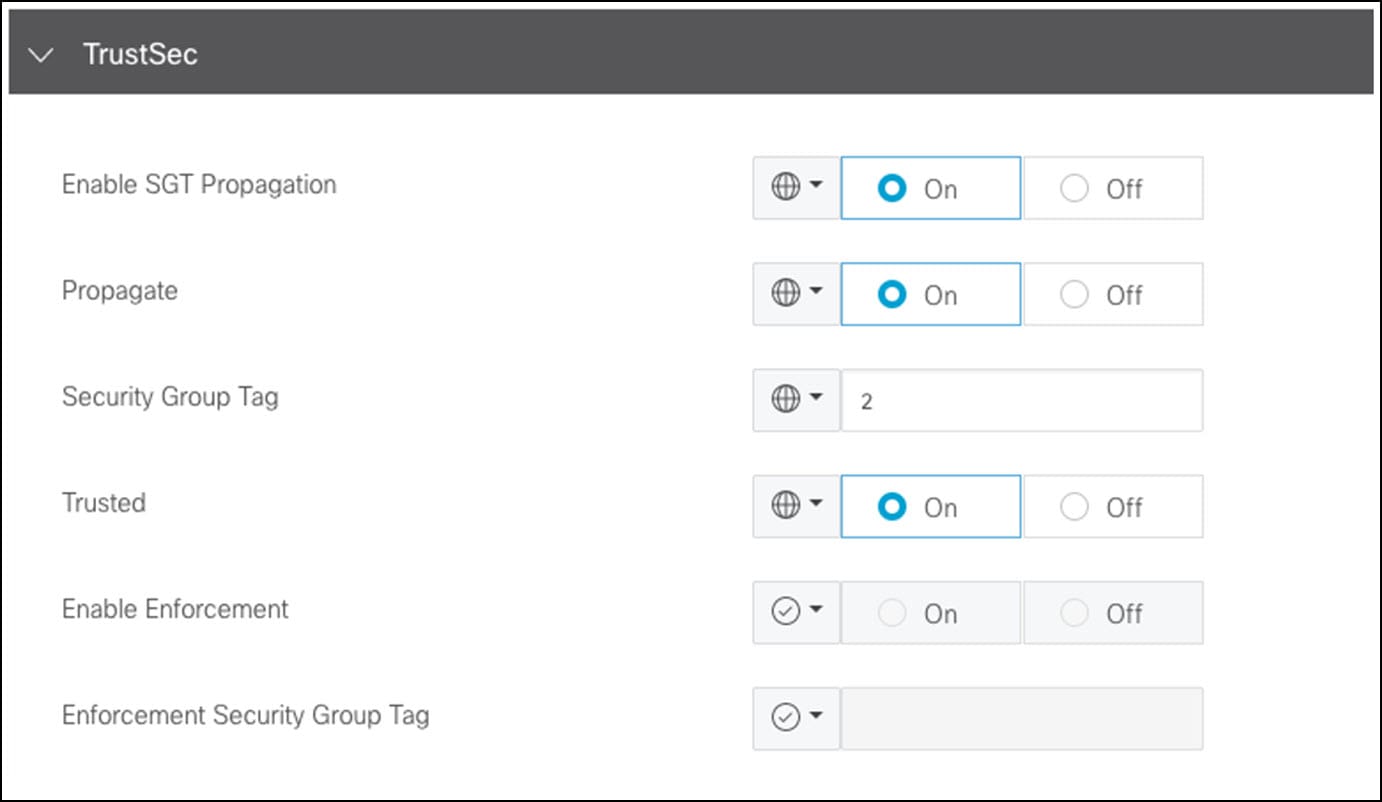

Cisco SD-WAN エッジサービスの VPN サブインターフェイスで、SGT インラインタギングを有効にします。

|

|

ステップ 3 |

各 WAN トランスポート トンネル インターフェイスで、CTS SGT 伝達を有効にします。

|

複数のインターフェイス間での等コスト マルチパス ルーティングの有効化

複数のインターフェイスを 1 つの ECMP ゾーンに割り当てると、インターフェイス間での ECMP ルーティングとロードバランシングが可能になります。

次の ECMP 設定では、Outside-1 インターフェイスと Outside-2 インターフェイスの両方が Outside-ECMP ゾーンに割り当てられます。

ECMP には等コストパスが必要です。BGP 設定でパスの数を 2 に設定して、ルーティングテーブルに 2 つの等コストルートをインストールするように BGP を設定します。

ブランチサイトのコアスイッチ VRF から Cisco SD-WAN VPN へのデフォルト ルート アドバタイズメントのフィルタリング

コラスプトコアスイッチの VRF は、インターネット ファイアウォールからデフォルトルートを受信します。ブランチサイトがリモートサイトからのインターネットトラフィックのトランジットネットワークにならないようにするには、それらのデフォルトルートをフィルタリングして、Cisco SD-WAN エッジにアドバタイズされないようにします。次の例では、コラスプトコアスイッチは、Cisco SD-WAN エッジの BGP ネイバーに向かう他のプレフィックスをすべて許可しながら、IPv6 デフォルトルートを拒否するフィルタを適用します。

ipv6 prefix-list no-ipv6-default-route seq 5 deny ::/0

ipv6 prefix-list no-ipv6-default-route seq 10 permit ::/0 le 128

router bgp 61002

address-family ipv6 vrf USER1

neighbor 2001:db8:0:201::12 remote-as 61021

neighbor 2002:db8:0:201::12 update-source Vlan3002

neighbor 2001:db8:0:201::12 fall-over bfd

neighbor 2001:db8:0:201::12 activate

neighbor 2001:db8:0:201::12 weight 65535

neighbor 2001:db8:0:201::12 prefix-list no-ipv6-default-route outIPv6 ワイヤレスゲストの中央 Web 認証

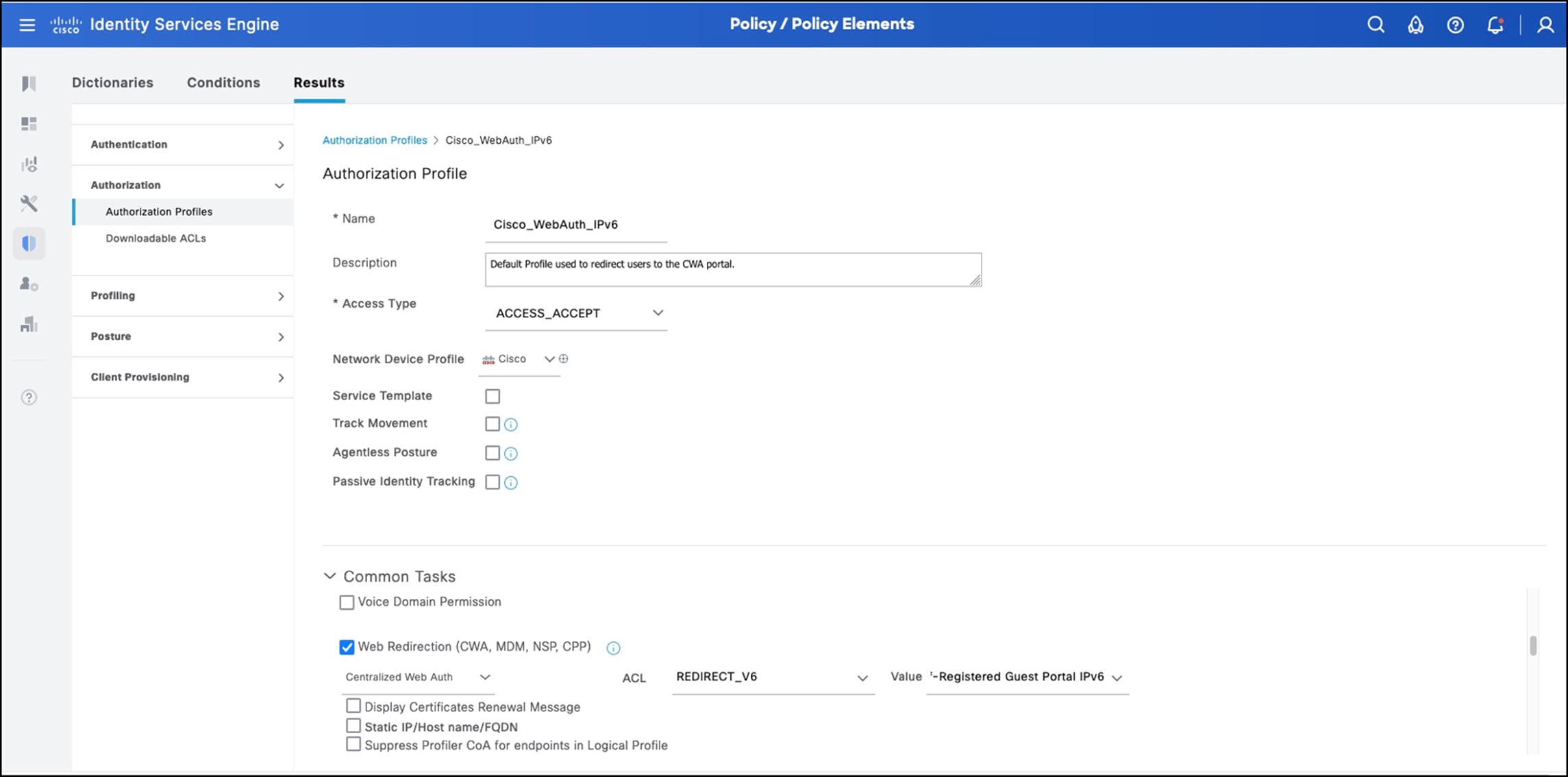

Cisco ISE 3.3 では、IPv6 ゲストポータルのサポートが導入されています。次の手順では、Cisco ISEで IPv6 ゲストポータルを有効にし、認証ポリシーを設定する方法について説明します。また、Cisco ISE 認証プロファイルで参照されるリダイレクト ACL 名と一致するように、ワイヤレスコントローラのリダイレクト ACL を手動で設定する方法についても説明します。

手順

|

ステップ 1 |

[Self-Registered Guest Portal (default)] を [Self-Registered Guest Portal IPv6] にコピーして、新しい IPv6 ゲストポータルを作成します。 |

|

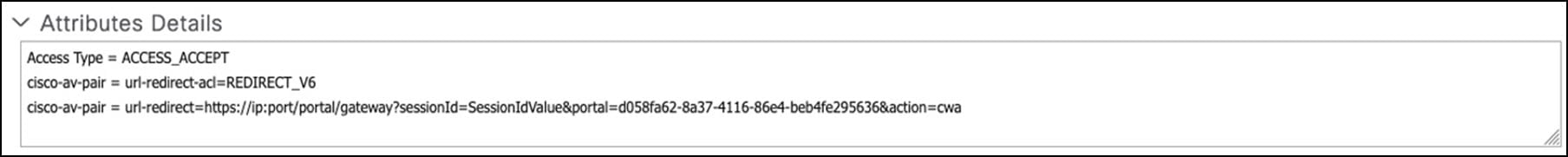

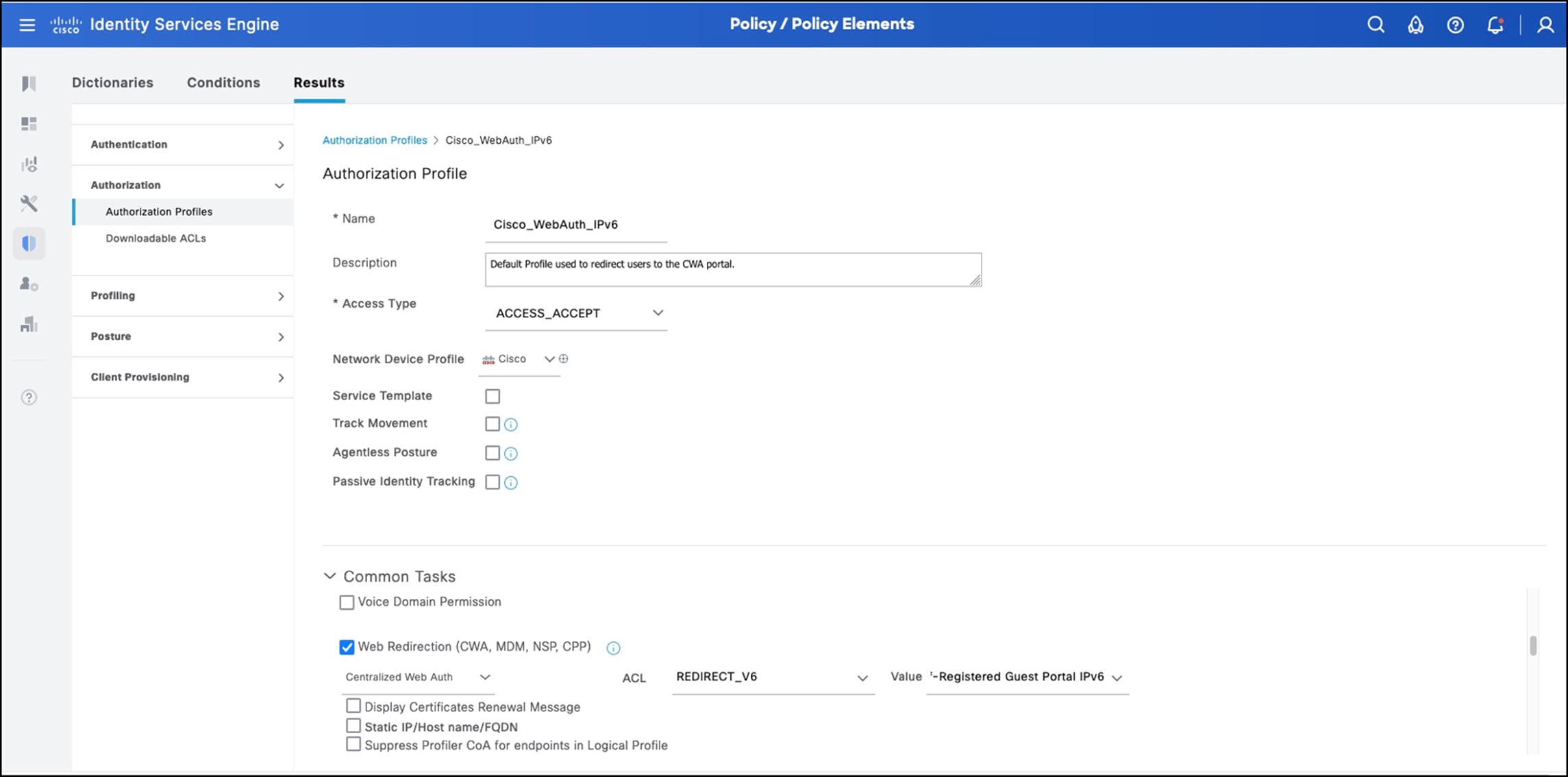

ステップ 2 |

認証プロファイルを設定します。からプロファイルを追加します。[Web Redirection] チェックボックスをオンにして、ワイヤレスコントローラで設定されたリダイレクト IPv6 ACL と一致する ACL 名を入力します。値は、作成された IPv6 ゲストポータルの名前です。

|

|

ステップ 3 |

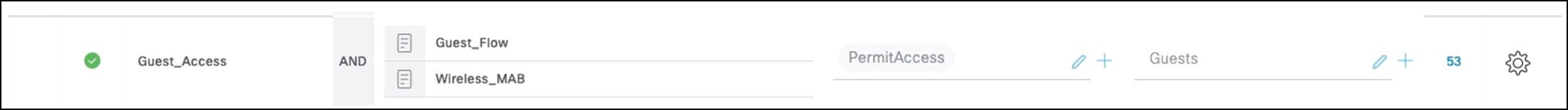

リダイレクトポリシーを設定します。から、ゲスト SSID に対して 2 つの認証ポリシーが作成されます。1 つはゲストアクセスポリシーで、もう 1 つはリダイレクトポリシーです。ゲストリダイレクトポリシーは、ゲストユーザーをポータルにリダイレクトします。この 2 つのポリシーの順序は重要です。ゲストユーザーがポータルへの認証に成功すると、Guest_Flow および Wireless_MAB の条件が照合され、アクセスが許可され、ゲストに SGT 値が割り当てられます。

|

|

ステップ 4 |

ワイヤレスコントローラ でリダイレクト ACL を設定します。 IPv6 のリダイレクト ACL は手動で設定します。ワイヤレスコントローラのリダイレクト ACL の名前は、Cisco ISE 認証プロファイルの名前と一致する必要があります。[Deny] アクションは、一致するトラフィックがリダイレクトされないことを示します。これには、DHCP、DNS、Cisco ISE ポータルが含まれます。[Permit] アクションは、一致するトラフィック(すべての HTTP および HTTPS トラフィック)がリダイレクトされることを示します。

CLI でリダイレクト ACL を設定することもできます。 |

Catalyst 9800 でのゲスト WLAN の設定例

次に、中央スイッチングオプションを使用して Catalyst 9800 でゲスト WLAN を設定する例を示します。

手順

|

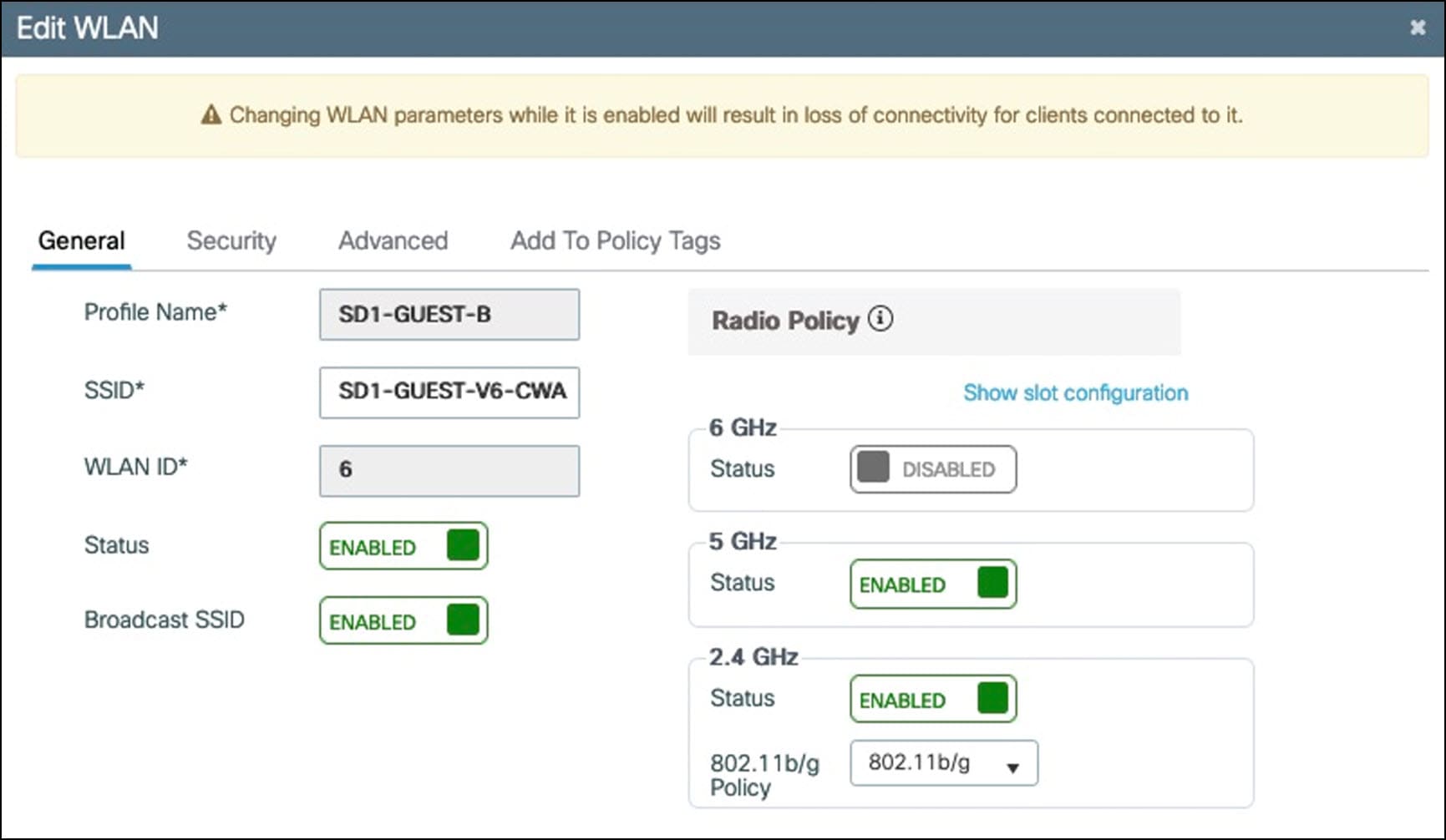

ステップ 1 |

ゲスト WLAN を設定します。

|

|

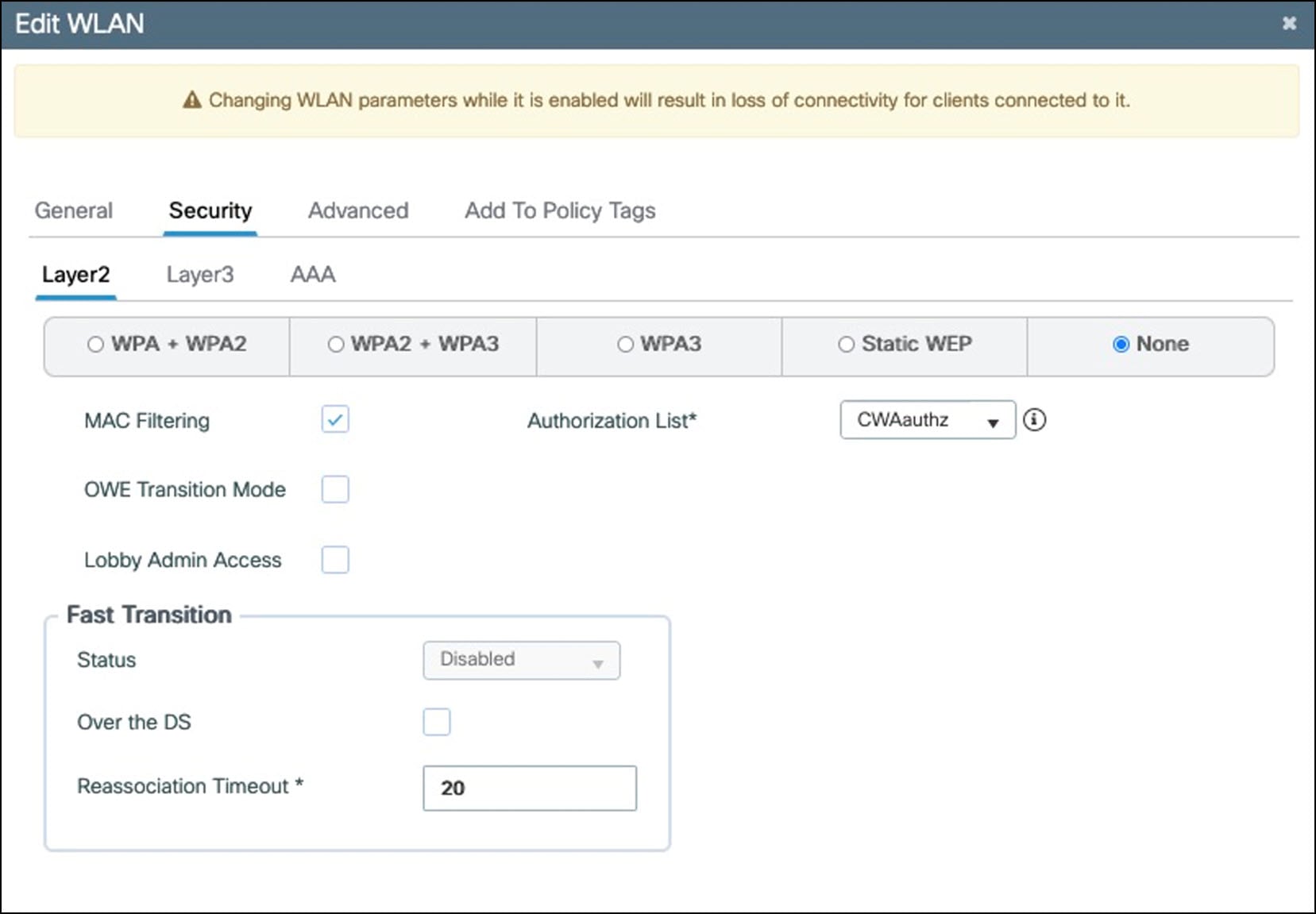

ステップ 2 |

レイヤ 2 セキュリティを [MAC Filtering] に設定し、認証リストを Cisco ISE にポイントします。

|

|

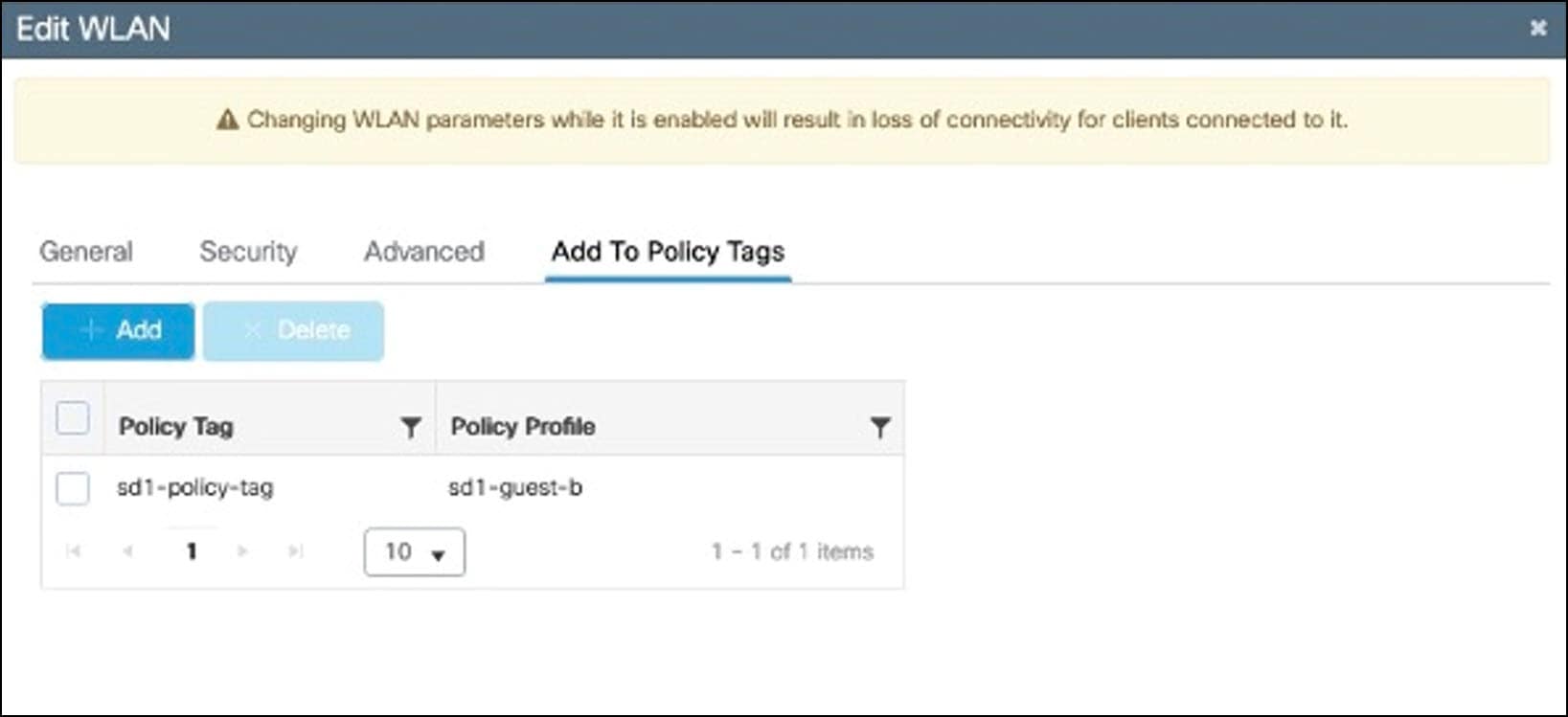

ステップ 3 |

ゲスト WLAN をポリシータグとポリシープロファイルに関連付けます。

|

|

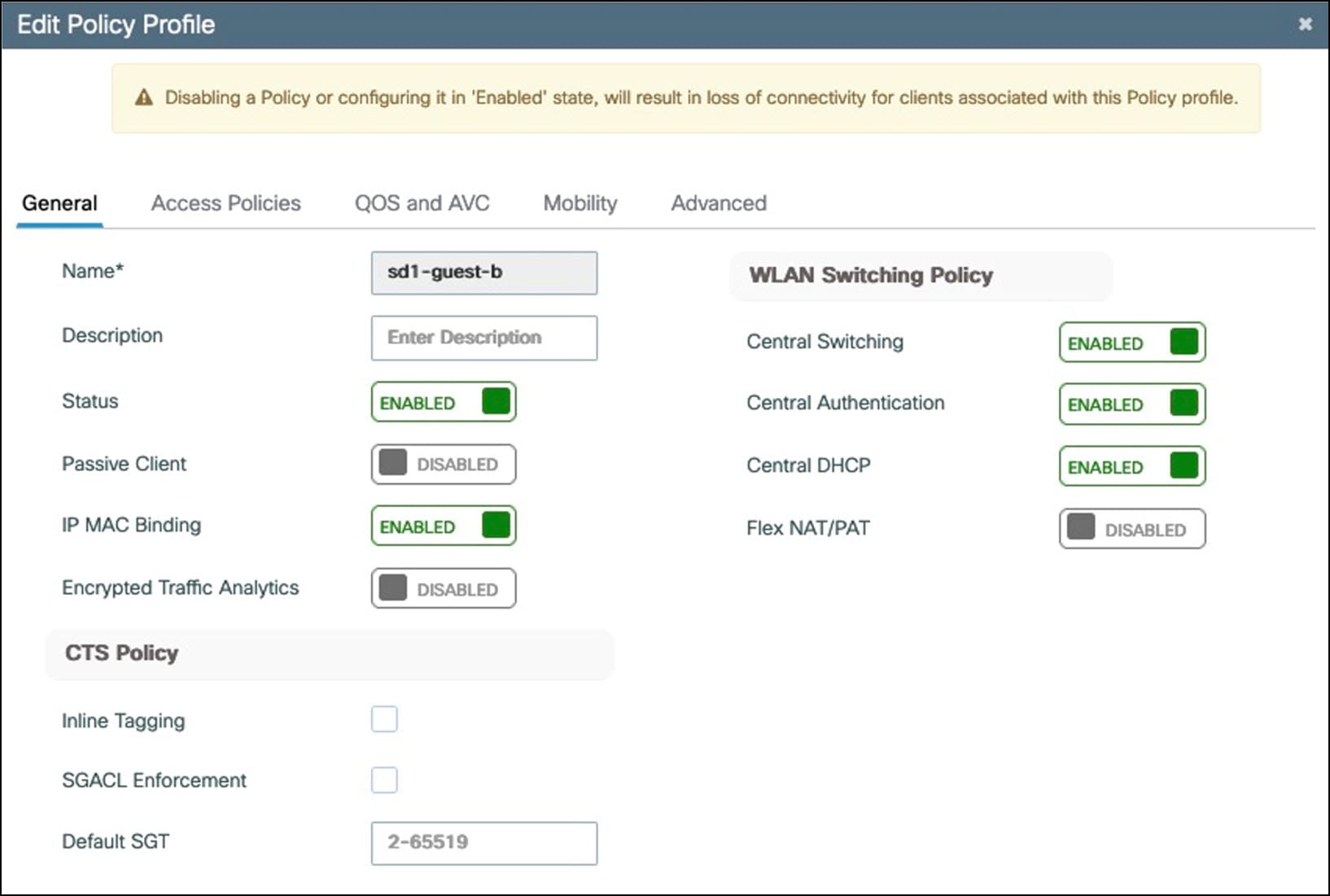

ステップ 4 |

[Central Switching]、[Central Authentication]、および [Central DHCP] オプションを有効にして、ポリシープロファイルを設定します。

|

|

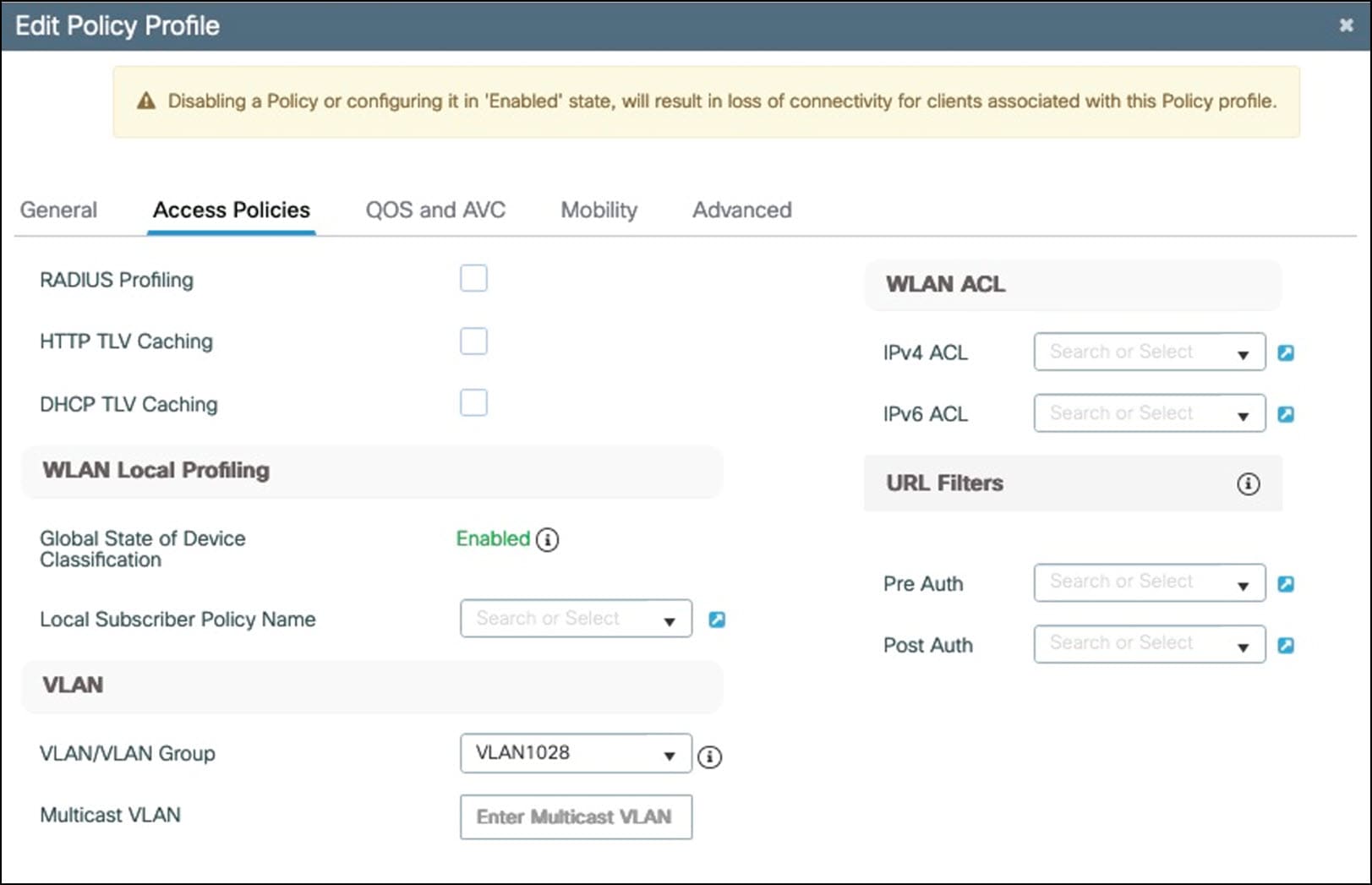

ステップ 5 |

[Access Policies] タブで、レイヤ 2 VLAN を WLAN SSID にマッピングする VLAN 名を入力します。

|

|

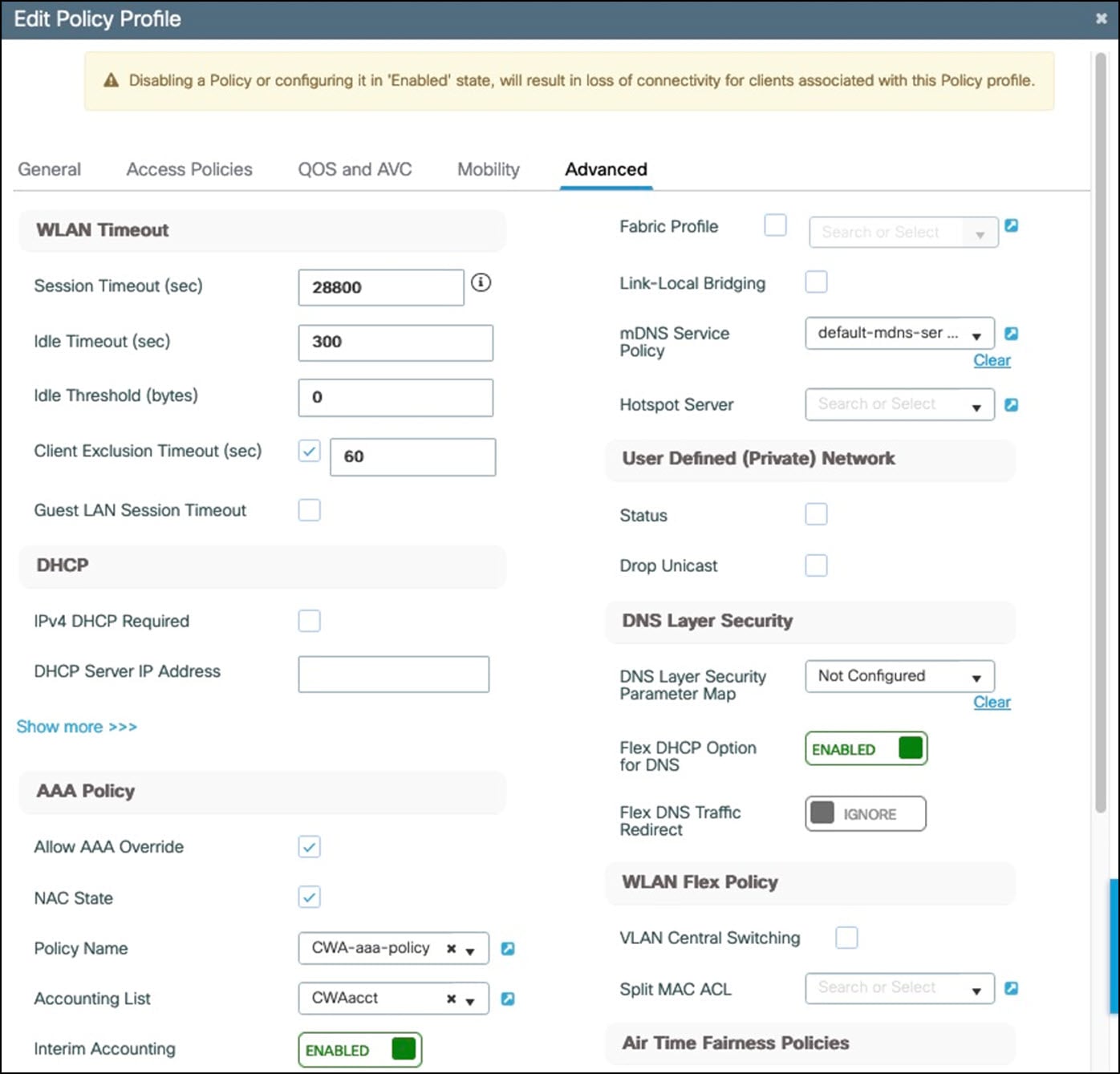

ステップ 6 |

[Advanced] タブの [AAA Policy] で、[Allow AAA Override] と [NAC State] を有効にします。ワイヤレス AAA ポリシー名とアカウンティングリストを選択します。

|

IPv6 マルチキャストの制限事項

このソリューションでは、IPv6 マルチキャストには以下の制限事項があります。

-

Cisco SD WAN 20.12 は IPv6 マルチキャストをサポートしていません。

-

IPv6 マルチキャストは、Cisco Firepower ではサポートされていません。

-

IPv6 ワイヤレスマルチキャストでは、Catalyst 9800 ワイヤレスコントローラ がマルチキャスト オーバー マルチキャスト(MOM)モードで設定されている必要があります。MOM モードは、マルチキャストトラフィックの複製をネットワークに依存します。ワイヤレスコントローラはマルチキャストサーバーであり、すべての AP はマルチキャストグループに参加する受信機です。IPv6 マルチキャストは Cisco SD-WAN 経由でサポートされていないため、CAPWAP v6 マルチキャストトラフィックは Cisco SD-WAN 経由で AP に到達できません。

フィードバック

フィードバック