ISE 3.3のシングルおよびデュアルSSIDを使用したISE BYODの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、ISEでBYODの問題を設定およびトラブルシューティングする方法について説明します。

背景

BYODは、ユーザが個人所有デバイスをISEにオンボーディングできるようにする機能です。これにより、ユーザは環境内のネットワークリソースを使用できます。また、ネットワーク管理者は、ユーザが個人デバイスから重要なリソースにアクセスするのを制限できます。

ISE上の内部ストアまたはActive Directoryを使用してデバイスがゲストページで認証されるゲストフローとは異なります。BYODでは、ネットワーク管理者がエンドポイントにエンドポイントプロファイルをインストールして、EAP方式のタイプを選択できます。EAP-TLSなどのシナリオでは、クライアント証明書はISE自体によって署名され、エンドポイントとISE間の信頼が作成されます。

前提条件

次の項目に関する知識があることが推奨されます。

- WLCコントローラ

- ISEに関する基礎知識

使用するコンポーネント

使用されるデバイスは、BYODフローの特定のバージョンに限定されません。

- Catalyst 9800-CLワイヤレスコントローラ(17.12.3)

- ISE仮想マシン(3.3)

ISEのシングルSSIDおよびデュアルSSID BYODとは何ですか。

シングルSSID BYOD

シングルSSID BYOD設定では、ユーザは個人デバイスを企業のワイヤレスネットワークに直接接続します。オンボーディングプロセスは同じSSIDで実行され、ISEによりデバイスの登録、プロビジョニング、ポリシー適用が容易になります。このアプローチにより、ユーザエクスペリエンスは簡素化されますが、ネットワークセキュリティを確保するには、セキュアなオンボーディングと適切な認証方式が必要です。

デュアルSSID BYOD

デュアルSSID BYOD設定では、2つの別個のSSIDが使用されます。1つはオンボーディング(非セキュアまたは制限付きアクセス)用で、もう1つは企業ネットワークへのアクセス用です。ユーザは最初にオンボーディングSSIDに接続し、ISE経由でデバイスの登録とプロビジョニングを完了してから、ネットワークアクセスのためにセキュアな企業SSIDに切り替えます。これにより、オンボーディングトラフィックと実稼働トラフィックが分離されるため、セキュリティがさらに強化されます。

WLC の設定

CWA用のWLANの作成

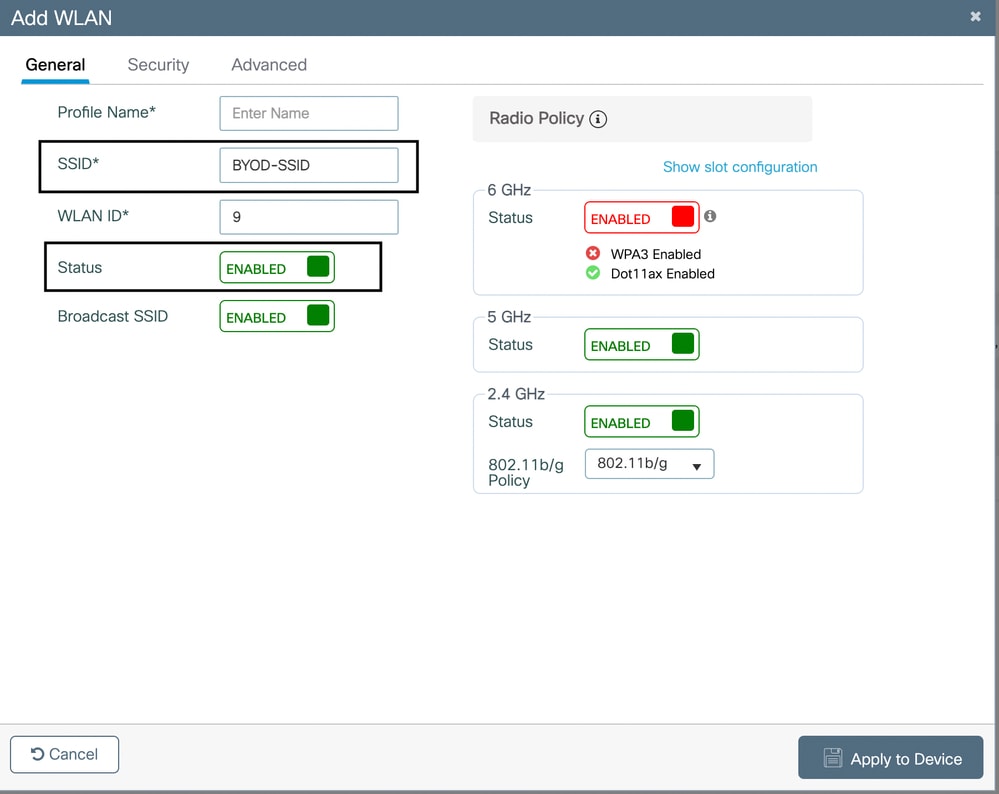

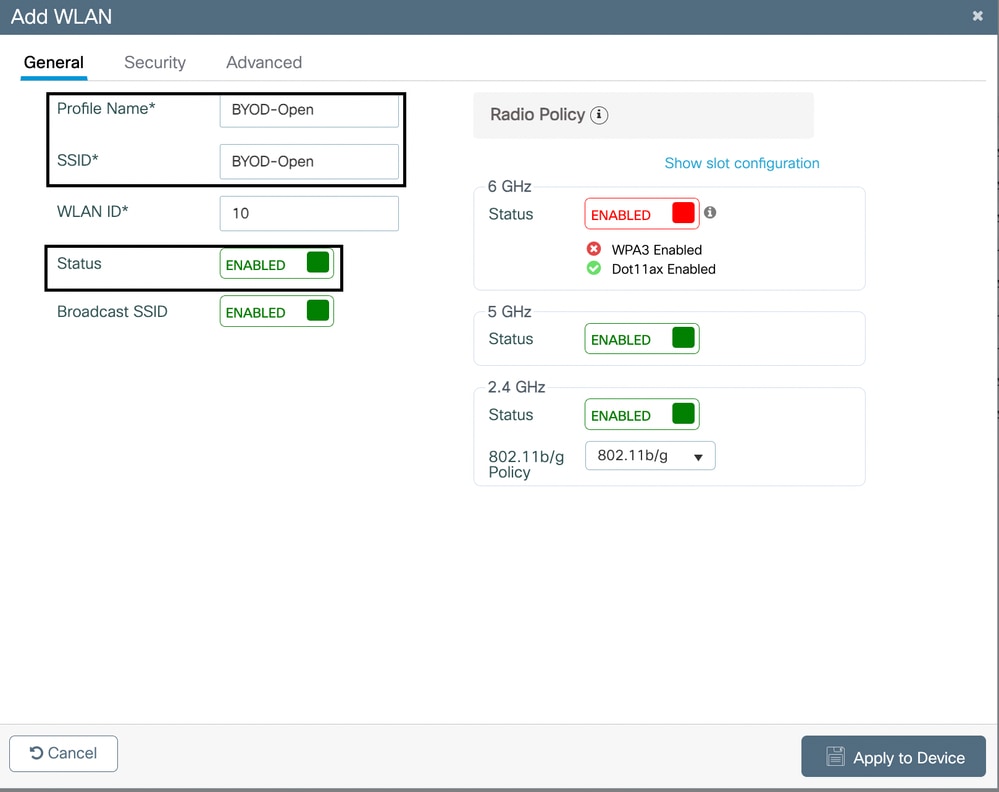

- Configuration > Tags & Profiles > WLANsの順に選択します。

- Addをクリックして、新しいWLANを作成します。

- WLAN名とSSID(BYOD-WiFiなど)を設定します。

- WLANを有効にします。

RADIUS サーバの設定

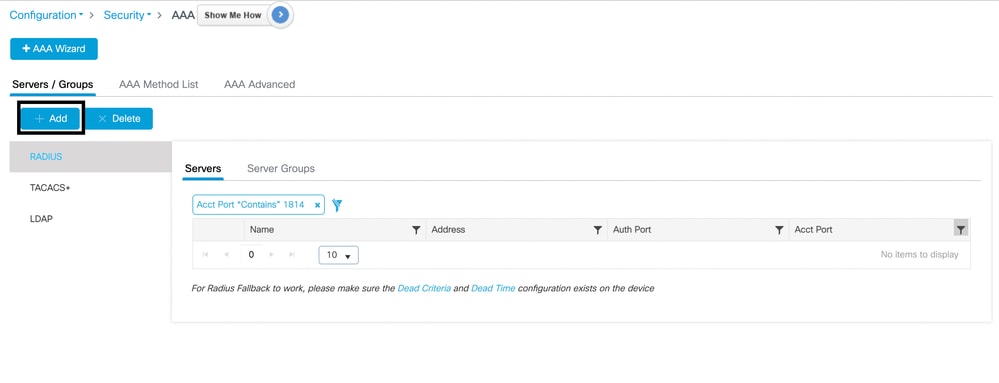

- Configuration > Security > AAA > RADIUS > Serversの順に移動します。

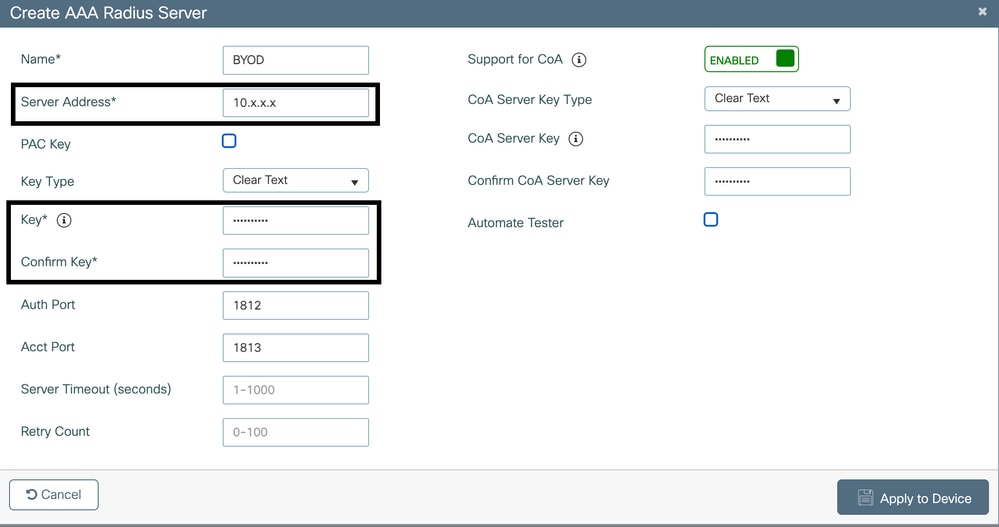

- Addをクリックして、RADIUSサーバとしてISEを設定します。

- サーバIP:ISEのIPアドレス。

- Shared Secret:ISEで設定されている共有秘密に一致します。

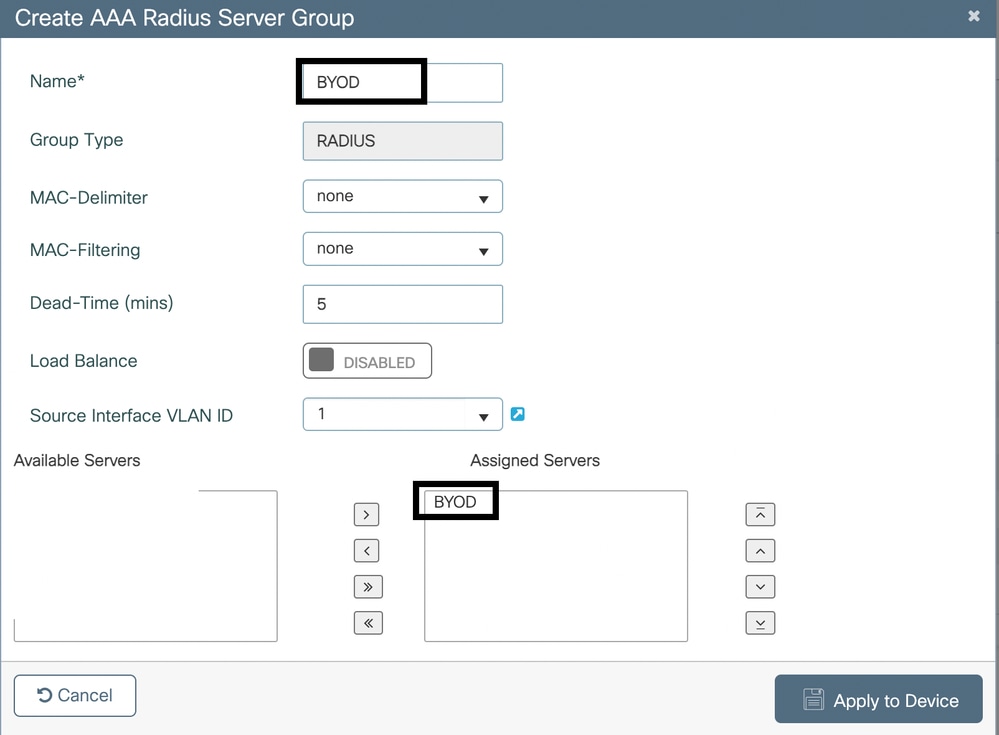

AAAサーバの設定

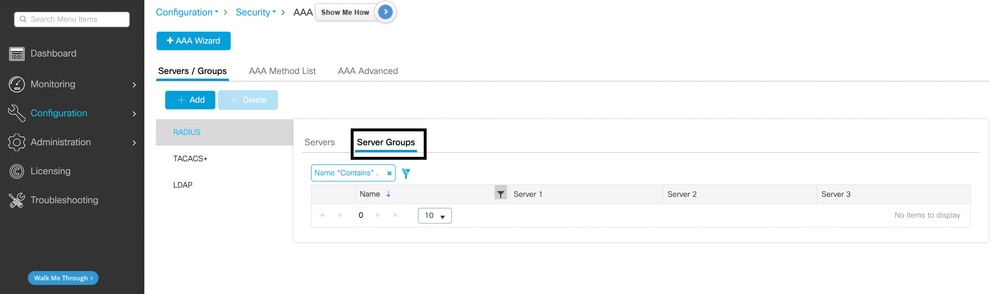

- Configuration > Security > AAA > Servers/Groupsの順に選択します。

- 新規または既存のサーバグループにRADIUSサーバを割り当てます。

WLANのセキュリティポリシーの設定

-

Configuration > Tags & Profiles > WLANsの順に選択します。 先ほど作成したWLANを編集します。

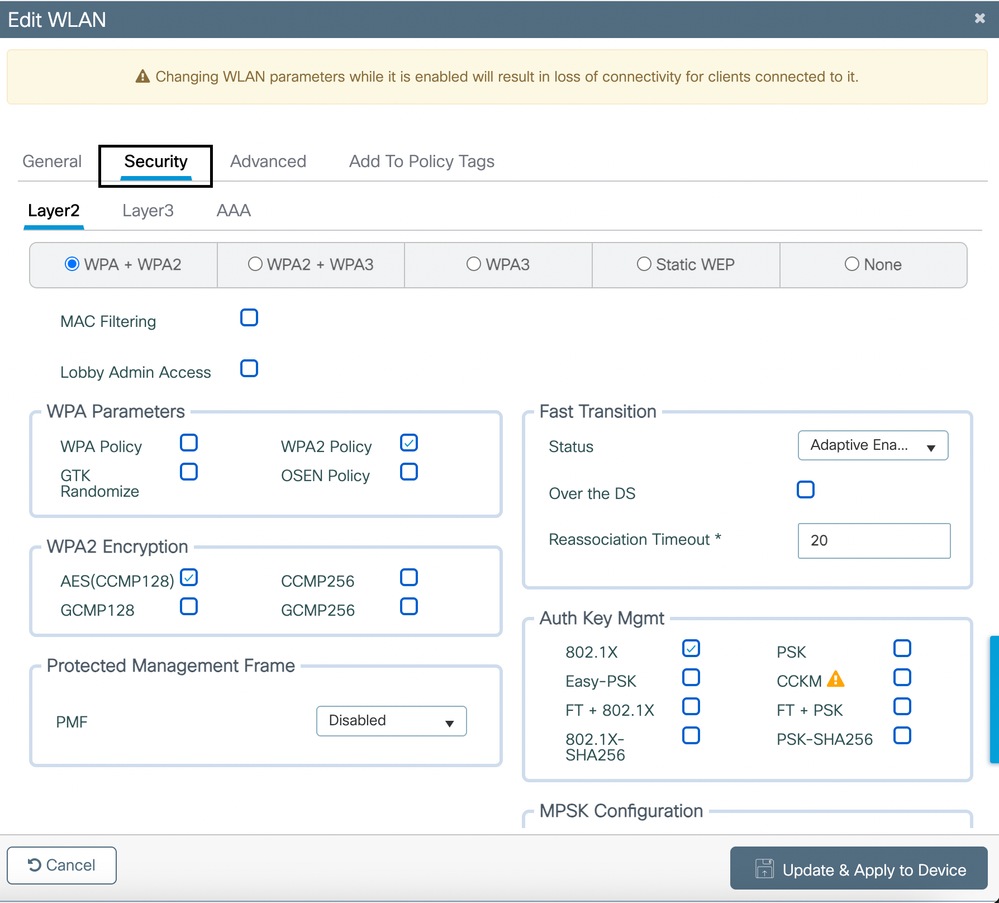

- Security > Layer 2タブで、次の操作を実行します。

- WPA+WPA2を有効にする

- WPA2 EncryptionでAES(CCMP128)を設定する

- 802.1Xとしての認証キー管理

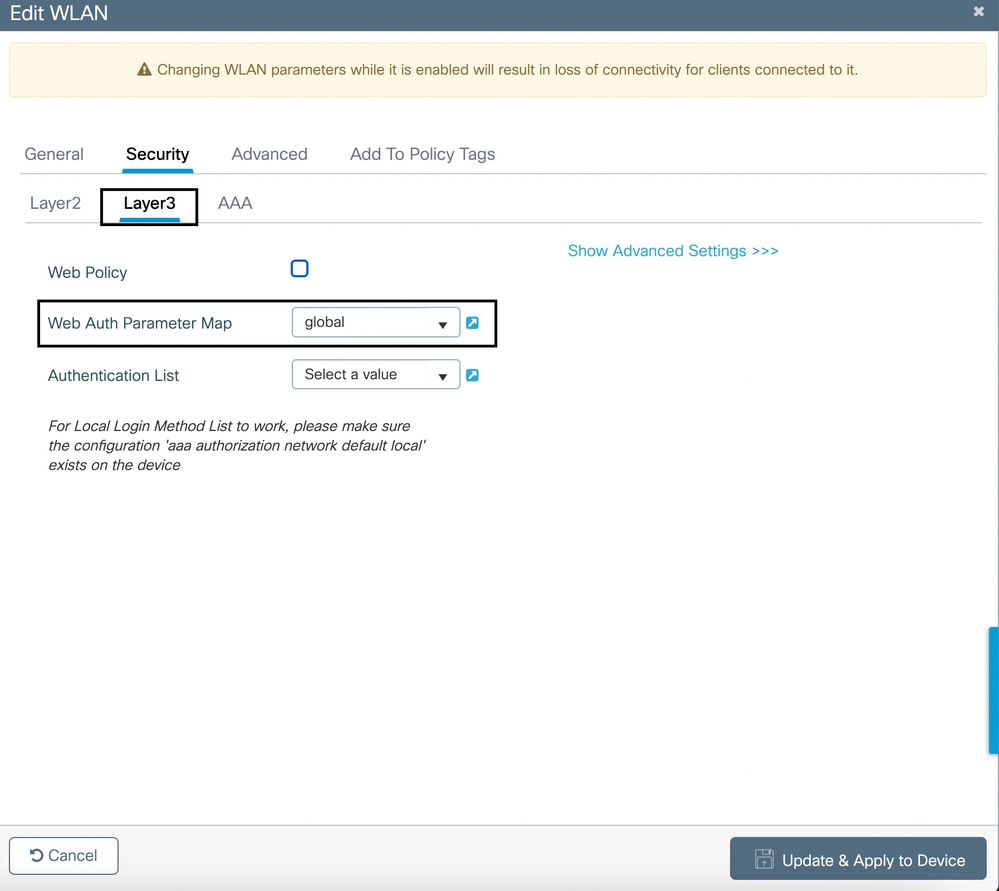

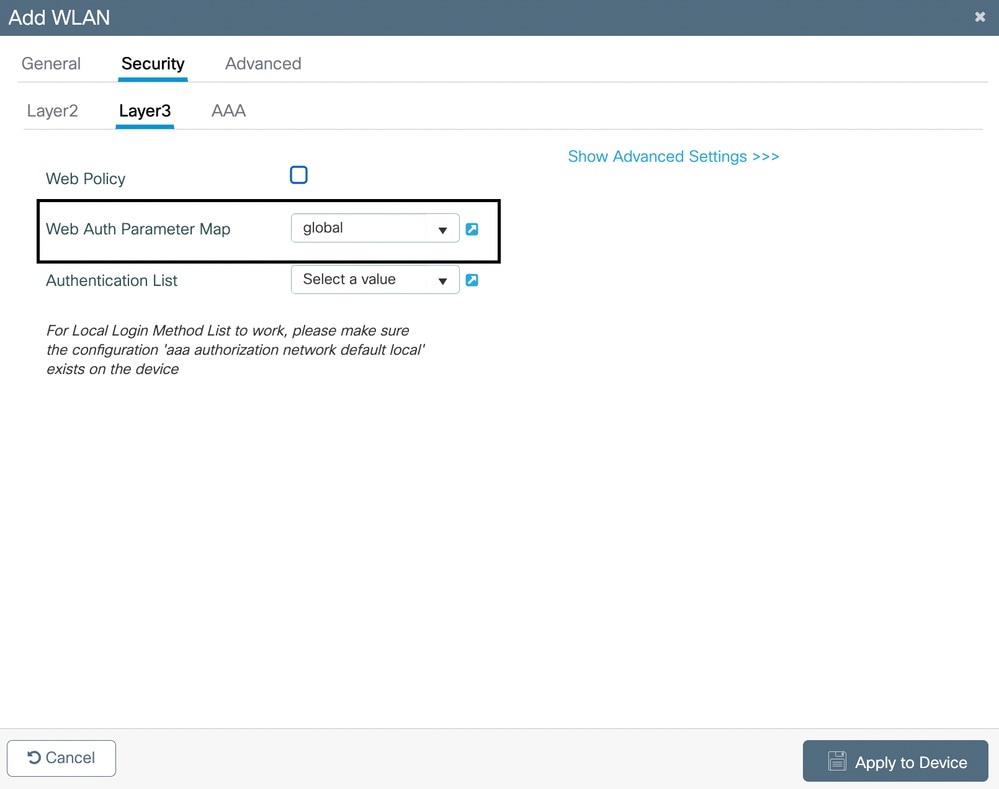

- Security > Layer 3タブで、Web Auth Parameter Mapのドロップダウンからglobalを選択します。

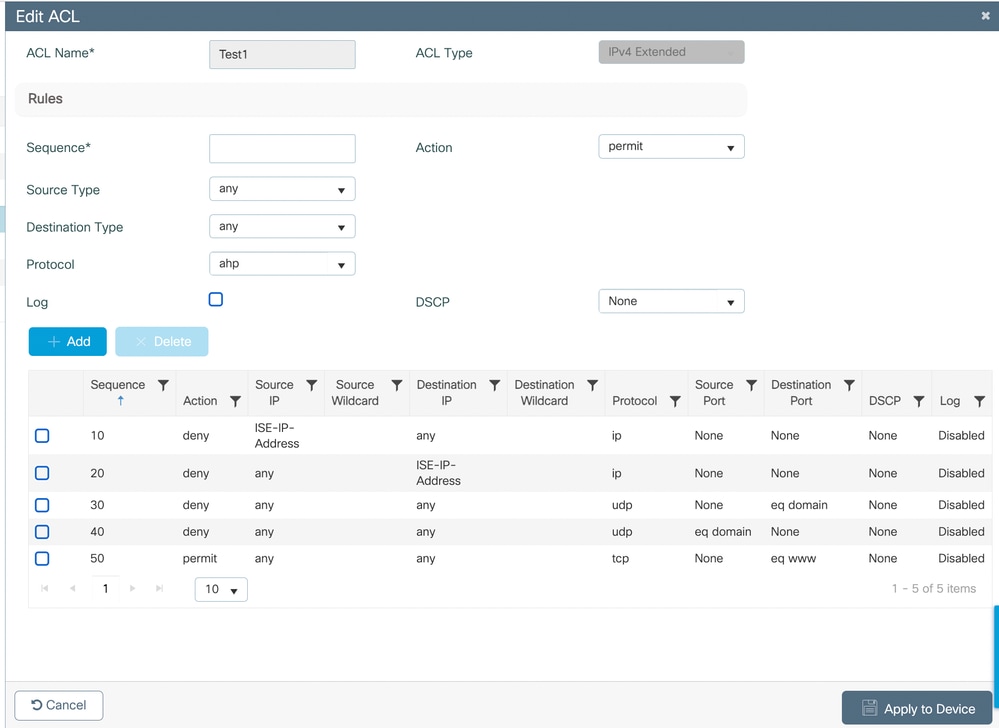

事前認証ACLの設定

ACLを作成して、リダイレクトの操作を使用する:

- DNS トラフィック.

- ISEポータルへのHTTP/HTTPS。

- 必要なバックエンドサービス

これを行うには、

- Configuration > Security > ACLs > Access Control Listsの順に選択します。

- 必要なトラフィックを許可するルールを持つ新しいACLを作成します。

ポリシープロファイルの設定

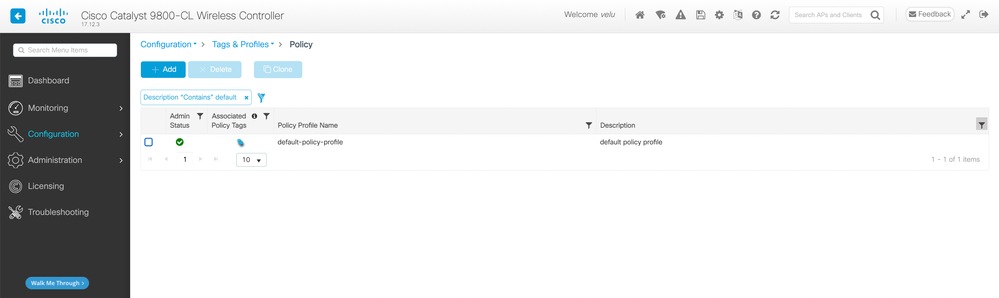

- [設定(Configuration)] > [タグとプロファイル(Tags & Profiles)] > [ポリシー(Policy)] に移動します。デフォルトポリシーを作成または使用できます

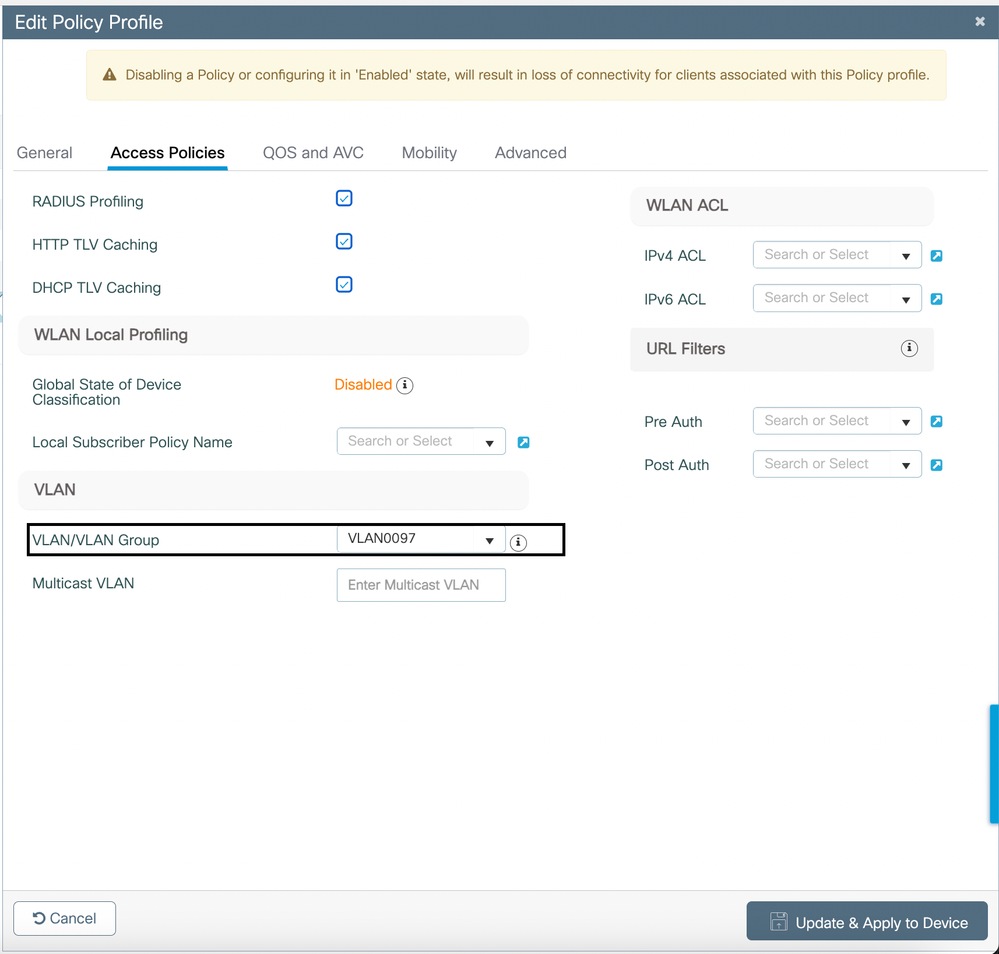

- アクセスポリシーで適切なVLANを割り当てます

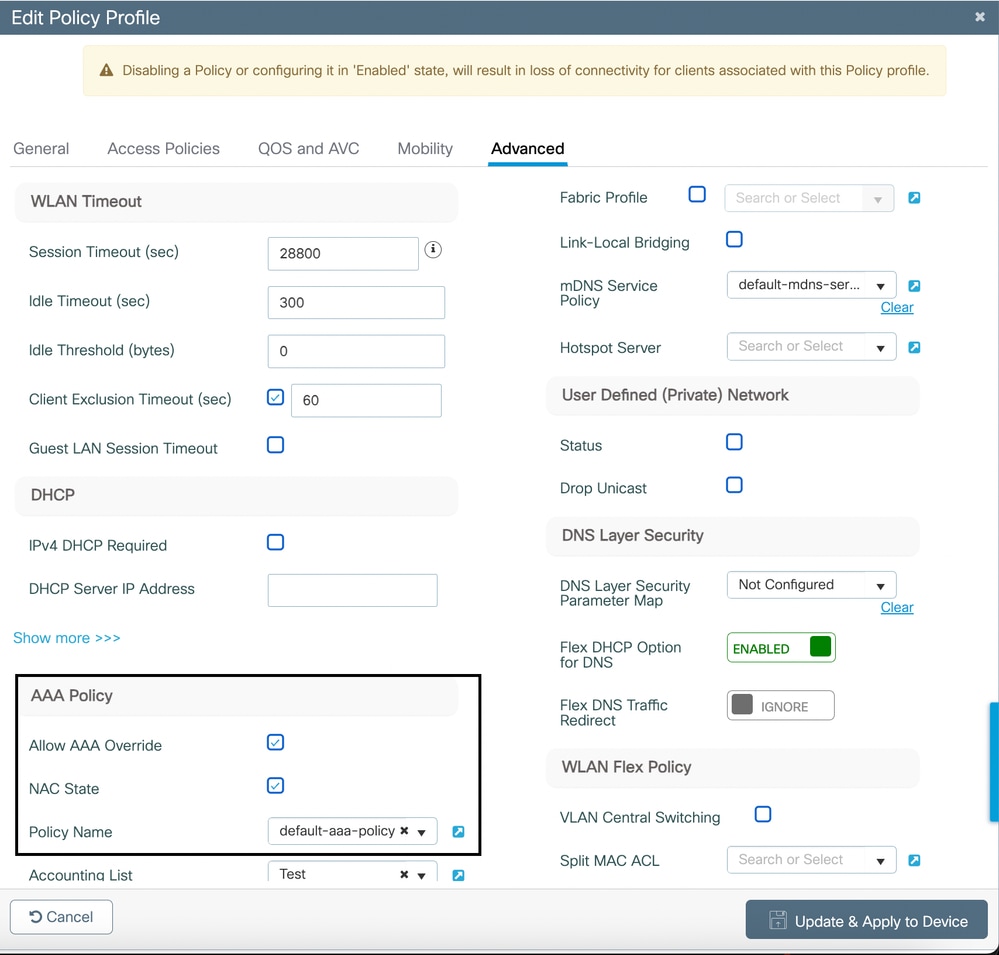

3. ポリシーのAdvancedで、Allow AAA OverrideとNAC stateを有効にします。

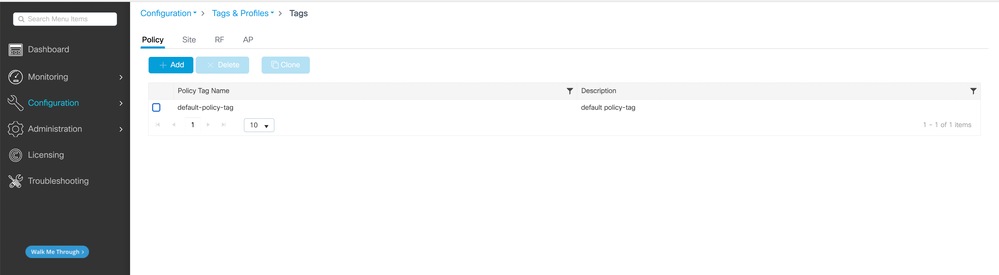

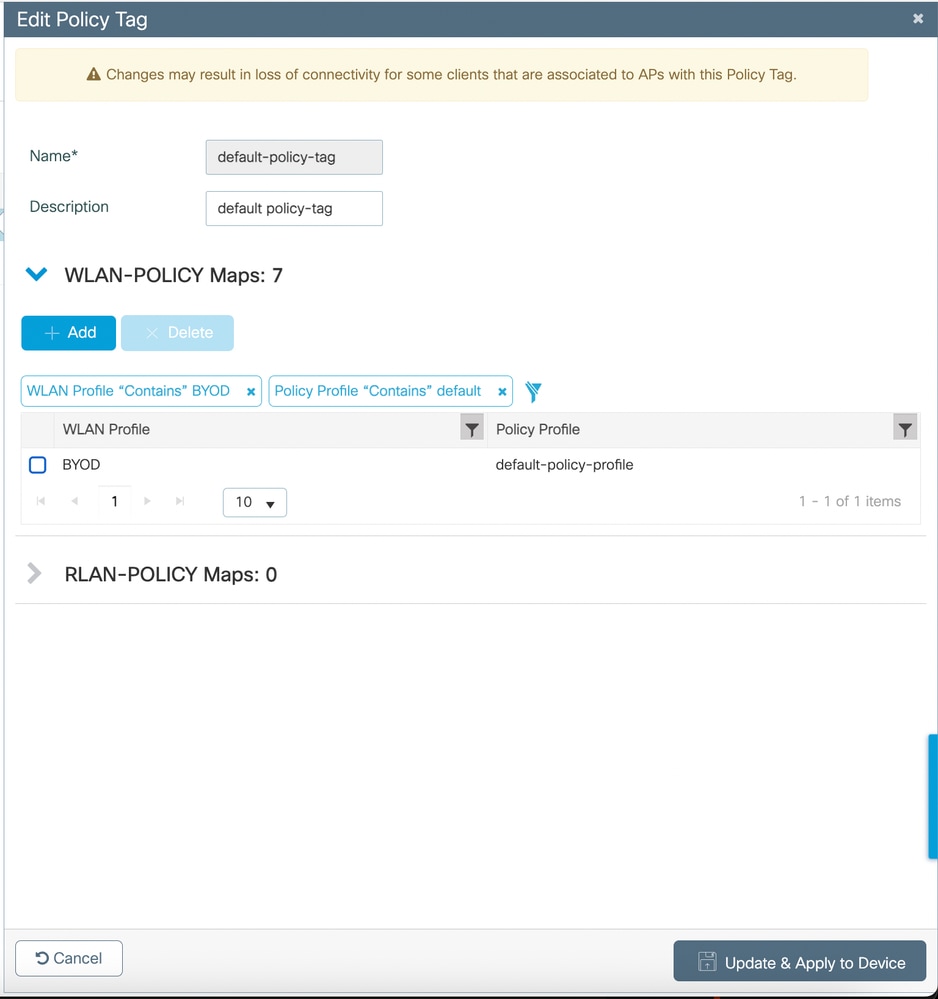

タグの適用と展開

- Configuration > Tags & Profiles > Tagsの順に移動します。

- タグを作成または編集して、WLANとポリシープロファイルを含めます。

- アクセスポイントにタグを割り当てます。

オープン/非セキュアSSIDの設定

オープンSSIDは、環境内にデュアルSSID BYOD設定を設定した場合にのみ作成されます。

- Configuration > Tags & Profiles > WLANsの順に選択します。[Add] ボタンをクリックします。

- GeneralタブでSSID名を指定し、WLANボタンを有効にします。

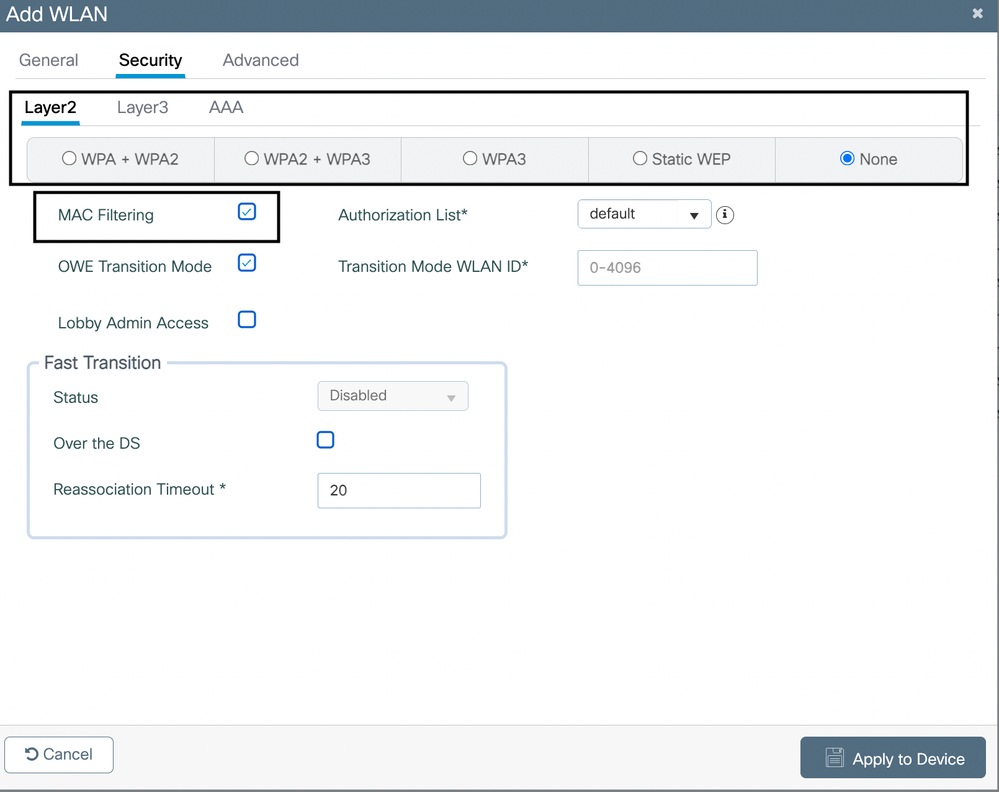

3. 同じウィンドウでSecurityタブをクリックします。Noneオプションボタンを選択して、MACフィルタリングを有効にします。

4. Layer 3のSecurityで、Web Auth Parameter Mapのグローバル設定を選択します。WLCに他のWeb認証プロファイルが設定されている場合は、次の場所にマッピングすることもできます。

ISE 設定

前提条件

- Cisco ISEがインストールされ、BYOD機能のライセンスを取得していることを確認します。

- RADIUS共有秘密を使用して、WLCをネットワークデバイスとしてISEに追加します。

証明書

- ブラウザのセキュリティ警告を回避するために、有効なサーバ証明書をISEにインストールします。

- 証明書がエンドポイントによって信頼されていること(既知のCAまたは信頼されたルートを持つ内部CAによって署名されていること)を確認します。

DNS 設定

- DNSがBYODポータルのISEホスト名を解決することを確認します。

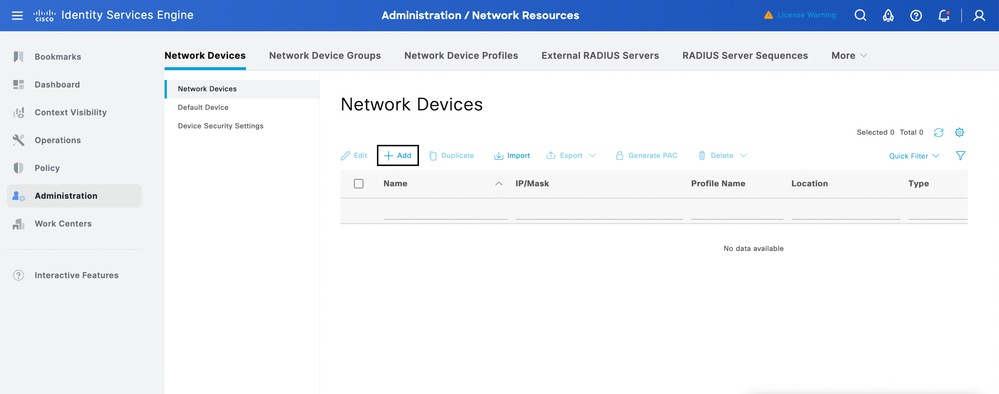

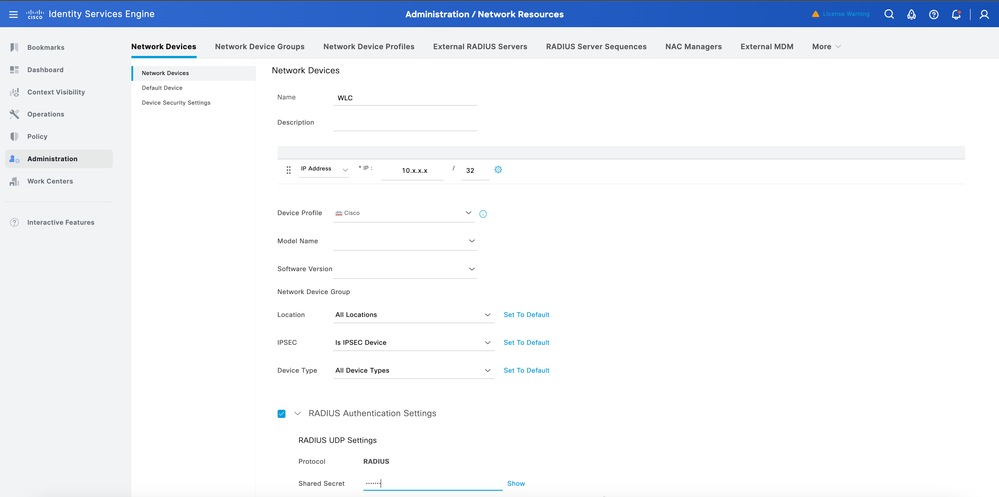

ISEネットワークデバイスの設定

- ISE Web UIにログインします。

- [管理(Administration)] > [ネットワーク リソース(Network Resources)] > [ネットワーク デバイス(Network Devices)] に移動します。

3. WLCをネットワークデバイスとして追加します。

- Name:WLCの名前を入力します。

- IP Address:WLC管理IPを入力します。

- RADIUS共有秘密:WLCに設定されているものと同じ共有秘密を入力します。

- [Submit] をクリックします。

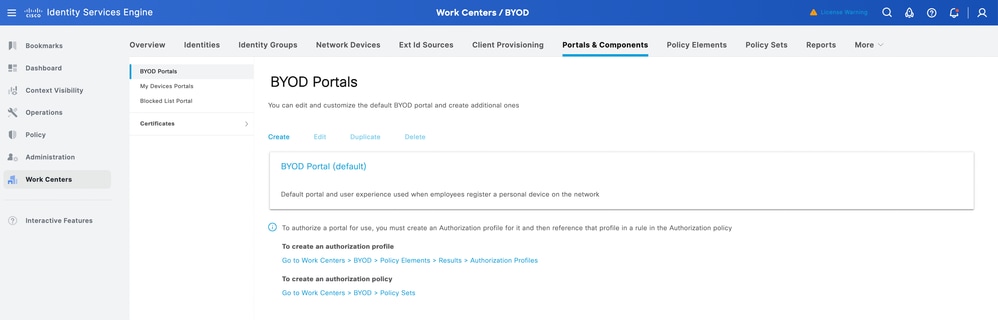

BYODポータルの作成

- Work Centers > BYOD > Settings > Portals & Components > BYOD Portalsの順に移動します。

- AddをクリックしてBYODポータルを作成するか、ISEの既存のデフォルトポータルを使用できます。

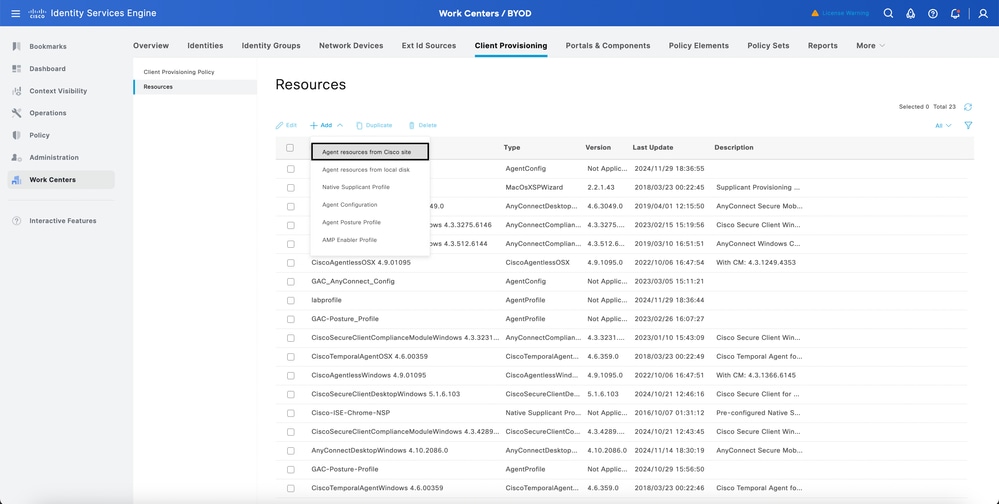

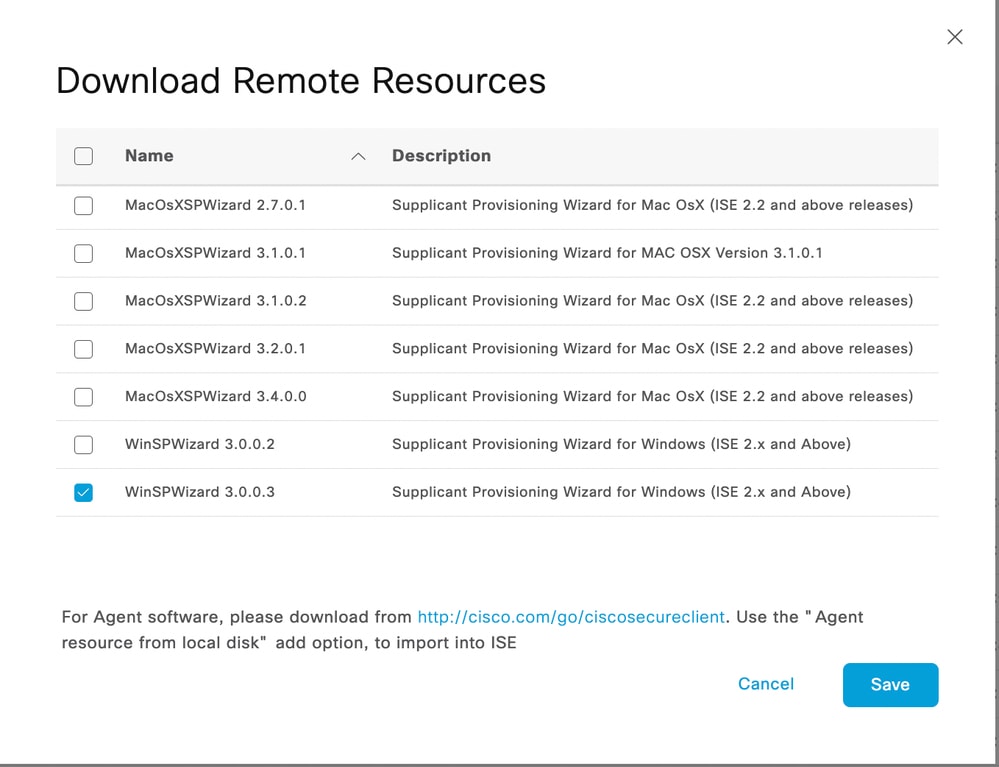

Cisco IOS®最新バージョンのダウンロード

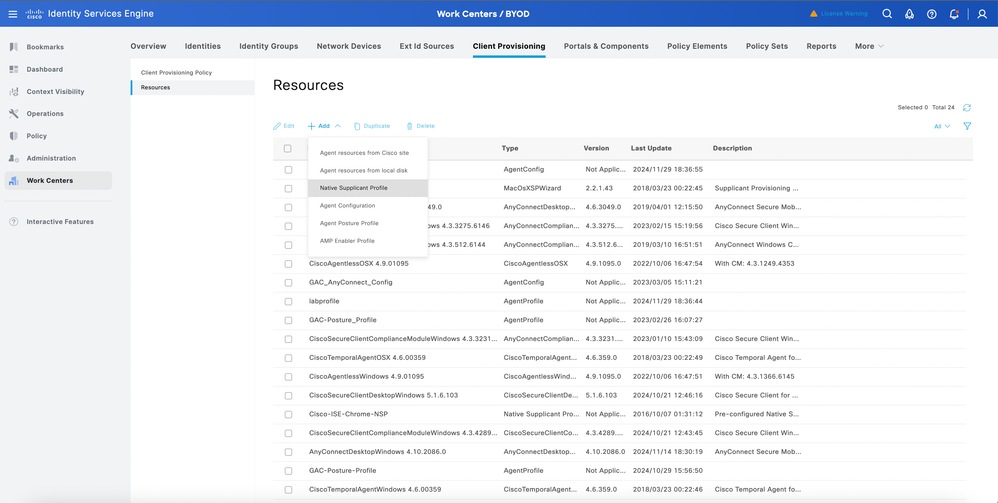

- Work Centers > BYOD > Client provisioning > Resourcesの順に移動します。

- Addボタンをクリックして、シスコのサイトからエージェントリソースを選択します。

3. ソフトウェアリストで、ダウンロードする最新のCisco IOSバージョンを選択します。

注:Cisco IOSソフトウェアは、WindowsおよびMacOSエンドポイント用のISEでダウンロードできます。Apple iPhone IOSの場合は、ネイティブサプリカントを使用してデバイスをプロビジョニングします。Androidデバイスの場合は、Play Storeからダウンロードする必要があるネットワークセットアップアシスタントがあります。

エンドポイントプロファイルの作成

1.Work Centers > BYOD > Client provisioning > Resourcesの順に移動します。

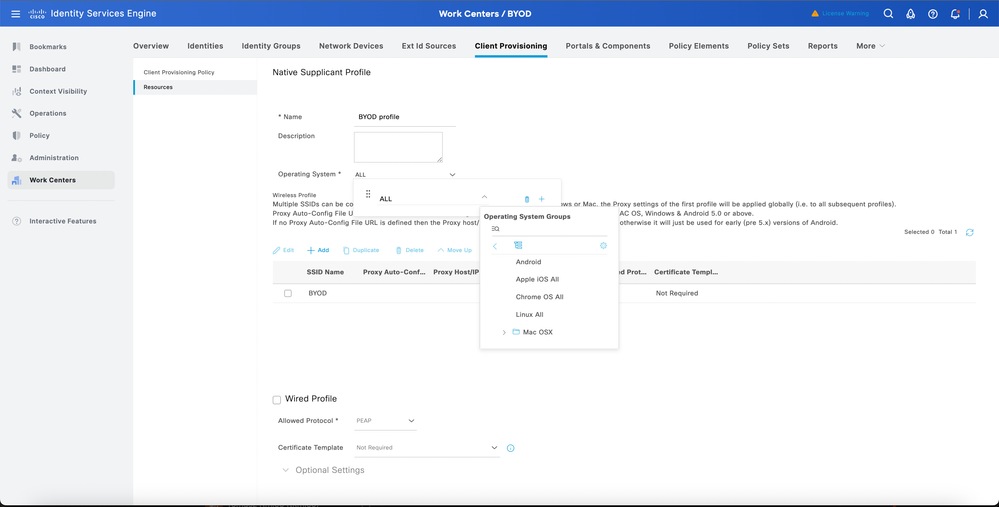

2. Addをクリックし、ドロップダウンメニューからNative supplicant profileを選択します。

3. [Operating system]ドロップダウンで、デバイスをオンボードする必要のあるオペレーティングシステムを選択するか、または環境内のすべてのエンドポイントをオンボードするためのALLとして設定します。

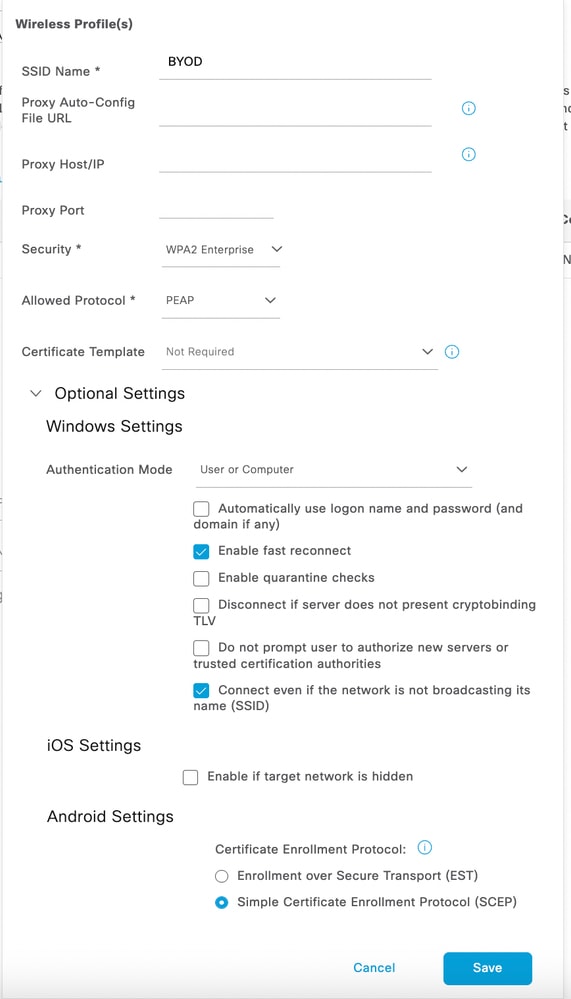

4. ページからAddをクリックして、エンドポイントのプロファイルを作成し、エンドポイントの802.1Xを設定します。

注:要件に応じて、環境内のエンドポイントのエンドポイントプロファイルを設定してください。エンドポイントプロファイルを使用すると、EAP-PEAP、EAP-TLSを設定できます。

5. エンドポイントプロファイルで、SaveをクリックしてからSubmitをクリックします。

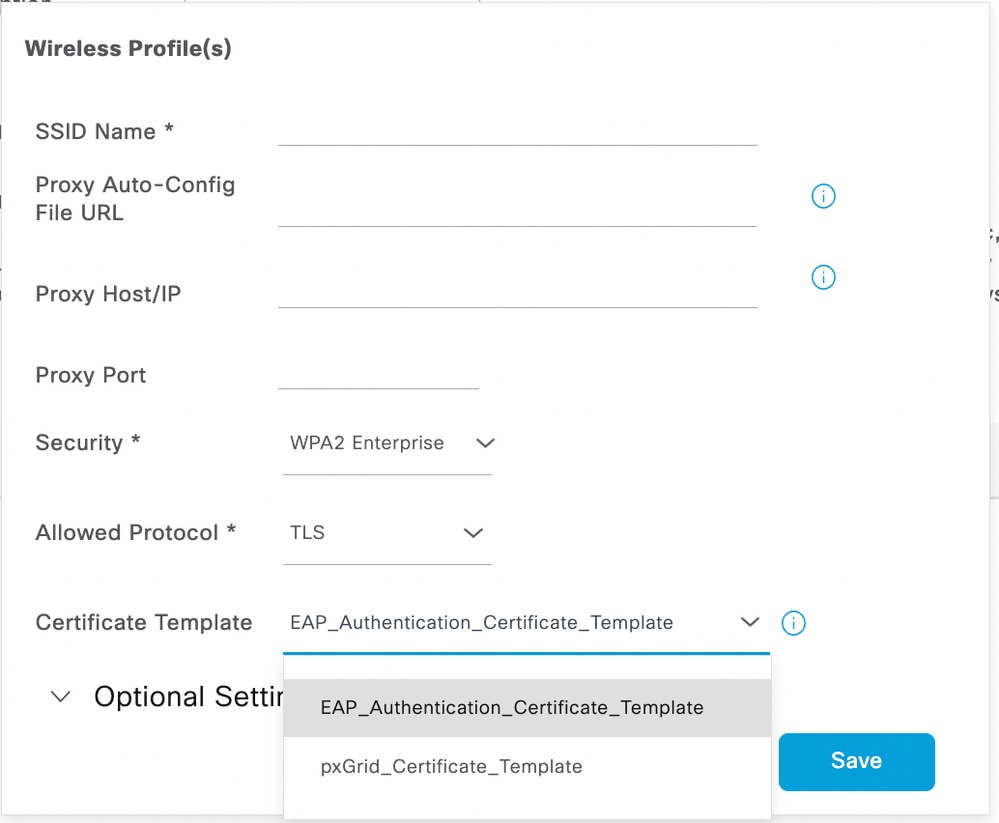

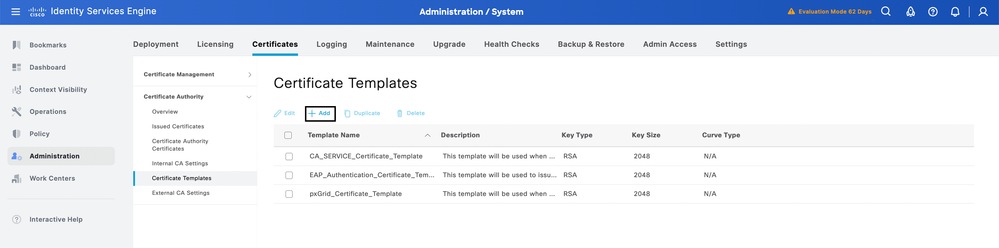

証明書テンプレート

エンドポイントプロファイルは、EAP-TLSを実行するように事前設定されています。証明書テンプレートをプロファイルに追加する必要があります。デフォルトでは、ISEには事前定義された2つのテンプレートがあり、ドロップダウンから選択できます.

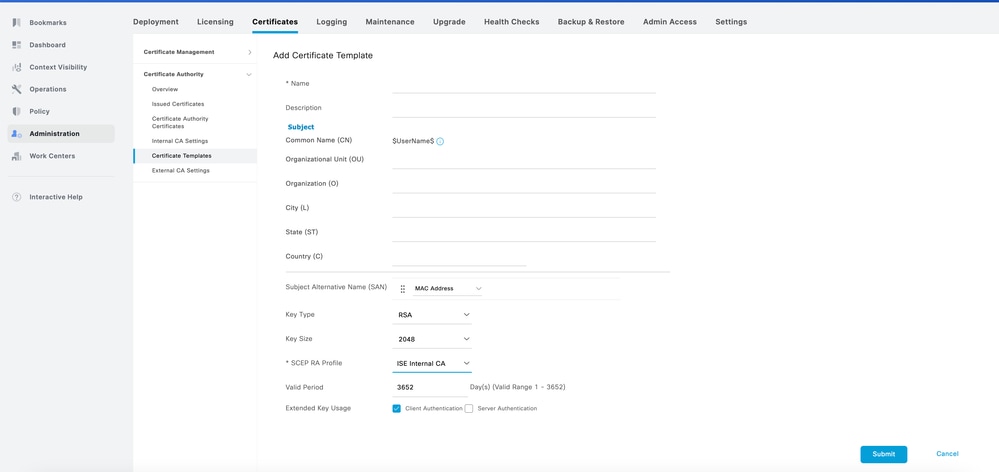

新しい証明書テンプレートを作成するには、次の手順を実行します。

- Administration > System > Certificates > Certificate Authority > Certificate Templatesの順に移動します。

- ページからAddボタンをクリックします。

3. 組織の特定の要件を満たすように調整された詳細を入力します。

4. Submitをクリックして、変更を保存します。

注:証明書テンプレートは、異なるドメインがあり、証明書のOUに異なる値を追加してユーザをセグメント化する場合に便利です。

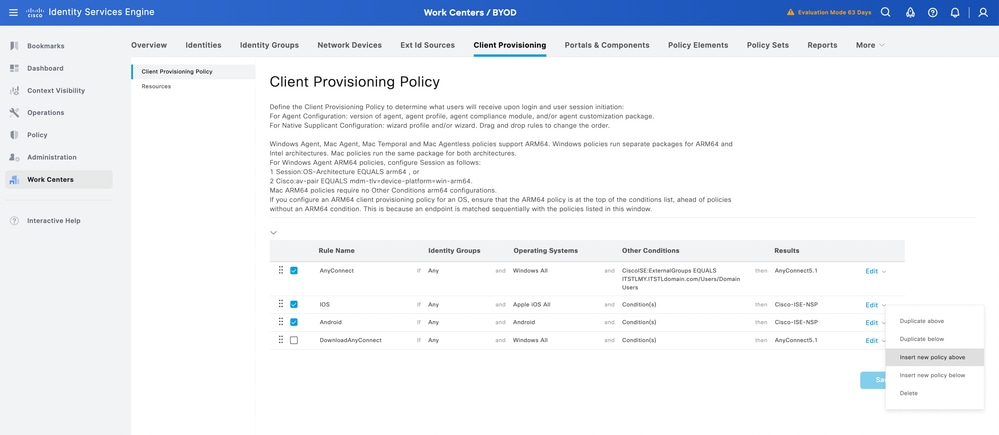

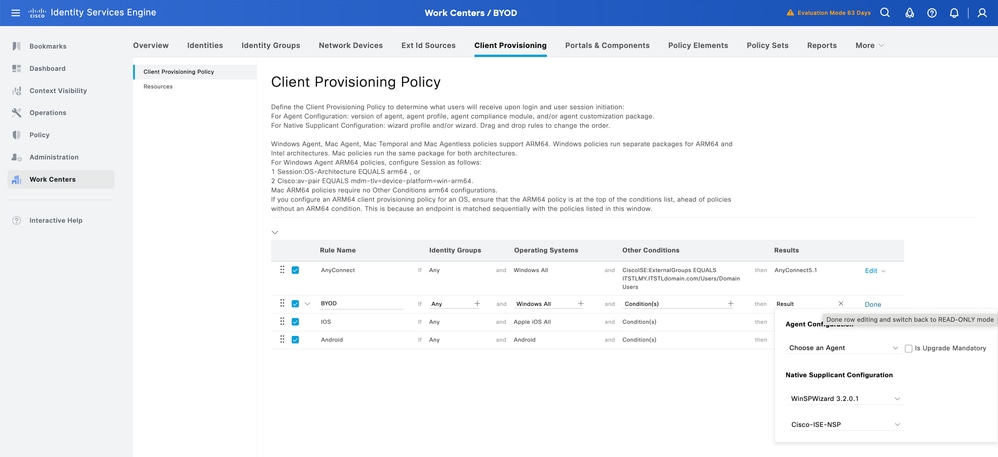

クライアントプロビジョニングポータルへのエンドポイントプロファイルのマッピング

- Work Centers > BYOD > Client provisioning > Client provisioning Policyの順に移動します。

- ルールのvをクリックして、新しいクライアントプロビジョニングルールを作成します。

3. 新しいルールの作成をページに投稿します

4. BYODポータルの使用を特定のユーザに制限する場合は、アイデンティティグループを追加します

5. BYODポータルへのアクセスを許可するオペレーティングシステムを追加します

6. ドロップダウンからCisco IOSバージョンをマッピングし、結果から作成したエンドポイントプロファイルを選択します

7. Doneをクリックし、次にSaveボタンをクリックします。

注:このポリシーは、ポスチャクライアントプロビジョニングとBYODプロビジョニングの両方に影響します。ここでは、エージェント設定セクションがポスチャチェックに適用するポスチャエージェントとコンプライアンスモジュールを決定し、ネイティブサプリカント設定セクションがBYODプロビジョニングフローの設定を管理します

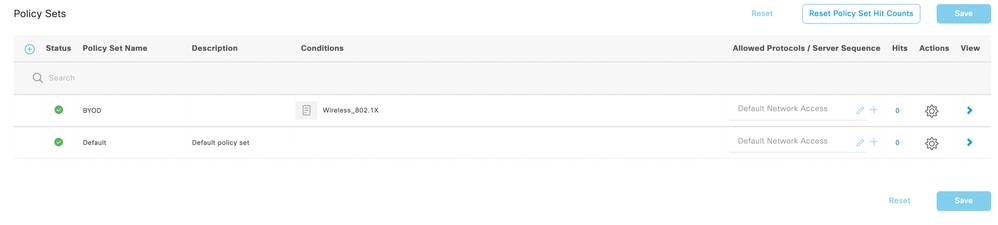

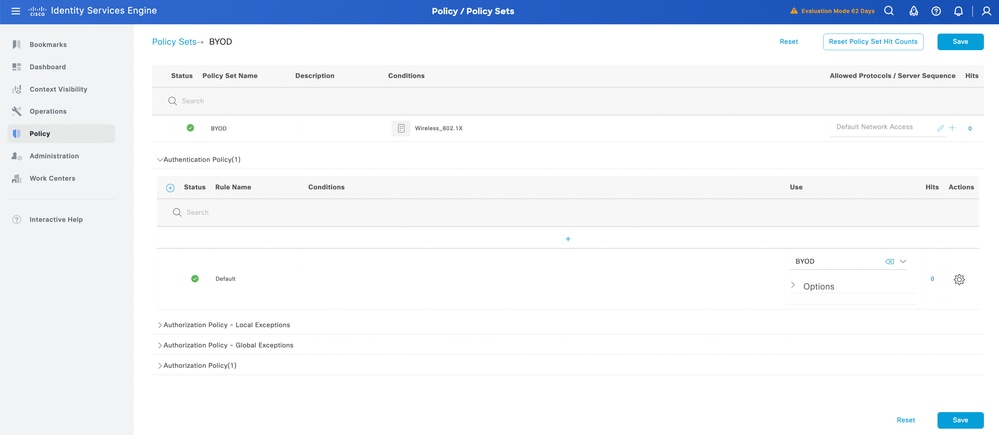

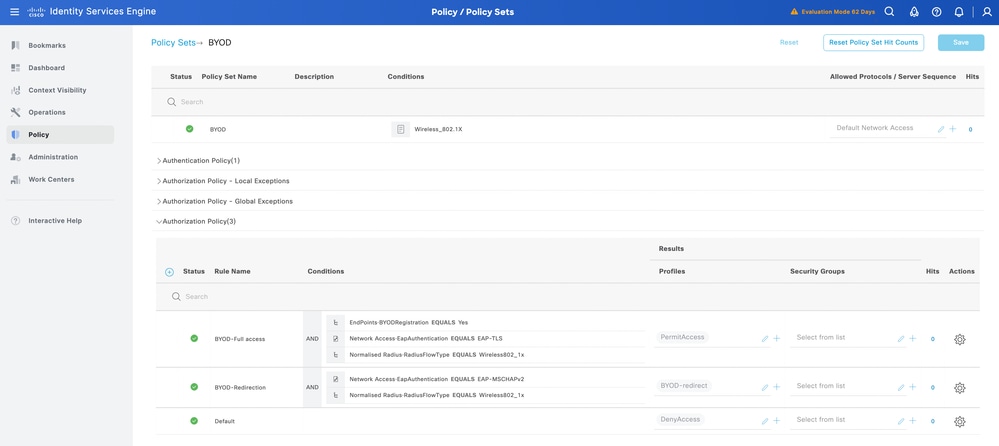

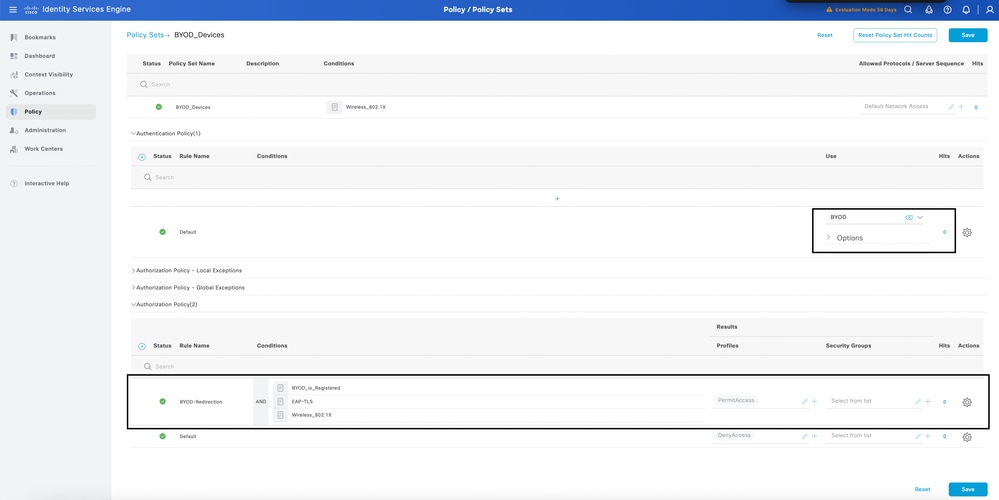

シングルSSID BYOD用のISEポリシーセットの設定

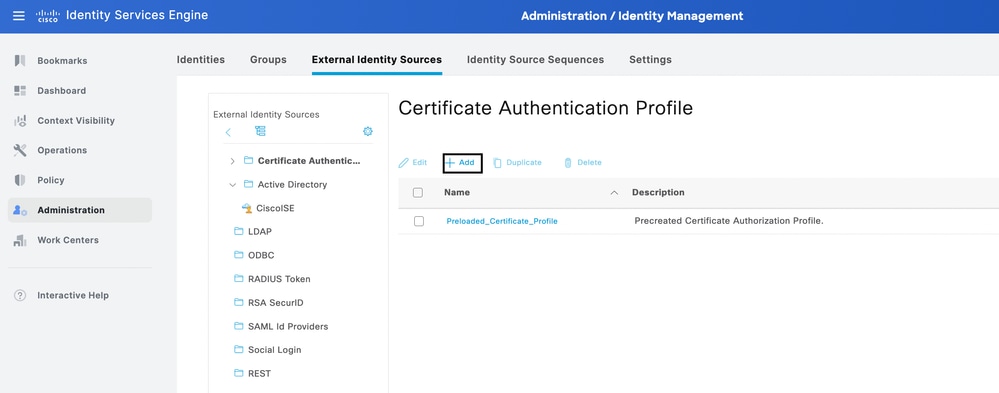

- Policy > Policy Setに移動し、ISE上でBYODフローのポリシーを作成します。

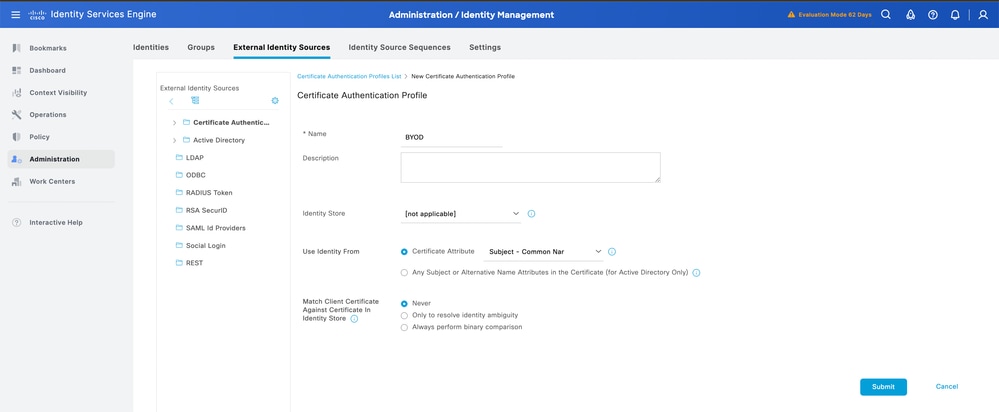

2. 次に、Administration > Identity Management > External Identity Sources > Certificate Authentication Profileの順に移動します。Addボタンをクリックして、証明書プロファイルを作成します。

注:IDストアでは、ISEに統合されているActive Directoryをいつでも選択できます。これにより、追加のセキュリティのために証明書からユーザ検索を実行できます。

3. Submit をクリックして、設定を保存します。次に、証明書プロファイルをBYODのポリシーセットにマッピングします。

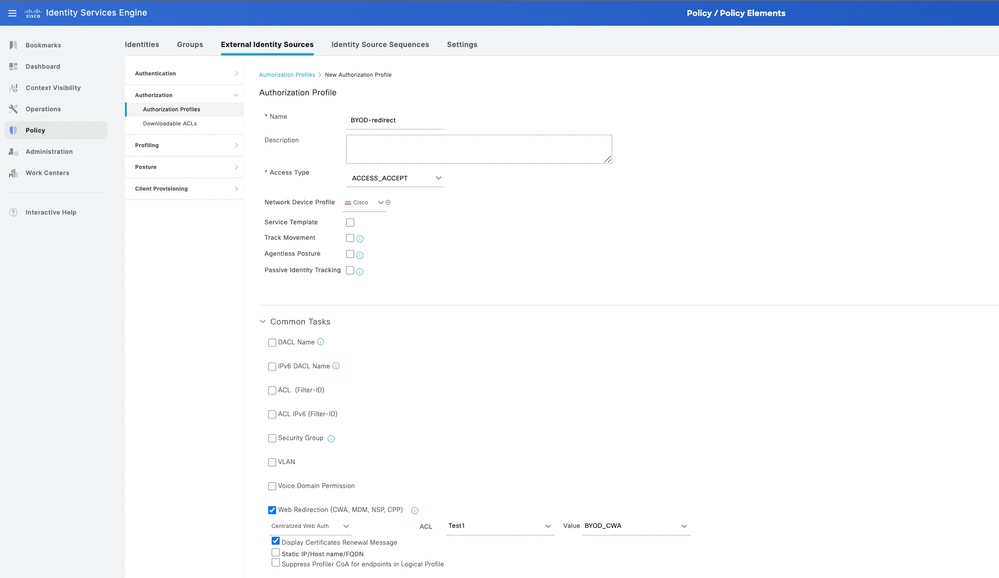

4. BYODフロー後のBYODリダイレクトとフルアクセスの許可プロファイルを設定します。[Policy] > [Policy Elements] > [Results] > [Authorization] > [Authorization Profiles] の順に選択します。

5. Addをクリックし、認可プロファイルを作成します。Webリダイレクション(CWA、MDM、NSP、CPP)を確認し、BYODポータルページをマッピングします。また、WLCからプロファイルにリダイレクションACL名を追加します。Full accessプロファイルの場合は、プロファイル内のそれぞれの社内VLANでpermit accessを設定します。

6. 認可プロファイルを認可ルールにマッピングします。ユーザがBYODフロー後にネットワークにフルアクセスできるように、BYODフルアクセスにはルールEndPoints・BYODRegistrationをyesに設定する必要があります。

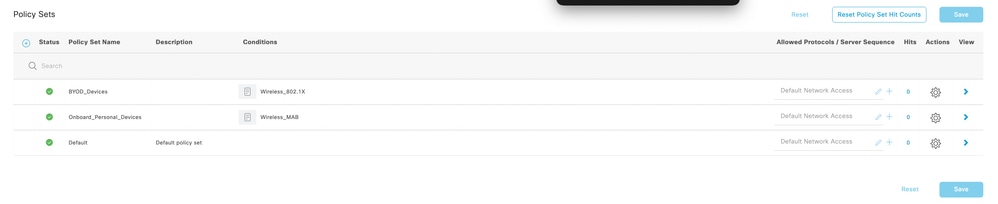

デュアルSSID BYOD用のISEポリシーセットの設定

デュアルSSID BYOD設定では、2ポリシーセットがISEで設定されます。最初のポリシーセットはオープン/非セキュアSSID用で、ポリシーセット設定はオープン/非セキュアSSIDへの接続時にユーザをBYODページにリダイレクトします

- Policy > Policy Setに移動し、ISE上でBYODフローのポリシーを作成します。

2. ISE上で登録されたBYODユーザを認証するオープン/非セキュアSSIDと社内SSIDのポリシーセットを作成します。

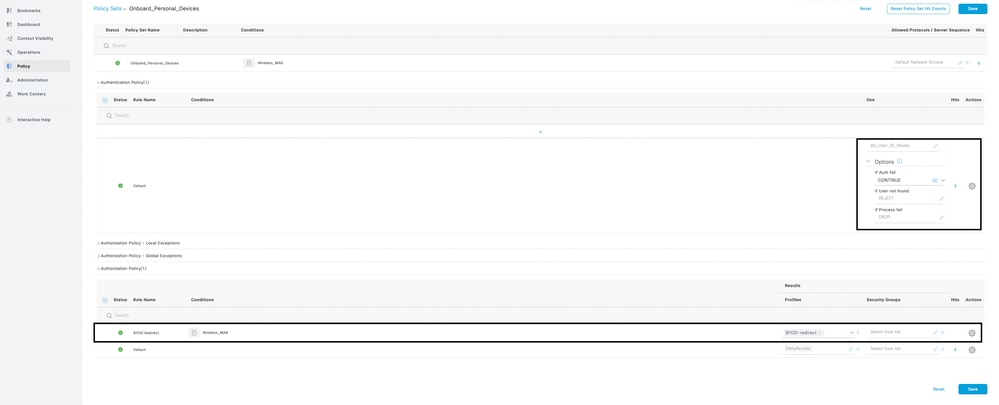

3. オンボーディングポリシーセットで、オプションの下のContinue selectedを見つけます。認可ポリシーについて、条件を作成し、リダイレクション認可プロファイルをマッピングします。認可プロファイルの作成にも同じ手順が含まれます。これはポイント4で確認できます。

4. BYOD登録済みポリシーセットで、見つかったのと同じ証明書プロファイルを使用して認証ポリシーを設定します。

「ポイント2のシングルSSID BYOD用のISEポリシーセットの設定」で説明します。また、認可ポリシーの条件を作成し、フルアクセスプロファイルをポリシーにマッピングします。

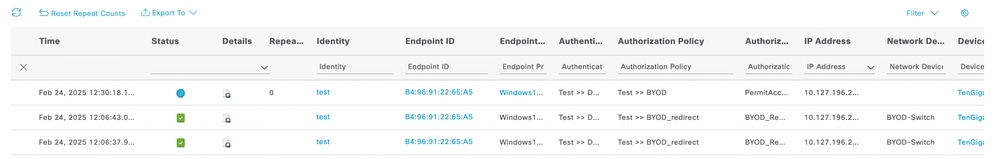

Logging

ISEからのライブログから、ユーザ認証が成功し、BYODポータルページにリダイレクトされます。BYODフローが完了すると、ユーザはネットワークへのアクセスを許可されます

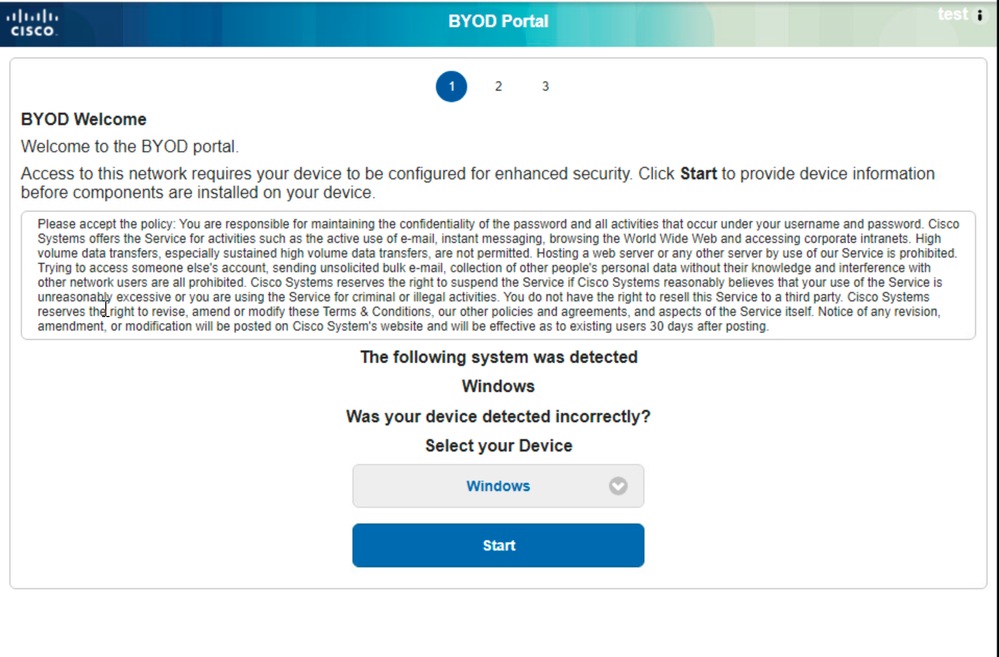

ユーザの観点からは、最初にBYODページにリダイレクトされ、Webページから適切なデバイスを選択する必要があります。テストでは、Windows 10デバイスが使用されました

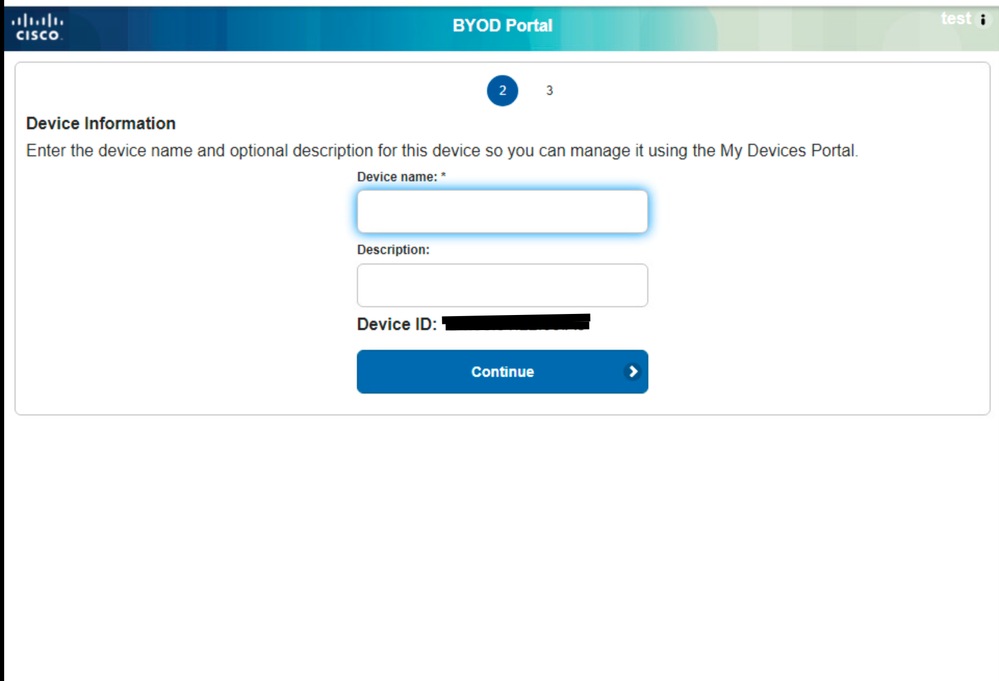

[Next] (次へ)ボタンをクリックすると、デバイスの名前と説明を入力するように求められるページが表示されます

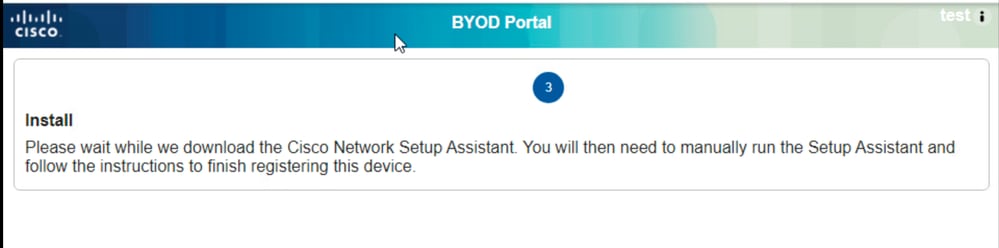

プロファイルがEAP-TLS認証を実行するように設定されている場合、認証のためにエンドポイントプロファイルとEAP TLS証明書をダウンロードするためのNetwork Assistantツールをダウンロードするようにユーザに要求することを示す投稿。

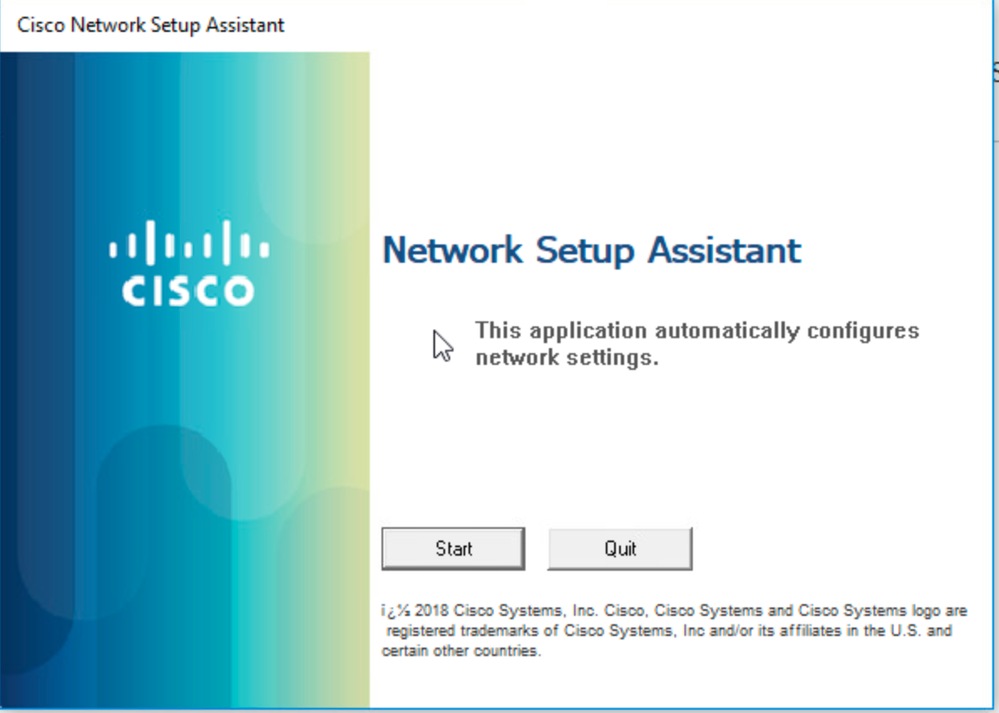

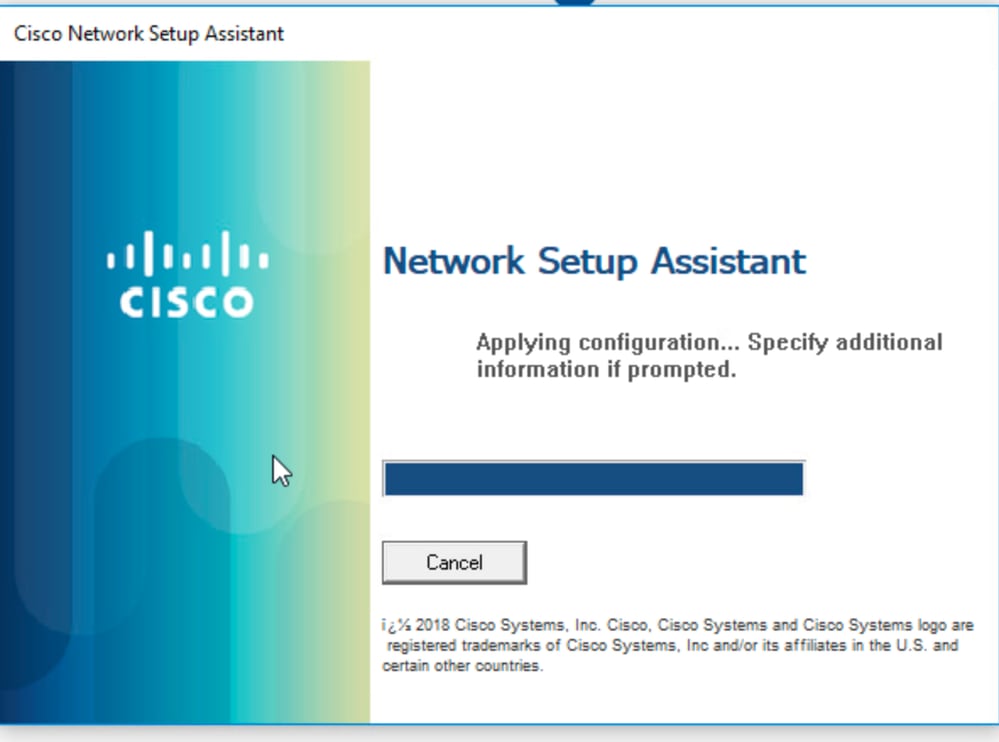

管理者権限でNetwork Assistantアプリケーションを実行し、開始ボタンをクリックしてオンボーディングフローを開始します。

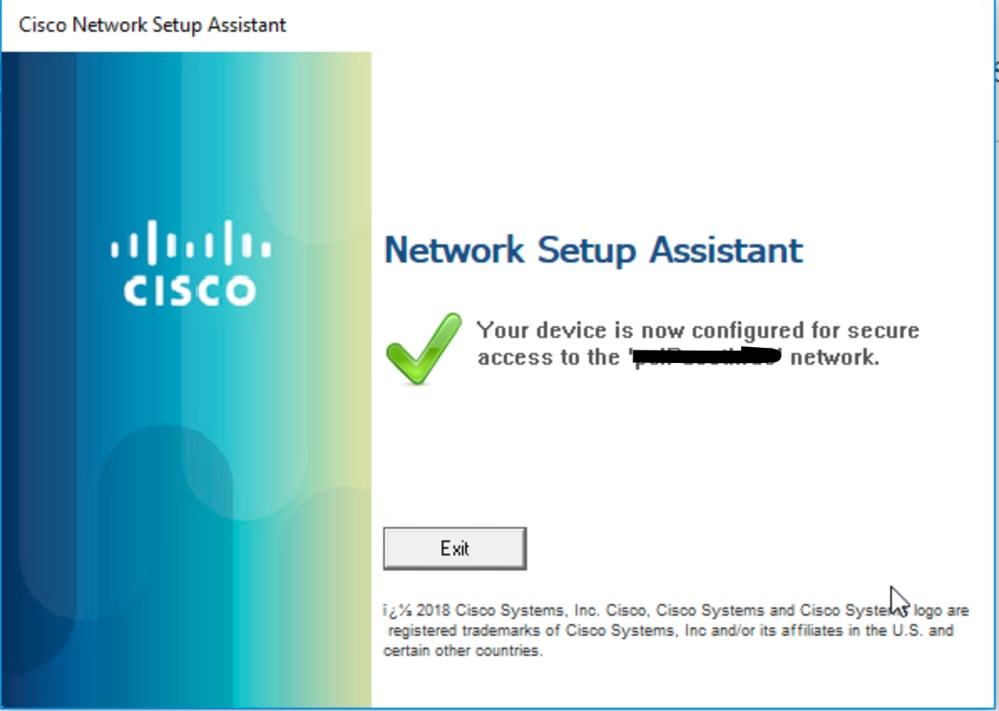

ユーザは、リソースにアクセスするための個人用デバイスを使用してネットワークに正常にオンボーディングされました。

トラブルシューティング

BYODの問題をトラブルシューティングするには、ISEでこのデバッグを有効にしてください

デバッグレベルに設定する属性:

- クライアント(guest.log)

- client-webapp(guest.log)

- scep(ise-psc.log)

- caサービス(ise-psc.log)

- admin-ca(ise-psc.log)

- ランタイムAAA (prrt-server.log)

- nsf(ise-psc.log)

- nsf-session(ise-psc.log)

- プロファイラ(profiler.log)

ログスニペット

ゲストログ

これらのログは、ユーザがページに正常にリダイレクトされ、Network Assistantアプリケーションをダウンロードしたことを示しています。

2025-02-24 12:06:08,053情報[https-jsse-nio-10.127.196.172-8443-exec-4][[]] portalwebaction.utils.portal.spring.ISEPortalControllerUtils -:000000000000000B30D59CC5:::-アクション転送で見つかったマッピングパス:pages/byodWelcome.jsp // BYODウェルカムページ

2025-02-24 12:06:09,968 INFO [https-jsse-nio-10.127.196.172-8443-exec-8][]] cpm.guestaccess.flowmanager.step.StepExecutor -:000000000000000B30D59CC5::test:- pTranSteps:1のサイズ

2025-02-24 12:06:09,968 INFO [https-jsse-nio-10.127.196.172-8443-exec-8][][] cpm.guestaccess.flowmanager.step.StepExecutor -:000000000000000B30D59CC5::test:- getNextFlowStep, pTranSteps:[id: 2513b7b-7249-4bc3-a423-0e7d9a0b2500]

2025-02-24 12:06:09,968 INFO [https-jsse-nio-10.127.196.172-8443-exec-8][] cpm.guestaccess.flowmanager.step.StepExecutor -:000000000000000B30D59CC5::test:- getNextFlowStep, stepTran:d251 3b7b-7249-4bc3-a423-0e7d9a0b2500

2025-02-24 12:06:09,979 INFO [https-jsse-nio-10.127.196.172-8443-exec-8][[] portalwebaction.utils.portal.spring.ISEPortalControllerUtils -:000000000000000B30D59CC5::::- mapping path found in-action-forwarding: pages/byodRegistration.jsp

2025-02-24 12:06:14,643 INFO [https-jsse-nio-10.127.196.172-8443-exec-2][]] cpm.guestaccess.flowmanager.step.StepExecutor -:000000000000000B30D59CC5::test:- pTranSteps:1のサイズ

2025-02-24 12:06:14,643 INFO [https-jsse-nio-10.127.196.172-8443-exec-2][][] cpm.guestaccess.flowmanager.step.StepExecutor -:000000000000000B30D59CC5::test:- getNextFlowStep, pTranSteps:[f:[id: 203b757-9e8a-473e-abdc-879d0cd37491]

2025-02-24 12:06:14,643 INFO [https-jsse-nio-10.127.196.172-8443-exec-2][]] cpm.guestaccess.flowmanager.step.StepExecutor -:000000000000000B30D59CC5::test:- getNextFlowStep, stepTran:f203 b757-9e8a-473e-abdc-879d0cd37491

2025-02-24 12:06:14,647 INFO [https-jsse-nio-10.127.196.172-8443-exec-2][[] portalwebaction.utils.portal.spring.ISEPortalControllerUtils -:000000000000000B30D59CC5::::- mapping path found in-action-forwarding: pages/byodInstall.jsp

2025-02-24 12:06:14,713 DEBUG [https-jsse-nio-10.127.196.172-8443-exec-10][]] cisco.cpm.client.provisioning.StreamingServlet -:000000000000000B30D59CC5::::- Session = null

2025-02-24 12:06:14,713 DEBUG [https-jsse-nio-10.127.196.172-8443-exec-10][]] cisco.cpm.client.provisioning.StreamingServlet -:000000000000000B30D59CC5::::- portalSessionId = null

2025-02-24 12:06:14,713デバッグ[https-jsse-nio-10.127.196.172-8443 -exec-10][[]] cisco.cpm.client.provisioning.StreamingServlet -:000000000000000B30D59CC5:::- StreamingServlet URI:/auth/provisioning/download/f6b73ef8-4502-4d50-81aa-bbb91e8828da/NetworkSetupAssistant.exe //ネットワーク支援アプリケーションがエンドポイントに送信されました

Ise-Pscログ

アプリケーションがエンドポイントにダウンロードされると、アプリケーションはSCEPフローを開始してISEからクライアント証明書を取得します。

2025-02-24 12:04:39,807 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- CertStoreには4つの証明書が含まれています:

2025-02-24 12:04:39,807 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- 1. '[issuer=CN=Certificate Services Root CA - iseguest; serial=32281512738768960628252532784663302089]'

2025-02-24 12:04:39,808 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- 2. '[issuer=CN=Certificate Services Endpoint Sub CA - iseguest; serial=131900858749761727853768227590303808637]'

2025-02-24 12:04:39,810 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- 3. '[issuer=CN=Certificate Services Root CA - iseguest; serial=68627620160586308685849818775100698224]'

2025-02-24 12:04:39,810 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- 4. '[issuer=CN=Certificate Services Node CA - iseguest; serial=72934767698603097153932482227548874953]'

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][[]] org.jscep.client.CertStoreInspector -:::: – 暗号化証明書の選択

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- keyEncipherment keyUsageによる証明書の選択

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- keyEncipherment keyUsageを含む1つの証明書が見つかりました

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- [issuer=CN=Certificate Services Endpoint Sub CA - iseguest serial=131900858749761727853768227590303808637]を使用してメッセージを暗号化

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][[]] org.jscep.client.CertStoreInspector -:::: – 検証証明書の選択

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- digitalSignature keyUsageを使用した証明書の選択

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- digitalSignature keyUsageを含む1つの証明書が見つかりました

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- [issuer=CN=Certificate Services Endpoint Sub CA - iseguest serial=131900858749761727853768227590303808637]を使用したメッセージの検証

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][[]] org.jscep.client.CertStoreInspector -:::: – 発行者証明書の選択

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][[]] org.jscep.client.CertStoreInspector -::::- Selecting certificate with basicConstraints

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- basicConstraintsを持つ3つの証明書が見つかりました

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] org.jscep.client.CertStoreInspector -::::- [issuer=CN=Certificate Services Endpoint Sub CA - iseguest serial=131900858749761727853768227590303808637]を発行者に使用

2025-02-24 12:04:39,812 DEBUG [DefaultQuartzScheduler_Worker-5][] com.cisco.cpm.scep.PKIServerLoadBalancer -:::::- SCEPサーバのパフォーマンスメトリック:name[live/dead、total reqs、total failures、inflight reqs、Average RTT]

http://127.0.0.1:9444/caservice/scep[live,96444,1,0,120]

エンドポイントプロファイルのダウンロード

SCEPプロセスが完了し、エンドポイントが証明書をインストールすると、アプリケーションは以降の認証用にエンドポイントプロファイルをダウンロードします。このプロファイルはデバイスによって実行されます。

2025-02-24 12:06:26,539 DEBUG [https-jsse-nio-8905-exec-1][[] cisco.cpm.client.provisioning.EvaluationServlet -::::- Referrer = Windows // WindowsデバイスがWebページに基づいて検出されました

2025-02-24 12:06:26,539 DEBUG [https-jsse-nio-8905-exec-1][[]] cisco.cpm.client.provisioning.EvaluationServlet -::::- Session = 000000000000000B30D59CC5

2025-02-24 12:06:26,539 DEBUG [https-jsse-nio-8905-exec-1][[]] cisco.cpm.client.provisioning.EvaluationServlet -::::- Session = 000000000000000B30D59CC5

2025-02-24 12:06:26,539 DEBUG [https-jsse-nio-8905-exec-1][[]] cisco.cpm.client.provisioning.EvaluationServlet -::::- nspプロファイルのプロビジョニング

2025-02-24 12:06:26,546 DEBUG [https-jsse-nio-8905-exec-2][[]] cisco.cpm.client.provisioning.StreamingServlet -::::- Session = 000000000000000B30D59CC5

2025-02-24 12:06:26,546 DEBUG [https-jsse-nio-8905-exec-2][[]] cisco.cpm.client.provisioning.StreamingServlet -::::- portalSessionId = null

2025-02-24 12:06:26,546 DEBUG [https-jsse-nio-8905-exec-2][[] cisco.cpm.client.provisioning.StreamingServlet -::::- StreamingServlet URI:/auth/provisioning/download/b8ce01e6-b150-4d4e-9698-40e48d5e0197/Cisco-ISE-NSP.xml//NSPプロファイルがエンドポイントにダウンロードされます

2025-02-24 12:06:26,547 DEBUG [https-jsse-nio-8905-exec-2][]] cisco.cpm.client.provisioning.StreamingServlet -::::- Streaming to ip: file type: NativeSPProfile name:Cisco-ISE-NSP.xml //The Network Assistant Application

2025-02-24 12:06:26,547 DEBUG [https-jsse-nio-8905-exec-2][[]] cisco.cpm.client.provisioning.StreamingServlet -::::- BYODStatus:INIT_PROFILE

2025-02-24 12:06:26,547 DEBUG [https-jsse-nio-8905-exec-2][[]] cisco.cpm.client.provisioning.StreamingServlet -::::- userId has been set to test

2025-02-24 12:06:26,558 DEBUG [https-jsse-nio-8905-exec-2][[]] cisco.cpm.client.provisioning.StreamingServlet -::::リダイレクトの種類は: SUCCESS_PAGE、リダイレクトurlは:mac:

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

17-Mar-2025

|

初版 |

シスコ エンジニア提供

- ヴィシャルプラタバンテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック