Catalyst 9800での&;の設定とダウンロード可能ACLのトラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Catalyst 9800ワイヤレスLANコントローラ(WLC)上でダウンロード可能ACL(dACL)を設定およびトラブルシューティングする方法について説明します。

背景説明

dACLは、Cisco IOS®およびIOS XE®スイッチで長年にわたってサポートされています。dACLとは、ネットワークデバイスが、ACLのローカルコピーを保持してACL名を割り当てられるのではなく、RADIUSサーバからACLエントリを認証時に動的にダウンロードすることを指します。より完全なCisco ISEの設定例を使用できます。このドキュメントでは、17.10リリース以降、中央スイッチング用にdACLをサポートしているCisco Catalyst 9800に焦点を当てています。

前提条件

このドキュメントの目的は、基本的なSSIDの設定例を使用してCatalyst 9800でのdACLの使用を示し、これらを完全にカスタマイズできる方法を示すことです。

Catalyst 9800ワイヤレスコントローラでは、ダウンロード可能ACLは次のとおりです

- Cisco IOS XE Dublin 17.10.1リリース以降でサポートされます。

-

ローカルモードアクセスポイント(またはFlexconnect中央スイッチング)のみを備えた集中型コントローラでサポートされます。 FlexConnectローカルスイッチングはdACLをサポートしていません。

要件

次の項目に関する知識があることが推奨されます。

- Catalyst ワイヤレス 9800 設定モデル

- Cisco IPアクセスコントロールリスト(ACL)。

使用するコンポーネント

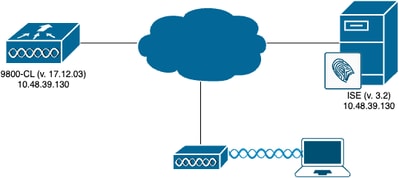

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Catalyst 9800-CL(v. Dublin 17.12.03)

- ISE(v. 3.2)。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

この設定ガイドでは、方式(WLAN認証、ポリシー設定など)が異なる場合でも、最終的な結果は同じです。ここで説明するシナリオでは、USER1とUSER2という2つのユーザIDが定義されています。どちらもワイヤレスネットワークへのアクセスが許可されます。それぞれに、ACL_USER1とACL_USER2がそれぞれ割り当てられ、ISEからCatalyst 9800によってダウンロードされるdACLです。

802.1x SSIDでのdACLの使用

ネットワーク図

WLC の設定

Catalyst 9800での802.1x SSIDの設定とトラブルシューティングの詳細については、『Catalyst 9800ワイヤレスコントローラシリーズでの802.1X認証の設定』設定ガイドを参照してください。

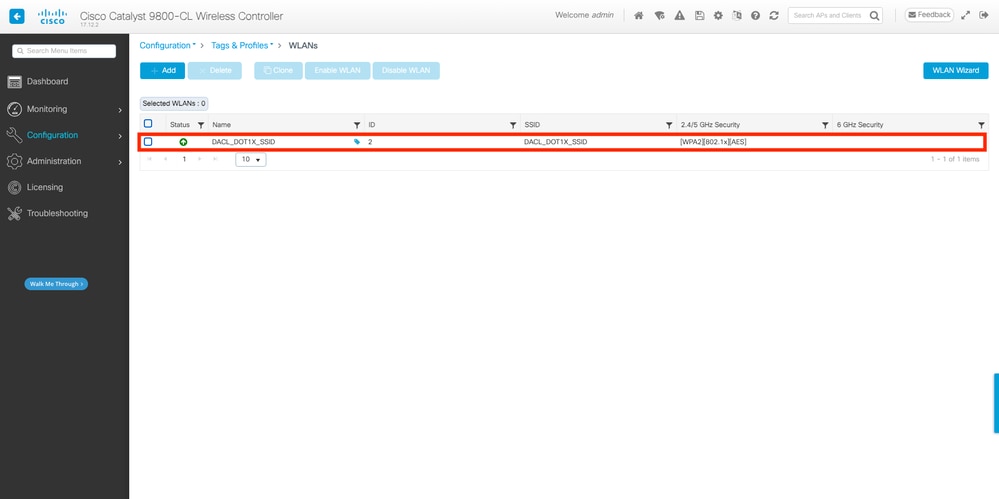

ステップ 1:SSID を設定します。

RADIUSサーバとしてISEを使用して、802.1x認証済みSSIDを設定します。このドキュメントでは、SSIDは「DACL_DOT1X_SSID」という名前になっています。

GUI で次の手順を実行します。

Configuration > Tags & Profiles > WLANの順に移動し、次に示すようなWLANを作成します。

CLI から、

WLC#configure terminal

WLC(config)#wlan DACL_DOT1X_SSID 2 DACL_DOT1X_SSID

WLC(config-wlan)#security dot1x authentication-list DOT1X

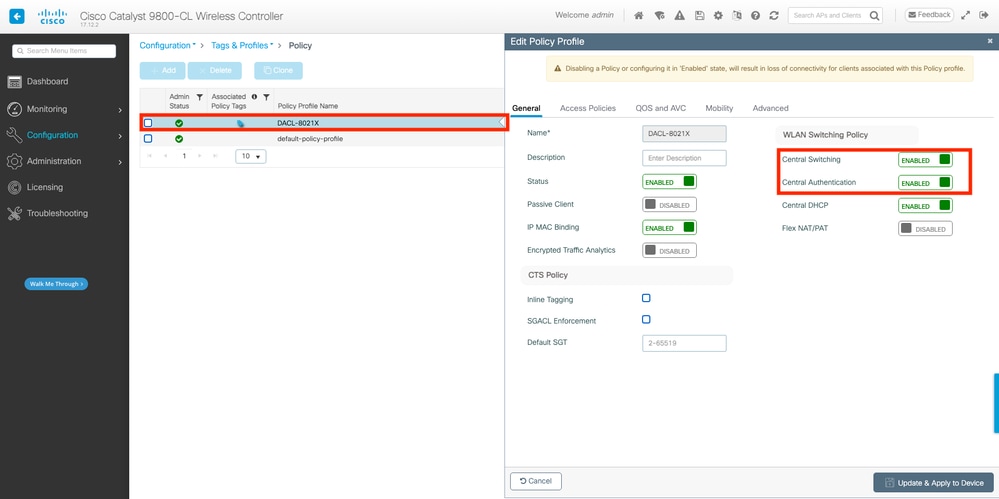

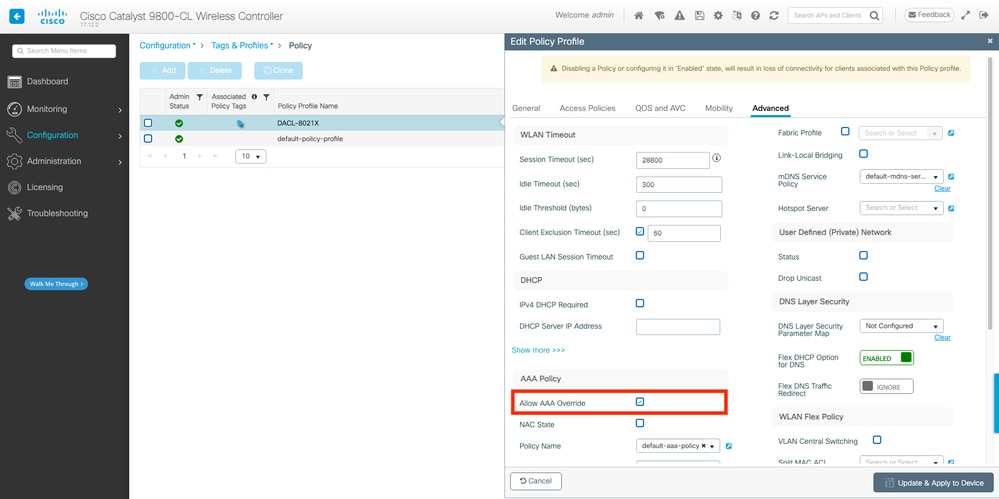

WLC(config-wlan)#no shutdownステップ 2:ポリシープロファイルを設定します。

上で定義したSSIDとともに使用されるポリシープロファイルを設定します。このポリシープロファイルで、スクリーンショットに示すように、「Advanced」タブからAAA Overrideが設定されていることを確認します。 このドキュメントでは、使用されるポリシープロファイルは「DACL-8021X」です。

「前提条件」セクションで説明したように、dACLは中央スイッチング/認証導入でのみサポートされます。ポリシープロファイルがそのように設定されていることを確認します。

GUI で次の手順を実行します。

Configuration > Tags & Profiles > Policyの順に移動し、使用されているポリシープロファイルを選択し、次に示すように設定します。

CLI から、

WLC#configure terminal

WLC(config)#wireless profile policy DACL-8021X

WLC(config-wireless-policy)#aaa-override

WLC(config-wireless-policy)#vlan VLAN_1413

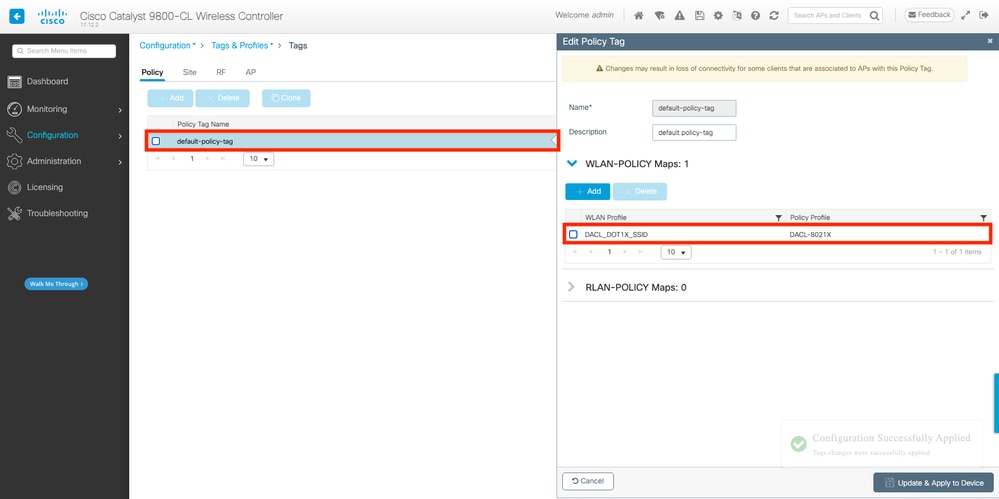

WLC(config-wireless-policy)#no shutdownステップ 3:使用するポリシータグにポリシープロファイルとSSIDを割り当てます。

GUI で次の手順を実行します。

Configuration > Tags & Profiles > Tagsの順に移動します。Policy tagsタブで、使用するタグを作成(または選択)し、ステップ1 ~ 2で定義したWLANとポリシープロファイルを割り当てます。

CLI から、

WLC#configure terminal

WLC(config)#wireless tag policy default-policy-tag

WLC(config-policy-tag)#description "default policy-tag"

WLC(config-policy-tag)#wlan DACL_DOT1X_SSID policy DACL-8021Xステップ 4:ベンダー固有の属性を許可します。

ダウンロード可能なACLは、ISEとWLC間のRADIUS交換でベンダー固有属性(VSA)を介して渡されます。これらの属性のサポートは、次のCLIコマンドを使用してWLCでイネーブルにできます。

CLI から、

WLC#configure terminal

WLC(config)#radius-server vsa send authenticationステップ 5:デフォルトの許可リストを設定します。

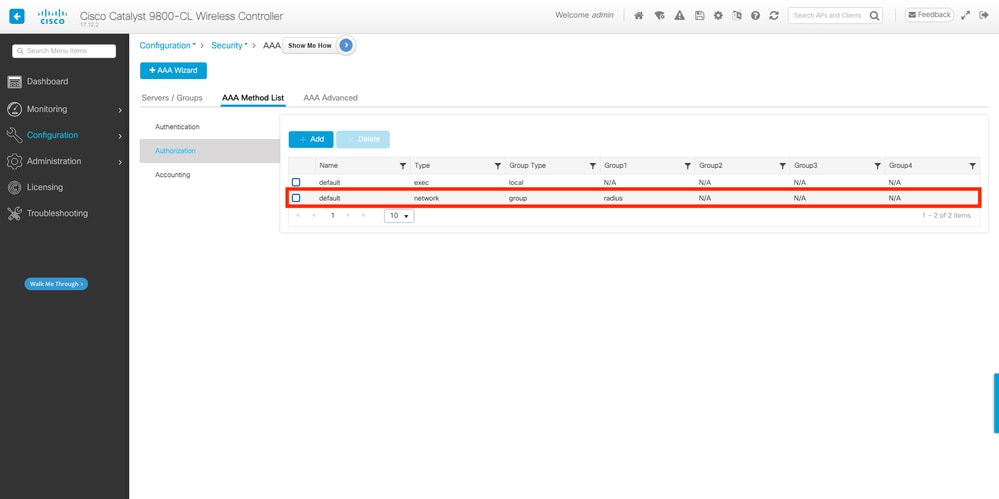

dACLを使用する場合、設定された802.1x SSIDに対して認証するすべてのユーザを認可するために、WLCに対してRADIUSによるネットワーク認可を適用する必要があります。

実際に、ここでは認証だけでなく許可フェーズもRADIUSサーバ側で処理されます。したがって、この場合は許可リストが必要です。

つまり、dACLでは「aaa authorization network」方式を使用する必要があります。

コマンド「aaa authorization network default group radius」で、デフォルトグループradiusを使用できます。

GUI で次の手順を実行します。

Configuration > Security > AAAの順に移動し、AAA Method List > Authorizationタブで、上記と同様の許可方式を作成します。

CLI から、

WLC#configure terminal

WLC(config)#aaa authorization network default group radius注:

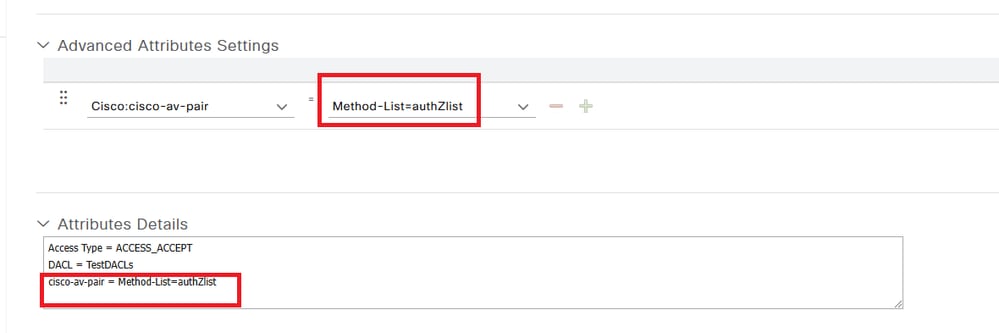

デフォルトのメソッドを定義しない場合は、名前付きメソッドを定義する必要があります。この場合、ISEが使用する必要があるAAA認可方式リスト(AAA AUTHORIZATION METHOD LIST)を呼び出すことが必須のステップです。そうしないと、WLCはACLをダウンロードできません。

WLC 上:

WLC(config)# aaa authorization network authZlist group authz-server-group ISEで次を実行します。

この属性をdACLとともに送信します:cisco-av-pair = Method-List=authZlist

ISE 設定

ISEを使用してワイヤレス環境にdACLを実装する場合、次の2つの一般的な設定を知ることができます。

- ユーザごとのdACL設定。これにより、特定の各IDには、カスタムIDフィールドに従ってdACLが割り当てられます。

- 結果ごとのdACL設定。この方式を選択すると、使用されるポリシーセットに一致した許可ポリシーに基づいて、特定のdACLがユーザに割り当てられます。

ユーザごとのdACL

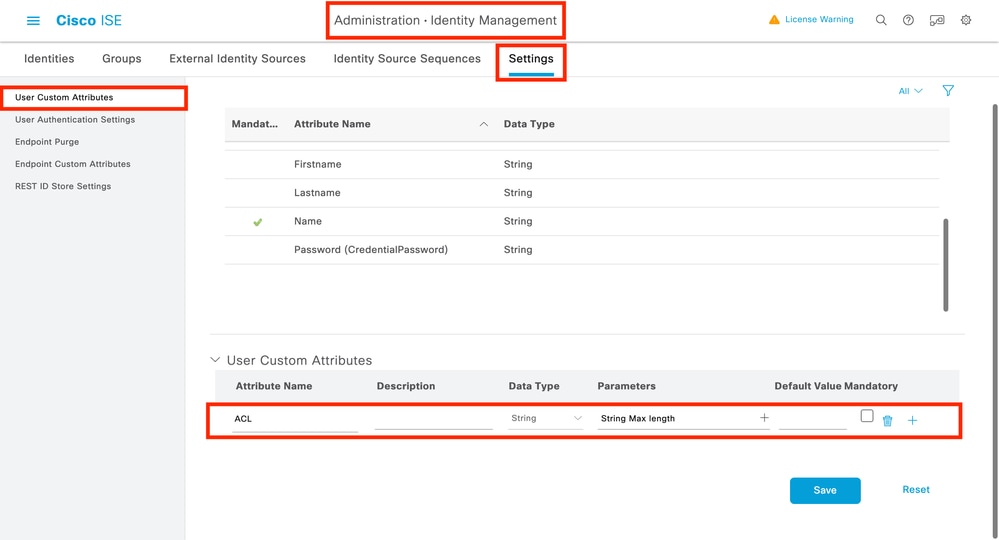

ステップ 1:dACLカスタムユーザ属性の定義

ユーザIDにdACLを割り当てるには、最初にこのフィールドを、作成されたIDで設定できる必要があります。デフォルトでは、ISEで、作成された新しいIDに対して「ACL」フィールドは定義されません。これを解決するには、「カスタムユーザ属性」を使用して、新しい設定フィールドを定義できます。これを行うには、Administration > Identity Management > Settings > User Custom Attributesの順に移動します。「+」ボタンを使用して、表示された属性と同様の新しい属性を追加します。 この例では、カスタム属性の名前はACLです。

この設定が完了したら、「Save」ボタンを使用して変更を保存します。

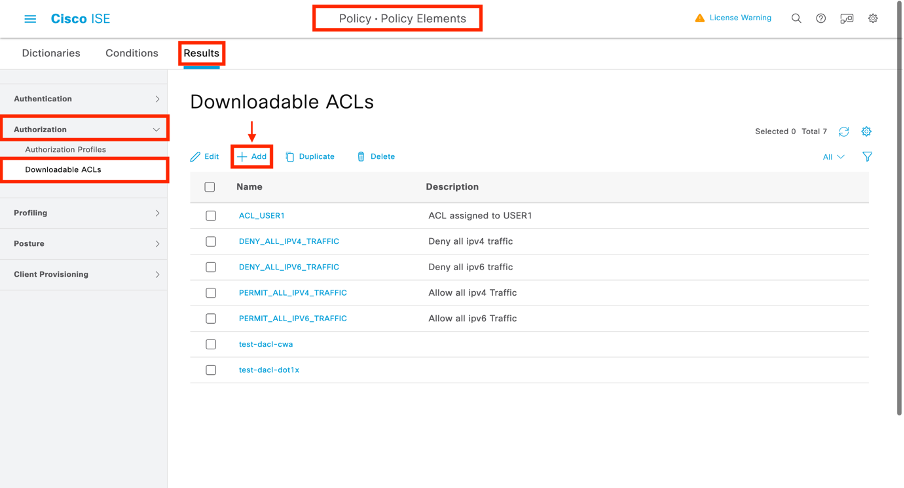

ステップ 2:dACLの設定

ISEでdACLを表示および定義するには、Policy > Policy Elements > Results > Authorization > Downloadable ACLsの順に選択します。「追加」ボタンを使用して新しいボタンを作成します。

これにより、「新しいダウンロード可能ACL」設定フォームが開きます。この場合は、次のフィールドを設定します。

- 名前:定義されているdACLの名前。

- 説明(オプション):作成されたdACLの使用に関する簡単な説明。

- IP version:定義されたdACLで使用されるIPプロトコルのバージョン(バージョン4、6、または両方)。

- DACLコンテンツ:Cisco IOS XE ACL構文に従ったdACLのコンテンツ。

このドキュメントで使用されるdACLは「ACL_USER1」であり、このdACLでは、10.48.39.186および10.48.39.13宛てのトラフィックを除くすべてのトラフィックが許可されます。

フィールドを設定したら、「Submit」ボタンを使用してdACLを作成します。

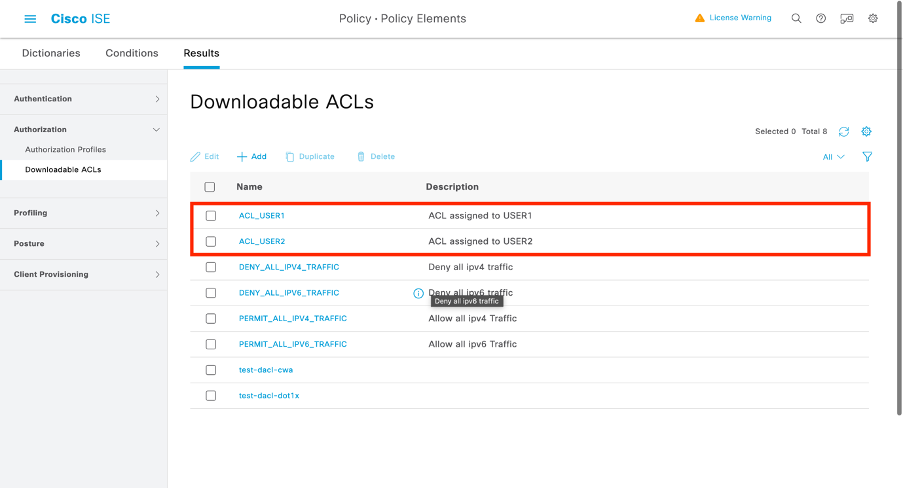

この手順を繰り返して、図に示すように2番目のユーザACL_USER2のdACLを定義します。

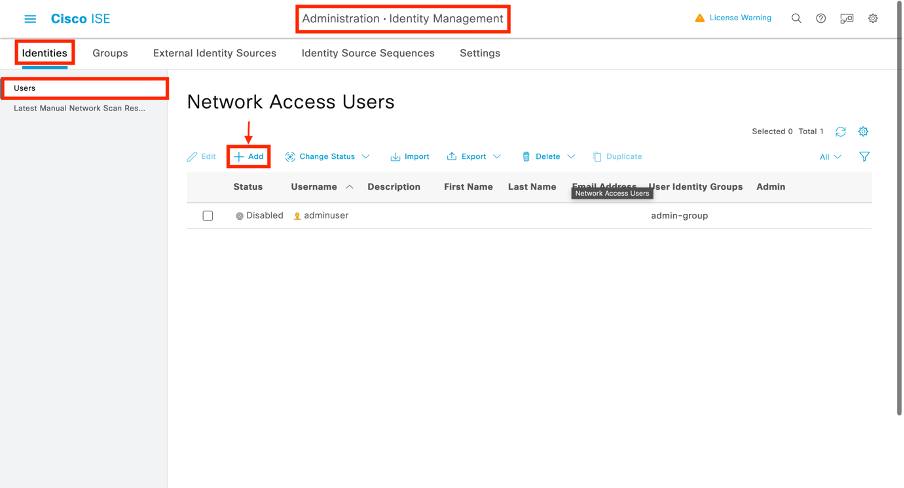

ステップ 3:作成したIDへのdACLの割り当て

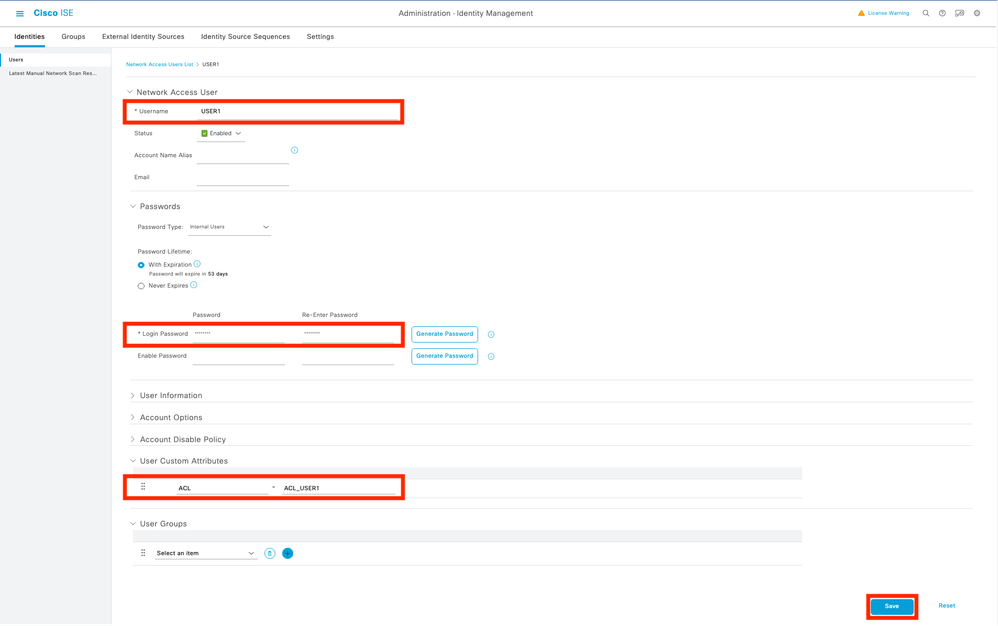

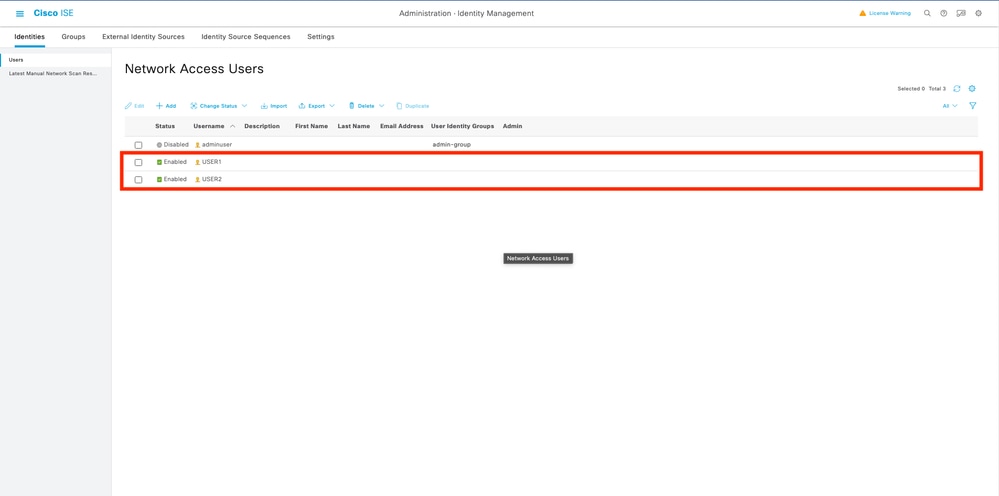

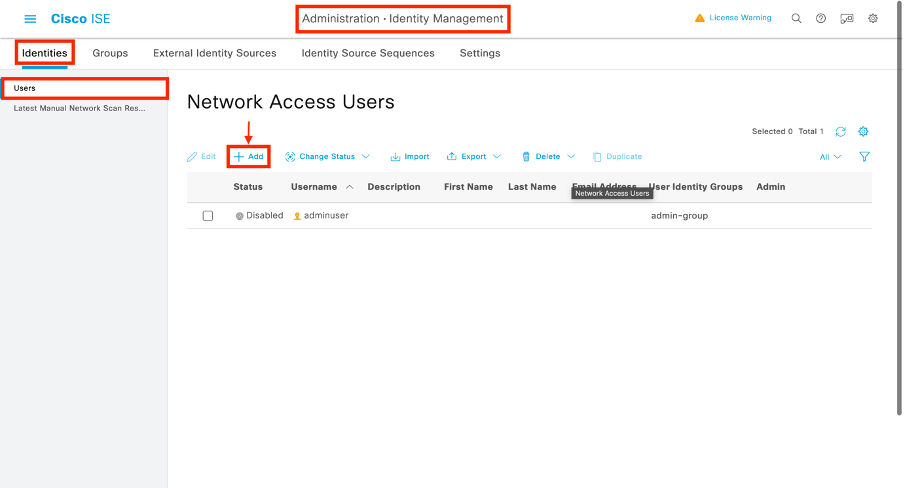

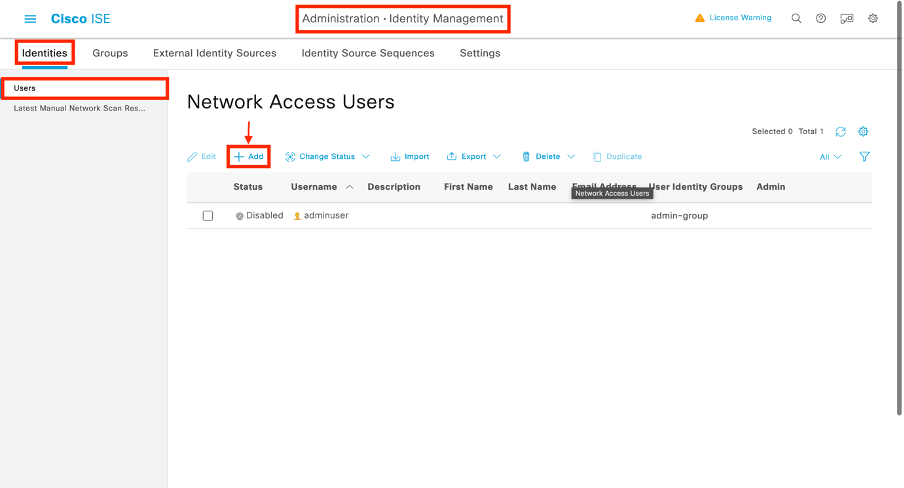

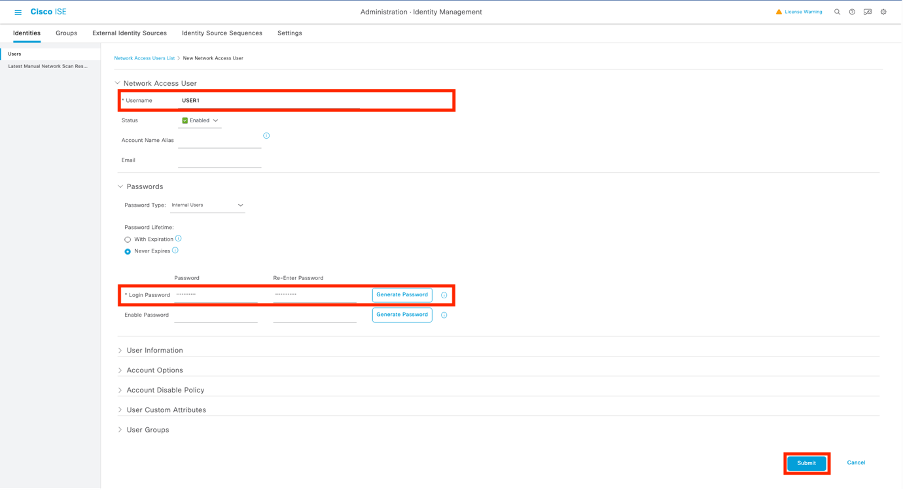

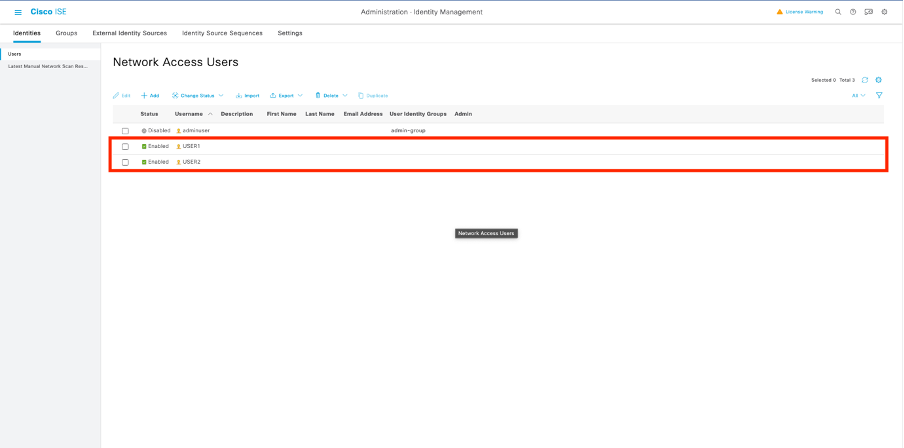

dACLを作成したら、ステップ1で作成したユーザカスタム属性を使用して、任意のISE IDに割り当てることができます。これを行うには、Administration > Identity Management > Identities > Usersの順に移動します。いつものように、 「追加」ボタンを使用してユーザーを作成します。

「New Network Access User」設定フォームで、作成したユーザのユーザ名とパスワードを定義します。カスタム属性「ACL」を使用して、手順2で作成したdACLをIDに割り当てます。この例では、ACL_USER1を使用するアイデンティティUSER1が定義されています。

フィールドが正しく設定されたら、「Submit」ボタンを使用してIDを作成します。

この手順を繰り返してUSER2を作成し、ACL_USER2を割り当てます。

ステップ 4:許可ポリシーの結果を設定します。

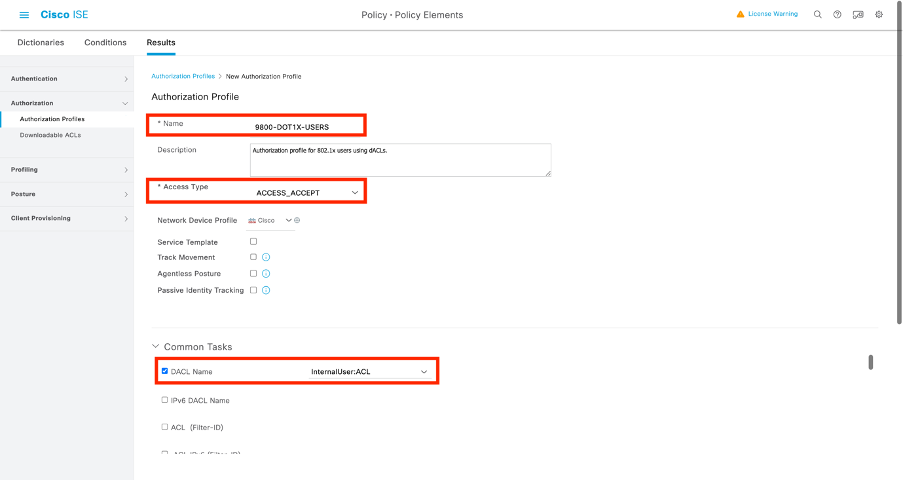

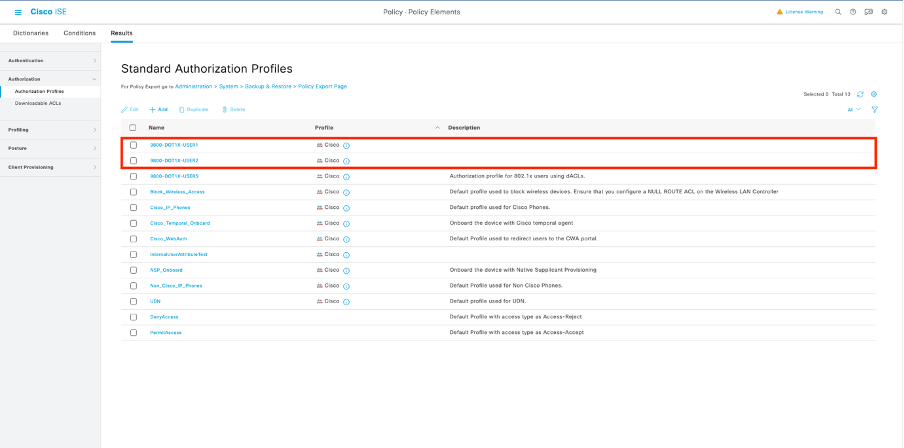

IDが設定され、dACLが割り当てられると、既存の許可の共通タスクに定義されたカスタムユーザ属性「ACL」に一致するように、許可ポリシーを設定する必要があります。これを行うには、Policy > Policy Elements > Results > Authorization > Authorization Profilesの順に移動します。[Add]ボタンを使用して、新しい許可ポリシーを定義します。

- Name:許可ポリシーの名前。ここで、「9800-DOT1X-USERS」です。

- Access Type:このポリシーが一致したときに使用するアクセスのタイプ。ここではACCESS_ACCEPTです。

- 共通タスク:内部ユーザの「DACL名」をInternalUser:<作成されたカスタム属性の名前>に一致させます。このドキュメントで使用されている名前によると、プロファイル9800-DOT1X-USERSはInternalUser:ACLとして設定されたdACLで設定されています。

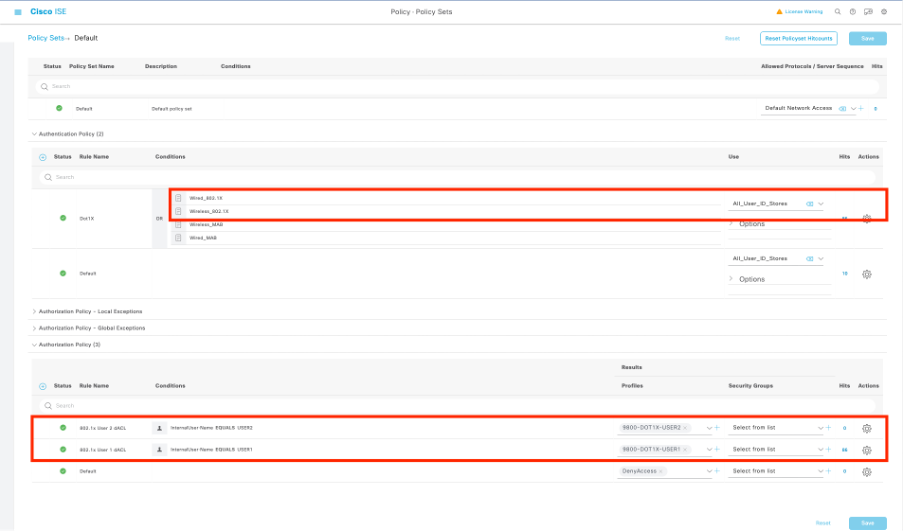

ステップ 5:ポリシーセットで許可プロファイルを使用します。

認可プロファイルの結果を正しく定義した後も、ワイヤレスユーザの認証と認可に使用されるポリシーセットにそのプロファイルを含める必要があります。Policy > Policy Setsの順に移動し、使用されているポリシーセットを開きます。

ここで、認証ポリシールール「Dot1X」は、有線または無線802.1xを介して行われるすべての接続と一致します。認可ポリシールール「802.1x Users dACL」は、使用されるSSIDに条件を実装します(つまり、Radius-Called-Station-IDにはDACL_DOT1X_SSIDが含まれます)。 「DACL_DOT1X_SSID」WLANで認可が実行される場合、ステップ4で定義されたプロファイル「9800-DOT1X-USERS」を使用してユーザが認可されます。

結果ごとのdACL

ISEで作成された各IDに特定のdACLを割り当てるという大変なタスクを回避するために、特定のポリシー結果にdACLを適用することを選択できます。この結果は、使用されるポリシーセットの許可ルールに一致する条件に基づいて適用されます。

ステップ 1:dACLの設定

「ユーザごとのdACL」セクションと同じステップ2を実行し、必要なdACLを定義します。ここでは、ACL_USER1とACL_USER2です。

ステップ 2:IDの作成

Administration > Identity Management > Identities > Usersの順に移動し、「Add」ボタンを使用してユーザを作成します。

「New Network Access User」設定フォームで、作成したユーザのユーザ名とパスワードを定義します。

この手順を繰り返して、USER2を作成します。

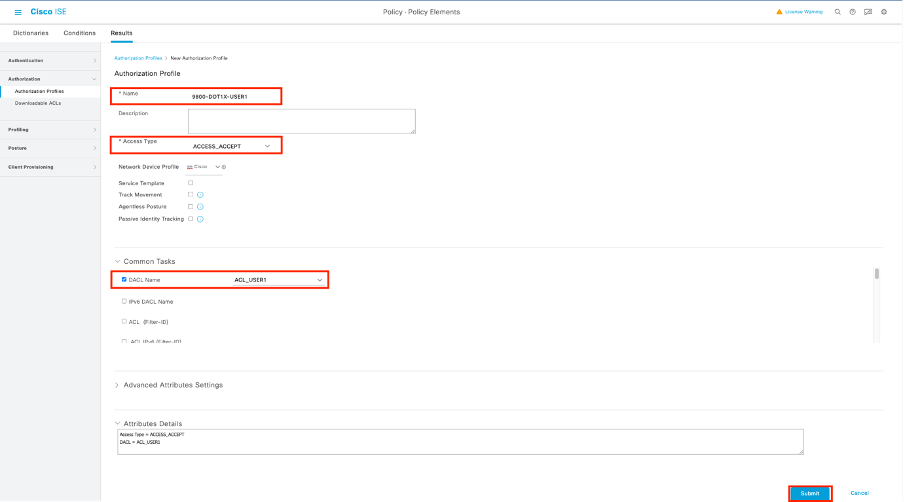

ステップ 4: 許可ポリシーの結果を設定します。

IDとdACLを設定した後も、特定のdACLを条件に一致するユーザに割り当ててこのポリシーを使用するには、認可ポリシーを設定する必要があります。これを行うには、Policy > Policy Elements > Results > Authorization > Authorization Profilesの順に移動します。[Add]ボタンを使用して新しい許可ポリシーを定義し、次のフィールドに入力します。

- Name:許可ポリシーの名前。ここでは、「9800-DOT1X-USER1」です。

- Access Type:このポリシーが一致したときに使用するアクセスのタイプ。ここではACCESS_ACCEPTです。

- 共通タスク:内部ユーザの「DACL名」を「ACL_USER1」に一致させます。このドキュメントで使用されている名前では、プロファイル9800-DOT1X-USER1は「ACL_USER1」として設定されたdACLを使用して設定されています。

この手順を繰り返して、ポリシー結果「9800-DOT1X-USER2」を作成し、DACLとして「ACL_USER2」を割り当てます。

ステップ 5: ポリシーセットで許可プロファイルを使用します。

認可プロファイルの結果が正しく定義されても、ワイヤレスユーザの認証と認可に使用されるポリシーセットに認可プロファイルが含まれている必要があります。Policy > Policy Setsの順に移動し、使用されているポリシーセットを開きます。

ここで、認証ポリシールール「Dot1X」は、有線または無線802.1Xを介して行われるすべての接続と一致します。認可ポリシールール「802.1X User 1 dACL」は、使用されるユーザ名(InternalUser-Name CONTAINS USER1)に条件を実装します。 ユーザ名USER1を使用して認可が実行されると、ステップ4で定義したプロファイル「9800-DOT1X-USER1」を使用してユーザが認可されるため、この結果(ACL_USER1)からのdACLがユーザにも適用されます。ユーザ名USER2についても同様に設定します。この場合、「9800-DOT1X-USER1」が使用されます。

CWA SSIDでのdACLの使用についての注意

「Catalyst 9800 WLCおよびISEでの中央Web認証(CWA)の設定ガイド」で説明されているように、CWAはMABと特定の結果に基づいてユーザの認証と許可を行います。ダウンロード可能ACLは、前述と同様に、ISE側からCWA設定に追加できます。

警告:ダウンロード可能ACLはネットワークアクセスリストとしてのみ使用でき、事前認証ACLとしてはサポートされていません。したがって、CWAワークフローで使用されるすべての事前認証ACLは、WLC設定で定義する必要があります。

確認

設定を確認するには、次のコマンドを使用できます。

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name config general

# show ap tag summary

# show ap name tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed

# show wireless profile policy detailed

# show access-lists { acl-name } この例に対応するWLC設定の関連部分を次に示します。

aaa new-model

!

!

aaa group server radius authz-server-group

server name DACL-RADIUS

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authentication dot1x DOT1X group radius

aaa authorization exec default local

aaa authorization network default group radius

!

!

aaa server radius dynamic-author

client

!

aaa session-id common

!

[...]

vlan 1413

name VLAN_1413

!

[...]

radius server DACL-RADIUS

address ipv4 auth-port 1812 acct-port 1813

key 6 aHaOSX[QbbEHURGW`cXiG^UE]CR]^PVANfcbROb

!

!

[...]

wireless profile policy DACL-8021X

aaa-override

vlan VLAN_1413

no shutdown

[...]

wireless tag policy default-policy-tag

description "default policy-tag"

wlan DACL_DOT1X_SSID policy DACL-8021X

[...]

wlan DACL_DOT1X_SSID 2 DACL_DOT1X_SSID

security dot1x authentication-list DOT1X

no shutdown RADIUSサーバの設定は、show running-config allコマンドを使用して表示します。

WLC#show running-config all | s radius-server

radius-server attribute 77 include-in-acct-req

radius-server attribute 77 include-in-access-req

radius-server attribute 11 default direction out

radius-server attribute nas-port format a

radius-server attribute wireless authentication call-station-id ap-macaddress-ssid

radius-server dead-criteria time 10 tries 10

radius-server cache expiry 24 enforce hours

radius-server transaction max-tries 8

radius-server retransmit 3

radius-server timeout 5

radius-server ipc-limit in 10

radius-server ipc-limit done 10

radius-server vsa send accounting

radius-server vsa send authenticationトラブルシュート

Checklist

- クライアントが、設定されている802.1X SSIDに正しく接続できることを確認します。

- RADIUS access-request/acceptに適切なattribute-value pair(AVP;属性値ペア)が含まれていることを確認します。

- クライアントが適切なWLAN/ポリシープロファイルを使用していることを確認します。

WLCワンストップショップ型Reflex

dACLが特定の無線クライアントに正しく割り当てられているかどうかを確認するには、次に示すようにshow wireless client mac-address <H.H.H> detailコマンドを使用します。そこから、クライアントのユーザ名、状態、ポリシープロファイル、WLAN、そして最も重要なここではACS-ACLなど、さまざまな有用なトラブルシューティング情報を見ることができます。

WLC#show wireless client mac-address 08be.ac14.137d detail

Client MAC Address : 08be.ac14.137d

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.14.13.240

Client Username : USER1

AP MAC Address : f4db.e65e.7bc0

AP Name: AP4800-E

Client State : Associated

Policy Profile : DACL-8021X

Wireless LAN Id: 2

WLAN Profile Name: DACL_DOT1X_SSID

Wireless LAN Network Name (SSID): DACL_DOT1X_SSID

BSSID : f4db.e65e.7bc0

Association Id : 1

Authentication Algorithm : Open System

Client Active State : In-Active

[...]

Client Join Time:

Join Time Of Client : 03/28/2024 10:04:30 UTC

Client ACLs : None

Policy Manager State: Run

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

Policy Type : WPA2

Encryption Cipher : CCMP (AES)

Authentication Key Management : 802.1x

EAP Type : PEAP

VLAN Override after Webauth : No

VLAN : VLAN_1413

[...]

Session Manager:

Point of Attachment : capwap_90000012

IIF ID : 0x90000012

Authorized : TRUE

Session timeout : 28800

Common Session ID: 8227300A0000000C8484A22F

Acct Session ID : 0x00000000

Last Tried Aaa Server Details:

Server IP : 10.48.39.134

Auth Method Status List

Method : Dot1x

SM State : AUTHENTICATED

SM Bend State : IDLE

Local Policies:

Service Template : wlan_svc_DACL-8021X_local (priority 254)

VLAN : VLAN_1413

Absolute-Timer : 28800

Server Policies:

ACS ACL : xACSACLx-IP-ACL_USER1-65e89aab

Resultant Policies:

ACS ACL : xACSACLx-IP-ACL_USER1-65e89aab

VLAN Name : VLAN_1413

VLAN : 1413

Absolute-Timer : 28800

[...]WLCのshowコマンド

現在Catalyst 9800 WLC設定に含まれるすべてのACLを表示するには、show access-listsコマンドを使用します。このコマンドは、ローカルで定義されたすべてのACL、またはWLCによってダウンロードされたdACLをリストします。ISEからWLCによってダウンロードされたdACLの形式は、 xACSACLx-IP-.

注:ダウンロード可能ACLは、クライアントが関連付けられ、ワイヤレスインフラストラクチャで使用されている限り、設定に残ります。dACLを使用している最後のクライアントがインフラストラクチャから送信されるとすぐに、dACLが設定から削除されます。

WLC#show access-lists

Extended IP access list IP-Adm-V4-Int-ACL-global

[...]

Extended IP access list IP-Adm-V4-LOGOUT-ACL

[...]

Extended IP access list implicit_deny

[...]

Extended IP access list implicit_permit

[...]

Extended IP access list meraki-fqdn-dns

[...]

Extended IP access list preauth-ise

[...]

Extended IP access list preauth_v4

[...]

Extended IP access list xACSACLx-IP-ACL_USER1-65e89aab

1 deny ip any host 10.48.39.13

2 deny ip any host 10.48.39.15

3 deny ip any host 10.48.39.186

4 permit ip any any (56 matches)

IPv6 access list implicit_deny_v6

[...]

IPv6 access list implicit_permit_v6

[...]

IPv6 access list preauth_v6

[...]条件付きデバッグとラジオアクティブトレース

設定のトラブルシューティング中に、定義されたdACLで割り当てられると想定されるクライアントの放射性トレースを収集できます。クライアント08be.ac14.137dのクライアント関連付けプロセス中の放射性トレースの興味深い部分を示すログを強調表示します。

24/03/28 10:43:04.321315612 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (note): MAC: 08be.ac14.137d Association received. BSSID f4db.e65e.7bc0, WLAN DACL_DOT1X_SSID, Slot 0 AP f4db.e65e.7bc0, AP4800-E, Site tag default-site-tag, Policy tag default-policy-tag, Policy profile DACL-8021X, Switching Central, old BSSID 80e8.6fd5.73a0, Socket delay 0ms

2024/03/28 10:43:04.321414308 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Received Dot11 association request. Processing started,SSID: DACL_DOT1X_SSID, Policy profile: DACL-8021X, AP Name: AP4800-E, Ap Mac Address: f4db.e65e.7bc0BSSID MAC80e8.6fd5.73a0wlan ID: 2RSSI: -58, SNR: 36

2024/03/28 10:43:04.321464486 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_L2_AUTH_IN_PROGRESS

[...]

2024/03/28 10:43:04.322185953 {wncd_x_R0-0}{1}: [dot11] [19620]: (note): MAC: 08be.ac14.137d Association success. AID 2, Roaming = True, WGB = False, 11r = False, 11w = False Fast roam = False

2024/03/28 10:43:04.322199665 {wncd_x_R0-0}{1}: [dot11] [19620]: (info): MAC: 08be.ac14.137d DOT11 state transition: S_DOT11_ASSOCIATED -> S_DOT11_ASSOCIATED

[...]

2024/03/28 10:43:04.322860054 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Starting L2 authentication. Bssid in state machine:f4db.e65e.7bc0 Bssid in request is:f4db.e65e.7bc0

2024/03/28 10:43:04.322881795 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_L2_AUTH_IN_PROGRESS

[...]

2024/03/28 10:43:04.323379781 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_DOT1XAUTH_PENDING

[...]

2024/03/28 10:43:04.330181613 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_ADD_MOBILE_ACK_WAIT_DOT1X

2024/03/28 10:43:04.353413199 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [19620]: (info): [08be.ac14.137d:capwap_90000012] - authc_list: DOT1X

2024/03/28 10:43:04.353414496 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [19620]: (info): [08be.ac14.137d:capwap_90000012] - authz_list: Not present under wlan configuration

2024/03/28 10:43:04.353438621 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d L2 Authentication initiated. method DOT1X, Policy VLAN 0, AAA override = 1 , NAC = 0

2024/03/28 10:43:04.353443674 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_ADD_MOBILE_ACK_WAIT_DOT1X -> S_AUTHIF_DOT1XAUTH_PENDING

[...]

2024/03/28 10:43:04.381397739 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Send Access-Request to 10.48.39.134:1812 id 0/96, len 418

2024/03/28 10:43:04.381411901 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator e9 8b e2 87 a5 42 1e b7 - 96 d0 3a 32 3c d1 dc 71

2024/03/28 10:43:04.381425481 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 7 "USER1"

2024/03/28 10:43:04.381430559 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Service-Type [6] 6 Framed [2]

2024/03/28 10:43:04.381433583 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 27

2024/03/28 10:43:04.381437476 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 21 "service-type=Framed"

2024/03/28 10:43:04.381440925 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/03/28 10:43:04.381452676 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Message [79] 12 ...

2024/03/28 10:43:04.381466839 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.381482891 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/03/28 10:43:04.381486879 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 49

2024/03/28 10:43:04.381489488 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=8227300A000000A284A7BB88"

2024/03/28 10:43:04.381491463 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 20

2024/03/28 10:43:04.381494016 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 14 "method=dot1x"

2024/03/28 10:43:04.381495896 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 32

2024/03/28 10:43:04.381498320 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 26 "client-iif-id=2734691488"

2024/03/28 10:43:04.381500186 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 20

2024/03/28 10:43:04.381502409 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 14 "vlan-id=1413"

2024/03/28 10:43:04.381506029 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.39.130

2024/03/28 10:43:04.381509052 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19]

2024/03/28 10:43:04.381511493 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-Port [5] 6 3913

2024/03/28 10:43:04.381513163 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 39

2024/03/28 10:43:04.381515481 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 33 "cisco-wlan-ssid=DACL_DOT1X_SSID"

2024/03/28 10:43:04.381517373 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 41

2024/03/28 10:43:04.381519675 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 35 "wlan-profile-name=DACL_DOT1X_SSID"

2024/03/28 10:43:04.381522158 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Called-Station-Id [30] 35 "f4-db-e6-5e-7b-c0:DACL_DOT1X_SSID"

2024/03/28 10:43:04.381524583 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Calling-Station-Id [31] 19 "08-be-ac-14-13-7d"

2024/03/28 10:43:04.381532045 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Airespace [26] 12

2024/03/28 10:43:04.381534716 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Airespace-WLAN-ID [1] 6 2

2024/03/28 10:43:04.381537215 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Nas-Identifier [32] 17 "DACL_DOT1X_SSID"

2024/03/28 10:43:04.381539951 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-group-cipher [187] 6 " "

2024/03/28 10:43:04.381542233 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-pairwise-cipher[186] 6 " "

2024/03/28 10:43:04.381544465 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: wlan-akm-suite [188] 6 " "

2024/03/28 10:43:04.381619890 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Started 5 sec timeout

[...]

2024/03/28 10:43:04.392544173 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Received from id 1812/96 10.48.39.134:0, Access-Challenge, len 117

2024/03/28 10:43:04.392557998 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 08 6d fa 56 48 1c 43 f3 - 84 d6 20 24 7a 90 7d e5

2024/03/28 10:43:04.392564273 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: State [24] 71 ...

2024/03/28 10:43:04.392615218 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: EAP-Message [79] 8 ...

2024/03/28 10:43:04.392628179 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.392738554 {wncd_x_R0-0}{1}: [radius] [19620]: (info): Valid Response Packet, Free the identifier

2024/03/28 10:43:04.726798622 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised identity update event for eap method PEAP

2024/03/28 10:43:04.726801212 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Received an EAP Success

2024/03/28 10:43:04.726896276 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Entering idle state

2024/03/28 10:43:04.726905248 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Posting AUTH_SUCCESS on Client

[...]

2024/03/28 10:43:04.727138915 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] EAPOL packet sent to client

2024/03/28 10:43:04.727148212 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Authc success from Dot1X, Auth event success

2024/03/28 10:43:04.727164223 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event APPLY_USER_PROFILE (14)

2024/03/28 10:43:04.727169069 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event RX_METHOD_AUTHC_SUCCESS (3)

2024/03/28 10:43:04.727223736 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : username 0 "USER1"

2024/03/28 10:43:04.727233018 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37

2024/03/28 10:43:04.727234046 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : EAP-Message 0 <hidden>

2024/03/28 10:43:04.727234996 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : Message-Authenticator 0 <hidden>

2024/03/28 10:43:04.727236141 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : EAP-session-id 0 "fGøflS‹‰PÁ3+%:2

M$®vf9∫Ø◊« %ÿ0ã@≤™ÇÑbWï6\Ë&\q·lU+QB–º®”≠∫JÑv"

2024/03/28 10:43:04.727246409 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applying Attribute : CiscoSecure-Defined-ACL 0 "#ACSACL#-IP-ACL_USER1-65e89aab"

[...]

2024/03/28 10:43:04.727509267 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Method dot1x changing state from 'Running' to 'Authc Success'

2024/03/28 10:43:04.727513133 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Context changing state from 'Running' to 'Authc Success'

2024/03/28 10:43:04.727607738 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: SVM Apply user profile

2024/03/28 10:43:04.728003638 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: Activating EPM features with UP

2024/03/28 10:43:04.728144450 {wncd_x_R0-0}{1}: [epm-misc] [19620]: (info): [08be.ac14.137d:capwap_90000012] Username USER1 received

2024/03/28 10:43:04.728161361 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (EPM MISC PLUG-IN) has been started (status Success)

2024/03/28 10:43:04.728177773 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (SM ACCOUNTING PLUG-IN) has been started (status Success)

2024/03/28 10:43:04.728184975 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (linksec) has been started (status Success)

2024/03/28 10:43:04.728218783 {wncd_x_R0-0}{1}: [epm-acl] [19620]: (info): [08be.ac14.137d:capwap_90000012] Downloadable ACL : #ACSACL#-IP-ACL_USER1-65e89aab received

2024/03/28 10:43:04.729005675 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [08be.ac14.137d:capwap_90000012] Feature (EPM ACL PLUG-IN) has been started (status Accept)

2024/03/28 10:43:04.729019215 {wncd_x_R0-0}{1}: [svm] [19620]: (info): SVM_INFO: Response of epm is ASYNC with return code Success

[...]

2024/03/28 10:43:04.729422929 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Send Access-Request to 10.48.39.134:1812 id 0/107, len 138

2024/03/28 10:43:04.729428175 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 20 06 3e 15 ff 9f f0 74 - aa c5 65 b2 13 5e e4 67

2024/03/28 10:43:04.729432771 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.39.130

2024/03/28 10:43:04.729435487 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 32 "#ACSACL#-IP-ACL_USER1-65e89aab"

2024/03/28 10:43:04.729437912 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 32

2024/03/28 10:43:04.729440782 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 26 "aaa:service=ip_admission"

2024/03/28 10:43:04.729442854 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 30

2024/03/28 10:43:04.729445280 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 24 "aaa:event=acl-download"

2024/03/28 10:43:04.729447530 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.729529806 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Started 5 sec timeout

2024/03/28 10:43:04.731972466 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Received from id 1812/107 10.48.39.134:0, Access-Accept, len 323

2024/03/28 10:43:04.731979444 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: authenticator 2a 24 8e 27 eb 04 0f 45 - 53 38 81 39 c0 a7 63 19

2024/03/28 10:43:04.731983966 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: User-Name [1] 32 "#ACSACL#-IP-ACL_USER1-65e89aab"

2024/03/28 10:43:04.731986470 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Class [25] 75 ...

2024/03/28 10:43:04.732032438 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/03/28 10:43:04.732048785 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 47

2024/03/28 10:43:04.732051657 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 41 "ip:inacl#1=deny ip any host 10.48.39.13"

2024/03/28 10:43:04.732053782 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 47

2024/03/28 10:43:04.732056351 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 41 "ip:inacl#2=deny ip any host 10.48.39.15"

2024/03/28 10:43:04.732058379 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 48

2024/03/28 10:43:04.732060673 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 42 "ip:inacl#3=deny ip any host 10.48.39.186"

2024/03/28 10:43:04.732062574 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Vendor, Cisco [26] 36

2024/03/28 10:43:04.732064854 {wncd_x_R0-0}{1}: [radius] [19620]: (info): RADIUS: Cisco AVpair [1] 30 "ip:inacl#4=permit ip any any"

2024/03/28 10:43:04.732114294 {wncd_x_R0-0}{1}: [radius] [19620]: (info): Valid Response Packet, Free the identifier

[...]

2024/03/28 10:43:04.733046258 {wncd_x_R0-0}{1}: [svm] [19620]: (info): [08be.ac14.137d] Applied User Profile: :

2024/03/28 10:43:04.733058380 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: MS-MPPE-Send-Key 0 6f 24 a9 f7 71 e1 1f 57 a6 8d fc 8f 20 68 2e 5f eb 70 f5 be 73 55 47 8a cc 9a ec b6 7e af 69 e7

2024/03/28 10:43:04.733064555 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: MS-MPPE-Recv-Key 0 b7 14 c4 6a 07 2d d8 10 9b db f7 78 fb 01 fa e5 b4 f8 f8 56 99 4a c2 47 9a f8 5a a9 9c 90 ea 7a

2024/03/28 10:43:04.733065483 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: eap-emsk 0

2024/03/28 10:43:04.733066816 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: method 0 0 [dot1x]

2024/03/28 10:43:04.733068704 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: clid-mac-addr 0 08 be ac 14 13 7d

2024/03/28 10:43:04.733069947 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: intf-id 0 2415919122 (0x90000012)

2024/03/28 10:43:04.733070971 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: username 0 "USER1"

2024/03/28 10:43:04.733079208 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37

2024/03/28 10:43:04.733080328 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: EAP-session-id 0 "fGøflS‹‰PÁ3+%:2

M$®vf9∫Ø◊« %ÿ0ã@≤™ÇÑbWï6\Ë&\q·lU+QB–º®”≠∫JÑv"

2024/03/28 10:43:04.733091441 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile: eap-msk 0 b7 14 c4 6a 07 2d d8 10 9b db f7 78 fb 01 fa e5 b4 f8 f8 56 99 4a c2 47 9a f8 5a a9 9c 90 ea 7a 6f 24 a9 f7 71 e1 1f 57 a6 8d fc 8f 20 68 2e 5f eb 70 f5 be 73 55 47 8a cc 9a ec b6 7e af 69 e7

2024/03/28 10:43:04.733092470 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): Applied User Profile:CiscoSecure-Defined-ACL 0 "xACSACLx-IP-ACL_USER1-65e89aab"

[...]

2024/03/28 10:43:04.733396045 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] Raised event AUTHZ_SUCCESS (11)

2024/03/28 10:43:04.733486604 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d L2 Authentication Key Exchange Start. Resolved VLAN: 1413, Audit Session id: 8227300A000000A284A7BB88

2024/03/28 10:43:04.734665244 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_PENDING -> S_AUTHIF_DOT1XAUTH_KEY_XCHNG_PENDING

2024/03/28 10:43:04.734894043 {wncd_x_R0-0}{1}: [client-keymgmt] [19620]: (info): MAC: 08be.ac14.137d EAP key M1 Sent successfully

2024/03/28 10:43:04.734904452 {wncd_x_R0-0}{1}: [client-keymgmt] [19620]: (info): MAC: 08be.ac14.137d Client key-mgmt state transition: S_INITPMK -> S_PTK_START

2024/03/28 10:43:04.734915743 {wncd_x_R0-0}{1}: [dot1x] [19620]: (info): [08be.ac14.137d:capwap_90000012] Posting AUTHZ_SUCCESS on Client

2024/03/28 10:43:04.740499944 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.733 UTC

2024/03/28 10:43:04.742238941 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.744387633 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.740 UTC

[...]

2024/03/28 10:43:04.745245318 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.745294050 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Allocated hash entry 0x7F0DB460D688

2024/03/28 10:43:04.745326416 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.751291844 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '1 deny ip any host 10.48.39.13' SUCCESS 2024/03/28 10:43:04.744 UTC

2024/03/28 10:43:04.751943577 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.752686055 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_KEY_XCHNG_PENDING -> S_AUTHIF_DOT1XAUTH_DONE

2024/03/28 10:43:04.755505991 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.752 UTC

2024/03/28 10:43:04.756746153 {wncd_x_R0-0}{1}: [mm-transition] [19620]: (info): MAC: 08be.ac14.137d MMIF FSM transition: S_MA_INIT_WAIT_ANNOUNCE_RSP -> S_MA_NAK_PROCESSED_TR on E_MA_NAK_RCVD

2024/03/28 10:43:04.757801556 {wncd_x_R0-0}{1}: [client-auth] [19620]: (note): MAC: 08be.ac14.137d ADD MOBILE sent. Client state flags: 0x76 BSSID: MAC: f4db.e65e.7bc0 capwap IFID: 0x90000012, Add mobiles sent: 1

2024/03/28 10:43:04.758843625 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/03/28 10:43:04.759064834 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (info): MAC: 08be.ac14.137d IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/03/28 10:43:04.761186727 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.761241972 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.763131516 {wncd_x_R0-0}{1}: [client-auth] [19620]: (info): MAC: 08be.ac14.137d Client auth-interface state transition: S_AUTHIF_DOT1XAUTH_DONE -> S_AUTHIF_DOT1XAUTH_DONE

2024/03/28 10:43:04.764575895 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '2 deny ip any host 10.48.39.15' SUCCESS 2024/03/28 10:43:04.760 UTC

2024/03/28 10:43:04.764755847 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.769965195 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.766 UTC

2024/03/28 10:43:04.770727027 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'no 3 ' SUCCESS 2024/03/28 10:43:04.770 UTC

2024/03/28 10:43:04.772314586 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.772362837 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.773070456 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '3 deny ip any host 10.48.39.186' SUCCESS 2024/03/28 10:43:04.770 UTC

2024/03/28 10:43:04.773661861 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.775537766 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'ip access-list extended xACSACLx-IP-ACL_USER1-65e89aab' SUCCESS 2024/03/28 10:43:04.773 UTC

2024/03/28 10:43:04.777154567 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'no 4 ' SUCCESS 2024/03/28 10:43:04.775 UTC

2024/03/28 10:43:04.778756670 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: epm acl list changed: aclname: xACSACLx-IP-ACL_USER1-65e89aab fqdn: 0

2024/03/28 10:43:04.778807076 {iosrp_R0-0}{1}: [buginf] [26311]: (debug): AUTH-FEAT-IAL-EVENT: Index in hash table for acl name xACSACLx-IP-ACL_USER1-65e89aab is 187

2024/03/28 10:43:04.778856100 {iosrp_R0-0}{1}: [mpls_ldp] [26311]: (info): LDP LLAF: Registry notification prefix list changed

2024/03/28 10:43:04.779401863 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: '4 permit ip any any' SUCCESS 2024/03/28 10:43:04.777 UTC

2024/03/28 10:43:04.779879864 {iosrp_R0-0}{1}: [og] [26311]: (info): OG_PI_ACL_INFO: ogacl_configured: ACL name = xACSACLx-IP-ACL_USER1-65e89aab

2024/03/28 10:43:04.780510740 {iosrp_R0-0}{1}: [parser_cmd] [26311]: (note): id= console@console:user= cmd: 'end' SUCCESS 2024/03/28 10:43:04.779 UTC

2024/03/28 10:43:04.786433419 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): RX: DHCPv4 from interface capwap_90000012 on vlan 1413 Src MAC: 08be.ac14.137d Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.786523172 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): TX: DHCPv4 from interface capwap_90000012 on vlan 1413 Src MAC: 08be.ac14.137d Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.787787313 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): RX: DHCPv4 from interface Gi2 on vlan 1413 Src MAC: 6cab.0512.dd0f Dst MAC: ffff.ffff.ffff src_ip: 10.14.13.254, dst_ip: 255.255.255.255, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: 10.14.13.240, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.788160929 {wncd_x_R0-0}{1}: [sisf-packet] [19620]: (info): TX: DHCPv4 from interface Gi2 on vlan 1413 Src MAC: 6cab.0512.dd0f Dst MAC: 08be.ac14.137d src_ip: 10.14.13.254, dst_ip: 255.255.255.255, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: 10.14.13.240, CMAC: 08be.ac14.137d

2024/03/28 10:43:04.788491833 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (note): MAC: 08be.ac14.137d Client IP learn successful. Method: DHCP IP: 10.14.13.240

2024/03/28 10:43:04.788576063 {wncd_x_R0-0}{1}: [auth-mgr] [19620]: (info): [08be.ac14.137d:capwap_90000012] auth mgr attr add/change notification is received for attr addr(8)

2024/03/28 10:43:04.788741337 {wncd_x_R0-0}{1}: [webauth-sess] [19620]: (info): Change address update, Could not find webauth session for mac 08be.ac14.137d

2024/03/28 10:43:04.788761575 {wncd_x_R0-0}{1}: [auth-mgr-feat_acct] [19620]: (info): [08be.ac14.137d:capwap_90000012] SM Notified attribute Add/Update addr 10.14.13.240

2024/03/28 10:43:04.788877999 {wncd_x_R0-0}{1}: [epm] [19620]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 1413 fail count 0 dirty_counter 0 is_dirty 0

2024/03/28 10:43:04.789333126 {wncd_x_R0-0}{1}: [client-iplearn] [19620]: (info): MAC: 08be.ac14.137d IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/03/28 10:43:04.789410101 {wncd_x_R0-0}{1}: [client-orch-sm] [19620]: (debug): MAC: 08be.ac14.137d Received ip learn response. method: IPLEARN_METHOD_DHCP

2024/03/28 10:43:04.789622587 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : username 0 "USER1" ]

2024/03/28 10:43:04.789632684 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : class 0 43 41 43 53 3a 38 32 32 37 33 30 30 41 30 30 30 30 30 30 41 32 38 34 41 37 42 42 38 38 3a 69 73 65 2f 34 39 39 36 31 30 38 38 35 2f 34 37 ]

2024/03/28 10:43:04.789642576 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute :CiscoSecure-Defined-ACL 0 "xACSACLx-IP-ACL_USER1-65e89aab" ]

2024/03/28 10:43:04.789651931 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN_1413" ]

2024/03/28 10:43:04.789653490 {wncd_x_R0-0}{1}: [aaa-attr-inf] [19620]: (info): [ Applied attribute : timeout 0 28800 (0x7080) ]

2024/03/28 10:43:04.789735556 {wncd_x_R0-0}{1}: [ewlc-qos-client] [19620]: (info): MAC: 08be.ac14.137d Client QoS run state handler

2024/03/28 10:43:04.789800998 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [19620]: (debug): Managed client RUN state notification: 08be.ac14.137d

2024/03/28 10:43:04.789886011 {wncd_x_R0-0}{1}: [client-orch-state] [19620]: (note): MAC: 08be.ac14.137d Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUNパケット キャプチャ

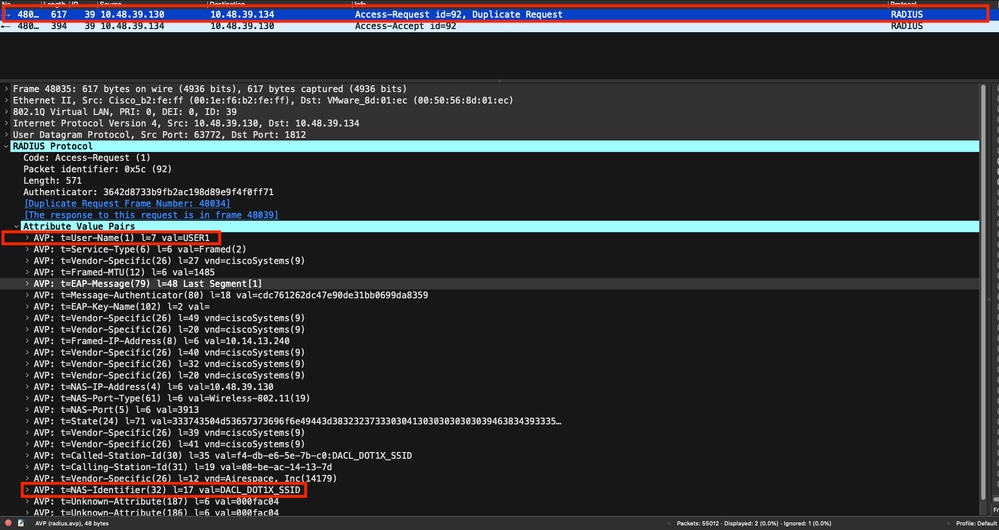

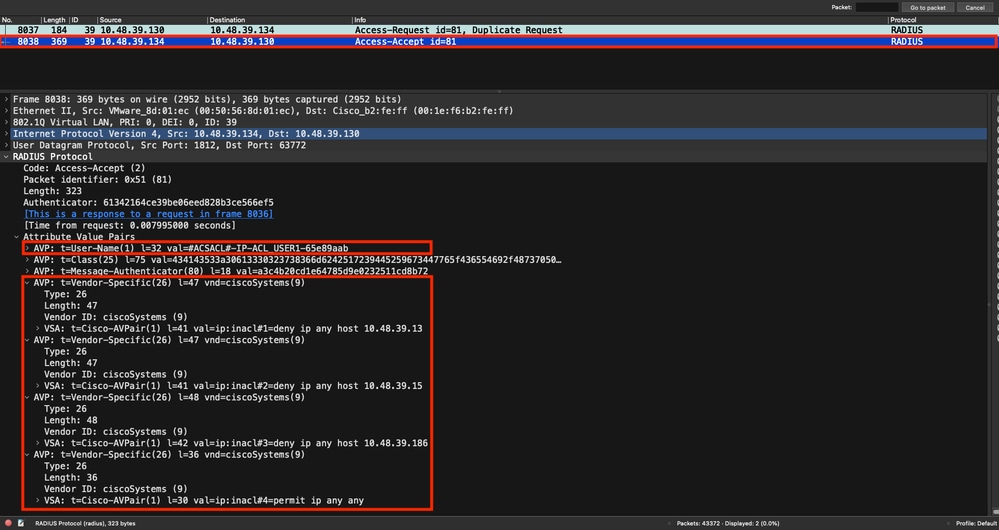

もう1つの興味深い反射は、クライアントアソシエーションのRADIUSフローのパケットキャプチャを取得して分析することです。ダウンロード可能なACLは、ワイヤレスクライアントへの割り当てだけでなく、WLCによるダウンロードもRADIUSに依存します。dACL設定のトラブルシューティングのためにパケットキャプチャを取得する際には、コントローラがRADIUSサーバとの通信に使用するインターフェイス上でキャプチャを行う必要があります。このドキュメントでは、この記事で分析されたキャプチャの収集に使用された、Catalyst 9800での簡単に組み込まれたパケットキャプチャの設定方法について説明します。

RADIUSクライアント認証

DACL_DOT1X_SSID SSID(AVP NAS-Identifier)でユーザUSER1(AVP User-Name)を認証するためにWLCからRADIUSサーバに送信されるクライアントRADIUSアクセス要求を確認できます。

認証が成功すると、RADIUSサーバはユーザUSER1(AVP User-Name)に対するaccess-acceptで応答し、AAAアトリビュートを適用します。特に、ベンダー固有のAVP ACS:CiscoSecure-Defined-ACLは「#ACSACL#-IP-ACL_USER1-65e89aab」です。

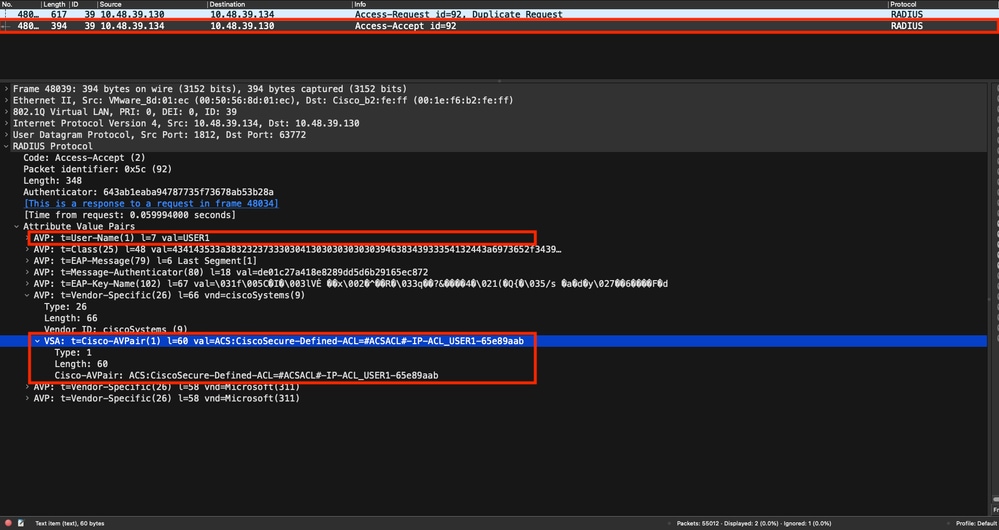

DACLダウンロード

dACLがすでにWLC設定の一部である場合、そのACLはユーザに割り当てられ、RADIUSセッションは終了します。それ以外の場合、WLCはRADIUSを使用してACLをダウンロードします。これを行うために、WLCはRADIUSアクセス要求を作成します。ここでは、AVPユーザ名にdACL名(「#ACSACL#-IP-ACL_USER1-65e89aab」)を使用します。これに加えて、WLCは、このaccess-acceptがCisco AVペアaaa:event=acl-downloadを使用してACLダウンロードを開始することをRADIUSサーバに通知します。

コントローラに返されるRADIUS access-acceptには、次に示すように、要求されたdACLが含まれています。各ACLルールは、タイプ「ip:inacl#<X>=<ACL_RULE>」(ルール番号は<X>)の異なるCisco AVPに含まれています。

注:ダウンロードACLの内容をWLCにダウンロードした後に変更した場合、このACLを使用しているユーザが再認証されるまで、このACLの変更は反映されません(さらにWLCは、このようなユーザに対してRADIUS認証を再度実行します)。 実際、ACLの変更は、ACL名のハッシュ部分の変更によって反映されます。したがって、このACLを次にユーザに割り当てる場合は、名前が異なっている必要があります。したがって、このACLをWLC設定の一部にはせず、ダウンロードする必要があります。ただし、ACLの変更前に認証を行うクライアントは、完全に再認証されるまで引き続き以前のクライアントを使用します。

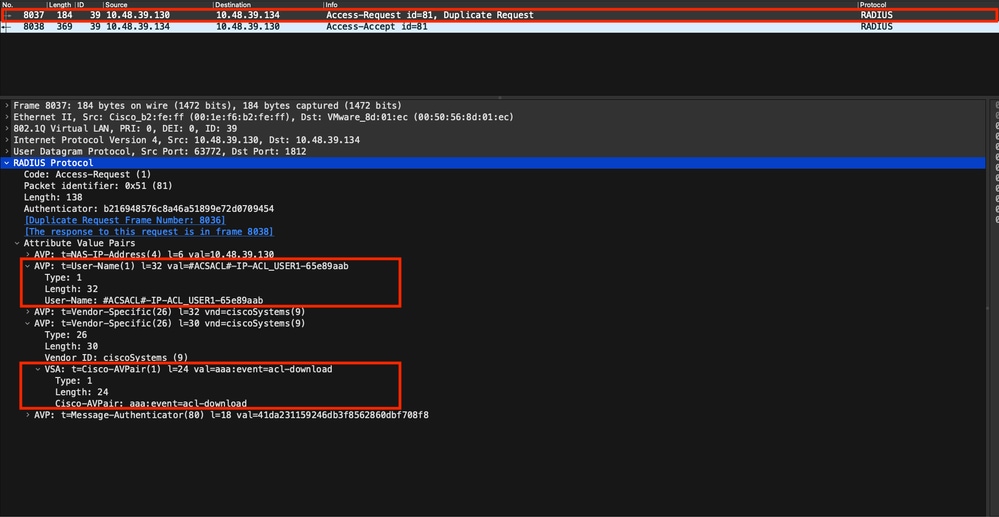

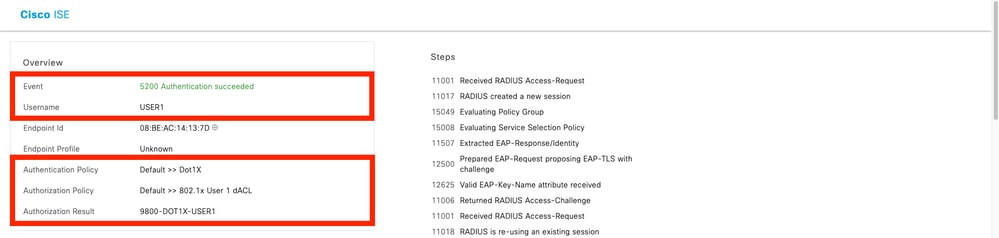

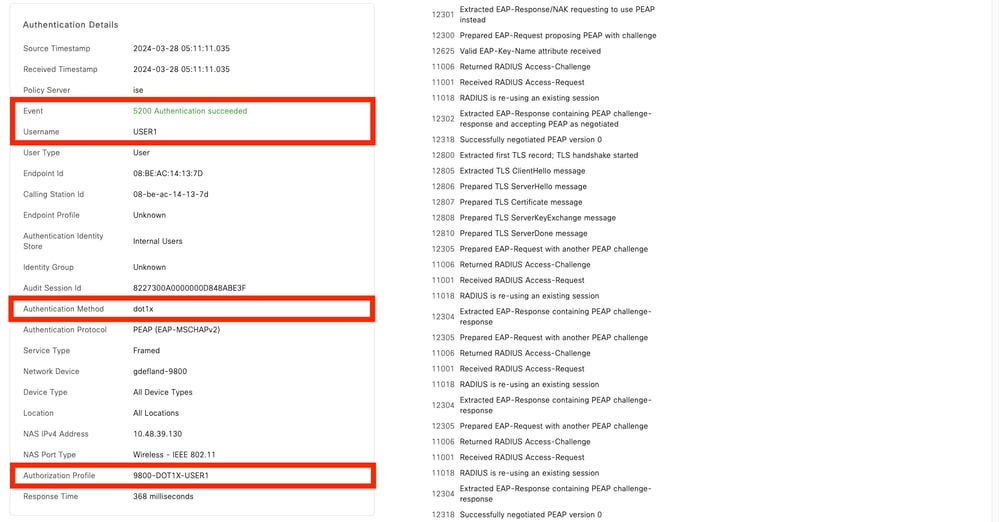

ISE操作ログ

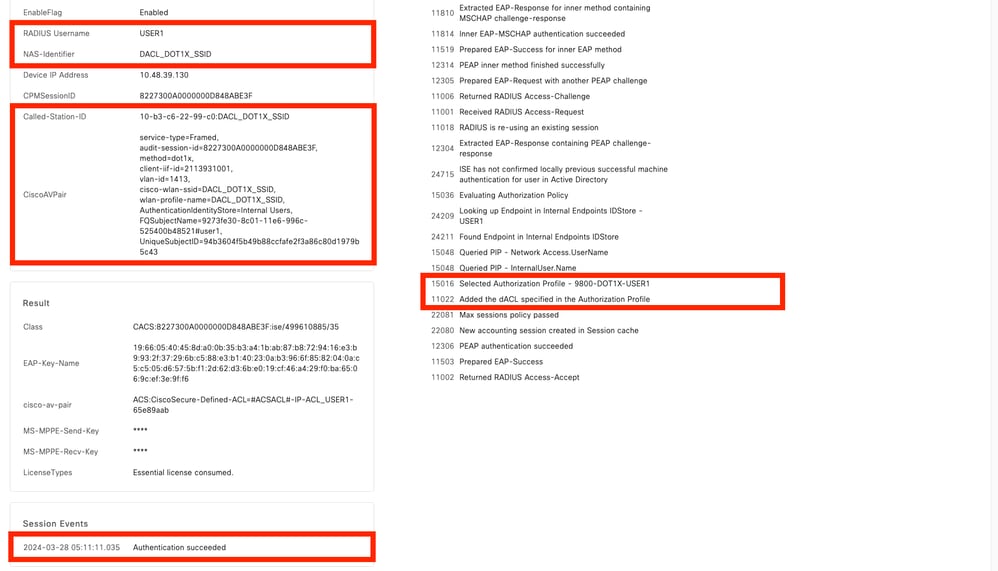

RADIUSクライアント認証

操作ログには、ユーザ「USER1」の認証の成功が表示されます。この認証には、ダウンロード可能ACL「ACL_USER1」が適用されます。トラブルシューティングの対象となる部分は赤で囲まれています。

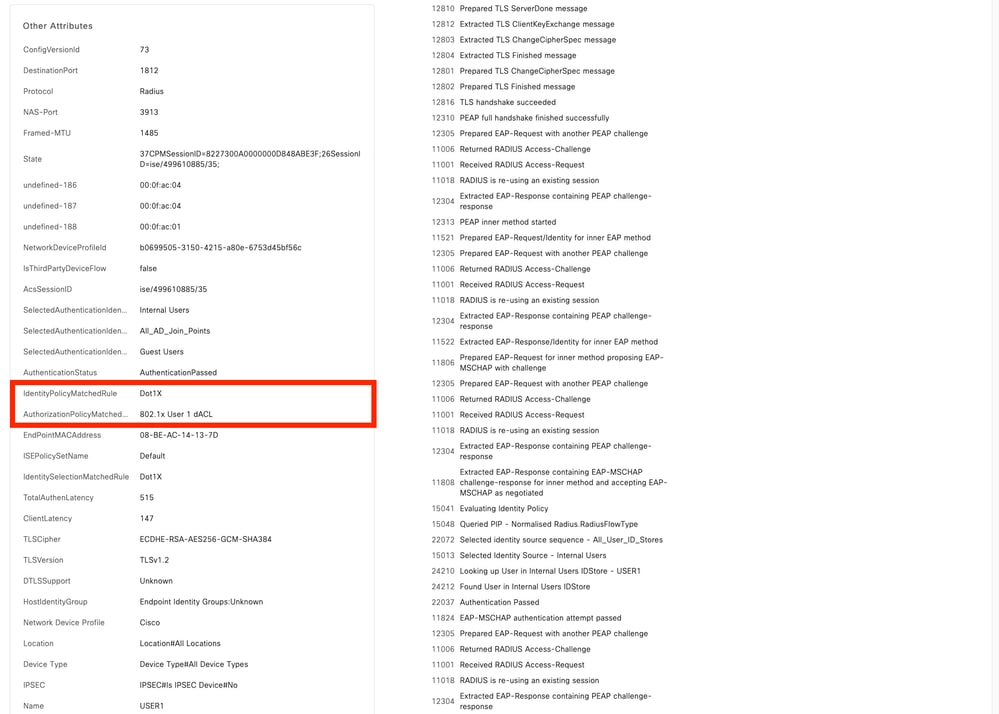

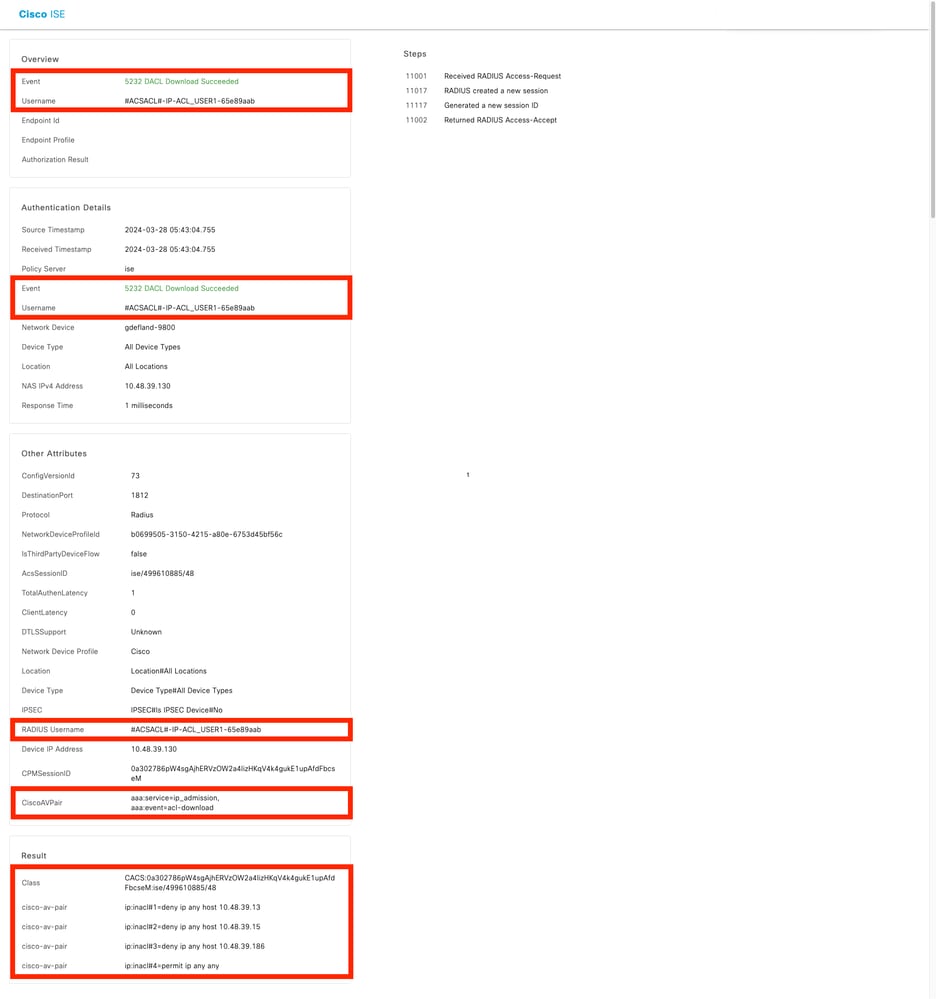

DACLダウンロード

操作ログには、ACL「ACL_USER1」の正常なダウンロードが示されます。 トラブルシューティングの対象となる部分は赤で囲まれています。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

2.0 |

25-Apr-2024

|

初版リリース |

1.0 |

25-Apr-2024

|

初版 |

シスコ エンジニア提供

- ギリアン・デフランドルシスコTAC

- ダルコ・ペシェフスキシスコTAC

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック