はじめに

このドキュメントでは、Lobby AmbassadorユーザのRADIUSおよびTACACS+外部認証用にCatalyst 9800ワイヤレスコントローラを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 9800ワイヤレスLANコントローラロビー管理者の概念

- 認証、許可、アカウンティング(AAA)RADIUSの概念

- TACACS+の概念

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Catalyst 9800 ワイヤレス コントローラ シリーズ(Catalyst 9800-CL)

- Cisco IOS® XEジブラルタル16.12.1s

- Identity Service Engine(ISE)2.3.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Lobby Ambassadorは、ネットワークの管理者によって作成されます。ロビーアンバサダーは、ワイヤレスLANコントローラ(WLC)にユーザ名、パスワード、説明、およびライフタイムを含むゲストユーザエントリを作成できます。また、ゲストユーザを削除することもできます。ロビーアンバサダーは、グラフィカルユーザインターフェイス(GUI)またはコマンドラインインターフェイス(CLI)を使用してゲストユーザを作成できます。

設定

ネットワーク図

ネットワーク図

ネットワーク図

このドキュメントの設定は、2つのLobby Ambassadorに基づいています。1つ目のLobby Ambassadorの名前はlobbyであり、RADIUSサーバに対する認証を行い、2つ目のLobby Ambassadorの名前はlobbyTacであり、TACACS+に対する認証を行います。どちらもWLCでゲストユーザを設定できます。

Lobby Ambassador RADIUS認証

ワイヤレスLANコントローラでのRADIUSサーバの設定

WLC GUI

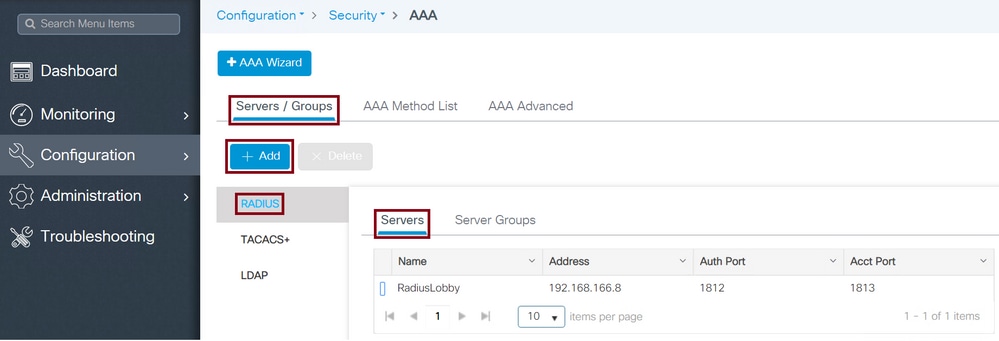

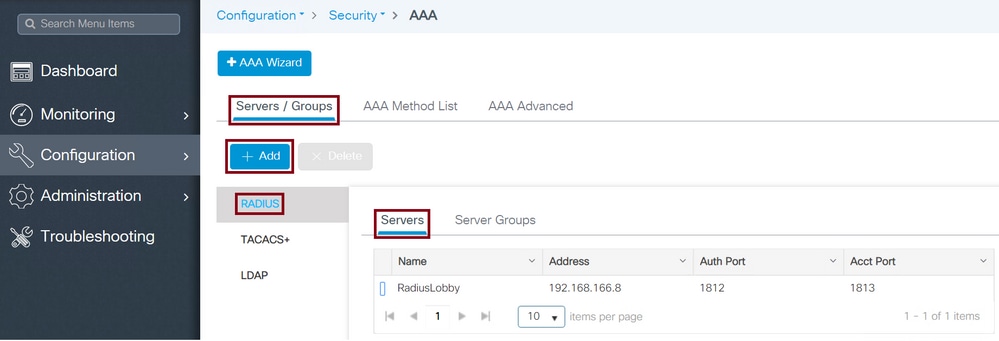

図に示すように、Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Addの順に移動します。

WLC上のRADIUSサーバ

WLC上のRADIUSサーバ

設定ウィンドウが開くと、必須の設定パラメータは、RADIUSサーバ名、RADIUSサーバIPアドレス、およびRADIUSサーバ共有秘密です。その他のパラメータは、デフォルトのままにすることも、必要に応じて設定することもできます。

WLCのCLI

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

サーバグループへのRADIUSサーバの追加

WLC GUI

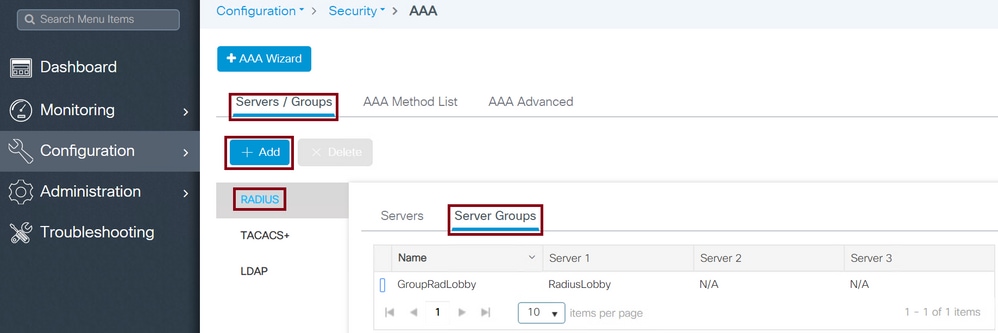

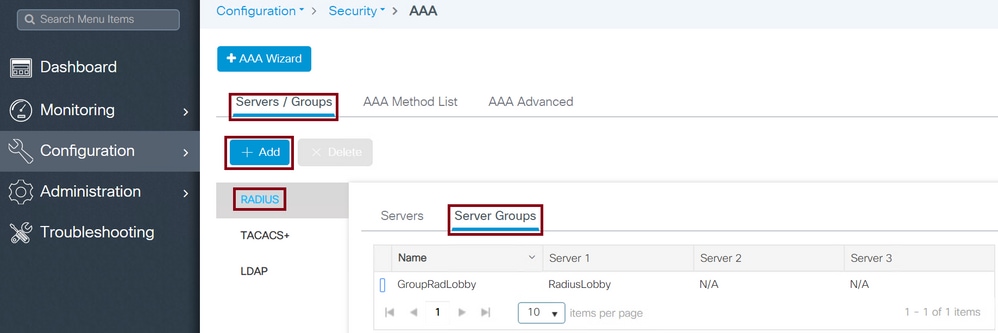

図に示すように、Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Addの順に移動します。

サーバグループ上のRADIUSサーバ

サーバグループ上のRADIUSサーバ

設定ウィンドウが開いたら、Nameをグループに設定し、設定したRADIUSサーバをAvailable ServersリストからAssigned Serversリストに移動します。

WLCのCLI

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

AAA認証方式リストの作成

WLC GUI

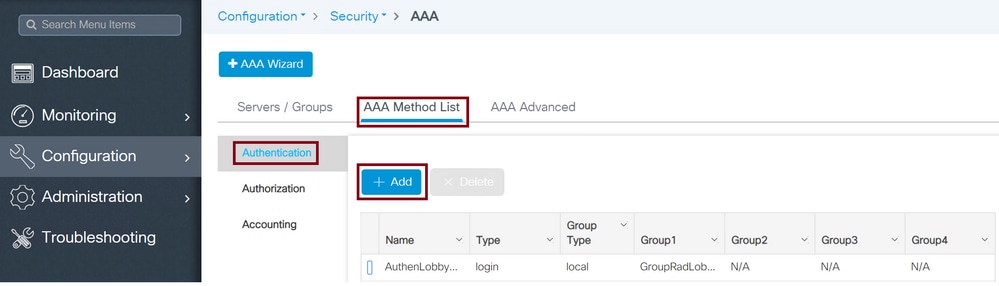

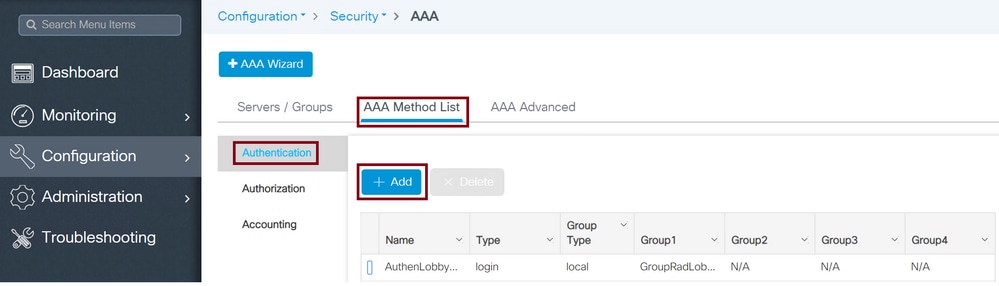

図に示すように、Configuration > Security > AAA > AAA Method List > Authentication > + Addの順に移動します。

認証方式リスト

認証方式リスト

設定ウィンドウが開いたら、Nameを設定し、TypeオプションでLoginを選択し、前に作成したServer Groupを割り当てます。グループタイプはローカルまたはグループとして選択できます

AAA方式リストグループタイプLocal First

Group Type as Localを設定すると、WLCは最初にユーザがローカルデータベースに存在するかどうかを確認し、ローカルデータベースにロビーアンバサダーユーザが見つからない場合にのみサーバグループにフォールバックします。

WLCのCLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

注:AAA Method List Group Type Local Firstを使用する場合、Cisco Bug ID CSCvs87163を確認してください。

AAA方式リストグループタイプグループ

Group Type as Group and no fallback to local optionがチェックされた場合、WLCはユーザをサーバグループでチェックし、ローカルデータベースではチェックしません。

WLCのCLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

フォールバックを伴うAAA方式リストグループタイプグループ

Group Type as Group and Fallback To Localオプションにチェックマークを付けると、WLCはユーザをサーバグループに対してチェックし、RADIUSサーバが応答をタイムアウトにしない限り、ローカルデータベースのクエリーを実行します。RADIUSサーバが拒否でも応答した場合、WLCはローカル認証をトリガーしません。

WLCのCLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

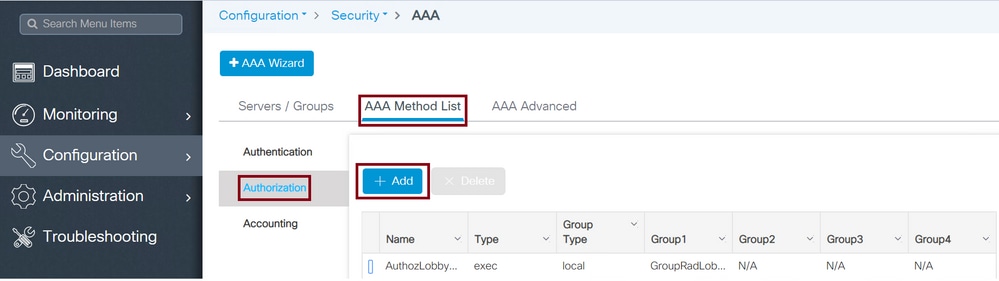

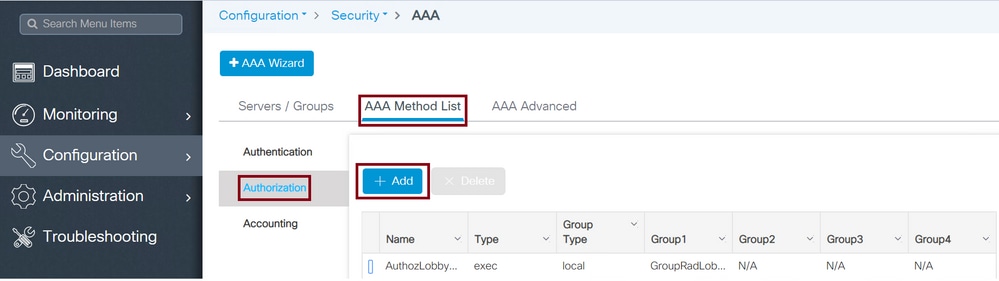

AAA許可方式リストの作成

WLC GUI

図に示すように [Configuration] > [Security] > [AAA] > [AAA Method List] > [Authorization] > [+ Add] に移動します。

許可方式リスト

許可方式リスト

Nameを指定する設定ウィンドウが開いたら、typeオプションでexecを選択し、前に作成したサーバグループを割り当てます。

グループタイプは、「AAA方式リストの作成」セクションで説明した方法と同じ方法を適用します。

WLCのCLI

AAA方式リストグループタイプLocal First.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

AAA方式リストグループタイプグループ。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

フォールバックがあるAAA方式リストグループタイプグループ。

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

AAA方式リストの割り当て

AAA認証および許可方式をWLCのハイパーテキスト転送プロトコル(HTTP)と仮想テレタイプ(VTY)に割り当てます。

これらの手順はGUIからは実行できないので、CLIから実行する必要があります。

HTTP の設定.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

HTTPサービスを再起動することを推奨します。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY設定。

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

Cisco Bug ID CSCvu29748により、17.3.3または17.14および17.15より前のバージョンを実行するWLCでは、次に示す設定をCLIから行う必要があります。WLCが17.3.4から17.3.8aへの17.3ファミリコードのバージョンを実行する場合、または17.16.1以降のコードを実行する場合は、これは必要ありません。

WLCのCLI

Tim-eWLC1(config)#aaa remote username lobby

RADIUS認証用のISEの設定

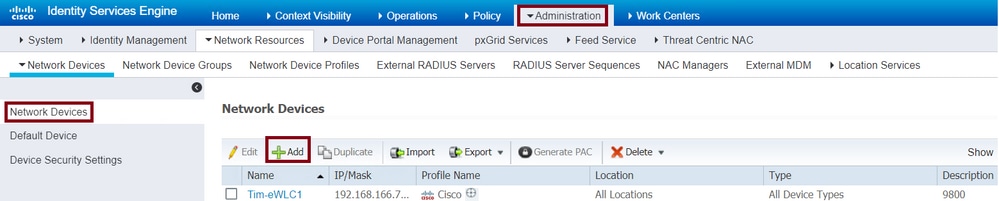

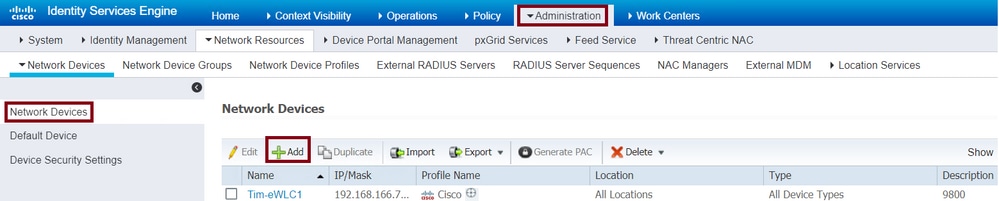

ISEへのWLCの追加

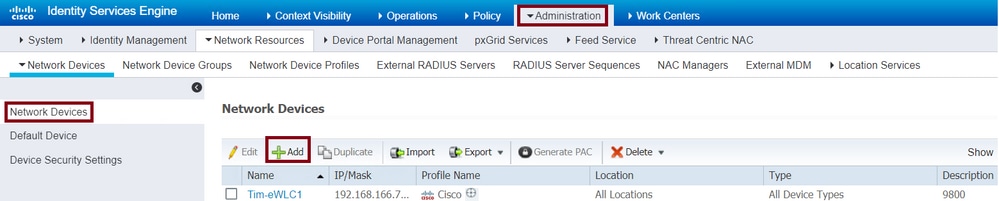

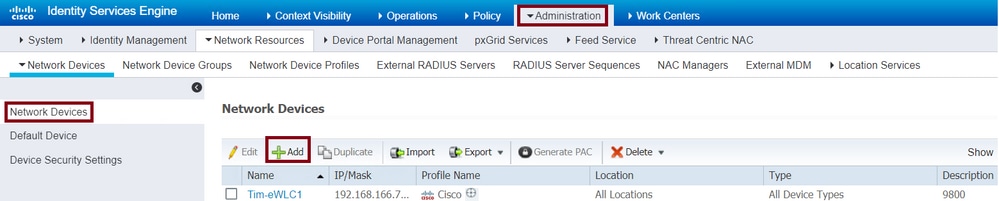

図に示すように、Administration > Network Resources > Network Devices > + Addの順に移動します。

ISEへのWLCの追加

ISEへのWLCの追加

設定ウィンドウが開いたら、名前、IPアドレスを設定し、RADIUS認証設定を有効にし、Protocol Radiusで共有秘密を入力します。

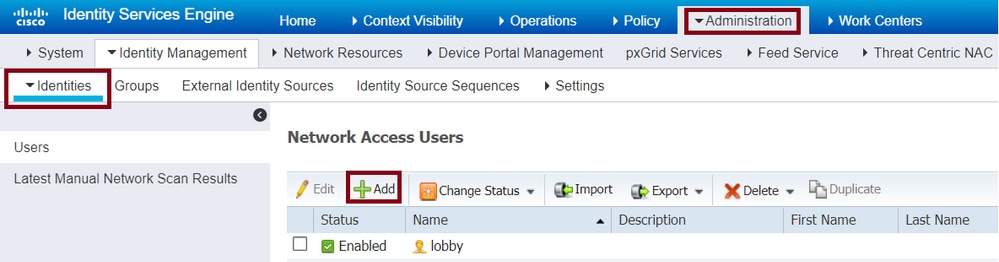

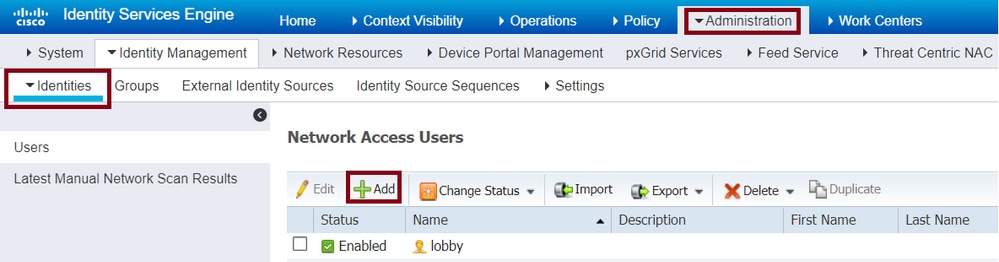

ISEでのロビーアンバサダーユーザの作成

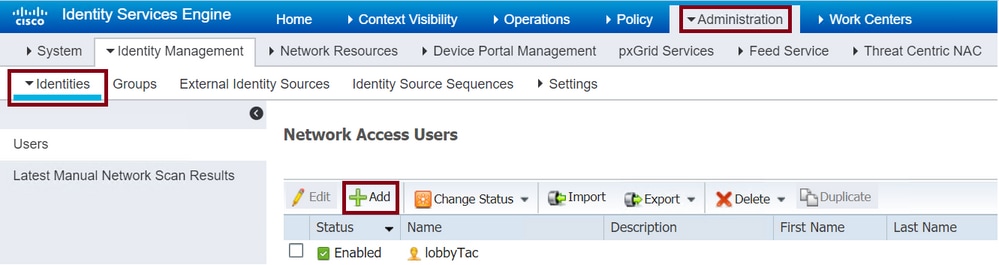

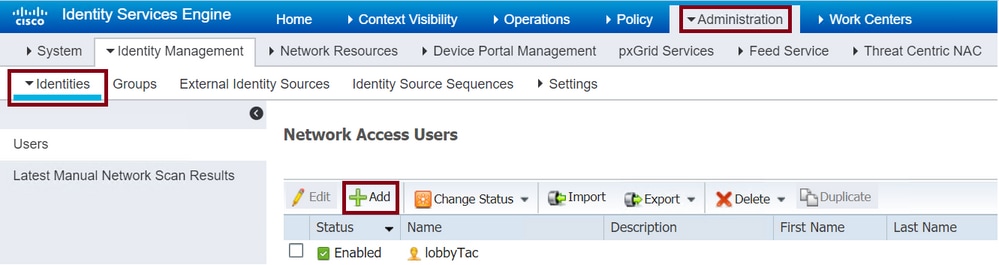

図に示すように、Administration > Identity Management > Identities > Users > + Addの順に移動します。

ISEでのLobby Ambassadorユーザ名およびパスワード

ISEでのLobby Ambassadorユーザ名およびパスワード

設定ウィンドウが開いたら、Lobby Ambassadorユーザの名前とパスワードを入力します。また、ステータスがEnabledと表示されていることを確認します。

このユーザ名とパスワードの設定は、WLCでゲストユーザを作成するためにロビーアンバサダーに割り当てられます。つまり、ネットワーク管理者がロビーアンバサダーに割り当てるユーザ名とパスワードです。

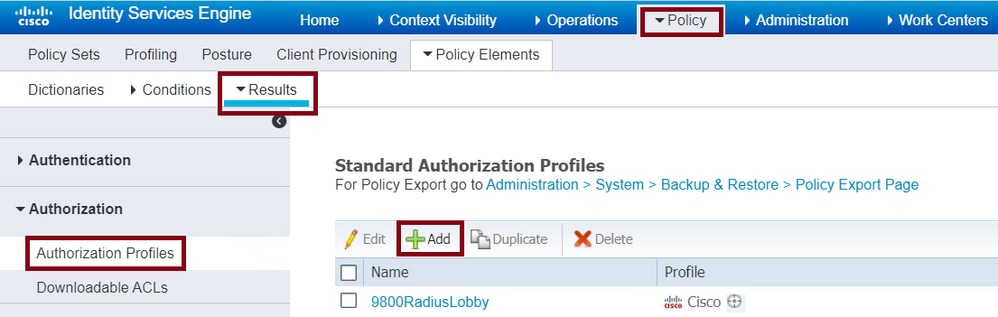

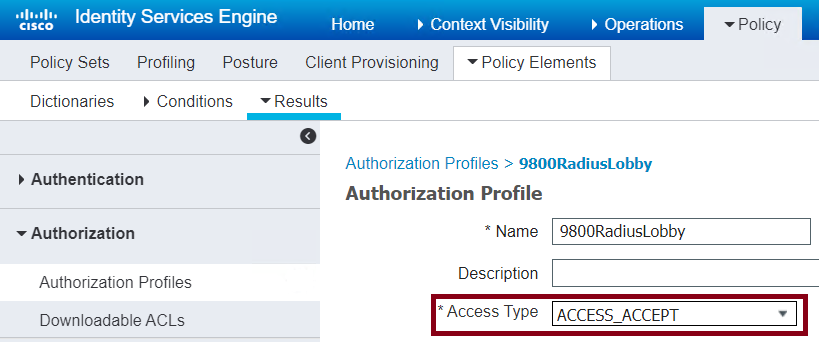

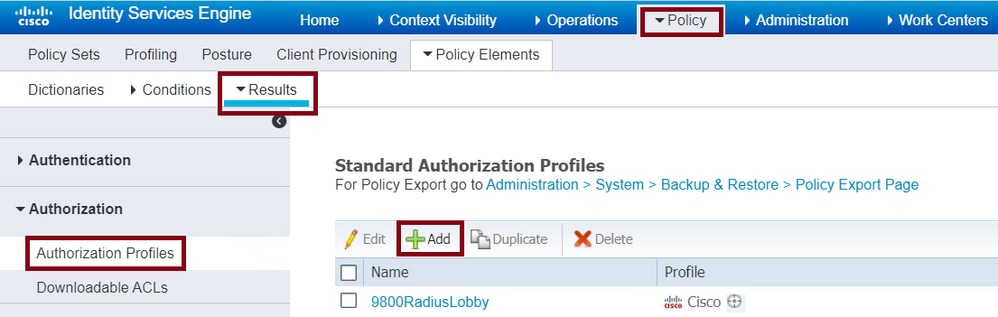

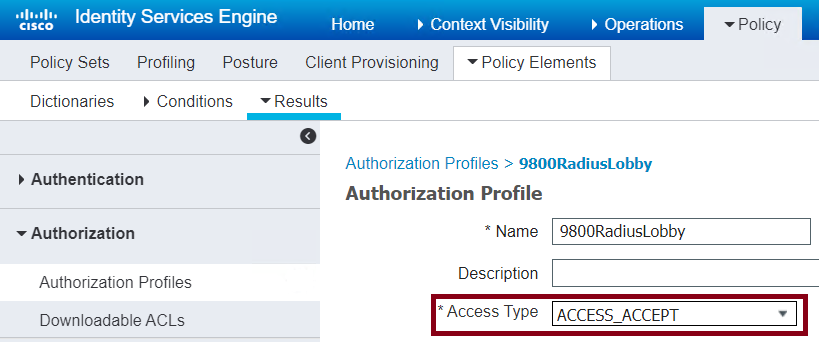

結果認証プロファイルの作成

図に示すように、Policy > Policy Elements > Results > Authorization > Authorization Profiles > + Addの順に移動します。

ISEの認可プロファイル

ISEの認可プロファイル

次の図に示すように、プロファイルがAccess-Acceptを送信するように設定されていることを確認します。

アクセスタイプAccess-Accept

アクセスタイプAccess-Accept

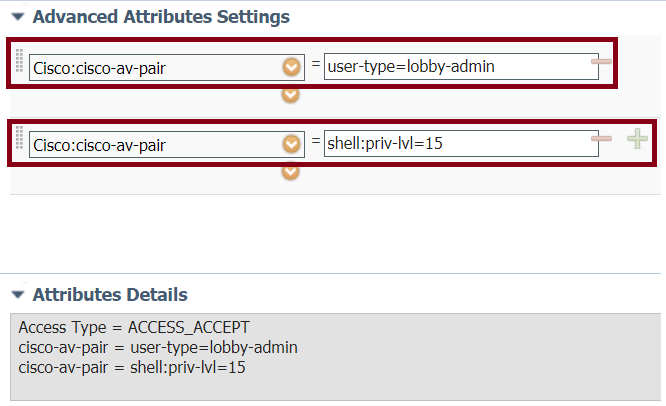

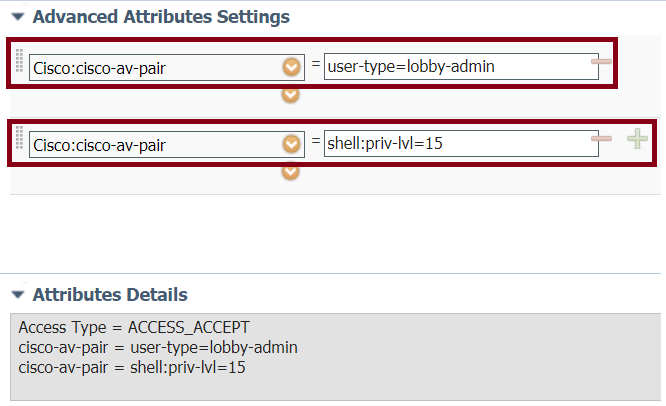

高度な属性設定で、手動で属性を追加します。属性は、ユーザをLobby Ambassadorとして定義し、Lobby AmbassadorがWLCでゲストユーザを追加するために必要な変更を行うための権限を提供するために必要です。

ISEでの高度な属性設定

ISEでの高度な属性設定

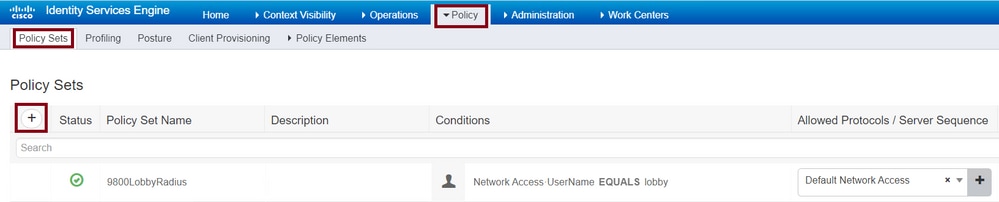

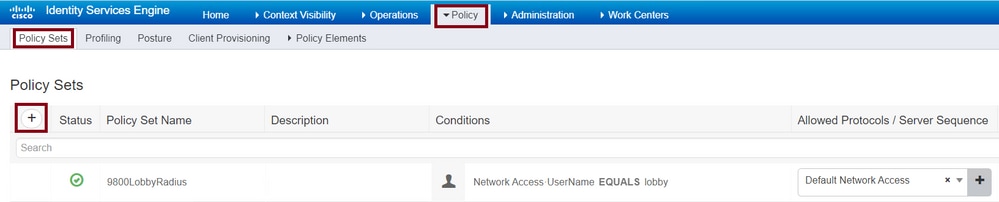

認証ポリシーの作成

図に示すように、Policy > Policy Sets > Addの順に移動します。

ISEの認証ポリシー

ISEの認証ポリシー

ポリシーを設定するための条件は、管理者の決定に依存します。この例では、Network Access-Username条件とDefault Network Access protocolを使用します。

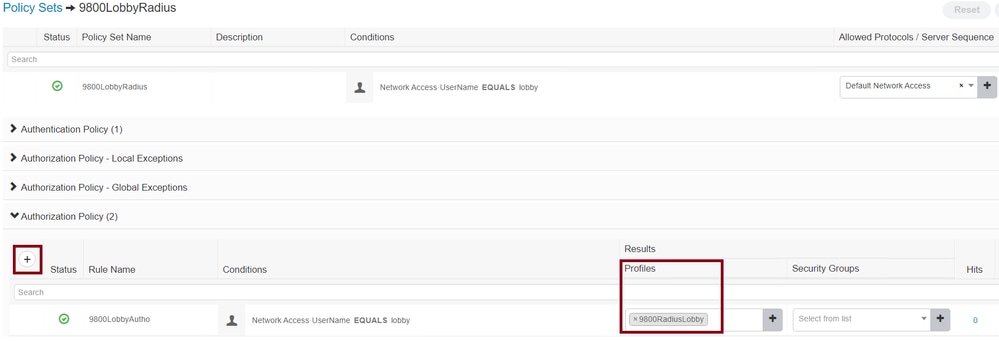

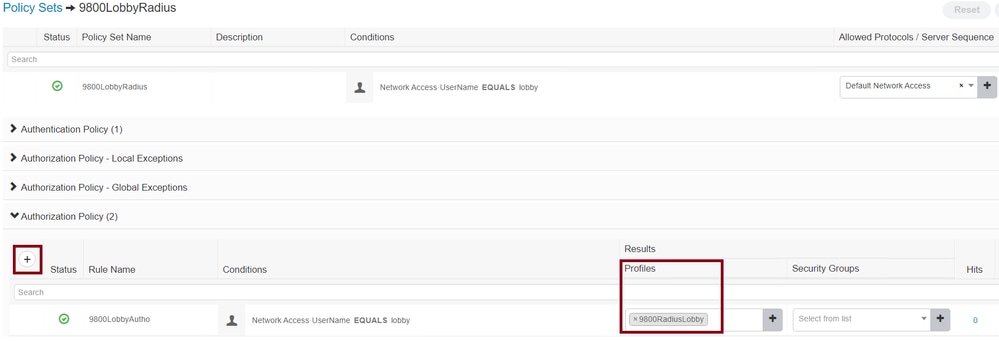

認可ポリシーで、結果の認可で設定されたプロファイルが選択され、正しい属性がWLCに返されることを確認する必要があります。

設定された認可ポリシーをクリックすると、設定ウィンドウが開き、適切な結果プロファイルで認可ポリシーを設定できます。認証ポリシーは、デフォルトのままにしておくことができます。

許可ポリシーの設定

許可ポリシーの設定

Lobby Ambassador TACACS+認証

ワイヤレスLANコントローラでのTACACS+サーバの設定

WLC GUI

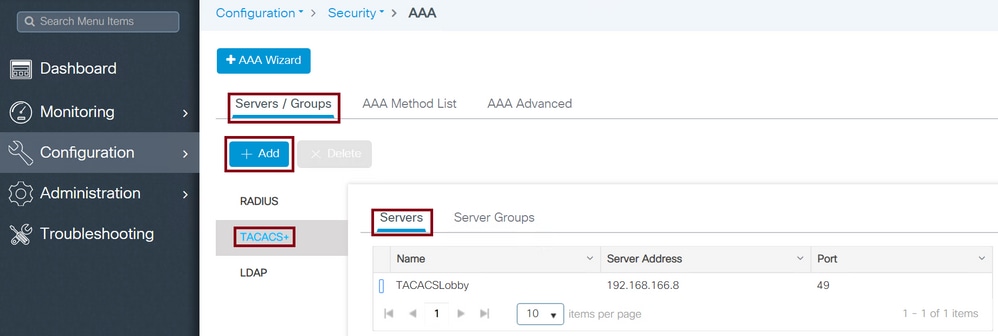

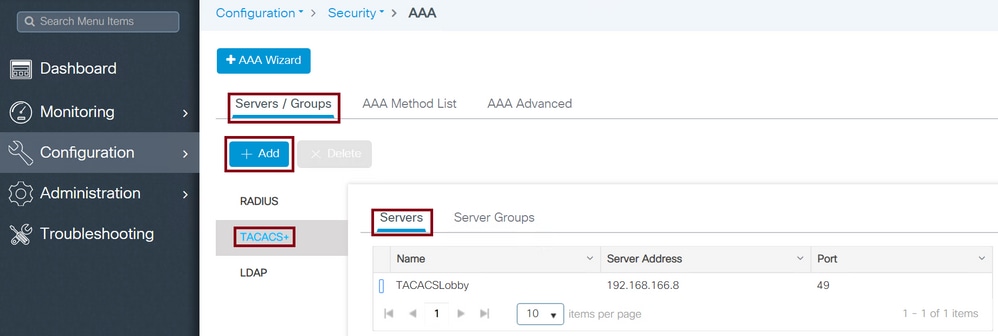

図に示すように、Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Addの順に移動します。

WLCへのTACACSの追加

WLCへのTACACSの追加

設定ウィンドウが開くと、TACACS+ Server Name、TACACS Server IP ADDRESS、およびShared Secretの設定パラメータが必須になります。その他のパラメータは、デフォルトのままにすることも、必要に応じて設定することもできます。

WLCのCLI

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

サーバグループへのTACACS+サーバの追加

WLC GUI

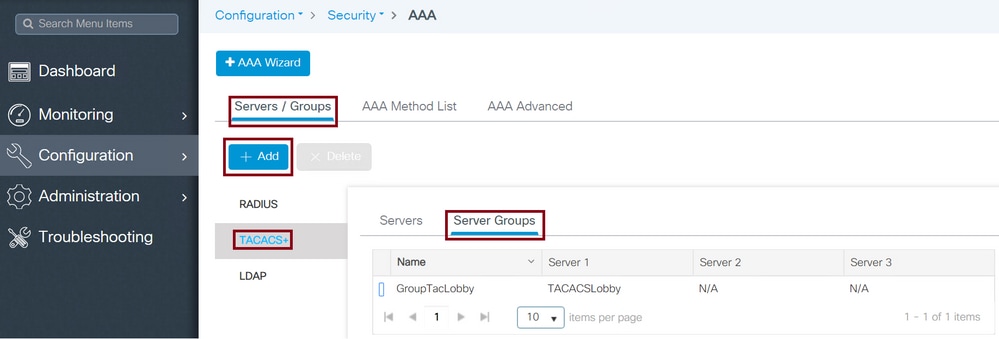

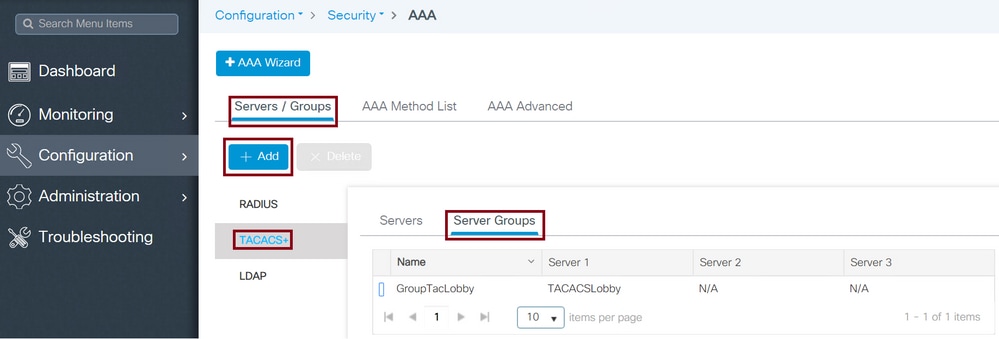

図に示すように、Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > +Addの順に移動します。

TACACSサーバグループ

TACACSサーバグループ

設定ウィンドウが開いたら、Nameをグループに設定し、目的のTACACS+サーバをAvailable ServersリストからAssigned Serversリストに移動します。

WLCのCLI

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

認証方式リストの作成

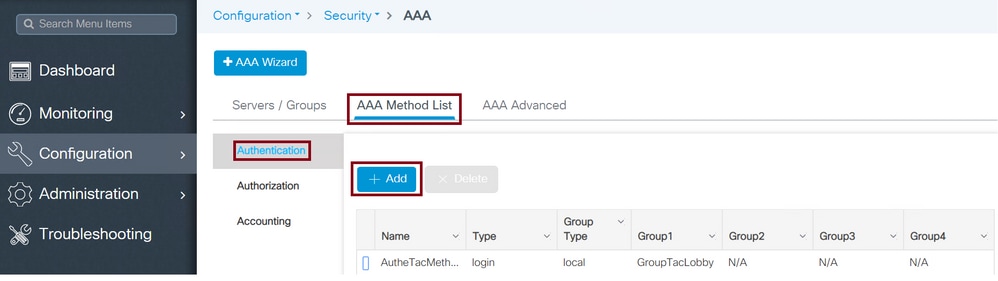

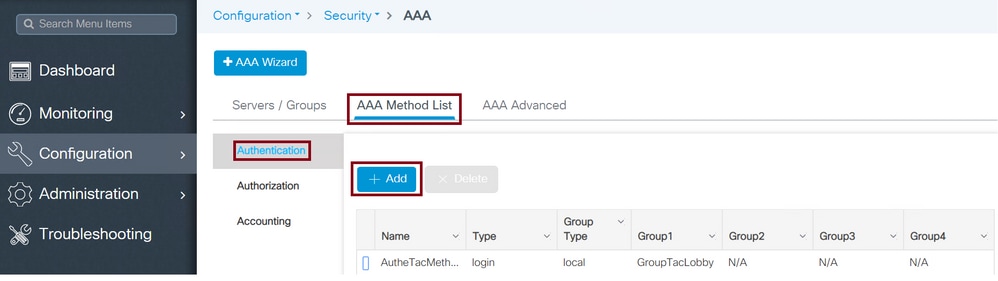

WLC GUI

図に示すように、Configuration > Security > AAA > AAA Method List > Authentication > +Addの順に移動します。

TACACS AAA方式リストの設定

TACACS AAA方式リストの設定

設定ウィンドウが開いたら、名前を設定し、タイプオプションとしてLoginを選択し、前に作成したサーバグループを割り当てます。

AAA方式リストのグループタイプ

TACACS+認証は、ローカルやグループなど、さまざまな方式リストタイプをサポートします。各タイプを理解するには、ドキュメント「AAA認証方式リストの作成」の前のセクションを参照してください。

次に、CLIを使用してTACACS+方式リストを設定するコマンドについて説明します。

WLCのCLI

AAA方式リストグループタイプLocal First.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA方式リストグループタイプグループ。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

フォールバックがあるAAA方式リストグループタイプグループ。

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

AAA許可方式リストの作成

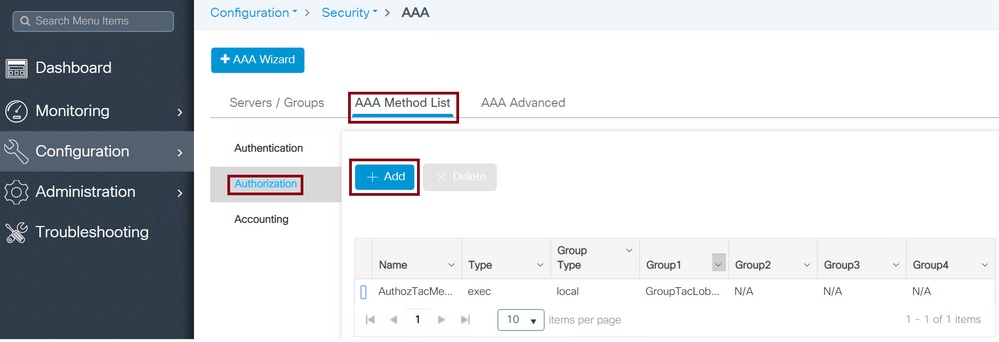

WLC GUI

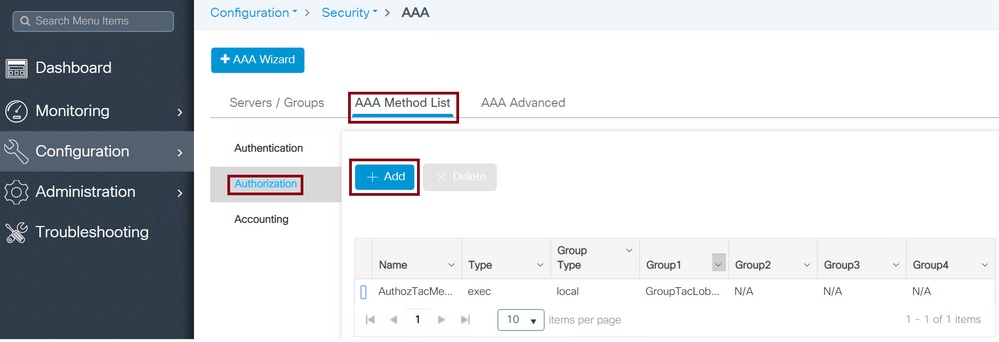

図に示すように [Configuration] > [Security] > [AAA] > [AAA Method List] > [Authorization] > [+ Add] に移動します。

TACACS許可リストの設定

TACACS許可リストの設定

設定ウィンドウが開いたら、Nameを設定し、Typeオプションでexecを選択し、前に作成したServer Groupを割り当てます。

グループタイプは、「AAA方式リストの作成」セクションで説明した方法と同じ方法を適用します。

WLCのCLI

AAA方式リストグループタイプLocal First.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA方式リストグループタイプグループ。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

フォールバックがあるAAA方式リストグループタイプグループ。

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

AAA方式リストの割り当て

WLCのHTTPとVTYにAAA認証と認可方式を割り当てます。

これらの手順はGUIからは実行できないので、CLIから実行する必要があります。

HTTP の設定.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

HTTPサービスを再起動することを推奨します。

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY設定。

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

Cisco Bug ID CSCvu29748が原因で、17.3.3または17.14および17.15より前のバージョンを実行しているWLCでは、次に設定を行う必要があります。WLCが17.3.4から17.3.8aへの17.3ファミリコードのバージョンを実行する場合、または17.16.1以降のコードを実行する場合は、これは必要ありません。

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

TACACS+認証用のISEの設定

デバイス管理者の有効化

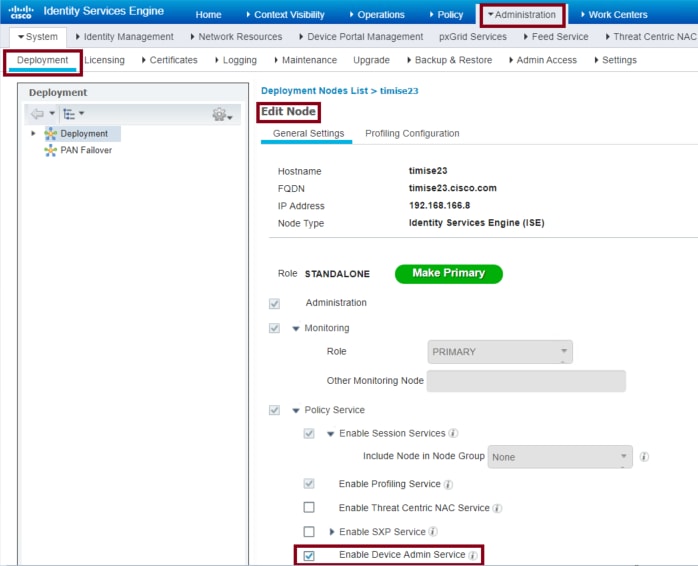

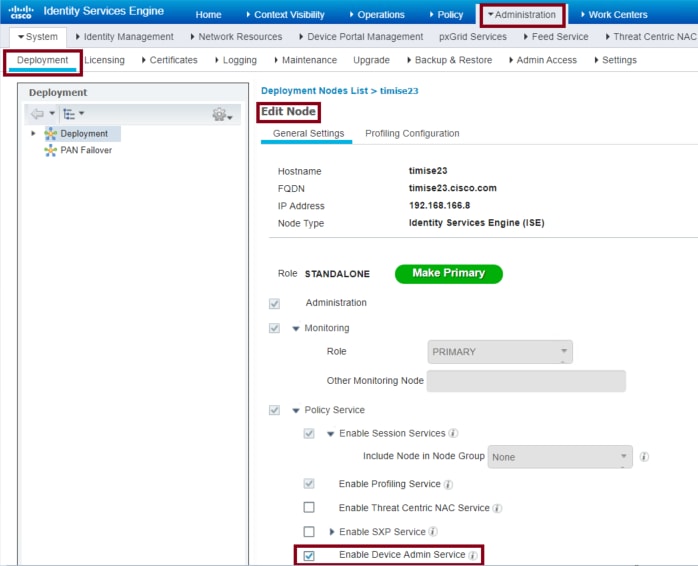

図に示すように、Administration > System > Deployment の順に選択します。

TACACSに対するISEのデバイス管理者

TACACSに対するISEのデバイス管理者

Enable Device Admin Serviceを選択して、有効になっていることを確認します。

ISEへのWLCの追加

図に示すように、Administration > Network Resources > Network Devices > + Addの順に移動します。

ISEへのWLCの追加

ISEへのWLCの追加

設定ウィンドウが開いて、名前、IPアドレスを設定し、TACACS+認証設定を有効にし、共有秘密を入力します。

ISEでのロビーアンバサダーユーザの作成

図に示すように、Administration > Identity Management > Identities > Users > + Addの順に移動します。

ISEでのLobby Ambassadorユーザ名およびパスワード

ISEでのLobby Ambassadorユーザ名およびパスワード

設定ウィンドウが開いたら、Lobby Ambassadorユーザの名前とパスワードを入力します。また、ステータスがEnabledと表示されていることを確認します。

このユーザ名とパスワードの設定は、WLCでゲストユーザを作成するために担当するロビーアンバサダーに割り当てられます。つまり、これはネットワーク管理者がLobby Ambassadorに割り当てるユーザ名とパスワードです。

結果TACACS+プロファイルの作成

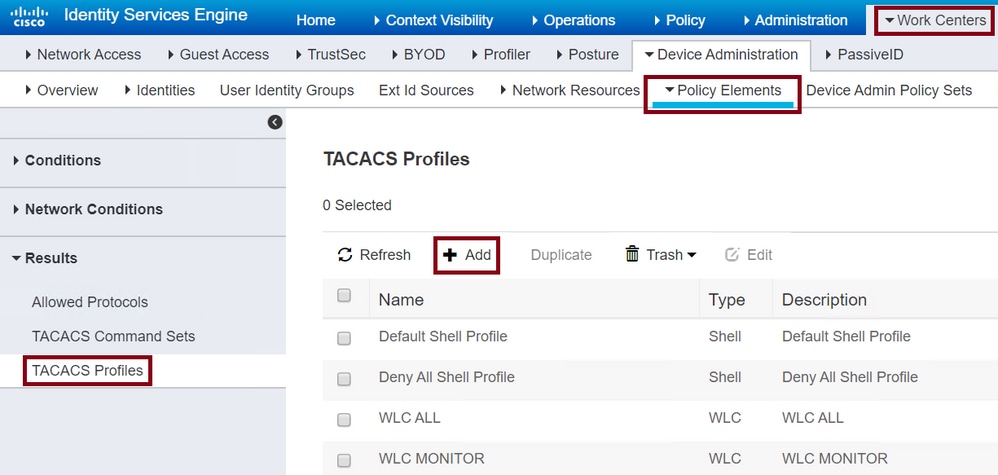

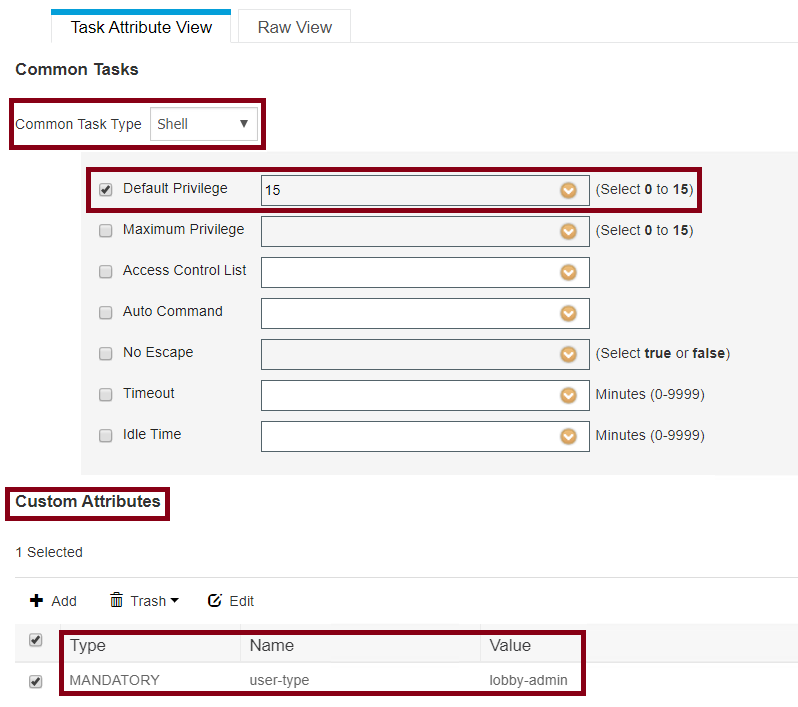

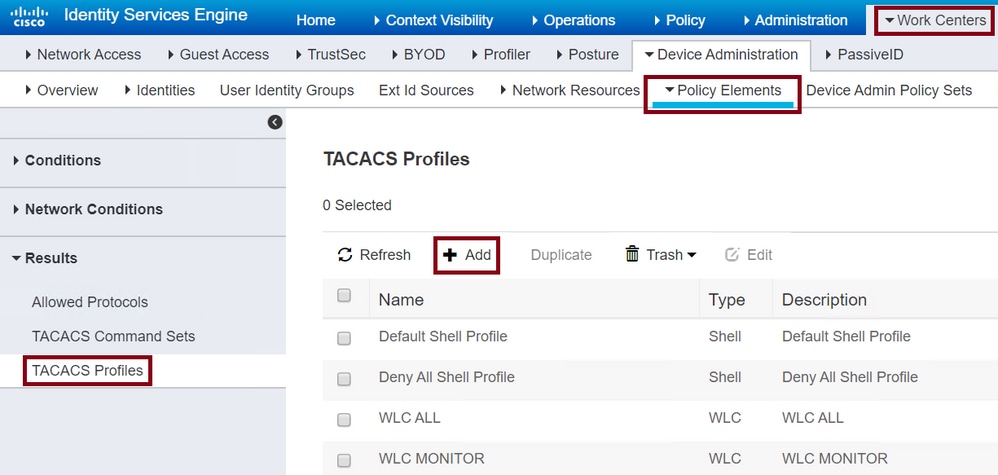

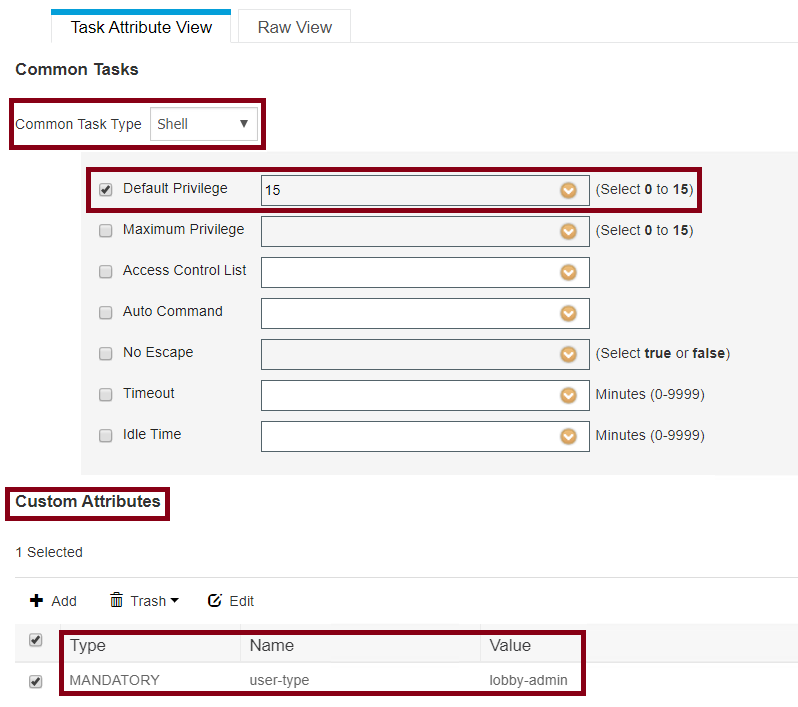

図に示すように、Work Centers > Device Administration > Policy Elements > Results > TACACS Profilesの順に移動します。

TACACSプロファイル

TACACSプロファイル

+Addをクリックすると、次の図に示すように、設定ウィンドウが開きます。 プロファイルに名前を設定します。

Common Task TypeにShellが選択されていることを確認し、Default Privileged 15とCustom AttributeをType Mandatory、Nameをuser-type、Valueをlobby-adminとして設定します。

TACACSプロファイルシェルの設定

TACACSプロファイルシェルの設定

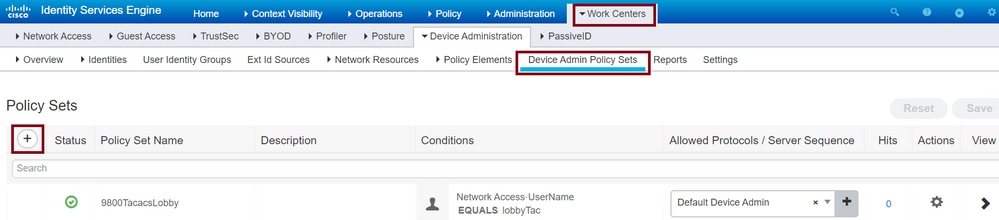

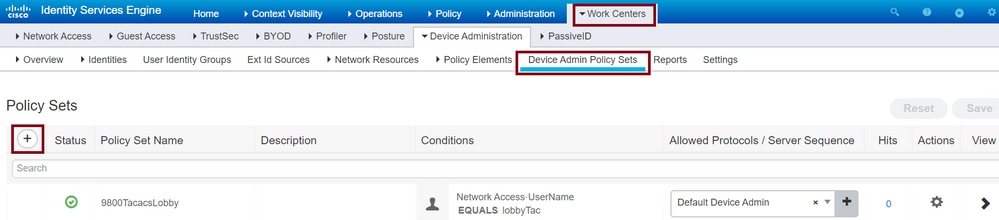

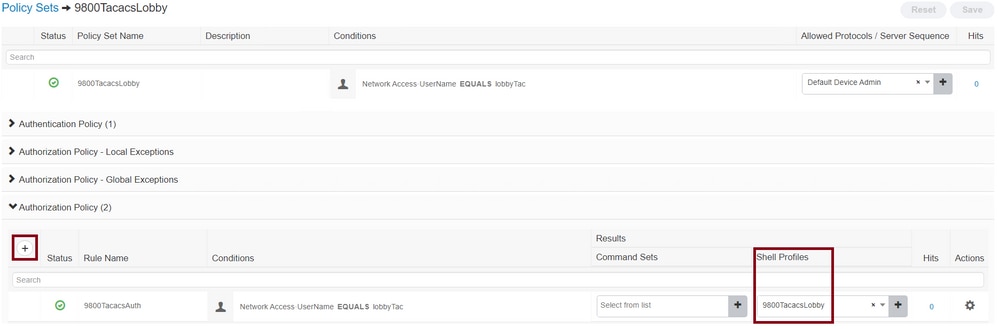

ポリシーセットの作成

図に示すように、Work Centers > Device Administration > Device Admin Policy Setsの順に移動します

TACACSポリシーセットの設定

TACACSポリシーセットの設定

ポリシーを設定するための条件は、管理者の決定に依存します。このドキュメントでは、Network Access-Username条件とDefault Device Admin(DADMIN)プロトコルを使用します。Authorization PolicyでResults Authorizationで設定されたプロファイルが選択されていることを確認する必要があります。これにより、正しい属性がWLCに返されるようになります。

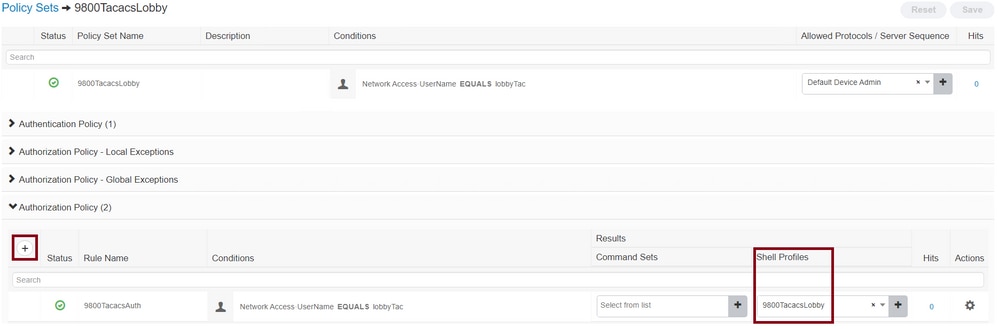

設定されたポリシーをクリックすると、設定ウィンドウが開きます。適切なシェルプロファイルを使用して認可ポリシーを設定します。 認証ポリシーは、図に示すようにデフォルトのままにしておくことができます。

TACACSポリシーセット許可設定

TACACSポリシーセット許可設定

確認

このセクションを使用して、設定が正しいことを確認します。

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

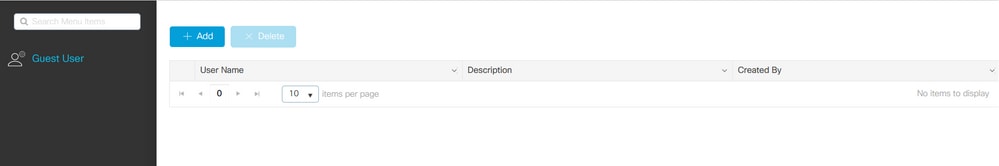

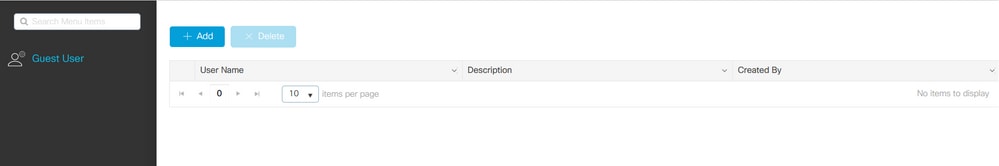

これは、AAA RadiusまたはTACACS+による認証が成功した後に、Lobby Ambassadorグラフィカルユーザインターフェイス(GUI)がどのように表示されるかを示しています。

WLCからのLobby Ambassadorビュー

WLCからのLobby Ambassadorビュー

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を紹介します。

AAA Radius認証

RADIUS認証では、次のデバッグを使用できます。

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

適切な方式リストがデバッグから選択されていることを確認します。また、正しいユーザ名、ユーザタイプ、および権限を持つ正しい属性がISEサーバから返されます。

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

TACACS+ 認証

TACACS+認証の場合は、次のデバッグを使用できます。

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

認証が正しいユーザ名とISE IPアドレスで処理されることを確認します。また、ステータスPASSが表示される必要があります。同じデバッグでは、認証フェーズの直後に許可プロセスが表示されます。この認可フェーズでは、正しいISE IPアドレスとともに正しいユーザ名が使用されていることを確認します。ISEで設定された属性は、適切な権限を持つLobby Ambassadorユーザとともにデバッグに表示されます。

認証フェーズの例:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

許可フェーズの例:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

前述のRADIUSおよびTACACS+のデバッグ例には、ロビー管理者のログインを成功させるための重要なステップがあります。

デバッグを無効にするには、次のコマンドを使用できます。

Tim-eWLC1#undebug all

フィードバック

フィードバック