はじめに

このドキュメントでは、電話サービスの中断を回避するために、AnyConnect機能を使用した仮想プライベートネットワーク(VPN)経由の電話用のCisco Unified Communications Manager(CUCM)で適応型セキュリティアプライアンス(ASA)証明書を更新する正しいプロセスについて説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- AnyConnect機能を備えた電話VPN。

- ASA証明書とCUCM証明書

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Unified Communications Manager 10.5.2.15900-8.

- Cisco適応型セキュリティアプライアンスソフトウェアバージョン9.8(2)20

- Cisco IP Phone CP-8841。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

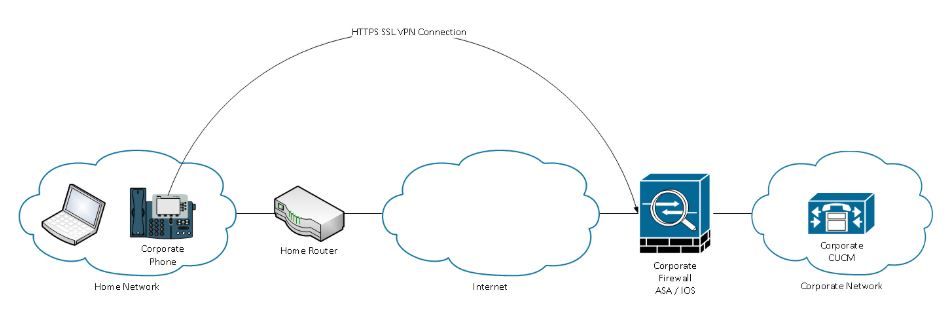

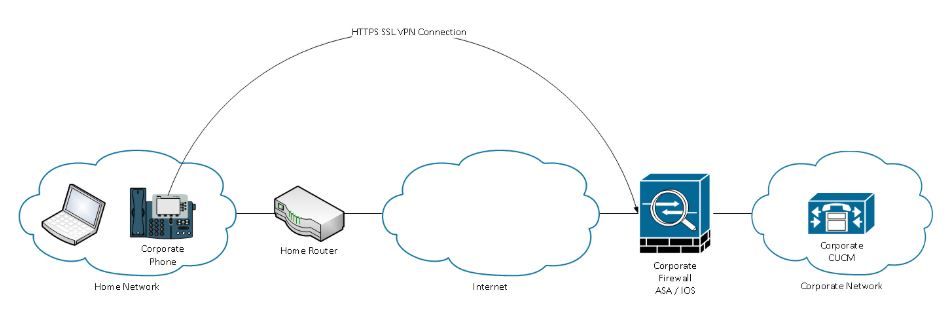

AnyConnectの電話VPN機能を使用すると、VPN接続経由で電話サービスをプロビジョニングできます。

電話機をVPN対応にする前に、まず内部ネットワークでプロビジョニングする必要があります。これには、CUCM TFTP(Trivial File Transfer Protocol)サーバへの直接アクセスが必要です。

ASAが完全に設定された後の最初のステップは、ASA Hypertext Transfer Protocol(HTTPS)Secure(HTTPS)証明書を取得し、それをPhone-VPN-trustとしてCUCMサーバにアップロードして、CUCMの正しいVPNゲートウェイに割り当てることです。 これにより、CUCMサーバは、ASAへの到達方法を電話機に指示するIP電話設定ファイルを構築できます。

電話機をネットワーク外に移動してVPN機能を使用するには、その電話機をネットワーク内でプロビジョニングする必要があります。 電話機を内部でプロビジョニングした後、VPNアクセス用の外部ネットワークに移動できます。

電話機はTCPポート443でHTTPS経由でASAに接続します。ASAは設定済みの証明書で応答し、提示された証明書を検証します。

VPN Phoneサービスを中断せずにASA証明書を更新する方法

ある時点で、たとえば何らかの状況により、ASA証明書を変更する必要があります。

証明書の有効期限が間もなく切れます

証明書がサードパーティによって署名され、認証局(CA)が変更されたなど

AnyConnectを使用してVPN経由でCUCMに接続されている電話機のサービスが中断されないようにするために、いくつかの手順を実行します。

注意:手順に従わない場合、電話を外部ネットワークに導入するには、内部ネットワークにプロビジョニングし直す必要があります。

ステップ 1:新しいASA証明書を生成しますが、まだインターフェイスに適用しないでください。

証明書は、自己署名またはCA署名付きの可能性があります。

注:ASA証明書の詳細については、「デジタル証明書の設定」を参照してください。

ステップ 2:その証明書をCUCMパブリッシャの電話VPN信頼としてCUCMにアップロードします。

Call Managerにログインし、Unified OS Administration > Security > Certificate Management > Upload Certificate > Select Phone-VPN-trustの順に選択します。

推奨事項として、完全な証明書チェーンをアップロードします。ルート証明書と中間証明書がすでにCUCMにアップロードされている場合は、次の手順に進みます。

注意:古いID証明書と新しいID証明書のCN(共通名)が同じである場合は、バグCSCuh19734の回避策に従って、新しい証明書によって古い証明書が上書きされるのを回避する必要があります。この方法では、電話VPNゲートウェイ設定のデータベースに新しい証明書が登録されますが、古い証明書は上書きされません。

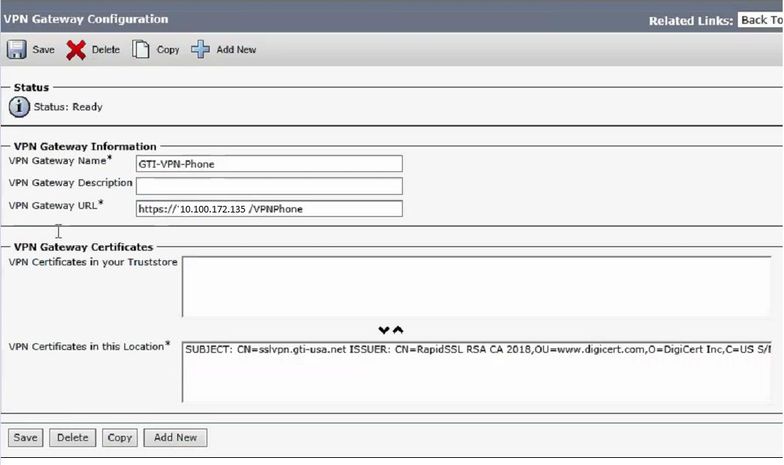

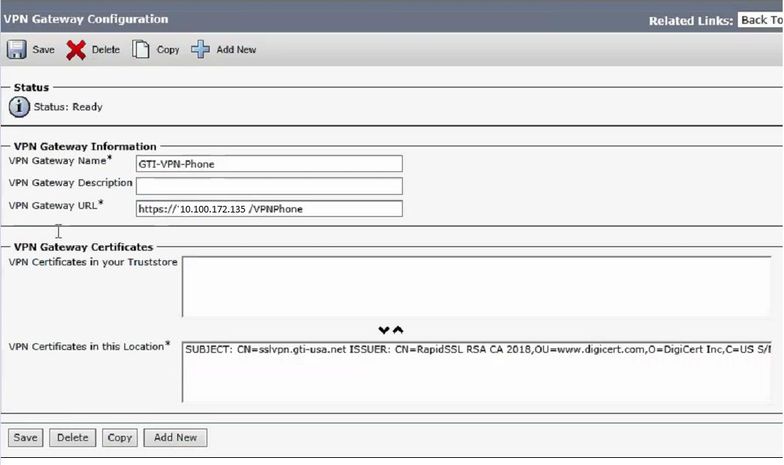

ステップ 3:VPNゲートウェイで、両方の証明書(新旧)を選択します。

Cisco Unified CM Administration >Advanced Features > VPN > VPN Gatewayの順に移動します。

このLocationフィールドのVPN Certificatesに両方の証明書があることを確認します。

ステップ 4:VPNグループ、プロファイル、および共通電話プロファイルが正しく設定されていることを確認します。

ステップ 5:電話をリセットします。

この手順により、電話機は新しい構成設定をダウンロードでき、古い証明書と新しい証明書で信頼できるように、電話機に両方の証明書ハッシュが確実に含まれるようになります。

手順 6:ASAインターフェイスに新しい証明書を適用します。

証明書がASAインターフェイスに適用されると、電話機は前の手順の両方の証明書ハッシュを持つため、新しい証明書を信頼します。

確認

このセクションを使用して、手順に正しく従っていることを確認します。

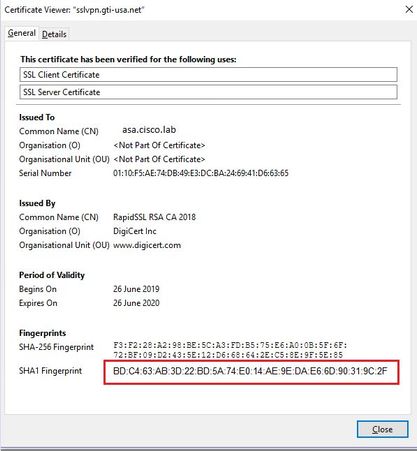

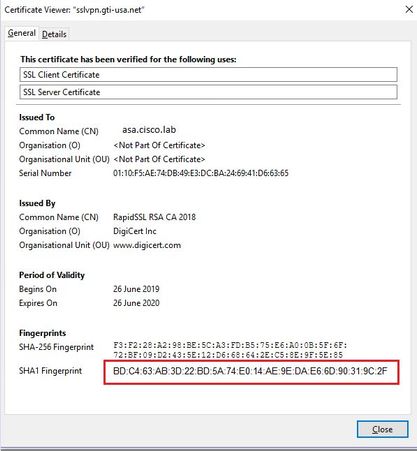

ステップ 1:古いASA証明書と新しいASA証明書を開き、SHA-1フィンガープリントをメモします。

ステップ 2:VPN経由で接続する電話機を選択し、その設定ファイルを収集します。

注:電話設定ファイルを収集する方法の詳細については、「CUCMから電話機の設定ファイルを取得する2つの方法」を参照してください。

ステップ 3:コンフィギュレーションファイルを作成したら、次のセクションを探します。

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>1</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1> https://radc.cgsinc.com/Cisco_VOIP_VPN</url1>;

</addresses>

<credentials>

<hashAlg>0</hashAlg>

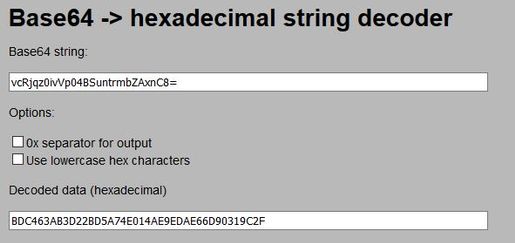

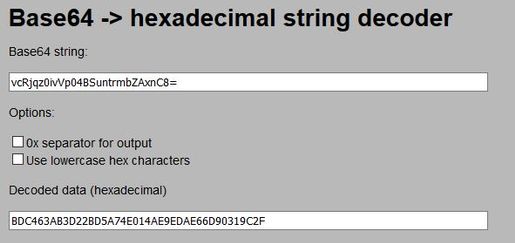

vcRjqz0ivVp04BSuntrmbZAxnC8=

SEnDU8oo49agcRObtMBACXdaiTI=

</credentials>

</vpnGroup>

ステップ 4:コンフィギュレーションファイル内のハッシュはBase 64形式で出力され、ASA証明書は16進形式で出力されるので、Base 64から16進数へのデコーダを使用して、ハッシュ化された(電話とASA)両方が一致していることを確認できます。

関連情報

AnyConnect VPN電話機能の詳細については、次のリンクを参照してください。

https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/115785-anyconnect-vpn-00.html

フィードバック

フィードバック