はじめに

このドキュメントでは、Security Assertion Markup Language(SAML)シングル サインオン(SSO)用に Cisco Jabber Client とインフラストラクチャ サーバを設定する方法について説明します。

前提条件

Cisco Unified Communications Manager(CUCM)IM and Presence、Cisco Unity Connection(UCXN)、CUCMなどのインフラストラクチャサーバをJabberユーザ用にプロビジョニングし、基本的なJabberクライアント設定を行う必要があります。

要件

次の項目に関する知識があることが推奨されます。

- CUCM IM and Presenceバージョン10.5(1)以降

- UCXNバージョン10.5(1)以降

- CUCM 10.5(1) 以降

- Cisco Jabberクライアントバージョン10.5

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

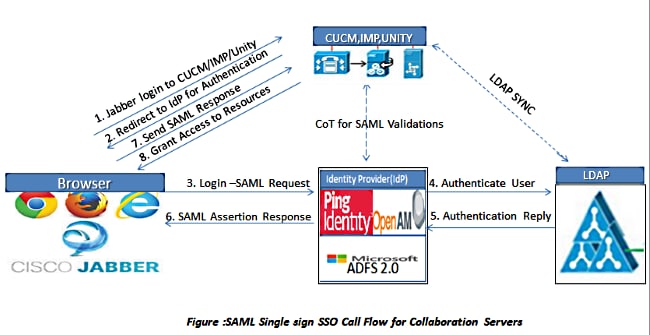

ネットワーク図

- 証明書をWebブラウザで検証できるように、すべてのサーバに証明書を展開します。そうしないと、無効な証明書に関する警告メッセージがユーザに表示されます。証明書の検証の詳細については、「証明書の検証」を参照してください。

- クライアントでSAML SSOのサービスディスカバリを実行します。クライアントでは、標準のサービスディスカバリを使用して、クライアントでSAML SSOを有効にします。 ServicesDomain、VoiceServicesDomain、およびServiceDiscoveryExcludedServicesの設定パラメータを使用して、サービス検出を有効にします。

サービスディスカバリをイネーブルにする方法についての詳細は、『クライアントがサービスを検出する方法』を参照してください。

- 電話サービスでSSOをJabberで使用できるようにするには、『Unified Communications Managerバージョン10.5 SAML SSOの設定例』を参照してください。

- IM機能でJabberがSSOを使用できるようにするには、『Unified Communications Managerバージョン10.5 SAML SSOの設定例』を参照してください。

- ボイスメールでSSOをJabberで使用できるようにするには、『Unity Connectionバージョン10.5 SAML SSOの設定例』を参照してください。

- 自動ログイン用にクライアントマシンを設定する(Jabber for Windowsのみ)には、『Kerberos認証を使用したSAML SSOのセットアップの設定例』を参照してください

- CUCMおよびIMPでSSOを有効にすると、すべてのJabberユーザがデフォルトでSSOを使用してサインインします。管理者はこれをユーザ単位で変更できるため、特定のユーザはSSOを使用せずに、代わりにJabberのユーザ名とパスワードを使用してサインインできます。JabberユーザのSSOを無効にするには、SSO_Enabledパラメータの値をFALSEに設定します。

ユーザに電子メールアドレスを問い合わせないようにJabberを設定している場合、Jabberへの最初のサインインは非SSOである可能性があります。一部の導入では、ServicesDomainSsoEmailPromptパラメータをONに設定する必要があります。これにより、Jabberは初回のSSOサインインの実行に必要な情報を取得できます。ユーザが以前にJabberにサインインした場合、必要な情報が利用可能であるため、このプロンプトは必要ありません。

確認

Jabber for Windowsを起動すると、クレデンシャルや入力の入力を求めるプロンプトが表示されずに自動的にログインします。 その他のJabberクライアントでは、クレデンシャルの入力が1回だけ求められます。

トラブルシュート

問題が発生した場合は、Jabber問題レポートを収集し、Cisco Technical Assistance Center(TAC)に連絡してください。