はじめに

このドキュメントでは、CシリーズサーバでSecureLDAPを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco UCSおよびCIMCに関する基本的な知識。

使用するコンポーネント

- スタンドアロンモードのCisco UCS Cシリーズサーバ

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このガイドの例では、UCS CシリーズサーバでのセキュアLDAP設定を示しています。

- DNSサーバを設定し、UCSサーバ上のIPアドレスの代わりにLDAPサーバのドメイン名を使用できるようにします。LDAPサーバとUCS Cシリーズサーバの両方のIPアドレスを指すように、適切なAレコードが設定されていることを確認します。

- LDAPサーバでWindows証明書サービスを設定し、セキュアなLDAP通信のための証明書の生成を有効にします。生成された証明書(ルートおよび中間)がUCS Cシリーズサーバにアップロードされます。

UCS Cシリーズサーバ側の設定

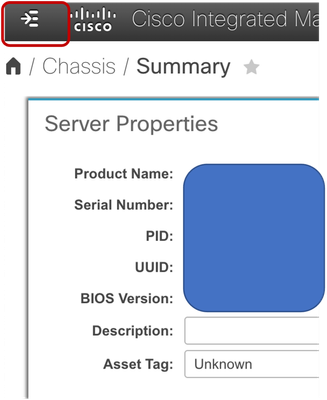

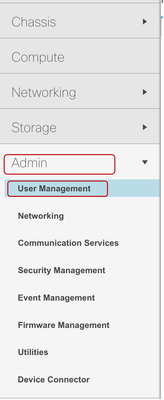

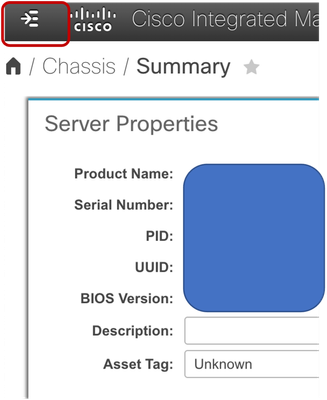

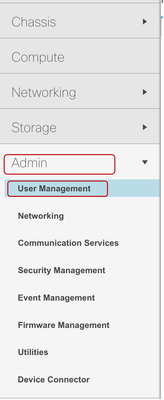

事前設定されたDNSサーバと対話するようにUCS Cシリーズサーバを設定するには、UCSサーバのCIMCインターフェイスにアクセスし、左上隅にあるナビゲーションアイコンをクリックします。

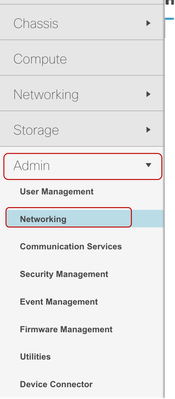

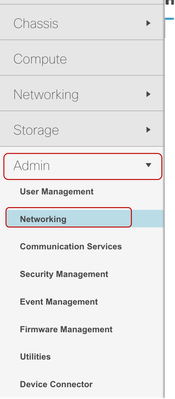

Adminに移動し、Networkingを選択します。

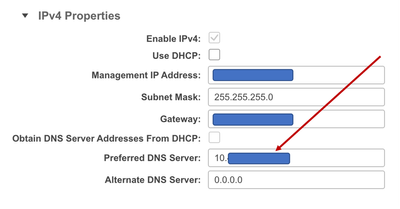

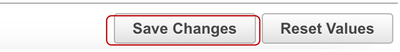

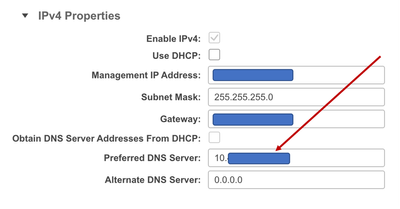

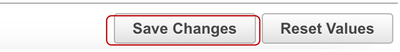

IPV4プロパティセクションで、先に設定したDNS サーバのFQDNまたはIPアドレスをPreferred DNS Serverfieldに入力し、右下の角にあるSave Changesをクリックします。

次に、ナビゲーションペインでAdminsを選択し、User Managementを選択します。

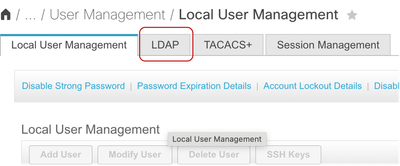

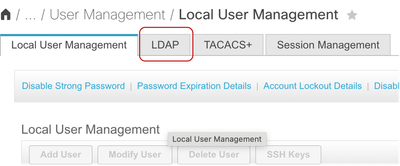

User ManagementページでLDAPを選択します。

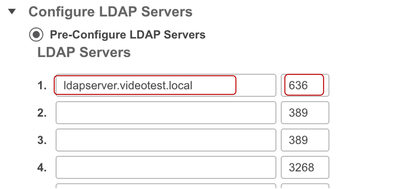

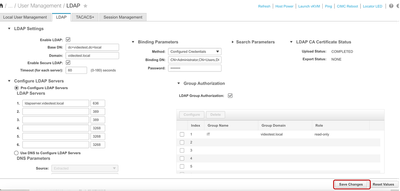

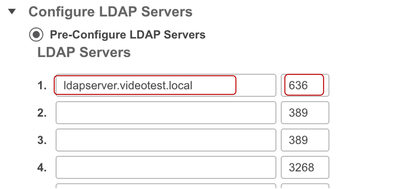

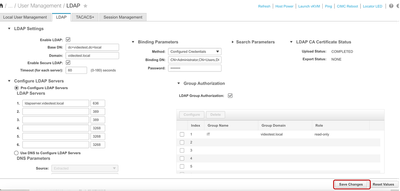

Configure LDAP ServersセクションのPre-Configured LDAP Serversで、LDAPサーバのFQDNを追加します。このビデオで使用されている例はldapserver.videotest.localです。

ポート番号を389から636に変更します。これは、Secure LDAPの既定のポート番号です。

ファイアウォールでこのポート(636)へのアクセスが許可されていることを確認してください。

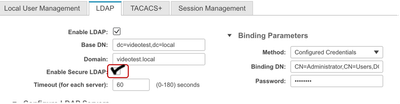

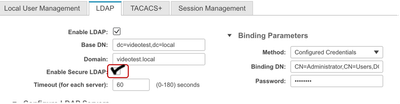

LDAP Settingsセクションで、標準のLDAP設定手順に従って、BaseDN、Domain、Timeout、およびBindパラメータを設定します。

次に、Enable Secure LDAPチェックボックスにチェックマークを付けます。

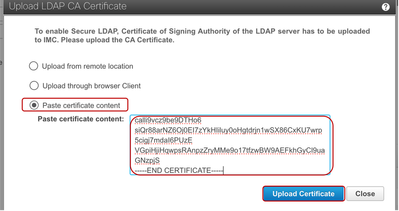

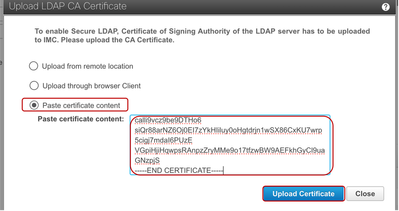

ポップアップウィンドウで、Paste Certificate Contentオプションを選択します。

このデモンストレーションでは、自己署名証明書を使用します。自己署名証明書は、Active Directoryを実行しているWindows Serverインスタンスから生成され、テキストファイルに保存されます。 この自己署名証明書は、同じサーバからのルート証明書と連結されて、証明書チェーンを形成しています。

注:複数の証明書が使用される場合、Base64でエンコードされたX.509(CER)ファイルの内容が-----BEGIN CERTIFICATE-----から-----END CERTIFICATE-----で始まる全体を次の行にすぐにコピーする必要があります。次に-----BEGIN CERTIFICATE-----から-----END CERTIFICATE-----で始まる証明書をコピーする必要があります。

コピーした内容をPaste Certificate Contentフィールドに貼り付け、Upload Certificateをクリックします。

Secure LDAPのその他すべての設定は、Cシリーズサーバの標準LDAP設定と同じままです。したがって、全体的なLDAP設定ページでSave Changesをクリックします。

これで、UCS CシリーズサーバでセキュアLDAPが正常に設定されました。

検証

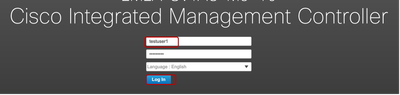

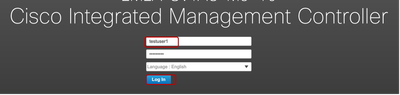

これを確認するには、Active Directoryで設定されたユーザアカウントの1つを使用して、UCS Cシリーズサーバにログインを試みます。ドメインを選択し、続行してログインします。

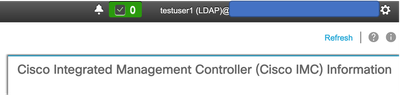

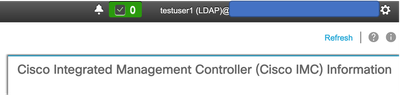

Secure LDAPを介したUser1ログインのテストが成功しました。

フィードバック

フィードバック