はじめに

このドキュメントでは、Cisco ASAでCloud Delivered Firewall Tunnelの認証メカニズムをRSAからPSKに再設定する手順について説明します。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの情報は、Cisco Umbrellaに基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

ステップ1:RSA認証を使用した既存のトンネルの確認

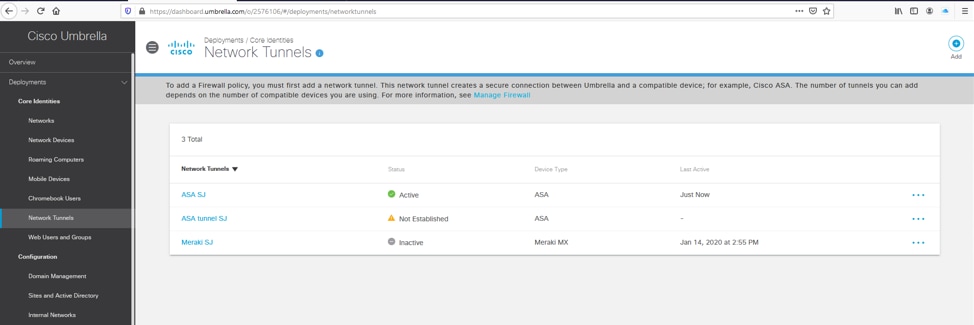

RSA認証を使用する既存のトンネルがあること、およびASAのトンネルのステータスがこの認証タイプで接続されていることを確認します。

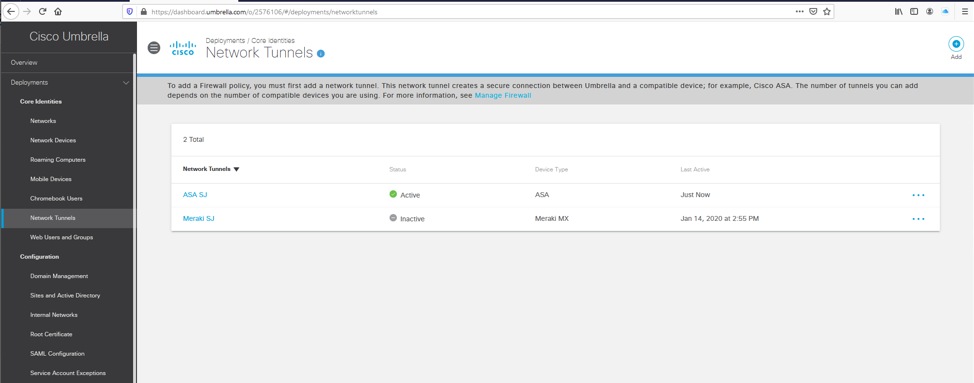

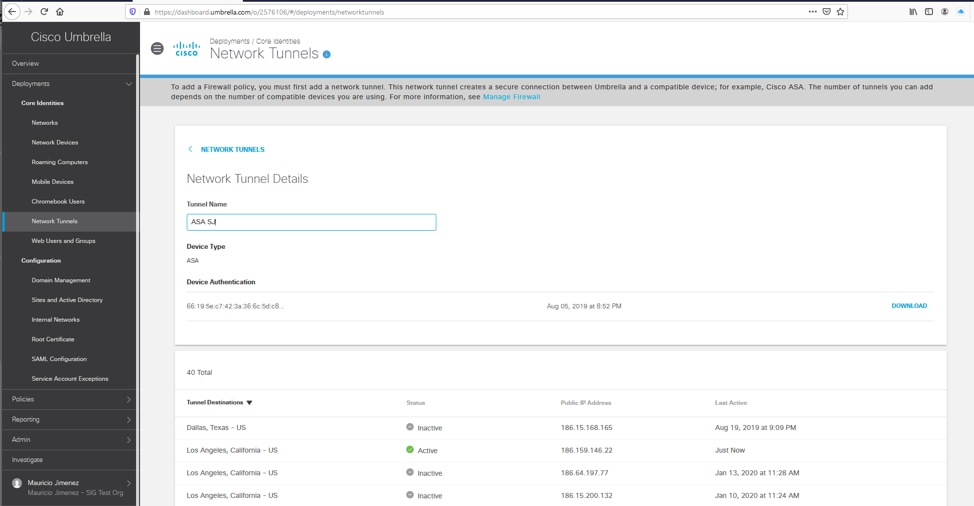

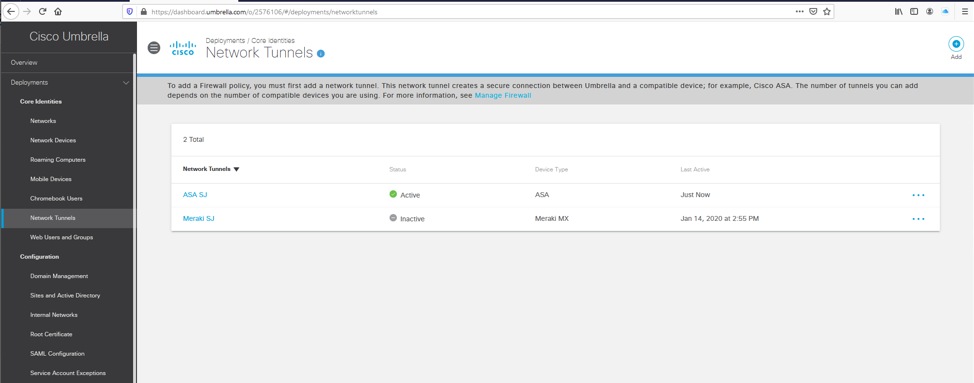

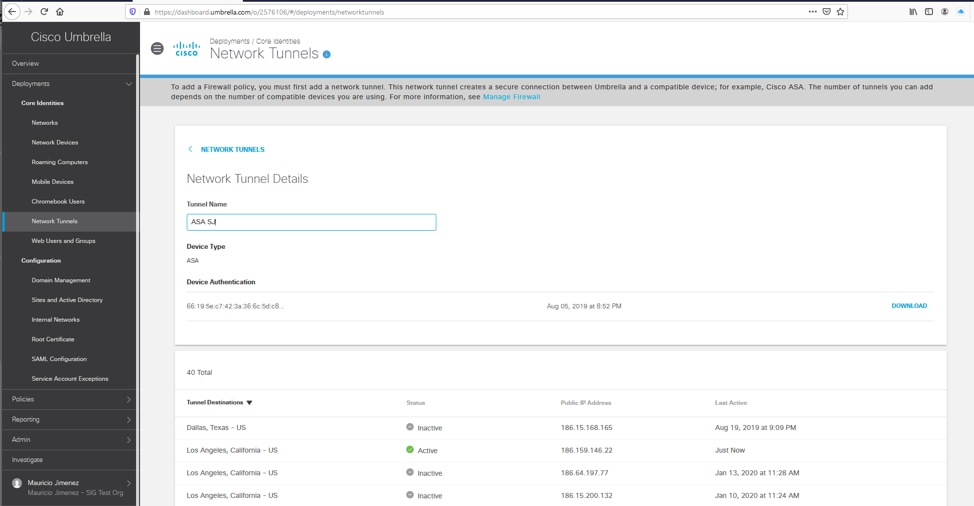

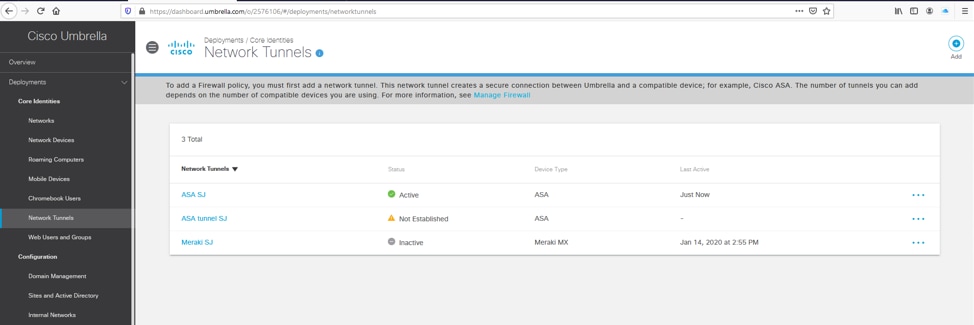

1. Umbrellaダッシュボードで、デバイス認証フィンガープリントを示すASAを含むネットワークトンネルを見つけます。

画像1.png

画像1.png

画像2.png

画像2.png

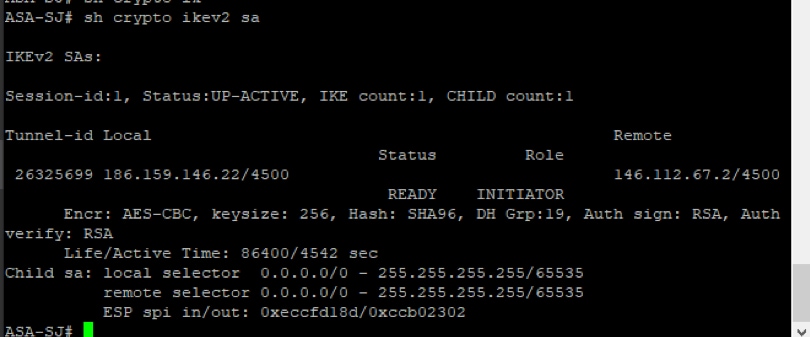

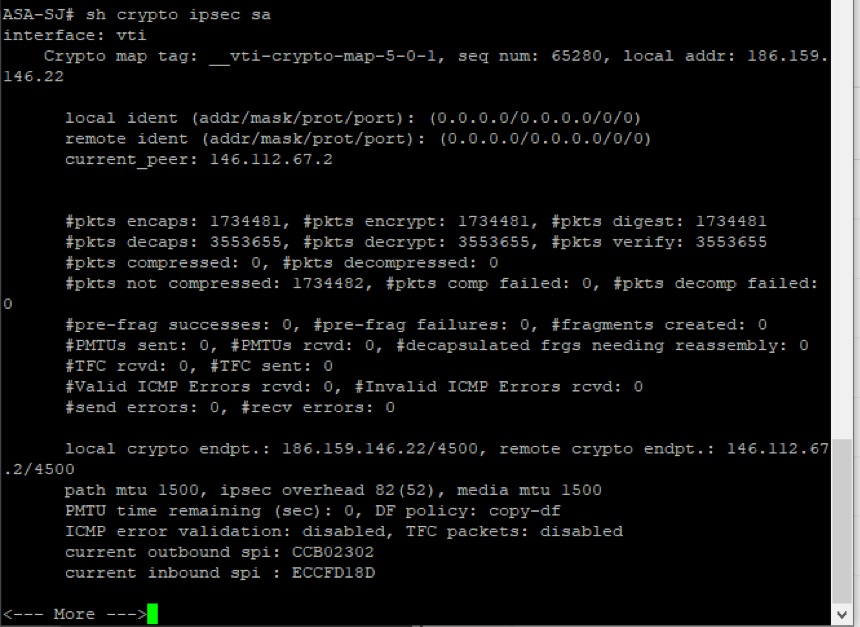

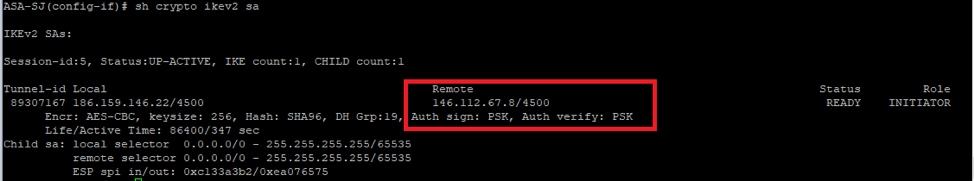

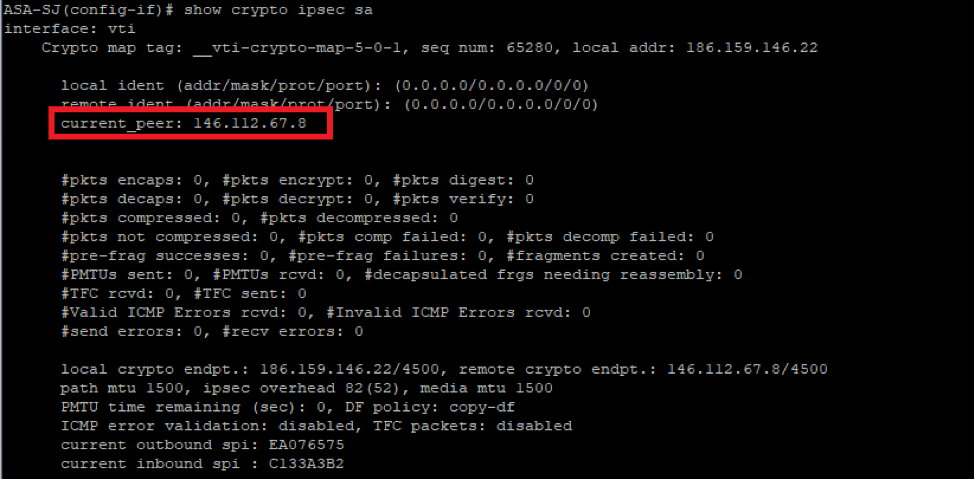

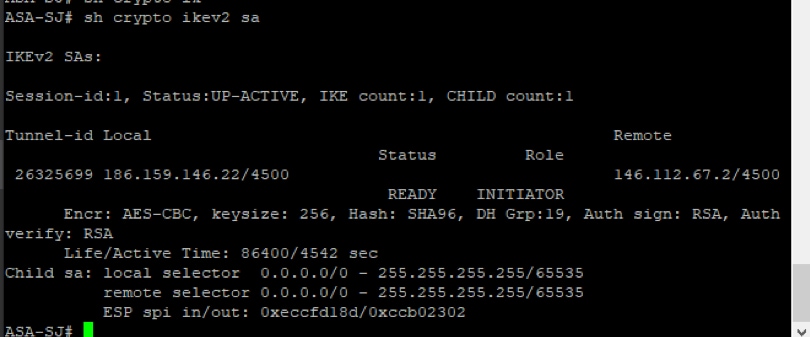

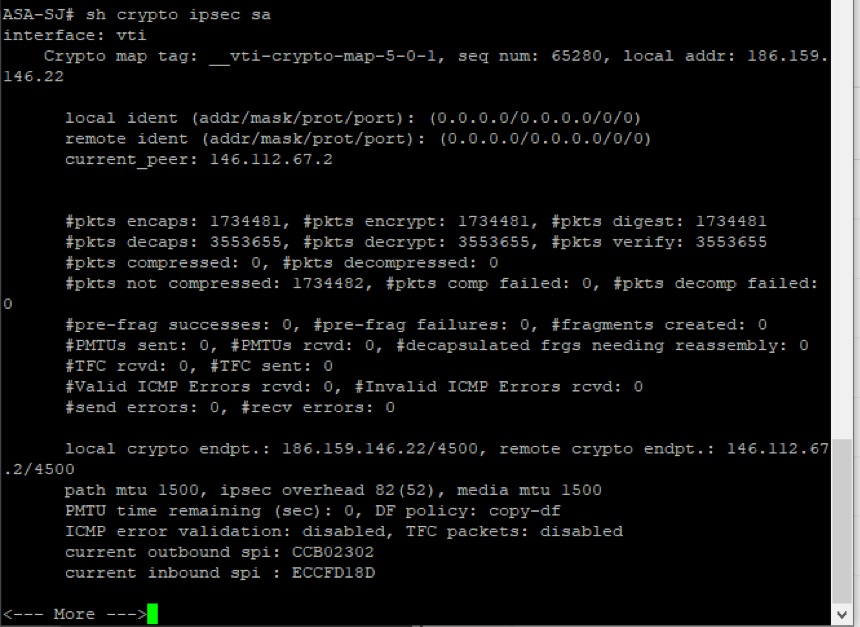

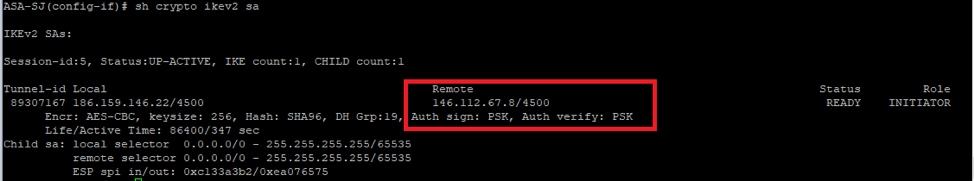

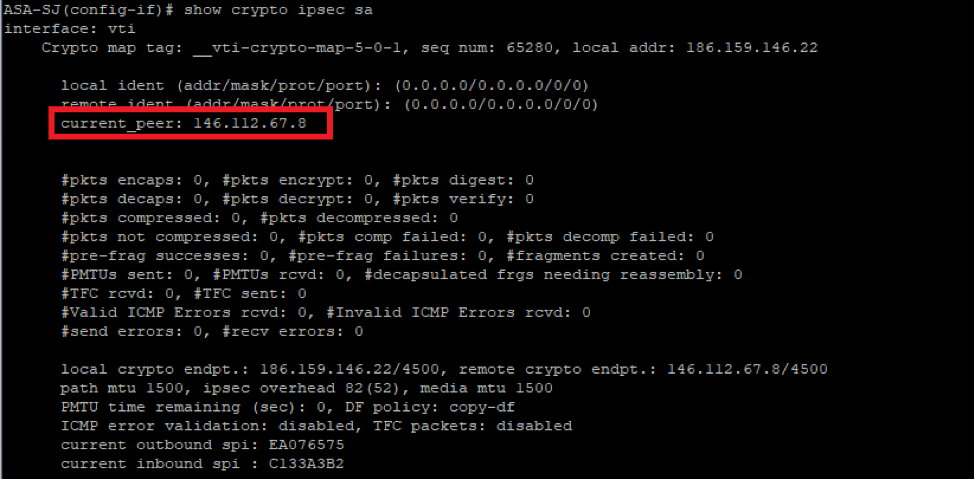

2. Cisco ASAでは、次のコマンドを実行して、トンネルに使用されている認証タイプとヘッドエンドIPを確認できます。

show crypto ikev2 sa

と

show crypto ipsec sa

画像3.png

画像3.png

画像4.png

画像4.png

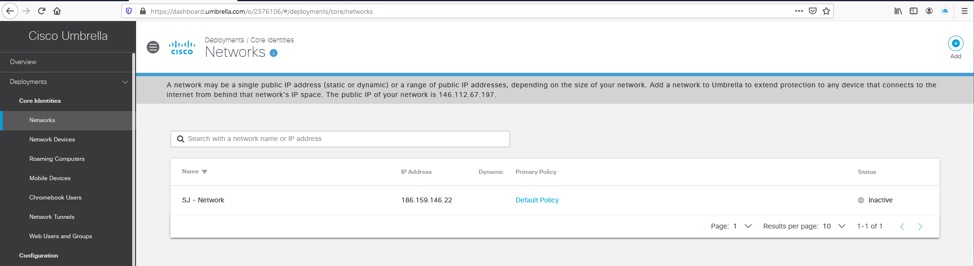

ステップ2:ASAのパブリックIPの登録

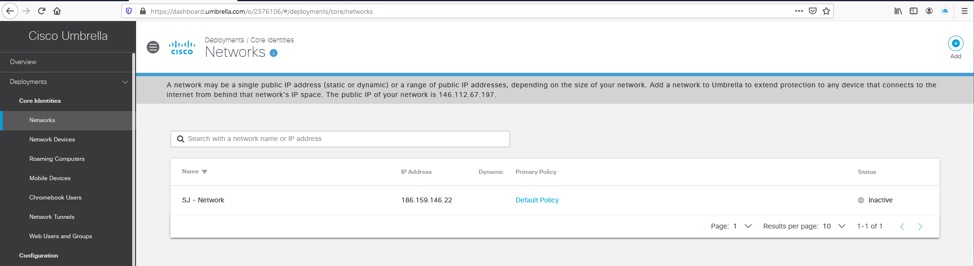

1. ASA外部インターフェイスで使用されているパブリックIPが、Umbrellaダッシュボードにネットワークとして登録されていることを確認します。

2. ネットワークが存在しない場合は、ネットワークの追加に進み、ASAインターフェイスによって使用されるパブリックIPを確認します。このトンネルに使用するNetworkオブジェクトは、/32サブネットマスクで定義する必要があります。

画像5.png

画像5.png

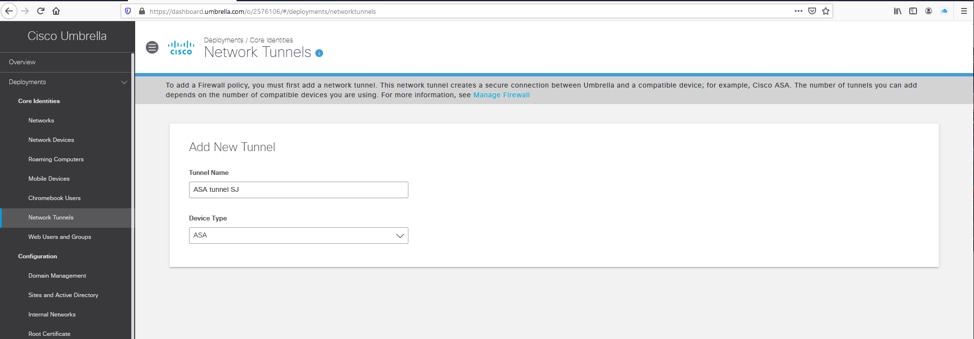

ステップ3:新しいASAトンネルの作成

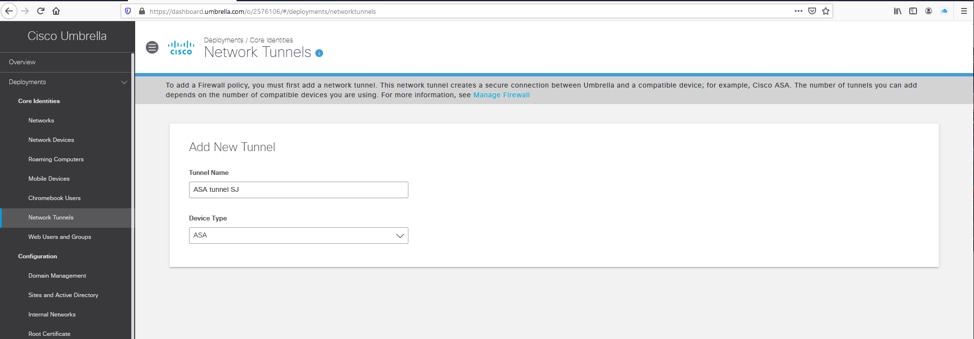

1. UmbrellaダッシュボードのDeployments/Network Tunnelsで、Addオプションを選択して、新しいトンネルを作成します。

画像6.png

画像6.png

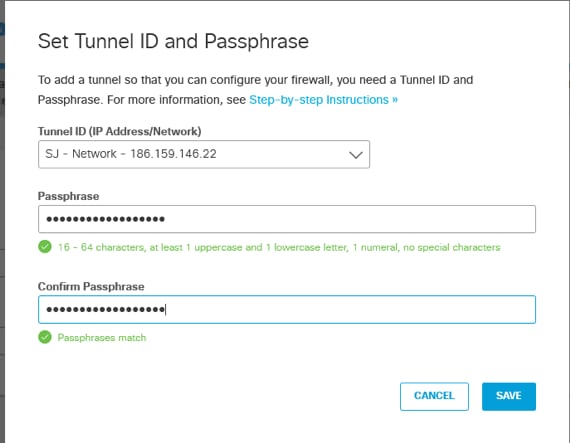

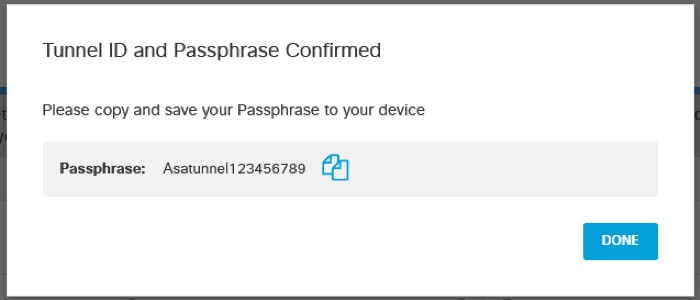

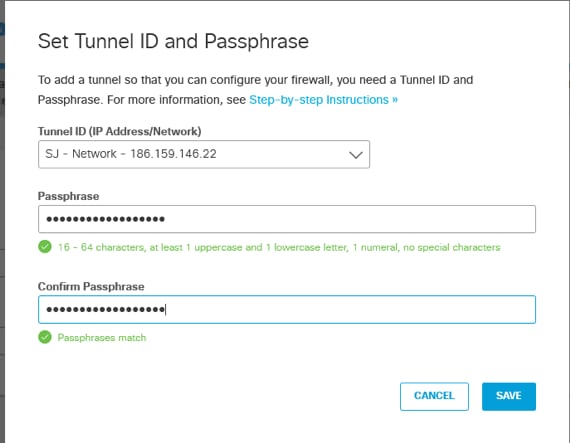

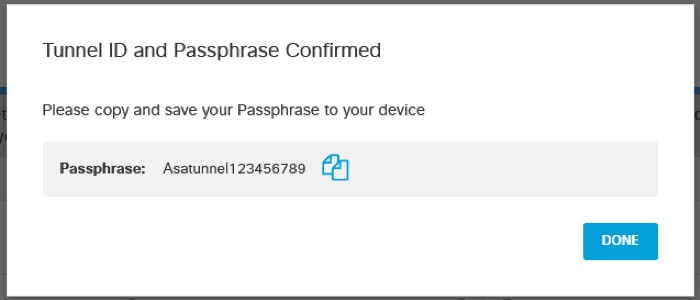

2. ASA外部インターフェイスのパブリックIPと一致するネットワークに基づいてトンネルIDを選択し、PSK認証用のパスフレーズをセットアップします。

画像7.png

画像7.png

画像8.png

画像8.png

画像9.png

画像9.png

ステップ4:新しいトンネルグループの作成

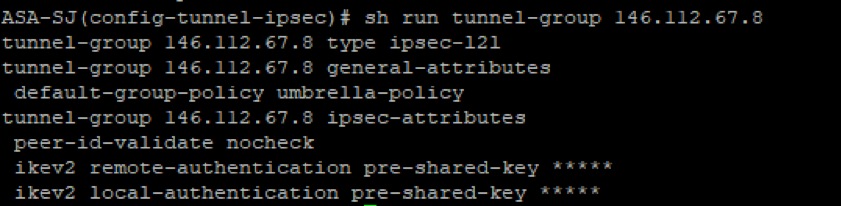

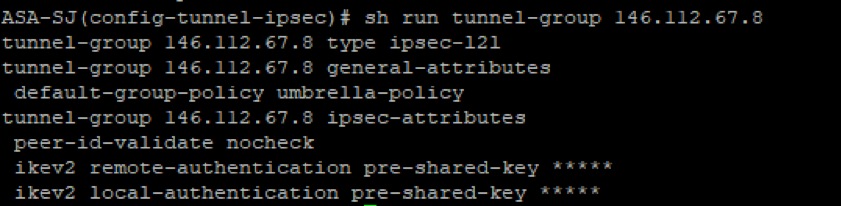

1. ASAで、Umbrellaの新しいヘッドエンドIPを使用して新しいトンネルグループを作成し、UmbrellaダッシュボードでPSK認証用に定義されているパスフレーズを指定します。

2. Umbrellaのデータセンターおよびヘッドエンド用IPの更新されたリストについては、Umbrellaのドキュメントを参照してください。

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

画像10.png

画像10.png

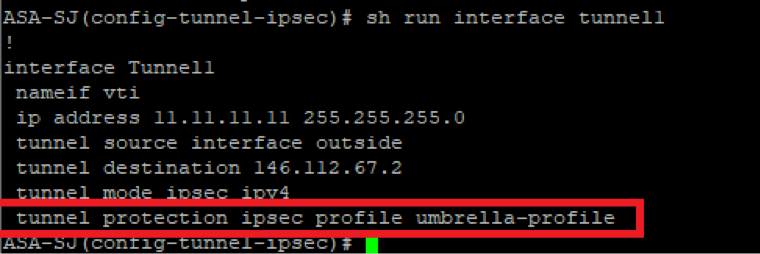

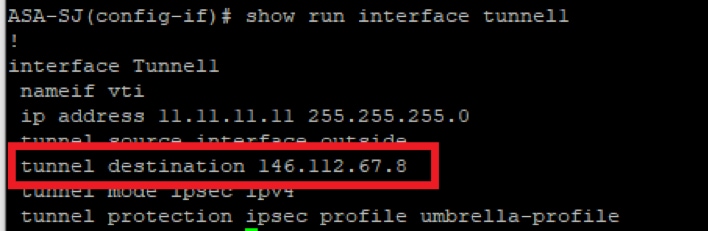

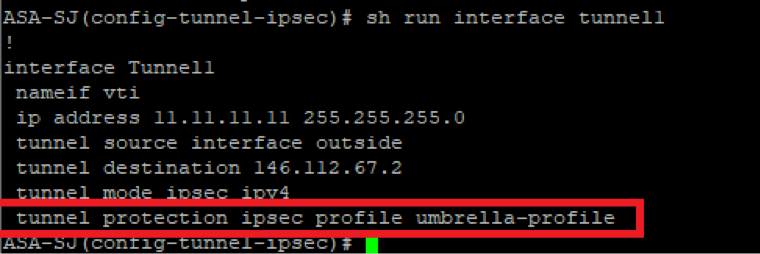

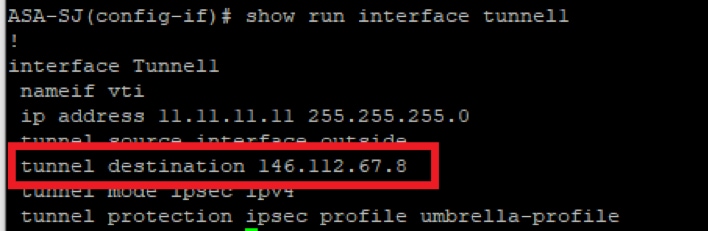

ステップ5:トンネルインターフェイスに使用されるIPSecプロファイルを見つける

1. トンネルインターフェイスで、Umbrellaヘッドエンドへのルートベース設定に使用されている「crypto ipsec profile」を検索します(#は、Umbrellaへのトンネルインターフェイスに使用されるIDに置き換えます)。

show run interface tunnel#

画像11.png

画像11.png

2. トンネルIDが不明な場合は、次のコマンドを使用して、既存のトンネルインターフェイスを確認し、Umbrellaトンネルベースの設定に使用されているインターフェイスを判別できます。

show run interface tunnel

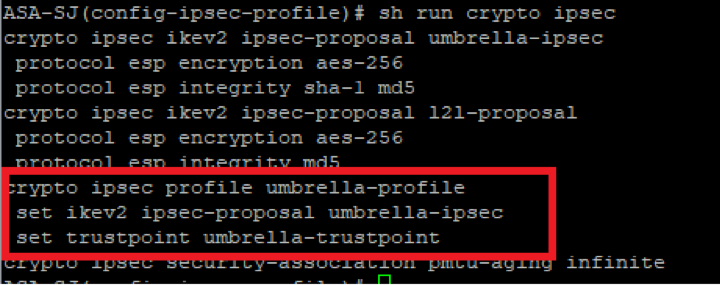

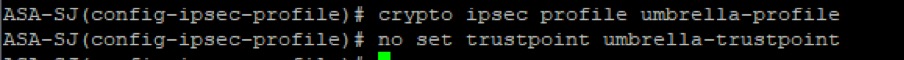

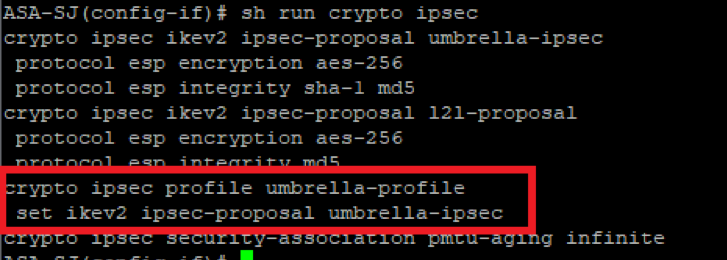

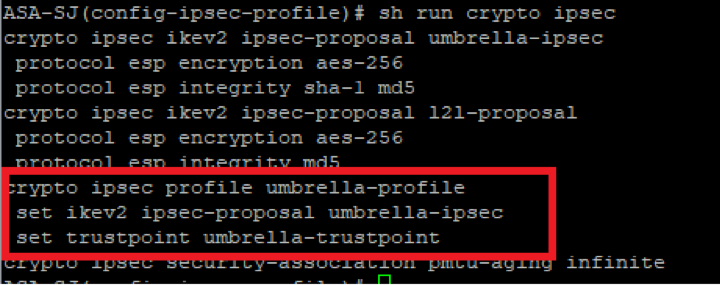

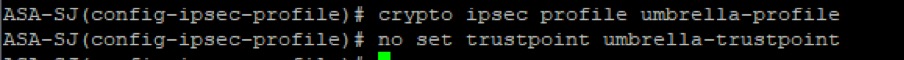

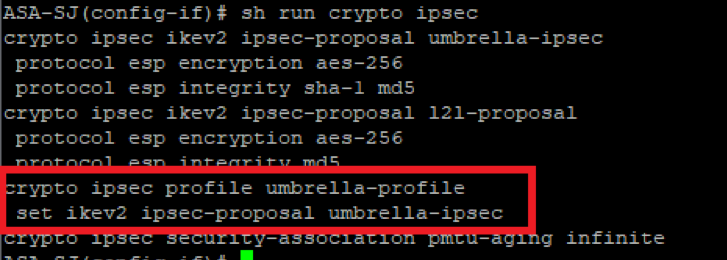

ステップ6:IPSecプロファイルから古いトラストポイントを削除する

1. トンネルのRSA認証を参照しているIPSecプロファイルからトラストポイントを削除します。この設定を検証するには、次のコマンドを使用します。

show crypto ipsec

画像12.png

画像12.png

2. 次のコマンドを使用して、トラストポイントの削除に進みます。

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

画像13.png

画像13.png

3.トラストポイントがcrypto ipsec profileから削除されたことを確認します。

画像14.png

画像14.png

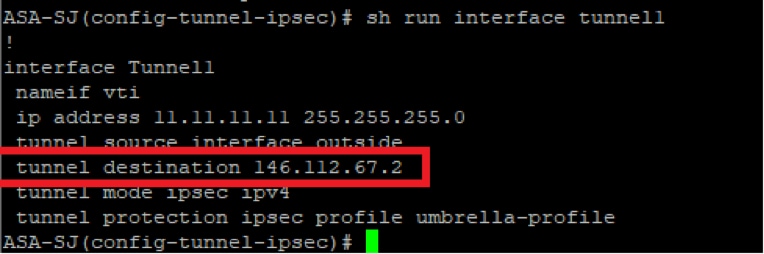

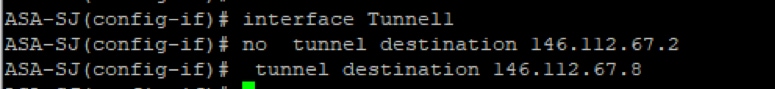

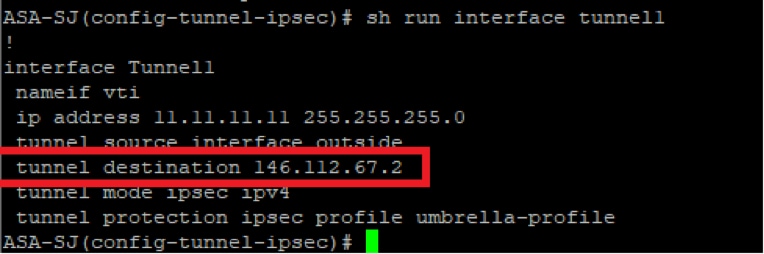

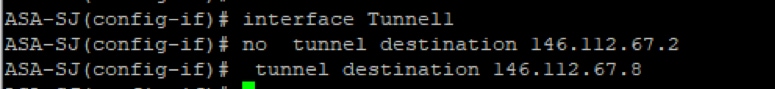

ステップ7:トンネルインターフェイスを新しい包括ヘッドエンドIPで更新する

1. トンネルインターフェイスの宛先を、.8で終端する新しいUmbrellaヘッドエンドIPアドレスに置き換えます。

- このコマンドを使用して、現在の宛先を確認し、新しいデータセンターのIPアドレス範囲のIPに置き換えることができます。このアドレス範囲については、Umbrellaのドキュメントを参照してください。

show run interface tunnel

画像15.png

画像15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

画像16.png

画像16.png

2. 次のコマンドで変更を確認します。

show run interface tunnel#

画像17.png

画像17.png

ステップ8:新しいトンネル設定が正常に確立されたことを確認します

1. 次のコマンドを使用して、更新されたヘッドエンドIPを使用し、PSK認証を使用して、Umbrellaへのトンネル接続が正しく再確立されたことを確認します。

show crypto ikev2 sa

画像18.png

画像18.png

show crypto ipsec sa

画像19.png

画像19.png

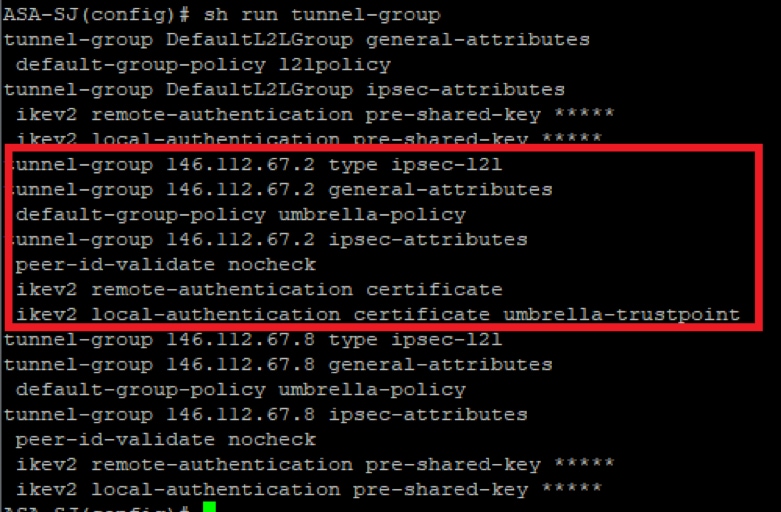

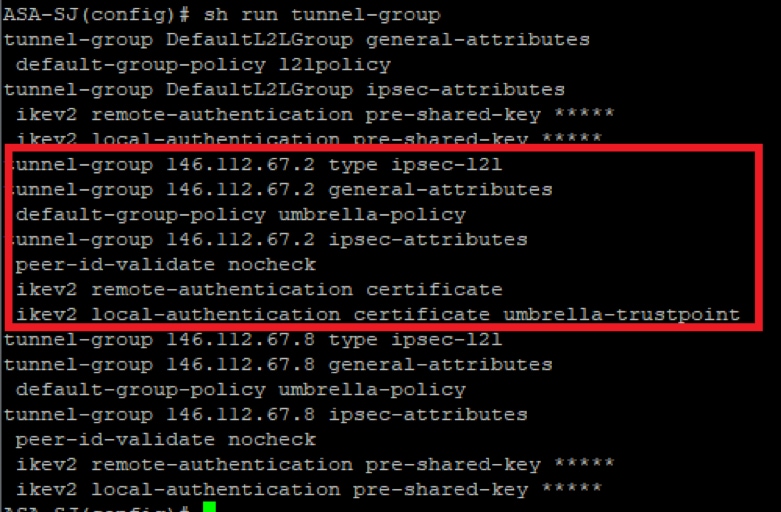

ステップ9(オプション):古いトンネルグループを削除します。

1. 以前のUmbrellaヘッドエンドIP範囲.2を指していた古いトンネルグループを削除します。

設定を削除する前に、次のコマンドを使用して正しいトンネルを特定できます。

show run tunnel-group

画像20.png

画像20.png

2. 次のコマンドを使用して、古いトンネルグループの参照を削除します。

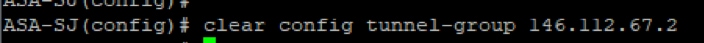

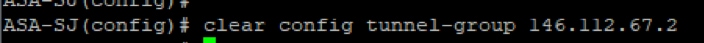

clear config tunnel-group <UMB DC IP address .2>

画像21.png

画像21.png

ステップ10(オプション):古いトラストポイントを削除する

1. 次のコマンドを使用して、以前にUmbrellaトンネルベースの設定で使用したトラストポイントの参照をすべて削除します。

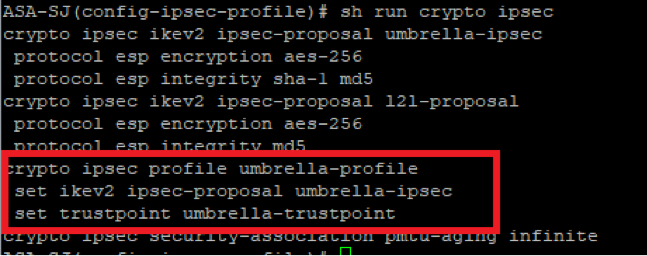

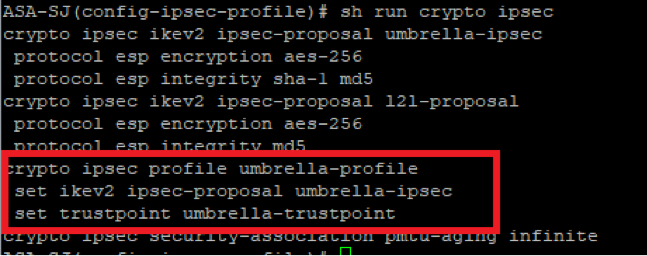

sh run crypto ipsec

トラストポイントに使用するフレンドリ名は、「crypto ipsec profile」を確認すると表示できます。

画像22.png

画像22.png

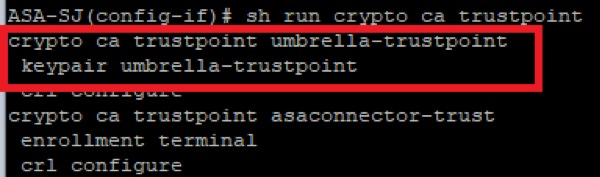

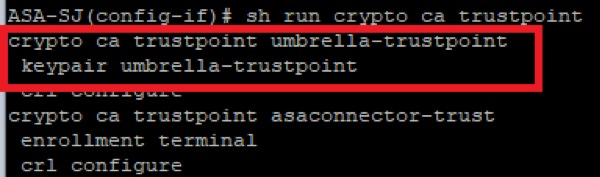

2. このコマンドを実行すると、トラストポイントの設定を確認できます。フレンドリ名が、crypto ipsec profileコマンドで使用されている設定と一致していることを確認します。

sh run crypto ca trustpoint

画像23.png

画像23.png

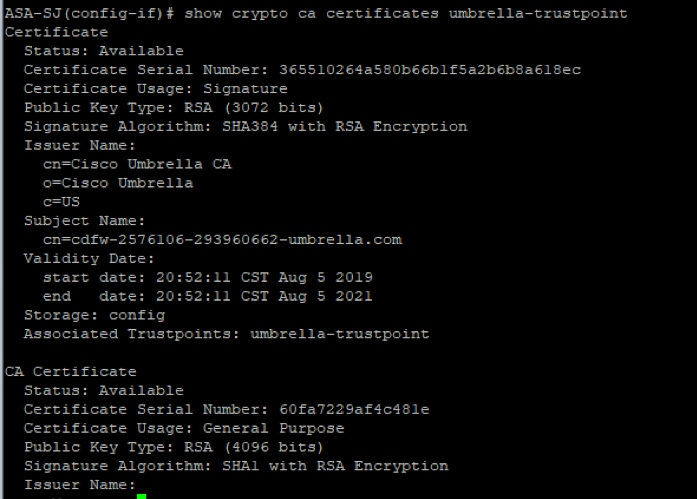

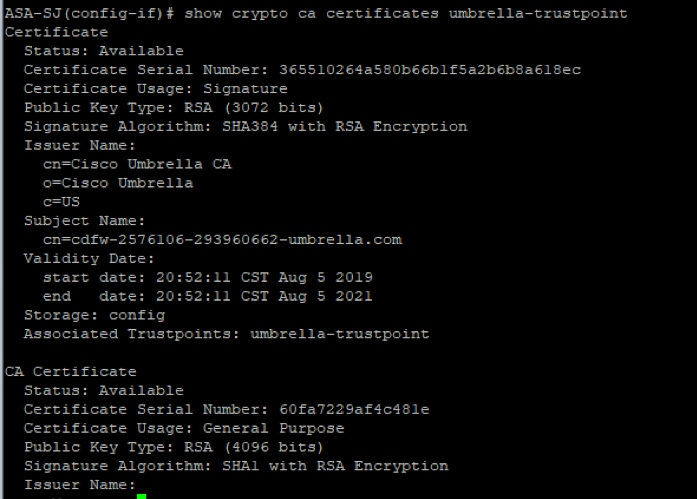

3. 証明書の詳細を取得するには、次のコマンドを使用します。

show crypto ca certificate <trustpoint-name>

画像24.png

画像24.png

4. 次のコマンドを使用して、トラストポイントを削除します。

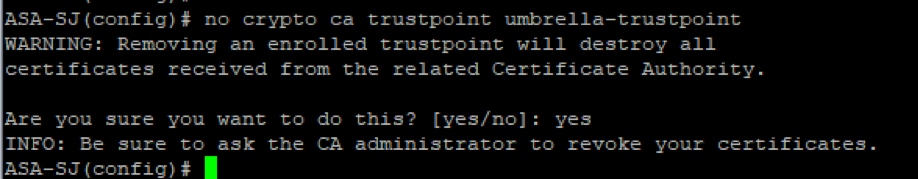

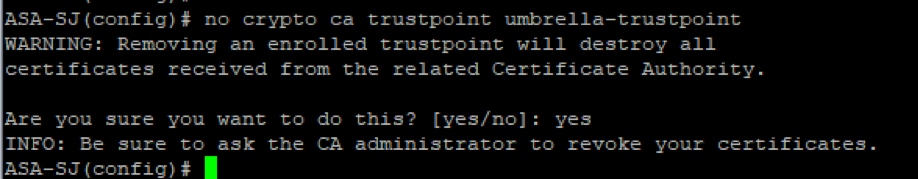

no crypto ca trustpoint <trustpoint-name>

画像25.png

画像25.png

ステップ11(オプション):古いネットワークトンネルの削除

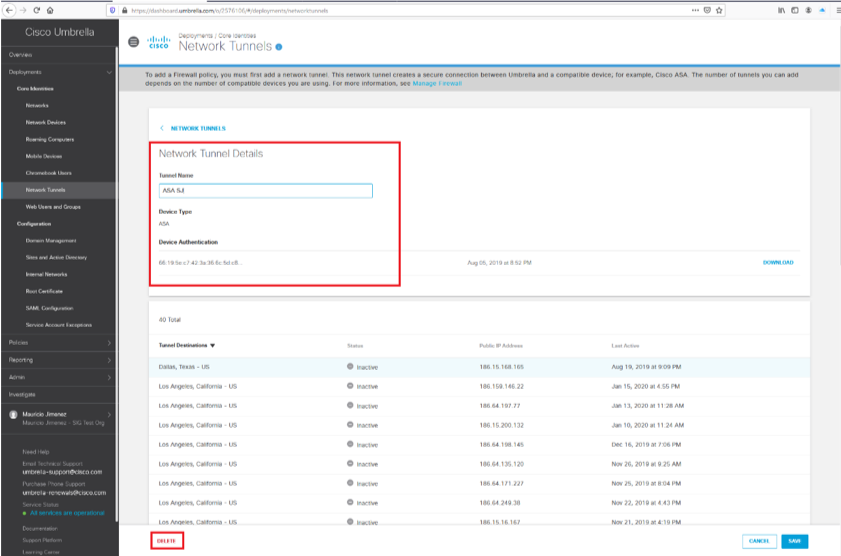

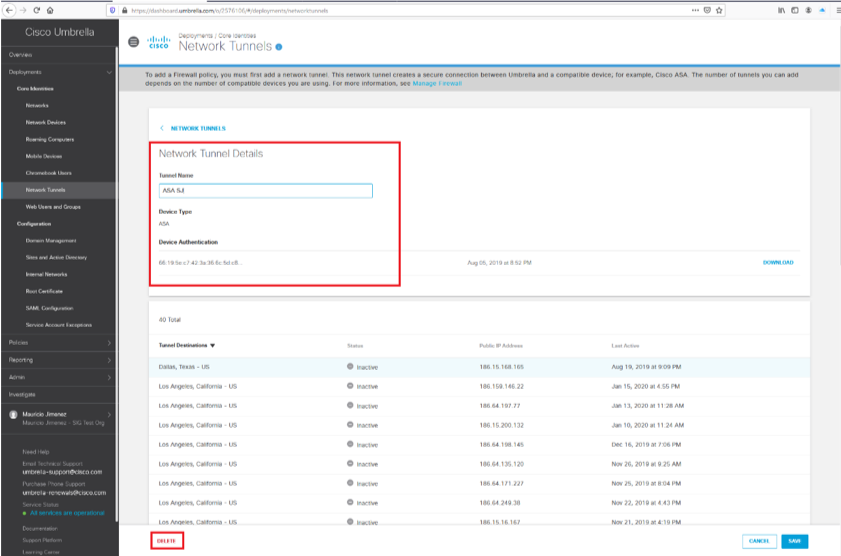

1. Umbrellaダッシュボードから古いネットワークトンネルを削除します。Network Tunnel Detailsに移動してDeleteを選択します。

画像26.png

画像26.png

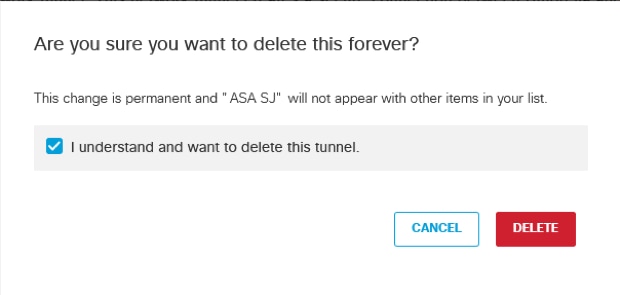

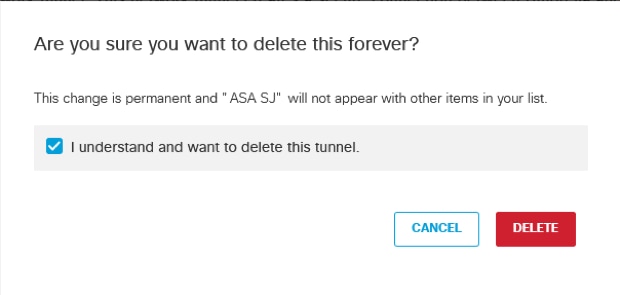

2. ポップアップでI understand and want to delete this tunnelオプションを選択して削除を確認し、Deleteを選択します。

画像27.png

画像27.png

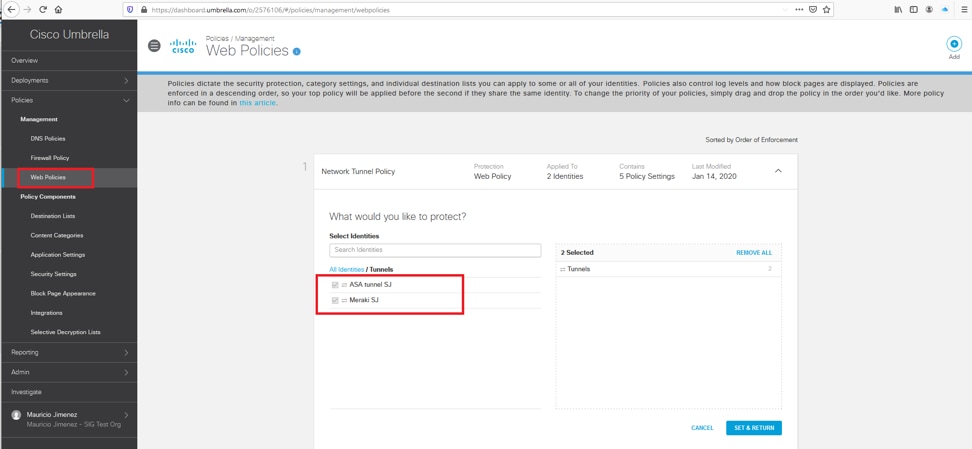

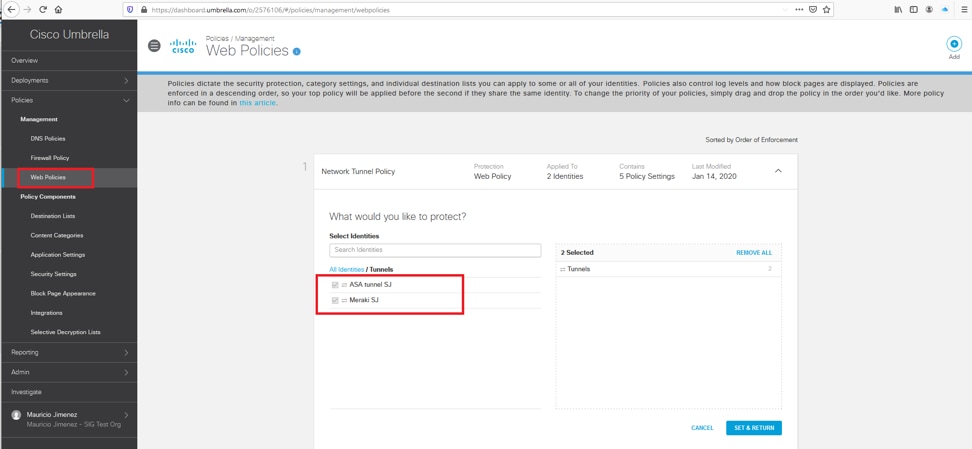

手順12:新しいトンネルIDを使用してWebポリシーを更新する

新しいネットワークトンネルを使用して、WebポリシーのIDが更新されていることを確認します。

1. Umbrellaダッシュボードで、Policies > Management > Web Policiesの順に移動します。

2. 「トンネル」セクションを確認し、Webポリシーが新しいネットワークトンネルで更新されたIDを持っていることを確認します。

画像28.png

画像28.png

フィードバック

フィードバック