はじめに

このドキュメントでは、Cisco Firewall Management Console(FMC)を使用してAnyConnect Umbrella Roaming(UMBRELLA)セキュリティモジュールを導入する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Umbrellaダッシュボードへのアクセス

- Cisco Firewall Management Console(FMC)バージョン6.7以降へのアクセス。このバージョンでは追加のAnyConnectモジュールのサポートが追加されています。6.7より前のバージョンでは、モジュールの導入にFlexConfigを使用できます。詳細については、シスコのドキュメントを参照してください。

- AnyConnect Umbrellaモジュールプロファイル(orginfo.json)

- AnyConnect VPN設定はすでに完了しており、FMC/FTDで機能しています。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- AnyConnect Umbrella Roamingセキュリティモジュール

- バージョン6.7以降のCisco Firewall Management Console(FMC)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

概要

注:シスコは2023年にCisco AnyConnectのサポート終了を発表しました。シスコは2024年4月2日に「End-of-Life for Umbrella Roaming Client」を発表しました。サポート終了日は2025年4月2日でした。Cisco Umbrellaをご利用のお客様の多くは、すでにCisco Secure Clientへの移行のメリットを享受しています。より良いローミング環境を得るために、できるだけ早く移行を開始することをお勧めします。ナレッジベース記事「How do I install Cisco Secure Client with the Umbrella Module?」の詳細を参照してください。

この設定ガイドでは、バージョン6.7以降のCisco Firewall Management Console(FMC)を介してAnyConnect Umbrella Roamingセキュリティモジュールをプロビジョニングする手順について説明します。

AnyConnect UmbrellaモジュールのインストールとFMCからのダウンロード(登録ユーザ専用):

AnyConnect UmbrellaモジュールのインストールまたはFMCからのダウンロードを有効にするには、次の手順を実行します(FMCでのダウンロードが必要な場合)。

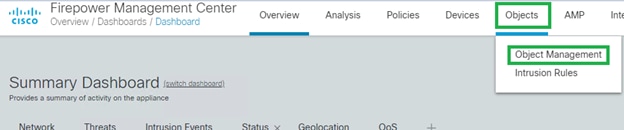

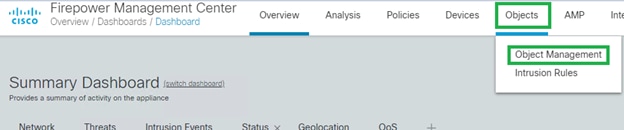

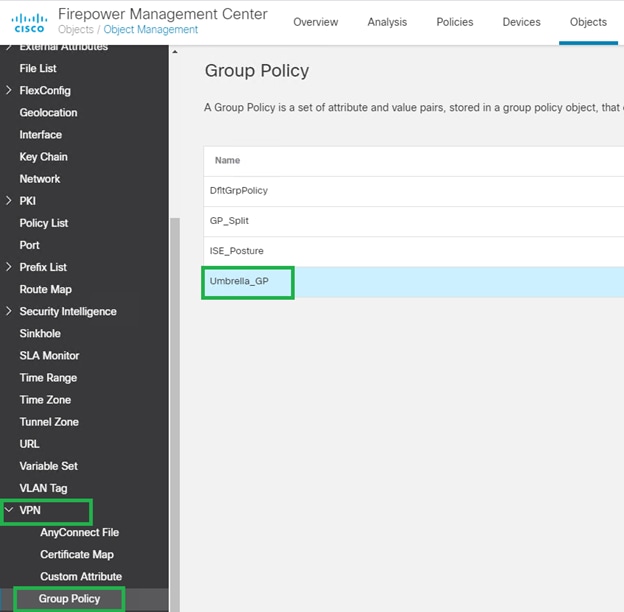

1. Objects > Object Managementの順に選択します。

8178144512532

8178144512532

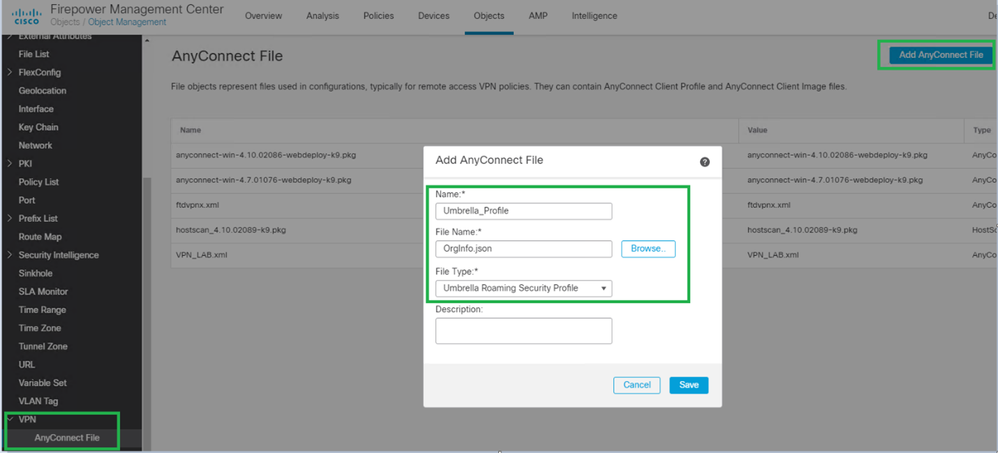

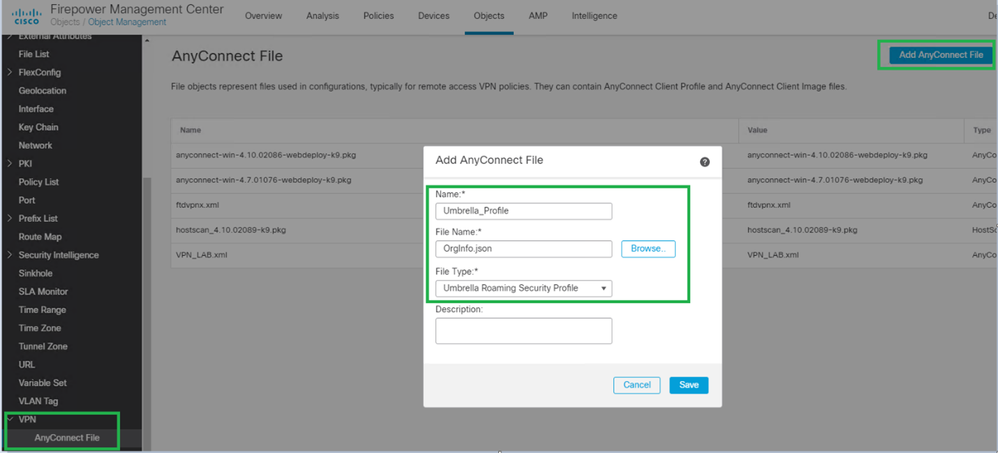

2. VPN > AnyConnect File > Add AnyConnect Fileの順に移動します。プロファイルの名前を設定します(ローカルで有効)。

- Cisco UmbrellaダッシュボードからダウンロードしたJSONを参照します。

- File Typeで、Umbrella Roaming Security Profile を選択し、Saveを選択します。

8178144531860

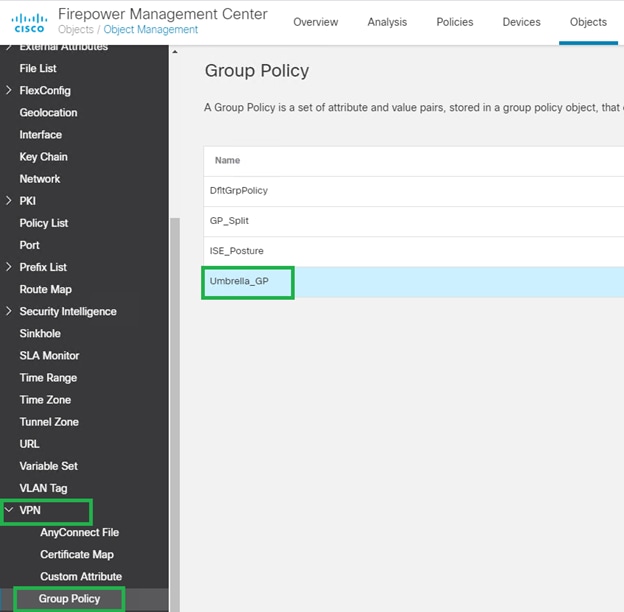

81781445318603. ここにあるGroup Policyを選択してから、Umbrella(この場合は「Umbrella_GP」)を展開するために使用しているグループポリシーを選択します。

8178147609492

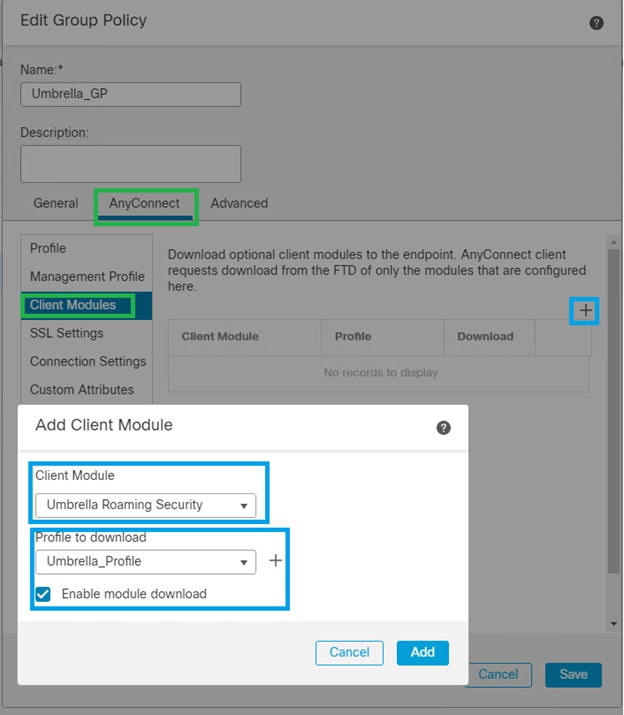

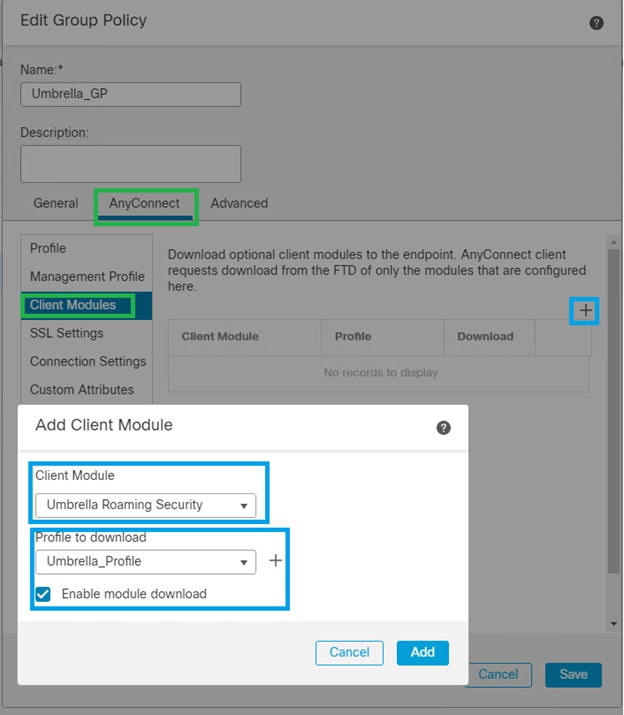

81781476094924. AnyConnect > Client Modules > Add Client Moduleの順に選択します。

- Client Moduleで、Umbrella Roaming Clientを選択し、Profileを選択して、ステップ2で定義したプロファイルをダウンロードします。

- AnyConnect経由で接続するユーザがUmbrella JSONプロファイルを自動的にダウンロードできるように、Enabled module downloadが選択されていることを確認します。

8178147636628

8178147636628オプション:VPNローカル認証(FMC 7.0以降が必要)

FMC/FTDでローカル認証を使用して別のプロファイルをテストするには、次の手順を実行します(FMC 7.0以降が必要です)。

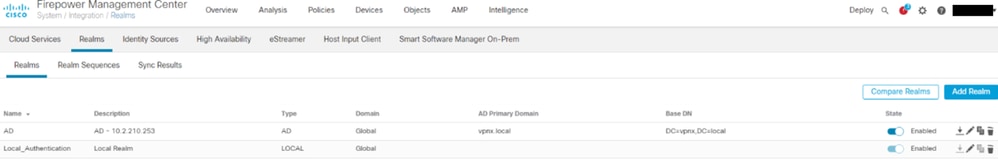

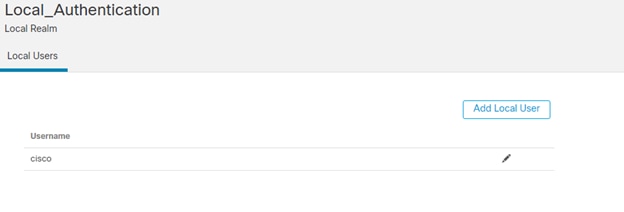

1. ローカル・レルムを作成します。

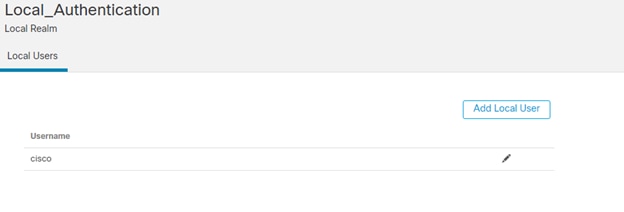

- ローカルユーザ名とパスワードはローカルのレルムに保存されます。

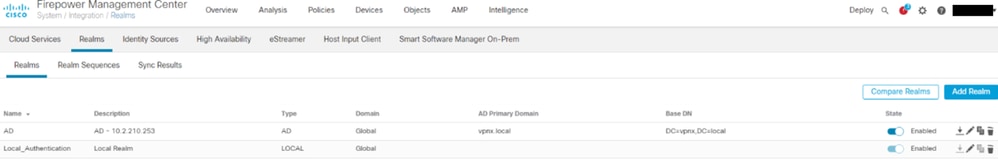

- レルムを作成し(System > Integration > Realms)、新しいLOCALレルムのタイプを選択すると、1人以上のローカルユーザを追加するように求められます。

2. ローカル認証を使用するようにRA VPNを設定します。

- RA VPNポリシーを作成または編集します(Devices > VPN > Remote Access)。

- そのポリシー内に接続プロファイルを作成します。

- その接続プロファイルで、プライマリ、セカンダリ、またはフォールバックの認証サーバとしてLOCALを指定します。

3. 作成したローカルレルムをRA VPNポリシーに関連付けます。

- RA VPNポリシーエディタで、新しいLocal Realm設定を使用します。ローカル認証を使用するRA VPNポリシーのすべての接続プロファイルは、ここで指定したローカルレルムを使用できます。

8178273923732

8178273923732 8178144714388

8178144714388

追加情報

Cisco Firewall(旧称Firepower)リリースノート、バージョン7.0.x

フィードバック

フィードバック