はじめに

このドキュメントでは、OpenDNS_Connectorユーザに必要な権限について説明します。

注:ブランド変更の取り組みに合わせて、想定されるADユーザ名「OpenDNS_Connector」が最近更新され、「Cisco_Connector」に変更されました。

概要

通常、Windows ConnectorスクリプトはCisco_Connectorユーザに必要な権限を設定します。ただし、厳密なAD環境では、一部の管理者がドメインコントローラでVBスクリプトを実行することが許可されていない場合があり、その場合はWindows構成スクリプトのアクションを手動でレプリケートする必要があります。この記事では、DCで設定する必要がある権限について詳しく説明します。

注:この記事の目的では、Cisco_ConnectorはADのコネクタアカウントのsAMAccountNameであると想定されています。代わりにカスタム名を使用する場合は、Cisco_ConnectorではなくコネクタアカウントのsAMAccountNameで同じ手順を実行します。

Cisco_Connectorユーザに操作するための十分な権限がない場合、ADコネクタのダッシュボードにアラートまたはエラー状態が表示され、アラートにカーソルを合わせると、登録されているドメインコントローラのいずれかに対してAccess Deniedというメッセージが表示されます。

Cisco_ConnectorユーザがADグループのメンバーであることを確認します。

- エンタープライズ読み取り専用ドメインコントローラー

- イベントログリーダー(展開に仮想アプライアンスが含まれている場合のみ)

また、Cisco_Connectorユーザは「Domain Users」グループおよび「Users」グループに属している必要があります。Cisco_Connectorユーザのグループメンバーシップは、次のコマンドで確認できます。

dsquery user -samid Cisco_Connector | dsget user -memberof -expand

Umbrella ADコネクタは、次の権限が必要な2つの主要なタスクを実行します。まず、Active Directory(AD)からLDAP情報を取得します。これにより、ADグループに基づいてポリシーを作成したり、UmbrellaダッシュボードにADのユーザ名とグループ名を表示したりできます。ディレクトリ変更の複製権限では、これが可能です。

2つ目は、ドメインコントローラからログインイベントを収集し、仮想アプライアンスに渡すことです。これにより、仮想アプライアンスはIPとユーザのマッピングを作成し、ユーザを識別できるようになります。これには、ディレクトリ変更の複製権限を除くすべての権限が適用されます。 これらの権限が必要なのは、展開にドメインコントローラと同じUmbrellaサイトの仮想アプライアンスが含まれている場合だけです。

注:Cisco_Connectorユーザに必要な権限を設定する他に、ドメインコントローラ設定スクリプトは、UmbrellaへのAPIコールを発行してドメインコントローラを登録します。設定スクリプトを使用する代わりに手動で権限を変更する場合は、この登録も手動で行う必要があります。Umbrellaダッシュボードでドメインコントローラを手動で追加する方法については、Umbrellaのドキュメントを参照してください。

必要なアクセス許可

- ディレクトリ変更の複製

- イベントログリーダー

- リモート管理

- 監査ポリシー

ディレクトリ変更の複製

この権限により、Cisco_ConnectorユーザはLDAPを照会できます。これは、[エンタープライズ読み取り専用ドメインコントローラ]グループで通常与えられる必要なアクセス許可です。これにより、Umbrellaダッシュボードに、ADオブジェクトの名前を表示したり、グループメンバーシップを決定したりするために必要な情報が提供されます。コネクタは次の属性を要求します。

cn:共通名。

dn:識別名。

dNSHostName:DNSに登録されているデバイス名。

mail:ユーザに関連付けられている電子メールアドレス。

memberOf:ユーザを含むグループ。

objectGUID:オブジェクトのグループID。このプロパティはハッシュとしてセキュアアクセスに送信されます。

primaryGroupId:ユーザおよびグループで使用可能なプライマリグループID。

primaryGroupToken:グループに対してのみ使用可能なプライマリグループトークン。パスワードまたはパスワードのハッシュは取得されません。セキュアアクセスでは、

アクセスポリシー、設定、およびレポートのprimaryGroupTokenデータこのデータは、各ユーザーまたはコンピューターごとのフィルター処理にも必要です。

sAMAccountName:Cisco AD Connectorへのサインインに使用するユーザ名。

userPrincipalName:ユーザのプリンシパル名。

次のobjectClassesから:

(&(objectCategory=person)(objectClass=user))

(objectClass=organizationalunit)

(objectClass=computer)

(objectClass=group)

組み込みの「Enterprise Read-only Domain Controllers」グループでこの権限を付与する必要があるため、Cisco_Connectorユーザはこのグループのメンバーである必要があります。グループの権限を確認するか、Cisco_Connectorユーザ専用の権限を指定できます(グループがこれらの権限を提供しない場合)。

- Active Directoryユーザーとコンピューターのスナップインを開く

- [表示]メニューの[拡張機能]をクリックします。

- 「company.com」などのドメインオブジェクトを右クリックし、[プロパティ]をクリックします。

- [セキュリティ]タブで、[エンタープライズ読み取り専用ドメインコントローラ]または[Cisco_Connector]ユーザを選択します。

- 必要に応じて、「追加」をクリックして「Cisco_Connector」ユーザを追加できます。

- [ユーザー、コンピューター、またはグループの選択]ダイアログボックスで、目的のユーザーアカウントを選択し、[追加]をクリックします。

- [OK]をクリックして[プロパティ]ダイアログボックスに戻ります。

- リストからReplicating Directory ChangesおよびReadチェックボックスをクリックして選択します。

- Applyをクリックし、次にOKをクリックします。

- スナップインを閉じます。

注:親/子ドメインのシナリオでは、「エンタープライズ読み取り専用ドメインコントローラ」は親ドメインにのみ存在します。この場合、次に示すように、Cisco_Connectorの権限を手動で追加する必要があります。

イベントログリーダー

この変更が必要なのは、展開にドメインコントローラと同じUmbrellaサイトの仮想アプライアンスが含まれている場合だけです。このグループのメンバーシップにより、Cisco_Connectorユーザはイベントログからログオンイベントを読み取ることができます。

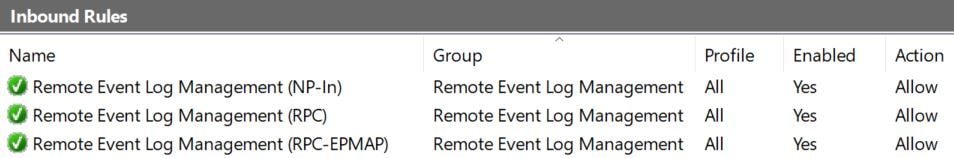

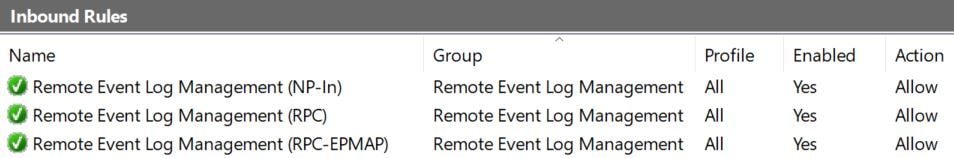

ドメインコントローラーコンピューターで、Windowsの[ファイアウォールの詳細設定]で、リモートイベントログ管理の受信規則(NP-In、RPC、およびRPC-EPMAP)が許可されていることを確認してください。Umbrella ADコネクタは、「RPCサーバが使用できません」というエラーをログに記録し、これらのルールが許可されていない場合はログインイベントを読み取れない可能性があります。

360090909832

360090909832

次のコマンドを使用して、これらのルールを有効にすることもできます。netsh advfirewall set rule group="Remote Event Log Management" new enable=yes

リモート管理

コネクタがドメインコントローラのログインイベントを読み取れるようにするには、リモート管理が必要です。この権限が必要なのは、展開にドメインコントローラと同じUmbrellaサイトの仮想アプライアンスが含まれている場合のみです。

コマンドプロンプトから、次のコマンドを実行してください。

netsh advfirewall firewall set rule group="remote administration" new enable=yes

netsh advfirewall set currentprofile settings remotemanagement enable

4413613529492

4413613529492

監査ポリシー

この変更が必要なのは、展開にドメインコントローラと同じUmbrellaサイトの仮想アプライアンスが含まれている場合だけです。監査ポリシーは、ドメインコントローラのイベントログに記録されるイベントを定義します。コネクタでは、ユーザがIPアドレスにマッピングできるように、成功したログオンイベントが記録されている必要があります。

通常のWindows Server 2008+環境では、従来の[ログオンイベントの監査]設定を構成する必要があります。 特に、[ログオンイベントの監査]ポリシーを[成功]に設定する必要があります。 これは、コマンドプロンプトで次のコマンドを実行することで確認できます。

GPRESULT /z

このポリシーは、グループポリシーオブジェクトとして定義されています。このポリシーを変更するには、DCの適切なグループポリシー(通常は「デフォルトドメインコントローラポリシー」)を編集し、「成功」イベントを含むようにこのポリシーを設定します。

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy\Audit logon events

この変更を行った後は、必ずDCのグループポリシーを更新してください。

ただし、Windows Server 2008では監査ポリシーの詳細設定も導入されました。従来のWindows監査ポリシーは引き続き使用できますが、高度な監査ポリシーが定義されている場合は無視されます。2つの監査ポリシーの相互作用については、Microsoftのドキュメントを参照してください。

コネクタの目的に従い、高度な監査ポリシーが定義されている場合(ログオンに特に関連しないポリシーを含む)、高度な監査ポリシーを使用する必要があります。

グループポリシーを使用するすべてのDCに対して拡張監査ポリシーを設定する必要があります。 DCに適切なグループポリシー(通常は「デフォルトドメインコントローラポリシー」)を編集し、次のセクションに進みます。

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Logon/Logoff

このセクションでは、「Success」イベントと「Failure」イベントの両方が含まれるように、次のポリシーを設定します。

Audit Logon

Audit Logoff

Audit Other Logon/Logoff Events

この変更を行った後は、必ずDCのグループポリシーを更新してください。

注:仮想アプライアンスでADコネクタを展開する場合、コネクタが通信するドメイン内のすべてのドメインコントローラーでファイアウォール規則の変更と監査ポリシーの設定を行う必要があります。

上記の設定を確認または変更した後も、ダッシュボードに「Access Denied」メッセージが表示される場合は、Umbrellaサポートにコネクタログを送信してください(記事「ADコネクタログでサポートを提供する」を参照)

この情報をサポートに提供するときは、次の2つのコマンドの出力を含めてください。

auditpol.exe /get /category:* > DCNAME_auditpol.txt

GPRESULT /H DC_NAME.htm

フィードバック

フィードバック