はじめに

このドキュメントでは、Cisco Secure Email(CES)をMicrosoft 365検疫と統合するために必要な設定手順について説明します。

背景説明

最近のEメールインフラストラクチャでは、通常、複数のセキュリティレイヤが導入されており、メッセージがさまざまなシステムによって隔離される可能性があります。ユーザエクスペリエンスを向上させ、一貫した通知ワークフローを維持するために、検疫管理を1つのプラットフォーム内に一元化することをお勧めします。

このガイドでは、Cisco CESによって検出されたスパムやグレイメールなどの不要なメッセージをMicrosoft 365ユーザ隔離にリダイレクトするプロセスの概要を説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- CESゲートウェイのアクティブなテナント

- Microsoft Exchange Onlineのアクティブなテナント

- Microsoft 365(O365)サービスへのアクセス

- Microsoft 365 Defenderライセンス(検疫ポリシーと通知の設定に必要)

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

Microsoft 365の設定(O365)

隔離されたメッセージを受信して管理するには、まずMicrosoft 365をセットアップします。

Microsoft Exchange Onlineで検疫通知を有効にする

Microsoft 365検疫にメッセージを送信する方法を制御するための複数の設定オプションがあります。

エンドユーザが隔離されたメッセージにアクセスしたり、隔離の通知を受信したりすることを防ぐことが目的の場合、メッセージを隔離に直接リダイレクトするメールフロー(トランスポート)ルールを実装することで、これを実現できます。

逆に、エンドユーザが検疫通知を受信し、メッセージをリリースする機能を持つ必要がある場合は、それに応じてルール設定を調整する必要があります。このシナリオでは、Spam Confidence Level(SCL)の値を9に設定する必要があります。これにより、メッセージが高信頼スパムとして指定され、ユーザ通知とリリース機能が有効になります。

これらの設定の詳細については、Microsoftの公式ドキュメントの「Microsoft Quarantine Notification configuration」を参照してください。

この例は、エンドユーザが検疫通知とリリースメッセージを受信できるようにする設定を示しています。

メールフロールールの作成

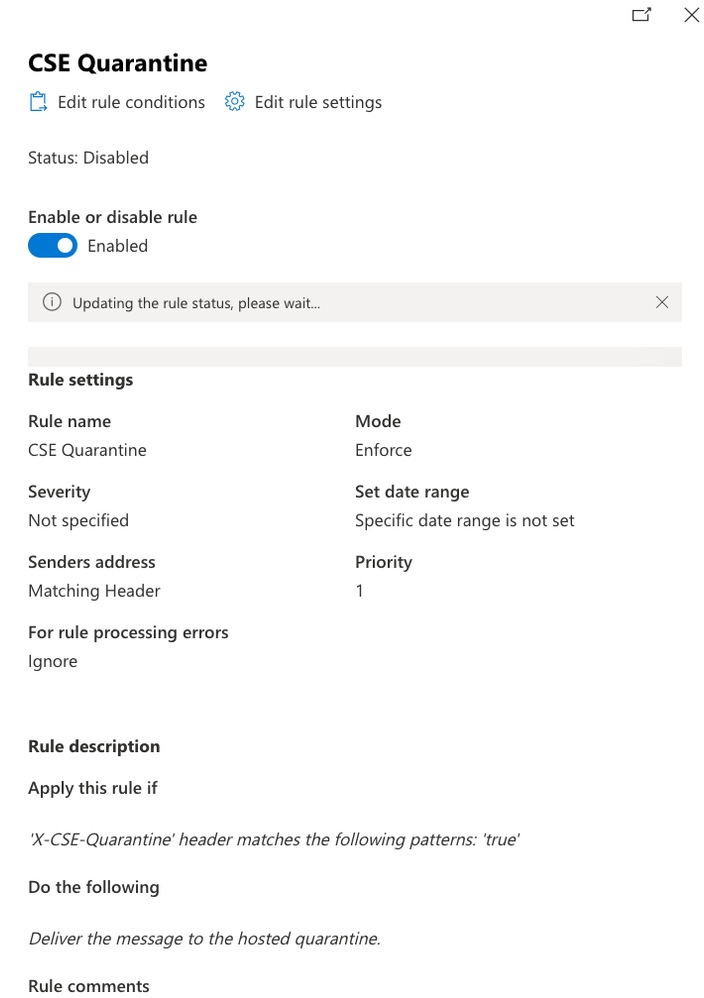

通知がアクティブになったら、CES GatewayでマークされたメッセージをMicrosoftがホストする検疫にリダイレクトするルールを設定します。

- Microsoft Exchange Admin Centerを開きます。

- 左側のメニューから、Mail Flow > Rulesに移動します。

- Add a ruleをクリックし、Create a new ruleを選択します。

- ルール名をCSE Quarantine Ruleに設定します。

- Apply this rule ifで、The message headerを選択し、次にmatches text patternsを選択します。

- ヘッダー名にX-CSE-Quarantineと入力し、trueと一致するように値を設定します。

- Do the followingで、Modify the message properties、Set the spam confidence Level、9の順に選択します。

- 設定を保存します。

- 保存後、ルールが有効になっていることを確認します。

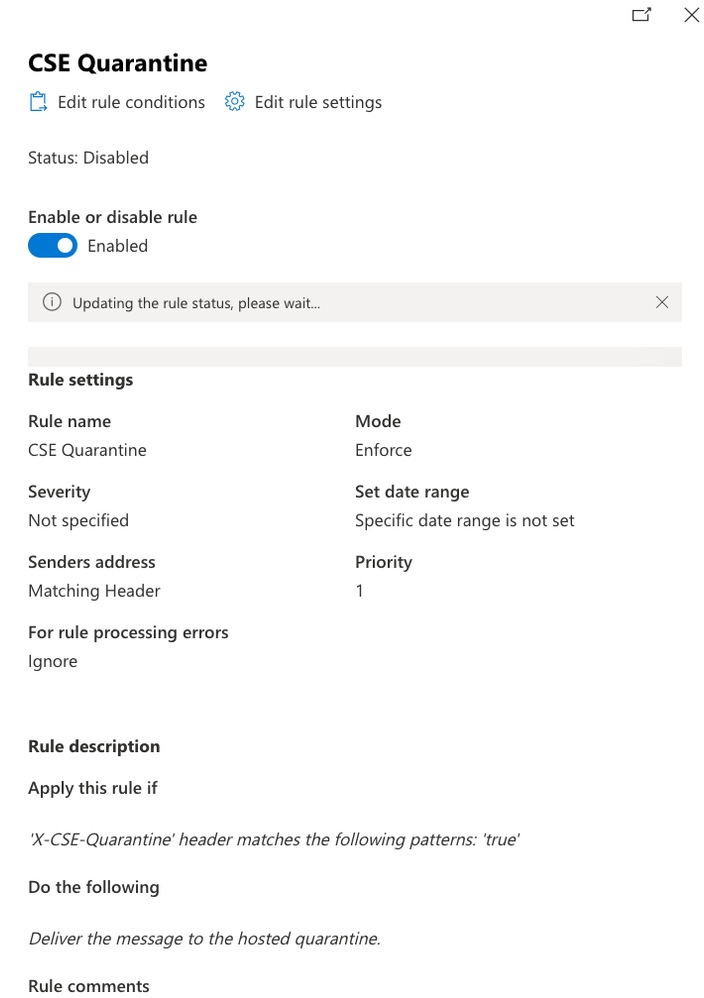

写真では、ルールがどのように見えるかを見ることができます。

Microsoftルール

Microsoftルール

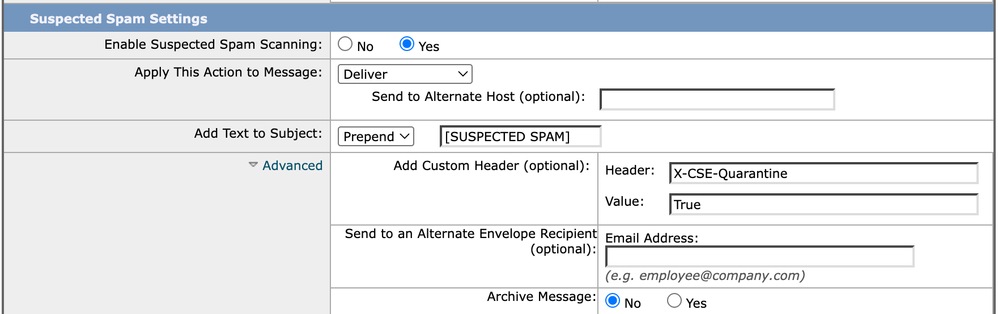

Cisco Secure Emailの設定

Cisco CESでは、カスタムヘッダー(X-CSE-Quarantine: true)を、Microsoftの検疫にリダイレクトする必要がある任意のメッセージに追加できます。これらのメッセージは、CES内の任意のコンテンツフィルタまたはエンジンでフラグを付けることができます。この例では、疑わしいスパムメッセージ用に設定されています。

- Cisco Secure Email Management Consoleを開きます。

- [Mail Policies] > [Incoming Mail Policies] に移動します。

- 変更するポリシーを編集します(たとえば、デフォルトポリシーを選択します)。

- 選択したポリシーのスパム設定をクリックします。

- 疑わしいスパムの下で、アクションを隔離から配信に変更します。

- Advancedをクリックして、カスタムヘッダーを追加します。

- ヘッダー名:X-CSE-Quarantine

- 値:true(Microsoftのルールで使用されているものと同じ値)

- Submitをクリックしてから、Commit Changesをクリックして設定を適用します。

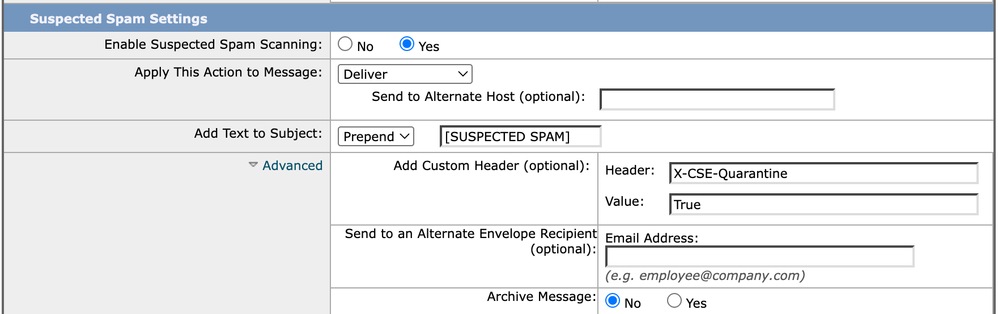

次の図では、設定がどのように見えるかを確認できます。

CESの設定

CESの設定

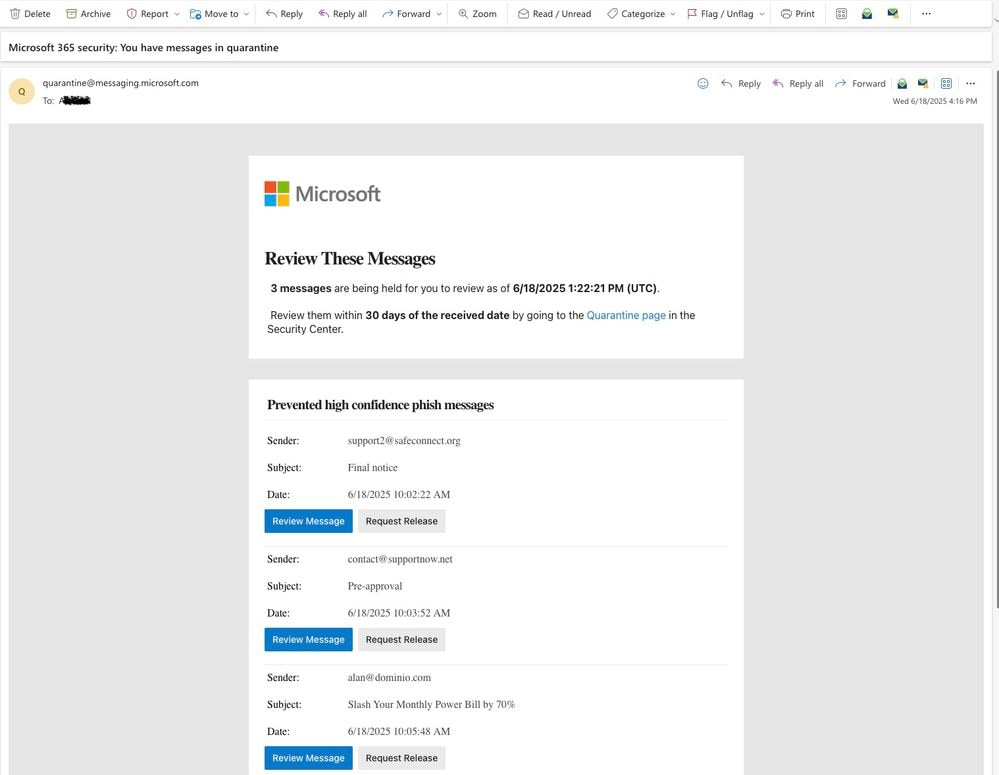

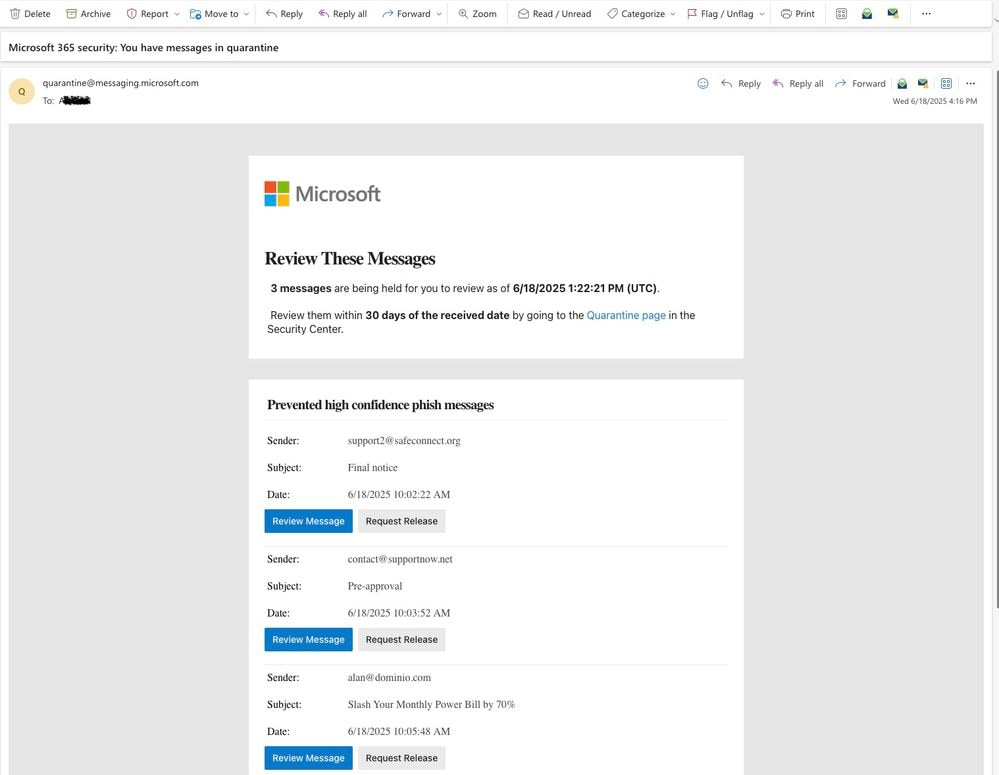

確認

これ以降、Cisco CESが潜在的なスパムとして識別する電子メールは、カスタムヘッダーでタグ付けされます。Microsoft 365はこのタグを検出し、メッセージをMicrosoft検疫にリダイレクトします。

Microsoft 365の設定に従って、ユーザに隔離通知が送信されます。

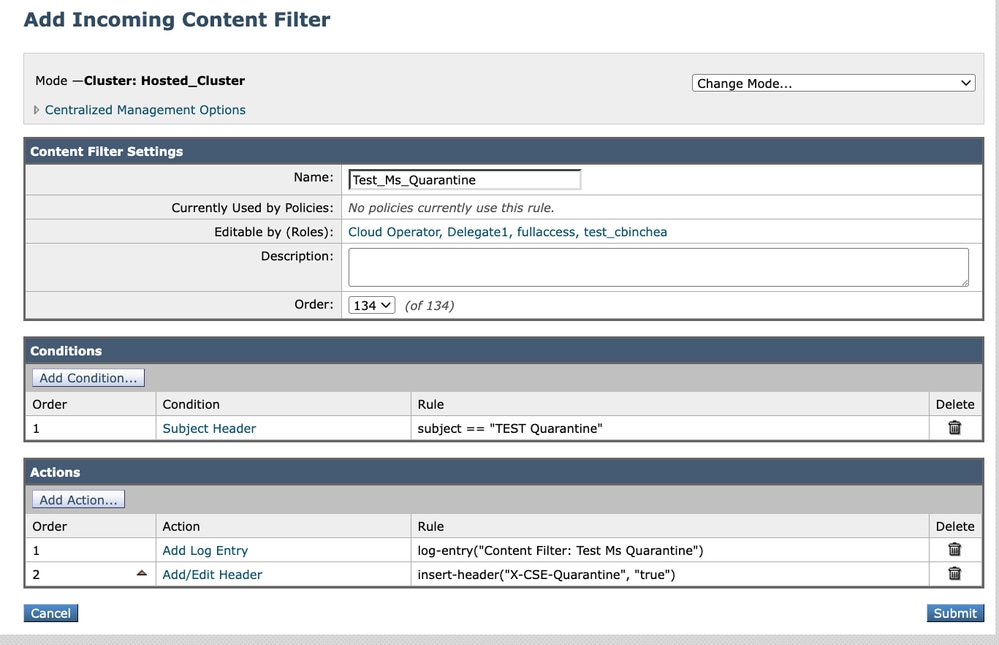

トラブルシュート

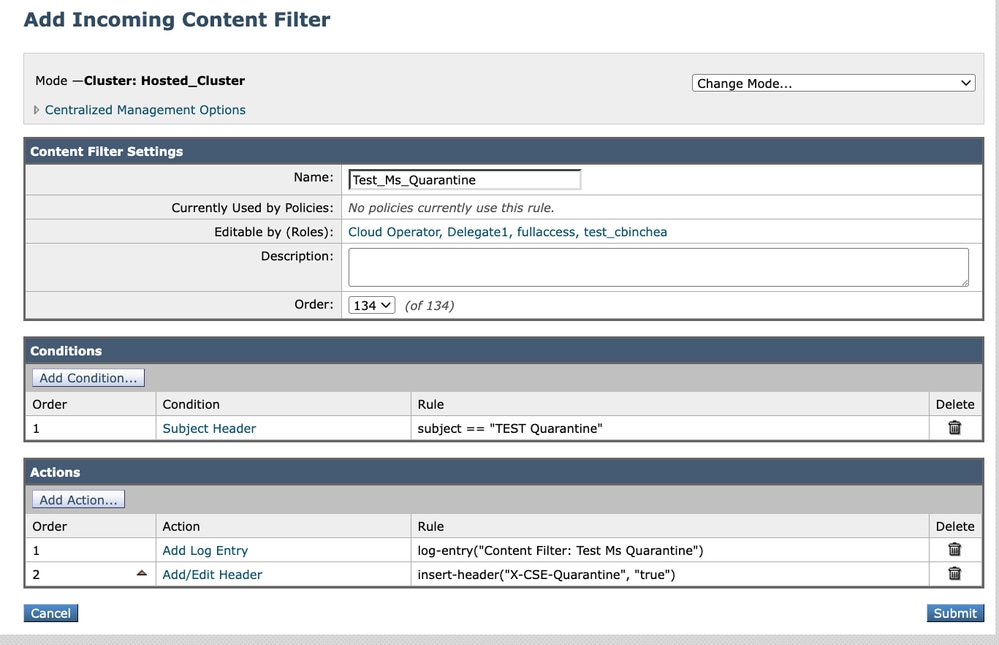

設定の有効性を検証し、Microsoftがメッセージを目的の隔離にルーティングすることを確認するために、着信コンテンツフィルタを作成して、メッセージの件名が特定のキーワードまたはパターンに一致する場合に同じヘッダーを挿入することができます。

このフィルタを実装することで、Secure Email Gateway(SEG)は指定されたヘッダーを付加し、Microsoft 365が標準のアンチスパムロジックに従ってメッセージを処理できるようにします。これは、ヘッダーがネイティブのスパムフィルタリングエンジンによって注入された場合に発生する可能性のある動作を効果的に複製します。

コンテンツフィルタの例を次に示します。

コンテンツフィルタテスト

コンテンツフィルタテスト

フィードバック

フィードバック