はじめに

このドキュメントでは、FMCによって管理されるCisco FTDの複数の接続プロファイルに対するAzure IDプロバイダーを使用したSAML認証について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Firepower Management Center(FMC)で管理される次世代ファイアウォール(NGFW)のセキュアクライアントの設定

- SAMLおよびmetatada.xml値

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Firepower Threat Defense(FTD)バージョン7.4.0

- FMCバージョン7.4.0

- SAML 2.0を使用したAzure Microsoft Entra ID

- Cisco Secureクライアント5.1.7.80

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

この構成により、FTDはAzure idp上の2つの異なるSAMLアプリケーションと、FMC上で構成された1つのSAMLオブジェクトを使用して、セキュアなクライアントユーザーを認証できます。

Microsoft Azure環境では、複数のアプリケーションが同じエンティティIDを共有できます。各アプリケーションは、通常、異なるトンネルグループにマッピングされ、一意の証明書を必要とし、単一のSAML IdPオブジェクトのFTD側のIdP設定内で複数の証明書を設定する必要があります。ただし、Cisco Bug ID CSCvi29084で説明されているように、Cisco FTDでは1つのSAML IdPオブジェクトに複数の証明書を設定することはできません。

この制限を克服するために、シスコはFTDバージョン7.1.0およびASAバージョン9.17.1から使用可能なIdP証明書オーバーライド機能を導入しました。この機能拡張は、この問題に対する恒久的な解決策となり、バグレポートに記載されている既存の回避策を補完します。

コンフィギュレーション

このセクションでは、Firepower Management Center(FMC)で管理されるCisco Firepower Threat Defense(FTD)の複数の接続プロファイルのIDプロバイダー(IdP)としてAzureを使用してSAML認証を設定するプロセスの概要について説明します。 IdP証明書の上書き機能を使用すると、この設定を効果的に行うことができます。

設定の概要:

2つの接続プロファイルをCisco FTDに設定します。

この設定例では、VPNゲートウェイURL(Cisco Secure Client FQDN)がnigarapa2.cisco.comに設定されています

設定

Azure IdPの構成

Cisco Secure ClientのSAMLエンタープライズアプリケーションを効果的に設定するには、次の手順を実行して、各トンネルグループのすべてのパラメータが正しく設定されていることを確認します。

SAMLエンタープライズアプリケーションへのアクセス:

エンタープライズアプリケーションがリストされているSAMLプロバイダーの管理コンソールに移動します。

適切なSAMLアプリケーションを選択します。

設定するCisco Secure Clientトンネルグループに対応するSAMLアプリケーションを特定して選択します。

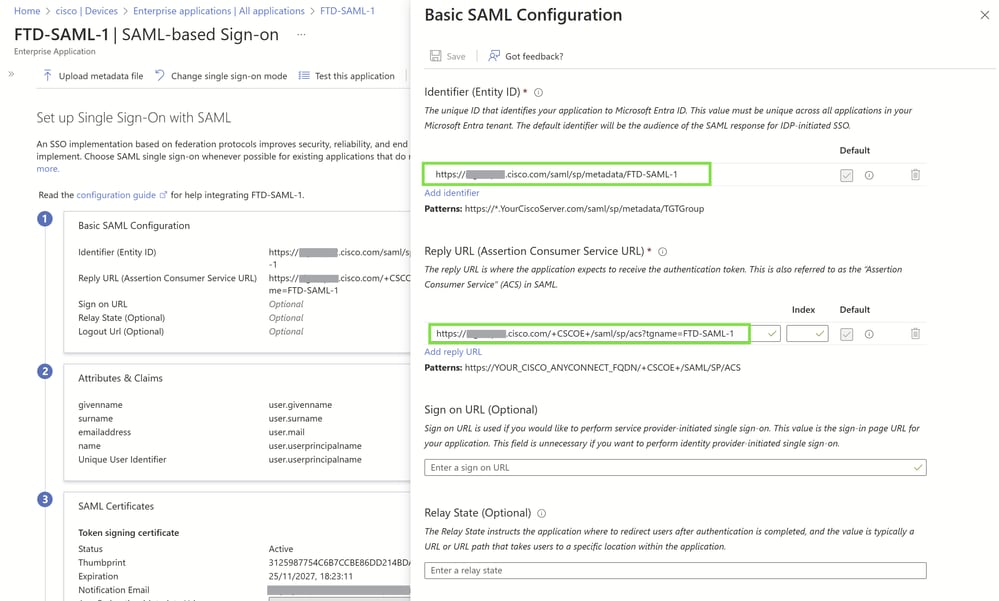

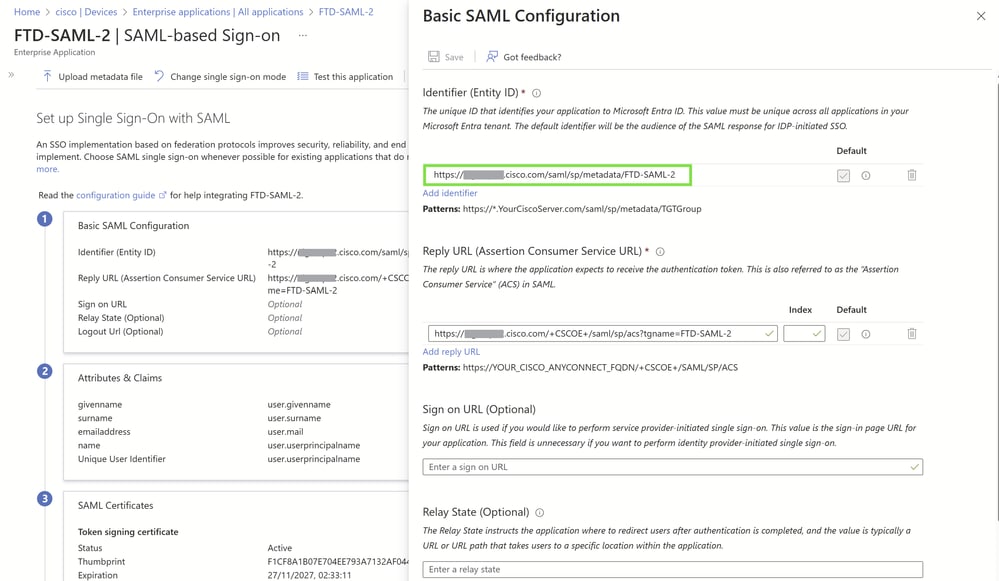

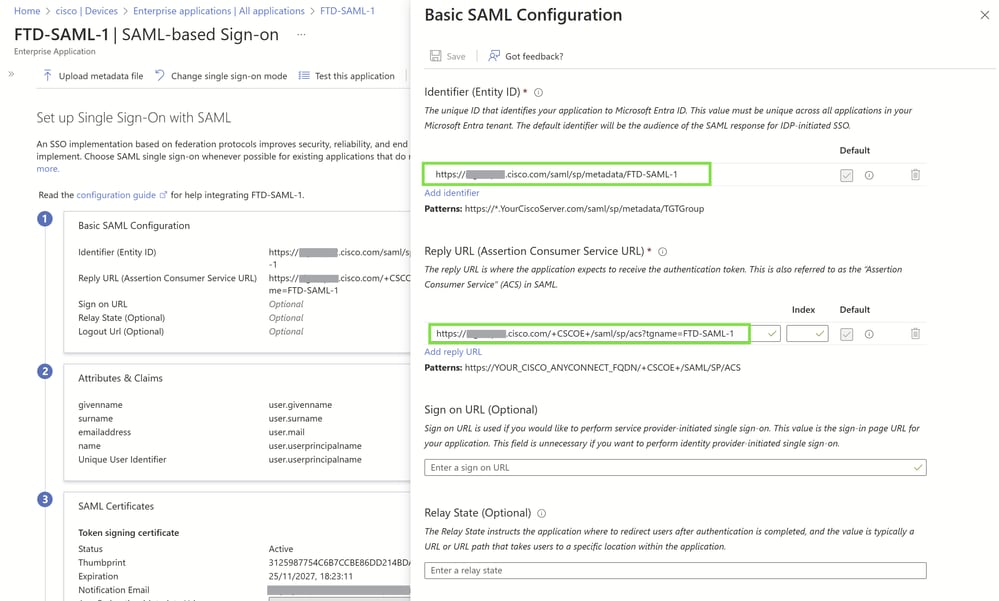

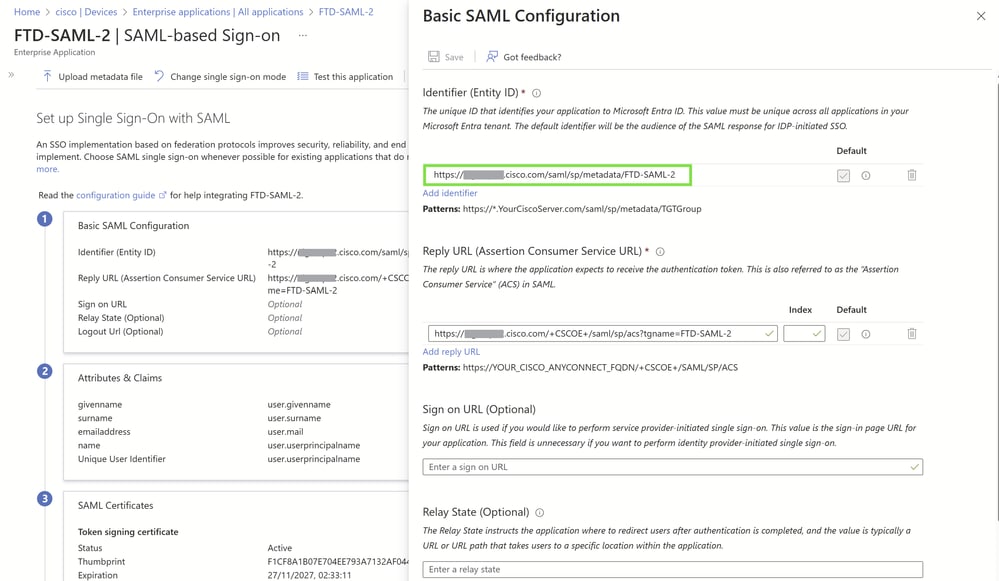

識別子(エンティティID)を設定します。

各アプリケーションの識別子(エンティティID)を設定します。これは、ベースURLである必要があります。ベースURLは、Cisco Secure Clientの完全修飾ドメイン名(FQDN)です。

応答URL(アサーションコンシューマサービスURL)を設定します。

正しいベースURLを使用して、返信URL(アサーションコンシューマサービスURL)を設定します。Cisco Secure ClientのFQDNと一致していることを確認します。

接続プロファイルまたはトンネルグループ名をベースURLに追加して、特異性を確保します。

設定の確認:

すべてのURLとパラメータが正しく入力され、対応するトンネルグループに対応していることを再確認します。

変更を保存し、可能であればテスト認証を実行して、設定が期待どおりに動作していることを確認します。

詳細なガイダンスについては、シスコのドキュメント「SAMLを使用したMicrosoft Azure MFAでのASAセキュアクライアントVPNの設定」の「Microsoft App GalleryからのCisco Secure Clientの追加」を参照してください。

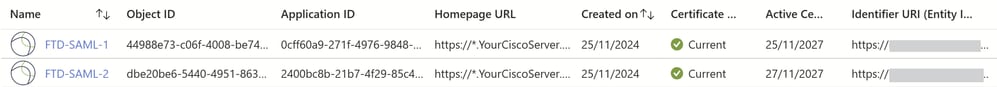

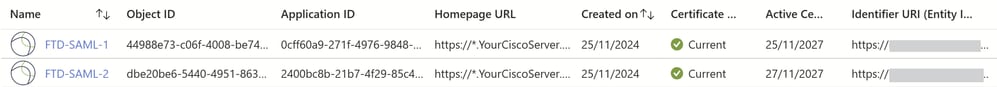

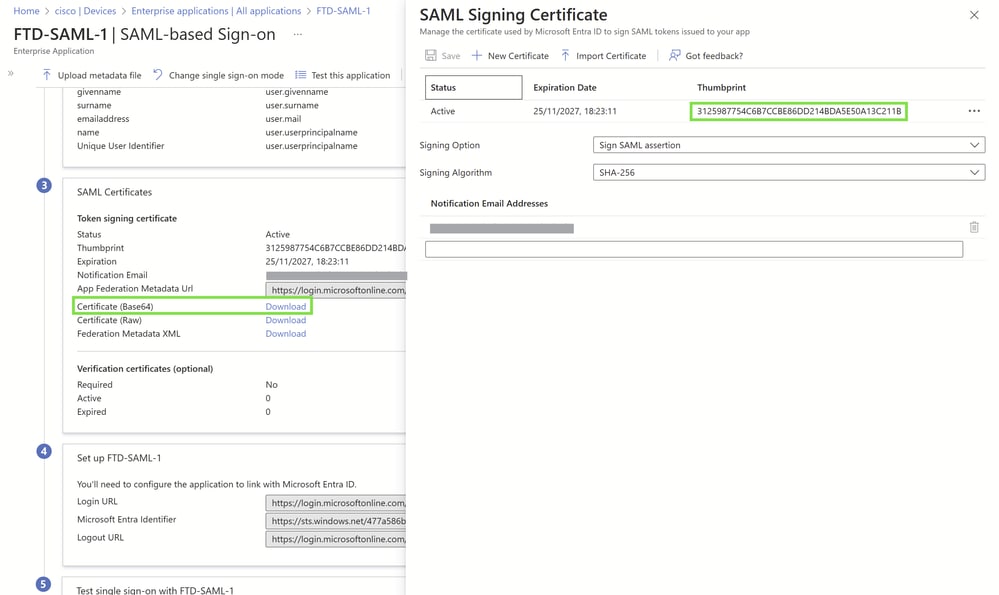

FTD-SAML-1

FTD-SAML-2

IDプロバイダーとしてMicrosoft Entraを使用してSAML認証を設定するために必要な情報とファイルが揃っていることを確認してください。

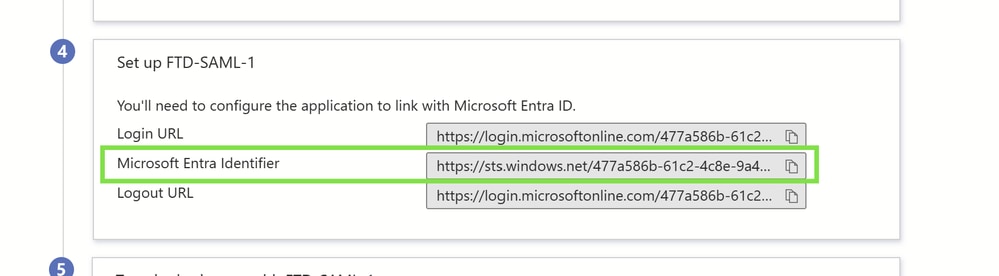

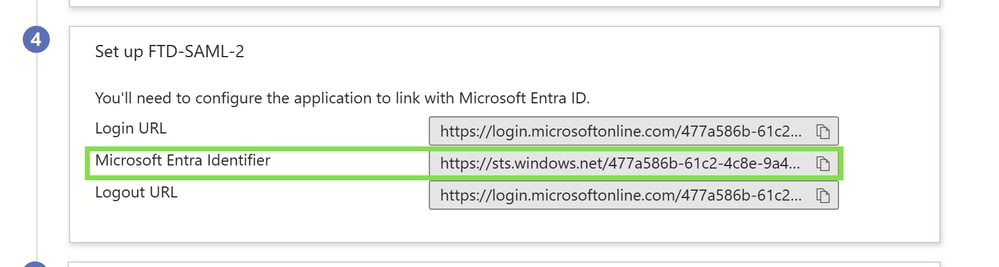

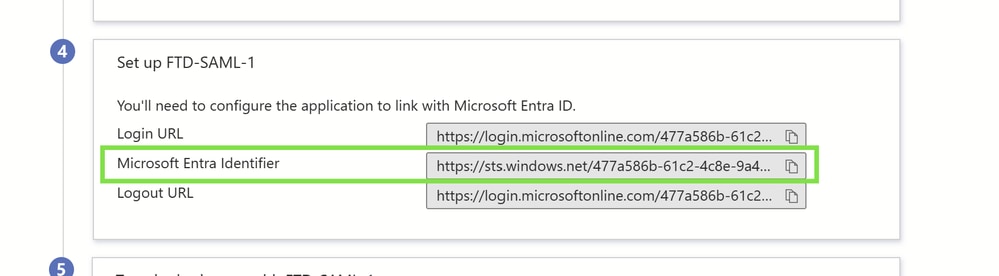

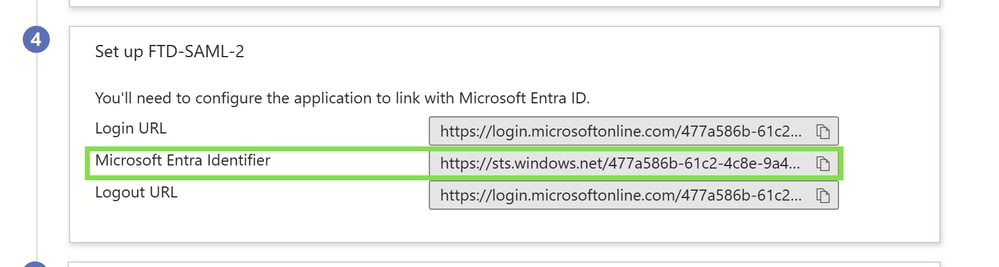

Microsoft Entra Identifierを探します。

Microsoft Entraポータル内の両方のSAMLエンタープライズアプリケーションの設定にアクセスします。

Microsoft Entra Identifierは、両方のアプリケーションで一貫しており、SAML設定にとって重要です。

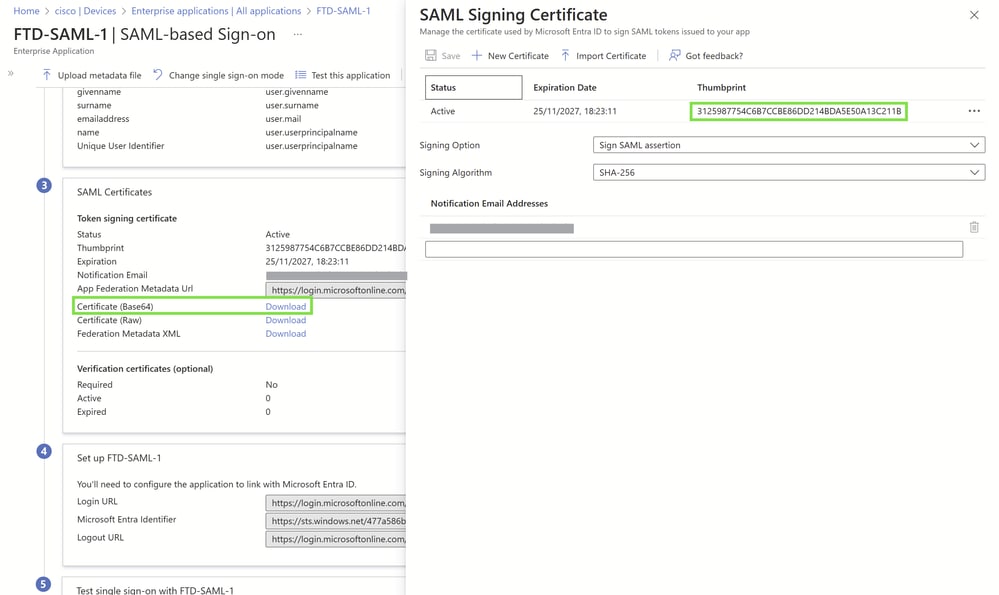

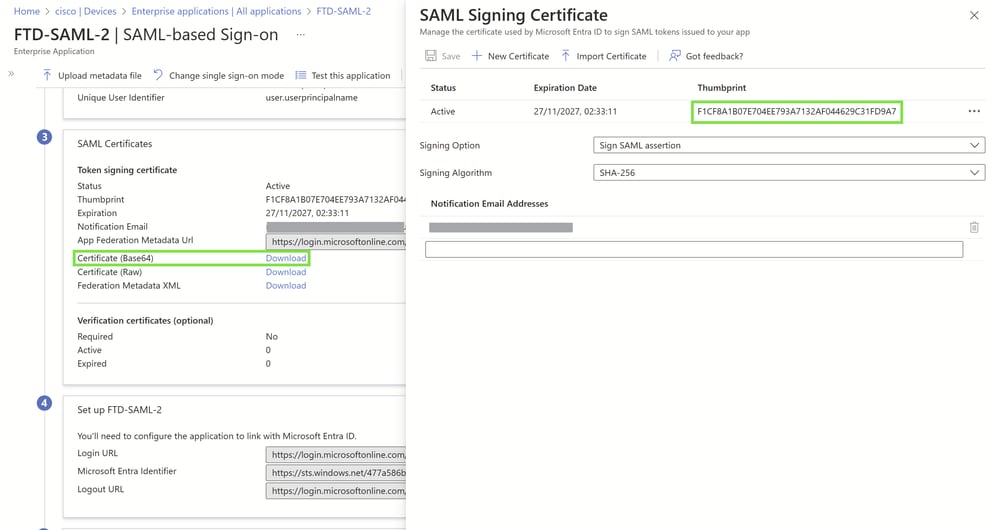

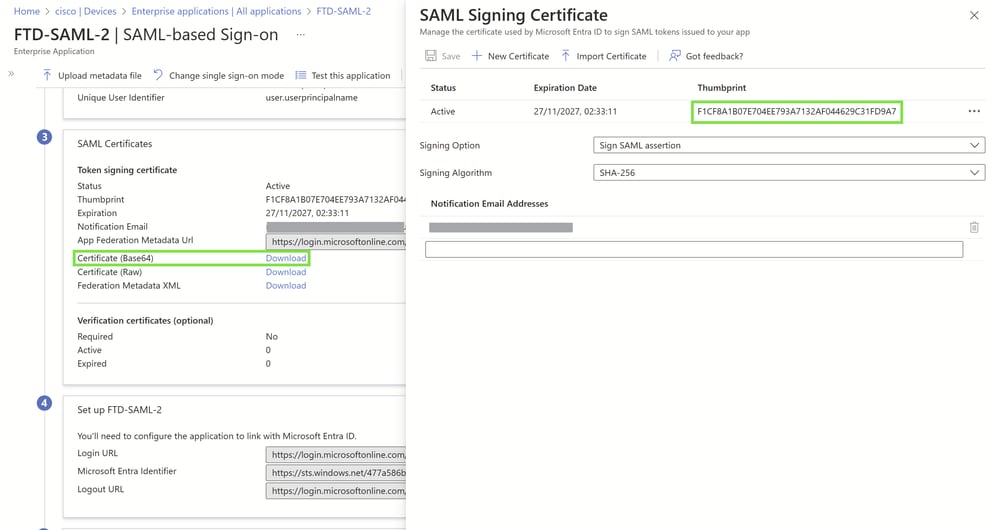

Base64 IdP証明書のダウンロード:

設定された各SAMLエンタープライズアプリケーションに移動します。

それぞれのBase64エンコードIdP証明書をダウンロードします。これらの証明書は、アイデンティティプロバイダーとCisco VPNの設定間の信頼を確立するために不可欠です。

注:FTD接続プロファイルに必要なSAML設定はすべて、各アプリケーション用のIdPから提供されるmetadata.xmlファイルから取得することもできます。

注:カスタムIdP証明書を使用するには、カスタム生成のIdP証明書をIdPとFMCの両方にアップロードする必要があります。Azure IdPの場合、証明書がPKCS#12形式であることを確認してください。FMCで、PKCS#12ファイルではなく、IdPからのID証明書のみをアップロードします。詳細な手順については、シスコのドキュメント「FDMでSAML認証を使用して複数のRAVPNプロファイルを設定する」の「AzureおよびFDMでのPKCS#12ファイルのアップロード」を参照してください。

FMCを介したFTDの設定

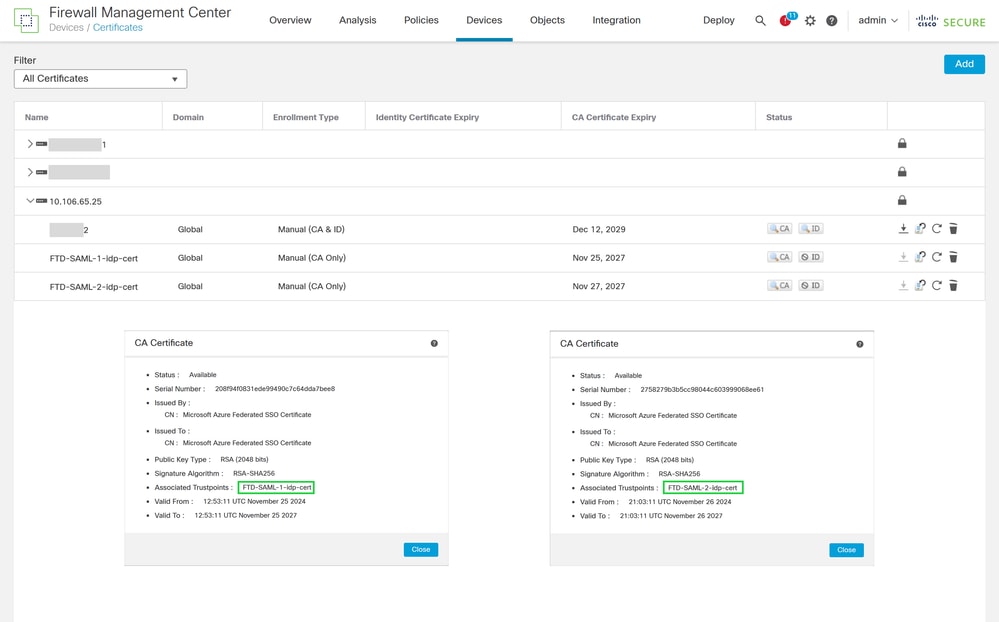

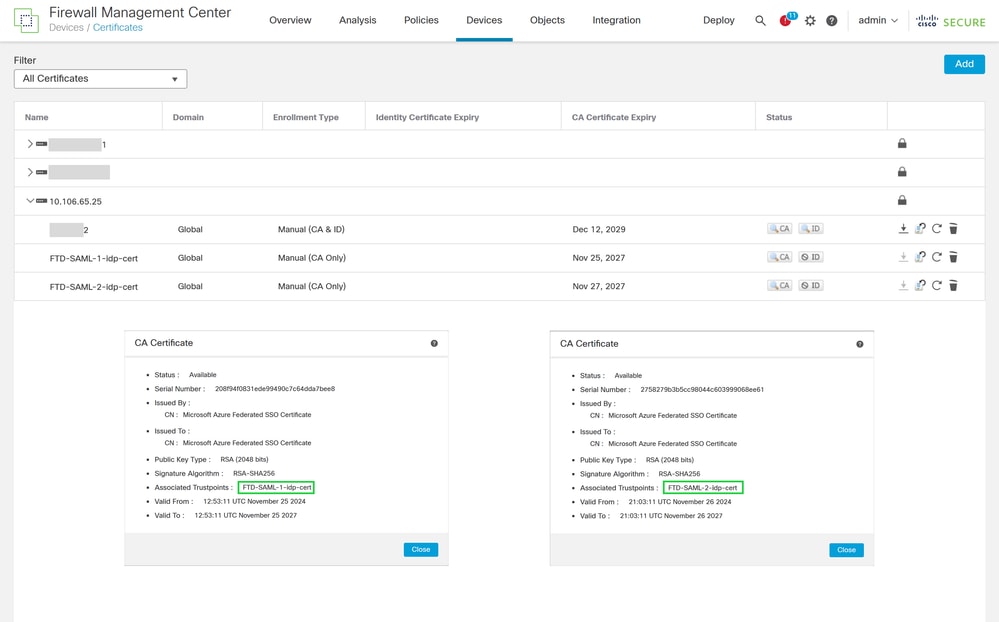

IdP証明書の登録:

FMC内の証明書管理セクションに移動し、両方のSAMLアプリケーション用にダウンロードしたBase64でエンコードされたIdP証明書を登録します。これらの証明書は、信頼を確立し、SAML認証を有効にするために不可欠です。

詳細なガイダンスについては、シスコのドキュメント「FMCを介して管理されるFTDのSAML認証でセキュアクライアントを設定する」の最初の2つの手順を参照してください。

注:画像は、より見やすくするために、両方の証明書を同時に表示するように編集されています。FMCで両方の証明書を同時に開くことはできません。

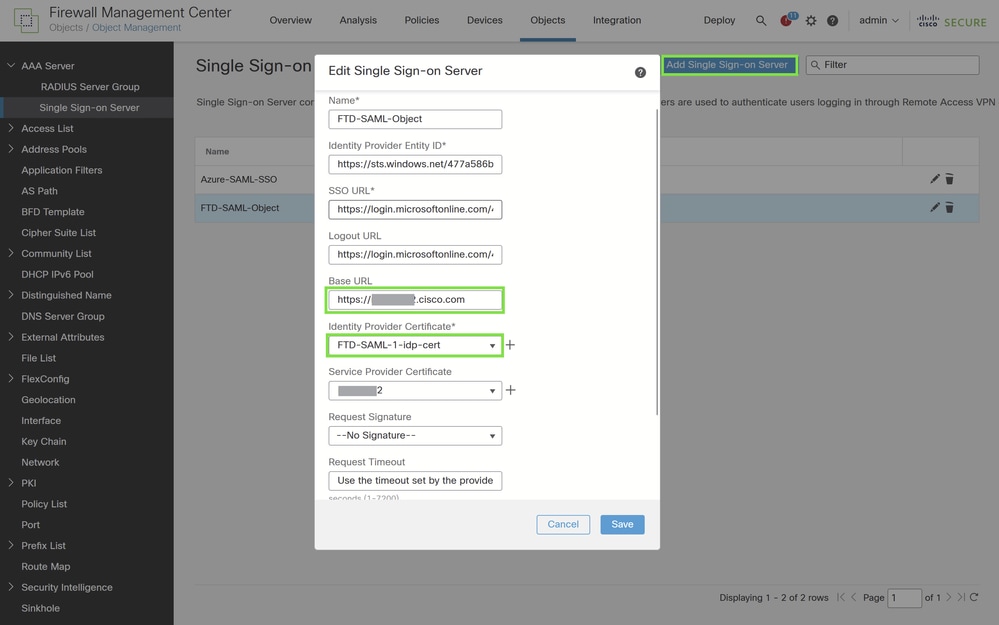

FMCを介したCisco FTDでのSAMLサーバ設定

Firepower Management Center(FMC)を使用してCisco Firepower Threat Defense(FTD)でSAMLサーバを設定するには、次の手順を実行します。

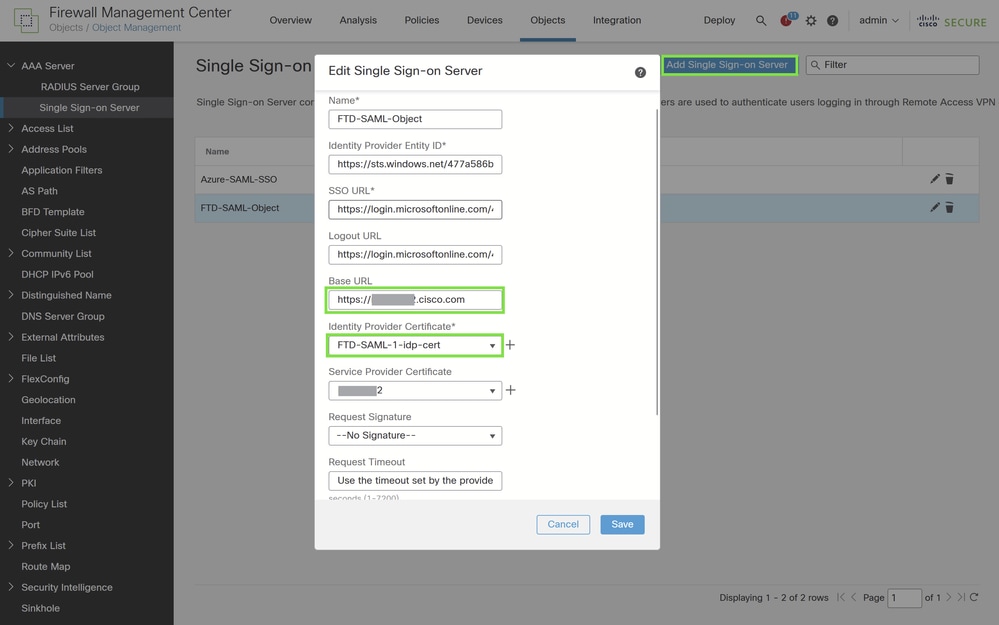

- Single Sign-on Server Configurationの順に移動します。

- Objects > Object Management > AAA Servers > Single Sign-on Serverの順に選択します。

- Add Single Sign-on Serverをクリックして、新しいサーバの設定を開始します。

- SAMLサーバの設定:

- SAMLエンタープライズアプリケーションから収集したパラメータ、またはアイデンティティプロバイダー(IdP)からダウンロードしたmetadata.xmlファイルを使用して、New Single Sign-on Serverフォームに必要なSAML値を入力します。

- 設定する主なパラメータは次のとおりです。

- SAMLプロバイダーエンティティID: metadata.xmlのentityID

- SSO URL: metadata.xmlのSingleSignOnService。

- ログアウトURL: metadata.xmlのSingleLogoutService。

- BASE URL:FTD SSL ID証明書のFQDN。

- アイデンティティプロバイダー証明書: IdP署名証明書。

- Identity Provider Certificateセクションで、登録済みIdP証明書のいずれかを添付します

- この使用例では、FTD-SAML-1アプリケーションからのIdP証明書を使用しています。

- サービスプロバイダー証明書:FTD署名証明書。

注:現在の設定では、接続プロファイル設定内のSAMLオブジェクトから上書きできるのは、アイデンティティプロバイダー証明書だけです。残念ながら、「ログイン時のIdP再認証の要求」や「内部ネットワークからアクセス可能なIdPのみを有効にする」などの機能は、各接続プロファイルに対して個別に有効または無効にすることはできません。

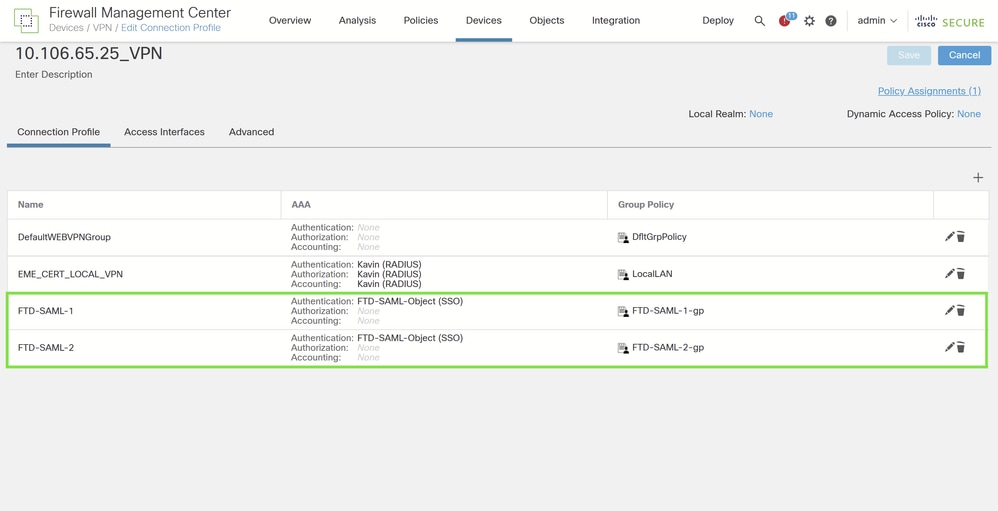

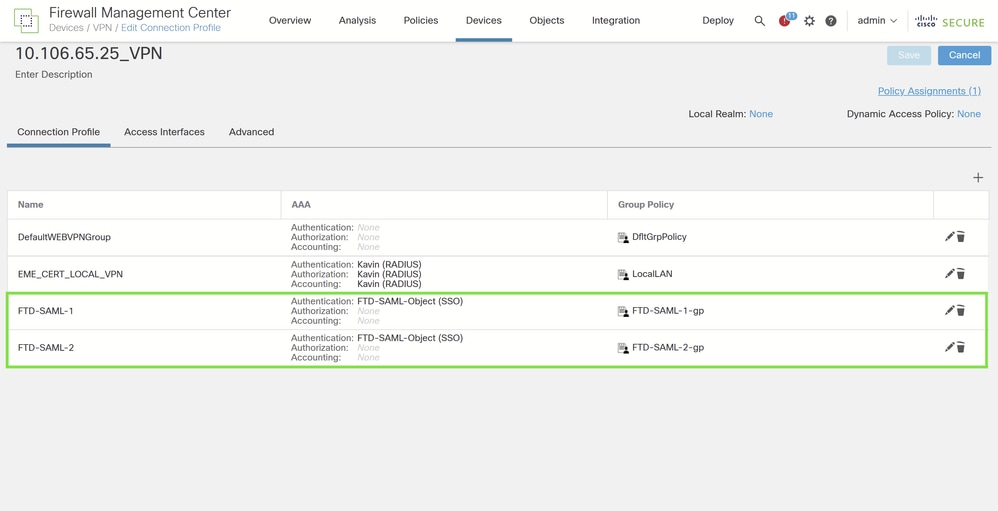

FMCによるCisco FTDの接続プロファイルの設定

SAML認証の設定を完了するには、適切なパラメータを使用して接続プロファイルを設定し、以前に設定したSAMLサーバを使用してAAA認証をSAMLに設定する必要があります。

詳細なガイダンスについては、シスコのドキュメント「FMCを介して管理されるFTDでSAML認証を使用してセキュアクライアントを設定する」の5番目のステップを参照してください。

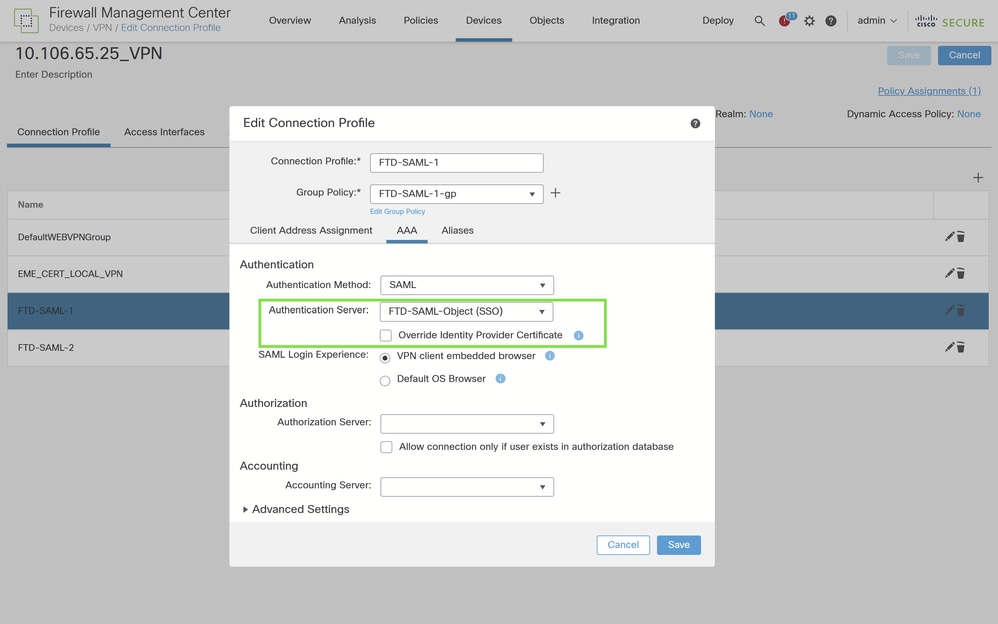

最初の接続プロファイル用のAAA設定の抽出

最初の接続プロファイルのAAA設定の概要を次に示します。

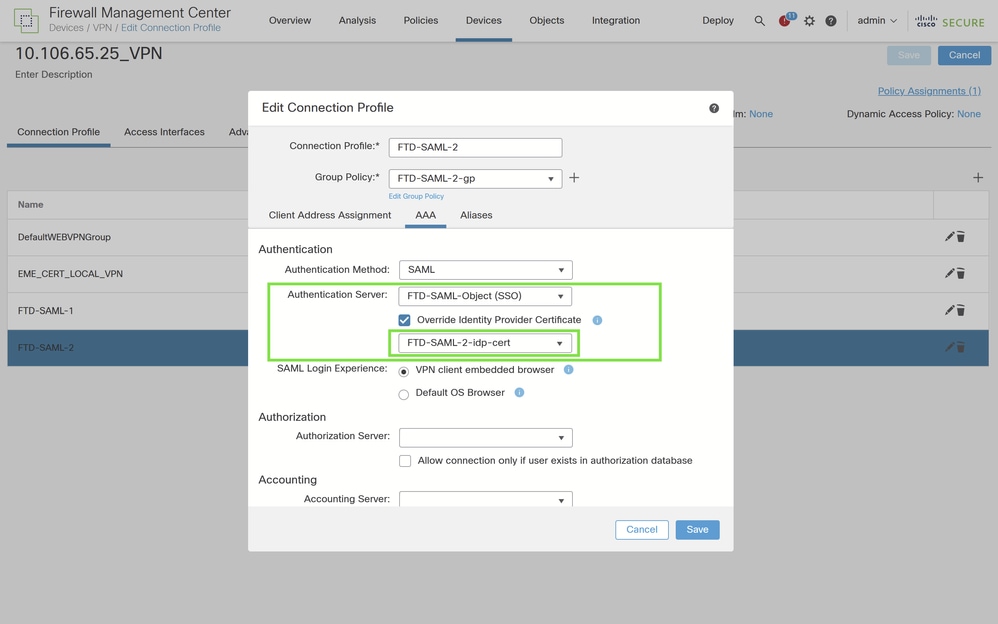

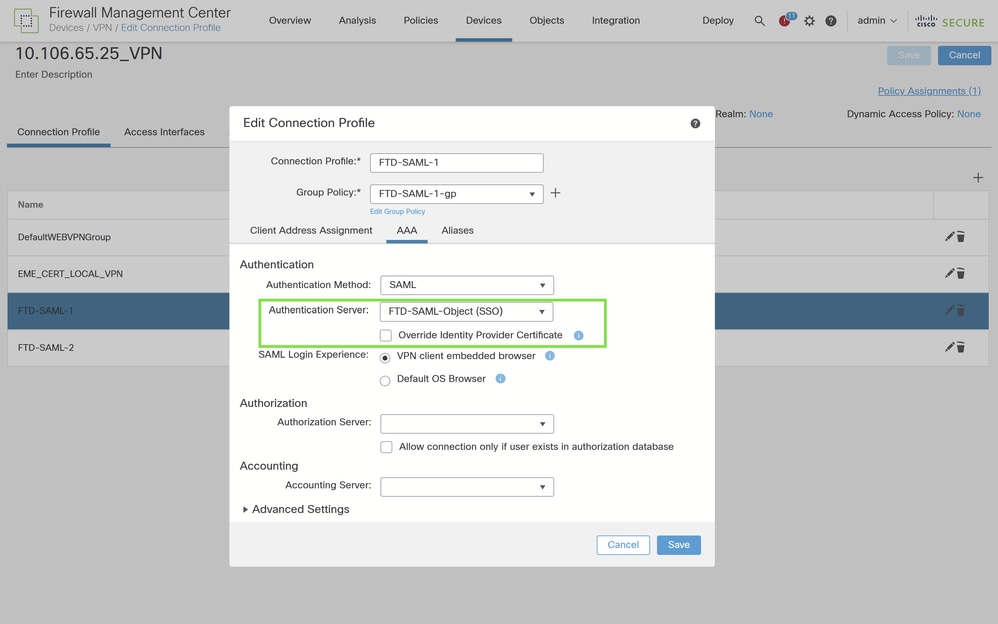

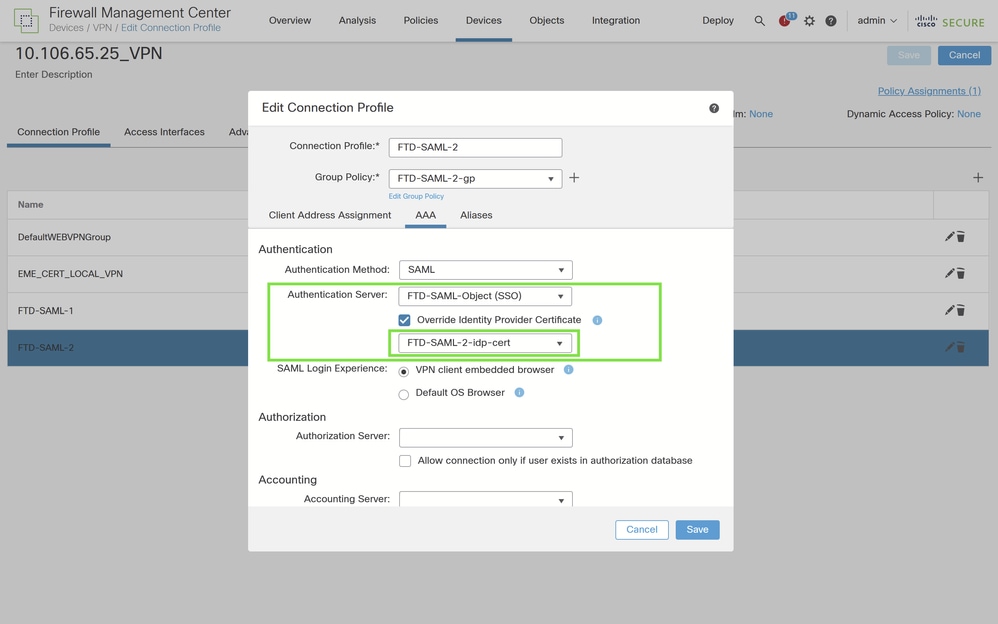

Cisco FTDの2番目の接続プロファイルのためのIdP証明書オーバーライドの設定

2番目の接続プロファイルに正しいアイデンティティプロバイダー(IdP)証明書が使用されるようにするには、次の手順を実行してIdP証明書のオーバーライドを有効にします。

接続プロファイル設定で、オプション「Override Identity Provider Certificate」を見つけて有効にし、SAMLサーバに設定されているものとは異なるIdP証明書の使用を許可します。

登録済みIdP証明書のリストから、FTD-SAML-2アプリケーション用に明示的に登録済みの証明書を選択します。この選択により、この接続プロファイルに対して認証要求が行われたときに、正しいIdP証明書が使用されることが保証されます。

設定の導入

SAML認証VPNDeploy > Deploymentの変更を適用する適切なFTDに移動して選択します。

確認

FTDコマンドラインでの設定

firepower# sh run webvpn

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

Secure Client image disk0:/csm/Secure Client-win-4.10.08025-webdeploy.pkg 1 regex "Windows"

Secure Client enable

saml idp https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

url sign-in https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

url sign-out https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

base-url https://nigarapa2.cisco.com

trustpoint idp FTD-SAML-1-idp-cert

trustpoint sp nigarapa2

no signature

force re-authentication

tunnel-group-list enable

cache

disable

error-recovery disable

firepower#

firepower# sh run tunnel-group FTD-SAML-1

tunnel-group FTD-SAML-1 type remote-access

tunnel-group FTD-SAML-1 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-1-gp

tunnel-group FTD-SAML-1 webvpn-attributes

authentication saml

group-alias FTD-SAML-1 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

firepower#

firepower# sh run tunnel-group FTD-SAML-2

tunnel-group FTD-SAML-2 type remote-access

tunnel-group FTD-SAML-2 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-2-gp

tunnel-group FTD-SAML-2 webvpn-attributes

authentication saml

group-alias FTD-SAML-2 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

saml idp-trustpoint FTD-SAML-2-idp-cert

firepower#

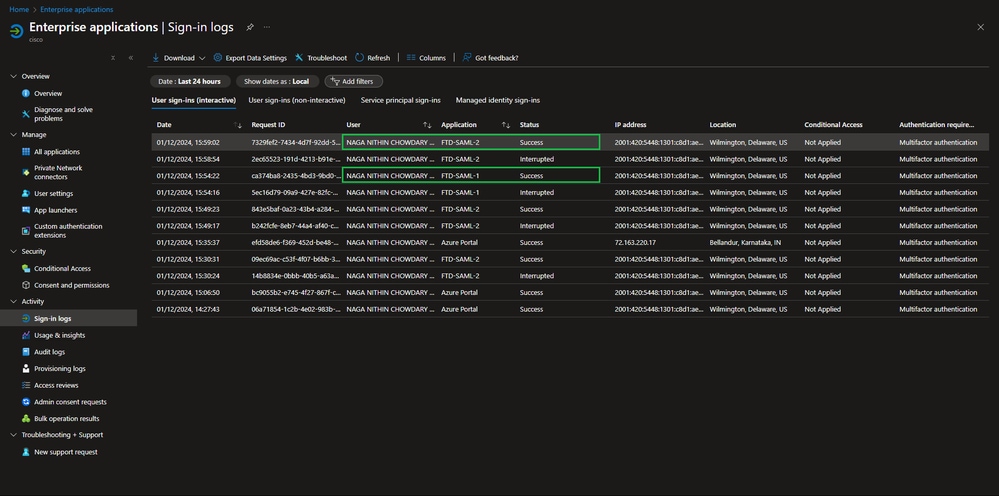

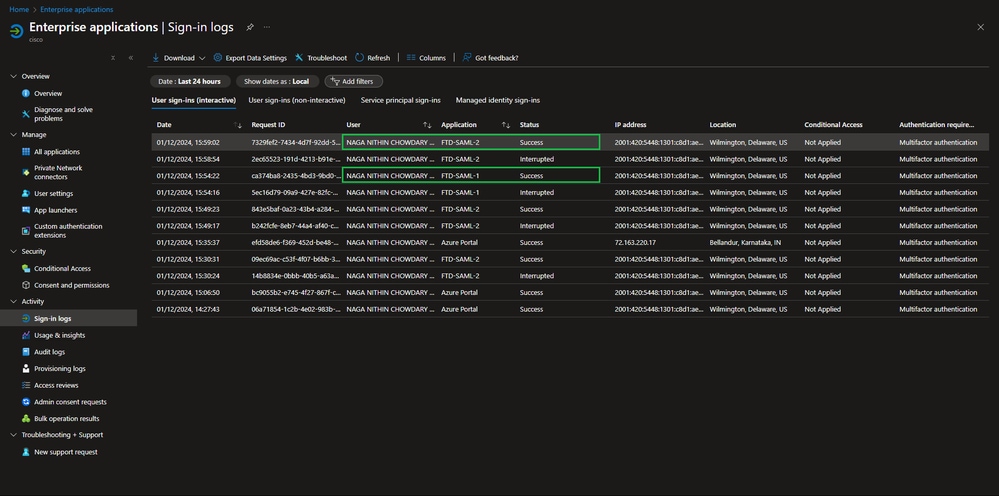

Azureエントリ識別子からのサインインログ

エンタープライズアプリケーションのサインインログセクションにアクセスします。FTD-SAML-1やFTD-SAML-2などの特定の接続プロファイルに関連する認証要求を探します。ユーザが、各接続プロファイルに関連付けられたSAMLアプリケーションを介して正常に認証されていることを確認します。

Azure IdPのサインインログ

Azure IdPのサインインログ

トラブルシュート

- Secure ClientユーザPCからDARTを使用してトラブルシューティングを行うことができます。

- SAML認証の問題をトラブルシューティングするには、次のデバッグを使用します。

firepower# debug webvpn saml 255

- 前述のように、セキュアクライアントの設定を確認します。このコマンドは、証明書の確認に使用できます。

firepower# show crypto ca certificate

フィードバック

フィードバック