はじめに

このドキュメントでは、ISE上の2つのRFC準拠RADIUSサーバを、プロキシおよび許可としてそれぞれ設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- RADIUSプロトコルの基礎知識

- Identity Services Engine(ISE)ポリシー設定に関する専門知識

使用するコンポーネント

このドキュメントの情報は、Cisco ISEバージョン2.2および2.4に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

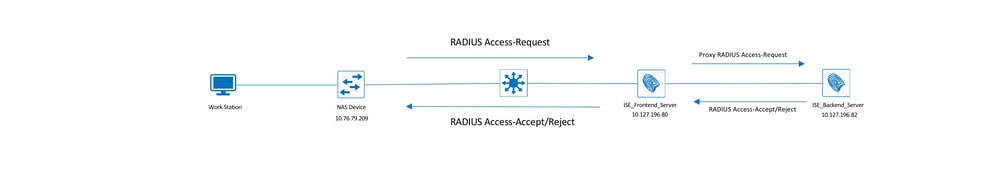

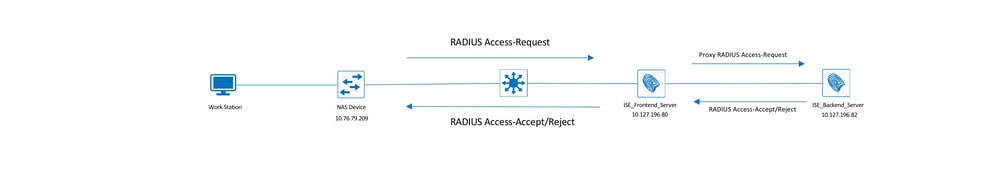

ネットワーク図

ISE(フロントエンドサーバ)の設定

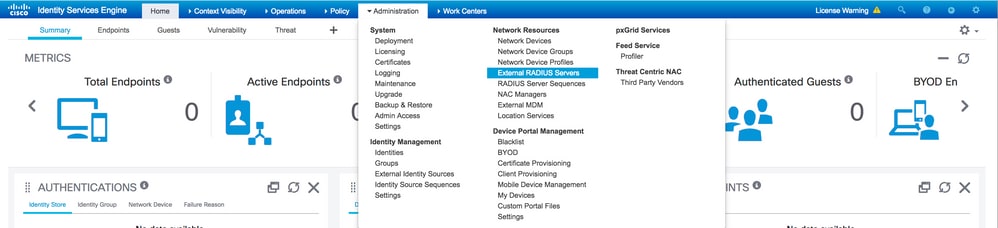

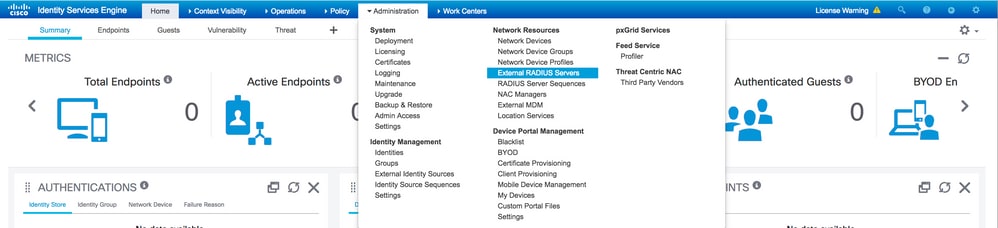

ステップ 1:ISEでユーザを認証するために、複数の外部RADIUSサーバを設定して使用できます。外部 Radius サーバを設定するには、図に示すように、[管理(Administration)] > [ネットワークリソース(Network Resources)] > [外部Radiusサーバ(External RADIUS Servers)] > [追加(Add)] の順に移動します。

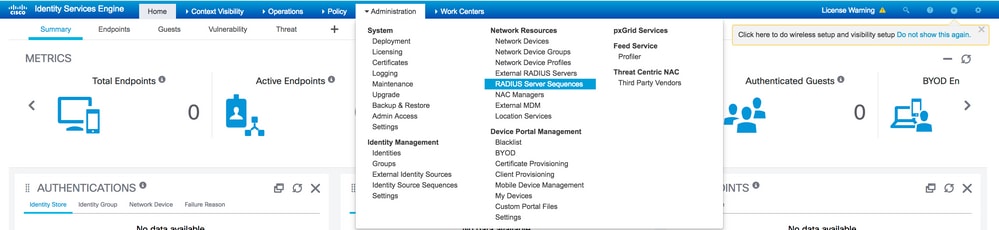

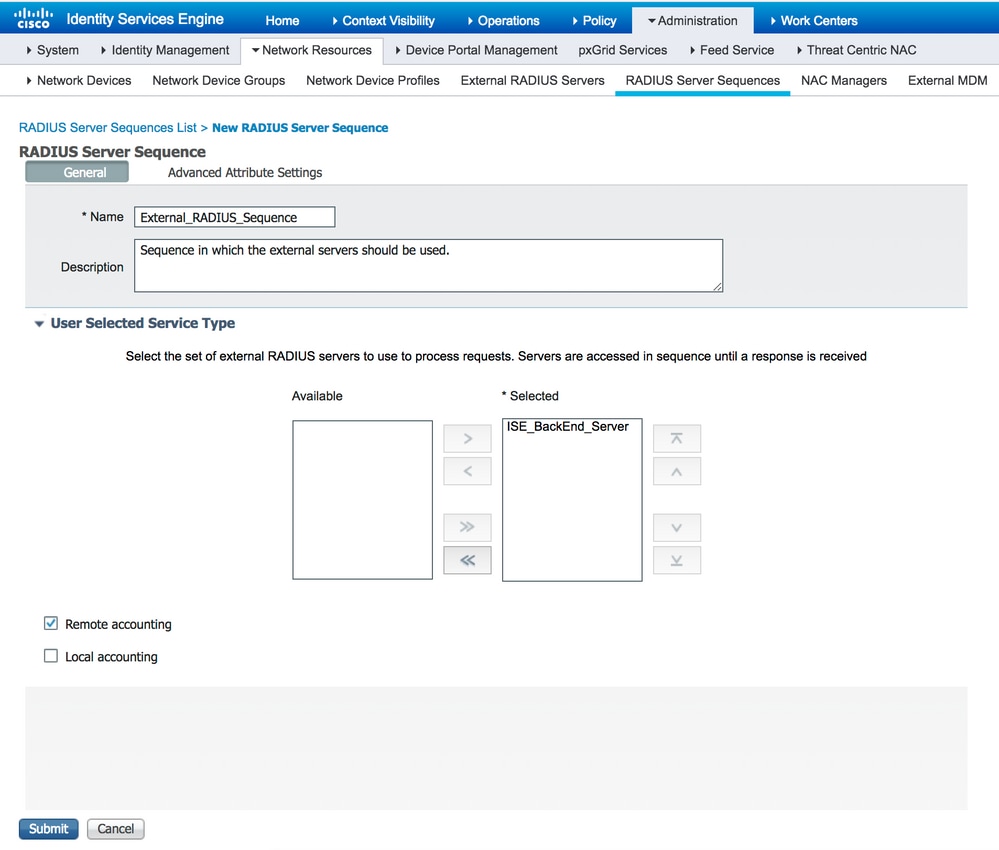

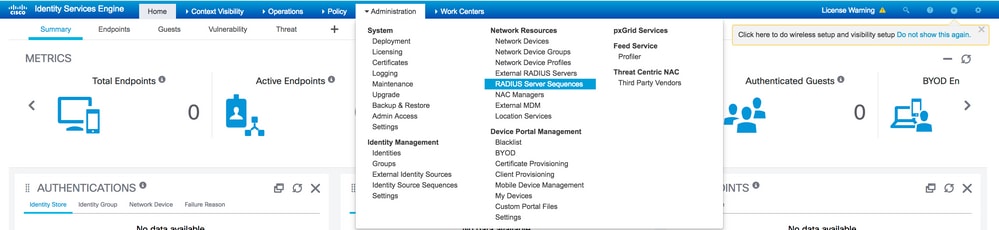

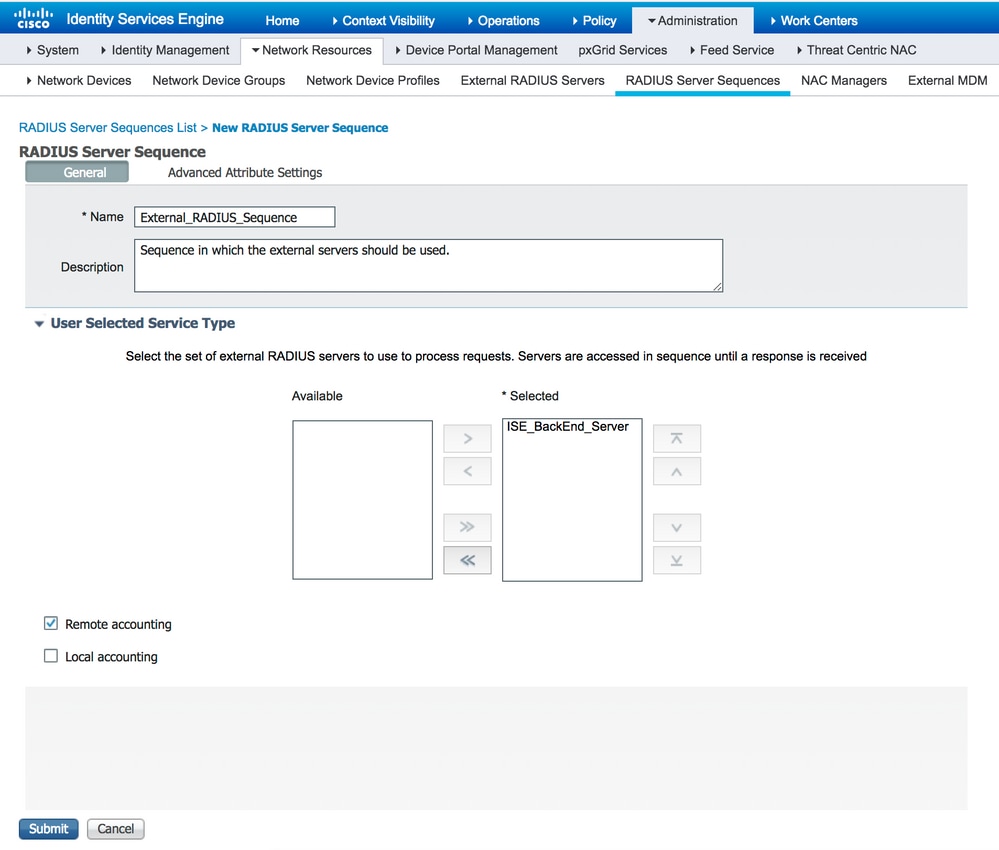

ステップ 2:設定済みの外部RADIUSサーバを使用するには、RADIUSサーバシーケンスをIDソースシーケンスと同様に設定する必要があります。同じ設定を行うには、図に示すように、Administration > Network Resources > RADIUS Server Sequences > Addの順に移動します。

注:サーバシーケンスの作成中に使用可能なオプションの1つは、アカウンティングをISEでローカルに実行するか、外部RADIUSサーバで実行するかを選択することです。ここで選択したオプションに基づいて、ISEはアカウンティング要求をプロキシするか、これらのログをローカルに保存するかを決定します。

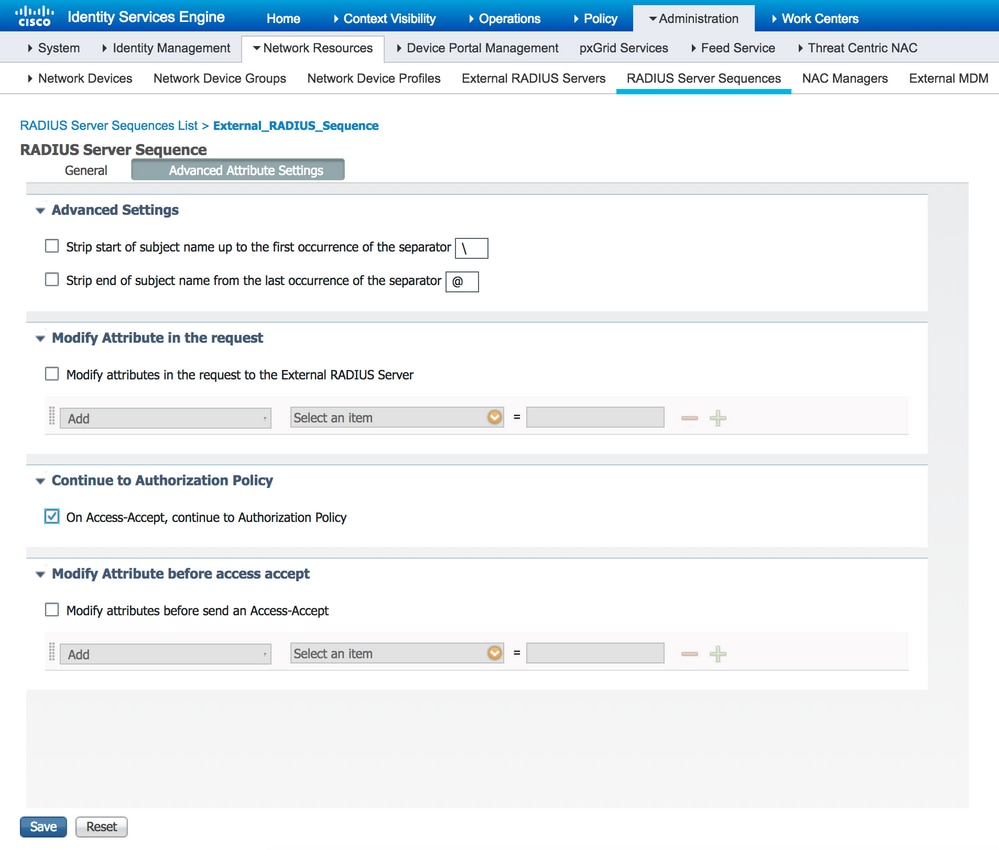

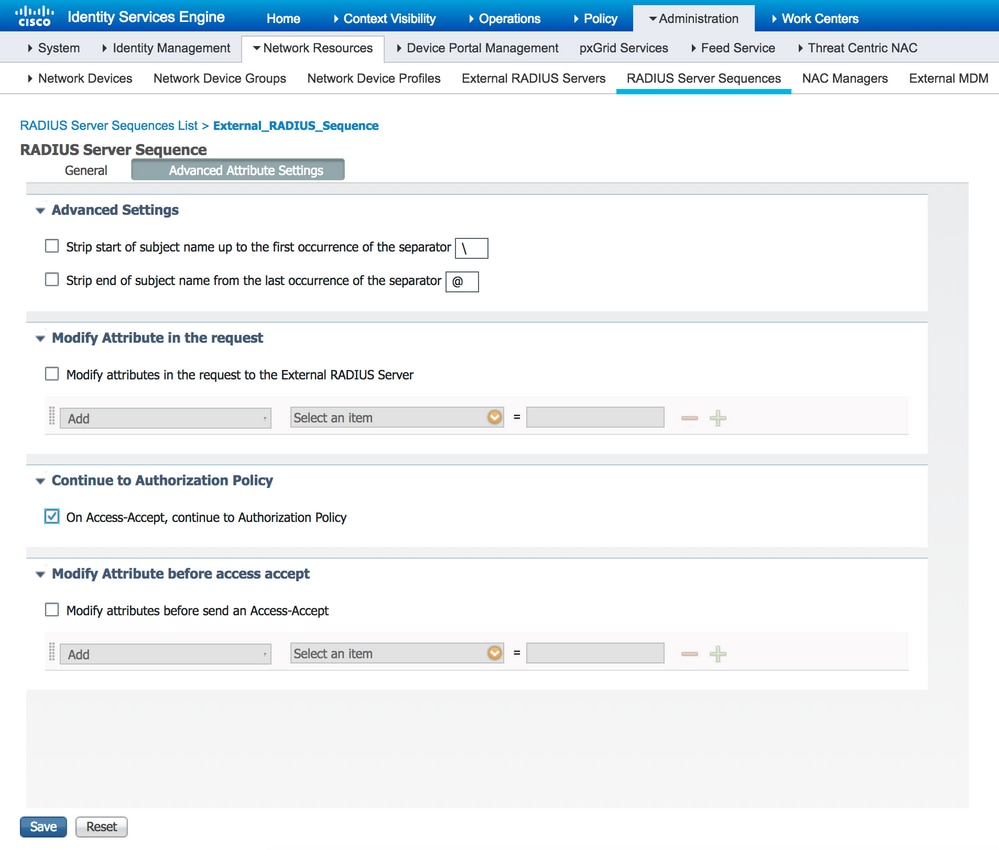

ステップ 3:外部RADIUSサーバに要求をプロキシする際のISEの動作方法について、より柔軟に説明する追加のセクションがあります。これは、図に示すように、Advance Attribute Settingsの下にあります。

- [詳細設定]:デリミタを使用してRADIUS要求のユーザー名の開始または終了を削除するオプションを提供します。

- Modify Attribute in the request:RADIUS要求のRADIUS属性を変更するオプションを提供します。次のリストは、追加/削除/更新できる属性を示しています。

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

Access-Acceptで許可ポリシーに進む:ISEがAccess-Acceptをそのまま送信するのか、外部RADIUSサーバによって提供される許可ではなく、ISEで設定された許可ポリシーに基づいてアクセスを提供するのかを選択するオプションが提供されます。このオプションを選択すると、外部RADIUSサーバによって提供された認可は、ISEによって提供された認可で上書きされます。

注:このオプションは、外部RADIUSサーバがプロキシされたRADIUS Access-Requestに対する応答としてAccess-Accept を送信する場合にのみ機能します。

-

Modify Attribute before Access-Accept:要求のModify Attributeと同様に、前述の属性は、ネットワークデバイスに送信される前に外部RADIUSサーバによって送信されるAccess-Acceptに含まれ、追加、削除、更新できます。

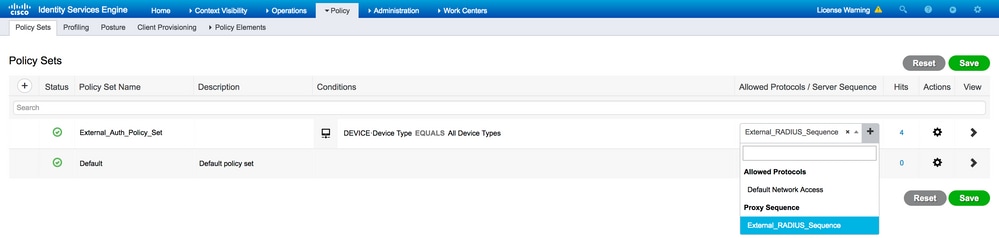

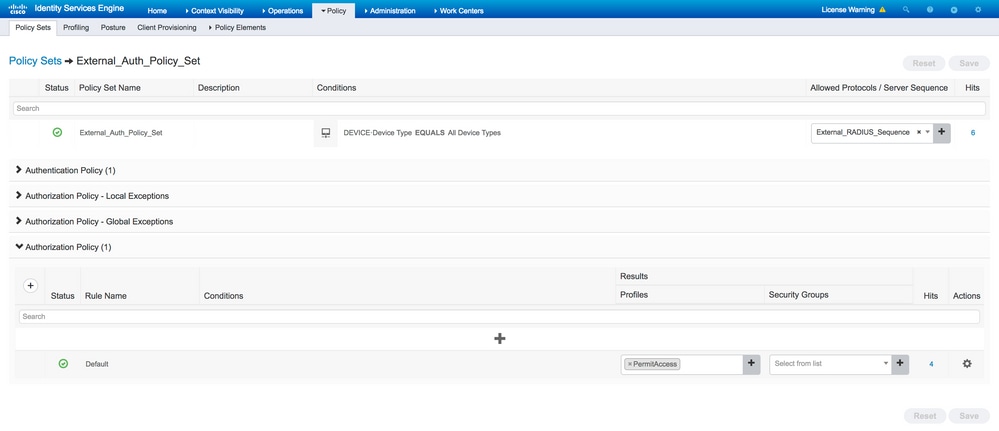

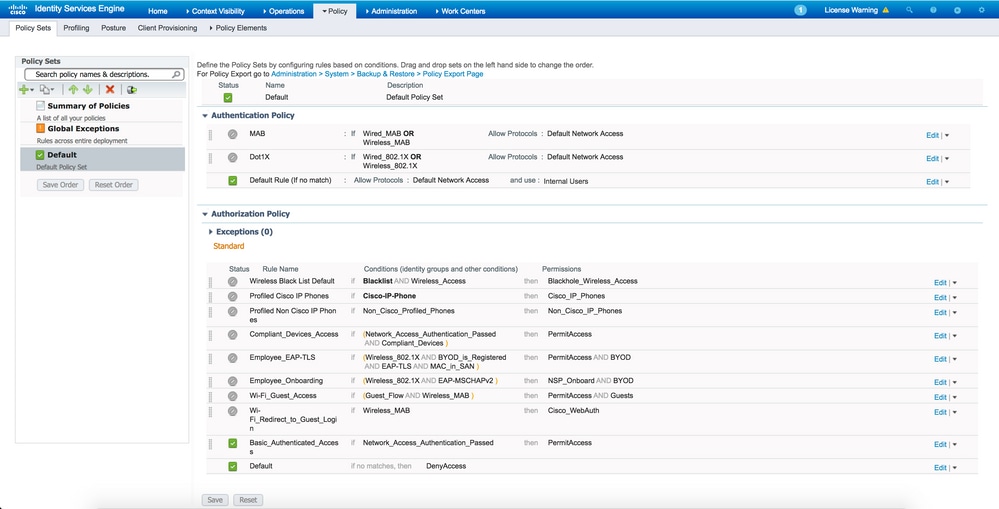

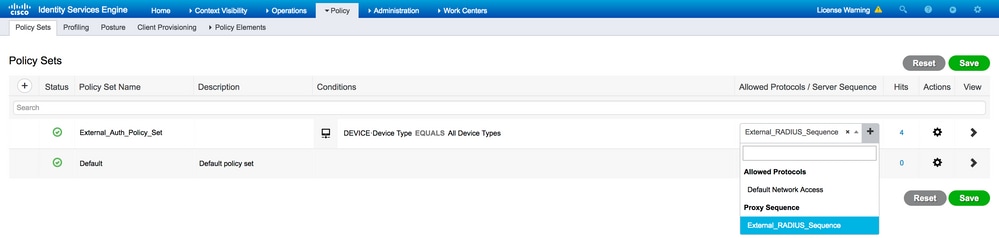

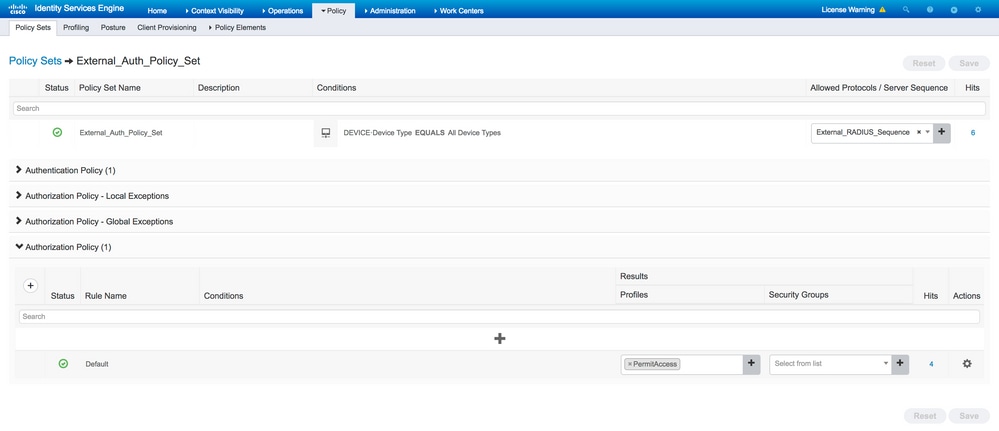

ステップ 4:次に、要求が外部RADIUSサーバに送信されるように、許可プロトコルの代わりにRADIUSサーバシーケンスを使用するようにポリシーセットを設定します。これは、Policy > Policy Setsで設定できます。認可ポリシーはポリシーセットで設定できますが、Continue to Authorization Policy on Access-Accept オプションが選択されている場合にのみ有効になります。そうでない場合、ISEは、このポリシーセットに設定された条件を満たすためにRADIUS要求のプロキシとして機能するだけです。

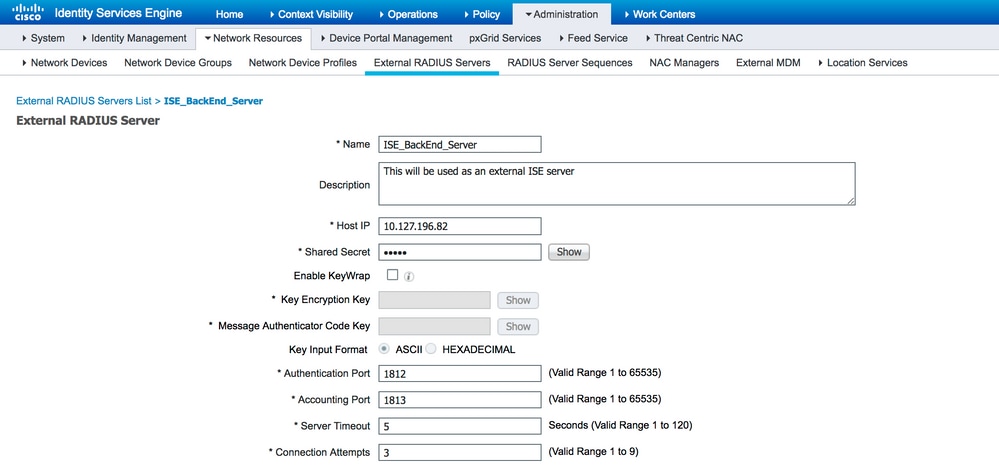

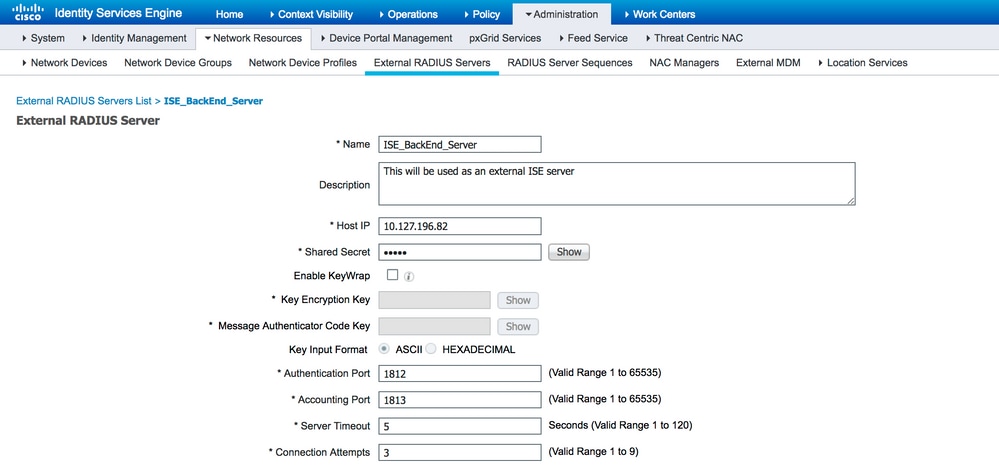

外部RADIUSサーバの設定

ステップ 1:この例では、別のISEサーバ(バージョン2.2)がISE_Backend_Serverという名前の外部RADIUSサーバとして使用されます。外部RADIUSサーバに転送されるAccess-RequestのNAS-IP-Address属性はISE_Frontend_ServerのIPアドレスに置き換えられるため、ISE(ISE_Frontend_Server)はネットワークデバイスとして設定するか、従来は外部RADIUSサーバ(この例ではISE_Backend_Server)のNASと呼である必要があります。設定する共有秘密は、ISE_Frontend_Server上の外部RADIUSサーバに設定されているものと同じです。

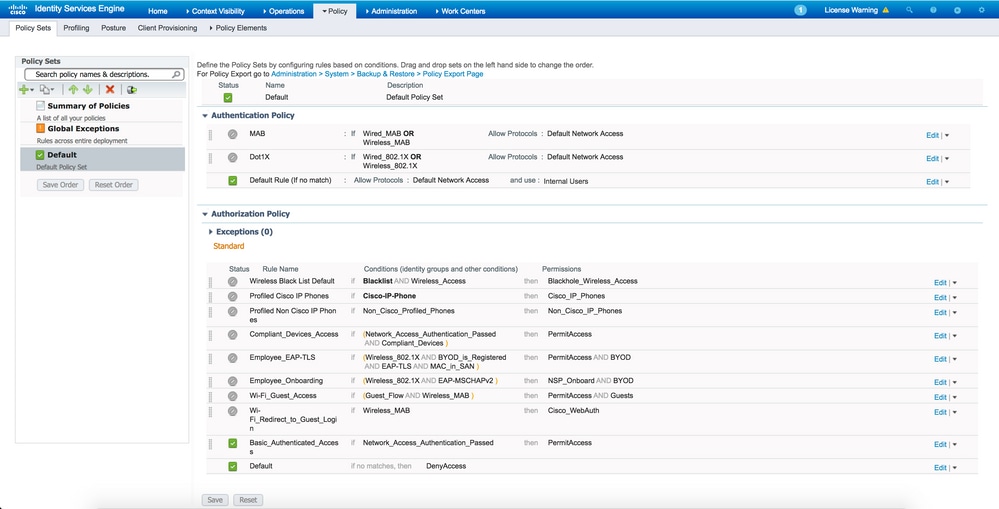

ステップ 2:外部RADIUSサーバは、ISEによってプロキシされる要求を処理するために、独自の認証および認可ポリシーを使用して設定できます。この例では、内部ユーザのユーザを確認し、認証された場合はアクセスを許可する単純なポリシーが設定されています。

確認

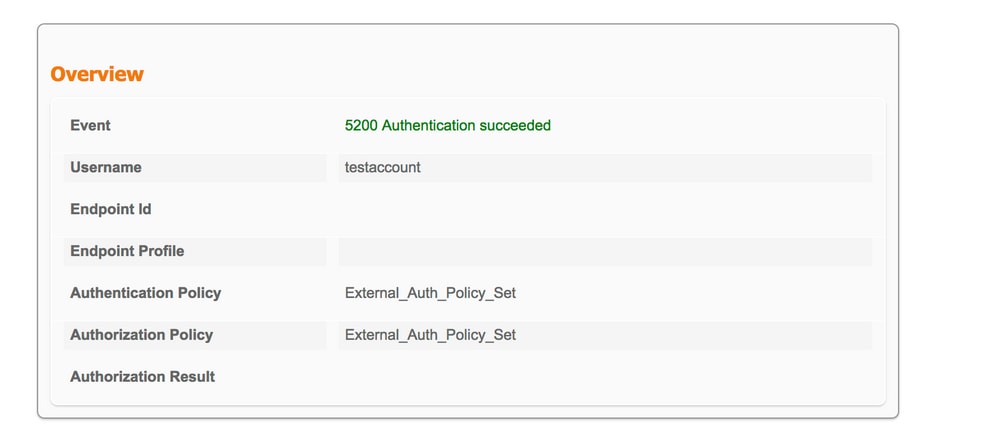

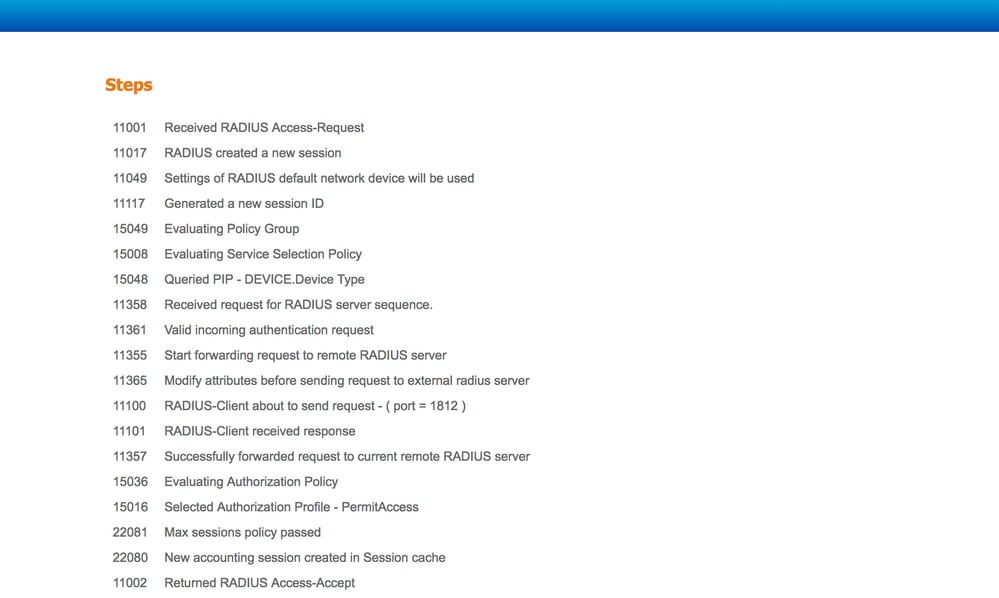

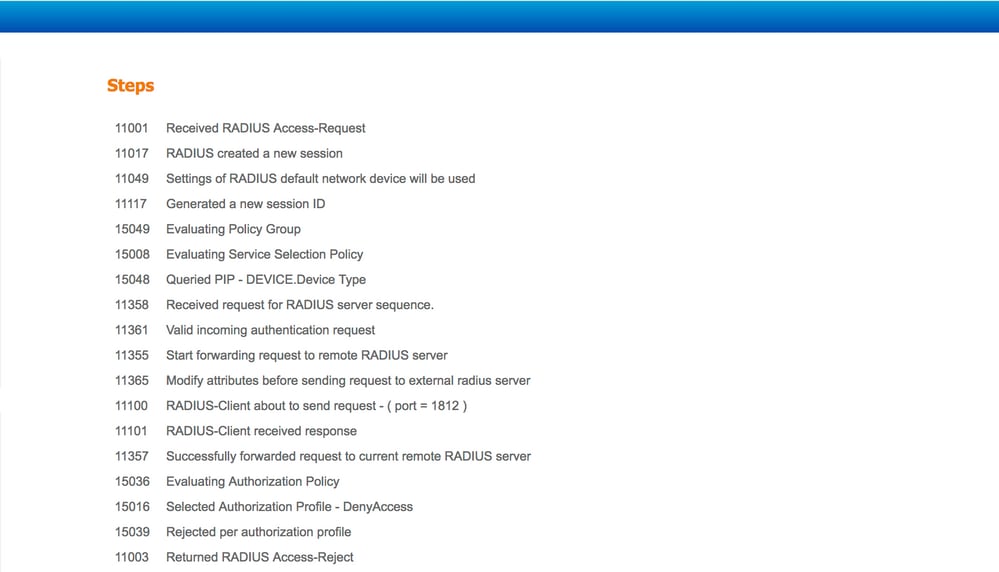

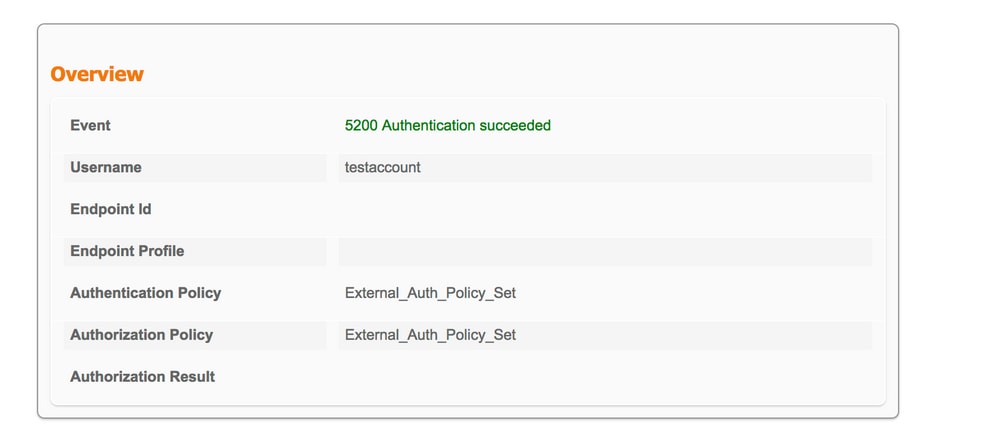

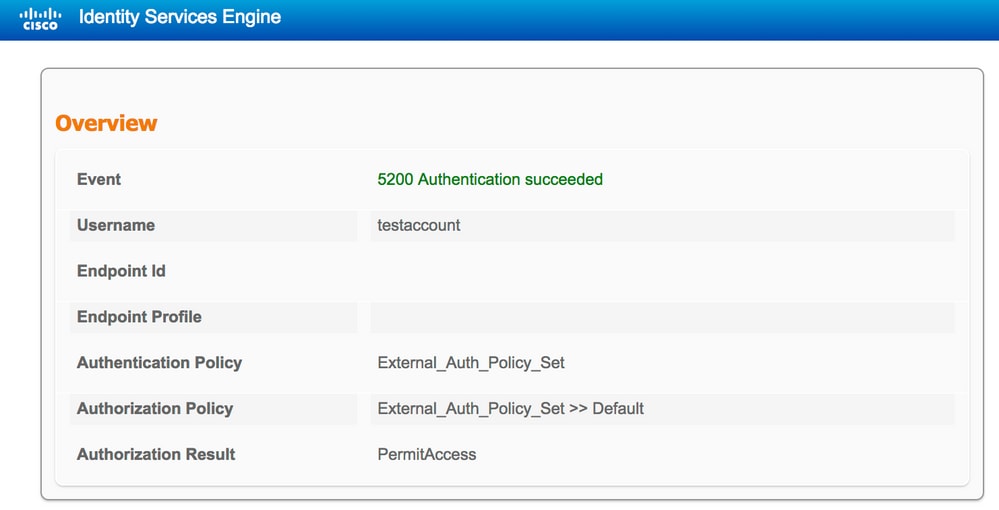

ステップ 1:図に示すように、要求を受信した場合はISEライブログを確認します。

ステップ 2:図に示すように、正しいポリシーセットが選択されているかどうかを確認します。

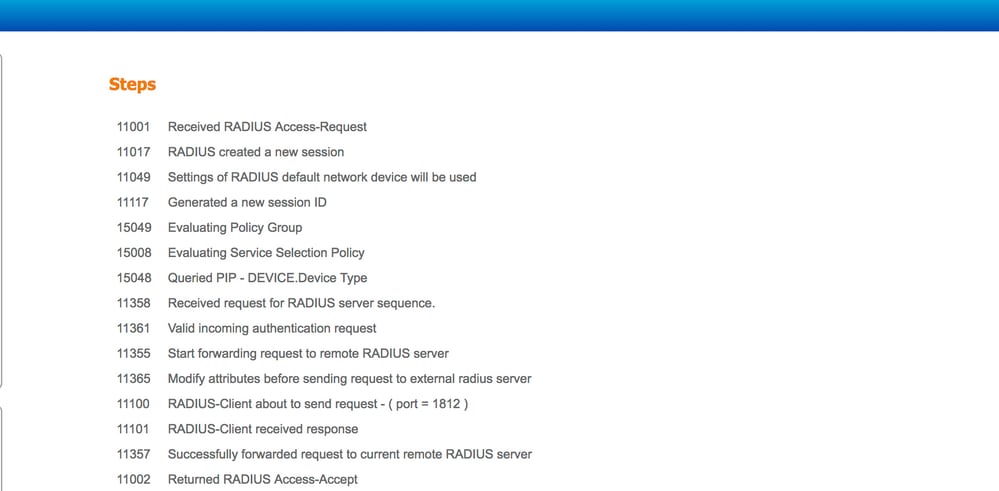

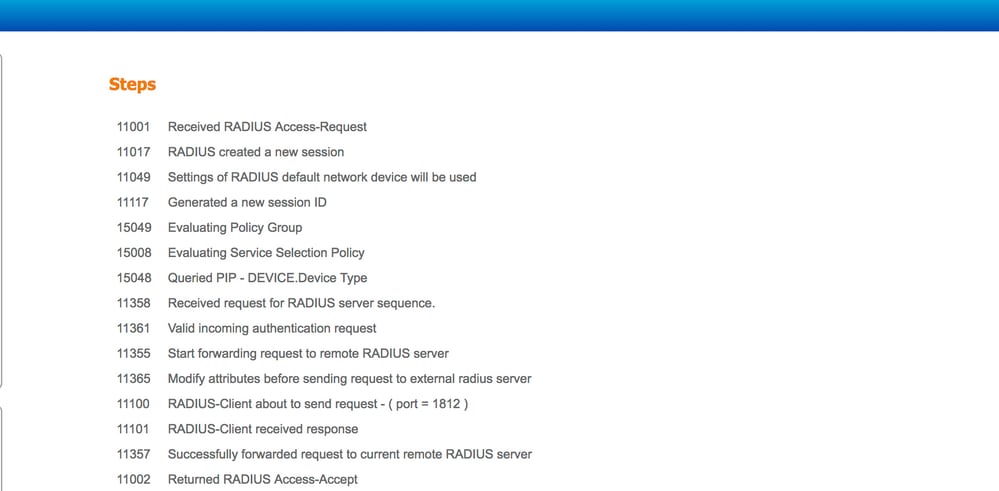

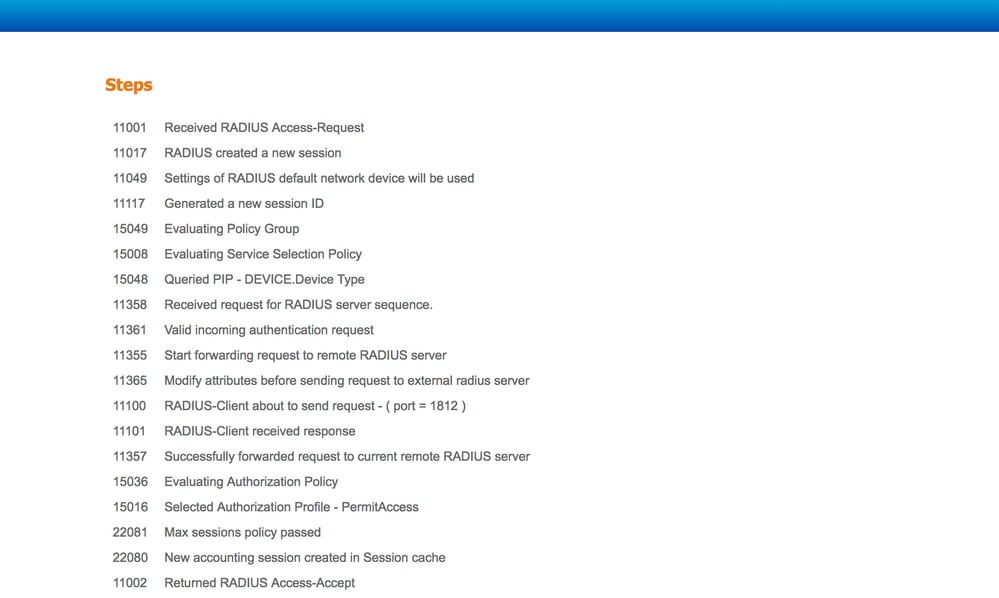

ステップ 3:要求が外部RADIUSサーバに転送されるかどうかを確認します。

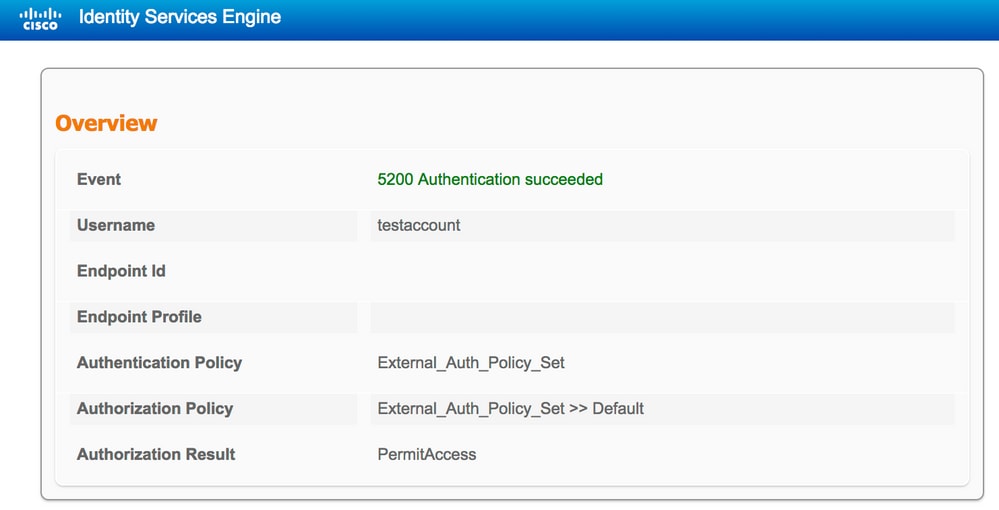

4. Continue to Authorization Policy on Access-Acceptオプションが選択されている場合、認可ポリシーが評価されているかどうかを確認します。

トラブルシュート

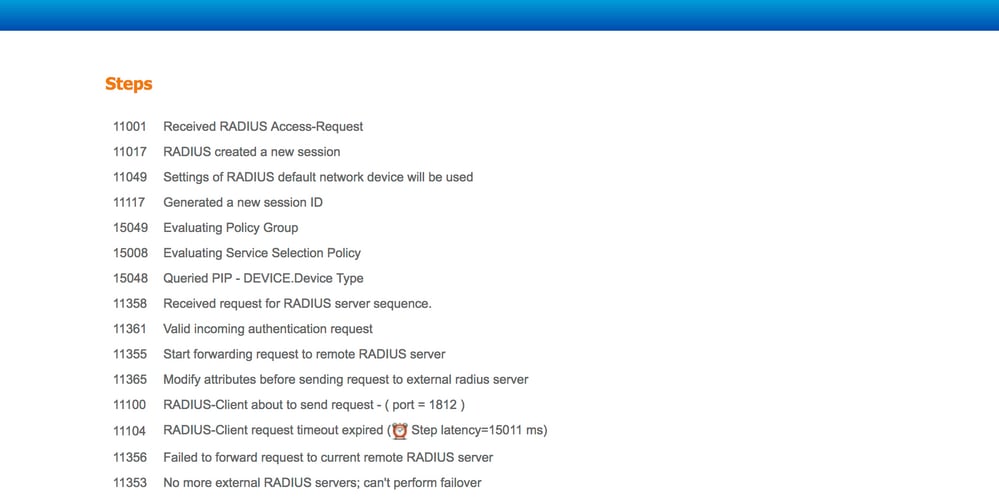

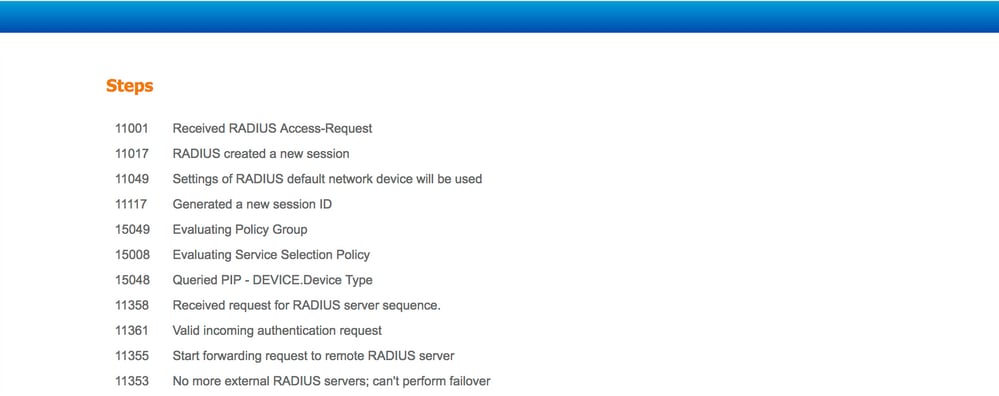

シナリオ 1. イベント - 5405 Radius 要求のドロップ

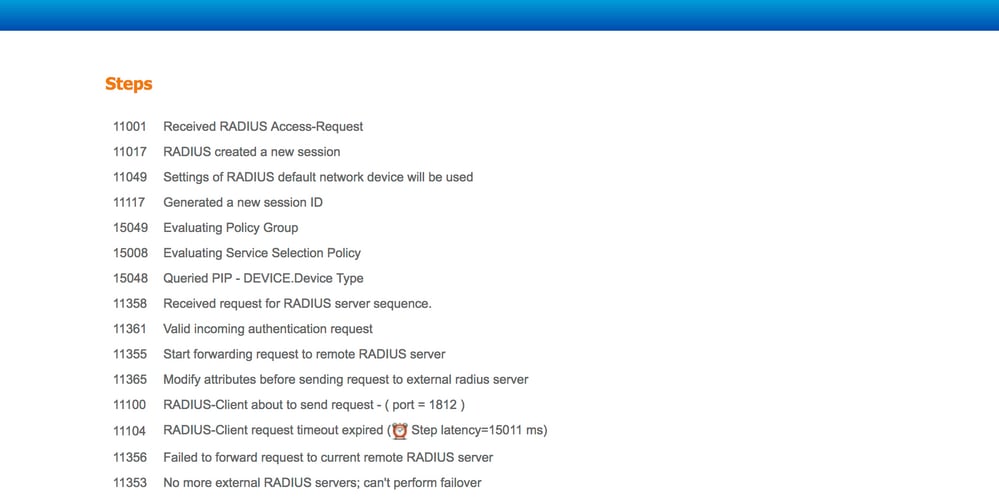

- 検証する必要がある最も重要なことは、詳細な認証レポートの手順です。手順に「RADIUS-Client request timeout expired」と示されている場合、ISEは設定された外部RADIUSサーバから応答を受信しなかったことを意味します。これは次の場合に発生します。

- 外部 Radius サーバとの接続に問題があります。設定されているポートで ISE が外部 Radius サーバに到達できません。

- ISE が外部 Radius サーバのネットワークデバイスまたは NAS として設定されていません。

- 設定または外部RADIUSサーバでの何らかの問題により、外部RADIUSサーバでパケットが廃棄される。

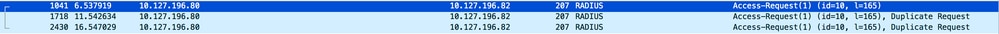

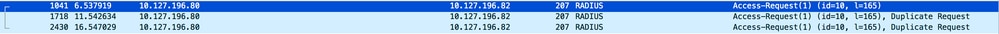

パケットキャプチャも確認して、これが誤ったメッセージでないか確認します。つまり、ISEがサーバからパケットを受信しているにもかかわらず、要求がタイムアウトしたことを報告します。

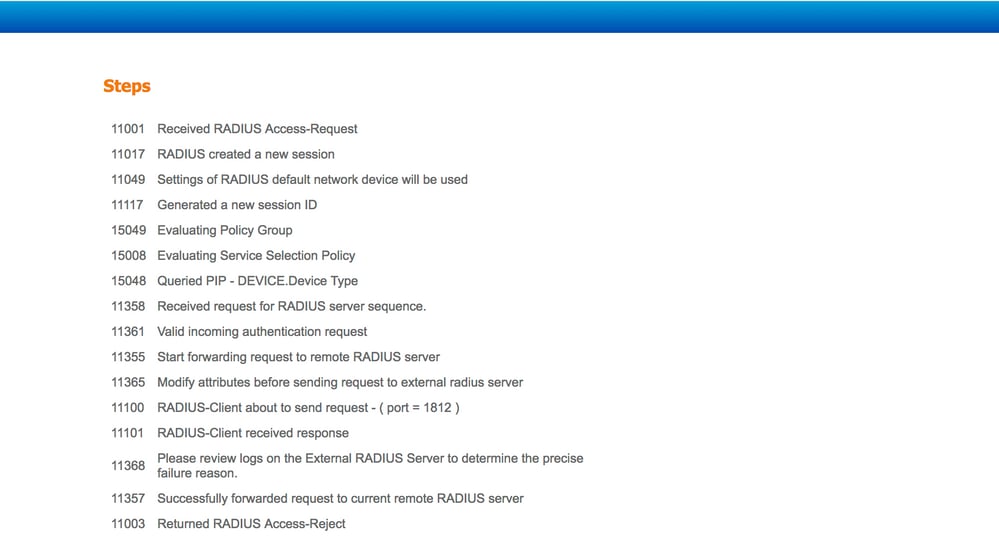

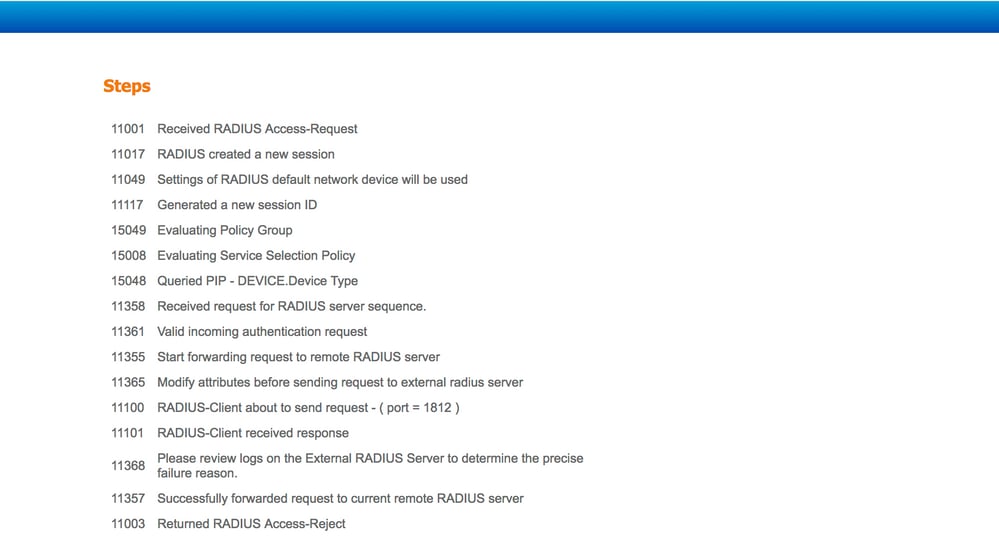

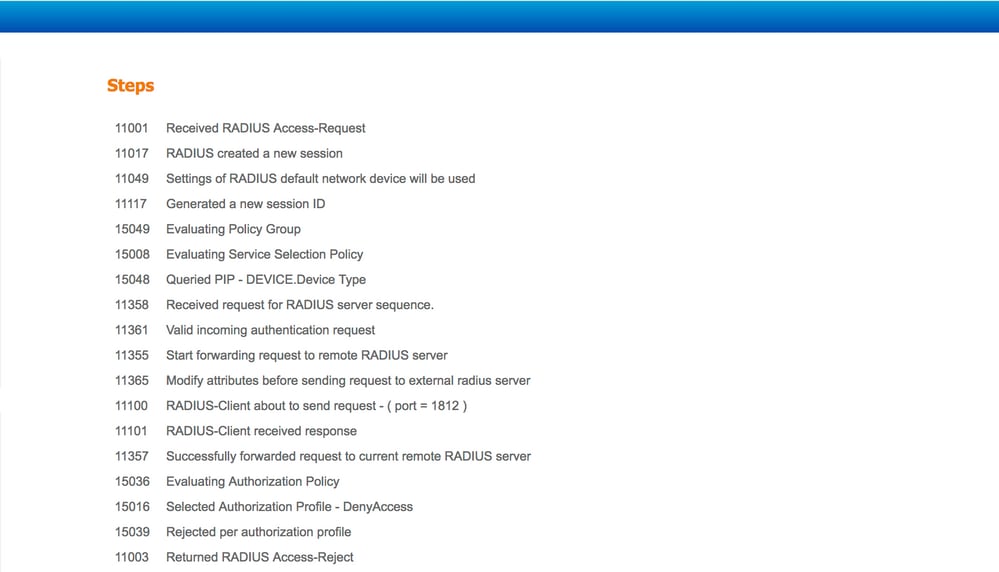

シナリオ 2. イベント - 5400 認証の失敗

- このイベントで、手順に「11368 Please review logs on the External RADIUS Server to determine the accuracy failure reason(外部RADIUSサーバでログを確認して、正確な障害原因を特定してください)」と記載されている場合これは、外部RADIUSサーバ自体で認証が失敗し、Access-Rejectが送信されたことを意味します。

- 手順に「15039 Rejected per authorization profile」と記載されている場合は、ISEが外部RADIUSサーバからAccess-Acceptを受信したが、設定されている認可ポリシーに基づいて認可が拒否されたことを意味しています。

- ISEの失敗理由が、認証失敗の場合にここで説明した事由以外である場合は、設定またはISE自体の潜在的な問題を意味する可能性があります。その場合は、この時点で TAC ケースを開くことをお勧めします。

フィードバック

フィードバック