はじめに

このドキュメントでは、Cisco Catalyst SD-WAN GUI管理の外部認証としてCisco Identity Services Engine(ISE)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- TACACS+プロトコル

- Cisco ISEデバイス管理

- Cisco Catalyst SD-WANの管理

- Cisco ISEポリシーの評価

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Identity Services Engine(ISE)バージョン3.4パッチ2

- Cisco Catalyst SD-WANバージョン20.15.3

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

はじめる前に

Cisco vManageリリース20.9.1以降では、認証に新しいタグが使用されます。

- Viptela-User-Group:Viptela-Group-Nameの代わりにユーザグループ定義に使用されます。

- Viptela-Resource-Group:リソースグループ定義用。

設定:TACACS+の使用

TACACS+を使用したCatalyst SD-WANの設定

手順

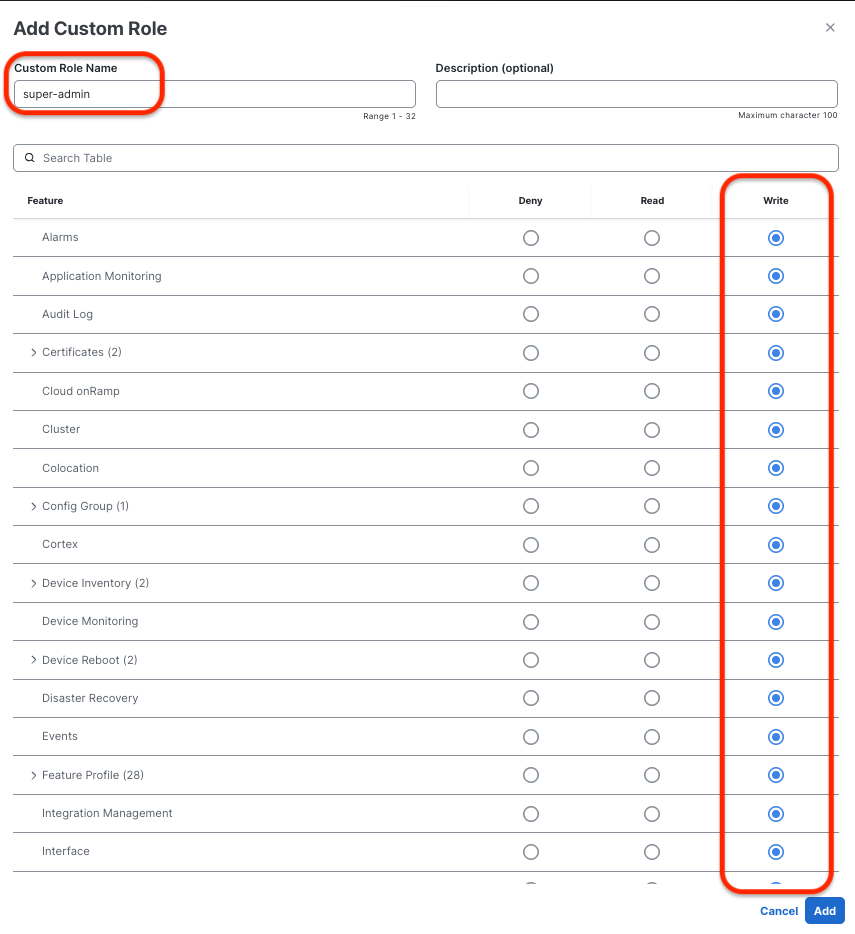

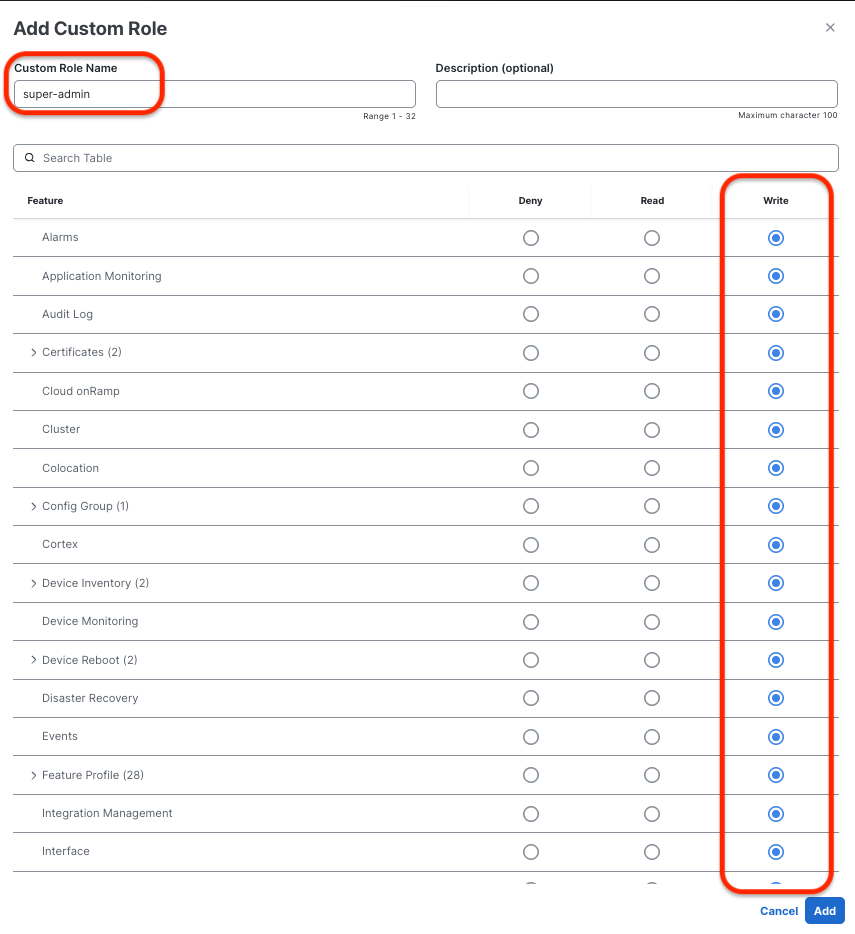

ステップ1:(オプション)カスタムロールを定義します。

要件を満たすカスタムロールを設定する代わりに、デフォルトのユーザロールを使用できます。これは、Catalyst SD-WAN: Administration > Users and Access > Rolesの順に選択して実行できます。

2つのカスタムロールを作成します。

- 管理者ロール:super-admin

- 読み取り専用ロール:読み取り専用

これは、Catalyst SD-WAN: Administration > Users and Access > Roles > Click > Add Roleの順にタブから実行できます。

管理者ロール(スーパー管理者)

管理者ロール(スーパー管理者) 読み取り専用ロール(読み取り専用)

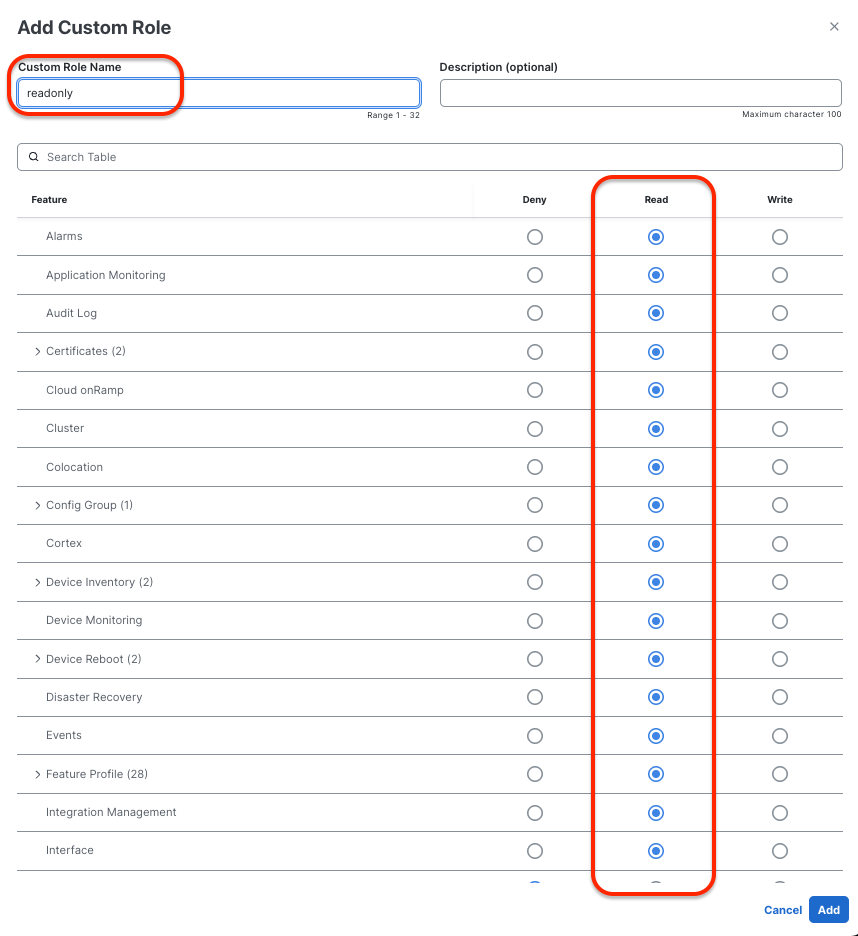

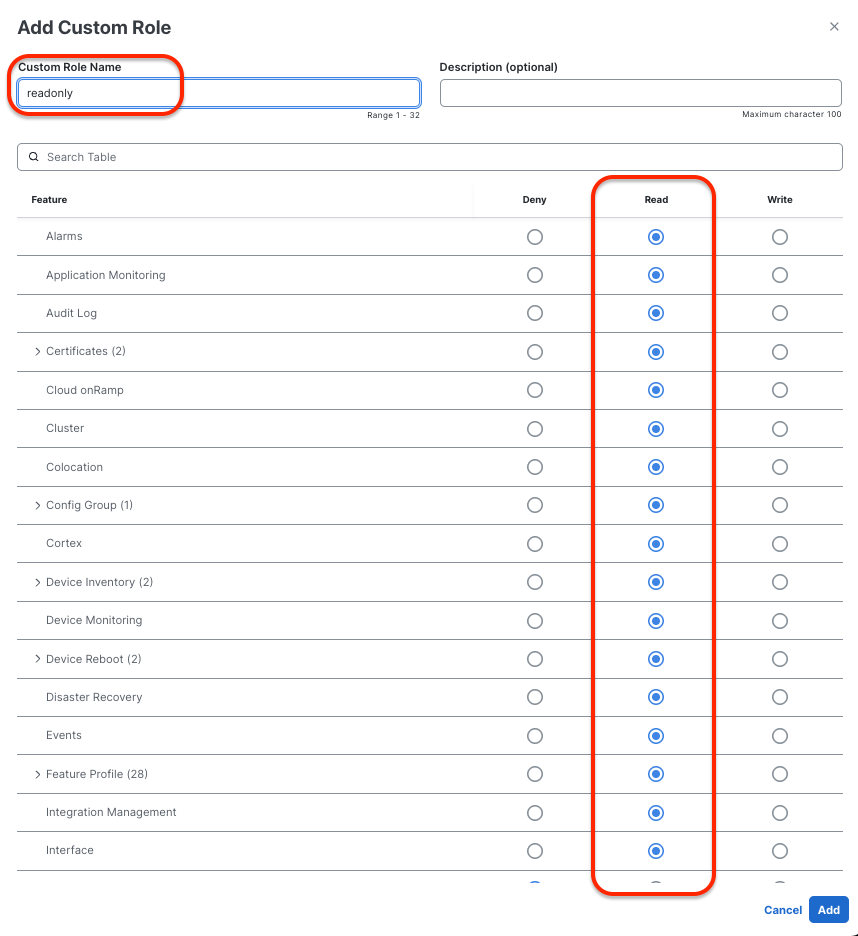

読み取り専用ロール(読み取り専用)

ステップ 2:TACACS+(CLI)を使用して外部認証を設定します。

vManger CLI:TACACS+の設定

vManger CLI:TACACS+の設定

TACACS+用のISEの設定

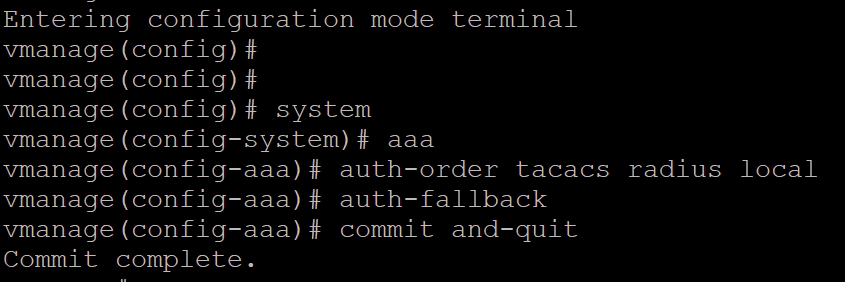

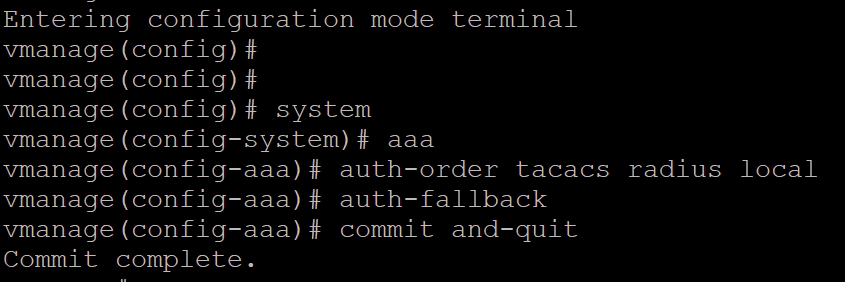

ステップ 1:Enable Device Admin Service.

これは、タブAdministration > System > Deployment >Edit (ISE PSN Node)> Check Enable Device Admin Serviceから実行できます。

[デバイス管理サービスを有効にする(Enable Device Admin Service)]

[デバイス管理サービスを有効にする(Enable Device Admin Service)]

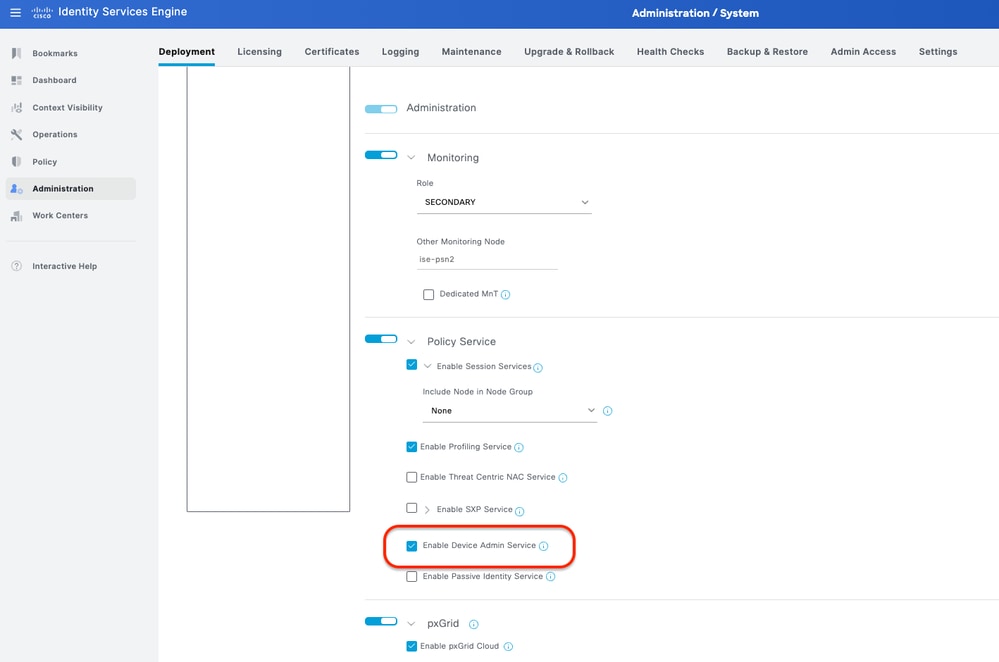

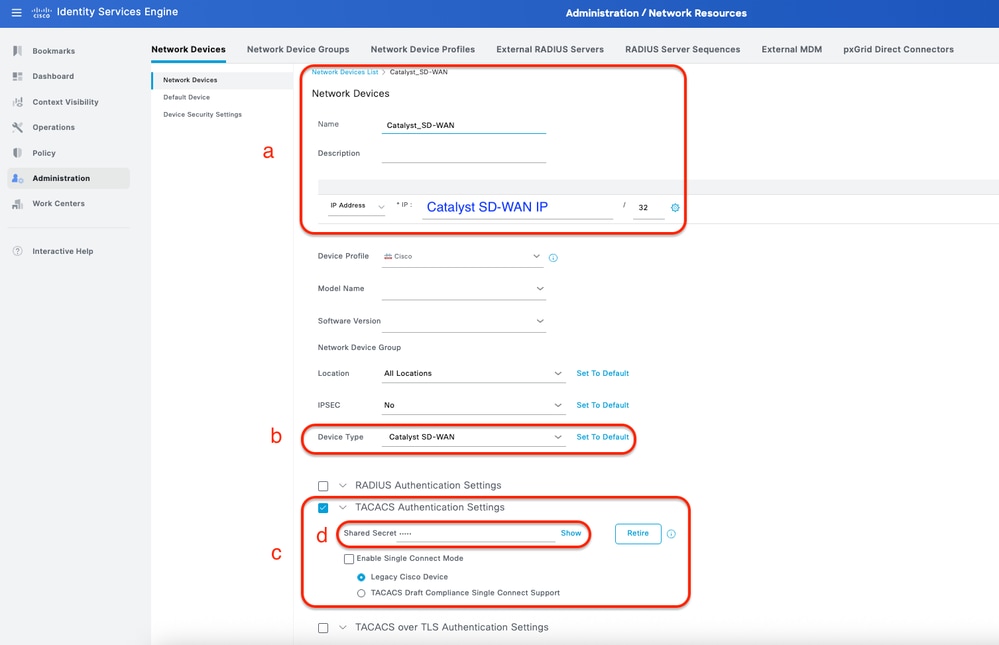

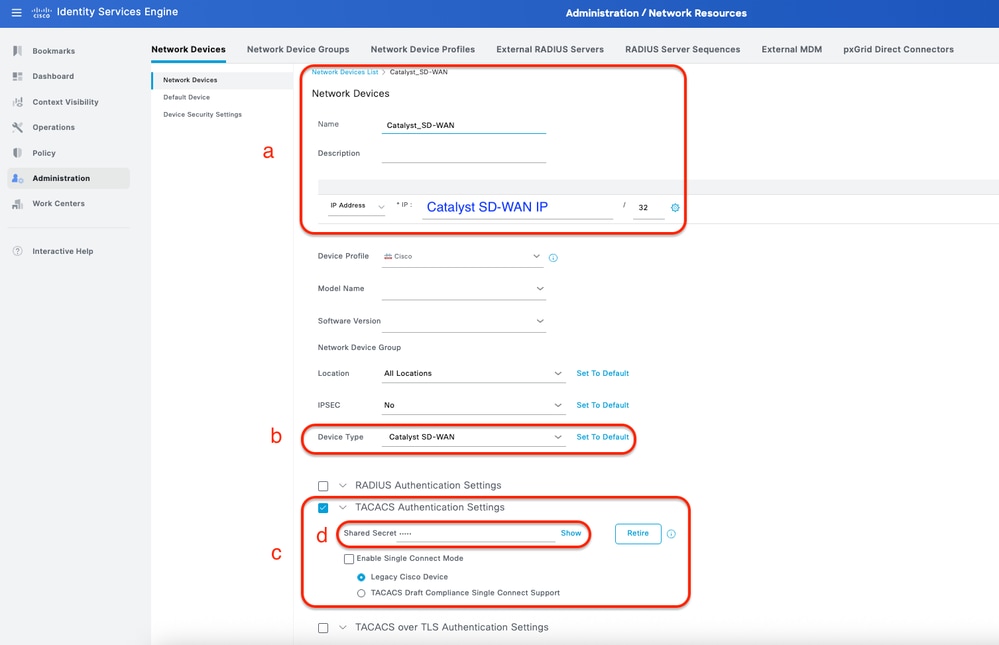

ステップ 2:ISEのネットワークデバイスとしてCatalyst SD-WANを追加します。

これは、タブAdministration > Network Resources > Network Devicesから実行できます。

手順

a. (Catalyst SD-WAN)ネットワークデバイスの名前とIPを定義します。

b. (オプション)ポリシーセット条件のデバイスタイプを分類します。

c. TACACS+認証設定を有効にします。

d. TACACS+共有秘密を設定します。

TACACS+用ISEネットワークデバイス(Catalyst SD-WAN)

TACACS+用ISEネットワークデバイス(Catalyst SD-WAN)

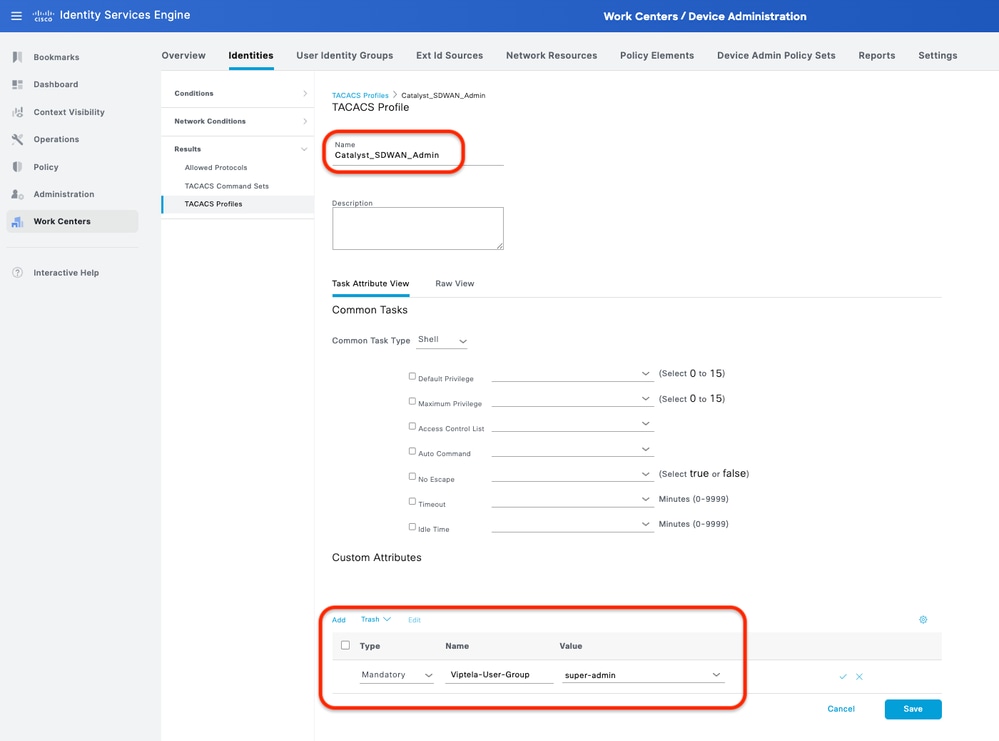

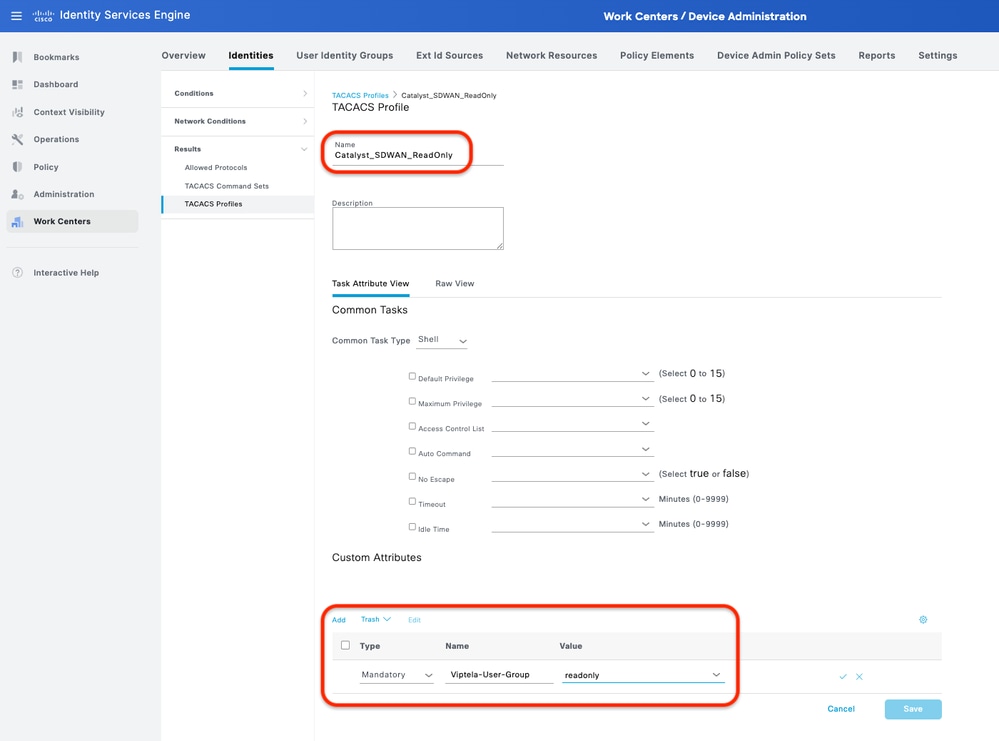

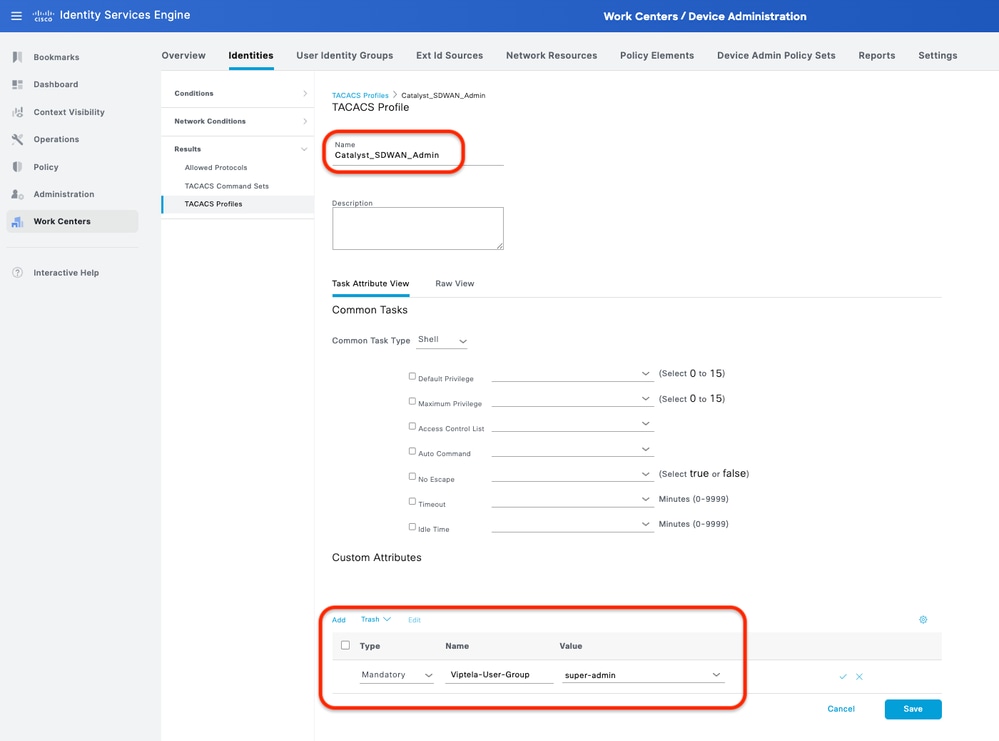

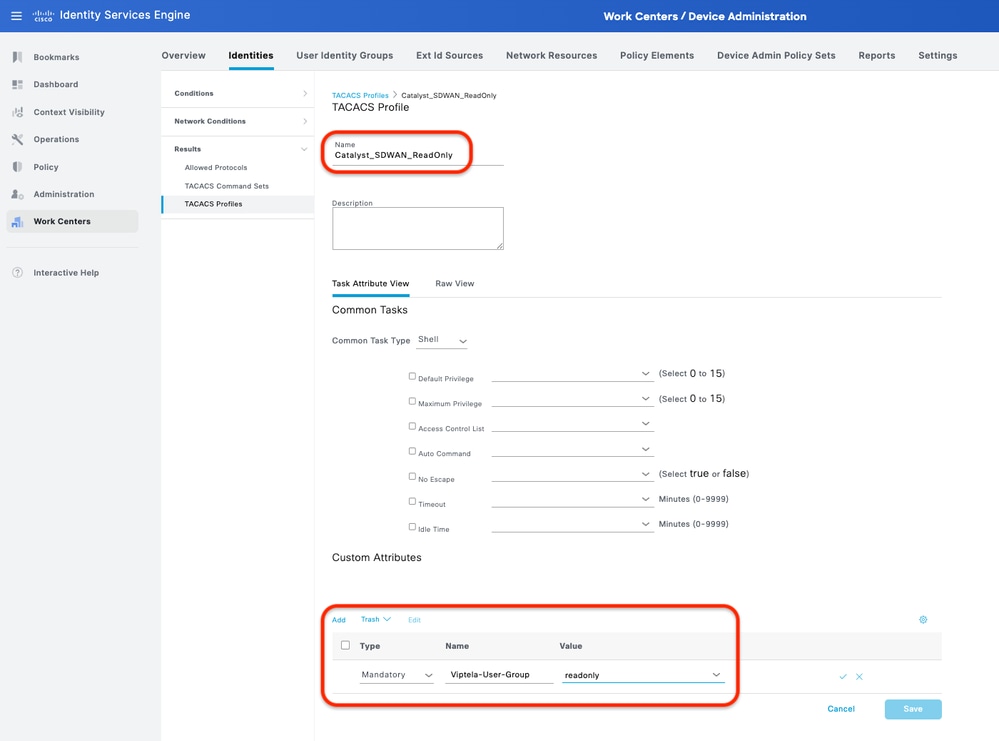

ステップ 3:Catalyst SD-WANのロールごとにTACACS+プロファイルを作成します。

TACACS+プロファイルを作成します。

- Catalyst_SDWAN_Admin:スーパー管理者ユーザ用。

- Catalyst_SDWAN_ReadOnly:読み取り専用ユーザ用。

これは、タブWork Centers > Device Administration > Policy Elements > Results > TACACS Profiles > Addから実行できます。

TACACS+プロファイル(Catalyst_SDWAN_Admin)

TACACS+プロファイル(Catalyst_SDWAN_Admin) TACACS+プロファイル(Catalyst_SDWAN_ReadOnly)

TACACS+プロファイル(Catalyst_SDWAN_ReadOnly)

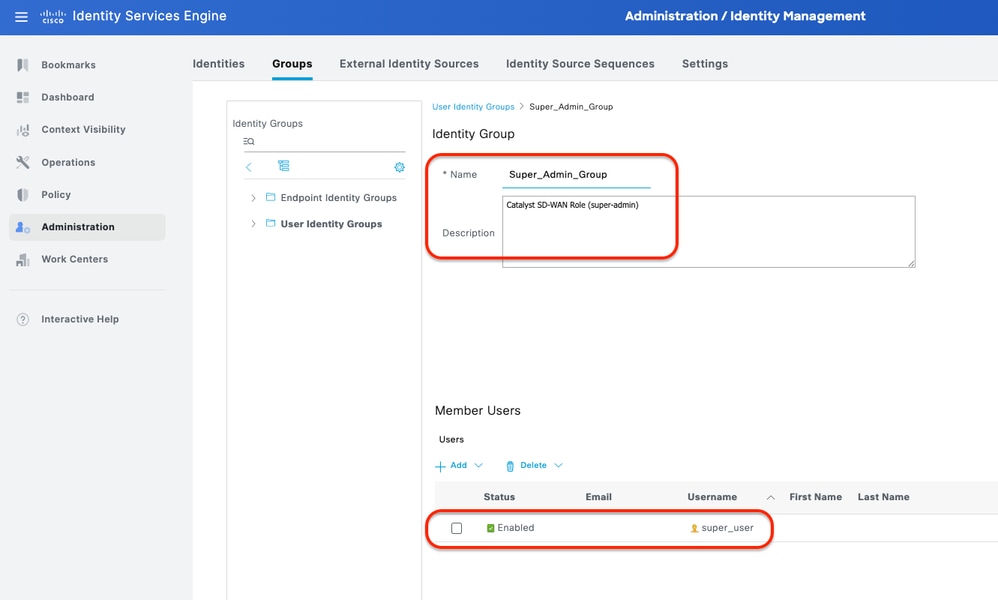

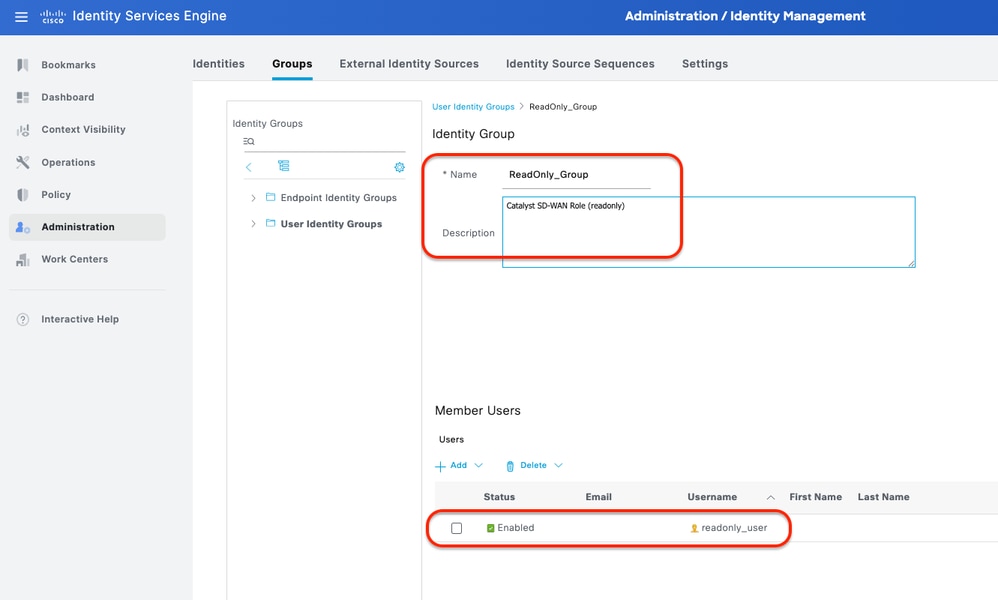

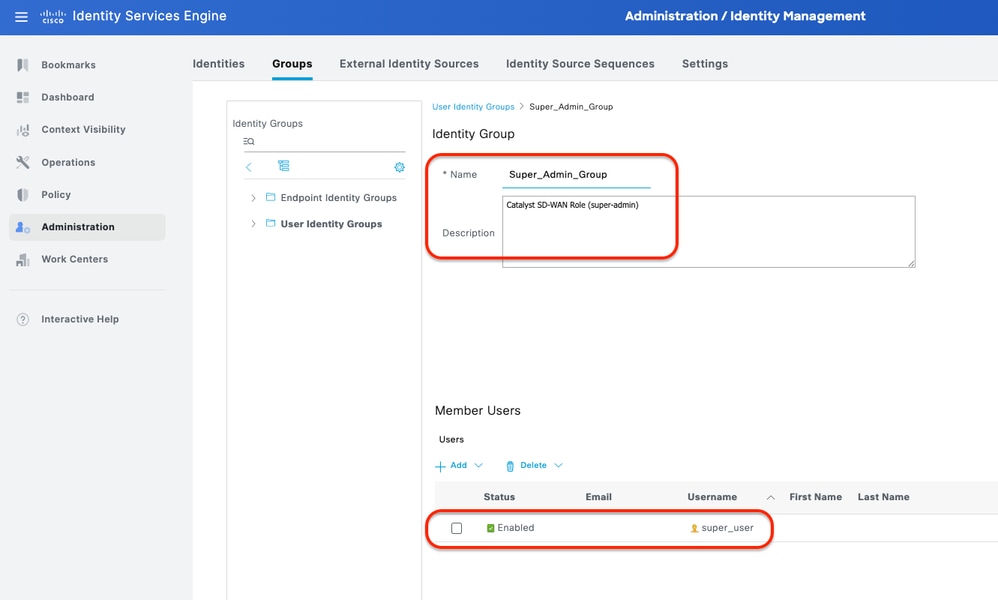

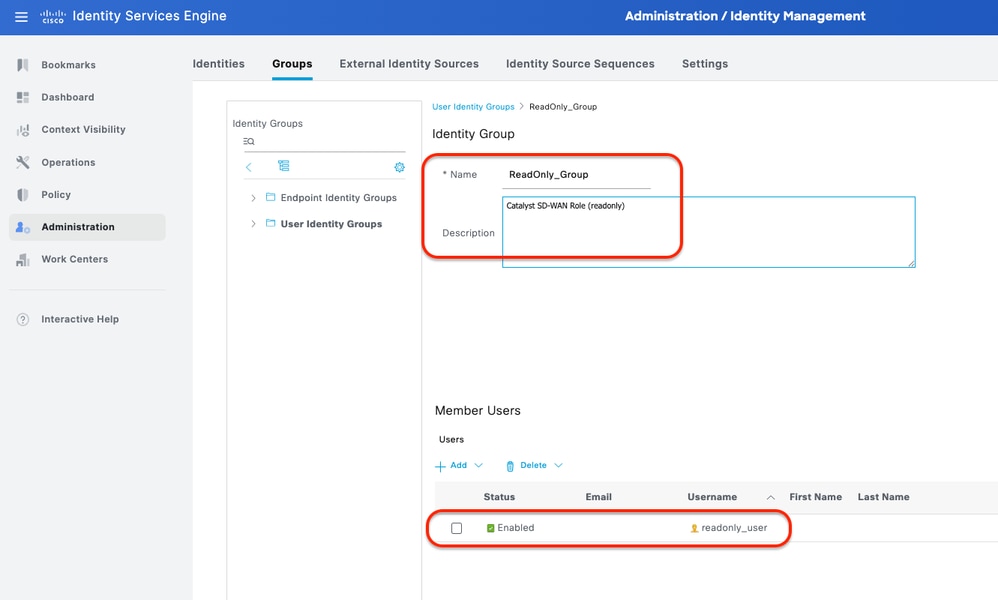

ステップ 4:ユーザグループを作成し、メンバとしてローカルユーザを追加します。

これは、タブWork Centers > Device Administration > User Identity Groupsから実行できます。

2つのユーザIDグループを作成します。

- スーパー管理者グループ

- 読み取り専用グループ

ユーザーIDグループ – (Super_Admin_Group)

ユーザーIDグループ – (Super_Admin_Group) ユーザーIDグループ – (ReadOnly_Group)

ユーザーIDグループ – (ReadOnly_Group)

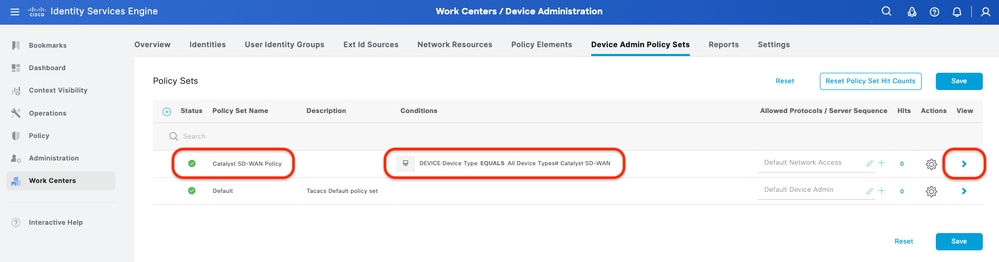

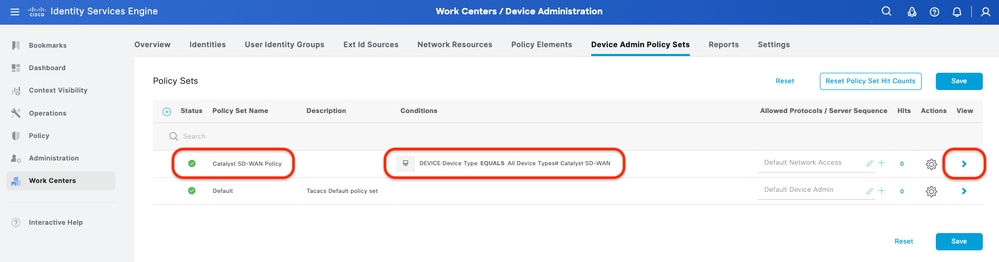

ステップ5:(オプション)TACACS+ポリシーセットを追加します。

これは、タブWork Centers > Device Administration > Device Admin Policy Setsから実行できます。

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b. ポリシーセット名を定義します。

c.ポリシーセットConditionを、先ほど作成したSelect Device Type(ステップ2 > b)に設定します。

d. Allowed protocolsを設定します。

e. Saveをクリックします。

f. (>)Policy Set Viewをクリックして、認証および認可ルールを設定します。

ISEポリシーセット

ISEポリシーセット

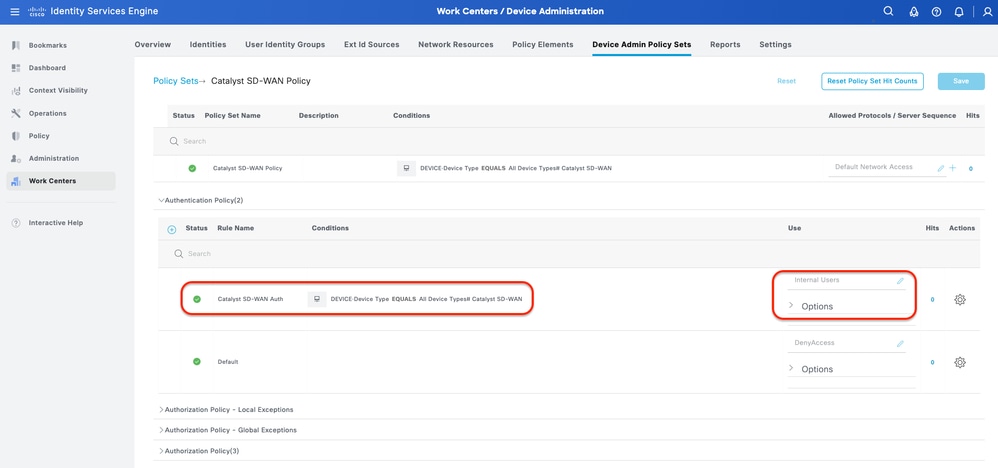

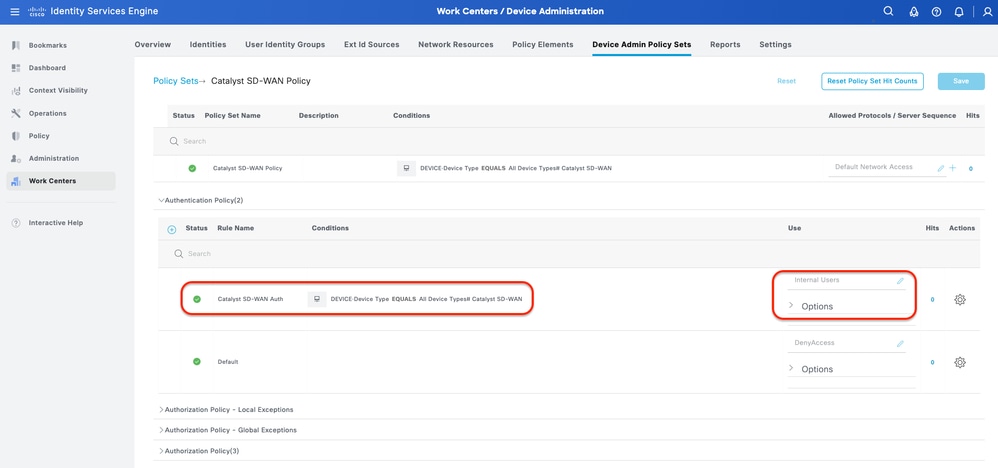

手順 6:TACACS+認証ポリシーを設定します。

これを行うには、タブWork Centers > Device Administration > Device Admin Policy Sets >(>)をクリックします。

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b. 認証ポリシー名を定義します。

c.認証ポリシーConditionを設定し、前に作成したDevice Type(ステップ2 > b)を選択します。

d.アイデンティティソースの認証ポリシーUseを設定します。

e. Saveをクリックします。

認証ポリシー

認証ポリシー

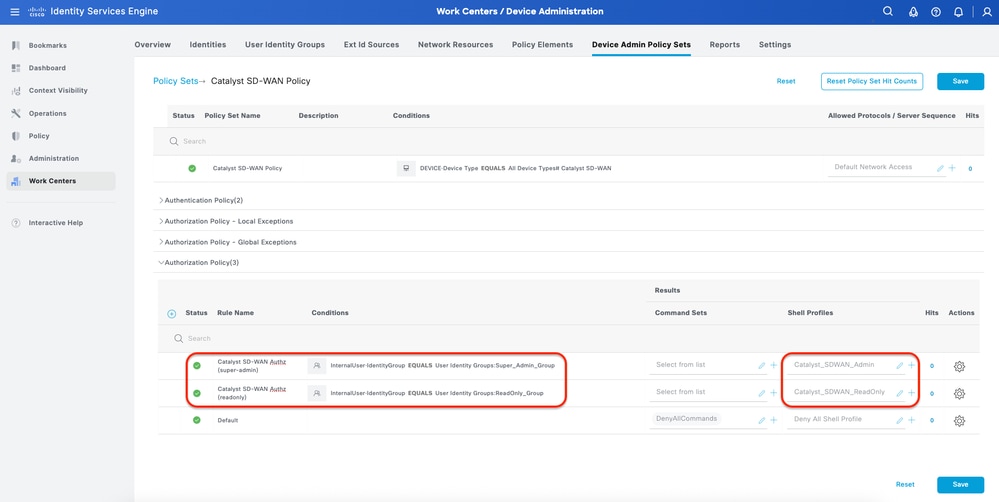

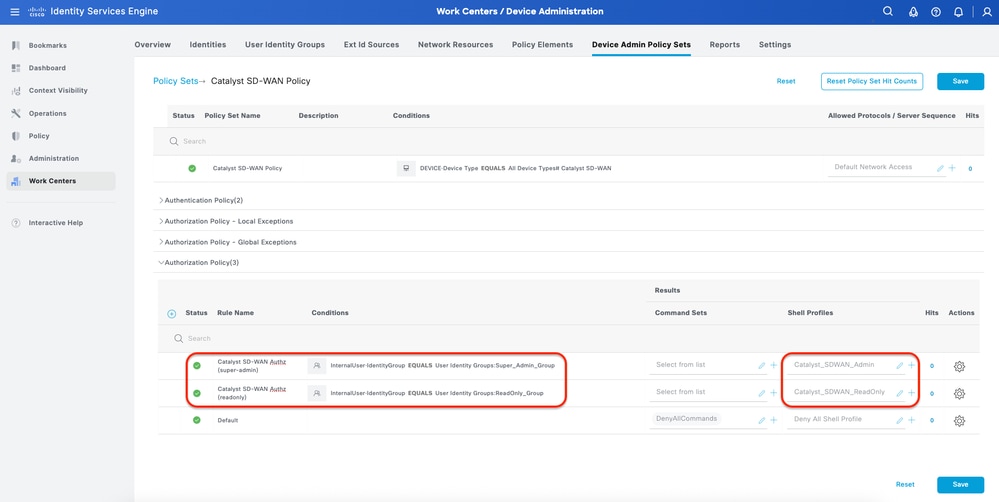

手順 7:TACACS+認可ポリシーを設定します。

これを行うには、タブWork Centers > Device Administration > Device Admin Policy Sets >(>)の順にクリックします。

各Catalyst SD-WANロールの許可ポリシーを作成するには、次の手順に従います。

- Catalyst SD-WAN認証(スーパー管理者):スーパー管理者

- Catalyst SD-WAN認証(読み取り専用):読み取り専用

手順

a. Actionsをクリックし、選択(上に新しい行を挿入)します。

b. 許可ポリシー名を定義します。

c.許可ポリシー条件を設定し、(ステップ4)で作成したユーザグループを選択します。

d.許可PolicyShellプロファイルを設定し、(ステップ3)で作成したTACACSプロファイルを選択します。

e. Saveをクリックします。

認可ポリシー

認可ポリシー

TACACS+設定の確認

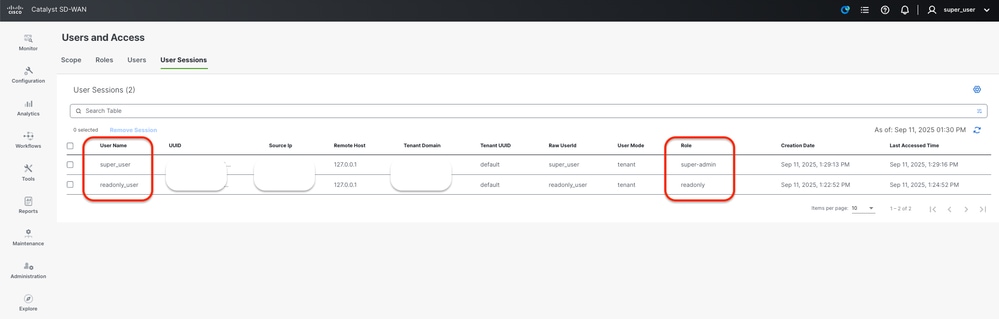

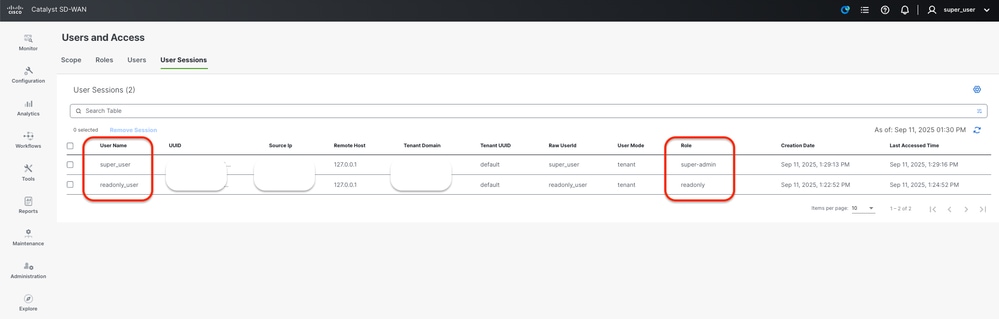

1- Catalyst SD-WASユーザセッションの表示Catalyst SD-WAN:Administration > Users and Access > User Sessions

RADIUSから初めてログインした外部ユーザのリストを表示できます。表示される情報には、ユーザ名とロールが含まれます。

Catalyst SD-WASユーザセッション

Catalyst SD-WASユーザセッション

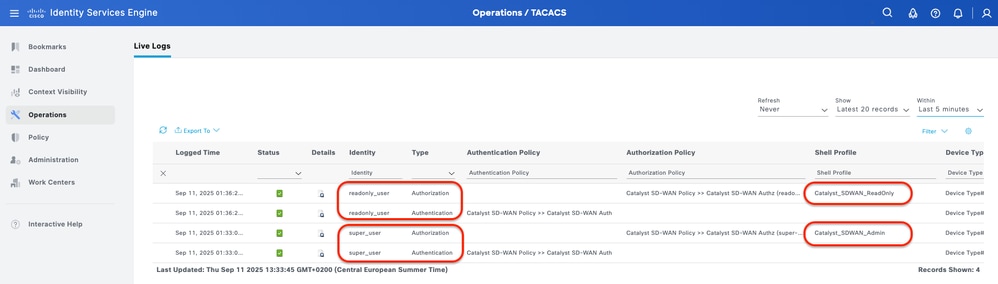

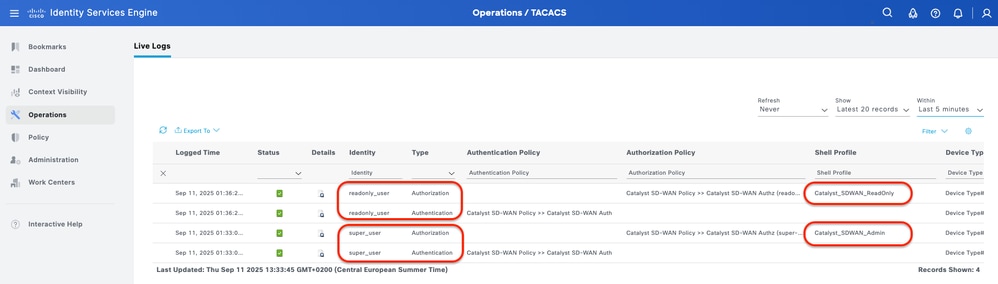

2:ISE - TACACS Live-Logs Operations > TACACS > Live-Logs。

ライブログ

ライブログ

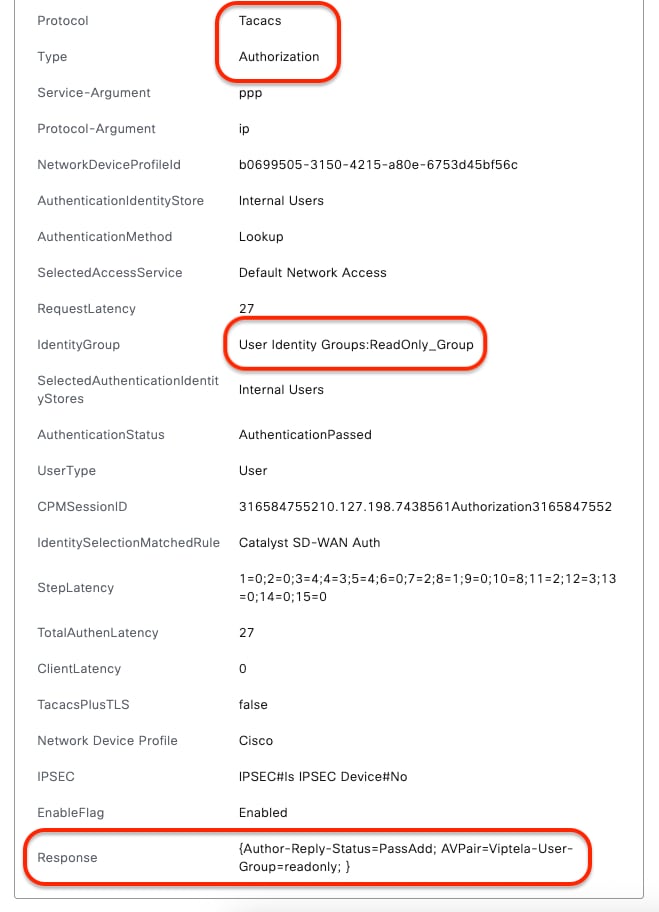

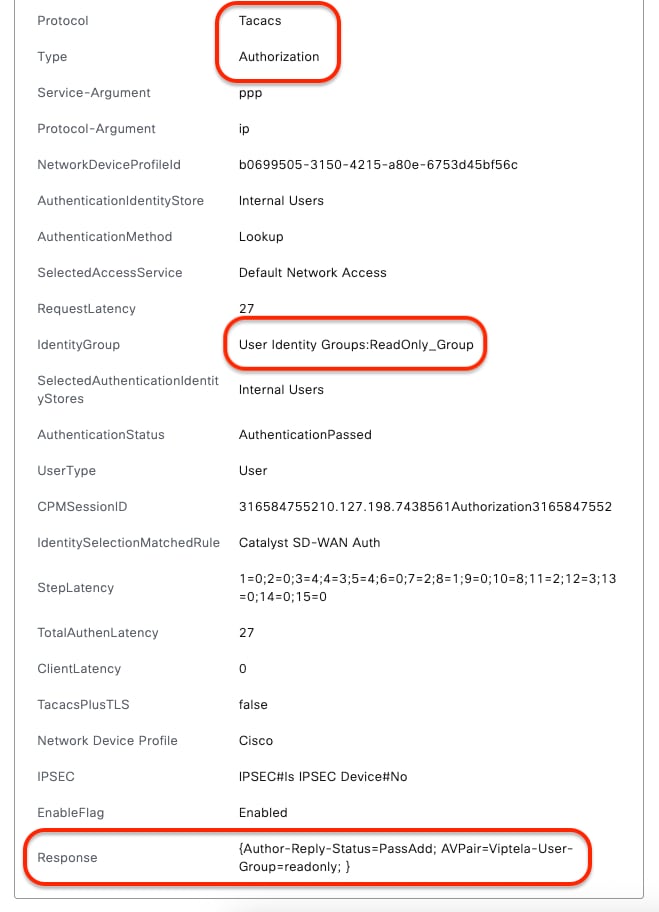

詳細なライブログ(読み取り専用)

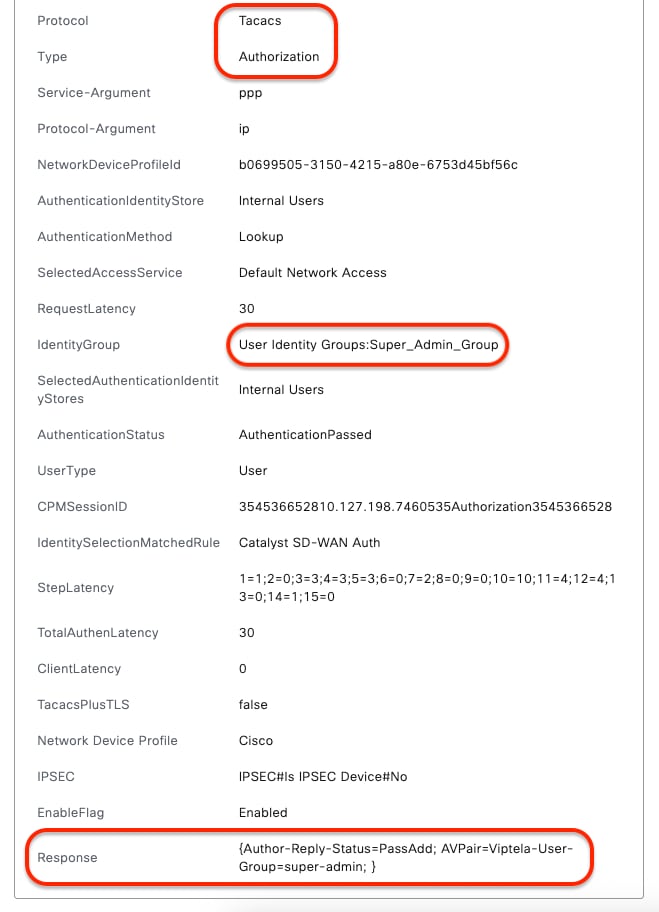

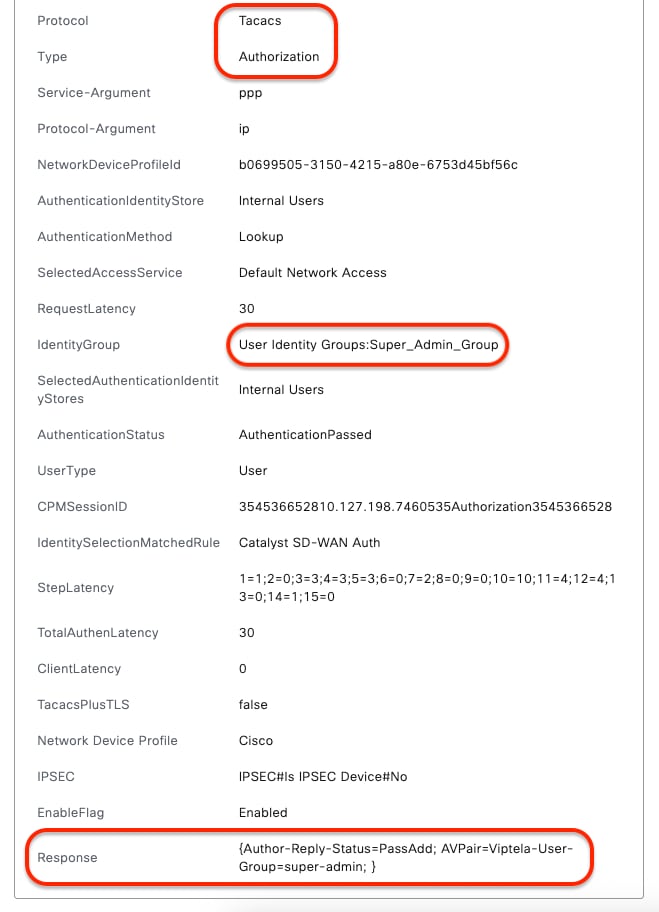

詳細なライブログ(読み取り専用) 詳細なライブログ – (スーパー管理者)

詳細なライブログ – (スーパー管理者)

トラブルシュート

現在のところ、この設定に関する特定の診断情報はありません。

参考資料

フィードバック

フィードバック