はじめに

このドキュメントでは、CloudFormationテンプレート(CFT)およびAmazon Machine Image(AMI)を使用してAWSでCisco ISEを設定する方法について説明します。

前提条件

要件

この導入を進める前に、次の項目に関する知識があることが推奨されます。

- Cisco Identity Services Engine(ISE)

- AWS EC2インスタンスの管理とネットワーキング

- SSHキーペアの生成と使用

- AWSでのVPC、セキュリティグループ、およびDNS/NTP設定に関する基本的な知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Identity Services Engine(ISE)

- アマゾンウェブサービス(AWS)クラウドコンソール

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

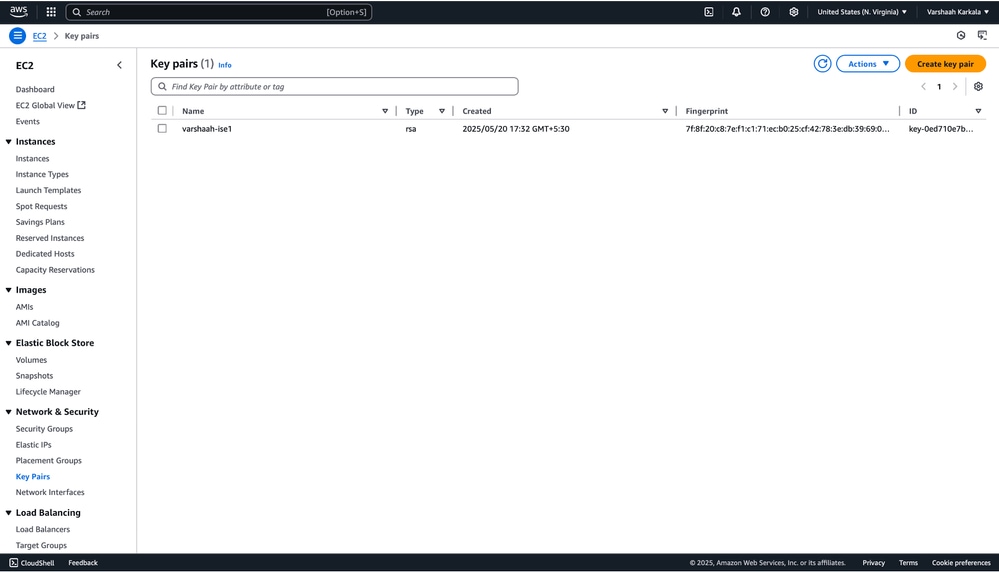

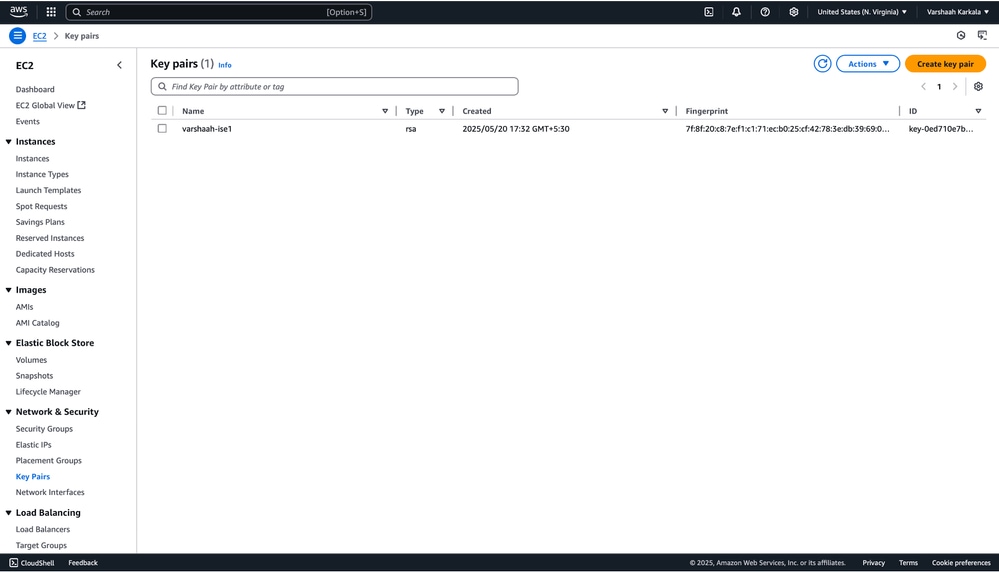

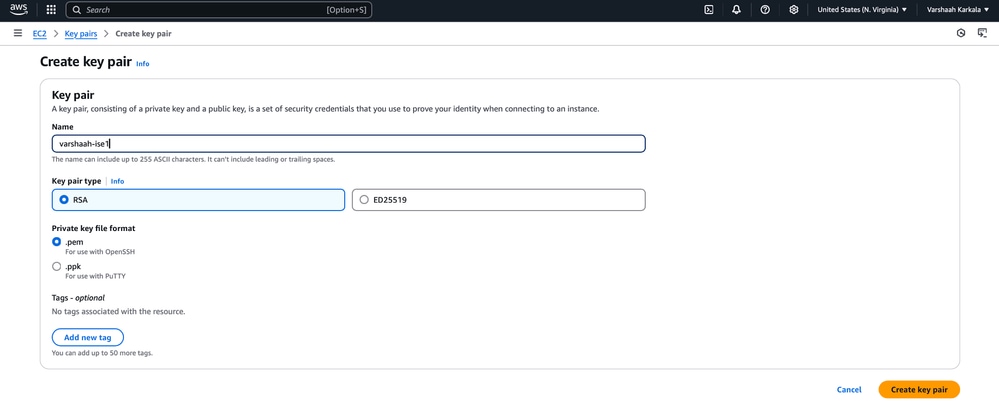

パート1: SSHキーペアの生成

1. この展開では、既存のキーペアを使用するか、新しいキーペアを作成できます。

2. 新しいペアを作成するには、EC2 > Network and Security > Key Pairsの順に選択し、Create key pairをクリックします。

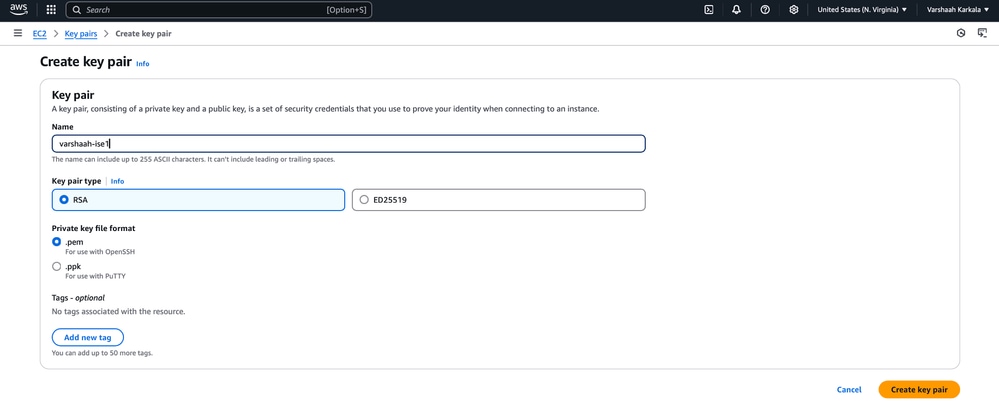

3. キーペア名を入力し、Create key pairをクリックします。

キーペアファイル(.pem)がローカルマシンにダウンロードされます。EC2インスタンスが起動された後にアクセスできる唯一の方法であるため、このファイルを安全に保管してください。

パート2:CloudFormationテンプレート(CFT)を使用したISEの設定

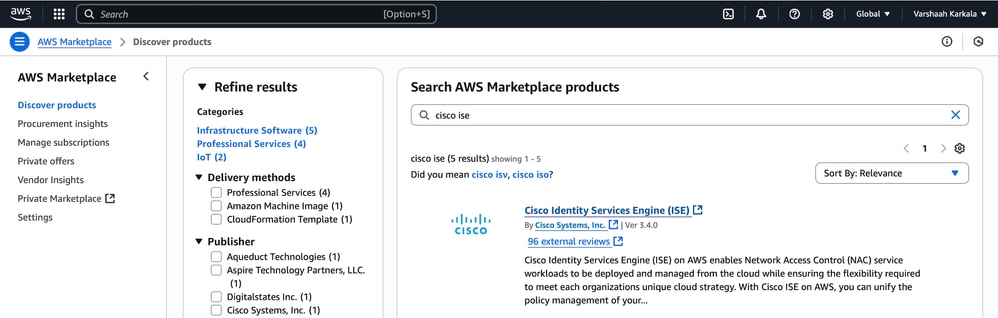

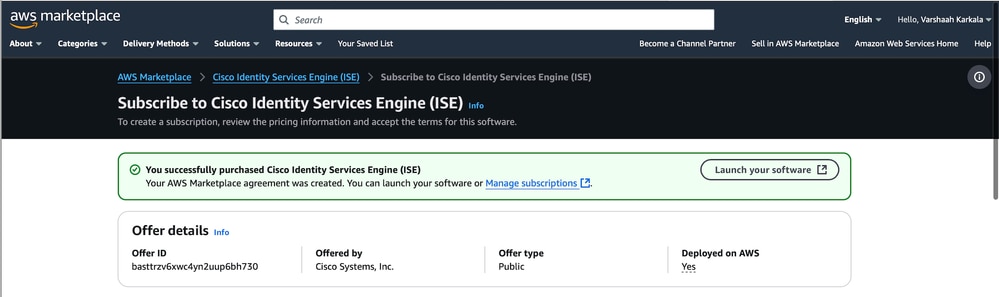

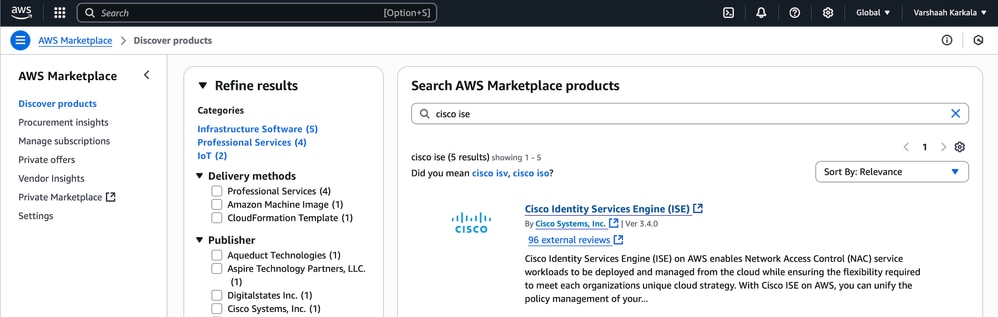

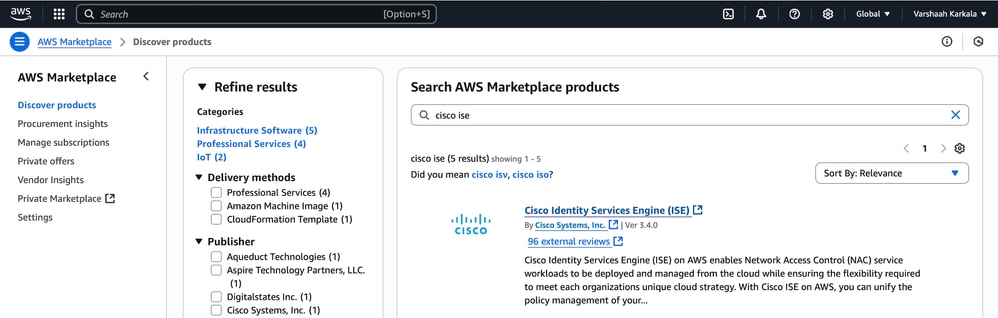

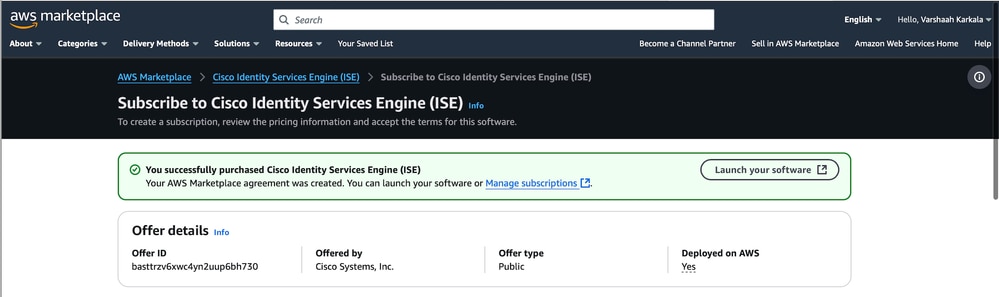

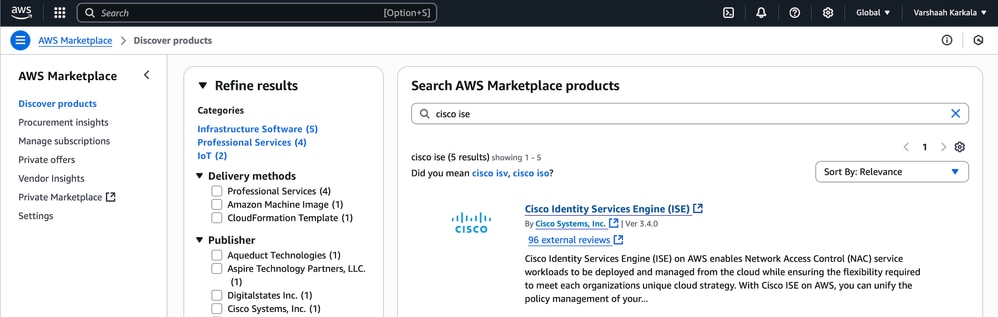

- AWSマネジメントコンソールにログインして、AWS Marketplaceサブスクリプションを検索します。

-

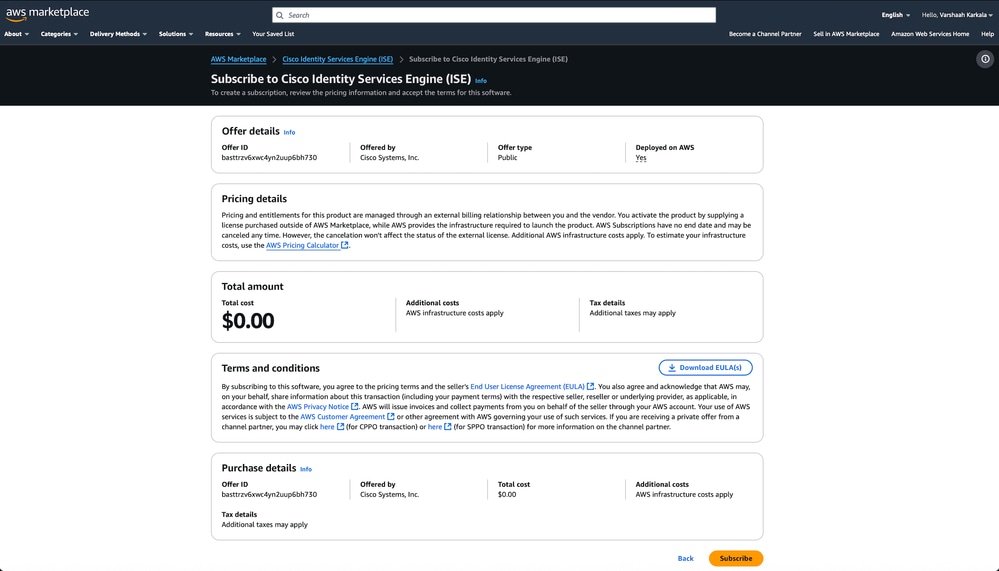

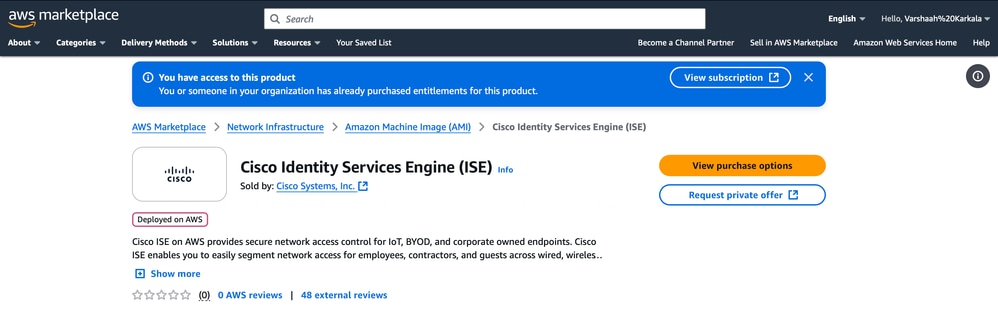

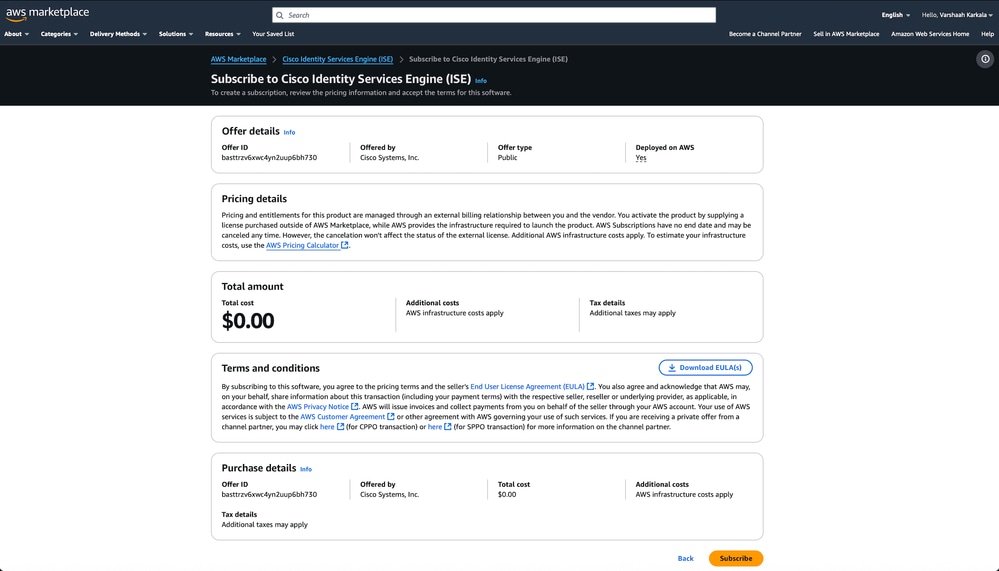

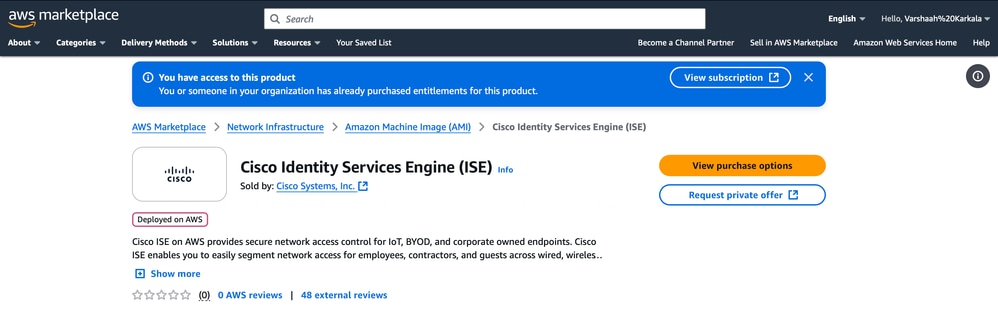

検索バーに「cisco ise」と入力し、結果から「Cisco Identity Services Engine (ISE)」をクリックします。[Subscribe] をクリックします。

3. サブスクリプションの完了後、Launch Your Softwareをクリックします。

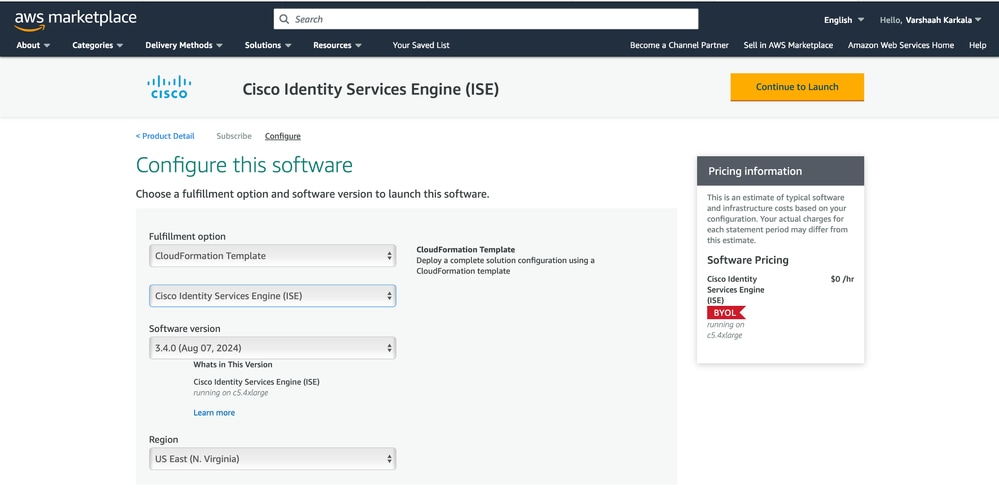

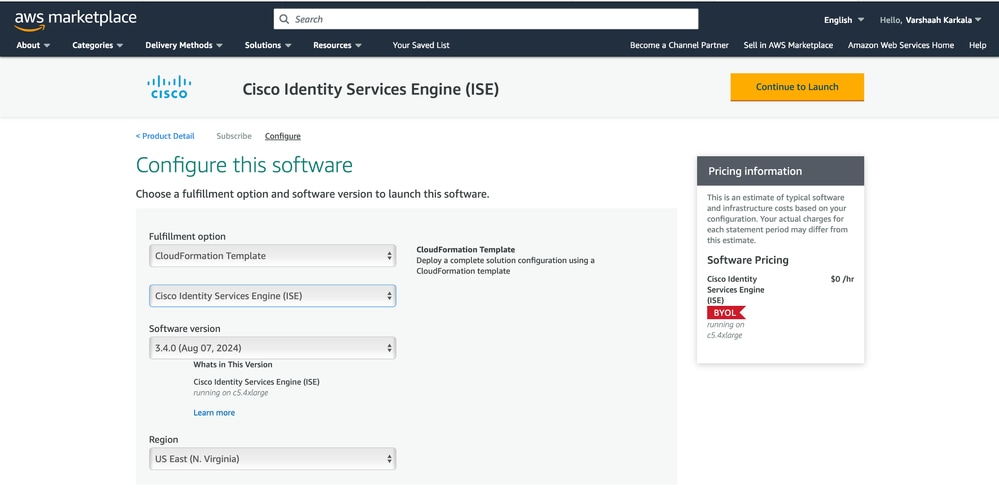

4.フルフィルメントオプションで、CloudFormationテンプレートを選択します。インスタンスを導入するソフトウェアバージョン(ISEバージョン)とリージョンを選択します。Continue to Launchをクリックします。

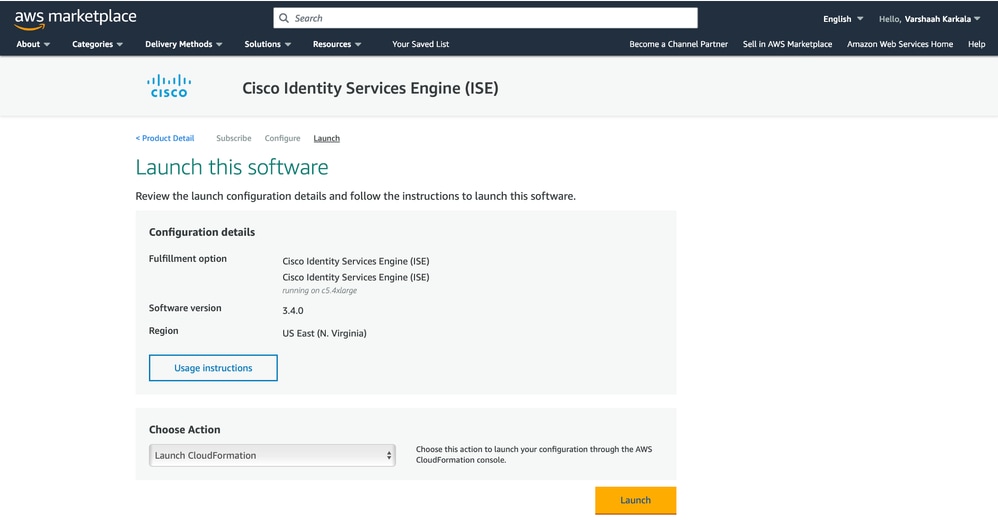

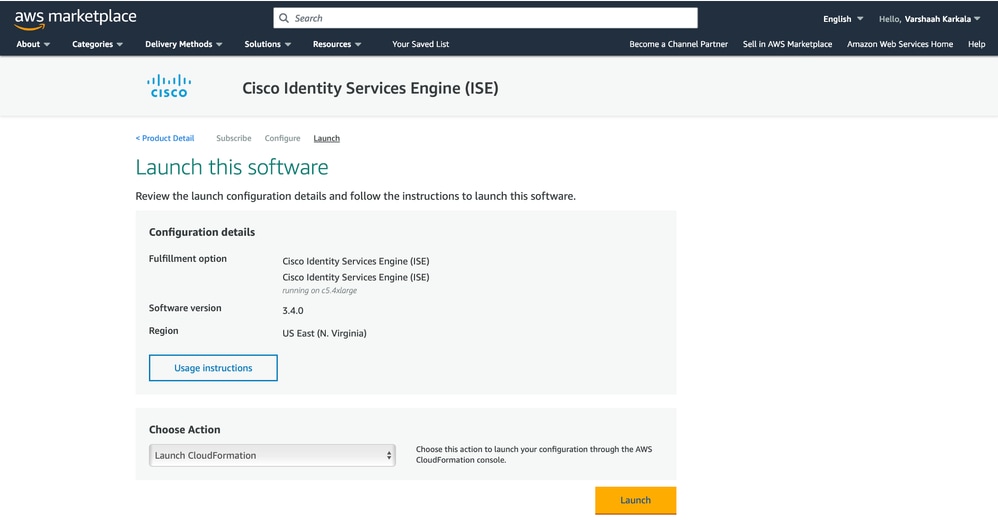

5. 次のページで、アクションとしてLaunch CloudFormationを選択し、Launchをクリックします。

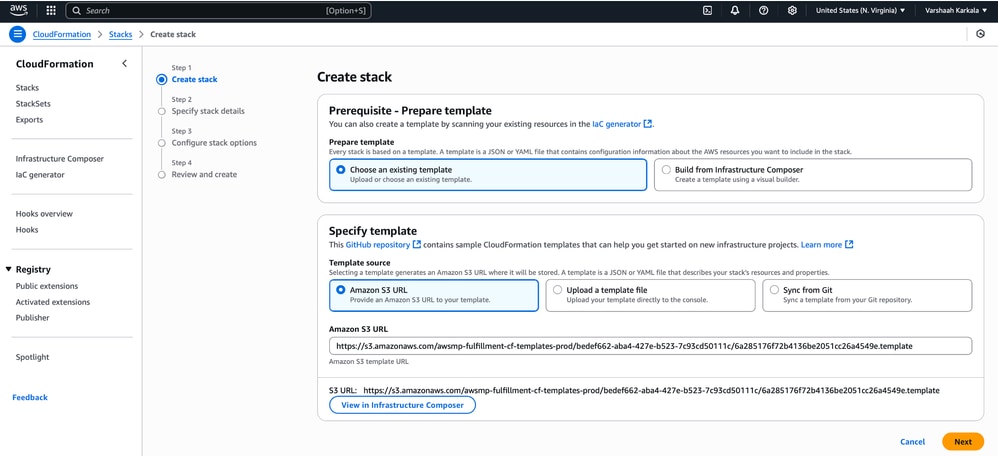

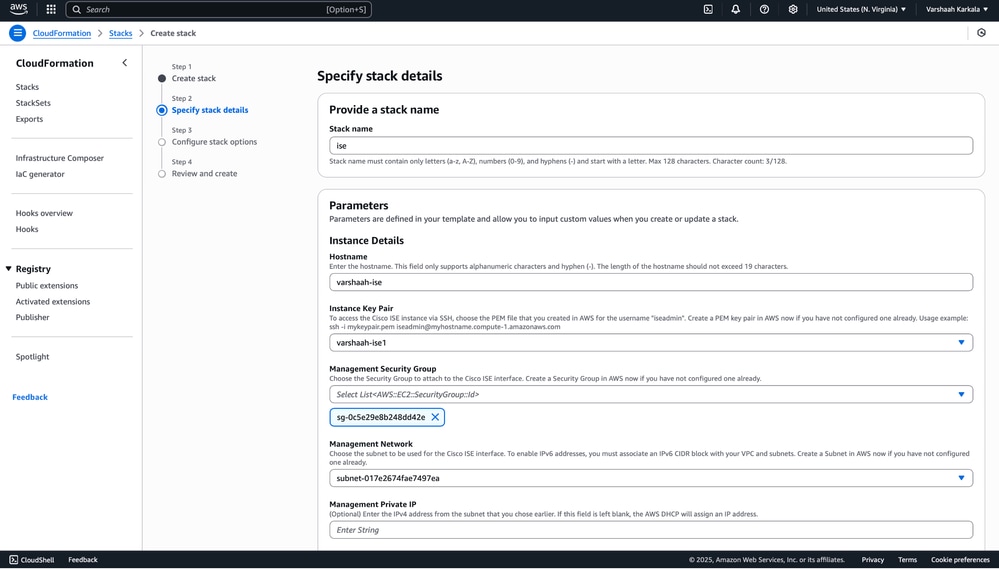

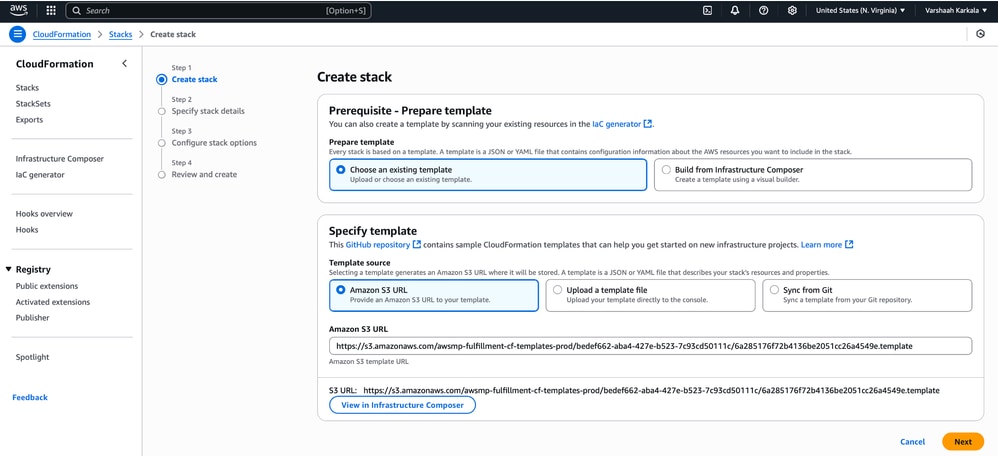

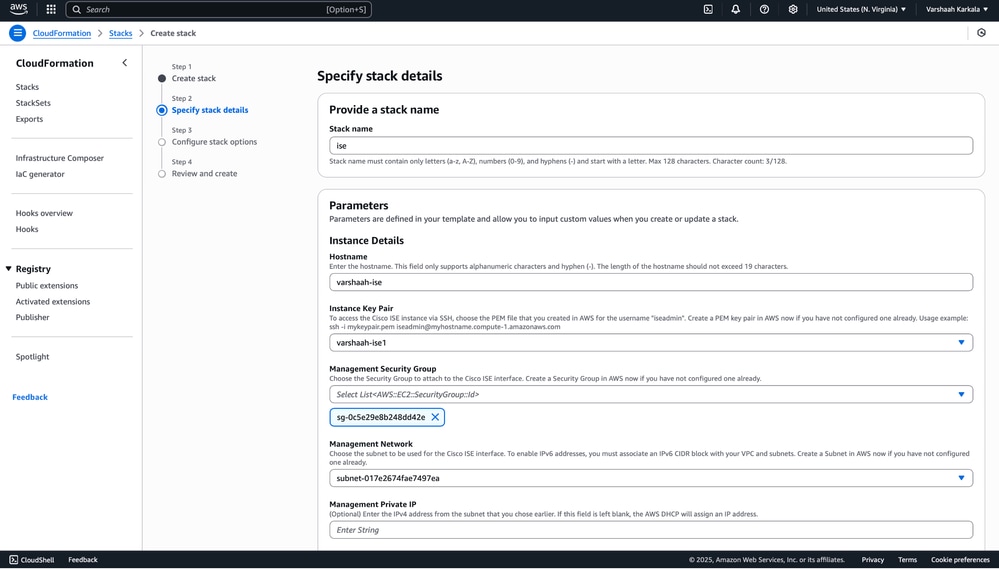

6. スタック設定で、デフォルト設定のままにして、Nextをクリックします。

7. 必要なパラメータを入力します。

- スタック名:スタックの一意の名前を指定します。

- Hostname:ISEノードのホスト名を割り当てます。

- Key Pair:後でEC2インスタンスにアクセスするために生成された、または既存のキーペアを選択します。

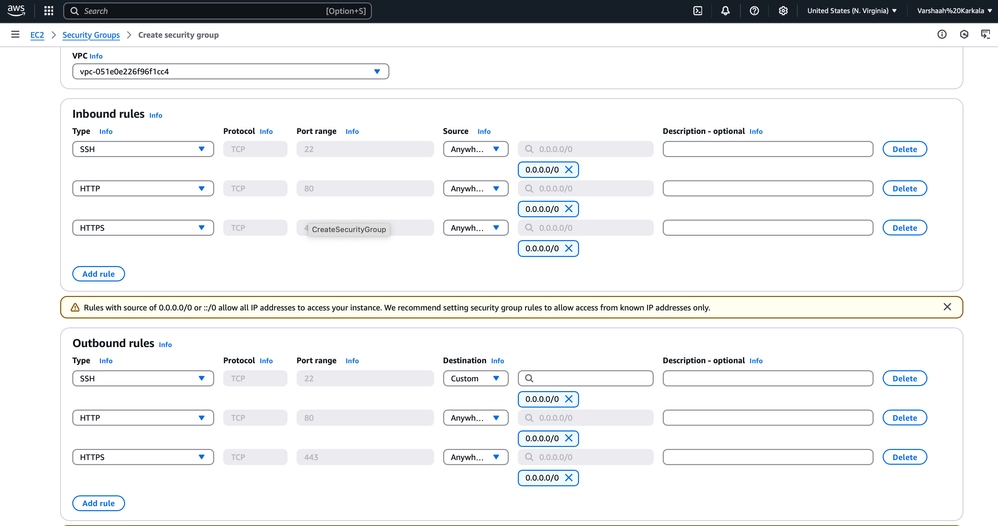

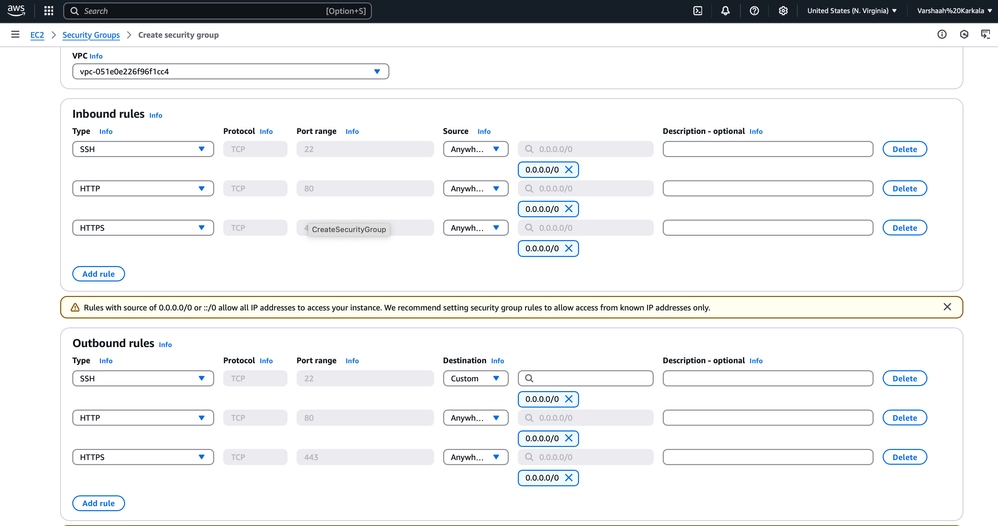

- 管理セキュリティグループ:

-

デフォルトのセキュリティグループ(図を参照)を使用するか、EC2ダッシュボードからカスタムのセキュリティグループを作成します。

- 新しいセキュリティグループを作成するには、EC2 Dashboardに移動し、Network and Security > Security Groupsに移動して、新しいセキュリティグループを作成します。

- Create security groupをクリックして、必要な詳細情報を入力します。

-

必要な着信および発信トラフィックを許可するようにセキュリティグループが設定されていることを確認します。たとえば、CLIアクセスのIPアドレスからSSH(ポート22)アクセスを有効にします。

-

SSHアクセスが正しく設定されていない場合、SSH経由で接続しようとすると「Operation timed out」エラーが発生する可能性があります。

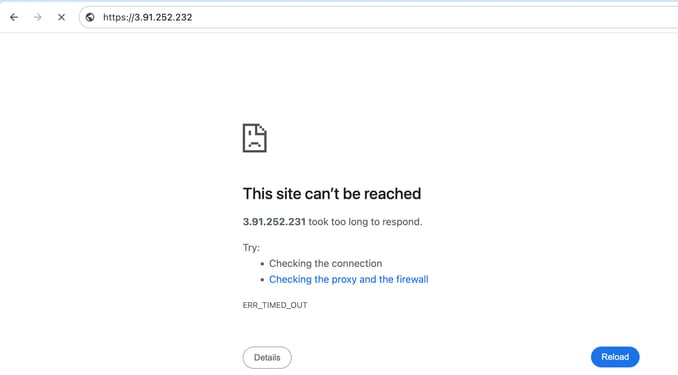

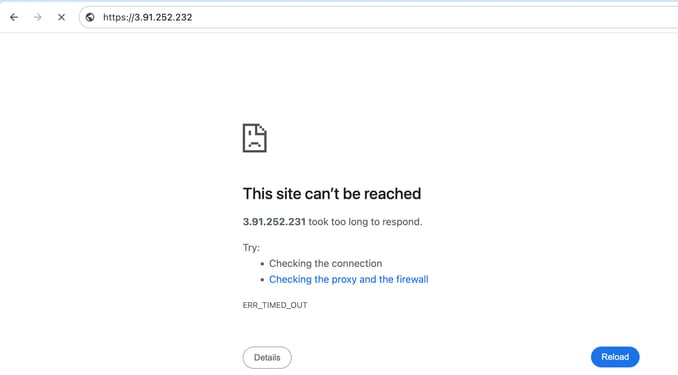

-

HTTP/HTTPSアクセスが設定されていない場合、GUIにアクセスしようとすると「This site can't be reached」というエラーが表示されます。

- 管理ネットワーク:既存のサブネットの1つが選択されています。

設計に、AWSでホストされるノードとオンプレミスでホストされるノードがある分散型デプロイが必要な場合、プライベートサブネットを使用して専用VPCを設定し、オンプレミスVPNヘッドエンドデバイスへのVPNトンネルを確立して、AWSがホストするノードとオンプレミスISEノード間の接続を有効にします。

VPNヘッドエンドデバイスの設定手順の詳細については、このガイドを参照してください。

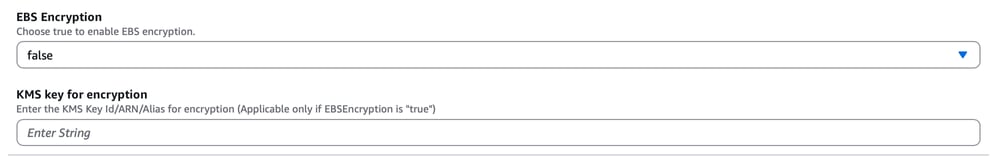

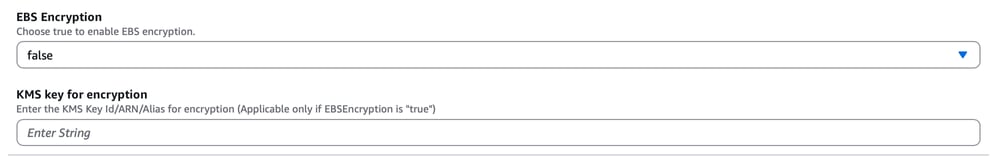

8. EBS暗号化

- 下にスクロールしてEBS暗号化設定を見つけます。

- Cisco ISEリリース3.3以降では、EBS Encryptionフィールドのデフォルト値はTrueです。

- 暗号化を無効にする場合は、EBS EncryptionをFalseに設定します。

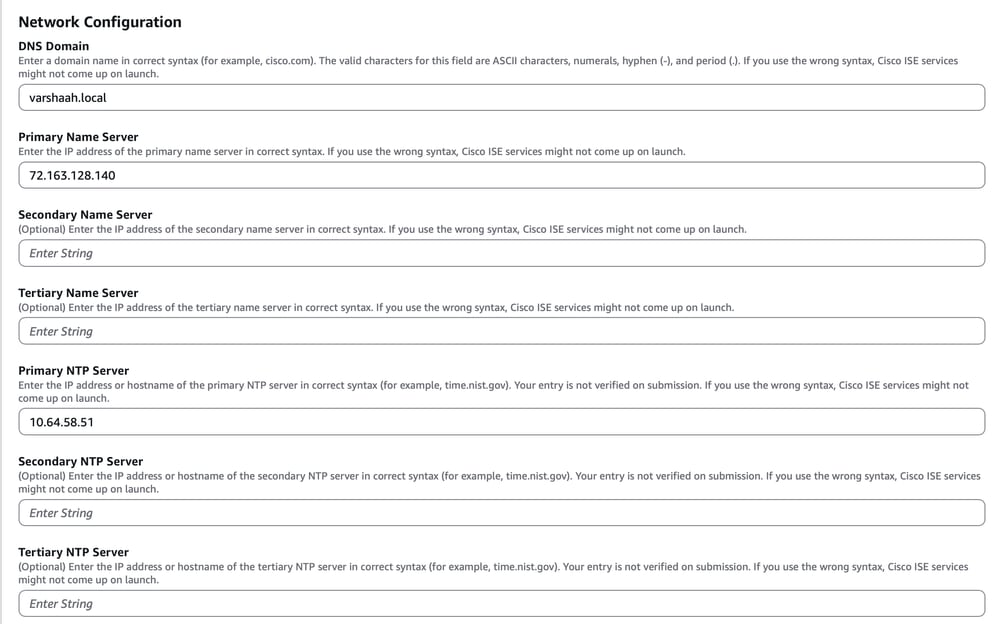

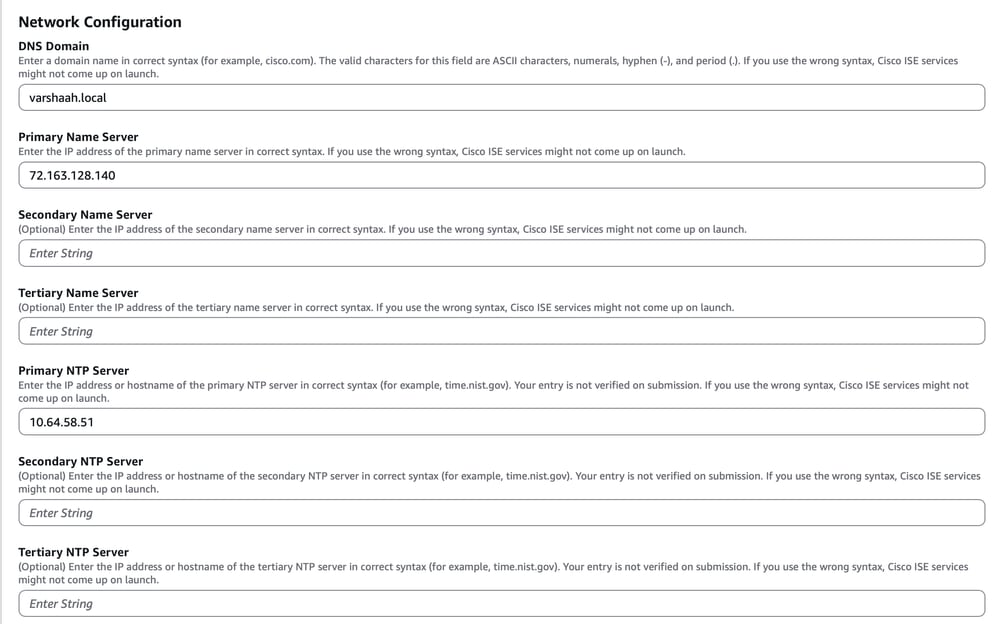

9. ネットワーク構成:

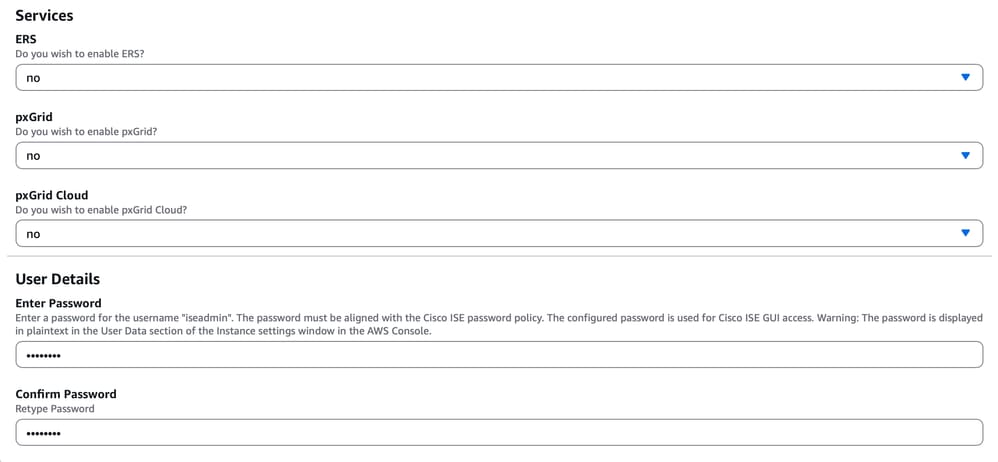

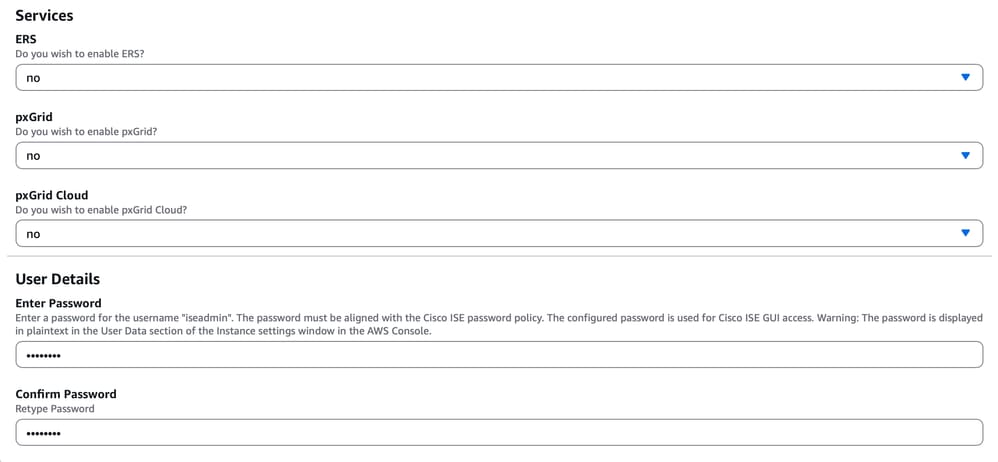

10. サービスとユーザーの詳細:

- 下にスクロールして、ERSおよびpxGridサービスを有効にするオプションを見つけます

- yesまたはnoを選択して、ERSサービスとpxGridサービスを有効にするかどうかを選択します。

- User Detailsで、デフォルトのadminユーザのパスワードを設定します。

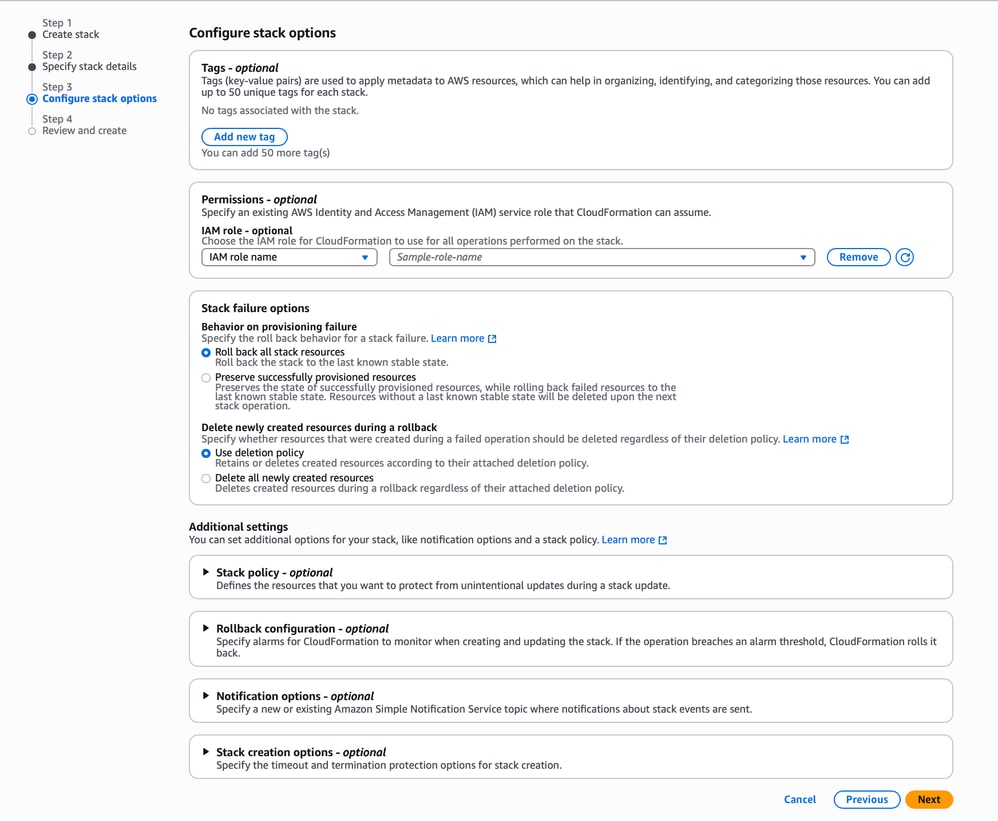

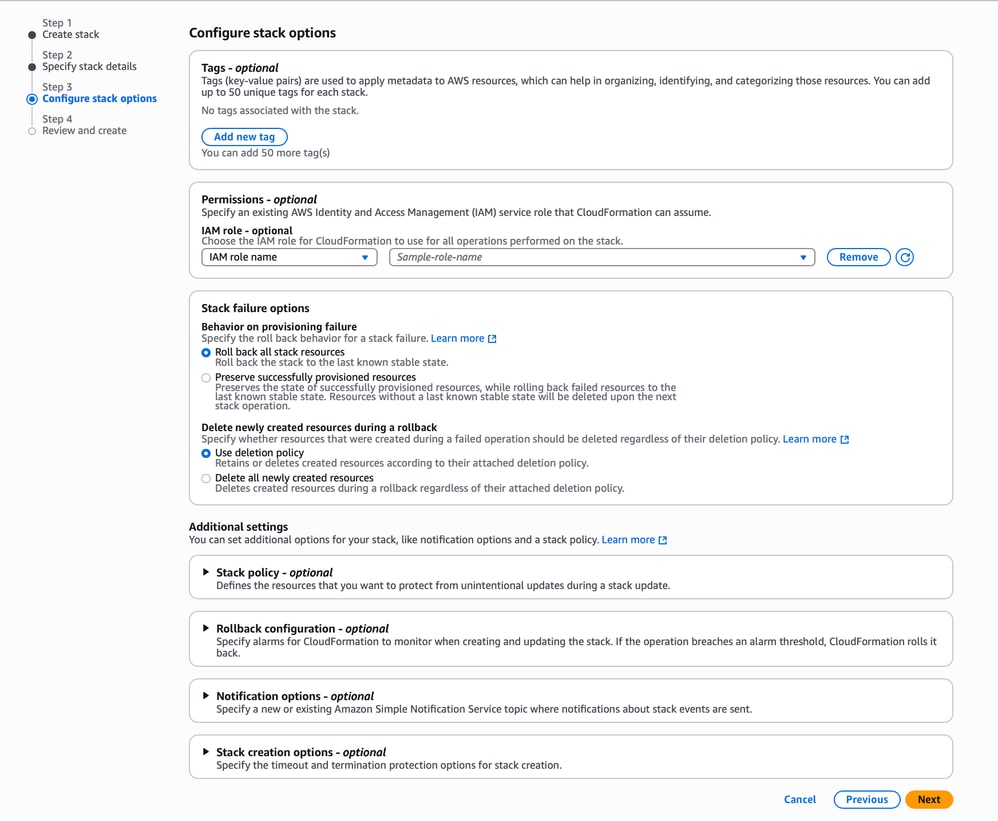

11. スタックオプションの設定:

- デフォルトのオプションをすべて変更せずに、Nextをクリックします。

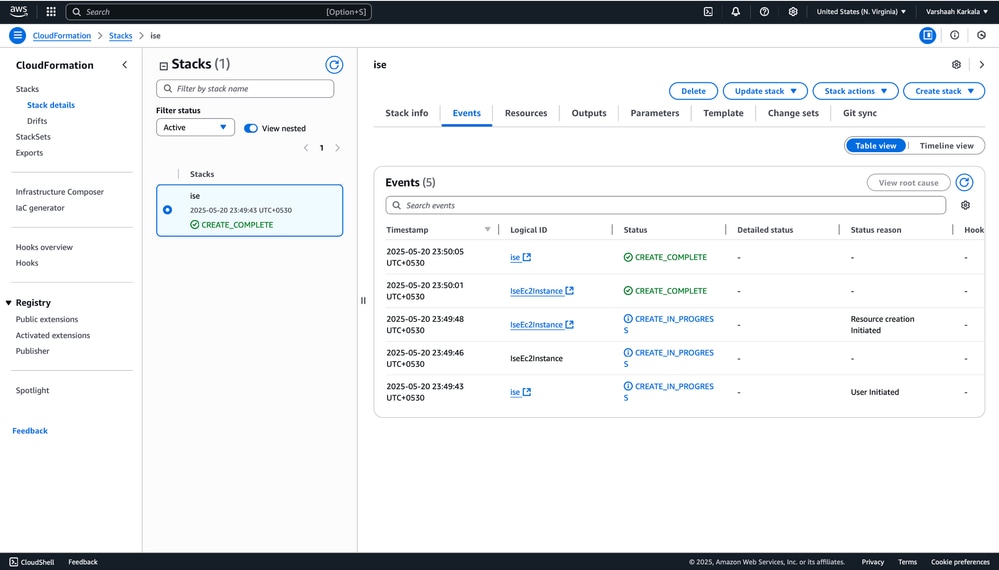

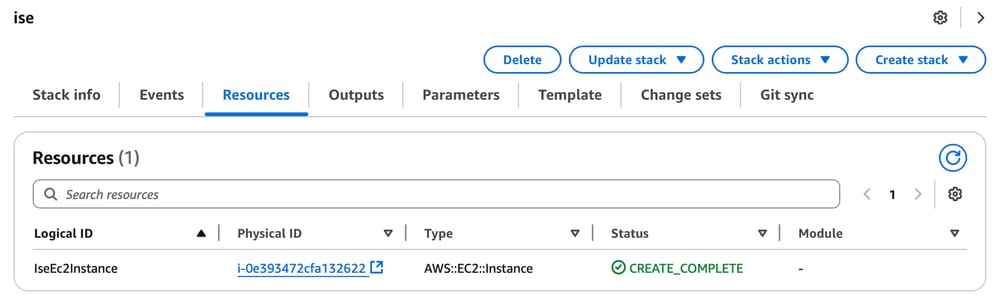

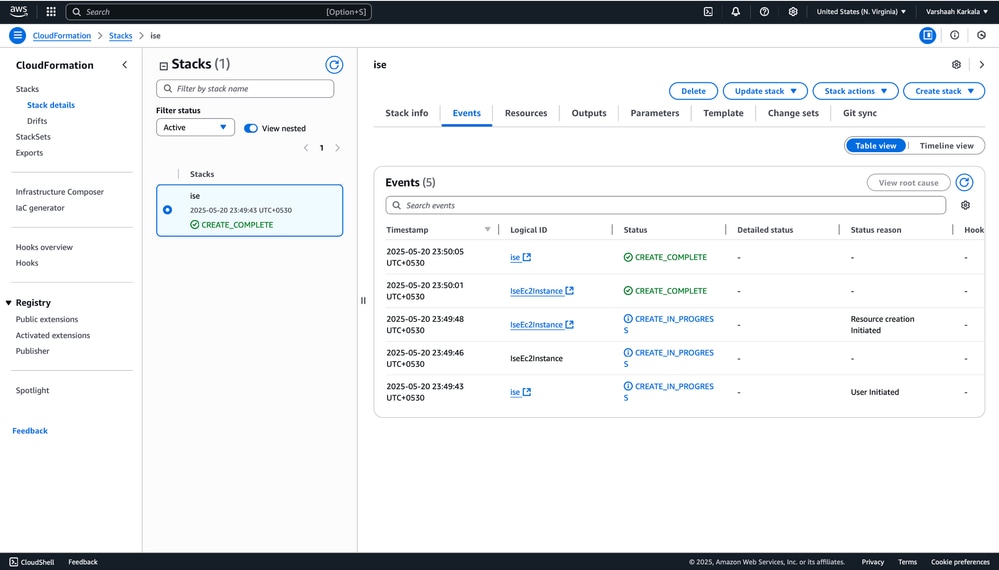

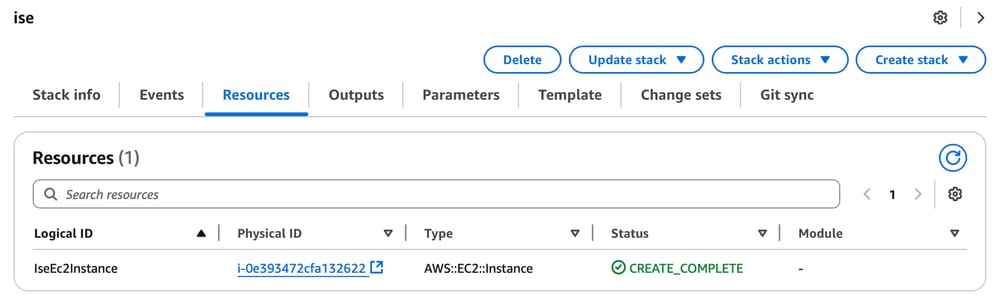

12. テンプレートを確認してすべての設定が正しいことを確認し、Submitをクリックします。テンプレートが作成されると、次の例のようになります。

13. スタックの詳細にアクセスします。

CloudFormation > Stacksに移動し、デプロイしたスタックを見つけます。

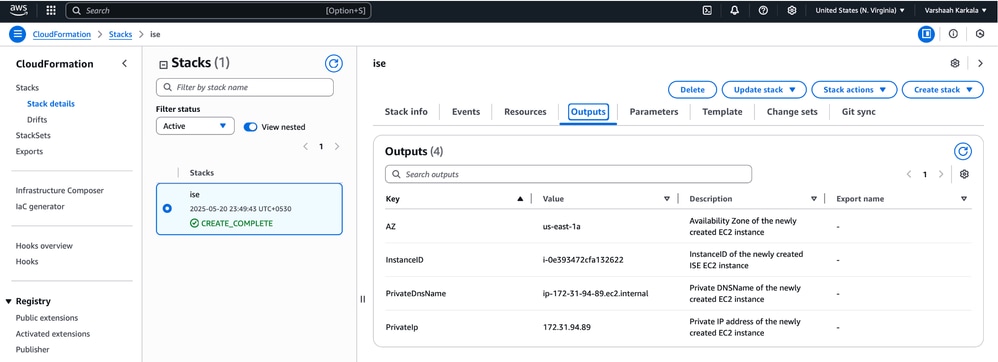

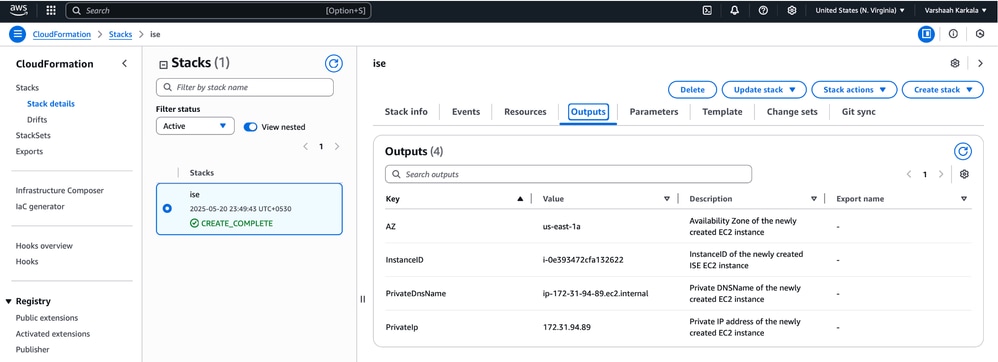

14. 「出力の表示」タブ:

スタックを選択し、出力タブを開きます。ここでは、導入プロセス中に生成される次のような重要な情報を確認できます。

・ 可用性ゾーン:生産資源が配置されるリージョン。

・ インスタンスID:デプロイされたインスタンスの一意の識別子。

・ DNS Name:インスタンスのプライベートDNS名。リモートアクセスに使用できます。

・ IP Address:設定に応じて、インスタンスのパブリックまたはプライベートIPアドレス。

この情報は、インスタンスに接続し、その可用性を確認するのに役立ちます。Outputsタブは次の例のようになります。

パート3: Amazon Machine Image (AMI)を使用したISEの設定

1. AWSマネジメントコンソールにログインして、AWS Marketplaceサブスクリプションを検索します。

2. 検索バーに「cisco ise」と入力し、結果から「Cisco Identity Services Engine (ISE)」をクリックします。

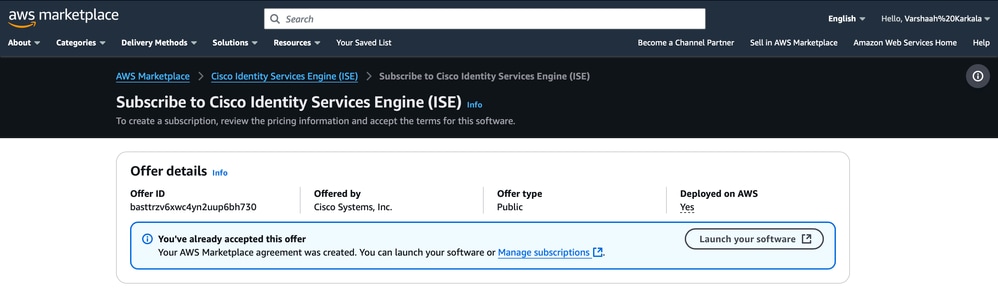

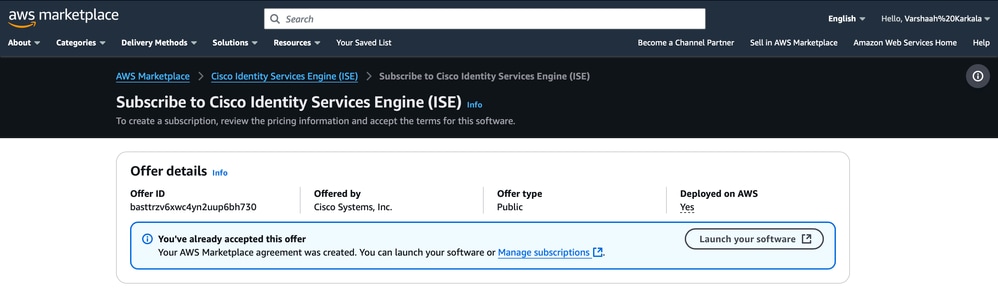

AWS MarketplaceでのISE

AWS MarketplaceでのISE

3. 「購買オプションの表示」をクリックします。

4. Launch your softwareをクリックします。

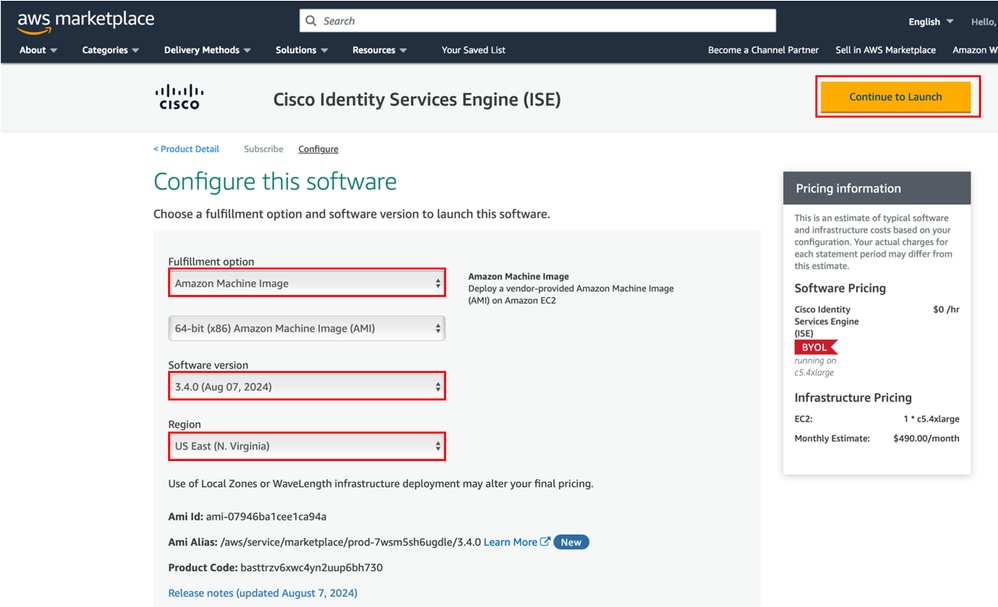

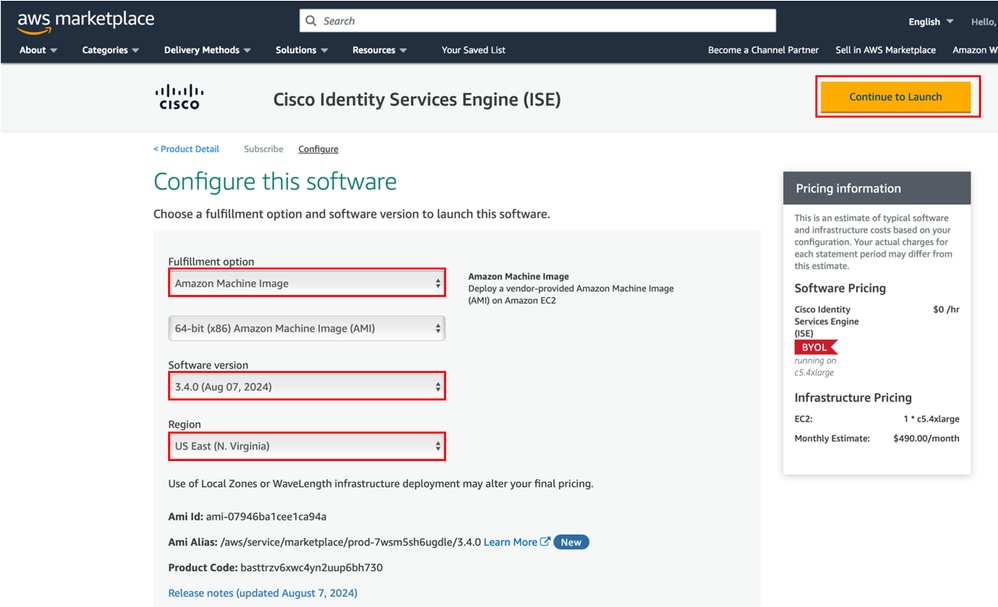

5. Fulfillment Optionの下で、Amazon Machine Imageを選択します。 目的のソフトウェアバージョンと地域を選択します。Continue to Launchをクリックします。

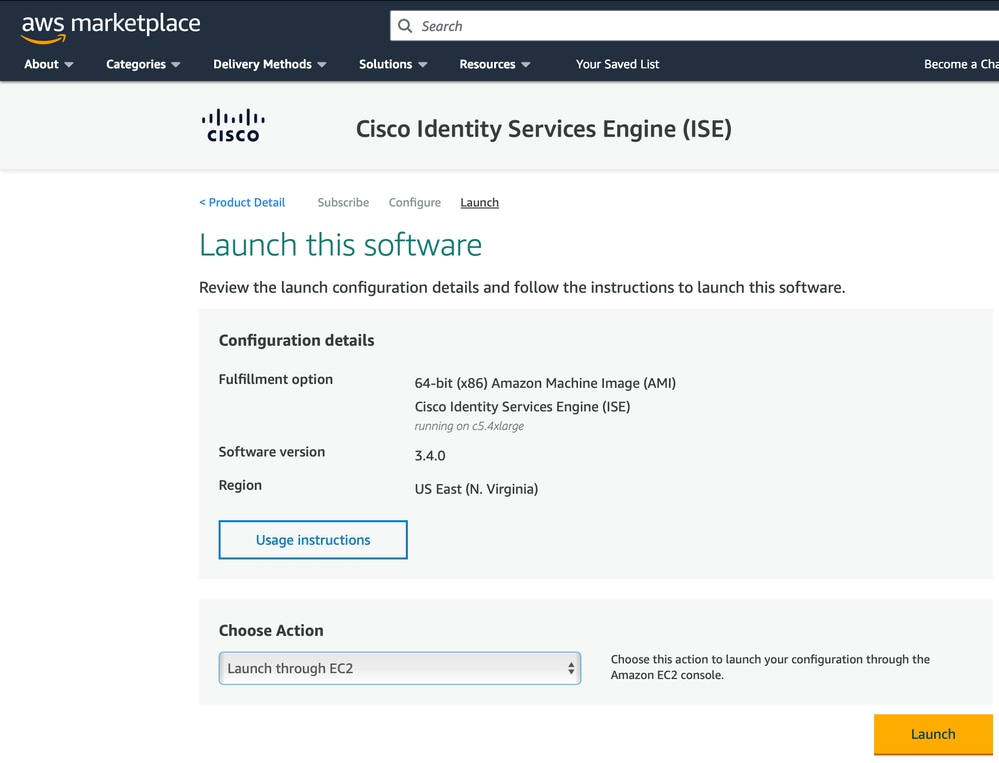

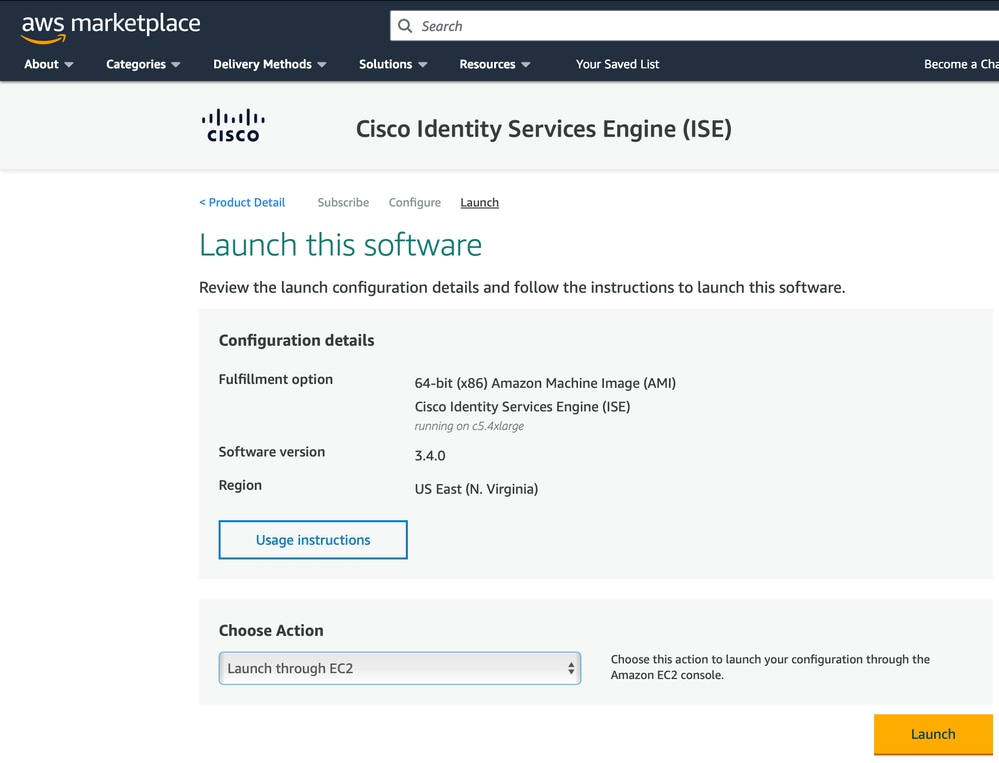

6. Choose Actionの下で、Launch through EC2を選択します。 Launchをクリックして続行します。

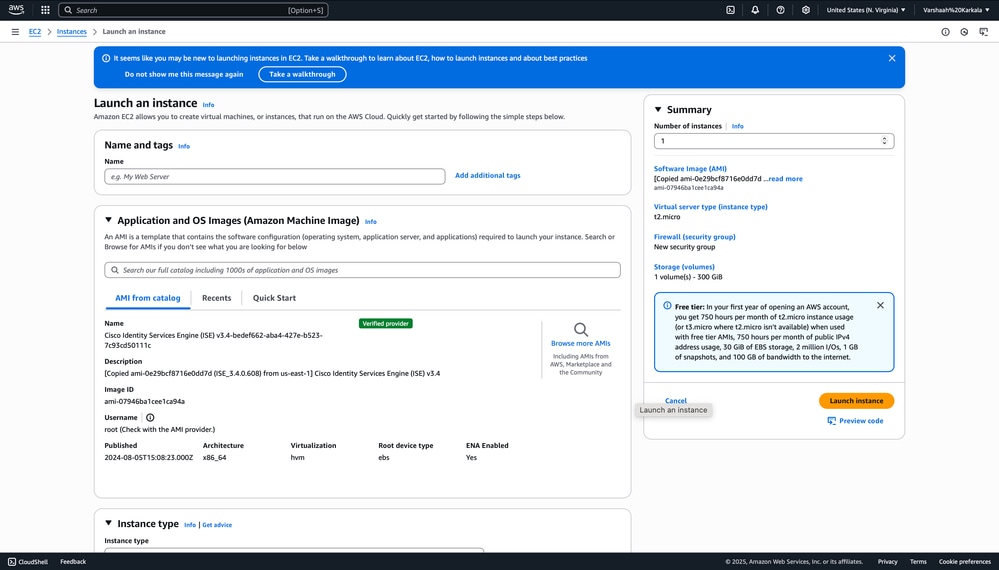

7. 「EC2 Launch an Instance」ページにリダイレクトされ、インスタンスを設定できます。

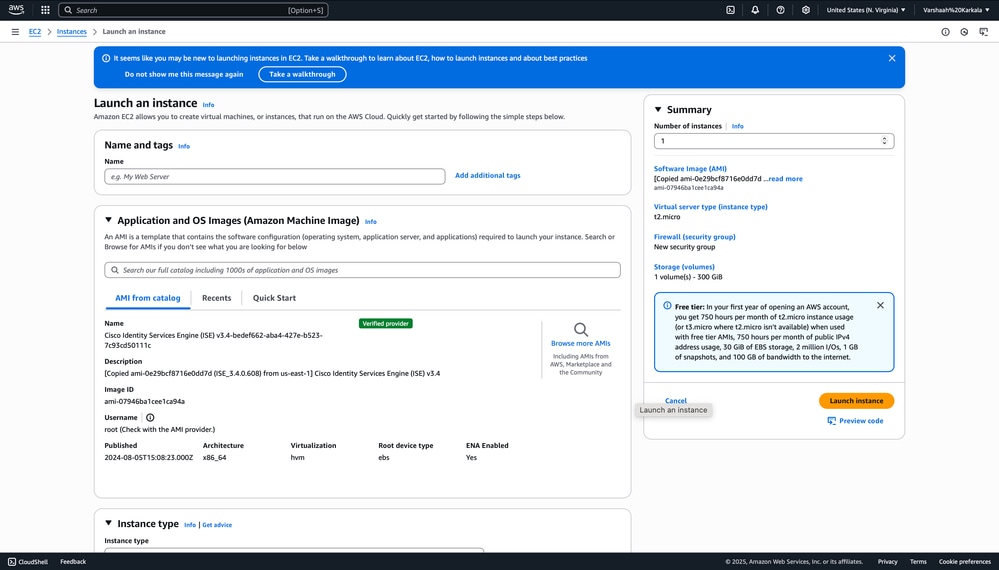

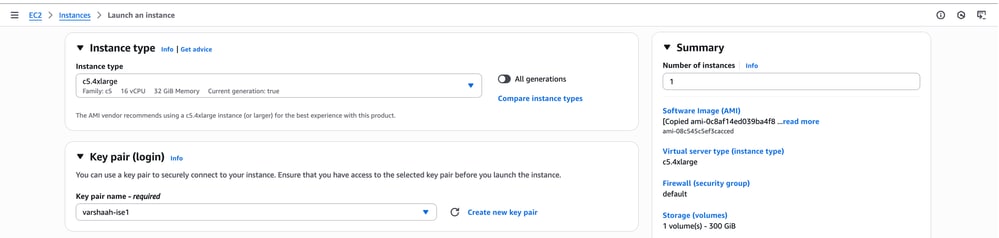

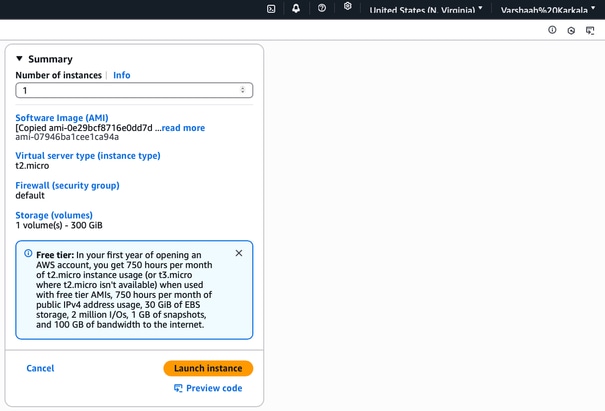

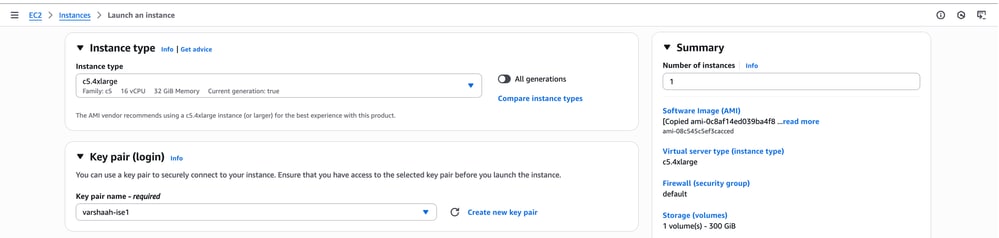

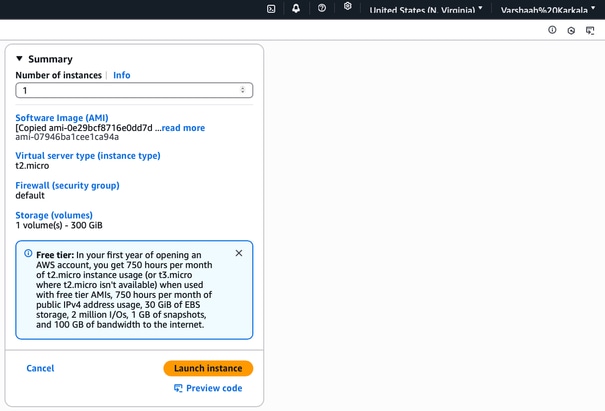

8. 「インスタンス・タイプ」セクションまでスクロールし、デプロイ要件に基づいて適切なインスタンス・タイプを選択します。

Key pair (login)の下で、以前に生成されたkey pairを選択するか、新しいkey pairを作成します(前述のキーペア作成手順を参照)。

Number of Instancesを1に設定します。

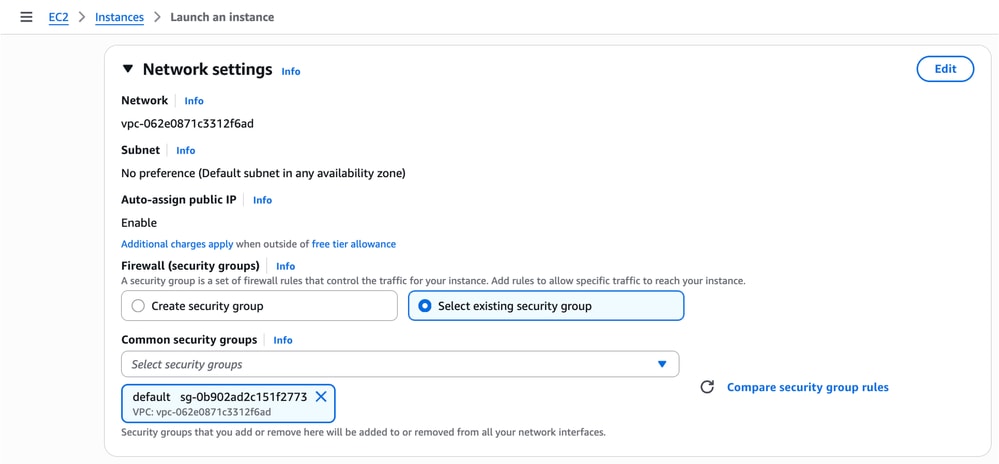

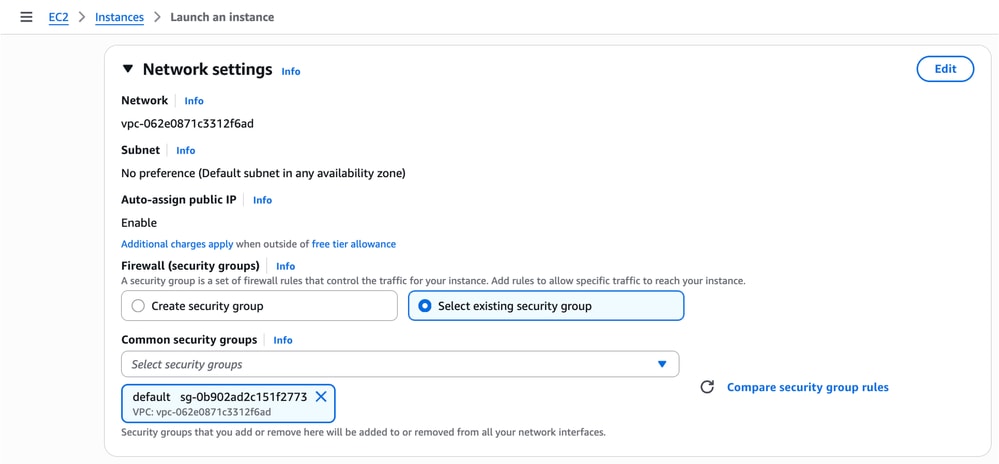

9. 「ネットワーク設定」セクションで、次の操作を行います。

- 必要に応じてVPCとサブネットを設定します。

- セキュリティグループについては、既存のグループを選択するか、新しいグループを作成します(例を参照)。

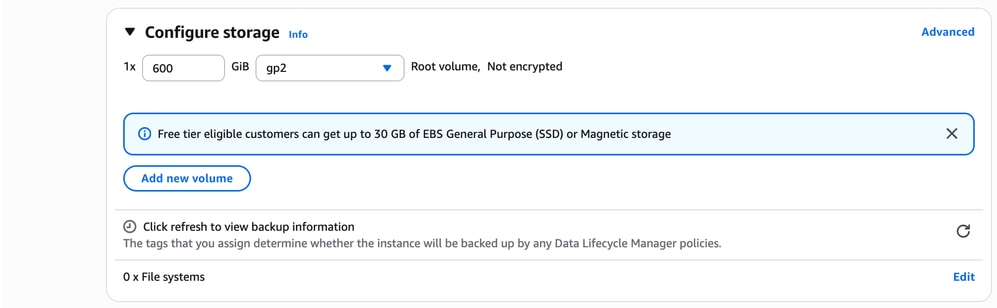

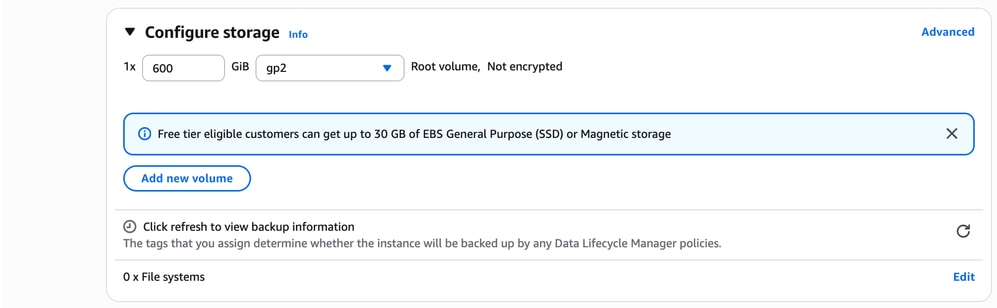

10. Configure Storageセクションで、必要なボリュームサイズを設定します。

例:gp2ボリュームタイプを使用する600 GiB

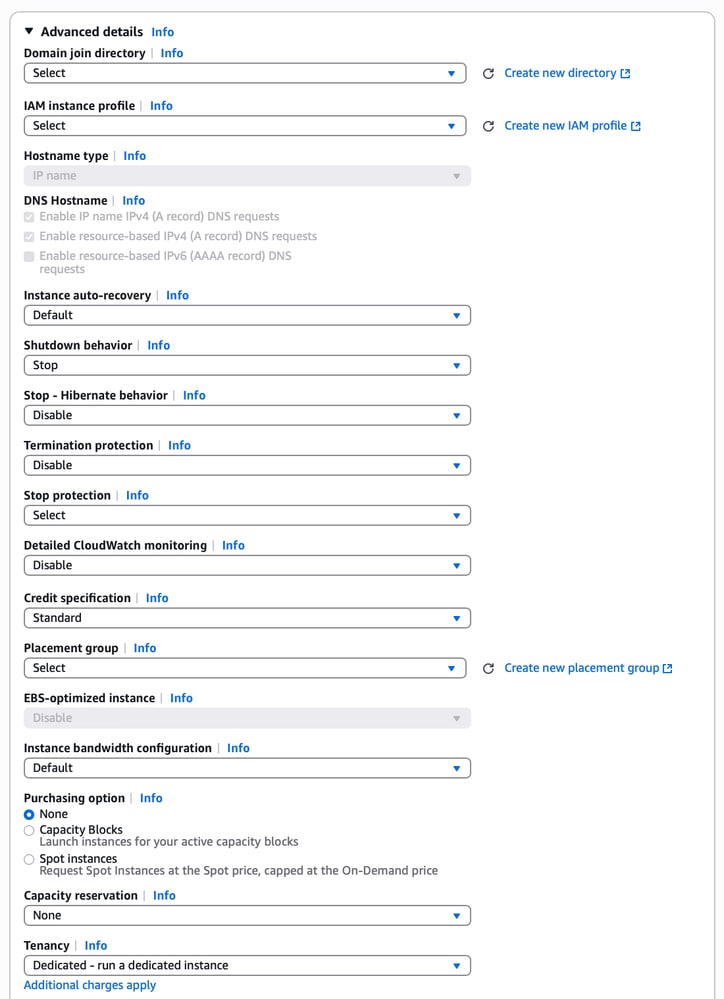

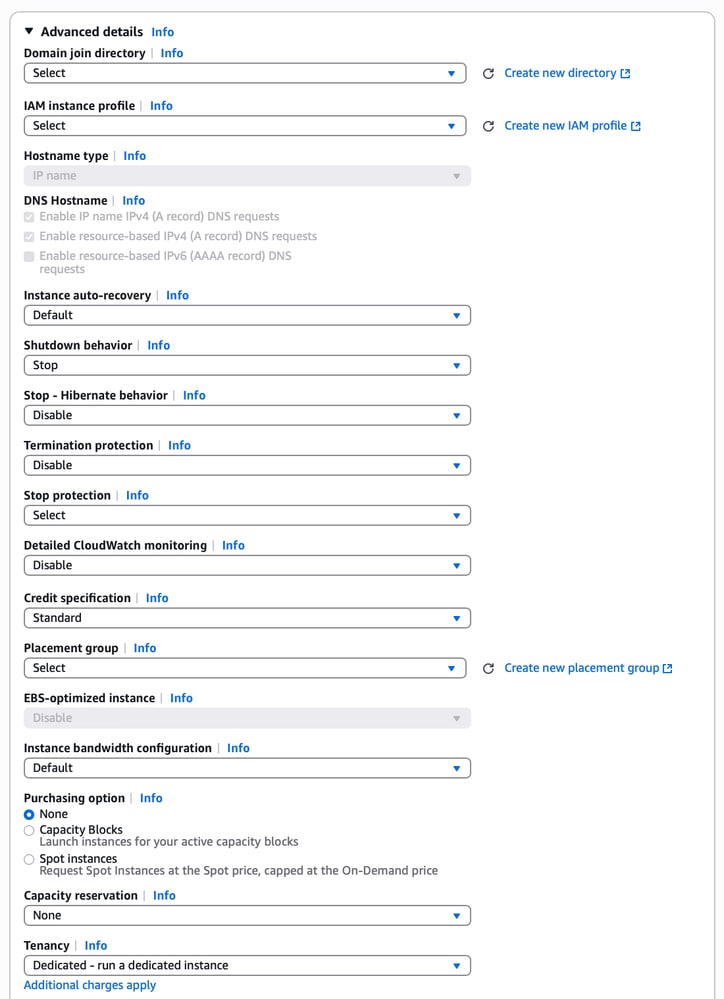

11. [詳細の詳細設定]セクションで、展開に必要なIAMインスタンスプロファイル、ユーザーデータ、シャットダウン動作などの追加設定を構成します。

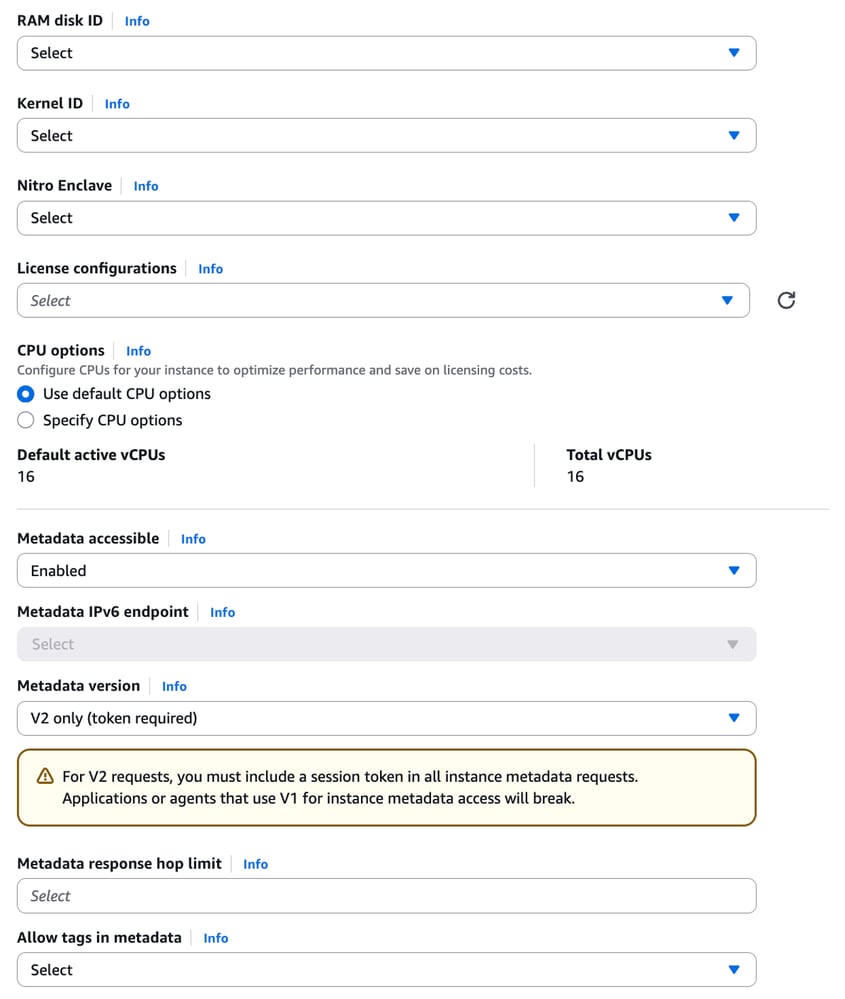

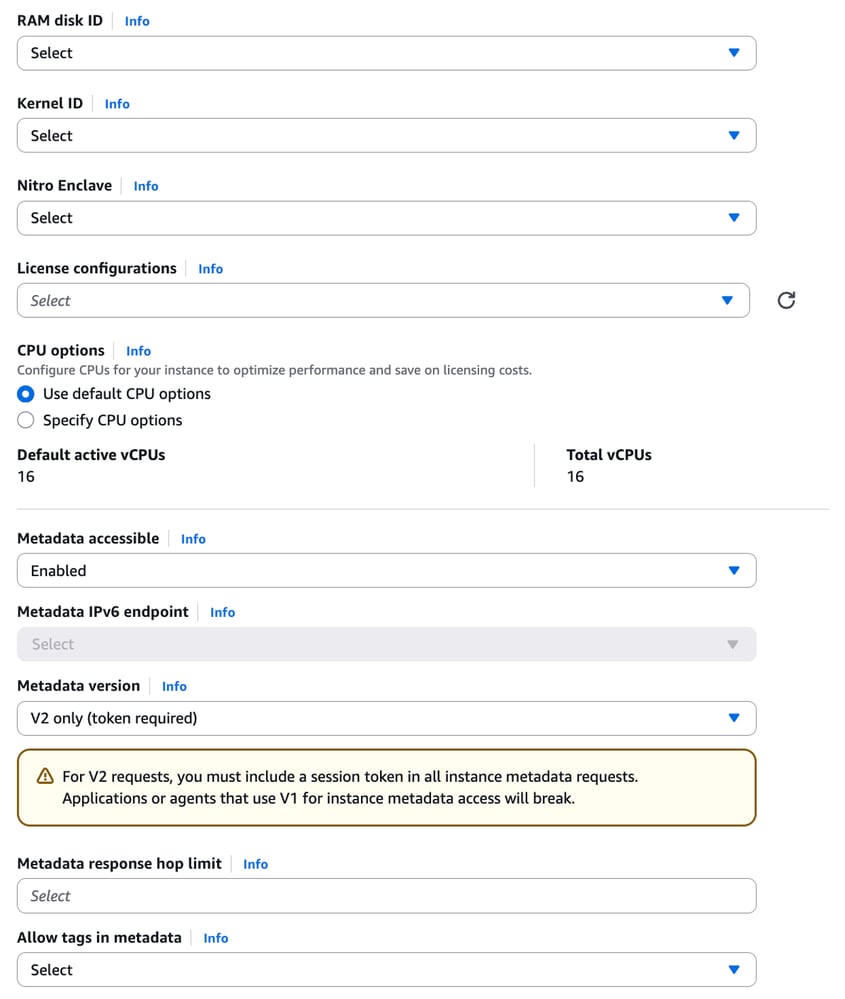

12. メタデータバージョンセクション:

- ISEバージョン3.4以降では、V2 only (token required)を選択します。これは推奨されるオプションです。

- 3.4より前のISEバージョンの場合は、互換性を確保するためにV1とV2(トークンはオプション)を選択します。

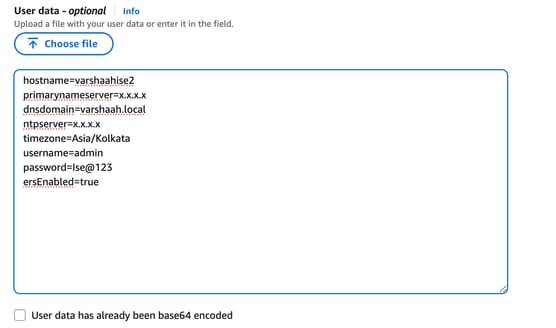

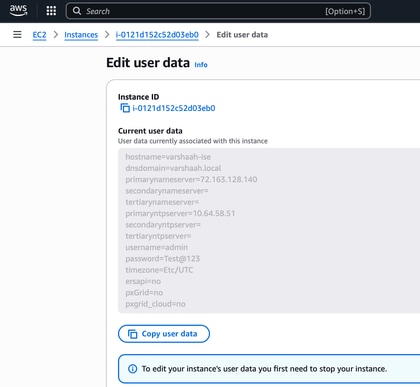

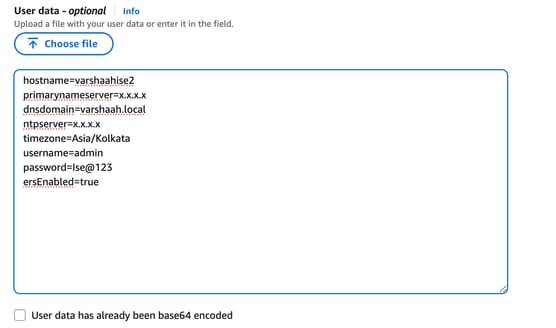

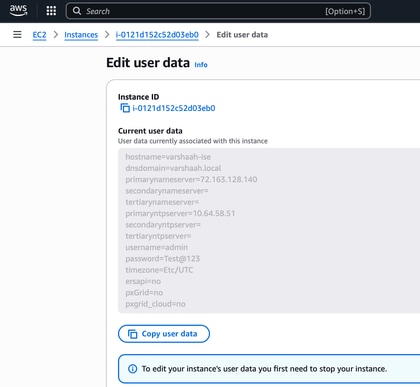

13. ユーザデータフィールドで、ホスト名、DNS、NTPサーバ、タイムゾーン、ERS、および管理者クレデンシャルを含むISEインスタンスの初期設定パラメータを入力します。

例:

hostname=<Cisco ISEのホスト名>

primarynameserver=<IPv4アドレス>

secondarynameserver=<IPv4 address of secondary nameserver>(Cisco ISE 3.4以降のリリースに適用)

tertiarynameserver=<ターシャリネームサーバのIPv4アドレス>(Cisco ISE 3.4以降のリリースに適用可能)

dnsdomain=<example.com>

primaryntpserver=<NTPサーバのIPv4アドレスまたはFQDN>

secondaryntpserver=<セカンダリNTPサーバのIPv4アドレスまたはFQDN>(Cisco ISE 3.4以降のリリースに適用)

tertiaryntpserver=<ターシャリNTPサーバのIPv4アドレスまたはFQDN>(Cisco ISE 3.4以降のリリースに適用可能)

timezone=<timezone>

注:Cisco ISEリリース3.2以降では、ユーザ名はiseadminとして固定されています。したがって、タグusername=<admin>はサポートされていません。

password=<パスワード>

注:パスワードがCisco ISEパスワードポリシーに準拠していることを確認してください。

ersapi=<yes/no>

pxGrid=<yes/no>

pxgrid_cloud=<yes/no>

注:OpenAPIはデフォルトで有効になっています。したがって、openapi=<yes/no>フィールドは必要ありません。

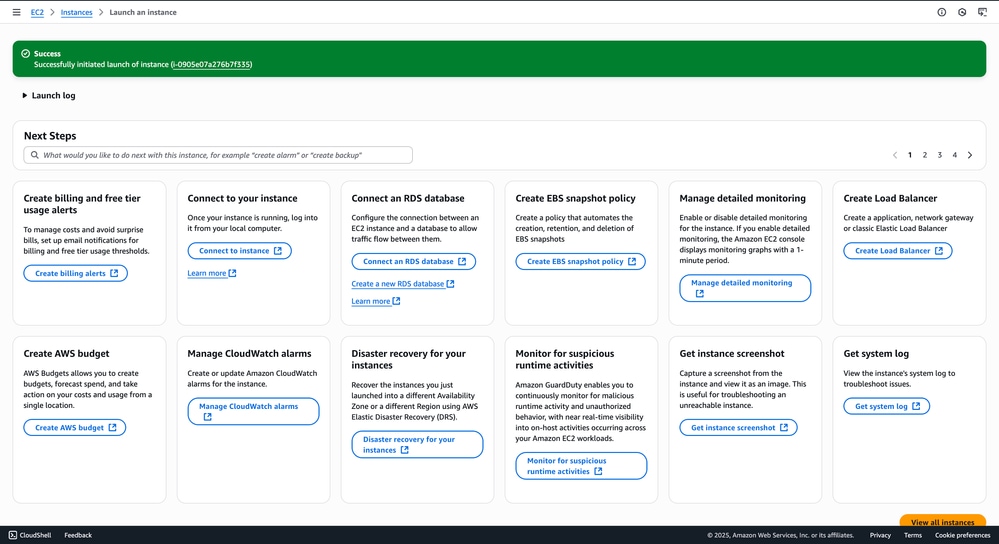

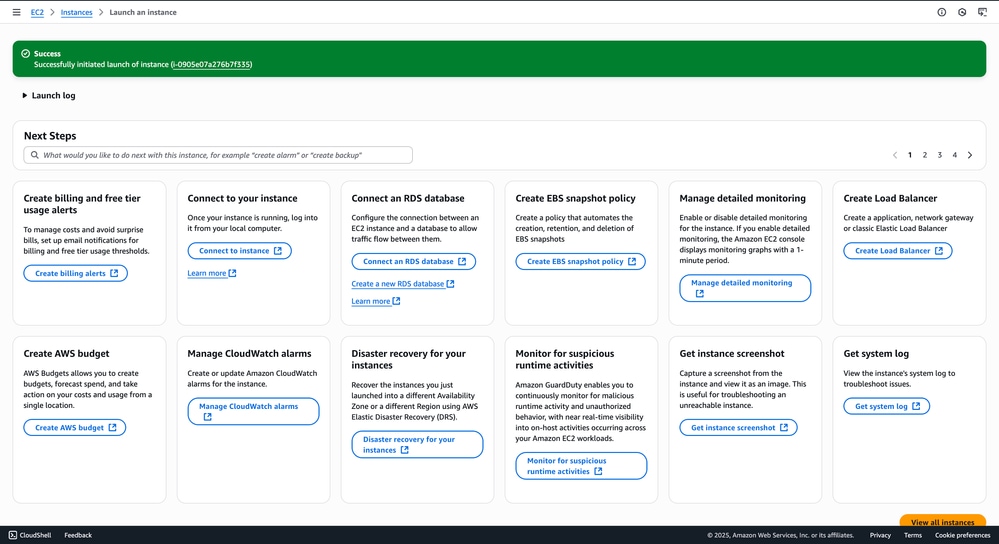

ユーザデータを入力し、設定を完了したら、Launch Instanceをクリックします。

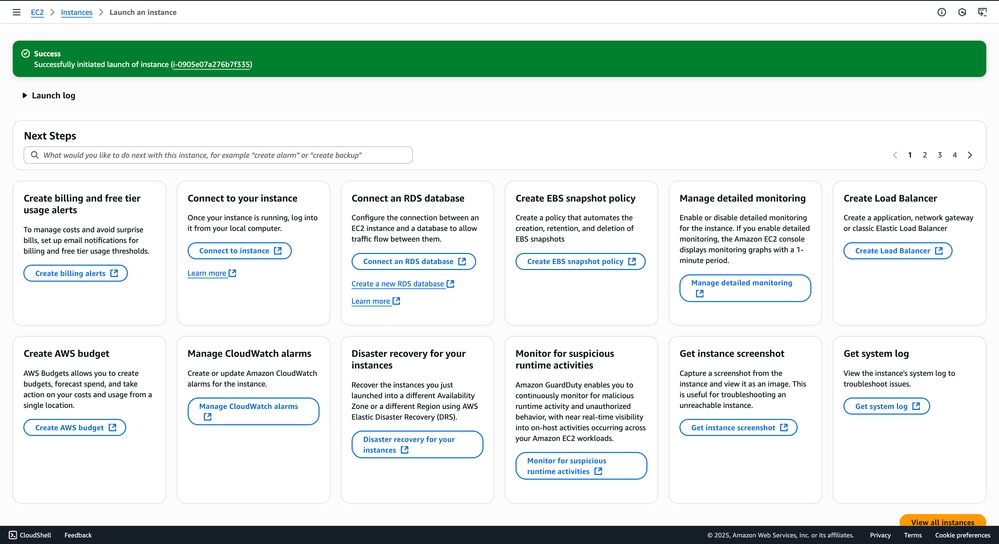

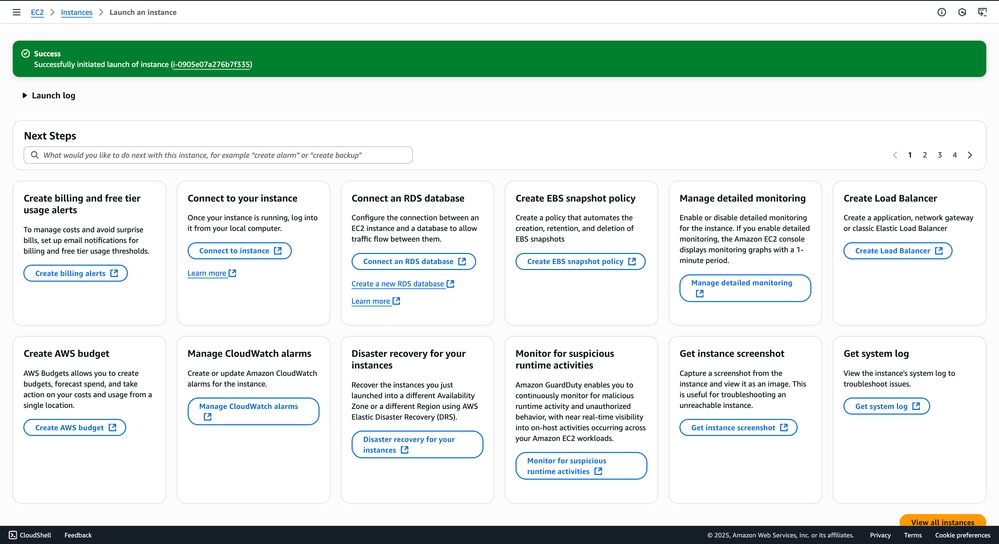

14. インスタンスが起動されると、「Successfully initiated launch of instance <instance_name>」という確認メッセージが表示されます。 これは、起動プロセスが正常に開始されたことを示します。

確認

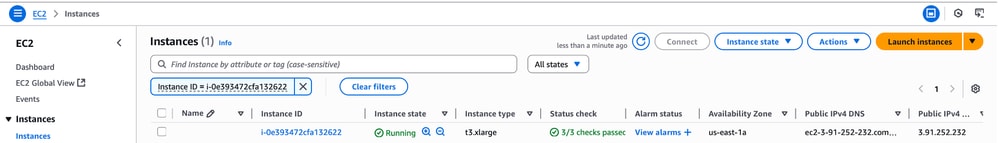

CFTを使用して構築されたISEインスタンスへのアクセス

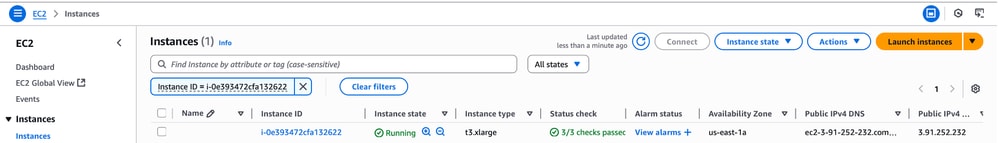

CloudFormationスタックのResourcesタブに移動し、Physical IDをクリックします。これにより、インスタンスを表示できるEC2ダッシュボードにリダイレクトされます。

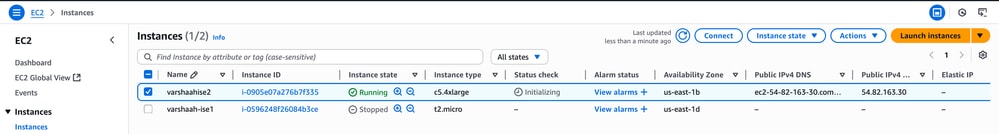

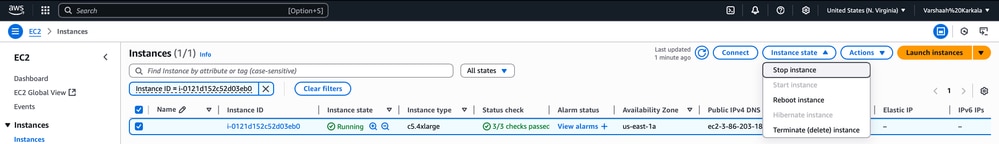

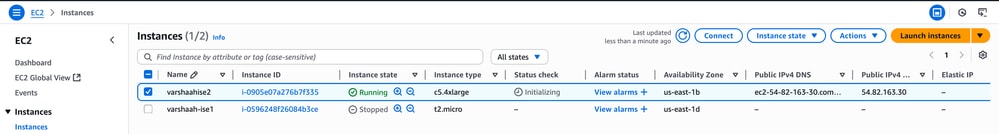

AMIを使用して構築されたISEインスタンスへのアクセス

View all Instancesをクリックして、EC2 instancesページに移動します。 このページで、ステータスチェックに「3/3チェック合格」と表示され、インスタンスが稼働していて正常であることを示していることを確認します。

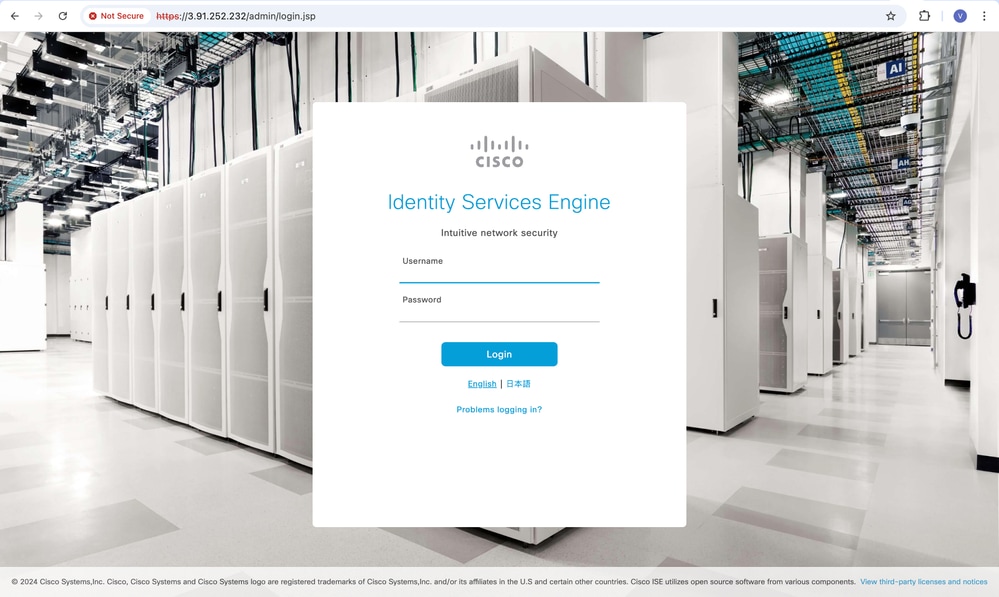

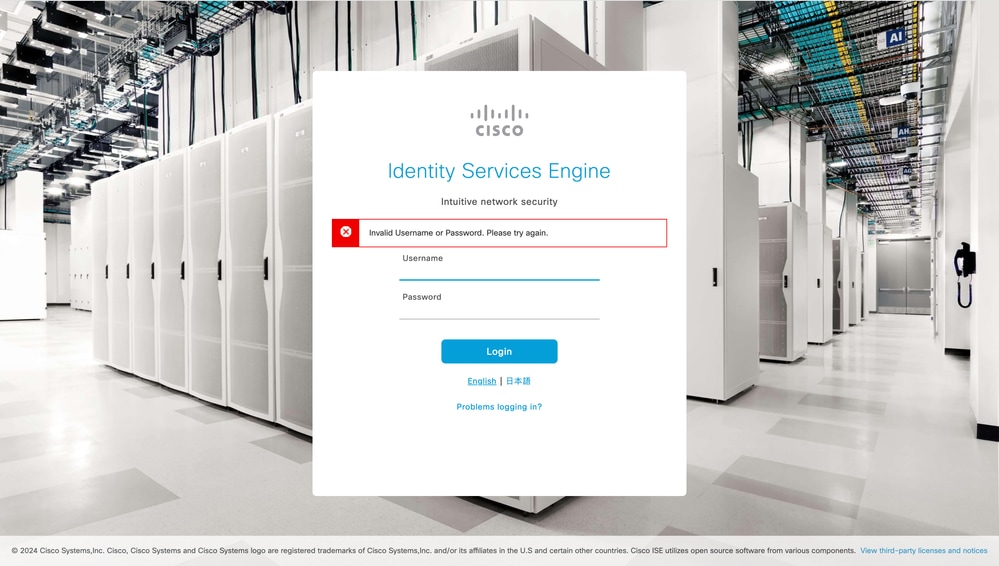

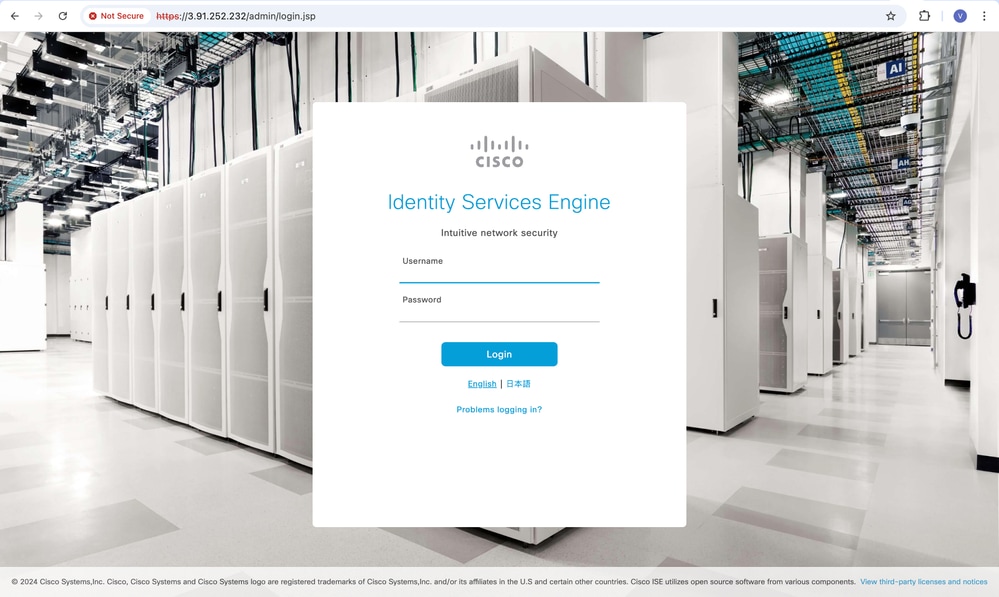

ISE GUIへのアクセス

これで、ISEサーバが正常に導入されました。

ISE GUIにアクセスするには、ブラウザでインスタンスのIPアドレスを使用する必要があります。デフォルトのIPはプライベートであるため、インターネットから直接アクセスすることはできません。

パブリックIPがインスタンスに関連付けられているかどうかを確認します。

- EC2 > Instancesに移動し、instanceを選択します。

- Public IPv4 addressフィールドを探します。

ISE GUIへのアクセスに使用できるパブリックIPアドレスが表示されます。

サポートされているブラウザ(ChromeやFirefoxなど)を開き、パブリックIPアドレスを入力します。

ISE GUIログインページが表示されます。

注:SSHアクセスが使用可能になった後、ISEサービスが完全に稼働状態に移行するまで、通常は10 ~ 15分かかります。

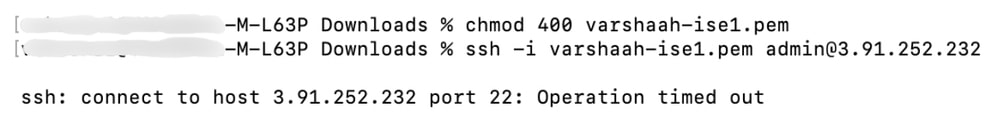

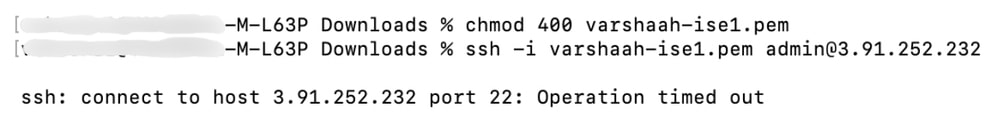

端末からSSH経由でCLIにアクセスする

EC2コンソールで、インスタンスを選択し、接続をクリックします。

SSH clientタブで、次の手順を実行します。

- ダウンロードした.pemキーファイルが格納されているフォルダに移動します。

- 次のコマンドを実行します。

- cd <パスツーキーファイル>

- chmod 400 <your-key-pair-name>.pem(すべてのキーがPEMに登録されている必要があります)

- ssh -i "<your-key-pair-name>.pem" admin@<public-ip-address>

注:Cisco ISEではSSHを介したrootログインが無効になるため、SSHユーザとしてadminを使用してください。

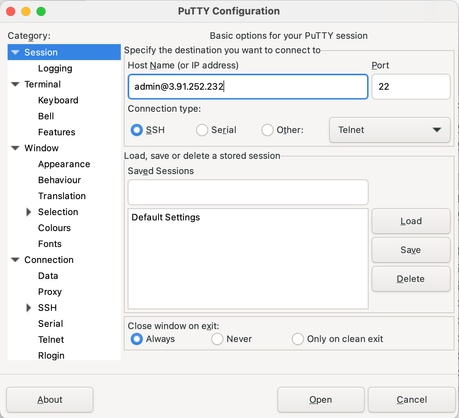

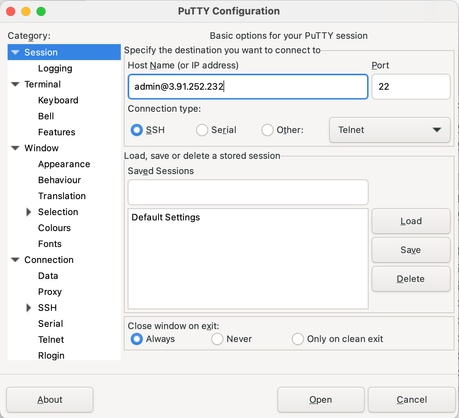

PuTTyを使用したSSH経由のCLIアクセス

-

PuTTYを開きます。

-

Host Nameフィールドに、admin@<public-ip-address>と入力します。

-

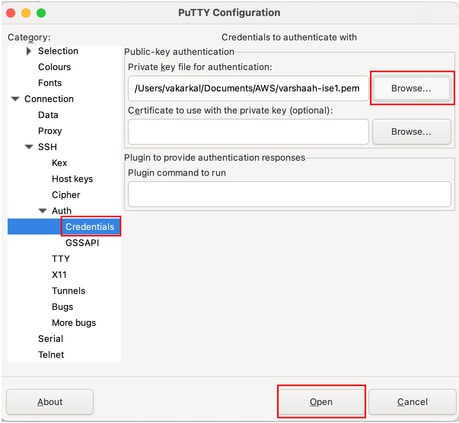

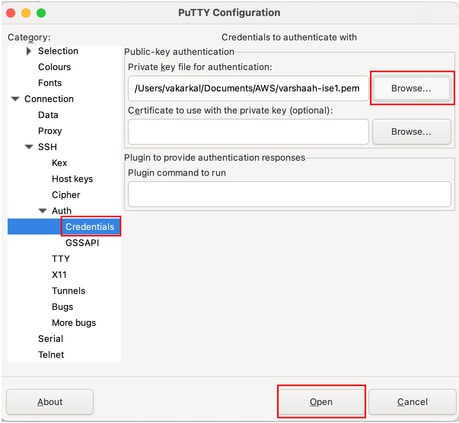

左側のペインで、Connection > SSH > Auth > Credentialsの順に移動します。

-

Private key file for authenticationの横にあるBrowseをクリックして、SSH private key fileを選択します。

-

Openをクリックして、セッションを開始します。

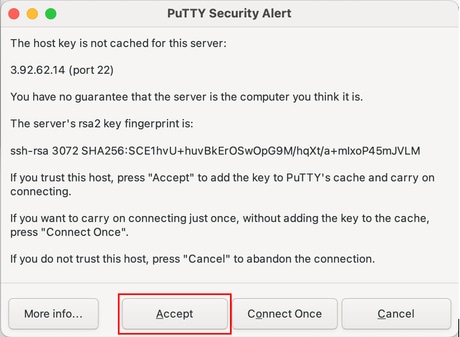

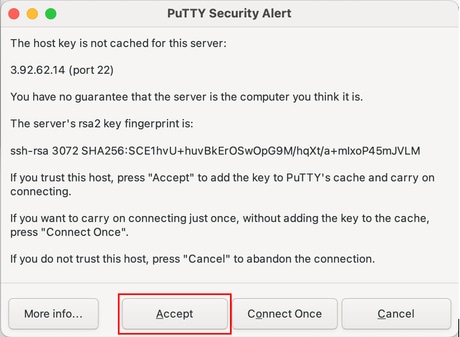

-

プロンプトが表示されたら、AcceptをクリックしてSSHキーを確認します。

-

これで、PuTTYセッションがISE CLIに接続されます。

注:ISEがSSH経由でアクセス可能になるまで、最大で20分かかることがあります。この間、接続の試行が失敗し、エラー「Permission denied (publickey)」が表示される場合があります。

トラブルシュート

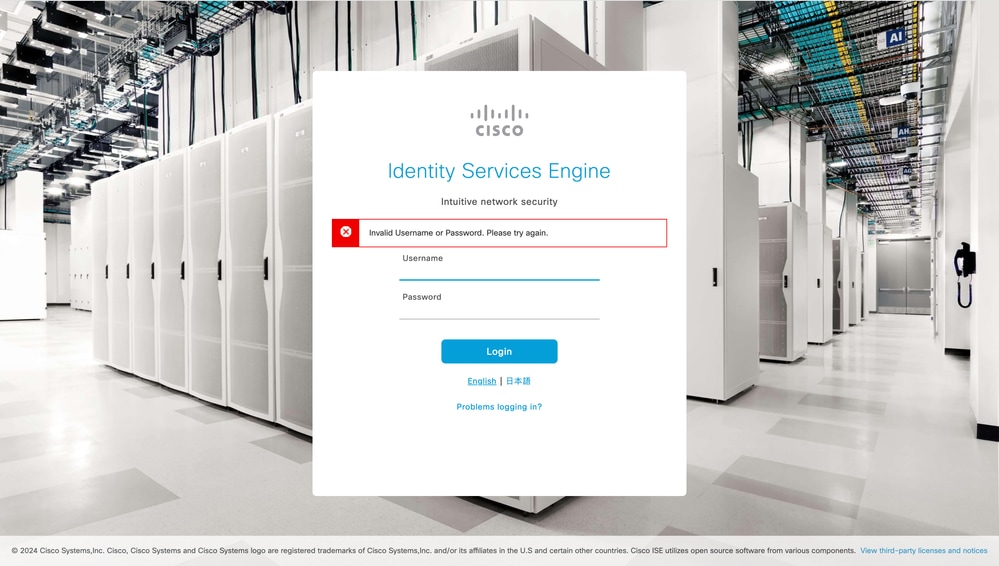

ユーザ名またはパスワードが無効です

認証の問題は、多くの場合、インスタンスの作成中にユーザが誤って入力したために発生します。 これにより、「Invalid Username or Password.Please try again.」というエラーが表示されます。

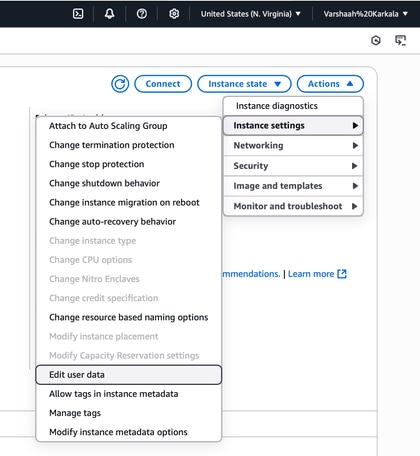

解決方法

-

AWS EC2コンソールで、EC2 > Instances > your_instance_idに移動します。

-

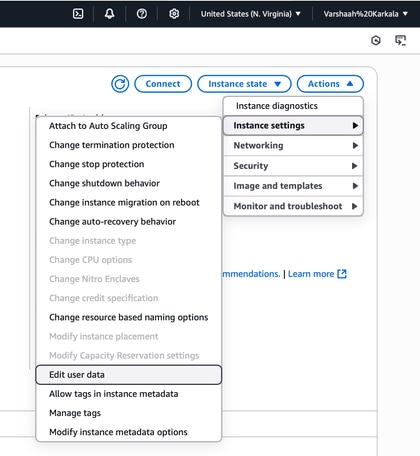

Actions をクリックし、Instance settings > Edit user dataの順に選択します。

-

インスタンスの起動時に設定された特定のユーザ名とパスワードは、ここから入手できます。これらのクレデンシャルは、ISE GUIへのログインに使用できます。

-

ホスト名とパスワードを設定する際に、ホスト名とパスワードを確認します。

-

ホスト名

-

英数字とハイフン(-)のみ使用できます。

-

19文字を超えないようにしてください。

-

Password

- 設定されたパスワードがISEパスワードポリシーに適合しない場合、正しいクレデンシャルを使用してもログイン試行は失敗します。

-

パスワードの設定が誤っている疑いがある場合は、次の手順に従ってパスワードを更新します。

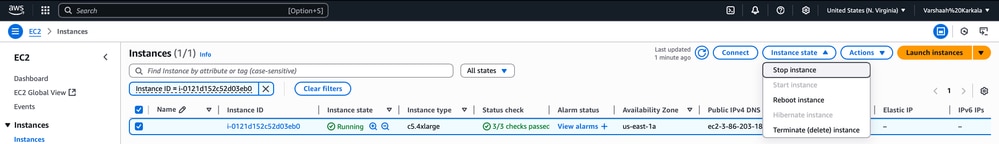

1. EC2コンソールで、EC2 > Instances > your_instance_idに移動します。

2. 「インスタンスの状態」 > 「インスタンスの停止」 の順にクリックします。

3. インスタンスが停止した後、「アクション」 > 「インスタンス設定」 > 「ユーザデータの編集」の順にクリックします。

4. それに応じてパスワードを更新するようにユーザデータスクリプトを変更します。

5. Saveをクリックして変更を保存します。インスタンスを再起動するには、Instance state > Start instanceの順にクリックします。

既知の障害

| Bug ID |

説明 |

| Cisco Bug ID 41693 |

メタデータバージョンがV2のみに設定されている場合、AWSのISEはユーザデータの取得に失敗します。ISE 3.4より前のバージョンでは、IMDSv1のみがサポートされます。 |

フィードバック

フィードバック