外部CAを使用したISE 3.3とWSAの統合

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、pxGrid接続を使用してISE 3.3をCisco Secure Web Appliance(WSA)と統合する手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Identity Services Engine

- CiscoセキュアWebアプライアンス(WSA)

- Platform Exchange Grid(pxGrid)

- TLS/SSL証明書。

- Windows Server 2016上のPKI

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Identity Services Engine(ISE)バージョン3.3パッチ4

- Cisco Secure Web Applianceバージョン15.2.0-116

- 外部認証局(CA)サーバとしてのWindows Server 2016

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

セクションA:Cisco Identity Services Engine 3.3証明書の設定

ステップ1:anISEServer pxGrid証明書の生成

ISEサーバpxGrid証明書用のCSRを生成します。

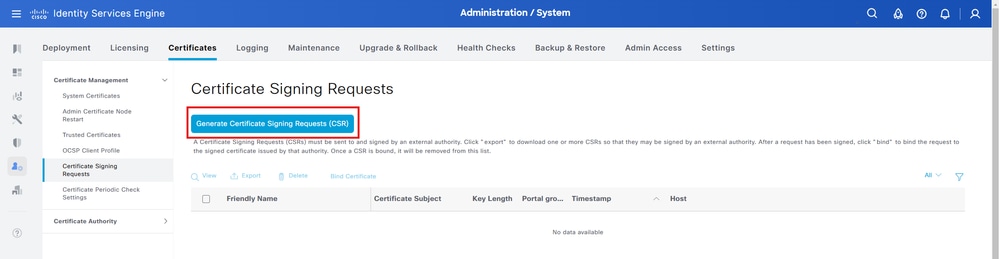

1. Cisco Identity Services Engine(ISE)GUIにログインします。

2. NavigatetoAdministration > System > Certificates > Certificate Management >Certificate Signing Requests

3. Generate Certificate Signing Request (CSR)を選択します。

4. フィールドに証明書を使用する場合はSelectpxGridinを選択します。

5. 証明書が生成されるSelectISEノード。

6.必要に応じて、その他の証明書の詳細をフィルタリングします。

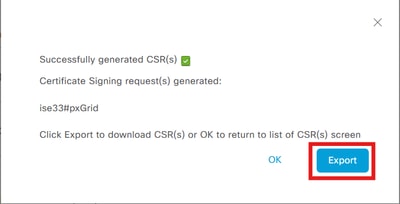

7. ClickGenerateをクリックします。

8. ExportandSavetheファイルをローカルにクリックします。

ステップ2:外部CAを使用したISEサーバpxGrid証明書の作成

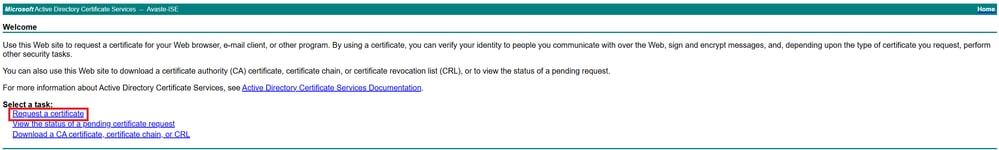

1. MS Active Directory Certificate Service(PDS)、https://server/certsrv/に移動します。ここで、serverは使用しているMSサーバのIPまたはDNSです。

2. Request a certificateをクリックします。

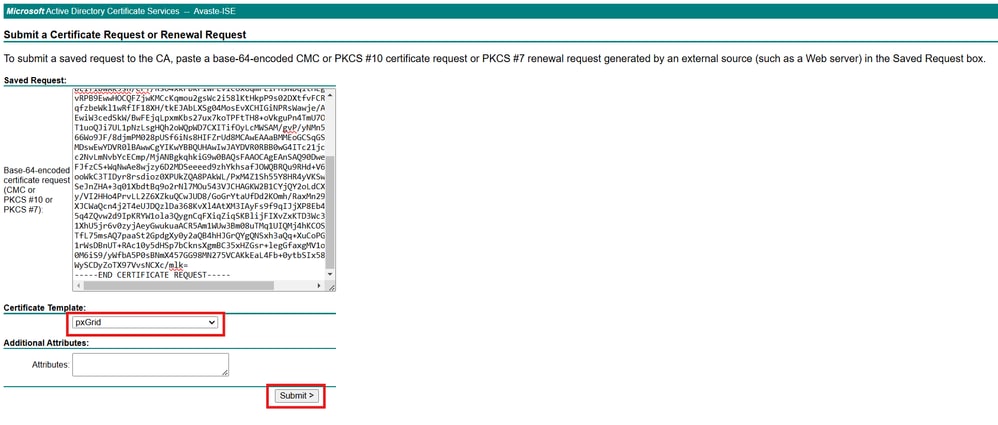

3. advanced certificate requestを送信することを選択します。

4.前のセクションで生成したCSRの内容をSaved Requestフィールドにコピーします。

5. SelectpxGridas を選択して証明書テンプレートを入力し、Submitをクリックします。

注:使用する証明書テンプレートpxGridでは、Enhanced Key Usageフィールドでのクライアント認証とサーバ認証の両方が必要です。

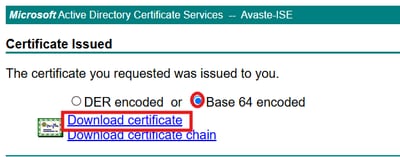

6.生成された証明書をBase-64形式でダウンロードし、ISE_pxGrid.cerとして保存します。

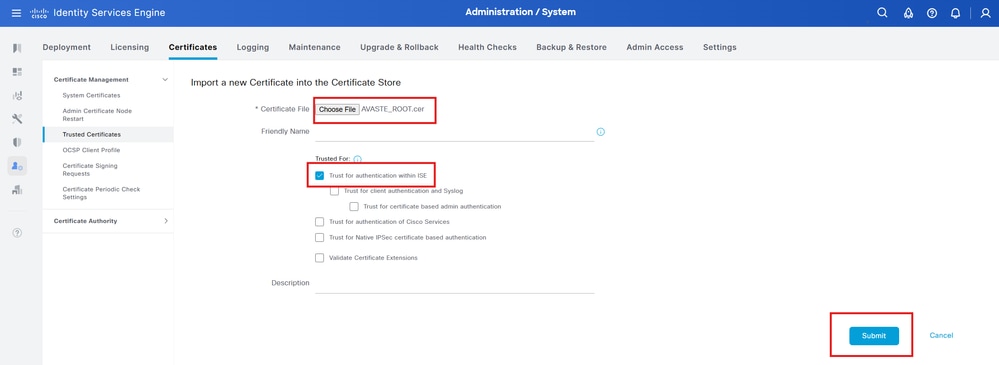

ステップ3:ISE信頼ストアへのCAルート証明書のインポート

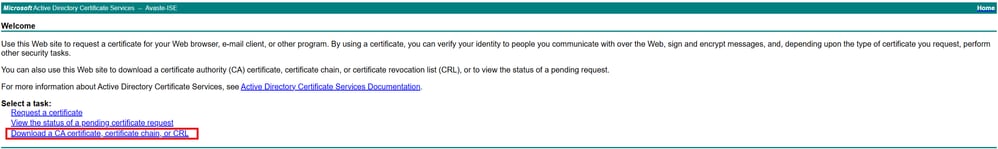

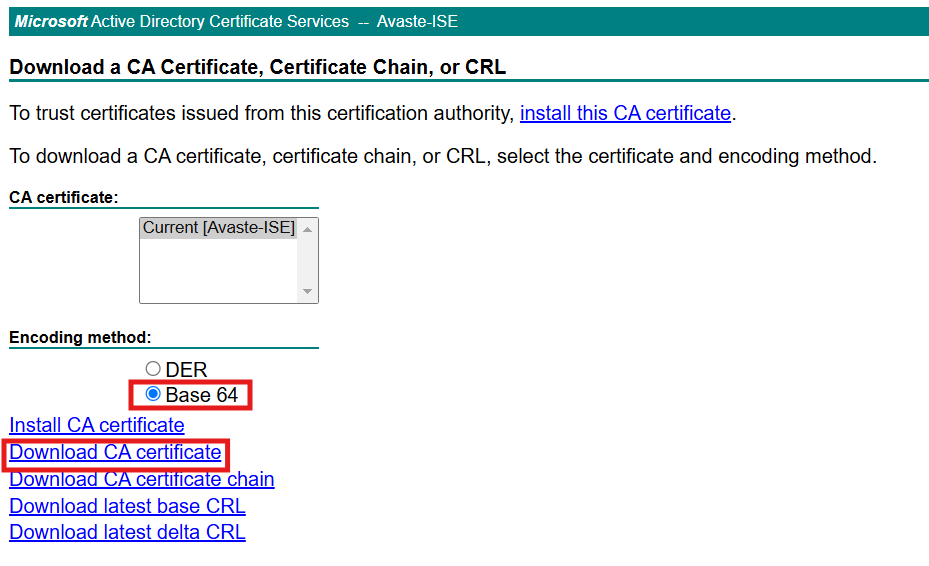

1. MS Active Directory Certificate Servicehomeページに移動し、Download a CA certificate, certificate chain, or CRLを選択します。

2. Base-64形式を選択してから、DownloadCA certificateをクリックします。

3.証明書をCA_Root.cerとして保存します。

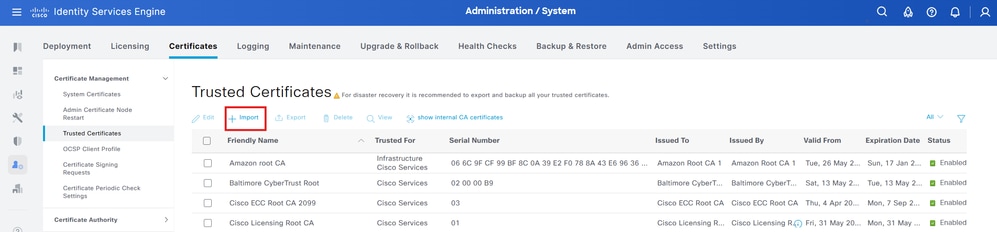

4. Cisco Identity Services Engine(ISE)GUIにログインします。

5. Administration > System > Certificates > Certificate Management >Trusted certificatesの順に選択します。

6. Import > Certificate file andImportthe root certificateの順に選択します。

7. [ISE内の認証を信頼する]チェックボックスがオンになっていることを確認します。

8. ClickSubmitをクリックします。

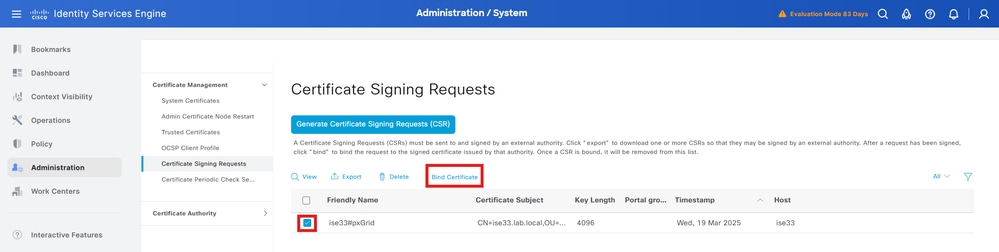

ステップ4:証明書署名要求(CSR)にISE証明書をバインドします。

1. Cisco Identity Services Engine(ISE)GUIにログインします。

2. Administration > System > Certificates > Certificate Management > Certificate Signing Requestsの順に選択します。

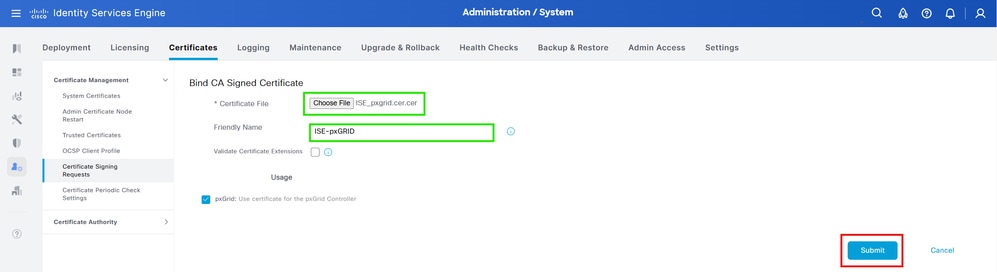

3. 前のセクションで生成したCSRを選択し、Bind Certificateをクリックします。

4. 「CA署名付き証明書のバインド」フォームで、前に生成されたISE_pxGrid.cer証明書を選択します。

5. 証明書にわかりやすい名前を付け、Submitをクリックします。

7. システムから証明書の置き換えを求められた場合は、「はい」をクリックします。

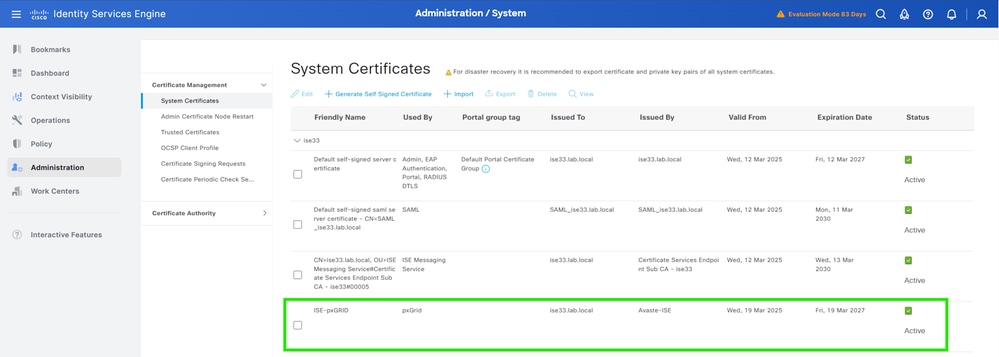

8. Administration > System > Certificates > System Certificatesの順に選択します。

9. 作成されたpxGrid証明書が外部CAによって署名されていることがリストに表示されます。

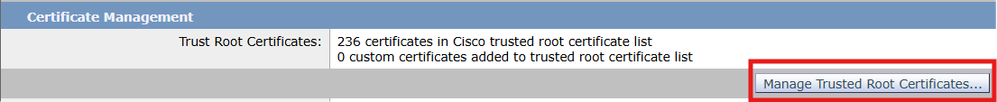

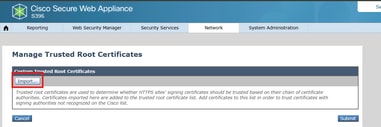

セクションB:WSA証明書信頼ストアへのCAルート証明書の追加

WSA信頼ストアへのCAルート証明書の追加:

1. Webセキュリティアプライアンス(WSA)のGUIにログインします。

2. Network > Certificate Management > Manage Trusted Root Certificatesの順に移動します。

3. CAルート証明書をインポートしてアップロードし、Submitをクリックします。

4. Commit Changesをクリックして、変更を適用します。

証明書が展開されました。統合に進んでください。

統合

統合を進める前に、次のことを確認してください。

Cisco ISEの場合、Administration > pxGrid Services > Settingsの順に選択し、Automatically approve new certificate-based accounts for Client request to Auto-approve andSaveにチェックマークを付けます。

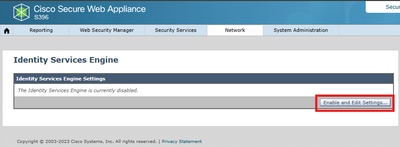

セクションA:ISE統合のためのWSAを有効にし、WSAクライアント証明書用のCSRを生成します。

1. Webセキュリティアプライアンス(WSA)のGUIにログインします。

2. Network > Identification Services > Identification Service Engineの順に移動します。

3. Enable and Edit Settingsをクリックします。

4. プライマリISE pxGridノードのIPアドレスまたはFQDNを入力します。

5. プライマリpxGridノードのCAルート証明書をアップロードします。

6. セカンダリISE pxGridノードのIPアドレスまたはFQDNを入力します(オプション)。

7. セカンダリpxGridノードのCAルート証明書をアップロードします。(オプション)

注:ISE導入ごとに存在できるpxGridノードは2つだけです。これは、pxGridアクティブ/スタンバイ設定として機能します。一度にアクティブにできるISE+pxGridノードは1つだけです。pxGridアクティブ/スタンバイ設定では、すべての情報はPPANを介して渡され、2番目のISE+pxGridノードは非アクティブなままです。

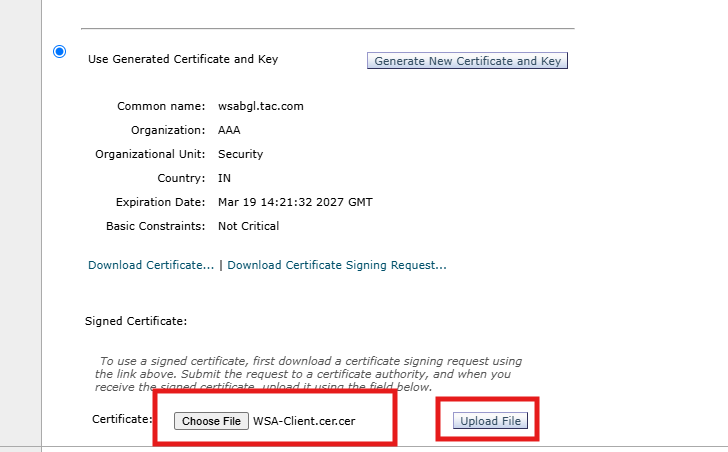

8. Web Appliance Client Certificateセクションまでスクロールし、Generate New Certificate and Keyをクリックします。

9. 必要に応じて証明書の詳細を入力し、Generateをクリックします。

注:証明書の有効期間は24 ~ 60ヵ月の整数で、国はISOの2文字の国番号(大文字のみ)である必要があります。

10. [証明書署名要求のダウンロード]をクリックします。

11. Submitをクリックします。

12. Commit Changesをクリックして、変更を適用します。

警告:上記の変更を送信およびコミットせず、署名付き証明書を直接アップロードしてコミットを実行した場合、統合中に問題が発生する可能性があります。

セクションB:外部CAを使用したWSAクライアントCSRの署名

1.MS Active Directory Certificate Service、https://server/certsrv/に移動します。ここで、serverは使用しているMSサーバのIPまたはDNSです。

2. Request a certificateをクリックします。

3. advanced certificate requestを送信することを選択します。

4.前のセクションで生成したCSRの内容をSaved Requestフィールドにコピーします。

5. SelectpxGridas を選択して証明書テンプレートを入力し、Submitをクリックします。

注:使用する証明書テンプレートpxGridには、拡張キー使用法フィールドでのクライアント認証とサーバ認証の両方が必要です。

6.生成された証明書をBase-64形式でダウンロードし、WSA-Client.cerとして保存します。

セクションC:WSAクライアント証明書の証明書署名要求(CSR)へのバインドと統合

1. Webセキュリティアプライアンス(WSA)のGUIに移動します。

2. Network > Identification Services > Identification Service Engineの順に移動します。

3. Edit Settingsをクリックします。

4.Webアプライアンスクライアント証明書セクションに移動します。

5.signed certificateセクションで、署名付き証明書WSA-Client.cerをアップロードします。

6. Submitをクリックします。

7. Commit Changesをクリックして、変更を適用します。

8. 「設定の編集」をクリックします。

9. Test Communication with ISE Nodesまでスクロールし、Start Testをクリックします。これにより、次のような結果が得られます。

- ISEノードとの通信のテスト

- ISEノードとの通信のテスト

Checking DNS resolution of ISE pxGrid Node hostname(s) ...

Success: Resolved '10.127.197.128' address: 10.127.197.128

Validating WSA client certificate ...

Success: Certificate validation successful

Validating ISE pxGrid Node certificate(s) ...

Success: Certificate validation successful

Checking connection to ISE pxGrid Node(s) ...

Trying primary PxGrid server...

SXP not enabled.

ERS not enabled.

Preparing TLS connection...

Completed TLS handshake with PxGrid successfully.

Trying download user-session from (https://ise33.lab.local:8910)...

Failure: Failed to download user-sessions.

Trying download SGT from (https://ise33.lab.local:8910)...

Able to Download 17 SGTs.

Skipping all SXP related service requests as SXP is not configured.

Success: Connection to ISE pxGrid Node was successful.

Test completed successfully.

確認

Cisco ISEで、Administration >pxGrid Services > Client Management > Clientsの順に移動します。

これにより、WSAがstatusEnabledを持つpxgridクライアントとして生成されます。

Cisco ISEでトピックサブスクリプションを確認するには、Administration >pxGrid Services > Diagnostics > Websocket > Clientsの順に移動します。

Cisco ISE Pxgrid-server.log TRACE level.referenceで確認できます。

{"timestamp":1742395398803,"level":"INFO","type":"WS_SERVER_CONNECTED","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"WebSocket connected. session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-8][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Drop. exclude=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authenticating null

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Certs up to date. user=~ise-pubsub-ise33

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- preAuthenticatedPrincipal = ~ise-pubsub-ise33, trying to authenticate

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- X.509 client authentication certificate subject:CN=ise33.lab.local, OU=AAA, O=Cisco, L=Bangalore, ST=KA, C=IN, issuer:CN=Avaste-ISE, DC=avaste, DC=local

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authentication success: PreAuthenticatedAuthenticationToken [Principal=org.springframework.security.core.userdetails.User [Username=~ise-pubsub-ise33, Password=[PROTECTED], Enabled=true, AccountNonExpired=true, credentialsNonExpired=true, AccountNonLocked=true, Granted Authorities=[ROLE_USER]], Credentials=[PROTECTED], Authenticated=true, Details=WebAuthenticationDetails [RemoteIpAddress=10.127.197.128, SessionId=null], Granted Authorities=[ROLE_USER]]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.data.AuthzDaoImpl -::::::- requestNodeName=wsabgl.lab.local_ised serviceName=com.cisco.ise.pubsub operation=subscribe /topic/com.cisco.ise.session

DEBUG [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Adding subscription=[id=my-id,topic=/topic/com.cisco.ise.session]

INFO [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Pubsub subscribe. subscription=[id=my-id,topic=/topic/com.cisco.ise.session] session=[id=4,client=wsabgl.lab.local_ised,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395] content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395], content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

TRACE [sub-sender-0][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log] from=null to=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570] content=MESSAGE

TRACE [Grizzly(1)][[]] cpm.pxgridwebapp.ws.distributed.FanoutDistributor -::::::- DownstreamHandler sent frame for upstream. frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570]

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570], content=MESSAGE

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/distributedトラブルシューティング

問題

不明なCAの問題、WSAでISE接続のテストがエラーで失敗します。障害:ISE PxGridサーバへの接続がタイムアウトしました。

Cisco ISE Pxgrid-server.log TRACE level.referenceで確認できます。

ERROR [Thread-8][[]] cisco.cpm.pxgrid.cert.LoggingTrustManagerWrapper -::::::- checkClientTrusted exception.message=PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle=CN=wsabgl.lab.local, OU=Security, O=AAA, C=IN

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338] content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338], content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37180],content-len=338]

DEBUG [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=513, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=513] content=MESSAGE

障害の理由は、パケットキャプチャ、

解決方法

1. Webアプライアンスの署名付き証明書がWSAで正常にバインドされ、変更がコミットされたことを確認します。

2. WSAクライアント証明書の発行者またはルートCA証明書が、Cisco ISEの信頼ストアの一部であることを確認します。

既知の障害

| Cisco Bug ID | 説明 |

| Cisco Bug ID 23986 | Pxgrid getUserGroups API要求が空の応答を返しました。 |

| Cisco Bug ID 77321 | WSAは、ADグループの代わりにSIDをISEから受信します。 |

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

26-Mar-2025

|

初版 |

シスコ エンジニア提供

- アヌラグヴァストテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック