はじめに

このドキュメントでは、Unified Compute System Manager(UCSM)でのTerminal Access Controller Access-Control System Plus(TACACS+)認証の設定について説明します。 TACACS+は、認証、許可、およびアカウンタビリティサービス(AAA)に使用されるネットワークプロトコルで、サーバを介してルールを管理および作成できるネットワークアクセスデバイス(NAD)を管理するための集中方式を提供します。この使用例では、Identity Services Engine(ISE)を使用します。

前提条件

要 件

次の項目に関する知識があることが推奨されます。

- Cisco UCS Manager(UCSM)

- Terminal Access Controller Access-Control System Plus(TACACS+)

- Identity Services Engine(ISE)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- UCSM 4.2(3d)

- Cisco Identity Services Engine(ISE)バージョン3.2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

コンフィギュレーション

ISEでのTACACS+の設定

ISEでのTACACS+の設定

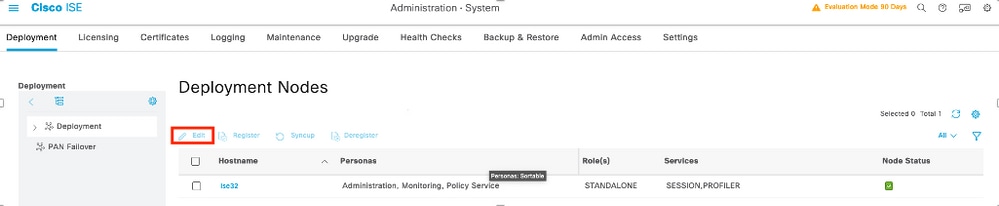

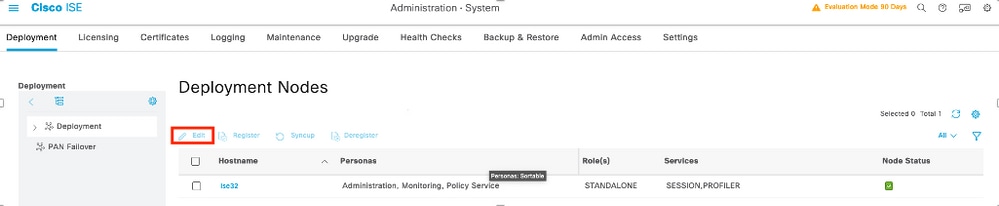

ステップ 1:最初の作業は、ISEにTACACS+認証を処理する正しい機能があるかどうかを確認することです。このような場合、ポリシーサービスノード(PSN)内にDevice Admin Serviceの機能が必要かどうかを確認し、メニューAdministration > System > Deploymentを参照して、ISEがTACACS+を実行するノードを選択し、Editボタンを選択します。

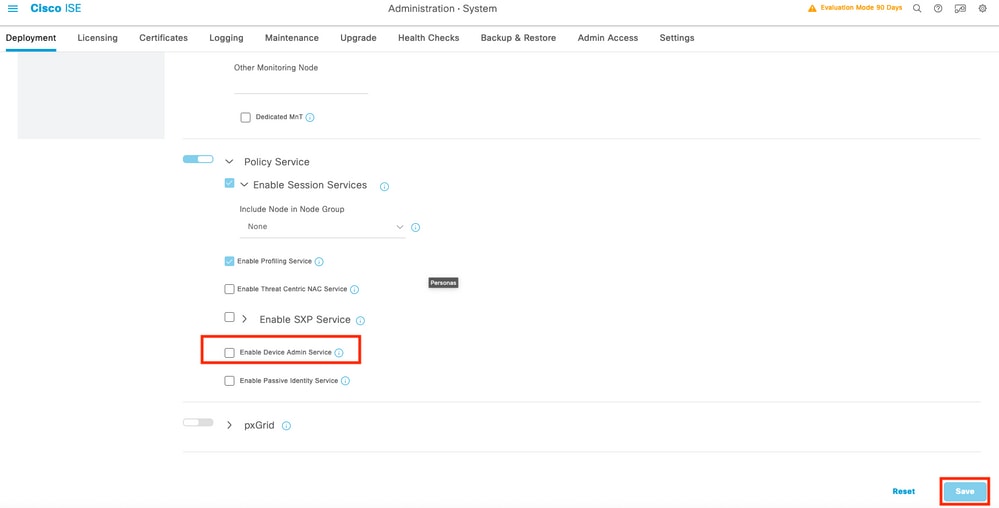

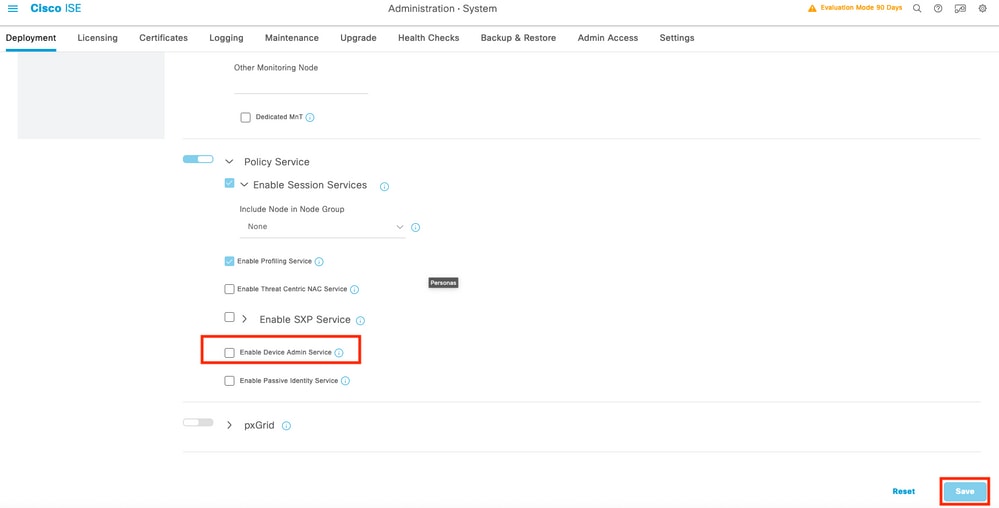

ステップ 2Device Administration Serviceという対応する機能が表示されるまで下にスクロールします(この機能を有効にするには、まずポリシーサーバのペルソナをノードで有効にし、さらにTACACS+のライセンスを展開環境で有効にする必要があります)。このチェックボックスをオンにして、設定を保存します。

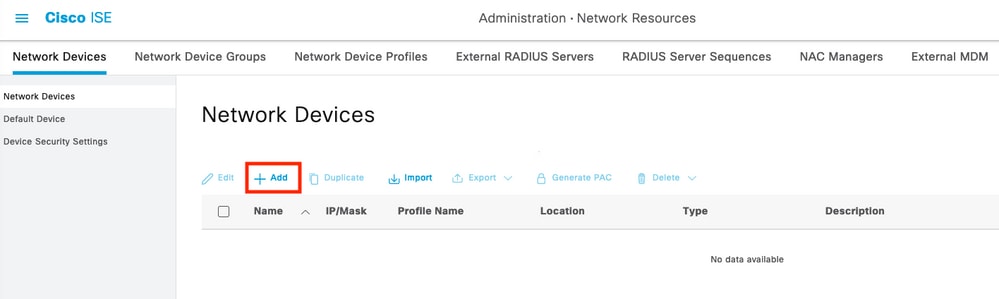

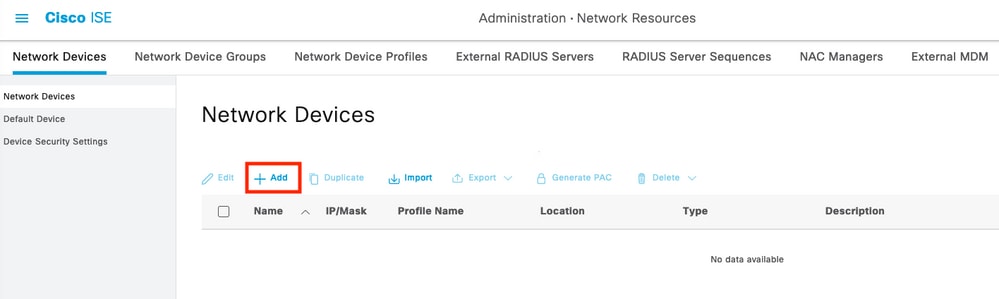

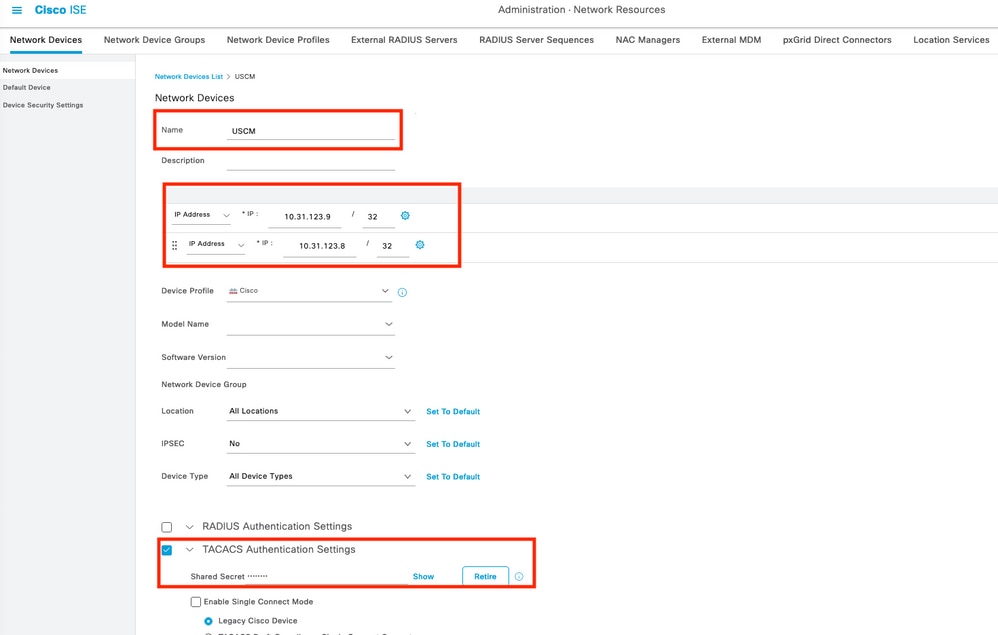

ステップ 3ISEをTACACS+としてサーバとして使用するNetwork Access Device(NAD)を設定し、Administration > Network Resources > Network Devicesの順にメニューに移動して、+Addボタンを選択します。

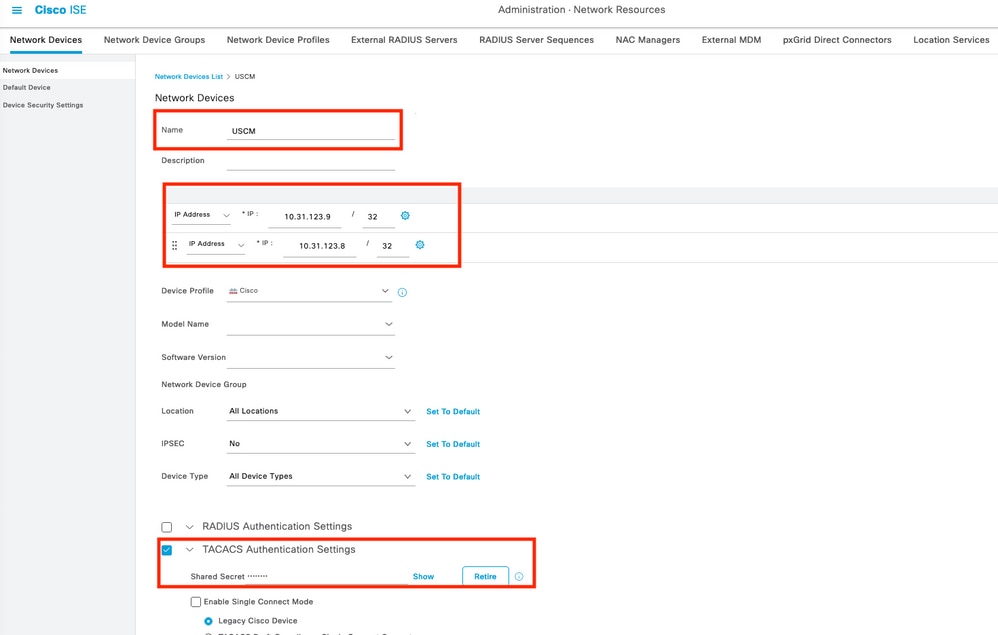

ステップ 4このセクションでは、次のように設定します。

- TACACS+クライアントにするUCSMの名前。

- UCSMがISEに要求を送信するために使用するIPアドレス。

- TACACS+ Shared Secret。これは、UCSMとISE間のパケットの暗号化に使用されるパスワードです。

注:クラスタ構成の場合は、両方のFabric Interconnectに管理ポートのIPアドレスを追加します。この設定により、1番目のFabric Interconnectに障害が発生してシステムが2番目のFabric Interconnectにフェールオーバーした場合に、リモートユーザが引き続きログインできることが保証されます。すべてのログイン要求はこれらのIPアドレスから送信され、Cisco UCS Managerで使用される仮想IPアドレスからは送信されません。

ISEでの属性とルールの設定

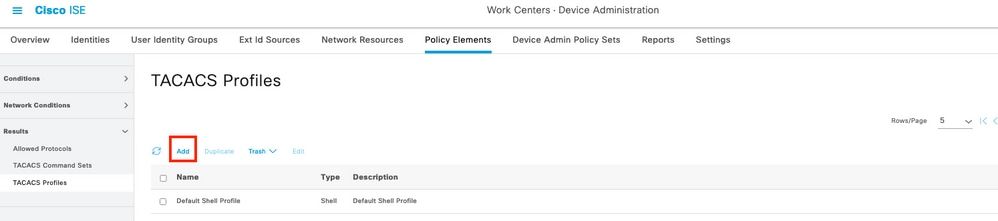

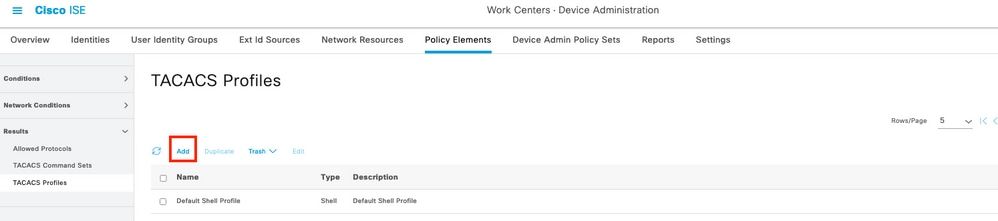

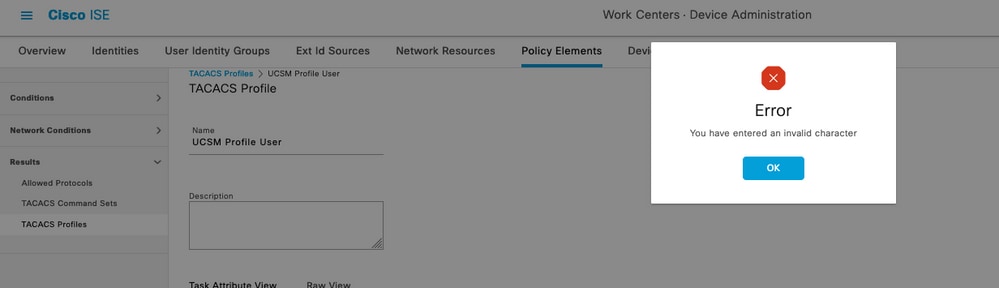

ステップ 1:TACACS+プロファイルを作成し、メニューWork Centers > Device Administration > Policy Elements > Results > TACACS Profilesに移動して、Addを選択します。

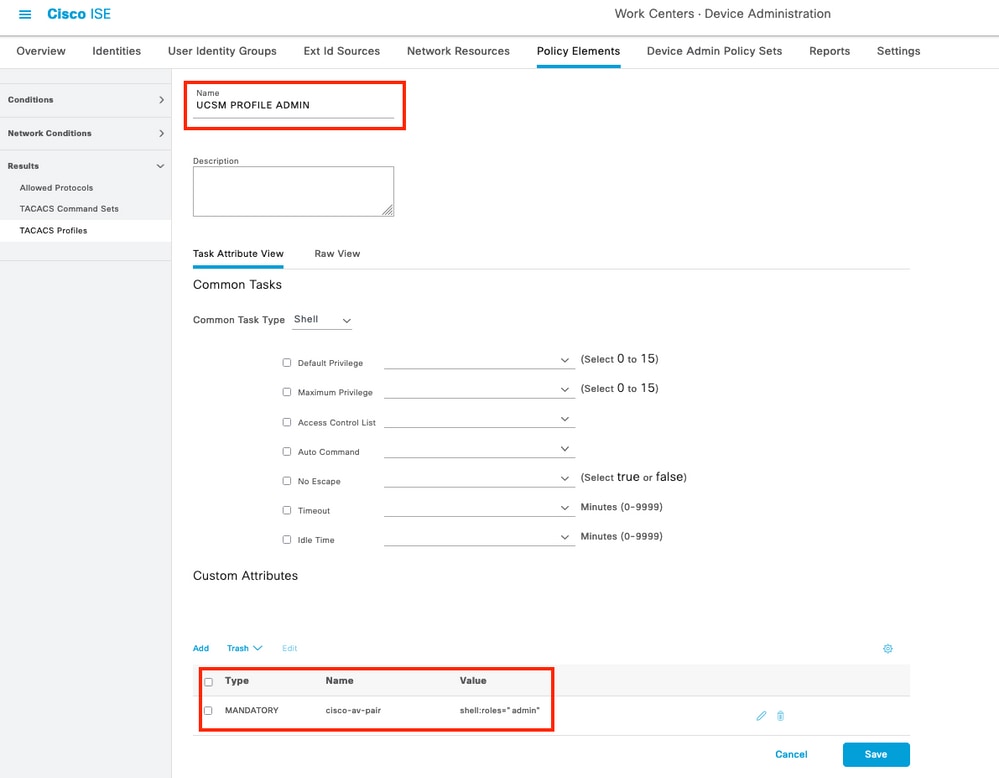

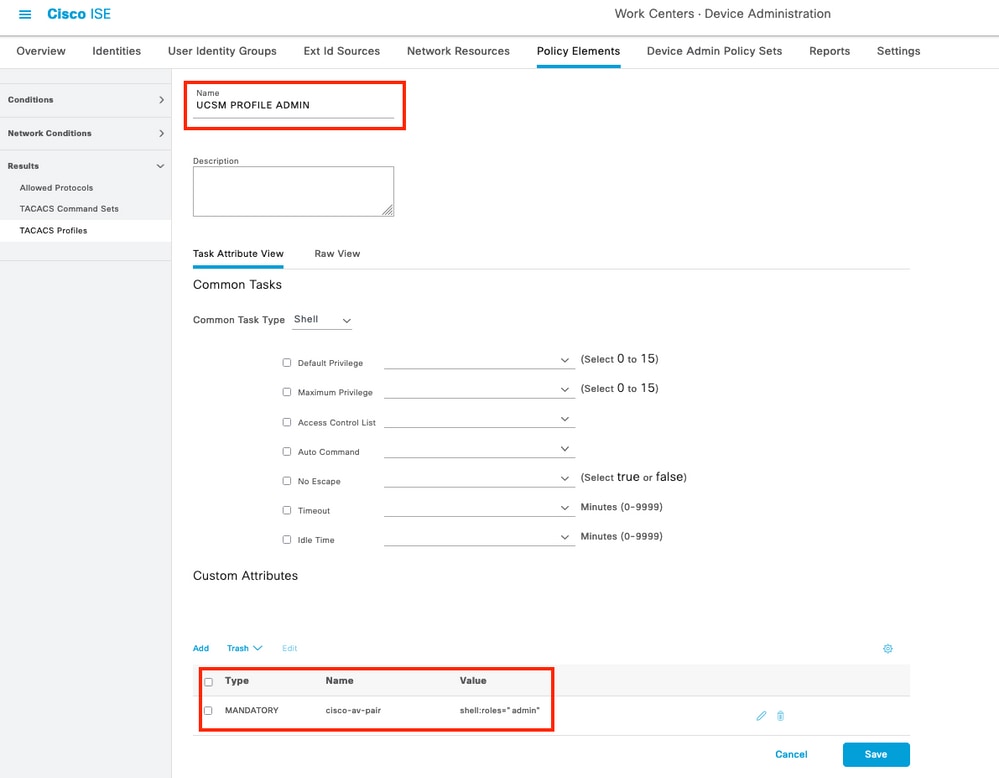

ステップ 2このセクションでは、プロファイルを名前で設定し、Custom AttributesセクションでAddを選択し、次に特性MANDATORYの1つの属性を作成し、cisco-av-pairと名前を付け、値でUCSM内で使用可能なロールの1つを選択してシェルロールとして入力します。この例ではロールadminを使用しており、入力はshell:roles="admin"である必要があります。

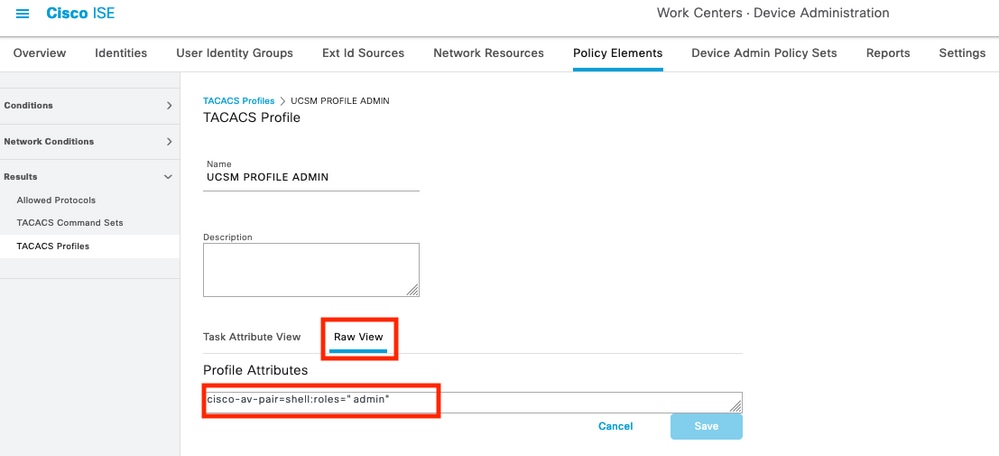

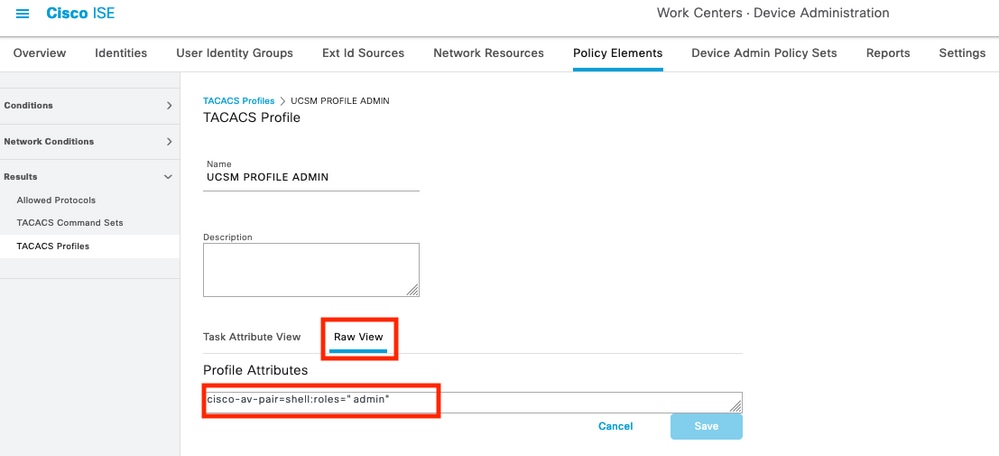

同じメニューで、TACACSプロファイルに対してRaw Viewを選択すると、ISEを介して送信される属性の対応する設定を確認できます。

注:cisco-av-pair nameは、TACACS+プロバイダーの属性IDを提供する文字列です。

ステップ 3チェックマークを選択して、設定を保存します。

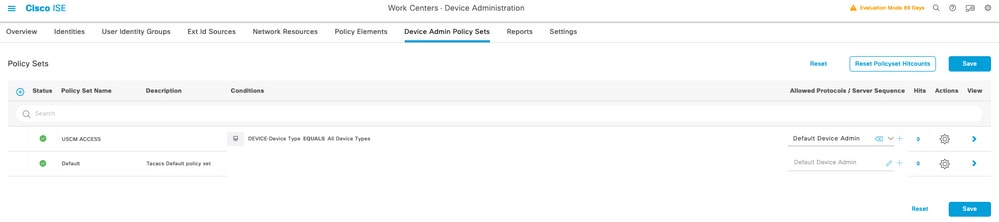

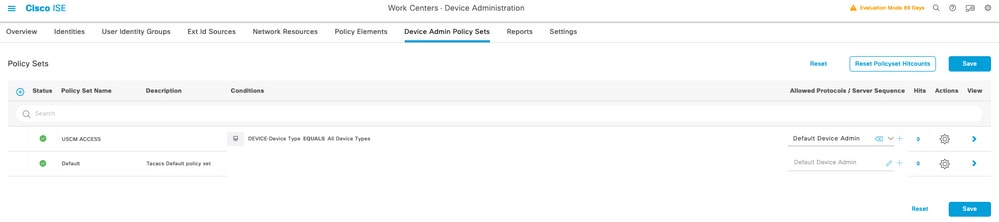

ステップ 4UCSMで使用するデバイス管理ポリシーセットを作成し、メニューWork Centers > Device Administration > Device Admin Policy Setsに移動し、既存のポリシーセットから歯車アイコンを選択してInsert new rowを選択します

ステップ 5この新しいポリシーセットに名前を付け、UCSMサーバから実行されているTACACS+認証の特性に応じて条件を追加し、Allowed Protocols > Default Device Adminの順に選択して、設定を保存します。

ステップ 6>表示オプションで選択し、Authentication Policyセクションで、ISEがUCSMに入力されるユーザ名とクレデンシャルを照会する外部アイデンティティソースを選択します。この例では、クレデンシャルはISE内に保存されている内部ユーザに対応します。

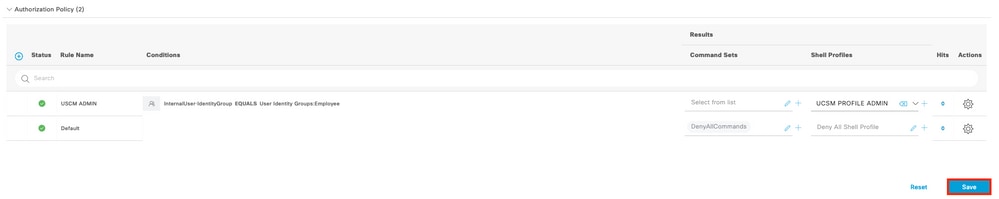

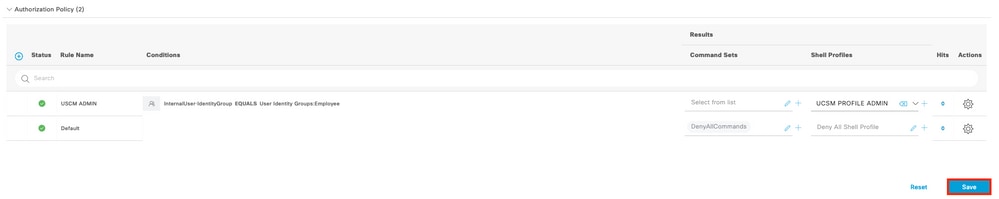

ステップ 7Authorization Policyというセクションまでスクロールダウンして、Default policyまでスクロールし、歯車のアイコンを選択して、ルールを1つ挿入します。

ステップ 8新しい認可ルールに名前を付け、グループメンバーシップとして認証済みのユーザに関する条件を追加します。次に、Shell Profilesセクションで、以前に設定したTACACSプロファイルを保存します。

UCSMでのTACACS+の設定

管理者権限を持つユーザでCisco UCS ManagerGUIにログインします。

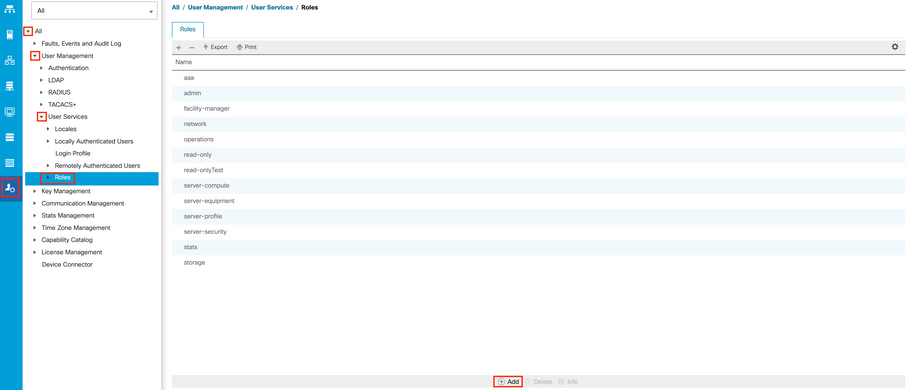

ユーザのロールの作成

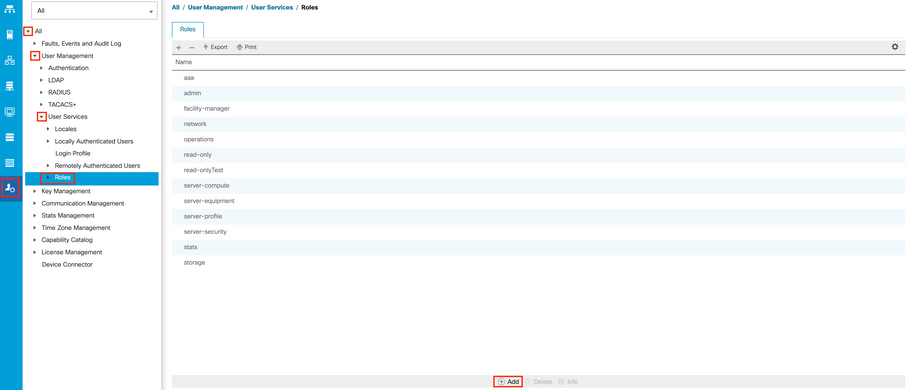

ステップ 1:ナビゲーション ペインで Admin タブを選択します。

ステップ 2Adminタブで、All > User Management > User Services > Rolesの順に展開します。

ステップ 3 作業ペインで、Generaltabを選択します。

ステップ 4カスタムロールの場合は、Addを選択します。このサンプルでは、デフォルトのロールを使用します。

ステップ 5名前のロールが、TACACSプロファイルで前に設定した名前と一致することを確認します。

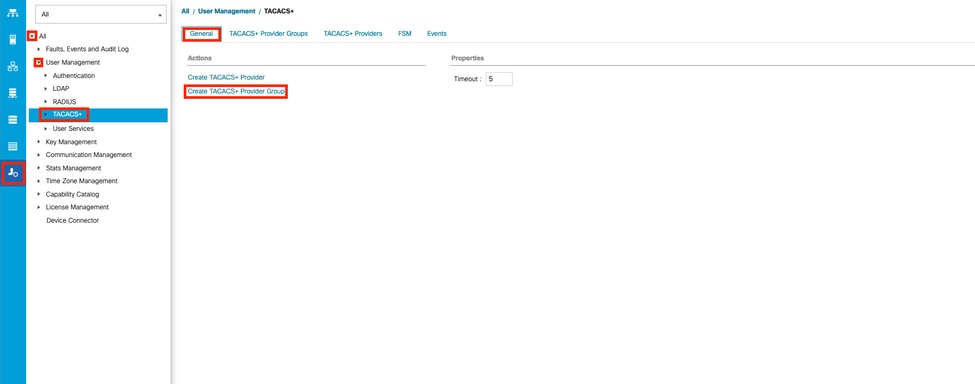

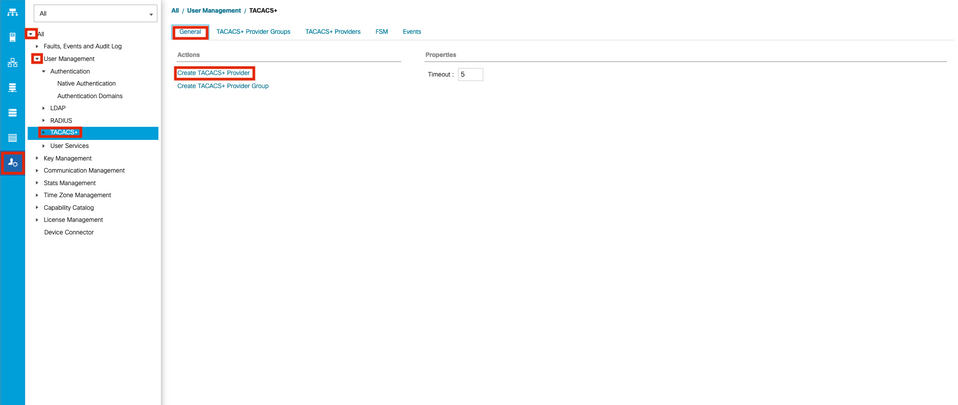

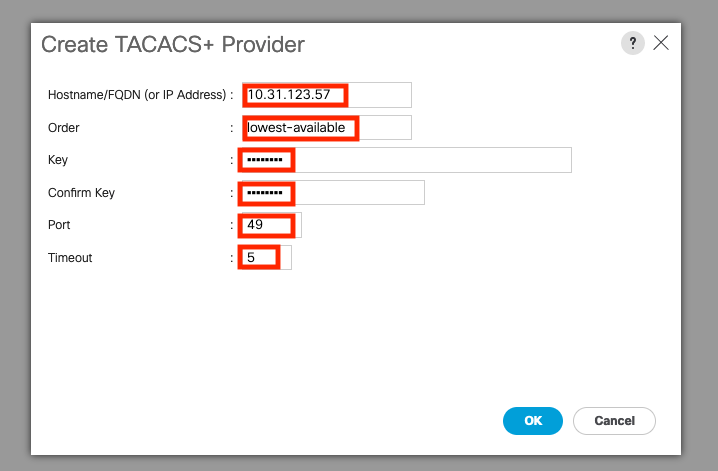

TACACS+プロバイダーの作成

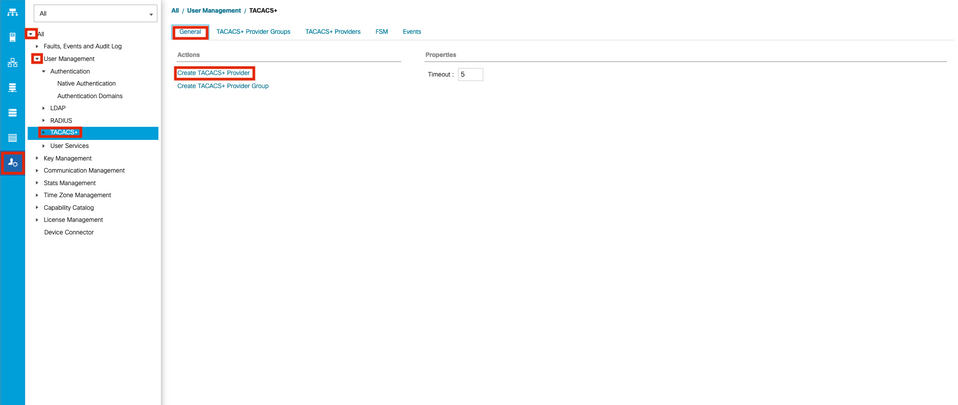

ステップ 1:ナビゲーション ペインで Admin タブを選択します。

ステップ 2Adminタブで、All > User Management > TACACS+の順に展開します。

ステップ 3 作業ペインで、Generalタブを選択します。

ステップ 4 Actionsaで、Create TACACS+ Providerを選択します。

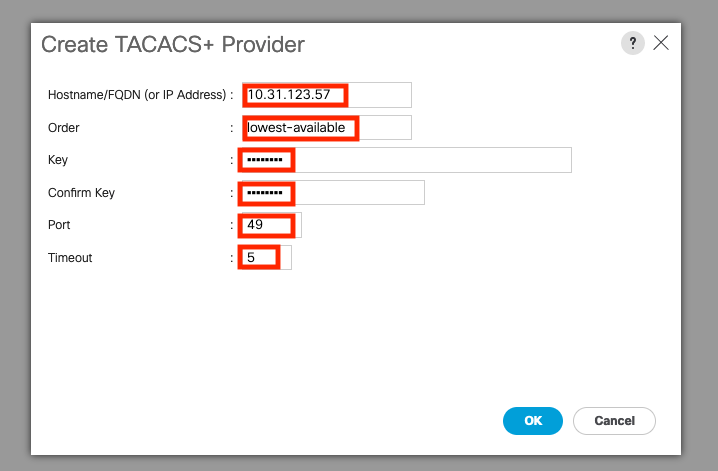

ステップ 5 Create TACACS+ Providerwizardに、適切な情報を入力します。

ステップ 6Okを選択します。

注:IPアドレスではなくホスト名を使用する場合、Cisco UCS ManagerでDNSサーバを設定する必要があります。

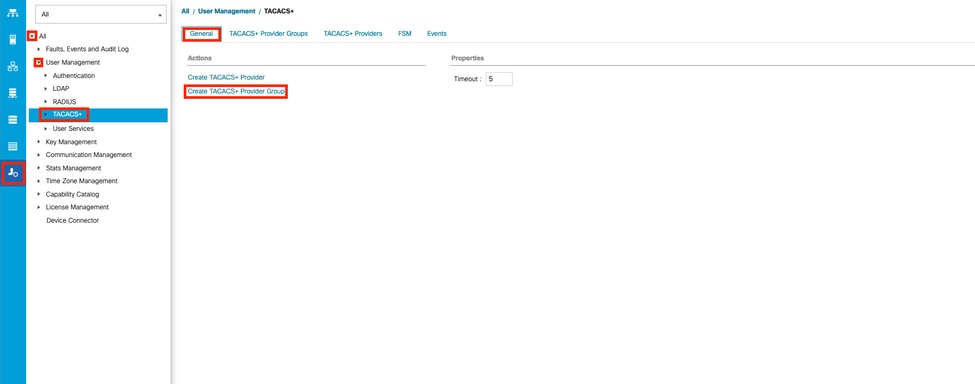

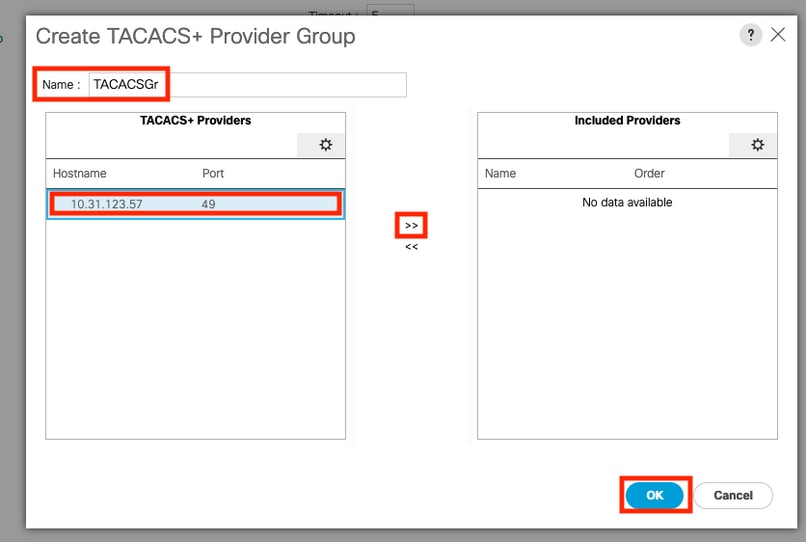

TACAC+プロバイダーグループの作成

ステップ1:ナビゲーションペインでAdminタブを選択します。

ステップ 2 Admintabで、All > User Management > TACACS+の順に展開します。

ステップ 3 作業ペインでGeneralタブを選択します。

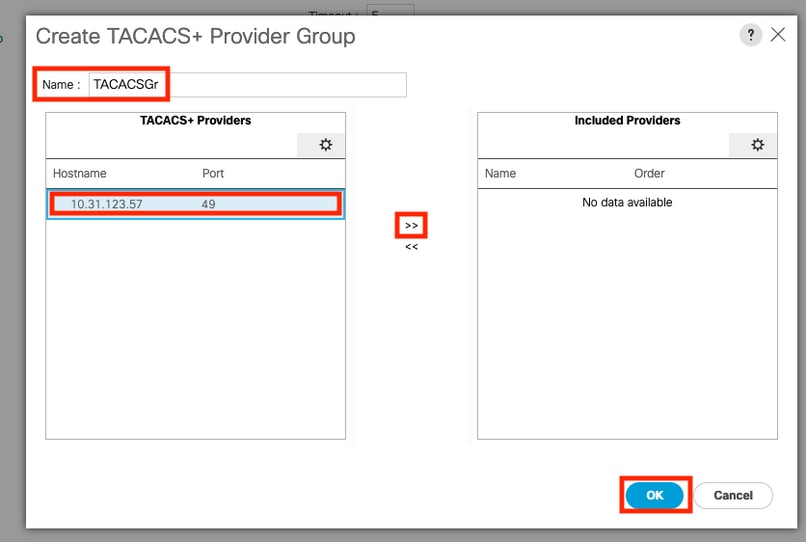

ステップ 4 Actionsaで、Create TACACS+ ProviderGroupを選択します。

ステップ 5Create TACACS+ Provider Groupダイアログボックスで、必要な情報を入力します。

- Nameフィールドに、グループの一意の名前を入力します。

- TACACS+ Providersテーブルで、グループに含めるプロバイダーを選択します。

- >> ボタンを選択して、包含されるプロバイダーの表にプロバイダーを追加します。

ステップ 6Okを選択します。

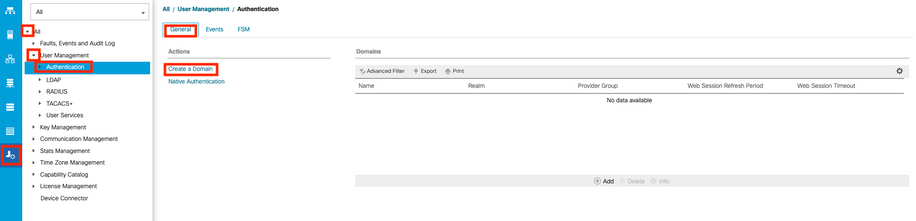

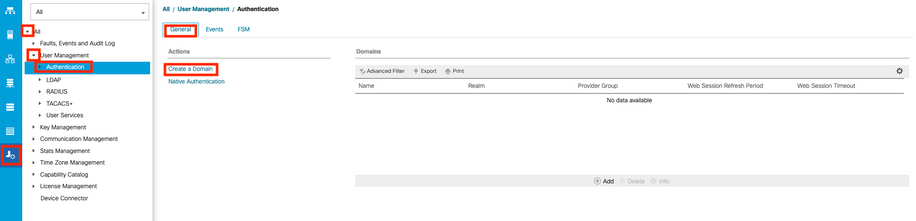

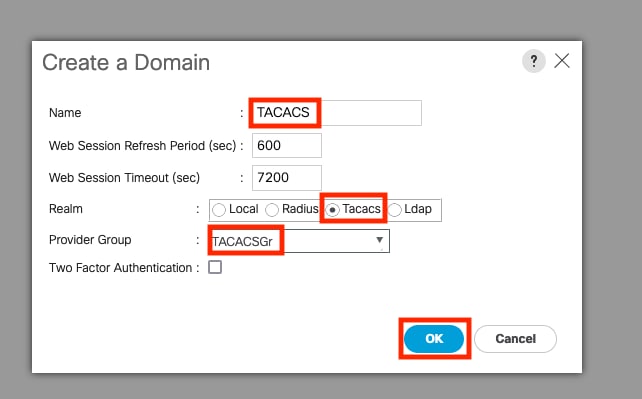

認証ドメインの作成

ステップ 1:ナビゲーション ペインで Admin タブを選択します。

ステップ 2 Adminタブで、All > User Management > Authenticationの順に展開します

ステップ 3 作業ペインでGeneralタブを選択します。

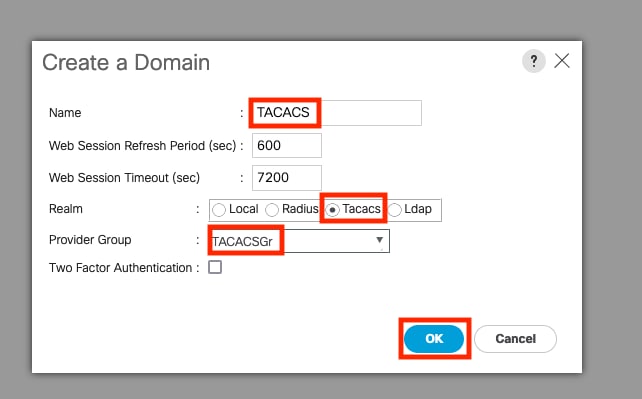

ステップ 4 ActionAreaで、Create a Domainを選択します。

ステップ 5Create Domainダイアログボックスで、要求された情報を入力します。

- Nameフィールドに、ドメインの一意の名前を入力します。

- Realmで、Tacacsオプションを選択します。

- Provider Groupドロップダウンリストから、先に作成したTACACS+プロバイダーグループを選択し、OKを選択します

トラブルシュート

UCSMでの一般的なTACACS+の問題

- キーが正しくないか、無効な文字です。

- ポートが正しくない.

- ファイアウォールまたはプロキシルールが原因で、プロバイダーとの通信が行われません。

- FSMは100 %ではありません。

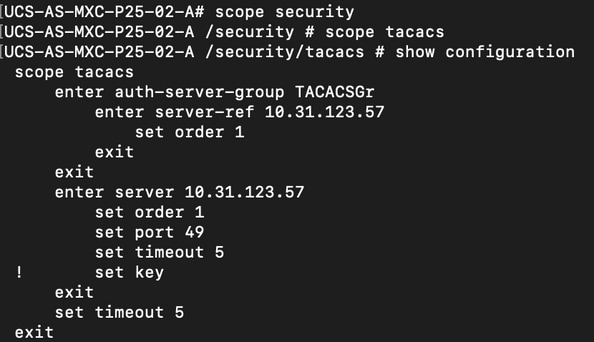

UCSM TACACS+の設定を確認します。

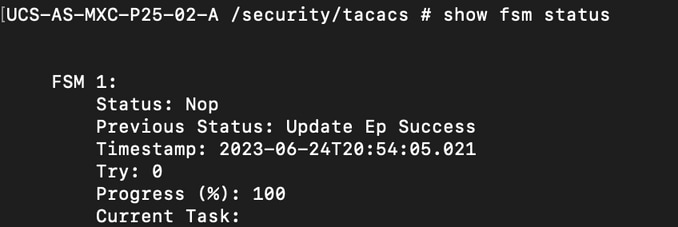

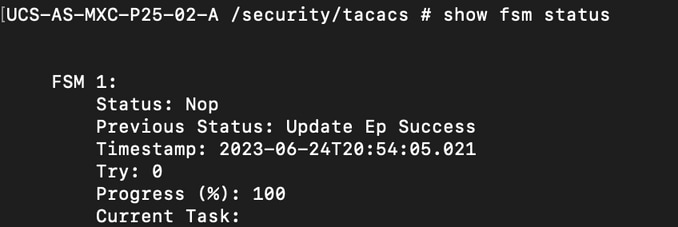

有限状態マシン(FSM)のステータスをチェックする設定が、100 %完了としてUCSMに実装されていることを確認する必要があります。

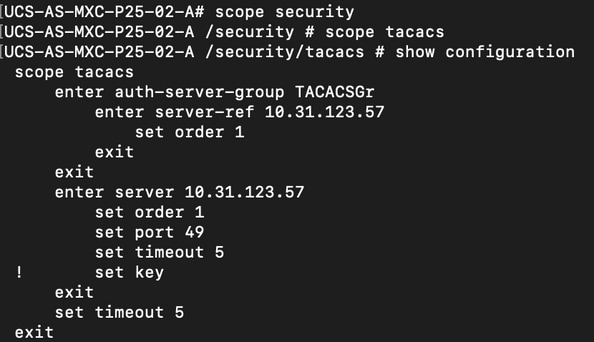

UCSMコマンドラインから設定を確認する

UCS-A# scope security

UCS-A /security # scope tacacs

UCS-A /security/tacacs # show configuration

UCS-A /security/tacacs # show fsm status

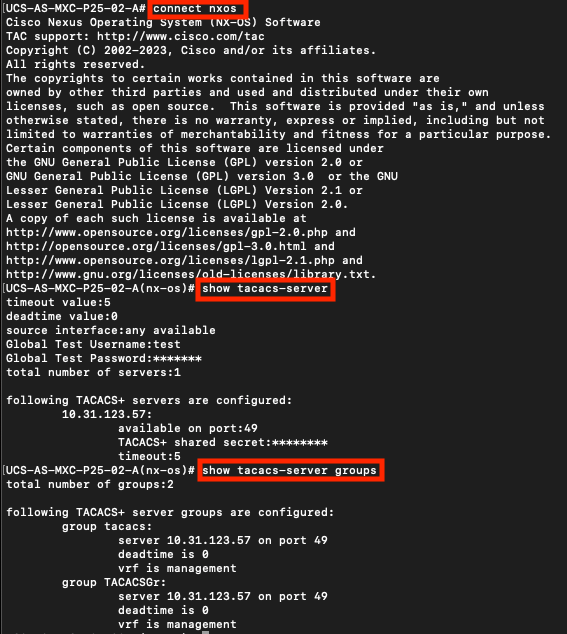

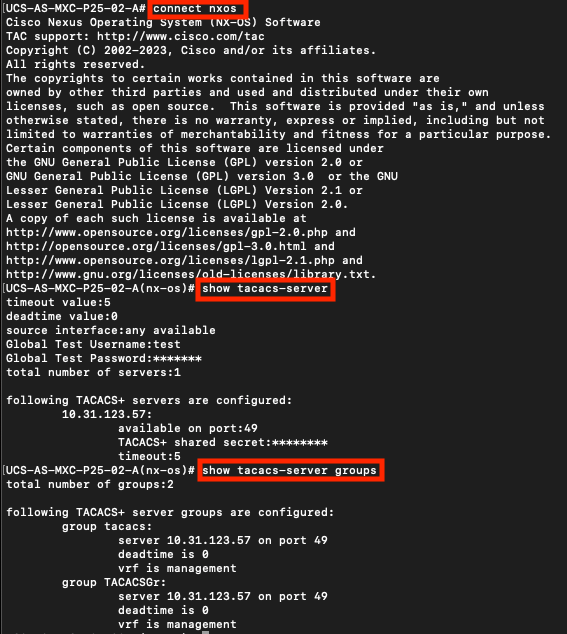

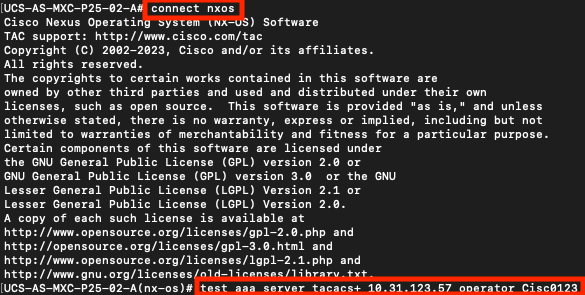

NXOSからTACACS設定を確認します。

UCS-A# connect nxos

UCS-A(nx-os)# show tacacs-server

UCS-A(nx-os)# show tacacs-server groups

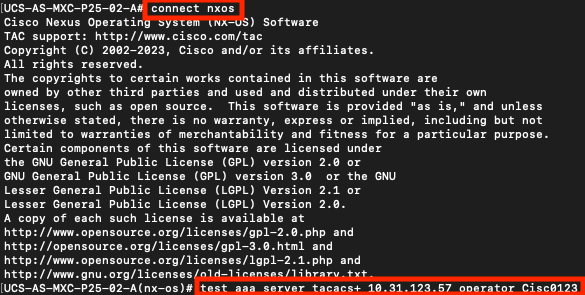

NX-OSから認証をテストするには、testコマンドを使用します(NXOSからのみ使用可能)。

サーバの設定を検証します。

UCS-A(nx-os)# test aaa server tacacs+ <TACACS+-server-IP-address or FQDN> <username> <password>

UCSMレビュー

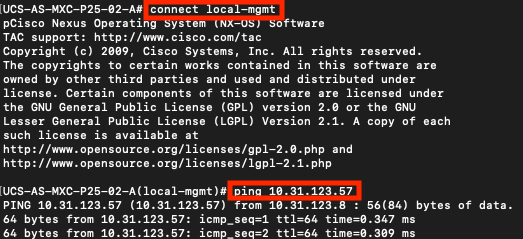

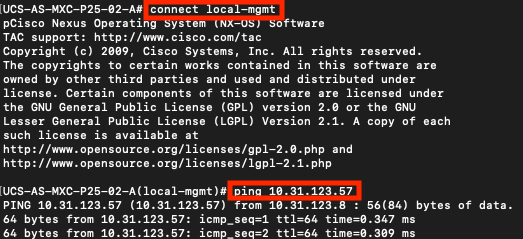

到達可能性の検証

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# ping <TACACS+-server-IP-address or FQDN>

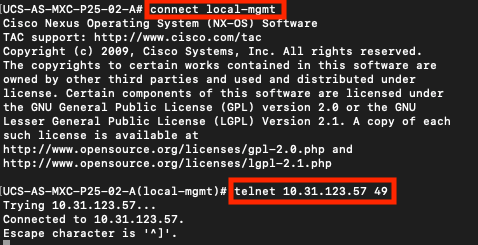

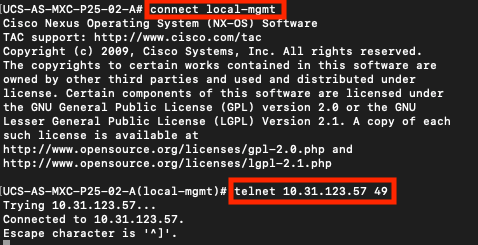

ポートの検証

UCS-A# connect local-mgmt

UCS-A(local-mgmt)# telnet <TACACS+-server-IP-address or FQDN> <Port>

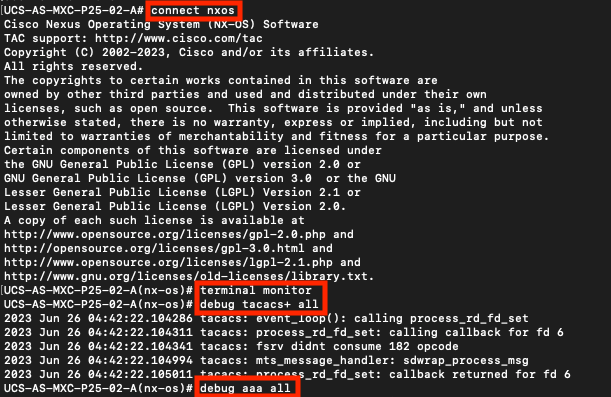

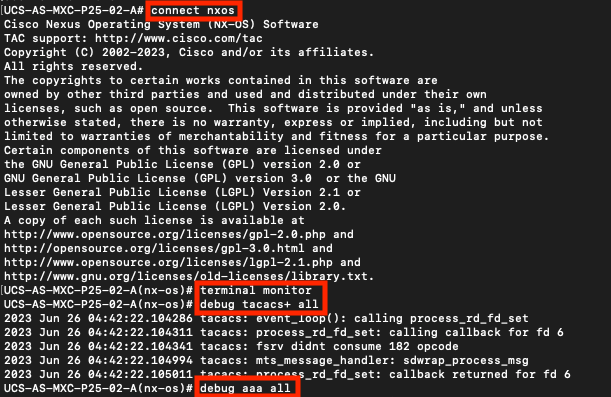

エラーを確認する最も効果的な方法は、NXOSデバッグを有効にすることです。この出力では、グループ、接続、および誤通信を引き起こすエラーメッセージを確認できます。

- UCSMへのSSHセッションを開き、管理者権限を持つ任意の特権ユーザ(できればローカルユーザ)でログインし、NX-OS CLIコンテキストに変更して端末モニタを起動します。

UCS-A# connect nxos

UCS-A(nx-os)# terminal monitor

- デバッグフラグを有効にし、ログファイルへのSSHセッション出力を確認します。

UCS-A(nx-os)# debug aaa all

UCS-A(nx-os)# debug aaa aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request

UCS-A(nx-os)# debug tacacs+ aaa-request-lowlevel

UCS-A(nx-os)# debug tacacs+ all

- 次に、新しいGUIまたはCLIセッションを開き、リモートユーザ(TACACS+)としてログインします。

- ログイン失敗メッセージを受信したら、セッションを閉じるデバッグをオフにするか、このコマンドを使用します。

UCS-A(nx-os)# undebug all

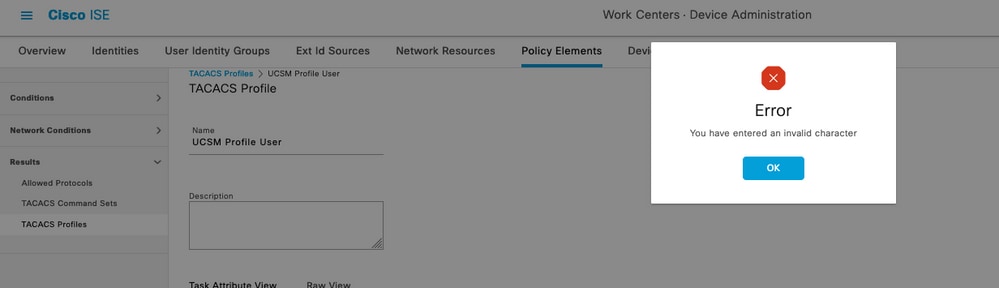

ISEでの一般的なTACACの問題

このエラーは、次の不具合https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwc91917(登録ユーザ専用)が原因で発生します。この不具合に対処できる場所を確認してください。

ISEのレビュー

ステップ 1:TACACS+サービスアビリティが実行されているかどうかを確認します。これは次のようにチェックインできます。

- GUI:Administration > System > Deploymentで、サービスDEVICE ADMINとともにノードが表示されているかどうかを確認します。

- CLI:コマンドshow ports | include 49を実行して、TACACS+に属するTCPポートに接続があることを確認します

ise32/admin#show ports | include 49

tcp: 169.254.4.1:49, 169.254.2.1:49, 169.254.4.1:49, 10.31.123.57:49

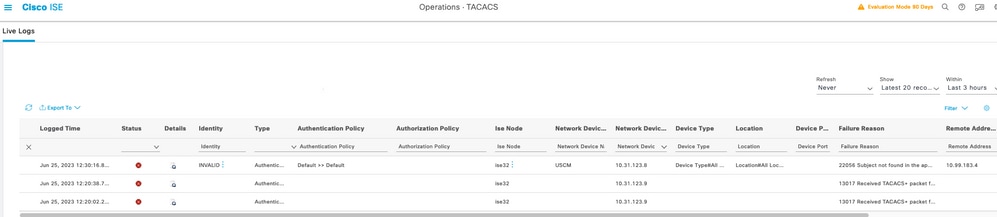

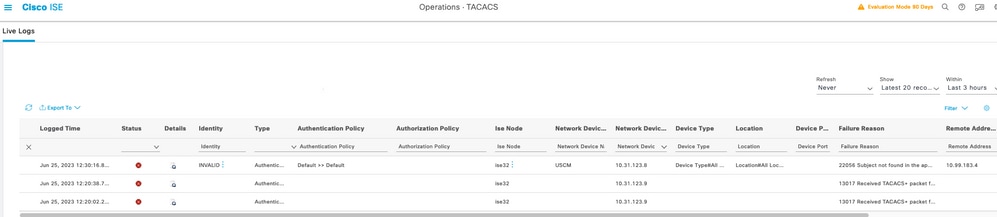

ステップ 2TACACS+認証試行に関してlivelogsがあるかどうかを確認します。これは、Operations > TACACS > Live logsの順にメニューで確認できます。

障害の原因に応じて、設定を調整したり、障害の原因に対処したりできます。

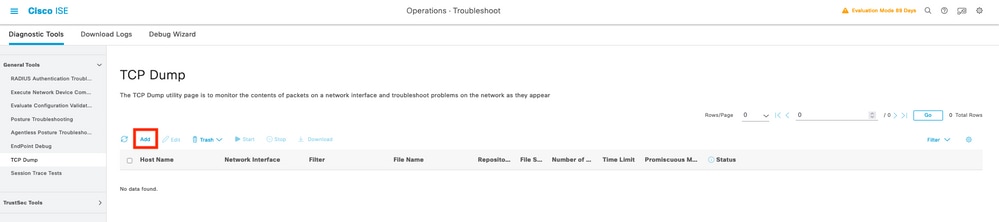

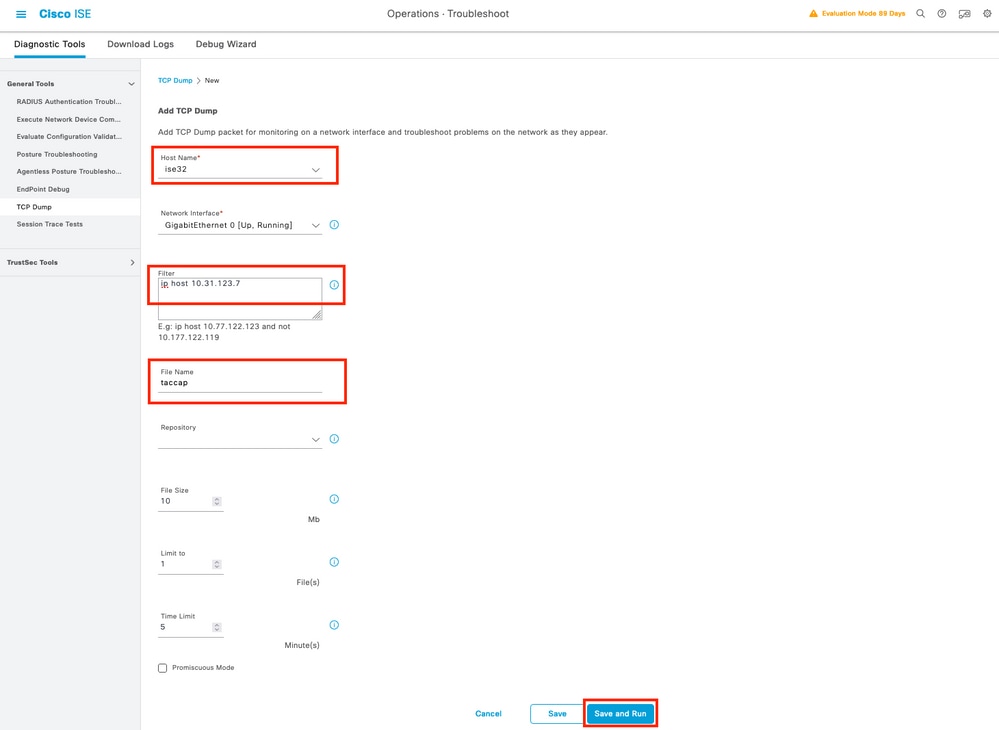

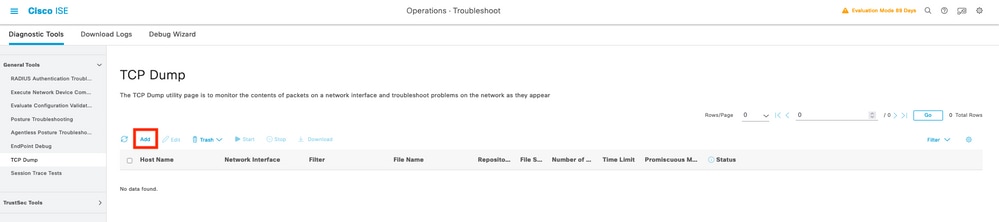

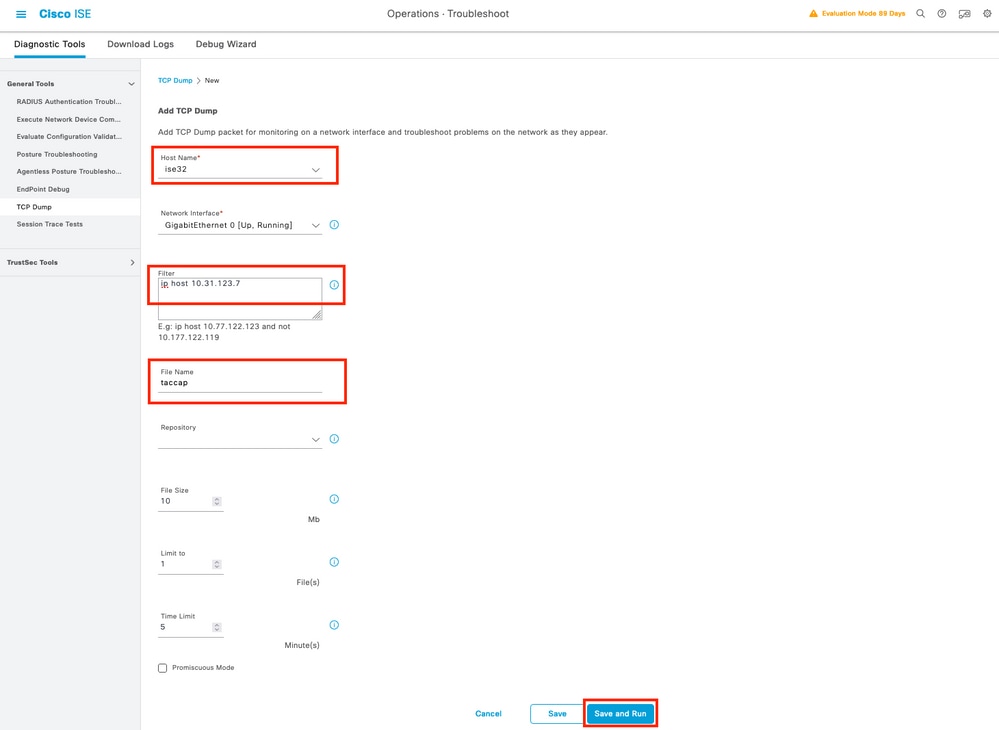

ステップ 3livelogが表示されない場合は、パケットキャプチャを実行し、Operations > Troubleshoot > Diagnostic Tools > General Tools > TCP Dumpの順にメニューに移動し、on addを選択します。

UCSMが認証を送信しているポリシーサービスノードを選択し、フィルタで、認証が送信されているUCSMのIPに対応する入力ip host X.X.X.Xに進み、キャプチャに名前を付けて下にスクロールして保存し、キャプチャを実行してUCSMからログインします(図1の矢印Bを参照)。

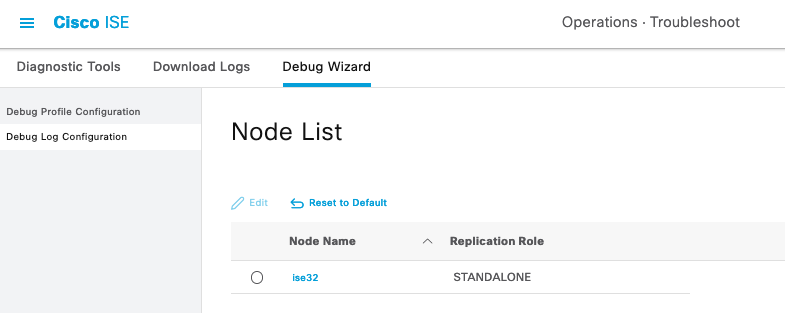

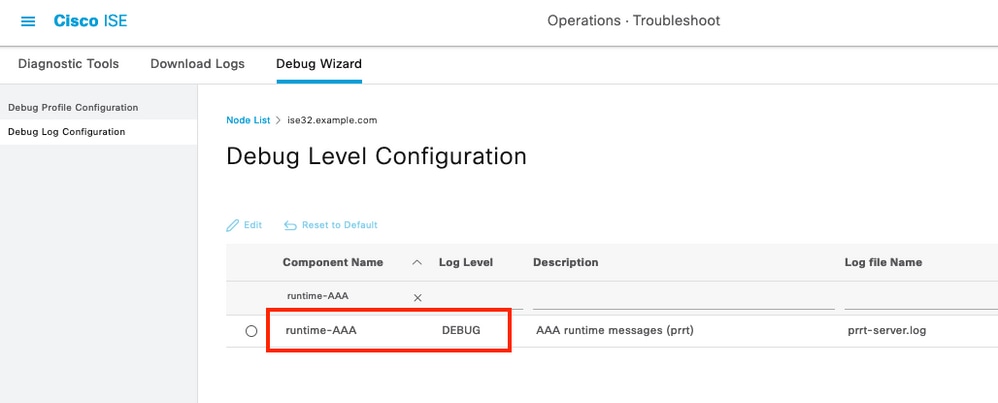

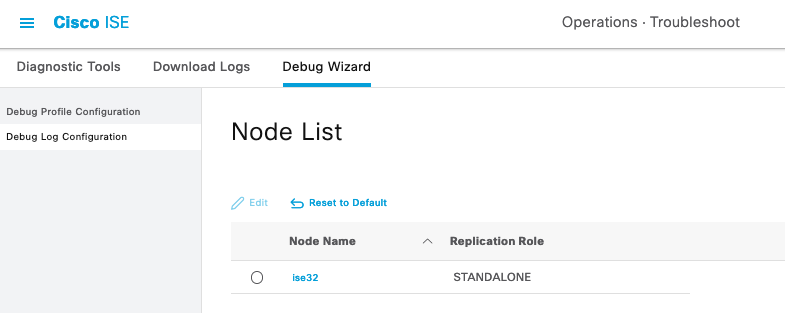

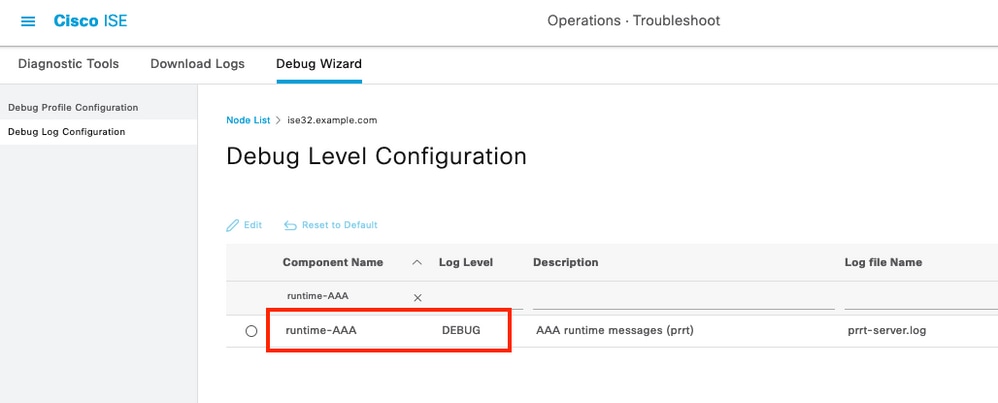

ステップ 4認証が実行されるPSN内のデバッグのコンポーネントruntime-AAAを、Operations > Troubleshoot > Debug Wizard > Debug log configurationで有効にし、PSNノード(ノードID)を選択してから、editボタンでnextを選択します。

コンポーネントruntime-AAAを探し、そのレベルをdebugに変更して問題を再度再現し、ログの分析に進みます(次の出力例を参照)。

関連情報

Cisco UCS Managerアドミニストレーションマネジメントガイド

Cisco UCS CIMCコンフィギュレーションガイドTACACS+

フィードバック

フィードバック