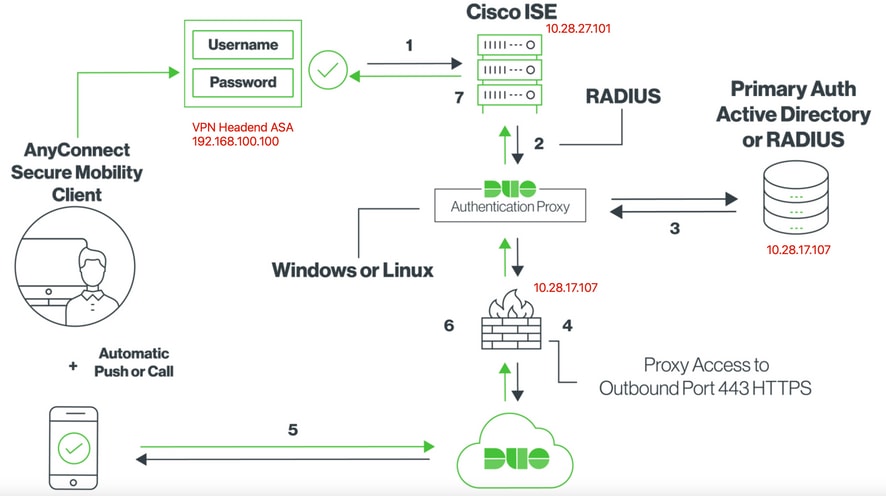

- Cisco ISEに対して開始されたプライマリ認証。

- Cisco ASAがDuo認証プロキシに認証要求を送信します。

- プライマリ認証はActive DirectoryまたはRADIUSを使用します。

- TCPポート443経由でDuo SecurityへのDuo Authentication Proxy接続が確立されました。

- Duo Securityのサービスによる二次認証。

- Duo認証プロキシが認証応答を受信します。

- Cisco ISEアクセスが許可されます。

ユーザアカウント:

- Active Directory Admin:Duo Auth Proxyがプライマリ認証用にActive Directoryサーバにバインドするためのディレクトリアカウントとして使用されます。

- Active Directoryテストユーザ

- セカンダリ認証のためのDuoテストユーザ

Active Directoryの設定

Windowsサーバには、Active Directoryドメインサービスが事前設定されています。

注:RADIUS Duo Auth Proxy Manager(CAUTH)が同じActive Directoryホストマシンで実行されている場合、ネットワークポリシーサーバ(NPS)の役割をアンインストールまたは削除する必要があります。両方のRADIUSサービスが実行されている場合、競合が発生し、パフォーマンスに影響を与える可能性があります。

リモートアクセスVPNユーザの認証およびユーザIDに対してAD設定を行うには、いくつかの値が必要です。

これらの詳細情報はすべて、ASAおよびDuo Authプロキシサーバで設定を行う前に、Microsoftサーバで作成または収集する必要があります。

主な値は次のとおりです。

- ドメイン名.これはサーバのドメイン名です。この設定ガイドでは、agarciam.ciscoがドメイン名です。

- サーバのIP/完全修飾ドメイン名(FQDN)アドレス。Microsoftサーバに到達するために使用されるIPアドレスまたはFQDN。FQDNを使用する場合、DNSサーバをASAおよびDuo Authプロキシ内で設定してFQDNを解決する必要があります。

このコンフィギュレーションガイドでは、この値はagarciam.cisco(10.28.17.107に解決)です。

- サーバポート。LDAPサービスが使用するポート。デフォルトでは、LDAPおよびSTARTTLSはLDAPにTCPポート389を使用し、LDAP over SSL(LDAPS)はTCPポート636を使用します。

- ルートCA。LDAPSまたはSTARTTLSを使用する場合、LDAPSで使用するSSL証明書の署名に使用するルートCAが必要です。

- ディレクトリのユーザ名とパスワードこれは、LDAPサーバにバインドし、ユーザを認証し、ユーザとグループを検索するためにDuo Authプロキシサーバによって使用されるアカウントです。

- ベースおよびグループの識別名(DN)。 ベースDNはDuo Authプロキシの出発点であり、ユーザの検索と認証を開始するようにActive Directoryに指示します。

この設定ガイドでは、ルートドメインagarciam.ciscoがベースDNとして使用され、グループDNはDuo-USERSです。

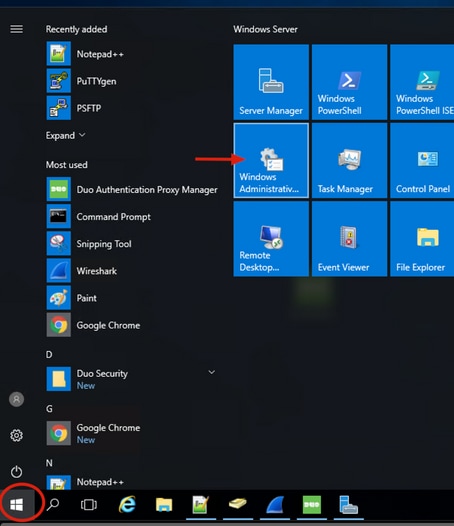

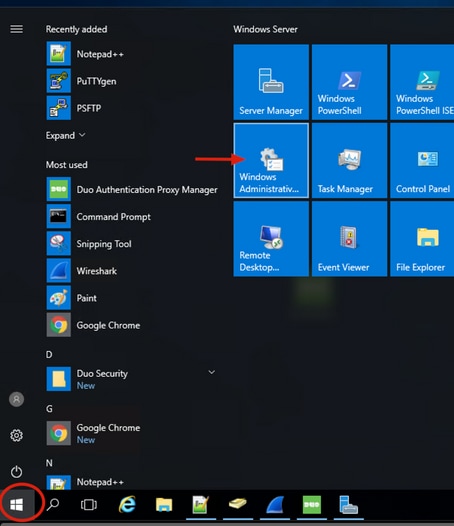

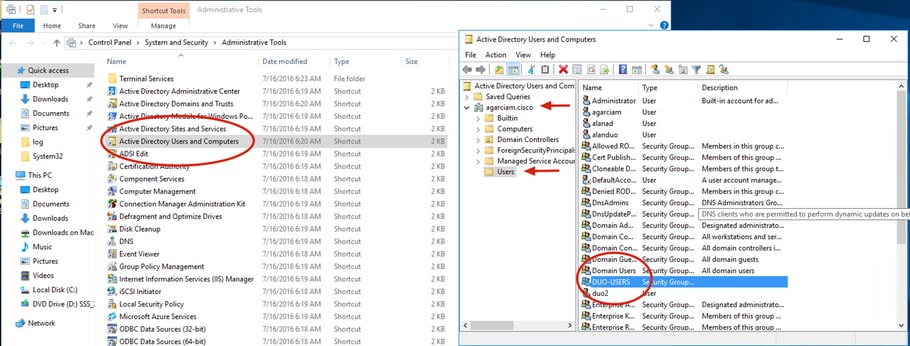

1. 新しいDuoユーザを追加するには、Windows Serverで、左下のWindowsアイコンに移動し、図のようにWindows Administrative toolsをクリックします。

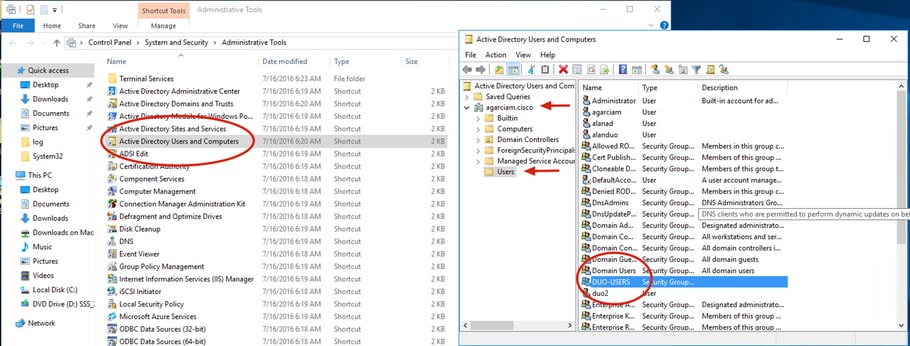

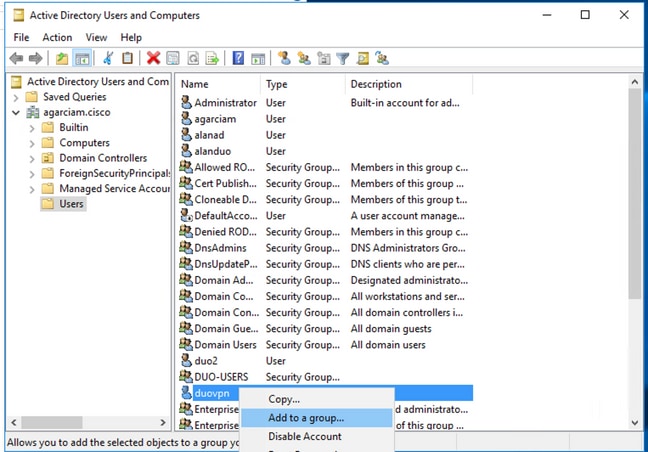

2. Windowsの管理ツールウィンドウで、Active Directory Users and Computersに移動します。

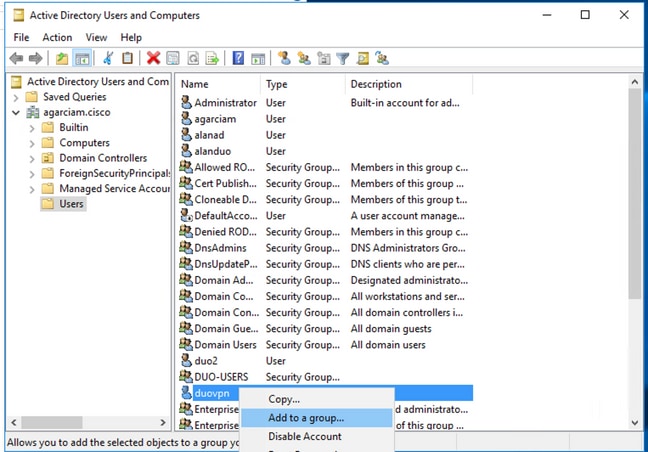

Active Directory Users and Computersパネルで、domainオプションを展開し、Usersフォルダに移動します。

この設定例では、Duo-USERSがセカンダリ認証用のターゲットグループとして使用されています。

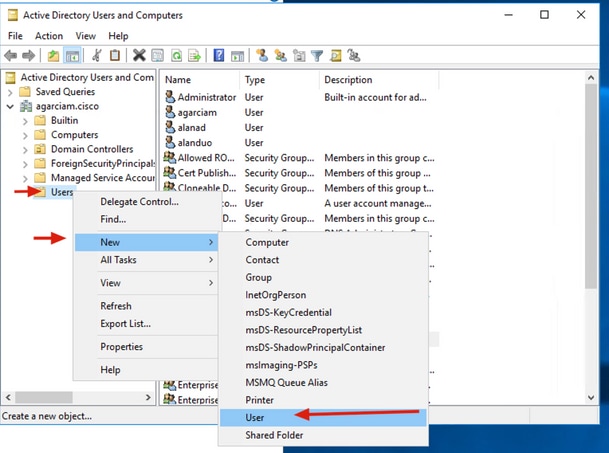

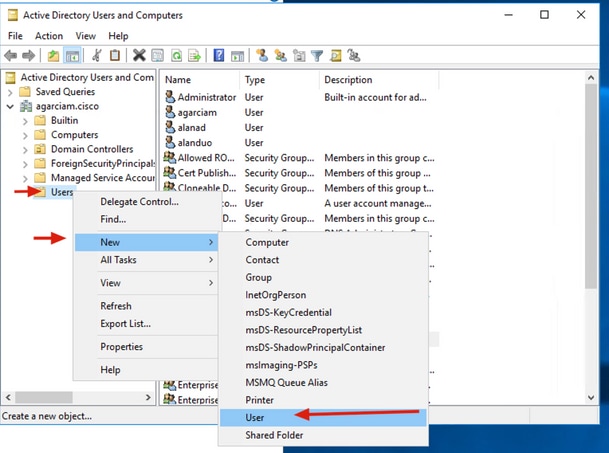

3. 図に示すように、Usersフォルダを右クリックし、New > Userを選択します。

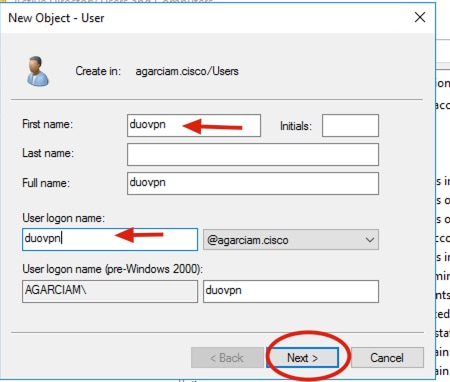

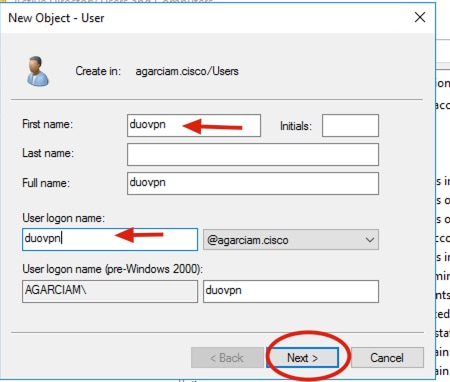

4. 「新規オブジェクト – ユーザー」ウィンドウで、図に示すように、この新規ユーザーのID属性を指定し、「次へ」をクリックします。

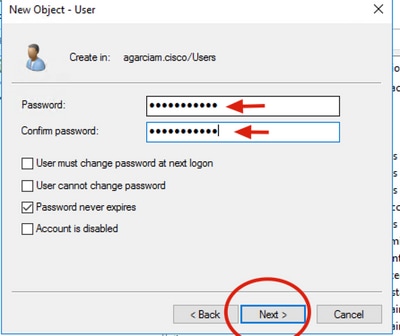

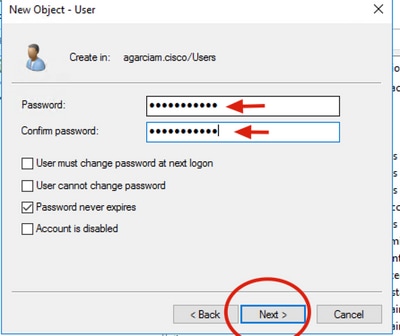

5. パスワードを確認し、Nextをクリックします。ユーザ情報が確認されたら、Finishをクリックします。

6. 次の図に示すように、新しいユーザを特定のグループに割り当て、右クリックしてAdd to a groupを選択します。

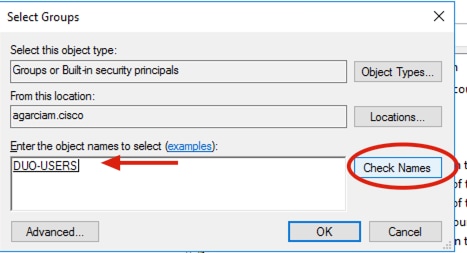

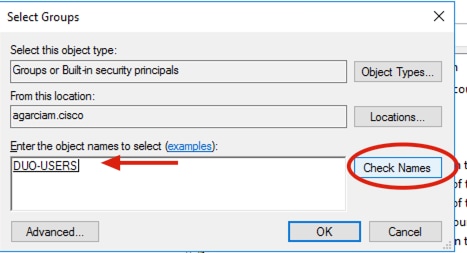

7. 「グループの選択」パネルで、目的のグループの名前を入力し、「名前の確認」をクリックします。

次に、条件に一致する名前を選択して、Okをクリックします。

8. これは、このドキュメントで例として使用されているユーザです。

Duo構成

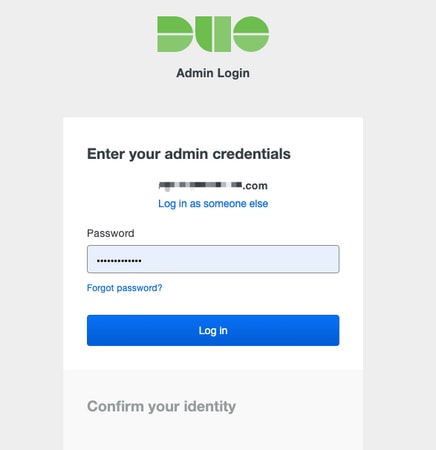

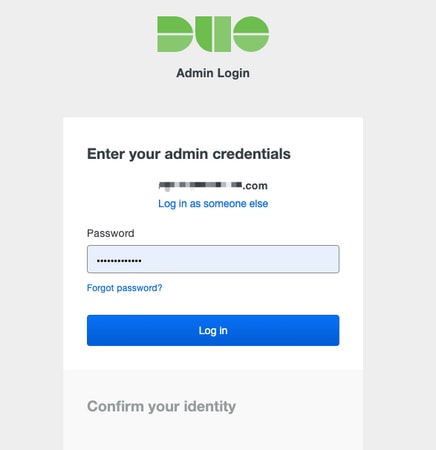

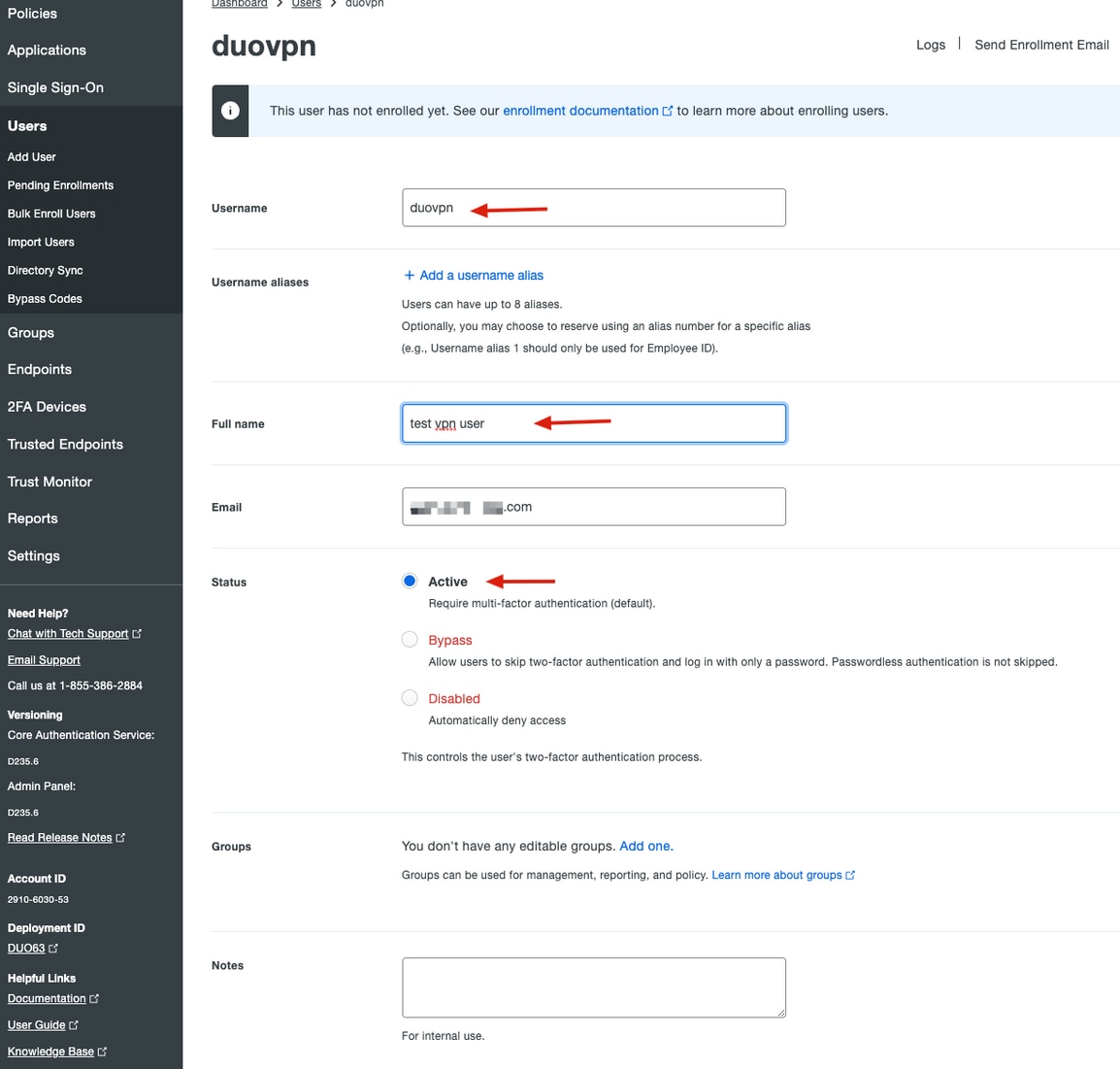

1. Duo Adminポータルにログインします。

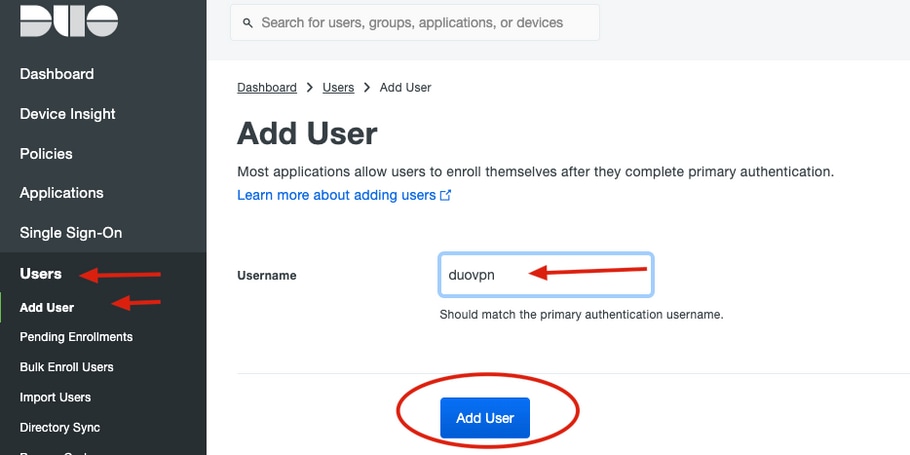

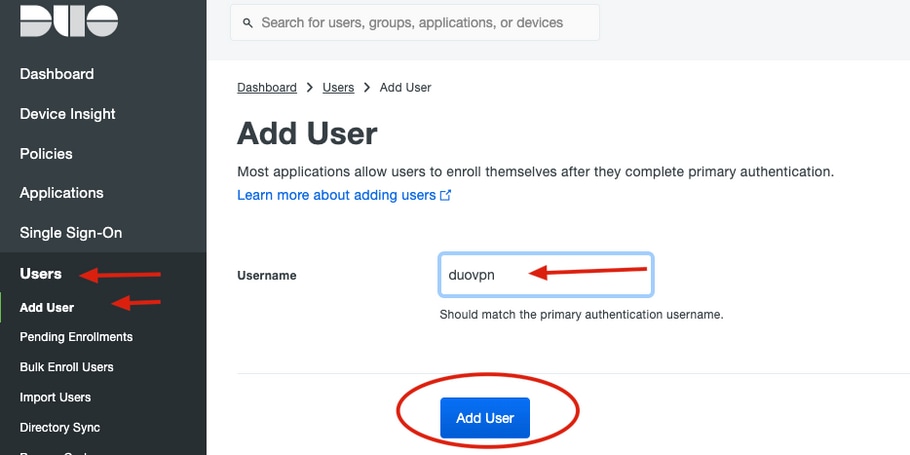

2. 左側のパネルで、Usersに移動し、Add Userをクリックして、Active Domainのユーザ名に一致するユーザの名前を入力し、Add Userをクリックします。

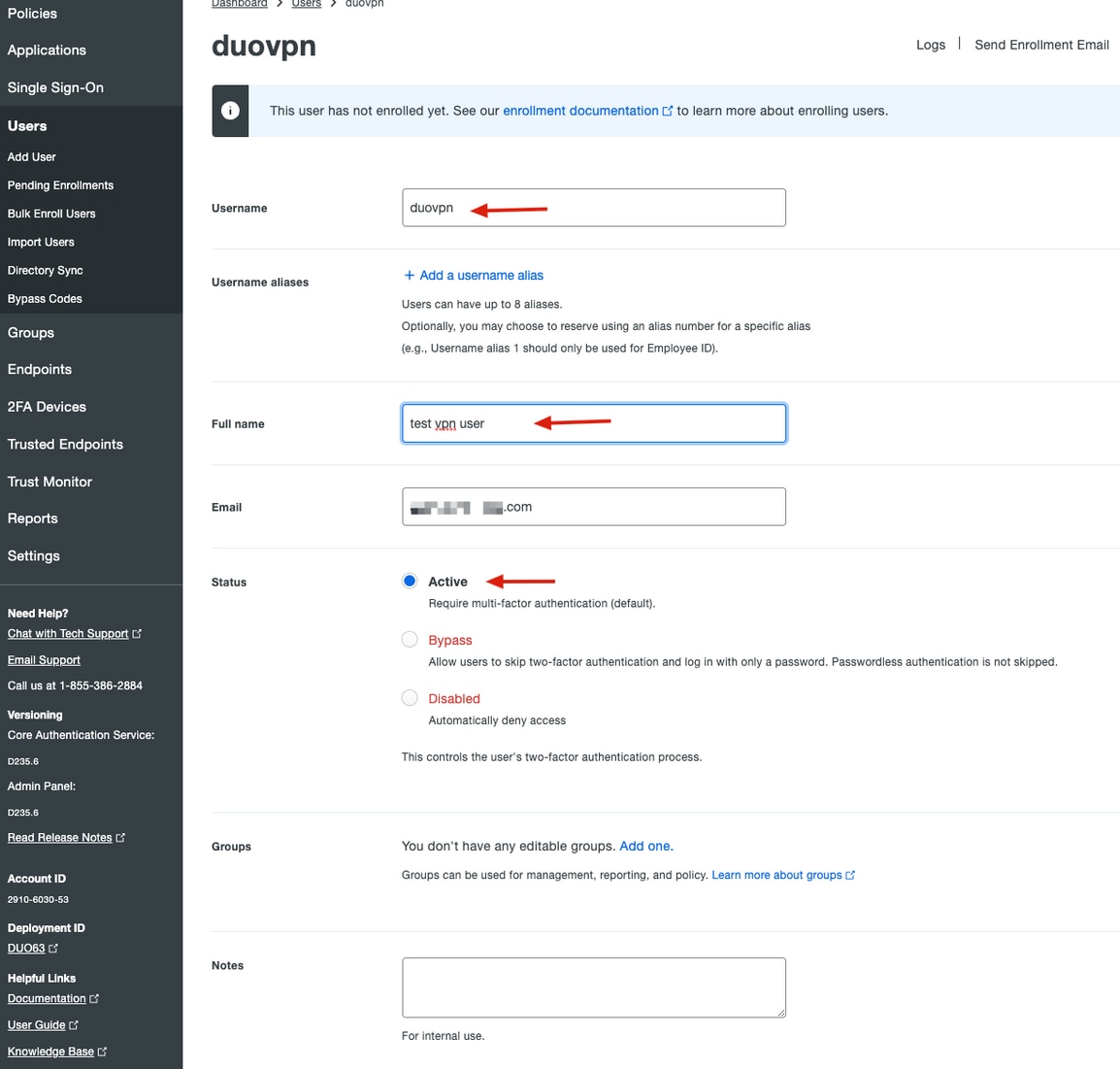

3. 新しいユーザーパネルで、必要な情報をすべて入力します。

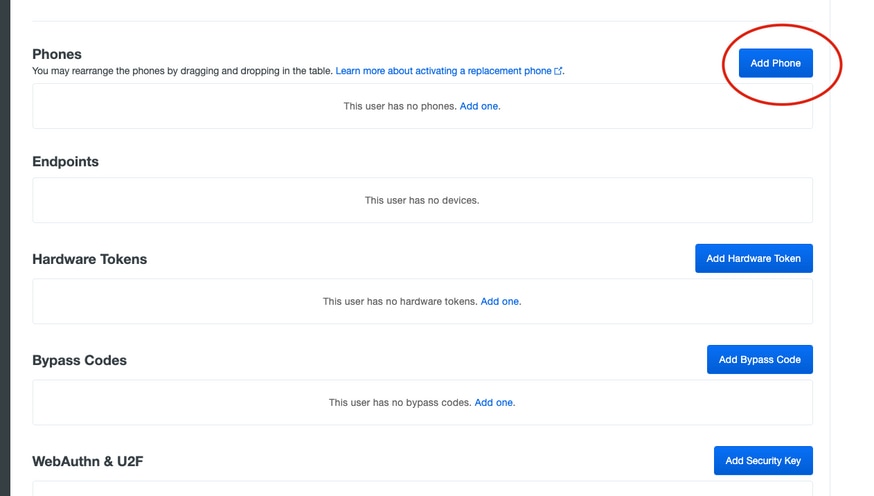

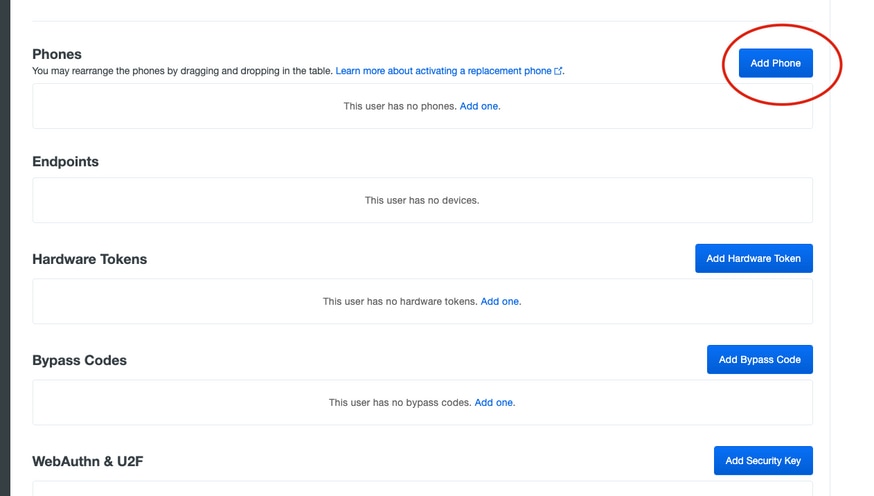

4. ユーザー・デバイスの下で、セカンダリ認証方法を指定します。

注:このドキュメントでは、モバイルデバイス用のDuoプッシュ方式を使用しているため、電話デバイスを追加する必要があります。

Add Phoneをクリックします。

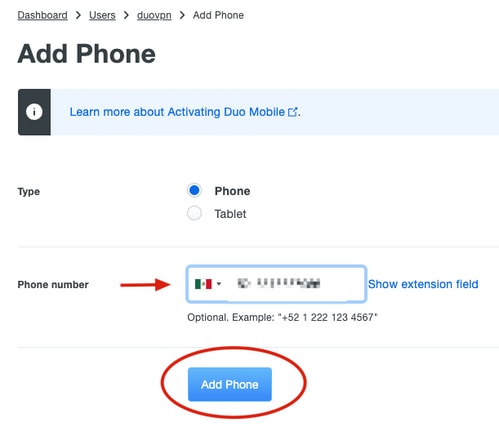

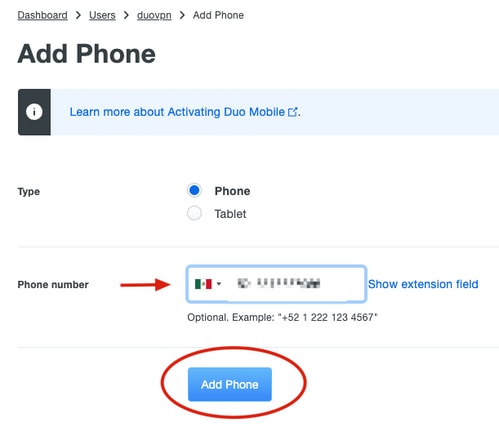

5. ユーザの電話番号を入力し、Add Phoneをクリックします。

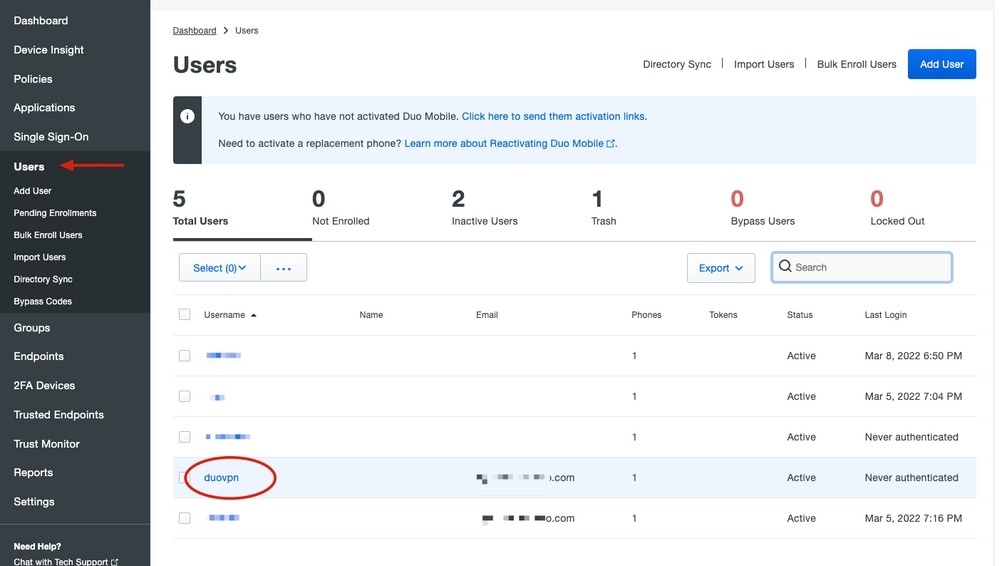

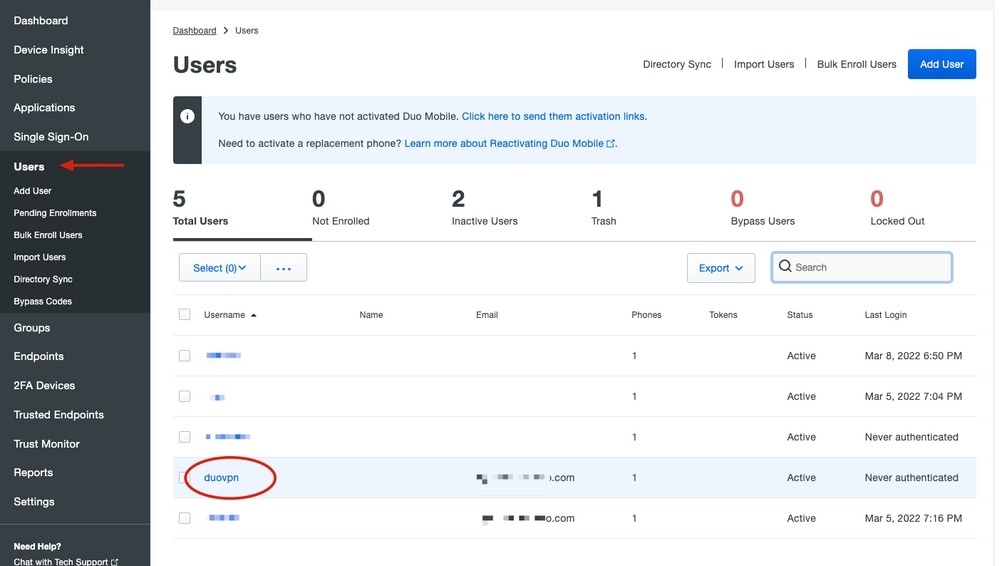

6. 左側のDuo Adminパネルで、Usersに移動し、新しいユーザをクリックします。

注:電話へのアクセス権がない場合は、電子メールオプションを選択できます。

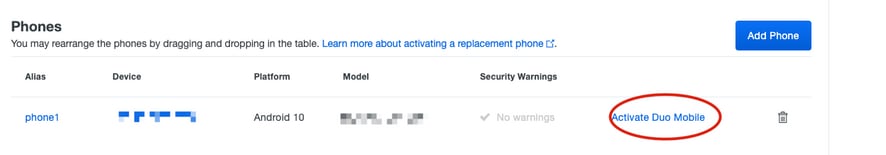

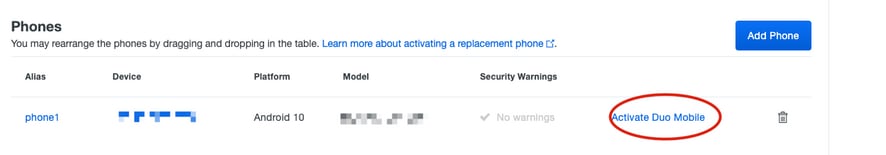

7. Phonesセクションに移動し、Activate Duo Mobileをクリックします。

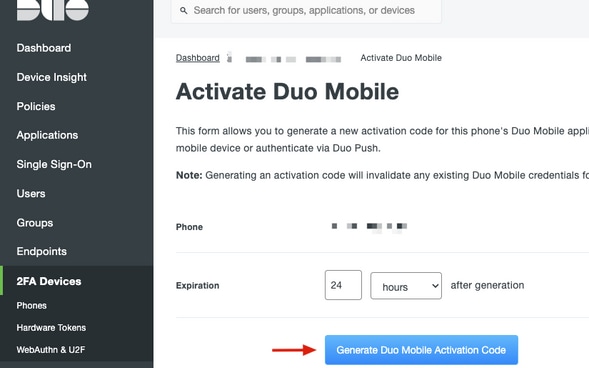

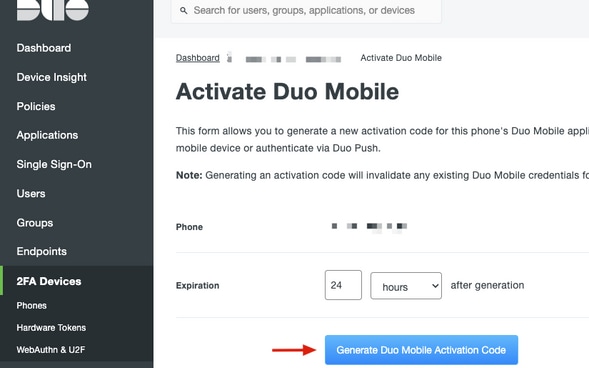

8. [Duo Mobile Activation Codeの生成]をクリックします。

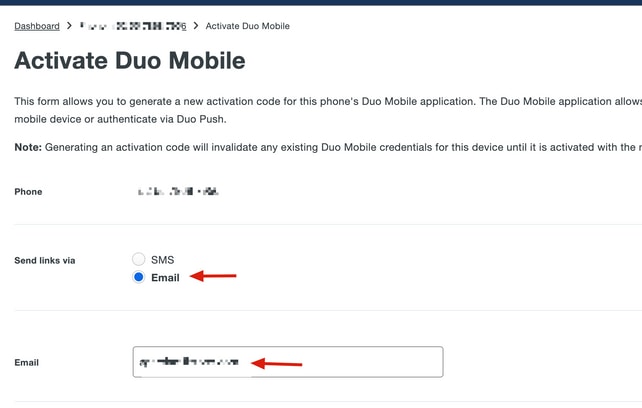

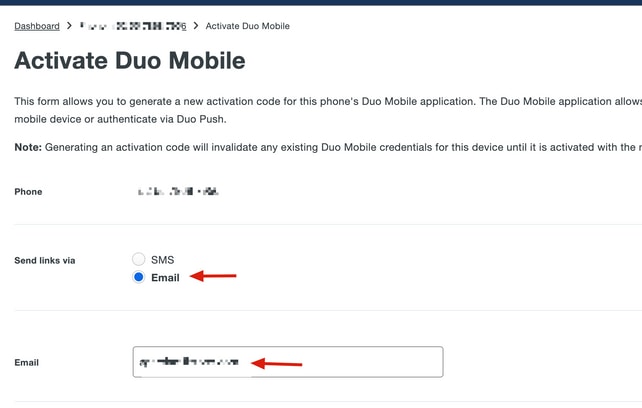

9. 「電子メール」を選択して電子メールで指示を受信し、電子メールアドレスを入力して「電子メールで指示を送信」をクリックします。

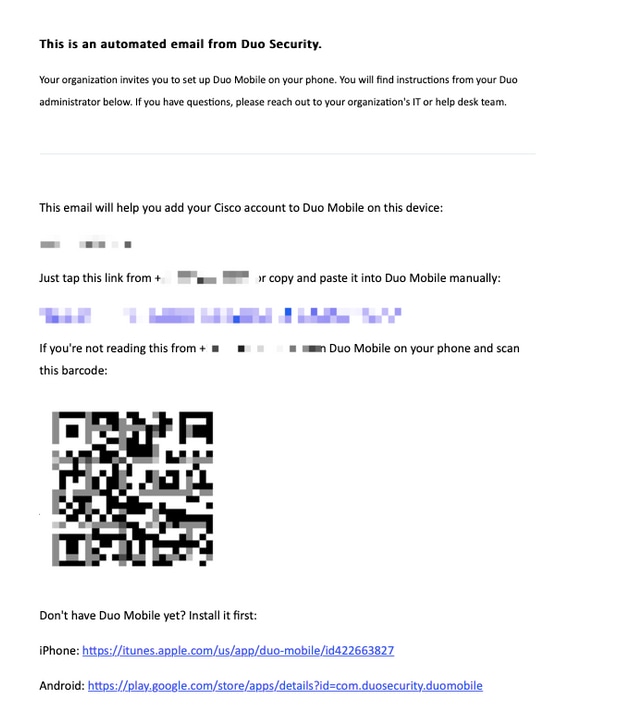

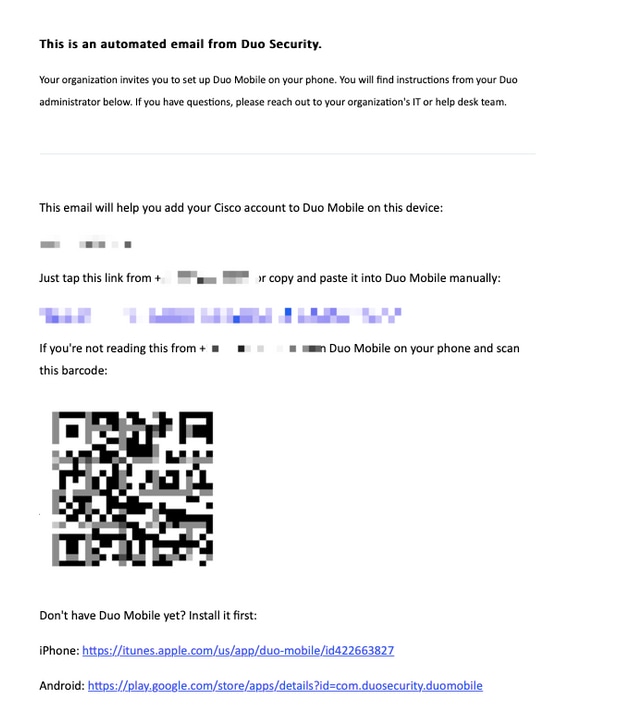

10. 図に示すように、手順が記載された電子メールを受信します。

11. モバイルデバイスからDuoモバイルアプリを開き、追加をクリックし、QRコードを使用を選択し、手順メールからコードをスキャンします。

12. Duoモバイルアプリに新しいユーザーが追加されました。

Duo認証プロキシの設定

1. Cisco Duo AuthenticationからDuo Auth Proxy Managerをダウンロードしてインストールします。

注:このドキュメントでは、Duo Auth Proxy Managerが、Active Directoryサービスをホストする同じWindowsサーバにインストールされています。

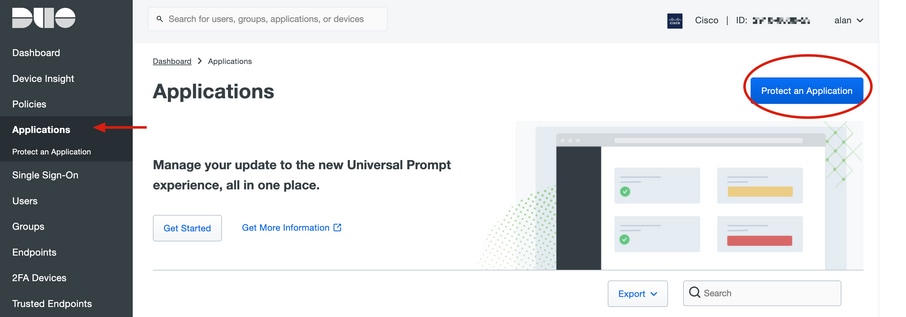

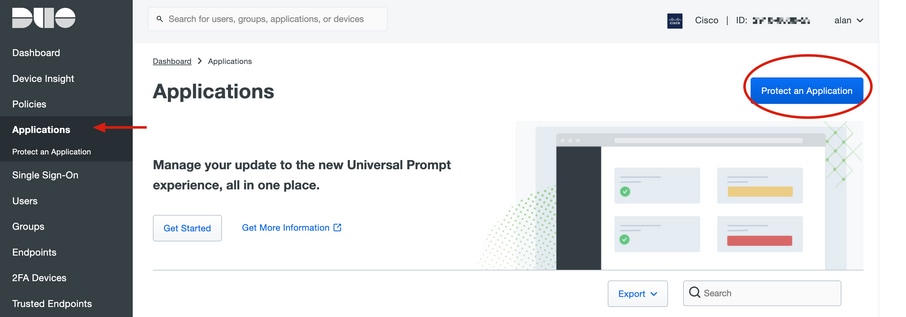

2. Duo Admin PanelでApplicationsに移動し、Protect an Applicationをクリックします。

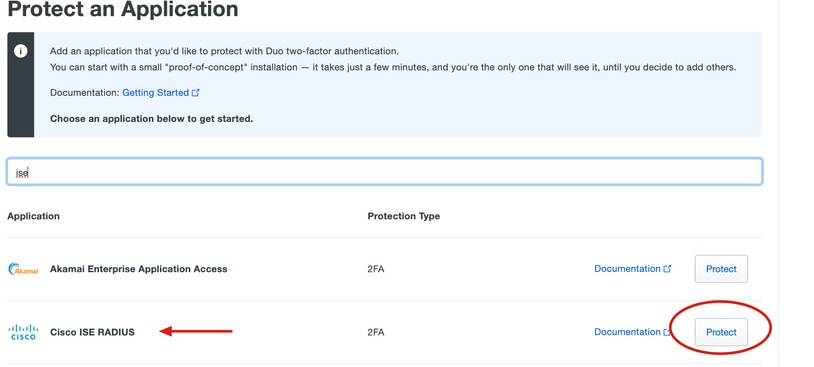

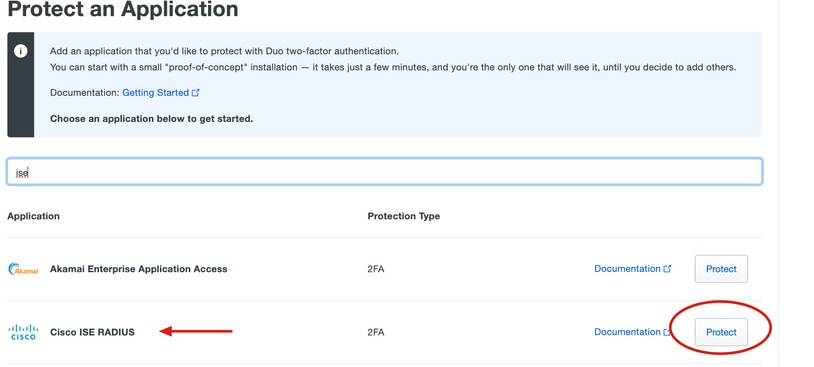

3. 検索バーで、Cisco ISE Radiusを探します。

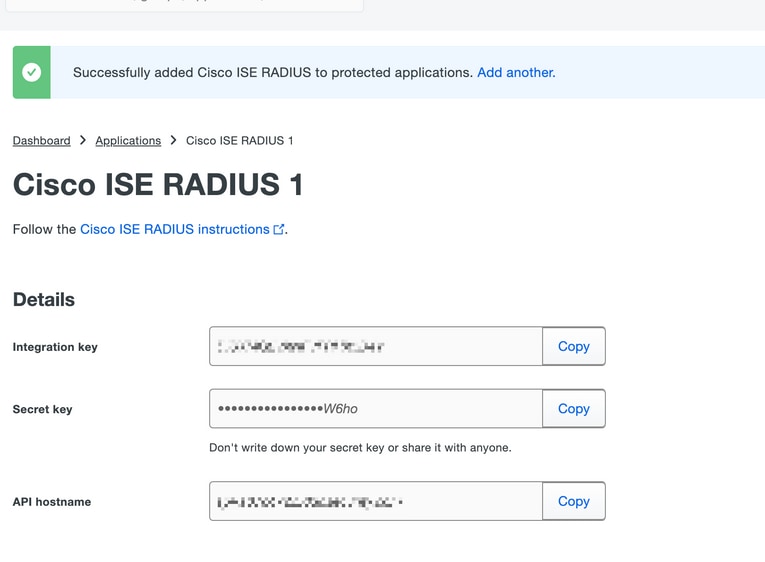

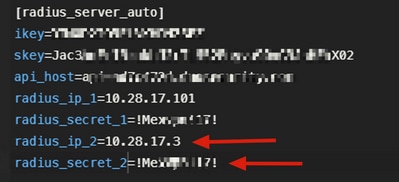

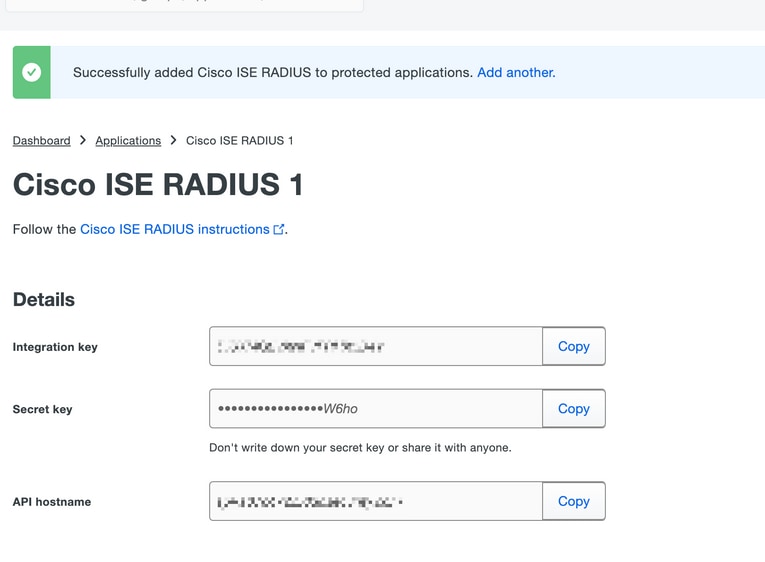

4. 統合キー、秘密キー、およびAPIホスト名をコピーします。この情報は、Duo認証プロキシの設定に必要です。

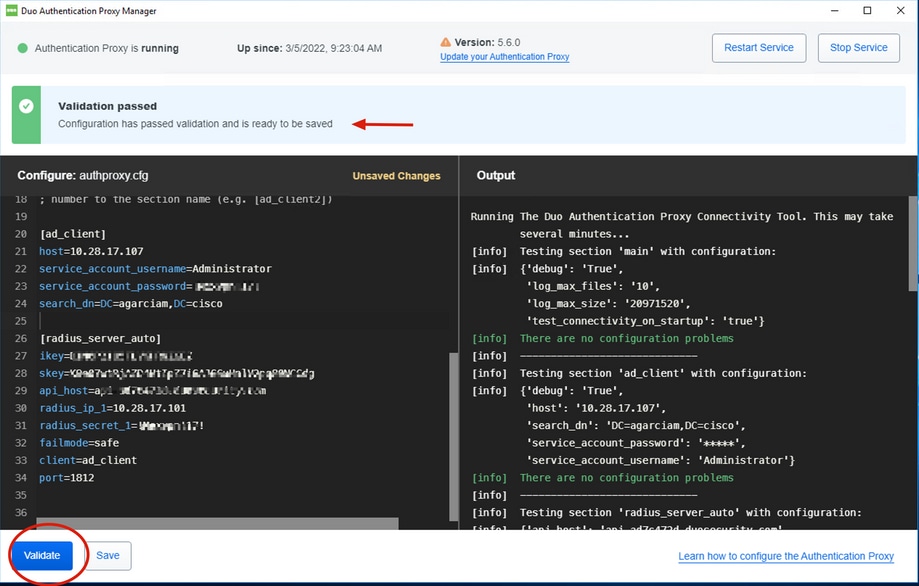

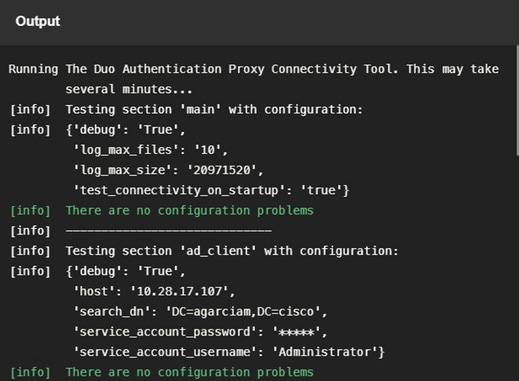

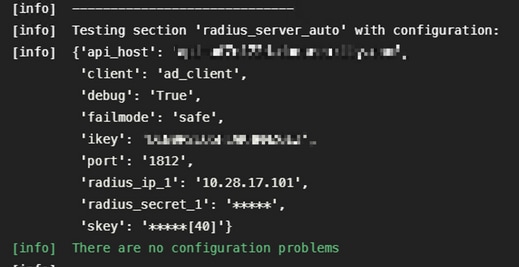

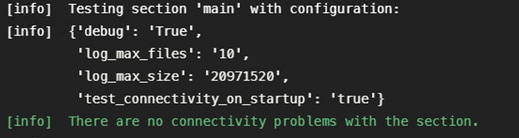

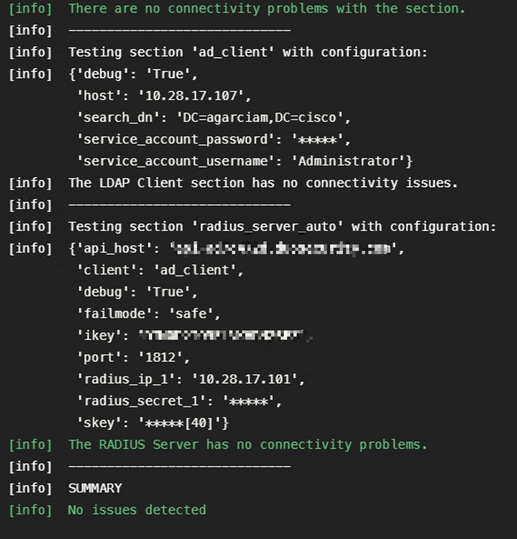

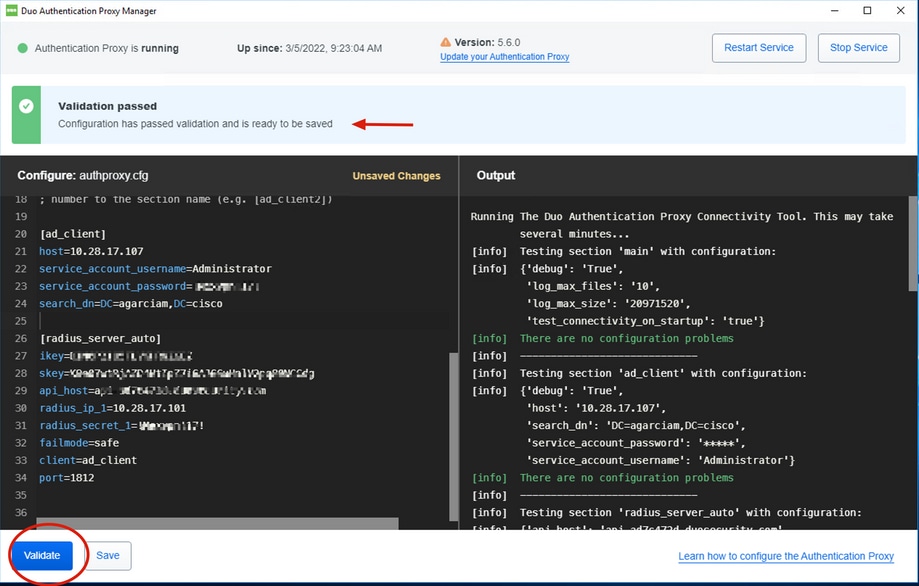

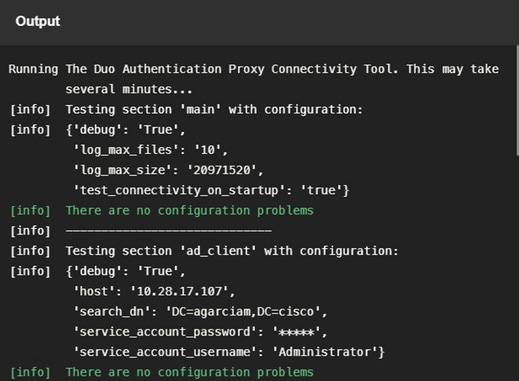

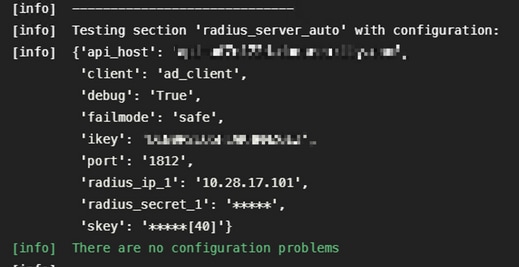

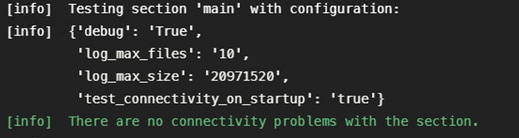

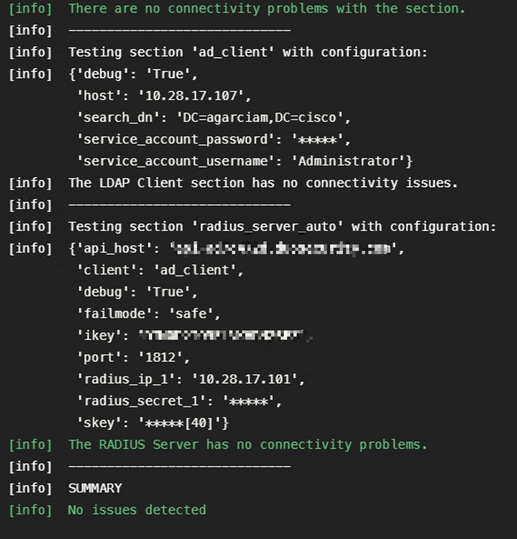

5. Duo Authentication Proxy Managerアプリケーションを実行し、Active DirectoryクライアントとISE Radiusサーバの両方の設定を完了して、Validateをクリックします。

注:検証が失敗した場合は、「デバッグ」タブで詳細を参照し、状況に応じて修正してください。

Cisco ISEの設定

1. ISE管理ポータルにログインします。

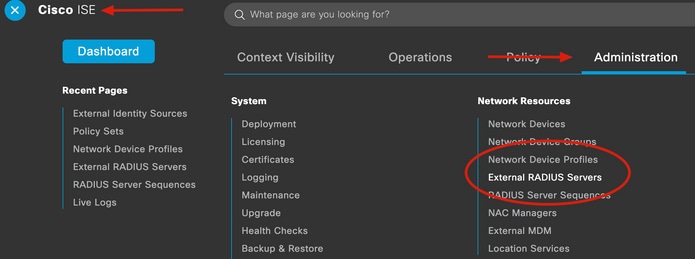

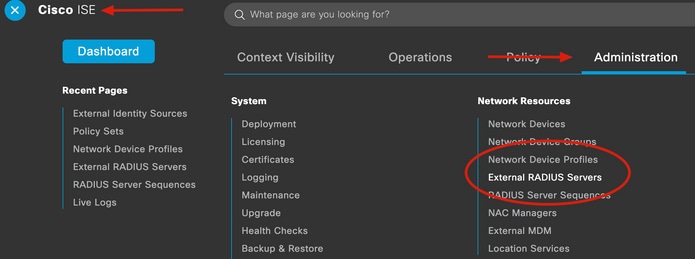

2. Cisco ISEタブを展開し、Administrationに移動し、次にNetwork Resourcesをクリックし、External RADIUS Serversをクリックします。

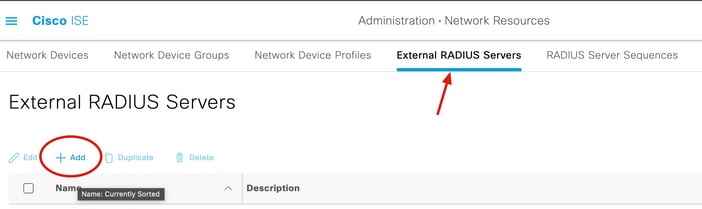

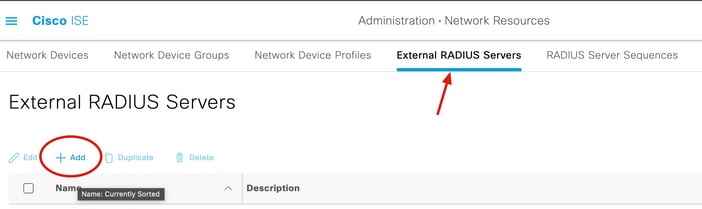

3. External Radius Serversタブで、Addをクリックします。

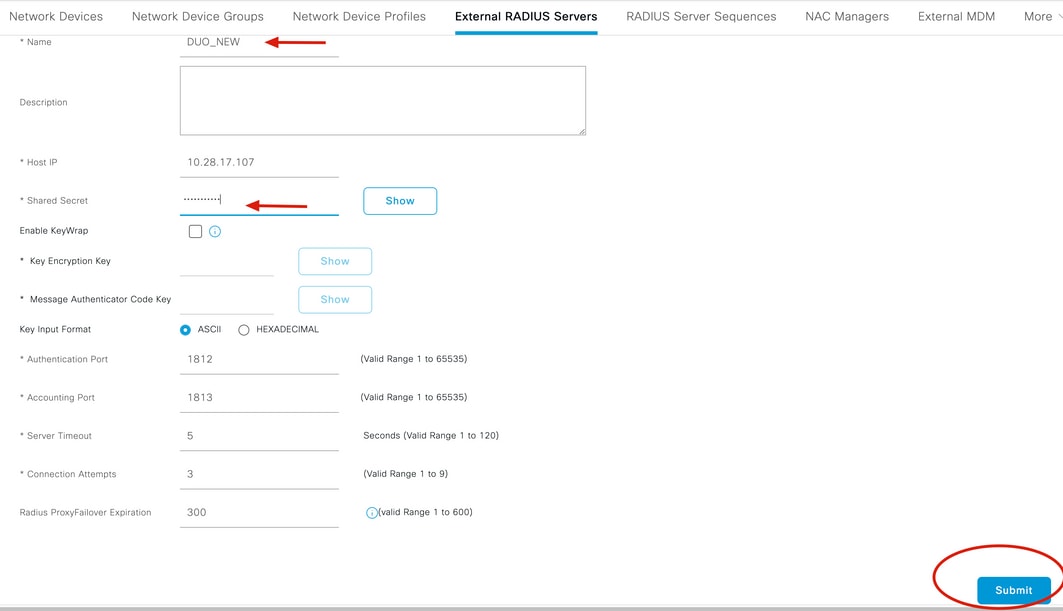

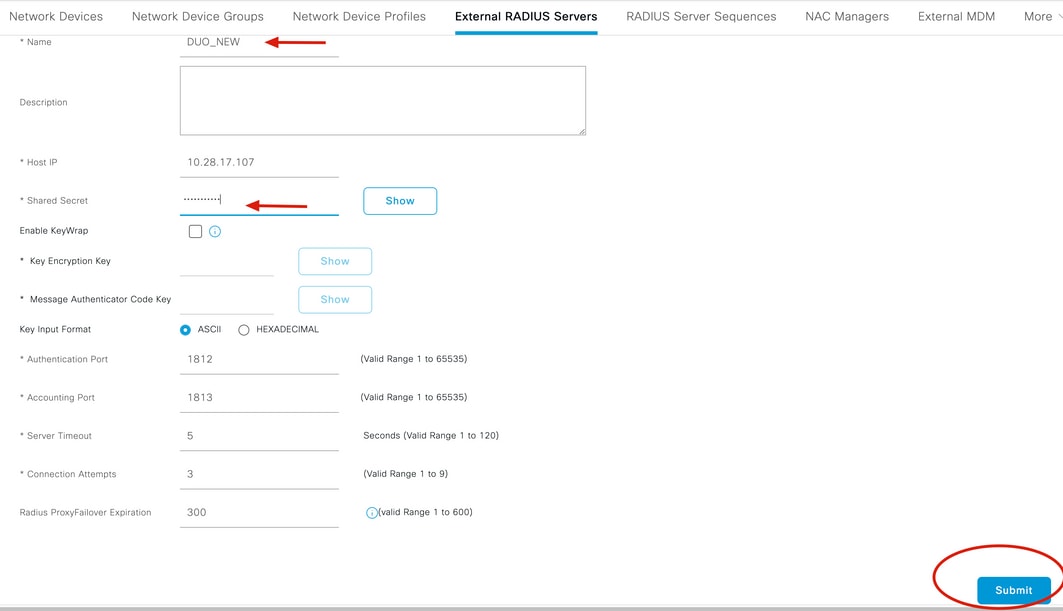

4. Duo Authentication Proxy Managerで使用されているRADIUS設定の空白を埋め、Submitをクリックします。

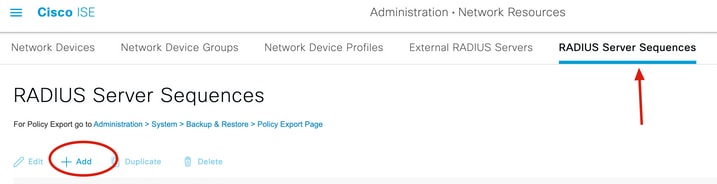

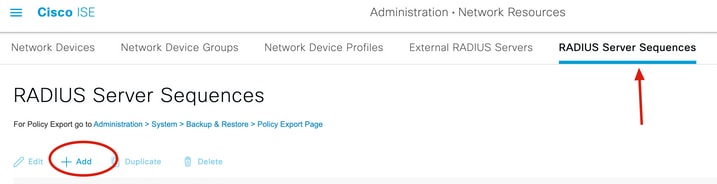

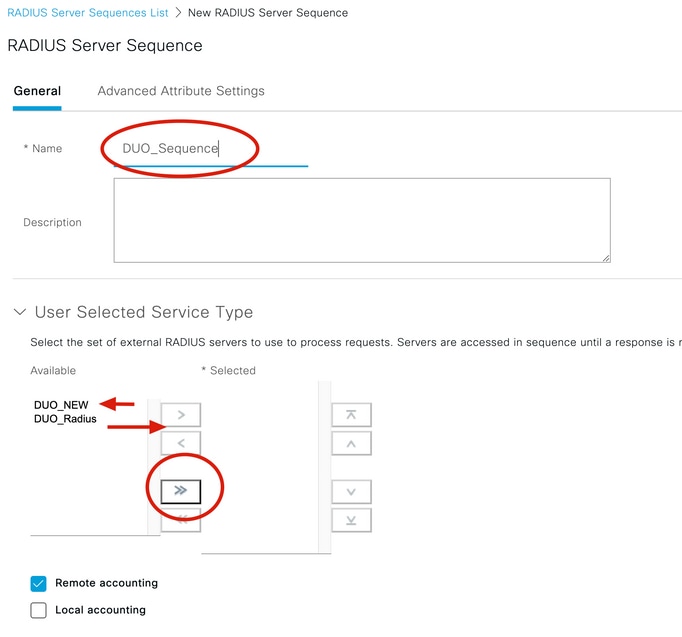

5. RADIUS Server Sequencesタブに移動し、Addをクリックします。

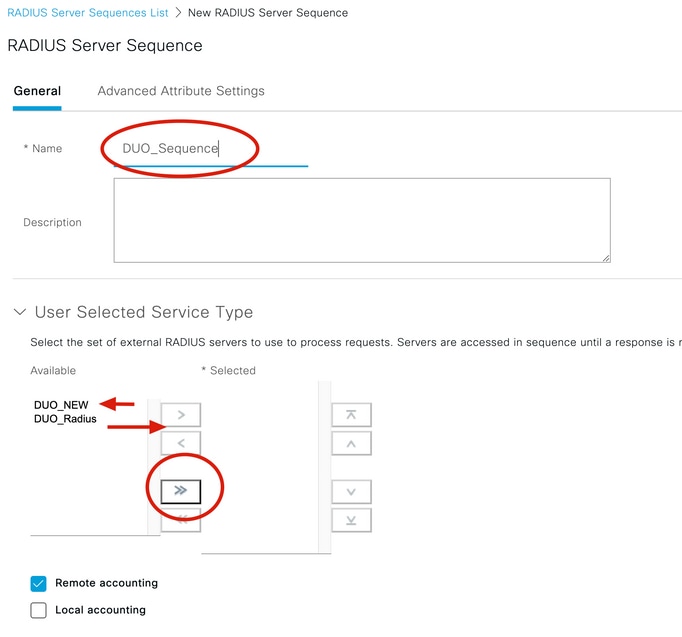

6. シーケンスの名前を指定し、新しいRADIUS外部サーバを割り当て、Submitをクリックします。

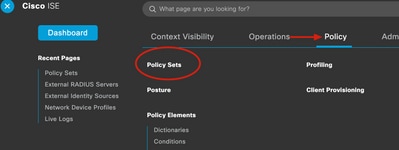

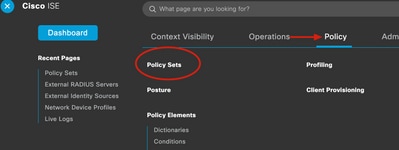

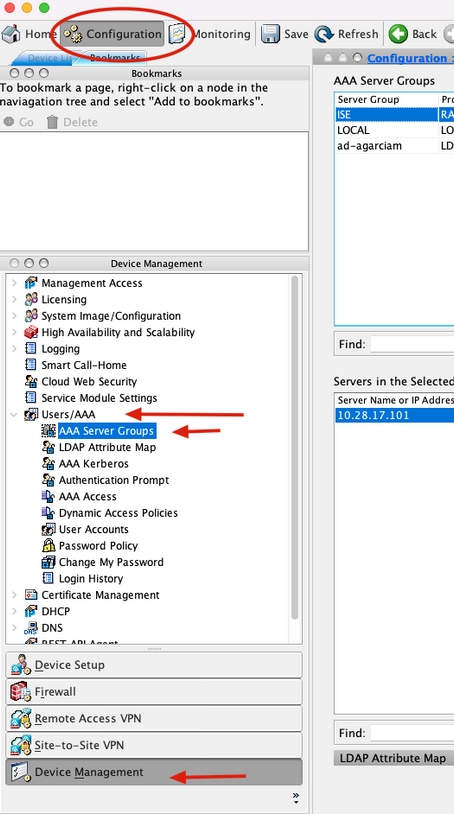

7. ダッシュボードメニューからPolicyに移動し、Policy Setsをクリックします。

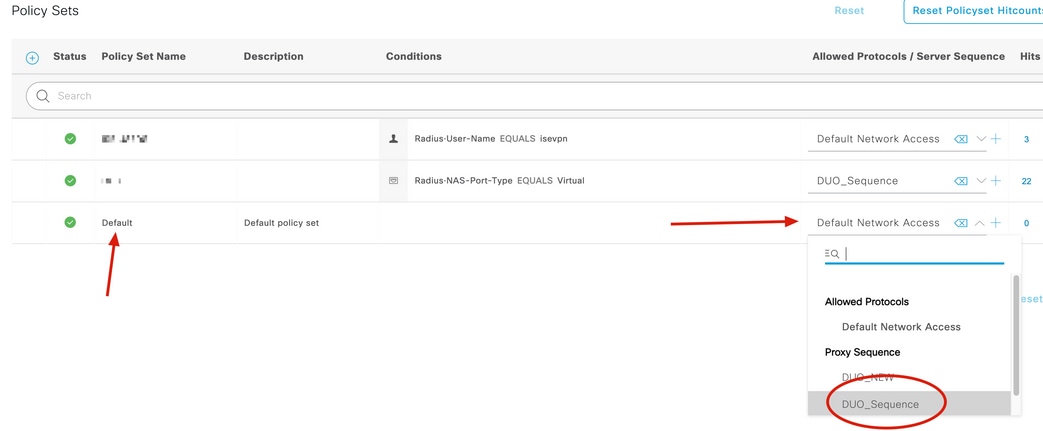

8. RADIUSシーケンスをデフォルトポリシーに割り当てます。

注:このドキュメントでは、すべての接続にDuoシーケンスが適用されるため、デフォルトポリシーが使用されます。ポリシーの割り当ては、要件によって異なります。

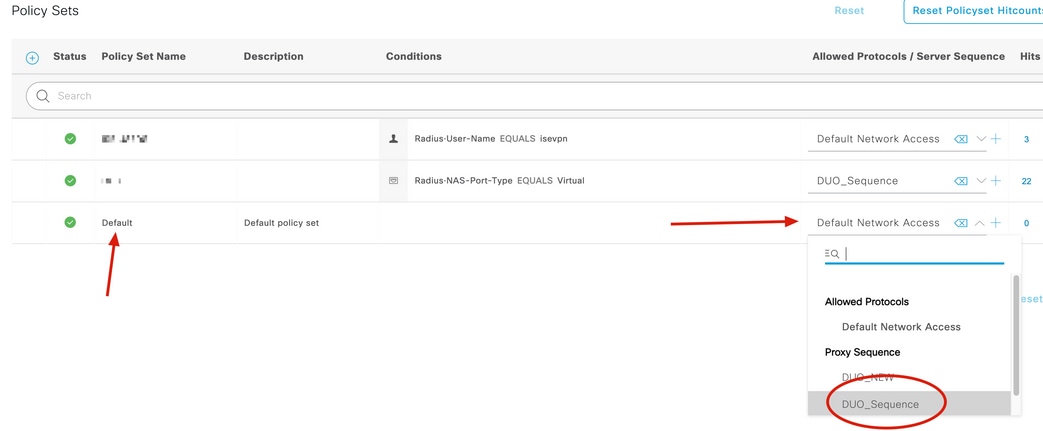

Cisco ASA RADIUS/ISEの設定

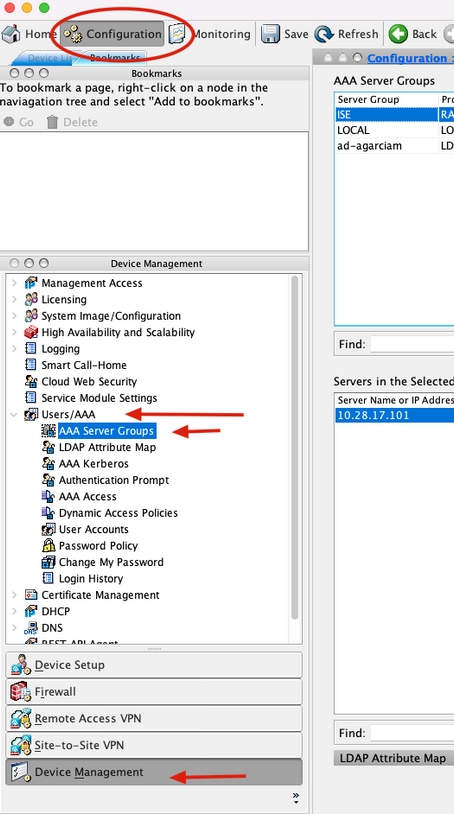

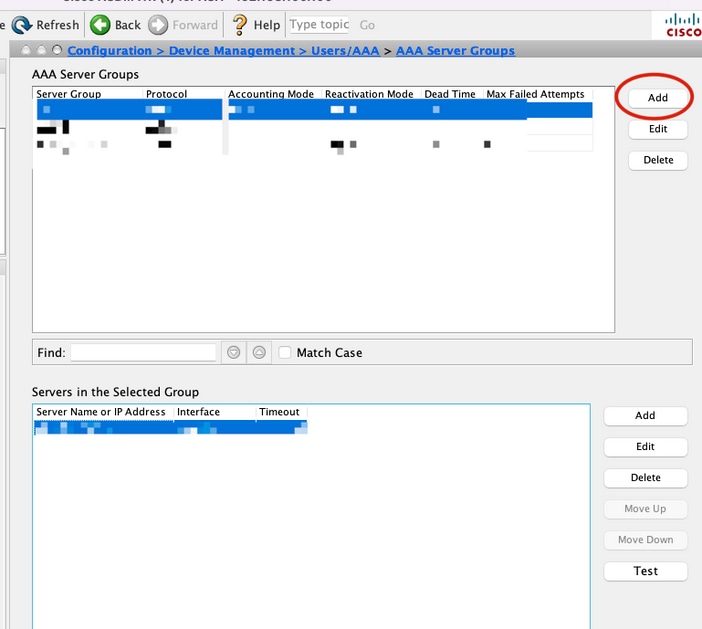

1. AAAサーバグループの下でISE RADIUSサーバを設定するには、Configurationに移動し、Device Managementをクリックし、Users/AAAセクションを展開して、AAA Server Groupsを選択します。

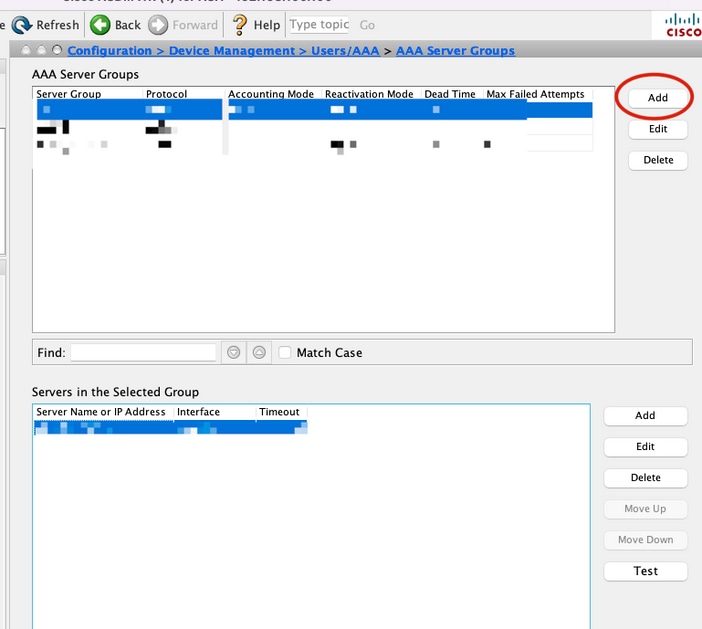

2. AAA Server Groupsパネルで、Addをクリックします。

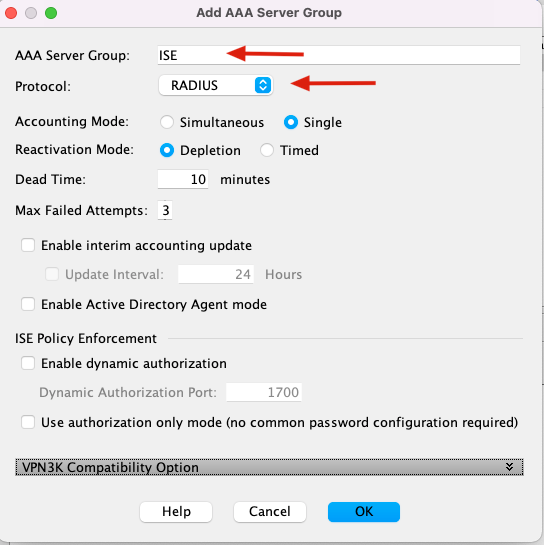

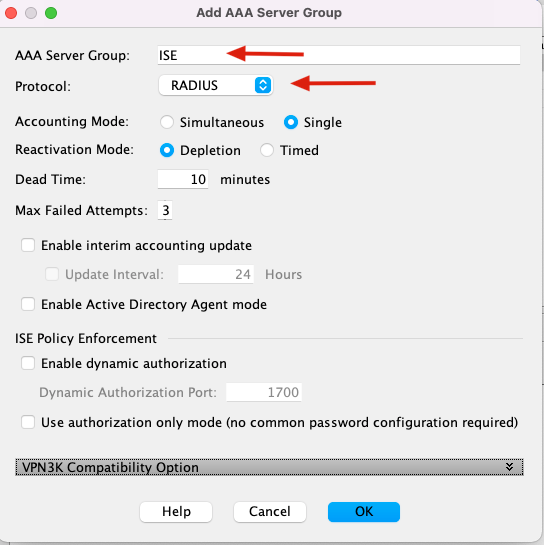

3. サーバーグループの名前を選択し、使用するプロトコルとしてRADIUSを指定して、OKをクリックします。

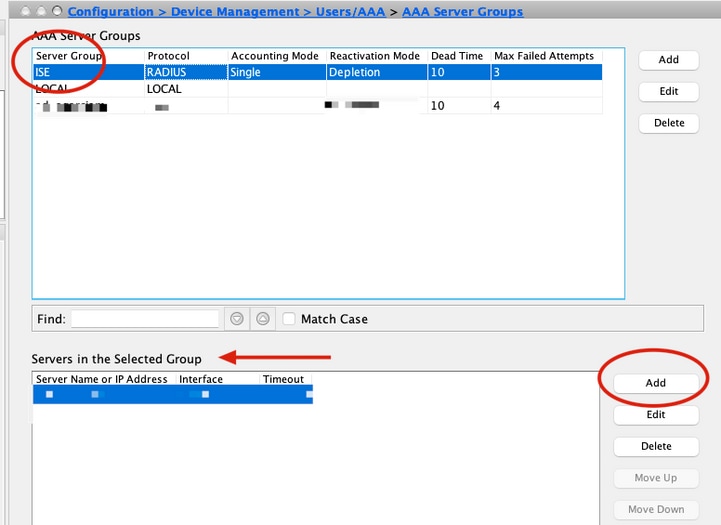

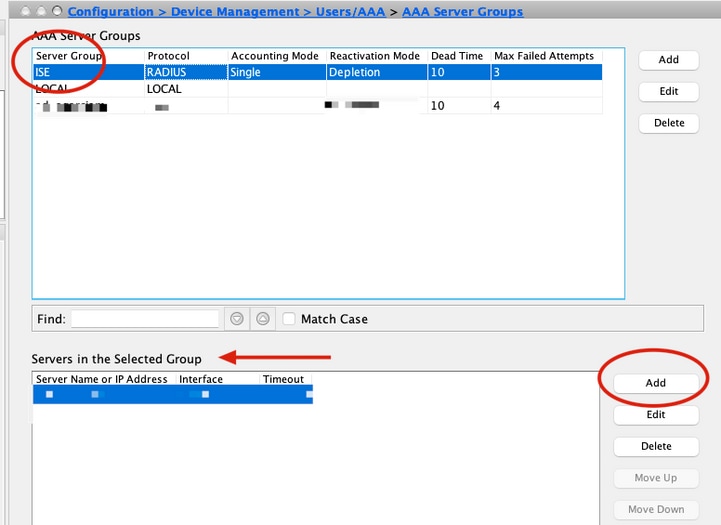

5. 新しいサーバグループを選択し、図に示すように、Servers in the Selected GroupパネルでAddをクリックします。

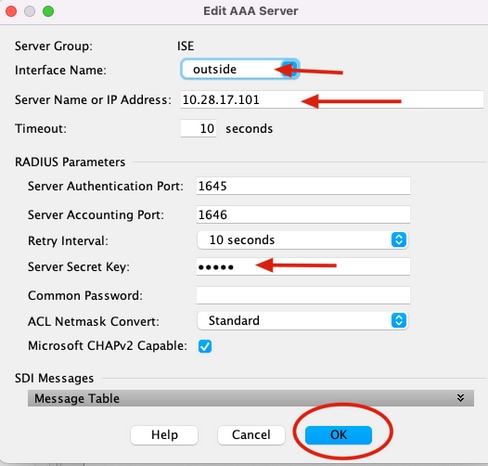

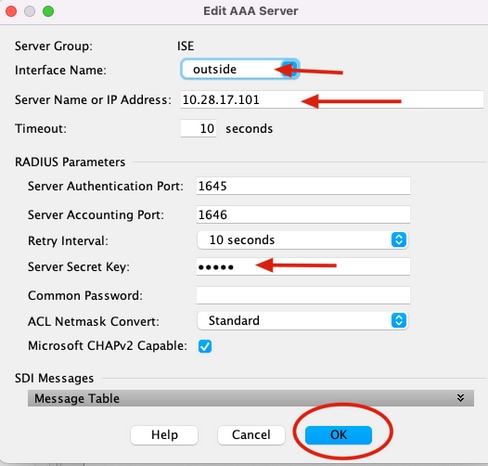

6. Edit AAA Serverウィンドウで、interface名を選択し、ISEサーバのIPアドレスを指定して、RADIUS秘密鍵を入力し、Okをクリックします。

注:この情報はすべて、Duo Authentication Proxy Managerで指定されている情報と一致している必要があります。

CLI での設定

aaa-server ISE protocol radius

dynamic-authorization

aaa-server ISE (outside) host 10.28.17.101

key *****

Cisco ASAリモートアクセスVPNの設定

ip local pool agarciam-pool 192.168.17.1-192.168.17.100 mask 255.255.255.0

group-policy DUO internal

group-policy DUO attributes

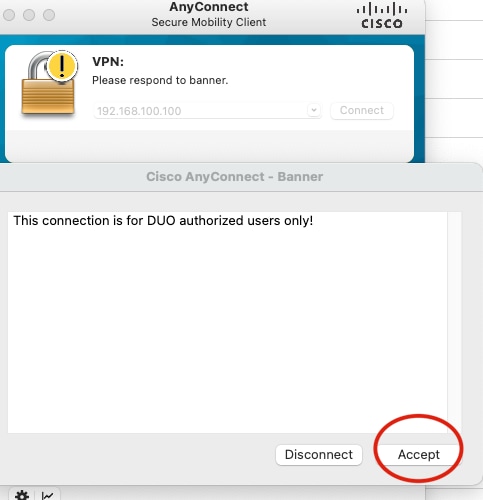

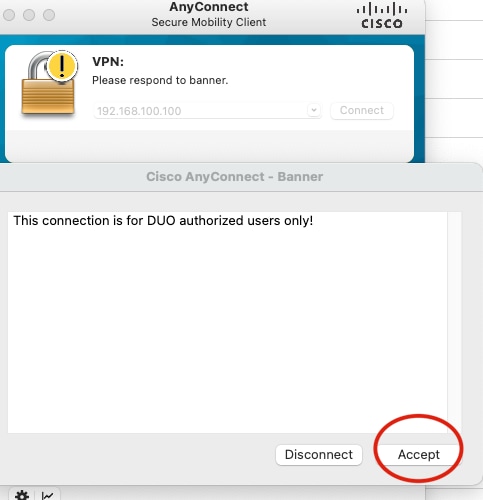

banner value This connection is for DUO authorized users only!

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split-agarciam

address-pools value agarciam-pool

tunnel-group ISE-users type remote-access

tunnel-group ISE-users general-attributes

address-pool agarciam-pool

authentication-server-group ISE

default-group-policy DUO

tunnel-group ISE-users webvpn-attributes

group-alias ISE enable

dns-group DNS-CISCO

テスト

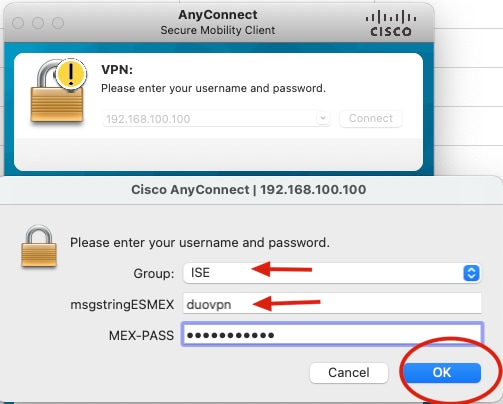

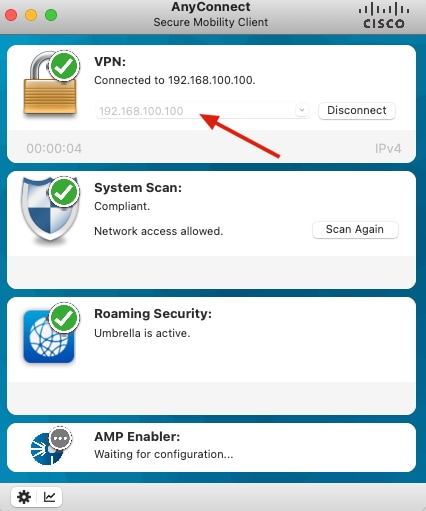

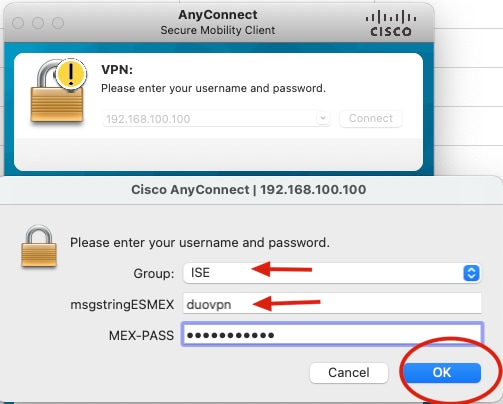

1. PCデバイスでAnyconnectアプリを開きます。VPN ASAヘッドエンドのホスト名を指定し、Duoセカンダリ認証用に作成されたユーザでログインして、OKをクリックします。

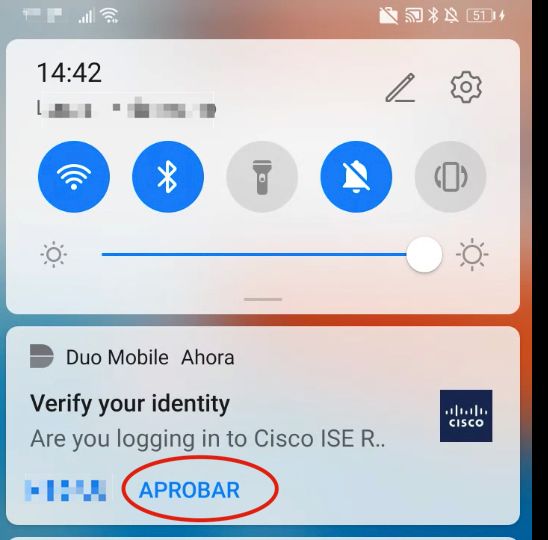

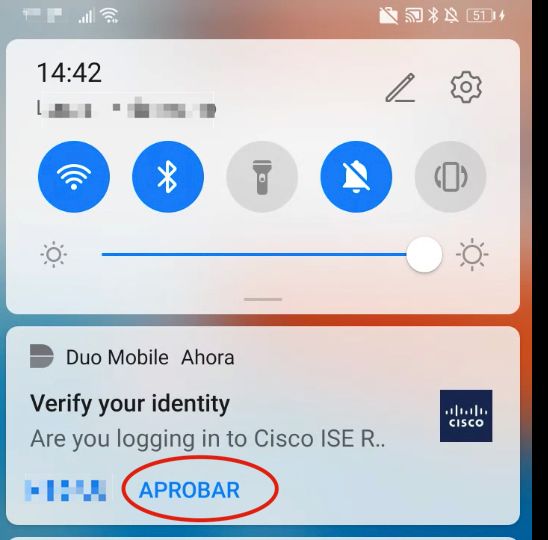

2. 指定されたユーザーのDuo MobileデバイスでDuoプッシュ通知を受信しました。

3. Duoモバイルアプリ通知を開き、承認をクリックします。

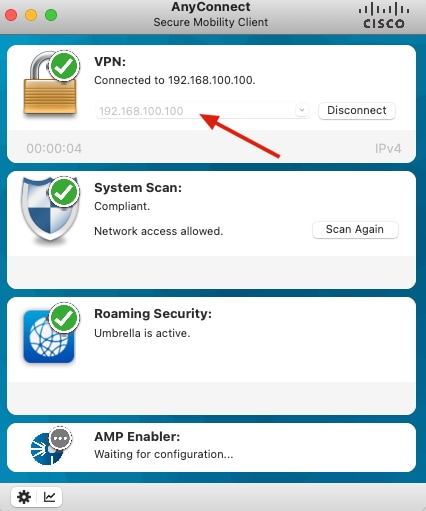

4. バナーを受け入れると、接続が確立されます。

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を紹介します。

Duo Authentication Proxyには、エラーおよび障害の原因を表示するデバッグツールが付属しています。

作業のデバッグ

注:次の情報は、C:\Program Files\Duo Security Authentication Proxy\log\connectivity_tool.logに保存されます。

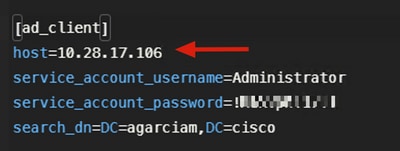

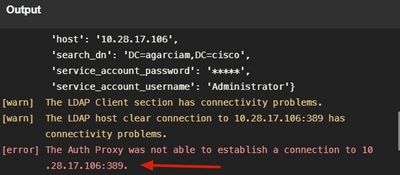

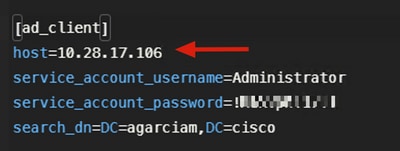

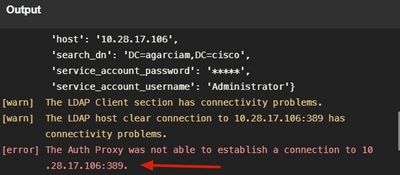

1. 接続の問題、IPの誤り、Active Directory設定でのFQDN/ホスト名の解決ができません。

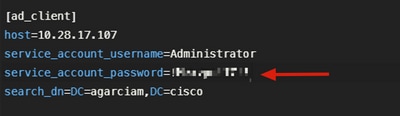

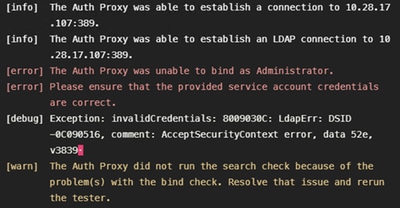

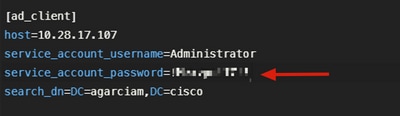

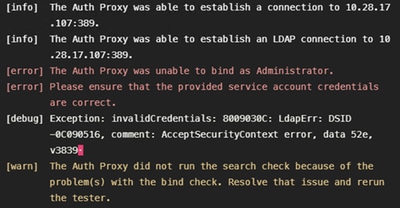

2. Active Directoryの管理者ユーザーのパスワードが正しくありません。

デバッグ

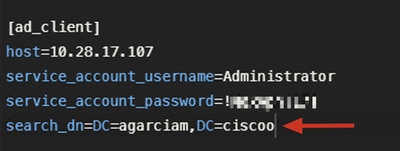

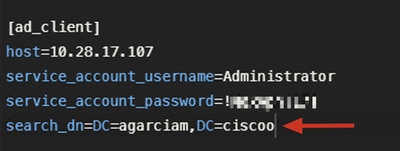

3. ベースドメインが正しくない

デバッグ

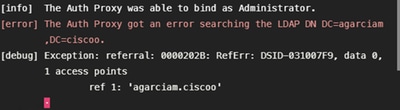

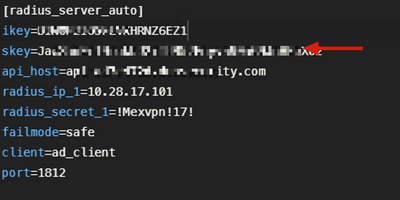

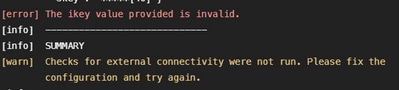

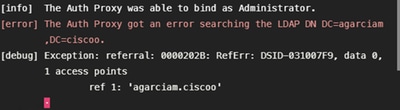

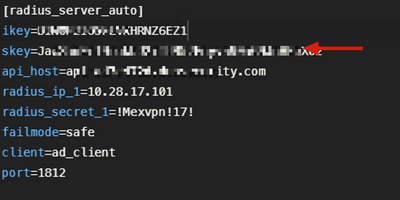

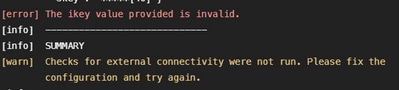

4. ikey RADIUSの値が正しくありません

デバッグ

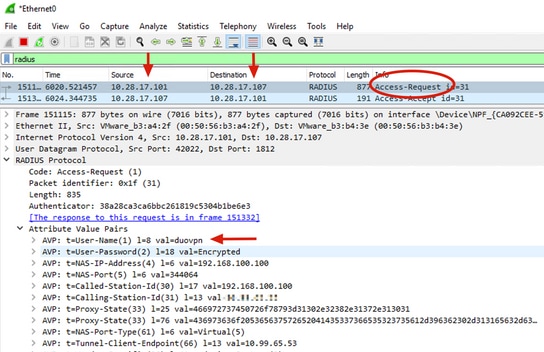

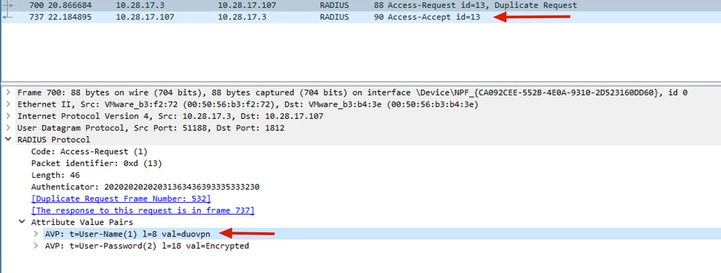

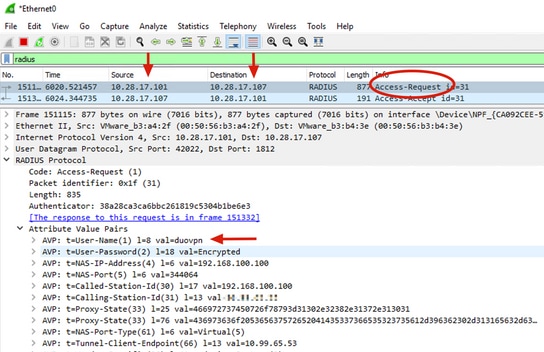

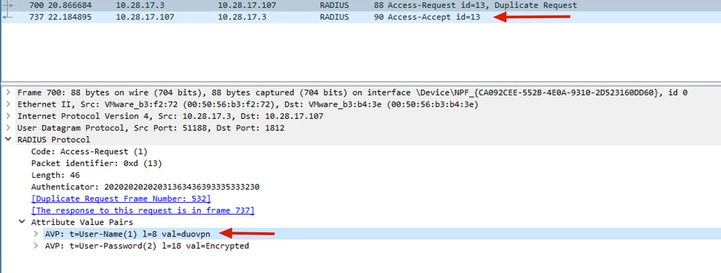

5. ISEサーバがアクセス要求パケットを送信することを確認します。

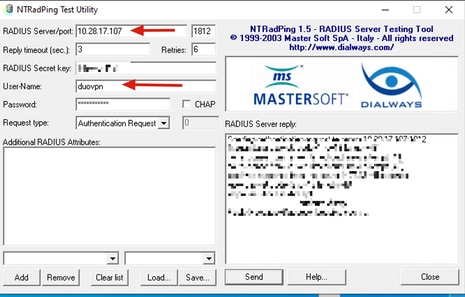

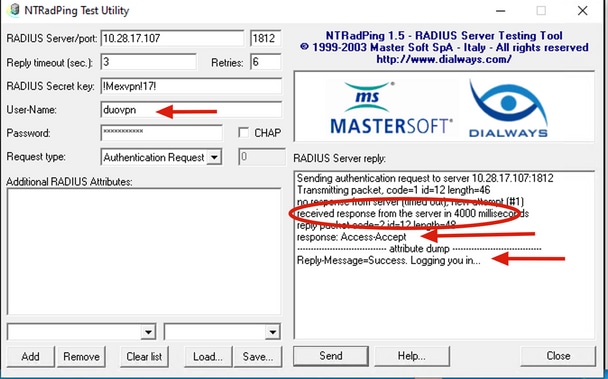

6. Duo認証プロキシサーバが動作していることを確認するために、Duoは、Duoを使用してアクセス要求パケットと応答をシミュレーションするツールNTRadPingを提供します。

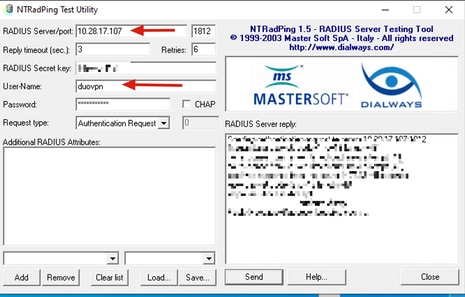

6.1別のPCにNTRadPingをインストールし、トラフィックを生成する。

注:この例では、Windowsマシン10.28.17.3が使用されています。

6.2 ISE RADIUS設定で使用される属性を使用した設定

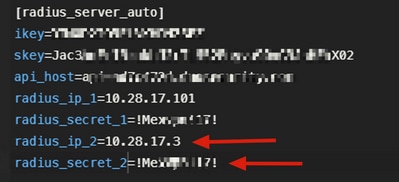

6.3 Duo Authentication Proxy Managerを次のように設定します。

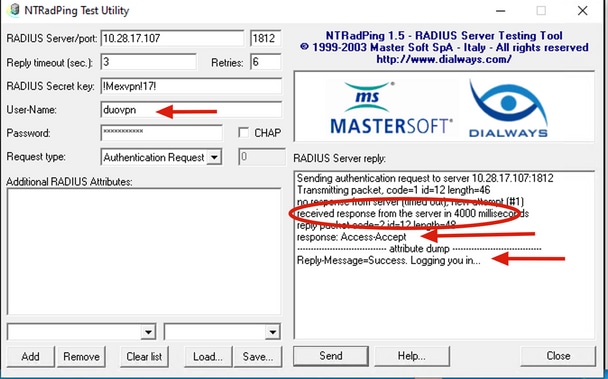

6.4. NTRadPingツールに移動し、Sendをクリックします。割り当てられたモバイルデバイスでDuoプッシュ通知を受信します。

フィードバック

フィードバック