はじめに

このドキュメントでは、クラウドEメールセキュリティ(CES)CLIへのアクセスを要求する方法について説明します。

背景説明

Cisco CESをご利用のお客様は、SSHプロキシを通じて提供されるESAとSMAのCLIに、キー認証を使用してアクセスできます。ホステッドアプライアンスへのCLIアクセスは、組織内の主要な個人に制限する必要があります。

LinuxおよびMacユーザ

Cisco CESのお客様:

CESプロキシ経由でCLIアクセスを行うための、SSHを利用したシェルスクリプトの手順。

前提条件

CESカスタマーとして、SSHキーの交換と配置を行うには、CESオンボーディング/運用部門、またはCisco TACと契約する必要があります。

- プライベート/パブリックRSAキーを生成します。

- CiscoにyourPublicRSAキーを提供します。

- シスコがキーを保存し、CESカスタマーアカウントにキーが保存されたことを通知するまで待ちます。

- connect2ces.shスクリプトをコピーして変更します。

プライベート/パブリックRSAキーの作成方法

Unix/Linux/OS Xのターミナル/CLIで「ssh-keygen」を使用することをお勧めします。ssh-keygen -b 2048 -t rsa -f ~/.ssh/<NAME>コマンドを使用します。

公開キーを提供するためにシスコサポートリクエストをオープンするにはどうしたらよいですか。

コンフィギュレーション

開始するには、opencopy the scriptによって提供され、ホスト名にこれらのプロキシホストのいずれかを使用します。

各地域に適したプロキシを選択していることを確認してください(つまり、US CESをご利用の場合、F4データセンターおよびアプライアンスにアクセスするには、f4-ssh.iphmx.comを使用します。EU CESをご利用で、ドイツのDCにあるアプライアンスを使用している場合は、f17-ssh.eu.iphmx.comを使用してください)。

アクセスポイント(ap.iphmx.com)

f15-ssh.ap.ip hmx.com

f16-ssh.ap.ip hmx.com

CA(ca.iphmx.com)

f13-ssh.ca.ip hmx.com

f14-ssh.ca.ip hmx.com

EU(c3s2.iphmx.com)

f10-ssh.c3s2.iphmx.com

f11-ssh.c3s2.iphmx.com

EU(eu.iphmx.com)(ドイツのDC)

f17-ssh.eu.ip hmx.com

f18-ssh.eu.ip hmx.com

米国(iphmx.com)

f4-ssh.iphmx.com

f5-ssh.iphmx.com

複数のEメールセキュリティアプライアンス(ESA)またはセキュリティ管理アプライアンス(SMA)に接続する場合はどうすればよいですか。

connect2ces.shの2番目のコピー(connect2ces_2.shなど)をコピーして保存します。

注:「cloud_host」を、アクセスする追加アプライアンスとして編集します。

「local_port」を2222以外に編集する必要があります。そうでない場合は、「WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!」というエラーが表示されます。

パスワードの入力を求めるプロンプトを表示せずにログインするようにESAまたはSMAを設定するにはどうすればよいですか。

前提条件を満たしたら、どのようになりますか。

joe.user@my_local > ~ ./connect2ces

[-]プロキシサーバー(f4-ssh.iphmx.com)に接続しています…

[-]プロキシ接続に成功しました。これでf4-ssh.iphmx.comに接続されました。

[-] PID 31253で実行されているプロキシ

[-] CESアプライアンス(esa1.rs1234-01.iphmx.com)に接続しています…

最終ログイン:2019年4月22日(月)10.123.123.123から11:33:45

AsyncOS 12.1.0 for Cisco C100Vビルド071

Cisco C100V Eメールセキュリティ仮想アプライアンスへようこそ

注:このセッションは、アイドル状態が1440分間続くと期限切れになります。コミットされていない設定変更はすべて失われます。設定の変更を行ったらすぐにコミットします。

(マシンesa1.rs1234-01.iphmx.com)>

(マシンesa1.rs1234-01.iphmx.com)>終了

127.0.0.1への接続が閉じられました。

[-]プロキシ接続を閉じています…

[-]完了。

connect2ces.sh(接続2ces.sh)

注:各地域に適したプロキシを選択していることを確認してください(つまり、US CESの顧客は、F4データセンターおよびアプライアンスにアクセスするために、f4-ssh.iphmx.comを使用します。EU CESをご利用で、ドイツのDCにあるアプライアンスを使用している場合は、f17-ssh.eu.iphmx.comを使用してください)。

Windowsユーザー

CESプロキシ経由でCLIアクセスを行うためにPuTTYを使用し、SSHを使用する手順。

前提条件

CESカスタマーとして、CESオンボーディング/運用部門、またはCisco TACにSSHキーの交換と配置を依頼する必要があります。

- プライベート/パブリックRSAキーを生成します。

- 公開 RSAキーをCiscoに提供します。

- シスコがキーを保存し、CESカスタマーアカウントにキーが保存されたことを通知するまで待ちます。

- 次の手順に従ってPuTTYをセットアップします。

プライベート/パブリックRSAキーの作成方法

WindowsではPuTTYgen(https://www.puttygen.com/)を使用することを推奨します。

詳細については、https://www.ssh.com/ssh/putty/windows/puttygenを参照してください。

注:RSA秘密鍵へのアクセスが常に保護されていることを確認してください。

秘密キーはシスコに送信しないでください。公開キー(.pub)のみを送信してください。

公開キーをシスコに提出する際には、公開キーの対象となる電子メールアドレス、名、姓を特定してください。

公開キーを提供するためにシスコサポートリクエストをオープンするにはどうしたらよいですか。

パスワードの入力を求めるプロンプトを表示せずにログインするようにESAまたはSMAを設定するにはどうすればよいですか。

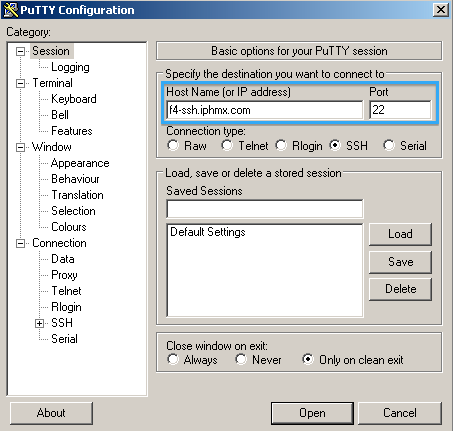

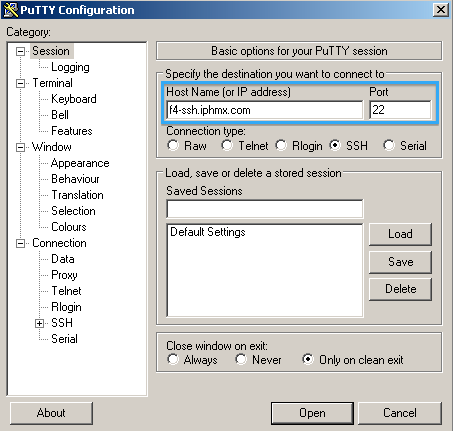

PuTTyの設定

開始するには、PuTTYを開いて、ホスト名に次のプロキシホストのいずれかを使用します。

各地域に適したプロキシを選択していることを確認してください(つまり、US CESをご利用の場合、F4データセンターおよびアプライアンスにアクセスするには、f4-ssh.iphmx.comを使用します。EU CESをご利用で、ドイツのDCにあるアプライアンスを使用している場合は、f17-ssh.eu.iphmx.comを使用してください)。

アクセスポイント(ap.iphmx.com)

f15-ssh.ap.ip hmx.com

f16-ssh.ap.ip hmx.com

CA(ca.iphmx.com)

f13-ssh.ca.ip hmx.com

f14-ssh.ca.ip hmx.com

EU(c3s2.iphmx.com)

f10-ssh.c3s2.iphmx.com

f11-ssh.c3s2.iphmx.com

EU(eu.iphmx.com)(ドイツのDC)

f17-ssh.eu.ip hmx.com

f18-ssh.eu.ip hmx.com

米国(iphmx.com)

f4-ssh.iphmx.com

f5-ssh.iphmx.com

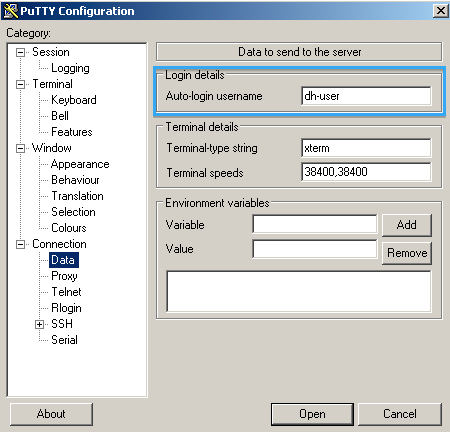

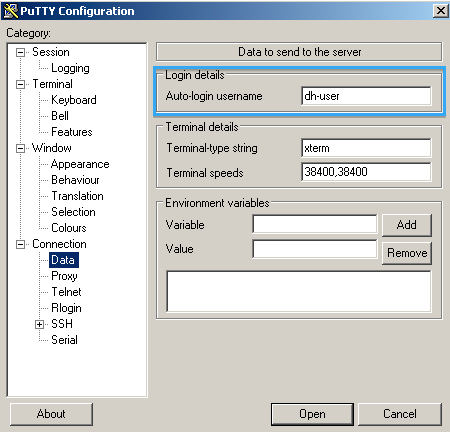

Dataandをクリックし、ログインの詳細を確認するには、自動ログインユーザ名を使用し、dh-userと入力します。

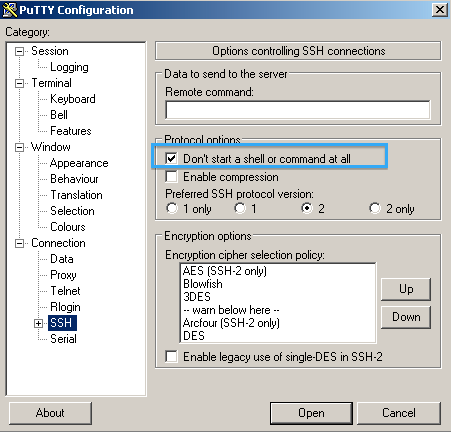

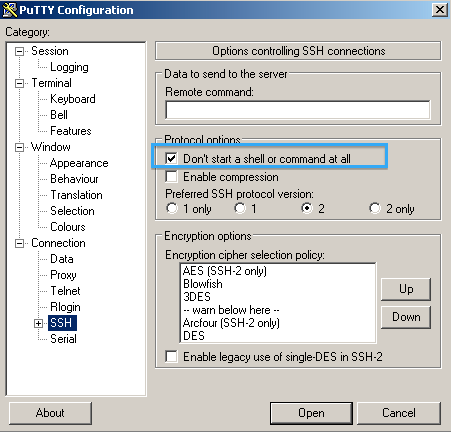

SSHを選択し、Don't start a shell or command at allにチェックマークを入れます。

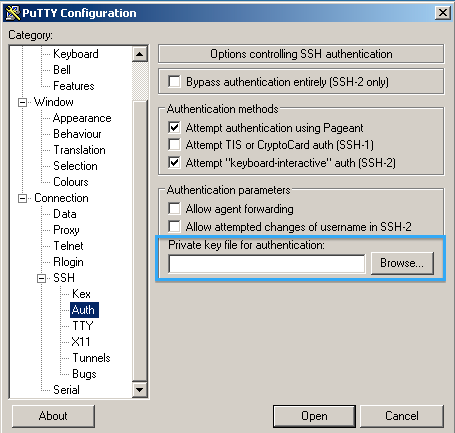

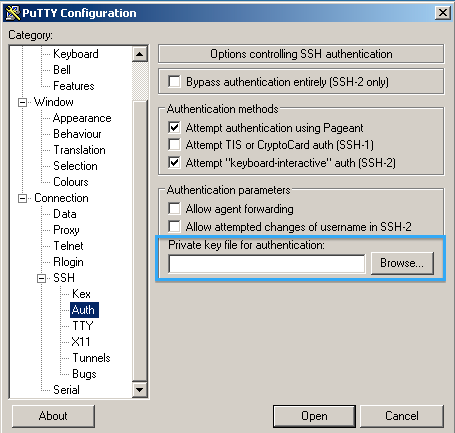

Authand for Private key file for authenticationをクリックし、秘密鍵を参照して選択します。

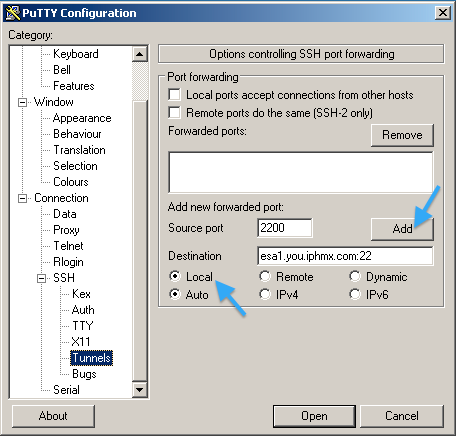

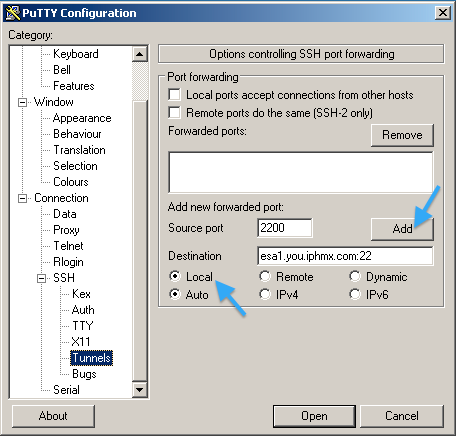

Tunnelsをクリックします。

Source portに任意のポートを入力します(例:2200)。

aDestinationに入力します。これは、使用するESAまたはSMA + 22(SSH接続を指定)です。

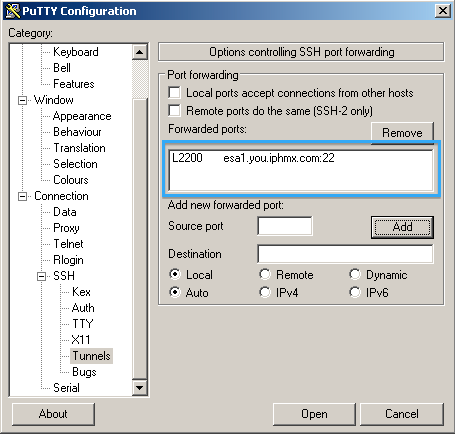

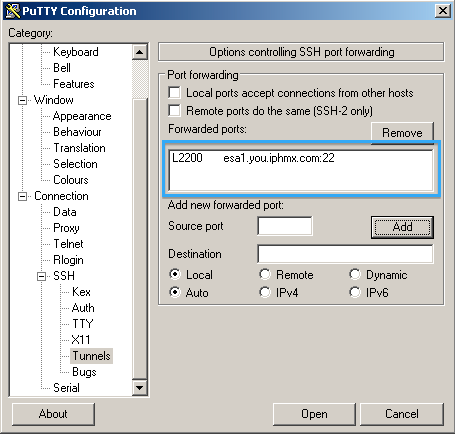

Addをクリックすると、次のように表示されます。

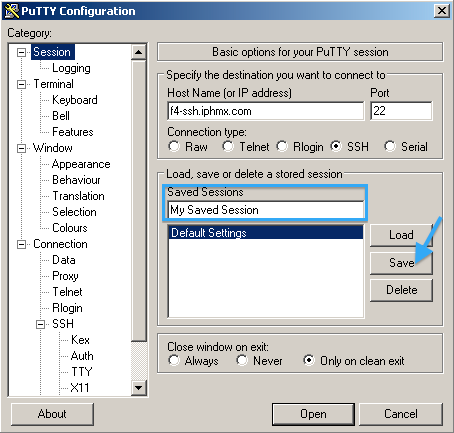

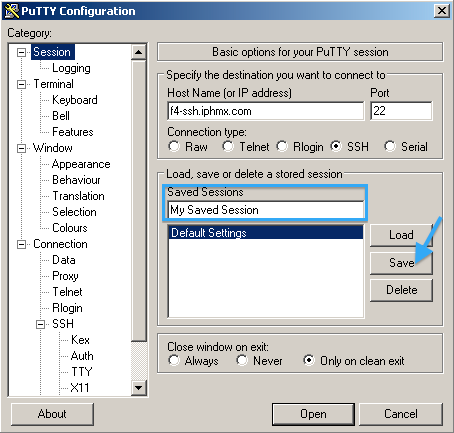

今後の使用のためにセッションを保存する場合は、Sessionをクリックします。

「Saved Session」の名前を入力し、Saveをクリックします。

この時点で、Openをクリックしてプロキシセッションを開始できます。

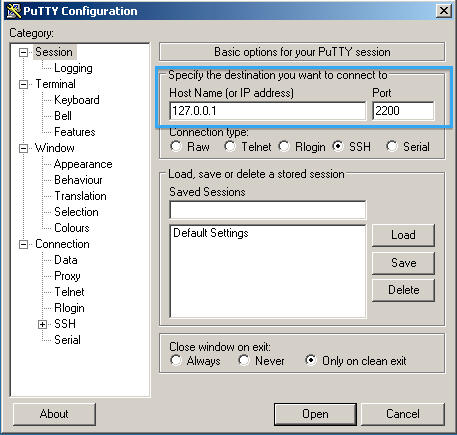

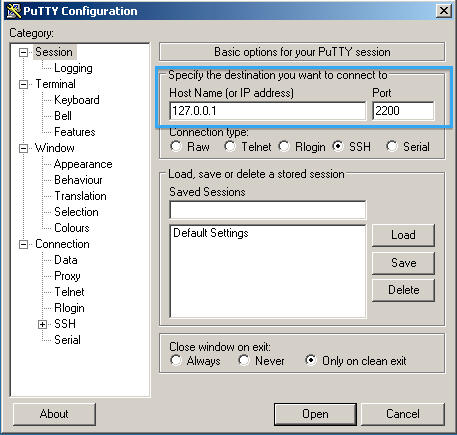

ログインやコマンドプロンプトはありません。次に、ESAまたはSMAへの2つ目のPuTTYセッションを開く必要があります。

ホスト名127.0.0.1を使用し、前述のトンネル設定の送信元ポート番号を使用します。

この例では、2200が使用されています。

Openをクリックしてアプライアンスに接続します。

プロンプトが表示されたら、UIアクセスの場合と同じように、アプライアンスのユーザ名とパスワードを使用します。

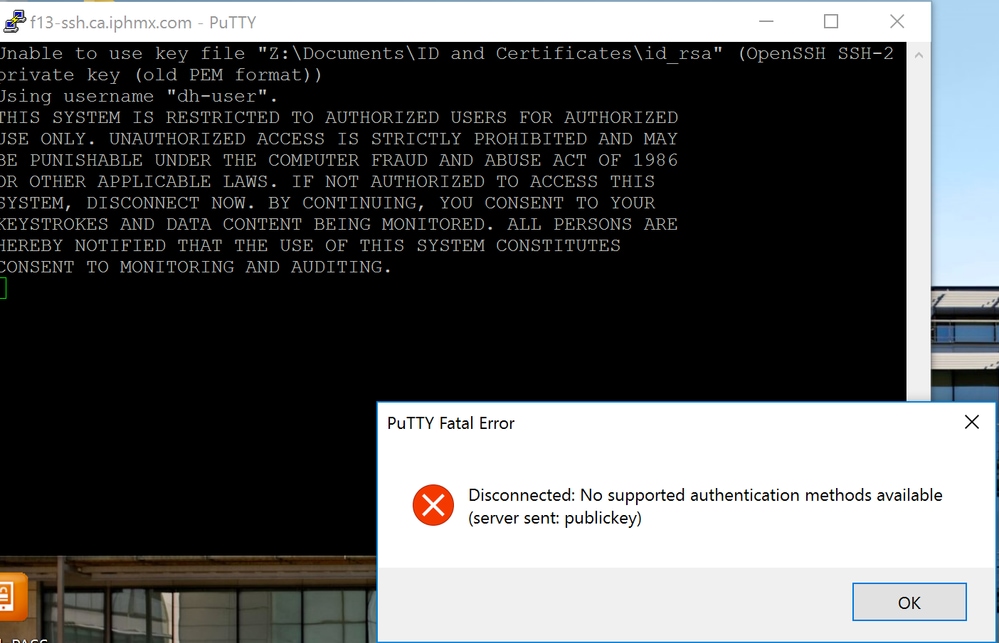

トラブルシューティング

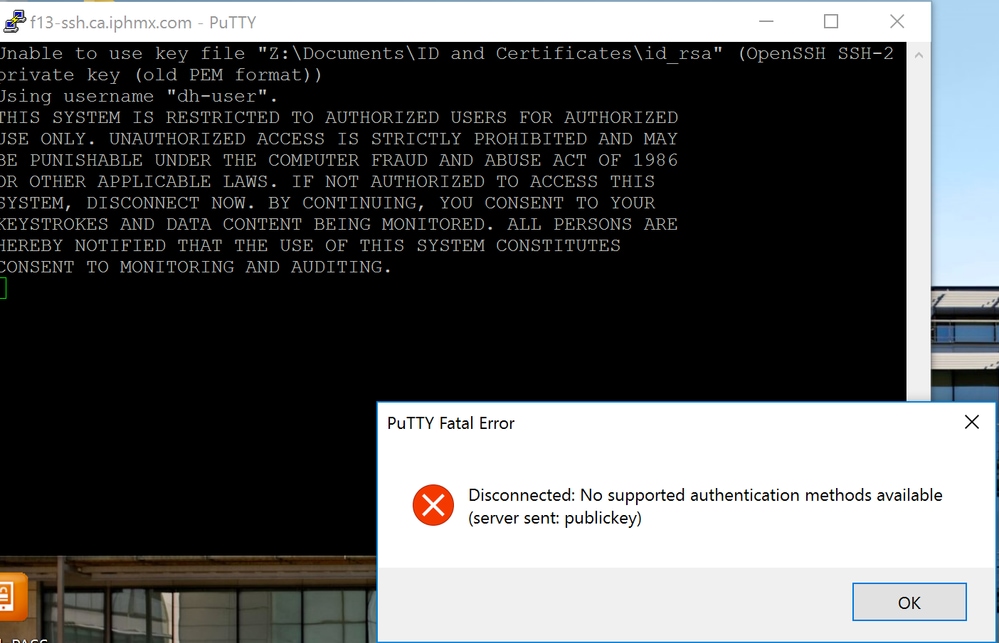

SSHキーペアがOpenSSH(非PuTTy)を使用して生成された場合、接続できず、「古いPEM形式」のエラーが表示されます。

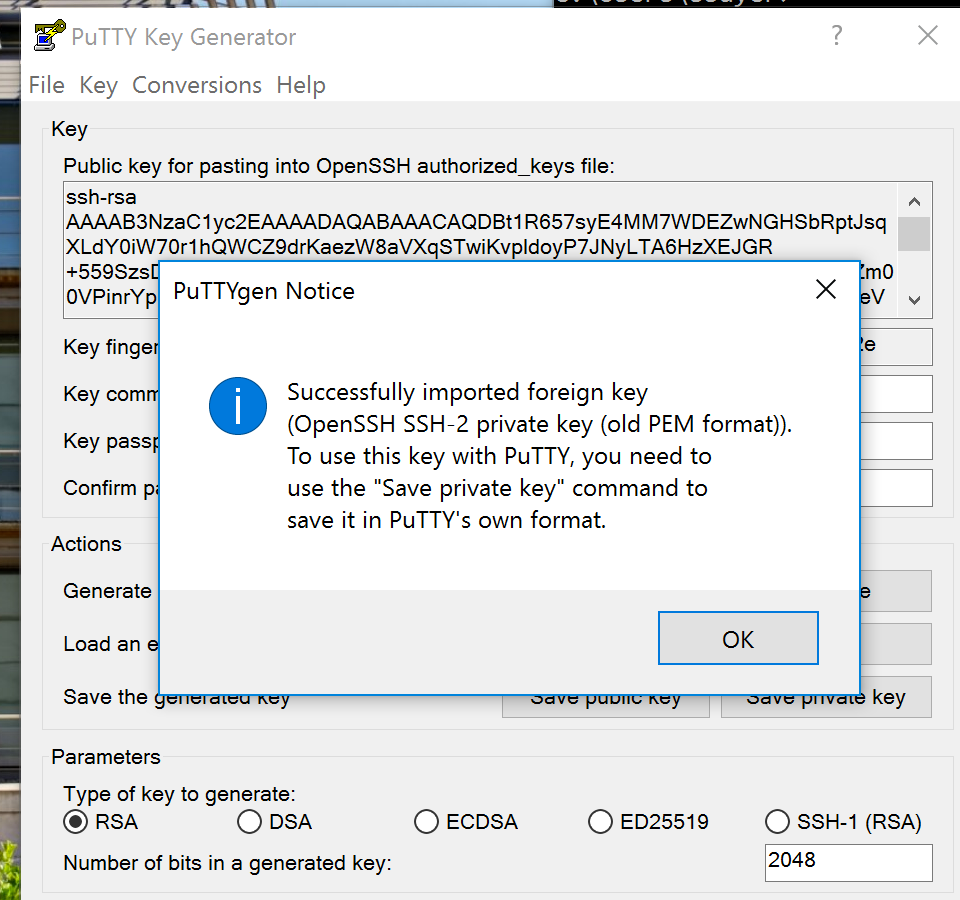

秘密鍵は、PuTTY Key Generatorを使用して変換できます。

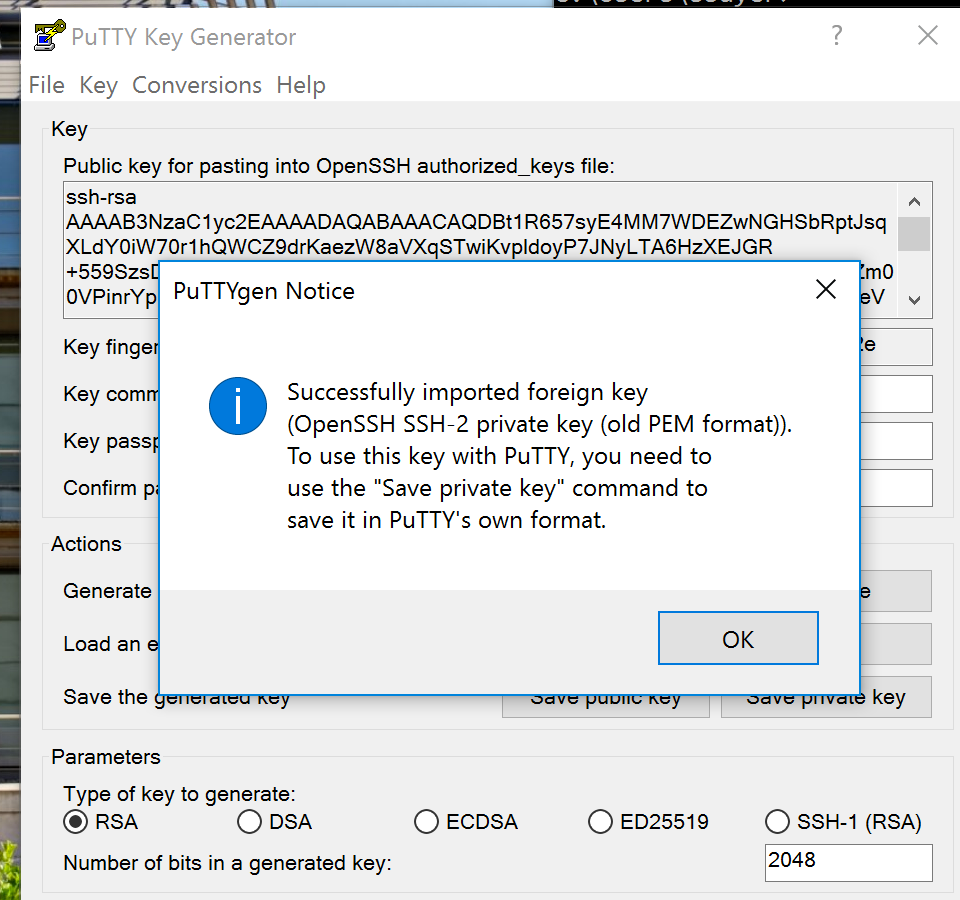

- PuTTy Key Generatorを開きます。

- 既存の秘密キーを参照してロードするには、Loadをクリックします。

- 秘密キーを見つけるには、ドロップダウンをクリックしてAll Files (.)を選択する必要があります。

- 秘密キーが見つかったら、[開く]をクリックします。

- Puttygenは、次の図のような通知を提供します。

- [秘密キーの保存]をクリックします。

- PuTTYセッションから、この変換された秘密キーを使用してセッションを保存します。

- 変換された秘密キーで再接続を試みます。

コマンドラインからアプライアンスにアクセスできることを確認します。

フィードバック

フィードバック